Принципы построения и функционирования DLP-систем (СУЩНОСТЬ DLP-СИСТЕМ)

Содержание:

ВВЕДЕНИЕ

Современные информационные системы позволяют оперативно собирать информацию, систематизировать и группировать ее, ускоряя процессы принятия управленческих решений и обеспечивая прозрачность деятельности организации и для руководства, и для сотрудников.

Становится очевидным, что большое количество стратегических данных конфиденциального характера является важным информационным ресурсом организации и последствия потенциальной утечки этой информации скажутся на эффективности деятельности организации.

Традиционные средства обеспечения информационной безопасности, такие как системы обнаружения атак, межсетевые экраны, антивирусные программы, выполняют функции защиты информационных активов от внешних угроз, но не обеспечивают защиту информационных ресурсов от утечки, искажения или уничтожения внутренним злоумышленником (инсайдером). Поэтому задача защиты конфиденциальных данных становится одной из актуальных на сегодняшний день. Решить проблему случайных и умышленных утечек конфиденциальных данных позволяют DLP-системы (Data Leak Prevention System), или системы предотвращения утечек.

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении в исходящем потоке конфиденциальной информации срабатывает DLP-система, и передача сообщения (пакета, потока, сессии) блокируется.

Цель настоящей работы: рассмотреть принципы построения и функционирования DLP-систем.

Задачи работы:

- изучить сущность DLP-систем;

- Рассмотреть проблемы и перспективы развития DLP-систем.

Структурно работа состоит из введения, трех глав, заключения и списка литературы.

1. СУЩНОСТЬ DLP-СИСТЕМ

В общем случае под термином DLP понимается комплекс технологий по предотвращению утечек конфиденциальной информации из информационной системы, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

Принцип работы DLP-систем заключается в анализе потоков данных, пересекающих периметр защищаемой сети. При детектировании трафика в этом потоке, в случае наличия конфиденциальной информации, срабатывает активный компонент системы, и передача (пакета, потока, сессии) блокируется.

Появление и технологии DLP-систем

Начало становления DLP пришлось на 2000 год, когда крупнейшие организации почувствовали, что от внутренних утечек тоже необходимо защищаться.

Пик развития и становления DLP-систем пришелся на 2005-2006 года. В это время сформировались основные подходы к разработке DLP систем, которые, существенно отличались друг от друга.

После 2006 года рынок DLP-систем разделился. Подразделение по разработке DLP систем начали появляться как в крупных компаниях, специализирующихся на решениях по информационной безопасности (Symantec, WebSense, McAfee), также стали появляться отдельные независимые DLP проекты (Vericept, Verdasys, Reconnex, Orchestria).

В России в 2001 году темой защиты организаций от внутренних угроз заинтересовался флагман российской отрасли защиты данных, «Лаборатория Касперского». Через два года эта компания была решила выделить направление разработки DLP-систем в отдельную дочернюю организацию. Так появилась компания InfoWatch, которую можно считать первой в России компанией, специализирующейся исключительно на DLP-системах. В том же 2001 году представила своё первое решение, которое можно отнести к классу DLP, компания «Инфосистемы Джет», которая до этого разрабатывала средства защиты организаций от внешних угроз.

Общий принцип работы DLP-систем заключается в создании защищенного внутреннего периметра сети с анализом всего исходящего и входящего трафика. Анализу подлежит не только сетевой трафик, но и ряд других информационных потоков: документы, копируемые на внешние носители, или распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Тем самым DLP-система препятствует утечкам конфиденциальной информации, путем определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Способов анализа трафика существует несколько:

- поиск по словарям;

- регулярные выражения;

- сравнение по типам файлов;

- поведенческий анализ информации по пользователям;

- технология цифровых отпечатков.

Поиск по словарям осуществляется по точному совпадению слов, в некоторых случаях с учетом морфологии.

Регулярные выражения осуществляют синтаксический разбор текстовых фрагментов по формализованному шаблону. Такие системы основываются на записи образцов для поиска, например: реквизиты, телефоны, адреса e-mail, номера паспортов, лицензионные ключи и т.п.

Сравнение по типам файлов инспектирует получение и передачу некоторых типов файлов. При этом если пользователь изменит расширение файла, то система все равно распознает тип файла и предпримет необходимые превентивные действия.

По своей архитектуре DLP системы подразделяются на шлюзовые и хостовые системы.

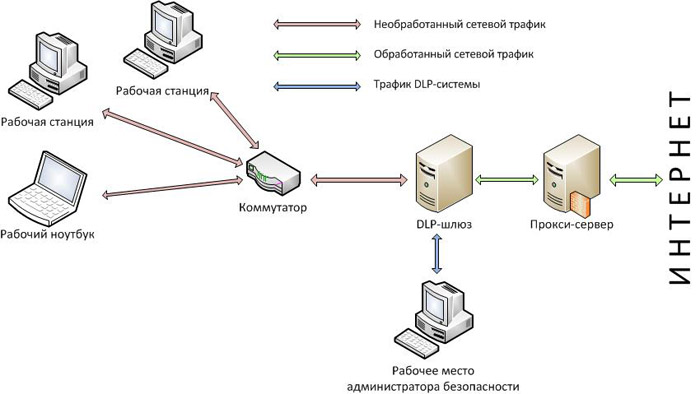

Шлюзовые DLP системы (рисунок 1) используют единый сервер (шлюз), на который направляется весь сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных. Область использования таких решений ограничена самим принципом их работы: шлюзовые системы позволяют защищаться лишь от утечек информации через протоколы, используемые в традиционных интернет-сервисах: HTTP, FTP, POP3, SMTP и пр. При этом контролировать происходящее на конечных точках корпоративной сети с их помощью невозможно.

Рисунок 1 – Шлюзовая DLP система

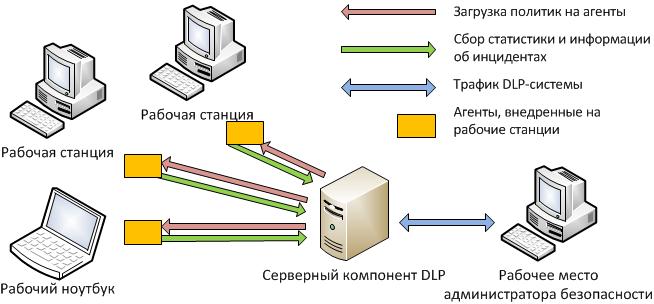

Хостовая DLP система (рисунок 2) основана на использовании специализированных программ (агентов), которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и т.д. Агенты играют сразу две роли. С одной стороны, они производят контроль деятельности пользователей компьютеров, не позволяя им нарушить политику безопасности (например, запрещая копировать любые файлы на внешний носитель).

Рисунок 2 – Хостовая DLP система

С другой - регистрируют все действия операторов и передают их в централизованное хранилище, позволяя службе безопасности получать полную картину происходящего. Использование агентов ограничивает сферу применения хостовых DLP-систем: они способны видеть лишь локальные или сетевые устройства, подключенные непосредственно к тем компьютерам, на которых они работают.

Надежная DLP-система предполагает наличие модулей обоих видов, а также модуль для централизованного управления.

К ключевым возможностям системы относятся [3]:

1. Автоматический перехват и обработка информации.

Система при помощи поисковых алгоритмов анализирует информацию и отрабатывает заданные политики безопасности, что позволяет одному специалисту службы безопасности осуществлять контроль над 1000-1500 сотрудниками.

2. Интеграция с доменной системой (Windows).

Эта функция помогает соотнести совершенное действие, которое произошло от зафиксированной учетной записи, с определенным компьютером и конкретным пользователем.

3. Разграничение прав доступа. DLP-система имеет гибкие настройки и дает возможность управлять доступом к конфиденциальной информации.

Более того, DLP-система может выполнять и дополнительные задачи [2]:

- архивирование пересылаемых сообщений на случай возможных в будущем расследований инцидентов;

- предотвращение передачи вовне другой различной нежелательной информации (например, обидных слов, спама и т.п.);

- предотвращение передачи нежелательной информации и изнутри наружу, и снаружи внутрь информационной системы;

- предотвращение применения персоналом казённых информационных ресурсов в личных целях;

- оптимизация загрузки каналов, экономия трафика;

- осуществление контроля за присутствием сотрудников на рабочем месте;

- отслеживание благонадёжности работников, их общественно – политических представлений и взглядов, сбор компромата.

Однако, независимо от того, что система решает множество проблем по информационной безопасности, у нее имеются и недостатки.

Во-первых, алгоритмы фильтрации в некоторых случаях не отличают конфиденциальные данные от публичных, что представляет собой угрозу.

Другое ограничение DLP связано с архитектурой. Так как системы должны рассматривать разные протоколы и выводить содержание файлов различных форматов, разработчикам DLP требуется постоянно заниматься поддержкой новейших технологий. Бывает, что отдельные протоколы и форматы поддерживаются не целиком.

Еще одним недостатком является трудность сканирования данных на рабочих станциях пользователей. Случается, что данные покидают корпоративный периметр по локальным каналам (USB, CD/DVD, принтеры), и информация не попадает на уровень сетевого шлюза. В результате необходимо или переслать в централизованный сервер, или проводить анализ локально. Вот тут-то появляются проблемы эффективности фильтрации или повышенной нагрузки на локальные машины и сетевые каналы [5].

Большинство компаний, которые начали создавать DLP-системы, находились за рубежом, а именно, в США. Однако вскоре необходимость в подобных системах резко возросла, и другие страны, включая Россию, также занялись активной разработкой технологий для защиты информации. И сейчас во многих предприятиях малого и среднего бизнеса, крупных организациях, госсекторе, банковской сфере, медицинских учреждениях и т.д. уже активно используют DLP-продукты.

На данный момент в список лидеров рынка DLP-систем входят Digital Guardian, CA Technologies и Symantec. Аналитическое агентство Research and Markets включает еще российскую компанию Zecurion в число ведущих мировых вендоров по разработке технологий защиты данных от утечки.

1.2 Нормативно-правовые аспекты внедрения DLP-систем

На сегодняшний день разработан комплекс нормативно - правовых документов, определяющих как категории и виды конфиденциальной информации, требования по обеспечения информационной безопасности подобных информационных ресурсов, так и перечень рекомендуемых для использования способов и средств защиты информации.

В соответствии с требованиями Федерального закона «О персональных данных» № 152 – ФЗ операторы обязаны обеспечивать конфиденциальность переданных им персональных данных при хранении и обработке этих данных[1]. Закон «О коммерческой тайне» №98 – ФЗ требует охранять данные, в отношении которых введен режим коммерческой тайны[2]. Закон «О Государственной тайне» №5485-1 определяет способы и меры, которые следует применять при работе и с государственной тайной, как на территории Российской Федерации, так и за рубежом[3]. Так же существует ряд стандартов и рекомендаций Банка России, определяющих работу с персональными данными в банковской системе.

Для выполнения требований информационной безопасности перечисленных выше информационных ресурсов разработано большое разнообразие технических и программных средств защиты информации, которые могут работать как в составе одной сложной системы, так и автономно.

Одной из разновидностей программных средств защиты информации являются DLP-системы (Data Leak Prevention) системы предотвращения утечки данных. Такие системы позволяют контролировать трафик рабочих станций: почтовый, веб-трафик, трафик программ обмена мгновенными сообщениям, документы, отправленные на печать, документы, переданные на переносные устройства, а также делать снимки рабочего стола, прослушивать микрофоны. Функциональные возможности таких систем достаточно разнообразны, что позволяет контролировать весь объем передаваемого трафика, обеспечивая тем самым более полную защиту информации от утечек.

При внедрении DLP-системы в корпоративную информационную систему предприятия возникает ряд актуальных вопросов соответствия выполняемых функций выбранной DLP-системы требованиям законодательства по соблюдению прав человека на личную и семейную тайну, а также возможности использования подобной системы с точки зрения морально – этических норм.

Современные DLP-системы в той или иной форме предоставляют администратору возможность настройки различных политик безопасности, позволяют контролировать все данные, передаваемые пользователями с их учетных записей, протоколировать события, составлять статистику использования информационных ресурсов. Так же существует возможность контроля портов рабочих станций и сетевых принтеров. Перечисленные возможности облегчают контроль над информацией и обнаружение утечек информации, тем самым обеспечивают выполнение требования по безопасности информации, определенной законодательством Российской Федерации для информации ограниченного доступа.

В то же время, анализ соответствия применения DLP-систем на соблюдение норм права, оговоренных в части 1 статьи 63 ФЗ «О связи», возникают проблемы с неоднозначностью трактовки данной статьи. В соответствии с данной статьей «на территории Российской Федерации гарантируется тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных и иных сообщений, передаваемых по сетям электросвязи и сетям почтовой связи»[4]. Данная статья, так же, как и статья 23 Конституции Российской Федерации, может препятствовать использованию программно-технических средств защиты для предотвращения утечки информации, поскольку мониторинг почтового трафика может нарушить тайну переписки сотрудников.

Очевидно, что данный закон регулирует отношения между операторами связи, предоставляющими платные услуги связи, и их клиентами, а отношения между организацией и работником в большинстве случаев к таковым не относятся[5]. Следовательно, в данном случае, вышеуказанный закон не будет являться препятствием при внедрении DLP-системы.

Часть 2, статьи 23 Конституции РФ гласит: «Каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этого права допускается только на основании судебного решения[6]». Наличие статьи 23 Конституции Российской Федерации так же ставит вопрос законности внедрения и использования DLP-систем, поскольку мониторинг трафика пользователей включает мониторинг их почтовых сообщений в корпоративных сетях, что является незаконным на основании данной статьи Конституции.

Существует несколько возможных вариантов решения для данной проблемы. Самым очевидным и наиболее часто используемым способом разрешения противоречия является оповещение сотрудников организации о внедрении DLP-системы и взятие у них письменного согласия на мониторинг трафика их рабочих станций организацией.

В большинстве систем можно настроить два варианта политики: либо личные сообщения в любом случае будут скрыты от оператора, независимо от обнаружения в них конфиденциальной информации, либо, в случае обнаружения конфиденциальной информации, оператор будет просматривать данное сообщение. Оба варианта являются несовершенными.

В первом случае будет нарушена непрерывность защиты информации, и данные будут уходить через личную переписку, без всякого контроля, что приведет к разглашению конфиденциальной информации. Во втором случае, опять же возникает нарушение конституционного права человека на тайну переписки. При этом не следует исключать определенный процент ошибок, связанный с критериями отбора личных и корпоративных сообщений. Таким образом, в настоящее время не представляется возможным составить абсолютно корректные правила разделения подобных групп[7].

Третьим решением данной проблемы может стать внесение в политику безопасности организации статьи, что корпоративные ресурсы не предназначены для личных целей, и ответственность за решение обсудить личные вопросы через корпоративный канал связи полностью несет сотрудник. Таким образом, руководство компании не несет ответственности за нарушение права на тайну переписки, поскольку вся корпоративная почта принадлежит компании, и наличие в ней личных сообщений сотрудников – полностью под ответственностью сотрудников. При этом политикой безопасности следует определить перечень всех возможных средств коммуникации, а просмотр таких сообщений не будет являться нарушением права человека на тайну переписки[8].

При рассмотрении применения DLP-систем с морально – этической точки зрения, возникают другие вопросы необходимости и этичности осведомления сотрудников о внедрении в корпоративной сети организации DLP-системы и контроля трафика и содержания информационных сообщений.

С одной стороны, если персонал не знает о внедрении DLP-системы, то вероятность выявить нарушителей и каналы утечки возрастает. Однако, задача предотвратить утечку намного важнее, чем обнаружить её уже постфактум и разбираться с ее последствиями. Так же при скрытой установке, после расследования первого же инцидента, сотрудники узнают, о существовании такой системы, что может повлечь за собой ухудшение отношений в коллективе между работниками и работодателем.

Отсутствие расследования инцидента и непринятие мер ответственности к нарушителю, в определенной степени лишает смысла внедрения DLP- системы. Кроме того, скрытая установка системы контроля сообщений может повлечь судебные иски и претензии со стороны персонала, в связи с неправомерностью данного вида контрольных мероприятий и нарушениями прав человека.

Таким образом, внедрение любых DLP-систем влечет за собой ряд проблем и противоречий, связанных с соответствием нормативно – правовым актам и законодательству.

Однако, корректная установка, выявление и учет всех аспектов правовой системы позволит DLP-системе стать эффективным средством защиты информации. Американский специалист по компьютерной безопасности Брюс Шнайер сказал: «Только любители атакуют машины, профессионалы же сосредоточены на людях». DLP- системы позволяют контролировать действия людей в сфере компьютерных технологий, уменьшая риски распространения конфиденциальной информации. При этом не стоит забывать, что человеческий фактор всегда был, и будет оставаться наиболее вероятной угрозой безопасности информации.

1.3 Обзор существующих DLP-систем

Очевидно, что сегодня любое предприятие в условиях экономического кризиса борется за сохранность информации, которой оно обладает. Значительная часть данных «уходит» из предприятия из-за утечек информации. Одним из самых действенных средств защиты информации может стать DLP- система.

Системы защиты от утечек конфиденциальной информации (Data Loss Prevention - DLP) предназначены для обеспечения выполнения политики конфиденциальности информации, принятой на предприятии.

В последние года рынок DLP- систем в России активно развивается, стоит отметить, что к нынешнему году российские производители систем вытеснили зарубежных коллег с рынка страны.

Касаемо вопроса о том, кто же обычно покупает DLP- системы, это: крупный бизнес- примерно 64% от рынка продаж систем, государственные предприятия- примерно 26% и средний бизнес- примерно 10%. Объясняется это достаточно просто, DLP- система достаточно дорогой продукт в принципе, также ее внедрение на предприятии происходит долго, а, следовательно, требует дополнительных затрат кроме самой покупки системы. И, конечно, внедрение DLP в малом бизнесе нецелесообразно по экономическим характеристикам.

Сегодня ведущими производителями, которые представлены в нашей стране являются: InfoWatch, SolarSecurity, SearchInform, Zecurion, DeviceLock, МФИ Софт, Инфосистемы Джет, Forcepoint (Websense), Lumension, Symantec.

В таблице 1 приводится сравнение наиболее популярных Российских DLP систем.

Таблица 1

Сравнение DLP систем

|

SecurIT |

InfoWatch |

Symantec |

SearchInform |

FalconGaze |

|

|

Название |

ZGate |

TrafficMonitor |

DataLossPrevention |

Контур безопасности |

SecureTower |

|

Модульность |

Да |

Нет |

Нет |

Да |

Нет |

|

Места установки |

Сервер, клиент |

Сервер, клиент |

Сервер, клиент |

Сервер, клиент |

Сервер, клиент |

|

Наличие сертификатов и лицензий |

ФСТЭК НДВ 3 и ОУД4 |

ФСТЭК НДВ 4 и ИСПДн 1, Газпромсерт, Аккредитация ЦБ, сертификат совместимости eToken |

ФСТЭК НДВ 4 |

ФСТЭК НДВ 4 |

ФСТЭК НДВ 4 и ИСПДн 2 |

|

Лицензирование |

Почтовые ящики, рабочие места |

Каналы перехвата, технологии анализа |

Каналы перехвата, технологии анализа |

Сервер, mail, IM, Skype, Print, device, HTTP, FTP |

Рабочее место |

|

Роли |

Любое количество |

Несколько |

Любое количество |

Любое количество |

Администратор системы, офицер безопасности |

|

Контроль IM |

Да |

Да |

Да |

Да |

Да |

|

Контроль HTTP/HTTPS, FTP |

Да |

Да |

Да |

Да |

Да |

|

Контроль Skype |

Текст |

Текст |

Нет |

Да |

Да |

|

Контроль E-mail |

Да |

Да |

Да |

Да |

Да |

|

Социальные сети и блоги |

Да |

Да |

Да |

Да |

Да |

|

Контроль подключаемых внешних устройств |

При покупке Zlock |

Да |

Да |

Да |

Нет |

|

Контроль портов |

USB,COM,LPT, Wi-Fi, Bluetooth |

USB,COM,LPT, Wi-Fi, Bluetooth |

USB,COM,LPT, Wi-Fi, Bluetooth |

USB, LPT |

USB, LPT |

|

Блокируемые протоколы |

HTTP, HTTPS, SMTP, OSCAR |

HTTP, HTTPS, FTP, FTP over HTTP, FTPS, SMTP, SMTP/S, ESMTP, POP3, POP3S, IMAP4, IMAP4S |

SMTP, HTTP, HTTPS FTP, Yahoo |

SMTP, POP3, MAPI, IMAP, HTTP,FTP, ICQ, Jabber |

HTTP, HTTPS, FTP, FTTPS, Вся почта и IM |

|

Защита агентов от выключения |

Да |

Да |

Да |

Да |

Да |

|

Запись отчетов в локальное хранилище в случае недоступности сервера |

Да |

Да |

Да |

Да |

Да |

|

Просмотр истории инцидентов |

Да |

Да |

Да |

Да |

Да |

|

Режимы оповещений |

Консоль, почта, графики |

Консоль, почта |

Консоль, почта, графики |

Консоль, почта, графики |

Консоль, почта, графики |

|

Возможность тестирования продукта на серверах разработчика |

нет |

нет |

Да |

нет |

на сервере дистрибьютора |

|

Возможность получения демо-версии для тестирования внутри организации |

± |

± |

нет |

± |

Да, 1 месяц |

У InfoWatch ведущей системой, конечно, является InfoWatch Traffic Monitor – автоматизированная система, которая выявляет в потоке данных конфиденциальные документы, предотвращает их утечку и защищает бизнес от действий внутренних злоумышленников. Данный продукт представляет собой программное решение (DLP-систему), сейчас самой новой версией является InfoWatch Traffic Monitor 6.5.

У SolarSecurity-SolarDozor – высокопроизводительная DLP-система, обеспечивающая контроль коммуникаций сотрудников, сейчас актуальна версия 6. Примечательно, что SolarDozor первое российское DLP-решение, релиз был в 2000 году.

DLP – решение SearchInform представлено DLP-системой «КИБ Серчинформ» (Контур информационной безопасности Серчинформ). Все модули системы размещаются на двух платформах: NetworkController (контроль на уровне сети) и EndpointController (контроль на уровне ПК). Также у «КИБ Серчинформ» существует технология экспертизы цифровых изображений OzPhotoExpert. Модуль ImageControl в режиме реального времени проверяет изображения на подлинность по заданным условиям и предупреждает о том, что изображение было отредактировано. Это первое подобное решение на российском рынке.

Стоит отметить, что наличие DLP- системы в организации несомненный плюс к ее системе защиты информации[9] . Поскольку востребованность DLP в России высока, следовательно, будет развиваться и рынок таких услуг. Мы выделили следующие перспективы развития рынка DLP- систем в России:

- расширение технологических возможностей систем;

- расширение функционала, упрощение управления системами;

- автоматизация процессов и помощь в принятие решений;

- грамотная отчетность;

- упрощение этапов внедрения DLP на предприятиях.

Так же положительным фактором для российских производителей DLP- систем будет продолжать являться политика импортозамещения, курс правительства РФ на импортозамещение обоснован и является актуальным и приоритетным на данный момент.

Сегодня, каждый отечественный разработчик DLP – систем ведёт разработку по собственному разработанному плану, не обращая внимание на общепринятые стандарты, рекомендации и других разработчиков.

Отечественный рынок подобных систем в связи с нынешним давление зарубежных стран будет активно развиваться. Этому способствует политика государства, а точнее программа по импортозамещению. Органы служб безопасности могут вводить новые требования к государственным предприятиям в сфере информационных технологий. Что будет способствовать обновлению продуктов на предприятиях.

2. ЭВОЛЮЦИЯ DLP-СИСТЕМ

2.1 Резидентные модули OCR в хостовых DLP-системах

Последние три-четыре года экосистема безопасности корпоративных ИТ, включая отрасль и рынок, переживает углубляющийся кризис, порожденный, с одной стороны, коммерциализацией киберпреступности и усилением фактора геополитизации, а с другой – замедлением идеологического и технологического развития систем защиты данных.

Факторы эти усиливают друг друга, порождая кумулятивный негативный эффект, заметно нарушающий динамический баланс между угрозами корпоративной ИБ и средствами ее обеспечения – причем не в пользу последних. Удивительно, но каждый очередной год отраслевые аналитики и эксперты в области ИБ провозглашают «годом утечек данных», и это уже никому не кажется феноменальным. Вот и нынешний, 2014 год, уже стал новым абсолютным чемпионом в этой гонке, несмотря на то что «бежать» предстоит еще квартал, благодаря невиданным доселе по масштабам и последствиям утечкам данных клиентов американской розничной сети Target и ее земляка, онлайн-ритейлера eBay.

Очевидно, что инциденты, связанные с утечками данных, следует разделять на две группы – вызванные внешними атаками и «внутренние» инсайдерские утечки. Существенную часть инцидентов, связанных с внешними атаками, можно предотвратить применением средств защиты компьютеров от заражения вредоносным ПО (вирусами, троянами, APT).

Для борьбы с инсайдерскими утечками из корпоративных ИС наиболее эффективными компонентами являются специализированные системы защиты – так называемые data leak prevention или DLP-системы. Они позволяют блокировать не субъект или первопричину утечки (вредоносное ПО или действия инсайдера), а непосредственно ее саму – например, отсылку конфиденциального документа по личной электронной почте или его выгрузку на сайт социальной сети. Применение DLP-систем в любом случае необходимо потому, что угрозы утечек создаются не только и не столько хакерскими атаками извне, сколько обычными работниками предприятия – невольно, по халатности или злому умыслу.

Основным «оружием» всех современных DLP-систем являются технологии контентного анализа и фильтрации, позволяющие выявлять в текстах документов, файлов, писем, вложений и прочих объектов данные, запрещенные политикой ИБ, и блокировать операции по их передаче за пределы компьютера или сети организации, будь то печать на принтере, запись на флешку, передача по Skype или почте и т.д.

Именно на такие технологии производители DLP-систем делают основной акцент, усиленно развивая и совершенствуя методы контентного анализа, причем порой в ущерб фундаментальным контекстным механизмам контроля и предотвращения утечки. В качестве примеров прогрессивных технологий можно привести морфологический анализ, поддержку и развитие заготовки шаблонов регулярных выражений, детектирование комбинаций ключевых слов с поддержкой промышленных и отраслевых словарей, цифровые отпечатки документов и пр. Можно утверждать, что сегодня в целом достигнут достаточно высокий уровень надежности и эффективности детектирования и фильтрации текстового контента.

Однако до сих пор ни в одной из доступных на российском рынке DLP-систем не был достаточно надежно перекрыт такой простой и доступный даже неопытным пользователям ПК прием обхода контентной защиты, как конвертация текстовых данных в графические изображения, к которым методы анализа текстовых форматов принципиально неприменимы.

Причем пользователи вовсе не обязательно конвертируют текст в графику со злым умыслом – нормальной бизнес-практикой является пересылка сканированных документов, причем как в форме графических файлов, так и после конвертации в PDF, а также в виде вложений в обычные документы MS Office или электронные сообщения.

Конечно же, этот недостаток, равно как и средство его устранения, не являются секретом. Ряд российских и зарубежных разработчиков DLP-систем уже в той или иной форме используют в своих продуктах технологии обратной конвертации графики в текст (Optical Character Recognition), интегрируя OCR-модули в DLP-системы. К сожалению, в силу обусловленных историческими причинами дороговизны и «тяжеловесности» OCR-модулей их применение в современных DLP-системах ограничено, как правило, DLP-шлюзами или DLP-серверами – то есть от утечек данных в графической форме защищается только офисная сеть и только при передаче по сетевым каналам связи.

При этом исходящие коммуникации ноутбуков и лэптопов сотрудников при их работе вне пределов корпоративной сети, например, в командировке или дома, принципиально неконтролируемы OCR-модулями DLP-шлюзов. Кроме того, реализационные ограничения OCR-компонентов многих существующих DLP-систем позволяют анализировать только файлы графических форматов, но не изображения, встроенные в офисные документы[10]. В результате остается полностью открытым такой примитивный и общедоступный канал утечки данных, как «вставить скан документа в Word и отослать по почте». Еще одним неконтролируемым сценарием утечки информации является копирование графических данных с ПК на съемные накопители или их печать на локальных принтерах, поскольку для этих типов операций перехват и пересылка проверяемой графики для анализа на DLP-сервер в реальном масштабе практически нереализуемы.

Именно на разработку OCR-компонента, свободного от всех перечисленных недостатков, и его интеграцию в свое DLP-решение сфокусировала усилия компания «Смарт Лайн». Уже в ближайшее время на рынке появится его новая версия DeviceLock DLP 8, исполнительные агенты которой оснащены резидентным OCR-модулем, обеспечивающим распознавание графических образов текста в изображениях, как в виде файлов графических форматов, так и встроенных в документы. При попытке передачи пользователем данных и файлов по сетевым каналам, их печати или копирования на устройства хранения DeviceLock DLP в соответствии с заданными DLP-политиками применяет OCR-технологии для анализа, детектирования и фильтрации графических образов конфиденциальных текстовых данных в сканах документов, снимках экранов и изображениях внутри офисных документов.

Важно подчеркнуть, что OCR-модуль DeviceLock DLP является резидентным, встроенным в агент, который, в свою очередь, устанавливается на всех контролируемых компьютерах и обеспечивает инспекцию и протоколирование приложений, использующих как сетевые каналы, причем независимо от используемых ими портов и способа выхода в Интернет, так и локальные периферийные устройства.

Принципиальным преимуществом такой архитектуры является реализация защитных действий по блокировке и протоколированию почтовых отправлений, переписки и передачи файлов в социальных сетях и через службы мгновенных сообщений, в том числе содержащих данные в графическом формате, в момент отправки данных по сети «на лету» непосредственно на рабочем компьютере сотрудника, будь то офисная рабочая станция, лэптоп вне корпоративной сети или даже BYOD-устройство в терминальной среде.

В результате работоспособность DLP-системы DeviceLock в целом и OCR-компонента в частности никак не зависит от доступности корпоративной сети или подключения к серверам, что позволяет службам ИБ обеспечить безопасность почтовых коммуникаций сотрудников даже в условиях, когда их бизнес-функции требуют мобильности.

Другой пример практического использования резидентного OCR-модуля и архитектурных особенностей DeviceLock DLP – контроль данных, в том числе в графическом формате, в распределенной корпоративной среде, когда организация располагает широкой сетью филиалов и подразделений, что делает нерациональным использование DLP-серверов в массе либо в силу малочисленности филиалов, либо вследствие недостаточной пропускной способности сети передачи данных. К примеру, DeviceLock DLP 8 можно применить для защиты от утечек экзаменационных материалов ЕГЭ, распространяемых в графической форме и используемых в тысячах образовательных учреждений, зачастую не имеющих достаточно «быстрых» каналов связи для «внешнего» анализа данных на DLP-серверах.

OCR-технологии, применяемые в агентах DeviceLock для защиты обычных и виртуальных рабочих сред, позволяют как уменьшить информационные риски, так и обеспечить неукоснительное исполнение сотрудниками политик безопасности внутри и за пределами компании. Помимо DLP-агентов, OCR-технологии используются в новом компоненте комплекса – DeviceLock Discovery, предназначенном для сканирования компьютеров пользователей, сетевых каталогов и систем хранения данных в целях выявления и устранения нарушений политик безопасного хранения данных.

2.2 Проблемы и перспективы развития

DLP-системы могут выступать как программными, так и программно-аппаратными комплексами. В них, как правило, входят модули сетевого уровня и модули уровня хоста (локальные компьютеры пользователей). Модули сетевого уровня обычно устанавливаются на прокси-серверах, серверах электронной почты, сетевых хранилищах, а также в виде самостоятельных серверов, и контролируют информационные потоки, приходящие на них с локальных компьютеров пользователей и из внешней сети. Модули на уровне хоста чаще всего устанавливаются на персональные компьютеры и могут предотвращать такие виды утечки информации как: запись данных на CD-диски, USB-flash и др. Также компоненты, которые устанавливаются на рабочие компьютеры иногда могут отслеживать изменение параметров операционной системы, установку VPN-программ, редактирование сетевых настроек и другие способы для хода контроля. Наиболее сложные DLP-системы, помимо описанных выше модулей, зачастую поставляются вместе с модулем для централизованного управления.

Самыми крупными DLP-системами на сегодняшний день являются такие комплексы как Falcongaze SecureTower, Zlock, Sevantec, Solor Dozor.

К сожалению, так как развитие DLP-систем берет свое начало в недалеких двухтысячных, в настоящее время их деятельность до сих пор четко не регламентируется на законодательном уровне. Это справедливо и для России, и для других стран.

Наглядным примером несовершенства законодательной базы, применимой к DLP-системам может служить следующий факт. Все описанные выше DLP-системы прошли сертификацию в Российской Федерации, как системы несанкционированного доступа, хотя, по сути, являются системами защиты от утечки информации.

На сегодняшний день основными источниками требований по информационной безопасности в России являются законодательные и подзаконные акты, нормативные документы регуляторов (ФСТЭК России, ФСБ России, ЦБ РФ и пр.), а также международные стандарты (обычно рекомендательного характера). Основными, но не единственными, требованиями являются:

- требования по защите персональных данных (152-ФЗ, Постановление Правительства №1119, Приказ ФСТЭК России №21 и другие документы). Требования распространяются на организации, обрабатывающие персональные данные (по сути, на все организации);

- требования по защите государственных информационных систем (149-ФЗ, Приказ ФСТЭК России №17 (с изменениями), Методические рекомендации ФСТЭК России). Требования распространяются на организации, имеющие доступ к государственным и муниципальным информационным системам;

- требования по защите коммерческой тайны (98-ФЗ). Закон определяет необходимые мероприятия для реализации режима коммерческой тайны и права владельца информации на защиту информации[11]. Данные требования и рекомендации являются комплексными, содержат организационные и технические меры защиты.

Что же касается реальных примеров использования DLP-систем на современных предприятиях, то в качестве примера для рассмотрения была выбрана широко известная DLP-система Falcongaze SecureTower. Среди клиентов данной фирмы достаточно много как зарубежных, так и отечественных компаний, относящихся к различным экономическим отраслям: банковский и финансовый сектор, энергетика, здравоохранение, торговые компании, телекоммуникации, промышленность, образование, государственные учреждения, транспорт и логистика, научно-исследовательские центры, высокие технологии.

Так, например, известно, что в недавнем времени Falcongaze SecureTower был внедрен в таких компаниях как: АО «НИИ Мортеплотехники», ГК «АРИС» и «ГЕСЕР», ОАО «СО ЕЭС», ФГУП «ГРЧЦ», OOO «Softkey» и др. Внедрение системы DLP от Falcongaze SecureTower позволило данным компаниям решить следующие задачи: контроль конфиденциальной информации, выявление внутренних угроз, расследование инцидентов, оптимизация бизнес-процессов, экономическая безопасность, обеспечение прозрачности бизнеса, контроль мобильных рабочих станций. Об этом свидетельствуют положительные отзывы представители данных компаний на сайте Falcongaze SecureTower[12].

ЗАКЛЮЧЕНИЕ

DLP – системы – технологии, которые обеспечивают предотвращение утечек конфиденциальной информации из информационной системы вовне, а также совокупность программных и программно - аппаратных технических устройств для осуществления предотвращения утечек.

DLP – системы строятся на основе анализа потоков данных, которые пересекают периметр защищаемой информационной системы. При обнаружении в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Защита информационных систем от внутренних угроз на всех этапах развития средств информационной безопасности считалась базовой задачей. При этом изначально внешние угрозы безопасности считались потенциально наиболее опасными. В связи с тем, что в настоящее время внутренние угрозы безопасности являются одними из самых популярных, потребность во внедрении DLP - систем возросла.

Для современных мощных DLP – систем характерно гармоничное сочетание анализа формальных признаков с анализом контента. В состав DLP – систем входят модули сетевого уровня и компоненты уровня хоста.

Компоненты уровня хоста обычно расположены на персональных компьютерах работников и осуществляют контроль таких каналов утечки, как запись информации на компакт – диски, флэш – накопители и др. Компоненты уровня хоста также стараются отслеживать изменение сетевых настроек, инсталляцию программ для туннелирования, стеганографии и другие возможные методы для обхода контроля.

Современная DLP – система имеет в своем составе компоненты обоих указанных типов, а также модуль для централизованного управления.

Кроме основной задачи DLP – систем, которая заключается в предотвращении утечек конфиденциальной информации из информационной системы вовне, перед DLP – системой могут стоять следующие вторичные задачи:

- архивирование пересылаемых данных, которые могут быть полезны при расследовании инцидентов информационной безопасности;

- предотвращение возможности передачи вовне не только конфиденциальной, но и другой нежелательной информации (например, спам);

- предотвращение возможности передачи нежелательной информации не только изнутри информационной системы наружу, но и снаружи внутрь информационной системы;

- предотвращение использования работниками фирменных информационных ресурсов в личных целях;

- оптимизация загрузки каналов, экономия трафика;

- контроль присутствия работников на рабочем месте;

- отслеживание надёжности сотрудников.

Важность внедрения DLP – систем определяется возможностью утечки конфиденциальных корпоративных данных, что может нанести серьезный вред бизнесу компании.

Таким образом, на сегодняшний день вместе с развитием цифровой экономики во всех государствах повысились риски информационной безопасности. По всему миру в 2017 году объем скомпрометированных данных и число информационных атак увеличилось во много раз, что привело к значительным финансовым и материальным потерям. Поэтому для защиты информации были созданы DLP-системы, предотвращающие потерю данных путем мониторинга, фильтрации, обнаружения несанкционированного доступа к ним, ну и применения соответствующих мер к нарушителям (например, блокирования).

Стоит сказать, что DLP-продукты продолжают развиваться: происходит слияние с другими областями (к примеру, с персоналом, когда система осуществляет контроль над ним). Развитие DLP – рынка, в свою очередь, привлекает все больше инвестиций и предприятий, что в перспективе приведет к дальнейшему увеличению числа и качества предлагаемых DLP-продуктов и услуг.

СПИСОК ЛИТЕРАТУРЫ

- ГОСТ Р 50922-2006 – Защита информации. Основные термины и определения.

- ГОСТ Р 51275-2006 – Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

- ГОСТ Р ИСО/МЭК 17799 – «Информационные технологии. Практические правила управления информационной безопасностью». Прямое применение международного стандарта с дополнением – ISO/IEC 17799:2005.

- ГОСТ Р ИСО/МЭК 27001 – «Информационные технологии. Методы безопасности. Система управления безопасностью информации. Требования». Прямое применение международного стандарта – ISO/IEC 27001:2005.

- Аванесян Н.Л. DLP-системы как средство обеспечения информационной безопасности организаций / Материалы Международной (заочной) научно-практической конференции. под общей редакцией А.И. Вострецова. – Прага, 2018

- Алексеев Д.М., Иваненко К.Н., Убирайло В.Н. DLP – системы как способ защиты данных от утечки // Новая наука: теоретический и практический взгляд. – 2016. - № 10-2. – С. 112-113

- Алексеев Д.М., Иваненко К.Н., Убирайло В.Н. // Инциденты информационной безопасности // В сборнике: Новая наука: теоретический и практический взгляд: Международное научное периодическое издание по итогам Международной научно - практической конференции (04 августа 2016 г., г. Ижевск). - Стерлитамак: АМИ, 2016. – С. 145 - 146.

- Ихсанова А.А., Умутбаев Э.И., Файрузов Р.А. Исследование рынка DLP-систем / МАТЕРИАЛЫ КОНФЕРЕНЦИИ СБОРНИК ДОКЛАДОВ. Российский фонд фундаментальных исследований, Казанский национальный исследовательский технический университет им. АН. Туполева-КАИ (КНИТУ-КАИ), 2015

- Ставрова А.Б. Защита интеллектуальной собственности при помощи DLP-систем / Сборник статей XI Международной научно-практической конференции. Ответственный за выпуск А. Е. Плахин. – Екатеринбург, 2015

- Хлестова Д.Р., Байрушин Ф.Т. DLP-системы на предприятиях как главное средство предотвращения утечки информации // Символ науки. – 2016. - № 10-2 (22). – С. 94-95

- Шишкина И.В. Современные DLP-системы: проблемы и перспективы развития / Сборник научных трудов по материалам Международной научно-практической конференции. в 2-х частях. Под общей редакцией Е.П. Ткачевой. – Белгород, 2018

- Информационный ресурс habrahabr.ru

- Информационный ресурс bytemag.ru

- Информационная безопасность и защита от утечки информации: http://falcongaze.ru

- DLP: громкие утечки информации [Электронный ресурс]. – Режим доступа: www.tadviser.ru/index.php/Статья:DLP %3A_громкие_утечки_информации

- Предотвращение утечек информации [Электронный ресурс]. – Электрон. данные. URL: ru.wikipedia.org/wiki/Предотвращение_утечек_информации

-

Федеральный закон «О персональных данных» от 27.07.2006 N 152-ФЗ (ред. 31.12.2017 № 498-ФЗ) ↑

-

Федеральный закон «О коммерческой тайне» от 29.07.2004 № 98-ФЗ (ред. от 18.04.2018 №86-ФЗ) ↑

-

Закон РФ от 21.07.1993 № 5485-1 (ред. от 29.07.2018) «О государственной тайне» ↑

-

Федеральный закон «О связи» от 07.07.2003 № 126-ФЗ (ред. 03.08.2018 №342-ФЗ) ↑

-

Применение DLP систем в работе с персоналом в организации // Information Security Searchinform: [электр. ресурс] URL: http://searchinform.ru/news/digest-articles/3227 ↑

-

Конституция Российской Федерации (принята всенародным голосованием 12.12.1993) (с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 № 6-ФКЗ, от 30.12.2008 № 7-ФКЗ, от 05.02.2014 № 2-ФКЗ, от 21.07.2014 № 11-ФКЗ) // СПС «Консультант плюс» ↑

-

Валерий Васильев. Права сотрудников и безопасность корпоративных данных//Сетевая газета InfoSecurity.ru URL: http://www.infosecurity.ru/_gazeta/content/101029/art2.shtm ↑

-

Алексей Дрозд. DLP: Юридические нюансы, практические аспекты // Персональные данные. - №11(52) – 2012 ↑

-

Хлестова Д.Р., Байрушин Ф.Т. DLP-системы на предприятиях как главное средство предотвращения утечки информации // Символ науки. – 2016. - № 10-2 (22). – С. 94-95 ↑

-

Вахонин С. Новый уровень защиты от утечек данных. Резидентные модули OCR в хостовых DLP-системах // Системный администратор. – 2014. - № 9 (142). – С. 48-49 ↑

-

INFOWATCH // DLP – системы и требования по информационной безопасности. 04.06.2014. URL: https://www.infowatch.ru/sites/default/files/docs/WP_DLP_27_10_2014.pdf (дата обращения: 10.11.2017) ↑

-

Официальный сайт Falcongaze SecureTower. URL: https://falcongaze.ru ↑

- Возмещение морального вреда (Моральный вред в современном Российском законодательстве)

- Понятие и значение приватизации. (Особенности приватизации в России)

- Субъекты банкротства, их права, обязанности и ответственность (Теоретические аспекты субъектов банкротства)

- Предмет, метод предпринимательского права и принципы предпринимательского права (понятие)

- Правовое регулирование валютного рынка: общая характеристика (Нормативно-правовые аспекты правового регулирования валютного рынка)

- Понятие и значение договора. (Юридическая сущность гражданско-правового договора)

- История развития менеджмента(Истоки Российского менеджмента)

- Анализ конкурентов на рынке и определение собственной конкурентоспособности (на примере производства ТД «Копейка»)

- Рекламные стратегии компаний на отраслевых рынках)

- Бухгалтерский учет и анализ - Оборотные активы предприятия

- Анализ методов кодирования данных)

- Проектирование реализации операций бизнес-процесса "Взаиморасчеты с поставщиками"