Описание предприятия ЗАО «Арбат Пресс», техническая и программная архитектура

Содержание:

Введение

В настоящее время обострилась борьба компаний за удержание занимаемой конкурентной позиции, а в некоторых случаях и за выживание. Спешная выработка антикризисных стратегий нередко сопряжена с сокращением расходов на неприоритетные задачи и направления.

Так к числу которых некоторые организации, к сожалению, относят информационную безопасность.

Под термином «информационная безопасность», согласно определению ФСТЭК РФ, понимают состояние защищенности информации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз: от нежелательного ее разглашения (нарушения конфиденциальности), искажения (нарушения целостности), утраты или снижения степени доступности информации, а также ее незаконного тиражирования, которые приводят к материальному или моральному ущерба владельца или пользователя информации. Соответственно, под защитой информации подразумевается комплекс мероприятий, проводимых с целью предотвращения от действий угроз безопасности, где угроза является потенциальной возможностью нарушения безопасности [20].

Когда говорят об информационной безопасности, то имеют в виду широкий спектр проблем: от стихийных бедствий и проблем с электропитанием до злоумышленников, которые используют вычислительные системы к своей выгоде.

Исходя из вышесказанного, следует актуальность выбранной темы.

Объектом исследования является информационная система ЗАО «Арбат Пресс».

Предметом исследования является применение программных сканеров информационной безопасности.

Целью данной работы является аудит информационной безопасности компании и разработка мер по ее защите.

К задачам, решаемым в работе, относятся:

- характеристика компании и ее информационной системы;

- выявление угроз и рисков информационной безопасности;

- выбор средства проведения аудита информационной безопасности;

- проведение аудита информационной безопасности с использованием выбранного средства;

- разработка рекомендаций по защите информационной безопасности;

- описание программного и технического обеспечения.

Теоретической и методологической основой проведенного исследования послужили труды отечественных и зарубежных ученых в области безопасности информационных систем. В работе использованы законодательные акты и нормативные документы Российской Федерации.

При написании работы были применены такие методы научного исследования, как изучение научной литературы по теме исследования, нормативно-правовой базы, аналитический и сравнительный методы.

Работа состоит из двух глав.

Первая глава посвящена описанию предприятия, его информационной системы. Рассмотрены также существующие технологии на предприятии, проблемы безопасности, которые необходимо решить.

Во второй главе дано описание программного и технического обеспечения. Приведен контрольный пример реализации проекта.

Практическая значимость результатов заключается в том, что они могут быть применены в исследуемой компании.

В качестве объекта защиты выступает ЗАО «Арбат Пресс». Это крупное офсетное производство полного цикла в Москве. Типография оказывает услуги офсетной печати А1 формата, проводит работы по металлизации, ламинации, лакированию, тиснению фольгой, конгревному тиснению, блинтовому тиснению, персонализации, вырубке, рицовке, биговке, фальцовке, шитью изделий на скобу, склейке на PUR клей, навивке на пружину, сборке и склейке коробок, ручные виды работ.

В компании используются основные аппаратно-технические устройства для автоматизации и оптимизации работы. Программное и техническое обеспечение постоянно обновляется, что обеспечивает актуальность рабочей базы. Все устройства сети подключены по технологии Ethernet.

Как и во многих фирмах, имеющие собственные локальные и корпоративные сети, в компании используется технология серверов.

На сервере хранятся общие файлы и папки, пользование которыми разрешено всем работникам. Некоторые файлы защищены паролем и используются в ограниченном доступе.

Основой программной архитектуры являются операционные системы Windows Server 2012, применяемые на серверах, и Windows 7, применяемые на рабочих станциях. На серверах установлены Windows Terminal Services (терминальный сервер), позволяющие подключаться рабочим станциям к серверам в качестве терминальных клиентов. Подключение к серверам происходит по RDP протоколу с помощью Windows RDP-клиента. Основная вычислительная работа происходит на серверах. Через интернет браузер Windows Internet Explorer 8 осуществляется доступ в сеть интернет по протоколам HTTP и HTTPS.

Программная архитектура информационной системы представлена на рисунке 1.1.

Рисунок 1.1. Программная архитектура информационной системы предприятия

Рисунок 1.1. Программная архитектура информационной системы предприятия

Microsoft SQL Server – система управления реляционными базами данных (СУБД), разработанная корпорацией Microsoft. Основной используемый язык запросов — Transact-SQL, создан совместно Microsoft и Sybase. Transact-SQL является реализацией стандарта ANSI/ISO по структурированному языку запросов (SQL) с расширениями. Используется для работы с базами данных, в т.ч с информацией ограниченного доступа; конкурирует с другими СУБД в этом сегменте рынка [17, с.68].

Схема аппаратной архитектуры приведена на рисунке 1.2.

Рисунок 1.2. Схема аппаратной архитетктуры

Организация защиты информации в организации – это один из важнейших моментов, который ни в коем случае нельзя упускать из вида. Последствия будут очень серьезными, если произойдет утрата баз данных, результатов аналитических исследований, исходных кодов, программных продуктов. При плохой организации защиты информации это возможно, что приведет к достаточно проблематичному дальнейшему ведению бизнеса, а в определенных случаях невозможным вообще.

В ЗАО «Арбат Пресс» не создано специальное подразделение, исполняющее функции службы информационной безопасности. Поэтому данные функции возложены на генерального директора. На момент анализа на предприятии абсолютно не были реализованы организационные меры по защите информации, а также отсутствовали программно-аппаратные и инженерно-технические средства защиты информации, кроме внутренних средств защиты Windows.

На текущий момент предприятие не имеет системы защиты, которая предназначена для защиты информации от несанкционированного доступа при работе в многопользовательских автоматизированных системах (АС). Используются только средства защиты информационных систем персональных данных (ИСПДн). На предприятии расположен собственный Web-Сервер. Этот сервер обеспечивает работу почтового клиента Thunderbird, так же на нем установлена программа, защищающая от спама.

Одним из наиболее ценных ресурсов является информация. Она является очень важным активом и должна быть защищена вне зависимости от того, какую форму она принимает, будь то базы данных, документация организации, инструкции, документы, планы и т. п.

Ключевым составным элементом любого риска является актив. Наличие рисков информационной безопасности как раз и обусловлено наличием информационных активов. Значительную часть капитализации всей организации составляет информация, циркулирующая в ее информационных системах [12, с.39].

До настоящего момента решение о проведении анализа рисков не принималось. Можно сказать, что информационной безопасности не уделялось должное внимание, в ЗАО «Арбат Пресс» нет продуманной стратегии по анализу рисков информационной безопасности. Однако то, что в компании циркулирует информация конфиденциального характера, содержащая сведения ограниченного распространения (служебная тайна, коммерческая тайна, адвокатская тайна), предполагает, что анализ рисков и оценка уязвимости активов должна проводиться регулярно, по мере развития компании.

В ЗАО «Арбат Пресс» существуют следующие типы активов:

- персональные данные сотрудников и клиентов;

- финансовые показатели компании;

- данные по программному обеспечению;

- базы данных клиентов;

- договора с клиентами;

- сведения, составляющие адвокатскую тайну.

Все информационные активы хранятся на сервере, поэтому он нуждается в защите.

Оценку по информационным активам организации представим в виде таблицы 1.1.

Таблица 1.1

Оценка информационных активов предприятия

|

Наименование актива |

Владелец актива |

Критерии определения стоимости |

Размерность оценки |

|

|

Количественная оценка |

Качественная оценка |

|||

|

Сервер |

Генеральный директор |

Затраты прибыли при потере клиентов |

примерно 6млн.руб. ежегодно |

Очень высокая |

Оценка рисков включает в себя оценку угроз, уязвимостей и ущерба, наносимого при их реализации.

Понятие «уязвимость» можно отнести к свойствам или атрибутам актива, которые могут использоваться иным образом или для иных целей, чем те, для которых приобретался или изготавливался данный актив [15, с.42].

Оценка уязвимостей в рассматриваемой компании проводится на основании распоряжении начальника отделения, а также в соответствии с заранее разработанным планом – один раз в 3 месяца.

Составим перечень уязвимостей для ЗАО «Арбат Пресс» и укажем степень оценки вероятности возможной реализации отмеченных уязвимостей (таблица 1.2).

Таблица 1.2

Перечень уязвимостей активов

|

Содержание уязвимости |

Сервер |

|

1. Среда и инфраструктура |

|

|

Неквалифицированные пользователи |

высокая |

|

Недостаточное регулирование со стороны государства |

низкая |

|

Форс-мажор |

средняя |

|

2. Аппаратное обеспечение |

|

|

Взлом компьютеров |

высокая |

|

Отсутствие должного контроля доступа |

высокая |

|

3. Программное обеспечение |

|

|

Неправильный выбор пароля доступа |

высокая |

|

Сетевые атаки и вирусы |

высокая |

|

Отсутствие должного контроля доступа |

высокая |

|

Отсутствие резервных копий |

средняя |

|

4.Персонал |

|

|

неквалифицированные пользователи |

высокая |

|

5. Общие уязвимые места |

|

|

Неквалифицированные пользователи |

Высокая |

|

Отсутствие должного контроля доступа |

высокая |

Угрозы активов указаны в таблице 1.3, основанной на требованиях стандарта ГОСТ Р ИСО/МЭК ТО 13335-3-2007.

Таблица 1.3

Результаты оценки угроз активам

|

Уязвимости/угрозы |

Затопление/пожар |

Намеренное повреждение |

Кража |

НСД |

Ошибки обслуживающего персонала |

Программные сбои |

Использование ПО несанкционированным способом |

Незаконное использование ПО |

Вредоносное ПО |

Умышленная порча оборудования |

Неумышленная порча оборудования |

Разглашение информации |

|

Неквалифицированные пользователи |

- |

- |

- |

- |

Высокая |

Высокая |

- |

- |

- |

- |

Выоская |

Высокая |

|

Форс-мажор |

Средняя |

- |

- |

- |

- |

- |

- |

- |

- |

- |

низкая |

- |

|

Взлом компьютеров |

- |

Высокая |

Высокая |

Высокая |

высокая |

высокая |

высокая |

высокая |

Средняя |

Высокая |

- |

высокая |

|

Отсутствие должного контроля доступа |

- |

Высокая |

Высокая |

Высокая |

Средняя |

Высокая |

Высокая |

Высокая |

Средняя |

Высокая |

- |

Высокая |

|

Сетевые атаки и вирусы |

- |

высокая |

Высокая |

- |

- |

Высокая |

- |

- |

Высокая |

Высокая |

- |

Средняя |

|

Отсутствие резервных копий |

Высокая |

Высокая |

- |

- |

- |

Высокая |

- |

- |

Высокая |

Высокая |

- |

- |

Ущерб от осуществленной угрозы представлен неотрицательным числом в соответствии с таблицей 1.4.

Таблица 1.4

Представление ущерба от осуществленной угрозы

|

Величина ущерба |

Описание |

|

0 |

Раскрытие или потеря информации принесет ничтожный моральный и финансовый ущерб фирме |

|

1 |

Ущерб от осуществленной угрозы есть, но он незначителен, основные финансовые операции и положение фирмы на рынке не затронуты |

|

2 |

Финансовые операции не ведутся в течение некоторого времени из-за остановки производства, за это время фирма терпит убытки, но ее положение на рынке и количество клиентов изменяются минимально |

|

3 |

Значительные задержки производства и потери на рынке и в прибыли, фирма теряет ощутимую часть клиентов и контрактов |

|

4 |

Потери очень значительны, фирма на период до года теряет положение на рынке. Для восстановления положения требуются крупные финансовые займы. |

|

5 |

Фирма прекращает существование |

Вероятность осуществления угрозы так же представляется неотрицательным числом в соответствии с таблицей 1.5.

Таблица 1.5

Представление вероятности осуществления угрозы

|

Вероятность |

Средняя частота появления |

|

0 |

Данный вид осуществленной угрозы отсутствует |

|

1 |

реже, чем раз в год |

|

2 |

около 1 раза в год |

|

3 |

около 1 раза в месяц |

|

4 |

около 1 раза в неделю |

|

5 |

практически ежедневно |

После определения вероятности осуществления угрозы и ущерба от осуществленной угрозы составляется таблица рисков (таблица 1.6).

Таблица 1.6

Таблица рисков ЗАО «Арбат Пресс»

|

Описание угрозы |

Ущерб |

Вероятность |

Риск (=Ущерб*Вероятность) |

|

Затопление/пожар |

3 |

1 |

3 |

|

Намеренное повреждение |

2 |

2 |

4 |

|

Кража |

3 |

4 |

12 |

|

Несанционированный доступ |

3 |

3 |

9 |

|

Ошибки обслуживающего персонала |

3 |

3 |

9 |

|

Программные сбои |

3 |

2 |

6 |

|

Использование программного обеспечения несанкционированным способом |

3 |

3 |

9 |

|

Незаконное использование программного обеспечения |

4 |

3 |

12 |

|

Вредоносное ПО |

4 |

5 |

20 |

|

Умышленная порча оборудования |

3 |

3 |

9 |

|

Неумышленная порча оборудования |

3 |

2 |

6 |

|

Разглашение конфиденциальной информации |

4 |

3 |

12 |

|

Итого: |

111 |

||

На этапе анализа таблицы рисков задается максимально допустимое значение риска. Допустимое значение риска = интегральный риск/3 +1. В нашем случае, допустимое максимальное значение риска = 111/3+1 = 38.

Сначала проверяется каждая строка таблицы на не превышение риска этого значения. Если такое превышение имеет место, значит, данная строка – это одна из первоочередных целей разработки политики безопасности, но на фирме ЗАО «Арбат Пресс» таких превышений нет. Затем производится сравнение удвоенного значения риска (в нашем случае 38*2=76) с интегральным риском (ячейка таблицы 1.6 «Итого: 111»). Интегральный риск превышает допустимое значение, значит, в системе безопасности набирается множество мелких погрешностей, которые в сумме не дадут предприятию эффективно работать. В этом случае из строк выбираются те, которые дают самый значительный вклад в значение интегрального риска и производится попытка их уменьшить или устранить полностью.

Таблица 1.7

Существенные риски

|

Описание угрозы |

Ущерб |

Вероятность |

Риск (=Ущерб*Вероятность) |

|

Несанционированный доступ |

3 |

3 |

9 |

|

Ошибки обслуживающего персонала |

3 |

3 |

9 |

|

Кража |

3 |

4 |

12 |

|

Использование программного обеспечения несанкционированным способом |

3 |

3 |

9 |

|

Незаконное использование программного обеспечения |

4 |

3 |

12 |

|

Вредоносное ПО |

4 |

5 |

20 |

|

Умышленная порча оборудования |

3 |

3 |

9 |

|

Разглашение конфиденциальной информации |

4 |

3 |

12 |

|

Итого: |

111 |

||

По таблице 1.7 рисков фирмы, наглядно видно, что значительными показателями обладают следующие пункты:

- вредоносное программное обеспечение;

- ошибки обслуживающего персонала;

- кража;

- несанкционированный доступ;

- Разглашение информации;

- умышленная порча оборудования;

- незаконное использование программного обеспечения.

Эти атаки проходят наиболее часто и дают самый значительный вклад в значение интегрального риска. Из этого следует, что на эти пункты надо обратить особое внимание.

Для выявления угроз также могут быть использованы сканеры информационной безопасности. С их помощью можно провести аудит информационной безопасности.

Аудит информационной безопасности представляет собой независимую оценку текущего состояния системы информационной безопасности, устанавливающую уровень ее соответствия конкретным критериям, и предоставление результатов в виде рекомендаций. [8, с.56].

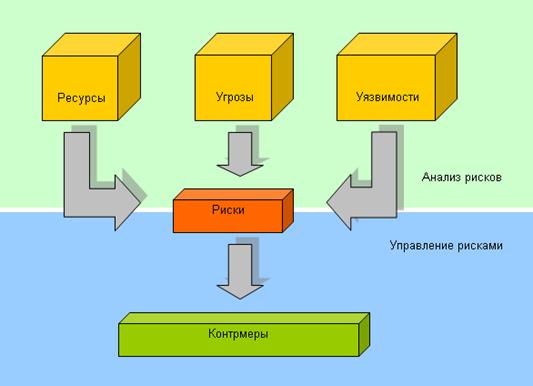

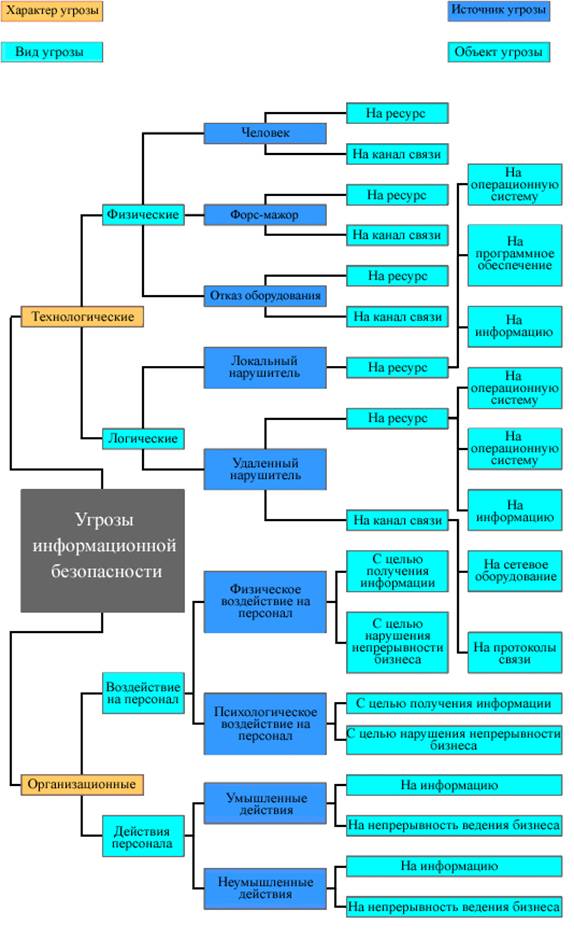

Проведение независимого аудита дает возможность своевременного выявления угроз информационной безопасности (Рис.1.1), существующих недостатков и объективного оценивания соответствия параметров, характеризующих уровень информационной безопасности, требуемому уровню.

Благодаря аудиту возможна оценка текущей безопасности функционирования информационной системы, оценка и прогнозирование рисков, управление их влиянием на бизнес-процессы компании, корректный и обоснованный подход к вопросам обеспечения безопасности ее информационных активов, маркетинговых программ, стратегических планов развития, бухгалтерских и финансовых ведомостей, содержимого корпоративных баз данных. В итоге, благодаря грамотно проведенному аудиту безопасности информационной системы можно добиться максимальной отдачи от средств, которые были вложены в создание и обслуживание системы безопасности компании.

В настоящее время имеется большое количество разнообразных методов анализа защищенности ИС и реализующих их программных продуктов. Наиболее распространенные методы и средства – это:

− Net Recon.

− XSpider.

− CRAMM.

− RiskWatch.

− COBRA.

Основной фактор, определяющий безопасность информационных систем (ИС), заключается в наличии в ИС уязвимостей защиты. Уязвимости защиты могут появиться как из-за ошибок в конфигурации компонентов ИС, так и из-за других причин, например, ошибок и программных закладок в коде ПО, отсутствия механизмов безопасности, их неправильного использования, либо их несоответствия существующим рискам, а также уязвимостей, обусловленных человеческим фактором. Из-за имеющихся уязвимостей в системе защиты ИС, в конечном счете, успешно осуществляются атаки, использующие эти уязвимости.

Современный сетевой сканер предназначен для выполнения четырех основных задач:

- идентифицировать доступные сетевые ресурсы;

- идентифицировать доступные сетевые сервисы;

- идентифицировать уязвимости сетевых сервисов;

- выдавать рекомендации по устранению уязвимостей.

В настоящее время имеется множество как платных, так и свободно распространяемых сканеров, как специализированных, так и универсальных. Специализированные сканеры предназначаются для того, чтобы выявить только определенный класс уязвимостей. Количество уязвимостей в базах данных современных сканеров медленно, но уверенно приближается к 1000.

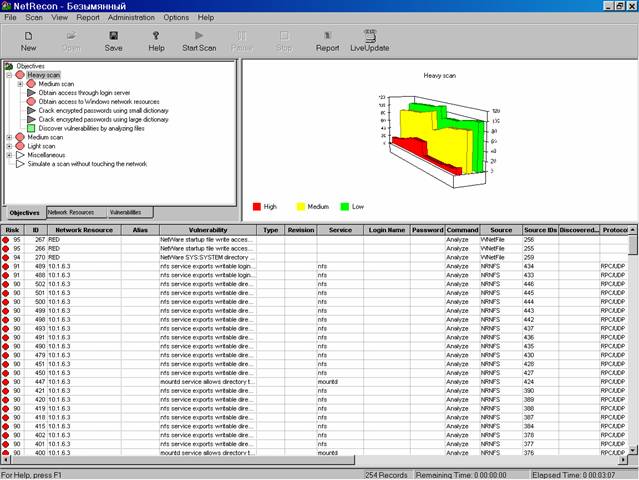

К одному из наиболее продвинутых коммерческих продуктов данного класса относится сетевой сканер NetRecon компании Symantec, в базе данных которого содержится более 800 уязвимостей Windows, UNIX и NetWare и которая постоянно обновляется через интернет.

Сетевой сканер NetRecon представляеттого, чтобы исследовать структуру сетей и сетевых сервисов и анализировать защищенность сетевых сред. Благодаря NetRecon можно осуществлять поиск уязвимостей в операционных системах, сетевых сервисах, маршрутизаторах, межсетевых экранах и других сетевых компонентах. Например, NetRecon позволяет найти уязвимости в таких сетевых сервисах, как ftp, telnet, DNS, электронная почта, Web-сервер и др. При этом осуществляется проверка версий и конфигураций сервисов, их защищенности от сетевых угроз и устойчивости к попыткам проникновения.

Рисунок 1.3. Сетевой сканер NetRecon

Рисунок 1.4. Суммарное количество уязвимостей, обнаруженных сканером NetRecon

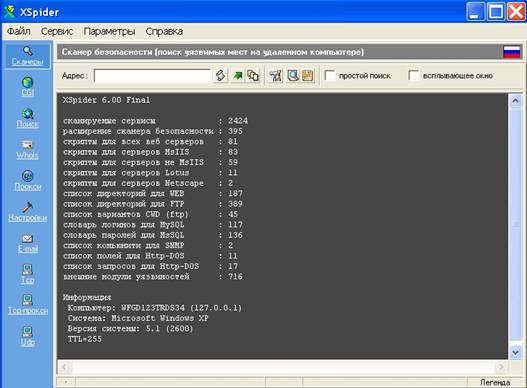

Сетевой сканер XSPIDER является первым российским сканером безопасности.

XSpider является программным средством сетевого аудита, назначение которого – удаленная диагностика различных компонентов сети на предмет поиска уязвимостей.

Сетевой сканер XSpider может быть рассмотрен как достойная альтернатива коммерческим сканерам. XSpider представляет собой свободно распространяемый и постоянно обновляемый программный продукт. Благодаря удобному графическому интерфейсу (Рис.1.5) возможно определение параметров сеанса сканирования, наблюдение за процессом сканирования, создание и просмотр отчетов.

Рисунок 1.5. Интерфейс XSpider

Высокое качество работы XSpider-a обеспечивается за счет:

- интеллектуального подхода к распознаванию сервисов;

- многочисленных ноу-хау, использующихся при поиске уязвимостей;

- уникальной обработки RFC-сервисов всех стандартов с их полной идентификацией;

- анализатора структуры и метода интеллектуального распознавания уязвимостей веб-серверов;

- постоянного обновления встроенной базы уязвимостей.

Метод CRAMM разработала Служба Безопасности Великобритании по заданию Британского правительства и используется как качестве государственный стандарт. Метода CRAMM основывается на комплексном подходе к оценке рисков, сочетает качественные и количественные методы анализа. Метод считается универсальным и подходит как для крупных, так и для небольших организаций, как коммерческого, так и правительственного сектора.

Концептуальную схему проведения аудита по методу CRAMM можно представить следующим образом (рисунок 1.6).

Рисунок 1.6. Схема проведения аудита по методу CRAMM

К преимуществам метода CRAMM относятся следующее:

- CRAMM – хорошо структурированный и широко опробованный метод анализа рисков, для получения реальных практических результатов;

- Программный инструментарий CRAMM может быть использован на всех этапах проведения аудита безопасности ИС;

- Основой программного продукта является достаточно большая база знаний по контрмерам в области информационной безопасности, основанная на рекомендациях стандарта BS 7799;

- Благодаря гибкости и универсальности метод CRAMM может быть использован для аудита ИС любого назначения и уровня сложности;

- CRAMM может быть использован как инструмент для разработки плана непрерывности бизнеса и политик информационной безопасности организации;

- CRAMM может быть использован как средство документирования механизмов безопасности ИС.

Недостатками метода CRAMM являются следующие:

- для того чтобы использовать метод CRAMM, требуется специальная подготовка и высокая квалификация аудитора;

- CRAMM намного больше подходит для аудита уже существующих ИС, которые находятся на этапе эксплуатации, чем для ИС, которые только разрабатываются;

- аудит по методу CRAMM является достаточно трудоемким и могут потребоваться месяцы непрерывной работы аудитора;

- программными инструментами CRAMM генерируется большое количество бумажной документации, не всегда являющееся полезной на практике;

- в CRAMM нет возможности создания собственных шаблонов отчетов или модификации имеющихся;

- в базу знаний CRAMM пользователи не могут внести дополнения, из-за чего появляются определенные трудности при адаптации этого метода к потребностям какой-либо организации.

RISKWATCH. Программное обеспечение RiskWatch, разработано американской компанией RiskWatch, Inc. и представляет собой мощное средство анализа безопасности ИС. Семейство RiskWatch включает программные продукты для того, чтобы проводить различные виды аудита информационной безопасности. Программа включает в себя такие средства аудита и анализа рисков, как:

- RiskWatch for Physical Security – средства анализа и аудита физических методов защиты ИС;

- RiskWatch for Information Systems – средство анализа информационных рисков;

- HIPAA-WATCH for Healthcare Industry – средство для того, чтобы оценить соответствие требованиям стандарта HIPAA;

- RiskWatch RW17799 for ISO17799 – средство для оценки требованиям стандарта ISO17799.

Метод RiskWatch для оценки и управления рисками использует такие критерии, как «предсказание годовых потерь» (ALE) и оценку «возврата от инвестиций» (ROi). Недостаткам данного продукта является его относительно высокая стоимость.

COBRA. Система COBRA разработана компанией Risk Associates и представляет собой средство для проведения анализа рисков, а также для того, чтобы оценивать соответствие ИС стандарту IS017799. В COBRA реализованы методы количественной оценки рисков. Также в программе реализованы инструменты для проведения обзоров и консалтинга безопасности. При разработке программы COBRA использовали принципы построения экспертных систем, обширную базу знаний по уязвимостям и угрозам, а также множество вопросников, которые успешно применяются на практике. Семейство программных продуктов COBRA включает COBRA Policy Compliance Analyst, COBRA IS017799 Security Consultant и COBRA Data Protection Consultant.

В результате анализа информационной безопасности компании была разработана структурная схема системы безопасности (рис.2.1).

Рисунок 2.1. Структурная схема системы

Как видно из рисунка, структура системы информационной безопасности включает:

- поиск уязвимостей;

- сканирование портов;

- контроль изменений на сканируемых узлах;

- проверка слабости парольной защиты;

- глубокий анализ веб-сайтов.

Для проведения аудита был выбран сетевой сканер XSpider. На текущий момент, XSpider по возможностям не уступает, а местами и превосходит известные сканеры безопасности, такие как ISS Internet Scanner, Nessus, Retina.

Рисунок 2.2. Техническая архитектура после внедрения сетевого сканера

После установки и запуска XSpider на экран будет выведено главное окно программы, которое показано на рисунке ниже.

Рисунок 2.3. Главное окно программы

В список сканируемых хостов нужно добавить адреса для сканирования. Можно добавить сразу диапазон адресов. После того, как список хостов сформирован, нужно выбрать профиль проверки либо из существующих, либо создать новый профиль, исходя из собственных предпочтений. Существующие профили показаны на рисунке 2.4.

Рисунок 2.4. Профили

Любой из существующих профилей можно настроить или создать новый профиль.

Рисунок 2.5. Настройка профилей

После того, как задача настроена, её можно сохранить, чтобы в дальнейшем не приходилось настраивать все заново.

Запуск созданных и сохраненных задач можно запланировать, настроив Планировщик.

Рисунок 2.6. Планировщик

Планировщик XSpider настраивается достаточно просто, по аналогии с планировщиком Windows. Внимания заслуживает последний этап настройки задания, пример которого показан ниже.

Рисунок 2.7. Последний этап настройки задания

На этой вкладке мастера создания нового задания планировщика XSpider можно настроить отправку отчета на почтовый адрес или сохранить его в определенной папке.

Каждое настроенное задание сохраняется в файле. Если запланирован запуск задачи по Планировщику, то результат её выполнения будет сохранен в файле .tsk, который может быть открыт в любое время при помощи XSpider. Пример загруженной задачи показан на рисунке 2.8.

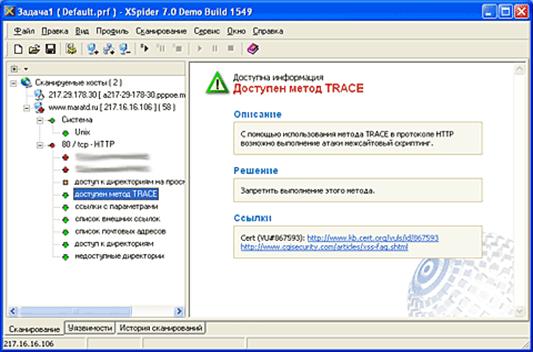

Рисунок 2.8. Пример загруженной задачи

Рисунок 2.9. Описание уязвимости

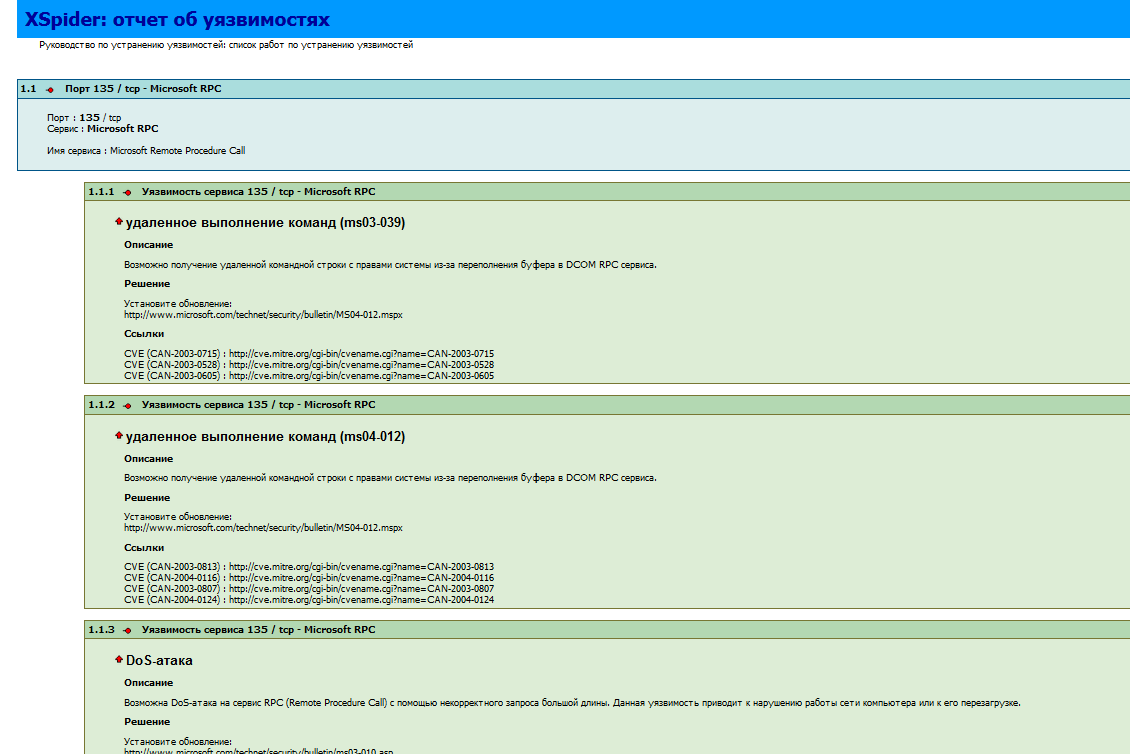

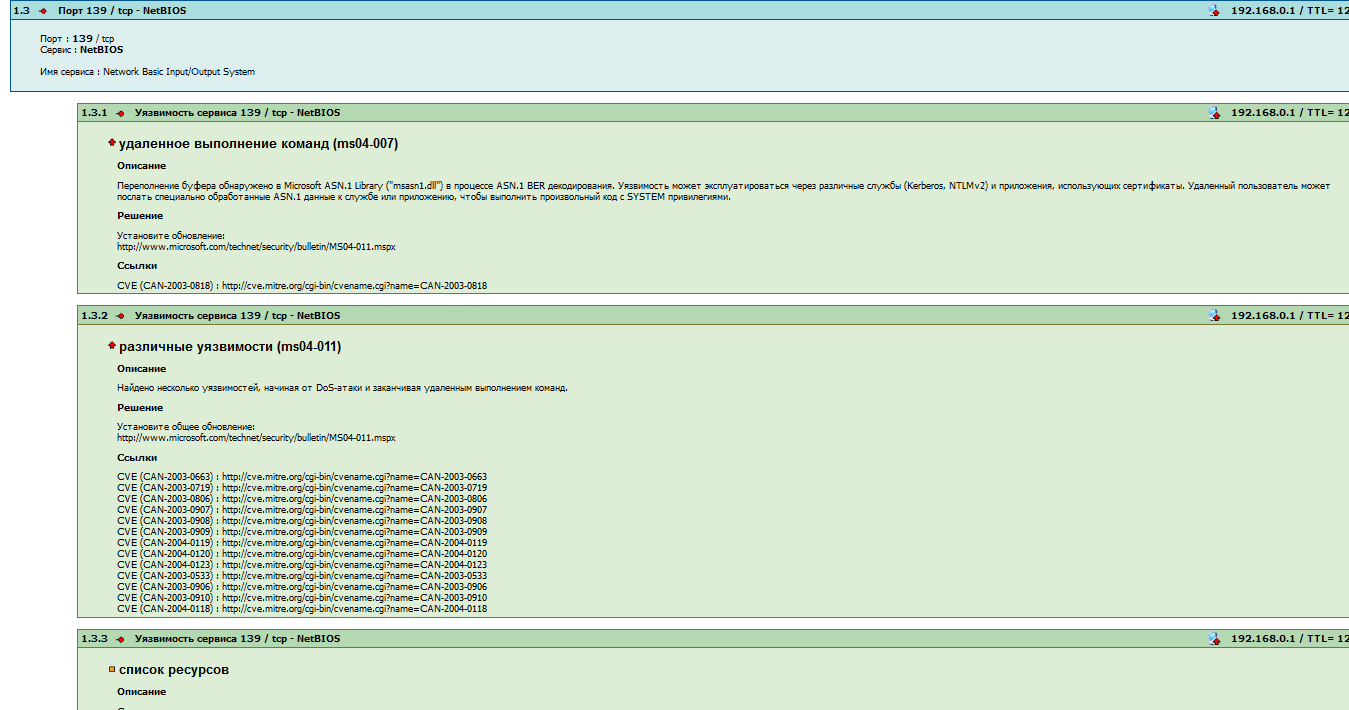

В результатах проверки, помимо информации об обнаруженных уязвимостях, были приведены ссылки на описание уязвимости на сайтах, специализирующихся на безопасности и даны ссылки на загрузку обновленных версий программного обеспечения.

Результаты проверки хоста с операционной системой Windows XP без сервис-пака и с отключенным брандмауэром

Во втором тесте аудиту был подвергнут хост с ОС Windows XP без сервис-пака с отключенным брандмауэром. Вкладка Уязвимости главного окна XSpider показана на рисунке 2.10.

Рисунок 2.10. Вкладка Уязвимости главного окна XSpider

В ходе сканирования было обнаружено несколько критических уязвимостей. В результатах работы были даны ссылки статьи в Базе знаний Microsoft, которые описывают обнаруженную уязвимость и ссылки для загрузки исправлений, устраняющих эти уязвимости.

Примеры отчетов XSpider предлагает на выбор несколько стандартных типов отчетов о результатах проверки.

Рисунок 2.11. Создание отчетов XSpider

Рисунок 2.12. Статистика уязвимостей

Рисунок 2.13. Найденные уязвимости

По результатам проведения аудита информационной безопасности с помощью программных сканеров необходимо принять меры по защите информации.

Заключение

Целью данной работы было проведение анализа информационной безопасности и оценка применимости программных сканеров.

В качестве объекта защиты были рассмотрены информационные активы компании ЗАО «Арбат Пресс», в частности сервер, так как на нем хранится наиболее важная информация.

В ЗАО «Арбат Пресс» нет специального подразделения, исполняющего функции службы информационной безопасности. На момент анализа на предприятии абсолютно не реализованы организационные меры по защите информации, а также отсутствуют программно-аппаратные и инженерно-технические средства защиты информации, кроме внутренних средств защиты Windows.

На текущий момент компания не имеет системы защиты, которая предназначена для защиты информации от несанкционированного доступа при работе в многопользовательских автоматизированных системах (АС). Используются только средства защиты информационных систем персональных данных (ИСПДн). На предприятии расположен собственный Web-Сервер.

До настоящего момента решение о проведении анализа рисков не принималось. Можно сказать, что информационной безопасности не уделялось должное внимание, в ЗАО «Арбат Пресс» нет продуманной стратегии по анализу рисков информационной безопасности.

Для проведения аудита был выбран сетевой сканер XSpider. На текущий момент, XSpider по возможностям не уступает, а местами и превосходит известные сканеры безопасности, такие как ISS Internet Scanner, Nessus, Retina.

В ходе сканирования было обнаружено несколько критических уязвимостей рисков. Это такие уязвимости, как кража, вредоносное программное обеспечение, несанкционированный доступ, ошибки обслуживающего персонала, разглашение информации, незаконное использование программного обеспечения, умышленная порча оборудования.

Эти атаки проходят наиболее часто и дают самый значительный вклад в значение интегрального риска. Из этого следует, что на эти пункты надо обратить особое внимание.

Таким образом, поставленные задачи можно считать выполненными, цель достигнутой.

Список использованной литературы

- ISO 17799: Code of Practice for Information Security Management (Практические правила управления информационной безопасностью)

- ISO 15408: Common Criteria for Information Technology Security Evaluation (Общие критерии оценки безопасности информационных технологий), от 1999 года.

- РД «АС. Защита от НСД к информации. Классификация АС и требования по защите информации»

- РД «СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации»

- «РД. Безопасность информационных технологий. Концепция оценки соответствия автоматизированных систем требованиям безопасности информации»

- ГОСТ Р ИСО/МЭК 15408-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий

- Бабаш В.Ф. Башлы, П. Н. Информационная безопасность и защита информации [Электронный ресурс] : Учебник / П. Н. Башлы, А. В. Бабаш, Е. К. Баранова. - М.: РИОР, 2013. - 222 с.

- Баранова Е.К. Информационная безопасность и защита информации: Учебное пособие/Баранова Е. К., Бабаш А. В., 3-е изд. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2016. - 322 с.

- Галатенко В.А. Стандарты информационной безопасности: курс лекций. – М.: Интернет-Университет Информационных технологий, 2012.- 208с.

- Гришина Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - 2-e изд., доп. - М.: Форум: НИЦ ИНФРА-М, 2015. - 240 с.

- Домарев В.В. Защита информации и безопасность компьютерных систем. – К.: изд-во «Диа-Софт», 2011. – 480 с.

- Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - 2-e изд. – М.: НИЦ Инфра-М., 2014. – 256с.

- Курило А.П. Вопросы управления информационной безопасностью: Учебное пособие для вузов. Основы управления информационной безопасностью / Курило А.П., Милославская Н.Г., Сенаторов М.Ю. - М.:Гор. линия-Телеком, 2013. - 244 с.

- Малюк А.А. Введение в информационную безопасность: Учебное пособие для вузов / А.А. Малюк, В.И. Королев, В.М. Фомичев; Под ред. В.С. Горбатов. - М.: Гор. линия-Телеком, 2011. - 288 с.

Классификация угроз информационной безопасности

- Условия признания юридического лица несостоятельным (банкротом)

- Понятие и виды ценных бумаг

- Понятие и виды сделок.

- Теоретические основы формирования качества и конкурентоспособности продовольственных товаров

- Методика оценки эффективности системы мотивации

- Словосочетание как предмет современной англистики.

- Товароведение мясных продуктов

- Методы и принципы проведения коммерческих сделок по закупке и продаже товаров предприятиями в новых условиях хозяйствования.

- .МЕТОДЫ УПРАВЛЕНИЯ ИННОВАЦИОННЫМИ ПРОЕКТАМИ

- «Система вознаграждения персонала (На примере конкретной организации)»

- Государственное регулирование предпринимательской деятельностью.

- Понятие товароведения