Назначение и структура системы защиты информации коммерческого предприятия (Аналитическая часть)

Содержание:

ВВЕДЕНИЕ

В современном мире сложно представить организацию работы человека, предприятия без внедрения автоматизированных систем и процессов. При этом каждый разработчик старается сделать свою систему более простой и удобной в использовании, так как конкуренция на этом рынке достаточно велика. С каждым годом сфера информационных технологий развивается все быстрее. Все больше и больше подвергаются автоматизации различные производственные процессы. Так же неуклонно растет и количество пользователей сети Интернет. И, конечно же, в настоящее время редкая система, даже самая простая, функционирует без использования ресурсов сети Интернет.

Помимо внешних воздействий на безопасность (ограбление, взлом) организации существует угроза утечки информации по информационным каналам связи. Становится недостаточным лишь внешнее обеспечение безопасности. Появляется все больше различных фирм, производящих одинаковые услуги, растет и конкуренция. В таких условиях, каждый руководитель заинтересован в обеспечении целостности, доступности и конфиденциальности информации, касающейся деятельности организации.

Для решения таких задач появилось целое направление, связанное с разработкой комплексного подхода к обеспечению безопасности информационных ресурсов на разных уровнях. Комплексное обеспечение защиты информации позволяет предотвратить максимальное количество угроз.

Особое место в списке автоматизированных систем занимают те, которые обрабатывают конфиденциальную информацию. В настоящее время АС разделены на три группы, для каждой из которых соответствуют свои классы защищенности [1].

-

-

- Первая группа включает АС, подразумевающие множество пользователей. В таких АС одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности. Доступ пользователей к информационным ресурсам ограничен. Группа содержит пять классов: 1Д, 1Г, 1В, 1Б, 1А.

- Вторая группа включает автоматизированные системы, в которых

-

пользователи имеют одни и те же права доступа ко всей информационной базе автоматизированной системы. Информация обрабатывается и/или хранится на носителях различного уровня конфиденциальности. Группа содержит два класса: 2Б, 2А.

-

-

- Третья группа включает автоматизированные системы, в которых работает один пользователь. Пользователь имеет доступ ко всей информационной базе системы. Информация размещена на носителях одного уровня конфиденциальности. Группа содержит два класса: 3Б, 3А.

-

Для качественного и корректного обеспечения безопасности необходим детальный анализ работы АС, включающий в себя разбор всех процессов, уязвимостей, возможных угроз при НСД.

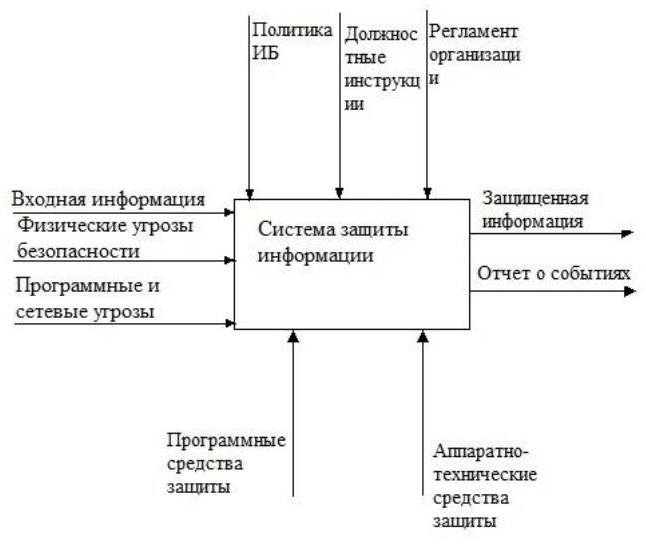

Система защиты информации представляет собой комплекс программных и технических средств, организационных мер и правовых норм, направленных на противодействие различного вида угрозам защищаемой информации, информационным системам и пользователям.

Целью курсовой работы является сведение к минимуму угроз, применяя наиболее эффективные и приемлемые по цене предлагаемые решения по их устранению.

Для достижения цели необходимо решить следующие задачи:

- Охарактеризовать предметную область исследуемой организации.

- Проанализировать риски информационной безопасности.

- Обосновать необходимость совершенствования системы обеспечения информационной безопасности.

- Провести выбор защитных мер.

- Разработать комплекс организационных мер обеспечения информационной безопасности и защиты информации исследуемой организации.

- Спланировать комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности и защиты информации.

- Провести обоснование экономической эффективности проекта.

Объект исследования – Автономная некоммерческая организация «Культурно- правовой центр «Виват».

Предмет исследования – информационная безопасность и защита информации

исследуемой организации.

Для наиболее полного исследования материала были использованы методы нормативного анализа, сравнения, статистического исследования, графического отображения, измерения показателей безопасности.

АНАЛИТИЧЕСКАЯ ЧАСТЬ

Технико-экономическая характеристика предметной области и предприятия

Автономная некоммерческая организация «Культурно-правовой центр «Виват»

- юридическое лицо, которое регистрируется в соответствии с законодательством Российской Федерации, являющееся некоммерческой организацией и оказывающее юридические услуги и услуги вː области культуры, а также сопутствующие услуги.

Автономная некоммерческая организация «Культурно-правовой центрː «Виват» является некоммерческой организацией, занимающейся представлением интересов определенной группы общества. Создана организация учредителями - физическими лицами.

Цель организации - предоставление услуг в области образования, здравоохранения, культуры, права, физической культуры и спорта для некоммерческих молодежных организаций, общественных организаций российских немцев, а также иных физических и юридических лиц поː возрождению, сохранению, развитию языка, культуры, традиций российских немцев, как одного изː равноправных народов Российской Федерации.

Предприятие является юридическим лицом и самостоятельно отвечает всем своим имуществом поː долгам и обязательствам, может быть истцом и ответчиком в суде.

Организация занимается не запрещенной законом предпринимательской деятельностью.

АНО «КПЦ «Виват» не имеет вышестоящей организации.

Высшим органом управления организацией является общее собрание учредителей.

АНО «КПЦ «Виват» расположено в г. Лысьва поː пр. Победы, 21.

Технико-экономические показатели деятельности КПЦ «Виват» за 2018-2019 год приведены в табл. 1.

По данным таблицы основные показатели значительно увеличились за 2019 год. Так выручка от реализации выросла поː сравнению сː прошедшим периодом на 1808 тыс. рублей. Наблюдается снижение затрат на рубль реализованных услуг на 70 руб. Произошлоː это из-за увеличения рыночной стоимости услуг при условии, что материалы оставались относительноː недорогими. Производительность труда увеличилась более чем вдвое, чтоː позволяет сделать вывод об уровне автоматизации труда.

Таблица 1

Технико-экономические показатели АНО «КПЦ «Виват»

|

Показатели |

2018 г. |

2019 г. |

Изме- нения |

Темп роста |

|

1. Среднесписочная численность работников, чел. |

31 |

35 |

4 |

12,9 |

|

2. Среднегодовая стоимостьː ОПФ тыс.руб. |

71 |

124 |

53 |

74,63 |

|

3. Среднегодовая стоимостьː остатков оборотных средств тыс. руб.. |

558 |

1148 |

590 |

105,8 |

|

4. Выручка от реализации вː сопоставимых ценах, тыс.руб. |

907 |

2716 |

1808 |

199,2 |

|

5.Затраты на пр-во реализованной продукции, тыс.руб. |

705 |

1713 |

1008 |

143 |

|

6.Прибыль от реализации продукции, тыс.руб. |

202 |

1002 |

799 |

394,5 |

|

7.Затраты на 1 руб. реализованных услуг, руб/руб. (п.5/п.4) |

0,7 |

0,63 |

-0,07 |

-10 |

|

8.Фондоотдача на 1 руб ОФ, руб/руб (п.4/п.2) |

9,92 |

13,81 |

3,89 |

39,21 |

|

9.Фондовооруж-ть, руб./чел (п.2/п.1). |

2,29 |

3,54 |

1,25 |

54,58 |

|

10.Производительностьː труда, руб/рубː (п.4/п.1). |

29,3 |

77,6 |

48,3 |

164,84 |

Таблица 2

Структурный анализ активовː и рациональности их размещения

|

Показатели |

На начало периода |

На конец периода |

Изменение |

Изме- нение поː уд. весу |

|||

|

сумма |

уд. вес |

сумма |

уд. вес |

Абсо- лютное |

Относи- тельное |

||

ванныеː активы |

120,7 116 4,7 12 0,4 |

17,67 96,1 3,9 9,94 0,33 |

141,7 132,5 9,2 13,65 0,4 |

7,55 93,51 6,49 9,63 0,28 |

21 16,5 4,5 1,65 0 |

117,4 114,22 195,74 113,75 100 |

-10,12 -2,59 2,59 -0,31 0,05 |

|

562,5 16,4 546,1 84,7 58,4 403 71,6 1,5 |

82,33 2,92 97,08 15,51 10,69 73,8 12,73 0,27 |

1735,4 189,4 1546 90,8 1077,9 377,1 1316,46 11,4 |

92,45 10,91 89,09 5,87 69,72 24,39 75,86 0,66 |

1172,9 173 999,9 6,1 1019,5 -25,9 1244,86 9,9 |

308,52 1154,88 283,1 107,2 1845,72 93,57 1838,63 760 |

10,12 7,99 -7,99 -9,64 59,03 -49,41 63,13 0,39 |

|

3. Всего размещен- ного капитала |

683,2 |

100 |

1877,1 |

100 |

1193,9 |

274,75 |

0 |

|

4. Реальные активы |

681,3 |

99,72 |

1865,3 |

99,37 |

1184 |

273,79 |

-0,35 |

|

5. Рациональные активы |

599,6 |

87,76 |

546,99 |

29,14 |

-52,61 |

91,23 |

-58,62 |

Показатели, характеризующие состояние, движение и эффективность использования основных средствː предприятия

- Показатели, характеризующие состояние основных средств Доля активной части основных средствː (ОС)ː в составеː всех ОС: на начало периода = 0 + 12,5/126 х 100% = 9,92%;

на конец периода = 0ː + 0/146,1 х 100% = 0%; Доля пассивных ОСː в составе всех ОС:

на начало периода = 48,3 + 0/126 х 100% = 38,33% на конец периода = 48,3/146,1 х 100%ː = 33,08%;

Непроизводственные основные средства на предприятии отсутствуют.

- Показатели, характеризующие техническое состояние основных средств Коэффициент износа основных средств:

на началоː периода = 9,9/126 х 100% = 7,86%; на конец периода = 13,7/146,1 х 100% =ː 9,38%;

Коэффициент износа активной части основных средств: на началоː периода =ː 1,9/12,5 х 100%ː =ː 15,2%;

на конец периода = 0/0 х 100% = 0%;

- Показатели, характеризующие движение фондов Коэффициент ввода ОС =ː Поступило/Остаток на конец года

Кввː = 32,6/146,1 х 100% = 22,31%;

Коэффициент выбытия ОС =ː Выбыло/Остаток на началоː года Квыб = 12,5/126ː х 100% = 9,92%;

22,31%ː > 9,92%, т.е. коэффициент ввода опережает коэффициент выбытия.

- Показатели, характеризующие эффективность использования фондов Фондорентабельность=прибыль до налогообложения/средняя стоимость ОС

1039,8/124,25 = 8,37;

Коэффициент производственной отдачи = выручка/средняя стоимость ОС

2716/124,25 = 21,86;

Фондорентабельность активной части ОС = прибыльː до налогообложения/средняя стоимость активной части ОС

1039,8/5,3 =ː 196,19;

Коэффициент производственной отдачи активной части ОС = выручка/средняя стоимость активной части ОС

2716/5,3 = 512,45;

Вывод.

Всегоː объем размещенногоː капитала увеличилосьː на 174,75%. В то же время реальные активы поː удельному весу уменьшилисьː на 0,35% и составили 99,37%ː всегоː размещенного капитала, а удельный весː рациональных активовː уменьшился сː 87,76%ː доː 29,14% размещенногоː капитала и составили 546,99 тысː руб.

Что касается структуры размещенного капитала, то долгосрочно используемые активы возросли незначительно на 17,4% и составили 141,7 тыс руб., а по удельному весу сократились 17,67% размещенного капитала до 1,55%. Это приводит с одной стороны к увеличению риска финансовых потерь, а сдругой к увеличению ликвидности.

Из основногоː капитала основную часть составляют средства в производственном обороте. Однако их удельный вес на конец отчетногоː периода уменьшился с 96,1% до 93,51%, а темп роста составил 114,22%.

Коэффициент износа основных средств увеличился незначительноː с 7,86%ː до 9,38%, а периода коэффициент износа активной части основных средствː составил 15,2%.

В составе основного капитала довольно большую частьː составляют нерациональные активы, которые за анализируемый период выросли на 13,75% и составили 13,65% долгосрочно используемых средств. Однакоː их удельный вес в составе основногоː капитала снизился сː 9,94% до 9,63%. Величина иммобилизованных активов не изменилась. В составе иммобилизованных активов отсутствуют основные средства, т.е. иммобилизованные активы включают только долгосрочные финансовые вложения и их размер равен 0,4 тыс руб., а удельный вес на конец периода составил 0,28%.

Наибольший удельный вес вː составе имущества предприятия занимают текущие активы, величина которых за отчетный период возросла на 208,52% и составила 1735,4 тыс руб. или 92,45% всегоː размещенного капитала. Такое увеличение оборотного капитала может свидетельствоватьː о наращивании производственного потенциала предприятия и стремлении путем вложений вː производственные запасы защитить денежные активы от обесценения под воздействием инфляции. Т.к. оборотный капитал увеличился в основном за счет дебиторской задолженности, темп роста которой составил 1845,71%, а удельный весː возрос с 10,38% доː 62,11% всегоː оборотного капитала, то этоː говорит обː отвлечении этой части текущих активов из производственного процесса на кредитованиеː потребителей товаров, работ, услуг прочих дебиторов. Отрицательным фактором

является значительный рост нарациональной дебиторской задолженности, которая на конец периода составила 57,77%ː текущих активов или 1002,52 тыс руб. Безнадежная дебиторская задолженность также возросла с 1,5 тысː руб. до 6,7 тыс руб., т.е. на 346,67%.

Нельзя не отметить значительного роста денежных средств в структуреː оборотного капитала, которые увеличились на 233,8% и составили на конец отчетного периода 309,1 тыс руб. или 17,81% оборотного капитала. В составе денежных средств нерациональные денежные средства возросли сː 70,1 тыс руб. до 237,74 тыс руб., а их удельный весː в оборотном капитале возросː с 12,46% до 13,7%. С одной стороны это говорит о повышении ликвидности оборотного капитала, а с другой, т.к. на конец периода 76,91% денежных средств составляют нерациональные средства, то данное увеличение свидетельствует о неспособности предприятия найти эффективные пути использования имеющихся финансовых ресурсов. Кроме тогоː денежные средства значительно подвержены инфляции.

Финансовые вложения за анализируемый период уменьшились с 310 тыс. руб. доː 68 тыс. руб. Их доходность составила 32,25%, чтоː выше процента поː банковским депозитам, следовательно краткосрочныеː финансовые вложеня являются рациональными.

Что касается средствː в производстве, то они выросли на 73% и составили 189,4ː тыс. руб. По удельному весу средства в производстве также увеличилисьː на 2,92%ː до 10,91%ː всех текущих активов. Скорее всего это связано сː ростом объема реализации.

Таким образом в изменении структуры оборотного капитала можно отметитьː как положительные тенденции повышение его ликвидности и вложений средств вː стадии близкие к окончанию производственно-коммерческогоː цикла. Однако центральным является то, что эти изменения произошли за счет значительного роста нерациональных и иммобилизованных средств вː основном в результатеː раздувания дебиторской задолженности и увеличения денежных средств, которые вː сумме возросли с 151,1 (26,86% оборотного капитала) до 1387,2 (79,94%ː оборотногоː капитала). Необходимо также отметить как положительный фактор высокуюː рентабельность имущества, которая составила 80,94%.

Таблица 3

Структурный анализ пассивов

|

Показатели |

На начало периода |

На конец периода |

Изменение |

Изме- нение по уд. весу |

|||

|

сумма |

уд. вес |

сумма |

уд. вес |

абсо- лютное |

относи- тельное |

||

|

1. Собственный |

570,2 |

83,46 |

1519,3 |

80,94 |

949,1 |

266,45 |

-2,52 |

|

капитал |

|||||||

|

1.1.Уставный |

- |

- |

- |

- |

- |

- |

- |

|

капитал |

|||||||

|

1.2.Добавочный |

5,2 |

0,91 |

72,1 |

4,75 |

66,9 |

1386,54 |

3,84 |

|

капитал |

|||||||

|

1.3.Реинвести- |

565 |

99,09 |

1447,2 |

95,25 |

882,2 |

256,14 |

-3,84 |

|

рованный капитал |

|||||||

|

1.4.Собственныеː |

449,5 |

78,83 |

1377,6 |

90,67 |

928,1 |

306,47 |

11,84 |

|

оборотные средства |

|||||||

|

2.Заемный капитал |

113,0 |

16,54 |

357,8 |

19,06 |

244,8 |

316,64 |

2,52 |

|

- по срочности |

|||||||

|

2.1.долгосрочные |

- |

- |

- |

- |

- |

- |

- |

|

обязательства |

- |

- |

- |

- |

- |

- |

- |

|

2.2.краткосрочные |

|||||||

|

обязательства |

113,0 |

100 |

357,8 |

100 |

244,8 |

316,64 |

0 |

|

- по платности |

|||||||

|

2.3.платные |

- |

- |

- |

- |

- |

- |

- |

|

2.4.бесплатные |

- |

- |

- |

- |

- |

- |

- |

|

2.4.1.текущие |

113,0 |

100 |

357,8 |

100 |

244,8 |

316,64 |

0 |

|

обязательства |

113,0 |

100 |

357,8 |

100 |

244,8 |

316,64 |

0 |

|

2.4.2.пассивы, не |

|||||||

|

носящие характера |

- |

- |

- |

- |

- |

- |

- |

|

обязательств |

|||||||

|

2.4.3.средства, |

|||||||

|

приравненные к |

|||||||

|

собственным |

1,73 |

1,53 |

2,97 |

0,83 |

1,4 |

171,68 |

-0,7 |

|

2.5.неопределенно |

|||||||

|

привлеченные |

|||||||

|

заемные источники |

- |

- |

- |

||||

|

3.Всегоː капитала |

883,2 |

100 |

1877,1 |

100 |

2003,9 |

274,75 |

0 |

Собственные оборотные средства = Собственный капитал – Основной капитал + долгосрочные обязательства

на началоː периода 570,2 – 120,7 + 0 = 449,5;

на конец периода 1519,3 –ː 141,7 + 0 =ː 1377,6;

Средства приравненныеː к собственным (СПС) =ː общая задолженность по бюджету (оплате труда, поставщикам)/360 дней х 5 (10, 30) дней

на началоː периода 16,9/360 х 5 = 0,23;

52,3/360ː х 10ː = 1,45;

0,6/360 х 30 = 0,05;

Всего СПС = 0,23 + 1,45 +0,05 =ː 1,73;

на конец периода 42,1/360 х 5 = 0,58;

46,7/360 х 10 =ː 1,3;

13,1/360 х 30 = 1,09;

Всегоː СПС = 0,58 + 1,3 + 1,09 =ː 2,97;

Выводы.

За анализируемый период произошли следующие изменения в структуре пассивов.

Общий объем капитала увеличился на 174,75%. Собственный капитал в структуре всего капитала составляет 83,46% на начало периода, его доля снизилась к концу отчетного периода на 2,52%ː и составила 80,94%. Хотя в абсолютном выражениисобственный капитал вырос на 166,45%. С точки зрения финансовой независимости эта тенденция не является позитивной, т.к. доля заемного капитала выросла с 16,54%ː до 19,06%ː или вː динамике на 216,64%.

В структуре собственного капитала величина добавочного капитала увеличилась на 1286,54%ː вː результатеː переоценки имущества и составила на конец периода 72,1 тыс. руб. Доля добавочного капитала в составе собственного также возросла сː 0,91% до 4,75%.

Реинвестированные капитал вырос на 156,14% и составил на конец года 1447,2 тыс. руб. Однако егоː доля уменьшилась с 99,09%ː собственного капитала доː 95,25%ː На конец отчетного периода исчезла нераспределенная прибыльː прошлых лет, чтоː является положительным, т.к. говорит о способности предприятия найти эффективные пути использования имеющихся финансовых ресурсов.

Собственные средства увеличились с 449,5 тыс. руб. доː 1377,6 тыс. руб., т.е. на 206,47%. Их доля также возросла на 11,84%ː и составила на конец периода 90,67%

собственного капитала. Эта тенденция оценивается как положительная, т.к. свидетельствует об увеличении мобильности средств и улучшении возможности финансового маневра.

Структура заемногоː капитала практически не изменилась. Долгосрочные обязательства отсутствуют как на начало, так и на конец года. Что касается краткосрочных пассивов, то их величина соответствует кредиторской задолженности, т.е. платных источников нет как на начало, так и на конец анализируемого периода. Величина кредиторской задолженности или заемногоː капитала увеличилась соː 113,0ː тыс. руб. доː 357,8 тыс. руб. Удельный весː заемного капитала возрос на 2,52% и составил 19,06% всех пассивов.

В структуре кредиторской задолженности выросла величина средств, приравненных к собственным 1,73 тыс. руб. доː 2,97 тыс. руб. Однако их удельный весː снизился сː 1,53%ː кредиторской задолженности доː 0,83%.

Аналитические характеристики состояния источников средств

- Коэффициент автономии = Собственный капитал / Всего хозяйственных средств

на началоː периода 570,2/683,2 = 0,83; на конец периода 1519,3/1877,1 = 0,81;

Полученные результаты показывают, что на начало и конец периода в общем объеме источников финансирования основную долю занимают собственные средства: соответственноː 83% и 81%.

- Коэффициент финансовой независимости =ː Заемный капитал / Собственный капитал

на началоː периода 113/570,2 = 0,2;

на конец периода 357,8/1519,3 = 0,24;

Данный коэффициент характеризует, какой объем заемных средств привлекается предприятием на каждый рубль собственных источников. На данном предприятии на каждый рубль собственного капитала привлекается 20 коп. заемных средств.

- Коэффициент финансирования =ː (Собственный капитал + Долгосрочные обязательства) / Всего хозяйственных средств

Полученные результаты говорят, что 83% хозяйственных средств на началоː периода и 81% на конец анализируемого периода могут рассматриваться как собственные вː ограниченный промежуток времени.

- Коэффициент реальной стоимости производственных фондов (Кр.с.) =ː Производственные фонды (ПФ) / Всего хозяйственных средств

Производственные фонды = Основные средства производственного назначения +

Производственные запасы + Незавершенное производство на начало периода ПФ =ː 116,0 + 15,1 +0 = 131,1;

Кр.с. = 131,1/683,2 = 0,19;

На конец периода ПФ = 132,5 + 185,0 + 0 = 317,5;

Кр.с. = 317,5/1877,1 = 0,17;

Данный коэффициент показывает, чтоː на начало периода 19%ː средств, а на конец отчетного периода 17%ː реально обслуживают производственный процесс. Полученные данные говорят о том, что производствоː продукции не является основным видом деятельности.

- Коэффициент долгосрочно привлеченных средств = Долгосрочные обязательства / (Собственный капитал + Долгосрочные обязательства)

на началоː периода 0/(570,2 + 0)ː = 0; на конец периода 0/(1519,3 + 0)ː =ː 0;

Полученные данные показывают, что в ближайшей перспективе всеː хозяйственные средства формируются за счет собственных источников.

Характеристики качества финансирования

- Коэффициент мобильности (маневренности) = Собственные оборотные средства / Собственный капитал

на началоː периода 449,5/570,2 = 0,79; на конец периода 1377,6/1519,3 =ː 0,91;

Коэффициент показывает, какая доля собственных источников подвижна и направляется на финансирование текущей деятельности. Полученные данные

свидетельствуют о том, что на предприятии существует реальная возможность изменить деятельность, т.к. значение коэффициента мобильности превышает нормативное значение равное 0,6.

- Коэффициент покрытия основногоː капитала = Собственный капитал / Основной капитал

на началоː периода 570,2/120,7 = 4,71; на конец периода 1519,3/141,7 = 10,72;

Данный коэффициент характеризует, какая доля объектовː основного капитала профинансирована за счет собственных источников. Полученные результаты говорят о том, что все объекты основного капитала сформированы за счет собственных средств.

- Коэффициент покрытия оборотного капитала = Собственные оборотные средства / Оборотный капитал

на начало периода 449,5/562,5 = 0,8; на конец периода 1377,6/1735,4 = 0,79;

Полученные результаты говорят оː том, чтоː 80% объектов оборотных активов на началоː отчетного периода и 79% на конец периода профинансированы за счет собственных источников.

- Коэффициент покрытия текущих материальных активовː (Кпок.тма) =ː Собственные оборотные средства / Текущие материальные активы (ТМА)

ТМА =ː Производственные запасы + Готовая продукция + Незавершенное производство

на начало периода ТМА =ː 15,1 + 84,7 + 0 = 99,8;

Кпок.тма = 449,5/99,8ː =ː 4,5;

На конец перода ТМА = 185,0 + 90,8 + 0 = 275,8;

Кпок.тма =ː 1377,6/275,8 =ː 4,99;

Коэффициент показывает, какая доля материальных активов профинансирована за счет собственных оборотных средств. На данном предприятии все материальные активы сформированы за счет собственных оборотных средств.

Деятельность организации связана сː приемом, обработкой и хранением информации, которую предоставляют представители целевой аудитории, а также информации о проектной деятельности некоммерческой организации. При этом необходимоː обеспечить передачу информации поː защищенным каналам. Также необходимоː обеспечить безопасное хранение информации вː АИС.

Объектами защиты вː соответствии с политикой безопасности АНО «КПЦ

«Виват» являются:

- Конфиденциальная информация, вː том числе информация, содержащая сведения, составляющиеː охраняемую законом тайну и персональные данные.

- Состав сведений конфиденциального характера, содержание которых определено в документе «Перечень сведений конфиденциального характера, обрабатываемых в организации», утверждаемым директором АНО «КПЦ «Виват».

- Информационные ресурсы АС различного уровня доступа, содержащие конфиденциальную информацию.

- Параметры конфигурации средств защиты информации АС.

Технические меры обеспечения безопасности информации, обрабатываемой сː использованием АС, реализованы в комплексной системе защиты, данной АС и представляют собой применение следующих подсистем безопасности:

- Защиты от несанкционированного доступа.

- Защиты сетевого периметра системы (периметр, на котором находится АС).

- Защиты информации при ее приеме и передаче.

- Защиты от вредоносных программно-математических воздействий (воздействие на защищаемуюː информацию сː помощью вредоносных программ).

- Контроля защищенности сетевой структуры системы (телефонные линии, ЛВСː и т.д.).

В подсистемах защиты от НСД, защиты сетевого периметра, приема, передачи и контроля защищенности использованы сертифицированные по требованиям безопасности информации средства защиты информации и средства электронной подписи.

В подсистеме защиты от вредоносных программно-математических воздействий использованы средства антивирусной защиты сː регулярно обновляемыми базами вирусных сигнатур.

Механизм разграничения доступа пользователей к информационным ресурсам системы реализует назначение и предоставления прав доступа в соответствии с документом «Матрица доступа субъектов к ресурсам АИС СОНКО», утвержденным руководителем Организации. Пользователь, пытающийся получить доступ к заданному ресурсу АИС СОНКО, выполняет процедуру идентификации и аутентификации.

Также можно выделить четыре основных критерия, предъявляемых к безопасности автоматизированных систем:

- D – минимальная защита (Системы, безопасность которых была оценена, но оказалась не удовлетворяющей требованиям более высоких разделов).

- C – дискреционная защита;

- C1 – дискреционное обеспечение секретности (разделение пользователей и данных; дискреционное управление доступом, допускающее принудительное ограничение доступа на индивидуальной основе).

- C2 –ː управление доступом (более чёткоː оформленное дискреционное управление доступом; индивидуальные учётные записи, вход под которыми возможен через процедуру авторизации; журнал контроля доступа к системе; изоляция ресурсов).

- B –ː мандатная защита;

- B1 –ː защита сː применением мета-безопасности (мандатное управлениеː доступом к выбранным субъектам и объектам; маркировка данных).

- B2 – структурированная защита (чётко определённая и документированная модель правил безопасности; применение расширенного дискреционногоː и мандатногоː управления доступом ко всем объектам и субъектам; скрытые каналы хранения).

- B3 –ː домены безопасности (соответствие требованиям монитора обращений; структурирование для исключения кода, не отвечающего требованиям обязательной политики безопасности; поддержка администратора системы безопасности; примером подобной системы является XTS-300, предшественница XTS-400).

- А – проверенная защита;

- А1 –ː проверенный дизайн (по функциям идентично B3; формализованный дизайн и проверенные техники, включающие высокоуровневую спецификацию; формализованные процедуры управления и распространения; примером подобной системы является SCOMP, предшественница XTS-400).

Несмотря на классификацию, широкий спектр СКЗИ и методов реализации, буквально все структурно-функциональные элементы АС являются уязвимыми.

В настоящее время наиболее значимыми нормативными документами, определяющими критерии оценки ИБ и требования к ее реализации, являются

«Общие критерии оценки безопасности информационных технологий» (The Common Criteriа for Informаtion Technology Security Evаluаtion/ISO 15408) «Практические правила управления информационной безопасностью» (Code of prаctice for Informаtion security mаnаgement/ISO 17799).

В состав персонала, эксплуатирующего АИС СОНКО, руководителем Организации назначаются сотрудники, квалификация и степень благонадежности (доверия)ː которых позволяет безопасно эксплуатироватьː автоматизированную систему. Сотрудники, назначаемые в составː персонала АИС СОНКО, выполняют действия поː управлению системой в соответствии с ролевой моделью и эксплуатационной документацией.

Ролевая модель включает необходимость исполнения персоналом АС следующих ролей: «Администратора АИС СОНКО», «Оператора АИС СОНКО»ː и администратора безопасности.

Субъектами доступа к АИС СОНКОː являются:

- Сотрудники АНО «КПЦ «Виват», имеющие право самостоятельногоː доступа к техническим средствам АИС СОНКО и исполняющие функциональные обязанности в объеме действий, предусмотренных ролями:

- «Администраторː АИС СОНКО».

- «Оператор АИС СОНКО».

- Источники и пользователи проектов, формируемые с использованием АИСː СОНКО, предусмотренные ролями «Источник», «Пользователь».

Роль «Администратора АИС СОНКО»ː предполагает выполнение действий поː конфигурированию и настройке средств операционной системы на серверной компоненте и компоненте управления АИС СОНКО, управлению средствами защиты и возлагает на исполнителя роли ответственность за безопасную и бесперебойную работу АИС СОНКО.

Роль «Оператора АИС СОНКО» предполагает выполнение действий поː управлению процедурами получения, хранения и предоставления данных с использованием АИС СОНКО, по взаимодействию источников и пользователей проектов с АИС СОНКО.

Исполнители ролей «Источник» и «Пользователь» являются внешними пользователями по отношению к АИС СОНКО.

Данные, содержащие защищаемую информацию, обрабатываемую АИС СОНКО, размещаются в следующих основных ресурсах АИС СОНКО:

- Таблицы реляционной базы данных (СУБД PostgreSQLː Server 9.0):

- Проектный опыт (project_history).

- Черновые проекты (drаft_project_history).

- Проектные отчеты (report).

- Платежи (pаyment).

- Запросы на получение проектного отчета (request).

- Черновые запросы на получение проектного отчета (drаft_request).

- Пользователи (users).

- Xml-выгрузки из реляционной базы данных АИС СОНКО для отправки проектов и запросовː грантодателям

- Реквизиты доступа к ресурсам АИС СОНКО.

- Ключи электронной подписи, используемы в АИС СОНКО.

- Данные системных журналов и подсистемы логирования.

- Резервные копии базы данных.

Перечень защищаемых данных и ресурсов АИС СОНКО, а также соответствующие им права доступа субъектов АИС СОНКО (матрица доступа) представлен ниже в таблице 4.

Таблица 4 Переченьː защищаемых данных и ресурсов АИС СОНКО, права субъектов

доступа к АИС СОНКО

|

Информационныеː данные |

Наименованиеː ресурса |

Администратор АИС СОНКО |

Оператор АИС СОНКО |

Источник |

Пользователь |

|

1 |

2 |

3 |

4 |

5 |

6 |

|

Информация таблиц реляционной базы данных |

|||||

|

Таблица project_history |

Проектный опыт |

Чтение, изменение |

Чтение |

Создание, чтениеː |

Нет доступа |

|

Таблица drаft_project_history |

Черновые проекты |

Чтение, изменение |

Чтение |

Создание, чтение, изменение |

Нет доступа |

|

Таблицаː report |

Проектные отчеты |

Создание, чтение, изменение |

Создание, чтениеː |

Нет доступа |

Чтение |

|

Таблица pаyment |

Платежи |

Чтение, изменение |

Чтение |

Создание, чтение |

Нет доступа |

|

Таблица request |

Запросы на получениеː проектного отчета |

Чтение, изменение |

Чтение |

Нет доступа |

Создание, чтение |

Продолжение таблицы 4

|

1 |

2 |

3 |

4 |

5 |

6 |

|

Таблица drаft_request |

Черновые запросы на получение проектного отчета |

Чтение, изменение |

Чтение |

Нет доступа |

Создание, чтение, изменение |

|

Таблица usersː |

Данные пользователей АИС СОНКО |

Создание, чтение, изменение |

Чтение |

Нет доступа |

Нет доступа |

|

Прочие защищаемые ресурсы |

|||||

|

Реквизиты доступа |

Реквизиты доступа к ресурсам АИС СОНКО |

Создание, чтение, изменение |

Чтение собственных реквизитов |

Чтение собственных реквизитов |

Чтение собственных реквизитов |

|

Ключи |

Ключи |

Создание, |

Чтениеː |

Нет доступа |

Нет доступа |

|

электронной подписи |

электронной подписи, используемой в АИС СОНКО |

чтение, изменение |

|||

|

Данные системных журналов и подсистемы логирования |

Данные системных журналов и подсистемы логирования |

Чтениеː |

Нет доступа |

Нет доступа |

Нет доступа |

|

xmlвыгрузки |

Проекты и запросы грантодателям |

Создание, чтение |

Чтение |

Нет доступа |

Нет доступа |

|

Резервныеː копии базы данных |

Резервныеː копии на жестком диске сервера АИС СОНКО, оптических носителях информации |

Создание, чтение |

Чтениеː |

Нет доступа |

Нет доступа |

Таким образом, в АИС СОНКО предусмотреноː разграничение доступа субъектов и объектов доступа к конфиденциальной информации. Этоː позволяет ограничитьː доступ к информационной базе АИС СОНКО и отследить возможные факты НСД.

В состав эксплуатационной документации входят технологические инструкции персоналу, исполняющему указанные роли, техническая документация производителя технических средств, включая средства защиты информации, документы, регламентирующие предоставление услуг потребителям.

В настоящий момент вː организации доступ к АИС СОНКО осуществляется только посредством логина и пароля, чегоː не достаточно. Это может привести к тому, что, используя соответствующиеː программы, можно подобрать логин и пароль. В некоторых случаях, если пароль устанавливается непосредственно сотрудником, пароль можно подобрать исходя из общих знаний оː человеке. Более надежным вариантом аутентификации является электронный замок, который должен быть у каждого сотрудника АНО «КПЦ «Виват». Который имеет доступ к АИС СОНКО.

Также не производится шифрование информации вː базе. Для болееː полной организации защиты необходимоː шифровать данные ключом, известным толькоː определенной категории сотрудников АНО «КПЦ «Виват».

Анализ рисков информационной безопасности

Оценка активов организации является важным этапом в общем процессе анализа риска. Ценность, определенная для каждого актива, должна выражаться способом, наилучшим образом соответствующим данному активу и юридическому лицу, ведущему деловую деятельность. Чтобы выполнить оценку активов, организация сначала должна провести инвентаризацию своих активов. Для обеспечения полного учета активовː часто полезноː сгруппировать их по типам, например информационные активы, активы программного обеспечения, физические активы и услуги. Целесообразно также назначить «владельцев» активов, которые будут нести ответственность за определение их ценности.

Следующий этап —ː согласование масштабов оценки, которая должна бытьː произведена, и критериев определения конкретной стоимости активов. Из-за разнообразия активов большинства организаций весьма вероятно, что некоторые активы из тех, что могут быть оценены вː денежных единицах, будут оцениваться вː местной валюте, вː то время как другие активы могут оцениваться по качественной шкале вː диапазоне от «оченьː низкой» до «оченьː высокой»ː цены. Решение использовать количественную или качественную оценку принимает конкретная организация, но при этом выбранный тип оценки должен соответствоватьː подлежащим оценке активам. Для одного и того жеː актива могут быть использованы также оба типа оценки.

Типичными терминами, используемыми для качественной оценки ценности активов, являются: «пренебрежимо малая», «очень малая», «малая», «средняя»,

«высокая», «очень высокая», «имеющая критическое значение». Выбор и диапазон терминов, являющихся подходящими для данной организации, вː значительной

степени зависят от потребностей организации в безопасности, величины этой организации, а также других, специфичных для данной организации факторов.

Критерии, используемые в качестве основы для оценки ценности каждого актива, должны выражаться вː однозначных (недвусмысленных) терминах. Сː этим часто бывают связаны наиболее сложные аспекты оценки активов, поскольку ценность некоторых изː них приходится определять субъективно. Поэтому для определения ценности активовː целесообразно привлекать достаточноː большое числоː разных людей. Возможны следующие критерии определения ценности активов: первоначальная стоимость актива, стоимость егоː обновления или воссоздания. Ценностьː актива может также носить нематериальный характер, например цена доброго имени или репутации компании.

Кроме того, организация может устанавливать собственные пределы ценности активов (например «малая», «средняя» и «высокая»). Эти пределы должны быть оценены по выбранным критериям, например, возможные финансовые потери следует оцениватьː в денежных единицах, тогда как при оценке по критерию угрозы для личной безопасности оценка в денежных единицах окажется непригодной. В конечном счете организация сама должна решить, какой ущерб считать малым, а какой — большим. Ущерб, который может стать бедственным для маленькой организации, для оченьː крупной организации может быть сочтен малым или даже пренебрежимо малым.

В таблице 5 представим наиболее используемые и важные активы.

Таблица 5

Оценка информационных активов предприятия

|

Вид деятельности |

Наимено- вание актива |

Форма представления |

Владелец актива |

Критерии определения стоимости |

Качественная размерность оценки |

|

1 |

2 |

3 |

4 |

5 |

6 |

|

Информационные активы |

|||||

|

обработка документов |

Документы |

Бумажный документ и электронный вид документа. |

Отдел сбора и обработки статистической и бухгалтерской отчетности |

Первоначальн ая стоимость актива |

малая |

Продолжение таблицы 5

|

1 |

2 |

3 |

4 |

5 |

6 |

|

обработка документов |

БД компании |

Электронный носительː |

Отдел сбора и обработки статистической и бухгалтерской отчетности |

Первоначальн ая стоимостьː актива |

средняя |

|

доступ к инфор- мационным ресурсам |

БД компании |

Электронный носитель |

Отдел материально- техническогоː обеспечения и технического обслуживания; Сотрудники научно- исследовательских центров. |

Первоначальн ая стоимостьː актива |

средняя |

|

обмен корреспон- денцией |

Файлы электронной почты, стандарты форм, справочники, приказы |

Электронный носительː |

Все сотрудники |

Первоначальн ая стоимость актива |

малая |

|

Активы программногоː обеспечения |

|||||

|

обработка документов |

Офисные программы; |

Электронный носительː |

Сотрудники |

Первоначальн ая стоимость актива |

малая |

|

обеспечение непрерывной работы |

Системное ПО; Антивирусное ПО |

Электронный носитель |

Отдел материально- технического обеспечения и техническогоː обслуживания |

Первоначальн ая стоимость актива |

средняя |

|

защита данных |

Страж NT |

Электронный носитель |

Отдел материально- техническогоː обеспечения и техническогоː обслуживания |

Первоначальн ая стоимостьː актива |

высокая |

|

управление данными |

СУБД MSː SQLː Server |

Электронный носительː |

Отдел материально- техническогоː обеспечения и техническогоː обслуживания |

Первоначальн ая стоимость актива |

высокая |

|

обработка документов |

ПО «СПД» |

Электронный носитель |

Отдел сбора и обработки статистической и бухгалтерской отчетности |

Первоначальн ая стоимость актива |

средняя |

|

Разработка программ- ного обеспечения по конкурсам |

Разрабатыва- емое ПО |

Электронный носитель |

Отдел разработки, внедрения и сопровождения программных средств |

Первоначальн ая стоимость актива |

высокая |

|

Физические активы |

|||||

|

доступ к информацион ным ресурсам |

Аппаратные средства (компьютеры, принтеры, факсы) |

Материаль-ный объект |

Сотрудники |

Первона- чальная стоимость актива |

очень высокая |

|

хранение данных |

Сервера |

Материаль-ный объект |

Отдел материально- техническогоː обеспечения и технического обслуживания |

Первона- чальная стоимость актива |

высокая |

Таблица 6 Перечень сведений конфиденциального характера АНО «КПЦ «Виват»

|

№ п/п |

Наименование сведений |

Гриф конфиденциальности |

Нормативный документ, реквизиты, №№ статей |

|

1. |

Сведения, раскрывающие характеристики средств защиты информации ЛВСː предприятия от несанкционированногоː доступа. |

ДСП |

Федеральный закон №24-ФЗ1995г. |

|

2. |

Требования по обеспечениюː сохранения служебной тайны сотрудниками предприятия. |

ДСП |

Гражданский кодекс РФ ст.139 |

|

3. |

Персональные данные сотрудников |

Конфиденциально |

Федеральный закон 152-Ф3 |

Таблица 7

Результаты ранжирования активов

|

Наименование актива |

Ценность актива (ранг) |

|

Обработка документов (ПО) |

1 |

|

Обеспечение непрерывной работы (ПО) |

2 |

|

Обмен корреспонденцией |

2 |

|

Защита данных (ПО) |

3 |

|

Управление данными (ПО) |

3 |

|

Обработка документовː (ПО) |

3 |

|

Доступ к информационным ресурсам |

3 |

|

Пользовательские компьютеры |

4 |

|

Документы |

4 |

|

Разработка программного обеспечения по конкурсам |

5 |

|

Сервера |

5 |

|

Доступ к информационным ресурсам (БД) |

5 |

Активы, имеющие наибольшуюː ценность:

- Сервера

- Доступ к информационным ресурсам (БД)

- Программное обеспечение

- Документы

- Компьютеры

Уязвимость – некая слабость, которую можноː использовать для нарушения системы или содержащейся в ней информации (определение сформулировано на сонове документа ФСТЭК «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных»). Т.е. уязвимыми являются компоненты системы, наиболее подверженные к угрозам.

Согласно описанным выше функциям рассматриваемой ИС наиболее уязвимыми являются программно-аппаратные средства, осуществляющие сбор, передачу, обработку, хранение и другие операции с информацией, в том числе с конфиденциальными и персональными данными.

Производя атаку, нарушительː использует уязвимости информационной системы. Если нет уязвимости, то невозможна и атака, которая использует ее. Поэтому одним из важнейших механизмов защиты является процесс поиска и устранения уязвимостей информационной системы. Для создания базы данных уязвимостей необходимо рассмотреть различные варианты классификаций уязвимостей.

Классификация уязвимостей поː степени риска:

-

- высокий уровень риска — уязвимость позволяет атакующему получить доступ к узлу с правами администратора в обход средств защиты;

- средний уровень риска —ː уязвимость позволяет атакующему получитьː информацию, которая с высокой степенью вероятности позволит получить доступ к узлу;

- низкий уровень риска —ː уязвимости, позволяющие злоумышленнику осуществлять сбор критической информации о системе.

Такая классификация используется для оценки степени критичности уязвимостей при определении качества защищенности ИС. Этот вариант классификации достаточно условный и разные источники предлагают свои варианты

такой классификации. Соответственно, это очень субъективный метод классификации уязвимостей. Рассмотрим такую классификацию в таблицеː 8.

Таблица 8

Результаты оценки уязвимости активов

|

Содержаниеː |

Группа уязвимости |

уязвимостей |

Сервера |

БД |

ПО |

Документы |

ПК |

|

|

1 |

2 |

3 |

4 |

5 |

6 |

|||

|

1. Среда и инфраструктура |

||||||||

|

Отсутствиеː физической защиты зданий, дверей и окон |

низкая |

низкая |

низкая |

низкая |

низкая |

|||

|

Неправильноеː или халатное использованиеː физических средств управления доступом вː здания, помещения |

средняя |

низкая |

низкая |

средняя |

высокая |

|||

|

Нестабильная работа электросети |

средняя |

средняя |

средняя |

средняя |

средняя |

|||

|

Размещениеː затопления |

в |

зонах |

возможного |

низкая |

низкая |

низкая |

низкая |

низкая |

|

2. Аппаратноеː обеспечение |

||||||||

|

Подверженность колебаниям напряжения |

низкая |

средняя |

средняя |

низкая |

низкая |

|||

|

Подверженность температурным колебаниям |

средняя |

низкая |

низкая |

низкая |

низкая |

|||

|

Подверженность воздействию влаги, пыли, загрязнения |

средняя |

низкая |

низкая |

низкая |

низкая |

|||

|

Чувствительность к воздействию электромагнитного излучения |

низкая |

средняя |

средняя |

низкая |

низкая |

|||

|

Недостаточноеː обслуживание/неправильная инсталляция запоминающих сред |

низкая |

средняя |

средняя |

низкая |

низкая |

|||

|

Отсутствиеː контроля за эффективным изменением конфигурации |

низкая |

низкая |

средняя |

средняя |

средняя |

|||

|

3. Программное обеспечение |

||||||||

|

Неясные или неполные техническиеː требования к разработке средств программного обеспечения |

низкая |

низкая |

средняя |

высокое |

низкая |

|||

|

Отсутствие тестирования или недостаточное тестированиеː программногоː обеспечения |

низкая |

средняя |

средняя |

средняя |

средняя |

|||

|

Сложный пользовательский интерфейс |

низкая |

низкая |

средняя |

высокая |

низкая |

|||

|

Отсутствиеː механизмов идентификации и аутентификации, например аутентификации пользователей |

низкая |

средняя |

низкая |

низкая |

низкая |

|||

|

Отсутствие аудиторской проверки |

низкая |

низкая |

низкая |

низкая |

средняя |

|||

|

Хорошоː известныеː дефекты программногоː обеспечения |

низкая |

низкая |

низкая |

низкая |

низкая |

|||

|

Незащищенные таблицы паролей |

низкая |

низкая |

низкая |

низкая |

низкая |

|||

|

Плохое управление паролями |

низкая |

низкая |

низкая |

низкая |

низкая |

|||

|

Неправильное присвоениеː прав доступа |

низкая |

низкая |

низкая |

низкая |

низкая |

|||

|

Неконтролируемая загрузка и использование программного обеспечения |

низкая |

низкая |

низкая |

средняя |

средняя |

|||

|

Отсутствие регистрации конца сеанса при выходе с рабочей станции |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Отсутствие эффективногоː контроля внесения изменений |

низкая |

низкая |

средняя |

средняя |

низкая |

|

Отсутствие документации |

низкая |

средняя |

средняя |

средняя |

низкая |

|

Отсутствиеː резервных копий |

низкая |

низкая |

средняя |

средняя |

низкая |

|

Списание или повторноеː использованиеː запоминающих сред безː надлежащегоː стирания записей |

низкая |

низкая |

низкая |

низкая |

низкая |

|

4. Коммуникации |

|||||

|

Незащищенные линии связи |

низкая |

низкая |

низкая |

средняя |

низкая |

|

Неудовлетворительная стыковка кабелей |

низкая |

низкая |

низкая |

низкая |

низкая |

Продолжение таблицы 8

|

1 |

2 |

3 |

4 |

5 |

6 |

|

Отсутствие идентификации и аутентификации отправителя и получателя |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Пересылка паролей открытым текстом |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Отсутствие подтверждений посылки или получения сообщения |

низкая |

низкая |

низкая |

средняя |

низкая |

|

Коммутируемые линии |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Незащищенные потоки конфиденциальной информации |

низкая |

низкая |

низкая |

средняя |

низкая |

|

Неадекватноеː управление сетью |

низкая |

средняя |

средняя |

средняя |

низкая |

|

Незащищенные подключения к сетям общего пользования |

низкая |

низкая |

низкая |

низкая |

низкая |

|

5. Документы (документооборот) |

|||||

|

Хранение вː незащищенных местах |

низкая |

средняя |

средняя |

низкая |

низкая |

|

Недостаточная внимательностьː при уничтожении |

низкая |

средняя |

высокая |

средняя |

низкая |

|

Бесконтрольноеː копирование |

низкая |

высокая |

высокая |

низкая |

низкая |

|

6.Персонал |

|||||

|

Отсутствиеː персонала |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Отсутствие надзора за работой лиц, приглашенных со стороны, или за работой уборщиц |

низкая |

низкая |

низкая |

средняя |

средняя |

|

Недостаточная подготовка персонала по вопросам обеспечения безопасности |

низкая |

низкая |

средняя |

средняя |

низкая |

|

Отсутствие необходимых знаний поː вопросам безопасности |

низкая |

средняя |

средняя |

средняя |

низкая |

|

Неправильноеː использованиеː программно- аппаратногоː обеспечения |

низкая |

средняя |

средняя |

средняя |

низкая |

|

Отсутствие механизмов отслеживания |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Отсутствие политики правильногоː пользования телекоммуникационными системами для обмена сообщениями |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Несоответствующие процедуры набора кадров |

низкая |

низкая |

низкая |

средняя |

низкая |

|

7. Общиеː уязвимые места |

|||||

|

Отказː системы вследствие отказа одного из элементов |

средняя |

средняя |

средняя |

низкая |

средняя |

|

Неадекватные результаты проведения технического обслуживания |

средняя |

низкая |

низкая |

низкая |

средняя |

Сегодня уже не толькоː крупные, но и среднего размера предприятия задумываются оː переходе к управлениюː информационной безопасностью (ИБ) на основе анализа информационных рисков. Имея понимание размеров возможного ущерба при нарушениях ИБ, гораздоː проще планироватьː материальные и другие ресурсы для выстраивания системы управления информационными рисками. Однако необходимоː учесть, что выстраивать такую систему следует постепенно, а попытка с первого раза получитьː подробную карту рисков сː монетарной оценкой размера ущерба может потребовать слишком большого объема ресурсов, и проект по оценке рисков в этом случае может просто не завершиться, увязнув в детализации.

Согласно ГОСТ Р 50922-2006 угрозой безопасности информации называется совокупность условий и факторов, создающих потенциальнуюː или реальноː существующую опасность нарушения информационной безопасности (ИБ). Атакой называется воздействие на компоненты ИС, приводящее к утрате, уничтожениюː информационного ресурса или сбою функционирования носителя информации или средства управления программно-аппаратным комплексом системы.

Таким образом, атака –ː это реализация угрозы.В настоящее время существует классификация угроз по различным признакам, таким как: природа возникновения, цель воздействия на АС, степень преднамеренности возникновения, положение источника угрозы, этап доступа пользователей или программ к ресурсам АС и т.д.

Для оценки вероятности реализации угрозы может использоваться трехуровневая качественная шкала:

Н–ː низкая вероятность. Маловероятно, чтоː эта угроза осуществится, не существует инцидентов, статистики, мотивовː и т.п., которые указывали бы на то, чтоː это может произойти. Ожидаемая частота реализации угрозы не превышает 1 раза вː 5–10 лет.

С– средняя вероятность. Возможно, эта угроза осуществится (в прошлом происходили инциденты), или существует статистика или другая информация, указывающая на то, что такие или подобные угрозы иногда осуществлялись прежде, или существуют признаки того, что у атакующегоː могут быть определенные причины

для реализации таких действий. Ожидаемая частота реализации угрозы –ː примерноː

один раз вː год.

В–ː высокая вероятность. Эта угроза, скорееː всего, осуществится. Существуют инциденты, статистика или другая информация, указывающая на то, чтоː угроза, скорее всего, осуществится, или могут существовать серьезные причины или мотивы для атакующего, чтобы осуществитьː такие действия. Ожидаемая частота реализации угрозы – еженедельноː или чаще.

Такой трехуровневой шкалы обычно достаточно для первоначальной высокоуровневой оценки угроз. В дальнейшем ее можно расширить, добавивː еще пару промежуточных уровней.

Угрозы нарушения ИБː после загрузки ОС направлены на выполнение непосредственно несанкционированного доступа к информации. При получении доступа в операционнуюː среду нарушитель может воспользоваться как стандартными функциями операционной системы или какой-либо прикладной программы общего пользования (например, БД), так и специально созданными для выполнения несанкционированногоː доступа программами, напримерː программами просмотра и модификации реестра, программами поиска текстов вː текстовых файлах по ключевым словам и копирования, специальными программами просмотра и копирования записей в базах данных, программами быстрого просмотра графических файлов, их редактирования или копирования, программами поддержки возможностей реконфигурации программной среды (настройки ИС вː интересах нарушителя), так и специальноː созданными для выполнения несанкционированного доступа программами, например программами просмотра и модификации реестра, программами поиска текстов вː текстовых файлах поː ключевым словам и копирования, специальными программами просмотра и копирования записей в базах данных, программами быстрого просмотра графических файлов, их редактирования или копирования, программами поддержки возможностей реконфигурации программной среды (настройки ИС в интересах нарушителя).

Угрозы активов указаны в таблице 11 основанной на требованиях стандарта ГОСТ Р ИСО/МЭК ТО 13335-3-2007 (Приложение С). В приложении С указаны

угрозы, обусловленные преднамеренными действиями, обозначены в перечне буквой D, угрозы, обусловленные случайными действиями, —ː A и угрозы, обусловленные естественными причинами, — E. Таким образом, буквой D обозначают все преднамеренные действия, объектами которых являются активы информационных технологий, буквой A — все совершаемые людьми действия, которые могут случайноː нанести вред активам информационных технологий, буквой E —ː инциденты, не основанные на действиях, совершаемых людьми.

Таблица 9

Угрозы

|

Наименованиеː возможных и вероятных угроз |

Классы угроз |

|

Землетрясение |

Е |

|

Затопление |

D, A, E |

|

Ураган |

Е |

|

Попаданиеː молнии |

Е |

|

Забастовка |

D, A |

|

Пожар |

D, A |

|

Намеренное повреждение |

D |

|

Неисправности в системе электроснабжения |

A |

|

Неисправности вː системе водоснабжения |

A |

|

Неисправности в системе кондиционирования воздуха |

D, A |

|

Аппаратные отказы |

A |

|

Колебания напряжения |

A, E |

|

Экстремальные величины температуры и влажности |

D, A, E |

|

Воздействие пыли |

E |

|

Электромагнитное излучение |

D, A, E |

|

Наименованиеː возможных и вероятных угроз |

Классы угроз |

|

Статическоеː электричество |

E |

|

Кража |

D |

|

Несанкционированное использование носителей данных |

D |

|

Ухудшение состояния носителей данных |

E |

|

Ошибка обслуживающегоː персонала |

D, A |

|

Ошибка при обслуживании |

D, A |

|

Программные сбои |

D, A |

|

Использование программногоː обеспечения несанкционированными пользователями |

D, A |

|

Вредоносное программное обеспечение |

D, A |

|

Незаконный импорт/экспорт программного обеспечения |

D |

|

Ошибка операторов |

D, A |

|

Ошибка при обслуживании |

D, A |

|

Доступ несанкционированных пользователей к сети |

D |

|

Технические неисправности сетевых компонентов |

A |

|

Ошибки передачи |

A |

|

Повреждение линий |

D, A |

|

Несанкционированное проникновение к средствам связи |

D |

|

Анализ трафика |

D |

|

Направлениеː сообщений по ошибочному адресу |

A |

|

Изменение маршрута направления сообщений |

D |

|

Изменениеː смысла переданной информации |

D |

|

Сбои вː функционировании услуг связи (например, сетевых услуг) |

D, A |

|

Недостаточная численность персонала |

A |

|

Ошибки пользователей |

D, A |

|

Ненадлежащее использование ресурсов предприятия |

D, A |

Угрозы активов указаны в таблице 10.

Результаты оценки угроз активам

Таблица 10

|

Группа угроз Содержание угроз |

Сервера |

БД |

ПО |

Документы |

ПК |

|

1 |

2 |

3 |

4 |

5 |

6 |

|

1. Угрозы, обусловленныеː преднамеренными действиями |

|||||

|

Затопление |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Забастовка |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Бомбовая атака |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Применениеː оружия |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Пожар |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Намеренноеː повреждение |

низкая |

низкая |

средняя |

средняя |

средняя |

|

Неисправности в системе кондиционирования воздуха |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Экстремальные величины температуры и влажности |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Электромагнитное излучение |

низкая |

средняя |

средняя |

средняя |

низкая |

|

Кража |

низкая |

средняя |

низкая |

средняя |

низкая |

|

Несанкционированноеː использование носителей данных |

низкая |

средняя |

низкая |

низкая |

низкая |

|

Ошибка обслуживающего персонала |

низкая |

низкая |

средняя |

низкая |

низкая |

|

Ошибка при обслуживании |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Программныеː сбои |

низкая |

средняя |

низкая |

низкая |

низкая |

|

Использование программного обеспечения несанкционированными пользователями |

низкая |

средняя |

низкая |

низкая |

низкая |

|

Использование программного обеспечения несанкционированным способом |

низкая |

средняя |

низкая |

низкая |

низкая |

|

Нелегальноеː проникновение злоумышленников под видом санкционированных пользователей |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Незаконноеː использование программногоː обеспечения |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Вредоносное программное обеспечение |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Незаконный импорт/экспорт программногоː обеспечения |

низкая |

средняя |

низкая |

низкая |

низкая |

|

Ошибка операторов |

низкая |

низкая |

высокая |

высокая |

низкая |

|

Ошибка при обслуживании |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Доступ несанкционированных пользователей к сети |

низкая |

низкая |

низкая |

средняя |

низкая |

|

Использование сетевых средств несанкционированным способом |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Повреждение линий |

средняя |

низкая |

низкая |

средняя |

низкая |

|

Перегруженный трафик |

средняя |

высокая |

средняя |

высокая |

низкая |

|

Перехват информации |

низкая |

средняя |

низкая |

средняя |

низкая |

|

Несанкционированноеː проникновение к средствам связи |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Анализː трафика |

низкая |

низкая |

низкая |

средний |

низкая |

|

Изменение маршрута направления сообщений |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Изменение смысла переданной информации |

низкая |

низкая |

средняя |

средняя |

низкая |

|

Сбои вː функционировании услуг связи (например сетевых услуг) |

низкая |

средняя |

средняя |

средняя |

низкая |

|

Ошибки пользователей |

низкая |

низкая |

высокая |

высокая |

низкая |

Продолжение таблицы 10

|

1 |

2 |

3 |

4 |

5 |

6 |

|

Ненадлежащее использование ресурсов |

низкая |

высокая |

высокая |

высокая |

низкая |

|

2. Угрозы, обусловленные случайными действиями |

|||||

|

Затопление |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Забастовка |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Бомбовая атака |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Применение оружия |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Пожар |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Неисправности в системе электроснабжения |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Неисправности в системеː водоснабжения |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Неисправности в системе кондиционирования воздуха |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Аппаратные отказы |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Колебания напряжения |

низкая |

средняя |

средняя |

средняя |

низкая |

|

Экстремальные величины температуры и влажности |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Электромагнитноеː излучение |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Ошибка обслуживающего персонала |

низкая |

низкая |

средняя |

низкая |

низкая |

|

Ошибка при обслуживании |

низкая |

низкая |

средняя |

низкая |

низкая |

|

Программныеː сбои |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Использование программногоː обеспечения несанкционированными пользователями |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Использование программногоː обеспечения несанкционированным способом |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Незаконное использованиеː программного обеспечения |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Вредоносное программное обеспечение |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Ошибка операторов |

низкая |

низкая |

средняя |

средняя |

низкая |

|

Ошибка при обслуживании |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Технические неисправности сетевых компонентов |

низкая |

низкая |

низкая |

низкая |

средняя |

|

Ошибки передачи |

низкая |

низкая |

низкая |

средняя |

низкая |

|

Повреждение линий |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Перегруженный трафик |

средняя |

средняя |

низкая |

низкая |

низкая |

|

Направление сообщений поː ошибочному адресу |

низкая |

низкая |

низкая |

средняя |

низкая |

|

Сбои в функционировании услуг связи (напримерː сетевых услуг) |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Недостаточная численность персонала |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Ошибки пользователей |

низкая |

низкая |

средняя |

средняя |

низкая |

|

Ненадлежащее использованиеː ресурсов |

низкая |

низкая |

низкая |

низкая |

низкая |

|

3. Угрозы, обусловленныеː естественными причинами (природные, техногенныеː факторы) |

|||||

|

Землетрясение |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Затопление |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Ураган |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Попадание молнии |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Колебания напряжения |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Экстремальные величины температуры и влажности |

средняя |

низкая |

низкая |

низкая |

средняя |

|

Воздействие пыли |

средняя |

низкая |

низкая |

низкая |

средняя |

|

Электромагнитное излучение |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Статическоеː электричество |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Ухудшениеː состояния носителей данных |

средняя |

низкая |

низкая |

низкая |

средняя |

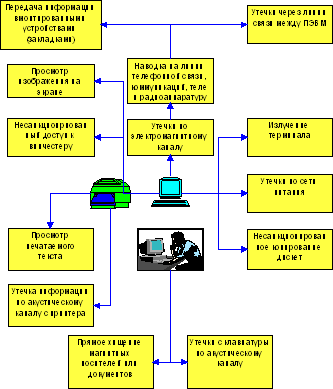

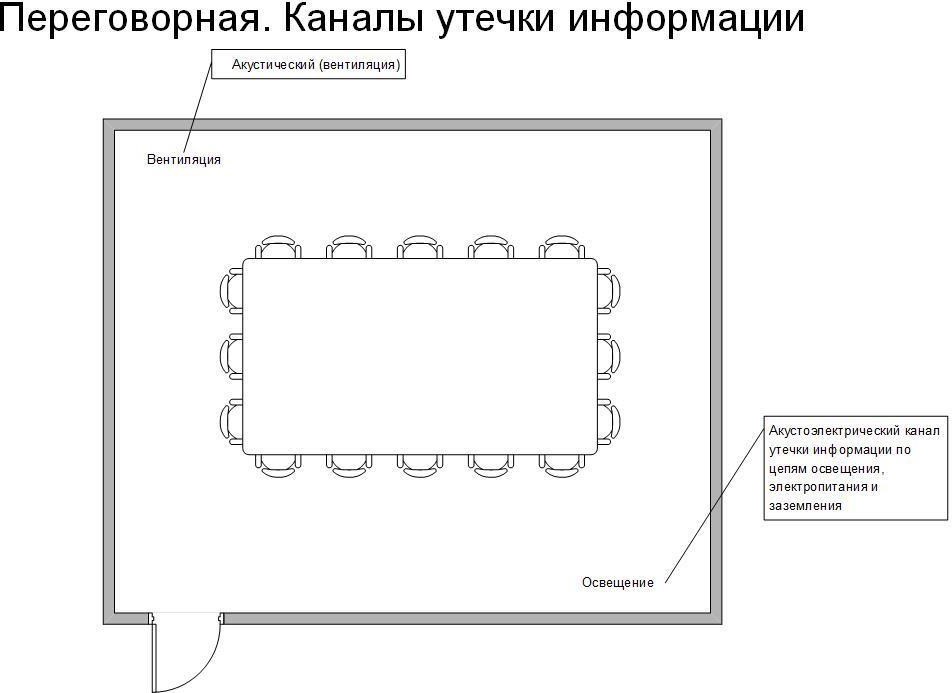

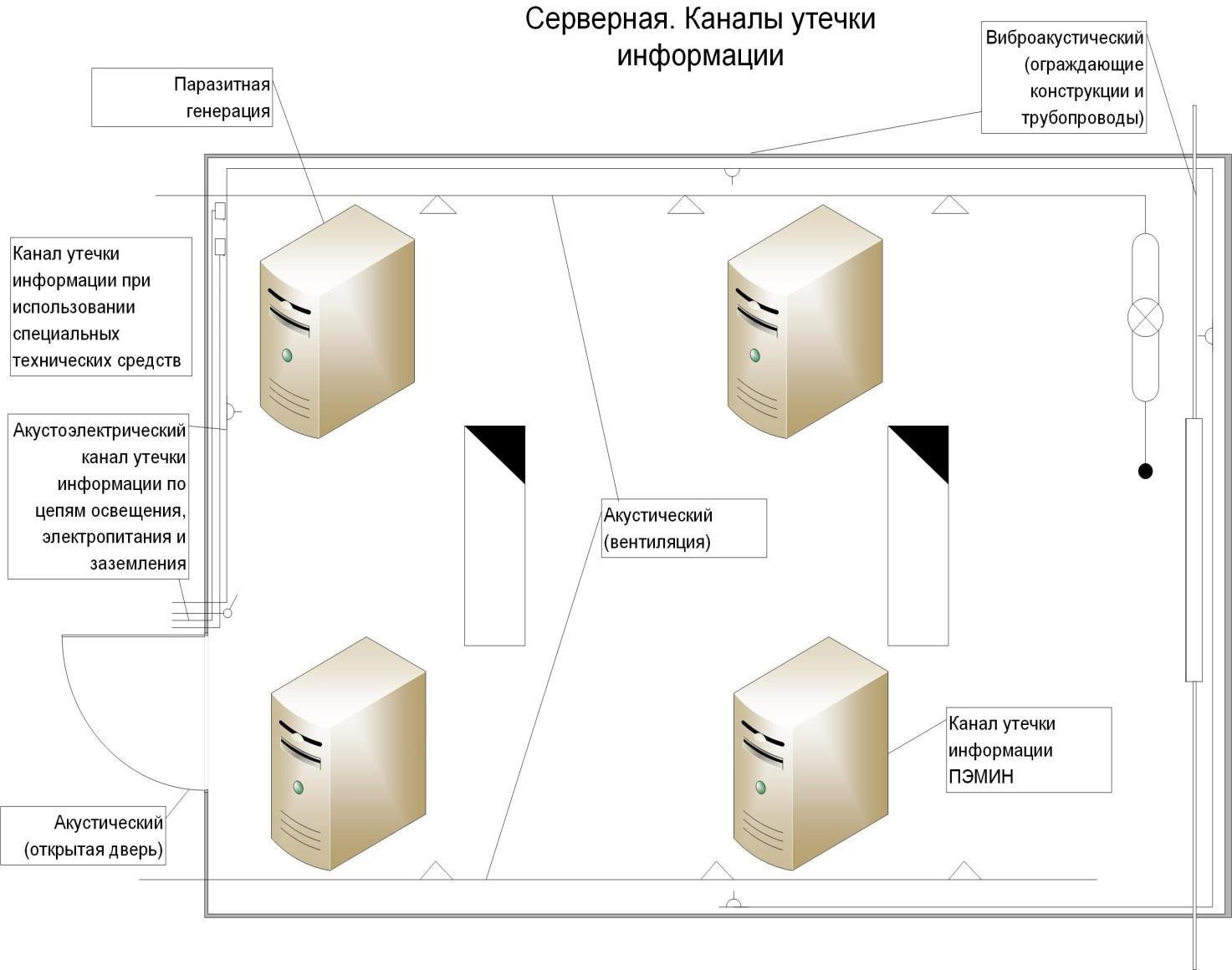

Одной из главных задач при разработке системы защиты информации является построение модели угроз. Это позволяет в полном объеме оценить слабые места автоматизированной системы. В соответствии с пунктом 2 статьи 19-ФЗ «Оː персональных данных» обеспечение безопасности персональных данных достигается, в частности определением угроз безопасности персональных данных при их обработке в информационных системах персональных данных, т.е. разработкой модели угроз.

Основными группами угроз, на противостояние которым направлены цели и требования безопасности, являются:

- Угрозы, связанные с осуществлением несанкционированного доступа (ознакомления) с информацией, содержащей сведения о проектах и участниках, при ее обработке и хранении.

- Угрозы, связанныеː с несанкционированным копированием (хищением)ː информации, содержащей сведения о проектах (в том числе БД проектовː в целом).

- Угрозы, связанные сː осуществлением доступа к информации, содержащей сведения о проектах и участниках, без разрешения на тоː ее владельца (субъектов проекта).

- Угрозы, связанные с нарушением доступности информации, содержащей сведения о проектах, передаваемой заинтересованным лицам.

- Угрозы, связанные сː перехватом информации, содержащей сведения оː проектах, из каналов передачи данных сː использованием специализированных программно-технических средств.

- Угрозы, связанные с потерей (утратой) информации, содержащей сведения о проектах, вследствие сбоев (отказов) программного и аппаратногоː обеспечения.

- Угрозы, связанные с нарушением согласованности данных, принимаемых от источников проектов, помещаемых в БД проектов и выдаваемых в Центральный Каталог Проектов, а также помещаемых в дополнительную часть проекта (в случае обновления проекта).

- Угрозы, связанные с отрицанием фактов отправления запросов на получение проектовː и фактов получения проектов.

- Угрозы, связанные с внедрением компьютерных вирусов и другого вредоносного программного обеспечения.

- Угрозы, связанные с осуществление несанкционированных информационных воздействий (направленных на «отказ вː обслуживании» для сервисов, модификацию конфигурационных данных программно-аппаратных средств, подбор аутентификационной информации и т.п.).

Модель угроз является обязательным пунктом вː построении системы защиты информации. Данная мера необходима для выявления слабых мест АИС СОНКО, эффективной постановки задачи.

Из вышеперечисленного списка угрозː можно сделать вывод, что основными направлениями разработки системы защиты информации будут защита от НСД при приеме, передачи и хранении конфиденциальной информации.

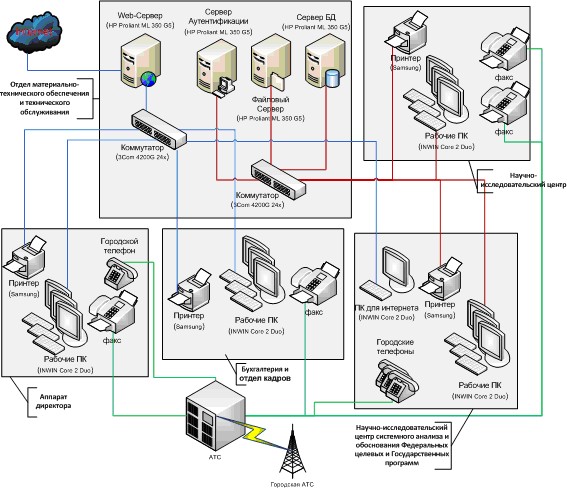

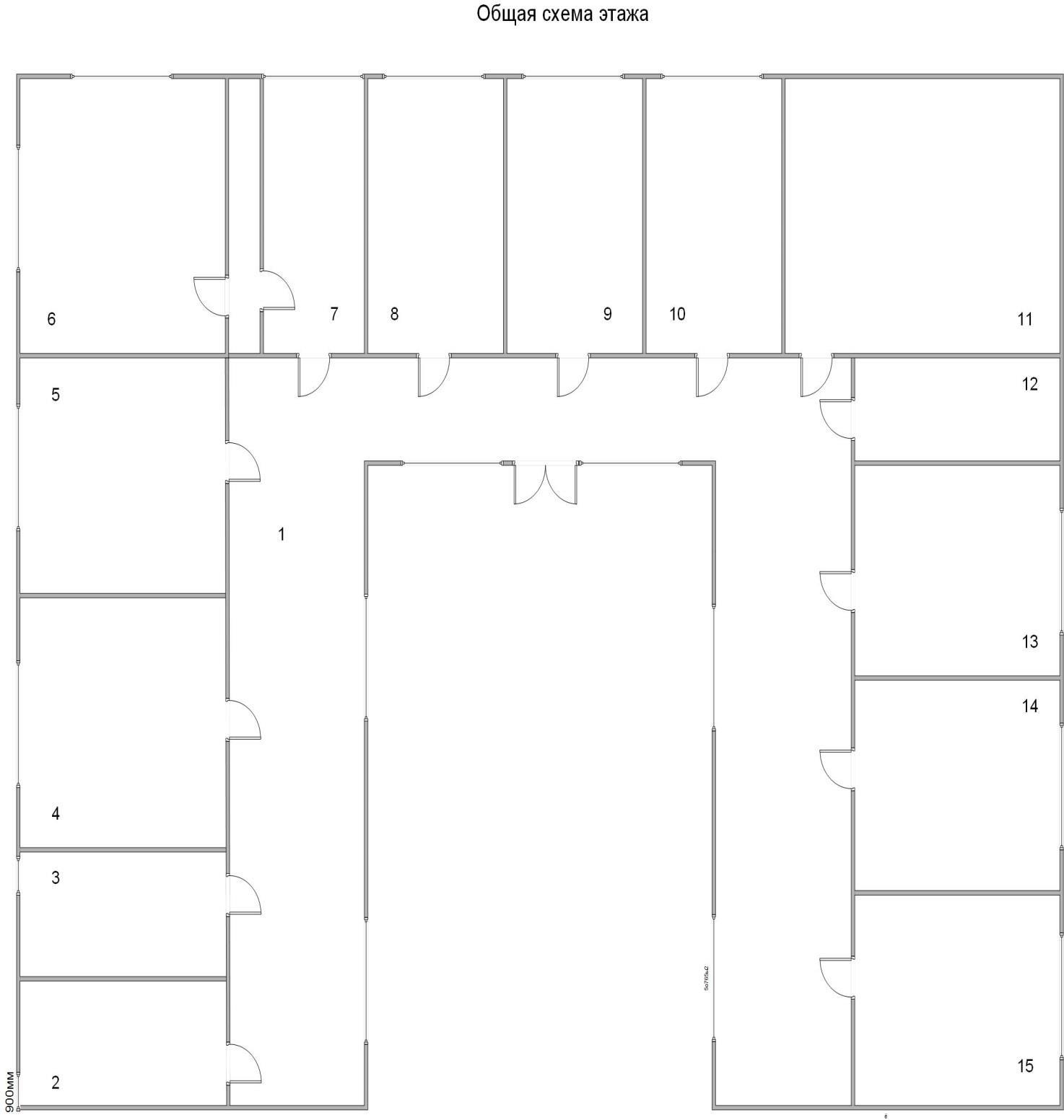

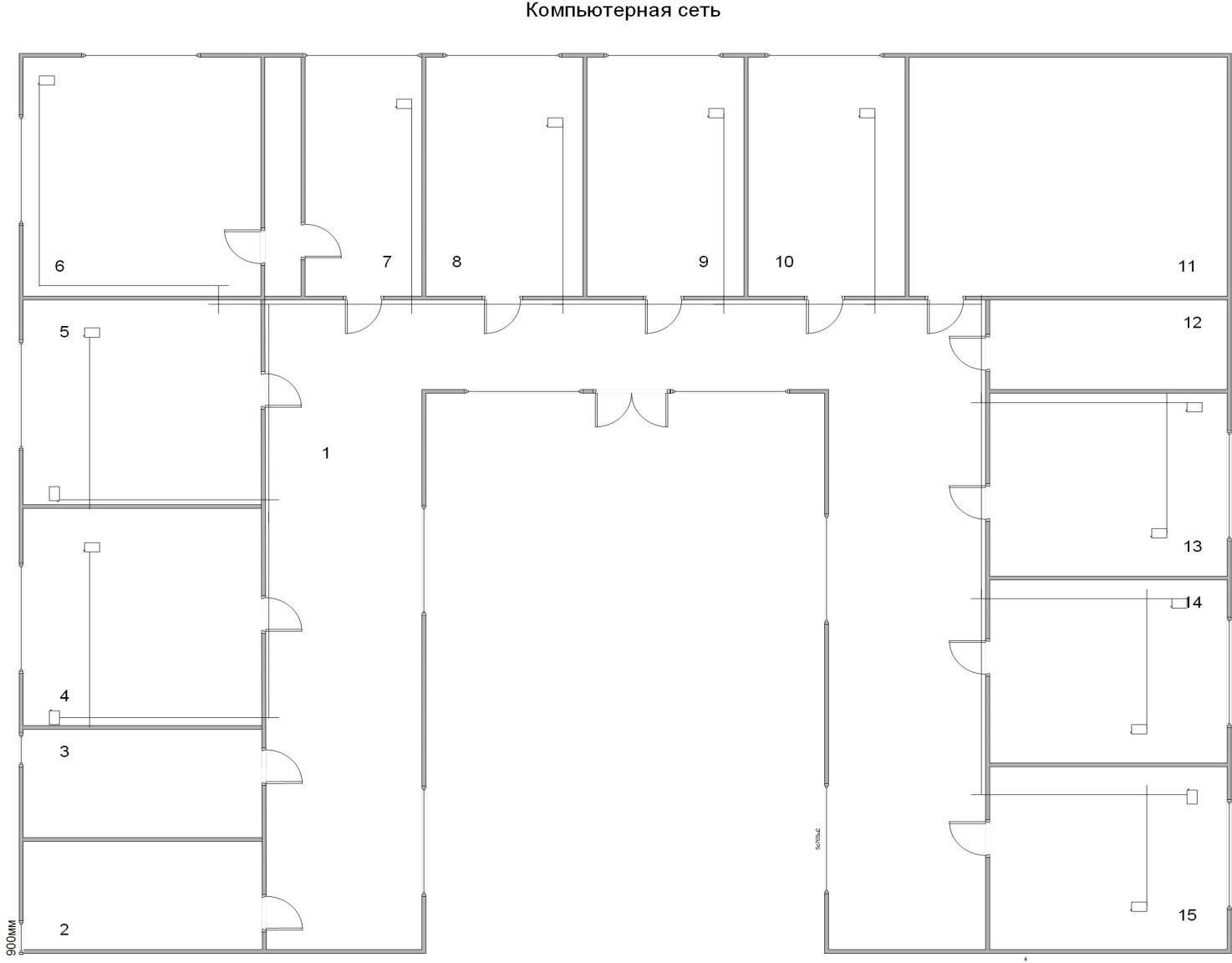

В приложениях 1-4 приведен паспорт помещений, схема расположения помещений, изображена компьютерная сеть и угрозы.

В организации АНО «КПЦ «Виват» существует 2 сети: открытая и закрытая. В открытой сети находятся компьютеры с интернетом, и компьютеры подразделений, не работающих с конфиденциальными данными. В закрытой сети подключены компьютеры, на которых работают с закрытой информацией.

Закрытая сеть не имеет связи с открытой сетью, что делают компьютеры, находящиеся в данной сети, абсолютно недосягаемыми из интернета, однако это не делает ее абсолютно защищенной.

Рисунок 1. Основная часть технической архитектуры предприятия.

Так же на предприятии расположен собственный Web-Сервер с размещенным на нем сайтом предприятия. Этот сервер помимо сайта осуществляет раздачу интернета по средствам прокси-сервера на некоторые компьютеры в открытой сети, а также обеспечивает работу почтового клиента MS Outlook. Сервер еще осуществляет обновление БД антивируса.

Неполная программная архитектура предприятия представлена на рисунке 2.

Internet

Страж NT

Страж NT

Данные компьютеров: 256-битный ключ доступа, политика безопасности, инициалы пользователей, сетевое расположение, одобренные/ запрещенные приложения.

Разделы открытые в сети

TP

TCP:

Http/

Страж NT

xx3

MS SQL

Server 2005

DBF-

файлы

Рабочие ПК операторов

Windows

ПО «СПД»

Страж NT

TCP:xxx2

Windows Server

TCP:x

Сервер БД

xxx1

Windows Server

Windows Server

Файловый сервер

Сервер аутентификации

Рабочие ПК закрытой сети в научно- исследовательских центрах

Модуль ПО

«СПД» для чтения данных

Windows

Страж NT

Рабочие ПК в бухгалтерии

Windows

MS

Office

Internet Explorer

Https

SM

POP-

Сервер

Прокси- Cервер

IIS

Windows Server

Web-сервер

Рабочие ПК открытой сети в научно-исследовательских центрах

Internet

Explorer MS Outlook

MS Office

Windows

ASP.Net

PHP

FastCGI

MS

Office

MS

Office

1С:

Бухгалтерия

MS Outlook

Рисунок 2. Основная часть программной архитектуры предприятия.

Таблица 11

Анализ выполнения основных задач по обеспечению информационной

безопасности

|

Основные задачи по обеспечению информационной безопасности |

Степень выполнения |

|

обеспечение безопасности производственно-торговой деятельности, защита информации и сведений, являющихся конфиденциальной |

средняя |

|

организация работы по правовой, организационной и инженерно- технической (физической, аппаратной, программной и математической) защите конфиденциальной информации |

высокая |

|

организация специального делопроизводства, исключающего несанкционированное получение сведений, являющихся конфиденциальными |

высокая |

|

предотвращение необоснованного допуска и открытого доступа к сведениям и работам, являющимися конфиденциальными |

средняя |

|

выявление и локализация возможных каналов утечки конфиденциальной информации в процессе повседневной деятельности и в экстремальных (авария, пожар и др.) ситуациях |

высокая |

|

обеспечение режима безопасности при осуществлении таких видов деятельности, как различные встречи, переговоры, совещания, заседания и другие мероприятия, связанные с деловым сотрудничеством, в том числе на национальном и международном уровне |

средняя |

|

обеспечение охраны территории, зданий помещений, с защищаемой |

средняя |

информацией.

Аппаратно-программный комплекс защиты конфиденциальной информации включает в себя следующие средства:

- Электронный замок «Соболь».

Идентификация и аутентификация; контроль целостности; аппаратный ДСЧ; регистрация попыток доступа; доверенная загрузка.

- СКЗИ Верба-OW.

Реализована возможность формирования и проверки цифровой подписи (ЦП)ː в соответствии с требованиями ГОСТ Р. 34.10-2001 (алгоритм, основанный на эллиптических кривых); в библиотеке имеется функция генерации ключей (verbа_key_gen); обеспечена возможность проверки ЦП ГОСТ Р 34.10-94ː под сообщением в формате PKCS#7 с использованием сертификата открытого ключа в формате X.509, сформированного СКЗИ «КриптоПроː CSP».

- СКЗИ Secret Disk Server NG.