Методика защиты информации в системах электронного документооборота (Задача, функции и структура электронного документа)

Содержание:

ВВЕДЕНИЕ

В современном мире одной из единиц торговли является информация, на защиту этого объекта потребляется огромное количество ресурсов начиная от маленькой компании до защиты государственных секретов любой страны.

Для более правильного раскрытия темы необходимо совершить небольшой экскурс в историю, «первые документы» зафиксированные на бумажных носителях, относятся больше к церковным документам, имеющие в себе фиксацию на тему жизнеописание человека, чем к каким-либо другим отраслям.

Более позднее уже в двадцатом веке был произведен огромный скачек развития информации в сторону документооборота, большинство предшественником современных систем появлялись на военных предприятиях, позднее при распространении компьютеров на крупных предприятия и потом уже дошли до малого бизнеса. Особенностью делопроизводства прошлых лет было создание документов только на бумажных носителях, будь то журналы регистрации или архитектурные чертежи, что снижало качество, как и обработки данных, так и передачи данных и-за отсутствия технологий мгновенной передачи. Большой проблемой являлись и являются на современный день такие вещи как ошибки при написании документа, так и промышленный шпионаж на предприятии, что может вызвать проблемы различного рода, от мелких ошибок при работе так и массовых потерях в денежном или репутационном эквиваленте.

При переходе от бумажных носителей к электронным происходили потери в виде человека/часов для оцифровки требуемой документации. Позднее стали появляться системы документооборота, позволяющие частично снизить ошибки и строго разграничить возможность получения данных по какому-либо из документа, в зависимости от роли пользователя в системе и автоматически рассылая конечный результат документа по адресу до конечного его пользователя. Так же существуют различные степени защиты, например цифровые подписи заменившие старинные аналоги в виде ручной подписи, которая существует с момента создания первого документа.

Ежедневно каждая организация в процессе своей деятельности создает и обрабатывает десятки, сотни и тысячи документов. Естественно, что по мере роста предприятия неизбежен этап, когда процесс документооборота перестает быть эффективным. Для решения этой проблемы в управление предприятием вводятся определённые способы управления бизнес-процессами, которые связаны с потоком документов в организации. С учетом того, что современной экономике свойственен быстрый рост доли информационных технологий, а также интеллектуализации технологий бизнеса, все в большей степени повышается роль информации и знаний, находящихся в организации. В связи с этим компании стремятся эффективно управлять и распоряжаться имеющимися у них знаниями.

Предметные области управления знаниями и семантические технологии в настоящее время сильно развиваются, и идея всеобщей структуризации информации становится все более возможной. А поскольку большинство неструктурированной информации содержится в электронных документах, электронный документооборот требует особого внимания. Именно поэтому, объектом исследования являются процессы электронного документооборота, протекающие в информационной системе, а предметом исследования является применение методов защиты информации в них.

Защиту информации можно разбить по нескольким критериям, для сохранения качества информации стали использоваться программы, создающие шаблон документов для заполнения, что повысило качество обработки информации, создаются новые системы кодирования информации и зашифрованные каналы передачи секретной информации, но при этом до сих пор остаются лазейки при получении информации злоумышленником, периодически такие ситуации освещаются при историях с промышленным шпионажам, в связи с этим как одну из отрасли информационной безопасности меня заинтересовала тема защиты электронной информации при массовом документообороте, ведь документы – это часть системы управления в любом предприятии, имеющая в себе как личные данные пользователей так и информацию под грифом секретно, если это документы какого-либо ведомственного предприятия.

1. Теоретическая часть

1. Задача, функции и структура электронного документа

Электронный документ (ЭД) – бумажный документ, созданный на компьютере. Финансовые электронные документы могут снабжаться электронной подписью. Электронные документы бывают структурированными, и тогда они находятся в базах данных, и неструктурированными, содержащими тексты на естественном языке.

Точнее принято обозначать ЭД – как структурированный информационный объект, в соответствие которому может быть поставлена совокупность файлов, хранящихся на накопителе компьютера. Необходимым признаком ЭД является "регистрационная карточка", состоящая из реквизитов документа, содержащих перечень необходимых данных о нём. Согласно законодательству, электронным является документ, в котором информация представлена в электронно-цифровой форме.

Электронные документы можно разделить на два основных типа: произвольные и официальные.

Произвольные — это любое сообщение, записка, текст, записанный на машинном носителе.

Официальный – представляется, как записанное на машинном носителе электронное сообщение, реквизиты которого оформлены в соответствии с нормативными требованиями.

Преимущество:

- более низкая стоимость и время передачи электронного документа из одного места в другое;

- более низкая стоимость и время тиражирования ЭД;

- более низкая стоимость архивного хранения ЭД;

- возможность контекстного поиска;

- новые возможности защиты документов;

- упрощение подготовки ЭД в сочетании с широкими возможностями;

- принципиально новые возможности представления ЭД. Документ может иметь динамическое содержание (например, аудио-, видеовставки).

- соответствие требованиям стандартов на формы и системы документации;

- распределённость;

- масштабируемость;

- модульность;

- открытость;

- переносимость на другие аппаратные платформы.

Основные функции системы:

- регистрация документов;

- контроль исполнения документов;

- создание справочников и работа с ними;

- контроль движения бумажного и электронного документа, ведение истории работы с документами;

- создание и редактирование реквизитов документов;

- формирование отчетов по документообороту предприятия;

- импорт документов из файловой системы и Интернета;

- создание документа прямо из системы на основе шаблона (прямая интеграция);

- работа с версиями документа, сложными многокомпонентными и многоформатными документами, вложениями;

- электронное распространение документов;

- работа с документами в папках;

- получение документов посредством сканирования и распознавания.

- уменьшением затрат на доступ к информации и обработку документов.

Частью документа оборота являются информационные системы, направленные на защиту, обработку и редактирования данных.

Системы документооборота обычно внедряются, чтобы решать определённые задачи, стоящие перед организацией. К таким задачам можно отнести следующие:

- обеспечение более эффективного управления за счёт автоматического контроля выполнения, прозрачности деятельности всей организации на всех уровнях;

- поддержка эффективного накопления, управления и доступа к информации и знаниям;

- исключение бумажных документов из внутреннего оборота предприятия;

- исключение необходимости или существенное упрощение и удешевление хранения бумажных документов за счёт наличия оперативного электронного архива;

- экономия ресурсов за счёт сокращения издержек на управление потоками документов в организации;

- поддержка системы контроля качества, соответствующей международным нормам;

- обеспечение кадровой гибкости за счёт большей формализации деятельности каждого сотрудника и возможности хранения всей предыстории его деятельности;

- протоколирование деятельности предприятия в целом (внутренние служебные расследования, анализ деятельности подразделений, выявление "горячих точек" в деятельности);

- оптимизация бизнес - процессов и автоматизация механизма их выполнения и контроля.

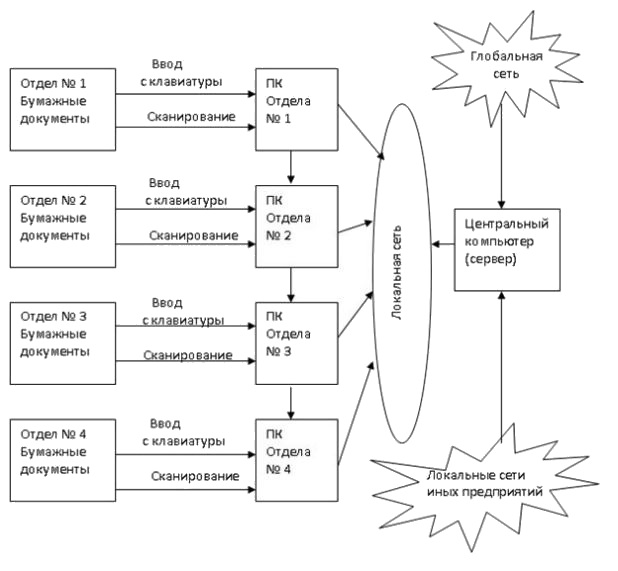

Электронные потоки информации на предприятии (в офисе) схематично представлены на рисунке 1.

Рисунок 1. Схема движения документов.

Программы, которые могут совершать данные манипуляции различные, как и web-ресурсы внутри самой компании так и декстопные-приложения, работающие с web-сокетом для передачи данных по сети. Они представлены в огромном количестве на просторах сети интернет и чаще всего реализованы сторонними компаниями, есть лишь пару особенностей, которые должны придерживаться такие ИС.

Примерные функции к требуемой системе представлены в таблице №1

Таблица 1. Описание функций системы документооборота.

|

№ |

Функция |

Описание |

|

Автоматизация делопроизводства |

Система автоматизирует все аспекты современного делопроизводства: создание регистрационно-контрольных карточек, РКК (карточек документа); отправку поручений (аналог "бегунка" в обычном документообороте); учет бумажных оригиналов с помощью специальных журналов; осуществление контроля над исполнением документов; подготовку резолюций; работу с электронно-цифровой подписью, генерацию отчетов. |

|

|

Проектирование документов (библиотеки) |

Дается возможность кастомизировать (настроить под себя) продукт с помощью функциональности библиотек документов: добавить или удалить поля и/или функции документов, настроить справочники. Имеется возможность спроектировать собственные типы документов, а также шаблоны печатных форм, которые будут соответствовать только вашему делопроизводству. Система должна позволять создавать новые документы на базе существующих, используя механизм наследования. |

|

|

Гибкая маршрутизация документов |

СЭД должна позволять гибко настроить маршруты движения документов между подразделениями вашего предприятия, указать их порядок исполнения, согласования, подписи, регистрации и т.д Появляется возможность настроить регистрацию в нескольких канцеляриях вашей организации. Поддерживается эффективный механизм создания документа на основе его проекта с фиксацией каждой стадии согласования в отдельной версии проекта. |

|

|

Поддержка коллективной работы пользователей |

C помощью справочника подразделений можно спроектировать виртуальную структуру вашего предприятия (организации) любой сложности. Ролевая модель поведения пользователей позволит вашим сотрудникам быстро освоить функции системы и эффективно заменять одного пользователя другим (исполнение обязанностей). Предоставляются мощные средства распределения доступа к общим ресурсам предприятия и коллективной работы над документами. |

|

|

Встроенный почтовый сервер |

Почтовый сервер предназначен для создания "внутренних" почтовых ящиков пользователей (на вашем домене) и работы с ними - приема/отправки сообщений. Сервер также инициирует прием сообщений с других почтовых серверов (mail.ru, gmail.com и т.п.), а также отправку ими сообщений, если у пользователей, зарегистрированных на сервере, есть внешние почтовые ящики. |

|

|

Электронная цифровая подпись |

В системе поддерживается работа с электронной цифровой подписью (ЭЦП). Можно подписывать документы и их поля с помощью электронной цифровой подписи. Такая подпись будет гарантировать целостность и подлинность данного документа. Никто, кроме автора документа, не сможет внести изменения в него так, чтобы об этом не стало известно во время проверки ЭЦП. |

Документооборот — это прохождение документов по соответствующим отделам до сдачи их в архив. Электронный документ может появиться либо в результате ввода бумажного документа с помощью клавиатуры или сканера, либо из глобальной сети, либо из локальной сети сторонних организаций.

Всякая система электронного документооборота должна быть распределённой, так как ввод документов происходит на территориально-распределённой организации.

Перечислим функции систем электронного документооборота.

Хранение электронных документов. Носители электронных документов характеризуются двумя параметрами:

- стоимостью хранения 1 мегабайта информации;

- скоростью доступа к информации. Задача заключается в выборе оптимального носителя.

Организация поиска документов. Существуют два типа поиска. Во-первых, атрибутивный поиск, когда каждому документу присваивается набор идентифицирующих его атрибутов. Поиск документа осуществляется путём сравнения значений этих атрибутов со значениями запроса. Примерами атрибутов могут служить код поставщика, код или фамилия служащего, время создания документа и т.д.

Во-вторых, полнотекстовый поиск, когда документ отыскивается по словам, входящим в сам документ.

Для поиска известного документа используется атрибутивный тип, для неизвестного — полнотекстовый.

Поддержка защиты документов от несанкционированного доступа. Каждый документ должен иметь список пользователей, имеющих право доступа к нему.

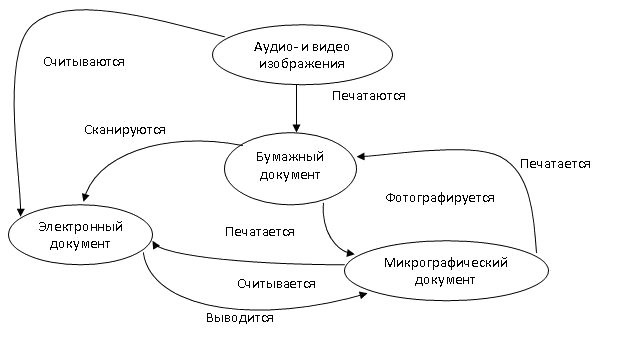

Маршрутизация документов. Документы различаются по типам носителей информации.

Существуют три типа носителей:

1) бумага;

2) микрофиши: с точки зрения поиска мало чем отличаются от бумаги, но занимают меньше места;

3) электронные носители — жёсткие, оптические, магнитооптические диски.

От момента первой записи до сдачи в архив документы проходят различные преобразования (рисунок 2)

Документы могут существовать одновременно в нескольких видах, переходя из одного вида в другой. В каком виде должен храниться документ, зависит от ограничений, накладываемых пользователем на стоимость, и время поиска документа, а также от стоимости передачи документа от одного рабочего места к другому.

Массовый ввод документов, которые, как правило, не подлежат арифметической обработке (тексты), осуществляется с помощью операции сканирования. Для этого вначале выполняется подготовка к вводу документа, а затем ввод.

Рисунок 2. Схема преобразования различных видов документов

Подготовка состоит в следующем: если документ новый, то он описывается и регистрируется как новый класс документа. Для этого документ сканируется (незаполненный) и создаётся форма по отсканированному шаблону. Далее определяются те поля, которые будут распознаваться системой или заполняться пользователем с клавиатуры. Указываются типы данных обрабатываемых полей. После сканирования документы автоматически направляются на операцию распознавания. Но перед этим система осуществляет ряд операций, улучшающих изображение символов (выравнивание, удаление шума, восстановление символов и др.). Особенно это важно для рукописных данных.

Одна из важных функций системы документооборота — маршрутизация и контроль исполнения. Маршрутизация сообщений в системе электронного документооборота — это построение схемы, согласно которой они передаются между рабочими местами пользователей АРМ.

Известны следующие системы маршрутизации:

- Свободная маршрутизация — последовательная или параллельная. При последовательной маршрутизации документ проходит от одного пользователя к другому, а при параллельной он одновременно поступает к нескольким пользователям.

- Свободная маршрутизация с контролем исполнения. Под контролем понимается: контроль доставки документа; контроль исполнения (выдача извещения, что задание выполнено); мониторинг задания (кто и что сейчас делает с заданием).

Маршрутизация по заранее определённым маршрутам с контролем исполнения.

Система электронной почты.

В сети Интернет электронный документооборот организуется в той группе сервисов, которая обеспечивает поиск информации с помощью Web-серверов.

Все Web-серверы делятся на две группы:

1) серверы управления трафиком (traffic);

Пользователь с помощью серверов первой группы отыскивает необходимую информацию, а потом обращается за помощью серверов второй группы. Наиболее мощные средства в группе серверов управления трафиком — это порталы, т.е. Web-узлы, представляющие собой сочетание базовых услуг, например, информационного поиска и передачи найденной информации с помощью электронной почты. Главное отличительное свойство портала в том, что он не только отыскивает для пользователя необходимую информацию, но ещё и обеспечивает набор сервисных услуг.

Конечный сервер может содержать рекламный сервер, состоящий из 1—2 страниц, информационный сервер, Интернет - магазин, Интернет - витрину.

Чтобы быть доступными для конечного сервера, электронные документы описываются с помощью специального гипертекстового языка HTML, представляющего собой набор правил для описания структуры любого электронного документа.

2. Аналитическая часть

2.1 Организационные, правовые и физические методы защиты электронного документооборота

Любое предприятие по мере развития сталкивается с необходимостью ведения электронного документооборота. Документы могут иметь разную степень конфиденциальности, например, есть документы рядового порядка, где зачастую передаются данные не имеющие каких-то секретных составляющих предприятия или данных их сотрудников, такие документы можно спокойно передавать, но есть документы, которые могут хранить коммерческую тайну предприятия или его партнеров, для таких документов уже нужна защита.

Компании будет необходимо иметь систему проверки подлинности передаваемых документов и обеспечения защиты таким документам. На предприятиях, где документы передаются по локальным сетям гораздо проще организовать безопасность документооборота, а вот предприятиям, где есть необходимость передачи документации своим территориальным и региональным офисам это сделать намного тяжелее, так как документы скорее всего будут передаваться по сети Интернет. Основными угрозы можно разделить на две основные категории: угроза целостности данных и угрозы конфиденциальности информации.

Сотруднику информационной безопасности, для обеспечения сохранности данных необходимо принять комплекс мер: шифрование данных и электронную цифровую подпись, вести протоколирование действий пользователей, разграничивать права доступа, обеспечивать сохранность документов. Основное проблемное место при организации защиты, как отмечают большинство разработчиков систем защиты, это не технические средства, а лояльность пользователей. Как только документ попадает к пользователю, конфиденциальность этого документа по отношению к пользователю уже нарушена. Техническими мерами в принципе невозможно предотвратить утечку документа через этого пользователя. Он найдет множество способов скопировать информацию, от сохранения его на внешний носитель до банального фотографирования документа с помощью камеры, встроенной в сотовый телефон. Основные средства защиты здесь — это организационные меры по ограничению доступа к конфиденциальным документам и работы с самим пользователем. Он должен понимать степень своей ответственности, которую несет перед организацией и законом Российской Федерации.

2.2. Оценка уровня защищенности систем электронного документооборота.

При построении системы защиты необходимо в первую очередь определить актуальные угрозы безопасности и возможность их предотвращения функциональными возможностями программного обеспечения системы, поскольку данная мера позволяет избежать значительных финансовых затрат и не допустить избыточности.

Самыми острыми проблемами при обеспечении информационной безопасности при использовании систем электронного документооборота являются:

Угроза доступности – это программные сбои в работе системы; нарушение работы сети и средств вычислительной техники, в том числе вызванные атаками типа «отказ в обслуживании» и внедрением вредоносного ПО, стихийными бедствиями, отключение системы питания; блокирование или удаление информации, либо вследствие непреднамеренных действий пользователя.

Угроза целостности – повреждение и уничтожение информации, искажение информации – как не намеренное в случае ошибок и сбоев, так и злоумышленное.

Угроза конфиденциальности – это любое нарушение конфиденциальности, в том числе кража, перехват информации, изменения маршрутов следования.

Угроза работоспособности системы – всевозможные угрозы, реализация которых приведет к нарушению или прекращению работы системы; сюда входят как умышленные атаки, так и ошибки пользователей, а также сбои в оборудовании и программном обеспечении.

Защиту именно от этих угроз в той или иной мере должна реализовывать любая система электронного документооборота. При этом, с одной стороны, внедряя СЭД, упорядочивая и консолидируя информацию, увеличиваются риски реализации угроз, но с другой стороны, как это ни парадоксально, упорядочение документооборота позволяет выстроить более качественную систему защиты.

Помимо перечисленных свойств важным является обеспечение юридической значимости электронных документов. Юридическая значимость позволяет организации защитить свои интересы в спорных ситуациях – как при договорных отношениях, так и внутри самой компании.

Основное проблемное место при организации защиты СЭД, как отмечают большинство разработчиков систем защиты, это не технические средства, а лояльность пользователей. Как только документ попадает к пользователю, конфиденциальность этого документа по отношению к пользователю уже нарушена. Техническими мерами в принципе невозможно предотвратить утечку документа через этого пользователя. Он найдет множество способов скопировать информацию, от сохранения его на внешний носитель до банального фотографирования документа с помощью камеры, встроенной в сотовый телефон. Основные средства защиты здесь – это организационные меры по ограничению доступа к конфиденциальным документам и работы с самим пользователем. Он должен понимать степень своей ответственности, которую несет перед организацией и законом Российской Федерации, с помощью нормативных документов таких как, инструктаж сотрудников, направленный на предотвращение утечек видовой информации, а также уменьшения возможностей потенциального нарушителя, также персонал должен пройти обучение, поскольку использование СЭД – требует высокой квалификации персонала, как пользователей, так и администраторов.

Для защиты документов можно использовать программное обеспечение Crypton ArcMail. С помощью него создаются архивы, которые можно спокойно передавать по сети интернет без каких-либо опасений. При создании такого архива, исходные файлы подписываются электронной цифровой подписью. Данная программа построена на основе алгоритма Диффи-Хеллмана.

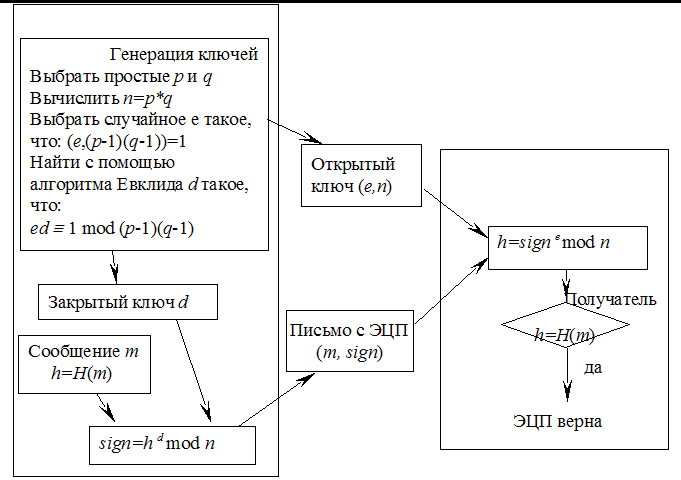

Как новый уровень развития, систему цифровых подписей также стали модернизировать, возведя её на новый уровень, на основе вычислений Диффи-Хеллмана стали появляться новые уровни защиты, например RSA.

RSA (аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Криптосистема RSA стала первой системой, пригодной и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений, включая PGP, S/MIME, TLS/SSL, IPSEC/IKE.

Пример генерации ключей на рисунке 3.

Рисунок 3. Схема ЭЦП

Рисунок 3. Схема ЭЦП

В отличие от алгоритма шифрования, отправителем здесь является владелец пары закрытый/открытый ключ. Процедура формирования электронной подписи sign под сообщением схожа с шифрованием документа, но в степень закрытого ключа d по вычету n возводится не само сообщение или его части, а дайджест сообщения h. Неотъемлемой частью алгоритмов ЭЦП является хэширование информации, на рисунке оно обозначено через H().

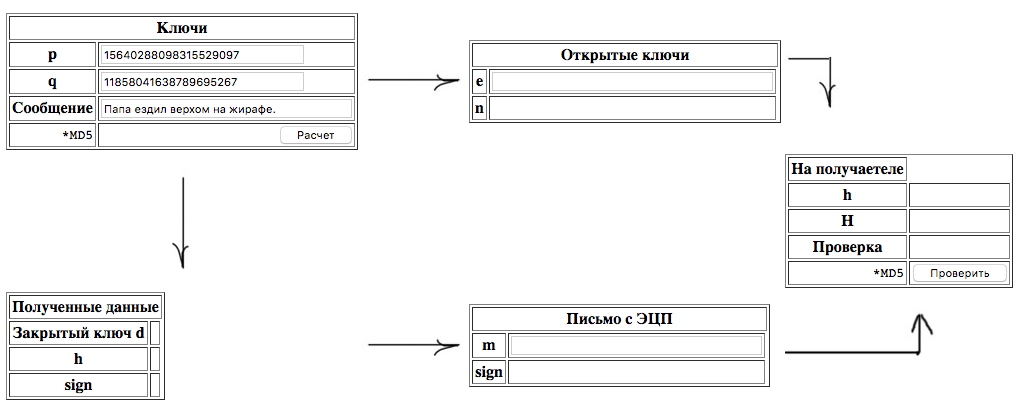

Сообщение m с подписью sign будет однозначно аутентифицировано. Авторство сообщения может быть установлено и доказано по паре ключей (d, e) с использованием сертификации по схеме, описанной на рисунке 4.

Злоумышленник не сможет подменить сообщение m (точнее, ему будет очень трудно это сделать), поскольку ему необходимо вместо сообщения m подставить другое сообщение m’, удовлетворяющее его и имеющее такое же значение хэш-функции, что и у m, что является на сегодня вычислительно трудной задачей. По этой же причине злоумышленник не сможет применить перехваченную подпись sign для подписи другого документа, поскольку для другого документа будет получено иное значение хэш-функции h,а оно лежит в основе подписи. Таким образом, все необходимые свойства подписи описанным алгоритмом обеспечиваются, что же касается криптостойкости метода ЭЦП, то она определяется криптостойкостью используемого асимметричного криптографического метода и функции однонаправленного шифрования. Необходимо отметить также, что само сообщение m передается в открытом виде. Для того, чтобы обеспечить конфиденциальность передаваемой в нем информации, требуется использование дополнительного шифрования по симметричной или асимметричной схеме (при этом шифрование на ключе d конфиденциальности не обеспечит, поскольку сообщение может быть расшифровано открытым ключом e).

Рисунок 4. Аутентификация через RSA

2.3. Виртуальные частные сети

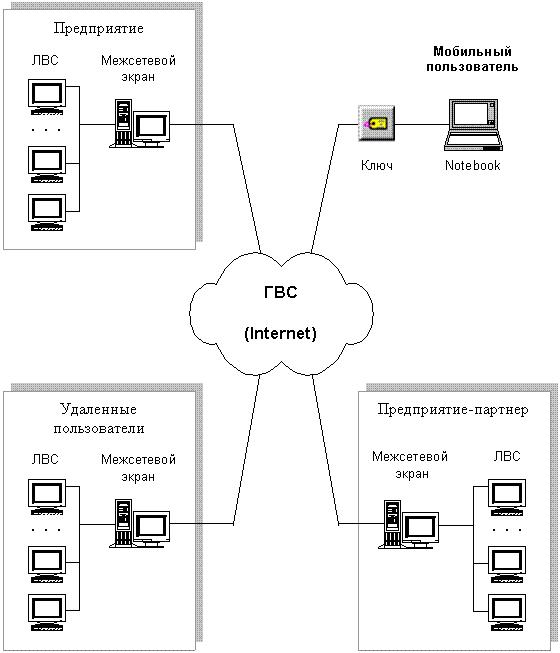

Другое решение проблемы защиты электронного документооборота – построение виртуальных частных сетей (VPN – Virtual Private Network). VPN представляет собой защищенную корпоративную сеть, использующую любую ГВС (в частности, Internet) для передачи защищенных данных между сегментами VPN. Сегментами VPN могут быть как ЛВС предприятия или его удаленного подразделения, так и мобильные или удаленные пользователи, клиенты или ЛВС предприятий-партнеров.

Защита сегментов VPN происходит, например, с помощью межсетевых экранов (рисунок 5). Межсетевой экран представляет собой выделенный компьютер, который производит следующие действия:

Рисунок 5. Межсетевые экраны

- Фильтрует передаваемую через него информацию согласно определенным правилам и таблицам адресов пользователей VPN.

- Обеспечивает шифрование передаваемой информации на определенном ключе. Шифрование информации может происходить и на конкретном рабочем месте абонента сети.

- При получении информации из внешней сети – проверяет ее целостность, расшифровывает и передает конкретному абоненту сети.

- Позволяет изолировать внутреннее адресное пространство путем замены внутренних адресов сети в заголовках передаваемых пакетов.

Защита документооборота с удаленными или мобильными пользователями происходит путем шифрования передаваемой информации, обычно на парно-связном ключе удаленного пользователя и адресата (или отправителя).

Использование VPN имеет следующие преимущества:

- Обмен только защищенной информацией между авторизованными пользователями.

- Изолированность от ГВС внутренней сети и ее топологии.

- Прозрачность для абонентов сети.

К недостаткам использования VPN можно отнести некоторое замедление передачи информации в ГВС.

2.4. Использование криптосервера

Шифрование информации в различных системах документооборота производится как программными, так и аппаратными средствами. Аппаратные средства шифрования имеют ряд преимуществ по сравнению с программными (защищенность и неизменность алгоритма шифрования, возможность загрузки ключей шифрования непосредственно в устройство криптографической защиты данных (УКЗД), возможность одновременного использования УКЗД в системе ЗНСД). К недостаткам же аппаратных средств можно отнести несколько более низкую скорость обработки данных и более высокую стоимость.

Использование криптосервера решает ряд проблем, связанных с выбором шифратора. Криптосервер представляет собой отдельный компьютер в ЛВС, оснащенный аппаратным шифратором и используемый для шифрования информации для абонентов сети по их запросам. Зашифрованная информация может впоследствии использоваться абонентом по его усмотрению, в том числе, для передачи по ГВС. Информация абонента может быть также автоматически подписана криптосервером.

Порядок работы криптосервера может быть, например, таким:

- Абонент направляет на криптосервер открытые данные.

- Происходит взаимная аутентификация абонента и криптосервера. Для идентификации абонента используется его персональная SC, содержащая используемые для аутентификации СК абонента и ОК криптосервера.

- После успешной аутентификации криптосервер зашифровывает данные на персональном ключе абонента (выбираемом из хранящейся на сервере таблицы ключей абонентов) и подписывает их.

- Абонент получает зашифрованные и подписанные данные.

Преимущества использования криптосервера:

- Использование одного шифратора вместо нескольких (по числу абонентов).

- Хранение всех ключей для предачи документов в ГВС только на криптосервере.

- Упрощение администрирования – все полномочия абонентов определяются администратором и хранятся только на криптосервере.

- Использование микропроцессорной SC в качестве носителя ключей аутентификации – исключает возможность несанкционированного использования хранящихся на криптосервере ключей.

Следует учесть, что, как и у любого другого дешевого решения, у криптосервера есть некоторые недостатки. Прежде всего, это необходимость защиты такой сети от попыток доступа из ГВС, поскольку информация посылается на криптосервер в незащищенном виде. Во-вторых, криптосервер обязательно должен быть защищен системой ЗНСД, поскольку он содержит все ключевые элементы пользователей такой ЛВС.

ЗАКЛЮЧЕНИЕ

В разборе курсовой работе представлено, какие методы существуют в самой спецификации создании электронного документа и документооборота в целом. Не смотря на наличие современных систем подтверждения информации от документов мы отказаться все равно не можем, ради этого для безопасности любой информации нам приходится работать с защитой информации на всех этапах производства, начиная от проектирования предметной области заканчивая разграничением ролей при эксплуатации любой ИС.

При работе на предприятии приходится сталкиваться с системой разграничения ролей и подтверждением оригинальности документа, во что входит также юридической частью защиты информации. При проектировании необходимо учитывать и человеческие факторы, например замена сложных аббревиатур или заголовков на самодописываемую часть в программе, чтобы снизить количество ошибок и улучшить целостность предоставляемой информации.

Любое предприятие от магазина до государственного учреждения обязано пользоваться защищенными и зашифрованными система хранения документов, чтобы не допустить утечки информации в руки злоумышленников.

Список использованной литературы

- https://ru.wikipedia.org/wiki/%D0%92%D1%8B%D1%87%D0%B8%D1%81%D0%BB%D0%B8%D1%82%D0%B5%D0%BB%D1%8C%D0%BD%D0%B0%D1%8F_%D1%81%D0%BB%D0%BE%D0%B6%D0%BD%D0%BE%D1%81%D1%82%D1%8C

- https://ru.wikipedia.org/wiki/%D0%9A%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%B0_%D1%81_%D0%BE%D1%82%D0%BA%D1%80%D1%8B%D1%82%D1%8B%D0%BC_%D0%BA%D0%BB%D1%8E%D1%87%D0%BE%D0%BC

- https://ru.wikipedia.org/wiki/RSA

- http://www.panasenko.ru/Articles/7/7.html

- http://e-biblio.ru/book/bib/doc/pir/mrkursov_infbez.html

- http://csd.faculty.ifmo.ru/files/mzivsed-02.pdf

- https://cyberleninka.ru/article/n/osobennosti-zaschity-informatsii-v-sistemah-elektronnogo-dokumentooborota

- http://tekhnosfera.com/metody-i-apparatnye-sredstva-zaschity-informatsionnyh-tehnologiy-elektronnogo-dokumentooborota

- https://elibrary.ru/ip_restricted.asp?rpage=https%3A%2F%2Felibrary%2Eru%2Fitem%2Easp%3Fid%3D23587541

- http://www.old.fa.ru/fil/chair-smolensk-matemit/Documents/stud/RPD/%D0%9C%D0%B5%D1%82%D0%BE%D0%B4%D1%8B%20%D0%B8%20%D1%81%D1%80%D0%B5%D0%B4%D1%81%D1%82%D0%B2%D0%B0%20%D0%B7%D0%B0%D1%89%D0%B8%D1%82%D1%8B%20%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8%20%D0%B2%20%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%B0%D1%85%20%D1%8D%D0%BB%D0%B5%D0%BA%D1%82%D1%80%D0%BE%D0%BD%D0%BD%D0%BE%D0%B3%D0%BE%20%D0%B4%D0%BE%D0%BA%D1%83%D0%BC%D0%B5%D0%BD%D1%82%D0%BE%D0%BE%D0%B1%D0%BE%D1%80%D0%BE%D1%82%D0%B0_2015_%D0%A0%D0%9F%D0%94.pdf

- https://docplayer.ru/45167698-Metody-i-sredstva-zashchity-informacii-v-sistemah-elektronnogo-dokumentooborota-lekciya-1-klassifikaciya-informacii-po-urovnyam-a-a.html

- Виды профессиональной деятельности на рынке ценных бумаг (Понятие профессиональной деятельности на рынке ценных бумаг )

- Понятия и виды наследования (Общие положения о наследовании )

- Проектирование организации(Теоретические аспекты организационного проектирования)

- Предпринимательская деятельность в здравоохранении (Теоретические аспекты изучения предпринимательской деятельности в системе здравоохранения)

- Дидактическая игра как средство активизации познавательной деятельности младших школьников.

- Развитие воображения в дошкольном возрасте (Теоретические основы развития воображения у старших дошкольников в дошкольной образовательной организации)

- Предмет, метод предпринимательского права и принципы предпринимательского права (Предмет предпринимательского права )

- Виды договоров ( Понятие договора )

- Деньги в рыночной экономике (Назначение и механизм функционирования Фонда социального страхования РФ)

- Ссудный процент (Сущность и роль ссудного процента)

- Современные языки программирования (История возникновения языков программирования)

- Проектирование реализации операций бизнес-процесса «Управление документооборотом».