Методика защиты информации в системах электронного документооборота (Необходимость защиты ЭДО)

Содержание:

Введение

В связи с развитием информационных технологий в последнее время широкое распространение приобретает электронный документооборот (ЭДО). ЭДО обеспечивает эффективное управление за счет автоматического контроля исполнения, прозрачности деятельности организации на всех этапах и уровнях. Электронный документооборот позволяет обмениваться документами не только внутри организации, но и между органами государственного управления, в связи с этим остро стоит вопрос о сохранности и защищенности документов.

Доступ к различным видам документов может грозить утечкой или потерей информации, для предотвращения этого разрабатываются различные методы защиты. Растет количество и качество угроз безопасности информации в компьютерных системах и это не всегда приводит к решению создания надежной системы безопасности информационных технологий. В большинстве коммерческих и государственных организациях, а также у простых пользователей, в качестве средств защиты применяются антивирусные программы и разграничения прав пользователя на основе пароля.

Определенные трудности с защитой информации связаны с изменениями в технологиях обработки информации. Появление ЭДО позволяет решить ряд технологических проблем: повышает эффективность процессов управления, ускоряет обработку и передачу информации, но все это без определенной защиты может стать доступным для злоумышленников.

Для обеспечения защиты информации требуется разработка механизмов защиты, системный подход, включающий комплекс различных мер защиты. Для защиты используются различные технические и программные средства, разрабатываются организационные мероприятия, составляются нормативно – правовые акты, морально – этических мер противодействия.

1 глава. Необходимость защиты ЭДО

1.1.Возможные угрозы безопасности

Для разработки методов защиты документов необходимо изучить возможные угрозы. Угрозы для СЭДа можно квалифицировать следующим образом:

- угроза целостности (повреждение и уничтожение информации)

- искажение информации (может быть намеренным и ненамеренным, в случае ошибок и сбоев)

- угроза конфиденциальности (кража, перехват информации, изменение маршрутов следования)

- угроза работоспособности системы (нарушение или прекращение работы системы). Сюда же относятся умышленные атаки, ошибки пользователей, сбои в оборудовании и программном обеспечении.

Защиту этих угроз в той или иной мере должны реализовать современные системы электронного документооборота.

Источников угроз в современном мире не мало: это и неправильная работа системных администраторов либо пользователей, и техника, которая может сломаться в любой момент, и различные форс – мажорные обстоятельства. Можно выделить несколько основных источников угроз: легальные пользователи системы, административный персонал ит, внешние злоумышленники.

Пользователь системы может быть потенциальным злоумышленником системы, он может сознательно или несознательно нарушить конфиденциальность информации, нарушить ее целостность, а также использовать информацию в корыстных целях.

Особое внимание необходимо уделить административному ИТ персоналу, так как эта группа людей имеет неограниченные полномочия и доступ к хранилищам данных. Кроме полномочий они наиболее квалифицированы в вопросах безопасности и информационных возможностях.

Исследования показывают, что большинство потерь информации происходит по вине внутреннего персонала.

Внешними атаками могут заниматься не только конкуренты, но и партнеры, а также клиенты данной организации.

При нарушении целостности информации данные могут быть искажены, может быть нарушена подлинность информации, данные могут сделать ложными.

Атаки могут собой представлять комплекс различных действий направленных на подготовку, а затем на реализацию угрозы. Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получение промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы.

Угрозы можно также разделить на внешние и внутренние. Внешним источником угроз может быть:

- неприемлемая политика иностранных государств в области информационного мониторинга, распространение информации и информационных технологий;

- разведывательная деятельность иностранных государственных служб;

- деятельность экономических иностранных структур;

- преступные действия международных групп, формирований и отдельных лиц;

- различные форс - мажорные ситуации (стихийные бедствия, катастрофы).

К внутренним источникам угроз можно отнести:

- противозаконная деятельность различных политических, экономических структур, а также отдельных лиц в области формирования, использования и распространения информации направленные на нанесения экономического ущерба государству;

- нарушение законных прав сотрудников работающих в информационной сфере;

- нарушение установленных норм передачи, обработки и сбора информации;

- преднамеренные и непреднамеренные действия либо ошибки сотрудников ИТ служб, которые могут привести к уничтожению, подделке, утечке, искажению, блокированию, задержке, несанкционированному копированию информации;

- различные технические сбои оборудования.

Способы воздействия угроз можно разделить на радиоэлектронные, информационные, физические, аппаратно – программные и организационно – правовые.

К радиоэлектронным относится:

- радиоэлектронное подавление линий связи;

- перехват информации в технических каналах ее утечки;

- перехват, дешифрование и внедрение ложной информации в линиях связи и сетях передачи данных;

- внедрение электронных устройств перехвата информации в технические средства передачи информации;

- воздействие на парольно - ключевые системы.

К информационным воздействиям относится:

- хищение информации из баз данных;

- незаконное копирование данных;

- нарушение своевременности и адресности обмена информации;

- несанкционированный доступ к информационным ресурсам;

- нарушение технологии обработки информации.

К физическим относятся:

- хищение аппаратных или программных ключей, а также средств криптографической защиты информации;

- поставка зараженных информационных систем либо их компонентов;

- воздействие на персонал;

- уничтожение либо разрушение средств обработки информации;

- хищение, разрушение либо уничтожение машинных или других оригинальных носителей информации.

Аппаратно - программные способы включают в себя:

- установку аппаратных и программных закладных устройств;

- заражение компьютерными вирусами;

- модификация либо уничтожение данных.

Организационно – правовые способы включают в себя:

- невыполнение требований государства в сфере информационных технологий;

- закупка устаревших либо несовершенных компьютерных средств и информационных технологий;

- неправомерное ограничение доступа к документам.

1.2. Задачи защиты документа

Под защитой документов подразумевается защита той информации, которую они в себе несут. В этом случае все сводится к непростой задаче защиты данных от несанкционированного доступа. Речь также идет о защите системы – это значит нужно защитить ее работоспособность, обеспечить быстрое восстановление после повреждений, сбоев и уничтожения данных. Также необходимо защитить связь системы и ее работоспособность. Поэтому к защите СЭД необходим комплексный подход, который обеспечивает защиту на всех уровнях системы электронного документооборота. Необходимо защищать не только физические носители информации и данных на них, но и разработать организационные мероприятия.

Одной из задач защиты является защита аппаратных элементов системы. К аппаратам могут относиться: компьютеры, серверы, элементы компьютерной сети, сетевое оборудование (маршрутизаторы, свичи, кабели, розетки). Необходима разработка превентивных мер по поломке оборудования, доступ злоумышленников к оборудованию, отключению питания и т.д.

Другая задача подразумевает защиту файлов системы. К ним относятся файлы программного обеспечения и баз данных, уровни между аппаратными устройствами, логическими элементами системы и физическими составляющими. необходимо предотвратить возможность влияния злоумышленников или внешних обстоятельств на файлы СЭД, не проникая в систему.

Третьей задачей является защита самих документов и информации находящейся внутри системы.

Задачи защита СЭД также можно разделить на 4 основные: обеспечение сохранности документов, безопасности доступа, подлинности документов и протоколирование действий пользователей. Рассмотрим каждую из них подробнее.

Задача сохранности документов подразумевает необходимость обеспечить сохранность документов от порчи и потерь и возможность быстрого восстановления данных. Наиболее частой причиной потери информации является физическая поломка (отказ аппаратуры, стихийные бедствия и т.д.). Ошибки пользователей также могут быть причиной нарушения сохранности документа. Воздействовать на сохранность можно и различными вредоносными программами. Такие потери могут привести к серьезному финансовому ущербу предприятия. Чаще всего речь идет о саботаже и халатном отношении к информационной политике компании.

Многие разработчики СЭД имеют свою подсистему резервного копирования для сохранности документов. Некоторые системы электронного документооборота, использующие в своей системе базы данных Microsoft SQL Server или Oracle, пользуются средствами резервного копирования от разработчика СУБД.

Следующая задача обеспечение безопасности доступа подразумевает аутентификацию и разграничение прав пользователей. Под аутентификацией подразумевается процесс установления личности пользователя, подтверждение легитимности пользователя на определенные действия и доступ к определенной информации. Аутентификация решает комплекс мероприятий, которые проводятся не только на входе пользователя в систему, но и в течение его дальнейшей работы.

Существует несколько методов аутентификации. Одним из самых распространенных методов является парольный. Основной проблемой которого может быть человеческий фактор, так как многие пользователи хранят пароли в доступных местах.

Самый старый из способов аутентификации – имущественный. Раньше полномочия владельца подтверждались ключами, сегодня полномочия подтверждаются специальными носителями информации. Существует несколько решений имущественной аутентификации: смарт – карты, магнитные карты, дискеты, CD, USB – ключи. Здесь также возможен человеческий фактор, но для этого нужно не только обладать ключом, но и знать код.

Самым надежным способом аутентификации является - биометрический, при котором пользователя идентифицируют по его биометрическим данным. Биометрическими данными могут служить: отпечатки пальцев, сканирование сетчатки глаза, голос. Однако данный способ будет стоить гораздо дороже, а современные технологии не настолько совершенны, чтобы избежать отказов и ложных блокировок.

Аутентификация может быть однофакторной и двухфакторной, а также может комбинировать различные методы. Примером может быть отпечаток пальца и пароль.

В любой системе необходима возможность разграничения прав пользователя. Разграничение прав позволяет сделать систему более защищенной. Внутри системы разграничения устраивают по – разному: это может быть отдельная подсистема, созданная разработчиками СЭД или подсистема безопасности СУБД.

Исходя из выше перечисленных задач, разработаны следующие методы защиты СЭД:

- криптографический;

- электронно – цифровая подпись;

- защита паролем;

- административная безопасность;

- антивирусная безопасность.

2 глава. Методы защиты информации

2.1. Криптографический метод защиты

Еще в прошлом веке людей интересовал вопрос, как можно преобразовать информацию, чтобы ее защитить. Криптографические системы получили бурное развитие во время первой и второй мировых войн. Появление вычислительных средств и развитие информационных технологий ускорило и усовершенствовало криптографические методы. В связи с более широким использованием компьютерных сетей увеличилось количество передаваемой информации, в том числе государственного, военного, коммерческого и частного характера, не допускающего возможность доступа к данной информации посторонних лиц.

Основной задачей использования криптографических методов является:

- передача конфиденциальной информации по каналам связи;

- хранение информации на носителях в зашифрованном виде;

- установление подлинности передаваемых сообщений.

Надежная криптографическая система должна соответствовать определенным требованиям:

- шифр должен стойко противостоять криптоанализу;

- крипостойкость должна обеспечиваться не секретностью алгоритма шифрования, а секретностью ключа;

- процесс зашифровывания и расшифровывания информации должен быть понятен пользователю;

- должно быть затруднено дешифрование закрытой информации;

- на эффективность алгоритма криптографии не должно влиять содержание информации, которая передается;

- зашифрованный текст не должен быть больше исходного;

- ошибки, которые возникают при шифровании, не должны приводить к потере и искажении информации;

- время шифрования должно быть минимальным;

- стоимость шифрования должна быть согласованна со стоимостью закрываемой информации.

В зависимости от метода воздействия на исходную информацию криптографический метод может разделить на 4 вида: шифрование, стенография, кодирование и сжатие.

При шифровании проводятся обратимые математические, комбинаторные, логические и прочие преобразования исходной информации, в результате чего зашифрованная информация представляет собой хаотичный набор цифр, букв, прочих символов и двоичных ходов. Для шифрования используют алгоритм шифрования и ключ. Чаще всего алгоритм шифрования для определенного метода является неизменным. Ключ содержит управляющую информацию, которая определяет выбор преобразования на определенных шагах алгоритма и величины операндов, используемых при реализации алгоритма шифрования. Операндом может быть переменная, константа, выражение, функция и любой другой объект языка программирования, над которым производятся операции.

Стенографический вид преобразования информации скрывает не только смысл хранящейся и передаваемой информации, но и скрывает факт хранения и передачи конфиденциальной информации. основная задача этого метода состоит в том чтобы замаскировать закрытую информацию среди открытой, при этом создаются реалистичные данные, которые невозможно отличить от настоящих. Данные системы электронного документооборота при шифровании могут представляться в числовом виде. Если правильно подобрать изображение и алгоритм преобразования, то отличить полученное изображение от исходного человеческим взглядом будет практически невозможно. Если скрытый файл будет все - таки обнаружен, то зашифрованная информация будет восприниматься как сбой в работе системы.

При кодировании информации исходный смысл документа заменяется кодом. В качестве кода можно использовать различные знаки, цифры, сочетание букв. При кодировании и обратном преобразовании используются специальные словари либо таблицы.

При сжатии сокращается объем информации, и ее невозможно прочитать либо использовать без обратного преобразования. Так как средства сжатия находятся в общем доступе их нельзя назвать надежными для защиты информации. В связи с этим сжатые файлы подвергают дальнейшему шифрованию. При сжатии уменьшается время передачи данных по причине уменьшения размера.

Основным показателем эффективности защиты шифрования является криптостойкость шифра. Алгоритм шифрования не должен иметь слабых мест, а надежность шифра определяется длиной ключа. Так как единственный способ расшифровки информации является перебор комбинаций ключа и выполнение алгоритма расшифрования, то длина ключа и сложность алгоритма шифрования имеют стратегическую важность.

Криптографическая система состоит из двух частей: алгоритма шифрования и ключа шифрования. На сегодняшний момент существует два вида ключей открытые (ассиметричные криптосистемы) и закрытые.

При симметричном шифровании необходимо обеспечить конфиденциальность данных, для этого нужно выбрать единый математический алгоритм шифрования. Также необходимо выбрать общий секретный ключ, который будет использоваться с принятым алгоритмом. Чаще всего ключ представляет собой файл или массив данных и хранится на персональном носителе, дискете либо флэщке. Наиболее распространенным методом симметричного алгоритма шифрования является стандарт DES (Data Encryption Standart), но в настоящее время он не отвечает требованиям криптостойкости из – за короткого ключа (56 бит). Его можно взломать путем прямого перебора ключей. В настоящее время более актуален стандарт ГОСТ -28147-89, имеющий длину ключа 256 бит. Смысл симметричного шифрования состоит в перемешивании и рассеивании исходных данных.

При шифровании исходные данные разбиваются на блоки определенной длинны, затем данные преобразуются с помощью ключа шифрования. Преобразование происходит определенное количество раз, после каждого преобразования может происходить перестановка данных (для определения параметров перестановки в ГОСТ -28147-89 существует дополнительный ключевой элемент – узел замены), далее исходный результат используется для предыдущего преобразования и перестановки. После определенного числа раундов (для DES – 16, а ГОСТ -28147-89 - 32) производится финальная перестановка, после чего полученный результат становится шифртекстом.

Асимметричное шифрование отличается от симметричного тем, что для шифрования и расшифрования используются разные ключи. Для зашифрования используется открытый ключ, вычисляемый из секретного ключа, а для расшифрования информации используется секретный ключ, зашифрованный с помощью парного ему секретного ключа. Секретный и открытый ключи генерируются парно. Математическая основа данного шифрования состоит в использовании однонаправленных функций с секретом.

У данного метода существует ряд недостатков:

- не существует математического доказательства необратимости используемых в алгоритмах функций;

- открытые ключи необходимо защищать от подмены;

- шифрование происходит медленнее, так как при защифровании и расшифровании используются ресурсоемкие операции (например - возведение одного большого числа в степень, являющуюся другим большим числом). Из – за этого реализовать аппаратный шифратор гораздо сложнее.

Для более надежной защиты СЭД можно использовать комбинированный метод, состоящий из симметричного и ассиметричного методов.

2.2. Электронно – цифровая подпись

На сегодняшний день для обеспечения подлинности документа широко используют Электронно – Цифровую Подпись (ЭЦП). Принцип работы ЭЦП основан на шифровании с помощью ассиметричного ключа, то есть для зашифровки и расшифровки информации используются два различных ключа.

С помощью закрытого ключа документ шифруется, а открытый ключ расшифровывает данный документ. Обратное действие невозможно открытым ключом нельзя зашифровать информацию, а закрытым расшифровать.

Владелец подписи должен иметь закрытый ключ, а открытым ключом можно пользоваться для проверки подлинности подписи. При отправке электронного документа обладатель закрытого ключа защищает его с помощью ЭЦП, а проверить наличие ЭЦП может любой участник электронного документооборота имеющий открытый ключ. Каждый открытый ключ принадлежит конкретному лицу и получает подтверждение в специализированном удостоверительном центре. В качестве удостоверяющего центра может быть организация, которой доверяют все участники данного информационного обмена.

Большинство систем электронного документооборота имеют свою, встроенную в систему электронно – цифровую подпись. В системе могут быть как собственноручно разработанные средства, так и партнерские. Данные разработки стали актуальны после вступления в силу федерального закона о ЭЦП (№ 1 – ФЗ от 10.01.2002 г.), в котором электронно – цифровая подпись была признана имеющей юридическую силу на ровне с собственноручной подписью. Согласно законом РФ разрабатывать свою систему электронно-цифровой подписи имеют право только компании, получившие на это соответствующую лицензию. Организация, использующая в своем электронном документообороте ЭЦП также должна получить лицензию от органов государственной власти.

Удостоверяющий центр, в котором создают ЭЦП можно разделить на несколько секторов: центр сертификации, центр регистрации и АРМ администратора.

Центр сертификации должен выполнять определенные функции:

- хранить базы данных сертификатов и соответствующих им закрытых ключей ЭЦП;

- разрабатывать и удалять сертификаты ЭЦП зарегистрированных пользователей;

- обеспечивать уникальность открытого ключа и серийного номера в сертификатах;

- обеспечивать шифрование и целостность передаваемых данных между центром сертификации и центром регистрации с двусторонней аутентификацией по протоколу TLS;

- организовывать первоначальную процедуру выработки закрытых ключей и сертификатов для компонентов удостоверяющего центра.

Центр регистрации должен:

- отвечать за регистрацию и хранение информации о пользователях, а также быть связующим звеном между пользователями системы и центром сертификации;

- создавать и вести базы данных зарегистрированных пользователей, содержащие личную информацию, сертификаты открытых ключей и сами открытые ключи ЭЦП;

- обеспечить шифрование и целостность передаваемых данных с двусторонней аутентификацией по протоколу TLS;

- обеспечивать взаимодействие с центром сертификации;

- принимать от АРМ администратора запрос на выдачу и отзыв сертификатов и передавать их в центр сертификации ключ с подписью центра регистрации;

- принимать и передавать от центра сертификации сформированные сертификаты;

- проверять подпись центра сертификации принимаемой от него информации;

- обеспечивать доступ к внешним приложениям через SOAP интерфейс на базе HTTPS;

- организовывать процедуру проверки подлинности ЭЦП;

- оповещать пользователей об истечении срока сертификата;

- формировать список отозванных сертификатов.

АРМ администратор поддерживает работоспособность удостоверяющего центра и вносит необходимые изменения в базы данных центра регистрации и центра сертификации. АРМ администратор должен выполнять следующие функции:

- обеспечивать шифрование и целостность данных передаваемых в регистрационный центр;

- создавать запрос на создание, удаление пользователей, а также внесение изменений в существующие профили центра регистрации;

- создавать запрос на выдачу и отзыв сертификатов;

- проверять состояние отправленных запросов.

В центре сертификации вырабатывается и устанавливается один закрытый ключ и сертификат для выработки сертификатов пользователей и один для защищенного взаимодействия с центром регистрации. В центре сертификации находится личный сертификат сервера центра регистрации для формирования ЭЦП сообщений, а также сертификат АРМ администратора.

В каждом секторе удостоверяющего центра и пользовательских компьютерах запрещено использование средств удаленного администрирования. Центр регистрации и сертификации осуществляют резервное копирование и восстановление информации в случае повреждения системы.

При использовании электронно – цифровой подписи решаются многие задачи защиты СЭД:

- контролируется целостность передаваемого документа (при попытке преднамеренного либо случайного изменения документа подпись становится недействительной, так как вычисляется на основании исходного состояния документа и соответствует только ему);

- документы защищаются от подделки (при контроле целостности выявляется подделка);

- создать правильную подпись может лишь владелец закрытого ключа (исключается возможность отказаться от авторства);

- есть возможность доказать авторство подписи документа.

ЭЦП формируют на основании секретного ключа и вычисляется при помощи хэш – функций значения хэша документа. Хэш – это определенное значение, которое однозначно соответствует содержимому документа. Если изменить хотя бы один символ, хэш документа меняется. При использовании современных алгоритмов не представляется возможным изменить документ так, чтобы хэш документа остался неизменным.

Закрытый ключ может шифроваться на пароле, а открытый вычисляется как значение определенной функции из секретного ключа и используется для проверки ЭЦП. Открытый ключ доступен всем открытым каналам связи и передается всем абонентам сети, с которыми будет осуществляться обмен защищенными документами. Любые несанкционированные изменения документа приводят к изменению хэша документа, который не будет совпадать с тем хэшом, который был первоначально и вычисленная электронная подпись не совпадет с переданной, это и будет являться признаком нарушения целостности документа.

Отправитель, который зашифровал документ не может его расшифровать тем же ключом, так как для этого нужен другой (открытый) ключ. Исходя из этого, получается, что получатель использует свой закрытый ключ для расшифровки, а открытый ключ отправителя использует для проверки подлинности электронно - цифровой подписи.

Электронно – цифровую подпись и шифрование можно использовать как совместно, так и раздельно. Например: в системе электронного документооборота можно подписать приказ с помощью ЭЦП для подтверждения его подлинности, но не шифровать его.

Если возникают ситуации компрометации закрытого ключа -сертификат отзывается, после чего автоматически попадает в разряд недействительных. Для защиты информации, которая содержится в сертификате используется электронно – цифровая подпись удостоверяющего центра.

Для того чтобы защитить секретный ключ необходимо:

- не хранить его в явном виде на носителях, во избежание их копирования;

- использовать специальные чип – карты, доступные лишь владельцу ключа знающего pin;

- можно использовать технологию цифровой обработки узора отпечатка пальца, радужной оболочки глаза и других биометрических параметров;

- шифровать секретный ключ на других ключах, которые тожемогут быть зашифрованы.

На сегодняшний момент существует множество алгоритмов электронно- цифровой подписи:

- ГОСТ Р34.10-94 (обязательный для применения при обмене данных между органами государственно власти и коммерческими структурами);

- ГОСТ Р34.10-2001;

- RSA (Rivest Shamir Adleman);

- Эль – Гамаля;

- DSA (Digital Signature Algorithm).

ЭЦП можно использовать для электронных торгов: поставщик может подписать свое предложение с помощью ЭЦП, что будет иметь юридическую силу и влечет за собой ответственность согласно законодательству. Заказчик также может разместить свое предложение о закупке, подписав его ЭЦП.

В системах электронного документооборота ЭЦП является реквизитом электронного документа. Поэтому договора, подписанные с помощью ЭЦП, имеют юридическую силу, что значительно упрощает и ускоряет процесс подписания договора. Договор составляет юрист и далее с помощью СЭД каждый из сотрудников организации, участвующий в подписании договора подписывает его с помощью своей личной ЭЦП, после чего документ можно зашифровать и оправить партнеру для подписания.

2.3. Защита паролем

Защита паролем представляет собой установление секретного слова либо набор символов используемых для защиты документа.

Наиболее слабой защитой системы электронного документооборота является защита паролем, поэтому большинство современных систем не используют данную защиту. Пароль можно украсть, перехватить, вычислить путем угадывания либо перебором.

Для более эффективной защиты рекомендуется:

- использовать пароль длиной более 10 символов, избегая дат и имен;

- использовать строчные и прописные буквы;

- использовать специальные символы;

- периодически менять пароли;

- пароли, которые хранятся на сервере шифровать с помощью односторонней функции;

- границы между смежными паролями необходимо маскировать;

- файл с паролями хранить в защищенной области ЭВМ, которая закрыта для чтения;

- комментарии файла с паролем необходимо хранить отдельно от самого файла;

- по возможности использовать насильственную смену пароля со стороны системы, используя определенный промежуток времени;

- использовать несколько паролей одновременно.

При наиболее сложной защите паролем можно использовать случайный набор символов либо одноразовые пароли. Если для защиты документа используется защита одноразовым паролем, то пользователю выдается список с большим количеством паролей, каждый из которого выбирается однократно в случайном порядке. При методе случайного выбора символов длина пароля должна быть очень большой.

Защитить документ паролем можно двумя способами:

- пароль необходимо вводить для того, чтобы документ открылся;

- документ открывается без пароля, но для его модификации нужен пароль (то есть документ открывается только для чтения).

Для того чтобы сохранить пароль в тайне от «соседа» при наборе пароля на экране отображаются точки либо звездочки. Нельзя записывать пароль на бумагу и хранить ее в доступном месте. Для защиты документов в компаниях используют различные административные методы.

2.4. Административные методы защиты

Для использования любых систем защиты информации необходима разработка административных методов защиты. Эти методы основываются на разработке различных организационных мер:

- разграничение прав доступа на рабочих местах с использованием различных систем и административных мер;

- назначение должностного лица на предприятии, который будет отвечать за функционирование системы защиты электронного документооборота;

- контроль и разработка практических мероприятий по обеспечению безопасности функционирования системы защиты;

- создание и хранение резервных копий ключевых носителей работающих в системе защиты;

- контроль состояния охранной сигнализации, соблюдение условий охраны кабинетов, контроль целостности систем защиты СЭД;

- контроль журналов операций, которые создаются программными модулями, входящими в систему защиты.

Самым распространенным ограничение прав пользователей является установка пароля, однако этот способ является ненадежным, так как опытные хакеры легко могут его взломать, используя систему перебора возможных паролей.

Наиболее надежным способом является организация контроля доступа в помещение либо к конкретному компьютеру с помощью идентификационных пластиковых карточек. Карточки с магнитной полосой для данных целей не подходят, так как их могут подделать. Наиболее надежными являются карточки со встроенной микросхемой. Эти карточки невозможно скопировать, так как при их создании в каждую микросхему заносится уникальный код, который невозможно дублировать. Когда карточку выдают пользователю, на нее наносят пароль, который известен только владельцу. Некоторые карты при попытке несанкционированного использования автоматически блокируются.

В системах электронного документооборота существует угрозы не только связанные с нарушением целостности конфиденциальности и подлинности документов, но и угрозы воздействия на них. Этими угрозами могут быть:

- дублирование документа;

- задержка передачи данных;

- переориентация некоторых документов;

- уничтожение;

- переупорядочивание;

- маскировка под другого пользователя либо другого узла.

Эти угрозы можно устранить с помощью защищенных протоколов связи. Для защиты протокола используют: квитирование, нумерация документов, управление соединением.

Квитирование подтверждает получение квитанции о получении документа. Оно позволяет отследить состояние переданного документа. Гарантией квитанции может служить электронная подпись. Для того чтобы предотвратить отказ от факта получения документа одной из сторон протокол предусматривает возврат копий полученных документов.

При использовании нумерации документов можно увидеть нарушение правильной работы СЭД. Если документ приходит с уже существующим номером либо с номером, значительно отличающимся от текущей нумерации. Каждый документ, который передается в системе электронного документооборота, имеет неизменную дату и время подписания.

Управление соединением используется при использовании коммутированных линий связи в него входит запрос идентификатора, аутентификация источника документа, разрыв соединения в случае получения неправильного идентификатора. Чаще всего задается определенное количество попыток ввода идентификатора и если все эти попытки окажутся неправильными соединение разрывается. Наиболее надежным способом является обратный автоматический вызов.

К административным методам также можно отнести защиту от несанкционированного доступа. Средства защиты СЭД обеспечивают идентификацию и надежное распознавание пользователя. В системе электронного документооборота необходимо разграничить полномочия по доступу к ресурсам, распределить ответственность и создать несколько рубежей контроля. Документ необходимо защищать на всех уровнях его жизненного цикла:

- на первом уровне документ создается, обеспечивается изолированность программной среды и автоматически вырабатывается защитный код аутентификации, который вырабатывается с привязкой к пользователю либо компоненту программу создающему документ;

- на втором уровне документ передается по внешним каналам связи с использованием криптографических средств, в том числе использование электронно – цифровой подписи как для каждого документа таки для пачки документов;

- на третьем уровне происходит обработка, хранение и исполнение документа, защита осуществляется с помощью применения двух защитных кодов аутентификации (входного и выходного) для каждого этапа, защитный код привязывается к процедуре обработки, после этого вырабатывается новый защитный код, а затем снимается электронно – цифровая подпись;

- на четвертом этапе документ становится доступным внешней среде и защищается с помощью идентификации и аутентификации пользователей, а также с помощью разграничения прав доступа к документам, ресурсам ПЭВМ и сети;

- на пятом этапе документ передается по каналам связи и защищается при помощи канальных шифраторов.

К административным методам защиты СЭД можно отнести также необходимость протоколирования действий пользователя. Создание протокола позволяет отследить неправомерные действия и отследить нарушителя, а при оперативном вмешательстве есть возможность пресечь действия наносящие вред документам и системе. Большинство современных СЭД имеют встроенную систему протоколирования. Если в системе это не предусмотрено можно воспользоваться сторонними программами, которые могут быть интегрированы с СЭД. Компании Microsoft и Oracle решают данные задачи с помощью СУБД и хранилища данных. Также многие операционные системы имеют возможность протоколирования.

Все организационные методы защиты основываются на правовых мерах, которые прописаны в различных законодательных актах, положениях, нормативно – правовых документах, инструкциях.

Для того чтобы обеспечить безопасность документов внутри организации необходима регламентация производственной деятельности и взаимоотношений исполнителей основанная на нормативно – правовых актах. Необходимо предотвратить возможную утечку, разглашение информации, несанкционированный доступ. Для этого проводятся следующие меры:

- разработка политики безопасности СЭД (профили, пароли, права доступа);

- управление средствами безопасности (порядок изменения политики безопасности);

- назначение ответственных за безопасность;

- подбор и обучение персонала безопасной работе;

- контроль работы персонала;

- разработка должностных инструкций для персонала;

- разработка мер безопасности при форс - мажорных ситуациях (природные и техногенные катастрофы, террористические акты и т.д.);

- охрана помещений;

- организация пропускного режима;

- организация контроля работы персонала с документами;

- резервирование и хранение секретных документов.

Ответственными за контроль и соблюдение политики безопасности являются руководитель предприятия, начальник службы безопасности, системный администратор.

2.5 Антивирусная безопасность

В настоящее время компьютерные вирусы представляют огромную опасность для систем электронного документооборота. Проникновение вируса в систему может привести не только к потере документов, но и к нарушению работы всей системы.

Вирус может попадать на компьютер различными способами:

- диск или флэшка принесенные из вне;

- файл, полученный из электронной почты;

- открытие сайта в интернете с рекламой или различными баннерами.

Определить заражение компьютера можно по следующим симптомам:

- замедляется работа программ, в том числе и СЭД;

- увеличивается размер файлов;

- появляются новые несуществующие ранее файлы со странным названием;

- уменьшается объем доступной оперативной памяти;

-могут внезапно возникать различные звуковые и видео эффекты.

Вирусы могут быть файловыми, загрузочными, макровирусами, также это могут быть целые программы – трояны, вандалы, перехватчики паролей, распространители спама.

Вирусы препятствуют не только нормальной работе компьютера, повреждая файловую структуру дисков, но и наносят ущерб информации, которая хранится на нем. Проникая на один компьютер вирус способен по сети перемещаться и заражать другие компьютеры. Таким образом, вирус попадая из вне, способен уничтожить не только документы одного пользователя, но и при распространении повредить саму систему электронного документооборота. Немаловажной проблемой может быть кража паролей при помощи вирусов, тогда под угрозу попадает конфиденциальность информации.

Вирусы могут прятаться в теле здоровой программы и при каждом запуске активироваться и распространяться по всему компьютеру. Они способны повредить документ либо уничтожить его полностью. Многие вирусы способны уничтожить содержимое BIOS материнской платы или даже испортить жесткий диск. В таких случаях информации теряется безвозвратно.

Для защиты документов от вирусов необходимо использовать не только антивирусные программы, но и проводить организационные мероприятия, направленные на предупреждение появления вируса в компьютере.

Прежде всего необходимо выбрать и установить антивирусную программу, которая будет препятствовать попаданию и распространению вирусов. При выборе программы необходимо знать, что ни один антивирусник не гарантирует стопроцентную защиту.

Самыми эффективными являются программы - сканеры. Принцип работы их заключается в проверке файлов, секторов, системной памяти и поиске известных и новых вирусов. Для нахождения известных вирусов используются так называемые маски. Маской выступает определенная последовательность кода, характерная для данного вируса. Если маски недостаточно используется алгоритмический язык, который описывает все возможные варианты кода. Данный метод используется для борьбы с полиморфными вирусами. Сканеры могут быть универсальными и специализированными. Универсальные находят и обезвреживают все вирусы вне зависимости от операционной системы. Специализированные обезвреживают ограниченное число вирусов и только одного класса. Специализированные сканеры являются наиболее удобными и надежными для защиты систем электронного документооборота в средах MS Word и MS Excel.

Сканеры могут также быть резидентными (производящие сканирование на -лету) и нерезидентными (осуществляют проверку по запросу). Резидентные осуществляют более надежную защиту системы, так как находят и обезвреживают вирус сразу, однако это значительно тормозит работу компьютера. Наиболее распространенными являются сканеры:

- AVP – Касперского;

- Dr.Weber – Данилова;

- Norton Antivirus фирмы Semantic.

Для наиболее эффективной работы антивирусной программы необходимо систематически обновлять базу данных. Часто происходят ситуации, когда антивирусная программа установлена, но заражение все равно происходит, причиной может быть неправильная настройка антивируса.

Для защиты системы электронного документооборота от вирусов необходимо соблюдать следующие правила:

- если СЭД связана с интернетом, необходимо осторожно относится к входящим письмам, не открывать документы от неизвестных отправителей;

- не открывать письма с рекламой;

- не открывать документы с заголовком RE;

- прежде чем открыть подозрительные файлы необходимо запустить антивирусную программу, которая сможет проверить документ без скачивания;

- не отвечать на документ, в котором просят уточнить адрес, номер телефона, счет, пароль;

- по возможности на компьютере с установленной СЭД не пользоваться интернетом, так как посещение некоторых сайтов может привести к заражению компьютера;

- не подключать непроверенные внешние носители;

- внутренние сетевые папки защищать от редактирования;

- проводить предупредительные мероприятия с персоналом по антивирусной безопасности.

К сожалению, даже соблюдение всех правил антивирусной безопасности не может гарантировать стопроцентную защиту СЭД.

Заключение

Исходя из вышеизложенного, можно сделать выводы, что существует множество различных методов защиты систем электронного документооборота. Выбор метода остается за пользователями, но практика показывает, что для наиболее эффективной защиты необходимо использовать сразу несколько методов.

Каждый из перечисленных методов защищает систему на том или ином этапе. Многие разработчики считают, что основной проблемой при разработке системы защиты СЭД является не технические средства, а лояльность пользователей. Когда документ попадает к пользователю, его конфиденциальность уже нарушена. Технически средствами на данном этапе защитить документ невозможно, так как пользователь может скопировать информацию различными способами. Поэтому основными средствами защиты являются организационные методы по ограничению прав доступа к конфиденциальным документам и работа непосредственно с пользователем. Он должен нести ответственность перед организацией и законами страны за конфиденциальность информации.

С точки зрения технических методов защиты чаще всего используют электронно цифровую подпись. Основным отличием систем защиты является алгоритмы, которые используются для шифрования ЭЦП.

Многие системы электронного документооборота имеют аутентификацию паролем и разграничение прав пользователей. Некоторые могут иметь возможность интеграции с Windows – аутентификацией, что дает дополнительный этап защиты. Не все системы электронного документооборота могут иметь встроенную криптографическую защиту, шифрование документа или электронно цифровую подпись, поэтому для защиты используют дополнительные средства защиты от сторонних разработчиков.

Для защиты СЭД можно использовать как один так и несколько методов, исходя из степени секретности и конфиденциальности документов. Чаще всего используют комплексные методы защиты, чтобы максимально исключить все возможные угрозы и риски системы электронного документооборота.

Защита СЭД заключается в защите не только самой системы, но и к защите аппаратных средств: персональных компьютеров, серверов (на которых хранятся базы данных, пароли и пр.), принтеров, защита сетевой среды, в которой функционирует система, защита сетевого оборудования и каналов передачи данных. К сожалению даже самые современные технические методы защиты СЭД не способны обеспечить 100% защиту, при халатной и незаинтересованной работе персонала.

Список литературы

- Калужин Е. А., Монастырский Д. С. Особенности обеспечения информационной безопасности электронного документооборота территориально распределенного предприятия URL: https://moluch.ru/archive/137/38616

2. Гришина, М. В. Организация комплексной системы защиты информации: Учебное пособие.- Гелиос АРВ.-2007

- «Базовая модель угроз безопасности персональных данных при их обработке в информационной системе персональных данных» Утверждена заместителем директора ФСТЭК 15 февраля 2008 года..- Электрон.дан. — Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_1228520/

- Ахлюстин, С. Б. Модель нарушителя в задачах анализа надежности информационных систем// Вестник воронежского института МВД.- 2013

- Бердникова О. И. Алгоритм разработки и внедрения системы защиты информации// Вестник Северного (Арктического) федерального университета. Серия: Естественные науки.-2014.

- http://www.cnews.ru/reviews/free/security2006/articles/e-docs/

Приложение

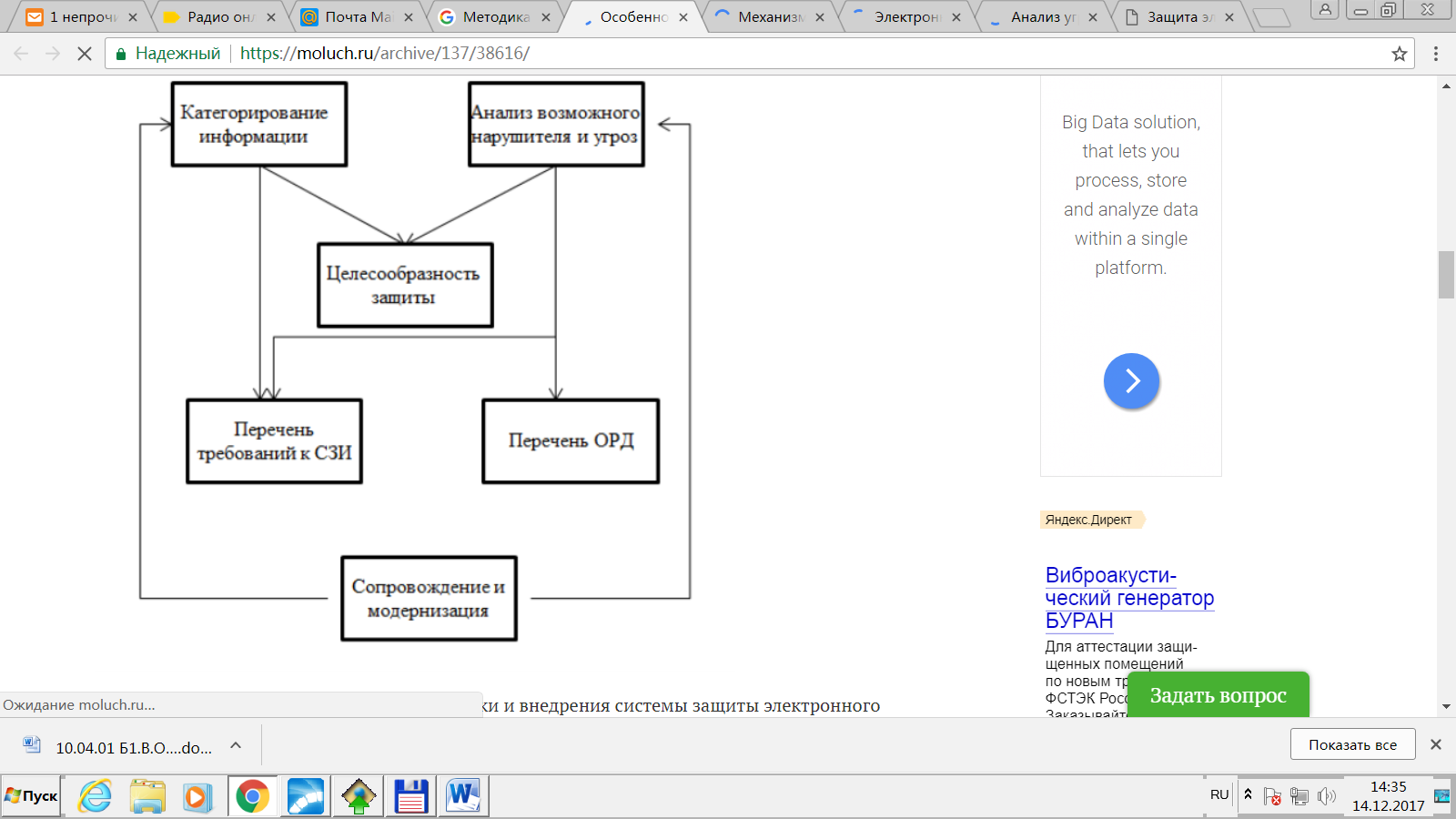

Рис. 1. Схема процесса разработки и внедрения системы защиты ЭДО

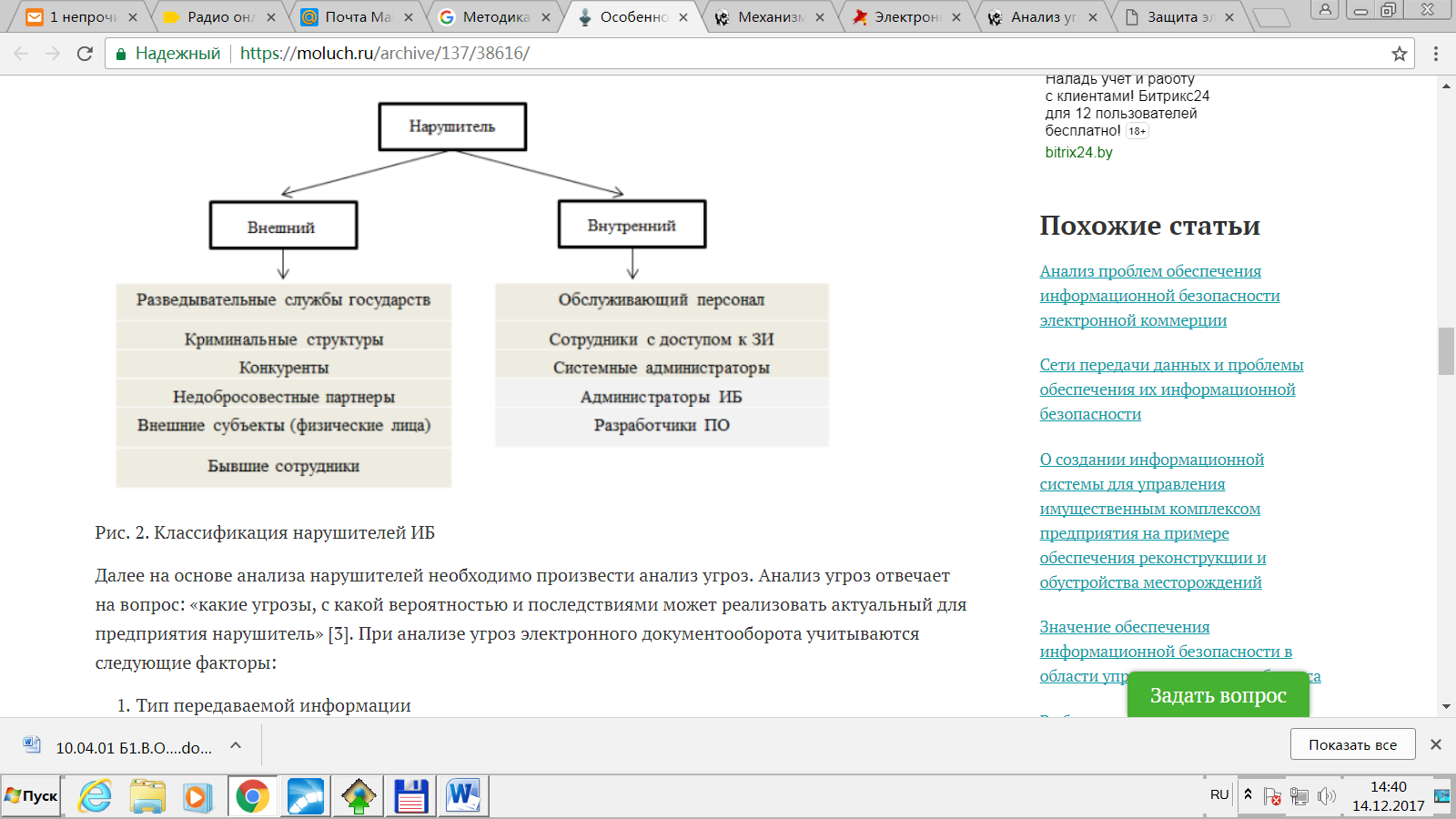

Рис. 2. Классификация нарушителей

- Ассортиментная политика предприятия (выбрать из ОКВЭД) промышленности (Теоретические основы ассортиментной политики и методы ее формирования)

- Ассортиментная политика предприятия промышленности

- Управление конфликтами в организации (Методы управления конфликтами)

- № 41 Управление конфликтами в организации

- Управление каналами сбыта в системе товародвижения организации

- Система психофизиологического профессионального отбора и профпригодности

- Невербальные проявления эмоциональных состоянии человека

- Понятие и значение приватизации.

- Физические и юридические лица. Происхождение и понятие

- Профессиональный стресс в управленческой деятельности (Эмоции и чувства личности)

- Проектирование реализации операций бизнес – процесса «Планирование производства»

- Проектирование реализации операций бизнес–процесса «Планирование производства»