Классификация систем защиты программного обеспечения (Теоретические основы защиты данных в информационных системах)

Содержание:

Введение

Актуальность выполнения данной работы обусловлена тем, что современное информационное пространство характеризуется большим количеством угроз информационной безопасности. Использование программно-технических средств для защиты информации является одной из ключевых и необходимых мер организации защиты данных в информационных системах. В тоже время, перед пользователем или компанией возникает сложная задача по выбору подходящей антивирусной программы или технического средства, удовлетворяющих всем потребностям в обеспечении информационной безопасности экономических систем.

В современном мире информационные ресурсы стали одним из наиболее мощных рычагов экономического развития. Владение информацией необходимого качества в нужное время и в нужном месте является залогом успеха в любом виде хозяйственной деятельности. Монопольное обладание определенной информацией оказывается зачастую решающим преимуществом в конкурентной борьбе и предопределяет, тем самым, высокую цену возникающего «информационного фактора» и защита информации в автоматизированных информационных системах позволяет сохранить это преимущество и достичь более высоких экономических показателей предприятию.

Информационная безопасность представляет собой многомерную область деятельности, в которой успех может принести только систематический, комплексный подход к процессам информатизации. Спектр интересов субъектов, которые непосредственно связаны с использованием различных информационных систем, можно разделить на следующие категории: обеспечение непосредственной доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры предприятия.

Объект исследования – технологии защиты информации.

Предмет исследования – системы защиты программного обеспечения.

Целью данной работы является изучение классификации системы защиты программного обеспечения.

В соответствии с целью была определена необходимость постановки и решения следующих задач:

– изучить теоретические основы защиты данных в информационных системах;

– изучить и описать технические средства защиты информации;

– изучить и описать программные средства защиты информации.

1. Теоретические основы защиты данных в информационных системах

1.1. Понятие информационной безопасности

Под информационной безопасностью автоматизированных информационных систем понимается защищенность конфиденциальной информации и поддерживающей ее инфраструктуры от злонамеренных воздействий, результатом которых может быть нанесен ущерб самой информации, ее владельцам. Задачи информационной безопасности автоматизированных информационных систем сводятся к минимизации приносимого ущерба, а также к последующему прогнозированию и максимальному предотвращению таких воздействий в дальнейшей эксплуатации автоматизированной информационной системы [1].

В тоже время защита информации является определенным комплексом специализированных мероприятий, которые направлены на непосредственное обеспечение информационной безопасности в компьютерных сетях.

Таким образом, с методологической точки зрения правильный подход к проблемам информационной безопасности автоматизированных информационных систем и компьютерных сетей начинается с выявления различных субъектов информационных отношений и интересов таких субъектов, которые связаны с использованием автоматизированных информационных систем. Угроза информационной безопасности представляет собой оборотную сторону использования современных информационных технологий.

Из этого положения можно вывести следующие важные следствия:

1) Трактовка проблем, которые напрямую связаны с информационной безопасностью автоматизированных информационных систем, для различных категорий субъектов может значительно различаться.

2) Информационная безопасность автоматизированных информационных систем не сводится исключительно к непосредственной организации защиты от несанкционированного доступа к конфиденциальной информации, это принципиально более широкое понятие [4].

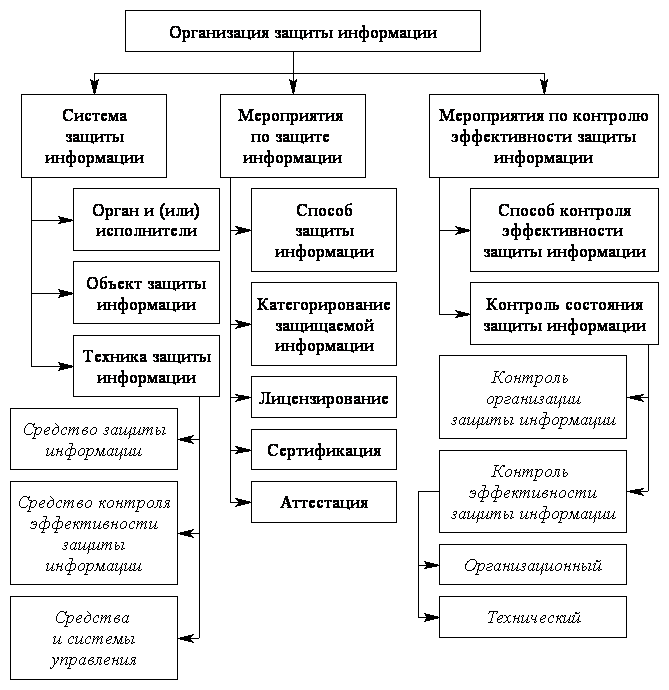

Обратившись к понятию «компьютерная безопасность» можно сделать вывод, что оно представляется слишком узким. Компьютеры являются одной из составляющих автоматизированных информационных систем, и хотя внимание будет в основном сосредоточено в первую очередь на защищаемой информации, которая хранится, обрабатывается и в последующем передается при помощи персональных компьютеров, ее безопасность определяется всей совокупностью составляющих и, в первую очередь, самым слабым звеном, которым в подавляющем большинстве случаев оказывается человек [2]. Основная схема защиты информации представлена на рис. 1.

Рисунок 1 – Основная схема защиты информации

Согласно определению информационной безопасности автоматизированной информационной системы, она зависит не только от используемых персональных компьютеров, но и от поддерживающей дополнительной инфраструктуры, к которой можно отнести системы электро-, водо- и теплоснабжения, кондиционеры, средства коммуникаций и, конечно, обслуживающий автоматизированную информационную систему персонал.

Информационная безопасность автоматизированных информационных систем и компьютерных сетей является многомерной областью деятельности, в которой успех может быть обеспечен только при систематическом, комплексном подходе к защите информации. Спектр интересов субъектов, связанных с использованием автоматизированных информационных систем, может быть разделен на такие категории: обеспечение доступности, целостности и конфиденциальности информации и вспомогательной инфраструктуры.

Для полного понимания информационной безопасности автоматизированных информационных систем и компьютерных сетей, необходимо пояснить понятия доступности, целостности и конфиденциальности [10].

Доступность представляет собой возможность за необходимое время получить необходимую информационную услугу по защите информации.

Под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения злоумышленником. Конфиденциальность представляет собой защиту от несанкционированного доступа к информации.

Автоматизированные информационные системы создаются для непосредственного получения необходимых информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, это, очевидно, наносит определенных ущерб всем субъектам информационных отношений в рамках автоматизированной информационной системы.

Целостность можно подразделить на статическую и динамическую. Средства обеспечения контроля динамической целостности применяются, в частности, при выполнении непосредственного анализа потока финансовых сообщений с целью выявления кражи, переупорядочения или дублирования отдельных информационных сообщений. Целостность оказывается важнейшим аспектом информационной безопасности в тех случаях, когда информация служит «руководством к действию».

1.2. Методы защиты информации

В системе защиты экономических систем в зависимости от класса системы и исходя из угроз безопасности персональных данных, структуры экономической системы, наличия межсетевого взаимодействия и режимов обработки персональных данных с использованием соответствующих методов и способов защиты информации от несанкционированного доступа реализуются функции управления доступом, регистрации и учета, обеспечения целостности, анализа защищенности, обеспечения безопасного межсетевого взаимодействия и обнаружения вторжений.

К основным методам защиты информации в экономических системах можно отнести следующие: управление доступом является основным методом обеспечения защиты информации при помощи регулирования использования всех ресурсов информационной системы; принуждение является дополнительным методом обеспечения защиты, при использовании которого пользователи и обслуживающий персонал определенной системы вынуждены соблюдать определенные правила по обработке, передачи и использованию защищаемой информации под угрозой материальной, уголовной или административной ответственности; препятствие является дополнительным методом физического преграждения пути злоумышленникам к защищаемой информации информационных систем; регламентация является дополнительным методом защиты информации, по средством которого создаются такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводятся к минимуму; маскировка является дополнительным методом защиты информации по средствам ее криптографического скрытия. Данный метод широко используется за рубежом как при обработке, так и при организации хранения информации, в том числе на разнообразных носителях информации. При выполнении передачи информации по используемым каналам связи большой протяженности данный метод является единственно надежным и необходимым; побуждение является дополнительным методом защиты, который побуждает пользователя и персонал определенной системы не разрушать установленные порядки по средствам соблюдения сложившихся моральных и этических норм [5].

Рассмотренные методы обеспечения информационной безопасности реализуются на практике за счет использования разнообразных средств защиты информации. К основным средствам защиты информации, которые используются для создания механизмов защиты сетевых информационных систем, относятся следующие: физическими средствами являются автономные устройства и системы, например, электронно-механическое оборудование охранной сигнализации; морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения современной вычислительной техники и средств связи в обществе; технические средства представляют электрические, электромеханические и электронные устройства, которые делится на аппаратные и физические; организационные средства защиты информационных систем представляющие собой специализированные организационно-технические и организационно-правовые мероприятия, которые осуществляются в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций; прикладные программные средства являются специализированным программным обеспечением, которые специально используются для обеспечения надежных функций защиты информации в информационных системах; законодательные средства защиты информации определяются законодательными актами Российской Федерации, которые регламентируют правила использования, обработки и передачи информации ограниченного доступа и устанавливающими определенные меры ответственности за нарушение данных правил [15].

В современных информационных экономических системах и системах управления базами данных поддерживается один из двух наиболее подходов к обеспечению информационной безопасности данных: обязательный подход и избирательный подход.

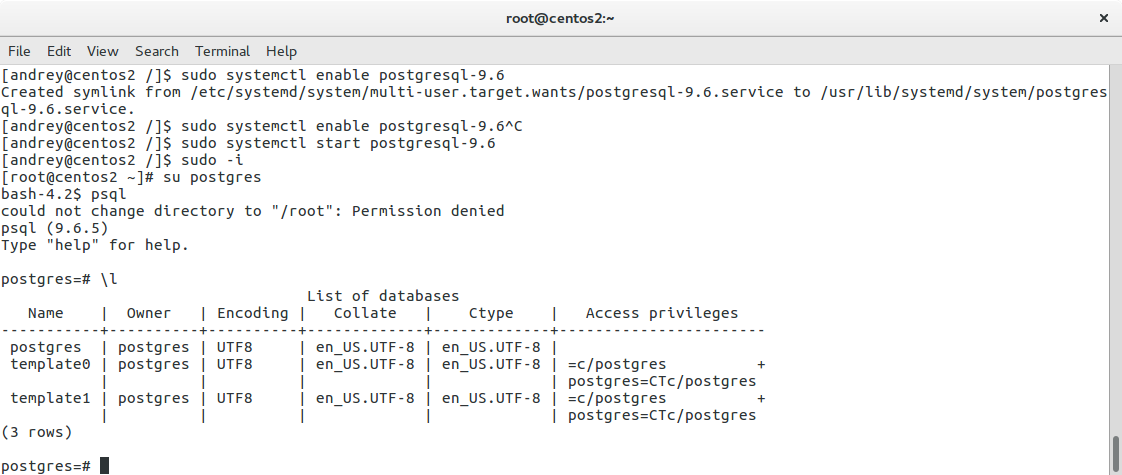

В обоих подходах единицей данных, для которых должна быть разработана определенная система информационной безопасности, может быть как вся база данных информационной системы целиком, так и любой объект внутри используемой базы данных. Вид незашифрованного файла базы данных SQLite представлен на рис. 2. Вид зашифрованного файла базы данных SQLite представлен на рис. 3.

Рисунок 2 – Незашифрованный файл

Обязательный и избирательный подходы отличаются своими основными свойствами. В случае использования избирательного управления определенный пользователь информационной системы обладает различными правами при работе с данными информационными объектами [12]. Различные пользователи могут обладать разными правами доступа к одному и тому же информационному объекту. Избирательные права характеризуются значительной гибкостью и возможностью последующей доработки и адаптации к конкретным условиям.

Рисунок 3 – Зашифрованный файл

Среди разнообразных способов шифровании можно выделить следующие основные методы: алгоритмы по замене или подстановке; алгоритмы перестановки; алгоритмы гаммирования; алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов; комбинированные методы.

Алгоритмы по замене или подстановке – символы исходных текстов заменяются на символы из другого алфавита в соответствии с заранее определенной схемой, которая и будет ключом этого шифра. Данный метод шифрования характеризуется довольно низкой криптоскойкостью и отдельно не используется.

Алгоритмы перестановки – символы оригинальных текстов меняются местами по определенной схемой, которая является секретным ключом к этому алгоритму. Данный метод шифрования информации можно охарактеризовать достаточно низкой криптоскойкостью, но в отличии от предыдущего является составным в очень многих современных криптосистемах [11].

Алгоритмы гаммирования – символы оригинальных текстов складываются с символами определенной последовательности, что обеспечивает высокий уровень надежности информации в информационных системах.

Алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов по определенной формуле. Многие из таких алгоритмов используют в процессе решения нерешенных математических задач.

Комбинированные методы предполагают использование последовательного шифрования исходных текстов с помощью нескольких методов шифрования [6].

В случае избирательного управления, наоборот, каждому объекту данных присваивается некоторый классификационный уровень, а каждый пользователь обладает некоторым уровнем допуска. При таком подходе доступом к определенному объекту данных обладают только пользователи с соответствующим уровнем допуска.

1.3. Система защиты информации

Система защиты информации представляет собой объединенный целостный орган защиты информации, который обеспечивает надежную многогранную информационную защиту. Методы и средства защиты информации и основы информационной безопасности включают в себя следующие компоненты:

– безопасность информационных технологий, которая основана на ограничении операций физического доступа к защищаемым объектам информации при помощи режимных мер и специальных методов информационной безопасности;

– информационная безопасность определенной организации и управление ее информационной безопасностью основывается на разграничении прав доступа к защищаемым объектам информации – это установка специальных правил по разграничению доступа специальным органами защиты информации, выполнение операций шифрования информации для ее надежного хранения и дальнейшей передачи (использование криптографических методов защиты информации, программных средств защиты информации и защиты информации в компьютерных сетях);

– информационная защита направлена на обеспечения регулярного резервного копирования наиболее важных оперативных данных и надлежащее их хранение (организация физической защита управленческой информации организации);

– органы защиты информации должны обеспечивать профилактические мероприятия по недопущению заражения компьютерными вирусами объекта защиты информации [3].

Информационную систему в общем виде можно представить, как некое информационное пространство и обслуживающее его обрабатывающее устройство. Вычисления в информационной системе можно разбить на отдельные вычислительные модули, которые расположены в информационном пространстве информационной системы. Схему реализации аппаратных средств защиты информационной системы можно представить следующим образом: обрабатывающее устройство под руководством драйвера может обращаться к данному пространству, читая и редактируя его информацию.

Для описания системы используются следующие понятия, к которым относятся узел, ссылка, контекст программы.

Узел представляет собой ячейку данных произвольного объема

вместе со ссылкой на нее из аппаратного средства защиты или некоего устройства.

Ссылки не только описывают данные, но и содержат все права доступа к ним. Система должна обеспечивать контроль над тем, чтобы в операциях, использующих ссылки, не были использованы данные других типов, а в операциях с аргументами других типов ссылка не могла быть модифицирована.

Контекст программы представляет собой определенное множество всех данных которые доступны для вычислений в определенном аппаратном устройстве или модуле по защите информации.

Создание узла произвольного объема для хранения данных можно представить следующим образом: после появления новый узел должен быть пуст и доступен только данному обрабатывающему устройству и только через данную ссылку.

Попытка использования ссылки на удаленные узлы должна приводить к определенному системному прерыванию.

Смена контекста или смена процедуры исполняемой обрабатывающим устройством. Новый контекст состоит из следующих составных

частей:

– определенные глобальные переменные, которые передаются по ссылкам из старого контекста;

– определенная часть, переданная копированием значений (параметров);

– локальные оперативные данные, которые создаются в новом модуле [8].

Идентификация нового контекста, например, особая ссылка на него, позволяет лишь переключаться между контекстами.

Непосредственное переключение контекста, исполнение старого кода после переключения контекста запрещается, исходя из принципов защищенности.

Опишем основные операции формирования ссылки или другой структуры для идентификации и переключения контекста.

Реализации могут быть разными, в том числе и без определенных ссылок, но должны быть выдержаны основные принципы, к которым относятся:

– точка входа в контекст формируются внутри самого этого

контекст;

– данная информация представляется доступной другим

контекстам;

– код и контекст переключаются одновременно.

Защищенность системы базируется на следующих основополагающих принципах:

– организация доступа к узлам имеет только модуль, который создал его, если только он при помощи заложенных алгоритмов в него не передаст ссылку кому-либо еще;

– множество оперативных данных, которые доступны данному модулю, в любой момент времени строго контролируется своим базовым контекстом.

Результат защиты предельно строг, он не ограничивает возможностей программистов. Различные модули могут работать в одной информационной системе, при этом вызывая друг друга и обмениваясь данными между

собой.

Построенная система существенно упрощает поиск и исправление ошибок за счет строгого контроля типов. К примеру, попытки изменения ссылки сразу приводит к возникновению аппаратного прерывания в месте возникновения данной ошибки. После чего данную ошибку можно легко отследить и принять меры по исправлению ее.

Также, обеспечивается модульность процесса разработки информационной системы. Неправильная работа разработки никаким образом не повлияет на другие ее составляющие. «Испорченные» модули могут лишь выдавать неверный результат в процессе своей работы.

Таким образом, использование аппаратных средств защиты позволяет перевести уровень защищенности предприятия на новый, более защищенный уровень, и предотвратить множество угроз потери и порчи актуальной информации.

2. Технические средства защиты информации

Современный опыт компаний по внедрению систем защиты информации предлагает следующие решения в области технической защиты информации:

– разработка специализированных рекомендаций по организации технической защиты информации от несанкционированного доступа применительно к конкретному предприятию;

– построение комплексных систем защиты информации от несанкционированного доступа локальных, глобальных и корпоративных вычислительных сетей;

– комплексный аудит существующих систем защиты конфиденциальной информации;

– разработка соответствующей политики организации информационной безопасности от несанкционированного доступа;

– интеграция специализированного оборудования и программного обеспечения технической защиты информации в существующую информационную систему определенной организации;

– установка специализированных систем защиты периметра;

– содействие в организации экспертиз по технической защите конфиденциальной информации;

– оценка защищенности объектов информатизации от утечки по техническим каналам передачи данных;

– проведение необходимого комплекса работ по аттестации объектов информатизации.

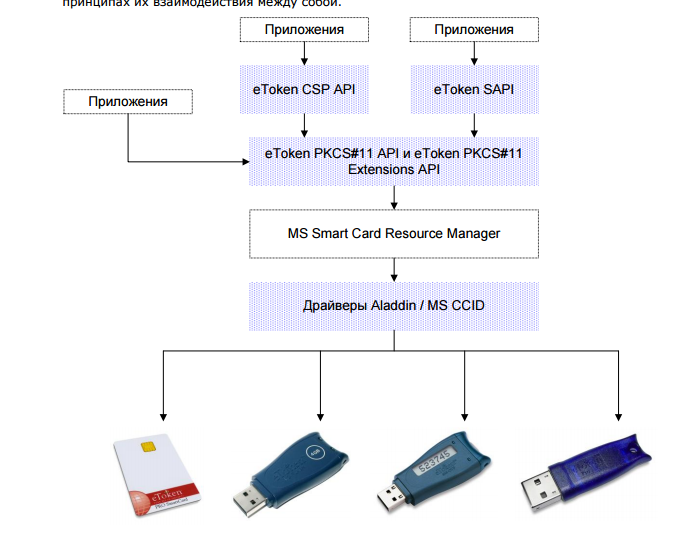

2.1. Рутокен

В Рутокен ЭЦП PKI реализована модель для использования в корпоративных проектах. Возможности расширенной поддержки различных международных криптографических алгоритмов, наличие высоких скоростных характеристик каналов передачи данных RSA1024 и RSA2048. Не рекомендуется использовать Рутокен ЭЦП PKI в решениях с повышенными требованиями к скорости аппаратной реализации ГОСТ 28147-89 и ГОСТ Р 34.11-94. Полная совместимость с классическими моделями Рутокен ЭЦП.

Внешний вид устройства электронной подписи Рутокен ЭЦП PKI представлен на рис. 4. Схема механизма ЭЦП, использующего асимметричное криптографическое преобразование представлена в Приложении.

Рисунок 4 – Рутокен PKI

Предназначение.

Рутокен ЭЦП предназначен для безопасной двухфакторной аутентификации пользователей, генерации и защищенного хранения ключей шифрования и ключей электронной подписи, выполнения шифрования и самой электронной подписи «на борту» устройства, а также хранения цифровых сертификатов и иных данных.

Возможности Рутокен ЭЦП позволяют выполнять криптографические операции таким образом, что закрытая ключевая информация никогда не покидает пределы токена. Таким образом, исключаются возможности компрометации пользовательского ключа и увеличивается общая безопасность текущей информационной системы и общей безопасной работы пользователей с ней.

Принцип работы.

Рутокен ЭЦП обеспечивает двухфакторную аутентификацию в пользовательских компьютерных системах. Для выполнения успешной аутентификации определенного пользователя необходимо выполнение следующих условий:

– знание пользователем специального PIN-кода;

– физическое наличие самого токена [7].

Это обеспечивает гораздо более высокий уровень информационной безопасности по сравнению с использованием традиционного доступа по паролю.

Основой Рутокен ЭЦП является современный надежно защищенный специальный микроконтроллер и встроенная надежно защищенная память, в которой организовано максимально безопасное хранение данных пользователя, к которым относятся: пароли, пользовательские ключи шифрования и подписи, используемые сертификаты защиты и т.д.

Электронный идентификатор Рутокен ЭЦП поддерживает основные российские и международные стандарты в области обеспечения информационной безопасности. Это позволяет легко, без дополнительных усилий, встраивать его поддержку в существующие пользовательские информационные системы [14].

Требования к техническому средству обеспечения информационной безопасности Рутокен ЭЦП:

– Рутокен ЭЦП должен обеспечивать надежный контроль целостности микропрограммы (прошивки) от несанкционированного доступа;

– обеспечивать контроль целостности системных областей используемой оперативной памяти в Рутокен ЭЦП;

– обеспечивать операции проверки целостности RSF-файлов перед любым их непосредственным использованием владельцем Рутокен ЭЦП;

– наличие специальных счетчиков изменений в файловой структуре и изменений любых PIN-кодов для выполнения контроля несанкционированных изменений выполненных с Рутокен ЭЦП;

– обеспечивать проверку правильности непосредственного функционирования используемых криптографических алгоритмов Рутокен ЭЦП;

– светодиодный индикатор с режимами работы должен информировать пользователя о готовности устройства к работе, выполнении различного рода операций, нарушении в системной области памяти устройства.

Таким образом, обеспечение защиты информации в от несанкционированного доступа можно обеспечить по средствам использования различных средств, к которым можно отнести: внутренние технологии аутентификации пользователей информационных систем; алгоритмы шифрования передачи данных в компьютерных сетях; использование стандартных средств безопасности операционных систем, например, использование системы безопасности операционной системы Windows линейки NT; использование технических средств безопасности, к которым можно отнести устройства электронной подписи Рутокен PKI.

2.2. Криптон-замок

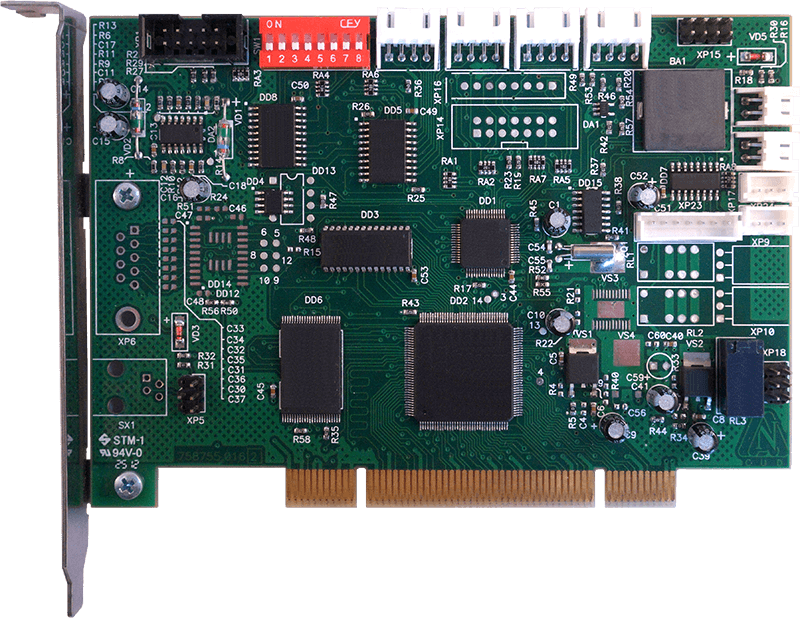

АПМДЗ «КРИПТОН-ЗАМОК» - это сертифицированные комплексы аппаратно-программных средств, которые предназначены для обеспечения разграничения и контроля доступа пользователей к техническим средствам вычислительной сети (серверы и рабочие станции), на которых будет обрабатываться информация, в том числе, и с высоким грифом секретности. Изделия семейства АПМДЗ «КРИПТОН-ЗАМОК» выполняют функции разграничения доступа к аппаратным ресурсам компьютеров, а также контроля целостности установленной на компьютере программной среды под любые операционные системы, использующие файловые системы FAT12, FAT16, FAT32, NTFS, EXT2, EXT3, рис. 5.

Основные возможности:

– идентификация пользователя до запуска BIOS компьютера;

– двухфакторная аутентификация пользователя;

– создание нескольких профилей защиты;

– надежное разграничение ресурсов компьютера;

– блокировка компьютера при НСД;

– накопление и ведение электронного журнала событий (в собственной энергонезависимой памяти);

– наличие аппаратного датчика случайных чисел (ДСЧ);

– подсчет эталонных значений контрольных сумм объектов и проверка текущих значений контрольных сумм [13].

Остальные возможности АПМДЗ «КРИПТОН-ЗАМОК»:

– организация бездисковых рабочих мест на основе встроенного Флеш-диска;

– защита компьютера от нештатного электрического воздействия на тракт ввода ключевой информации;

– инициализация устройств шифрования (сетевых шифраторов, абонентских шифраторов, шифраторов жестких дисков серии КРИПТОН);

– управление загрузкой операционной системы с жесткого диска;

– контроль целостности загружаемой программной среды;

– алгоритм шифрования аутентифицирующей информации в Изделиях «КРИПТОН-ЗАМОК» - в соответствии с требованиями ГОСТ 28147-89;

– аппаратная защита от несанкционированной загрузки операционной системы с гибкого диска, CD-ROM, DVD-ROM, USB устройств.

Рисунок 5 – Криптон-замок

Требования к техническому средству обеспечения информационной безопасности Криптон-замок:

– надежная организация удаленного централизованного управления должна позволять осуществлять необходимый контроль совершенных действия пользователей администратором, наличие возможностей по настройке учетных записей, хранить оперативную базу данных пользователей на сервере;

– включать возможности разрешить некоторым пользователям осуществлять загрузку операционной системы с накопителя на гибком магнитном диске (НГМД) или CD ROM. Во всех других случаях Изделия «КРИПТОН-ЗАМОК» загружают операционную систему только через сетевой адаптер, произведенный фирмой «АНКАД», или с одного из накопителей на жёстком диске компьютера, который специально подготовлен администратором;

– модульная структура, которая позволяет настраивать и дорабатывать изделия «КРИПТОН-ЗАМОК» под разнообразные требования заказчиков.

2.3. Krafway

Доверенная программно-аппаратная платформа отечественного производства для систем гарантированной защиты информации.

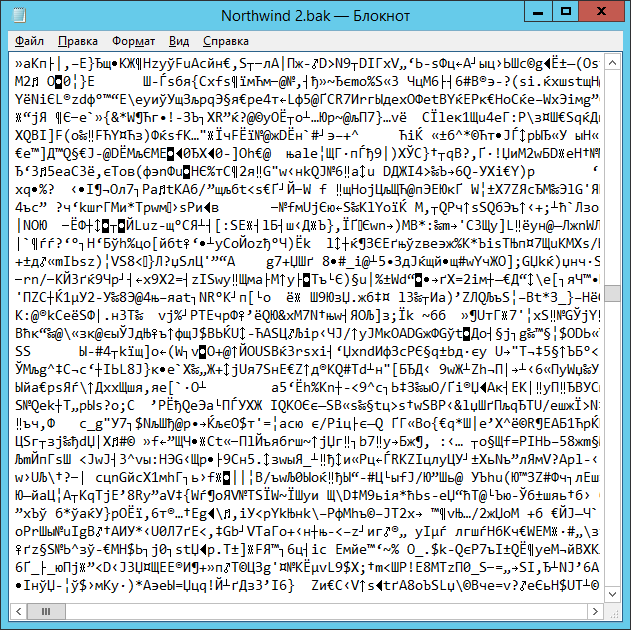

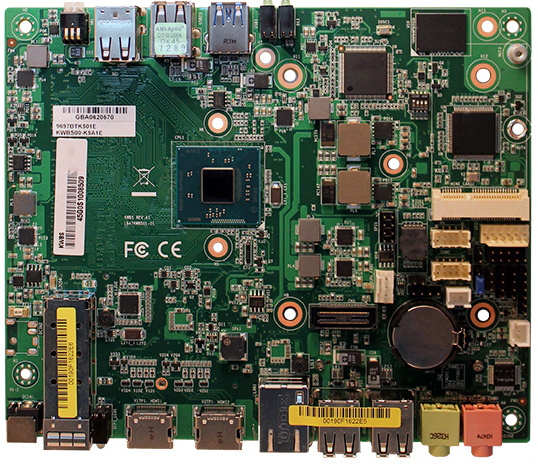

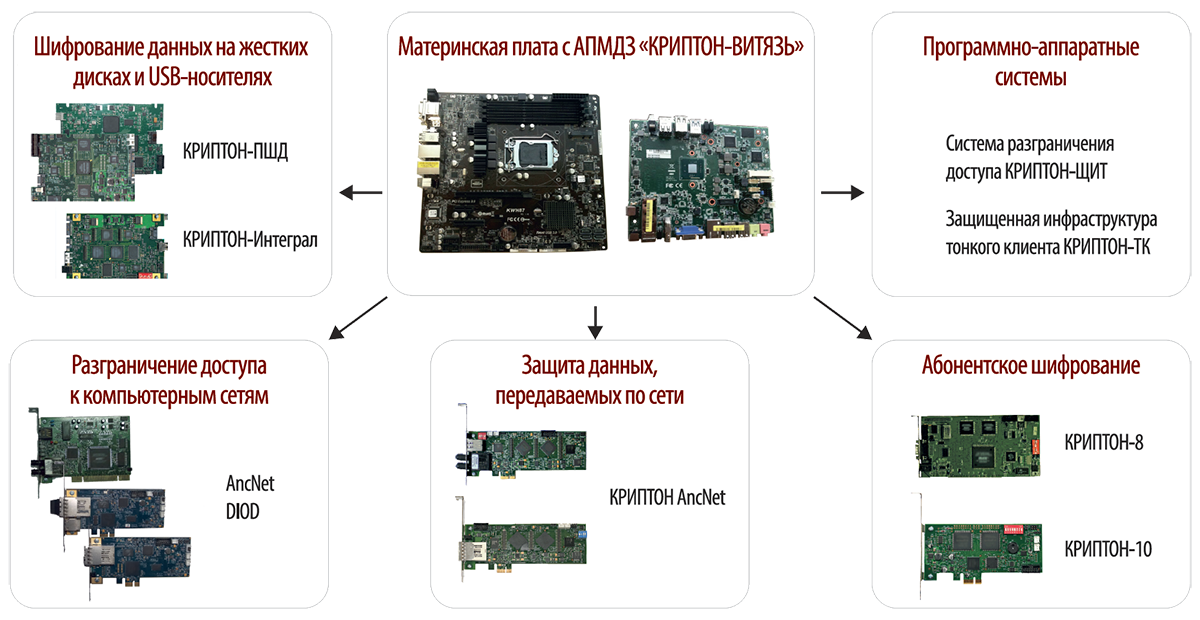

В качестве целостного и эффективного решения по обеспечению информационной безопасности фирма «АНКАД» представляет семейство материнских плат совместной разработки с отечественной компанией Kraftway, рис. 6.

Основные особенности технических систем управления доступом KWBS и KWH87:

– доверенный BIOS, разработанный ведущими специалистами компании Kraftway и оснащенный базовыми механизмами по обеспечению контроля доступа;

– интегрированный непосредственно в материнскую плату аппаратно-программный модуль доверенной загрузки (АПМДЗ) «КРИПТОН-ВИТЯЗЬ», обеспечивающий высокоэффективного разграничения прав доступа к используемым ресурсам персонального компьютера, обеспечение высококачественного контроля целостности используемых прикладных программных модулей операционной системы и расширение функций защиты информации за счет интеграции с различными средствами защиты Фирмы «АНКАД»;

– использование только аппаратных компонентов, прошедших специальные проверки на отсутствие возможных закладок в аппаратном обеспечении;

– российское производство на собственном заводе kraftway в Калужской области, гарантирующее невозможность внедрения закладок на этапе производства, рис. 7.

Рисунок 6 – Материнская плата Kraftway

Таким образом, компанией предлагаются специальные доверенные защитные материнские платы со специально интегрированными средствами разграничения доступа и с гарантированным отсутствием возможных подозрительных закладок в системе BIOS и аппаратном обеспечении данной системы.

Рисунок 7 – Подключаемые устройства

Использование отечественных материнских плат полностью соответствует заданной руководством Российской Федерации тенденции на импортозамещение в сфере современных вычислительных систем и средств связи.

Материнские платы Kraftway KWBS и KWH87 проходят сертификацию по линии ФСБ по классу «1Б», что позволит эффективно использовать основанные на них решения для защиты как коммерческой информации, так и информации, составляющей государственную тайну, с высокими грифами секретности.

Материнские платы совместной разработки фирмы «АНКАД» и компании Kraftway как основа построения высокоэффективной систем защиты информации.

2.4. Crypton IP Mobile

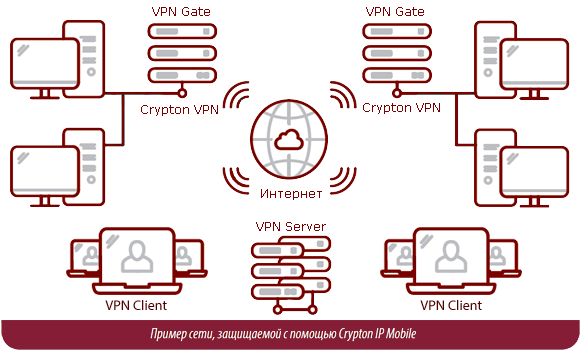

Программный комплекс Crypton IP Mobile предназначен для защиты данных, передаваемых по компьютерным сетям. Комплекс позволяет создавать поверх общедоступных сетей виртуальные частные сети (VPN) с «прозрачным» шифрованием информации (полным или выборочным) по специальному алгоритму представленному в соответствии с ГОСТ 28147-89 и контролем целостности.

Crypton IP Mobile соответствует всем требованиям ФСБ России к СКЗИ по классу КС1, КС2, КС3 (в зависимости от исполнения) и может использоваться для выполнения надежной криптографической защиты конфиденциальной информации, рис. 8.

Одним из вариантов исполнения продукта является изделие Crypton VPN.

Основные возможности использования программного комплекса Crypton IP Mobile:

– организация виртуальных частных сетей (организация подключения VPN);

– шифрование трафика по ГОСТ 28147–89 с современной ключевой схемой;

– фильтрация враждебного IP трафика при выходе в глобальную сеть Интернет;

– централизованное и децентрализованное администрирование локальной сети [9].

Остальные возможности Crypton IP Mobile:

– встроенная защита от подмены, навязывания, компрометации, DoS-атак и переполнения буфера в процессе взаимодействия с локальными и глобальными ресурсами;

– сбор и просмотр статистики по каждому туннелю. Гибкая система ведения и просмотра журналов;

– совместимость с технологией корпортации Microsoft VPN, поддержка технологии VoIP;

– сборка фрагментированных IP пакетов в процессе передачи по каналам связи.

Рисунок 8 – Использование Crypton IP Mobile

Требования к техническому средству обеспечения информационной безопасности Crypton IP Mobile:

– наличие поддержки однонаправленных туннелей. (Может использоваться для защиты данных, передаваемых по однонаправленному каналу связи на базе программно-аппаратного комплекса DIOD);

– наличие криптографической защиты конфиденциальной информации в соответствии с требованиями Федеральной службы безопасности Российской Федерации по классу КС1, КС2, КС3;

– обеспечение централизованного управления криптографическими ключами и локальными политиками безопасности в информационной системе компании;

– обеспечение высокой устойчивости работы защищенного канала (использование симметричной ключевой схемы), работа по принципу крипто-маршрутизатора;

– обеспечение контроля целостности данных;

– наличие высокой скорости VPN-соединения;

– наличие возможностей запрета незащищенных соединений.

Программно-аппаратный комплекс КРИПТОН-ТК позволяет создать инфраструктуру тонкого клиента с интегрированными механизмами высокоэффективной защиты информации, включая как защиту конфиденциальности данных, так и разграничение доступа к программным и аппаратным ресурсам.

Данный комплекс позволяет обрабатывать информацию, содержащую государственную тайну с высокими грифами секретности.

К основным возможностям относится:

– строгая двухфакторная аутентификация;

– доверенный доступ к серверам;

– аппаратное шифрование информационного обмена между серверами и терминалами;

– собственная централизованная база данных пользователей, терминалов, приложений и прав доступа;

– интеграция с Active Directory;

– балансировка нагрузки, отказоустойчивость [2].

Остальные возможности:

– средства централизованного администрирования;

– режим комиссионного запуска для приложений;

– средства оперативного мониторинга и управления терминалами системы;

– средства централизованного протоколирования всех событий системы и экстренного оповещения администратора комплекса о событиях несанкционированного доступа;

– отображение интерфейсом пользователя только разрешенных к запуску приложений;

– собственная сертифицированная клиентская ОС «АНКАДОС-ТК» со встроенными средствами безопасности и управления;

– разграничение доступа к объектам файловой системы для каждого приложения, работающего на сервере приложений.

Дополнительные преимущества использования Crypton IP Mobile:

– возможность обработки информации составляющей государственную тайну в терминальной среде;

– широкий спектр поддерживаемых внешних устройств и их контроль;

– стабильная работа на низкоскоростных каналах связи (128 Кбит/с);

– возможность аппаратного шифрования сетевого трафика по ГОСТ 28147-89;

– возможность аппаратного шифрования отчуждаемых USB носителей.

3. Программные средства защиты информации

3.1. Avast Free Antivirus

Avast Free Antivirus - популярный бесплатный антивирус, специально разработанный для широкого использования на домашних компьютерах. Пользователи, установившие avast Free Antivirus, получают полную защиту от вирусов и шпионских программ в режиме реального времени, а также ряд других полезных инструментов для обеспечения безопасности компьютера, рис. 9.

Рисунок 9 – Интерфейс антивируса avast Free Antivirus

Экраны avast Free Antivirus, работающие в режиме реального времени, постоянно отслеживают изменения в файловой системе, трафик, электронную почту, сеть, P2P, интернет-чаты и т.д. Удобный интерфейс этого антивируса обеспечивает быстрый доступ к настройкам его параметров.

Новая технология Nitro в продуктовой линейке Avast создана для снижения нагрузки на системные ресурсы и обеспечит самую надежную защиту системы ПК без ущерба для скорости его работы и производительности:

– CyberCapture - обнаруживает потенциальные угрозы в режиме реального времени с помощью лаборатории онлайн-угроз Avast.

– интеллектуальное сканирование – используется для интеллектуальной проверки компьютера на наличие всех типов проблем в одно нажатие [17].

Возможности Avast Free Antivirus:

– Home Network Security защищает все подключенные устройства к домашней сети;

– экран файловой системы отслеживает и «чистит» все процессы, которые проходят на вашем компьютере в режиме реального времени;

– интеллектуальное сканирование контролирует трафик и предотвращает появление шпионских программ;

– обеспечивает защиту электронной почты от получения и отправки вредоносных программ в прикрепленных файлах;

– Software updater - проверяет и устанавливает обновления для бесплатных программ в автоматическом режиме;

– игровой режим - уведомления антивируса временно отключатся, а нагрузка на систему снижается до выхода из игры.

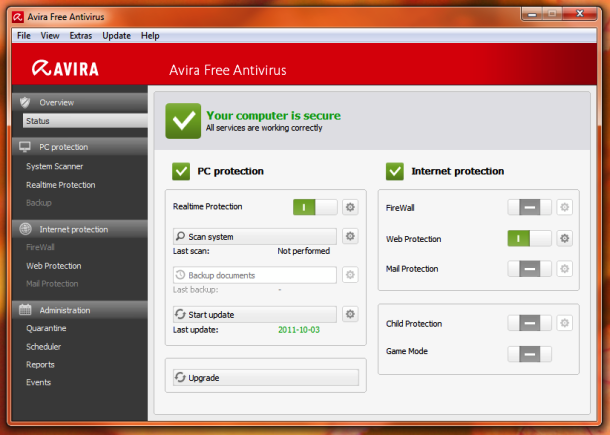

3.2. Avira Free Antivirus

Avira Free Antivirus - бесплатный (для частных пользователей) антивирус, предлагающий эффективную защиту против компьютерных вирусов [2]. Avira Free Antivirus находит и уничтожает вирусы и трояны, в том числе и еще неизвестные макровирусы. Есть возможность постоянного мониторинга системы, рис. 10.

Основные возможности антивируса:

– большая база вирусов – более 150 тысяч;

– резидентный модуль Virus Guard в автоматическом режиме сканирует файлы, с которыми выполняются какие-либо действия (копирование, загрузка из Интернета и т. д.);

– отличный механизм поиска макровирусов и лечения поврежденных ими файлов;

– защита от вирусов, троянов, червей и прочего вредоносного ПО;

– возможность настройки расписания работы;

– возможность скачать антивирус «Авира» бесплатно;

– понятный интерфейс и легкое управление, с настройками которого может справиться и новичок в компьютерной области [16].

Рисунок 10 – Интерфейс антивируса Avira Free Antivirus

Облачная технология защиты Avira Protection Cloud - классификация угроз в реальном времени и быстрое сканирование системы.

Эффективная защита в режиме реального времени и по запросу от различного рода вредоносных программ: вирусов, троянов, интернет-червей, программ-шпионов и рекламного программного обеспечения. Постоянные автоматические обновления и эвристическая технология AHeAD надежно защищают от известных и новых угроз.

Avira Free Antivirus позволяет редактировать сетевые правила для приложений, изменить профили сети (Частная, Общая) и управлять расширенными параметрами Брандмауэра Windows в режиме повышенной безопасности.

Анти-руткит Avira защищает от сложных в обнаружении угроз - руткитов.

К наиболее сильным сторонам Avira Free Antivirus следует отнести хорошо отработанный механизм детектирования полиморфных вирусов.

Антивирусное решение Avira Free Antivirus, помимо защиты компьютера от различных угроз, предлагает установить приложение Avira Antivirus Security для Android, которое защитит ваш смартфон или планшет от потери и кражи, а также позволит блокировать нежелательные звонки и SMS-сообщения.

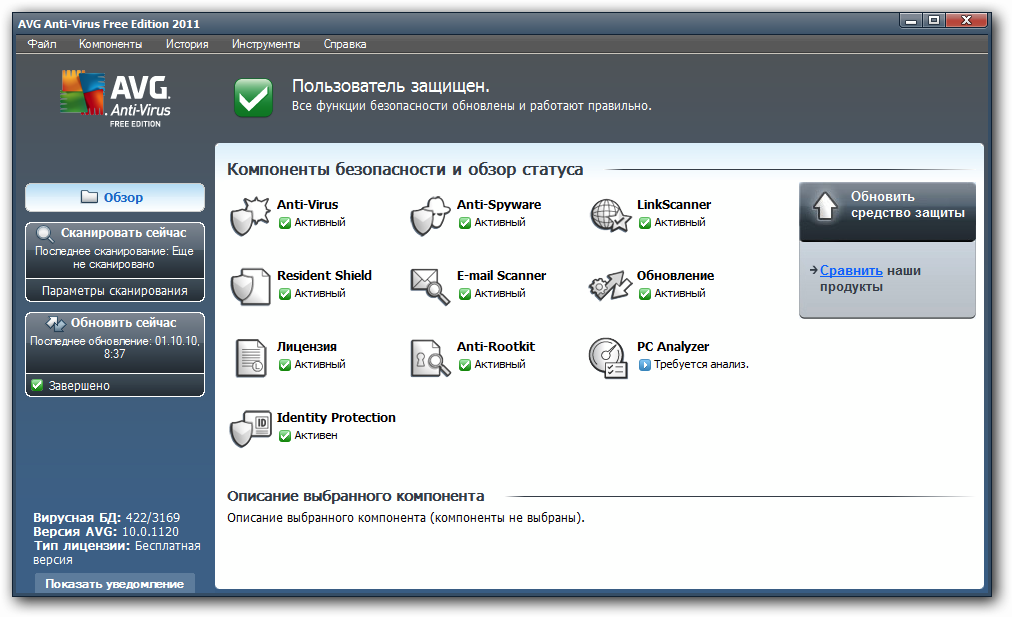

3.3. AVG AntiVirus Free

AVG AntiVirus Free - популярный антивирус, бесплатный для домашнего использования. Гарантированные производителем быстрые обновления вирусной базы данных, простота использования, низкие системные требования - основные преимущества этого антивируса. Интерфейс антивируса AVG AntiVirus Free представлен на рис. 11.

Система безопасности AVG сертифицирована всеми главными независимыми сертификационными компаниями, такими как ICSA, AV-TEST, Virus Bulletin, Checkmark (лаборатория West Coast Labs).

Рисунок 11 – Интерфейс антивируса AVG AntiVirus Free

При включении компьютера AVG проверит оперативную память и загрузочные секторы диска, только после чего антивирус разрешит загрузку операционной системы.

AVG Antivirus существует в двух вариантах:

– бесплатная версия антивируса (AVG AntiVirus FREE);

– платная (коммерческая) версия антивируса (AVG AntiVirus и AVG Internet Security).

Основное отличие платной версии антивируса от бесплатной является:

– возможность перенастройки пользовательского интерфейса;

– более гибкие настройки работы антивируса по расписанию;

– возможность получения технической поддержки [18].

Основные характеристики AVG AntiVirus Free:

– автоматические обновления на все время пользования антивирусом;

– сканер файлов и программ, который проверяет их при открытии или запуске;

– сканер ссылок проверяет результаты поиска и web-ссылки;

– сканер электронной почты;

– сканер по требованию, который позволяет пользователю сканировать компьютер по расписанию и вручную;

– возможность «лечения» зараженных вирусами файлов;

– современный, простой и понятный интерфейс;

– малое потребление системных ресурсов.

AVG AntiVirus Free содержит инструменты сканирования компьютера, монитор в режиме реального времени, сканер электронной почты, систему автоматического обновления антивирусной базы и другие полезные компоненты.

Заключение

В процессе выполнения данной работы были получены следующие результаты. Определено понятие информационной безопасности автоматизированных информационных систем, под которым понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

К основным методам защиты информации в экономических системах были отнесены следующие: управление доступом является основным методом обеспечения защиты информации при помощи регулирования использования всех ресурсов информационной системы.

Среди проблем защиты информации в компьютерных сетях можно выделить проблемы защиты передаваемой информации. В качестве решения данной проблемы можно предложить использовать алгоритмы шифрования для шифрования передаваемых данных.

Рассмотренные методы обеспечения безопасности реализуются на практике за счет применения различных средств защиты. К основным средствам защиты: физические; технические; организационные; программные; законодательные средства защиты.

Описаны технические системы управления доступом АНКАД. Система Рутокен может использоваться для решения следующих задач: аутентификация; защита данных; защита компьютерных сетей. В Рутокен ЭЦП PKI реализована модель для использования в корпоративных проектах, представлены возможности расширенной поддержки различных международных криптографических алгоритмов, наличие высоких скоростных характеристик каналов передачи данных RSA1024 и RSA2048.

«Криптон-замок» представляет собой сертифицированные комплексы аппаратно-программных средств, которые предназначены для обеспечения разграничения и контроля доступа пользователей к техническим средствам вычислительной сети, на которых будет обрабатываться информация, в том числе, и с высоким грифом секретности. Материнская плата Kraftway обеспечивает высокий уровень доступа непосредственно при работе с компонентами системы.

Программный комплекс Crypton IP Mobile предназначен для защиты данных, передаваемых по компьютерным сетям. Комплекс позволяет создавать поверх общедоступных сетей виртуальные частные сети (VPN) с «прозрачным» шифрованием информации по алгоритму представленному в соответствии с ГОСТ 28147-89 и контролем целостности.

Дана характеристика следующим антивирусным программам: avast! Free Antivirus; Avira Free Antivirus; AVG AntiVirus Free.

Список использованной литературы

- Баранова Е.К. Информационная безопасность и защита информации : учебное пособие / Е. К. Баранова, А. В. Бабаш. - 3-е изд., перераб. и доп. – М. : РИОР ; М. : ИНФРА-М, 2017. – 322 с.

- Безопасность и управление доступом в информационных системах : учеб. пособие / А.В. Васильков, И.А. Васильков. – М. : ФОРУМ : ИНФРА-М, 2017. – 368 с.

- Валитов Ш.М. Современные системные технологии в отраслях экономики: Учебное пособие / Ш.М. Валитов, Ю.И. Азимов, В.А. Павлова. - М.: Проспект, 2016. – 504 c.

- Васильков А.В. Информационные системы и их безопасность / А. В. Васильков, А. А. Васильков, И. А. Васильков - М.: Форум, 2014. – 525 с.

- Венделева М.А. Информационные технологии в управлении.: Учебное пособие для бакалавров / М.А. Венделева, Ю.В. Вертакова. - Люберцы: Юрайт, 2016. – 462 c.

- Гаврилов М.В. Информатика и информационные технологии: Учебник / М.В. Гаврилов, В.А. Климов. - Люберцы: Юрайт, 2016. – 383 c.

- Гвоздева В.А. Информатика, автоматизированные информационные технологии и системы: Учебник / В.А. Гвоздева. - М.: ИД ФОРУМ: НИЦ ИНФРА-М, 2015. – 544 с.

- Ерохин В.В. Безопасность информационных систем: учеб пособие / В.В. Ерохин, Д.А. Погонышева, И.Г. Степченко. - М.: Флинта, 2016. – 184 c.

- Жук А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - 2-e изд. - М.: ИЦ РИОР: НИЦ ИНФРА-М, 2015. – 392 с.

- Зегжда П. Теория и практика. Обеспечение информационной безопасности. – Москва, 2011. – 283 с.

- Замятина О.М. Вычислительные системы, сети и телекоммуникации. моделирование сетей.: Учебное пособие для магистратуры / О.М. Замятина. - Люберцы: Юрайт, 2016. – 159 c.

- Информационные системы и технологии: Научное издание. / Под ред. Ю.Ф. Тельнова. - М.: ЮНИТИ, 2016. – 303 c.

- Корнеев И.К. Информационные технологии в работе с документами: Учебник / И.К. Корнеев. - М.: Проспект, 2016. – 304 c.

- Нестеров С. А. Информационная безопасность : учебник и практикум для академического бакалавриата / С. А. Нестеров. – М. : Издательство Юрайт, 2017. – 321 с.

- Романова Ю.Д. Информационные технологии в управлении персоналом: Учебник и практикум / Ю.Д. Романова, Т.А. Винтова, П.Е. Коваль. - Люберцы: Юрайт, 2016. – 291 c.

- Сальникова Л.С. Современные коммуникационные технологии в бизнесе: Учебник / Л.С. Сальникова. - М.: Аспект-Пресс, 2015. – 296 c.

- Самуйлов К.Е. Сети и системы передачи информации: телекоммуникационные сети: Учебник и практикум для академического бакалавриата / К.Е. Самуйлов, И.А. Шалимов, Д.С. Кулябов. - Люберцы: Юрайт, 2016. – 363 c.

- Уголовно-правовое противодействие преступлениям, совершаемым с использованием информационно-коммуникационных технологий : учеб. пособие / Е.А. Русскевич. – М. : ИНФРА-М, 2018. – 115 с.

Схема механизма ЭЦП, использующего асимметричное криптографическое преобразование

- Технологии программирования

- Разработка регламента управления процесса «Управление персоналом»

- Ответственность за нарушение законодательства о рекламе. Характеристика института рекламы в российском законодательстве

- Понятие, виды и правовой режим ценных бумаг)

- Понятие, признаки и правовое регулирование несостоятельности (банкротства). Основные этапы становления и развития законодательства о несостоятельности (банкротстве) в России)

- Нематериальные блага и их защита (Понятие, признаки и классификация нематериальных благ.)

- ПОСТРОЕНИЕ ОРГАНИЗАЦИОННЫХ СТРУКТУР (Понятие и сущность организации )

- ЛОГИСТИЧЕСКИЙ МЕНЕДЖМЕНТ И ЗАДАЧИ ОПТИМИТИЗАЦИИ КОТОРЫЕ ОН РЕШАЕТ В ФИРМЕ

- Реформа электроэнергетики в России (Теоретические основы реформы электроэнергетики России)

- Учет безналичных денежных средств (Теоретические основы учета безналичных денежных средств)

- Залог товаров в обороте)

- Оформление и виды доверенности