Исследование проблем защиты информации (Организация защиты компьютерных информационных систем)

Содержание:

ВВЕДЕНИЕ

Защита информации играет важную роль в создании развитой и защищенной информационной среды, является непременным условием развития современного мира. В последнее время в мире происходит интенсивное внедрение современных информационных технологий. Вместе с этим усиливается опасность несанкционированного вмешательства в работу информационных систем, и весомость последствий такого вмешательства очень сильно выросла. Как следствие, во многих странах все больше внимания уделяется проблемам защиты информации и поисков путей ее решения.

Проблема защиты информации стала особенно важной в наше время, когда использование информационных технологий происходит уже практически во всех сферах нашей жизни. Рассмотрению вопросов информационной безопасности уделяют огромное внимание как отечественные, так и зарубежные исследователи. Среди ученых весомый вклад в рассмотрение этого вопроса внесли Будников C.A., Паршин H.B., Васильков, А.В., Партыка, Т.Л., Чипига, А.Ф., Громов, Ю.Ю., Бабаш, А.В. Ерохин, В.В. и другие. При написании курсовой работы были использованы труды данных авторов по теме исследования, изданные такими известными издательствами, как КноРус, Книжный дом «ЛИБРОКОМ», ИНФРА-М, Феникс, МГИУ в последние несколько лет.

В качестве объекта исследования курсовой работы были взяты компьютерные сети и информация как объекты защиты от несанционованого доступа.

Предметом исследования стали виды несанкционированного доступа к информации в компьютерных сетях, способы их предотвращения.

Целью курсовой работы является изучение основных принципов и понятий в сфере защиты информации в компьютерных сетях, выяснение оптимальных способов такой защиты.

Согласно объекта, предмета и цели работы были сформированы следующие задачи:

- Определение влияния информационных технологий на безопасность информации;

- Анализ содержания защиты информации в современных информационных системах;

- Способы организации защиты компьютерных информационных систем;

- Характеристика организационных методов защиты информации;

- Изучение антивирусных методов защиты информации;

- Определение преимущества использования паролей для защиты информации;

- Анализ криптографических методов защиты информации.

Результаты курсовой работы позволяют использовать приведенные выводы и обобщения в подготовке написания выпускной работы, а также получении знаний в области защиты информации в компьютерных сетях.

В курсовой работе рассматриваются основные составляющие защиты информации. Определен комплекс мер, необходимых для правильной и эффективной защиты информации.

Глава 1. Проблемы защиты информации при использовании интернет-технологий

1.1 Влияние информационных технологий на безопасность информации

Проблемы защиты информации: надежное обеспечение её сохранности и установленного статуса использования - является одной из важнейших проблем современности.

Ещё 25-30 лет тому назад задача защиты информация могла быть эффективно решена с помощью организационных мер (выполнения режимных мероприятий и использования средств охраны и сигнализации) и отдельных программно-аппаратных средств разграничения доступа и шифрования. Этому способствовала концентрация информационных ресурсов и средств для их обработки на автономно функционирующих вычислительных центрах.[1]

Появление персональных ЭВМ, локальных и глобальных компьютерных сетей, спутниковых каналов связи, эффективных средств технической разведки и получения конфиденциальной информации существенно обострило проблему защиты информации.

Понятие информационной безопасности включает в себя с одной стороны, обеспечение качественного информирования граждан и свободного доступа к различным источникам информации, а с другой - контроль за нераспространением секретной информации, содействие целостности общества, защиты от негативных информационных воздействий и тому подобное.[2]

Проблема эффективного обеспечения безопасности информации предполагает решение следующих масштабных задач, как:

- разработка теоретических основ обеспечения безопасности информации;

- создание системы органов, ответственных за безопасность информации;

- решения проблемы управления защитой информации и ее автоматизации;

- создание нормативно-правовой базы, регламентирующей решение всех задач обеспечение безопасности информации;

- налаживания производства средств защиты информации;

- организация подготовки соответствующих специалистов и др.[3]

Особенностями современных информационных технологий, прямо или косвенно влияющими на безопасность информации, являются:

- увеличение числа автоматизированных процедур в системах обработки данных и усиление важности принимаемых на их основе решений;

- территориальная распределенность компонентов компьютерных систем и передача информации между этими компонентами;

- усложнение используемых программных и аппаратных средств компьютерных систем;

- интеграция в единых базах данных информации различного назначения и различных режимов доступа;

- непосредственный доступ к ресурсам компьютерных систем большого количества пользователей различных категорий и с различными полномочиями в системе;

- рост стоимости ресурсов компьютерных систем.[4]

Рост количества и качества угроз безопасности информации в компьютерных системах не всегда приводит к адекватному ответу в виде создания надежных систем защиты информации и информационных технологий.

Меры по защите информации и сетей осуществляются в России нормами закона «Об информации, информационных технологиях и о защите информации».[5]

Под средствами сетевой безопасности имеются в виду меры предотвращения нарушений безопасности, которые возникают только при передаче информации по сетям, а также меры, позволяющие определять, что такие нарушения безопасности имели место.[6]

В современной практике выделяют следующие группы средств:

- организационные;

- антивирусные;

- защита с помощью паролей;

- криптографические;

- стенографические.[7]

1.2 Содержание защиты информации в современных информационных системах

Защита информации является одной из вечных проблем. На протяжении истории человечества способы решения этой проблемы определялись уровнем развития технологий. В современном информационном обществе технология играет роль активатора этой проблемы - компьютерные преступления стали характерным признаком настоящего времени.[8]

Компьютерными называют преступления, связанные с вмешательством в работу компьютера, и преступления, в которых компьютеры используются как необходимые технические средства.[9]

Среди причин компьютерных преступлений и связанных с ними похищений информации главными являются:

- быстрый переход от традиционной бумажной технологии хранения и передачи информации к электронной при одновременном отставании технологий защиты информации, зафиксированной на машинных носителях;

- широкое использование локальных вычислительных сетей, создание глобальных сетей и расширения доступа к информационным ресурсам;

- постоянное усложнение программных средств, что вызывает уменьшение их надежности и увеличение количества уязвимых мест;

Сегодня никто не может назвать точную цифру общих убытков от компьютерных преступлений, но эксперты соглашаются, что соответствующие суммы измеряются миллиардами долларов. Среди основных статей потерь можно выделить следующие: убытки, к которым приводит ситуация, когда сотрудники организации не могут выполнять свои обязанности из-за нероботоспособности системы (сети).[10]

- стоимость похищенных и скомпрометированных данных;

- затраты на восстановление работы системы, на проверку ее целостности, на доработку уязвимых мест.[11]

Стоит также учитывать и морально-психологические последствия для пользователей, персонала и владельцев информации. Что касается нарушения безопасности так называемых «критических» приложений в государственном и военном управлении, атомной энергетике, медицине, ракетно-космической отрасли и в финансовой сфере, то оно может привести к тяжелым последствиям для окружающей среды, экономики и безопасности государства, здоровья и даже для жизни людей.

Экономические и юридические вопросы, частная и коммерческая тайна, национальная безопасность - все это вызывает необходимость защиты информации и информационных систем.

Обеспечение безопасности информационных технологий представляет собой комплексную проблему, которая охватывает правовое регулирование использования информационных технологий, совершенствования технологий их разработки, развитие системы сертификации, обеспечения соответствующих организационно-технических условий эксплуатации.[12]

Решение этой проблемы требует значительных затрат, поэтому первоочередной задачей является соотнесение уровня необходимой безопасности и расходов на ее поддержку. Для этого необходимо определить потенциальные угрозы, вероятность их наступления и возможные последствия, выбрать адекватные средства и построить надежную систему защиты.

Базовыми принципами защиты информации является обеспечение целостности информации, ее конфиденциальности и одновременно доступности для всех авторизованных пользователей.[13]

С этой точки зрения основными случаями нарушения безопасности информации можно назвать следующие:

- несанкционированный доступ - доступ к информации, осуществляется с нарушением установленных в информационных системах правил разграничения доступа;

- результат действий нарушителя, в результате которых информация становится известной субъектам, не имеющим права доступа к ней;

- потеря информации - действие, в результате которого информация в информационной системе перестает существовать;

- подделка информации - умышленные действия, приводящие к искажению информации, которая должна обрабатываться или храниться в информационной системе;

- блокирование информации - действия, следствием которых является прекращение доступа к информации;

- нарушение работы информационной системы - действия или обстоятельства, которые приводят к искажению процесса обработки информации.[14]

Причинами наступления указанных случаев являются:

- некорректная работа программного обеспечения;

- преднамеренные действия посторонних лиц - несанкционированное копирование, уничтожение, подделка или блокирование информации, нарушение работы информационной системы, причинение утечки информации;

- вирусные атаки, угрожающие защите информации.[15]

Нарушением безопасности информации можно считать и действия, которые не приводят непосредственно к потере или утечке информации, но предусматривают вмешательство в работу системы.

1.3 Организация защиты компьютерных информационных систем

Создание и эксплуатация системы защиты информации является сложным и ответственным делом, которое должны делать профессионалы.

Не следует пытаться организовать абсолютно надежную защиту - такого просто не существует. Система защиты информации должна быть достаточной, надежной, эффективной и управляемой. Эффективность защиты информации измеряется не затратами на ее организацию, а ее способностью адекватно реагировать на все угрозы.[16]

Меры по защите информации должны иметь комплексный характер, объединять различные средства.

Сегодня защита информации становится одной из отраслей, для которой разрабатываются специальные инструментальные средства, предназначенные для генерации тестов, имитации угроз, анализа текстов программ. Создаются экспертные системы для формирования требований к безопасности информационных технологий и оценки уровня их выполнения.[17]

Одним из обязательных правил защиты информации является использование паролей на загрузку компьютеров и доступа к файлам и приложениям.

Важной проблемой информационной безопасности, является обеспечение защиты и контроль национального информационного пространства, а также обеспечение информации о стране в мировом информационном пространстве. Под информационным пространством понимается определенная среда, в которой осуществляется формирование, сбор, хранение, обработка и распространение информации.[18]

Меры по защите информации компании – это часть системы ее экономической безопасности, поэтому компании в настоящее время уделяют большое внимание организации как системы защиты информации в целом, так и конфиденциального делопроизводства как части этой системы.[19]

К организационным мероприятиям защиты информации относится комплекс мер правового и управленческого характера, направленных на формирование системы защиты информации в компании, в том числе системы конфиденциального делопроизводства.[20]

К техническим или инженерно-техническим мероприятиям относятся охранные мероприятия, препятствующие доступу нежелательных лиц на территорию компании и к документам, содержащим конфиденциальную информацию, техническая защита каналов приема и передачи информации, создание системы противопожарной охраны и др.

К мероприятиям специального характера относятся меры по защите программно-аппаратных средств, криптографическая защита информации и др. мероприятия.

Глава 2. Методы защиты информации

2.1 Организационные методы защиты информации

Организационная защита информации - это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией, включающая в себя организацию режима охраны, организацию работы с сотрудниками, с документами, а также организацию использования технических средств и работу по анализу угроз информационной безопасности.[21]

Организационные методы создаются в каждой организации в соответствии с требованиями и условиями ее деятельности, в результате чего, в фирме имеются специфические способы и нормы защиты.[22]

Организационные методы подчинены общим законам:

- осуществление разработки политики безопасности бизнес-персоналом;

- разграничение доступа к информации в соответствии с функционалом каждого специалиста;

- отсутствие максимального доступа сотрудника к информации;

- физическое разграничение административных и производственных процессов в сети;

- организация сети на основе доменов.[23]

Обеспечение защиты средств обработки информации и автоматизированных рабочих мест от несанкционированного доступа достигается системой разграничения доступа субъектов к объектам. Данная система реализуется в программно-технических комплексах в рамках операционной системы, систем управления базами данных или прикладных программ, в средствах реализации ЛВС, в использовании криптографических преобразований и методов контроля доступа.

Защита информации организационными средствами предполагает защиту без использования технических средств. Иногда задача решается простым удалением основных технических средств и систем от границы контролируемой зоны на максимально возможное расстояние. Так же возможен вариант размещения, например, трансформаторной подстанции и контура заземления в пределах контролируемой зоны.[24]

К организационно-техническим можно отнести удаление вспомогательных технических средств и систем, линии которых выходят за пределы контролируемой зоны, запрещение использования основных технических средств и систем с паразитной генерацией для обработки информации, а также проведение специальных проверок технических средств на отсутствие закладочных устройств. Необходимо помнить, что организационно-технические меры требуют выполнение комплекса мер, предписанных нормативными документами.[25]

При разработке средств защиты информации следует принимать во внимание и то, что вся система состоит из более мелких систем. К ним относится: подсистема управления доступом, подсистема регистрации и учета, криптографическая защита информации и подсистема обеспечения целостности.[26]

Общие принципы организации защиты конфиденциальной информации, применяемые при разработке средств защиты информации:

- непрерывность;

- достаточность;

- комплексность;

- согласованность;

- эффективность.[27]

Для реализации мер защиты конфиденциальной информации должны применяться сертифицированные в установленном порядке технические средства защиты информации.

К мерам противодействия угрозам безопасности относят правовые, морально-этические, технологические, физические и технические меры.

Морально-этические меры побуждают к созданию правовых мер (примером может быть неприязнь того, что кто-либо незнакомый Вам, может узнать Ваши фамилию имя и отчество, состояние здоровья или иную информацию личного характера).[28]

Правовые меры побуждают к реализации организационных мер (разработка необходимых норм и правил при собирании, обработке, передаче и хранении информации), которые связаны с физическими и техническими мерами (технические средства защиты информации, физические барьеры на пути злоумышленника и т.д.).[29]

Система безопасности - это организованная совокупность специальных органов, служб, средств, методов и мероприятий, обеспечивающих защиту жизненно важных интересов личности, предприятия или государства от внутренних и внешних угроз, в задачи которой входит разработка и осуществление мер по защите информации, формирование, обеспечение и продвижение средств обеспечения безопасности, и восстановление объектов защиты, пострадавших в результате каких-либо противоправных действий.[30]

Все эти задачи помогают в достижении целей своевременного выявления угроз, оперативного их предотвращения, нейтрализации, пресечения, локализации и уничтожения, а также отражения атак.

2.2 Антивирусные методы защиты информации

Способы антивирусной защиты составляют технические и программные средства по защите информации от вирусов.

Компьютерный вирус - специально написанная небольшая по размерам программа, которая может создавать свои копии, внедряя их в файлы, оперативную память, загрузочные области и т. д. (заражать их), и выполнять различные нежелательные действия.[31]

Опасность вируса возрастает из-за наличия у него латентного периода, когда он не проявляет себя. Для маскировки вирус может использоваться вместе с «логической» или «временной бомбой».

Несколько признаков заражения информационных систем вирусами:

- прекращение работы или неправильная работа программ, которые ранее функционировали успешно;

- невозможность загрузки операционной системы;

- уменьшение свободного объема памяти;

- замедление работы компьютера;

- задержки при выполнении программ, сбои в работе компьютера;

- внезапное увеличение количества файлов на диске;

- исчезновение файлов и каталогов или искажение их содержимого;

- непонятные изменения в файлах;

- изменения даты и времени модификации файлов без видимых причин;

- непонятные изменения размеров файлов;

- выдача непредусмотренных звуковых сигналов;

- вывод на экран непредусмотренных сообщений или изображений.[32]

Следует учитывать, что указанные явления могут быть следствием и других причин.

Вирусы можно классифицировать по различным признакам.

По среде обитания различают файловые, загрузочные, комбинированные (файлово-загрузочные), пакетные и сетевые вирусы.[33]

Файловые вирусы обычно заражают файлы с расширениями com и exe. Однако, некоторые их разновидности могут инфицировать файлы и других типов (Dll,. sys,. ovl,. prg,. bat,. mnu), при этом они, как правило, теряют способность к размножению.[34]

В свою очередь, по способу заражения среды обитания файловые вирусы разделяют на резидентные и нерезидентные.

Последние начинают действовать только при запуске зараженного файла на выполнение и остаются активными ограниченное время. Резидентные вирусы устанавливающих свою копию в оперативной памяти, перехватывают обращения операционной системы к различным объектам и заражают их.

Некоторые вирусы способны перехватывать достаточно много различных функций прерываний, в результате чего файлы могут заражаться в процессе переименования, копирования, уничтожения, изменения атрибутов, просмотра каталогов, выполнение, открывания и осуществления других операций. Резидентные вирусы сохраняют активность все время до выключения компьютера.[35]

Сравнительно новой группой можно назвать макровирусы, которые используют возможности макроязыков, встроенных в текстовые редакторы, электронные таблицы и т. д. Сейчас распространены макровирусы в Microsoft Word и Excel. Они перехватывают некоторые файловые функции при открытии или закрытии зараженного документа и впоследствии инфицируют остальные файлы, к которым обращается программа.[36]

В определенном смысле такие вирусы можно назвать резидентными, поскольку они активны только в своей среде - соответствующему приложению.

Отдельную категорию файловых вирусов составляют вирусы семьи DIR, которые не внедряются в файлы, а выполняют реорганизацию файловой системы так, что при запуске любого файла управление передается вируса.

Загрузочные вирусы отличаются от файловых резидентных вирусов тем, что они переносятся из системы в систему через загрузочные сектора. Компьютер заражается таким вирусом после попытки загрузки системы с инфицированного диска, а дискета - при чтении ее «содержания».

Комбинированные вирусы могут распространяться как через загрузочные секторы, так и через файлы.

Пакетные вирусы - это сравнительно простые и старые вирусы, написанные на языке управления заданиями операционной системы.[37]

Сетевые вирусы («черви») размножаются по компьютерной сети, уменьшая тем самым ее пропускную способность, замедляя работу серверов и т. д. Они занимают первое место по скорости распространения.Наиболее известен так называемый «червь Морриса». Последние модели «червей» внедряются в различные архивы (arj, zip и др.) И уменьшают свободное пространство на диске.[38]

По степени деструктивности вирусы можно разделить на следующие группы:

- сравнительно безопасные, безвредные - их влияние ограничивается уменьшением свободной памяти и графическими или звуковыми эффектами. Стоит отметить, что уменьшение памяти в некоторых случаях может привести к сбою системы, а эффекты - отвлечь пользователя, в результате чего он допустит ошибку;

- опасные - вирусы, которые могут приводить к сбою работы;

- очень опасные - действия вирусов могут привести к потере программ, уничтожению данных, стиранию информации в системных областях и тому подобное.[39]

По особенностям алгоритма вирусы трудно классифицировать из-за их разнообразия. Можно выделить простые, «вульгарные» вирусы, написанные единым блоком, который можно распознать в тексте программы-носителя, и вирусы «раздробленные» - поделенные на части, которые якобы не имеют между собой связи, но содержат инструкции компьютеру, как их собрать в единое целое и размножить вирус.[40]

С точки зрения приемов маскировки различают вирусы-невидимки (стелс-вирусы, stealth) и полиморфные вирусы. Первые перехватывают функции операционной системы, ответственные за работу с файлами, и корректируют результаты обращений.

Механизм «невидимости» в каждом из этих вирусов реализуется по-своему, однако можно выделить несколько общих принципов:

- для сокрытия увеличение длины зараженных файлов вирус передает программе просмотра каталогов уменьшенное значение их длины;

- для того чтобы пользователь не обнаружил код вируса во время просмотра файла, вирус лечит его в момент открытия и заново заражает в процессе закрытия;

- для того чтобы замаскировать свое присутствие в памяти компьютера, вирус следит за действиями резидентных мониторов памяти, при попытке просмотра кода вируса система зависает.[41]

Полиморфными называют вирусы, которые применяют различные способы шифрования. В случае заражения очередного файла алгоритм шифрования меняется случайным образом. При этом очень трудно выделить сигнатуру - характерную последовательность байтов в коде вируса.[42]

Как и вирусы, антивирусы постоянно развиваются. Также постоянно расширяются общее определение и классификация антивирусного програмного обеспечения.

Антивирусная программа (антивирус) - программа для обнаружения и лечения вредоносных объектов или инфицированных файлов, а также для профилактики и предотвращения заражения файла или операционной системы вредоносным кодом.[43]

Антивирусное программное обеспечение состоит из подпрограмм, которые пытаются обнаружить или предотвратить размножение, а также удалить компьютерные вирусы и другие вредоносные программы. Многие современные антивирусы позволяют обнаруживать и удалять также троянские программы и прочие вредоносные программы.[44]

Существует достаточно большое количество антивирусных программ. Наиболее часто используемыми из них являются:

- Антивирус Касперского (Россия);

- NOD 32 (Словакия);

- Symantec (США);

- Dr. Web (Россия);

- G DATA (Германия).[45]

Как правило, все антивирусные программы платные. Существующие бесплатные программы, такие как Avast и Calm.AV, менее эффективны. Эффективность антивирусного программного обеспечения оценивается по проценту обнаруженных и обезвреженных вирусов и скорости реакции на вновь возникающие вирусные угрозы.

После успешного лечения компьютера от вирусов в системе все равно могут остаться неисправимые изменения, делающие систему неработоспособной. Поэтому лучшей защитой от вирусных атак является профилактика, заключающаяся в использовании проективной защиты, а также защиты компьютера от сетевых атак. Еще один действенный вариант - использование операционных систем семейства Linux, вирусы для которых на сегодня практически не получили распространения.[46]

2.3 Использование паролей для защиты информации

Использование надежного пароля является одним из наиболее важных факторов защиты компьютера от злоумышленников и других нежелательных пользователей.

Пароль - это условное слово или набор знаков, предназначенный для подтверждения личности или полномочий.[47]

В 2003 году Infosecurity провели небольшое исследование, с целью выявления самых популярных паролей. Было опрошено 152 участника и в итоге были получены следующие результаты:

- 16 % использовали собственное имя;

- 12 % использовали слово “password”;

- 11 % использовали название любимой спортивной команды;

- 8 % использовали дату рождения.

В начале 2013 года, в Лаборатории Касперского провели свое исследование с тем же вопросом, но уже в 25 странах. Картинка немного изменилась:

- 16 % использовали собственную дату рождения;

- 15 % использовали сочетание цифр «123456»;

- 6 % использовали слово “password” на местном языке;

- 6 % использовали кличку домашнего животного.[48]

Использование представленных паролей не может служить эффективной защитой информации. Пароль, несущий в себе высокую степень защиты, должен отвечать следующим требованиям:

- длина не менее 6—8 символов;

- использование цифр;

- использование букв разных регистров;

- использование букв разных алфавитов;

- использование специальных символов;

- отсутствие словарных выражений.[49]

Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль.

Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.[50]

Защита с использованием пароля используется при загрузке операционной системы.

Вход по паролю может быть установлен в программе BIOS Setup, компьютер не начнет загрузку операционной системы, если не введен правильный пароль. Преодолеть такую защиту нелегко.

От несанкционированного доступа может быть защищены

- каждый диск,

- каждая папка,

- каждый файл локального компьютера.

Для них могут быть установлены определенные права доступа

- полный доступ,

- возможность внесения изменений,

- только чтение,

- запись и др.[51]

Права могут быть различными для различных пользователей.

Использование паролей в организации также должно регламентироваться административными методами:

- необходимо выделять программы и объекты информации, которые подлежать защите данным способом;

- доступ к паролю к каждому ресурсу должен быть ограничен узким кругом ответственных лиц, как правило, исполнителем, пользующимся защищенным ресурсов, руководителем подразделения или системным администратором;

- также должны быть разработаны правила хранения паролей, их смена в случаях взлома, утери и т. д.[52]

2.4 Криптографические методы защиты информации

Криптография - это комплексная наука о защите данных. Защита осуществляется на основе математических преобразований данных.[53]

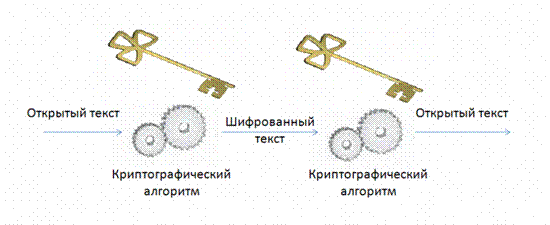

Существуют следующие криптографические методы защиты:

- открытый текст - это данные, которые можно преобразовать с помощью стандартных процедур;

- зашифрованный текст - это данные, которые невозможно преобразовать с помощью стандартных процедур;

- ключ шифрования - это данные, необходимые для преобразования открытого текста в зашифрованных (и наоборот).[54]

Рисунок 1. Общий принцип криптографического шифрования

Виды криптографических алгоритмов:

- симметричные - для шифрования и дешифрования используется один и тот же ключ.

- асимметричные - для шифрования и дешифрования используется ключевая пара: открытый - известный всем и закрытый - который известный только владельцу.[55]

Сертификат - цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующий владельца ключа.[56]

Сертификат содержит:

- информацию о владельце ключа;

- сведение об открытом ключе;

- название центра сертификации.[57]

Целью стенографической защиты является скрытие самого факта существования или передачи данных, зашифрованных или нет.

Стенография - (от греч. «тайнопись») раздел знаний о защите данных на основе скрытия канала передачи.[58]

Различают несколько направлений стеганографии:

- классическая стеганография;

- компьютерная стеганография - использование особенностей компьютерной платформы (стенографические файловые системы, скрытие данных в неиспользуемых областях формата файла);

- цифровая стеганография - направление компьютерной стеганографии, основанное на скрытии информации в цифровых объектах, изначально имеющих аналоговую природу (изображения, видео, звуки).

Методы этого направления настроены на встраивание скрытых маркеров, устойчивых к различным преобразованиям контейнера (атакам). Например, плагины к редактору Adobe Photoshop позволяют встроить в само изображение информацию об авторе. Метод наименее значимых битов - скрытие данных в младших битах графического изображения.

Такой подход приводит к минимальным изменениям в конечном файле.

Представленные группы технических методов защиты информации имеют свои преимущества и недостатки, которые рассмотрены в таблице 1. (Приложение 1)

Для полноценной защиты информации необходимо комплексное использование методов, которые должны быть регламентированы в рамках организации, то есть иметь четкую организационную структуру применения.

Заключение

Широкомасштабное внедрение информационных технологий во все сферы современного общества требует повышенного внимания к вопросам защиты информации. Мировая статистика компьютерных преступлений свидетельствует о неуклонном росте их количества и разнообразия. Атаки злоумышленников испытывают как корпоративные системы больших организаций, так и домашние компьютеры пользователей Интернет. Итак, все более важным становится вопрос создания комплексных систем защиты информации.

Критическая масса научно-практических знаний, в том числе на уровне экспертных оценок и системного анализа эмпирического материала истории развития информационных отношений, позволяют сформировать элементы общей теории организации информационной безопасности по защите информации в автоматизированных системах.

Защита информации - меры, которые защищают информационную сеть от несанкционированного доступа, случайного или преднамеренного вмешательства в работу сети или попыток разрушения ее компонентов. Безопасность информационной сети включает защиту оборудования, программного обеспечения, данных и персонала.

Сетевая безопасность состоит из положений и политики, принятой администратором сети, чтобы предотвратить и контролировать несанкционированный доступ, неправильное использование, изменения или отказа в компьютерной сети и сети доступных ресурсов.

В процессе написания курсовой работы были рассмотрены способы организации защиты компьютерных информационных систем, а также дана краткая характеристика организационных методов защиты информации.

При написании курсовой работы особое внимание уделено антивирусным методам защиты информации, а также определены преимущества использования паролей для защиты информации.

Показано, что присвоение сетевым ресурсам уникального имени и соответствующего пароля является наиболее распространенным и простым способом защиты.

Более защищенная сеть может обнаруживать угрозы, которые создают вирусы, черви и другое вредоносное обеспечения, и бороться с ними предупредительными методами, прежде чем они смогут причинить вред.

Методы, применяемые в целях отслеживания состояния сети, играют важную роль при определение сетевых угроз.

Список использованных источников

- Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями и дополнениями 2016 года) URL: http://www.consultant.ru/document/cons_doc_LAW_61798/ (дата обращения 11.01.2017)

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

- Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

- Борисов, М.А., Основы программно-аппаратной защиты информации. Изд. 2 / М.А. Борисов, И.В., Заводцев, И.В. Чижов. - М.: Книжный дом «ЛИБРОКОМ», 2013. - 376 с.

- Будников, C.A., Паршин H.B. Информационная безопасность автоматизированных систем: Учебное пособие, издание второе, дополненное / С.А. Будников, Н.В. Паршин. – Воронеж: Издательство им."Е.А.Болховитинова, 2011. – 152 с.

- Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, НИЦ ИНФРА-М, 2013. - 368 c.

- Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. - 528 c.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. - 324 c.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

- Ерохин, В.В. Безопасность информационных систем: Учебное пособие / В.В. Ерохин. - М.: Флинта, 2015. - 184 c

- Защита информации с помощью паролей. URL: http: //tosaithe.wordpress.com/2014/02/12 (дата обращения 12.01.2017).

- Малюк, А.А. Теория защиты информации / А.А. Малюк. - М.: Горячая линия - Телеком, 2012. - 184 с.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

- . Семененко, В.А. Информационная безопасность / В.А. Семененко. - М.: МГИУ, 2011. - 277 c.

- Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. - 336 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

Приложения

Таблица

Сравнительный анализ методов защиты информации

|

Группы |

Преимущества |

Недостатки |

|

организационные |

|

|

|

антивирусные |

|

|

|

пароли |

|

возможность кражи, подглядывания, взлома |

|

криптографические |

|

|

|

стенографические |

|

|

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. – С. 26 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С. 59 ↑

-

Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. – С. 77 ↑

-

Малюк, А.А. Теория защиты информации / А.А. Малюк. - М.: Горячая линия - Телеком, 2012. – С. 32 ↑

-

Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями и дополнениями 2016 года) URL: http://www.consultant.ru/document/cons_doc_LAW_61798/ (дата обращения 11.01.2017) ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. – С. 32 ↑

-

Борисов, М.А., Основы программно-аппаратной защиты информации. Изд. 2 / М.А. Борисов, И.В., Заводцев, И.В. Чижов. - М.: Книжный дом «ЛИБРОКОМ», 2013. – С. 114 ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. – С. 29 ↑

-

Будников, C.A., Паршин H.B. Информационная безопасность автоматизированных систем: Учебное пособие, издание второе, дополненное / С.А. Будников, Н.В. Паршин. – Воронеж: Издательство им."Е.А.Болховитинова, 2011. – С. 55 ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. – С. 41 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С. 80 ↑

-

Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями и дополнениями 2016 года) URL: http://www.consultant.ru/document/cons_doc_LAW_61798/ (дата обращения 11.01.2017) ↑

-

Малюк, А.А. Теория защиты информации / А.А. Малюк. - М.: Горячая линия - Телеком, 2012. – С. 34 ↑

-

Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. – С. 94 ↑

-

Малюк, А.А. Теория защиты информации / А.А. Малюк. - М.: Горячая линия - Телеком, 2012. – С. 42 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С.114 ↑

-

Борисов, М.А., Основы программно-аппаратной защиты информации. Изд. 2 / М.А. Борисов, И.В., Заводцев, И.В. Чижов. - М.: Книжный дом «ЛИБРОКОМ», 2013. – С. 68 ↑

-

Будников, C.A., Паршин H.B. Информационная безопасность автоматизированных систем: Учебное пособие, издание второе, дополненное / С.А. Будников, Н.В. Паршин. – Воронеж: Издательство им."Е.А.Болховитинова, 2011. – С. 58 ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. – С. 33 ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. – С.50 ↑

-

Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями и дополнениями 2016 года) URL: http://www.consultant.ru/document/cons_doc_LAW_61798/ (дата обращения 11.01.2017) ↑

-

Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. – С. 86 ↑

-

Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. – С. 105 ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. – С. 101 ↑

-

Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. – С. 97 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С.122 ↑

-

Малюк, А.А. Теория защиты информации / А.А. Малюк. - М.: Горячая линия - Телеком, 2012. – С. 54 ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. – С.176 ↑

-

Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. – С. 118 ↑

-

Борисов, М.А., Основы программно-аппаратной защиты информации. Изд. 2 / М.А. Борисов, И.В., Заводцев, И.В. Чижов. - М.: Книжный дом «ЛИБРОКОМ», 2013. – С. 119 ↑

-

Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, НИЦ ИНФРА-М, 2013. – С. 218 ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. – С. 328 ↑

-

Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. – С. 217 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С.176 ↑

-

Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. – С. 97 ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. – С.241 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С.186 ↑

-

Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, НИЦ ИНФРА-М, 2013. – С. 219 ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – С. 437 ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. – С. 330 ↑

-

Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. – С. 116 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С.214 ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – С. 439 ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – С. 441 ↑

-

Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. – С. 176 ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. – С. 332 ↑

-

Защита информации с помощью паролей. URL: http: //tosaithe.wordpress.com/2014/02/12 (дата обращения 12.01.2017). ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, НИЦ ИНФРА-М, 2013. – С. 246 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С.215 ↑

-

Защита информации с помощью паролей. URL: http: //tosaithe.wordpress.com/2014/02/12 (дата обращения 12.01.2017). ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – С. 486 ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. – С. 184 ↑

-

Ерохин, В.В. Безопасность информационных систем: Учебное пособие / В.В. Ерохин. - М.: Флинта, 2015. – С. 111 ↑

-

Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, НИЦ ИНФРА-М, 2013. – С. 268 ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. – Ростов на Дону: Феникс, 2010. – С.224 ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – С. 466 ↑

-

Васильков, А.В. Информационные системы и их безопасность: Учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. - М.: Форум, 2013. – С. 218 ↑

- Методика инструктирования и обучения персонала правилами защиты секретов фирмы (Методы работы с персоналом и их характеристика)

- Проектирование реализации операций бизнес-процесса «Управление персоналом» (Выбор комплекса задач автоматизации).

- Алгоритмы сортировки данных. (Определение понятия «сортировка массива»)

- Защита сетевой инфраструктуры предприятия (Угрозы локальной сети предприятия)

- Адаптация персонала в организациях разных типов (Система адаптации персонала)

- Адаптация персонала в организациях разных типов .

- Проблемы, возникающие при строительстве бренда в индустрии спорта

- Особенности коммуникаций в организации (Методы оценки эффективности коммуникаций)

- Проектирование реализации операций бизнес-процесса «Взаиморасчеты с клиентами» (Характеристика документооборота)

- Сущность планирования деятельности предприятия

- Роль информационного права и информационной безопасности в современном обществе (Основные понятия информационной безопасности)

- Проектирование реализации операций бизнес-процесса «Расчета заработной платы»