Исследование проблем борьбы с вирусами и антивирусные программы

Содержание:

Введение

Практически каждый обладатель компьютера хотя бы раз в жизни сталкивался с вирусами. Они заражают компьютер, уничтожают данные, блокируют систему – в общем, причиняют всевозможный вред. Сейчас вирусы – это сложные программы, которые способны оставаться невидимыми, выдавать себя за другие программы, пробираться в самые защищенные места на компьютере.

В наши дни существуют и создаются тысячи разнообразных программ, несущих определенную опасность для ПК пользователей всех стран мира; по статистике, как минимум один раз в год электронное устройство большей части пользователей Интернета подвергается атаке компьютерного вируса.

Актуальность темы состоит в том, что сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

В год появляется по 90 миллионов вредоносных программ, распространяющихся по разным каналам, в том числе, по электронной почте. Самые распространенные из них – трояны, программы-шпионы и программы-шифровальщики. Заражение ими может привести к потере персональных и платежных данных, что чревато вымогательством денег, потерей работоспособности компьютера или локальной сети.

Даже приблизительно невозможно ответить на этот вопрос, сколько сегодня в мире насчитывается известных вирусных угроз, поскольку с момента их возникновения все новые и новые разновидности опасного программного обеспечения появляются слишком быстро, и даже многие профессионально занимающиеся этой проблемой организации и разработчики всевозможных защитных средств попросту не успевают реагировать на их распространение.

Таким образом, актуальность поставленной проблемы определяется как ее теоретической значимостью, так и прикладным значением.

Цель работы – провести комплексное исследование проблем борьбы с вирусами и проанализировать антивирусные программы.

Задачи исследования:

- Проследить историю возникновения и выявить сущность компьютерных вирусов.

- Рассмотреть общую классификацию известных вирусных угроз.

- Определить методы и проблемы обнаружения компьютерных вирусов.

- Исследовать антивирусные программы и выявить проблематику их использования.

- Провести сравнительный анализ и определить эффективность антивирусных программ

Объектом исследования являются компьютерные вирусные угрозы и антивирусное программное обеспечение.

Предметом исследования являются методы борьбы с компьютерными вирусными угрозами путем использования аппаратно-программных способов.

Несмотря на большие результаты в исследовании компьютерных вирусов, до сих пор не существует общепринятого и единого определения для данного типа информационных воздействий. Данные вопросы широко обсуждаются в научных исследованиях таких авторов, как Е.О. Агабабян, В.О. Антонов, Е.В. Берднова, Т.А. Гильд, А.О. Горбенко, В.Н. Гура, Е.Б. Дроботун, А.М. Измайлов, И.С. Кабак, С.С. Калашян, А.Р. Луговая, В.О. Макарова, В.Ю. Максимов, К.М. Мехмонов, А.Ю. Нуянзин, В.А. Плешаков, Е.А. Русскевич, А.И. Семенякин О.И. Трофимюк, Е.С. Цветкова и др.

Работа состоит из введения, двух глав, разделенных на пять параграфов, заключения, библиографического списка и приложения.

Глава 1. Компьютерные вирусы и их классификация

1.1 История возникновения и сущность компьютерных вирусов

Чтобы разобраться в таком непростом вопросе, как применяемые для защиты методы борьбы с компьютерными вирусами, сначала необходимо понять, что собой представляют такие угрозы, какими они бывают и как воздействуют на компьютеры или хранящиеся на них данные.

Прежде чем перейти к понятию компьютерного вируса, в начале дадим определение обычному вирусу. Вирус, это своеобразный кристалл, который имеет свое ДНК, цитоплазму и прочие элементы, но вирус не имеет своего ядра, не является самостоятельным организмом и не может существовать вне какого-либо живого существа, будь то клетка или многоклеточный организм. Вирусы могут находиться в периоде инкубации или в активном периоде. Все это относится и к компьютерный вирусам. Суть их действительно похожа, они также встраиваются в другой организм, т.е. программу, меняют ее код, активно размножаются.

Под вирусом обычно принято подразумевать небольшую по размерам программу, нацеленную на выполнение определенных действий с целью нанесения вреда операционной системе, файлам, хранящимся на жестком диске, или даже некоторым устройствам компьютера – так, на оборудование вирусы могут воздействовать путем перехвата управления у драйверов устройств или сопутствующих управляющих приложений. В качестве самого простого примера можно привести программный апплет, который в свое время фокусировал максимум освещенности на устаревших уже мониторах с электронно-лучевыми трубками в одной точке экрана, что приводило либо к его выгоранию, либо к полной порче самого монитора. Но такие угрозы можно назвать большой редкостью, а основные типы вирусов больше воздействуют именно на файловые объекты, выводя из строя и операционные системы, и программы [7, с.62].

Компьютерный вирус – это специальная программа, способная самопроизвольно присоединяться к другим программам и при запуске последних выполнять различные нежелательные действия: порчу файлов и каталогов; искажение результатов вычислений; засорение или стирание памяти; создание помех в работе компьютера [17, с.249].

Таким образом, можно сказать, что вирус компьютера – представляет собой программу, которая способна создавать многократные свои дубли, встраиваться в код прочих программных обеспечений, в память системы, ее автозагрузку, внедрять свои многочисленные дубли различными путями.

Задачей компьютерных вирусов является сбой в работе различных программных систем, удаления многих файлов, сбой в структуре информации, блокировка в работе различных узлов ПК с целью затруднения их работоспособности.

Более 30 лет прошло с того времени, которое многие называют «днем рождения вируса», но точную дату назвать сложно, так как на заре зарождения компьютерной индустрии еще не существовало критериев, судя по которым можно было бы отличить исследовательские эксперименты от специально написанной вредоносной программы. Нет до сих пор единого мнения и по поводу происхождения самого названия «компьютерный вирус» [29, с.369].

Стоит отметить, что еще в 1949 году ученый из США Джон фон Науманн разработал математическую теорию создания самовоспроизводящихся алгоритмов. Результаты своей работы он опубликовал в нескольких специализированных журналах, однако они не вызвали особого ажиотажа, так и оставшись абсолютно незамеченными окружающими, за исключением лишь узкого круга ученых-математиков. На практике же теория Науманна нашла применение лишь в качестве развлечения, которое придумали математики компании Bell. Они создавали специальные программы, цель которых состояла в отбирании виртуального пространства друг у друга. В них впервые была реализована функция саморазмножения – один из главных признаков любого компьютерного вируса [24, с.214].

«Прародителем» современных вирусов многие называют вирус Pervading Animal, который не выполнял деструктивных действий и заразил всего лишь один компьютер – тот, на котором был создан (Univax 1108).

В те времена мало кто писал вредоносные программы целенаправленно, а большинство из них и вовсе появлялись случайно. Активная разработка новых приемов в программировании часто приводила к ошибкам, в результате которых в коде возникали участки программы, которые начинали «жить своей жизнью», копируя сами себя на накопители информации, или оставались работать в памяти машины. Они не выполняли никаких деструктивных действий, однако существенно снижали работоспособность компьютеров, занимая системные ресурсы. При этом, учитывая объемы накопителей и оперативной памяти в те времена, можно сделать вывод, что такие программы были достаточно серьезной проблемой для многих компьютеров.

Первый настоящий компьютерный вирус, по одной из самых распространенных версий, был создан 10 ноября 1983 года Фредом Коэном, аспирантом Университета Южной Калифорнии (University of Southern California). Вирус был представлен им во время семинара по безопасности, проходившего в Пенсильвании. Уже через четверть столетия темпы распространения вредоносного программного обеспечения приобрели угрожающие масштабы, радикально снизить которые до сих пор не представляется возможным.

Фред Коэн вошел в историю как создатель первого компьютерного вируса. Представленная им программа смогла полностью овладеть системой компьютеров VAX, спрятавшись внутри графической программы VD. Его вирусы были безвредными, и именно он первым научил вредоносные элементы проникать внутрь выполняемых моделей «exe-файлов», сжимая их. Данные формы программ получили название «вирусы сжатия».

В 90-е годы, с бурным развитием технологий обмена информацией, созданные на основе идеологии Коэна вирусы распространились довольно широко, став не просто помехой, но и стратегической угрозой для внутренней безопасности целых стран. Но, несмотря ни на что, к самому Фреду у властей никогда не возникало претензий – вся его деятельность всегда была направлена только в образовательную сферу. Сегодня, известный хакер-теоретик, он занимает важный пост управляющего крупной компании, обеспечивающей информационную безопасность.

Написанный код Коэн внедрил в одну из Unix-команд. Уже через пять минут после ее запуска на вычислительной машине он получил контроль над системой. В четырех следующих демонстрациях ему удавалось добиваться полного доступа за полчаса, оставляя поверженными все существовавшие в то время механизмы защиты. Существует версия, что сам термин «вирус» придумал не Коэн, а его научный руководитель Лен Алдеман, один из авторов криптографического алгоритма RSA (именно его фамилия стоит за буквой «А» в названии). Вирусом он назвал копирующую саму себя программу. Коэн не был первооткрывателем в данной области, теоретические рассуждения по данной теме велись и до него, практическая реализация распространяющихся копированием с компьютера на компьютер программ осуществлялась и ранее. Однако именно Коэн заставил специалистов серьезно заговорить о данной проблеме, об ущербе от преднамеренных вирусных атак.

В какой-то степени Коэна опередил житель Пенсильвании, 15-ти летний Рик Скрента (один из создателей каталога DMOZ). Излюбленным занятием для него было подшучивание над своими друзьями – он модифицировал код игр под Aplle II, что приводило к внезапному выключению компьютера или же выполнению других, запрограммированных Риком, действий. В 1982 году им был написал самовоспроизводящийся загрузочный вирус Elk Cloner. По сути это не было вредоносным вирусом, все его действие заключалось в том, что при каждой пятидесятой перезагрузке ПК на экране появлялось сообщение с предупреждением: «Он завладеет вашими дисками, он завладеет вашими чипами. Да, это Cloner! Он прилипнет к вам, как клей, он внедрится в память. Отправьте Cloner!». В те времена еще не было термина «вирус», а потому программа Скрента так не называлась, да и распространение она получила лишь в узком кругу его друзей.

Лавры же первого вредоносного вируса достались «шедевру» программистской мысли – Brain («Мозг»), несколькими годами позже. Его создатели – два брата, выходцы из Пакистана, в 1988 году они создали свой вирус, инфицировавший ПК посредством созданных ими нелегальных копий программы по мониторингу работы сердца. Вирус выводил уведомление об авторском праве с именами и контактами братьев, из-за этого все пользователи, чьи машины подверглись заражению, могли напрямую обратиться к создателям вируса за «вакциной». За первой версией вируса последовало множество модификаций.

Первый широко распространенный компьютерный червь принадлежит сыну главного научного сотрудника Агентства по национальной безопасности (National Security Agency chief scientist) – аспиранту Корнельского университета (Cornell University), Роберту Тэппэн Моррис младшему (Robert Tappan Morris Jr.). В 1988 году он написал свою программу, хотя подобные исследования велись еще с 1970-х годов. Черви чаще всего не производят никаких деструктивных действий и манипуляций с файлами пользователей, их целью обычно стоит как можно более широкое и быстрое распространение по сети для снижения эффективности ее работы. По некоторым оценкам ученых около 10% всех пользователей сети (по большей части это были университетские и исследовательские организации) были атакованы им. Червь заразил 6 тысяч компьютеров и практически остановил работу сети на целый день. Он пользовался уязвимостью некоторых программ, в том числе почтовой Sendmail, распространялся при помощи бага с переполнением буфера. Моррис вошел в историю как первый человек, осужденный по обвинению в киберпреступлении и получил 3 года условно. В настоящее время он профессор Массачусетского технологического института (MIT).

Червь Morris был, скорее всего, самой первой автоматической хакерской утилитой. Для достижения своих целей он использовал неисправленные уязвимости в компьютерах Sun и Vax. Червь выводил на экран сообщение «Lamers Must Die», переводимое как «Ламеры должны умереть».

С увеличением спроса на ПК в 1990-х годах отмечается рост и в развитии вирусного программного обеспечения, количество пользователей сети и электронной почты неуклонно росло. Электронные коммуникации стали гораздо более эффективным путем для распространения вредоносного программного обеспечения, чем носители информации. Образцом скорости распространения стал вирус Melissa, который в 1999 году заразил порядка 250000 систем. По большому счету он был безвреден, действия вируса заключались в том, что каждый раз, когда на зараженном компьютере совпадали время и дата, к примеру, если на часах 7:02, на календаре 2 июля, то на экране появлялась цитата из «The Simpsons». Годом позже в свет вышел вирус Love Bug, известный также под названием LoveLetter. Его автором был филиппинский студент, распространялся он посредством электронного сообщения с темой «I Love You». При попытке открыть вложение запускался вирус и через почтовый клиент он пересылал себя всем адресам из списка контактов и закачивал на компьютер троянскую программу, которая собирала интересующую филиппинца информацию. За время своего существования LoveLetter атаковал более 55 млн ПК, из них около 3 млн было заражено. Общий ущерб, нанесенный вирусом, составил около $10 млрд, но студенту удалось избежать какого-либо наказания, так как в те времена Филиппины не имели законодательной базы по борьбе с киберпреступниками [18].

С появлением и распространением вирусов очень серьезно встал вопрос защиты от них, нейтрализации их вредоносных действий. Зимой 1984 года появились на свет первые антивирусные утилиты – CHK4BOMB и BOMBSQAD. Программы были написаны программистом Анди Хопкинс. Они анализировали текст загрузочного модуля, выявляя в нем все текстовые сообщения с «подозрительными» участками кода. CHK4BOMB получила значительную популярность. Программа фактически использовала только контекстный поиск, находя команды прямой записи на диск и другие подобные «запрещенные» внешнему ПО операции. Программа BOMBSQAD.COM была направлена на перехват операций записи и форматирования, которые выполнялись через BIOS. При выявлении запрещенных операций программа предусматривала и возможность разрешения ее выполнения при желании пользователя.

DPROTECT – первая резидентная программа, написанная Ги Вонгом (Gee Wong) в начале 1985 года. Она перехватывала попытки записи на жесткий диск и дискеты, блокировала все несанкционированные операции (запись, форматирование и т.д.), выполняемые через BIOS. В случае выявления таких операций программа запрашивала рестарт системы.

Начиная с 1990 года очень остро встала проблема распространения вирусов и способов защиты от них. Практически каждый год интернет накрывали вирусные эпидемии, заражавшие все большее количество компьютеров, уничтожая или повреждая данные. В мире нет ни одной защищенной от вирусов операционной системы. Конечно, большинство вирусов пишутся под самую распространенную операционную систему мира – Windows. Но даже такие экзотические операционные системы, как AROS, не остались без внимания. Даже считающиеся одними из самых надежных в вопросах защиты от вирусов, Unix-подобные операционные системы, постоянно подвергаются вирусным атакам. В истории имеются и редкие случаи заражение вирусами официальных сетевых репозиторий Unix-пободных операционных систем.

Сейчас никто не даст ответ о точном количестве существующих вирусов, многие распространяются в узком кругу как «шутки», не нанося никого вреда компьютеру. Антивирусные программы из маленьких утилит выросли до полноценных приложений с постоянно обновляющимися базами данных и целым спектром предоставляемых возможностей. Но проблема защиты от вирусов все также остро стоит перед компьютерным миром. Ведь развивались не только средства борьбы с вирусами, но и создатели вирусов придумывали все более новые способы для обхода защитных программ. В этой борьбе нет победителей и нет проигравших – новые вирусы порождают новые средства борьбы против них, совершенствуя тем самым многие системы. Отсюда можно сделать вывод: вирусы хоть и наносят ущерб, но делают и благое дело, являясь своеобразным катализатором в развитии средств защиты данных [19].

Никому неизвестно общее количество вирусов в разные времена – постоянно кто-то создавал свои вредоносные программы в своих личных целях и многие из них так и не получили широкого распространения. Но в истории компьютерного мира есть и случаи «вирусных эпидемий», когда сотни тысяч и даже миллионов компьютеров вирусы поражали буквально за считанные часы. В последние годы вирусы уже не приводили к эпидемиям, так как компании, производившие антивирусные программы, быстро находили решения для нейтрализации новых вирусов

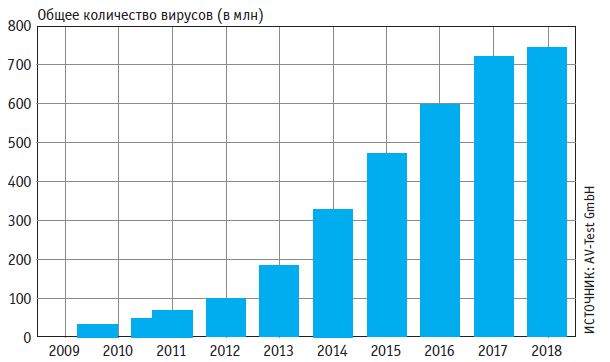

Таким образом, бурное развитие компьютерной техники, программного обеспечения – все это способствует развитию и распространению вредоносных программ. Только для Windows в 2018 году количество известных вирусов превысило 730 миллионов (рис.1.1).

Программное обеспечение уже содержит миллионы строчек кода, но сложно все написать правильно. Где-то даже мельчайшая опечатка оставляет «потайную дверцу», которую рано или поздно обнаружат создатели вирусов и воспользуются ею. Но в борьбе с вирусами антивирусные компании всегда стараются идти в ногу со временем, а часто – и опережать его на шаг-два. Выявляются основные тенденции, основные ошибки в программном обеспечении, основные уязвимые узлы, которыми пользуются создатели вирусов. Полное «оздоровление» интернета – это утопия, но максимальная безопасность каждого компьютера – в руках пользователей.

Рисунок 1.1 - Распространение вирусов за последние 10 лет

Среди относительно новых угроз особо опасными можно назвать те, что занимаются шпионажем и кражей конфиденциальной или личной информации. Не секрет, что деньги с банковских карт чаще всего и пропадают из-за воздействия таких программных апплетов и неосторожности или невнимательности самих владельцев. Но и сами вирусы могут быть выполнены либо в виде самостоятельного программного апплета, либо работают по принципу внедрения в уже имеющиеся файлы собственных вредоносных кодов, после чего такие объекты становятся «зараженными».

1.2 Общая классификация известных вирусных угроз

Чтобы разобраться в применяемых способах борьбы с компьютерными вирусами, необходимо понять, какие именно типы угроз можно встретить в современном компьютерном мире. Несмотря на то что вирусы могут разниться между собой, некоторые из них можно объединить в группы, используя для этого общие признаки [14].

По поводу стадий залегания вируса, она бывает латентной, инкубационной и активной (наиболее опасная).

- Латентный период – в данном периоде вирус находится в операционной системе без активных действий. Человек его может и не заметить, но в данном состоянии заметить его способен только антивирус, и то тогда, когда начнет сканировать весь компьютер.

- Период инкубации – в отличие от предыдущего, довольно опасный период. В этом периоде код вирусного программного обеспечения производит активацию и во множестве дублирует себя, распределяя свои дубли не только по различные части конкретного ПК, но и во всемирную сеть. Одна из неприятных составляющих данного периода состоит в том, что многие вирусы начинают через зараженный ПК активно рассылать спам по разным почтовым сервисам.

- Активный период (самая опасная стадия). При этом, вирусное программное обеспечение продолжает активно размножаться всеми доступными путями. Активно проявляет свои вредительские замыслы. Человек подобную деятельность сразу замечает, т.к. проявляется его суть – исчезновение программ, выключение различных служб. Происходят нарушения в производительности системы, вплоть до порчи различных элементов ПК.

Поскольку разнообразие компьютерных вирусов слишком велико, то они, как и их биологические прообразы, нуждаются в классификации. Классифицировать вирусы можно по следующим признакам:

- среда обитания;

- операционные системы, на которые воздействуют угрозы;

- алгоритмы функционирования самих вирусов;

- по способу заражения файлов;

- степень воздействия на компьютерные системы (деструктивность).

Среда обитания. Под «средой обитания» понимаются системные области компьютера, операционные системы или приложения, в компоненты (файлы) которых внедряется код вируса. В этом подразделе можно выделить четыре основные группы известных угроз:

- файловые;

- загрузочные;

- сетевые;

- макровирусы.

Рисунок 1.2 - Среда обитания компьютерных вирусов

Но это только основное разделение, поскольку многие известные угрозы на современном этапе развития компьютерных технологий явно трансформировались, причем так, что отнести их к какой-то одной группе невозможно. Так, например, нередко можно встретить сетевые макровирусы или файлового-загрузочные угрозы.

Файловые угрозы относятся к самым распространенным и получили свое название по той причине, что внедряются именно в файлы (чаще всего исполняемые) или создают их зараженные копии, подменяя оригиналы, из-за чего установленные приложения перестают работать или работают некорректно.

Файловые вирусы при своем размножении тем или иным способом используют файловую систему какой-либо (или каких-либо) операционной системы. Они:

- различными способами внедряются в исполняемые файлы (наиболее распространенный тип вирусов);

- создают файлы-двойники (компаньон-вирусы);

- создают свои копии в различных каталогах;

- используют особенности организации файловой системы (link-вирусы).

Все, что подключено к Интернету – нуждается в антивирусной защите: 82% обнаруженных вирусов находятся в файлах с расширением PHP, HTML и EXE. Это говорит о том, что выбор хакеров – это Интернет, а не атаки с использованием уязвимостей программного обеспечения. Угрозы имеют полиморфный характер, это означает, что вредоносные программы могут быть эффективно перекодированы удаленно, что делает их трудно обнаруживаемыми. Поэтому высокая вероятность заражения связана, в том числе, и с посещениями сайтов.

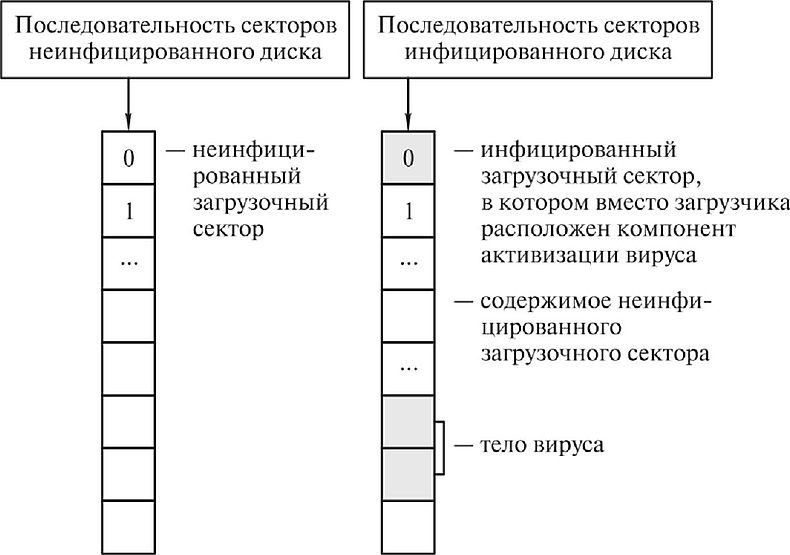

Рисунок 1.3 - Принцип действия загрузочных компьютерных вирусов

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Данный тип вирусов был достаточно распространен в 1990-х годов, но практически исчез с переходом на 32-битные операционные системы и отказом от использования дискет как основного способа обмена информацией.

Загрузочные объекты используют несколько иные принципы и в большинстве своем прописывают собственные вредоносные коды либо в загрузочных секторах, либо в главной загрузочной записи жесткого диска (Master Boot Record). Соответственно, при изменении таких записей операционная система может перестать загружаться или станет работать неправильно, поскольку вирус посредством созданной записи стартует вместе с зараженной операционный системой.

Сетевые угрозы, как уже понятно, в основном нацелены на то, чтобы самостоятельно передаваться от одного компьютера к другому, используя для этого лазейки в организации сетевых структур или попадая в систему через электронную почту (чаще всего по невнимательности самого пользователя, открывающего вложения сомнительного типа и содержания без предварительной проверки антивирусным программным обеспечением).

Наконец, макровирусы в основном нацелены на офисные документы и работают на основе специальных скриптов, которые срабатывают в момент открытия файлов в соответствующих редакторах (например, написанные на Visual Basic).

Многие табличные и графические редакторы, системы проектирования, текстовые процессоры имеют свои макро-языки для автоматизации выполнения повторяющихся действий. Эти макро-языки часто имеют сложную структуру и развитый набор команд. Макро-вирусы являются программами на макро-языках, встроенных в такие системы обработки данных. Для своего размножения вирусы этого класса используют возможности макро-языков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие.

Скрипт-вирусы, также как и макро-вирусы, являются подгруппой файловых вирусов. Данные вирусы, написаны на различных скрипт-языках (VBS, JS, BAT, PHP и т.д.). Они либо заражают другие скрипт-программы, либо являются частями многокомпонентных вирусов.

Операционные системы, на которые воздействуют угрозы. Говоря о компьютерных вирусах и борьбе с ними, неверным будет полагать, что современные угрозы избирательно воздействовали и воздействуют исключительно на Windows или устаревшие DOS-системы. Так, большое число угроз уже было выявлено в хранилище Google Play, которые наносили непоправимый вред Android-системам. Также не совсем корректным стоит считать, что все UNIX-подобные операционные системы, к каковым можно отнести и Linux, и построенные по его образу Android-модификации, воздействию вирусных угроз не подвержены, поскольку в них отсутствует системный реестр как таковой, – но ведь снижать производительность устройств, нагружая системные ресурсы, вирусы тоже могут, и это уже речь не идет о всевозможных шпионских программах, следящих за действиями пользователей кейлоггерах, вымогателях или апплетах, крадущих личную информацию.

До некоторых пор системы Apple считались неуязвимыми, но в последнее время проявилось множество публикаций о том, что те же «Айфоны» выводятся из строя совершенно элементарно путем пересылки на устройство сообщения, содержащего некий текст, который и вредоносным кодом назвать трудно – простой набор символов. Но факт остается фактом, при открытии такого месседжа девайс «умирает».

Алгоритмы работы вирусов. Рассматривая компьютерные вирусы и борьбу с ними, отдельно стоит сказать несколько слов о том, какие именно принципы работы используют современные угрозы. Среди общих признаков, по которым производится классификация в этом направлении, обычно выделяют такие:

- резидентность;

- наличие или отсутствие стелс-маскировки;

- самошифрование;

- полиморфизм;

- применение нестандартных приемов.

Понять разделение вирусов по резидентному признаку очень просто. В отличие от нерезидентного вируса, резидентная угроза при воздействии на систему как бы оставляет часть исполняемого кода непосредственно в оперативной памяти, то есть какая-то ее часть постоянно присутствует в виде загружаемых и исполняемых в ОЗУ компонентов. По большому счету те же макровирусы в некотором смысле тоже можно назвать резидентными, но они активны только в период работы определенного редактора, в котором происходит открытие сопоставленных ему документов.

Резидентные вирусы, получив управление, так или иначе остаются в памяти и производят поиск жертв непрерывно, до завершения работы среды, в которой он выполняется. С переходом на Windows проблема остаться в памяти перестала быть актуальной: практически все вирусы, исполняемые в среде Windows, равно как и в среде приложений Microsoft Office, являются резидентными вирусами. Соответственно, атрибут резидентный применим только к файловым DOS вирусам. В свою очередь, нерезидентные вирусы, получив управление производят разовый поиск жертв, после чего передают управление ассоциированному с ним объекту (зараженному объекту). К такому типу вирусов можно отнести скрипт-вирусы.

Технологии стелс, думается, объяснять не нужно. Применительно к вирусам это та же самая маскировка, предназначенная для того, чтобы скрыться в системе, подменяя себя другими объектами в виде якобы незараженных участков информации. Очень часто это проявляется еще и в перехвате запросов операционной системы на чтение, запись или перезапись зараженных объектов. Например, те же макровирусы используют популярную методику установки запретов на отключение макросов или на вызов соответствующих меню их просмотра.

В определенной мере самошифрование, прямо связанное с полиморфизмом, тоже можно отнести к маскировочным атрибутам, только применяемая методика состоит в том, чтобы максимально усложнить распознавание угрозы защитными средствами за счет шифрования тела оригинального вредоносного кода с созданием его полиморфной (видоизмененной) копии таким образом, что все последующие клоны могут быть абсолютно непохожи на исходный объект.

Шифрованный вирус – это вирус, использующий простое шифрование со случайным ключом и неизменный шифратор. Такие вирусы легко обнаруживаются по сигнатуре шифратора.

Вирус-шифровальщик. В большинстве случаев вирус-шифровальщик приходит по электронной почте в виде вложения от незнакомого пользователю человека, а возможно, и от имени известного банка или действующей крупной организации.

Вложения вредоносных писем чаще всего бывают в архивах .zip, .rar, .7z. И если в настройках системы компьютера отключена функция отображения расширения файлов, то пользователь (получатель письма) увидит лишь файлы вида «Документ.doc», «Акт.xls» и тому подобные.

Другими словами, файлы будут казаться совершенно безобидными. Но если включить отображение расширения файлов, то сразу станет видно, что это не документы, а исполняемые программы или скрипты, имена файлов приобретут иной вид, например, «Документ.doc.exe» или «Акт.xls.js». При открытии таких файлов происходит не открытие документа, а запуск вируса-шифровальщика.

Полиморфный вирус – это вирус, использующий метаморфный шифратор для шифрования основного тела вируса со случайным ключом. При этом часть информации, используемой для получения новых копий шифратора также может быть зашифрована. Например, вирус может реализовывать несколько алгоритмов шифрования и при создании новой копии менять не только команды шифратора, но и сам алгоритм.

На практике встречаются случаи получения по электронной почте обычного Word-файла, внутри которого, помимо текста, есть изображение, гиперссылка (на неизвестный сайт в Интернете) или встроенный OLE-объект. При нажатии на такой объект происходит незамедлительное заражение.

К нестандартным методам можно отнести несколько отличные от общепринятых принципы максимально глубокого проникновения в ядро системы с целью затруднения их детекции. Особо яркими примерами можно назвать небезызвестную угрозу «ЗАРАЗА» и некоторые разновидности вируса «ТРУО».

По способу заражения файлов вирусы можно разделить на следующие категории:

- Перезаписывающие. Данный метод заражения является наиболее простым: вирус записывает свой код вместо кода заражаемого файла, уничтожая его содержимое. Естественно, что при этом файл перестает работать и не восстанавливается. Такие вирусы очень быстро обнаруживают себя, так как операционная система и приложения довольно быстро перестают работать.

- Паразитические. К паразитическим относятся все файловые вирусы, которые при распространении своих копий обязательно изменяют содержимое файлов, оставляя сами файлы при этом полностью или частично работоспособными.

- Вирусы-компаньоны. К ним относятся вирусы, не изменяющие заражаемых файлов. Алгоритм работы этих вирусов состоит в том, что для заражаемого файла создается файл-двойник, причем при запуске зараженного файла управление получает именно этот двойник, т.е. вирус. К вирусам данного типа относятся те из них, которые при заражении переименовывают файл в какое-либо другое имя, запоминают его (для последующего запуска файла-хозяина) и записывают свой код на диск под именем заражаемого файла.

- Вирусы-ссылки. Вирусы-ссылки или link-вирусы не изменяют физического содержимого файлов, однако при запуске зараженного файла «заставляют» операционную систему выполнить свой код. Этой цели они достигают модификацией необходимых полей файловой системы.

- Файловые черви. Файловые черви не связывают свое присутствие с каким-либо выполняемым файлом. При размножении они всего лишь копируют свой код в какие-либо каталоги дисков в надежде, что эти новые копии будут когда-либо запущены пользователем. Иногда эти вирусы дают своим копиям «специальные» имена, чтобы подтолкнуть пользователя на запуск своей копии – например, INSTALL.EXE или WINSTART.BAT.

- OBJ-, LIB-вирусы и вирусы в исходных текстах. Это вирусы, заражающие библиотеки компиляторов, объектные модули и исходные тексты программ, достаточно экзотичны и практически не распространены. Всего их около десятка. Вирусы, заражающие OBJ- и LIB-файлы, записывают в них свой код в формате объектного модуля или библиотеки. Зараженный файл, таким образом, не является выполняемым и неспособен на дальнейшее распространение вируса в своем текущем состоянии.

Носителем же «живого» вируса становится COM- или EXE-файл, получаемый в процессе линковки зараженного OBJ/LIB-файла с другими объектными модулями и библиотеками. Таким образом, вирус распространяется в два этапа: на первом заражаются OBJ/LIB-файлы, на втором этапе (линковка) получается работоспособный вирус.

Воздействие на систему. По своим деструктивным возможностям и степени воздействия на операционную систему или данные угрозы разделяют следующим образом:

- безвредные (не оказывающие особо влияния на работу компьютерной системы, за исключением уменьшения свободного пространства на диске или объема оперативной памяти);

- неопасные (имеющие те же признаки воздействия, что и первая группа, но с сопровождением воздействия разного рода визуальными или звуковыми эффектами);

- опасные (воздействие которых может приводить к серьезным сбоям в работе операционной системы и установленных в ее среде программ);

- очень опасные (приводящие к крашу системы, порче или удалению важных данных, краже информации, шифрованию файлов и т. д.).

Но если говорить о борьбе с вирусами, каждый пользователь должен четко понимать, что даже если в самом вредоносном коде или его какой-то ветке принцип деструктивного воздействия на систему обнаружен не будет, считать угрозу безопасной все равно нельзя. Основная проблема состоит в том, через самые, казалось бы, безобидные вирусы-шутки в компьютерную систему запросто могут проникнуть и более опасные угрозы, которые, если их не обнаружить вовремя, могут нанести системе очень серьезный ущерб, а последствия станут необратимыми.

Глава 2. Проблемные вопросы борьбы с компьютерными вирусами и эффективность антивирусных программ

2.1 Методы и проблемы обнаружения компьютерных вирусов

Перейдем к определению возможных средств борьбы с компьютерными вирусами всех представленных выше типов. Современные разработчики антивирусного программного обеспечения используют несколько основополагающих принципов, позволяющих своевременно обнаружить угрозу, нейтрализовать ее (вылечить зараженный объект) или безболезненно удалить из системы, если лечение оказывается невозможным. Среди всего многообразия методов борьбы с вирусами особо можно выделить следующие:

- сканирование (сигнатурный анализ);

- эвристический (поведенческий) анализ;

- метод резидентного мониторинга и отслеживание изменений программ;

- вакцинация приложений;

- использование программно-аппаратных средств.

Сканирование путем сравнения сигнатур является самым примитивным и достаточно неэффективным методом, поскольку в процессе проверки системы производится сравнение только с уже известными сигнатурами, хранящимися в обширных базах данных. Как уже понятно, выявить новые угрозы, которых в таких базах нет, будет крайне затруднительно.

Для борьбы с вирусами в такой ситуации применяются более продвинутые методы. Эвристический анализ получил широкое распространение относительно недавно. Данный принцип основан на том, что защитное программное обеспечение проверяет работу всех программ, выявляя возможные отклонения и наличие признаков создания копий, помещения резидентных команд в оперативную память, создание записей в загрузочных секторах и т.д. Иными словами, проверяется возможная принадлежность какого-то неправильно работающего апплета к угрозам как раз на основе их нестандартного поведения. Такая методика большей частью оказывается максимально эффективной при выявлении новых неизвестных вирусов.

В качестве одного из наиболее мощных средств борьбы с вирусами довольно часто применяются специальные резидентные мониторы, которые отслеживают подозрительные действия приложений, как это было показано в описании эвристического анализа. Но такие методы имеют узкую направленность.

Под вакцинацией программ понимают проверку целостности приложений на основе сравнения контрольных сумм файлов. При выявлении несовпадений может выдаваться предупреждение или запускаться какая-то лечащая утилита. Однако стелс-угрозы такими методами обнаружить невозможно.

Наконец, наиболее эффективными средствами борьбы с вирусами считаются специальные программно-аппаратные модули, устанавливаемые в разъемах с общим доступом к шине и позволяющие контролировать абсолютно все протекающие в системе процессы. Они представляют собой специальные контроллеры, отслеживающие любые изменения. Их программная часть запоминается в специальных областях жесткого диска. Именно поэтому внести изменения в загрузочные записи и секторы, файлы конфигурации или в исполняемые апплеты вирус уже не сможет.

Что же касается способов борьбы с вирусами, которые пользователь может применять самостоятельно, иногда присутствие угроз в системе можно выявить по некоторым типичным признакам:

- система начинает работать медленнее, зависает, самопроизвольно перезагружается или не загружается вообще;

- без видимой причины возрастает нагрузка на центральный процессор, оперативную память, жесткий диск или сеть;

- исчезают, переименовываются или повреждаются некоторые файлы;

- свободное место на диске катастрофически уменьшается;

- на экран выводятся непонятные или провокационные сообщения и реклама;

- появляются посторонние визуальные эффекты, или выдаются звуковые сигналы;

- установленные программы работают некорректно или перестают работать вообще;

- файлы оказываются испорченными (или зашифрованными) и не открываются;

- система полностью блокируется и т. д.

Для борьбы с вирусами всех известных и неизвестных типов обычно используется специальное программное обеспечение, в общем случае называемое антивирусами. В свою очередь, такие программные продукты тоже можно разделить по некоторым общим признакам. В основном используются следующие типы программ:

- антивирусы-фильтры и сторожа;

- антивирусные детекторы и ревизоры, некоторые из которых совмещают в себе еще и возможности докторов;

- приложения-вакцинаторы.

Первый тип защитных средств нацелен на препятствование проникновению в систему угроз любого типа, воздействующего именно на программную среду компьютера. Однако такие утилиты оказываются неспособными предотвратить вторжение при обращении вируса к BIOS. Вторая категория предназначена для отслеживания наличия вирусов в уже зараженных системах на основе вышеописанных алгоритмов. В свою очередь третий тип программного обеспечения по-своему выглядит очень необычно. Такие инструменты способны дописывать в тело программ данные о возможном поражении вирусами, за счет чего пресекаются любые попытки их изменения.

Если система подверглась вирусной атаке, вылечить ее (если только воздействие на достигло критических масштабов) в большинстве случаев можно достаточно просто.

Как правило, для борьбы с вирусами и «заболеваниями» системы применяются специальные портативные сканеры, не требующие установки на жесткий диск (например, KVRT или Dr. Web CureIt!), или дисковые приложения, на основе которых можно создавать загрузочные носители и проверять систему еще до загрузки операционной системы (например, Kaspersky Rescue Disk).

В некоторых случаях пользователи могут противостоять угрозам и самостоятельно. Большей частью такие способы борьбы с вирусами можно отнести к нейтрализации рекламных угроз, которые могут устанавливать в виде отдельных приложений, внедряться браузеры как расширения (дополнения) или панели.

Для удаления угроз, относимых к классам Malware и Hijackers, обычно применяется деинсталляция апплетов, расширений и панелей, удаление остаточных записей из системного реестра и файлов на жестком диске, возвращение стартовой страницы с восстановлением поисковой системы в браузерах, а также удаление всех возможных приписок, которые могут содержаться в поле типа объекта в свойствах ярлыка браузера (указанный к исполняемому файлу путь должен заканчиваться названием файла старта обозревателя и его расширением).

2.2 Антивирусные программы и проблематика их использования

Для удобной и безопасной работы за компьютером необходимо иметь минимальные представления о способах защиты личных данных, следует знать, что такое компьютерные вирусы, и с помощью какого программного обеспечения с ними необходимо бороться.

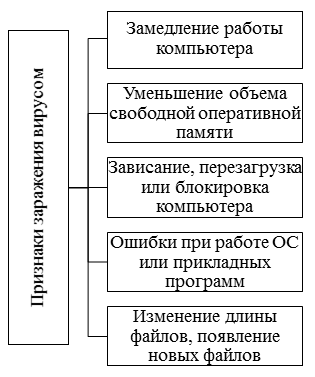

Как уже было отмечено, компьютерный вирус – это вредоносное программное обеспечение, способное нанести непоправимый ущерб компьютеру и информации, хранящейся на его носителях. Его основной целью является нанесение вреда, хищение информации и многое другое. Определить наличие вируса на компьютере можно по признакам, представленным на рисунке 2.1.

Рисунок 2.1 - Признаки заражения вирусом

Наличие одного или нескольких признаков заражения не дают 100% гарантии, что компьютер заражен вирусом. В свою очередь, антивирусное программное обеспечение служит для выявления компьютерных вирусов, их удаления, лечения и профилактики.

Сегодня на рынке представлено огромное разнообразие антивирусных программ. Каждая из них имеет свои достоинства и недостатки, но все антивирусы должны отвечать следующим критериям:

- стабильность и надежность работы;

- регулярное обновление базы данных;

- определение разнообразных типов вирусов;

- умение работать с файлами разнообразных типов;

- осуществление проверки всех новых файлов автоматически;

- возможность восстанавливать зараженные файлы, не стирая их с жесткого диска.

Как было сказано ранее, антивирусное программное обеспечение служит для диагностики, лечения и профилактики компьютерных вирусов. Диагностика выявляет вирусы и уведомляет пользователя компьютера. Найдя вирус, антивирусное программное обеспечение может предложить пользователю вылечить инфицированный файл, поместить его в карантин или удалить. Профилактика заключается в том, что антивирусная программа запускается вместе с операционной системой и проверяет на наличие вируса каждую запускаемую программу или файл, т.е. зачищает компьютер постоянно.

На сегодняшний день в мире существует огромное разнообразие компьютерных вирусов. Именно для определения того или иного типа вируса у антивирусных программ есть база данных сигнатур, с которой антивирус сверяет сканируемые файлы. И при обнаружении подозрительности оповещает об этом пользователя.

Антивирусные программы имеют три режима проверки на наличие вредоносного программного обеспечения: минимальный, средний (оптимальный), максимальный (параноидальный).

Параноидальный уровень защиты обеспечивает максимальную степень защиты, но обычно при этом потребляет большое количество ресурсов компьютера. Оптимальный уровень обеспечивает достаточный уровень защиты, он рекомендуется для повседневной работы. Минимальный уровень защиты обычно включает в себя проверку по базе данных сигнатур, то есть антивирус выдаёт информацию, только если это действительно 100% вирус.

Компьютерные вирусы опасны как для аппаратной части компьютера, так и для персональных данных. Чтобы защитить их, необходимо установить на компьютер антивирусную программу.

Чтобы обнаружить вредоносный код, современные антивирусы используют следующие методы обнаружения:

1. Обнаружение по сигнатурам. Вирус попадает в поле зрения разработчиков, те его изучают, препарируют, ставят над ним эксперименты и создают противоядие. Затем данные о вирус заносится в базу сигнатур и реестр вирусов, то есть антивирус получает доступ к еще одному образцу для сравнения. Теперь, когда антивирус встретит такой же вирус, он сразу его узнает по «фотороботу», который вложили в базу сигнатур разработчики и сможет его мгновенно обезвредить.

Однако проблема состоит в том, что пока кто-то не станет жертвой вируса, разработчики могут и не узнать о его существовании. Другими словами, пока вирус не признан таковым, антивирус его не обезвредит, и если эпидемия распространяется очень быстро, то многих антивирус спасти не сумеет. Этот метод надежен, не очень сильно «нагружает» центральный процессор и довольно оперативен. Однако, эффективность его напрямую зависит от того, успел ли вирус попасть в базу, то есть против всех новых и сверхновых угроз безопасности он совершенно бессилен.

2. Эвристический анализ. Это поведенческий метод обнаружения, благодаря которому антивирус отслеживает всю деятельность программ в системе, и бьет тревогу, когда обнаруживает подозрительную активность. Как правило, современные антивирусные пакеты оснащены еще и «песочницами», потому программы, вызвавшие подозрение во время эвристического анализа, отправляются прямиком в нее. «Песочница» – это выделенная область памяти, которая не взаимодействует с системой напрямую, а потому все программы, помещенные в нее, не могут навредить.

Этот метод позволяет выявлять некоторые новые, не успевшие очутиться в базе сигнатур, вирусы, но число ложных срабатываний сводит на нет все возможности достаточно эффективного метода обнаружения. В связи с этим разработчики вынуждены искать разумный компромисс между эффективностью системы защиты и числом возможных ложных реагирований.

Большинство антивирусов, работающих на этом алгоритме, заблокируют все программы взлома («кряки»), генераторы ключей («кейгены»), системы удаленного администрирования, программы хранителей паролей и многие другие подозрительные программы.

Систему этот метод анализа перегружает катастрофически, независимо от разработчика антивируса и мощности компьютера, поскольку такой антивирус является программой в памяти, которая постоянно анализирует каждый процесс.

3. Эмуляция. Это те самые «песочницы», в которые помещаются подозрительные программы, чтобы те не смогли нанести системе вред до выяснения их сущности. Средство это скорее вспомогательное, потому и эффективность его оценить сложно.

Внушительно выглядят списки возможностей ряда антивирусных пакетов, а перечень дополнительных модулей со звучными названиями вселяет непоколебимую уверенность в их эффективности. Однако, на деле же антивирусы зачастую не в состоянии оперативно справиться с проблемой заражения системы.

Так, сигнатурный анализ не в состоянии быть эффективным, поскольку разработчики просто не успевает за создателями вирусов. Последние могут оперативно модифицировать, «заточить» под новые задачи существующие вирусы, а также создать вредоносный код с помощью совершенно новых инструментов. А цепочка «обнаружить – исследовать – включить в сигнатуры – обновить антивирусные базы» слишком длинная, чтобы гарантировать оперативное реагирование антивируса на только появившиеся угрозы безопасности.

Эвристический анализ достаточно эффективен, но существенно снижает работоспособность ПК, в связи с чем компромисс между эффективностью и комфортом сводит на нет большую часть потенциала.

При этом стоит отметить, что существуют еще полиморфные вирусы, защиту от которых не может обеспечить ни один метод анализа. Да и против многих руткитов, набирающих все большую популярность среди создателей вирусов, у антивирусного программного обеспечения нет достойного средства обнаружения и нейтрализации.

Помимо того, что антивирусы плохо выполняют свои обязанности, они могут еще и мешать. Разработчики антивирусного программного обеспечения имеют возможность контролировать ситуацию на рынке с помощью своих систем защиты, с легкостью избавляясь от неугодных, заказанных партнерами или конкурирующих компаний, и это очень просто сделать, ведь вирус – это такая же программа, а на какую из них повесить ярлык «вредоносный код» в базе сигнатур, решает разработчик антивирусного программного обеспечения. Аналогичным образом легко можно закрыть доступ к сайту неугодной компании.

Так, к примеру, Windows Defender борется с программами типа NoCD не потому, что они опасны, а потому, что об этом попросили разработчики игр. Есть информация и о том, что тот же Windows Defender был использован в качестве инструмента борьбы с одной софтверной компанией. В свою очередь Лаборатория Касперского в 2007 году посчитала вредоносными программные продукты американской компании Zango, что примело к скандалу, который закончился судом.

Таким же образом разработчики антивирусов и другого программного обеспечения могут вступать в сговор, чтобы пользователь предпочел бесплатным аналогам платное программное обеспечение. Так, в свое время старший вице-президент Symantec Брайан Дай высказал мнение в интервью Wall Street Journal, что антивирусы практически мертвы, так как в состоянии эффективно отразить всего лишь около 45% кибер-атак.

Таким образом, полный отказ от использования программ антивирусной защиты – шаг недальновидный, но и уверенности в безапелляционной эффективности антивирусного программного обеспечения нет.

2.2 Сравнительный анализ и эффективность антивирусных программ

Системы антивирусной защиты долго и упорно эволюционировали. Современный борец с кибер-преступностью, как правило, оснащен всеми существующими сегодня инструментами сразу, но у каждого разработчика свои алгоритмы, отсюда и различные успехи.

Рассмотрим подробнее наиболее популярные антивирусные программы.

Антивирус лаборатории Касперского – Internet Security. Самая известная антивирусная программа на территории Российской Федерации. Данный антивирус работает с операционными системами Windows, Mac, а также планшетными и мобильными устройствами на базе Android. Лаборатория Касперского предоставляет антивирусные программы для малого, среднего и крупного бизнеса, которые защищают Интернет-соединения, банковые операции, веб-камеру и имеют функцию родительского контроля. Антивирус предоставляет возможность поиска и установки обновлений программ и удаление неиспользуемых программ, имеется бесплатный тестовый период – 30 дней.

Avast Free Antivirus – интуитивно понятная и не требующая значительных ресурсов программа для защиты компьютера. Данное антивирусное программное обеспечение распространяется бесплатно, но можно приобрести расширенную или максимальную версии, которые содержат в себе дополнительные функции. Avast совместим с большинством современных операционных систем, а также смартфонов на базе Android и iPhone. Как и Антивирус лаборатории Касперского предоставляет антивирусные программы для бизнеса, защищает Интернет-соединения, банковые и финансовые операции и проверяет безопасность сети Wi-Fi.

360 Total Security. Данный антивирус быстр и прост в использовании, практически с каждым обновлением программы ее арсенал функций возрастает. Данная антивирусная программа совместима с теми же операционными системами, что и ее конкуренты. Этот продукт защищает веб-браузер, сжимает данные в памяти компьютера, проверяет и очищает системный реестр, защищает сеть Wi-Fi от внешних угроз. Для опытных пользователей имеются гибкие настройки приложения, возможность оптимизировать работу системы через антивирус и выбора темы оформления интерфейса на интересующую тематику. Данный антивирус также является бесплатным, но можно купить премиум версию, которая отличается расширенным функционалом.

В таблице 2.1 представлены результаты сравнительного анализа функционала рассмотренных антивирусных программ.

Таблица 2.1 - Результаты сравнительного анализа антивирусных программ

|

Функционал антивирусной программы |

Антивирус Касперского – Internet Security |

Avast Free Antivirus |

360 Total Security |

|

Антивирусный сканер и антивирусный монитор |

+ |

+ |

+ |

|

Защита персональных данных |

+ |

+ |

+ |

|

Система обновлений |

+ |

+ |

+ |

|

Веб-защита |

+ |

+ |

+ |

|

Поведенческий блокиратор |

+ |

+ |

+ |

|

Эвристический анализ |

+ |

+ |

+ |

|

Анти-фишинг |

+ |

- |

- |

|

Анти-спам |

+ |

- |

- |

|

Возможность работы в облаке |

+ |

+ |

+ |

|

Цена базовой версии |

1800 руб. |

бесплатно |

бесплатно |

|

Цена премиум версии |

1992 руб. |

1950 руб. |

999 руб. |

Из представленной таблицы видно, что безусловным лидером по функционалу является антивирус Касперского – Internet Security, два других претендента немного отстают. Таким образом, самым оптимальным вариантом является антивирус Касперского – Internet Security. Ели же нет желания платить за лицензию Avast Free Antivirus и 360 Total Security являются неплохим выбором, потому что базовые версии отлично подходят для повседневной работы за компьютером. Особенно они будут удобны для новичков, благодаря автоматизации множества функций и удобному, простому интерфейсу.

В 2018 году Роскачество совместно с Международной ассамблеей организаций потребительских испытаний (International Consumer Research and Testing – ICRT) провело исследование антивирусных программ, испытав 35 продуктов 19 производителей, включая как платные, так и бесплатные версии, 25 антивирусов предназначались для операционной системы Windows и еще 10 – для macOS. Исследование проходило в двух ведущих аккредитованных лабораториях Европы, чьи объективность и беспристрастность доказана многочисленными исследованиями, результаты которых публикуются в более чем 50 странах по всему миру. В этих же лабораториях главные мировые производители антивирусов тестируют свои продукты.

Антивирусы оценивались по 365 показателям, которые можно разделить на три основные группы: защита от вредоносных программ (65% от общей оценки), удобство использования (25% от общей оценки) и потребление ресурсов (10% от общей оценки).

Каждый продукт с помощью лабораторных инструментов исследовался на способность бороться с различными видами вирусов, червей и троянскими программами (Trojan-Banker, Trojan-PSW, Trojan-Ransom, Trojan-Spy, Trojan-Downloader). Эксперты лаборатории искали вредоносные программы в 40 точках по всему миру, чтобы найти самые свежие версии на момент тестирования. Испытания проходили в четыре этапа и длились в общей сложности около года.

Важно отметить, что антивирусы исследовались на способность противостоять вредоносным программам при сканировании системы как в режиме реального времени, так и в режиме по требованию. Таким образом, Роскачество расширило традиционную методику испытаний, которую используют международные организации, чтобы исследовать антивирусы во всех возможных ситуациях.

Все продукты испытывались параллельно и одновременно, и были полностью обновлены. Тестирование в режиме реального времени проводилось с целью дать оценку способности антивируса предотвращать заражение, поступающее из интернета. Программа испытаний включала открытие ссылок, ведущих на вредоносные сайты, в том числе фишинговые (безопасный просмотр страниц отключен), подключение флэшки с вредоносными программами (использовались все типы вредоносных программ) и их запуск, а также установку программ-вымогателей (771 программа). Нововведением этого года был тест на пользовательское решение, так как некоторые антивирусные программы зачастую перекладывают ответственность за открытие ссылок или запуск неизвестных программ на пользователя.

По итогам всех четырех этапов тестирования, в общей сложности длившихся около года, антивирус должен был остановить 40 тысяч вредоносных программ, найденных в интернете не более чем за четыре недели до теста. Кроме того, столько же программ были безопасными, они использовались с тем, чтобы оценить антивирусы на ложно-позитивные срабатывания.

Помимо оценки того, насколько хорошо антивирусы справляются со своей основной функцией – защитой системы – исследовался и такой немаловажный показатель, как удобство использования. Дело в том, что рядовому пользователю не всегда бывает легко разобраться в настройках и интерфейсе. Несмотря на то, что производители постоянно совершенствуют этот параметр, здесь все равно есть свои объективные лидеры и аутсайдеры.

Согласно результатам исследования, в пятерку лучших антивирусных программ, предназначенных для операционной системы Windows, вошли:

- Bitdefender Internet Security – 1 место. По итогам испытаний оказался лучше всех в способности защищать компьютер от вредоносных программ.

- ESET Internet Security – 2 место. Хорошо защищает компьютер, один из самых удобных в использовании.

- Bitdefender Antivirus Free Edition – 3 место. Бесплатная версия программы, оказавшейся на первой строчке. Защищает компьютер почти так же хорошо, однако много функций урезано.

- Norton Security Deluxe – 4 место. Хорошо защищает компьютер, при этом потребляет немного ресурсов, и довольно прост в использовании.

- Avast Free Antivirus – 5 место. Менее удобен, чем четыре предыдущих, при этом хорошо защищает компьютер и потребляет мало ресурсов.

Места с 6-го по 10-е достались Trend Micro Internet Security, Avast Internet Security, F-Secure Safe, AVG Antivirus Free и AVG Internet Security.

В топ-3 лучших антивирусов для операционной системы macOS вошли:

- ESET Cyber Security Pro – 1 место. Один из лучших в плане защиты от вредоносных программ и удобства использования.

- Kaspersky Internet Security – 2 место. Лучше всех защищает компьютер, удобен, но потребляет довольно много ресурсов

- Bitdefender Antivirus for Mac – 3 место. Хорошо защищает компьютер, удобно пользоваться.

Пятерку лучших замыкают G Data Antivirus for Mac и Norton Security Deluxe.

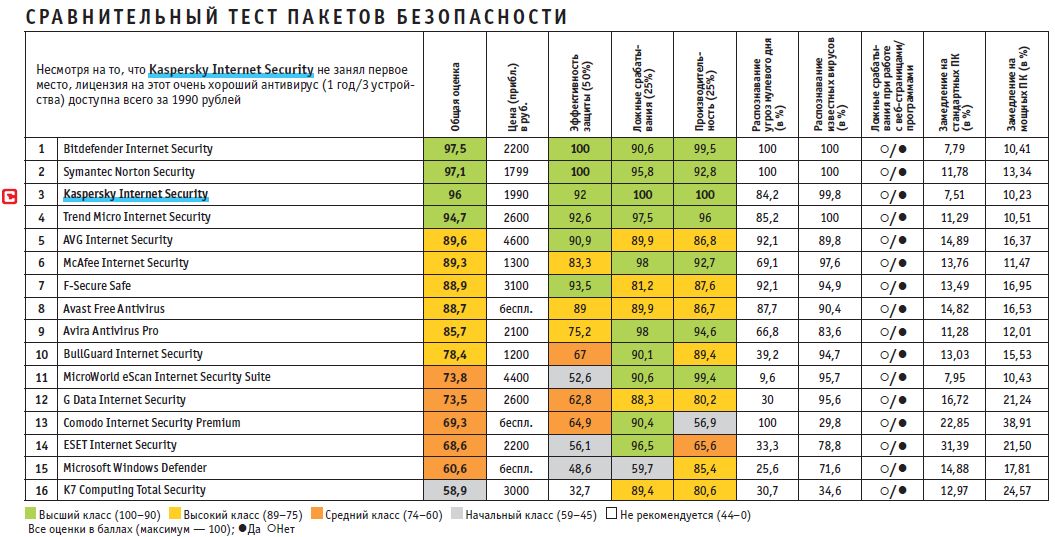

В начале 2019 года интересное исследование провели CHIP вместе с лабораторией AV-Test, протестировав 15 антивирусов в сравнении с Защитником Windows. Тестирование антивирусов проводилось в экстремальных условиях. Каждому антивирусу было предоставлено примерно 20 000 вирусов (даже если в реальности кликать по каждой доступной ссылке в Интернете, на одну систему такое количество вирусов никогда не обрушится, однако тестовая среда должна выглядеть именно таким образом, чтобы можно было выявить уязвимые места продуктов).

Подробно изучались два сценария. В первом, так называемой «проверке в реальных условиях», использовались самые свежие, порой лишь несколько часов назад появившиеся вирусы. Ко времени испытания антивирусам еще не доступны актуальные сигнатуры, позволяющие безошибочно распознать угрозы нулевого дня. Таким образом, пакетам безопасности приходится вычислять вирусы, червей и троянов каким-то иным способом. Информация о том, как именно они это делают и насколько успешно, регистрируется на тестовых системах для каждого отдельного образца с возможностью воспроизведения [13].

Задача второго сценария тестирования от AV-Test заключается в защите от уже известных вирусов, однако, не старше четырех недель. В этой категории речь идет о большой массе вредителей, «наседающих» на антивирусы.

Результаты теста говорят сами за себя: лучшая защита стоит денег, при этом не существует единоразовой фиксированной стоимости – все платные решения требуют ежегодных вложений. Спустя долгие годы пребывания среди лидеров в сравнительном тесте победу одержал Bitdefender Internet Security. Данный антивирус и занявший второе место Symantec Norton Security оказались единственными антивирусными сканерами, распознавшими всех предложенных им вредителей.

Результаты исследования представлены в Приложении.

Распознавание известных вирусов. Для разработчиков антивирусного программного обеспечения выпуск обновлений своих продуктов – это бег наперегонки со злоумышленниками. Последние ежедневно заполняют Интернет новым вредоносным кодом, который в лабораториях производителей защитных пакетов собирается, анализируется и перерабатывается в шаблон для антивирусов.

Тот факт, что распознавание известных вирусов является самой легкой задачей для большинства протестированных пакетов, доказывает соблюдение высокого уровня работы всеми разработчиками. Вычисленная степень распознавания в данной категории у всех продуктов находится выше 99%. Однако лишь в случае с Bitdefender, Symantec и Trend Micro были распознаны действительно все вредители из представленного набора [13].

Распознавание угроз нулевого дня. Гораздо сложнее справиться с вирусами, используемыми при атаках нулевого дня. В таких случаях речь идет о совершенно новых вредителях, от которых разработчики антивирусов пока еще не «привили» свои программы. Здесь защита через сигнатуры не работает. В дело должны вступать другие модули – например, эвристика или запрос о репутации в облачный сервис. Лишь Bitdefender, Comodo и Symantec набрали в данной категории максимальное количество баллов, от остальных вирусы ускользнули.

Степень распознавания в 98% выглядит лучше, чем является на самом деле, поскольку означает, что из 100 атак две пройдут успешно, чего не должно происходить при наличии антивируса. Вот почему столь существенно были снижены баллы за эту ошибку [13].

В целом, первые пять пакетов рейтинга, а также F-Secure Safe предлагают очень хорошее качество распознавания. Стоимость данных продуктов варьируется от 1500 до 3000 рублей в год за пакет с лицензией на три компьютера.

Avast Free Antivirus и Comodo Internet Security Premium – эти бесплатные продукты в начале тестирования рассматривались как альтернативы Защитнику Windows. При этом Avast произвел лучшее впечатление и попал в середину рейтинга с почти идеальным распознаванием. С другой стороны, к сожалению, ни в одной из категорий это программное обеспечение не показало стопроцентного распознавания, а от результатов в 87,7% (угрозы нулевого дня) и 90,4% (набор известных вредителей) отмахнуться теперь уже невозможно.

Comodo, напротив, не выходит за пределы удовлетворительной степени распознавания. Однако в такой важной категории, как распознавание угроз нулевого дня, данный бесплатный продукт проявил себя превосходно, «отловив» всех вредителей, и оторвался даже от большинства платных антивирусов. С набором известных образцов вредоносного кода Comodo не справился, чем и испортил себе оценку.

Большинство пользователей Windows делают ставку на интегрированный Защитник, поскольку он якобы не мешает в работе. Во время тестирования установлено, что этот продукт постоянно улучшается, поскольку компания Microsoft с каждым обновлением привносит в него новые функции. Но в целом защита от Microsoft слишком слаба, что и выливается в предпоследнее место в представленном рейтинга.

В случае с набором известных образцов вредоносного программного обеспечения решение от Microsoft подбирается к 100%, однако в атаках нулевого дня достаточно часто Защитник бесполезен, что привело к снижению оценку за обнаружение до минимальной [13].

Пакеты безопасности работают без перерыва: они, в качестве одного из первейших компонентов, вклиниваются в загрузочный процесс Windows и контролируют любое обращение к файлу. Таким образом, неважно, чем пользователь занимается: просматривает ли сайты, скачивает ли файл, копирует ли папку, работает ли с программами Office или же устанавливает новую утилиту для видеомонтажа, – все проверяется антивирусом в реальном времени.

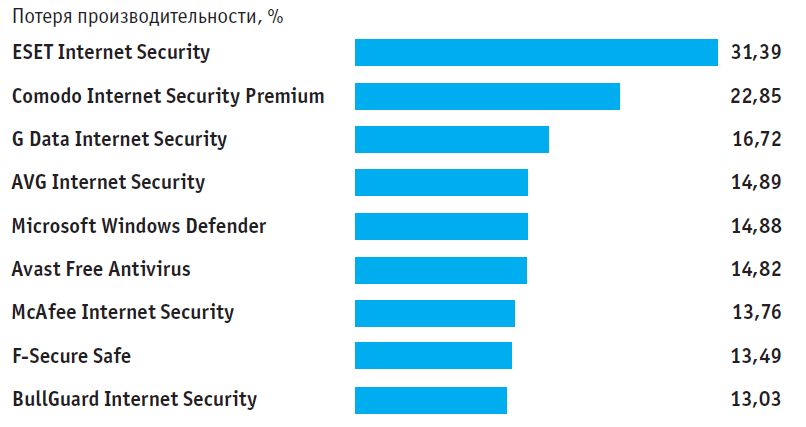

Однако стоит иметь в виду, что эти дополнительные усилия будут стоить производительности различных компонентов, причем существенной: так, установка программ с Comodo на компьютере займет в два раза больше времени, чем на машине без защиты. При использовании ESET во время тестирования было зафиксировано замедление работы стандартных программ до целых 66%.

Безусловно, защита в фоновом режиме влияет на производительность ПК. На рис.2.2 представлены самые замедляющие продукты рейтинга.

Рисунок 2.2 - Потеря производительность ПК, % [13]

Для определения потерь в производительности проверились антивирусы на компьютере средней оснащенности (Intel Xeon X3360 2,83 GHz, 4 GByte RAM, 500 GByte HDD) и на компьютере класса High-End (Intel i7-3770, 3,40 GHz, 16 GByte RAM, 512 GByte SSD), выполняя на них абсолютно стандартные действия: вызов веб-страниц, скачивание программ из Интернета, работа с обычным программным обеспечением, установка утилит и копирование файлов. Все перечисленное сначала осуществлялось без антивирусной защиты, а затем – параллельно с работой отдельных пакетов безопасности.

Следовало бы ожидать, что Защитник Windows, будучи компонентом операционной системы, станет работать наиболее экономно по отношению к ресурсам. Однако это описание подходит лишь к победителю теста, продукту Bitdefender, и антивирусу Kaspersky, занявшему третью позицию в рейтинге. Kaspersky замедляет стандартное оборудование только на 7,51%, показатель же Bitdefender в 7,79% практически настолько же хорош. Для сравнения: считающийся бережливым Защитник Windows демонстрирует поистине высокий показатель замедления – 14,88%.

Comodo и ESET в этой категории показали себя с худшей стороны и единственные из всех кандидатов не получили хорошей оценки. Интересно, что все протестированные антивирусы, вплоть до McAfee, демонстрируют высокую степень снижения производительности на более быстром оборудовании. Ни один из продуктов не показал здесь менее 10%: наименее тяжеловесными на компьютере High-End оказались Bitdefender, Kaspersky, MicroWorld eScan и Trend Micro с замедлением на 10,5%.

Идеальный антивирус заметен только в серьезной ситуации. В остальное время пакет безопасности должен как можно скромнее выполнять свою задачу в фоновом режиме. Данный аспект был проверен на основе 40 стандартных программ, таких как Firefox, Adobe Reader и VLC Media Player. Протоколировались случаи, когда защитный пакет по ошибке выдавал предупреждение или спрашивал пользователя, безопасно ли определенное действие или нет. В AV-Test проверяли, была ли программа полностью установлена и все ли функции доступны. После чего проводился дополнительный тест на ложное распознавание в облегченной форме, во время которого специалисты просканировали примерно 1,3 млн файлов и просмотрели 500 веб-страниц [13].

Ни один продукт не избежал ложного срабатывания во время проверок, однако количество «False Positives» от 3 до 96 указывает на довольно большой разброс. В наиболее раздражающей манере работает Защитник Windows, наименее заметно – Kaspersky Internet Security. F-Secure, G Data и K7 Computing показывают хорошие результаты, а остальные кандидаты попали в диапазон «очень хорошо», отображая ложные сообщения лишь в редких случаях.

Таким образом, по результатам исследования AV-Test выявлено, что защитник Windows демонстрирует хороший прогресс, однако его слабыми сторонами остаются угрозы нулевого дня и ложные срабатывания. При этом, если идеальный продукт обязательно должен быть бесплатным, стоит обратить внимание на Avast Free Antivirus.

Заключение

Вирус компьютера представляет собой программу, которая способна создавать многократные свои дубли, встраиваться в код прочих программных обеспечений, в память системы, ее автозагрузку, внедрять свои многочисленные дубли различными путями.

Задачей компьютерных вирусов является сбой в работе различных программных систем, удаления многих файлов, сбой в структуре информации, блокировка в работе различных узлов ПК с целью затруднения их работоспособности.

Среди относительно новых угроз особо опасными можно назвать те, что занимаются шпионажем и кражей конфиденциальной или личной информации. Не секрет, что деньги с банковских карт чаще всего и пропадают из-за воздействия таких программных апплетов и неосторожности или невнимательности самих владельцев. Но и сами вирусы могут быть выполнены либо в виде самостоятельного программного апплета, либо работают по принципу внедрения в уже имеющиеся файлы собственных вредоносных кодов, после чего такие объекты становятся «зараженными».

Поскольку разнообразие компьютерных вирусов слишком велико, то они, как и их биологические прообразы, нуждаются в классификации. Классифицировать вирусы можно по следующим признакам:

- среда обитания;

- операционные системы, на которые воздействуют угрозы;

- алгоритмы функционирования самих вирусов;

- по способу заражения файлов;

- степень воздействия на компьютерные системы (деструктивность).

Если говорить о борьбе с вирусами, каждый пользователь должен четко понимать, что даже если в самом вредоносном коде или его какой-то ветке принцип деструктивного воздействия на систему обнаружен не будет, считать угрозу безопасной все равно нельзя. Основная проблема состоит в том, через самые, казалось бы, безобидные вирусы-шутки в компьютерную систему запросто могут проникнуть и более опасные угрозы, которые, если их не обнаружить вовремя, могут нанести системе очень серьезный ущерб, а последствия станут необратимыми.

Современные разработчики антивирусного программного обеспечения используют несколько основополагающих принципов, позволяющих своевременно обнаружить угрозу, нейтрализовать ее (вылечить зараженный объект) или безболезненно удалить из системы, если лечение оказывается невозможным. Среди всего многообразия методов борьбы с вирусами особо можно выделить следующие:

- сканирование (сигнатурный анализ);

- эвристический (поведенческий) анализ;

- метод резидентного мониторинга и отслеживание изменений программ;

- вакцинация приложений;

- использование программно-аппаратных средств.

Для борьбы с вирусами всех известных и неизвестных типов обычно используется специальное программное обеспечение, в общем случае называемое антивирусами. В свою очередь, такие программные продукты тоже можно разделить по некоторым общим признакам. В основном используются следующие типы программ:

- антивирусы-фильтры и сторожа;

- антивирусные детекторы и ревизоры, некоторые из которых совмещают в себе еще и возможности докторов;

- приложения-вакцинаторы.

Внушительно выглядят списки возможностей ряда антивирусных пакетов, а перечень дополнительных модулей со звучными названиями вселяет непоколебимую уверенность в их эффективности. Однако, на деле же антивирусы зачастую не в состоянии оперативно справиться с проблемой заражения системы.

Так, сигнатурный анализ не в состоянии быть эффективным, поскольку разработчики просто не успевает за создателями вирусов. Последние могут оперативно модифицировать, «заточить» под новые задачи существующие вирусы, а также создать вредоносный код с помощью совершенно новых инструментов. А цепочка «обнаружить – исследовать – включить в сигнатуры – обновить антивирусные базы» слишком длинная, чтобы гарантировать оперативное реагирование антивируса на только появившиеся угрозы безопасности.

Эвристический анализ достаточно эффективен, но существенно снижает работоспособность ПК, в связи с чем компромисс между эффективностью и комфортом сводит на нет большую часть потенциала.

При этом стоит отметить, что существуют еще полиморфные вирусы, защиту от которых не может обеспечить ни один метод анализа. Да и против многих руткитов, набирающих все большую популярность среди создателей вирусов, у антивирусного программного обеспечения нет достойного средства обнаружения и нейтрализации.

Помимо того, что антивирусы плохо выполняют свои обязанности, они могут еще и мешать. Разработчики антивирусного программного обеспечения имеют возможность контролировать ситуацию на рынке с помощью своих систем защиты, с легкостью избавляясь от неугодных, заказанных партнерами или конкурирующих компаний, и это очень просто сделать, ведь вирус – это такая же программа, а на какую из них повесить ярлык «вредоносный код» в базе сигнатур, решает разработчик антивирусного программного обеспечения. Аналогичным образом легко можно закрыть доступ к сайту неугодной компании.

Библиография

- Агабабян Е.О. Сравнительный анализ антивирусных программ // Научное сообщество студентов XXI столетия. ТЕХНИЧЕСКИЕ НАУКИ: сб. ст. по мат. LVII междунар. студ. науч.-практ. конф. № 9(56). URL: https://sibac.info/archive/technic/9(56).pdf (дата обращения: 09.08.2019)

- Анзина А.В., Медведева А.Д. Методы маскировки вирусов // Студенческая наука для развития информационного общества сборник материалов VII Всероссийской научно-технической конференции. 2018. С.204-207

- Антивирусные программы и их классификация [Электронный ресурс]. – Режим доступа: https://studopedia.ru/11_73520_antivirusnie-programmi-i-ih-klassifikatsiya.html (дата обращения: 09.08.2019)

- Антивирусные программы. Принцип работы [Электронный ресурс]. – Режим доступа: http://www.softerr.com/bezopasnost/chto-takoe-antivirusnyie-programmy.html (дата обращения: 09.08.2019)

- Антонов В.О., Трофимюк О.И. Антивирусные программы и их классификация // Студенческая наука для развития информационного общества сборник материалов VI Всероссийской научно-технической конференции. 2017. С. 223-225

- Гильд Т.А., Берднова Е.В. Компьютерный вирусы, их разновидности и способы защиты // Специалисты АПК нового поколения Сборник статей Всероссийской научно-практической конференции. ФГБОУ ВО «Саратовский государственный аграрный университет имени Н.И. Вавилова»; под редакцией Е.Б. Дудниковой. 2019. С. 117-122

- Горбенко А.О. Основы информационной безопасности (введение в профессию). СПб: Питер, 2017. 317с.

- Гура В.Н. К вопросу о компьютерных вирусах // Научная дискуссия современной молодежи: актуальные вопросы экономики, достижения и инновации Материалы международной студенческой научной конференции: в 5 частях. 2018. С. 228-233

- Дроботун Е.Б. Теоретические основы построения систем защиты от компьютерных атак для автоматизированных систем управления. СПб: Питер, 2017. 298с.

- Еременко С.П., Сапелкин А.И., Хитов С.Б. Классификация вредоносных программ // Научно-аналитический журнал Вестник Санкт-Петербургского университета Государственной противопожарной службы МЧС России. 2016. № 3. С. 55-61

- Кабак И.С., Суханова Н.В., Шептунов С.А. Аппаратно-программный способ борьбы с компьютерными вирусами // Вестник Брянского государственного технического университета. 2017. № 4 (57). С. 115-121

- Калашян С.С., Измайлов А.М. Первые компьютерные вирусы // Актуальные вопросы современной науки: теория и практика научных исследований Сборник научных трудов всероссийской научно-практической конференции. 2017. С. 394-396

- Кто кого? Сравниваем 15 антивирусов с Защитником Windows [Электронный ресурс]. – Режим доступа: https://ichip.ru/sravnivaem-15-antivirusov-s-zashhitnikom-windows.html (дата обращения: 09.08.2019)

- Кузина А.М., Ковалева А.О. Компьютерные вирусы // Молодежная наука - гарант инновационного развития АПК материалы X Всероссийской (национальной) научно-практической конференции студентов, аспирантов и молодых ученых. Курск, 2019. С. 232-236

- Луговая А.Р., Берднова Е.В. Вирусы и как на них зарабатывают // Экономико-математические методы анализа деятельности предприятий АПК сборник трудов III Международной научно-практической конференции. Саратовский государственный аграрный университет им. Н.И. Вавилова. 2019. С.151-155

- Макарова В.О. Сравнение антивирусных программ и межсетевых экранов // Студенческая наука для развития информационного общества Сборник материалов VIII Всероссийской научно-технической конференции. 2018. С.128-130

- Максимов В.Ю. К объяснению термина «компьютерный вирус» // Экономические и правовые аспекты региональных систем. 2017. С.249-252.

- Мехмонов К.М. Компьютерный вирус как источник повышенной опасности // Право и жизнь. 2016. № 5-6 (215-216). С. 104-119

- Минаев В.А., Сычев М.П., Вайц Е.В., Киракосян А.Э. Моделирование компьютерных вирусных эпидемий // Информация и безопасность. 2017. Т. 20. № 3. С. 348-351

- Нуянзин А.Ю. Влияние компьютерных вирусов на современное общество. Виды вирусных программ и способы защиты от них // Юность. Наука. Культура. Материалы IV Всероссийской научно-практической конференции. 2017. С. 63-67

- Онуфриенко С.Г., Сотникова Д.С. Компьютерные вирусы. Возникновение и методы борьбы // Материалы докладов 49 Международной научно-технической конференции преподавателей и студентов в 2 томах. 2016. С. 64-66

- Панкратова Д.А., Хвостова И.П. Самые опасные компьютерные вирусы в истории человечества // Студенческая наука для развития информационного общества сборник материалов VI Всероссийской научно-технической конференции. 2017. С.307-309

- Плешаков В.А. Проблемы обеспечения кибербезопасности в современных российских условиях // Экономика и управление: проблемы, решения. 2019. Т. 3. № 3. С. 35-38

- Русскевич Е.А. Понятие вредоносной компьютерной программы // Актуальные проблемы российского права. 2018. № 11 (96). С. 207-215

- Семенякин А.И. Анализ рынка антивирусного обеспечения РФ // Кооперация без границ: расширение рамок социальной экономики Материалы международной студенческой научной конференции: в 5 частях. 2017. С.302-306

- Симаворян С.Ж., Симонян А.Р., Суворов И.С. Многоагентный подход к построению антивирусных программ // Актуальные задачи математического моделирования и информационных технологий Материалы Международной научно-практической конференции. Научные редакторы Ю.И. Дрейзис, И.Л. Макарова, А.Р. Симонян, Е.И. Улитина. 2017. С.88-91

- Тезик К.А., Золотарева А.Н., Алтухова В.А., Анфилова Е.Б. Исследование эффективности антивирусных программ // Научный альманах Центрального Черноземья. 2016. № 2. С.33-38

- Цветкова Е.С. Виды источников повышенной опасности в аспекте развития новых технологий // Вопросы российской юстиции. 2019. № 1. С.385-401

- Цыганков И.А. Компьютерные вирусы: история, классификация, противодействие // Региональная информатика и информационная безопасность 2017. С. 369-370

- Чавкина Ю.А. Компьютерные вирусы и антивирусные программные средства // Инновационные идеи молодых исследователей для агропромышленного комплекса России. Сборник материалов Международной научно-практической конференции молодых ученых. 2016. С.14-16