Информационная безопасность. Принципы построения и функционирования DLP-систем

Содержание:

Введение

Бурное развитие компьютерных технологий, автоматизированных информационных систем, появление новых информационных технологий сопровождается появлением таких неприятных явлений, как промышленный шпионаж, компьютерная преступность и, прежде всего, несанкционированный доступ (НД) к конфиденциальной информации. Это определяет актуальность и важность проблемы информационной безопасности.

Необходимость защиты информации нашла свое выражение в создании Государственной системы защиты информации (ГСЗИ). Правовая база информационной безопасности развивается. Были приняты законы «О государственной тайне», «Об информации, информатизации и защите информации», «О правовой защите программ для электронных компьютеров и баз данных» и другие.

Любое современное предприятие, независимо от его вида деятельности и формы собственности, сегодня не может успешно развивать и проводить деловые и иные виды деятельности без создания надежной системы защиты своей информации, включая технические средства контроля безопасности информации при ее обработке, передаче и хранении.

Основная задача систем DLP – анализировать информацию, передаваемую по всем возможным каналам, выявлять случаи несанкционированной передачи конфиденциальных данных, блокировать их и незамедлительно информировать об этом отдел информационной безопасности. Аббревиатура DLP может быть расшифрована как Data Leak Prevention. Современные DLP-системы, помимо основных функций, также включают функции обнаружения информации (eDiscovery), шифрования (Encryption), а также мониторинга действий персонала и повышения его производительности (Employee Management Software и Productivity Control).

Объект исследования – информационная безопасность.

Предметом исследования являются системы DLP.

Цель исследования – изучение принципов построения и функционирования DLP-систем.

В соответствии с целью исследования были поставлены следующие основные задачи:

1. Рассмотреть понятие DLP-систем, их назначение.

2. Изучить разновидности DLP-систем.

3. Изучить и описать основные принципы построения DLP-систем.

4. Выполнить описание функционирования DLP-систем.

5. Рассмотреть пример работы DLP-системы.

1 Принципы построения DLP-систем

Назначение и классификация DLP-систем

Системы защиты от потери данных (DLP) предназначены для мониторинга и блокирования несанкционированных попыток передачи данных за пределы корпоративной сети. Кроме предотвращения утечки информации, система DLP может отслеживать действия пользователей, записывать и анализировать их сообщения по электронной почте, в социальных сетях, чатах и т. д. Основной задачей систем DLP является обеспечение соответствия требованиям организации в отношении политики конфиденциальности (защиты информации от утечки).

Система предотвращения утечки данных (или предотвращения потери данных) – это программное обеспечение, которое определяет, обнаруживает и отслеживает конфиденциальные данные и предотвращает их выход из локальной среды.

Решение DLP предоставляет активный или пассивный мониторинг. Существует три основных активных типа DLP в зависимости от среды их развертывания: сеть, конечная точка или облако.

Сетевой DLP развертывается на сервере или поставляется в виде физического блока и контролирует все, что происходит внутри сети.

Конечная точка DLP развернута на каждой конечной точке и контролирует только один компьютер.

Облачный DLP развертывается на виртуальном сервере и контролирует деятельность организации в частном облаке.

Все три типа сканируют среду (сеть, конечную точку или облачный сервер) для обнаружения конфиденциальных данных. Каждое решение DLP имеет собственный алгоритм обнаружения, основанный на политике классификации данных. Эта политика определяет типы данных и форматы, которые считаются конфиденциальными для конкретной организации. Программное обеспечение DLP ищет такие типы данных и контролирует их.

Некоторые решения DLP могут самостоятельно определять общие типы конфиденциальной информации (например, учетные данные, номера кредитных карт и номеров социального страхования, личную информацию). С одной стороны, такое решение предоставляет тщательное сканирование сети. С другой стороны, может оставить некоторые конфиденциальные данные незамеченными и незащищенными.

Пассивное DLP-решение отслеживает и регистрирует сетевую активность вместо мониторинга данных. Он предоставляет администраторам подробные журналы всех действий в сети. Такие решения полезны для мониторинга активности, расследования инцидентов и устранения неполадок в сети.

Рассмотрим следующие типы потери данных, покрываемые решением DLP:

Утечка данных – самый распространенный тип потери данных, утечка данных – это нарушение конфиденциальности, когда конфиденциальные данные становятся общедоступными. Обычно это происходит, когда хакеры публикуют конфиденциальные данные компании в Интернете.

Исчезновение данных – это когда информация удаляется с серверов компании. Например, недовольный сотрудник с привилегированной учетной записью может стереть важные данные.

Повреждение данных – это когда информация модифицируется или шифруется. Наиболее распространенным сценарием для этой формы потери данных является атака с использованием программ-вымогателей, вредоносных программ, которые блокирует компьютеры или личные файлы пользователей, требуя выкуп за восстановление доступа.

Система DLP защищает данные в одном из следующих состояний:

В состоянии покоя – данные хранятся на жестком диске, сервере, в базе данных и т. д.

На конечной точке – данные, используемые сотрудниками на своих устройствах.

В движении – данные, отправленные за пределы сети компании любым способом связи.

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Но, пожалуй, самым важным из них является используемая сетевая архитектура. По этому параметру продукты этого класса делятся на две большие группы: шлюзовые и хостовые.

В шлюзовых используется один сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз осуществляет его обработку для выявления возможной утечки конфиденциальных данных. Хостовый вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станций, серверов приложений и т. д.

Долгое время хостовые и шлюзовые DLP-системы развивались параллельно, не пересекаясь друг с другом. В то же время они предназначались для защиты от различных типов угроз: шлюзы использовались для управления сетевым трафиком, а хостовые – для мониторинга локальных устройств, которые можно использовать для передачи информации. Таким образом, для полной защиты корпоративной сети необходимо было использовать два решения вместе.

Однако в последнее время ситуация на рынке DLP-систем довольно сильно изменилась. В последнее время наблюдается устойчивая тенденция к универсализации систем DLP. На рынке больше не осталось решений или почти нет решений, которые можно было бы назвать просто хостовыми или шлюзовыми. Даже те разработчики, которые долгое время разрабатывали только одно направление, добавляют в свои решения модули других типов.

Есть две причины для перехода к универсализации решений DLP. Первая из них – универсализация позволяет разработчикам увеличить продажи своей продукции. Вторая причина универсализации – это некоторые технологические особенности и ограничения, которые не позволяют чисто шлюзовым системам DLP полностью контролировать все необходимые интернет-каналы.

Универсализация решений DLP приносит пользу всем. Разработчики получают дополнительный рынок и могут увеличить продажи своей продукции. А конечные пользователи, то есть организации, которым необходима защита от утечки конфиденциальной информации, упрощают развертывание и эксплуатацию систем, которые действительно могут контролировать все потенциально опасные каналы передачи данных.

Основные принципы построения DLP-систем

В шлюзовых DLP-системах используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

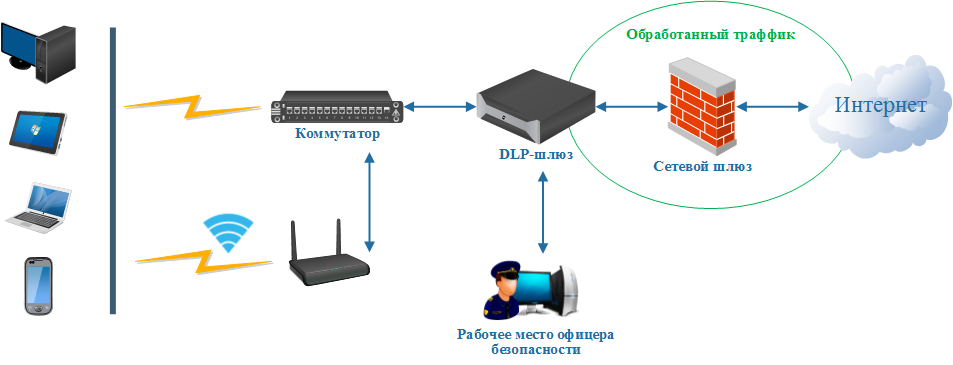

Шлюз обычно развертывается на отдельном сервере или на обычном ПК (в небольших сетях), который может быть установлен между рабочими станциями корпоративной сети и прокси-сервером. В этом случае весь сетевой трафик сначала поступает в систему DLP, которая может либо его пропустить, либо заблокировать. Пропущенные пакеты отправляются на прокси-сервер, а затем в Интернет. Таким образом, ИТ-персоналу требуется только настроить продукт DLP и перенаправить трафик с рабочих станций на него. Функциональная схема решения шлюза, работающего в режиме блокировки, показана на рисунке 1.

Рисунок 1 – Функциональная схема шлюзовой системы DLP, работающей в режиме блокировки

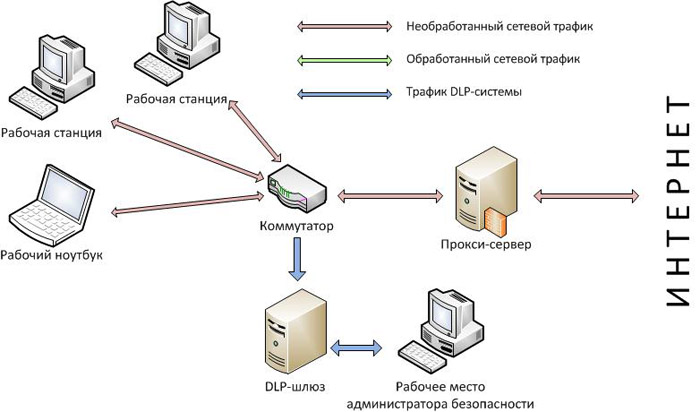

Существует еще один вариант реализации для шлюзовой системы DLP. Согласно ему, она обрабатывает не прямой, а дублированный трафик. В этом случае система защиты может работать только в режиме мониторинга. При этом подозрительный трафик не блокируется, а сохраняется в журнале для последующего анализа отделом информационной безопасности.

В этом случае процесс реализации проще. Нужно только настроить систему DLP и направить трафик на нее, например, с помощью управляемого коммутатора с портом дублирования. Функциональная схема шлюзовой системы DLP, работающей в режиме мониторинга, показана на рисунке 2.

Первая схема, которая позволяет не только обнаруживать, но и предотвратить утечку конфиденциальной информации, используется относительно редко. Проблема заключается в значительном сокращении канала связи, для управления которым используется система DLP.

Здесь возникают два риска. Во-первых, это вероятность ложного срабатывания, когда законно переданные данные блокируются. Во-вторых, риск отказа самой системы DLP (это происходит при высоких нагрузках), при которой весь канал будет заблокирован. Таким образом, первая схема может повлиять на непрерывность бизнес-процессов компании. И, следовательно, она используется реже, чем простой мониторинг сетевого трафика, и почти никогда не используется в крупных организациях.

Рисунок 2. Функциональная схема шлюзовой системы DLP, работающей в режиме мониторинга.

Использование только одного компьютера в шлюзовой системе DLP значительно облегчает ее обслуживание. Все используемые правила и политики обработки трафика применяются один раз, после чего они немедленно начинают применяться ко всем сотрудникам организации. Еще одним преимуществом шлюзовой системы DLP является высокая степень защиты от несанкционированного вмешательства со стороны пользователей корпоративной сети – отключений, изменений в политиках безопасности и т. д. При работе на отдельном сервере он недоступен никому, кроме обслуживающего персонала и сотрудников отдела информационной безопасности.

Недостатки шлюзовых DLP систем: помимо ограниченного объема, они включают в себя сложность управления некоторыми типами сетевого трафика. Особенно большие трудности возникают с зашифрованными сетевыми пакетами, передаваемыми по семейству протоколов SSL. Также можно отметить невозможность перехвата трафика системы Skype (она также использует шифрование трафика).

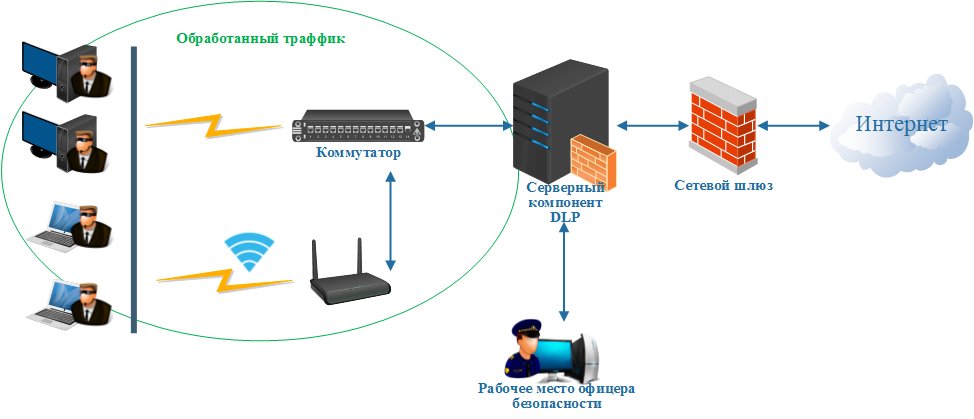

Хост-системы DLP строятся на основе использования специальных программ – агентов, установленных на конечных узлах сети – рабочих станциях, серверах приложений и т. д. Эти программы играют две роли одновременно. С одной стороны, они контролируют действия пользователей компьютеров, не позволяя им выходить за рамки установленной политики безопасности (например, запрещая копирование любых файлов на «флешки»). И, с другой стороны, они записывают все действия операторов и переносят их в централизованное хранилище, позволяя сотрудникам отдела информационной безопасности получить полную картину происходящего.

Использование программ-агентов ограничивает область действия хост-систем DLP: они могут видеть только локальные или сетевые устройства, подключенные напрямую к компьютерам, на которых они работают. Функциональная схема хост-решения DLP показана на рисунке 3.

Рисунок 3. Функциональная схема хост-решения DLP

Преимущества хост-систем DLP включают широкие возможности управления пользователями. Работая непосредственно на конечных станциях корпоративной сети, они могут не только контролировать несетевые каналы на предмет утечки конфиденциальной информации, но и выполнять целый ряд других функций. Некоторые разработчики DLP-систем используют эту функцию, например, для выявления случаев неправомерного использования компьютеров сотрудниками. Основным недостатком хост-систем DLP является более сложный процесс внедрения и последующего администрирования. При их развертывании необходимо не только установить и настроить серверный компонент, но и установить агентскую программу на каждом компьютере в корпоративной сети.

Хост-системы DLP менее защищены от несанкционированных помех со стороны пользователей сети. Работая на компьютере, к которому у сотрудника организации есть прямой доступ (а зачастую и права локального администратора), агентская программа потенциально может быть выгружена из памяти.

Идея интеграции высококачественных, узкоспециализированных продуктов и на их основе создания универсального функционального решения, отвечающего современным требованиям, не нова, а уже более 10 лет. В Интернете вы найдете множество сравнительных обзоров отечественных и импортных систем DLP, которые имеют более или менее одинаковую функциональность. Это говорит о том, что различие в системах DLP связано с изменением функциональности между компонентами, а также с качеством решения основной проблемы для DLP, и, следовательно, с полнотой управления DLP для всех типов изменений, механизмов и сценариев утечки. через все потенциальные каналы утечки данных.

В большинстве российских систем DLP основным компонентом является сетевой компонент DLP, который обычно работает в пассивном режиме, и почти всегда есть агент конечной точки для решения отдельных задач - управления устройствами и отдельными веб-службами. Присутствие агента в системе, однако, еще не является признаком гибридного DLP, а просто распределением различных функций управления по различным компонентам.

Идея гибридной системы DLP заключается в интеграции двух или более продуктов Network DLP и Endpoint DLP таким образом, чтобы использовать преимущества обоих компонентов в различных сценариях. Работа Network DLP состоит в том, чтобы контролировать сетевые каналы данных, которые сотрудники могут использовать, когда пользователь находится в подразделении, собирать улики и обнаруживать инциденты безопасности - и все это без дополнительной нагрузки на рабочие станции. В то же время агенты Endpoint DLP будут установлены на всех рабочих станциях.

Желательно, чтобы был единый интерфейс, чтобы отображать результаты работы систем. Использование отдельных решений из разных классов создает чувствительную политику безопасности, которая уменьшает количество ложных срабатываний и повышает точность обнаружения событий. Это уже автоматизация и сокращение времени, необходимого для работы с системой DLP.

Появление полнофункциональных гибридных систем DLP с одинаковым уровнем контроля и эффективности в каждом сценарии приложения (как мониторинг на уровне рабочей станции, так и перехват трафика на уровне сетевого сервера или шлюза) сможете автоматически включить полную функциональность, когда пользователь покидает корпоративную сеть с ноутбуком или мобильным устройством.

Использование гибридных систем DLP значительно увеличивает количество и качество событий, которые отслеживаются, когда проблема предотвращения утечек решена во всех рабочих сценариях сотрудников.

2 Функционирование DLP-систем

2.1 Принципы функционирования DLP-систем

Система DLP используется, когда необходимо защитить конфиденциальные данные от внутренних угроз. И если специалисты по информационной безопасности достаточно освоили и применяют средства защиты от внешних вторжений, то с внутренними ситуация сложнее.

Использование системы DLP в структуре информационной безопасности предполагает, что специалист по информационной безопасности понимает:

- как сотрудники компании могут организовать утечку конфиденциальных данных;

- какая информация должна быть защищена от угрозы конфиденциальности.

Эти знания помогут специалисту лучше понять принципы технологии DLP и правильно настроить защиту от утечек.

Система DLP должна уметь отличать конфиденциальную информацию от неконфиденциальной. Если анализируются все данные в информационной системе организации, возникает проблема чрезмерной нагрузки на ИТ-ресурсы и персонал. DLP-система работает под наблюдением ответственного специалиста, который не только «учит» систему работать правильно, вводит новые и удаляет ненужные правила, но также отслеживает текущие, заблокированные или подозрительные события в информационной системе.

Функциональность системы DLP строится вокруг «ядра» – программного алгоритма, который отвечает за обнаружение и классификацию информации, которая должна быть защищена от утечек. В основе большинства DLP-решений лежат две технологии: лингвистический анализ и технологии, основанные на статистических методах. Менее распространенные методы могут также использоваться в ядре, например, использование меток или формальных методов анализа.

Рисунок 4 – Последовательная работа средств анализа

Разработчики систем защиты от утечек дополняют уникальный программный алгоритм системными агентами, механизмами управления инцидентами, анализаторами, анализаторами протоколов, перехватчиками и другими инструментами.

Ранние системы DLP были основаны на одном основном методе: лингвистическом или статистическом анализе. На практике недостатки этих двух технологий были компенсированы сильными сторонами друг друга, и развитие DLP привело к созданию систем, универсальных с точки зрения «ядра».

Метод лингвистического анализа работает непосредственно с содержимым файла и документа. Это позволяет игнорировать такие параметры, как имя файла, наличие или отсутствие в документе грифа, кто создал документ и когда. Технология лингвистической аналитики включает в себя:

- морфологический анализ – поиск по всем возможным словоформам информации, которую необходимо защитить от утечки;

- семантический анализ – поиск вхождений важной (ключевой) информации в содержимом файла, влияние вхождений на качественные характеристики файла, оценка контекста использования.

Лингвистический анализ показывает высокое качество работы с большим объемом информации. Для объемного текста система DLP с алгоритмом лингвистического анализа более точно выберет правильный класс, назначит его требуемой категории и запустит настроенное правило. Для документов небольшого объема лучше использовать методику «стоп-слово», которая эффективно зарекомендовала себя в борьбе со спамом.

Обучение в системах с алгоритмом лингвистического анализа реализовано на высоком уровне. Современные DLP-комплексы имеют хорошо отлаженные алгоритмы самообучения: выявление признаков категорий, способность самостоятельно формировать и изменять правила реагирования.

К недостаткам лингвистического анализа относится привязка к конкретному языку, когда невозможно использовать систему DLP с «английским» ядром для анализа русскоязычных информационных потоков и наоборот. Другим недостатком является сложность четкой категоризации с использованием вероятностного подхода, который сохраняет точность ответа в пределах 95%, в то время как утечка любого объема конфиденциальной информации может иметь решающее значение для компании.

Методы статистического анализа, напротив, демонстрируют точность, близкую к 100%. Отсутствие статистического ядра связано с алгоритмом самого анализа.

На первом этапе документ (текст) делится на фрагменты приемлемого размера (не посимвольного, но достаточного для обеспечения точности). Хеш удаляется из фрагментов (в DLP-системах он появляется как термин Digital Fingerprint – «цифровой отпечаток»). Затем хеш сравнивается с хешем ссылочного фрагмента, взятого из документа. Если он совпадает, система помечает документ как конфиденциальный и действует в соответствии с политиками безопасности.

Недостатком статистического метода является то, что алгоритм не может самостоятельно учиться, формировать категории и типизировать. В результате это зависит от компетенций специалиста и вероятности установки хэша такого размера, что анализ приведет к чрезмерному количеству ложных срабатываний. Недостаток не составит труда устранить, если придерживаться рекомендаций разработчика по настройке системы.

Еще один недостаток связан с образованием хэшей. В разрабатываемых ИТ-системах, которые генерируют большие объемы данных, база данных отпечатков пальцев может достигать такого размера, что проверка трафика на соответствие стандарту серьезно замедлит работу всей информационной системы.

Преимущество решений заключается в том, что эффективность статистического анализа не зависит от языка и наличия нетекстовой информации в документе. Хеш одинаково хорошо удаляется и из английской фразы, и с картинки, и с видеоклипа.

Лингвистические и статистические методы не подходят для обнаружения данных определенного формата для любого документа, например, номеров счетов или паспортов. Чтобы идентифицировать такие типичные структуры в информационном массиве, технологии для анализа формальных структур вводятся в ядро систем DLP.

В высококачественном DLP-решении используются все инструменты анализа, которые работают последовательно, дополняя друг друга.

2.2 Функционирование DLR-системы

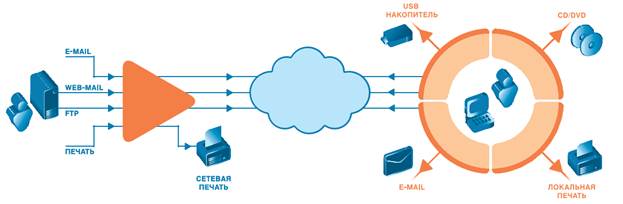

Основные Функции DLP-систем:

- контроль за движением информации как на уровне коммуникаций с внешней сетью, так и на уровне пользовательских оконечных устройств;

- сканирование хранимых файлов и баз данных для поиска конфиденциальной информации:

- контроль передачи информации через Интернет с использованием E-Mail, HTTP, HTTPS, FTP, Skype, ICQ, других приложений и протоколов;

- контроль хранения информации на внешних носителях – CD, DVD, flash, мобильные телефоны и т.д.;

- защита информации от утечки путем контроля печати данных;

- блокирование попыток передачи / сохранения конфиденциальных данных, информирование администраторов информационной безопасности об инцидентах, создание теневых копий, использование папки карантина;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, тегам документов, атрибутам файлов и цифровым отпечаткам пальцев;

- предотвращение утечек информации путем мониторинга жизненного цикла и движения конфиденциальной информации.

Рисунок 5 – Базовый функционал простой DLP-системы

Как правило, система DLP включает в себя следующие компоненты [5]:

- центр управления и контроля;

- агенты на пользовательских рабочих станциях;

- сетевой шлюз DLP, установленный по периметру интернета.

Инструменты, используемые для предотвращения утечки информации, можно разделить на несколько ключевых категорий:

- стандартные инструменты безопасности;

- интеллектуальные меры защиты данных;

- шифрование данных и контроль доступа;

- специализированные системы безопасности DLP.

Стандартный набор средств безопасности, который должна использовать каждая компания, включает антивирусные программы, встроенные брандмауэры и системы для обнаружения несанкционированных вторжений.

Рисунок 6 – Информационные потоки, управляемые DLP-системами

Интеллектуальные инструменты защиты информации включают использование специальных сервисов и современных алгоритмов, которые позволят рассчитывать нелегальный доступ к данным, некорректное использование электронной корреспонденции и т. д. Кроме того, такие современные инструменты безопасности позволяют анализировать запросы к информационной системе, поступающие от различных внешних программ и служб, которые могут играть роль своего рода шпиона. Интеллектуальные функции безопасности позволяют глубже и более детально проверять информационную систему на возможные утечки информации различными способами.

Шифрование конфиденциальной информации и использование ограничений на доступ к определенным данным – еще один эффективный шаг для минимизации вероятности потери конфиденциальной информации.

Специализированная система предотвращения утечки информации DLP – это сложный многофункциональный инструмент, способный выявлять и предотвращать факты несанкционированного копирования и передачи важной информации за пределы корпоративной среды. Эти решения позволят выявлять факты доступа к информации без разрешения или с использованием полномочий тех лиц, которые имеют такое разрешение.

В специализированных системах используются такие инструменты, как:

- механизмы определения точного соответствия данных;

- различные статистические методы анализа;

- использование кодовой фразы и техники слова;

- структурированная дактилоскопия и т.д.

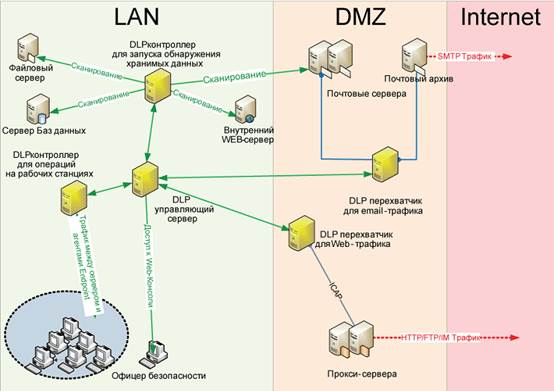

На рисунке 7 показан пример размещения модулей системы DLP на устройствах информационной системы организации.

Рисунок 7 – Пример размещения модулей DLP-системы

Основными модулями систем DLP являются:

- перехватчики / контроллеры на разных каналах передачи информации;

- агентские программы, установленные на оконечных устройствах;

- центральный сервер управления.

Перехватчики анализируют потоки информации, которые могут быть выведены за пределы информационной системы организации, обнаруживают конфиденциальные данные, классифицируют информацию и передают ее на сервер управления для обработки возможного инцидента. Перехватчики могут как копировать исходящий трафик, так и предотвращать его передачу за пределы информационной системы организации. В последнем случае потенциальная утечка может быть остановлена системой DLP.

Контроллеры для обнаружения сохраненных данных запускают процесс обнаружения конфиденциальной информации в сетевых ресурсах. Способы запуска обнаружения могут варьироваться от фактического сканирования с сервера контроллера до запуска отдельных программных агентов на существующих серверах или рабочих станциях.

Контроллеры для операций на рабочих станциях распространяют политики безопасности на оконечные устройства, анализируют результаты действий сотрудников с помощью конфиденциальной информации и передают данные о возможном инциденте на сервер управления.

Агентские программы на конечных рабочих местах замечают конфиденциальные данные при обработке и следят за соблюдением таких правил, как сохранение на съемный носитель, отправка, печать, копирование через буфер обмена.

Управляющий сервер сравнивает информацию, полученную от перехватчиков и контроллеров, и предоставляет интерфейс для обработки инцидентов и составления отчетов.

Результатом такого решения является:

- предотвращение утечек и несанкционированной передачи конфиденциальной информации;

- минимизация рисков финансового и репутационного ущерба;

- пользовательская дисциплина;

- материалы для расследования инцидентов и их последствий;

- устранение угроз безопасности персональных данных, соблюдение требований по защите персональных данных.

2.3 Примеры DLP-систем

Мнения о выборе подходящей системы DLP основаны исключительно на практическом опыте. Анализ проводился группой экспертов в течение шести месяцев, результаты показали преимущества и недостатки трех анализируемых систем.

DLP-система компании Zecurion (ранее SecurIT).

Любой пользователь, который даже не обладает специальными навыками работы с персональным компьютером, может выполнить установку и настройку системы. Кроме того, в случае использования этой опции нет разницы в том, установлены ли компоненты в одной операционной системе или в разных. Здесь присутствует большое количество рабочих моделей, включая полный перехват данных, защиту, аудит и блокировку.

Преимущества системы:

- широкоформатный охват каналов, разбиение настроек на группы и логические блоки;

- реакция на содержание текстовых файлов и умение работать с их содержимым;

- наличие набора программного обеспечения для защиты прокси-сервера на агентском решении.

К недостаткам Zecurion относятся следующие:

- нелогичная процедура деления системы на ряд внутренне взаимосвязанных модулей;

- работа с архивными данными сопряжена со многими трудностями, в том числе: поиск информации, ознакомление с найденными нарушениями. Просмотр этих данных очень неудобен;

- работа с агентом – когда компьютер находит агента, он начинает сильно зависать.

DLP-система компании Infowatch, которая является российским производителем решений для защиты бизнеса от внутренних и внешних угроз и информационных атак

Тестировалась пятая версия этой системы. Она отвечает за контроль основного списка каналов – электронной почты, подключения к Интернету, обмена мгновенными сообщениями, архивирования устройства, печати. Решение DLP использует ряд специальных аналитических методов.

Положительные стороны системы:

- удобное использование пользовательского интерфейса;

- есть несколько каналов, отвечающих за управление, но работа системы довольно проста, не требует дополнительного руководства;

- структурированное представление перехваченных данных, обеспечивающих защиту; все делится на группы, наличие пошаговых инструкций, логика построения структуры и простота использования.

Недостатки:

- множество агентов. Например, Skype находится под контролем одного агента, а Viber – под контролем другого. Их работа никак не связана, что создает технические трудности;

- сложная архитектура системы. Часто система работает либо в win, либо в unix. Но тут нужны сразу две платформы, не понятно зачем. Отключены два продукта: монитор трафика и монитор устройства. Они расположены на разных платформах, но относятся к одной и той же системе;

- система позволяет блокировать действия пользователя, однако функция теневого копирования файлов неудобна – созданные копии сложно найти.

DLP-система компании SearchInform – российского разработчика средств информационной безопасности и инструментов для защиты информации.

Система представляет большое количество программ как для клиентов, так и для серверов. После ее установки на рабочем столе появляется много ярлыков, что усложняет работу пользователя. Все системные компоненты работают на Windows.

Положительные стороны системы:

- большое количество разных каналов и способов перехвата необходимой информации; множество полезных функций, не связанных с предотвращением потери данных, но не менее, подобных аудиту устройств, шифрованию, блокированию различных объектов файловой системы;

- поисковая строка в архиве удобно оборудована; множество различных опций, типов поиска, фильтров, выборок и группировок;

- отсутствие ограничений при создании политики безопасности; в одной настройке она может сочетать разные моменты, например, сканер паспорта, цифровой отпечаток документа, переводчик, морфологические ошибки, категории, проверку опечаток, поиск похожих значений и т. д.;

- стабильная работа – это система, которая не выходит из строя и не тормозит во время работы (по крайней мере, так было при ее тестировании.)

Отрицательные стороны системы:

- не каждый перехваченный канал может быть заблокирован.

- сложная панель управления. Начало работы не является простым процессом из-за большого количества консолей, в которых вам нужно установить необходимые системные настройки. Чтобы выяснить, как это сделать, нужно использовать инструкцию.

Заключение

Системы DLP обычно понимаются как программы, которые защищают организации от утечек конфиденциальной информации. Аббревиатура DLP означает Data Leak Prevention, то есть предотвращение утечки данных.

В настоящее время рынок систем DLP является одним из самых быстрорастущих средств обеспечения информационной безопасности.

Под DLP-системами обычно понимают программные продукты, которые защищают компании от потери конфиденциальной информации. Аббревиатура DLP сама по себе означает предотвращение утечки данных, то есть предотвращение утечки данных.

Такие системы образуют защищенный цифровой «периметр» вокруг компании и анализируют всю исходящую и, в некоторых случаях, входящую информацию. Контролируемая информация должна представлять собой не только интернет-трафик, но и множество других информационных потоков: документы, которые передаются за пределы безопасной зоны безопасности на внешние носители, печатаются на принтере и отправляются на мобильные носители через Bluetooth и т. Д.

Сегодня практически нет «чистых» DLP-систем, которые используют только шлюз или хост-подход. Сегодня все текущие решения универсально применимы. Это для всех. И для разработчиков, которым предоставляется возможность увеличить свой доход, и для потребителей, которые получают более удобные и надежные системы защиты. В некоторых случаях, однако, фактически возможно ограничить систему защиты только частью. Например, это относится к изолированным сетям, которые не подключены к Интернету. Вы можете использовать только хост-решение DLP. Это также возможно, если использование глобальной сети в организации строго ограничено как административными мерами, так и техническими средствами. Поэтому разработчики могут продолжать приобретать хост-системы и шлюзы DLP независимо друг от друга. Они выводятся как дополнительные модули или как отдельные продукты с одним контроллером.

Если вы выбрали правильную систему для предотвращения потери конфиденциальной информации, вам следует обратить внимание на следующие моменты.

Операция. Системы DLP имеют два основных режима: активный и пассивный. Первый вариант считается основным вариантом. Действия, нарушающие политику безопасности организации, будут заблокированы. Например, отправка конфиденциальных данных на внешний адрес электронной почты. Второй вариант используется во время настройки системы для просмотра и настройки параметров. Нарушения в системе регистрируются, но никаких ограничений не накладывается.

Технологии. Технологии распознавания позволяют классифицировать все данные, передаваемые по электронному каналу, и распознавать передачу конфиденциальной информации. Все производители систем DLP стараются интегрировать максимальное количество технологий.

Контролируемый канал. Лучшие современные DLP могут контролировать большое количество сетевых каналов.

Внедрение системы DLP - довольно сложная и кропотливая задача, которая требует много времени и ресурсов. В то же время важно завершить все этапы и получить высокоэффективную и многофункциональную систему защиты конфиденциальной информации, поскольку потери данных, как в финансовом отношении, так и с точки зрения их имиджа и репутации в окружающей среде, могут нанести огромный ущерб компании или потребителям компании.

Список использованных источников

- Федеральный закон № 149-ФЗ от 27.07.2006 «Об информации, информационных технологиях и о защите информации»

- Системы DLP – Who? What? Where? How? [Электронный ресурс] – Режим доступа: http://www.topsbi.ru/default.asp?artID=1675 (дата обращения: 01.11.2019)

- Системы защиты от утечек (DLP). [Электронный ресурс] – Режим доступа: http://www.infokube.ru/index.php/products/categories/category/dlp (дата обращения: 01.11.2019)

- Сравнение DLP-систем [Электронный ресурс] – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/kak-vybrat-dlp-sistemu/sravnenie-dlp-sistem/ (дата обращения: 01.11.2019)

- Сравнение систем защиты от утечек (DLP) 2014 – часть 1[Электронный ресурс] – Режим доступа: https://www.anti-malware.ru/comparisons/data_leak_protection_2014_part1 (дата обращения: 01.11.2019)

- Типы DLP-решений. Их достоинства и недостатки [Электронный ресурс] – Режим доступа: https://www.anti-malware.ru/analytics/DLP_product_types (дата обращения: 01.11.2019)

- Что такое DLP системы и особенности их использования на предприятии? [Электронный ресурс] – Режим доступа: https://bezopasnostin.ru/informatsionnaya-bezopasnost/chto-takoe-dlp-sistemy.html (дата обращения: 01.11.2019)

- Проектирование реализации операций бизнес-процесса «Продажи». Проектирование информационных систем

- Ресурсы сетевой экономики и их движение (Предпосылки развития сетевой экономики )

- Предпринимательское право. Процедуры несостоятельности (банкротства).

- Гражданское право. Процедуры банкротства: виды, общая характеристика

- Лицензирование отдельных видов предпринимательской деятельности (Правовое регулирование лицензирования предпринимательского права в Российской Федерации)

- Общение как взаимодействие(ТЕОРЕТИЧЕСКОЕ ИЗУЧЕНИЕ ОСОБЕННОСТЕЙ ОБЩЕНИЯ ДЕТЕЙ СТАРШЕГО ДОШКОЛЬНОГО ВОЗРАСТА)

- Проектирование реализации операций бизнес процесса . Расчет заработной платы

- Международный валютный фонд: цели, функции, особенности (Из истории создания МВФ)

- Формирование и использование финансовых ресурсов коммерческих организаций (Понятие «Финансовые ресурсы» и источники их формирования)

- Проектирование реализации операций бизнес-процесса (Анализ и изучение конкуренции)

- Методика защиты информации в системах электронного документооборота (Основные понятия и определения)

- Оценка и калькуляция (Понятие и назначение оценки в бухгалтерском учете)