Информационная безопасность коммерческого предприятия

Содержание:

Введение

Быстро развивающееся предприятие, равно как и гигант своего сегмента, заинтересовано в получении прибыли и ограждении себя от воздействия злоумышленников. Если ранее основной опасностью были кражи материальных ценностей, то на сегодняшний день основная роль хищений происходит в отношении ценной информации. Особенно остро ощущают утечку информации банки, управленческие организации, страховые предприятия.

Защита информации на предприятии – это комплекс мер, обеспечивающий безопасность данных клиентов и сотрудников, важных электронных документов и разного рода информации, тайн. Каждое предприятие оснащено компьютерной техникой и доступом к всемирной паутине Интернет. Злоумышленники умело подключаются практически к каждой составной этой системы и с помощью многочисленного арсенала (вирусы, вредоносное ПО, подбор паролей и другое) воруют ценную информацию.

Система информационной безопасности должна внедряться в каждую организацию.

Руководителям необходимо собрать, проанализировать и классифицировать все виды информации, которая нуждается в защите, и использовать надлежащую систему обеспечения безопасности. Но этого будет мало, потому что, кроме техники, существует человеческий фактор, который также успешно может сливать информацию конкурентам.

Важно правильно организовать защиту своего предприятия на всех уровнях. Для этих целей используется система менеджмента информационной безопасности, с помощью которой руководитель наладит непрерывный процесс мониторинга бизнеса и обеспечит высокий уровень безопасности своих данных.

Быстро развивающееся предприятие, равно как и гигант своего сегмента, заинтересовано в получении прибыли и ограждении себя от воздействия злоумышленников. Если ранее основной опасностью были кражи материальных ценностей, то на сегодняшний день основная роль хищений происходит в отношении ценной информации. Особенно остро ощущают утечку информации банки, управленческие организации, страховые предприятия.

Защита информации на предприятии – это комплекс мер, обеспечивающий безопасность данных клиентов и сотрудников, важных электронных документов и разного рода информации, тайн. Каждое предприятие оснащено компьютерной техникой и доступом к всемирной паутине Интернет.

Злоумышленники умело подключаются практически к каждой составной этой системы и с помощью многочисленного арсенала (вирусы, вредоносное ПО, подбор паролей и другое) воруют ценную информацию. Система информационной безопасности должна внедряться в каждую организацию.

Руководителям необходимо собрать, проанализировать и классифицировать все виды информации, которая нуждается в защите, и использовать надлежащую систему обеспечения безопасности. Но этого будет мало, потому что, кроме техники, существует человеческий фактор, который также успешно может сливать информацию конкурентам. Важно правильно организовать защиту своего предприятия на всех уровнях. [1]

Для этих целей используется система менеджмента информационной безопасности, с помощью которой руководитель наладит непрерывный процесс мониторинга бизнеса и обеспечит высокий уровень безопасности своих данных.

Далеко не все руководители считают необходимым защищать свои предприятия, мотивируя свое решение отсутствием важной информации в своем бизнесе. Это неправильно. С каждым днем интернет и компьютерные технологии прочно входят в повседневную жизнь каждого человека. Перечисление денег, оплата кредитов, переговоры с крупным клиентом – это малая толика важной информации, которая требует защиты уже сегодня.

Цель работы рассмотреть особенности информационной защиты информации на коммерческом предприятии. Для достижения цели решим следующие задачи:

-рассмотрим понятие защиты информации;

-рассмотрим технологии защиты информации на коммерческом предприятии.

1 Теоретические аспекты информационной безопасности коммерческого предприятия

1.1.Значение информационной безопасности для коммерческого предприятия

Структурное подразделение, отвечающее за обеспечение информационной безопасности, может назваться по-разному. Это может быть отдел, управление или даже департамент ИБ. Далее для унификации это структурное подразделение будем называть просто службой информационной безопасности (СИБ).

Причины создания СИБ могут быть разными. Выделим две основные:

Cтрах.

Руководство компании осознает, что компьютерные атаки или утечки информации могут привести к катастрофическим последствия, и предпринимает усилия для их нейтрализации.

Обеспечение соответствия законодательным требованиям.

Действующие законодательные требования налагают на компанию обязательства по формированию СИБ, и топ-менеджмент предпринимает усилия по их исполнению.

Применительно к кредитным организациям необходимость существования СИБ зафиксирована в следующих документах:

Постановление Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

«Положение о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» (утв. Банком России 09.06.2012 N 382-П) (ред. от 14.08.2014) (Зарегистрировано в Минюсте России 14.06.2012 N 24575).

«Положение о требованиях к защите информации в платежной системе Банка России» (утв. Банком России 24.08.2016 N 552-П) (Зарегистрировано в Минюсте России 06.12.2016 N 44582).

Требования лицензии ФСБ России на криптографию: Постановление Правительства РФ от 16.04.2012 N 313, Приказ ФАПСИ от 13.06.2001 N 152 (СИБ, как орган криптозащиты).

Для банков, обладающих значимыми объектами ключевой информационной инфраструктуры — Приказ ФСТЭК России от 21.12.2017 N 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (Зарегистрировано в Минюсте России 22.02.2018 N 50118).

Требуемый от СИБ функционал прописан в выше указанных документах. Штатная численность жестко не регламентирована, за исключением, пожалуй, лицензионных требований ФСБ России на криптографию (минимум 2 сотрудника, но они могут быть в разных подразделениях) и может выбираться организацией самостоятельно. Для обоснования размера штата рекомендуется пользоваться документом — Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Ресурсное обеспечение информационной безопасности" РС БР ИББС-2.7-2015»

С точки зрения подчиненности СИБ существует только одно ограничение, прописанное в вышеуказанных положениях ЦБ РФ — «Служба информационной безопасности и служба информатизации (автоматизации) не должны иметь общего куратора», в остальном свобода выбора остается за организацией. Рассмотрим типовые варианты.

Таблица 1.

|

Подчиненность |

Особенности |

|

СИБ в составе IT |

1. Организация защиты возможна только против внешнего злоумышленника. Основным вероятным внутренним злоумышленником является сотрудник IT. Бороться с ним в составе IT невозможно. 2. Нарушение требований Банка России. |

|

СИБ в составе службы безопасности |

1. Защита от действий как внутренних злоумышленников, так и внешних. |

|

СИБ подчиняется Председателю Правления |

1. СИБ обладает максимальными полномочиями и собственным бюджетом. 3. Возможные конфликты СБ и СИБ по зонам ответственности при расследовании инцидентов. |

При взаимодействии с другими структурными подразделениями и топ-менеджментом банка у СИБ любой организации есть одна общая проблема — доказательства необходимости своего существования (финансирования).

Проблема заключается в том, что размер сэкономленных средств от нейтрализованных угроз информационной безопасности невозможно точно определить. Если угроза не реализовалась, то и ущерба от нее нет, а раз проблем нет, то и не нужно их решать.[2]

Для решения этой проблемы СИБ может действовать двумя способами:

Показать экономическую значимость

Для этого ей необходимо вести учет инцидентов и оценивать потенциальный ущерб от их реализации. Совокупный размер потенциального ущерба можно считать сэкономленными денежными средствами. Для устранения разногласий по размеру оцениваемого ущерба рекомендуется предварительно разработать и утвердить методику его оценки.

Заниматься внутренним PR-ом

Рядовые работники организации обычно не знают, чем занимается СИБ, и считают ее сотрудников бездельниками и шарлатанами, мешающими работать, что приводит к ненужным конфликтам. Поэтому СИБ должна периодически доносить до коллег результаты своей деятельности, рассказывать об актуальных угрозах ИБ, проводить обучения и повышать их осведомленность. Любой сотрудник компании должен чувствовать, что, если у него возникнет проблема, связанная с ИБ, то он может обратиться в СИБ, и ему там помогут.

1.2.Практические аспекты обеспечения безопасности

Информационная безопасность — это всего лишь одно из направлений обеспечения безопасности

Помимо угроз информационной безопасности, любая организация подвержена другим, не менее важным угрозам, например, угрозам краж, пожаров, мошенничества со стороны недобросовестных клиентов, угрозам нарушения обязательных требований (compliance) и т. д.[3]

В конечном счете для организации все равно, от какой конкретно угрозы она понесет потери, будь то кража, пожар или компьютерный взлом. Важен размер потерь (ущерб).

Кроме размера ущерба, важным фактором оценки угроз является вероятность из реализации, которая зависит от особенностей бизнес-процессов организации, ее инфраструктуры, внешних вредоносных факторов и принимаемых контрмер.

Характеристика, учитывающая ущерб и вероятность реализации угрозы, называется риском.

Риск может быть измерен как количественно, например, путем умножения ущерба на вероятность, так и качественно. Качественная оценка проводится, когда ни ущерб, ни вероятность количественно не определены. Риск в этом случае может быть выражен как совокупность значений, например, ущерб — «средний», вероятность — «высокая».

Оценка всех угроз как рисков позволяет организации эффективным образом использовать имеющиеся у нее ресурсы на нейтрализацию именно тех угроз, которые для нее наиболее значимы и опасны.

Понятие информационной безопасности на предприятии – это не только защита компьютерной информации, но и целая система по обеспечению безопасности всех видов информации, данных клиентов, сотрудников и целых подразделений предприятия.

Среди методов шифрования существует еще 1 способ скрытия данных – стеганография, когда скрывается не только информация, но и сам факт ее передачи. Именно этот способ нарушает права граждан на обеспечение целостной, конфиденциальной и достоверной информации. В такой способ злоумышленники поставляют вредоносные программы, которые под видом программного обеспечения исполняют совершенно другую функцию.

Список угроз для организации:

Сбои в работе аппаратов;

Мошенничество;

Искажение информации или небрежность сотрудника;

Использование сетевых анализаторов;

Подлог или хищение;

Электронные и программные «закладки»;

Использование электромагнитного излучения, радиоизлучения или акустических сигналов;

Вибрационные сигналы.

Источники угрозы могут быть внешними (люди, не принадлежащие к организации) и внутренними (персонал фирмы). Мошенники препятствуют пересылке сообщений или же меняют его содержимое, шантажируют сотрудников, подсоединяются к общей сети компании и совершают другие противоправные действия. Злоумышленники часто пользуются разными видами вредоносных программ, такими как:

Вирусы;

Троянские черви;

Игровые закладки, под которыми маскируются вирусные программы;

Ложные архиваторы, ускорители обмена данных и другие программы.

Вирусное ПО развивается быстро.

Только совершенствование системы информационной безопасности на предприятии может уберечь от внешних и внутренних угроз, атак со стороны Интернет-сервисов, от управления ключами и паролями через сеть и большим количеством других угроз по хищению или искажению информации.

Управление рисками является основным подходом к построению комплексной экономически эффективной системы безопасности организации. Более того, почти все банковские нормативные документы построены на базе рекомендаций по управлению рисками Базельского комитета по банковскому надзору.

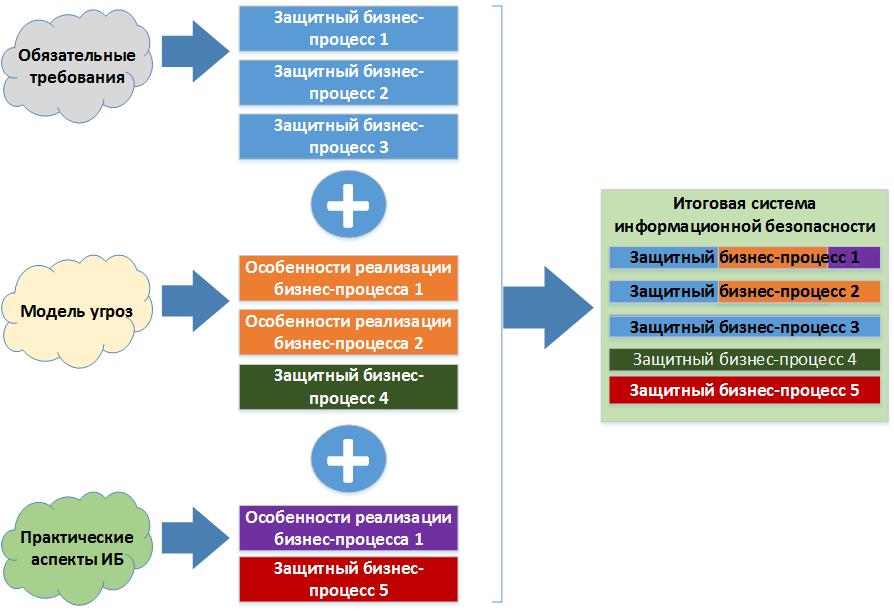

Комплексная система информационной безопасности должна представлять собой набор защитных бизнес-процессов (в англоязычной литературе – controls), построенных с учетом исполнения обязательных требований, актуальных угроз и практики обеспечения ИБ.

Выделим практические аспекты обеспечения безопасности, которые обязательно должны быть донесены до топ-менеджмента и других структурных подразделений, а также учтены при построении системы защиты информации:

Обеспечение безопасности — это непрерывный бесконечный процесс. Степень защищенности, достигаемая с ее помощью, будет колебаться с течением времени в зависимости от воздействующих вредоносных факторов и усилий, направленных на их нейтрализацию.

Безопасность невозможно обеспечить постфактум, то есть в тот момент, когда угроза уже реализовалась. Чтобы нейтрализовать угрозу, процесс обеспечения безопасности должен начаться до попытки ее реализации.

Большая часть угроз имеет антропогенный характер, то есть организации тем или иным образом угрожают люди. Как говорят компьютерные криминалисты: «Воруют не программы, воруют люди».

В нейтрализации угроз должны участвовать люди, чья безопасность обеспечивается, будь это собственники бизнеса или клиенты.

Безопасность — это производная от корпоративной культуры. Дисциплина, требуемая для реализации защитных мер, не может быть выше общей дисциплины при работе организации.[4]

Подводя промежуточный итог под вышесказанным, отметим, что создаваемая система ИБ безналичных платежей должна иметь практическую направленность и быть экономически эффективной. Лучшим подспорьем в достижении указанных свойств является применение риск-ориентированного подхода.

Разработка ПО имеет дело с проблемами качества, стоимости и надёжности. Некоторые программы содержат миллионы строк исходного кода, которые, как ожидается, должны правильно исполняться в изменяющихся условиях. Сложность ПО сравнима со сложностью наиболее сложных из современных машин и космических проектов.

Технологии программирование включают:

Анализ и постановка задач

Проектирование - разработка спецификаций

Проектирование — разработка алгоритмов

Написание исходных текстов программ

Тестирование и отладка программ

Испытания и сдача программ

Сопровождение программ

Основная часть работы программистов связана с написанием исходных текстов программ на одном из языков программирования, а также тестированием и отладкой программ на ЭВМ .

Исходные тексты программ, а также исполняемые файлы являются объектами авторского права и являются интеллектуальной собственностью их авторов и правообладателей.

Структурное проектирование программ

Информатика как научная дисциплина предлагает и использует на базе методов структурного программирования технологию надежной разработки программного обеспечения, используя тестирование программ и их верификацию на основе методов доказательного программирования для систематического анализа правильности алгоритмов и разработки программ без алгоритмических ошибок.

Данная методология программирования направлена на решение задач на ЭВМ, аналогичной технологии разработки алгоритмов и программ, используемой на олимпиадах по программированию отечественными студентами и программистами с использованием тестирования и структурного псевдокода для документирования программ в корпорации IBM с 70-х годов.

Методология структурного проектирования программного обеспечения может использоваться с применением самых различных языков и средств программирования для разработки надежных программ самого различного назначения.

Одним из больших проектов надежной разработки надежного ПО была разработка бортового программного обеспечения для космического корабля «Буран», в котором впервые использовался бортовой компьютер для автоматического управления аппарата, совершившего успешный старт и посадку космического корабля.

Обучение технологиям программирования

Обучение технологиям разработки ПО на основе методологии структурного проектирования программ была начата в начале 80-ых годов в МИЭМ при подготовке инженеров-математиков по специальности "Программное обеспечение ЭВМ" и изложена в наших учебниках информатики и программирования.

Наибольший успех - разработка базовых пакетов программ по информатике для отечественных и импортных персональных ЭВМ - БК, Корвет, УКНЦ, Ямаха и IBM PC, которые разошлись по всей стране в виде свободного и открытого ПО в конце 80-ых гг.

Все студенты МИЭМ с начала первого курса осваивали и осваивают псевдокод для описания алгоритмов и документирования всех разрабатываемых программ на языках Паскаль, Бейсик, Си, Фортан, ПЛ/1 и т.д. и т.п., а с третьего или даже второго курса приступают к разработкам ПО.

Наибольший успех достигался при обучении инженеров-математиков в МИЭМ и инженеров-экономистов в МАТИ, которые уже на первом курсе начинали разработки программ с доказательствами правильности составляемых алгоритмов относительно математических постановок решаемых задач.

Примеры решения задач с разработками алгоритмов и доказательствами их правильности изложены в вузовсих и школьных учебниках информатики Каймина, которые разошлись по всей нашей стране миллионным тиражом и вошли в стандарты образования в качестве спецификаций ЕГЭ по информатике.

50 тысяч школьников в 2009г. успешно сдали экзамены ЕГЭ по информатике, в спецификациях которых заложены основы алгоритмизации, логика, анализ правильности алгоритмов и элементы технологии программирования - основы современного профессионального программирования.

Впервые услышав такие слова, как Model View Controller, мне было интересно, но немного не ясно, поскольку, не зная ничего о шаблонах проектирования, разобраться в конкретном их случае, достаточно сложно. Мешало малое количество опыта в разработке приложений, да и вообще малая осведомлённость в подобном вопросе.

Новичку, пожалуй, сразу начинать с рассмотрения вопросов шаблонов не следует, но по мере продвижения в области разработки ПО, уделить внимание этой области, так или иначе, необходимо.

Итак, давайте рассмотрим теоретические выкладки, но применительно к веб-приложениям.

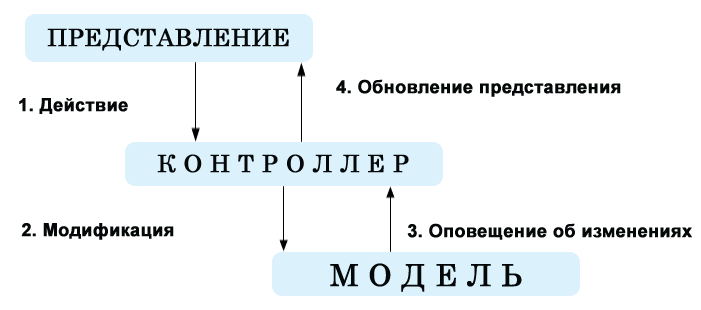

Стандартная схема архитектуры «Модель-Вид-Контроллер» изображена на следующем рисунке: (схема заимствована из книги «Ajax in action» издательского дома «Вильямс»)

Схема архитектуры MVC

Разберём по пунктам данную схему.

В шаблоне MVC, как следует из названия, есть три основных компонента: Модель, Представление, и Контроллер.

Представление (вид) отвечает за отображение информации, поступающей из системы или в систему.

Модель является «сутью» системы и отвечает за непосредственные алгоритмы, расчёты и тому подобное внутреннее устройство системы.

Контроллер является связующим звеном между «представлением» и «моделью» системы, посредством которого и существует возможность произвести разделение между ними. Контроллер получает данные от пользователя и передаёт их в «модель». Кроме того, он получает сообщения от модели, и передаёт их в «представление».

Применительно к интернет-приложениям бытует мнение, что части контроллер и представление объединены, потому что за отображение и одновременно за ввод информации отвечает браузер. С этим можно согласиться, а можно не соглашаться и выделить-таки контроллер в отдельную часть, что мы и сделаем.

Итак, условимся:

Представление. Модуль вывода информации. Это может быть шаблонизатор или что-либо подобное, цель которого является только в выводе информации в виде HTML на основе каких-либо готовых данных.

Контроллер. Модуль управления вводом и выводом данных. Данный модуль должен следить за переданными в систему данными (через форму, строку запроса, cookie или любым другим способом) и на основе введённых данных решить:

Передавать ли их в модель

Вывести сообщение об ошибке и запросить повторный ввод (заставить модуль представление обновить страницу с учётом изменившихся условий)

Кроме того, контроллер обязан определять тип данных, полученных от модели (есть ли это готовый результат, отсутствие оного, либо сообщение об ошибке) и передавать информацию в модуль представления.

Модель. Модуль, отвечающий за непосредственный расчёт чего-либо на основе полученных от пользователя данных. Результат, полученный этим модулем, должен быть передан в контроллер, и не должен содержать ничего, относящегося к непосредственному выводу (то есть должен быть представлен во внутреннем формате приложения).

Достаточно сложно с первого раза разобраться и понять. На это требуется время и подходящий проект.

Но на самом деле ничего сверхсложного в этом нет.

Представим себе в качестве представления какой-либо класс, который с помощью шаблонизатора выводит результат или сообщение об ошибке. На его вход подаётся либо массив с данными (объект или что-либо иное), либо переменная, содержащая текст с ошибкой.

В качестве контроллера будет выступать класс, производящий все необходимые проверки корректности данных и генерирующий сообщения об ошибках. Проверку данных целесообразно поместить именно в класс контроллера, их используют достаточно часто. Как вариант, можно просто наследовать класс контроллера от более общего класса, реализующего проверку входных данных по заданным правилам. Или, если так будет удобнее, включить в класс контроллера класс или серию функций проверки данных.

Этот же класс должен передать данные, полученные в результате работы модели, в класс представления для вывода.

Одними словами схему потоков данных в этой архитектуре объяснить сложно, поэтому обратимся к языку UML и к диаграмме последовательностей в частности (незначительные отступления от UML, принятые в диаграммах, заключаются в том, что в некоторых случаях вместе с именами сущностей или объектов, даны переводы в скобках).

На этой диаграмме показана последовательность действий, а также последовательность передаваемых данных: от пользователя, к пользователю и между модулями.

2 Особенности обеспечения информационной безопасности на предприятии

2.1. Технологии информационной безопасности предприятий

Технологические, производственные и коммерческие данные, которые используют предприятия, обладают высокой стоимостью, а их утрата или утечка может привести к серьезным финансовым потерям. Для нефтегазового комплекса (НГК), имеющего стратегическое значение для экономики страны, цена вопроса особенно велика. Поэтому одной из целей для предприятий отрасли является создание надежной системы защиты информации (СЗИ).

Система защиты информации — это комплекс организационных и технических мер, направленных на обеспечение информационной безопасности предприятия. Главным объектом защиты являются данные, которые обрабатываются в автоматизированной системе управления (АСУ) и задействованы при выполнении бизнес-процессов.

Основные угрозы для информационной безопасности любой компании связаны с кражей данных (например, промышленный шпионаж), использованием непроверенного программного обеспечения (например, содержащего вирусы), хакерскими атаками, получением спама (также может содержать вирусы), халатностью сотрудников. Реже утрата данных вызвана такими причинами, как сбой в работе аппаратно-программного обеспечения или кража оборудования. В результате компании несут значительные потери.

Процесс создания системы защиты информации можно разделить на три этапа:

формирование политики предприятия в области информационной безопасности;

выбор и внедрение технических и программных средств защиты;

разработка и проведение ряда организационных мероприятий.

При этом следует учитывать государственные нормативные документы и стандарты, которые регулируют вопросы информационной безопасности на предприятиях нефтегазового комплекса.

Политика предприятия в области информационной безопасности

Фундаментом для создания системы защиты информации является документ, в котором формулируются принципы и основные положения политики предприятия в области информационной безопасности. Какие вопросы он охватывает?

1. Разработка правового обеспечения защиты информации. Фактически это система нормативно-правовых документов, актуальных для деятельности предприятия. С ее помощью, с одной стороны, определяются правила обеспечения информационной безопасности на предприятии (например, обязанности сотрудников), а с другой — устанавливается ответственность за их нарушение. В состав правового обеспечения включаются государственные законы и акты (например, закон о государственной тайне), внутренние нормативные и организационные документы предприятия (устав, правила внутреннего распорядка, инструкции для сотрудников о сохранении коммерческой или иной тайны и т.д.).[5]

2. Определение потенциальных угроз безопасности информации. Их можно разделить на три группы — это угрозы, возникающие:

вследствие действий человека — это могут быть как случайные ошибки специалистов предприятия при работе с информационной системой (неправильный ввод данных или их удаление), так и предумышленные действия (кража документов или носителей информации);

вследствие некорректной работы или отказа технических или программных средств (например, сбой в работе операционной системы, вызванный вирусом);

из-за стихийных бедствий, природных катаклизмов, форс-мажорных обстоятельств (наводнения, пожары, смерчи, военные действия и т.д.).

Список потенциальных угроз для информационной безопасности предприятия может быть очень велик. Рекомендуется оценить каждую из них с позиции здравого смысла или данных статистики, а затем проранжировать по степени вероятности возникновения и объема потенциального ущерба.

3. Составление перечня данных, подлежащих защите. Информация, которая используется на предприятии, может быть открытой (доступна для всех) или закрытой (доступна для ограниченного круга лиц). К первому типу относятся сведения, которые не составляют государственной или коммерческой тайны, не относятся к категории конфиденциальной информации (согласно законодательству или внутренним документам предприятия). Ущерб от потери подобного рода сведений не является значительным, поэтому их защита не приоритетна.

Ко второму типу относятся:

данные, являющиеся государственной тайной — их перечень определяется законодательством;

коммерческие или служебные сведения — любая информация, связанная с производством, финансами, использующимися технологиями, утечка или утрата которой может нанести ущерб интересам предприятия;

персональные данные сотрудников.

Эта информация должна быть защищена в первую очередь. Для каждого типа такого рода данных указывается, как и где они возникают, с помощью каких программных или технических средств ведется их обработка, какие подразделения (сотрудники) с ними работают и т.д.

4. Создание подразделения, ответственного за вопросы защиты информации. Как правило, на российских предприятиях существует разделение функций, связанных с обеспечением информационной безопасности. Это подразумевает, что за разработку политики защиты данных, выполнение организационных мер отвечает служба безопасности компании, а вопросы, связанные с применением любых программных и аппаратных средств, включаются в компетенцию ИТ-подразделения. Нередко возникают ситуации, когда стремление как можно надежнее защитить данные вступает в противоречие с потребностями бизнеса предприятия. В том числе это происходит, если меры безопасности разрабатываются без учета возможностей современных ИТ-средств.

Например, на одном из предприятий служба безопасности запретила сотрудникам иметь доступ к рабочему адресу электронной почты из внешней среды, мотивируя свое решение необходимостью избежать утечек информации. В результате стали возникать задержки при выполнении бизнес-процессов: сотрудники не могли оперативно принимать необходимые управленческие решения, если они находились не в офисе предприятия. Участие в разработке подобной меры сотрудников ИТ-подразделения позволило бы избежать этой проблемы: доступ к рабочей почте был бы сохранен, а защита данных обеспечивалась бы за счет применения дополнительных программных средств.

Поэтому более правильным подходом является создание единой точки принятия решений, а именно создание подразделения, задачей которого будет решение всего спектра вопросов по защите информации на предприятии. В его состав необходимо включить как сотрудников службы безопасности, так и ИТ-специалистов.

5. Определение основных направлений обеспечения информационной безопасности. В рамках решения этой задачи, в частности, обозначаются компоненты АСУ, которые нуждаются в защите, определяются необходимые программные и технические средства, формулируются организационные меры, направленные на защиту информации.

Защита автоматизированной системы управления: программные и технические средства

Основным вопросом в плане обеспечения информационной безопасности является защита автоматизированной системы управления (ее возможная структура приведена на рис. 1), которая осуществляется за счет применения программных и технических средств.

Сложность решения этой задачи обуславливается двумя факторами. Во-первых, доступ к ресурсам системы имеет огромное количество пользователей (несколько тысяч человек), которые находятся в нескольких территориально-распределенных подразделениях. Во-вторых, ее работа строится на взаимодействии целого ряда программных и аппаратных компонентов.

2.2.Организация безопасности на предприятии

Защита информации происходит по следующей схеме: анализ и выбор политики безопасности, применение средств защиты (технические и программные средства), разработка и внедрение организационных мер. Компания должна уделить внимание не только техническим методам защиты информации на предприятии, но и использовать специально разработанные нормативно-правовые документы.

В систему правового обеспечения обязательно входят государственные законы, нормы и инструкции, документы предприятия (права и обязанности сотрудников, с обязательным указанием размера наказания за нарушение взятых на себя обязанностей).

После создания правовой основы безопасности информации приступают к определению возможных источников угрозы.

Проанализировав и оценив ущерб от каждого вида данных, необходимо составить список вероятных последствий и размер причиненного ущерба. Отдельно составляется перечень документов, данных и любой информации, которая подлежит защите, с обязательным выделением первоочередного уровня защиты.

необходимую информацию, руководство создает отдельное подразделение по безопасности информации, с обязательным наличием в нем компьютерщиков и сотрудников службы безопасности.

Подразделение по обеспечению безопасности информации обязано действовать в нескольких направлениях: совершать защиту данных, не допускать несанкционированное проникновение к системной информации, обеспечивать целостность информации на предприятии во время непредвиденных ситуаций.

Среди методов защиты можно выбрать:

Криптографический способ шифрования;

Электронную подпись;

Создание резервных копий системы и документов;

Парольную идентификацию;

Систему аудита и протоколирования;

Использование электронных ключей, смарт-карт;

Межсетевое экранирование.

В те помещения, где происходит работа с секретными данными, обязательно должен быть открыт доступ только тем людям, которые непосредственно за них отвечают. Таких сотрудников выбирает руководство, а перед началом работы они проходят обязательное тестирование. В целях безопасности информации в секретном помещении технический персонал не должен находиться без присмотра сотрудника.

Как комплексно обезопасить компанию? Самостоятельно внедрить огромный комплекс мероприятий и увидеть проблемные места своего бизнеса очень тяжело, поэтому руководители часто приглашают специальные компании, которые помогают создать систему менеджмента информационной безопасности. В комплекс мер входит не просто пожелания руководителя и его сотрудников, а устоявшаяся модель управления безопасностью информации на предприятии. По всем правилам руководство компании создает группу, которая будет отвечать за планирование работы системы менеджмента информационной безопасности.

Для комплексного подхода к этому вопросу группа должна состоять из сотрудников организации (руководство, начальники и сотрудники подразделений) и сторонних консультантов.

Подразделение по планированию руководствуется в своей работе международными сертификатами ИСО

Созданная группа собирает информацию, оценивает риски, выбирает политику системы безопасности. Результаты своих исследований вместе с предложениями передают на обсуждение руководству организации, которая утверждает план действий и разрешает внедрить и эксплуатировать систему менеджмента информационной безопасности.[6]

После утверждения плана действия подразделение начинает внедрять каждый пункт плана. Система менеджмента на этапе реализации заключается в проведении учебных мероприятий по повышению квалификации сотрудников компании.

Они знакомят работников с их обязанностями и системой наказаний за невыполнение. Затем подключаются и внедряются в работу организации необходимые компьютерные системы безопасности информации. На этом работа подразделения не заканчивается, наступает следующий этап контроля и анализа функционирования системы безопасности.

Периодически происходит измерение эффективности выбранной политики и средств защиты информации. Обязательным пунктом постоянного контроля является создание и ведение журнала произошедших событий. Время от времени подразделение производит переоценку рисков и аудит. Когда защита информации выстроена по определенному алгоритму, а все структуры четко выполняют инструкции, подразделение менеджмента безопасности информации выходит на последний этап функционирования – этап совершенствования.

На создание и поддержку проекта по обеспечению безопасности информации потребуются определенные затраты. В стоимость войдут затраты на приобретение необходимого программного и технического обеспечения автоматизированной системы управления, стоимость перенастройки и поддержки существующего обеспечения, стоимость повышения квалификации и обучения персонала.

При обращении к организациям, обеспечивающим комплексное создание системы менеджмента безопасности, в общие затраты войдет стоимость услуг компании. Защита информации предприятия будет требовать постоянных расходов на поддержание контроля и совершенствования систем безопасности информации. Стоимость работы целого подразделения – это лишь малая доля дохода предприятия, но в то же время колоссальная защита от несанкционированного взлома или вмешательства злоумышленников.

Заключение

На практике при разработке системы защиты для информационных систем в основном используется типовой набор технических и организационных средств защиты информации.

Основная задача – выработка подхода к представлению системы защиты информации, который, включает однозначную классификацию документопотоков в информационной системе, классификацию угроз в рамках каждого типа документопотоков и классификацию механизмов защиты для каждой типовой угрозы.

Система защиты информации (далее СЗИ) – совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации. Основываясь на этом определении, подходы к структуре системы защиты информации можно рассматривать по двум основным направлениям:

структура технического (программно-технического) элемента системы защиты, включающего инженерно-технические и программно-аппаратные средства защиты информации;

структура нормативного элемента системы защиты, регламентирующего работу программно – технического элемента и персонала.

При определении структуры любой сложной системы базовым этапом является формулирование цели и критериев эффективности работы системы.

Целью защиты информации является заранее намеченный результат защиты информации (результатом защиты информации может быть предотвращение ущерба обладателю информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию).

Угроза информационной безопасности организации – совокупность факторов и условий, создающих опасность нарушения информационной безопасности организации, вызывающую или способную вызвать негативные последствия (ущерб/вред) для организации. При таком подходе основной целью СЗИ является предотвращение ущерба, т.е. предотвращение реализации угроз информационной безопасности.

Таким образом, структура СЗИ должна зависеть от перечня угроз защищаемой системе. Модель угроз, на основе которой проектируется структура СЗИ, обязательно должна включать следующие разделы:

перечень угроз информации;

перечень угроз носителям информации;

перечень угроз элементам информационной системы;

перечень угроз элементам системы защиты;

перечень угроз, касающихся управления системой защиты – невыполнения нормативных документов организации в области информационной безопасности.

При структуризации СЗИ можно рассматривать следующие группы механизмов защиты:

механизмы защиты информации, ее носителей и элементов информационной системы от угроз конфиденциальности;

механизмы защиты информации, ее носителей и элементов информационной системы от угроз целостности.

Угрозы доступности могут быть реализованы после нарушения целостности элементов информационной системы или после перегрузки каналов связи. Соответственно, механизмами защиты от угроз доступности информации будет являться обеспечение целостности элементов информационной системы (например, сетевых сервисов) и проектирование каналов связи, выдерживающих пиковые нагрузки.

Механизмы защиты от угроз конфиденциальности можно разделить на следующие типы:

механизмы, препятствующие доступу несанкционированных лиц к защищаемой информации или к элементам информационной системы;

механизмы, препятствующие неконтролируемому выходу информации за пределы санкционированного объекта;

механизмы, контролирующие потоки защищаемой информации.

Механизмы защиты от несанкционированного доступа включают: разграничение доступа, аутентификацию и шифрование. Шифрование используется для ограничения доступа к самой информации, а управление доступом может использоваться на всех уровнях информационной системы для защиты носителей информации.

Механизмы защиты от угроз нарушения целостности состоят из двух частей – механизмы контроля целостности и механизмы восстановления.

Угрозы нарушения целостности существуют на всех уровнях информационной системы:

угрозы целостности (достоверности) информации;

угрозы целостности носителя информации;

угрозы целостности исполняемых файлов;

угрозы целостности программной среды (запуск несанкционированных приложений);

угрозы целостности аппаратной конфигурации информационной системы;

угрозы целостности защищаемого помещения, здания, прилегающей территории (проникновение нарушителя);

угрозы отключения средств защиты;

угрозы изменения настроек средств защиты и т.д.

Автоматизированные обучающие системы предназначены для обучения пользователей какой-либо предметной области с последующей проверкой знаний. Наиболее эффективная форма проверки знаний - общение пользователя с компьютером на естественном языке, поэтому такие системы должны включать блоки анализа естественно-языковых высказываний. Рассмотрим наиболее интересные подходы к реализации семантических анализаторов высказываний в автоматизированных обучающих системах (АОС) [Искусственный 1990].

АОС "Катехизис". Семантический анализатор в системе "Катехизис" был основан на разборе семантической маски ожидаемого высказывания. Здесь маска высказывания задавалась обратной польской записью. Причем, в этой записи сначала были записаны негативные дескрипторы, т. е. те, которые не должны быть найдены в ответе пользователя, а потом позитивные.

На введенной пользователем строке высказывания разбиралась одна семантическая маска. Если высказывание в целом не соответствовало маске, то оно считалось неверным в контексте заданного вопроса.

Разработанная в начале 80-х годов XX века "ОН Микро" была одной из первых автоматизированных обучающих систем, имеющих семантический анализатор ответа обучаемого. Она предназначалась для создания автоматизированных обучающих и контролирующих программ по различным дисциплинам и диагностическим тестам. Семантический анализатор основывался на семантической маске (интегральном образе возможных ответов обучаемого). В этой системе форма записи маски была в виде суперпозиции логических функций, аргументами которых являлись одноместные предикаты наличия или отсутствия в строке ответа обучаемого маскируемых дескрипторов. В маске в качестве аргументов записывались не значения предикатов, а сами дескрипторы, а значения предикатов наличия или отсутствия дескрипторов в строке ответа высчитывались непосредственно при разборе логического выражения. Для повышения скорости разбора логического выражения и минимизации оперативной и дисковой памяти форма записи логического выражения была нетрадиционной. Данная форма представляла некоторый синтез приемов записи полной скобочной и польской обратной записи.

Системы учебного назначения "Адонис", "Сценарий", "Hypermethod". Эти системы предназначены для создания мультимедийных обучающих программ. В анализаторе свободно конструируемых ответов применялся эталонный метод и анализ по ключевым словам.

Эталонный метод основан на сравнении ответа с заранее подготовленными эталонами. В зависимости от совпадения ответа с одним из эталонов выбирается управляющее воздействие. При анализе по ключевым словам определялось наличие или отсутствие перечисленных в списке дескрипторов в строке ответа.

Анализ синонимов в каждой из этих систем реализован посредством оператора "ИЛИ". При анализе ответа пользователя на вопрос, система накладывает на ответ заданную маску и определяет, удовлетворяет ли ответ такой маске или нет. Если ответ удовлетворяет маске, то такой ответ считается верным, и наоборот.

Система автоматической верстки обучающих программных средств "Виртуальный клон". Одна из последних разработок в этой области создана в Тульском политехническом университете. Система предназначена для создания мультимедийных обучающих и контролирующих программ. Кроме визуальных компонентов (меню, списка, выборки и т. д.) в системе существует блок семантического анализа. Автор (учитель) задает семантическую маску путем перечисления дескрипторов (слов), назначения перечисленных дескрипторов в определенные рубрики, присваивание дескрипторам определенных семантических весов и определение связок между дескрипторами. Существует понятие жесткой и мягкой связи между дескрипторами.

Жесткая связь определяет, что между дескрипторами, следующими в высказывании в определенном порядке, не должно существовать других слов. Мягкая связь определяет то, что дескрипторы должны находиться один после другого, независимо от того, есть ли между ними какие-либо другие слова или нет. Порядок анализа следующий: система берет первый дескриптор с наибольшим

семантическим весом из наиболее важной рубрики, которую определяет преподаватель. Отыскивает этот дескриптор в строке ответа, смотрит, существует ли жесткая или мягкая связь с другими дескрипторами, и ищет дескриптор, который находится в связи с этим. И так до тех пор, пока не будет найден дескриптор, который не имеет семантической связи. В этом случае берется дескриптор наиболее значимый по семантическому весу, в наиболее значимой рубрике. Результат определяется по суммарному семантическому весу найденных дескрипторов.

Системы искусственного интеллекта решают общую задачу семантического анализа естественного языка. Предназначены такие системы для ведения диалога с пользователем на естественном языке, семантического анализа текстов, получения знаний от пользователя и т. д. Примеры таких систем.

Система семантического анализа компании Artificial Life Inc. Компания Artificial Life Inc. (http://www.artificial-life.com) разработала систему семантического анализа языка на основе шаблонов. Эта система предназначена как для семантического анализа текстов, так и для анализа отдельных фраз, введенных пользователем. Система позволяет анализировать отдельные документы и выдавать краткий отчет, в котором будет отражен семантический смысл документа, или же вести диалог с пользователем на естественном языке. Диалог с пользователем ведется с помощью робота. Робот может отвечать на вопросы, сам задавать вопросы, что-то рассказывать пользователю и изменять тему разговора. Ядром системы является модуль ALife Smart Engine. Этот модуль содержит функции, реализующие алгоритмы семантического анализа. Alife Smart Engine работает исключительно на шаблонах. Шаблон представляет собой направленный граф, составленный из слов, и поэтому существует поддержка нескольких языков. Необходимо только написать в шаблонах слова на соответствующем языке.

Семантический словарь Тузова. В. А. Тузовым [Тузов 1990] предложено решение общей проблемы семантического анализа русского языка

. На основе введенной пользователем фразы строится суперпозиция логических функций. Алгоритм анализа основан на поиске семантических связок слов в высказывании. Все семантические связки между словами хранятся в специальном словаре. Система сама определяет, какое слово какому подчинено, где подлежащее, сказуемое, наречие, определение и т. д. Полностью реализован анализ взаимодействия слов по синтаксическим признакам, предлогам, приставкам, суффиксам и т. д. На основе найденных связок слов строится суперпозиция логических функций. Недостатками данной системы являются: необходимость наличия словаря слов и их форм, правил сочетания слов, а также постоянное их обновление.

Список использованных источников

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. — М.: КноРус, 2015. — 136 c.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. — Рн/Д: Феникс, 2015. — 324 c.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2016. — 384 c.

- иректива 2003/6/ЕС "Об инсайдерской деятельности и рыночном манипулировании, злоупотреблениях на рынке". Directive 2003/6/EC of the European Parliament and of the Council of 28 January 2003 on insider dealing and market manipulation (market abuse). OJL 096, 12.04.2003. P. 0016 - 0025.

- Добровольский В. И. Инсайдерская информация в мировой практике, служебная информация и коммерческая тайна в России // Предпринимательское право. 2018. N 4.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга… — М.: ЮНИТИ-ДАНА, 2013. — 239 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2016. — 536 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 — Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. — М.: ГЛТ, 2016. — 558 c.

- Колебошин Г. М. Обязанности работника в отношении коммерческой тайны работодателя // Трудовое право. 2017. N 5.

- Корнеев И. К., Степанов Е. А. Защита информации в офисе. М.: ТК Велби, Проспект, 2016.

- Мельникова Е. И. Формы утечки информации, составляющей коммерческую тайну, и управление персоналом предприятия в целях обеспечения информационной безопасности // Юридический мир. 2009. N 12. С. 40 - 43.

- Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. — М.: ГЛТ, 2014. — 280 c.

- Шевердяев С. Н. Конституционно-правовой режим информации ограниченного доступа // Конституционное и муниципальное право. 2017. N 1.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. — М.: ДМК, 2014. — 702 c.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. — М.: Акад. Проект, 2016. — 544 c.

- Ярочкин, В.И. Информационная безопасность. 5-е изд. / В.И. Ярочкин. — М.: Академический проект, 2016. — 544 c.

- Яковец Е. Н., Смирнова И. Н. Нормативное регулирование оборота сведений, составляющих служебную тайну // Информационное право. 2009. N 4.

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. — М.: ДМК, 2014. — 702 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2016. — 384 c. ↑

-

Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2016. — 536 c. ↑

-

Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2016. — 536 c. ↑

-

Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2016. — 536 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2016. — 384 c. ↑

- Культура ресторанного обслуживания»

- «Роль мотивации в поведении организации

- «Выбор стиля руководства в организации

- История и развитие методологии объектно-ориентированного программирования. Сферы применения (Delphi)

- Разработка конфигурации «Управление персоналом» в среде 1С Предприятие»

- Анализ и оценка методов реализации структурных методов анализа и проектирования экономической информационной системы

- Учет наличных денежных средств в кассе предприятия (ООО «Пермский долговой правозащитный центр»)

- «Особенности кадровой стратегии организаций реального сектора экономики»работа

- Организационная культура и ее роль в современных организациях (Magna)

- «Современная законодательно-нормативная база защиты государственной тайны

- Имидж спортивного мероприятия на примере международного детского фестиваля «Отважная пешка»

- Проектирование реализации операций бизнес-процесса «Управление товарными потоками». .