Информатизация общества и проблема информационной безопасности

Содержание:

ВВЕДЕНИЕ

Информационные системы существовали с момента основания общества, т.к на всех стадиях развития оно требует обработанной информации. По мере развития менялись технологии, а также необходимость и требования к безопасности информации. Широкое распространение вычислительной техники как средства обработки информации привело к полной компьютеризации, переориентации общества и появлению информационных технологий. Появление нового всегда имеет не только положительные, но и отрицательные стороны. Существует огромное количество примеров с разных сфер. И вот лишь некоторые из них - химические и атомные технологии, решая проблемы производства новых материалов и энергетики, повлекли за собой экологические проблемы. Интенсивное глобальное развитие транспорта позволило быстро и комфортно перевозить людей, материалы, сырьё и товары в нужных направлениях, однако человеческие жертвы и материальный ущерб при транспортных катастрофах возросли. Информационные технологии совсем не являются исключением этих примеров, и поэтому следует заранее позаботиться о безопасности при разработке и использовании информационных технологий. От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь людей. Такова цена за повсеместное распространение и использование автоматизированных систем обработки информации. Все это говорит о том, что информационные технологии играют сегодня основную важнейшую роль в развитии общества и человечества в целом, и что информационное общество абсолютно неминуемо и неизбежно. Сегодня современный человек стремится обладать всеми возможными информационными средствами, технологиями и ресурсами, и использовать их для удовлетворения своих потребностей и интересов, в противодействие интересам заявленных конкурентов в самых разных отраслях: коммерческой, экономической и даже военной. Вслед за этим информация начинает выступать в качестве объекта угрозы, что создаёт проблему информационной безопасности. В следствии этого, актуальность изучения выбранной темы принимает жизненно-необходимую важность. Проблемы информационной безопасности уже давно не являются новейшими с точки зрения важного исследовательского вопроса. Эти темы активно поднимаются в работах отечественных и зарубежных авторов в контексте научных исследований.

Объектом исследования выступает информационная безопасность.

Предметом исследования являются информационные угрозы, атаки негативного характера, уязвимости информационных систем.

Целью исследования является комплексное изучение информационных угроз, их состав, виды, оценка состояния информационной безопасности и видов защиты информации

Обозначается решение следующих задач:

- Исследовать понятие информационной безопасности

- Рассмотреть основные категории информационной безопасности

- Исследовать понятие угрозы информационной безопасности

- Выделить основные виды угроз информационной безопасности, опираясь на информацию из источников

- Изучить основные методы борьбы с угрозами информационной безопасности

Глава 1. Информатизация общества и проблема информационной безопасности

1.1 История становления и развития информационной безопасности в обществе

Сам термин «Информационная безопасность» появился с возникновения коммуникаций между людьми, и конечно, с осознания человеком наличия у других людей информации и интересов, которым можно нанести ущерб с помощью влияния на средства коммуникаций, наличие которых, обеспечивает информационный обмен между всеми элементами общества.

В развитии информационной безопасности следует выделить следующие этапы:

1 этап — до 1816 года, обуславливается использованием возникающих средств информационных коммуникаций. В течении этого периода главная задача информационной безопасности состояла в защите данных и сведений о фактах, событиях, имуществе, местонахождении и прочей информации, имеющей лично для человека и сообщества, к которому он принадлежал, жизненно-важное значение.

2 этап — начиная с 1816 года, началось использование искусственно создаваемых технических средств радио и электросвязи. Для обеспечения помехозащищенности и скрытности радиосвязи нужно было использовать и учесть опыт 1-го периода на ещё более высоком технологическом уровне, применяя противопомеховое кодирование сигнала с последующим декодированием получаемого сигнала.

3 этап — начиная с 1935 года, появляются гидроакустические и радиолокационные средства. Основной способ защиты информации заключался в повышении защищенности радиолокационных средств от влияния, на их приемные устройства, активными и пассивными радиоэлектронными помехами.

4 этап — начиная с 1946 года, изобретение и использование в практической деятельности ЭВМ. Действовали способы и методы ограничения физического доступа к средствам получения, обработки и передачи информации.

5 этап — начиная с 1965 года, связан с созданием и развитием локальных коммуникационных сетей. Защита информационной безопасности осуществлялась способами и методами физической защиты средств получения, обработки и передачи информации, которые объединены в локальную сеть, путём управления и администрирования доступа к сетевым ресурсам.

6 этап — начиная с 1973 года, использование сверхмобильных устройств с широким рядом задач. Угроза безопасности стала намного серьёзнее. Для обеспечения усиления информационной безопасности срочно требовалась разработка новых критериев безопасности. Появились хакеры, цель которых было нанесение ущерба информационной безопасности отдельно взятых пользователей, крупных организаций и стран. Информационные ресурсы стали важнейшими ресурсами для государства, а обеспечение их безопасности – важной, необходимой частью национальной безопасности.

7 этап — начиная с 1985 года, обусловлен созданием глобальных коммуникационных сетей, используя космические средства обеспечения безопасности. Этот этап связан с широким использованием сверхмобильных коммуникационных устройств. Создаются макросистемы информационной безопасности человечества под влиянием международных ведущих форумов.

8 этап — начиная с 1998 года, подготовка и внедрение международной концепции информационной безопасности. Она связана с отражением официально принятых государствами взглядов на цели, основные направления, состояние, задачи и принятие мер по развитию системы правового регулирования общественных отношений в области обеспечения информационной безопасности.

1.2 Понятие и содержание информационной безопасности

Слово «безопасность» происходит от латинского – secure (securus). Позже в английском языке оно получило написание “security”. Логично отметить, что «безопасность» – это отсутствие опасности, состояние деятельности, при которой исключён вред или ущерб здоровью человека, помещениям, зданиям и прочим материальным средствам в них.

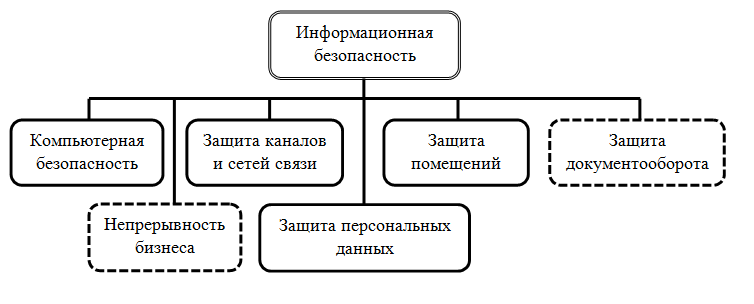

Информационная безопасность - состояние обеспечения надёжной защиты данных и всей информационной среды, которое обеспечивает безопасное использование и развитие в интересах общества и всего государства, контролируя и предохраняя от несанкционированного или преднамеренного доступа, хищения, случайного или умышленного взлома. (рисунок 1)

Информационную безопасность составляет система обеспечения безопасности, которая является эффективным инструментом для защиты конфиденциальности пользователей и владельцев информации. Важно отметить, что ущерб может быть также нанесён сломанным оборудованием или аппаратной неисправностью, например, в учебных или социальных учреждениях (школы, поликлиники и тд.).

Понятие «Информационная безопасность» можно применить независимо от вида, которые принимают данные, физический или электронный. Задача информационной безопасности заключается в сбалансированной защите от повреждения целостности данных. Этот процесс состоит из множества последовательных этапов управления рисками, с помощью которых идентифицируется наличие угроз, их источников и уязвимостей. Без принятия мер по обеспечению информационной безопасности любая современная организация станет беззащитным объектом перед угрозой неправомерных действий внешних злоумышленников или даже собственных сотрудников.

Хранение, обработка и передача информации, используемая для обеспечения управления, в совокупности называют информационным ресурсом.

К информационным ресурсам относятся:

- информационное обеспечение систем управления и связи

- информационные ресурсы предприятий, содержащие сведения об основных направлениях развития, о научных и технических производственных резервах, об объемах запасов и поставок стратегических видов материала и сырья

- информация о фундаментальных и прикладных научно-исследовательских работ, имеющих государственное значение.

Информационная инфраструктура – это совокупность центров управления, информационных подсистем, аппаратно-программных технологий сбора, хранения, обработки и передачи информации.

Информационная инфраструктура состоит из:

- информационной инфраструктуры местных, центральных органов государственного управления, научно-исследовательских учреждений;

- информационную инфраструктуру предприятий оборонного комплекса и научно-исследовательских учреждений, занимающихся оборонным обеспечением или выполняющих государственные оборонные заказы

- программно-технические средства автоматизированных систем управления и связи.

В целях должного обеспечения защиты информации необходимо иметь четкое представление об основной роли, целях и понятиях информационной безопасности. Сам термин «безопасность информации» подразумевает собой, исключение доступа для просмотра, изменения и уничтожения данных всеми субъектами, не имеющих на это прав. Это понятие включает в себя обеспечение защиты от кражи и утечки информации с помощью инноваций, современных устройств и технологий. Защита информации заключается в обеспечении целостности и конфиденциальности данных при условии, что пользователи имеют к доступу соответствующие права.

Под целостностью понимается уровень сохранности качества, ценность информации и ее конечные свойства.

Конфиденциальность подразумевает обеспечение качество секретности и конфиденциальности данных и доступа к определенной информации определённым пользователям.

Доступность - некоторое качество данных и информации, которое определяет ее скорость и точность нахождения определёнными пользователями.

Цель защиты информации - минимизация вреда и ущерба, вследствие нарушения доступности, конфиденциальности, а затем и целостности информации.

Рисунок 1. Задачи информационной безопасности

Отличительная особенность современного научно-технического и экономического прогресса - это стремительный развивающийся век информационных технологий, их широкое использование и применение везде - как в повседневной жизни человека, так и в управлении государством. Информационные технологии всё больше и больше определяют развитие социума и выступают в качестве новых источников национальной силы. Становление современного информационного общества в корне меняет экологическую, политическую и конечно, социальную сферы жизнедеятельности общества и всего человечества. В таких условиях информационное общество обменивает предмет труда на знания. Интеграция информационных систем разных государств к единой информационной системе становятся основой глобализации, создание информационных телекоммуникационных сетей, развитие единого информационного пространства, интенсивное внедрение новых информационных технологий во все сферы общественной жизни, включая управление государством.

Глобальный прогресс информатизации человечества захватил почти все страны мира и сейчас является фундаментом социально-экономического и научно-технического и прорыва.

Информатизация и компьютеризация являются по истине ключевыми значимыми организационными научно-техническими и социально-экономическими процессами возникновения оптимальных, удобных и комфортных условий для всестороннего удовлетворения информационных нужд, органов государственных структур и управления на основе создания и использования информационных ресурсов и информационных систем, информационных сетей, информационных технологий с использованием коммуникационной и вычислительной техник.

Выделяются основные задачи информатизации:

- всеобщая информационная поддержка удовлетворения требований субъектов в информационных взаимоотношениях;

- генерирование и развитие единого безопасного информационного потока;

- создание, укоренение и использование информационных технологий, информационных систем и информационных ресурсов общего назначения;

- подготовка специалистов, повышение квалификации в сфере информационных технологий

Осознание понятия «информационная безопасность» является одной из важнейших задач научных исследований, которая не утрачивает свою актуальность и интерес к себе. Научно-методологические и концептуальные основы информационной безопасности еще пока только находятся на начальной стадии развития. При обосновании теории информационной безопасности, сперва следует освоить ключевые базовые понятия. Базовыми понятиями являются информационная опасность, информационная угроза и информационная безопасность.

Информационная опасность понимается двойственно:

- как состояние субъекта или полноценной окружающей среды, где существует риск причинить им существенный вред или ущерб, путем оказания каких-либо действий на информационную среду объекта;

- как свойство субъекта способное наносить значимый вред другому субъекту, путем оказания действий на его информационную среду.

Опираясь на эти понятия можно утвердить, что информационная безопасность - это:

- состояние объекта, в котором он не может быть подвергнут ущербу, путём воздействия на его информационную среду;

- свойство объекта, которое не позволяет ему наносить существенный ущерб какому-либо другому объекту, путём воздействия на его информационную среду.

Информационная угроза - угроза объекту путем оказания воздействия на его информационную среду:

- намерение причинить объекту существенный ущерб путем оказания воздействия на его информационную среду;

- информационная опасность, реализация которой становится весьма вероятной;

- фактор или совокупность факторов, создающих информационную опасность объекту; такими факторами могут быть действия, поведение объектов, природные явления и т. д.

На основании вышесказанного можно сформулировать понятие информационной безопасности, как состояние страны, в котором гражданам, объединениям и общественным группам граждан, обществу и государству не может быть нанесен существенный ущерб или вред, путем оказания воздействия на ее информационную среду.

Основными объектами информационной безопасности являются права и свобода личности, материальные и духовные ценности общества и государство, а именно его конституционный строй, военное дело, территориальная целостность, экономика и прочее.

Личность - ячейка общества, базовый основополагающий элемент. Без личности не может быть общества, но также и личность без общества существовать не может. Государство обеспечивает условия полноценного существования личности и общества. Государства, не нуждающиеся ни в личности, ни в обществе, не смогут долго просуществовать и исчезнут со страниц истории. Главным условием взаимоотношений между личностью, обществом и государством является баланс взаимоотношений. Информационная безопасность личности - это состояние человека, в котором его личности не может быть нанесен существенный вред или ущерб, путем оказания действий на окружающее его информационное пространство.

В процессе развития информатизации и компьютеризации, человек стал настолько информационно «прозрачен», что любая личность, группа лиц, общественная группа или государство, при должном желании и наличии средств может получить любую имеющуюся информацию и использовать её в своих целях. К сожалению, слишком малая часть населения может позволить себе защитить и ограничить свою информацию от нежелательного доступа. Огромная часть людей такой возможности не имеет, оставаясь беззащитными в этом вопросе.

Информационная безопасность общества – это состояние общества, которое не позволяет нанести ему ущерб или вред, под влиянием внешних действий. В её основу входит массовое сознание общества, которое задействует информационно-психологическое воздействие при наличии информационных угроз. Действие этих угроз способно вызывать психологическую и эмоциональную напряженность, морально-политическую дезориентацию, порчу нравственных норм и критериев, а вследствие, неадекватное поведение со стороны масс людей.

Информационная безопасность государства – это состояние государства, которое не позволяет нанести ему существенный вред, путем оказания воздействия на его информационную среду. Обеспечение информационной безопасности государства напрямую связано с обеспечением национальной безопасности.

1.3 Категории информационной безопасности

Оценка информационной безопасности основывается на иерархической категоризации. Каждая категория каждого уровня описывается так, что наследуемые требования с более низких категорий, на высших категориях уже имеются. Ниже описаны только различия, появляющиеся по возрастанию категории. Всего существует четыре уровня доверия - D, C, B и A, которые подразделяются на категории. Категорий безопасности всего шесть - C1, C2, B1, B2, B3, A1 (будут перечислены в порядке ужесточения требований).

- Уровень D - данный уровень предназначен для систем, которые не удовлетворяют требованиям безопасности

- Уровень C - произвольное управление доступом.

- Категория C1 - политика безопасности для данной категории должна удовлетворять следующие требования:

- доверенная вычислительная база должна управлять доступом именованных пользователей к именованным объектам;

- пользователи должны пройти идентификацию, информация должна быть защищена от несанкционированного доступа;

- доверенная вычислительная база должна иметь область для собственных действий, защищенную от внешних воздействий;

- иметь в наличии аппаратные или программные средства, проверяющие уровень безопасной работы аппаратных и программных компонентов доверенной вычислительной базы;

- защитные механизмы должны быть протестированы;

- должен быть описан подход к безопасности и применение при реализации доверенной вычислительной базы.

Примеры продуктов: некоторые старые версии UNIX , IBM RACF.

- Категория C2 (в дополнение к C1):

- права доступа должны контролироваться с точностью до пользователя, все попытки входа должны подвергаться контролю доступа;

- при выводе хранимого объекта из хранилища ресурсов доверенной вычислительной базы необходимо стереть все следы его использования;

- каждый пользователь системы должен точным образом аутентифицироваться, регистрация должна ассоциироваться с конкретным пользователем;

- в доверенную вычислительную базу должны записываться данные регистрационной информации, относящейся к доступу к объектам, контролируемым базой и защищать их;

Примеры продуктов: практически все ныне распространенные ОС и БД -

Windows NT, все современные UNIX-системы и DG AOS/VS II, IBM OS/400, Oracle 7, DEC VMS, Novell NetWare 4.11.

- Уровень B - принудительное управление доступом.

- Категория B1 (в дополнение к C2):

- управление метками, инициализирующие каждого субъекта и хранимого объекта;

- принудительное управление доступом всех субъектов ко всем хранимым объектам;

- обеспечение взаимной изоляции процессов, разделяя их адресные пространства;

- необходимость в группе специалистов, полностью понимающих работу доверенной вычислительной базы, которая должна обеспечить тщательный анализ и тестирование описанию архитектуры, исходных и объектных кодов.

Примеры продуктов: HP-UX BLS, Cray Research Trusted Unicos 8.0, Digital SEVMS, Harris CS/SX, SGI Trusted IRIX.

- Категория B2 (в дополнение к B1):

- иметь метки должны все элементы системы, доступные субъектам;

- снабжать вычислительную базу должен коммуникационный путь для пользователя, который выполняет операции аутентификации и идентификации;

- необходимо предусмотреть регистрацию событий, связывания памяти с тайными каналами обмена;

- доверенная база должна состоять из внутренней структуры и отдельных модулей;

- выявить максимальную пропускную способность каждого обменного канала;

- демонстрация относительной устойчивости доверенной вычислительной базы к рискам проникновения в систему;

- формальная политика безопасности. Для базы создать описательную спецификацию на верхнем уровне, полностью поясняющую ее интерфейс;

- необходимо предусмотреть использование системы управления конфигурацией, чтобы обеспечивать контроль изменений в описательной спецификации на верхнем уровне, работающей версии кода, документации и иных данных.

Примеры продуктов: Honeywell Multics, Cryptek VSLAN, Trusted XENIX.

- Категория B3 (в дополнение к B2):

- организовать списки управления доступом для произвольного управления, указать допустимые режимы;

- регистрировать опасные ситуации, угрожающие политике безопасности системы. Администратор безопасности должен немедленно сообщать об аварийных ситуациях политики безопасности, в случае повторного появления ситуаций, система должна пресекать их безболезненным способом;

- необходимо осуществить специальные механизмы или процедуры, восстанавливающие систему после аварийной ситуации без риска ослабления защиты;

- демонстрация устойчивости к попыткам сбоя системы.

Примеры продуктов: Getronics/Wang Federal XTS-300.

4. Уровень A - верифицируемая безопасность.

- Категория А1 (в дополнение к B3):

- тестирование должно показать, что реализация доверенной вычислительной базы соответствует спецификации на верхнем уровне;

- необходимо использовать современные методы верификации систем;

- конфигурация управления и компоненты системы должны существовать на всём жизненном цикле;

Примеры продуктов: Boeing MLS, Gemini Trusted Network Processor, Honeywell SCOMP.

Глава 2. Информационная угроза, как проблема в сфере высоких технологий

2.1 Понятие и сущность угрозы информационной безопасности

Современные информационные системы представляют собой сложнейшие средства для использования информации, которые состоят из большого числа элементов разного уровня автономности, связанных друг с другом и обмениваются данными. Практически каждый элемент системы имеет риск быть подвергнутым внешнему воздействию или выйти из строя. Элементы современной информационной системы имеет следующий состав:

- Аппаратные средства - компьютеры и их составные части: мониторы, процессоры, принтеры, контроллеры, дисководы, линии связи, кабели и прочие;

- Программное обеспечение - различные приобретенные и системные программы, операционные системы, утилиты и прочие;

- Данные, которые хранятся на магнитных накопителях, архивы, а также системные журналы;

- Рабочий персонал и пользователи.

Опасные воздействия на информационную систему можно поделить на преднамеренные и случайные. Анализ опыта проектирования, разработки и эксплуатации информационных систем показывает, что информация может быть подвергнута различным воздействиям на всех этапах жизненного цикла системы. Причинами воздействия при использовании могут быть:

- аварийные ситуации, сопровождаемые стихийными бедствиями и отключением электричества;

- ошибки в программном обеспечении;

- ошибки в работе обслуживающего персонала;

- отказы и сбои аппаратуры;

- помехи в линиях связи под воздействием окружающей среды.

Преднамеренные воздействия - это целенаправленные действия нарушителя. В качестве нарушителя могут выступать сотрудник персонала, посетитель, хакер, конкурент, наемник.

Можно представить гипотетический портрет потенциального нарушителя:

- квалификация нарушителя на уровне разработчика данной системы;

- нарушителем может выступать, как посторонний, так и законный пользователь информационной системы;

- нарушитель обладает информацией о принципах работы системы;

- нарушитель ищет пробел и выбирает наиболее слабое место в защите;

Наиболее распространенный вид компьютерных угроз называется несанкционированный доступ (НСД). НСД пользуется любой ошибкой в системе защиты и возможен при нерациональном выборе средств обеспечения защиты, либо их некорректной установке или неправильной настройке.

Обозначим классы НСД, по которым можно нанести значительный ущерб информации:

- Хищение носителей информации;

- Чтение информации с экрана или клавиатуры;

- Копирование информации с носителя.

- Подключение специально разработанных аппаратных средств, для доступа к информации;

- Перехватывание паролей;

- Расшифровка закодированной информации;

Особое внимание следует уделить угрозам, которым подвергаются компьютерные сети. Отличительная особенность компьютерной сети заключается в том, что её компоненты распределены в пространстве. Связь между узлами сети осуществляется с помощью сетевых линий и механизма сообщений, а данные, которые пересылаются между узлами сети и управляющие сообщения, передаются в виде пакетов обмена. Большой минус компьютерных сетей в том, что против них, в основном, предпринимают удаленные атаки. Нарушитель даже может находиться за тысячи километров от атакуемого объекта, но, несмотря на это, нападению подвергается не только атакуемый компьютер, но и данные, передающиеся по сетевым каналам связи.

Информационная угроза - это определённая вероятность нанести ущерб информационной безопасности каким-либо способом. Также понятие угрозы включает в себя потенциальную возможность случайного или несанкционированного воздействия на данные, приводящая к их потере, порче или изменению.

Попытка реализации угрозы называется атакой, а тот, кто задействован в реализации угрозы – злоумышленником. Таким образом, потенциальные злоумышленники выступают в качестве источников угрозы. Как показывает практика, информация может подвергнуться угрозе в случае наличия уязвимых мест в обеспечении защиты информационной системы (несанкционированный доступ посторонних лиц к оборудованию или наличие ошибок в программном обеспечении).

Окно опасности - промежуток времени с момента, возникновения риска атаковать уязвимое место до момента ликвидации пробела. Пока информационная система имеет окно опасности, атаки на неё с большей долей вероятности будут успешными.

Если говорить об ошибках в программном обеспечении, то окно опасности закрывается наложением заплат. Для подавляющего большинства уязвимостей, окно опасности «живёт» несколько дней, а иногда - недель, так как за это время необходимо сделать следующее:

- узнать о ресурсах эксплуатации пробела в защите;

- выпустить заплаты, соответствующие ошибкам;

- установить заплаты в защищаемую информационную систему.

Новые уязвимые места и средства их использования появляются постоянно, следовательно, логично сделать выводы, что:

- Окна опасности существуют почти всегда;

- Вести наблюдение и контроль за окнами опасности необходимо производить постоянно, а выпускать заплаты - преждевременно.

Некоторые угрозы нельзя принимать за результат каких-либо неисправностей или ошибок; они имеются во всех современных информационных системах. К примеру, угроза отключения электричества существует в силу зависимости аппаратного обеспечения информационной системы от энергопотребления.

Виды информационных угроз

Рассмотрим наиболее распространенные группы информационных угроз (Таблица 1), которым подвергаются современные информационные системы. Знать о возможных угрозах, а также об уязвимостях и пробелах, которые эти угрозы обычно используют, необходимо для того, чтобы искать и выбирать наиболее оптимальные решения обеспечения защиты информационной системы.

Таблица 1. Виды информационных угроз

|

По характеру нарушения |

|

|

По тяжести нарушения |

|

|

По предвидению последствий нарушителем |

|

|

По мотивации |

|

|

По месту возникновения |

|

|

По законченности |

|

|

По объекту воздействия |

|

|

По причине возникновения |

|

|

По каналу проникновения |

|

|

По виду реализации угрозы |

|

|

По размеру ущерба |

|

|

Угрозы доступности |

|

|

Угрозы, применимые к пользователям |

|

Методы повышения эффективности информационной безопасности

Под защитой информации в автоматизированных информационных системах, понимается регулярное обеспечение средств и методов, принятие мер по осуществлению системной надежности.

Структура задач по защите информации делится на следующие механизмы защиты:

- резервные копии компонентов системы;

- контроль доступа к компонентам системы;

- координация использования компонентов системы;

- маскирование данных;

- постоянное контролирование компонентов системы;

- запись сведений о ситуациях, событиях и фактах, возникающих во время использования;

- благовременное удаление данных, которые больше не используются;

- уведомления о статусе управляемых процессов;

Управления механизмами защиты:

Планирование защиты - процедура выборки оптимальной программы для защиты. Планирование делится на долгосрочное, среднесрочное и текущее; Оперативно-диспетчерское управление защитой информации – организованное реагирование на непредвиденные ситуации, которые возникают в процессе функционирования управляемых объектов или процессов;

Планируемое руководство защиты – регулярный сбор данных о процессе выполнения планов по защите, изменении, анализе этих данных и выборе оптимальных решений о коррекции методов защиты;

Контроль обеспечения каждодневной работы всех подразделений и отдельных должностных лиц, которые имеют непосредственное отношение к защите информации;

Основные методы защиты информации:

- усиление качества информации;

- криптографическая расшифровка данных;

- контроль и учет доступа к внутреннему монтажу аппаратуры, линиям связи и технологическим органам управления;

- ограничение доступа;

- распределение контроля доступа к данным;

Компьютерный вирус - понятие, которое появилось по причине отсутствия в операционных системах средств защиты от несанкционированного доступа. В результате этого, стали разрабатываться специальные программы, которые борются с вирусными атаками. Находясь в оперативной памяти, они перехватывают подозрительные операции, которые могут нанести вред информации на компьютере. Если такое происходит, то на экран выводится сообщение с выбором дальнейшего действия. Но этот способ также имеет и свои недостатки. Антивирусная программа всегда находится в памяти, следовательно, занимает её и при частом количестве сообщений, отвечать на них попросту надоедает. Ну и конечно, существуют вирусы, которые программа просто не обнаружит. Но главное преимущество, заключается в обнаружении вируса на ранней стадии заражения, а это позволяет понести убытки с минимальными потерями.

Другой уровень защиты основывается

- на использовании парольного доступа;

- на сегментации жесткого диска при помощи специальных драйверов, которые присваивают логическим дискам атрибут READ ONLY;

- использованием хранения важной информации разделов жесткого диска, (не С и D), при этом рекомендуется хранить раздельно программы и базы данных.

При правильной эксплуатации и настройке операционной системы есть гарантия, что после загрузки компьютера, она не будет заражена вирусом. Главная рекомендация - установить операционную систему в защищенном от записи разделе, к примеру, диск D. Перед включением утилит в расположение диска тщательно проверять их на вирусные программы, хотя бы раз в месяц. Если программы устанавливаются из непроверенных источников или без гарантии, что оно эксплуатировалось в области источника, первое время необходимо использовать их в режиме карантина. Таким образом повышается защита от троянов.

Одним из основных методов защиты от вирусов является архивирование файлов. Архивирование файлов важно соблюдать каждодневно. Оно подразумевает создание копий используемых файлов и частом обновлении изменяемых файлов. Для этой цели можно использовать специально разработанные программы. Они позволяют объединять группы используемых файлов в общий архив, в результате чего гораздо легче разбираться в общем архиве файлов. Файлы, создаваемые этими программами, рекомендуется копировать на съёмный носитель. Эта процедура необходима для страховки случайных аварийных ситуаций. В целях профилактики для защиты от вирусов рекомендуется:

- работа со съёмными носителями, защищенными от записи;

- минимизация доступа съёмных носителей для записи;

- разделение съёмных носителей между конкретными пользователями;

- раздельное хранение полученных программ и ранее использованных;

- хранение программ в архиве.

Новые полученные программы должны проходить входной контроль, проверку соответствия контрольных сумм и длины. Своевременное регулярное обнуление первых трех байтов сектора начальной загрузки на носителях до их использования поспособствует удалению “бутовых” вирусов.

Многие программисты и организации создают свои собственные программы для борьбы с вирусами или используют готовые. Обнаружение вируса заключается в том, что, как любая другая программа, вирус имеет свою конкретную версию и содержит, связанные только с ней комбинации байтов. Программы антивирусы проверяют, имеется ли в файлах специфическая для данного вируса комбинация байтов. Если комбинация определяется, то выводится предупредительное сообщение.

Помимо общих, также существуют программы для обнаружения и удаления конкретного вируса в зараженных файлах, так называемые программы-доктора. С зараженными файлами программа-доктор делает всё наоборот, в отличие от вируса, а именно пытается восстановить файл. Если файл не удаётся восстановить, то он удаляется.

Ко всему вышесказанному, следует добавить, что в мире пока не существует универсальной программы, которая защитит от любого вируса. Поэтому нужно всегда помнить о том, что компьютер может заразиться таким вирусом, который не определит никакая обычная антивирусная программа.

Сейчас тяжело сказать точное количество типов вирусов, т.к. они постоянно создаются. Конечно, увеличивается и количество антивирусных программ, но к сожалению, с некоторым опозданием. Кто знает, может быть в ближайшем будущем, появится универсальное средство, которое избавит от вирусов любой сложности обнаружения.

Для того чтобы избежать заражения системы компьютерными вирусами, необходимо следовать следующим советам:

- не заимствовать программное обеспечение у других компьютеров. Если это необходимо, то следует принять перечисленные выше меры;

- не допускать к работе с системой посторонних лиц, особенно если они собираются работать со своими съёмными носителями;

Использование нескольких антивирусных программ для обнаружения вирусной атаки дает два преимущества. Первое состоит в том, что вторая антивирусная программа даёт возможность подтвердить или опровергнуть наличия вируса в системе. Второе является фактом более точной диагностики.

Метод замены компьютерного вируса даёт уверенность в том, что файлы вируса удалены, либо заменены. Есть некоторые неудобства при использовании такого метода, например, поиск резервных копий или их восстановление занимает очень много времени.

Если сравнить метод замены с методом лечением файлов, то второй способ занимает значительно меньше времени.

Большинство системных администраторов выбирают метод замены. Дело в том, что бывают случаи неправильного лечения, результатом которого может стать как исправленные, так и нетронутые данные. Конечно, неправильное лечение редко приводит к летальному исходу, ведь в антивирусных программах прописаны меры предосторожности, которые отличают правильное лечение от неправильного.

Один из недостатков эксплуатации нескольких антивирусов связан с тем, что открываются лазейки для разработчиков. Если в вылеченном файле имеются некие дефекты, то при сравнении с простым файлом, они становятся заметны. Большое количество статей по компьютерным вирусам подробно поднимают вопросы по предупреждению заражения. Готовясь к антивирусной атаке заблаговременно, можно свести к минимуму ущерб от разрушительных воздействий.

Для продуктивной борьбы с вирусными атаками следует проделать необходимую подготовительную работу. Наиболее важной задачей, о которой, к сожалению, часто забывают, является контроль за регулярным выполнением процедуры надежного и правильно управляемого резервного копирования.

Резервное копирование - средство защиты ресурсов. Необходимость создания резервных копий крайне важна: каждый пользователь должен четко понимать их неотъемлемую часть политики безопасности. Обязательно нужно убедиться в том, что расположение резервных копий легко найти. Что может быть хуже, чем сначала удалить файл, а потом окажется, что его невозможно восстановить из-за его резервной копии.

В организациях обнаружить вирусные программы можно несколькими способами:

- найти заражённый съёмный носитель;

- найти заражённый компьютер;

- вирус может проявить себя в операционной системе, сигнализируя пользователю о своем присутствии.

Зачастую оказывается, что попытки лечения приносят больше неприятностей, чем сам вирус. Поэтому при возникновении подозрительной активности, первое что нужно сделать, это сообщить системному администратору. Ни в коем случае не пытаться исправить проблему самостоятельно.

Очень уместной профилактической мерой, которую должна практиковать каждая компания, является тестирование антивирусной программой всех данных проектов и носителей перед отправкой к клиенту. Также это касается ситуации, когда данные передаются из отдела в отдел внутри организации. Преимущества использования такой меры:

- Предотвращение риска отправления зараженных данных заказчику.

- Возможность более раннего предотвращения заражения компьютеров в организации.

Если был обнаружен зараженный компьютер, не подсоединенный в сеть, то первым делом необходимо установить: какие флоппи-диски использовались на зараженной машине. Если же он является частью INTRANET, то сразу же следует выяснить — успел ли вирус заразить сеть. Вирусы, поражающие только загрузочные секторы, не могут распространяться на другие ПК через сервер. Для других типов вирусов следует предположить возможность распространения инфекции на другие машины посредством файл-сервера.

Если антивирусной программе разрешено выполнение проверки файлов в INTRANET и она обнаружила вирус, то скорее всего, не возникнет необходимости в прекращении работы всей сети. Тем не менее, если интернет не защищен, то может оказаться полезной остановка работы всей локальной сети.

Следует взвесить различные доводы: с одной стороны, при остановке работы интернет, ожидаются затраты из-за простоя, но с другой - при работающей сети высока вероятность дальнейшего распространения вируса. Независимо от вида обнаруженного вируса, правильным будет отключение сети интернет всех зараженных персональных компьютеров. Когда удалось успешно предотвратить распространение вируса в системе, наступает время для поиска всех зараженных съёмных носителей. При этом очень важно следить за тем, чтобы не допустить обмен данных между здоровыми компьютерами. В противном случае может произойти повторное заражение уже проверенных компьютеров. Если это случится, то весь процесс придется повторить с самого начала. Для полной уверенности следует протестировать на заражения каждый компьютер. Такую операцию лучше всего проводить в выходные дни или по вечерам, когда загруженность дисков минимальна. Область поиска вируса может быть ограничена в зависимости то того, что было заражено, и сколько компьютеров было при этом инфицировано.

Также важно, чтобы сотрудники выполнили проверку на наличие вирусов в своих домашних компьютерах. Некоторые поставщики предлагают за дополнительную плату, или даже бесплатно, лицензии, действие которых распространяется также и на домашние компьютеры пользователей. Настоятельно рекомендуется воспользоваться такими лицензиями, поскольку одним из самых распространенных способов заражения офисных компьютеров является занесение вируса из дома. После того, как была выявлена вся зараженная среда, наступает время для процесса восстановления. Характер проведения восстановительной процедуры зависит от типа найденных вирусов.

В каждой организации должен иметься в наличии план действий на случай возникновения вирусной эпидемии. Когда заражены компьютеры, за которые, то очень важно, чтобы антивирусные процедуры производились в соответствии с планом. Этот процесс необходимо документировать в ясной и хорошо продуманной форме, чтобы не допустить ошибок, возможных из-за стрессовой ситуации, и предотвратить еще большие потери.

Каждая вычислительная система является индивидуальной и обладает специфическими характеристиками. Конкретный способ, который вы будете использовать для восстановления последствий вирусного нападения, может зависеть от вируса и узла компьютерной сети. К сожалению, здесь не существует единого решения, пригодного на все случаи жизни.

Процесс может быть значительно упрощен, если выработать план, указывающий последовательность действий при обнаружении вирусной эпидемии. Использование традиционных компьютерных технологий (регулярное выполнение резервного копирования, создание защищенных от записи загрузочных дисков), а также рассмотрение шагов, которые вам необходимо будет предпринять для быстрого и безболезненного восстановления нормальной работы в вашей компании, поможет произвести восстановление с меньшими усилиями.

Наконец, следует извлечь максимальную пользу из имевших место случаев заражения. Рассматривайте их, как возможность увеличения бдительности служащих (без использования тактики запугивания). К подобным происшествиям следует также относиться, как к шансу для пересмотра вашей политики с целью улучшения защитных мер против будущих эпидемий.

ЗАКЛЮЧЕНИЕ

В данной работе были разобраны все основные проблемы современных информационных технологий. Мы разобрались, что такое глобальная информатизация общества и к чему она приводит, какие достоинства и недостатки имеет и даже копнули в историю информационной безопасности. Исследовали понятие "Информационная безопасность", из чего состоит, какие решает задачи и её роль в жизни общества. На основании уже собранных знаний, начали изучать главный объект курсовой работы - "информационная угроза". Мы узнали, что это такое, какие бывают виды угроз, как и почему они появляются, их цели и самое главное - как с ними бороться и обезопасить себя. Все цели и задачи были выполнены. Рекомендуется внимательно изучить материал для своей безопасности и принять необходимые меры. Берегите свои данные! Спасибо за внимание!

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Домарев В. В. Безопасность информационных технологий. Системный подход — К.: ООО ТИД Диа Софт, 2014.

- Шаньгин В. Ф. Защита компьютерной информации. Эффективные методы и средства. М.: ДМК Пресс, 2013.

- Ерохин В. В., Погонышева Д. А., Степченко И. Г. Безопасность информационных систем. Учебное пособие. — М.: Флинта, Наука, 2015.

- Мельников Д. А. Организация и обеспечение безопасности информационно-технологических сетей и систем. — М.: КДУ, 2015.

- Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. — М.: Радио и связь, 2014.

- Щеглов А.Ю. / Защита информации он несанкционированного доступа. — М.: изд-во Гелиос АРВ, 2014.

- ЗАКОНОДАТЕЛЬНЫЕ ОСНОВЫ РЕКЛАМНОЙ ДЕЯТЕЛЬНОСТИ В РОССИЙСКОЙ ФЕДЕРАЦИИ

- Аудиторская деятельность как вид предпринимательства: общая характеристика (Понятие аудита и аудиторской деятельности)

- Правовой режим индивидуальной предпринимательской деятельности без образования юридического лица (Теоретические аспекты функционирования субъектов предпринимательской деятельности без образования юридического лица)

- Нотариат как субъект юридической помощи в РФ

- Теоретические основы финансирования коммерческой деятельности

- Корпоративная культура в организации (Понятие и составляющие корпоративной культуры)

- Социальное обслуживание населения (Источники финансовой поддержки слабо защищенных категорий граждан)

- Проверка возможности использования в доказывании данных, полученных в результате ОРД (Понятие и сущность оперативно-розыскной деятельности, ее основные задачи)

- Субъекты предпринимательского права (Общетеоретические положения о субъектах предпринимательского права)

- ОСНОВЫ ПРАВОВОГО РЕГУЛИРОВАНИЯ АКЦИОНЕРНОЙ ФОРМЫ ХОЗЯЙСТВОВАНИЯ

- Внеоборотные активы предприятия ООО «ШарлыкскийАгроснаб»

- Организация бухгалтерского учета на предприятии ОАО «Ростелеком»