Декомпозиция

Содержание:

Введение

Корпоративные компьютерные сети являются неотъемлемой частью современных компаний. С помощью таких сетей можно оперативно и безопасно передавать и получать информацию. Они обеспечивают связь между компьютерами одного предприятия, расположенными в пределах одного здания или географически распределенными. Существует несколько способов построения подобных сетей. До недавнего времени наибольшей популярностью пользовались системы Local Area Network (LAN), объединяющие ограниченное количество ПК. Они обеспечивают максимальную скорость обмена файлами и абсолютную безопасность информации, так как ее потоки не попадают в общий доступ.

К минусам LAN можно отнести высокую стоимость и невозможность подключения удаленных пользователей. Достойной альтернативой стали виртуальные сети — Virtual Private Network (VPN), которые строятся поверх глобальных сетей WAN (Wide Area Network), охватывающих большое количество ПК и компьютерных систем по всей планете. К их бесспорным достоинствам относятся простота (а соответственно, и невысокая стоимость) построения, возможность подключения множества абонентов, находящихся в разных концах мира, и безопасность передачи данных.

Информационные системы, построенные на базе компьютерных сетей, обеспечивают храпение данных; обработку данных; организацию доступа пользователей к данным; передачу результатов обработки данных пользователю; использование дополнительных приложений и ресурсов сети.

Использование возможностей компьютерных сетей, в частности локальной сети, вызвано практической потребностью быстрого обмена разнородной информацией, одновременного использования прикладных программ, совместного использования ресурсов компьютеров и периферийного оборудования, подключенного к сети, и т.д.

Локальная компьютерная сеть создается для объединения в рабочие группы до нескольких десятков, сотен компьютеров в рамках одной, двух или нескольких организаций. В частности, во всех образовательных учреждениях используются преимущества локальных компьютерных сетей, объединяющих компьютеры различных учебных аудиторий, которые в свою очередь тоже находятся в локальной сети в рамках той или иной аудитории.

Локальная компьютерная сеть представляет собой совокупность серверов и рабочих станций. Обработка данных в компьютерных сетях распределена обычно между двумя объектами: клиентом и сервером. Клиент – задача, рабочая станция или пользователь компьютерной сети. В процессе обработки данных клиент может сформировать запрос на сервер для выполнения сложных процедур, чтения из файла, поиска информации в базе данных и т.д.

Коммутируемая связь - связь, в которой путь передачи сообщений между пользователями устанавливается только на время передачи этих сообщений и под воздействием адресной информации, определяемой пользователем, инициирующим соединение.

1.Аналитическая часть.

В данной работе будет рассмотрены вопросы по системе защищённого доступа к локальной сети в компании ООО «Авалонж».

Целью работы является проектирование и внедрение в компанию системы защищённого доступа к локальной сети через коммутируемую связь. Повышение уровня безопасности локальной сети организации, выявление и устранение уязвимостей сети.

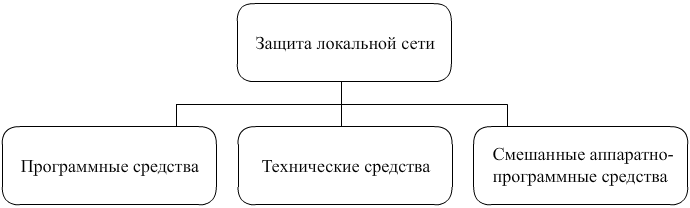

1.1 Декомпозиция.

Назначением проектируемой системы является создание системы защищённого доступа к локальной сети. Для внедрения такой системы необходимо исследовать рынок и провести анализ современных программных и аппаратных средств решения аналогичных задач. Рисунок 1.

Рисунок 1. Способы защиты

Среди программных средств защиты информации в локальных сетях можно выделить и подробнее рассмотреть следующие:

Средства архивации данных — средства, осуществляющие слияние нескольких файлов и даже каталогов в единый файл — архив, одновременно с сокращением общего объёма исходных файлов путем устранения избыточности, но без потерь информации, то есть с возможностью точного восстановления исходных файлов.;

Антивирусные программы — программы разработанные для защиты информации от вирусов;

Криптографические средства — включают способы обеспечения конфиденциальности информации, в том числе с помощью шифрования и аутентификации;

Средства идентификации и аутентификации пользователей — аутентификацией (установлением подлинности) называется проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности. Другими словами, аутентификация заключается в проверке: является ли подключающийся субъект тем, за кого он себя выдает. А идентификация обеспечивает выполнение функций установления подлинности и определение полномочий субъекта при его допуске в систему, контролирования установленных полномочий в процессе сеанса работы, регистрации действий и др.

Средства управления доступом — средства, имеющие целью ограничение и регистрацию входа-выхода объектов на заданной территории через «точки прохода»;

Протоколирование и аудит — протоколирование обеспечивает сбор и накопление информации о событиях, происходящих в информационной системе. Аудит — это процесс анализа накопленной информации. Целью компьютерного аудита является контроль соответствия системы или сети требуемым правилам безопасности, принципам или индустриальным стандартам. Аудит обеспечивает анализ всего, что может относиться к проблемам безопасности, или всего, что может привести к проблемам защиты.

Технические средства — электрические, электромеханические, электронные и др. типа устройства. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объём и масса, высокая стоимость. Технические средства подразделяются на:

Аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой локальных сетей по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

Физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

1.2 Техническая архитектура.

Компания ООО «Авалонж» располагается в съемном офисе бизнес центра. В компании организована связь с удаленным сервером со всем необходимым оборудованием и программным обеспечением необходимым для функционирования организации.

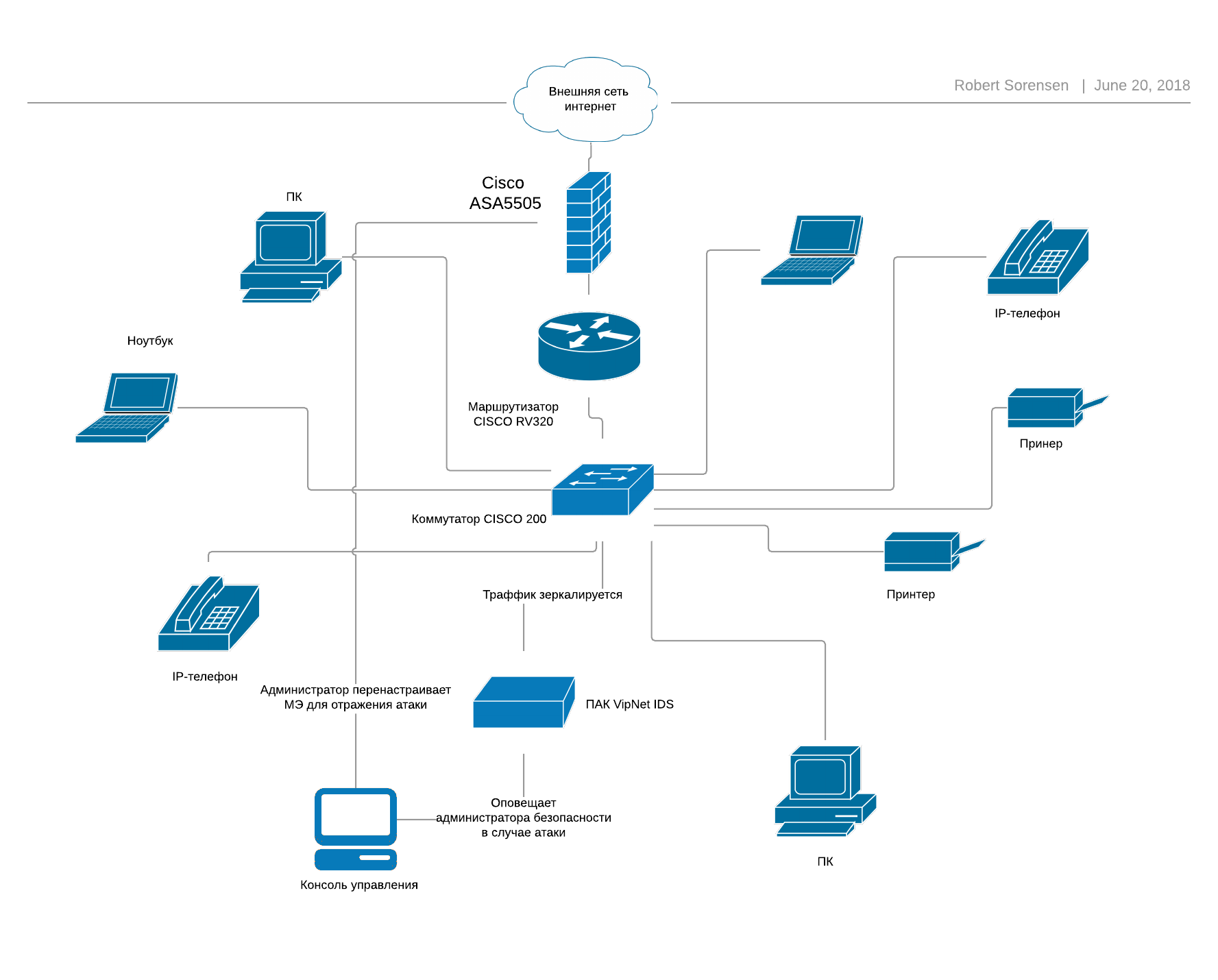

Для организации корпоративной локальной сети используются коммутатор Cisco SG200 и маршрутизатор Cisco RV320.

Схема сети указана на Рисунке 2.

Рисунок 2. Аппаратная архитектура

Рассмотрим подробно технические характеристики сетевого оборудования:

Технические характеристики.

Таблица 1.

|

Характеристика |

Параметры |

|

Тип устройства |

Маршрутизатор CISCO RV320 |

|

Количество портов коммутатора |

2 WAN-порт 10/100/1000 Мбит/с 4 LAN-портов 10/100/1000 Мбит/с |

|

Дополнительные порты |

1 порт USB 2.0 |

|

• Пропускная способность SSL VPN: |

20 Мбит/с |

|

• Пропускная способность IPsec VPN: |

100 Мбит/с |

|

• Количество одновременных сессий |

20 000 |

|

• Количество новых сессий (в секунду) |

200 |

|

• Политики межсетевого экрана |

200 |

|

Характеристика |

Параметры |

|

Тип устройства |

Коммутатор CISCO SG200 |

|

Интерфейсы |

8 портов 10/100/1000Base-T |

|

Коммутационная матрица |

48 Гбит/с |

|

Скорость перенаправления пакетов |

14.88 Mpps |

|

Таблица MAC-адресов |

8K записей |

|

Буфер пакетов |

512 Кб |

|

Flash-память |

16 Мб |

1.3 Программная архитектура

Компания, в качестве основной операционной системы, использует Microsoft Windows 10. Список основных программ использующихся на предприятии:

- Microsoft Office 2013

- Google Chrome

- Corel Draw

- Adobe Flash CS6

- 1С предприятие

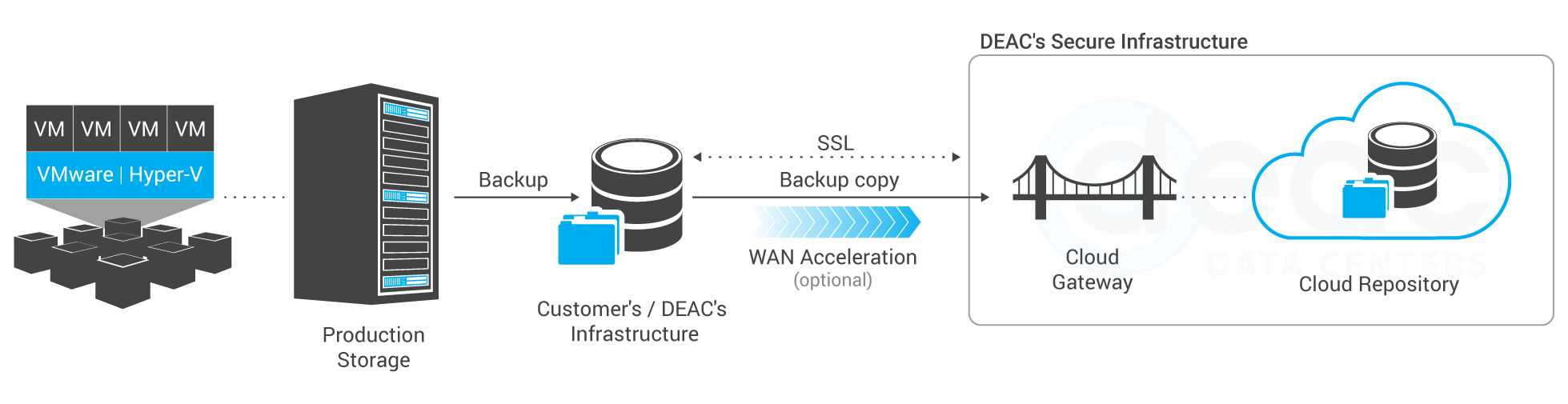

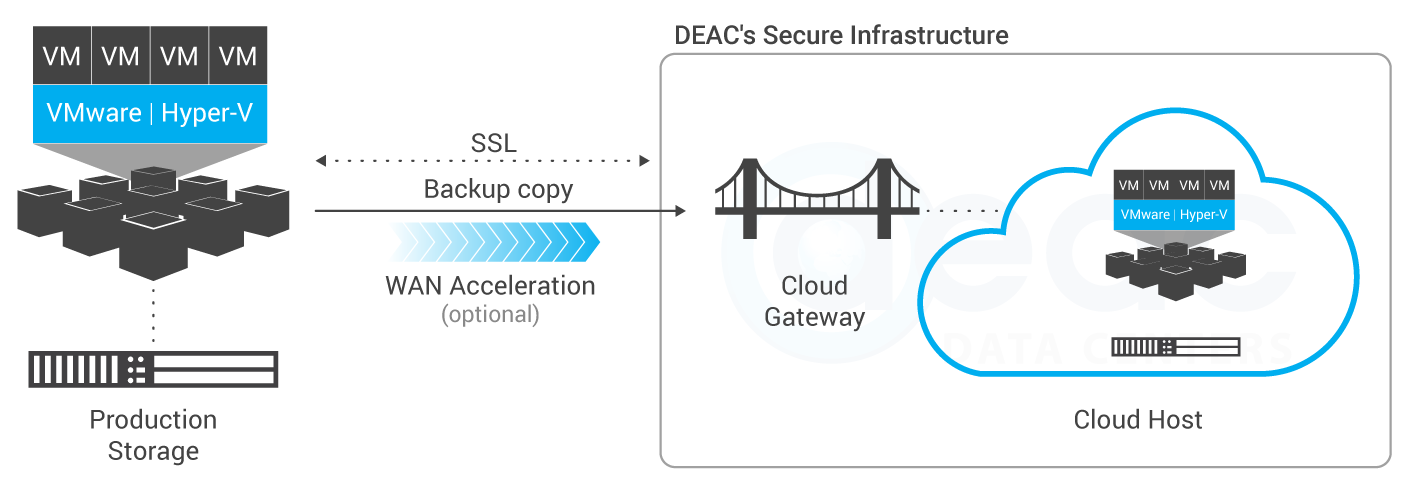

Для обеспечения безопасности сети используется резервное копирование данных (Backup as a Service или BaaS) на базе дата-центров DEAC и Kaspersky Small Office Security.

Резервное копирование и аварийное восстановление Veeam

Одна из самых популярных платформ для быстрого и удобного резервного копирования, и аварийного восстановления облака на базе инфраструктуры дата-центров DEAC.

Резервное копирование данных и облачное аварийное восстановление

Быстрая пользовательская платформа Veeam® Cloud Connect™

Плата только за используемые ресурсы

Полностью настраиваемая инфраструктура резервного копирования

Эффективное решение вычислительных и накопительных ресурсов VMware vSphere для реплицированных рабочих нагрузок

Возможно восстановление виртуальных машин вне площадки

Рисунок 3. Программная архитектура.

1.4 Анализ аналоговых задач

Для реализации поставленной задачи по разработке системы защищенного доступа к локальной сети, был предложен следующий вариант:

- Установка программного комплекса Dallas Lock 8.0 для защиты от несанкционированного доступа и инсайдинга.

- Установка программного-аппаратного комплекса ViPNet IDS, для защиты от несанкционированного проникновения и сетевых атак.

Dallas Lock - программный комплекс средств защиты информации в ОС семейства Windows.

Назначение:

- Защита от несанкционированного доступа и раскрытия конфиденциальной информации, в том числе персональных данных, и сведений, составляющих государственную тайну (до уровня «совершенно секретно»).

- Защита персональных компьютеров, портативных и мобильных компьютеров (ноутбуков и планшетных ПК), серверов (файловых, контроллеров домена и терминального доступа), поддержка виртуальных сред.

- Защита автономных компьютеров и компьютеров в составе локально-вычислительной сети через локальный, сетевой и терминальный входы.

- Разграничение доступа, аудит событий, контроль целостности файловой системы.

- Централизованное управление политиками безопасности.

Преимущества :

- Настройка параметров безопасности собственными механизмами, полностью независимыми от ОС.

- Быстрое внедрение и эффективное управление многоуровневой системой защиты для распределенных конфигураций информационных сетей.

- Совместимость с другими технологиями и продуктами по защите информации (антивирусы, межсетевые экраны, VPN, криптопровайдеры, IDS/IPS) и прикладным ПО.

- Широкий набор дополнительного функционала (помимо базовых требований РД).

- Оптимальная совокупная стоимость владения - от первичного приобретения до внедрения и сопровождения.

- Полностью программная реализация системы защиты информации ограниченного доступа до уровня «совершенно секретно» включительно, не требующая использования каких-либо аппаратных средств или установки стороннего ПО.

Управление доступом:

- Двухфакторная авторизация по паролю и аппаратному идентификатору.

- Дискреционный и мандатный принципы разграничения прав пользователей на доступ к глобальным, локальным и сетевым ресурсам.

- Организация замкнутой программной среды.

- Регистрация и учет действий пользователей

- Настройка аудита и ведение журналов регистрации событий.

- Возможность фильтрации записей, экспорт и архивирование.

- Контроль целостности.

- Обеспечение контроля целостности файловой системы и программно-аппаратной среды.

- Блокировка загрузки компьютера при выявлении изменений.

- Очистка остаточной информации.

- Централизованное управление (для распределенных конфигураций информационных сетей)

- Объединение и управление защищенными компьютерами с помощью модуля «Сервер безопасности».

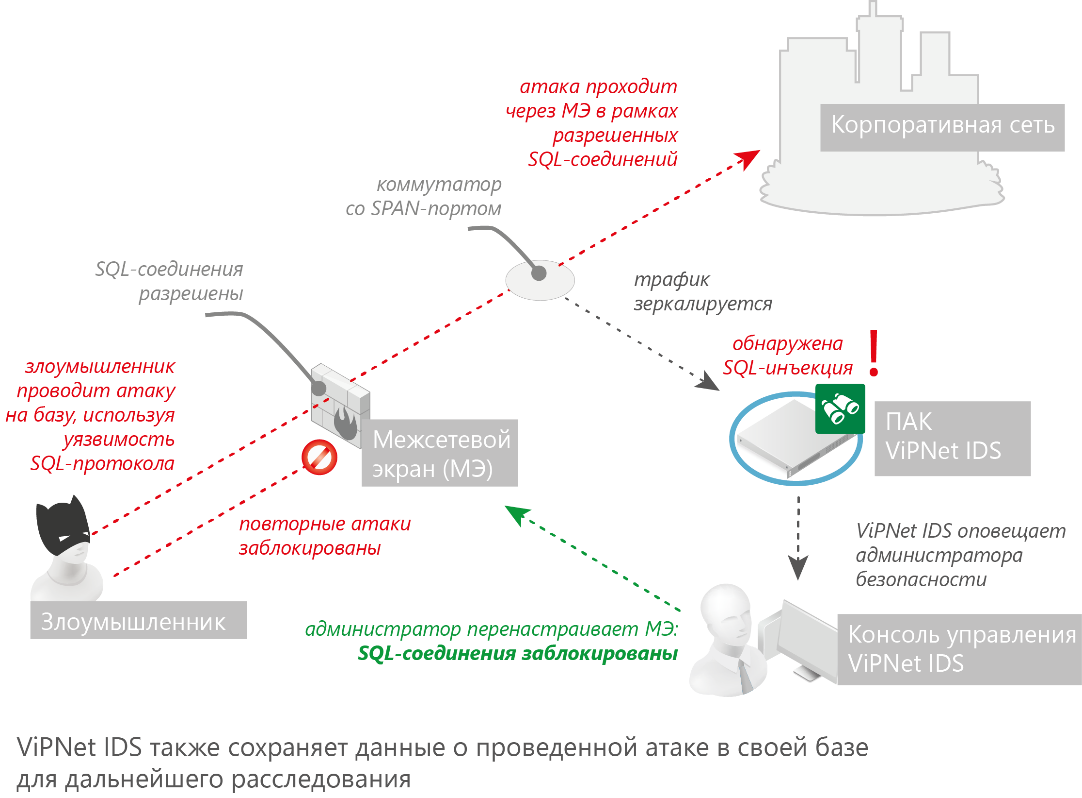

Программно-аппаратный комплекс (ПАК) ViPNet IDS — система обнаружения компьютерных атак (вторжений) в корпоративные информационные системы. Работа системы строится на основе динамического анализа сетевого трафика, начиная с канального уровня и заканчивая прикладным уровнем модели взаимодействия открытых систем (OSI).

Возможности:

- Обнаружение атак на информационную систему и их оперативное предотвращение.

- Повышение уровня защищенности информационных систем, центров обработки данных, рабочих станций пользователей, серверов и телекоммуникационного оборудования.

- Расследование инцидентов информационной безопасности.

ViPNet IDS оперативно предотвращает развитие компьютерной атаки. При обнаружении вторжения система регистрирует событие, идентифицирует атаку и моментально оповещает администратора.

ViPNet IDS подключается к каналам связи контролируемых информационных систем по Т-образной схеме с использованием коммутатора со SPAN-портом или TAP-устройства. Трафик, проходящий через коммутатор, зеркалируется и передается на ПАК. Таким образом, ViPNet IDS не влияет на характер прохождения трафика через канал.

2. Практическая часть

В данном разделе рассмотрим типовой вариант построения корпоративной системы безопасности с учетом рекомендаций SAFE компании Cisco Systems.

Для построения такой системы в центральном офисе рекомендуется использовать модели "Межсетевых экранов" с функцией резервирования серий Cisco PIX-515Е, Cisco PIX-525 или Cisco PIX-535 (в данном случае подойдет более дешевый аналог Cisco ASA5505) с поддержкой нескольких портов Fast Ethernet или Gigabit Ethernet. Межсетевые экраны этой серии позволяют осуществлять гибкую настройку политик безопасности, создание большого количества демилитаризованных зон (DMZ), наряду с высокой производительностью и надежностью этого критичного узла сети. В демилитаризованных зонах традиционно размещают важные узлы корпоративной сети, сегмент доступа к корпоративной сети, сегмент удаленного доступа клиентов или пользователей сети и др.

Для обеспечения комплексности защиты рекомендуется установка сенсоров обнаружения атак ("Система обнаружения атак") серии Cisco IDS 4200 (VipNET IDS) или систем предотвращения вторжений Cisco IPS 4200, которые имеют порты FastEthernet/Gigabit Ethernet и рассчитаны на различные скорости анализа проходящего трафика. Следует отметить, как уже отмечалось выше, что размещать рекомендуется такие сенсоры как на внешнем периметре доступа в публичные сети, так и на участках наиболее критичных ресурсов сети компании с целью предотвращения несанкционированного доступа к защищаемым ресурсам и атак на эти ресурсы. Преимуществом установки IPS является возможность работы данной системы в нескольких режимах – режиме обнаружения вторжений (трафик анализируется, при этом устройство не участвует в передаче трафика; блокировка трафика возможна только при использовании внешних устройств – межсетевого экрана, маршрутизатора, коммутатора уровня 3) и режиме предотвращения вторжений (трафик анализируется, при этом устройство участвует в передаче трафика и может осуществить блокировку нежелательного трафика без дополнительных внешних устройств) и смешанном режиме – режиме обнаружения вторжений и предотвращения вторжений (система предотвращения вторжений работает для одного участка сети, система обнаружения вторжений для другого участка сети).

2.1 Разработка общей структуры.

Локальная сеть предприятия ООО «Авалонж» представляет единую площадку со связью со внешним сервером. Связь между площадкой и сервером осуществляется через сети общего пользования.

Рассмотрим основные аспекты документа "Специальные требования и рекомендации по технической защите конфиденциальной информации" (далее СТР-К).

Документ определяет следующие основные вопросы защиты информации:

- Организацию работ по защите информации, в том числе при разработке и модернизации объектов информатизации и их систем защиты информации;

- Состав и основное содержание организационно-распорядительной, проектной, эксплуатационной и иной документации по защите информации;

- Требования и рекомендации по защите речевой информации при осуществлении переговоров, в том числе с использованием технических средств;

- Требования и рекомендации по защите информации при ее автоматизированной обработке и передаче с использованием технических средств;

- Порядок обеспечения защиты информации при эксплуатации объектов информатизации;

- Особенности защиты информации при разработке и эксплуатации автоматизированных систем, использующих различные типы средств вычислительной техники и информационные технологии;

- Порядок обеспечения защиты информации при взаимодействии абонентов с информационными сетями общего пользования.

Система или подсистема защиты информации, обрабатываемой в АС различного уровня и назначения, должна предусматривать комплекс организационных, программных, технических и, при необходимости, криптографических средств и мер по защите информации при ее автоматизированной обработке и хранении, при ее передаче по каналам связи.

Как уже отмечалось выше, основными направлениями защиты информации в АС является обеспечение безопасности от НСД и от утечки по техническим каналам утечки.

В качестве основных мер защиты информации рекомендуются (но не требуется!):

- Документальное оформление перечня сведений конфиденциального характера с учетом ведомственной и отраслевой специфики этих сведений;

- Реализация разрешительной системы допуска исполнителей (пользователей, обслуживающего персонала) к информации и связанным с ее использованием работам, документам;

- Ограничение доступа персонала и посторонних лиц в защищаемые помещения и помещения, где размещены средства информатизации и коммуникации, а также хранятся носители информации;

- Разграничение доступа пользователей и обслуживающего персонала к информационным ресурсам, программным средствам обработки (передачи) и защиты информации;

- Регистрация действий пользователей ас и обслуживающего персонала, контроль за несанкционированным доступом и действиями пользователей, обслуживающего персонала и посторонних лиц;

- Учет и надежное хранение бумажных и машинных носителей информации, ключей (ключевой документации) и их обращение, исключающее их хищение, подмену и уничтожение;

- Использование сзз, создаваемых на основе физико-химических технологий для контроля доступа к объектам защиты и для защиты документов от подделки; необходимое резервирование технических средств и дублирование массивов и носителей информации. Специальный защитный знак (сзз) - сертифицированное и зарегистрированное в установленном порядке изделие, предназначенное для контроля несанкционированного доступа к объектам защиты путем определения подлинности и целостности сзз, путем сравнения самого знака или композиции "сзз - подложка" по критериям соответствия характерным признакам визуальными, инструментальными и другими методами;

- Использование сертифицированных серийно выпускаемых в защищенном исполнении технических средств обработки, передачи и хранения информации;

- Использование технических средств, удовлетворяющих требованиям стандартов по электромагнитной совместимости;

- Использование сертифицированных средств защиты информации;

- Размещение объектов защиты на максимально возможном расстоянии относительно границы кз;

- Размещение понижающих трансформаторных подстанций электропитания и контуров заземления объектов защиты в пределах кз;

- Развязка цепей электропитания объектов защиты с помощью защитных фильтров, блокирующих (подавляющих) информативный сигнал;

- Электромагнитная развязка между линиями связи и другими цепями втсс, выходящими за пределы кз, и информационными цепями, по которым циркулирует защищаемая информация;

- Использование защищенных каналов связи (защищенных волс и криптографических средств зи;

- Размещение дисплеев и других средств отображения информации, исключающее несанкционированный просмотр информации;

- Организация физической защиты помещений и собственно технических средств с помощью сил охраны и технических средств, предотвращающих или существенно затрудняющих проникновение в здания, помещения посторонних лиц, хищение документов и информационных носителей, самих средств информатизации, исключающих нахождение внутри контролируемой зоны технических средств разведки или промышленного шпионажа;

- Криптографическое преобразование информации, обрабатываемой и передаваемой средствами вычислительной техники и связи (при необходимости, определяемой особенностями функционирования конкретных ас и систем связи);

- Предотвращение внедрения в автоматизированные системы программ-вирусов, программных закладок.

Обязательность тех или иных мер по защите информации также конкретизирована в СТР-К в зависимости от категории АС, "степени секретности" и режима обработки информации, особенностей построения конкретной АС и т.п.

Основной целью классификации АС, рассмотренной ранее, СТР-К называет дифференциальный подход к защите информации с целью разработки и применения необходимых и достаточных мер и средств защиты информации.

2.2 Внедрение программного и аппаратного обеспечения

2.2.1 Внедрение аппаратного обеспечения.

Основным назначением системы защищенного доступа к локальной сети является обеспечение эффективного взаимодействия между оборудованием предприятия с АРМ и удаленным сервером по защищенной сети передачи данных с использованием специализированного оборудования.

На рисунке 4 указана схема аппаратной архитектуры в контексте «Как должно быть».

Рисунок 4. Аппаратная архитектура

Технические характеристики устанавливаемого оборудования приведены в таблице 2, таблице 3 и таблице 4.

Технические характеристики.

Технические характеристики CISCO ASA 5505

Таблица 2

|

Физические характеристики CISCO ASA 5505 |

|

|

Размеры (ширина x |

20.04 x 17.45 x 4.45 |

|

Вес, кг: |

1.8 |

|

Тип установки, особенности конструкции: |

• Форм-фактор: настольный |

|

Параметры питания: |

• Входное напряжение: 100 - 240 В AC, 1.8 А, 50/60 Гц |

|

Характеристики памяти |

|

|

Память: |

256 МБ |

|

Минимальный объем системной флеш-памяти: |

64 МБ |

|

Интерфейсные порты |

|

|

Сетевые интерфейсы: |

8 x RJ-45 10/100 Fast Ethernet с динамической группировкой портов (включая 2 PoE-порта) |

|

Слоты расширения: |

1 x SSC |

|

Доступный пользователю слот для флеш-памяти: |

0 |

|

Порты USB 2.0: |

3 (1 спереди, 2 сзади) |

|

Последовательные порты: |

1 x RJ-45 консольный порт |

|

Сетевые особенности |

|

|

Тип лицензии: |

Лицензия Data Encryption Standard (DES) |

|

Шифрование: |

Data Encryption Standard (DES) |

|

Пользователи/узлы: |

10 |

|

Пропускная способность межсетевого экрана: |

До 150 Мбит/с |

|

Максимальная пропускная способность межсетевого экрана и IPS: |

До 150 Мбит/с при использовании AIP-SSC-5 |

|

Пропускная способность 3DES/AES VPN: |

До 100 Мбит/с |

|

Пользователи IPsec VPN: |

• Включено: 10 |

|

Пользователи SSL VPN: |

• Включено: 2 |

|

Одновременные сессии: |

• Включено: 10,000 |

|

Количество новых подключений в секунду: |

4000 |

|

Виртуальные интерфейсы (VLANs): |

• Включено: 3 (без магистральной поддержки) |

Технические характеристики ViPNet IDS100 X1

Таблица 3

|

Характеристика |

Описание |

|

Форм-фактор |

Компьютер BK3749S-00C серии BRIK |

|

Размеры (ШхВхГ) |

187х130х52 мм |

|

Масса |

1 кг (без адаптера переменного тока) |

|

Питание |

Внешний блок питания, 220 В |

|

Потребляемая мощность |

До 25 Вт |

|

Источник постоянного тока |

12 В, 2,5 А |

|

Процессор |

Intel Atom N2600 с тактовой частотой 1,6 ГГц |

|

Оперативная память |

2 Гбайт |

|

Накопители |

SSD 2 Гбайт HDD 320 Гбайт |

|

Поддержка RAID |

Отсутствует |

|

Сетевые порты |

4 порта Ethernet RJ45 10/100/1000 Мбит/с |

|

Порты ввода-вывода |

VGA 2 порта USB 2.0 1 COM-порт RS-232 |

Технические характеристики Asus X541NA-GQ378 (Консоль)

Таблица 4

|

Процессор |

Наименование процессора: Intel® Celeron® N3350 (Apollo Lake, 2M Cache) Частота: 1.10 ГГц Двухъядерный |

|

Экран |

Диагональ дисплея: 15.6 '' Разрешение дисплея: 1366 x 768 (HD-Ready) |

|

Покрытие экрана |

Антибликовое |

|

Оперативная память |

Установленная оперативная память: 4 Гб Тип оперативной памяти: DDR3L |

|

Постоянная память |

Объем памяти: 500 Гб Тип устройства: HDD Интерфейс: SATA |

|

Видеокарта |

Интегрированная Intel HD Graphics 500 SMA (Выделяется из оперативной памяти) |

|

Устройство чтения карт памяти |

SD/SDHC/SDXC |

|

Оптические накопители |

DVD SuperMulti |

|

Сетевая карта |

10/100 Base T |

|

Wi-Fi |

Поддержка Wi-Fi (b/g/n) |

|

LTE |

Нет |

|

Bluetooth |

Поддержка Bluetooth: версия 4.0 |

|

Питание |

3-ячеечный аккумулятор |

|

Программное обеспечение |

Linux |

|

Разъемы |

VGA USB 2.0 USB Type-C USB 3.0 Разъём RJ-45 SPDIF - Отсутствует HDMI Display Port - Отсутствует |

|

Тип упаковки |

Retail |

|

Комплект поставки |

Ноутбук, адаптер питания, документация |

|

Размеры (Д х Ш х В) |

251.5 х 381.4 х 27.6 мм |

|

Вес |

2 кг |

2.2.2 Внедрение программного обеспечения.

Программный комплекс VipNet предназначен для обнаружения и предотвращения компьютерных атак (вторжений) в корпоративные информационные системы.

СЗИ Dallas Lock предназначен для защиты стационарных, портативных и мобильных компьютеров как автономных, так и в составе локальной вычислительной сети, от несанкционированного доступа к информации.

Использование Dallas Lock в проектах по защите информации ограниченного доступа (конфиденциальная информация, в том числе персональные данные, и сведения, составляющие государственную тайну) позволяет привести автоматизированные системы, государственные информационные системы и обработку персональных данных в соответствие требованиям законов Российской Федерации, стандартов и руководящих документов.

Схема программной архитектуры VipNet IDS представлена на рисунке 5.

Рисунок 5. Программная архитектура

В подсистему управления комплексом входят следующие компоненты:

- программа управления межсетевым экраном;

- программа агрегатор и анализатор трафика;

- подпрограммы для самотестирования системы;

Для подготовки к эксплуатации ViPNet IDS необходимо выполнить все действия из приведенного ниже списка.

- Произвести анализ сети, в которую планируется подключить ViPNet IDS

- Определить способ подключения ViPNet IDS в локальную сеть

- Подключить ViPNet IDS к электропитанию, к локальной сети и запустить его. При первом запуске сменить пароль администратора системы, заданный по умолчанию.

- Произвести настройку управляющего интерфейса в IDS Консольном конфигураторе.

- Задать часовой пояс и системное время на ViPNet IDS в IDS Консольном конфигураторе.

- Подключить к ViPNet IDS компьютер, с которого будет производиться управление посредством вебинтерфейса.

- Подключиться к веб-интерфейсу ViPNet IDS для дальнейших настроек ViPNet IDS и сменить пароль по умолчанию для главного администратора.

- Установить лицензию на ViPNet IDS.

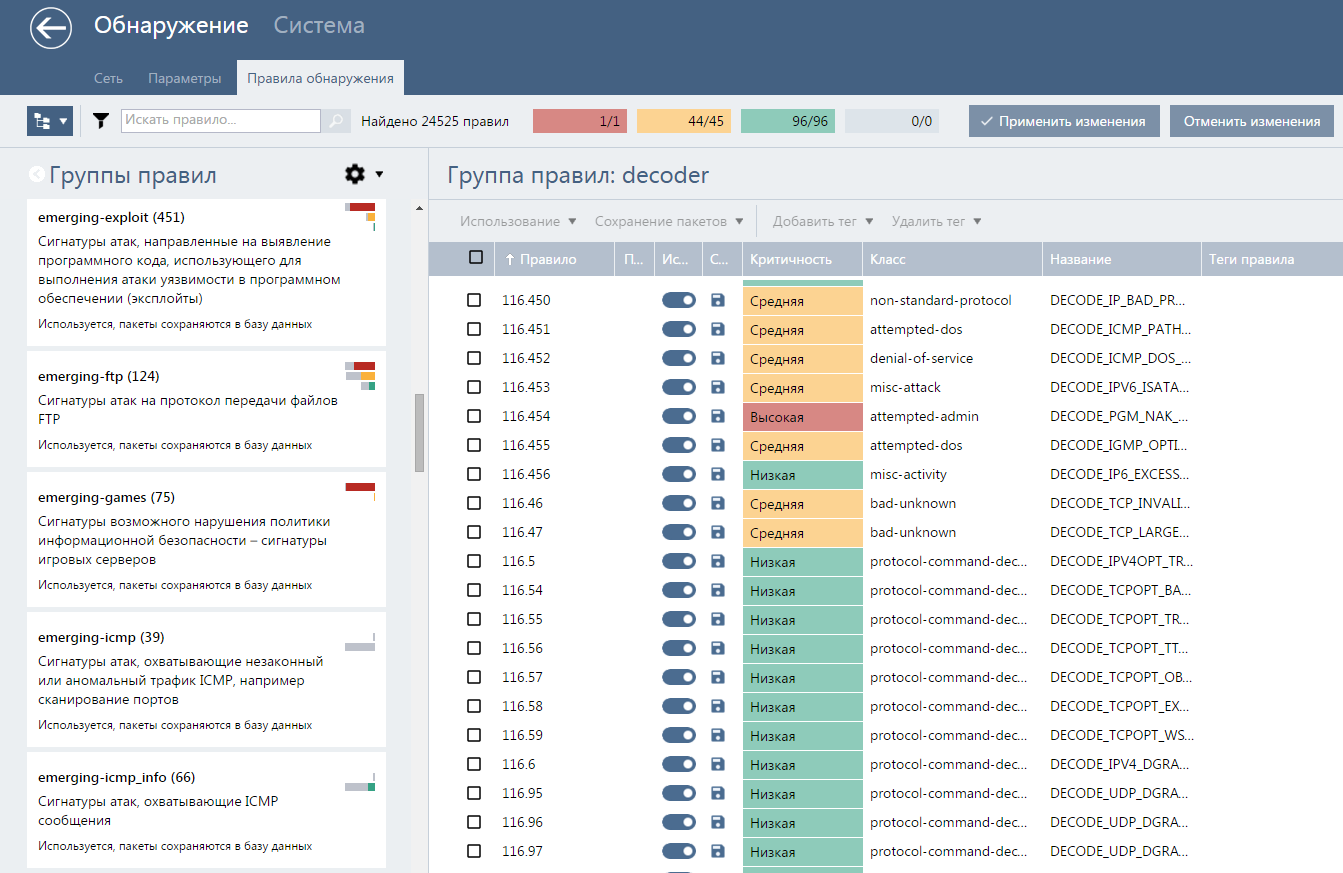

- Загрузить с Сервера обновлений ОАО «ИнфоТеКС» и установить на ViPNet IDS последнюю версию базы правил обнаружения атак.

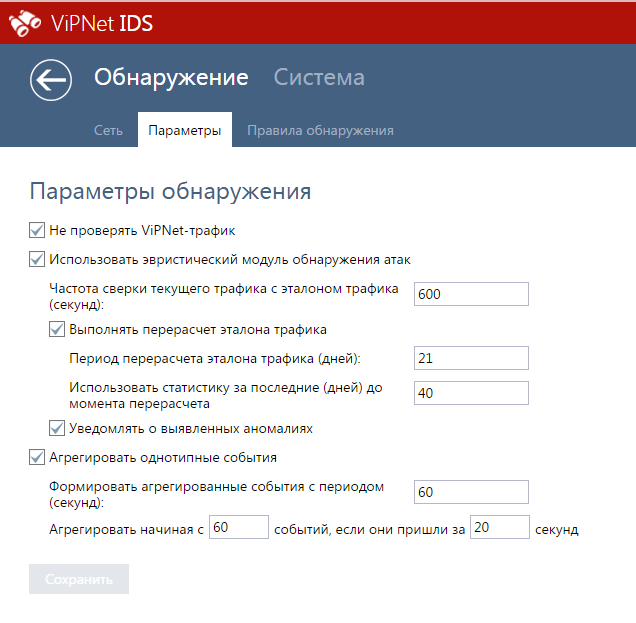

- Произвести настройки параметров обработки трафика защищаемой сети.

Рисунок 6. Работа с правилами обнаружения атак

Рисунок 7. Настройки обнаружения атак

Перед вводом ViPNet IDS в эксплуатацию необходимо проанализировать сеть с целью выявления ее конфигурации и всех объектов, которые необходимо защитить от возможных атак. В результате анализа сети мы должны иметь следующую информацию:

- Структуру защищаемой сети;

- Сетевые сервисы, которые функционируют в сети;

- Используются ли в сети проприетарные протоколы передачи данных

- Используемые в сети серверы, атака на которые может быть наиболее критична для компании;

- Сервисы, доступные из внешней сети (из интернета).

Эти данные необходимы для дальнейшей настройки ViPNet IDS.

Анализ сети и последующую конфигурацию ViPNet IDS под конкретную сеть должен производить аналитик по информационной безопасности, имеющий глубокие знания в сфере сетевых технологий и опыт в расследовании инцидентов безопасности.

2.3 Контрольный пример реализации.

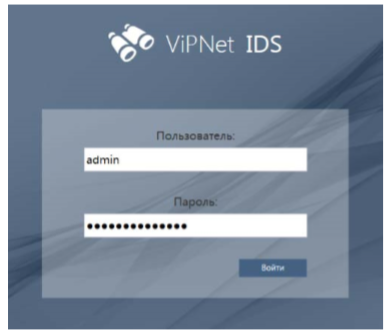

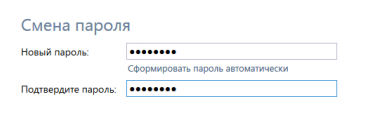

После установки ViPNet IDS на место его эксплуатации необходимо произвести ряд подготовительных работ, после чего ViPNet IDS можно включить и выполнить первоначальные настройки. Для выполнения настроек требуется авторизоваться в консоли Linux с правами администратора системы По умолчанию имя учетной записи администратора системы — idsuser, пароль — vipnet. При первом запуске ViPNet IDS после авторизации с правами администратора системы в целях повышения безопасности требуется сменить пароль, заданный по умолчанию. Предложение сменить пароль появится автоматически после ввода пароля. Если пароль по умолчанию администратора системы не будет сменен, то подключение к веб-интерфейсу будет невозможно.

Чтобы первый раз запустить ViPNet IDS и сменить пароль администратора системы, необходимо выполнить следующие действия:

- Подключить ViPNet IDS к электропитанию и к локальной сети.

- Подключить монитор и клавиатуру к ViPNet IDS и запустите его.

- Авторизоваться в консоли Linux с правами администратора системы (idsuser) Для этого необходимо выполнить следующие действия:

- В строке vnetids login введсти имя учетной записи idsuser и нажать клавишу Enter.

- В строке Password введите пароль по умолчанию vipnet. При вводе пароля на экране ничего не отображается.

- В результате будет предложено сменить пароль администратора системы, заданный по умолчанию. Для смены пароля необходимо выполнить следующие действия:

- В строке (current) UNIX password введсти текущий пароль vipnet и нажмите клавишу Enter.

- В строке Enter new password ввести новый пароль для учетной записи администратора системы и нажать клавишу Enter.

Пароль должен соответствовать следующим требованиям к паролям пользователей в ViPNet IDS:

- Длина пароля должна быть не менее 8 символов.

- Каждые идущие подряд 3 символа пароля не должны содержать имя учетной записи или какую-либо его часть.

- Один и тот же символ не должен встречаться более двух раз.

В пароле должны присутствовать символы из всех следующих категорий:

- Не менее одной прописной буквы английского алфавита от A до Z;

- Не менее одной строчной буквы английского алфавита от a до z;

- Не менее одной десятичной цифры от 0 до 9;

- Не менее одного символа, не принадлежащего алфавитно-цифровому набору.

- В строке Re-type new password подтвердить пароль и нажать клавишу Enter.

В результате пароль администратора системы будет изменен.

Далее произвести первоначальную настройку ViPNet IDS в IDS Консольном конфигураторе:

- Настроить управляющий интерфейс ViPNet IDS

- Задать часовой пояс и системное время на ViPNet IDS в IDS-консоли

Для управления ViPNet IDS посредством веб-интерфейса необходимо подключить компьютер с веб-браузером к ViPNet IDS. Сетевой интерфейс ViPNet IDS, к которому будет подключаться компьютер с веб-браузером, называется управляющим интерфейсом.

Рекомендуется подключать компьютер с веб-браузером к интерфейсу Ethernet0 ViPNet IDS. По умолчанию данному интерфейсу назначен IP-адрес 192.168.0.100. То есть после включения ViPNet IDS мы можем без изменения IP-адреса интерфейса подключить к нему компьютер с веббраузером и запустить веб-интерфейс. Для этого в адресной строке браузера введите http://192.168.0.100. В случае успешного подключения к ViPNet IDS появится окно аутентификации пользователя.

Рисунок 8. Окно аутентификации пользователя

VipNet IDS

Перед подключением к веб-интерфейсу должен быть сменен пароль администратора системы, заданный по умолчанию иначе подключение к вебинтерфейсу будет невозможно и на экране появится соответствующее сообщение.

Рисунок 9. Окно смены пароля.

При подключении компьютера с веб-браузером к ViPNet IDS в рамках одного сегмента локальной сети (компьютеры доступны по широковещательным IPадресам) на компьютере с веб-браузером должен быть настроен IP-адрес, принадлежащий той же подсети, что и IP-адрес управляющего интерфейса. Например, если адрес управляющего интерфейса 192.168.0.100, то компьютеру с веб-интерфейсом должен быть назначен IP-адрес в соответствии с маской подсети 192.168.0.0/24. При удаленном подключении специальные правила на IP-адрес компьютера с веббраузером не накладываются, но в сети должна быть правильным образом настроена маршрутизация.

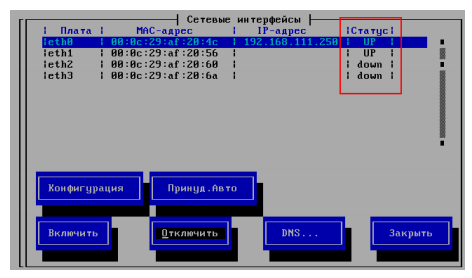

Если сетевые интерфейсы не соответствуют значениям по умолчанию самостоятельно определить сетевые интерфейсы для корректного подключения к ViPNet IDS компьютера, с которого будет осуществляться управление посредством веб-интерфейса, а также коммутатора со SPAN-портом.

Если нужно использовать другой сетевой интерфейс или назначить другой IP-адрес управляющему сетевому интерфейсу, необходимо подключить монитор и клавиатуру к ViPNet IDS, авторизоваться в консоли Linux в качестве администратора системы и выполнить настройку сетевых интерфейсов как на рисунке 10.

Рисунок 10. Консоль настройки сетевых интерфейсов.

Заключение

Прежде всего стоит отметить, что для надежной защиты системы локальной связи необходимо рассматривать комплексный подход включающий в себя в том числе программные и аппаратные средства, так же рекомендуется использовать специализированные облачные сервисы для сохранения работоспособности компании и важной информации.

Исследования подтверждают, что во всех странах убытки от злонамеренных действий непрерывно возрастают. Причем основные причины убытков связаны не столько с недостаточностью средств безопасности как таковых, сколько с отсутствием взаимосвязи между ними, т.е. с нереализованностью системного подхода. Поэтому необходимо, как уже было отмечено, опережающими темпами совершенствовать комплексные средства защиты.

Потребность в защите информации зависит от рода выполняемой работы и от чувствительности информации. Однако все хотят секретности и чувства безопасности, которое появляется вместе с обоснованной уверенностью в том, что они не могут стать жертвой нарушения защиты информации.

Деятельность организации обеспечивается системой взаимоувязанной управленческой документации. Её состав определяется компетенцией структурных подразделений организации, порядком разрешения вопросов (единоначальный или коллегиальный), объёмом и характером взаимосвязей между организацией и его структурными подразделениями, другими органами управления и организациями.

Процесс выявления и регламентации состава информации – это тайна фирмы, являющаяся основополагающей частью системы защиты информации. Состав этих сведений фиксируется в специальном перечне, где закрепляется факт отнесения их к защищаемой информации и определяющий период конфиденциальности сведений, уровень или гриф секретности, а также список лиц, которые имеют право использовать их сведения.

Ценность информации и требования к её надежности находятся в прямой зависимости. Ценность информации может быть выражена в денежном эквиваленте и характеризовать конкретный размер прибыли при её использовании или размер убытков при её потере. Производственная или коммерческая ценность недолговечна и определяется временем, необходимым конкурентам для выработки той же идеи или её хищения.

Внедрение в сетях связи передовых телекоммуникационных технологий, дает, с одной стороны, существенный эффект в предоставлении пользователям сетей современных услуг связи, а, с другой стороны, создает предпосылки риска блокирования (как правило, в самый не благоприятный момент времени) процесса передачи информации и, как следствие, экономического, социального и других видов ущерба пользователю, оператору связи и государству. Нарушители (злоумышленники), вторгающиеся в работу сетей связи, способны не только добывать циркулирующую в них информацию, но и вводить в средства связи или активизировать в определенные моменты времени уже содержащиеся в средствах связи разрушающие «вирусы» и программные закладки, направленные на нарушение процессов функционирования сетей связи вплоть до полного блокирования процесса передачи информации.

Список использованной литературы

[1] Cisco. Ссылка: http://www.cisco.com/web/RU/downloads/broch/data_

sheet_c78-701808.pdf Дата обращения: 20.06.18

[2] Прохорова, О.В. Информационная безопасность и защита информации : учебник / О.В. Прохорова ; Министерство образования и науки РФ, Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Самарский государственный архитектурно-строительный университет». - Самара : Самарский государственный архитектурно-строительный университет, 2014. - 113 с. : табл., схем., ил. - Библиогр. в кн. - ISBN 978-5-9585-0603-3 ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=438331

[3] Семенов, Ю.А. Алгоритмы телекоммуникационных сетей / Ю.А. Семенов. - М. : Интернет-Университет Информационных Технологий, 2007. - Ч. 3. Процедуры, диагностика, безопасность. - 512 с. - (Основы информационных технологий). - ISBN 978-5-94774-708-9 ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=233324

[4] Wikipedia Ссылка: https://ru.wikipedia.org. Дата обращения: 22.06.18

[5] Лапонина, О.Р. Протоколы безопасного сетевого взаимодействия / О.Р. Лапонина. - 2-е изд., исправ. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 462 с. - (Основы информационных технологий). - Библиогр. в кн. ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=429094 (28.09.2017). Технологии защиты информации в компьютерных сетях / Н.А. Руденков, А.В. Пролетарский, Е.В. Смирнова, А.М. Суровов. - 2-е изд., испр. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 369 с. : ил. ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=428820

[6] Пользовательская документация Инфотекс Vip Net Ссылка: https://infotecs.ru/downloads/all/vipnet-ids-100.html?arrFilter_93=3235342777&set_filter=Y

[7] Библиотека АНО "Радиочастотный центр МО" Ссылка http://rfcmd.ru/library 22.06.18

- Франчайзинг как особый вид вертикальных ограничений.

- Определение, основные задачи, функции бухгалтерского учета.

- Решение практического кейса

- Организация банковских систем зарубежных стран

- Использование результатов ОРД в качестве информации в процессе доказывания».

- Принцип свободы заключения договора и стадии его заключения

- Понятие и виды ценных бумаг (Определение, назначение и виды ценной бумаги)

- Критерии эффективности использования системы франчайзинга

- Предпринимательское право в российской системе права

- Основы общей совместной собственности супругов.

- Эффективность менеджмента организации.

- Роль кадровой службы в формировании и реализации кадровой стратегии.