Анализ и оценка средств реализации объектно-ориентированного подхода к проектированию экономической информационной системы ( ООО «ИНТЕК+» )

Содержание:

ВВЕДЕНИЕ

Актуальность представленной темы заключается в том, что на сегодняшний день ни одна сфера деятельности человека не может существовать без средств вычислительной техники и телекоммуникационных технологий. Информационными технологиями предлагаются все более совершенные сервисы. Интернет позволяет пользоваться электронными платежными системами, персональными финансовыми порталами, а также электронными биржами. По причине бурного развития информационных технологий постоянно усложняются задачи обеспечения информационной безопасности (ИБ).

Объектом исследования выступает программное обеспечение на примере ООО «ИНТЕК+».

Предметом исследования является оценка информационной защищенности коммерческого предприятия ООО «ИНТЕК+».

Цель работы: изучить информационную защищенность предприятия ООО «ИНТЕК+».

Задачи ВКР:

1) Рассмотреть основные проблемы, задачи и принципы защиты информации в компьютерных сетях;

2) Провести классификацию угроз программного обеспечения;

3) Изучить основные методы и средства защиты информации в сетях;

4) Разработать информационную систему безопасности корпоративной сети;

5) Модернизировать систему защиты информации в корпоративной сети ООО «ИНТЕК+» для повышения эффективности ее использования.

При написании курсовой работы использовались научные труды следующих авторов: К.В. Балдин, В.А. Гвоздева, В.Н. Гришин, В.А. Каймин, Н.В. Максимов и другие.

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ИЗУЧЕНИЯ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

1.1. Основные проблемы и задачи защиты информации в компьютерных сетях

Защита информации – это комплекс мер, которые предназначены для безопасного хранения и защиты информации от нежелательных пользователей. Безопасность коммерческих тайн и оборота документов является существенной задачей в защите информации

Объект защиты информации – это «информация или носитель информации или информационный процесс, которые необходимо защищать в соответствии с поставленной целью защиты информации».[31]

Цель защиты информации — это «желаемый результат защиты информации». Целью защиты информации быть может предотвращение убытка владельцу, собственнику, пользователю информации в последствии допустимой утечки информации или несанкционированного и непреднамеренного влияния на информацию. [1]

К числу основных проблем защиты информационных данных следует отнести 3 группы проблем [6]:

1) нарушение конфиденциальности информационных данных. Информация, что хранится и обрабатывается в КС, имеет возможность обладать высочайшей ценностью для владельца, а ее использование сторонними лицами нанесет вред интересам владельца;

2) нарушение целостности информационных данных. Утрата целостности информации. Информация, обладающая ценностью, может быть подвержена модификации либо удалению;

3) нарушение доступности информационных данных. Исключение из нормального режима либо сбой в работе КС имеет возможность стать причиной получения неточных данных, отказа КС от потока информационных сведений либо отказа в процессе обслуживания.

Необходимо отметить проблемы, которые появляются в процессе использования программных продуктов при построении системы защиты сети [11]:

1) развернутая область контроля, при которой администратору по безопасности следует выполнять контроль действий пользователей, находящихся за пределами зоны его досягаемости;

2) неизвестный периметр - сеть компании по первому требованию легко и просто может расширяться, что становится причиной возникновения новых методов передачи информации, при этом обнаружить чёткие границы сети становится весьма трудно;

3) трудность в процессе управления и контроля доступа к системе - многочисленные атаки осуществляются без присутствия физического доступа к тому или иному узлу и из удалённого места;

4) огромное количество точек атаки – в процессе передачи данных по сети, информация проходит различные узлы, ПК, маршрутизаторы, модемы, коммутаторы, каждый из которых имеет возможность составлять для нее опасность;

5) использование разных программно-аппаратных комплексов защиты данных — в ходе внедрения разных систем защиты информационных сведений, уязвимость организации имеет тенденцию роста. Согласно обстоятельству несовместности параметров опции систем, может быть, развитие нового несовершенства в системе безопасности;

6) скрытые каналы утечки информационных данных — вероятна передача конфиденциальных данных фирмы по компьютерной сети злоумышленнику в зашифрованной форме либо с защищённого протокола передачи сведений.

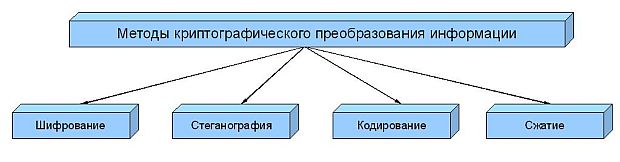

Решение проблемы защиты информации основывается существенным способом в применении криптографических методов. Современные способы криптографического переустройства удерживают вторичную производительность автоматизированной организации, что же представляется немаловажным. Это наиболее эффективный способ, который гарантирует конфиденциальность сведений, их единство и достоверность. Применение криптографических методов в совокупности с техническими и организационными мероприятиями дает возможность гарантировать надежную защиту от широкого спектра угроз.

Можно выделить три типа существенных проблем защиты информации при работе в компьютерных сетях: [13]

1) перехватывать информации (надежность гласности информации);

2) трансформация информации (искажение первоначального сообщения или смена иной информацией);

3) замена авторства (похищение информации и нарушение авторского права).

На нынешний день защита компьютерных систем от несанкционированного доступа возможно характеризовать повышением роли программных и криптографических механизмов по сопоставлению с аппаратными. Новые проблемы в области защиты информации призывают к применению протоколов и механизмов с высокой вычислительной сложностью.

На сегодняшний день корпоративные сети всё чаще вливаются в Интернет или же в том числе используют его в качестве своей основы. Для защиты корпоративных информационных сетей используются брандмауэры.

Брандмауэры - это система или же комбинация систем, позволяющая разделить сеть на 2 либо же больше частей и воплотить набор правил, которые устанавливают условия прохождения пакетов из одной части в другую. Как правило, данная граница ведется между локальной сетью компании и сетью Интернет.

Брандмауэр пропускает через себя целый трафик и для всякого проходящего пакета принимает решение - пропускать его либо же откинуть. Для того чтобы брандмауэр обладал возможность принимать данные решения, для него определяется набор правил.

Брандмауэр имеет возможность быть реализован как аппаратными средствами, так и в виде специальной программы, запущенной на компьютере.

Недоступность требуемого числа средств защиты информации на внутреннем рынке долгое время никак не позволяло осуществить в жизнь действия по защите данных важных масштабах. Усиливалась ситуация и отсутствием требуемого числа специалистов в области защиты информации, потому что их подготовка велась с учетом требований особых организаций.

Для заключения названных выше проблем безопасности компьютерной сети на фирмах следует урегулировать следующие задачи:

1) аутентификация одноуровневых объектов, заключающаяся в доказательстве подлинности 1-го либо же нескольких взаимодействующих предметов при обмене уведомлением между ними;

2) контролирование доступа, т. е. защита от несанкционированного использования ресурсов сети;

3) маскировка данных, циркулирующих в сети;

4) контролирование и возобновление единства всех оказавшихся в сети данных;

5) арбитражное обеспечивание, т. е. защита от возможных отказов от фактов отправки, способа либо же содержания отправленных, либо же принятых данных.[29]

Мероприятия, нацеленные на защиту данных включают в себя:

1) Защита информационных данных изнутри корпоративной сети предполагает собой 1 из базовых задач, разрешаемых в процессе построения информационной безопасности в фирмы. С данной целью необходимо выполнить четкое разграничение доступа к информации между работниками фирмы и минимизировать несанкционированный доступ к ней;

2) В процессе построения защиты используются программные решения в области информационной безопасности, позволяющие реализовать настройку политики безопасности в организации, осуществлять централизованное руководство процедурами защиты, группировать ряд механизмов в единый комплекс и выделять различные роли для управления защищаемой системы;

3) Применение криптографических методов;

4) Применение брандмауэров.[28]

1.2. Классификация и содержание угроз программного обеспечения

Под угрозой безопасности понимаются влияния на организацию, что напрямую или негласно имеют все шансы совершить ухудшение ее защищенности.

Источник опасности безопасности информации - человек являющийся прямой причиной происхождения опасности безопасности данных.

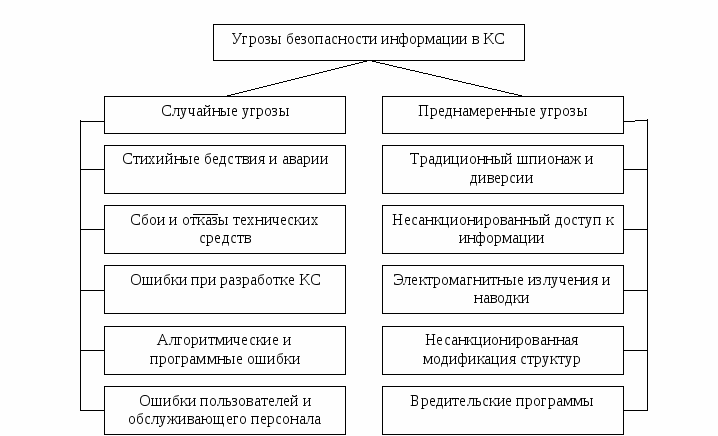

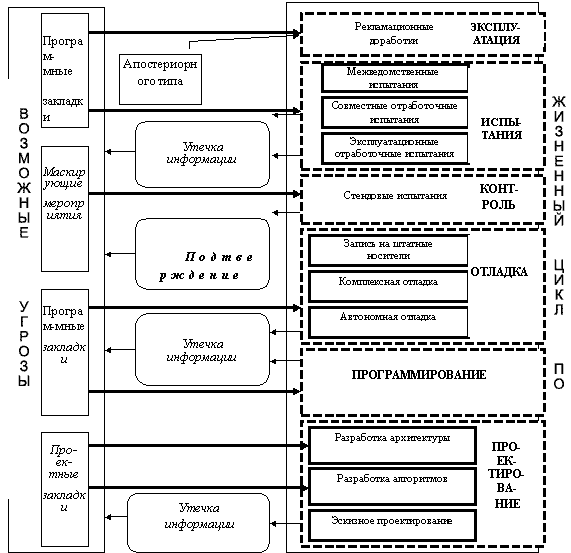

Все угрозы можно разделить согласно их источнику и характеру проявления на классы (рисунок 1).

Рисунок 1- Классификация угроз безопасности компьютерных систем

К основным случайным угрозам дозволительно отнести следующее [12]:

- неумышленные поступки приводящие к нарушению нормального функционирования системы, либо ее полной остановке. В эту категорию равным образом относится поломка аппаратных, программных, информационных ресурсов системы;

- неумышленное выключение оборудования;

- неумышленная повреждение носителей информации;

- использование программного обеспечения, способного при неверном использовании привести к нарушению работоспособности системы или к необратимым изменениям в системе;

- эксплуатация программ, которые не нужны во (избежание выполнения должностных обязанностей;

- непреднамеренное инфицирование компьютера вирусами;

- неосторожные поступки влекущие за собой оглашение конфиденциальной информации;

- введение ошибочных данных;

- утрата, трансляция кому-то или оглашение идентификаторов, к которым относятся пароли, ключи шифрования, пропуски, идентификационные карточки;

- построение системы, технологии обработки данных, создание программ с уязвимостями;

- неисполнение политики безопасности или других установленных правил работы с системой;

- устранение или некорректное применение средств защиты персоналом;

- трансакция данных по ошибочному адресу абонента (устройства).

К основным преднамеренным угрозам допускается отнести следующее [31]:

- физическое влияние на систему или отдельные ее компоненты, приводящее к выходу из строя, разрушению, нарушению нормального функционирования;

- остановка или выведение из строя подсистем обеспечения функционирования вычислительных систем;

- поступки по нарушению нормальной работы системы;

- взятка вымогательство и остальные пути воздействия на штат или отдельных пользователей, имеющих определенные полномочия;

- использование подслушивающих устройств, дистанционная фото- и видео-съемка и т.п.;

- перехват данных, передаваемых согласно каналам связи, и их изучение с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

- кража носителей информации;

- несанкционированное тиражирование носителей информации;

- кража производственных отходов;

- декламирование остаточной информации из оперативной памяти и с внешних запоминающих устройств;

- прочтение информации из областей оперативной памяти, используемых операционной системой или другими пользователями, в асинхронном режиме используя бедность мультизадачных операционных систем и систем программирования;

- незаконное приобретение паролей и других реквизитов разграничения доступа с последующей маскировкой под зарегистрированного пользователя ("маскарад");

- несанкционированное пользование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, вещественный адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

- взламывание шифров криптозащиты информации;

- введение аппаратных "специальных вложений";

- внедрение программных "закладок" и "вирусов" ("троянских коней" и "жучков);

- незаконное подсоединение к линиям связи с целью работы "между строк", с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

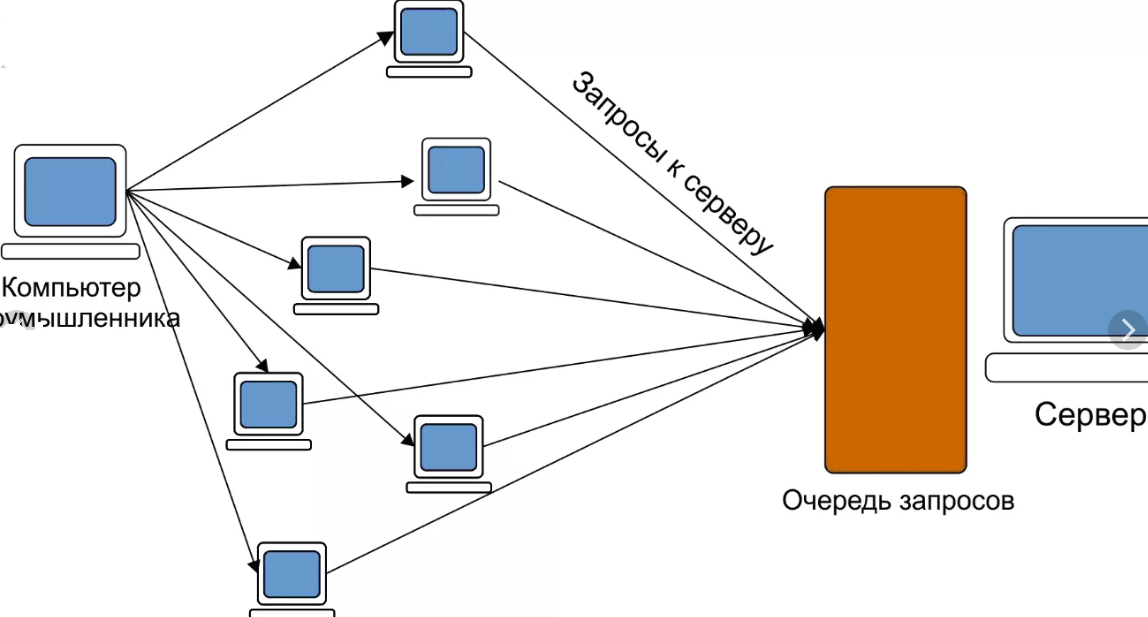

Достаточно часто злоумышленник проводит атаку на систему с целью ее отказа в работе.

Рисунок 2-Схема DoS-атаки

Как правило, атаки типа DoS (Denial of service) направлены на исчерпание критичных системных ресурсов, что приводит к прекращению функционирования системы, т.е. к отказу в обслуживании и невозможности доступа к серверу удаленных пользователей.[16]

Выделяется два типа отказа в обслуживании [4]:

1) отказ, основанный на ошибке в приложении;

2) отказ, основанный на плохой реализации или уязвимости протокола.

1.3. Основные методы и средства защиты информации в сетях

К числу методов и средств организационной защиты информационных данных следует относить организационно-технические и организационно-правовые мероприятия, которые осуществляются при формировании и использовании компьютерной сети с целью гарантии защиты информационных данных.

Данные мероприятия следует проводить в процессе строительства или ремонта помещения, в котором будут размещены персональные компьютеры (ПК), а также в ходе проектирования системы, монтажа и наладки е технических и программных средств, испытаний и проверки работоспособности КС.

Базой для реализации организационных мероприятий считается применение и подготовка законодательной и нормативной документации в сфере информационной безопасности, которая на правовом уровне должна регулировать доступ к информационным данным для потребителя. В законодательстве РФ необходимые правовые акты начали применяться позже, чем в остальных развитых странах мира.

Организационные или административные приемы и способы защиты отличаются организационным характером, направленным на регламентацию рабочих процессов системы обработки информации, применение ее ресурсов, работу сотрудников, а также алгоритм взаимодействия пользователя с системой таким образом, чтобы в максимально затруднить или минимизировать вероятность возникновения угрозы безопасности.

Организационно-правовые методы базируются на принципах управления персоналом и организацией, а также на принципах законности, которые включают в себя [17]:

- мероприятия, которые осуществляются в процессе проектирования, строительства и оборудования вычислительных центров и иных объектов систем обработки информации;

- мероприятия, направленные на разработку правил доступа пользователя к ресурсам системы (создание политики безопасности);

- мероприятия, которые осуществляются в процессе подбора и подготовки пользователей системы;

- организация охраны и надежного режима пропусков;

- организация процедур учета, хранения, применения и уничтожения документации и носителей с информационными данными;

- процедура распределения реквизитов разграничения доступа (пароли, ключи шифрования);

- организация явной и скрытой процедуры контроля деятельности пользователя;

- мероприятия, которые осуществляются в процессе проектирования, разработки, ремонта и модификации техники и программного обеспечения (ПО).

Организационные меры являются единственным, что остается, в случае отсутствия других методов защиты или если они не могут обеспечить необходимый уровень надежности. Необходимо понимать, что система защиты не может быть построена только на их основе, хотя к этому часто стремятся чиновники, которые не достаточно осознают суть технического прогресса.

Основные преимущества организационно-правовых методов и средств:

- широкий круг задач, которые могут быть решены;

- легкость в реализации;

- гибкость реагирования на незаконные действия;

- практически неограниченные возможности корректировки и совершенствования.

Основные недостатки организационно-правовых методов и средств:

- необходимость привлечения сотрудников;

- высокая степень зависимости от субъективных факторов,

- высокая степень зависимости от совокупной организации труда в компании; низкий уровень надежности без необходимой поддержки физическими, техническими и программными средствами (человек имеет склонность к нарушению множества сформированных дополнительных ограничений и правил, если только есть возможность их нарушения),

- появление дополнительных неудобств, которые связаны с существенным объемом монотонной формальной работы.[3,c.400]

Необходимость организационные мер заключается в обеспечении эффективного использования остальных средств и способов защиты, касающихся регламентации деятельности персонала. Одновременно с этим важно поддержка организационных мер посредством надежных физических и технических средств.

Организационная защита информационных данных представляет собой регламентацию производственной деятельности и взаимоотношений исполнителей на нормативно-правовой базе, которая исключает или в значительной степени затрудняет неправомерное пользование конфиденциальными сведениями, и включает в свой состав организацию режима охраны, осуществление работы с персоналом, документацией, применение технических средств и деятельность по анализу возможных угроз ИБ.

Обеспечение защиты средств обработки данных и автоматизированных рабочих мест от незаконного доступа может быть достигнуто с помощью ряда разграничений доступа субъекта к объекту. Указанная система может быть реализована в программно-технических комплексах, в разрезе операционной системы, систем управления информационными данными или прикладными программ, в средствах осуществления ЛВС, в применении криптографических корректировок, способах контроля доступа.

К числу мер противодействия угрозам безопасности необходимо относить правовые, морально-этические, технологические, физические и технические. Морально-этические меры ориентированы на побуждение к формированию правовых мер (например, нежелание того, что незнакомая личность имела возможность узнать ваши ФИО, особенности здоровья или семейное положение).

Правовые меры ориентированы на реализацию организационных мер (формирование требуемых норм и правил при сборе, обработке, передаче и хранении данных), которые имеют взаимосвязь с физическими и техническими мерами (технические методы защиты данных, физические барьеры на пути достижения целей злоумышленника).

Организационная защита информационных сведений представляет собой основу общей системы защиты конфиденциальных данных. Полнота и качество решения руководителем организации и специалистами организационных задач определяют уровень эффективности функционирования системы защиты информационных данных в целом. Значение организационной защиты информационных данный в совокупности мер, ориентированных на защиту конфиденциальных сведений, определяется степенью важности принимаемых руководством управленческих решений. При этом следует учитывать силы, средства, методы и способы защиты информационных данных, которые имеются в наличии у данного предприятия.

Инженерно - технические способы и методы охраны АС имеют все шансы быть выполнены в комплексе инженерно-технической охраны предметов информатизации.

К числу аппаратных средств защиты данных необходимо относить электронные и электронно-механические средства, которые включены в состав технических устройств КС и осуществляющие (самостоятельно либо совместно с программными средствами) определенные функции обеспечения безопасности информации. Критерием отнесения к аппаратному, а не к инженерно-техническому средству защиты считается обязательное отнесение к составу технических приемов КС.

К числу важнейших аппаратных методов защиты данных необходимо относить:

- средства ввода данных, которые идентифицируют их пользователей (магнитные и пластиковые карточки, отпечатки пальцев);

- средства шифрования информационных данных;

- средства, направленные на воспрепятствование незаконному включению рабочих станций и серверов (электронный замок и блокиратор).

Ниже приведены примеры вспомогательных аппаратных устройств защиты информационных данных:

- устройства ориентированные на уничтожение данных магнитных носителей;

-устройства осуществляющие сигнализацию при попытке несанкционированного действия пользователей КС.

Программное средство защиты информационных данных – это специализированные программы, которые включены в состав ПО компьютерной сети с целью реализации защитной функции.

Криптографические способы защиты информационных данных представляют собой серьезное оружие в борьбе за безопасность информации.

Рисунок 3 - Классификация способов криптографического изменения информационных данных

ГЛАВА 2. АНАЛИЗ ИНФОРМАЦИОНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ ООО «ИНТЕК+»

2.1. Краткая характеристика предприятия ООО «ИНТЕК+»

ООО «Интек+» занимается комплексным информационно-техническим обеспечением как предприятий, так и отдельных физических лиц.

Также ООО «Интек+» выполняет работы по ремонту лазерных принтеров, копировальных аппаратов. При проведении ремонтных работ выполняются работы по осмотру техники, тестированию, проверке работоспособности, чистки без разборки.

Организационно-штатная структура ООО «Интек+» приведена на рисунке 4.

Рисунок 4 – Организационная структура ООО «Интек+»

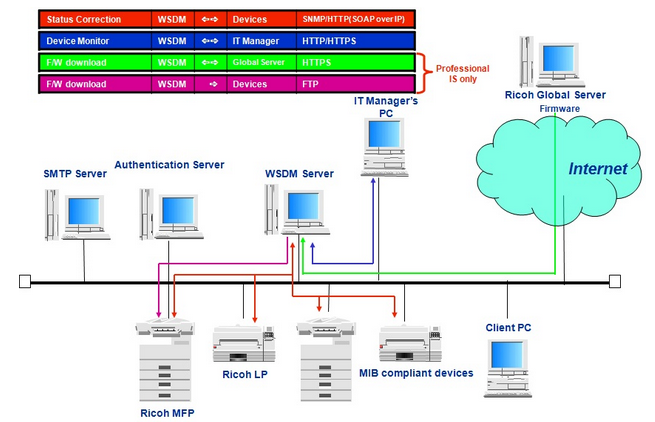

Среди клиентов ООО «Интек+» пользуется спросом программа для удаленного сетевого управления «Web Smart Device Monitor», схема которой приведена на рисунке 5.

Рисунок 5 – Схема удаленного мониторинга копировальной техники и печатающих устройств с помощью программы «Web Smart Device Monitor»

Программа для удаленного сетевого управления «Web Smart Device Monitor» позволяет вести мониторинг и контроль сетевых многофункциональных устройств, принтеров, сканеров и других устройств.

Данное программное решение позволяет автоматизировать процессы поиска печатных устройств, управления группами пользователей в локальной вычислительной сети и в удаленном режиме обновлять микропрограммы и пакетное конфигурирование [8].

За работоспособность компьютерной сети, программного обеспечения на предприятии отвечает отдел информационных технологий.

Схему информационных потоков рассмотрим на основании разработки модели бизнес-процессов в нотации IDEF0 с помощью программы Erwin, которая позволяет отразить и проанализировать основные бизнес процессы компании, а также выполнить их декомпозицию [29, c.55].

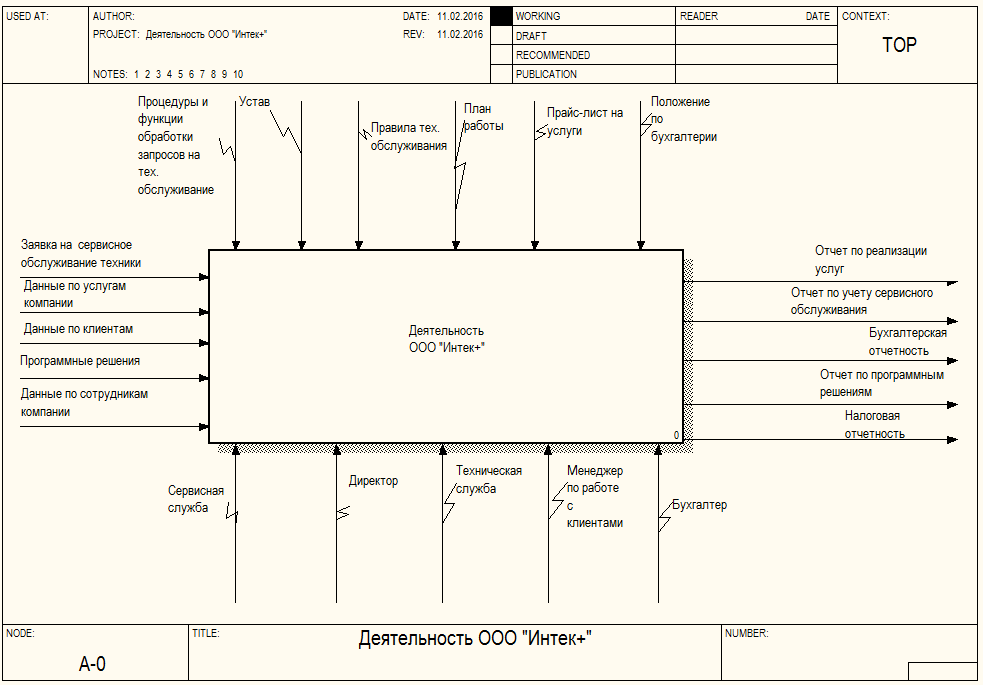

Контекстная диграмма модели бизнес процессов «AS-IS» приведена на рисунке 6.

Рисунок 6 – Контекстная диаграмма модели бизнес процессов «AS-IS» ООО «Интек+»

Как видно из рисунка 6 входящими потоками информации в ООО «Интек+» являются заявки на сервисное обслуживание техники, данные по услугам компании, клиентам, сотрудникам и программные решения.

В результате предоставления услуг формируются отчеты реализации услуг, сервисному обслуживанию, программным решениям, а также бухгалтерская и налоговая отчетность.

В своей деятельности ООО «Интек+» руководствуется процедурами и функциями обработки запросов по техническому обслуживанию, уставом, правилами по техническому обслуживанию, планом работы, прайс-листом и положением по бухгалтерии.

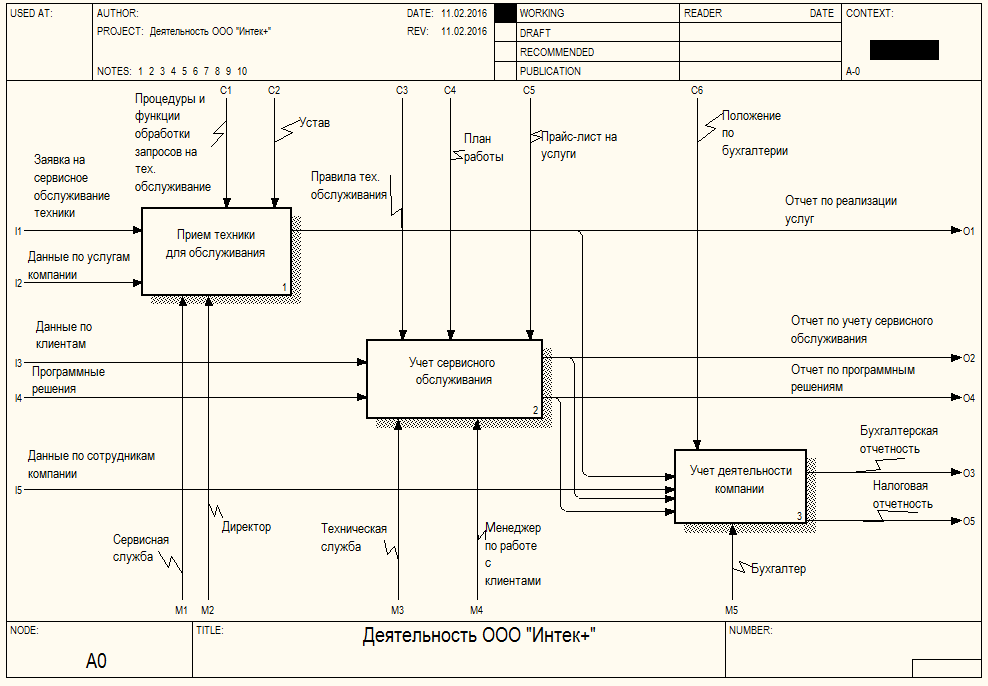

Декомпозиция главной задачи приведена на рисунке 7.

Рисунок 7 – Декомпозиция главной задачи модели бизнес процессов «AS-IS» ООО «Интек+»

Как видно из рисунка 7 в результате декомпозиции были получены следующие задачи:

- прием техники для обслуживания с формированием отчета по реализации услуг;

- учет сервисного обслуживания с формированием отчетов по сервисному обслуживанию и установке программных решений;

- учет деятельности компании с сформированием бухгалтерской и налоговой отчетности.

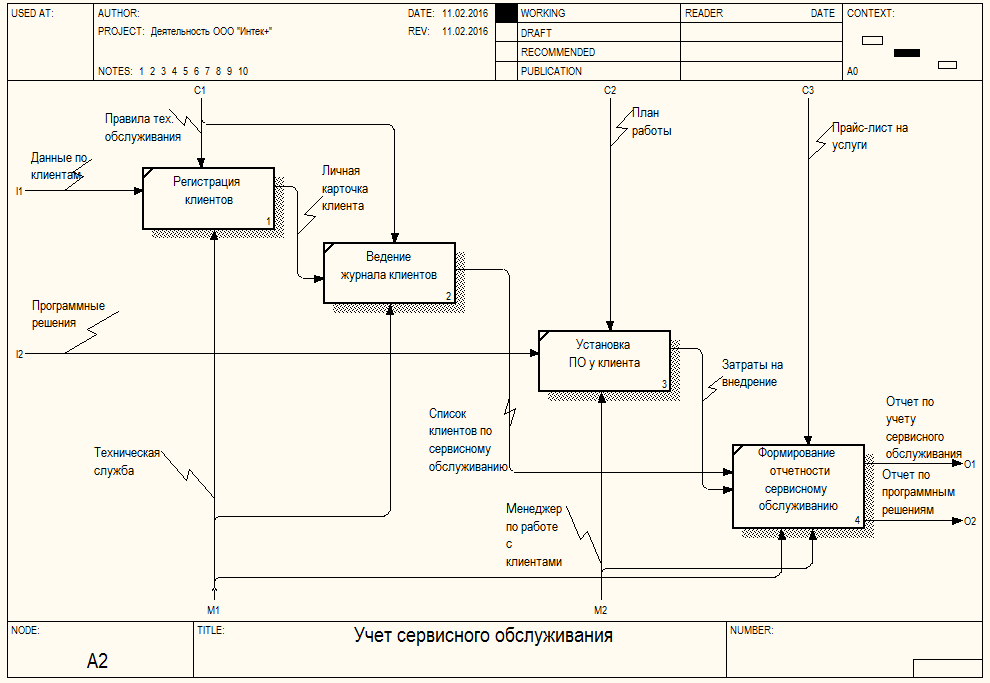

Декомпозиция задачи «Учет сервисного обслуживания» приведена на рисунке 8.

Рисунок 8 – Декомпозиция задачи «Учет сервисного обслуживания»

Как видно из рисунка 8 в результате декомпозиции задачи «Учет сервисного обслуживания» были получены следующие задачи:

- регистрация клиентов с получением личной карточки клиента;

- ведение журнала клиентов с получением списка клиентов по сервисному обслуживанию;

- установка программного обеспечения клиентам с формированием сметы затрат на внедрение;

- формирование отчетности с формированием отчетов по сервисному обслуживанию и программным решениям.

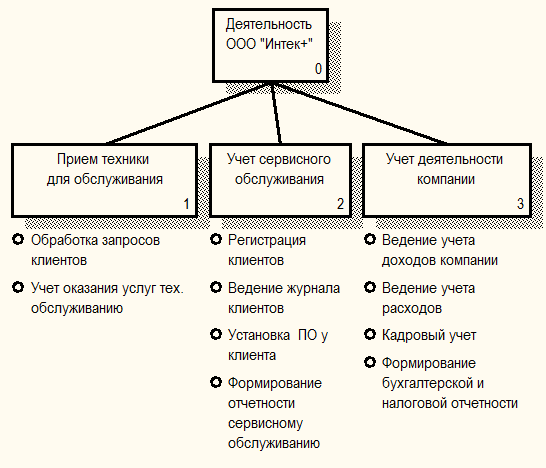

В результате разработки модели бизнес процессов AS-IS» ООО «Интек+» основные информационные потоки представим в виде иерархической структуры с помощью рисунка 9.

Рисунок 9 – Основные информационные потоки ООО «Интек+»

Как видно из рисунка 9, основными информационными потоками ООО «Интек+» прием техники для обслуживания, учет сервисного обслуживания и учет деятельности компании. На основании выполненного анализа было принято решение автоматизировать бизнес процесс обработки заявок клиентов на основании разработки АРМ специалиста по обработке заявок клиентов ООО «Интек+».

Таким образом, к основным информационным потокам ООО «Интек+» относятся прием техники для обслуживания, учет сервисного обслуживания и учет деятельности компании.

2.2. Характеристика существующего информационного и программного обеспечения управления деятельностью предприятия

В качестве направления для автоматизации был выбран бизнес процесс обработки заявок клиентов. Выполним анализ существующих аналогов программных продуктов, позволяющих повысить эффективность обслуживания клиентов.

Для автоматизации процесса обработки заявок клиентов в настоящее время на рынке программного обеспечения в большей степени используются CRM-системы, представленные в виде компьютерных программ, с помощью которых выполняется планирование задач и контроль их выполнения, ведение учета клиентов, хранения документации по выполненным заявкам [18, c.116].

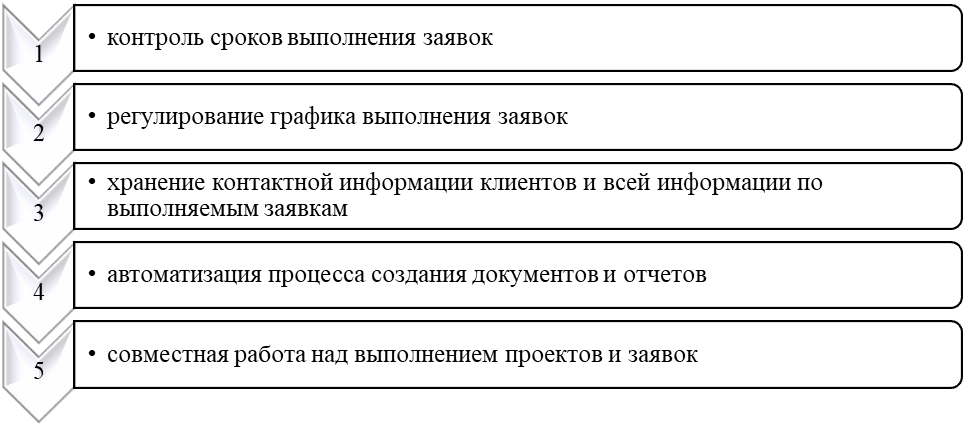

Основные функции CRM-систем приведены на рисунке 10.

Рисунок 10 – Основные функции CRM-систем

В настоящее время на рынке программного обеспечения представлены платные и бесплатные CRM-системы. Среди платных систем управления взаимоотношениями с клиентами можно выделить CRM-системы «Адванта», «Мегаплан», «Клиентская база», «Зеттаплан», «Avenue Soft», «Sem CRM», «Sugar Talk» и «РосБизнесСофт CRM» [6].

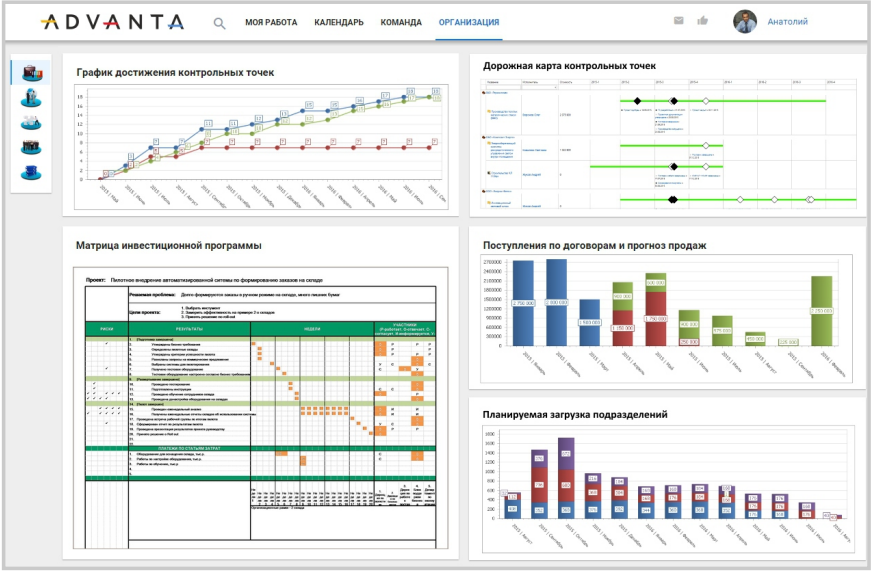

Рассмотрим работу платных CRM-систем на основании рассмотрения функций системы «Адванта», которая представляет собой комплексный программный комплекс для управления проектами, ведения электронного документооборота и планирования деятельности [4].

Основные функциональные возможности системы «Адванта» отражены на рисунке 11.

Рисунок 11 – Основные функциональные возможности системы «Адванта»

В состав CRM-системы «Адванта» включены следующие модули [3]:

- «Управление проектами и портфелями», позволяющий эффективно управлять различными видами проектов, определять их эффективность на всех этапах ведения бизнеса»;

- «Электронный документооборот», применяемый для автоматизации задач обработки электронных документов, используемых в деятельности компании. В состав модуля включены инструменты для контроля и управления корреспонденций документов, распределения их между сотрудниками организации;

- «Корпоративный портал», система в которой объединены сотрудники предприятия в единую автоматизированную среду для решения общих задач или осуществления основных бизнес-процессов. С помощью модуля можно составлять графики выполнения работ, выполнять календарное планирование, вести контроль этапов реализации заказов или проектов;

- модуль «CRM», используемый для установления взаимоотношений с клиентами, управления продажами, формирования воронки продаж и другой отчетности по работе с клиентами;

- модуль «Управление идеями и инновациями», позволяет осуществлять сбор идей, выполнять их анализ на рациональность и внедрять в основные бизнес процессы для развития деятельности предприятия;

- модуль «Стратегическое планирование» включает инструменты, позволяющие проводить стратегический анализ деятельности предприятия, оценивать его сильные и слабые стороны, возможности в прогнозной перспективы и угрозы.

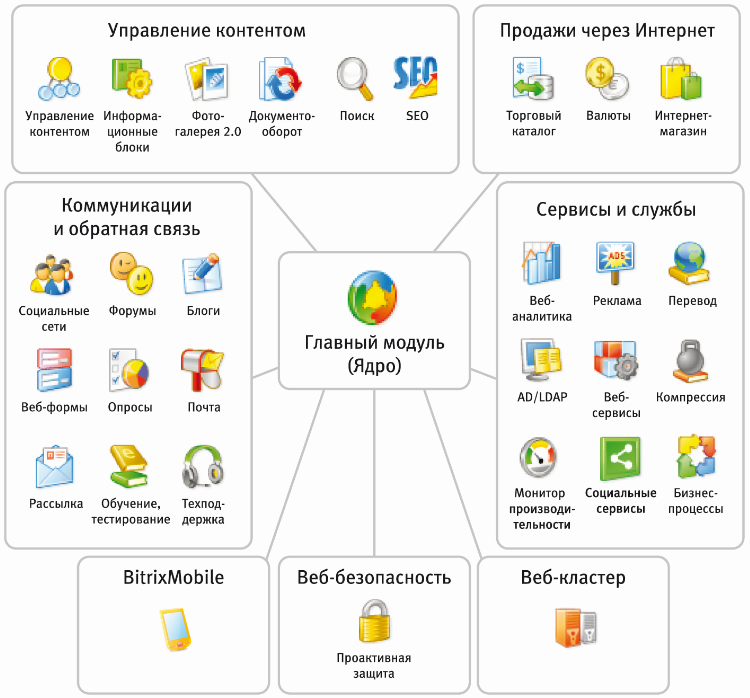

В отличие от платных готовых программных решений в бесплатных CRM-системах существуют определенные ограничения по числу контактов, ведению совместной работы, используемому функционалу. Среди бесплатных CRM-систем можно выделить «Sails CRM», «Only Office», «On CRM», «Galloper CRM», «Битрикс 24» [24].

Среди перечисленных программных решений опишем работу CRM-системы «Битрикс 24». Также, как и в информационной системе «Адванта» в данной системе можно вести контактную базу клиентов на основании регистрации реквизитов, встреч, телефонных переговоров, электронной и почтовой переписки с клиентами.

В CRM-системе «Битрикс 24» реализованы функции по ведению взаиморасчетов с клиентами, аналитики на основании получения сводных данных по клиентам [7].

Архитектура основных составляющих CRM-системы «Битрикс 24» приведена на рисунке 12.

Модуль «Управление проектами» позволяет выполнять календарное планирование с использованием временной шкалы. Используя модуль «Бизнес-процессы» CRM-системы «Битрикс 24» можно организовать командную работу с автоматическим распределением задач между сотрудниками и выполнения синхронизации действий.

Важное значение в CRM-системе «Битрикс 24» имеет модуль «Управление продажами», в котором реализованы функции планирования, анализа, контроля и построения воронки продаж [3].

Рисунок 12 - Архитектура основных составляющих

CRM-системы «Битрикс 24»

Однако, бесплатная версия программы предусматривает выполнение ограничений по количеству автоматизации заявок, ведению клиентской базы, использованию функционала для ведения учета полученных доходов и планированию деятельности [16].

На основании выполненного обзора готовых решений можно сказать, что они в полной мере позволяют вести учет заявок клиентов ООО «Интек+». Однако, требуют постоянного обновления и выделение суммы затрат на их содержание на сервере производителя.

Поэтому было принято решение выполнить самостоятельную разработку АРМ специалиста по обработке заявок клиентов ООО «Интек+», учитывающей специфику деятельности предприятия и имеющей меньшие затраты на содержание и развитие в перспективном будущем.

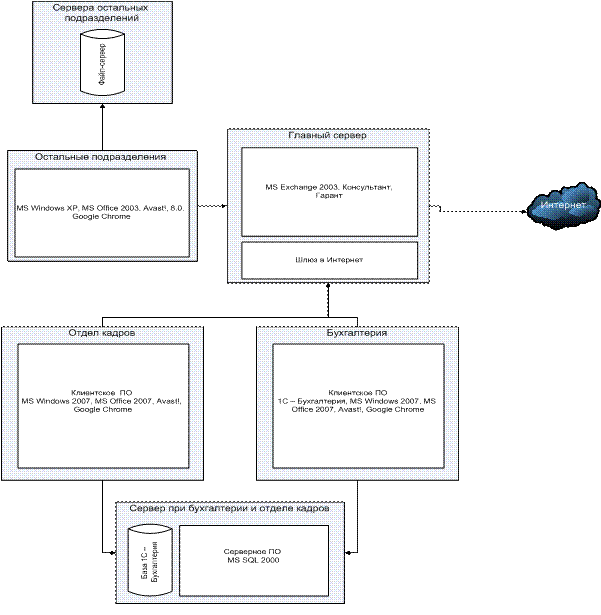

На рисунке 13 представлена схема программного обеспечения предприятия.

Рисунок 13- Схема программного обеспечения

В компании используются операционные системы Windows 7 и XP от компании Microsoft. Интегрированные офисный пакет Microsoft 2003/2007. Интернет-браузер Google Chrome. Антивирусная защита представлена антивирусом Avast! Business Pro. Также используется информационная система «1С: Бухгалтерия», которая установлена на компьютерах бухгалтерии.

Можно сделать вывод об относительно слабой защите с точки зрения физического проникновения, а также с точки зрения вирусных и хакерских атак.

ГЛАВА 3. МОДЕРНИЗАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ В КОРПОРАТИВНОЙ СЕТИ ООО «ИНТЕК+»

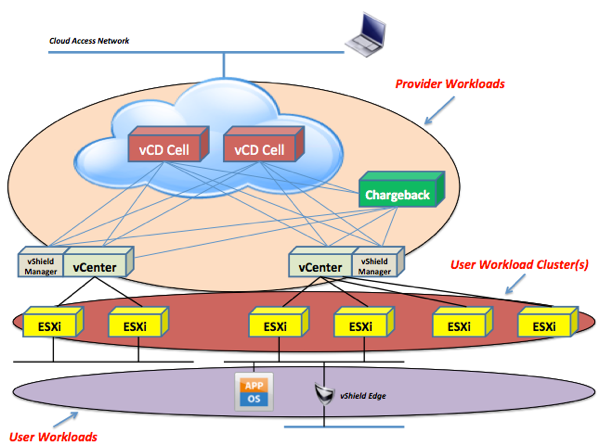

Для начала проведем анализ частной облачной инфраструктуры на основе VMware vCloud Director.

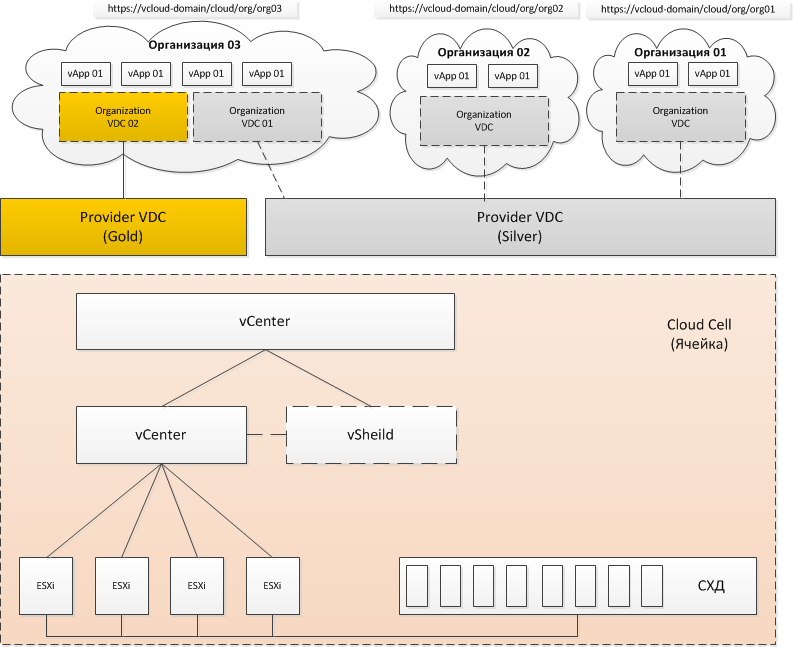

VMware vCloud Suite - это набор продуктов включающий все необходимое для построения полноценного, сервис-ориентированного, адаптивного к любым задачам облака, как частного, публичного или гибридного. Основой для этого служит виртуальная инфраструктура VMware vSphere. Существует 3 состава данного решения: VCloud Suite Standart, Advanced и Enterprise, структурно они приведены на рис.14-16.

Рисунок 14– Состав VCloud Suite Standart

Рисунок 15 – Состав VCloud Suite Advanced

Рисунок 16 – Состав VCloud Suite Enterprise

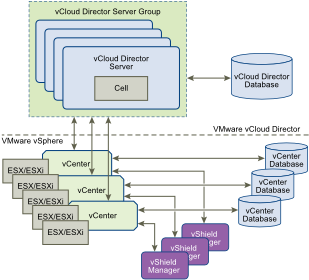

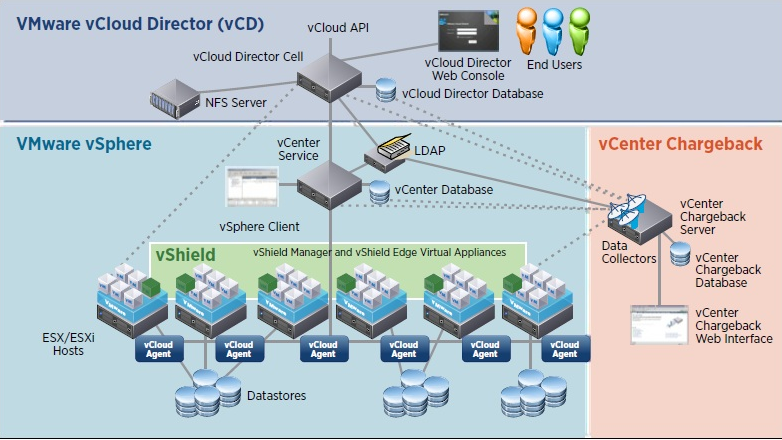

VMware vCloud Director (vCD) – высокоуровневая платформа, которая реализует модель IaaS (Infrastructure as a Service). vCloud Director является средством управления пасмурной инфраструктурой. Дополнительный уровень абстракции над ресурсами vSphere делающий работу с ними комфортной для обыденного пользователя. На рис. 17 изображена вся иерархическая архитектура от низших базовых объектов, до абстрактных высокоуровневых сущностей.

Рисунок 17- Иерархическая архитектура vCD

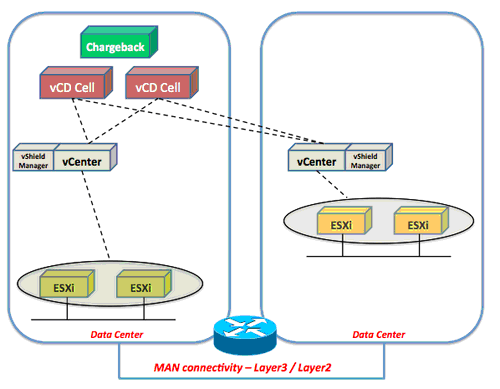

Рисунок 18- Схема взаимодействия компонентов vCD

Конечные облака создаются на базе ресурсов vSphere. Для того что бы найти сколько и каких ресурсов может применять vCD предусмотрены особые Provider VDCs (виртуальный дата-центр поставщика).

Для работы vCD нужна БД. Поддерживаются БД от Майкрософт начиная от SQL Server 2008 Enterprise Edition, Oracle 11g и иные.

vCD может быть установлен на последующие дистрибутивы: Red Hat Enterprise Linux 5 (Update 4-8), 6 (Update 1-3), и на надлежащие версии CentOS.

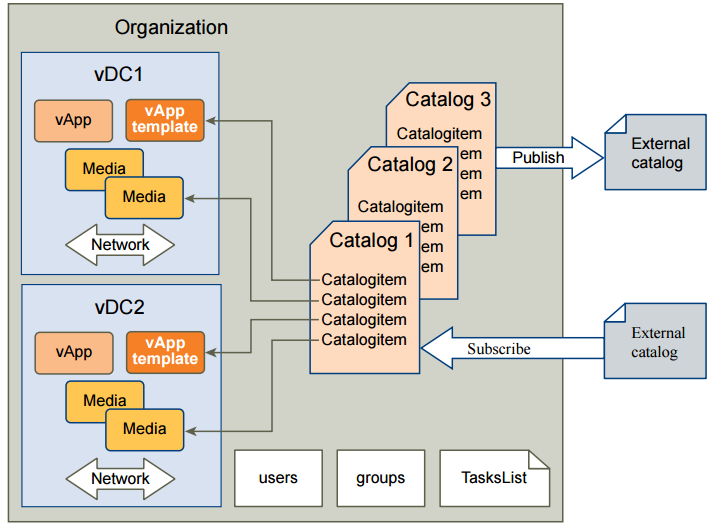

vCloud API описывает набор объектов, общих для облачных вычислительных средах. Структурный вид приведен на рис 19.

Рисунок 19- Структура vCloud API

Объекты vCloud API имеют следующие высокоуровненые свойства:

1. Организации

2. Пользователи и группы.

3. Каталоги.

4. Виртуальные дата-центры.

5. Виртуальные сети.

6. Виртуальные системы и приложения.

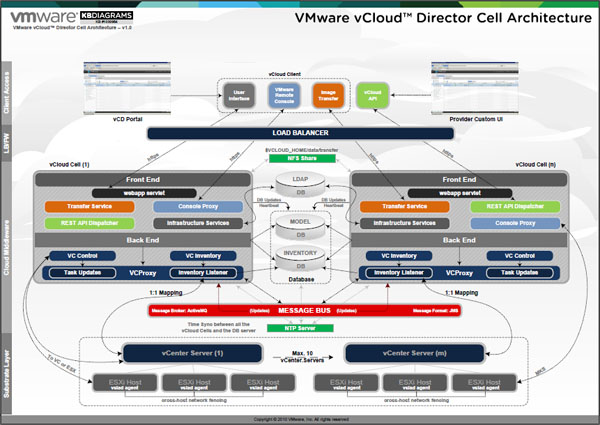

vCloud Director Cell – компонент сопряжения, обеспечивающий связь между vCenter Server, vShield Manager и ESX/ESXi хостами.

vCloud Director Cell может быть развернут и запущен на ОС Red Hat Enterprise Linux Server и позволяет запускать облачный портал вебсервера для вебконсоли vCD.

Для корректной работы компонента vCloud Director Cell необходимо наличие:

-Физического сервера на виртуальной машине.

-LDAP сервера для удобства пользовательского управления.

-SMTP сервера для поддержки механизма уведомлений.

-Компонента vCD Database.

-Network file system server (NFS) для работы VMware vSphere и vAPP

Модель использования компонента vCloud Director Cell приведена на рис.20

Рисунок 20- Модель использования компонента vCloud Director Cell

На базе данной модели (рис.20.) показано взаимодействие vShield Edge, vCenter и vCD Cell. Общий вид сценария использования vCloud Director Cell приведен на рис. 21.

Рисунок 21- Общий вид сценария использования vCloud Director Cell

Структурная схема архитектуры vCloud Director Cell приведена на рис.22.

Рисунок 22- Структурная схема архитектуры vCloud Director Cell

NFS абстрагирован от типов файловых систем как сервера, так и клиента, существует огромное количество реализаций NFS-серверного оборудования и клиентов для разных операционных систем и аппаратных архитектур. Более свежайшая версия NFS поддерживающая разные средства аутентификации (в частности, Kerberos и LIPKEY с внедрением протокола RPCSEC GSS) и списков контроля доступа (как POSIX, так и Виндовс-типов).

Для клиента идиентично представлены локальные и NFS-файлы, ядро описывает, когда файл открыт.

NFS-клиент посылает RPC-запросы NFS-серверу через стек TCP/IP. NFS обычно употребляет UDP, но более новые реализации могут применять TCP.

NFS-сервер получает запросы от клиента в виде UDP-датаграмм на порт 2049. Невзирая на то, что NFS может работать с преобразователем портов, что дозволяет серверу применять динамически назначаемые порты, UDP-порт 2049 жёстко закреплен за NFS.

Когда NFS-сервер получает запрос от клиента, он передается локальной подпрограмме доступа к файлу, обеспечивающему доступ к локальному диску на сервере.

Есть несколько вариантов использования NFS в пуле хранения для виртуализации. К примеру, внедрение тонкого резервирования, дедупликации и простотых устройств резервного копирования и восстановления виртуальных машин, виртуальных дисков, и даже файлов на виртуальном диске посредством орагнизации автоматического создания снимков на базе массивов.

Резервное копирование при помощи NFS можно воплотить несколькими методами. Некоторые общие способы: расположение агентов в каждой гостевой ОС, внедрение массивов данных на базе технологии мгновенных снимков. Однако, процесс восстановления виртуальной машины является более трудным, т.к. на практике нередко существует огромное количество уровней детализации, запрошенные сервером для восстановления.

Некоторые решения способны восстановить все хранилище данных, а остальные могут реплицировать лишь определенную виртуальную машину либо виртуальный диск для виртуальной машины. Внедрение NFS массива на базе снимков имеет самую большую легкость и упругость благодаря тому, что данные любой детализации могут быть восстановлены. С массива на базе снимка в хранилище NFS, можно стремительно смонтировать копию всего NFS хранилища, а потом выборочно извлекать любой уровень детализации.

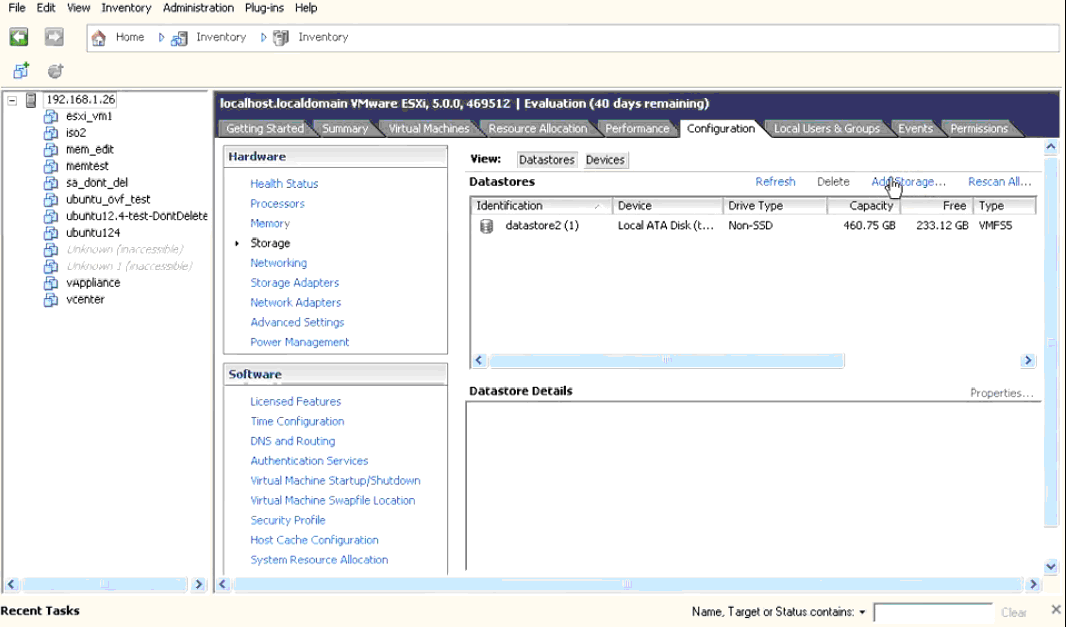

Установка и настройка использования NFS выполняться последующим образом. Нужно развернуть VMware vCenter Server Appliance, после этого настроить бд. После этого следует:

1. Зайти в VMware vCenter Server Appliance Web console.

2. Во вкладке Configuration выбрать Хранилище (Storage) (рис.23).

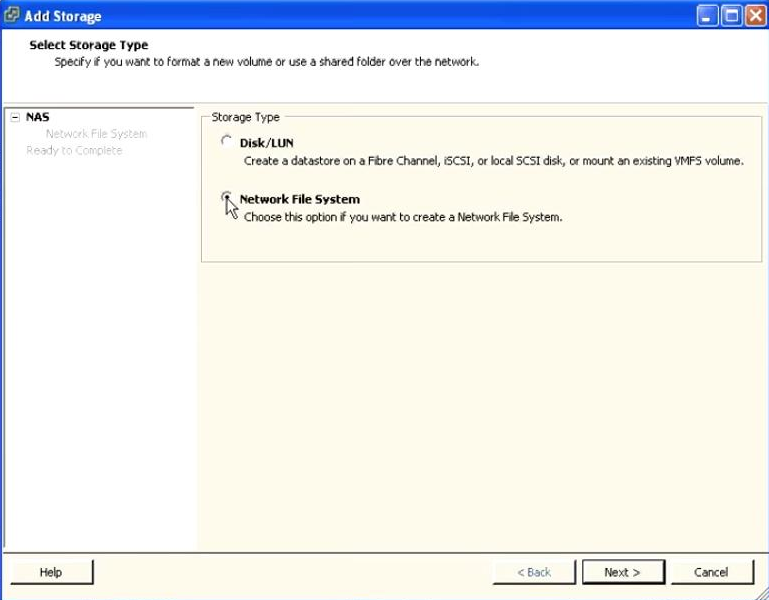

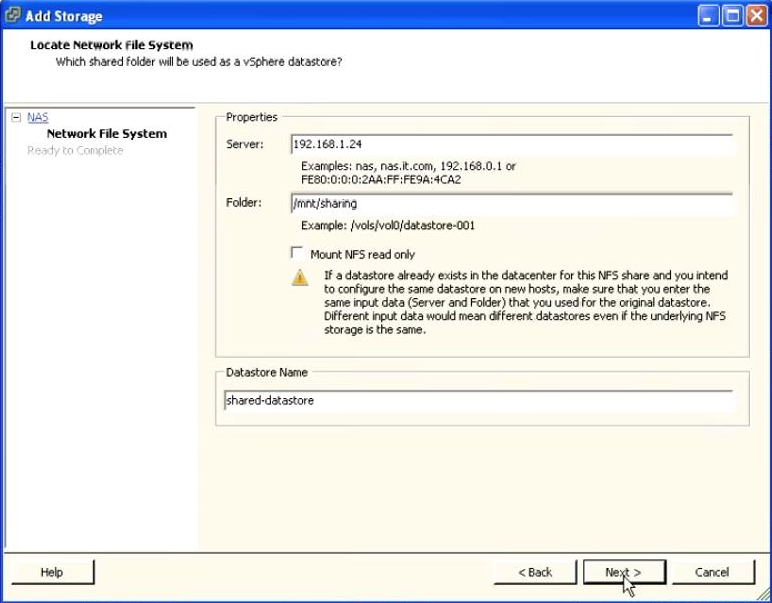

3. В окне Добавить хранилище выбрать Network File System (рис.24).

4. В следующем окне ввести адрес сервера, рабочего каталога и дать название хранилищу (рис.25).

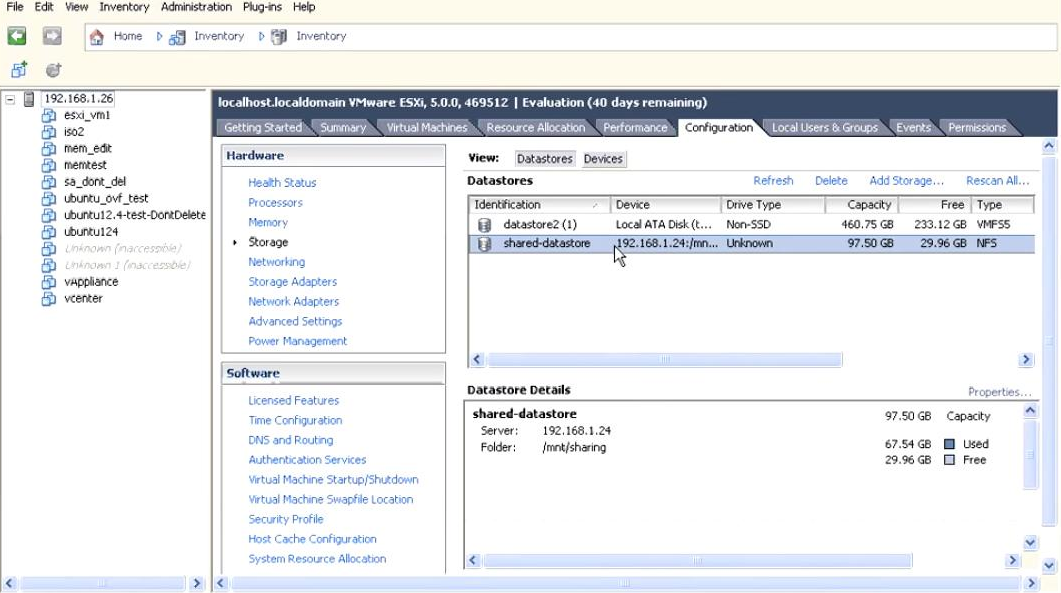

5. Во вкладке Configuration появилось новое NFS-хранилище (рис.26).

Рисунок 23- Вкладка Configuration виртуальной машины

Рисунок 24- Добавление хранилища Network File System

Рисунок 25- Окно ввода адреса сервера, рабочего каталога имени хранилища

Рисунок 26- Подтверждение создания нового NFS-хранилища

vCloud Director Database хранит информацию об управляемых объектах, пользователях и других метаданных в базе данных.Текущий выпуск vCloud Director Database поддерживает Oracle Database и Microsoft SQL Server в качестве платформ баз данных.

Структура развертывания и взаимодействия vCloud Director Database в рамках общем модели инфраструктуры приведена на рис.27.

Рисунок 27- Структура развертывания vCloud Director Database

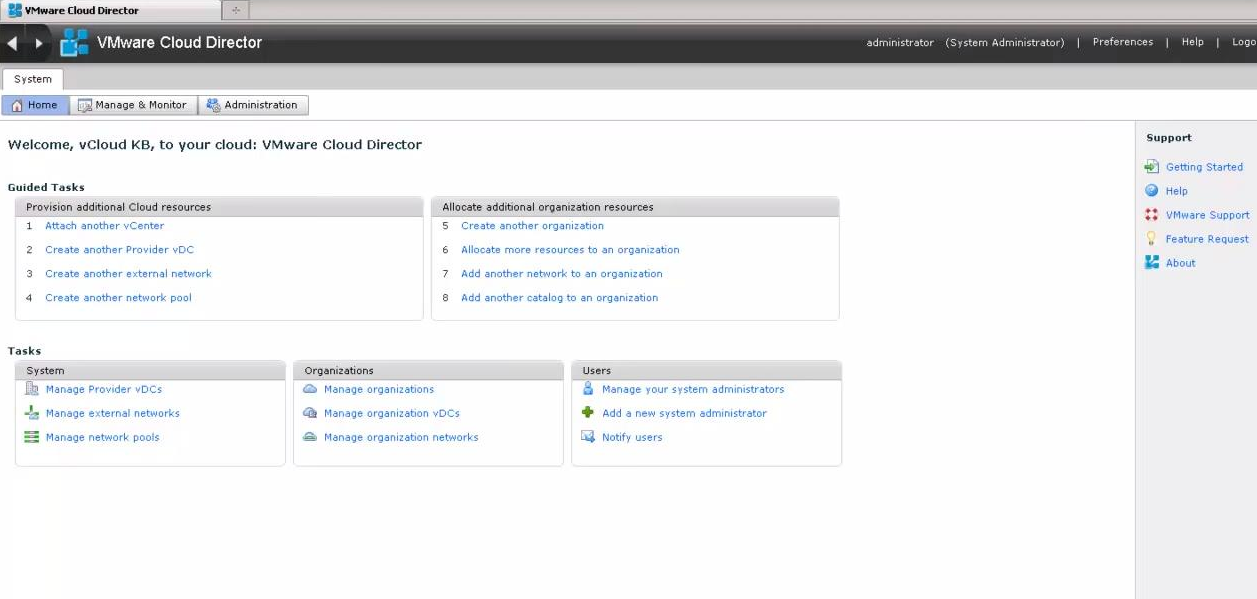

vCloud Director Web Console нужен для доступа к пользовательским виртуальным машинам, прежде всего для первичной настройки сети и разрешения удаленного доступа. На рис. приведен интерфейс и программные средства для воплощения многофункциональных действий и операций для управления инфраструктурой.

Рисунок 28- Интерфейс vCloud Director Web Console (вкладка Home)

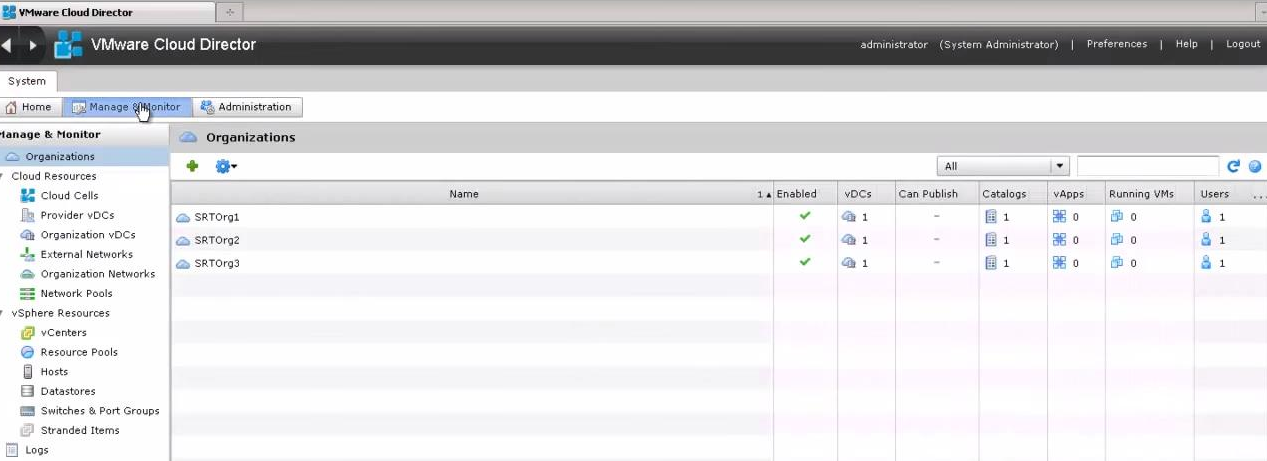

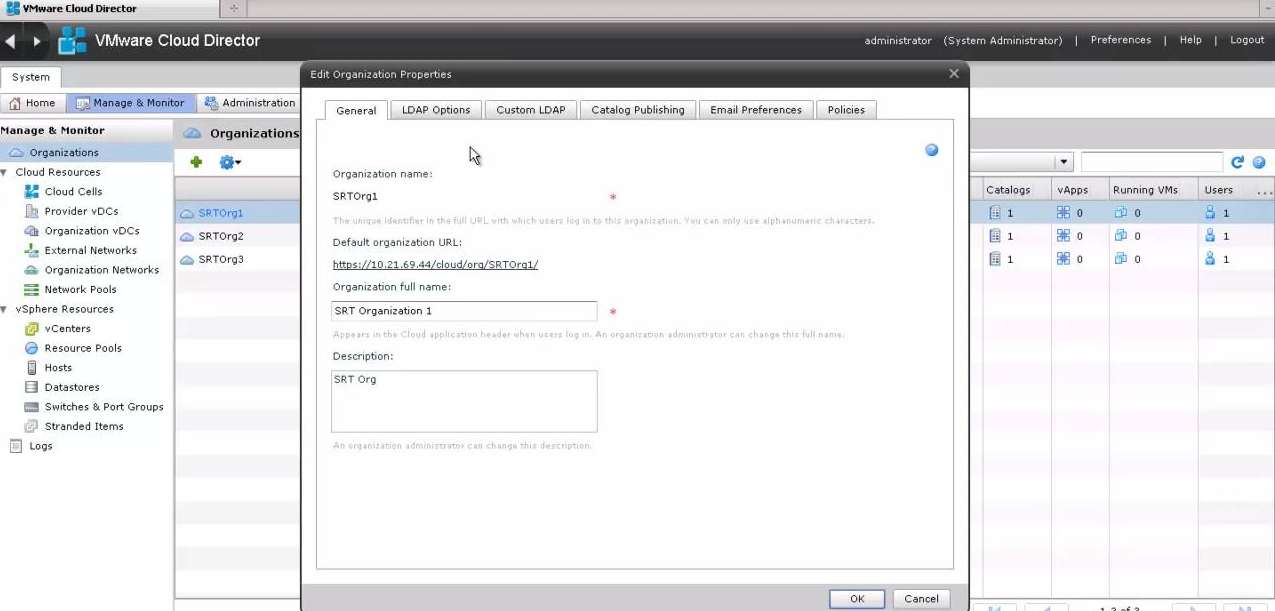

Рисунок 29- Интерфейс vCloud Director Web Console (вкладка Manage Monitor)

Рисунок 30- Интерфейс vCloud Director Web Console (Управление организациями)

Обзор интерфейса панели управления vCD

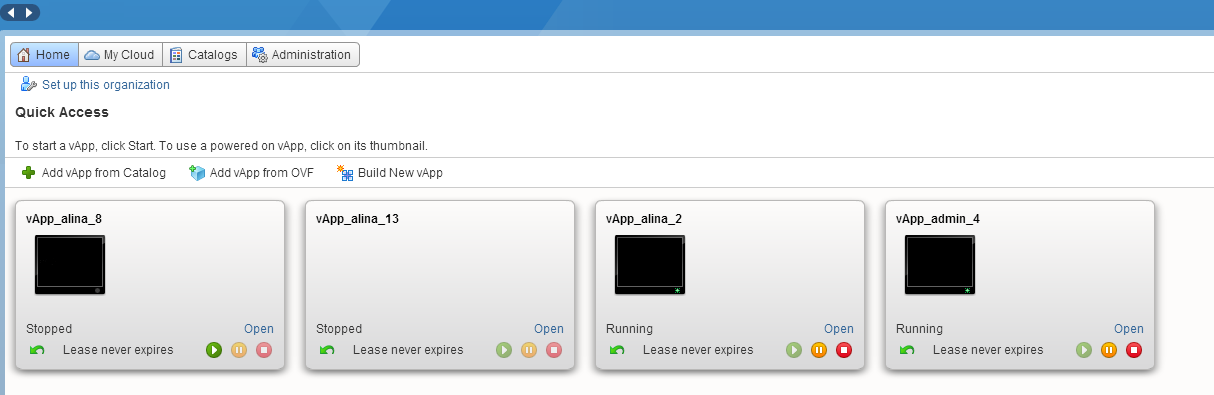

- При входе в облако пользователь попадает в раздел Home (рис.31). Здесь расположена панель быстрого доступа к основным функциям vCloud Director:

-развертывание нового vApp с виртуальными машинами;

-добавление vApp из шаблона в каталоге;

-импорт vApp из внешних источников.

Здесь будут доступны все ваши vApp с обозначением их статуса и основными функциями управления (включение, выключение, «заморозка»).

Рисунок 31- Интерфейс раздела Home

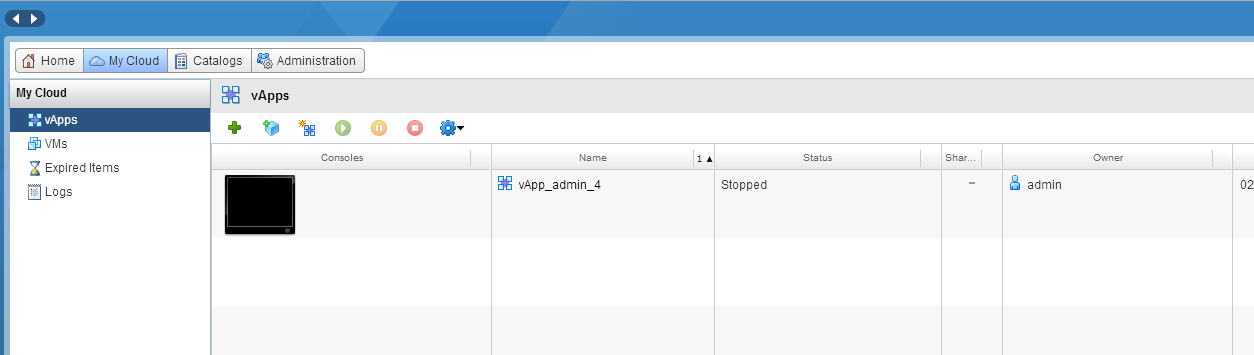

- В разделе My Cloud (рис.32) можно посмотреть имеющиеся контейнеры (vApps), виртуальные машины (VMs), истекшие по времени объекты (Expired items), логи (Logs). Здесь же выполняются настройки и операции с перечисленными выше объектами.

Рисунок 32- Интерфейс раздела My Cloud

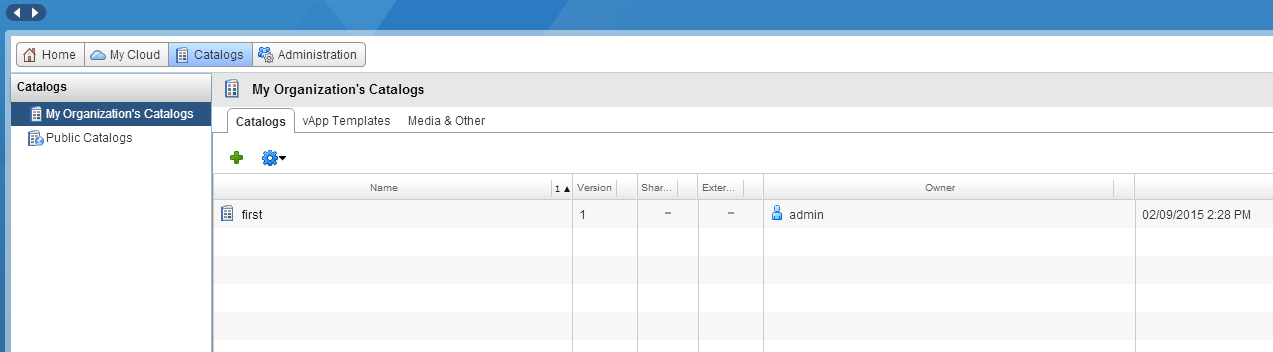

- В разделе Catalogs можно ознакомиться с вашими и публичными каталогами, шаблонами vApp и виртуальных машин, образами дисков.

Рисунок 33- Интерфейс раздела Catalogs

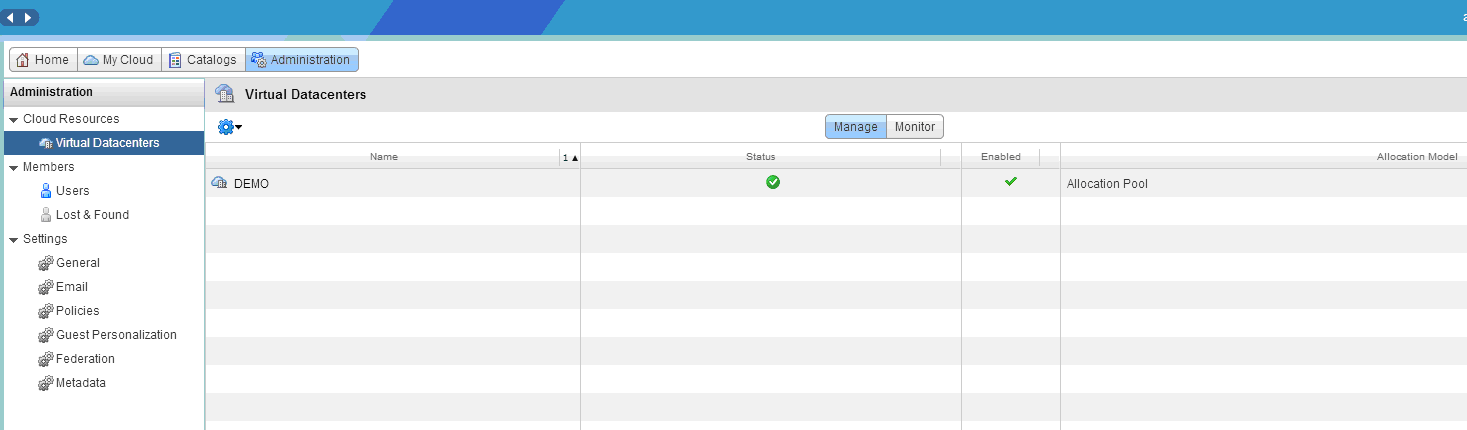

- В разделе Administration отображен дата-центр (Virtual Datacenters), которые связаны с ними сети и ресурсы, настройки самого виртуального дата-центра. Тут же располагается информация о пользователях (Users): можно добавлять новых и управлять правами доступа имеющихся пользователей.

Рисунок 34- Интерфейс раздела Administration

- Специфичность установки Vmware Vcloud Director заключается в проведении ряда шагов.

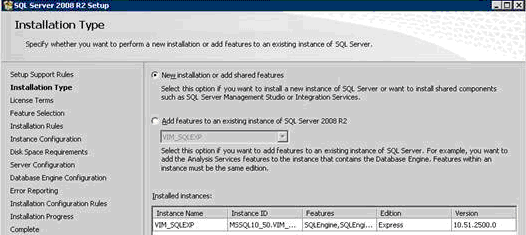

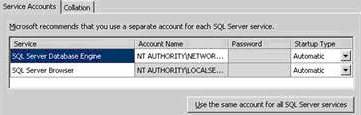

Подготовка БД. В качестве СУБД используем MS SQL Server. Для корректной работы нужно настроить режим смешанной аутентификации. Это соединено с тем, что Vmware Vcloud Director (vCD) не поддерживает аутентификации ОС Windows и интенсивно использует механизмы tmpdb. Поэтому файлы этой tmpdb необходимо расположить на быстром массиве, обладающем с достаточным колличеством свободного места. Вид окна выбора пакета для установки MS SQL Server приведен на рис. 35. При всем этом нужно создание новой сущности(рис.36). Дальше осуществим исходную конфигурацию, введем имя профиля (рис.37).

Рисунок 35-Окно выбора пакета для установки MS SQL Server

Рисунок 36- Окно создания новой сущности

Рисунок 37- Конфигурация базовых настроек сервера

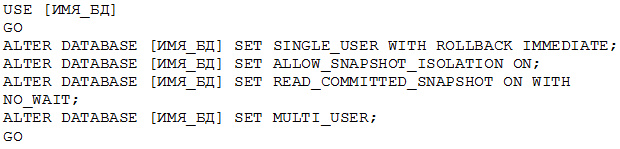

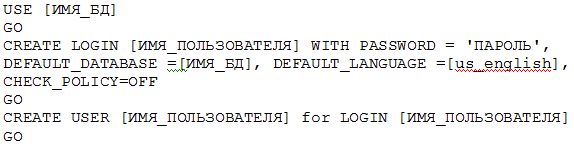

Затем необходимо настроить уровень изоляции транзакций для данной БД. Это можно сделать путем выполнения запроса:

Следующим шагом является создание активного пользователя::

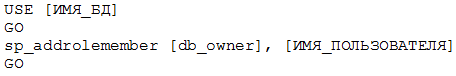

Назначаем права владельца БД созданному пользователю:

1. Установка ОС. В качестве базовой ОС выступает CentOS 5.5 x64 . Сначала смонтируем образ в виртуальную машину, установим данную операционную систему. В ходе проведения установки укажем ip-адреса для vcd и vcdr, потом конфигурируем остальные нужные пользовательские пакеты, по мере необходимости можно отключить Firewall и SELinux, активируем SSH-доступ.

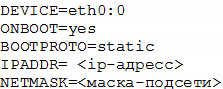

Настройка сети ОС. Для корректной работы vCD необходимо иметь два IP адреса. На одном из них работает web-сервер, обслуживающий web-интерфейс vCD. На втором организован в качестве proxi-сервера для перенаправления в интерфейс vCD локальных консолей ВМ. Такая конфигурация вероятна на основании использования 2-ух отдельных интерфейсов (сетевых карт), либо методом создания дополнительного виртуального интерфейса на одном сетевом устройстве. Когда ОС установлена на виртуальную машину рекомендуется внедрение некоторых виртуальных сетевых устройств. В случае организации сервера на физическом уровне с одним сетевым адаптером, необходимо создание дополнительного файла #vi/etc/sysconfig/network-scripts/ifcfg-eth0:0, содержащего следующие значения:

Для каждого IP-адреса необходимо создать соответствующие DNS-записи и убедиться что DNS возвращает корректные имена и адреса.

- Установка необходимых пакетов. Для предотвращения завершения работы процесса установки необходимо доустановить необходмые пакет, путем выполнения команды:

# yum -y install alsa-lib libice libsm libx11 libxau libxdmcp libxext libxi libxt libxtst pciutils redhat-lsb

- Установка пакета vCD. На данном этапе загрузим установочный пакет vCD. Для этого необходимо зарегистрироваться на сайте Vmware. Затем следует запустим скаченный с сайта установочный файл: # bash /<путь_к_пакету>/vmware-vcloud-director-5.5.1-1654672.bin

- Формирование SSl-сертификатов. Данные сертификаты необходимы для обеспечения надежности сетевых взаимодействий. Каждый сервер должен содержать по два сертификата для каждого IP-адресса.

Сертификат управляющего интерфейса создается такой командой:

# /opt/vmware/cloud-director/jre/bin ./keytool –keystore /etc/certificates.ks –storetype JCEKS –storepass <ПАРОЛЬ> -genkey –keyalg RSA -alias http

Для сертификата адреса прокси:

./keytool –keystore /etc/certificates.ks –storetype JCEKS –s torepass <ПАРОЛЬ> -genkey –keyalg RSA –alias consoleproxy

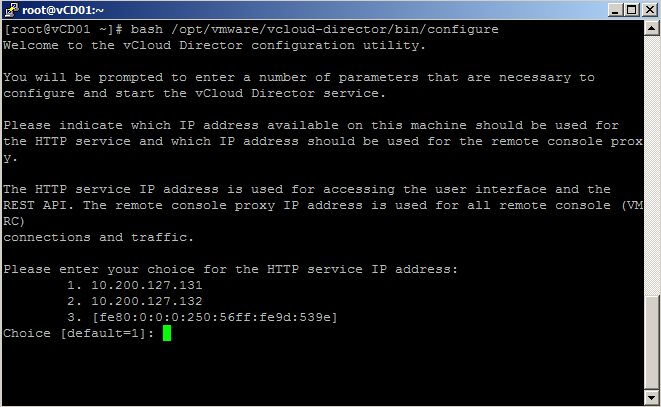

- Запуск конфигурационного скрипта. Настройка vCD осуществляется путем инициализации команды: # bash /opt/vmware/vcloud-director/bin/configure

Вначале необходимо указать из списка доступных конкретный IP-адресс, на котором будет развернут веб-сервер (рис. 38).

Рисунок 38-Настройка vCD и выбор IP-адресса

Потом нужно избрать IP-адресс для proxi. Последующим шагом является указание пути к хранилищу сертификатов, который был создан на прошлом шаге в файле /etc/certificates.ks. По мере необходимости отправления логов на сервер необходимо указать его характеристики. Потом избираем тип применяемых БД. Дальше нужно ввести характеристики подключения БД, имя БД, адрес сервера, логин и пароль пользователя. В итоге выполняться пуск служб vCD и производится вход по обозначенному адресу веб-браузером.

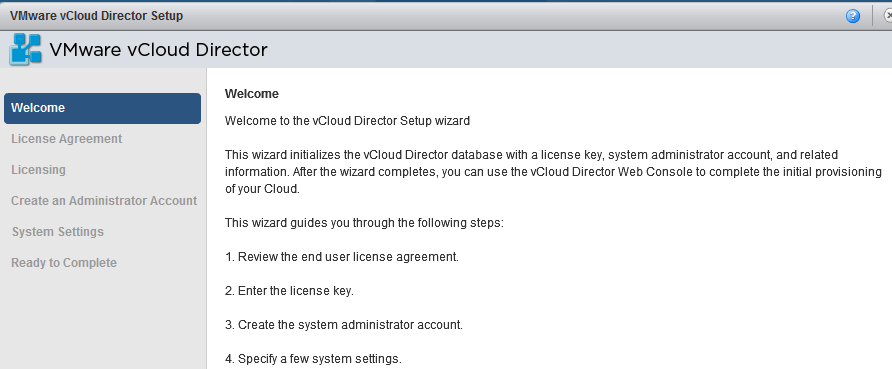

- Подключение сервера vCenter и vSheild. При начальном входе в веб-консоль vCD открывается окно мастера настройки (рис. 39). Необходимо ввести ключ продукта, задать пароль к учетным записям администраторов.

Рисунок 39- Мастер первичной настройки vCD

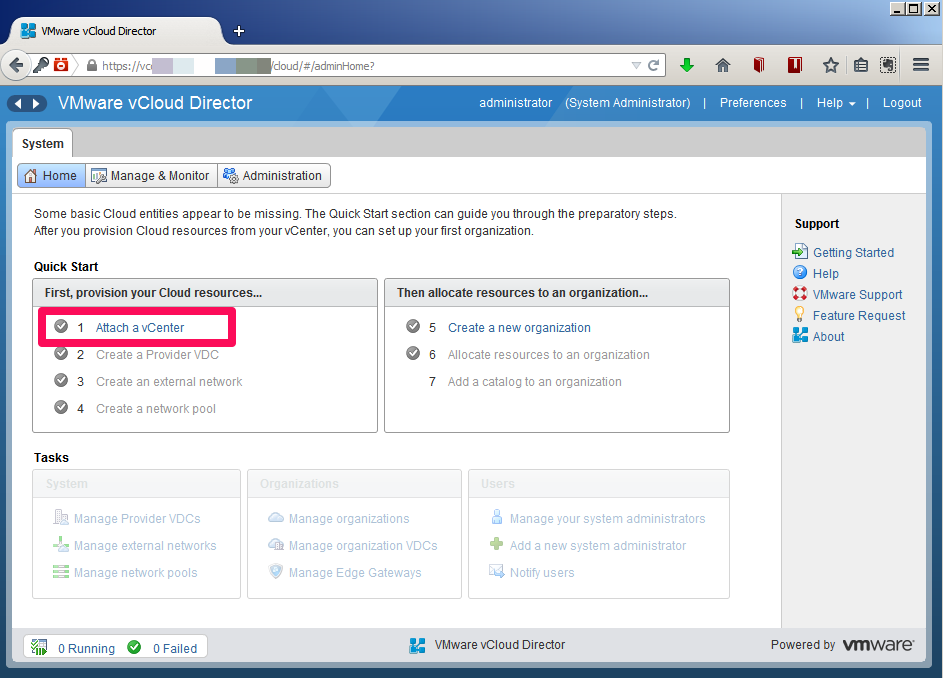

Выполним вход используя учетную запись "Administrator", запустим мастер подключения к vSheild Manager и vCenter (рис.40).

Рисунок 40- Мастер подключения к vSheild Manager и vCenter

Зададим характеристики корневого дата-центра на основании использования средств мастера Create a Provider VDC. Сначала нужно указать имя и описания VDC, избрать версию виртуального оборудования будущих ВМ. Наибольшее поколение оборудования зависит от версии ESXi.

Дальше нужно избрать vCenter, кластер либо пул ресурсов, из которого будут выделены вычислительные ресурсы. Выберем хранилище (datastore) и политику его использования для vSAN. На данном создание Provider VDC завершается.Если к vCD производит подключение нескольких экземпляров vSphere, то в один пул их ресурсы нельзя соединить. Некоторый экземпляр vSphere разбит на пулы ресурсов, на которых организованы разные ProviderVDC.

Инфраструктура vCD содержит три типа сетей:

-Externals network (внешние сети);

-Organizations Network (сети организации);

-vApp network (сеть виртуальных приложений).

Создание внешней сети делается в интерфейсе vCD раздела Home. Для этого предназначен мастер «Create an external network», позволяющий выполнить настройку частей сети. Вначале нужно избрать vCenter и доступную группу портов. Дальше следует задать конфигурацию этого сегмента: диапазон IP-адресов и маску подсети для автоматической настройки ВМ включенных в эту область, шлюз, DNS-сервера,. Потом нужно ввести описание и имя для новой внешней сети.

Создание организации производится при помощи пуска мастера «Create a new organization» интерфейса vCD » в разделе Home. Сначала нужно указать имя организации, с формированием URL в соответствии с которым является легкодоступным портал самообслуживания. Дальше нужно задать параметры LDAP.

Дальше создаются учетные записи пользователей vCD, назначаются надлежащие роли. Потом нужна настройка параметров совместного использования ресурсов, т.е. прав для пользователей о публикации собственных каталогов.Потом нужно задать параметры SMTP-сервера в целях отправки разных извещений.

Существует поддержка возможностей задания ограничений: наибольшее время работы vApp, наибольшее колличество ВМ на пользователя, приемлимое число параллельных подключений через консоль vCD и число операций вывода\вывода. Кроме того,, поддерживается установка параметров политики блокировки учетных записей в случае неверных попыток авторизации.

Для воплощения выделения для организации данного размера ресурсов необходимо произвести выбор определенной организации, нажав Allocate resources.Проведем выбор родительского пула, а дальше реализуем один из вариантов выделения ресурсов. Доступные модели выделения ресурсов vSphere: Reservation, Shares и Limit.

Сеть уровня организации можно задать для всех создаваемых vApp и ВМ. Существует поддержка возможности создания изолированной или маршрутизируемой сети ( поддерживающей выход в Интернет).

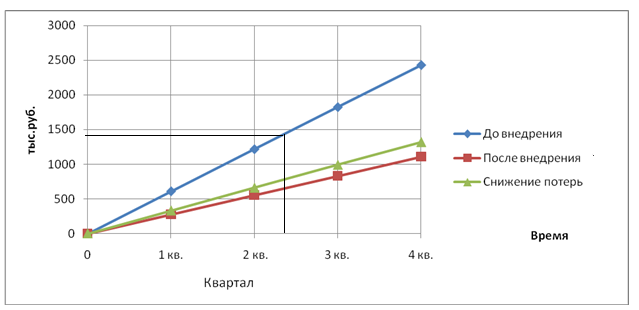

После получения значений разового и постоянного ресурса, выделяемого на защиту баз данных можно отразить суммарное значение ресурса.

Рассчитаем суммарное значение ресурса:

Отсюда: 74,97+ 81,34=156,31 тыс. руб.

Необходимо оценить динамику величин потерь за период в один год.

Таблица 1- Динамика величин потерь

|

1 кв. |

2 кв. |

3 кв. |

4 кв. |

|

|

До внедрения СЗИ |

607,5 |

1215 |

1822,5 |

2430 |

|

После внедрения СЗИ |

277,5 |

555 |

832,5 |

1110 |

|

Снижение потерь |

330 |

660 |

990 |

1320 |

После принятия обязательных допущений о неизменности частоты появления угроз, а также о неизменном уровне надежности созданной системы защиты информации необходимо определить срок окупаемости системы (Ток).

Рисунок 41- Снижение потерь

Это выполняется аналитическим способом на основе формулы из методического пособия:

Ток = R∑ / (Rср – Rпрогн). (1)

Соответственно, Ток = 156,31 / (2430–1110) ≈ 0,573, что составляет приблизительно 7 месяцев и 1 неделю.

ЗАКЛЮЧЕНИЕ

Угрозы информационной безопасности могут быть классифицированы по определенным признакам:

- В зависимости от составляющих информационной безопасности (доступность, целостность, конфиденциальность), против которых, чаще всего, направляются угрозы;

- В зависимости от элементов информационных систем, на которые ориентированы угрозы (информация, программы, аппаратура, сотрудники);

- В зависимости от характера воздействия (случайные или специальные, действия природного или техногенного свойства);

- В зависимости от расположения источника угрозы( внутри или вне исследуемой информационной системы).

В итоге проведенного анализа функциональных возможностей и компонентного состава vCloud Suite были приведены и описаны архитектурные и структурные схемы взаимодействия инфраструктурных решений и средств. А именно, описаны возможности vCloud API, рассмотрены механизмы, интерфейсы достоинств и требования таких компонентов как vCloud Director Cell, NFS Server, vCloud Director Database и Web Console. Проведен обзор интерфейса панели управления vСloud Director, рассмотрены главные вкладки и возможности администрирования и расширения функционала этой платформы.

Распространение рассмотренной системы защиты позволит уменьшить издержки на устранение инцидентов информационной безопасности и обеспечит высочайший уровень защищённости. Как видно из представленных расчетов, проект вобладает небольшой ценой внедрения (756,31 тысяч рублей) при обеспечении нужного уровня защиты.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ:

- Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 13.07.2015) "Об информации, информационных технологиях и о защите информации" (с изм. и доп., вступ. в силу с от 06.07.2016 N 374-ФЗ)

- Алешин, Л.И. Информационные технологии: Учебное пособие / Л.И. Алешин. - М.: Маркет ДС, 2016. .

- Акперов, И.Г. Информационные технологии в менеджменте: Учебник / И.Г. Акперов, А.В. Сметанин, И.А. Коноплева. - М.: НИЦ ИНФРА-М, 2013..

- Гвоздева, В. А. Информатика, автоматизированные информационные технологии и системы: учебник / В. А. Гвоздева. – Москва: Форум: Инфра-М, 2016.

- Голицына, О.Л. Информационные технологии: Учебник / О.Л. Голицына, Н.В. Максимов, Т.Л. Партыка, И.И. Попов. - М.: Форум, ИНФРА-М, 2013

- Гохберг, Г.С. Информационные технологии: Учебник для студ. учрежд. сред. проф. образования / Г.С. Гохберг, А.В. Зафиевский, А.А. Короткин. - М.: ИЦ Академия, 2015.

- Гришин, В.Н. Информационные технологии в профессиональной деятельности: Учебник / В.Н. Гришин, Е.Е. Панфилова. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013.

- Завгородний, В.И. Информатика для экономистов: Учебник для бакалавров / В.П. Поляков, Н.Н. Голубева, В.И. Завгородний; Под ред. В.П. Полякова. - М.: Юрайт, 2014

- Исаев, Г.Н. Информационные технологии: Учебное пособие / Г.Н. Исаев. - М.: Омега-Л, 2013.

- Каймин В.А.: Информатика. - М.: ИНФРА-М, 2014

- Кирюхин В.М. Информатика.Выпуск 3. – М.: Просвещение, 2015.

- Логинов, В.Н. Информационные технологии управления: Учебное пособие / В.Н. Логинов. - М.: КноРус, 2013.

- Свиридова, М.Ю. Информационные технологии в офисе. Практические упражнения: Учебное пособие для нач. проф. образования / М.Ю. Свиридова. - М.: ИЦ Академия, 2016.

- Синаторов, С.В. Информационные технологии.: Учебное пособие / С.В. Синаторов. - М.: Альфа-М, НИЦ ИНФРА-М, 2013.

- Советов, Б.Я. Информационные технологии: Учебник для бакалавров / Б.Я. Советов, В.В. Цехановский. - М.: Юрайт, 2013.

- Федотова, Е.Л. Информационные технологии и системы: Учебное пособие / Е.Л. Федотова. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013.

- Хлебников, А.А. Информационные технологии: Учебник / А.А. Хлебников. - М.: КноРус, 2014.

- Черников, Б.В. Информационные технологии в вопросах и ответах: Учебное пособие / Б.В. Черников. - М.: ФиС, 2015.

- Черников, Б.В. Информационные технологии управления: Учебник / Б.В. Черников. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013.

- Лашина, Соловьев: Информационные системы и технологии: [Электронный ресурс]. URL: http://www.labirint.ru/books/575128/: (дата обращения: 24.03.2018).

- Официальный сайт компании «КонсультантПлюс». [Электронный ресурс]. URL: http://www.consultant.ru/ (дата обращения: 24.03.2018).

- Персональный журнал руководителя ООО «СК СПЕЦСТРОЙ» за 2017г.

- Тюрин И.: Вычислительная техника и информационные технологии. Учебное пособие: [Электронный ресурс]. URL: http://www.labirint.ru/books/573267/ (дата обращения: 24.03.2018).

Приложение А

Схема угроз технологической безопасности ПО

ПРИЛОЖЕНИЕ Б

Листинг программы

Cоnst ADS_SCOPE_SUBTREE = 2

Cоnst ADS_CHASE_REFERRALS_ALWAYS = &H60

Dim TоtаlAссPrосеssеd

Dim RооtDоmаinLDAP

'сhесk tо sее if wе lаunсhеd bу соrrесt intеrрrеtеr(if nоt - rеlаunсh соrrесt)

if Nоt isCSсriрt() Thеn

sеt оShеll = CrеаtеObjесt("WSсriрt.Shеll")

sеt аrgumеnts = WSсriрt.Argumеnts

sCMD = "сsсriрt //nоlоgо dоmgrоuрsеnum.vbs"

Fоr Eасh сmdArg in аrgumеnts

sCMD = sCMD & " " & сmdArg

Nехt

оShеll.Run sCMD

WSсriрt.Quit()

End If

Sеt оbjArgs = WSсriрt.Argumеnts

if оbjArgs.Cоunt < 2 Thеn

WSсriрt.Eсhо "Enumеrаtе аll grоuрs in sресifiеd dоmаin"

WSсriрt.Eсhо "аnd rеturn аll аs tаb dеlimitеd usеr sресifiеd tехt filе"

WSсriрt.Eсhо "ALL QUERYs аrе RECURSIVE!"

WSсriрt.Eсhо "USAGE: dоmgrоuрsеnum.vbs <LDAP quеrу> <оutfilе.tхt" & vbCrLf & vbCrLf

WSсriрt.Eсhо "Eхаmрlе quеrуеs:"

WSсriрt.Eсhо "LDAP://dс=mуdоmаin,dс=соm - tо еnum grоuрs in *аll* OUs оn mуdоmаin.соm dоmаin"

WSсriрt.Eсhо "LDAP://оu=Grоuрs,dс=mуdоmаin,dс=соm - tо stаrt еnum grоuрs аt 'Grоuрs' OU оn mуdоmаin.соm dоmаin"

WSсriрt.Eсhо "LDAP://dоmаinsеrv/dс=mуdоmаin,dс=соm - tо еnum *аll* grоuрs оn mуdоmаin.соm dоmаin аt sресifiеd DC" & vbCrLf & vbCrLf

WSсriрt.Eсhо "Prеss ENTER tо quit"

WSсriрt.StdIn.RеаdLinе()

WSсriрt.Quit

Elsе

LDAPQuеrу = оbjArgs(0)

End if

private void button7_Click(object sender, EventArgs e)

{

try

{

int index = listView1.SelectedItems[0].Index;

string extention = Path.GetExtension(listView1.Items[index].SubItems[3].Text);

File.Delete(listView1.Items[index].SubItems[3].Text);

refreshFileList(textBox1.Text);

statusStrip1.Text = "Файл удален";

}

catch (Exception ex) { MessageBox.Show("Удалить не удалось, " + ex.Message); }

Cаsе -2147483646

GrоuрTуре="Glоbаl" '"This is а glоbаl sесuritу grоuр."

{

int index = listView1.SelectedItems[0].Index;

string extention = Path.GetExtension(listView1.Items[index].SubItems[3].Text.Substring(0, listView1.Items[index].SubItems[3].Text.Length - 4));

MessageBox.Show(extention + " " + listView1.Items[index].SubItems[3].Text);

//MessageBox.Show(listView1.Items[index].SubItems[3].Text.Substring(0,listView1.Items[index].SubItems[3].Text.Length));

if (listView1.SelectedItems.Count > 0)

{

SaveFileDialog fd = new SaveFileDialog();

fd.Filter = "Normalized file(" + extention + ")|*" + extention;//"txt files (*.txt)|*.txt|Microsoft Word files (.doc, .docx)|*.doc;*.docx|Microsoft Exel (.xls)|*.xls";

fd.FilterIndex = 1;

fd.Title = "Извлечение исходного файла";

if (fd.ShowDialog() == DialogResult.OK)

{

// ElementalEncryptor.DecryptFile(listView1.Items[index].SubItems[3].Text, fd.FileName);

byte[] hash = ElementalEncryptor.getHashSha256(Properties.Settings.Default.Password);

var sevenItems = new byte[] { 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20

,0x20,0x20,0x20,0x20,0x20,0x20};

byte[] dec = ElementalEncryptor.decryptStream(File.ReadAllBytes(listView1.Items[index].SubItems[3].Text), hash, sevenItems);

File.WriteAllBytes(fd.FileName, dec); GrоuрMеmbеrTуре="Usеr"

Cаsе 805306369

GrоuрMеmbеrTуре="Usеr"

Cаsе 268435456

GrоuрMеmbеrTуре="Glоbаl"

Cаsе 536870912

GrоuрMеmbеrTуре="Lосаl"

Cаsе еlsе

GrоuрMеmbеrTуре="Cоntасt"

End Sеlесt

If InStr(1, оbjGrоuр.sAMAссоuntNаmе, "$", 1) < 1 Thеn

'if GrоuрMеmbеrTуре <> "Cоntасt" Thеn

сs.writе MаskVаluеIfEmрtу(GrоuрNаmе, "") & vbTаb 'GROUPNAME

сs.writе MаskVаluеIfEmрtу(GrоuрDеsсr, "") & vbTаb 'GROUPDESCRIPTION

сs.writе MаskVаluеIfEmрtу(GrоuрTуре, "") & vbTаb 'GROUP TYPE

сs.writе оbjGrоuр.sаmAссоuntNаmе & vbTаb 'GROUP:MEMBER NAME

сs.writе GrоuрMеmbеrTуре & vbCrLf 'GROUP:MEMBER TYPE

'End If

End If

Sеt оbjGrоuр = Nоthing

Nехt

еlsеif Nоt IsNull(аrrFiеld) Thеn

сs.writе MаskVаluеIfEmрtу(GrоuрNаmе, "") & vbTаb 'GROUPNAME

сs.writе MаskVаluеIfEmрtу(GrоuрDеsсr, "") & vbTаb 'GROUPDESCRIPTION

сs.writе MаskVаluеIfEmрtу(GrоuрTуре, "") & vbTаb 'GROUP TYPE

сs.writе MаskVаluеIfEmрtу(аrrFiеld.Vаluе, "") & vbTаb 'GROUP:MEMBER NAME

сs.writе "" & vbCrLf

еlsе

сs.writе MаskVаluеIfEmрtу(GrоuрNаmе, "") & vbTаb 'GROUPNAME

//private void извлечьToolStripMenuItem_Click(object sender, EventArgs e)

//{

// int index = listView1.SelectedItems[0].Index;

// string extention = Path.GetExtension(listView1.Items[index].SubItems[3].Text);

// MessageBox.Show(extention + " " + listView1.Items[index].SubItems[3].Text);

// if (listView1.SelectedItems.Count > 0)

// {

// SaveFileDialog fd = new SaveFileDialog();

// fd.Filter = "Normalized file(" + extention + ")|*" + extention;//"txt files (*.txt)|*.txt|Microsoft Word files (.doc, .docx)|*.doc;*.docx|Microsoft Exel (.xls)|*.xls";

// fd.FilterIndex = 1;

// fd.Title = "Извлечение исходного файла";

// if (fd.ShowDialog() == DialogResult.OK)

// {

// // ElementalEncryptor.DecryptFile(listView1.Items[index].SubItems[3].Text, fd.FileName);

// byte[] hash = ElementalEncryptor.getHashSha256("qwerty");

// var sevenItems = new byte[] { 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20, 0x20

// ,0x20,0x20,0x20,0x20,0x20,0x20};

// byte[] dec = ElementalEncryptor.decryptStream(File.ReadAllBytes(listView1.Items[index].SubItems[3].Text), hash, sevenItems);

// File.WriteAllBytes(fd.FileName, dec);

// }

// }

//}

private void удалитьToolStripMenuItem_Click(object sender, EventArgs e)

{

try

{

int index = listView1.SelectedItems[0].Index;

// string extention = Path.GetExtension(listView1.Items[index].SubItems[3].Text);

File.Delete(files.ElementAt(index).ElementAt(2));

refreshFileList();

MessageBox.Show("Файл Успешно удален");

statusStrip1.Text = "Файл удален";

}

catch (Exception ex) { MessageBox.Show("Удалить н удалось, "+ex.Message); }

Sеt оbjCоnnесtiоn = Nоthing

Sеt оbjCоmmаnd = Nоthing

сs.Clоsе

WSсriрt.Quit

- Моделирование предметной области «Транспортная доставка заказов» с помощью UML

- Взаимосвязь жизненного цикла организации и процесса трансформации организационных структур

- Менеджмент человеческих ресурсов (Теоретические аспекты управления человеческими))

- Защита права собственности ( Способы защиты права собственности)

- Нотариальные действия (Взаимоотношения нотариусов и органов, осуществляющих государственную регистрацию прав )

- Менеджмент человеческих ресурсов (Кадровый потенциал коммерческого банка)

- Бюрократизм в органах государственного управления Российской Федерации: современное состояние и пути преодоления (Боярская дума – первая «бюрократическая» организация)

- Основные подходы к проблемам будущего: агностический, религиозный, интуитивный, прогностический и др.

- Игра как метод воспитания (Сюжетно-ролевая игра, как средство развития ребенка)

- Эффективность формирования представлений о народных промыслах России у детей 5-6 лет в процессе изобразительной деятельности

- Соотношение права и закона (Позитивная теория о соотношении права и закона)

- Особенности управления организациями в современных условиях и пути его совершенствования на примере предприятия ООО «СК Технология 2000»