Выработка политики безопасности

Содержание:

ВВЕДЕНИЕ

Информационная безопасность играет огромную роль в сфере высоких технологий, где информация становится одновременно «продуктом и сырьём». Огромная IT структура построена на огромных базах данных из всех точек планеты. Информацию производят, обрабатывают, продают, покупают, а так же воруют.

Если говорится об информационной безопасности, то имеют в виду безопасность компьютерную. Информация, находящаяся на электронных носителях играет большую роль в жизни современного общества. Уязвимость такой информации объясняется рядом факторов: огромные объемы, возможная анонимность доступа, возможность диверсий в сфере информации. Все эти факторы делают задачу обеспечения защиты информации, находящейся в компьютерной среде, сложной проблемой. Сложнее, чем сохранение тайны традиционной почтовой переписки.

Если говорить о безопасности информации, хранящейся на бумажных носителях, фотографиях и т.п., то ее сохранность достигается мерами физической защиты, т.е. защиты от несанкционированного доступа в зону хранения информации. Другие опасности защиты такого рода информации связаны со стихийными бедствиями и техногенными катастрофами. Отсюда следует, что "компьютерная" информационная безопасность является более широкой сферой по сравнению с информационной безопасностью "традиционных" носителей.

До настоящего времени проблема обеспечения безопасности компьютерной информации в нашей стране не выдвигалась на первый план, но и фактически полностью игнорировалась. Считалось, что путем тотальной секретности, многочисленными ограничениями в сфере передачи и распространения информации, можно было решить проблему обеспечения безопасности информации.

Исходя из этого, широкое развитие получили угрозы информационной безопасности, такие как хищение баз данных, применение информационного воздействия на различные информационные системы, возрос ущерб, наносимый с целью наживы.

Существуют многие правовые меры обеспечения информационной безопасности. К этим мерам относится регламентация законом и нормативными актами действий с информацией и оборудованием, и наступление ответственности за нарушение правильности таких действий.

Глава 1. Выработка политики безопасности

При объединении и синхронизации сетей встал вопрос защиты «от шпионов» секретной государственной информации, особенно учитывая, то насколько легко и быстро можно скопировать информацию в цифровом виде.

В 1967 году была учреждена Инициативная Группа исследователей по вопросам компьютерной безопасности, в которую вошли представители университетов, компаний по производству компьютеров, научно-исследовательских центров и прочих организаций.

В результате объединения усилий промышленных и научных организаций, множества исследований в области математики в сфере теории информации, и огромного опыта в реальной индустрии, был создан ряд стандартов и требований предъявляемых к оборудованию, программному обеспечению и персоналу так систем автоматической обработки данных, т.е. компьютерных сетей, принадлежавших таким гос. структурам США как : NASA, Министерство Обороны, Министерство по контролю за вооружением, Федеральная резервная система и Центр Объединенного Командования ВС.

В 1981 году был создан подобный центр при Министерстве Обороны, разработавший и внедривший стандарты, требования к оборудованию и программному обеспечению, которые вступили в силу в 1985 году. Наиболее значимые для истории, поскольку, в силу своей общности и направленности, не только на сугубо внутренние цели, но и на некую оценку качества коммерческих продуктов обрабатывающих и хранящих конфиденциальную информацию, стал стандарт «Критерии оценки доверенных компьютерных систем», названный «Оранжевой книгой» из-за цвета обложки. Главной целью были максимальная гибкость и универсальность оценки безопасности.

Информационная безопасность - состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства.

Под информационной безопасностью Российской Федерации понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

К национальным интересам Российской Федерации относятся:

· Информационное обслуживание руководства

· Сохранность инфраструктуры

· Развитие информационных средств

· Защита прав человека в информационной сфере

· Защита прав на частную информацию

· Защита баз данных

· Достоверность передаваемой информации

Исходя из национальных интересов Российской Федерации, в информационной сфере создаются стратегические и текущие задачи внутренней и внешней политики государства по обеспечению безопасности в сере информации.

Государственная политика обеспечения информационной безопасности Российской Федерации определяет направления деятельности федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации в этой сфере, порядок закрепления их обязанностей и ответственности за защищенность интересов Российской Федерации в информационной сфере в рамках закрепленных за ними направлений деятельности и базируется на соблюдении баланса интересов личности, общества и государства в информационной сфере.

Государственная политика Российской Федерации в области информационной безопасности основывается на следующих компонентах:

· Федеральная программа ИБ

· Нормативно-правовая база

· Регламентация доступа к информации

· Юридическая ответственность за сохранность информации

· Контроль за разработкой и использованием средств защиты информации

· Предоставление гражданам доступа к мировым информационным системам

Государство в процессе реализации своих функций по обеспечению информационной безопасности Российской Федерации:

· проводит объективный и всесторонний анализ и прогнозирование угроз информационной безопасности Российской Федерации, разрабатывает меры по ее обеспечению;

· организует работу законодательных (представительных) и исполнительных органов государственной власти Российской Федерации по реализации комплекса мер, направленных на предотвращение, отражение и нейтрализацию угроз информационной безопасности Российской Федерации;

· поддерживает деятельность общественных объединений, направленную на объективное информирование населения о социально значимых явлениях общественной жизни, защиту общества от искаженной и недостоверной информации;

· осуществляет контроль за разработкой, созданием, развитием, использованием, экспортом и импортом средств защиты информации посредством их сертификации и лицензирования деятельности в области защиты информации;

· проводит необходимую протекционистскую политику в отношении производителей средств информатизации и защиты информации на территории Российской Федерации и принимает меры по защите внутреннего рынка от проникновения на него некачественных средств информатизации и информационных продуктов;

· способствует предоставлению физическим и юридическим лицам доступа к мировым информационным ресурсам, глобальным информационным сетям;

· формулирует и реализует государственную информационную политику России;

· организует разработку федеральной программы обеспечения информационной безопасности Российской Федерации, объединяющей усилия государственных и негосударственных организаций в данной области;

· способствует интернационализации глобальных информационных сетей и систем, а также вхождению России в мировое информационное сообщество на условиях равноправного партнерства.

Политика государства заключается в том, чтобы защитить информацию, определяющуюся совокупностью сбалансированных интересов личности, общества и государства.

Внедрение информационных технологий в жизнь общества привело к появлению проблем информационной безопасности:

- необходимо гарантировать непрерывность и корректность функционирования важнейших информационных систем, обеспечивающих безопасность людей и экологической обстановки;

- необходимо обеспечить защиту прав граждан, предприятий и государства в соответствии с требованиями гражданского, административного и хозяйственного права, в том числе и защиту секретов и интеллектуальной собственности;

- необходимо защитить гражданские права и свободы, гарантированные действующим законодательством, право на доступ к информации.

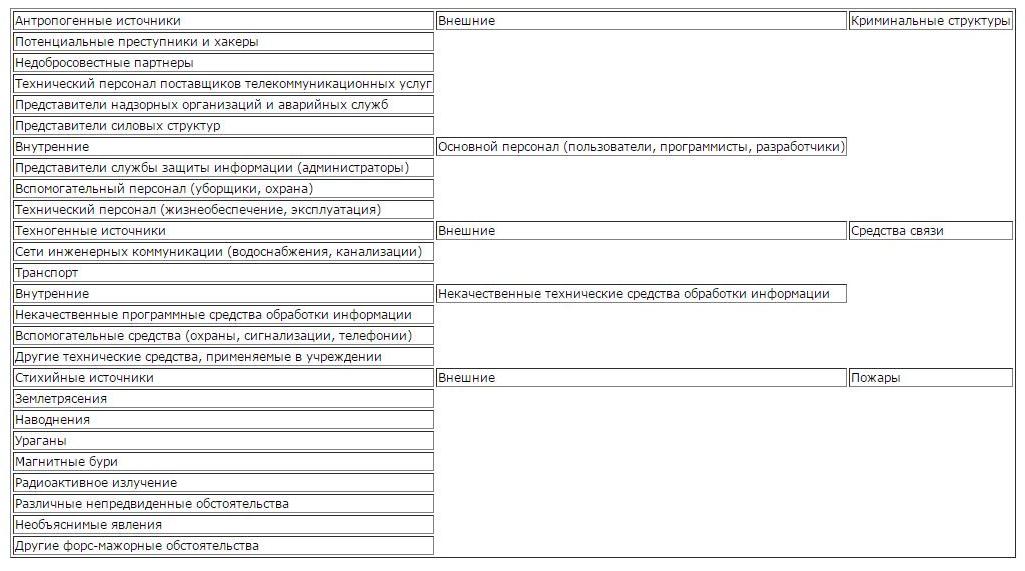

Любая информационная система потенциально уязвима ( Приложение А). Эта уязвимость, по отношению к случайным и предумышленным негативным воздействиям вытолкнула проблемы информационной безопасности в разряд важнейших, определяющих принципиальную возможность и эффективность применения ряда ИС в гражданских и военных отраслях .

Работа по снижению дестабилизирующих факторов в области информационной безопасности заключается в том, что бы раскрыть суть проблемы, конкретизировать опасные факторы и представить методы, способные значительно повысить защищенность ИС. Для достижения поставленной цели нужно проанализировать исходные данные и факторы, которые определяют технологическую безопасность сложных информационных систем:

- показатели, которые характеризуют технологическую безопасность информационных систем;

- ресурсы, нужные для обеспечения технологической безопасности ИС;

- внутренние и внешние опасные факторы, способные влиять на безопасность функционирования программных средств и баз данных;

- методы и средства предотвращения и снижения влияния угроз безопасности ИС со стороны дефектов программ и данных;

- быстродействующие методы и средства повышения технологической безопасности функционирования БД с помощью введения в ИС временной программной и информационной избыточности;

- методы и средства определения реальной технологической безопасности функционирования критических ИС.

Неприятной стороной информационной безопасности является то, что любую систему возможно взломать.

Угроза безопасности информации – это совокупность условий, факторов, которые создают потенциальную или реально существующую опасность, утечки информации и/или несанкционированными и/или непреднамеренными воздействиями на нее.

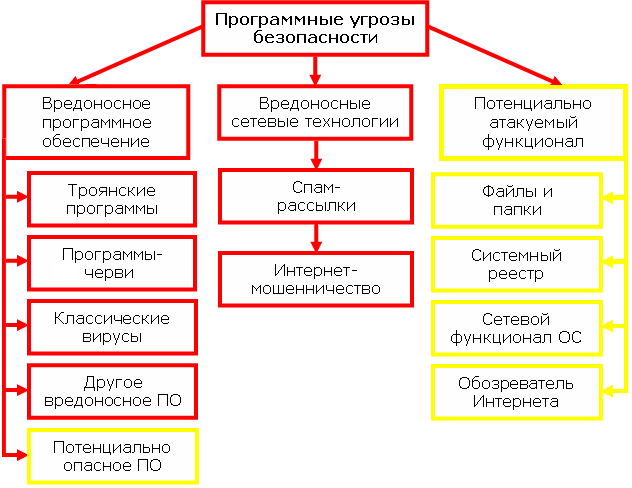

По способам воздействия на объекты информационной безопасности, угрозы делятся на: информационные, программные ( Приложение Б), физические, радиоэлектронные и организационно-правовые.

К информационным угрозам относятся:

· несанкционированный доступ к информации;

· незаконное копирование данных;

· хищение информации из библиотек, архивов, банков и баз данных;

· нарушение технологии обработки информации;

· противозаконный сбор и последующее использование информации.

К программным угрозам относятся:

· использование ошибок в ПО;

· вирусы и вредоносные программы;

· установка "закладных" устройств.

К физическим угрозам относятся:

· уничтожение средств обработки информации;

· хищение носителей информации;

· хищение программных или аппаратных ключей и средств криптографической защиты;

· воздействие на персонал.

К радиоэлектронным угрозам относятся:

· внедрение электронных устройств перехвата в технические средства и помещения;

· перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:

· закупки несовершенных или устаревших информационных технологий;

· нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений.

Угрозами национальной безопасности Российской Федерации в информационной сфере являются:

· стремление сторонних стран к доминированию в мировом информационном пространстве, вытеснению Российской Федерации с внешнего и внутреннего информационного рынка;

· разработка сторонними государствами концепции информационной войны, предусматривающей создание средств опасного воздействия на информационные сферы других стран; нарушение функционирования информационных и телекоммуникационных систем; а также сохранности информационных ресурсов, получения несанкционированного доступа к ним.

Примеры противодействия похожим угрозам:

· постановка и проведение научных исследований, получение методик исследования программного обеспечения и выявления закладных устройств;

· развитие отечественной индустрии в области создания и производства оборудования элементов телекоммуникационных систем;

· минимизацию числа иностранных фирм - поставщиков;

· координацию действий при проверке надежности указанных фирм;

· уменьшению поставляемого оборудования;

· установлению приоритета использования отечественных средств защиты.

Мероприятиями по реализации государственной политики информационной безопасности Российской Федерации являются:

· разработка и внедрение правовых норм, которые регулируют отношения в информационной сфере и подготовка концепции правового обеспечения информационной безопасности Российской Федерации;

· разработка механизмов повышения эффективности государственного руководства деятельностью средств массовой информации, осуществления государственной информационной политики;

· принятие и реализация федеральных программ, которые предусматривают формирование общедоступных архивов ресурсов информации федеральных органов государственной власти, а так же органов государственной власти субъектов Российской Федерации, повышение правовой культуры и компьютерной грамотности граждан, комплексное противодействие угрозам информационной войны, создание безопасных информационных технологий, используемых в реализации жизненно важных функций общества и государства, противодействие компьютерной преступности, создание информационно-телекоммуникационной системы специального назначения в интересах федеральных органов государственной власти и власти субъектов Российской Федерации, обеспечение технологической независимости страны в области создания и эксплуатации информационно-телекоммуникационных систем оборонного назначения;

· развитие подготовки кадров, использующихся в области обеспечения информационной безопасности.

Существует система обеспечения информационной безопасности Российской Федерации, предназначение которой в реализации государственной политики в данной сфере.

Основными функциями системы обеспечения информационной безопасности Российской Федерации являются:

· разработка нормативной правовой базы в области информационной безопасности;

· создание условий для реализации прав граждан и общественных объединений на разрешенную законом деятельность в информационной среде;

· поддержание баланса между потребностью граждан, общества и государства в свободном обмене информацией и ограничениями на распространение различного рода информации;

· оценка состояния информационной безопасности Российской Федерации, выявление слабых сторон, определение приоритетных направлений предотвращения и отражения этих угроз;

· предупреждение, выявление и пресечение правонарушений и посягательства на законные интересы граждан, общества и государства в информационной сфере, осуществление судопроизводства по делам о преступлениях в этой области;

· проведение единой технической политики в области информационной безопасности Российской Федерации;

· организация фундаментальных и прикладных научных исследований в области обеспечения информационной безопасности;

· защита государственных информационных ресурсов на предприятиях оборонного комплекса;

· обеспечение контроля за созданием и использованием средств защиты информации средствами обязательного лицензирования деятельности в сфере средств защиты информации;

· осуществление международного сотрудничества в сфере обеспечения информационной безопасности, представление интересов Российской Федерации в соответствующих международных организациях.

Компетенция федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, определяется федеральными законами, нормативными правовыми актами Президента Российской Федерации и Правительства Российской Федерации.

Функции органов, контролирующих деятельность федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, определяются отдельными нормативными правовыми актами Российской Федерации.

Государственная техническая комиссия при Президенте Российской Федерации была образована 5 января 1992 года с целью реализации государственной политики, организации межведомственной координации и взаимодействия, специальных и контролирующих функций в области государственной безопасности.

В соответствии с Указом Президента Российской Федерации от 9 марта 2004 г. № 314 «О системе и структуре федеральных органов исполнительной власти» вместо существовавшей Государственной технической комиссии при Президенте Российской Федерации была создана Федеральная служба по техническому и экспортному контролю Российской Федерации.

С 20 мая 2005 года служба стала называться Федеральная служба по техническому и экспортному контролю (ФСТЭК России).

Руководящие документы Гостехкомиссии Российской Федерации обеспечивают основу нормативной базы в области защиты от несанкционированного подключения к источникам информации в Российской Федерации.

Требования для оценки механизмов защиты программно-технического уровня, используемые при анализе защищенности, выражены в руководящих документах Гостехкомиссии РФ. Для большей продуктивности все процессы руководства управления и обеспечения информационной безопасности должны быть взаимосвязаны между собой (Рисунок 1).

Рисунок 1. Взаимосвязь процессов руководства и обеспечения информационной безопасности

Показатели защищенности от несанкционированного доступа к информации устанавливает классификацию средств вычислительной техники по уровню защищенности на базе перечня показателей защищенности и совокупности описывающих их требований ( Приложение В). ФСТЭК России устанавливает семь классов защищенности от незаконного доступа к информации. Самый низкий класс седьмой, самый высокий - первый. Все классы подразделяются на четыре группы, которые отличаются уровнем защиты:

Первая группа содержит лишь один седьмой класс, в который входят все средства вычислительной техники, не удовлетворяющие требованиям более высоких классов;

Вторая группа выделяется дискреционной защитой, содержит шестой и пятый классы;

Третья группа характеризуется мандатной защитой, в нее входят четвертый, третий и второй классы;

Четвертая группа отличается верифицированной защитой и содержит только первый класс.

Классификация автоматизированных систем и требования по защите информации устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа и требования по защите информации в системах различных классов. Определяющими признаками, по которым производится группировка автоматизированных систем в различные классы, являются:

· наличие в системе информации различного уровня конфиденциальности;

· уровень полномочий субъектов на доступ к конфиденциальной информации;

· режим обработки данных в АС: коллективный или индивидуальный.

Устанавливается девять классов защищенности АС от НСД к информации, каждый из которых характеризуется определенной минимальной совокупностью требований к защите. Эти классы подразделяются на три группы, отличием которых, является особенность обработки информации в системе. В каждой группе соблюдается иерархия требований к защите в зависимости от ценности и конфиденциальности информации, а значит иерархия классов защищенности АС.

Каждый показатель защищенности представляет собой набор требований безопасности, который характеризует определенную область функционирования межсетевого экрана. Всего выделяется пять показателей защищенности:

· Управление доступом;

· Идентификация и аутентификация;

· Регистрация событий и оповещение;

· Контроль целостности;

· Восстановление работоспособности.

На основании показателей защищенности определяются следующие пять классов защищенности межсетевого экрана:

· Простейшие маршрутизаторы - 5 класс;

· Пакетные фильтры сетевого уровня - 4 класс;

· Простейшие МЭ прикладного уровня - 3 класс;

· МЭ базового уровня - 2 класс;

· Продвинутые МЭ - 1 класс.

Главными стандартами РФ в области информационной безопасности являются:

· Гост 28147-89 – блочный шифр с 256-битным ключом;

· Гост Р 34.11-94 – хэширование информации;

· Гост Р 34.10-94 –алгоритм цифровой подписи.

Глава 2. Выработка стратегии защиты информации

2.1. Применение стеганографии в информационной безопасности

Стеганография- это такая наука о скрытой передаче информации, в основе которого лежит сохранение в тайне самого факта передачи.

В отличие от криптографии, которая скрывает содержимое секретного сообщения, стеганография скрывает сам факт его существования. Как правило, сообщение будет выглядеть как что-то другое: изображение, статья, список покупок или письмо. Стеганография обычно используется совместно с методами криптографии, тем самым, дополняя её.

Способы скрытия секретных сообщений известны с давних времен. Слово стеганография происходит от таких греческих слов: steganos (секрет, тайна) и graphy (запись) и буквально означает «тайнопись». Компьютерные технологии дали новую сферу развития и совершенствования стеганографии. Появилась новая сфера в области защиты информации- компьютерная стеганография (КС).

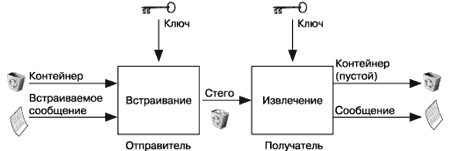

В компьютерной стеганографии существует два типа файлов: сообщение и файл, которые предназначены для скрытия, и «контейнер» - файл, который используется для скрытия в нем сообщения (Рисунок 2).

Рисунок 2. Реализация принципа стеганографии

Контейнеры бывают двух типов: Контейнер-оригинал –это такой контейнер, который не содержит скрытой информации и контейнер-результат – такой контейнер, который несет в себе скрытую информацию.

Положения компьютерной стеганографии:

1. Скрытие должно обеспечить аутентичность и целостность файла.

2. Противник полностью не знает возможные стеганографии.

3. Безопасность основывается на сохранении стеганографическим преобразованием основных свойств открыто передаваемого файла при внесении в него секретного сообщения и некоторой неизвестной противнику информации - ключа.

4. Если факт скрытия сообщения стал известен противнику через сообщника, извлечение секретного сообщения представляет сложную задачу.

Анализы информационных источников компьютерной сети Интернет позволяют сделать вывод, что стеганографические системы активно используются для решения следующих основных задач:

1. Защита конфиденциальной информации от несанкционированного доступа;

2. Камуфлирования программного обеспечения;

3. Защита авторского права на некоторые виды интеллектуальной собственности.

Сейчас стеганография развивается по двум направлениям:

1. Методы, основанные на использовании свойств компьютерных форматов;

2. Методы, основанные на избыточности аудио и визуальной информации в сети.

2.2. Классификация информационной безопасности

Оценка безопасности основывается на иерарархической классификации. Всего существует четыре уровня иерархий - D, C, B и A, которые делятся на подклассы. Подклассов безопасности шесть - C1, C2, B1, B2, B3, A1.

Уровень D- уровень предназначен для систем, признанных неудовлетворительными.

Уровень C- произвольное управление доступом.

Подкласс C1: политика безопасности для данного подкласса должны удовлетворять следующим важнейшим требованиям:

1. вычислительная база управляет доступом именованных пользователей к именованным объектам;

2. пользователи должны идентифицировать себя, а аутентификационная информация должна быть защищена от несанкционированного доступа;

3. вычислительная база поддерживает область для собственного выполнения, защищенная от внешних воздействий;

4. должны быть в наличии аппаратные и программные средства, которые периодически проверяют корректность функционирования аппаратных и программных компонентов вычислительной базы;

5. защитные механизмы должны быть протестированы;

6. должен быть описан подход к безопасности и его применение при реализации вычислительной базы.

В пример можно привести некоторые старые версии UNIX , IBM RACF.

Подкласс C2: создан как дополнение к подклассу С1 и обладает следующими требованиями:

1. все объекты должны подвергаться контролю доступа.

2. при выделении хранимого объекта из ресурсов вычислительной базы необходимо ликвидировать все следы его использования.

3. каждый пользователь системы должен уникальным образом идентифицироваться и каждое регистрируемое действие должно ассоциироваться с конкретным пользователем.

4. вычислительная база должна создавать, поддерживать и защищать журнал регистрационной информации, которая непосредственно относится к доступу к объектам, контролируемым базой.

5. тестирование должно подтвердить отсутствие очевидных недостатков в механизмах защиты информации.

Примеры продуктов: Windows NT, Windows 2000, Windows XP, Windows Server 2003, Windows XP Professional , Windows Vista.

Уровень B- принудительное управление доступом.

Подкласс B1: создан как дополнение к подклассу С2. К нему относятся требования:

1. вычислительная база управляет метками безопасности, ассоциируемыми с каждым субъектом и хранимым объектом.

2. вычислительная база должна обеспечить реализацию принудительного управления доступом всех субъектов ко всем хранимым объектам.

3. вычислительная база должна обеспечивать взаимную изоляцию процессов путем разделения их адресных пространств.

4. группа специалистов, должна подвергнуть описание архитектуры, исходные и объектные коды тщательному анализу и тестированию.

5. должна существовать формальная модель политики безопасности, поддерживаемая вычислительной базой.

К примерам можно отнести специализированные ОС: Cray Research Trusted Unicos 8.0, Digital SEVMS, SGI Trusted IRIX.

Подкласс B2: выступает как дополнение к подклассу B1:

1. снабжаются метками все ресурсы системы, прямо или косвенно доступные субъектам.

2. вычислительная база должна поддерживаться доверенным коммуникационный путем для пользователя, выполняющего операции начальной идентификации.

3. должна быть возможность регистрации событий, связанных с организацией тайных каналов обмена.

4. вычислительная база должна быть структурирована на хорошо определенные, независимые модули.

5. системный архитектор должен тщательно проанализировать возможности организации тайных каналов обмена и оценить максимальную пропускную способность каждого канала.

6. должна быть продемонстрирована устойчивость вычислительной базы к попыткам проникновения.

7. для вычислительной базы должны существовать спецификации верхнего уровня, точно определяющие ее интерфейс.

8. в процессе разработки и сопровождения вычислительной базы должна использоваться система конфигурационного управления, обеспечивающая контроль изменений в спецификациях верхнего уровня.

9. тесты должны подтверждать обоснованность мер по уменьшению пропускной способности тайных каналов передачи информации.

В пример подобного продукта можно поставить Honeywell Multics- предшественника современной UNIX и Trusted XENIX.

Подкласс B3: создан для дополнения подкласса B2. Дня него характерно:

1. произвольное управление доступом, которое должно обязательно использовать списки управления доступом с указанием разрешенных режимов.

2. должна быть предусмотрена возможность регистрации появления или накопления событий, несущих угрозу политике безопасности системы.

3. вычислительная база должна быть спроектирована и структурирована так, чтобы использовать полный и концептуально простой защитный механизм.

4. процедура анализа должна быть выполнена для временных тайных каналов.

5. должна быть специфицирована роль администратора безопасности так, чтобы получить права администратора безопасности можно было только после выполнения протоколируемых действий.

6. должны существовать процедуры или механизмы, позволяющие произвести восстановление после сбоя или иного нарушения работы без ослабления защиты.

7. должна быть протестирована устойчивость вычислительной базы к попыткам взлома.

Единственный пример такого продукта Getronics/Wang Federal XTS-300.

Уровень A - верифицируемая безопасность.

Подкласс A1: создан в дополнение к подклассу B3:

1. тестирование должно продемонстрировать, что реализация вычислительной базы соответствует спецификациям верхнего уровня.

2. должны быть представлены спецификации верхнего уровня, использоваться современные методы спецификации и верификации систем.

3. механизм конфигурационного управления должен распространяться на весь жизненный цикл, все компоненты системы, которые имеют отношение к обеспечению безопасности.

4. должно быть описано соответствие между спецификациями верхнего уровня и исходными текстами.

Примеры продуктов: Gemini Trusted Network Processor, Honeywell SCOMP.

2.3. Информационная безопасность Российской Федерации

Под информационной безопасностью Российской Федерации понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

Интересы личности в сфере информационных технологий заключаются в реализации конституционных прав человека и гражданина на доступ к информации и использование информации в интересах осуществления не запрещенной законом деятельности, физического, духовного и интеллектуального развития, а также в защите информации, обеспечивающей личную безопасность.

Интересы общества в сфере информации заключаются в обеспечении интересов личности, создании правового социального государства, достижении и поддержании общественного согласия, в духовном обновлении России.

Интересы государства заключаются в создании условий для гармоничного развития российской информационной инфраструктуры, для реализации конституционных прав и свобод человека и гражданина в области получения информации и пользования ею в целях обеспечения незыблемости конституционного строя, суверенитета и территориальной целостности России, политической, экономической и социальной стабильности, в безусловном обеспечении законности и правопорядка, развитии равноправного и взаимовыгодного международного сотрудничества.

Существуют четыре основные составляющие национальных интересов Российской Федерации в сфере информационной безопасности.

Первая составляющая национальных интересов включает в себя соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею, обеспечение духовного обновления России, сохранение и укрепление нравственных ценностей общества, традиций патриотизма и гуманизма, культурного и научного потенциала страны.

Чтобы этого достигнуть, необходимо:

- повысить эффективность использования информационной инфраструктуры в интересах общественного развития, духовного возрождения многонационального народа Российской Федерации;

- усовершенствовать систему формирования, сохранения и использования информационных ресурсов, составляющих основу научно-технического и духовного потенциала Российской Федерации;

- обеспечить конституционные права и свободы человека и гражданина свободно искать, получать, передавать, производить и распространять информацию любым законным способом;

- обеспечить конституционные права и свободы человека и гражданина на личную и семейную тайну, тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, на защиту своей чести и своего доброго имени;

- укрепить механизмы правового регулирования отношений в области охраны интеллектуальной собственности, создать условия для соблюдения установленных федеральным законодательством ограничений на доступ к конфиденциальной информации;

- не допускать пропаганду и агитацию, которые способствуют разжиганию социальной, расовой, национальной или религиозной ненависти и вражды;

- обеспечить запрет на сбор, хранение, использование и распространение информации о частной жизни лица без его согласия и другой информации, доступ к которой ограничен федеральным законодательством.

Вторая составляющая национальных интересов Российской Федерации включает в себя информационное обеспечение государственной политики Российской Федерации, связанное с доведением до российской и международной общественности достоверной информации о государственной политике Российской Федерации, ее официальной позиции по социально значимым событиям российской и международной жизни, с обеспечением доступа граждан к открытым государственным информационным ресурсам.

Для достижения этого требуется:

- укреплять государственные средства массовой информации, расширять их возможности по своевременному доведению достоверной информации до российских и иностранных граждан.

Третья составляющая национальных интересов Российской Федерации в информационной сфере включает в себя развитие современных информационных технологий, отечественной индустрии информации, в том числе индустрии средств информатизации, телекоммуникации и связи, обеспечение потребностей внутреннего рынка ее продукцией и выход этой продукции на мировой рынок, а также обеспечение накопления, сохранности и эффективного использования отечественных информационных ресурсов.

В современных условиях только на этой основе можно решать проблемы создания наукоемких технологий, технологического перевооружения промышленности, приумножения достижений отечественной науки и техники. Россия должна занять достойное место среди мировых лидеров микроэлектронной и компьютерной промышленности. Для достижения этого требуется: развивать и совершенствовать инфраструктуру единого информационного пространства Российской Федерации.

Развивать отечественную индустрию информационных услуг и повышать эффективность использования государственных информационных ресурсов; Развивать производство в Российской Федерации конкурентоспособных средств и систем информатизации, телекоммуникации и связи, расширять участие России в международной кооперации производителей этих средств и систем. Обеспечить государственную поддержку отечественных фундаментальных и прикладных исследований, разработок в сферах информатизации, телекоммуникации и связи.

Четвертая составляющая национальных интересов Российской Федерации в информационной сфере включает в себя защиту информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развернутых, так и создаваемых на территории России. В этих целях необходимо: повысить безопасность информационных систем, включая сети связи, прежде всего безопасность первичных сетей связи и информационных систем федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, финансово-кредитной и банковской сфер. Сферы хозяйственной деятельности, а также систем и средств информатизации вооружения и военной техники, систем управления войсками и оружием, экологически опасными и экономически важными производствами.

За последние годы в Российской Федерации реализован комплекс мер по совершенствованию обеспечения ее информационной безопасности.

Начато формирование базы правового обеспечения информационной безопасности. Приняты Закон Российской Федерации "О государственной тайне", Основы законодательства Российской Федерации об Архивном фонде Российской Федерации и архивах, федеральные законы "Об информации, информатизации и защите информации", "Об участии в международном информационном обмене", ряд других законов, развернута работа по созданию механизмов их реализации, подготовке законопроектов, регламентирующих общественные отношения в информационной сфере.

Осуществлены мероприятия по обеспечению информационной безопасности в федеральных органах государственной власти, органах государственной власти субъектов Российской Федерации, на предприятиях, в учреждениях и организациях независимо от формы собственности. Развернуты работы по созданию защищенной информационно-телекоммуникационной системы специального назначения в интересах органов государственной власти. Успешному решению вопросов обеспечения информационной безопасности Российской Федерации способствуют государственная система защиты информации, система защиты государственной тайны, системы лицензирования деятельности в области защиты государственной тайны и системы сертификации средств защиты информации. Вместе с тем анализ состояния информационной безопасности Российской Федерации показывает, что ее уровень не в полной мере соответствует потребностям общества и государства. Современные условия политического и социально-экономического развития страны вызывают обострение противоречий между потребностями общества в расширении свободного обмена информацией и необходимостью сохранения отдельных регламентированных ограничений на ее распространение.

Закрепленные в Конституции Российской Федерации права граждан на неприкосновенность частной жизни, личную и семейную тайну, тайну переписки практически не имеют достаточного правового, организационного и технического обеспечения. Неудовлетворительно организована защита собираемых федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, органами местного самоуправления данных о физических лицах (персональных данных). Нет четкости при проведении государственной политики в области формирования российского информационного пространства, развития системы массовой информации, организации международного информационного обмена и интеграции информационного пространства России в мировое информационное пространство, что создает условия для вытеснения российских информационных агентств, средств массовой информации с внутреннего информационного рынка и деформации структуры международного информационного обмена. Недостаточна государственная поддержка деятельности российских информационных агентств по продвижению их продукции на зарубежный информационный рынок. Ухудшается ситуация с обеспечением сохранности сведений, составляющих государственную тайну.

В связи с интенсивным внедрением зарубежных информационных технологий в сферы деятельности личности, общества и государства, а также с широким применением открытых информационно-телекоммуникационных систем, интеграцией отечественных информационных систем и международных информационных систем возросли угрозы применения "информационного оружия" против информационной инфраструктуры России. Работы по адекватному комплексному противодействию этим угрозам ведутся при недостаточной координации и слабом бюджетном финансировании. Недостаточное внимание уделяется развитию средств космической разведки и радиоэлектронной борьбы.

Разработка методов повышения эффективности участия государства в формировании информационной политики государственных телерадиовещательных организаций, других государственных средств массовой информации; обеспечение технологической независимости Российской Федерации в важнейших областях информатизации, телекоммуникации и связи, определяющих ее безопасность, и в первую очередь в области создания специализированной вычислительной техники для образцов вооружения и военной техники. Разработка современных методов и средств защиты информации, обеспечения безопасности информационных технологий, и прежде всего используемых в системах управления войсками и оружием, экологически опасными и экономически важными производствами; развитие и совершенствование государственной системы защиты информации и системы защиты государственной тайны. Создание и развитие современной защищенной технологической основы управления государством в мирное время, в чрезвычайных ситуациях и в военное время; расширение взаимодействия с международными и зарубежными органами и организациями при решении научно-технических и правовых вопросов обеспечения безопасности информации, передаваемой с помощью международных телекоммуникационных систем и систем связи; обеспечение условий для активного развития российской информационной инфраструктуры, участия России в процессах создания и использования глобальных информационных сетей и систем; создание единой системы подготовки кадров в области информационной безопасности и информационных технологий.

К правовым методам обеспечения информационной безопасности Российской Федерации относится разработка нормативных правовых актов, регламентирующих отношения в информационной сфере, и нормативных методических документов по вопросам обеспечения информационной безопасности Российской Федерации.

Разработка и принятие нормативных правовых актов Российской Федерации, устанавливающих ответственность юридических и физических лиц за несанкционированный доступ к информации, ее противоправное копирование, искажение и противозаконное использование, преднамеренное распространение недостоверной информации, противоправное раскрытие конфиденциальной информации, использование в преступных и корыстных целях служебной информации или информации, содержащей коммерческую тайну. Уточнение статуса иностранных информационных агентств, средств массовой информации и журналистов, а также инвесторов при привлечении иностранных инвестиций для развития информационной инфраструктуры России.

Организационно-техническими методами обеспечения информационной безопасности Российской Федерации являются: создание и совершенствование системы обеспечения информационной безопасности Российской Федерации; усиление правоприменительной деятельности федеральных органов исполнительной власти, органов исполнительной власти субъектов Российской Федерации, включая предупреждение и пресечение правонарушений в информационной сфере, а также выявление, изобличение и привлечение к ответственности лиц, совершивших преступления и другие правонарушения в этой сфере. Разработка, использование и совершенствование средств защиты информации и методов контроля эффективности этих средств, развитие защищенных телекоммуникационных систем, повышение надежности специального программного обеспечения.

Экономические методы обеспечения информационной безопасности Российской Федерации включают в себя: разработку программ обеспечения информационной безопасности Российской Федерации и определение порядка их финансирования; совершенствование системы финансирования работ, связанных с реализацией правовых и организационно-технических методов защиты информации, создание системы страхования информационных рисков физических и юридических лиц.

Безопасность Российской Федерации напрямую зависит от обеспечения информационной безопасности. Интересы общества в сфере информации заключаются в обеспечении интересов личности в этой сфере, создании правового государства, достижения и поддержания общественного согласия, в духовном обновлении России.

ЗАКЛЮЧЕНИЕ

Самыми частыми и самыми опасными, являются случайные ошибки пользователей, операторов, системных администраторов и других лиц, работающих с информационными системами. Бывает, что такие ошибки могут быть угрозами: неправильно введенные данные, сбой в программе, а иногда они создают или показывают слабости, которыми могут воспользоваться злоумышленники – все это ошибки при администрировании. Природные катаклизмы - пустяки, по сравнению с безответственностью, безграмотностью и невнимательностью. Отсюда следует, что самым радикальным способом борьбы со случайными ошибками является максимальная автоматизация и строгий контроль, в том числе и за правильностью выполняемых действий.

Второе место можно отдать кражам и подлогам. В большинстве из расследованных случаев виновниками несанкционированного доступа и утечки данных оказывались штатные сотрудники, которые были отлично знакомы с режимом работы сети и мерами ее безопасности. Таким образом, это свидетельствует о том, что угроза внутри организации гораздо опаснее угрозы извне.

Опасность несут и так называемые «обиженные сотрудники» - действующие и бывшие. В основном их действия направлены на нанесение вреда организации-обидчику:

- повредить оборудование или программное обеспечение;

- внести логическую бомбу, целью которой является разрушение программ и данных;

- ввести заведомо неверные данные;

- удалить данные или повредить;

- изменить данные.

«Обиженные сотрудники» знакомы с распорядком в организации и способны вредить весьма продуктивно. Во избежание подобных ситуаций просто необходимо следить за тем, чтобы при увольнении сотрудника права доступа к информационным ресурсам аннулировались.

Опасность, которую несет окружающая среда, отличается большим разнообразием: аварии электропитания, временное отсутствие связи, перебои с водоснабжением, гражданские беспорядки и т.п. Опасны и стихийные бедствия и техногенные катастрофы.

Ко всем прочим угрозам, несомненно, относятся и хакеры. Но исходящая от них угроза зачастую преувеличивается. Вполне вероятно, что почти каждый Интернет- сервер по несколько раз в день подвергается попыткам проникновения. Вероятно и то, что иногда такие попытки оказываются вполне удачными. Вероятно, что изредка подобные действия связаны и со шпионажем. Не смотря на все на это, в целом ущерб от действий хакеров представляется не столь уж и значительным, по сравнению с прочими угрозами. Наверное, больше всего в этом пугает фактор неожиданности и непредсказуемости действий этих людей.

Программные вирусы тоже не дают спокойно вздохнуть- всемирная сеть ими кишит. Наивные пользователи часто сами переходят по подозрительным ссылкам и результатом таких переходов является внедрение вредоносного программного обеспечения в систему компьютера. Причем последние «научились» обходить антивирусы и прочие средства защиты. Внедряясь в реестр действуют по заданному алгоритму. Какие-то из этих «пакостей» просто постепенно разрушают работоспособность системы, а некоторые более опасны, поскольку способны красть конфиденциальную информацию (от логинов и паролей для социальных сетей, до номеров банковских счетов). Так выглядят основные угрозы, на совести которых лежит наносимый информационным системам вред.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Закон РФ «О государственной тайне» 2008 г. 32 стр.

2. Закон РФ «Об информации, информатизации и защите информации» 2006г. 24стр.

3. Доктрина информационной безопасности Российской Федерации от 09.09.2000 № ПР 1895. 2004г. 48стр.

4. Петренко, С. А. Политики информационной безопасности / С. А. Петренко, В. А. Курбатов. – М. : Компания АйТи, 2006. – 400 с.

5. Мельников В.В. Защита информации в компьютерных системах [Текст] - М.: Финансы и статистика: Электроинформ, 2009, с. 346.

6. Носов В.А. Вводный курс по дисциплине “Информационная безопасность” 2004г. 50стр.

7. П. Ю. Белкин, О. О. Михальский, А. С. Першаков, Д. И. Правиков, В. Г. Проскурин, Г. В. Фоменков «Защита программ и данных». 1999г.

8. Б. Анин «Защита компьютерной информации». 2000г. 384стр.

ПРИЛОЖЕНИЯ

Приложение А- Классификация и перечень источников угроз информационной безопасности

Приложение Б- Классификация программных угроз безопасности

Приложение В- Основы информационной безопасности

- "Основные функции в системе менеджмента".

- Деловые коммуникации в проектной среде 9 Теоретические основы деловых коммуникаций в проектной среде )

- Подходы к управлению кадровыми ресурсами

- Особенности инвестиционного анализа инновационных проектов

- Понятия профессионального стресса. Профессиональное выгорание, его характеристика и стадии

- Теоретические аспекты деяьтельности акционерных обществ

- Оценка существующих и планируемых средств защиты

- Обеспечение сбалансированности бюджетов субъектов Российской Федерации.

- Теоретические аспекты организации обучения персонала на предприятиях ресторанного бизнеса

- Государственное и муниципальное управление (Понятие и содержание конфликтов)

- Исследование проблем борьбы с вирусами и антивирусные программы (Виды и возможности компьютерных вирусов)

- «Проектирование бизнес-процесса «Обеспечение послепродажного обслуживания ПО»