«Виды и состав угроз информационной безопасности»()

СОДЕРЖАНИЕ

Глава 1. Теоретические основы угроз информационной безопасности

1.1. Понятие и сущность угроз информационной безопасности 5

1.2. Виды и характеристики угроз информационной безопасности 8

Глава 2. Анализ современных угроз информационной безопасности 15

2.1. Анализ угроз информационной безопасности в России в 2018 году 15

2.2. Анализ внутренних угроз информационной безопасности в российских и зарубежных компаниях 23

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ 30

ВВЕДЕНИЕ

В связи с массовой информатизацией современного общества все большую актуальность приобретает знание способов качественной защиты информационных технологий в повседневной практической деятельности. Наглядными примерами, иллюстрирующими необходимость защиты информации и обеспечения информационной безопасности, являются участившиеся сообщения о компьютерных «взломах» предприятий, росте компьютерного пиратства, распространении компьютерных вирусов.

Число компьютерных преступлений растет, увеличиваются масштабы компьютерных злоупотреблений. Умышленные атаки составляют заметную часть преступлений, но случайных действий пользователей, которые могут быть расценены как злоупотребления или ошибки – еще больше. И основной причиной потерь, как показывает практика, является недостаток информации о современных угрозах утечки конфиденциальных данных. Проблема уязвимости информации всегда будет актуальной, так как угрозы развиваются вместе с информационными технологиями.

Исследование современных видов угроз информационной безопасности позволит выявить наиболее распространенные риски в организациях, а также защититься как от внутренних, так и от внешних угроз информационной безопасности. Использование классификации угроз информационной безопасности при автоматизированной обработке данных позволит сформировать адекватные требования к защите информационной системы с целью противостояния различным угрозам.

Объект исследования – угрозы информационной безопасности.

Предмет исследования – виды и характеристики угроз информационной безопасности.

Цель курсовой работы – выявить современные угрозы информационной безопасности.

Достижение поставленной цели обеспечивается выполнением следующих задач:

- Рассмотреть понятие и сущность угрозы информационной безопасности;

- Описать виды и характеристики угроз информационной безопасности;

- Провести анализ угроз информационной безопасности в России в 2018 году;

- Провести анализ внутренних угроз информационной безопасности в российских и зарубежных компаниях.

Курсовая работа содержит введение, основную часть, состоящую из двух глав, заключение, список использованной литературы.

Первая часть представляет собой теоретический обзор по исследуемой теме, в который входят: понятие и сущность угрозы информационной безопасности, а также виды и характеристики информационной безопасности.

Во второй части был проведен анализ угроз информационной безопасности в России в 2018 году, а также анализ внутренних угроз информационной безопасности в российских и зарубежных компаниях.

Глава 1. Теоретические основы угроз информационной безопасности

1.1. Понятие и сущность угроз информационной безопасности

В любой экономической деятельности значительную роль приобретает защита информации. Это связано с тем, что информация сегодня – наиболее ценный ресурс, от которого зависит как функционирование отдельного предприятия, так и всей страны. Для современных организаций и предприятий проблема обеспечения информационной безопасности является одной из ключевых[1].

Угроз безопасности информационных ресурсов достаточно много – это и компьютерные вирусы, которые могут изменить или уничтожить данные, и шпионаж со стороны конкурентов, преследующих своей целью получение незаконного доступа к информации и много другое.

Анализ актуальных угроз информации, на основе которого строится система информационной безопасности и осуществляется организация защиты информации, начинается с понимания этих угроз. В научной литературе нет общепринятого определения понятия «угроза информационной безопасности», но существует большое количество трактовок данного понятия разными авторами. Рассмотрим некоторые из них.

Согласно А. А. Кацупееву, угрозы информационной безопасности представляют собой совокупность условий и факторов, которые создают опасность несанкционированного доступа в систему, результатом которого может быть изменение, уничтожение, копирование либо распространение персональных данных[2].

Д. М. Алексеев, К. Н. Иваненко и В. Н. Убирайло в своих трудах отмечают, что угроза информационной безопасности – это совокупность условий и факторов, создающих опасность нарушения информационной безопасности[3].

По мнению К. А. Василенко, угроза информационной безопасности представляет собой потенциальное или реально возможное явление, способное привести к намеренному или случайному нарушению работы автоматизированной информационной системы, которое проявляется в изменении, использовании, копировании, блокировании или уничтожении информации[4].

В. В. Григорьева и Л. С. Плотникова отмечают, что угроза экономической безопасности организации – это потенциальная или реальная деятельность физических или юридических лиц, наносящая экономический вреди организации, что приводит к приостановлению деятельности или даже закрытию, либо к материальному и / или моральному ущербу. Любое действие субъекта, подразумевающее негативное последствие для организации является угрозой экономической безопасности[5].

Согласно И. Е. Лобановой, угроза информационной безопасности – это потенциальная возможность нарушить информационную безопасность, которую принято рассматривать как совокупность трех аспектов: доступности, целостности и конфиденциальности. Нарушение любого из них приводит к вредоносному воздействию на информационные системы[6].

Е. Н. Чекулаева отмечает, что угроза информационной безопасности – это потенциально возможное событие, процесс или явление в информационной среде, которые могут привести к нанесению ущерба чьим-либо интересам[7].

Проанализировав данные определения можно сделать вывод о том, что угрозы информационной безопасности рассматриваются с двух позиций. С первой - угроза рассматривается как некоторая совокупность факторов, то есть фактически понятие угрозы информации смешивается с понятием уязвимостей системы защиты, самой системой защиты и ее настройками, типом злоумышленника и т. д. В совокупности эти факторы приводят к существованию опасностей. Во втором случае под угрозой понимается некоторое событие, которое возникает в системе и приводит к негативным последствиям.

В том случае, когда под угрозой понимается совокупность факторов, приводящих к нанесению ущерба информации, в качестве классификационного признака используется любой из подобных факторов, или их совокупность. При этом выделяются такие признаки, как:

- источники угроз,

- средства, применяемые для реализации угроз,

- способы, применяемые для реализации угроз[8].

В случае, когда под угрозой понимается событие, приводящее к нанесению ущерба информации. В качестве классификационного признака выделяются:

- вид наносимого ущерба (результат реализации угрозы),

- направленность угроз,

- направление угроз[9].

Таким образом, можно сделать вывод, что угроза информационной безопасности представляет собой случайную или преднамеренную деятельность людей или физическое явление, которые могут привести к нарушению безопасности информации. Другими словам, это потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

1.2. Виды и характеристики угроз информационной безопасности

Важной задачей при оценке эффективности системы защиты информации является определение угроз для защищаемой информационной системы, что позволяет четко представить, чему именно должна противостоять система защиты. Также необходимо проводить классификацию угроз. Анализ научной литературы показывает, что существует множество подходов к классификации угроз. Рассмотрим их подробней.

Нарушениями в области информационной безопасности выступают угрозы, риски правонарушения (которые в свою очередь делятся на проступки и преступления), и различаются по степени опасности и виновности совершившего нарушение лица. Угроза для сохранения информации конфиденциальной возникает не автономно, а через возможное взаимодействие со слабыми элементами системы защиты. Иными словами, через факторы уязвимости. Угроза обычно нарушает привычную работу одного из носителей, а не поражает все устройство в целом. Уязвимости в основном образуются из-за неточностей в процессе обмена информацией, сложных условий эксплуатации, неполноценности каких-либо звеньев программы, несовершенства и недоработки программного обеспечения[10].

Часто угрозы применяются как инструмент для получения выгоды и нанесения вреда информации. Но бывает и так, что угроза возникает спонтанно и случайно из-за недостаточной степени защиты. К случайным угрозам относят сбои и отказы в работе системы (чаще всего это происходит из-за устаревания элементов информации, из-за перебоев в работе оборудования, из-за неисправности технических средств для хранения и обработки информации)[11].

К объективным угрозам относят активизируемые программные обеспечения, нелегальные программы, а также закладки аппаратуры. Субъективные угрозы встречаются больше остальных, поскольку включают в себя человеческий фактор в больше степени, чем остальные виды угроз[12].

Субъективные угрозы возникают из-за неточности и грубых ошибок, нарушающих информационную безопасность на разных этапах эксплуатации: на этапе загрузки программного обеспечения, управления или пользования технической аппаратурой. А так утечка информации возможна в случае несоблюдения сотрудником режима защиты личных данных, или неточности в процессе работы с данными, то есть при преобразовании информации, ее сохранении, поиска и уничтожения данных и др. В основном угрозы направляются хакерами и IT-специалистами, нарушающими законодательство, в области национальной безопасности: в социальную, научную, экономическую и управленческую сферу, поскольку именно в этих сферах хранится важная социально-значимая и личная информация, требующая, но не получающая достаточного внимания и защиты.

Различают три основных типа угроз информационной безопасности:

- нарушения целостности,

- нарушения доступности,

- нарушения конфиденциальности[13].

Угрозы нарушения целостности информации при автоматизированной обработке данных способны привести к изменению, дополнению или удалению информации. Целостности информации может быть нарушена случайно или умышленно. Такие угрозы наиболее опасны для систем телекоммуникация и систем передачи данных. Угрозы нарушения доступности информации могут привести к снижению работоспособности информационной системы или блокированию доступа к её ресурсам. Угрозы нарушения конфиденциальности информации приводят к копированию или хищению конфиденциальной информации с целью её разглашения лицам, заинтересованным в этом[14].

Классификацию угроз информационной безопасности при автоматизированной обработке данных можно делить по ряду признаков:

По природе возникновения:

- естественные (объективные) – это угрозы от природных явлений, повлекшие за собой нарушение автоматизированной информационной системы.

- искусственные (субъективные) – это те угрозы, которые могут нарушить автоматизированную информационную систему при помощи действий человека[15].

В свою очередь они отличаются мотивацией: намеренные и непреднамеренные действия. Непреднамеренные действия – это случайные действия, которые возникают по ошибке в действиях персонала, либо ошибками в программном обеспечении. Намеренные действия – это умышленные действия, имеющие корыстные побуждения злоумышленников. Некоторые авторы разделяют преднамеренные угрозы на:

- физические, к которым можно отнести хищения, грабеж, разбойные нападения и т.д.;

- технические (например, радиоразведка связи, перехват информации и т.д.);

- интеллектуальные – скрытое наблюдение, мошеннические операции, психологическое воздействие и т.д.[16]

По месту возникновения:

- в границах автоматизированной системы обработки данных;

- за пределами автоматизированной системы обработки данных[17].

По объекту возникновения:

- на автоматизированную информационную систему в целом;

- на объекты автоматизированной информационной системы с помощью завладения доступа к содержимому носителей информации и нарушения их работоспособности;

- на субъекты автоматизированной информационной системы, т.е. на процессы пользователей;

- на каналы передачи данных (например, нарушение конфиденциальности или доступности сети, изменение характеристик или топологии сети, изменение сообщений и т.д.)[18].

По принципу воздействия:

- с помощью стандартных способов доступа субъекта к информационной системе, при этом наблюдаются изменения состояния объекта;

- с помощью скрытых способов доступа субъекта к информационной системе, не оказывающих влияния на работоспособность информационной системы. Такое воздействие создает трудности при своевременном обнаружении и устранении проблемы[19].

По причине возникновения:

- неверно определенная политика информационной безопасности при автоматизированной обработке данных, заключенная в неправильности отражения сторон обработки информации;

- ошибки управления, при которых неадекватно осуществляется политика информационной безопасности (например, неправильно установленные права доступа к данным);

- некорректное функционирование программного обеспечения, основанное на ошибках в алгоритмах программ;

- сбои и отказы оборудования в результате ошибок конструкции, технологии производства оборудования, условий эксплуатации, ошибок разработки программного обеспечения и т.д.;

- неправильное хранение архивных данных вследствие выбора не того типа носителей или несоблюдения требований хранения[20].

По способу воздействия:

- непосредственное воздействие субъекта на объект атаки;

- воздействия на систему, осуществляемые законным образом, но вследствие ранее несанкционированных действий (например, захват привилегий);

- опосредованное воздействие субъекта на объект атаки с помощью других пользователей.

Одним из основных источников угроз безопасности информации в компьютерных системах является использование специальных программ, получивших название «вредительские программы». В зависимости от механизма действия вредительские программы делятся на четыре класса:

- логические бомбы;

- черви;

- троянские кони;

- компьютерные вирусы[21].

Существуют подходы к классификации угроз, в которых используется сразу несколько классификационных параметров. К ним относятся классификация угроз для распределенных вычислительных систем и системная классификация угроз. В качестве классификационных признаков выберем вид наносимого ущерба и направленность угроз, так как они в полной мере отражают проблему соотношения направленных угроз и наносимого ими ущерба. Таким образом, классификация будет достаточно простой и понятной и охватывать два основных аспекта в области защиты информации (наносимый ущерб – направленность угроз).

Угрозами информационной безопасности по виду наносимого ущерба являются:

- хищение (копирование) информации;

- утрата информации владельцами;

- уничтожение информации;

- модификация (искажение) информации;

- нарушение доступности (блокирование) информации;

- отрицание подлинности информации;

- раскрытие (разглашение) информации;

- навязывание ложной информации.

По направленности угроз:

- нарушение конфиденциальности информации;

- нарушение доступности информации;

- нарушение целостности информации[22].

Выводы к Главе 1:

В любой экономической деятельности значительную роль приобретает защита информации. Это связано с тем, что информация сегодня – наиболее ценный ресурс, от которого зависит как функционирование отдельного предприятия, так и всей страны. Для современных организаций и предприятий проблема обеспечения информационной безопасности является одной из ключевых.

На основе общего анализа определений был сделан вывод, что угроза информационной безопасности представляет собой случайную или преднамеренную деятельность людей или физическое явление, которые могут привести к нарушению безопасности информации. Другими словам, это потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Анализ научной литературы показывает, что существует множество подходов к классификации угроз.

Различают три основных типа угроз информационной безопасности:

- нарушения целостности,

- нарушения доступности,

- нарушения конфиденциальности.

Глава 2. Анализ современных угроз информационной безопасности

2.1. Анализ угроз информационной безопасности в России в 2018 году

Угрозы информационной безопасности за 2018 год:

- Преобладают целенаправленные атаки, доля которых увеличивалась на протяжении всего года и в четвертом квартале составила 62%.

- Растет доля атак, направленных на кражу информации. Злоумышленники похищают преимущественно персональные данные (30%), учетные данные (24%) и данные платежных карт (14%).

- В 2018 году внимание преступников привлекли медицинские учреждения в США и Европе: по количеству атак они опередили даже финансовые организации. Хакеров интересует как медицинская информация, так и возможность получить выкуп за восстановление работоспособности компьютерных систем: медучреждения легче соглашаются заплатить хакерам, поскольку от этого могут зависеть жизнь и здоровье людей.

- Вредоносное ПО используется уже в 56% кибератак. Этому способствует тот факт, что вредоносные программы с каждым годом становятся более доступными, и соответственно, снижается порог входа в киберпреступный бизнес.

- Наиболее популярным стало ПО для шпионажа и удаленного управления, с помощью которого преступники собирают конфиденциальную информацию или, в случае целенаправленной атаки, закрепляются в системе.

- Доля майнеров в общем числе заражений вредоносным ПО уменьшается на фоне общего снижения курсов криптовалют и повышения сложности их добычи. Если в первом квартале года доля майнеров составляла 23%, то по итогам четвертого квартала — всего 9%.

- Преступники все чаще прибегают к сложным и многоэтапным техникам, включающим в себя взлом инфраструктуры компаний-партнеров, заражение ресурсов известных производителей ПО или комбинацию нескольких методов в рамках одной атаки.

- Существенно возросла роль социальной инженерии как в атаках на организации, так и в отношении частных лиц. Преступники используют всевозможные каналы связи — электронную почту, мессенджеры, телефонные звонки, SMS-сообщения и даже обычную почту.

- Мощность DDoS-атак продолжает расти. В 2018 году были зафиксированы две самые крупные DDoS-атаки в истории — мощностью 1,35 и 1,7 терабит в секунду. Такие результаты были достигнуты усилением атак с помощью серверов memcashed.

- Грань между киберпреступлениями и другими видами преступной деятельности постепенно размывается. Большая часть инцидентов связана не непосредственно с кражей денег, а только с похищением различной информации, что свидетельствует о том, что взлом компьютерных систем может являться лишь подготовительным этапом в будущих крупных мошеннических схемах или инструментом в кибервойне. Украденные сведения могут быть использованы как против частных лиц, к примеру для оформления кредитов на чужое имя, получения бесплатных медицинских услуг или дорогостоящих медикаментов, так и против организаций и даже государств — например, с целью присвоения чужих технологий и разработок[23].

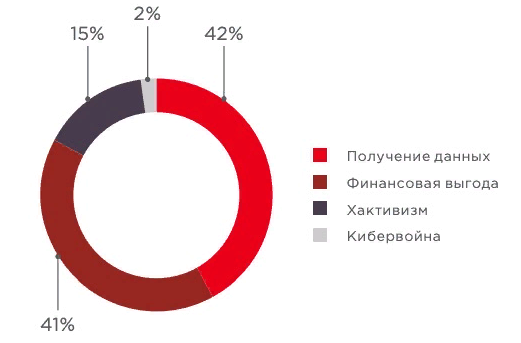

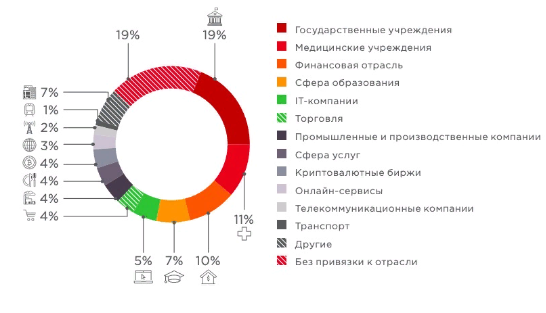

Большинство атак в 2018 году предсказуемо совершалось с целью обогащения или получения конфиденциальных данных. При этом атаки, направленные на получение информации, зачастую также содержат финансовый подтекст: украденные данные затем используются для кражи денег, шантажа или размещаются для продажи на теневом рынке[24]. На рисунке 1 отображены мотивы злоумышленников, на рисунке 2 представлены категории жертв информационной безопасности среди юридических лиц.

Мы рассматриваем только уникальные события, поэтому за единичную атаку принимается вредоносная кампания в целом, а не отдельный инцидент. В рамках одной кампании может произойти множество схожих инцидентов, например, миллионы случаев заражения одним шифровальщиком, которые будут учтены как одна масштабная атака.

Рисунок 1. Мотивы злоумышленников[25]

Почти четверть атак (23%) затронули частных лиц. Среди юридических лиц в 19% инцидентов жертвами хакеров стали государственные учреждения, еще в 11% случаев пострадали медицинские учреждения, а в 10% — финансовые организации. Если атака была массовой и затрагивала компании из различных сфер, мы относили ее к категории «Без привязки к отрасли»[26].

Рисунок 2. Категории жертв среди юридических лиц

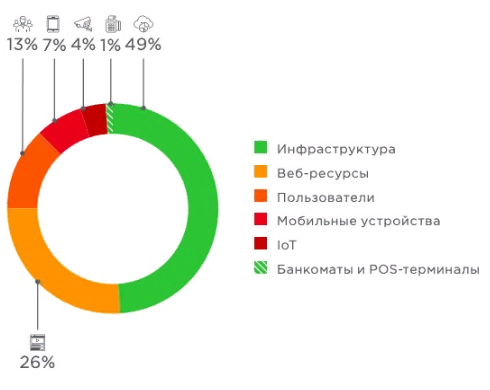

На рисунке 3 показаны объекты информационных атак. Чаще всего злоумышленники атаковали инфраструктуру и веб-ресурсы компаний: это 49% и 26% атак соответственно. Доля атак на банкоматы и POS-терминалы за год сократилась с 3% до 1%[27].

Рисунок 3. Объекты информационных атак

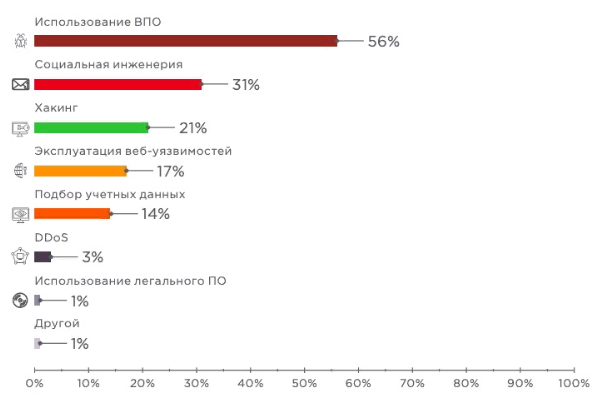

Действия хакеров становятся все более хитроумными: атаки все чаще проходят в несколько этапов, в рамках которых применяются разные методы. Вредоносное ПО используется более чем в половине атак, возросла роль социальной инженерии: к ней хакеры прибегают в каждой третьей атаке[28]. Методы атак приведены на Рисунке 4.

Рисунок 4. Методы информационных атак[29]

Распространенность вредоносных атак на 2018 год: 9 миллионов вредоносных URL и 2,4 миллиона атак, заблокированных на каждый миллион конечных устройств в месяц. В течение анализируемого периода 20,7% изученных компьютеров подверглись хотя бы одной вредоносной атаке.

Самые успешные типы атак против компаний в 2018 году:

- Широко распространенные вредоносные атаки,

- Атаки с использованием RDP,

- Бум криптоджекинга и цифровальщиков как услуги[30].

Основной целью для кибер-преступников все еще являются конечные устройства. Именно на них хранится основной объем конфиденциальной информации, именно там они могут злоупотреблять регистрационными данными жертвы, что позволяет им перемещаться внутри сети от одной системы к другой. Однако бюджет безопасности на защиту конечных устройств составляет примерно одну треть от того, что выделяется на безопасность сети в целом. Поэтому неудивительно, что, учитывая такие эти бюджетные ограничения, многие корпоративные конечные устройства все еще защищены "традиционными" технологиями, которые не подходят для решения современных задач информационной безопасности. Неудивительно и то, насколько успешны многие злоумышленники, учитывая, что в среднем для компрометации систем им требуется намного меньше времени, чем-то время, которое необходимо предприятиям для их обнаружения. Эта несбалансированность наряду с хронической нехваткой специалистов в данной сфере по-прежнему будут представлять собой для предприятий основные проблемы, связанные с информационной безопасностью[31].

Обычные пользователи наиболее часто подвергались атакам злоумышленников. В ходе атак преступники главным образом прибегали к социальной инженерии (43% от общего числа инцидентов) и использовали вредоносное ПО (73% от общего числа инцидентов). Чаще всего компьютеры и мобильные устройства пользователей заражались шпионским ПО (21%), которое собирало учетные данные для доступа к личным кабинетам в онлайн-банках, криптовалютным кошелькам и другим сервисам. Как правило, источником вредоносных программ становились официальные магазины приложений, веб-сайты и электронная почта[32].

С общим падением курсов криптовалют уменьшается и доля атак с применением майнеров, которые были на пике популярности в прошлом году; майнинг становится нерентабельным для злоумышленников. Если в первом квартале при атаках на частных лиц майнеры составляли 27% выявленного вредоносного ПО, то к концу года их доля постепенно снизилась до 13%[33].

Доступное из Интернета RDP-подключение представляет в наши дни все более серьезный риск для многих организаций, которые не знают о своей незащищенности. Стать жертвой данной техники атак означает постоянное сканирование со стороны киберпреступников в поиске легких возможностей проникновения в сеть компании. Что касается наиболее распространенных векторов входа и вредоносных кодов в этом году, то электронная почта продолжает оставаться наиболее популярным вектором атаки, хотя многие из них в конечном итоге оказывались в спамовых папках до того, как попасть на конечное устройство. Пользователи, особенно при использовании мобильных устройств, в большей степени подвержены риску со стороны вредоносных URL или зараженных сайтов[34].

Прогнозы угроз информационной безопасности на 2019 год:

- Тенденция к росту атак, направленных на хищение данных, скорее всего, сохранится. Преступники продолжат атаковать слабо защищенные ресурсы для кражи персональных, медицинских, платежных данных. В зоне риска находятся компании из тех областей, где уровень защищенности пока не очень высок, например, из сфер услуг, образования, медицины или розничной торговли. Вредоносное ПО для сбора платежных данных с веб-сайтов, POS-терминалов и банкоматов будет активно развиваться.

- Преступники будут искать новые пути распространения вредоносного ПО и совершенствовать старые. Социальная инженерия, вероятно, останется основным путем распространения, однако в связи с ростом осведомленности о различных способах мошенничества преступники начнут разрабатывать более хитроумные схемы обмана пользователей. Многоэтапные атаки (через supply chain) также не потеряют актуальности.

- Продолжатся атаки шифровальщиков-вымогателей на наиболее чувствительные к простоям и потере данных компании. Как показывает практика, некоторые организации не имеют плана действий и резервных ресурсов на случай сбоя в функционировании критически важных систем — и предпочитают заплатить преступникам, чтобы как можно скорее возобновить рабочие процессы.

- Майнеры стали приносить своим владельцам намного меньший доход, поэтому если ситуация на рынке криптовалют не изменится, количество заражений майнерами продолжит снижаться.

- Мощность DDoS-атак будет увеличиваться как в связи с продолжающимся ростом ботнетов, так и в связи с использованием новых техник и уязвимостей, позволяющих многократно усиливать атаки, а также наличия в свободном доступе ПО, которым может воспользоваться даже неопытный злоумышленник.

- Проправительственные группировки продолжат атаковать промышленные предприятия. Причем их целью может стать уже не шпионаж, а нарушение технологических процессов, которое приведет к человеческим жертвам. В прошедшем году мы видели попытки таких атак, но в ближайшее время они могут претвориться в жизнь, если компании не примут мер для повышения уровня защищенности.

- Киберпреступность будет все больше переплетаться с другими видами преступной деятельности. Инциденты, связанные со взломом компьютерных систем, например, кража персональных данных, будут находить продолжение в тех преступлениях, которые обычно не попадают в поле зрения специалистов по информационной безопасности.

- Рынок киберуслуг продолжит развиваться. Будет появляться все больше группировок, которые предпочтут не вкладывать ресурсы в разработку собственного ПО, а покупать уже готовое. В результате одни и те же программы будут использоваться разными группами киберпреступников, что существенно усложнит атрибуцию.

- Разработчикам вредоносного ПО выгодно продавать как можно больше копий одной утилиты, поэтому они будут нацелены на широкую аудиторию. В приоритете будет расширяемое модульное ПО с гибкой архитектурой, которая позволяет легко добавлять новые функции для выполнения разных задач. Такие универсальные программы наверняка будет более востребованы у преступников, чем узконаправленные.

- В 2018 году за невыполнение требований GDPR уже были оштрафованы первые компании, но в целом регуляторы применяли штрафные санкции лишь в крайних случаях. Вероятно, в будущем они будут более строги в отношении организаций, проявивших халатность при обработке данных[35].

2.2. Анализ внутренних угроз информационной безопасности в российских и зарубежных компаниях

Аналитики «SearchInform» провели анонимный опрос российских компаний с целью оценить уровень информационной защиты и подход к вопросам информационной безопасности. В исследовании приняли участие 1024 человека: начальники и сотрудники ИБ-подразделений, эксперты отрасли и руководители организаций из коммерческой (74%), государственной (23%) и некоммерческой сфер (3%). Исследование затронуло IT, нефтегазовый сектор, промышленность и транспорт, кредитно-финансовую сферу, ритейл, здравоохранение и другие отрасли.

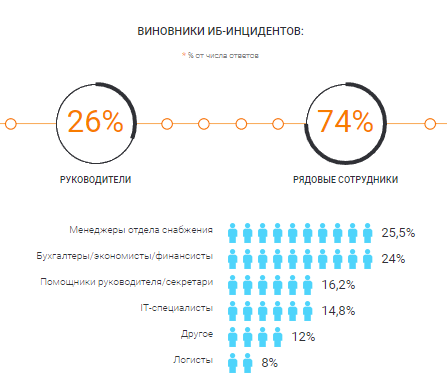

На рисунке 5 отражены результаты опроса рецензентов о сотрудниках организаций, представляющих угрозы информационной безопасности.

Рисунок 5. Специалисты компаний, несущие угрозы информационной безопасности [36]

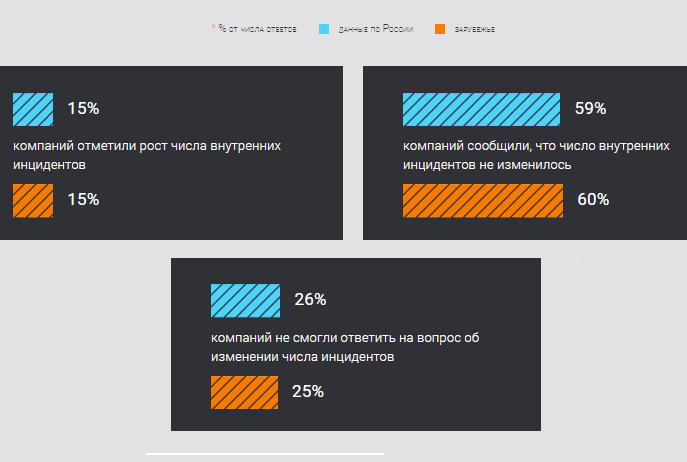

Исследование показывает явное повышение осведомленности бизнеса об угрозах информационной безопасности. С этой точки зрения неважно, увеличилось или уменьшилось количество ИБ-инцидентов (а оно год от года растет). Важно, что их стали чаще выявлять, это однозначно положительный тренд. На рисунке 6 представлена динамика о внутренних угрозах информационной безопасности российских и зарубежных компаний.

Рисунок 6. Динамика внутренних угроз информационной безопасности российских и зарубежных компаний за 2018 год[37]

66% российских компаний и 70% зарубежных компаний столкнулись с утечками информации в 2018 году.

По данным российских компаний утечка была связана с:

- Информацией о клиентах и сделках – 29%.

- Технической информацией – 24%.

- Информацией о персональных данных – 20%.

- Информацией о партнерах – 16%.

- Внутренней бухгалтерией – 6%.

По данным зарубежных компаний утечка была связана с:

- Информацией о клиентах и сделках – 38%.

- Информацией о персональных данных – 26%.

- Технической информацией – 19%.

Проблема утечек актуальна для всего мира, это подтверждают и объективные данные. Прикладной аспект реализации и нейтрализации угроз довольно разный в российских и зарубежных компаниях – это объясняется скорее различием в бизнес-процессах и используемых средствах, нежели географической принадлежностью как таковой.

Количество документов в виде изображений – сканов, фотографий, скриншотов, PDF – за последнее время значительно увеличилось. Еще 3 года назад таких документов в организациях было не более трети. Как показало исследование, сегодня в 54% компаний половина информации и более хранится в графических форматах. У некоторых организаций таких документов до 80-90%. Паспорта, кредитные карты, водительские удостоверения и другие документы часто передаются за пределы контура безопасности в форматах JPEG, PNG, TIFF. 30% утечек таких документов происходит по электронной почте и 30% документов сотрудники выносят на мобильных устройствах[38].

Количество документов в формате изображений продолжит расти: одна из причин – распространение мобильных приложений и доступность смартфонов с хорошими камерами. Чтобы регистрироваться в сервисах, оформлять счета или договоры, совершать платежи и получать скидки, клиенты все чаще представляют данные и документы в виде фотографий и сканов в крупные банки, магазины, операторам.

Для этих организаций защита персональных данных и другой конфиденциальной информации пользователей от утечек становится критически важной, чтобы избежать финансовых и репутационных рисков. Помочь в этом могут технологии оптического распознавания и искусственного интеллекта ABBYY в составе DLP-систем: они позволяют определять тип документа по его содержанию и внешнему виду, распознавать данные на сложных изображениях, вовремя выделять критичную информацию и предотвращать ее утечку[39].

Выводы к Главе 2:

Были приведены данные статистики угроз информационной безопасности за 2018 год.

Растет доля атак, направленных на кражу информации. Злоумышленники похищают преимущественно персональные данные (30%), учетные данные (24%) и данные платежных карт (14%).

Наиболее популярным стало ПО для шпионажа и удаленного управления, с помощью которого преступники собирают конфиденциальную информацию или, в случае целенаправленной атаки, закрепляются в системе.

Большинство атак в 2018 году предсказуемо совершалось с целью обогащения или получения конфиденциальных данных.

Были приведены мотивы злоумышленников, категории жертв среди юридических лиц, объекты информационных атак, а также методы информационных атак.

Самые успешные типы атак против компаний в 2018 году:

- Широко распространенные вредоносные атаки,

- Атаки с использованием RDP,

Бум криптоджекинга и цифровальщиков как услуги.

Был приведен прогноз угроз информационной безопасности на 2019 год.

Была приведена статистика о внутренних угрозах информационной безопасности в российских и зарубежных компаниях.

Исследовав отчеты со статистикой угроз и утечек информации крупных компаний, занимающихся исследованиями в области информационной безопасности, можно сделать вывод о том, что наибольшая угроза информационной безопасности исходит от сотрудников организации. Пользователи и обслуживающий персонал имеют наиболее широкие возможности по осуществлению несанкционированных действий, вследствие наличия у них определенных полномочий по доступу к информационным ресурсам и хорошего знания технологии обработки информации и защитных мер.

ЗАКЛЮЧЕНИЕ

В любой экономической деятельности значительную роль приобретает защита информации. Это связано с тем, что информация сегодня – наиболее ценный ресурс, от которого зависит как функционирование отдельного предприятия, так и всей страны. Для современных организаций и предприятий проблема обеспечения информационной безопасности является одной из ключевых. Проблема уязвимости информации всегда будет актуальной, так как угрозы развиваются вместе с информационными технологиями.

На основе изучения специальной литературы об угрозах информационной безопасности был рассмотрен теоретический аспект темы: изучены понятие и сущность угрозы информационной безопасности, а также виды и характеристики угроз информационной безопасности.

На основе общего анализа определений был сделан вывод, что угроза информационной безопасности представляет собой случайную или преднамеренную деятельность людей или физическое явление, которые могут привести к нарушению безопасности информации. Другими словам, это потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Анализ научной литературы показывает, что существует множество подходов к классификации угроз.

Различают три основных типа угроз информационной безопасности:

- нарушения целостности,

- нарушения доступности,

- нарушения конфиденциальности.

На основе общего анализа определений был сделан вывод, что поисковые Были приведены данные статистики угроз информационной безопасности за 2018 год.

Растет доля атак, направленных на кражу информации. Злоумышленники похищают преимущественно персональные данные (30%), учетные данные (24%) и данные платежных карт (14%).

Наиболее популярным стало ПО для шпионажа и удаленного управления, с помощью которого преступники собирают конфиденциальную информацию или, в случае целенаправленной атаки, закрепляются в системе.

Большинство атак в 2018 году предсказуемо совершалось с целью обогащения или получения конфиденциальных данных.

Были приведены мотивы злоумышленников, категории жертв среди юридических лиц, объекты информационных атак, а также методы информационных атак.

Самые успешные типы атак против компаний в 2018 году:

- Широко распространенные вредоносные атаки,

- Атаки с использованием RDP,

Бум криптоджекинга и цифровальщиков как услуги.

Был приведен прогноз угроз информационной безопасности на 2019 год.

Была приведена статистика о внутренних угрозах информационной безопасности в российских и зарубежных компаниях.

Исследовав отчеты со статистикой угроз и утечек информации крупных компаний, занимающихся исследованиями в области информационной безопасности, можно сделать вывод о том, что наибольшая угроза информационной безопасности исходит от сотрудников организации. Пользователи и обслуживающий персонал имеют наиболее широкие возможности по осуществлению несанкционированных действий, вследствие наличия у них определенных полномочий по доступу к информационным ресурсам и хорошего знания технологии обработки информации и защитных мер.

Можно заключить, что проведенное исследование угроз информационной безопасности позволило решить цель и задачи, поставленные в работе.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Алексеев Д. М. Классификация угроз информационной безопасности / Д. М. Алексеев, К. Н. Иваненко, В. Н. Убирайло // Символ науки. – 2016. - №9 – С. 18 – 20.

2. Анищенко В. А. Анализ угроз и уязвимостей информационной безопасности организации / В. А. Анищенко // Достижения науки и образования. – 2017. – С. 17 – 20.

3. Бабошина Т. Д. Анализ подходов к классификации угроз / Т. Д. Бабошина // Вестник современных исследований. – 2018. - №6.1(21). – С. 234 – 235.

4. Богданов Д. С. Безопасность промышленных информационных систем, виды угроз и общие принципы защиты информации / Д. С. Богданов // Университет наук. – 2018. - №26. – С. 405 – 408.

5. Василенко К. А. Классификации, виды и особенности угроз информационной безопасности при автоматизированной обработке данных в компьютерных системах / К. А. Василенко // Аллея науки. – 2018. – Том 1. - №7(23). – С. 514 – 518.

6. Гостев Д. А. Мониторинг угроз экономической безопасности предприятия / Д. А. Гостев // Молодежь и кооперация: инновации и творчество. – 2016. – С. 83 – 92.

7. Григорьева В. В. Анализ потенциальных и реальных угроз экономической безопасности организации / В. В. Григорьева, Л. С. Плотникова // Лучшая студенческая статья 2019. – 2019. – С. 124 – 130.

8. Кабулов А. В. Классификация угроз информационной безопасности сложных систем / А. В. Кабулов, А. А. Варисов, А. Каримов // Word science: problems and innovation. – 2019. – С. 24 – 35.

9. Кацупеев А. А. Обзор видов угроз информационной безопасности и методик их оценивания / А. А. Кацупеев // Теория, методы проектирования, программно-техническая платформа корпоративных информационных систем. – 2015. – С. 14 – 18.

10. Клеутин А. И. Виды и особенности угроз информационной безопасности / А. И. Клеутин // Экономика и социум. – 2016. - № 6-1(25). – С. 1074 – 1077.

11. Кривобокова Д. Ю. Угрозы, риски в области информационной безопасности / Д. Ю. Кривобокова, А. В. Лошкарев, Е. Н. Чуракова // Университет наук. – 2018. - №22. – С. 962 – 967.

12. Лобанова Е. И. Понятие угрозы в информационной безопасности. Виды угроз в информационной безопасности / Е. И. Лобанова // Взгляд молодых ученых на проблемы устойчивого развития. – 2017. – С. 279 – 283.

13. Лушников Н. Д. Структура угроз безопасности информации / Н. Д. Лушников // Инновационное развитие. – 2017. - №12(17). – С. 69 – 70.

14. Мельникова А. С. Актуальные виды угроз информационной безопасности / А. С. Мельникова // Научный альманах. – 2018. - №11-2(49). – С. 35 – 36.

15. Паршин К. А. Анализ актуальных угроз информационной безопасности / К. А. Паршин, М. С. Подгорный // Инновационный транспорт – 2016: специализация железных дорог. – 2017. – С. 745 – 752.

16. Портал Panda [Электронный ресурс]. – Режим доступа: https://www.cloudav.ru/mediacenter/security/annual-cybersecurity-report-2018/ (дата обращения: 29.09.19).

17. Портал Positive Technologies [Электронный ресурс]. – Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2018/ (дата обращения: 26.09.19).

18. Портал SearchInform [Электронный ресурс]. – Режим доступа: https://searchinform.ru/research-2018/ (дата обращения: 28.09.19).

19. Проноза А. А. Угрозы безопасности в социальных сетях и защита от информации / А. А. Проноза, А. А. Чечулин, Н. А. Комашинский // Региональная информатика и информационная безопасность. – 2017. – С. 259 – 261.

20. Степанов Л. В. Формализация угроз информационной безопасности и комплексное оценивание эффективности защиты информации / Л. В. Степанов, А. В. Паринов, Л. П. Коротких // Вестник воронежского института ФСИН России. – 2017. - №4. – С. 156 – 162.

21. Федотов А. С. Модель угроз информационной безопасности / А. С. Федотов, И. А. Шагапов // Приоритеты мировой науки: эксперимент и научная дискуссия. – 2019. – С. 36 – 38.

22. Чекулаева Е. Н. Основные виды и важность факторов угроз информации в информационной и экономической безопасности / Е. Н. Чекулаева // Современные технологии: проблемы инновационного развития и внедрения результатов. – 2019. – С. 19 – 24.

23. Шматков Р. Н. Актуальные виды угроз информационной безопасности / Р. Н. Шматков, А. Е. Нестерова, Д. Е. Кузнецова // Informatization of society: socio-economic, socio-cultural and international aspects. – 2019. – С. 48 – 51.

24. Штайгер А. А. Виды угроз информационной безопасности и их классификация / А. А. Штайгер // Вестник современных исследований. – 2018. - №5ю1(20). – С. 563 – 565.

-

Клеутин А. И. Виды и особенности угроз информационной безопасности / А. И. Клеутин // Экономика и социум. – 2016. - № 6-1(25). – С. 1074. ↑

-

Кацупеев А. А. Обзор видов угроз информационной безопасности и методик их оценивания / А. А. Кацупеев // Теория, методы проектирования, программно-техническая платформа корпоративных информационных систем. – 2015. – С. 14. ↑

-

Алексеев Д. М. Классификация угроз информационной безопасности / Д. М. Алексеев, К. Н. Иваненко, В. Н. Убирайло // Символ науки. – 2016. - №9 – С. 19. ↑

-

Василенко К. А. Классификации, виды и особенности угроз информационной безопасности при автоматизированной обработке данных в компьютерных системах / К. А. Василенко // Аллея науки. – 2018. – Том 1. - №7(23). – С. 515. ↑

-

Григорьева В. В. Анализ потенциальных и реальных угроз экономической безопасности организации / В. В. Григорьева, Л. С. Плотникова // Лучшая студенческая статья 2019. – 2019. – С. 124. ↑

-

Лобанова Е. И. Понятие угрозы в информационной безопасности. Виды угроз в информационной безопасности / Е. И. Лобанова // Взгляд молодых ученых на проблемы устойчивого развития. – 2017. – С. 279 – 283. ↑

-

Чекулаева Е. Н. Основные виды и важность факторов угроз информации в информационной и экономической безопасности / Е. Н. Чекулаева // Современные технологии: проблемы инновационного развития и внедрения результатов. – 2019. – С. 20 ↑

-

Кривобокова Д. Ю. Угрозы, риски в области информационной безопасности / Д. Ю. Кривобокова, А. В. Лошкарев, Е. Н. Чуракова // Университет наук. – 2018. - №22. – С. 963. ↑

-

Федотов А. С. Модель угроз информационной безопасности / А. С. Федотов, И. А. Шагапов // Приоритеты мировой науки: эксперимент и научная дискуссия. – 2019. – С. 36. ↑

-

Кривобокова Д. Ю. Угрозы, риски в области информационной безопасности / Д. Ю. Кривобокова, А. В. Лошкарев, Е. Н. Чуракова // Университет наук. – 2018. - №22. – С. 964. ↑

-

Степанов Л. В. Формализация угроз информационной безопасности и комплексное оценивание эффективности защиты информации / Л. В. Степанов, А. В. Паринов, Л. П. Коротких // Вестник воронежского института ФСИН России. – 2017. - №4. – С. 157. ↑

-

Кабулов А. В. Классификация угроз информационной безопасности сложных систем / А. В. Кабулов, А. А. Варисов, А. Каримов // Word science: problems and innovation. – 2019. – С. 24 – 35. ↑

-

Анищенко В. А. Анализ угроз и уязвимостей информационной безопасности организации / В. А. Анищенко // Достижения науки и образования. – 2017. – С. 18. ↑

-

Бабошина Т. Д. Анализ подходов к классификации угроз / Т. Д. Бабошина // Вестник современных исследований. – 2018. - №6.1(21). – С. 234. ↑

-

Кацупеев А. А. Обзор видов угроз информационной безопасности и методик их оценивания / А. А. Кацупеев // Теория, методы проектирования, программно-техническая платформа корпоративных информационных систем. – 2015. – С. 15. ↑

-

Проноза А. А. Угрозы безопасности в социальных сетях и защита от информации / А. А. Проноза, А. А. Чечулин, Н. А. Комашинский // Региональная информатика и информационная безопасность. – 2017. – С. 259. ↑

-

Шматков Р. Н. Актуальные виды угроз информационной безопасности / Р. Н. Шматков, А. Е. Нестерова, Д. Е. Кузнецова // Informatization of society: socio-economic, socio-cultural and international aspects. – 2019. – С. 50. ↑

-

Штайгер А. А. Виды угроз информационной безопасности и их классификация / А. А. Штайгер // Вестник современных исследований. – 2018. - №5ю1(20). – С. 564. ↑

-

Богданов Д. С. Безопасность промышленных информационных систем, виды угроз и общие принципы защиты информации / Д. С. Богданов // Университет наук. – 2018. - №26. – С. 406. ↑

-

Гостев Д. А. Мониторинг угроз экономической безопасности предприятия / Д. А. Гостев // Молодежь и кооперация: инновации и творчество. – 2016. – С. 85. ↑

-

Лушников Н. Д. Структура угроз безопасности информации / Н. Д. Лушников // Инновационное развитие. – 2017. - №12(17). – С. 69. ↑

-

Паршин К. А. Анализ актуальных угроз информационной безопасности / К. А. Паршин, М. С. Подгорный // Инновационный транспорт – 2016: специализация железных дорог. – 2017. – С. 746. ↑

-

Портал Positive Technologies [Электронный ресурс]. – Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2018/ (дата обращения: 26.09.19). ↑

-

Там же. ↑

-

Портал Positive Technologies [Электронный ресурс]. – Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2018/ (дата обращения: 26.09.19). ↑

-

Там же. ↑

-

Портал Positive Technologies [Электронный ресурс]. – Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2018/ (дата обращения: 26.09.19). ↑

-

Мельникова А. С. Актуальные виды угроз информационной безопасности / А. С. Мельникова // Научный альманах. – 2018. - №11-2(49). – С. 35. ↑

-

Портал Panda [Электронный ресурс]. – Режим доступа: https://www.cloudav.ru/mediacenter/security/annual-cybersecurity-report-2018/ (дата обращения: 29.09.19). ↑

-

Там же. ↑

-

Григорьева В. В. Анализ потенциальных и реальных угроз экономической безопасности организации / В. В. Григорьева, Л. С. Плотникова // Лучшая студенческая статья 2019. – 2019. – С. 127. ↑

-

Портал Panda [Электронный ресурс]. – Режим доступа: https://www.cloudav.ru/mediacenter/security/annual-cybersecurity-report-2018/ (дата обращения: 29.09.19). ↑

-

Там же. ↑

-

Портал Positive Technologies [Электронный ресурс]. – Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2018/ (дата обращения: 26.09.19). ↑

-

Портал Positive Technologies [Электронный ресурс]. – Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2018/ (дата обращения: 26.09.19). ↑

-

Портал SearchInform [Электронный ресурс]. – Режим доступа: https://searchinform.ru/research-2018/ (дата обращения: 28.09.19). ↑

-

Портал SearchInform [Электронный ресурс]. – Режим доступа: https://searchinform.ru/research-2018/ (дата обращения: 28.09.19). ↑

-

Портал SearchInform [Электронный ресурс]. – Режим доступа: https://searchinform.ru/research-2018/ (дата обращения: 28.09.19). ↑

-

Там же. ↑

- Анализ структуры собственного капитала

- азработка и реализация конфигурации «Книжный магазин

- Фестиваль современного искусства

- Разработка концепции венчурного проекта(ТЕОРИТИЧЕСКИЕ ОСНОВЫ УПРАВЛЕНИЯ РИСКАМИ ИННОВАЦИОННОЙ ДЕЯТЕЛЬНОСТИ)

- Менеджмент человеческих ресурсов (ООО "Автобус")

- Особенности политики мотивации персонала малых предприятий (МФО кредитный потребительский кооператив «Первый»)

- «Цель и задачи налогового учета»(Теоретические и методологические основы налоговой системы Российской Федерации)

- Современные особенности курсообразования мировых валют)

- Государственное регулирование предпринимательской деятельности)

- Опека и попечительство. Патронаж над дееспособными гражданами (Исторический аспект развития опеки и попечительства)

- Анализ поисковых систем в сети Интернет (Понятие и сущность поисковых систем)

- Проектирование реализации операций бизнес-процесса ( Планирование закупок и размещение заказов поставщикам )