Теоретические аспекты определения объектов защиты информации

Содержание:

Введение

В настоящее время с развитием и повсеместным распространением информационных технологий актуальной становится задача внедрения систем защиты информации, так как для многих организаций информационные активы определяют технологию работы предприятия, и без их применения деятельность организаций не представляется возможной. Кроме того, ряд видов информации подлежит использованию технологий защиты согласно принятым федеральным нормативным актам. Так, специальные средства защиты информации необходимо использовать при обработке персональных данных использовании ключей электронной подписи. Также немаловажным объектом защиты является коммерчески значимая информация. В рамках данной работы рассматриваются вопросы кадрового обеспечения в технологии работы с конфиденциальной информацией.

В настоящее время с развитием автоматизированных систем и накоплением большого количества данных информационные ресурсы становятся дорогостоящим активом. Утеря, либо нарушение функциональности информационных систем могут приводить к значительным как материальным, так и репетиционным потерям в организациях. Таким образом, к подходу к кадровому обеспечению работы по информационной безопасности необходимо уделять особе внимание.

Технологии защиты информации в настоящее время стандартизованы и их применение описывается в принятых государственных стандартах. Для применения того или иного стандарта необходимо проведение аудита системы защиты информации, по результатам которого присваивается класс информационной системы и в соответствии с присвоенным классом производится проектирование системы информационной безопасности предприятия.

Цель этой работы заключается в разработке методики отбора персонала для работы с конфиденциальной информацией.

Задачи работы:

- изучить нормативно-правовую базу определения объектов защиты информации;

- определение государственных служб, обеспечивающих контроль исполнения требований защиты информации;

- разработка методики отбора персонала для работы с конфиденциальной информацией.

Объект исследования: технологии защиты информации.

Предмет исследования: технология отбора персонала для работы с конфиденциальной информацией.

Методы исследования: изучение литературных источников, нормативно-правовой базы, изучение технической документации средств защиты информации, анализ состояния работы в области защиты информации, сравнения, включенного наблюдения.

1.Теоретические аспекты определения объектов защиты информации

1.1. Анализ нормативной базы в области защиты информации

С развитием автоматизированных средств обработки данных становится возможной утечка больших массивов информации по определенной тематике, в том числе и содержащей информацию персонифицированного характера. Современные носители информации малогабаритны, и при этом позволяют хранить региональные или даже федеральные базы данных. Распространены случаи продаж баз данных, содержащих большие объемы информации, в том числе через сеть Интернет. Известны прецеденты, когда утечка информации приводила к прямым материальным потерям их обладателя. Кроме того, повсеместное внедрение информационных систем приводит к тому, что информация сама становится одним из наиболее ценных активов на предприятии и в связи с этим независимо от ее характера становится объектом защиты.

Объектами защиты информации в автоматизированных системах государственных структур являются:

- государственная тайна;

- персональные данные граждан;

- коммерчески значимая информация, передаваемая с отчетами в государственные органы;

- информация, содержащаяся в базах данных информационной системы предприятия;

- ключевая информация в технологии работы с электронными подписями;

- данные об архитектуре автоматизированной системы государственной структуры;

- аппаратное обеспечение автоматизированной системы.

Методология определения объектов защиты информации, классификация типовых угроз, модели нарушителей определяются в нормативно-правовых актах, согласно которым проводится аудит информационной системы предприятия, определяются объекты защиты, и согласно определенному классу проектируется архитектура информационной безопасности.

Нормативной базой технологии систем информационной безопасности являются: федеральное законодательство, нормативные правовые акты Президента Российской Федерации и Правительства Российской Федерации, а также руководящие документы Федеральной службы по техническому и экспортному контролю (ФСТЭК) и Федеральной службы безопасности Российской Федерации (ФСБ), регулирующие вопросы безопасности информации, а также принятые на их основе стандарты информационной безопасности, применяемые к конкретным отраслям.

В соответствии с нормативными документами в области защиты информации, каждое предприятие и организация, в которой производится обработка персональных данных, обязано принять ряд организационных и технологических мер по обеспечению защиты информации.

Проведем обзор законодательства в области информационной безопасности.

Схема базовой системы нормативно-правовых актов в области информационной безопасности приведена на рисунке 1.1.

Приведем основные положения законодательных актов в области информационной безопасности.

В таблице 1 приведен перечень законодательных актов РФ в области информационной безопасности. В таблице 2 приведен перечень постановлений Правительства РФ в области информационной безопасности.

Защита информации, содержащейся в информационной системе, является составной частью работ по созданию и эксплуатации информационной системы и обеспечивается на всех стадиях (этапах) ее создания и в ходе эксплуатации путем принятия организационных и технических мер защиты информации, направленных на блокирование (нейтрализацию) угроз безопасности информации в информационной системе.

Рис.1.1. Схема базовой системы нормативно-правовых актов в области защиты информации

Ведомственные нормативно-правовые акты

БАЗОВАЯ СИСТЕМА НПА В СФЕРЕ ЗАЩИТЫ ИНФОРМАЦИИ

149-ФЗ

«Об информации, информационных технологиях и защите информации»

Постановление

Правительства РФ

от 21.03.2012 №211

Постановление

Правительства РФ

от 15.09.2008 №687

Методические документы ФСТЭК России

от 2014 года

Таблица 1 - Перечень законодательных актов РФ в области информационной безопасности

|

149-ФЗ от 27.07.2006 |

Об информации, информационных технологиях и защите информации |

Регулирует отношения, возникающие при осуществлении права на поиск, получение, передачу и распространение информации, применение информационных технологий, обеспечение защиты информации |

|

152-ФЗ от 27.07.2006 |

О персональных данных |

Регулируются отношения, связанные с обработкой персональных данных, осуществляемой федеральными и региональными органами государственной власти и органами местного самоуправления, юридическими лицами, физическими лицами с использованием средств автоматизации или без использования таковых, если обработка персональных данных без использования таких средств соответствует характеру действий (операций), совершаемых с персональными данными с использованием средств автоматизации. |

|

63-ФЗ от 06.04.2011 |

Об электронной подписи |

Цель данного ФЗ Обеспечение правовых условий использования электронной подписи в электронных документах, при соблюдении которых такая подпись признается равнозначной собственноручной подписи в документе на бумажном носителе. |

|

99-ФЗ от 04.05.2011 |

О лицензировании отдельных видов деятельности |

Регулирует отношения, возникающие между федеральными органами исполнительной власти, органами исполнительной власти субъектов Российской Федерации, юридическими лицами и индивидуальными предпринимателями в связи с осуществлением лицензирования отдельных видов деятельности в соответствии с Перечнем |

Таблица 2. Перечень постановлений Правительства РФ в области информационной безопасности

|

Постановление Правительства РФ от 16.04.2012 N 313 |

Положение о лицензировании деятельности в области криптографической защиты информации |

С приложением Перечня выполняемых работ и оказываемых услуг, составляющих лицензируемую деятельность, в отношении шифровальных (криптографических) средств. |

|

Постановление Правительства РФ от 03.11.1994 № 1233 |

Положение о порядке обращения со служебной информацией ограниченного распространения в органах государственной власти |

Определение порядка обращения со служебной информацией, предназначенной для ограниченного распространения в государственных органах |

|

Постановление Правительства РФ от 01.11.2012 № 1119 |

Об утверждении Требований к защите персональных данных при их обработке в информационных системах персональных данных |

Определяет требования к реализации систем безопасности персональных данных при их обработке в ИСПД, представляющих собой совокупность персональных данных, содержащихся в базах данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации |

Под актуальными угрозами безопасности персональных данных понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к персональным данным

Базовый набор мер по информационной безопасности определяется с учетом актуальных угроз, определяемых уполномоченными государственными органами (ст. 19, п. 5, ФЗ-152). Согласно Постановлению Правительства РФ 2012 г., № 1119, оператор самостоятельно не определяет состав актуальных угроз. Оператор определяет только тип угроз на основании отраслевой модели.

Согласно Федеральному закону от 27 июля 2006г. № 152-ФЗ, оператор при обработке персональных данных обязан принимать необходимые правовые, организационные и технические меры по обеспечению безопасности персональных данных, обеспечение безопасности персональных данных достигается, в том числе и определением угроз безопасности, оценкой эффективности принимаемых мер по обеспечению безопасности, контролем за принимаемыми мерами по обеспечению безопасности.

1.2. Общие принципы определения объектов защиты информации

Согласно рассмотренным выше нормативным документам, проведем определение принципов определения объектов защиты информации. В таблице 4 приведена классификация объектов защиты информации.

Таблица 4. Классификация объектов защиты информации

|

Тип объекта защиты |

Носитель |

Угрозы |

Последствия утечки |

|

Персональные данные |

Бумажные и электронные документы, базы данных |

Несанкционированное копирование, визуальный съем данных, утечка по каналам связи, утеря, хищение, стихийное бедствие, вирусная активность |

Санкции согласно законодательству о ПД |

|

Коммерческая тайна и элементы коммерчески значимой информации |

Бумажные и электронные документы, базы данных |

Несанкционированное копирование, визуальный съем данных, утечка по каналам связи, утеря, хищение, стихийное бедствие, утечка по аудиоканалам, вирусная активность |

Прямые убытки организации, штрафные санкции |

|

Ключи электронной подписи |

Flash-накопители, реестр операционной системы |

Утеря, хищение, вирусная активность |

Доступ злоумышленника к электронным документам |

|

Данные об архитектуре АИС |

Бумажные и электронные документы, сетевые операционные системы |

Несанкционированное копирование, утечка по каналам связи, хищение, стихийное бедствие, вирусная активность |

Доступ злоумышленника к данным о защите АИС |

|

Аппаратное обеспечение АИС |

Серверы, рабочие станции, накопители |

Утеря, хищение, стихийное бедствие |

Получение доступа к данным |

Таким образом, рассмотрев вопросы определения объектов защиты информации, можно сделать следующие выводы:

- информационные активы в настоящее время являются стратегическими в большинстве организаций;

- существующее законодательство позволяет определять объекты защиты, соответствующие им модели угроз и злоумышленников;

- построение архитектуры защиты информации и определение объектов производится по результатам аудита информационной системы.

В таблице 5 приведена структура государственных органов, задействованных в процессе обработки конфиденциальной информации.

Таблица 5. Структура государственных органов, задействованных в процессе обработки конфиденциальной информации

|

Название государственной структуры |

Тип обрабатываемых данных |

Роль |

|

Федеральная налоговая служба |

Персональные данные налогоплательщиков, данные об их доходах, данные о финансовом состоянии юридических лиц |

Оператор |

|

ПФР |

Персональные данные застрахованных лиц, получателей пенсий, пособий |

Оператор |

|

МВД |

Персональные данные граждан, данные о юридических лицах, право получения данных из базы госструктур |

Оператор, контроль состояния охраны объектов |

|

Прокуратура |

Персональные данные граждан, данные о юридических лицах, право получения данных из базы госструктур, банков |

Оператор, контроль выполнения законов |

|

Ростехнадзор |

- |

Контроль способа обработки данных, соблюдения ГОСТов |

|

ФСТЭК |

- |

Контроль систем документооборота |

|

ФСБ |

Доступ к гостайне, Персональные данные граждан, данные о юридических лицах, право получения данных из базы госструктур, банков |

Оператор, контроль за исполнением требований законодательства и стандартов в области информационной безопасности (хранения информации, способов ее передачи) |

|

Федеральное казначейство |

Работа с проведением платежей бюджетными организациями |

Оператор |

Таким образом, в силу того, что в настоящее время в большинстве бизнес-структуры и государственных организаций в автоматизированных системах производится обработка больших массивов конфиденциальных данных, необходимо определить требования к персоналу, работающему с подобного рода сведениями.

2. Общие принципы отбора персонала для работы с конфиденциальной информацией

2.1. Общие подходы к работе с персоналом, работающим с конфиденциальной информацией

Кадровое обеспечение технологии работы с конфиденциальными сведениями предполагает соблюдение следующих принципов:

- наличие необходимых компетенций;

- создание организационной структуры для обеспечения конфиденциальности информации;

- проверка сотрудников службами безопасности.

Сотрудники, работающие с конфиденциальными сведениями, как правило, относятся к одной из групп:

- администраторы;

- операторы.

Права администрирования информационных систем для работы с конфиденциальной информацией предполагают возможность проведения макроопераций с базами данных, что, при отсутствии необходимых компетенций, может привести к неработоспособности системы, а при наличии соответствующего умысла – к утечкам информации.

Основными видами компетенций сотрудников с правами администрирования информационных систем являются:

- компетенции в области информационных технологий по профилям администраторов систем, администраторов СУБД, что предполагает навыки управления современными СУБД, сетевыми операционными системами;

- компетенции в области обеспечения защиты информации.

Специалисты, претендующие на указанные позиции, должны иметь либо высшее образование по направлению «Информационные технологии», «Информационная безопасность», либо иметь набор необходимых сертификатов о прохождении повышения квалификации.

Сотрудники, работающие в информационных системах с правами операторов, должны иметь необходимые навыки грамотного пользователя информационных систем, быть ознакомлены с законодательством РФ в области информационной безопасности, с регламентами в области защиты информации, установленными на предприятиях.

Так, например, пользователи должны иметь представления о:

- порядке обращения с парольной документацией;

- порядке обращения с внешними носителями информации и порядком их использования в информационных системах предприятий;

- регламенте использования программного обеспечения;

- видах конфиденциальной информации, обработка которой производится в рамках служебных обязанностей;

- регламенте использования антивирусных систем;

- порядке работы с электронными ключами

Проверка указанных компетенций может производиться как на этапе отбора персонала, так и в рамках прохождения аттестаций сотрудников.

В рамках отбора персонала на должности, предполагающие необходимость работы с конфиденциальными сведениями, также необходима проверка сотрудника службами безопасности, в рамках которых проверке подлежат факты:

- характер деятельности на предыдущих местах работы;

- причины увольнения с предыдущих мест работы, возможность их связи с работой с конфиденциальными данными;

- проверка на возможность инсайдерской деятельности и выявления возможности осуществления промышленного шпионажа.

Также на этапе приема сотрудников на указанные позиции необходимо провести анализ мотивации сотрудника на работу в организации, в случае отсутствия необходимых мотивов возможны нарушения с порядком обращения конфиденциальных данных, анализ психологического портрета сотрудника на предмет склонности к разглашению данных, также определить степень потенциальной конфликтности сотрудника (сотрудники, провоцирующие конфликты, снижают общий уровень защиты информации).

На рисунке 1 приведена диаграмма принципов приема сотрудников на должности, предполагающие работу с конфиденциальной информацией.

Рисунок - Диаграмма принципов приема сотрудников на должности, предполагающие работу с конфиденциальной информацией

При поступлении на место работы, предполагающее обработку конфиденциальных данных, необходимо доведение под роспись документов:

- Обязательство о неразглашении конфиденциальной информации;

- Положение о работе со сведениями конфиденциального характера.

Также до сотрудника должна быть доведена информация об ответственности за нарушения регламентов защиты информации.

Далее, вновь принимаемым сотрудникам, работающим с конфиденциальными сведениями, необходимо устанавливать испытательный срок, в течение которого анализируется деятельность сотрудника по исполнению требований защиты информации, проводится экспертиза использования информационных ресурсов.

2.2.Проблема контроля использования ресурсов информационных систем в неслужебных целях

Далее определим методику контроля деятельности вновь принятых сотрудников на предмет экспертизы использования информационных ресурсов.

В настоящее время все большая часть технологических процессов автоматизирована с использованием программных продуктов различной сложности. В связи с этим остро встает проблема использования информационных ресурсов компании в неслужебных целях. Можно определить следующие виды нецелевого использования автоматизированных систем:

- деятельность инсайдеров (в данном случае специалисты компании работают в интересах конкурирующих компаний, передавая информацию, содержащую элементы коммерческой тайны, данные экономического анализа, клиентские картотеки, информацию о технологиях, и другую коммерчески значимую информацию). Негативные последствия активности инсайдеров могут быть очень серьезными – от потери части рынков, проигрышей в тендерах, до потери технологий, материалов, над которыми специалисты компании работали на протяжении многих лет. Кроме того, утечки персональных данных из информационной системы предприятия могут повлечь ответственность организации согласно действующему законодательству;

- использование ресурсов Интернета в неслужебных целях (наиболее распространенный случай). Негативные последствия могут быть не столь серьезными, как инсайдерская активность, но при бесконтрольном использовании ресурсов Интернета вероятно заражение ресурсов информационной системы компании вредоносным программным обеспечением, устранение последствий активности которого может быть связано с большими материальными затратами. Кроме того, в данном случае можно говорить о неэффективной нагрузке на специалистов и необходимости перераспределения должностных обязанностей;

- несанкционированное использование аппаратного обеспечения в личных целях (например, распечатка текстов на принтерах или создание ксерокопий в личных целях). Если данные действия допускаются систематически, то ущерб, наносимый организации, может быть весьма ощутимым;

- установка или использование постороннего программного обеспечения, не связанного со служебной деятельностью и хранение посторонних файлов;

- несанкционированная выдача конфиденциальной информации (сообщение данных, содержащихся в информационных базах без официального запроса и без разрешения руководства);

- несанкционированное использование систем электронного документооборота, при котором документы, заверенные ЭЦП руководителя, поступают в обработку в организации – адресате, но при этом могут быть отправлены ошибочно или без резолюции руководителя. В данной случае необходимо максимально регламентировать порядок использования ЭЦП;

- несанкционированное копирование данных (от копий всей базы данных до отдельных документов);

- деятельность злоумышленников, связанная с использованием ресурсов информационной системы (в данном случае специалист в своих интересах производит действия, связанные с получением личной выгоды, например, увод денежных средств).

Таким образом, любое несанкционированное действие пользователя информационной системы может быть отнесено к одной из вышеуказанных групп и в той или иной мере наносит ущерб интересам компании и при проектировании систем информационной безопасности необходимо предусматривать создание системы защиты от несанкционированных действий пользователей.

При этом каждый из пользователей должен осознавать серьезность возможных последствий своих действий, в организации должна быть создана соответствующая культура информационной безопасности. Ответственные за обеспечение системы защиты информации не должны ограничиваться формальным подходом к выполнению своих обязанностей, определяя требования к построению модели безопасности согласно соответствующей модели угроз.

Современное программное обеспечение позволяет осуществлять контроль и разграничение доступа к информационным ресурсам. Возможны следующие режимы использования ПО для методики расследования инцидентов, связанных с использованием ресурсов информационной системы в неслужебных целях:

- протоколирование действий пользователей;

- ограничения на запуск программного обеспечения;

- контроль учетных записей на доступ к рабочим станциям и серверам;

- мониторинг активности пользователей;

- совершенствование систем разграничения доступа с использованием серверных операционных систем;

- ограничение использования Интернет-ресурсов и мониторинг их использования;

- запрет на установку программ, использование внешних носителей информации.

Реализация вышеуказанных целей возможна при использовании следующих групп программного обеспечения:

- корпоративные версии антивирусного программного обеспечения;

- специализированные системы комплексной защиты информации;

- прокси-серверы для ограничения использования Интернет-ресурсов.

Проведем обзор функционала каждой из указанных групп программного обеспечения.

Примером использования корпоративной системы антивирусной защиты могут быть системы Kaspersky Security Center, DrWeb.

В связи с увеличившимся в последние годы количеством вредоносных программ в информационных системах компаний необходимо принятие мер как организационного, так и технического характера. Внутренними нормативными документами запрещается использование неучтенных носителей информации. Также определяется характер учета, хранения и использования учтенных носителей информации. На рабочих станциях, где технологически не предполагается копирование данных на внешние носители, производится отключение USB-портов, FDD, CD/DVD-приводов.

Каждый из пользователей несет персональную ответственность за выявленный факт вирусного заражения на своей рабочей станции.

Таким образом, целями антивирусной защиты являются:

- противодействие проникновению вредоносного программного обеспечения в АИС и угрозам нарушения целостности обрабатываемой информации;

- сохранение работоспособности АИС и ее восстановление с минимальными финансовыми издержками и временными затратами.

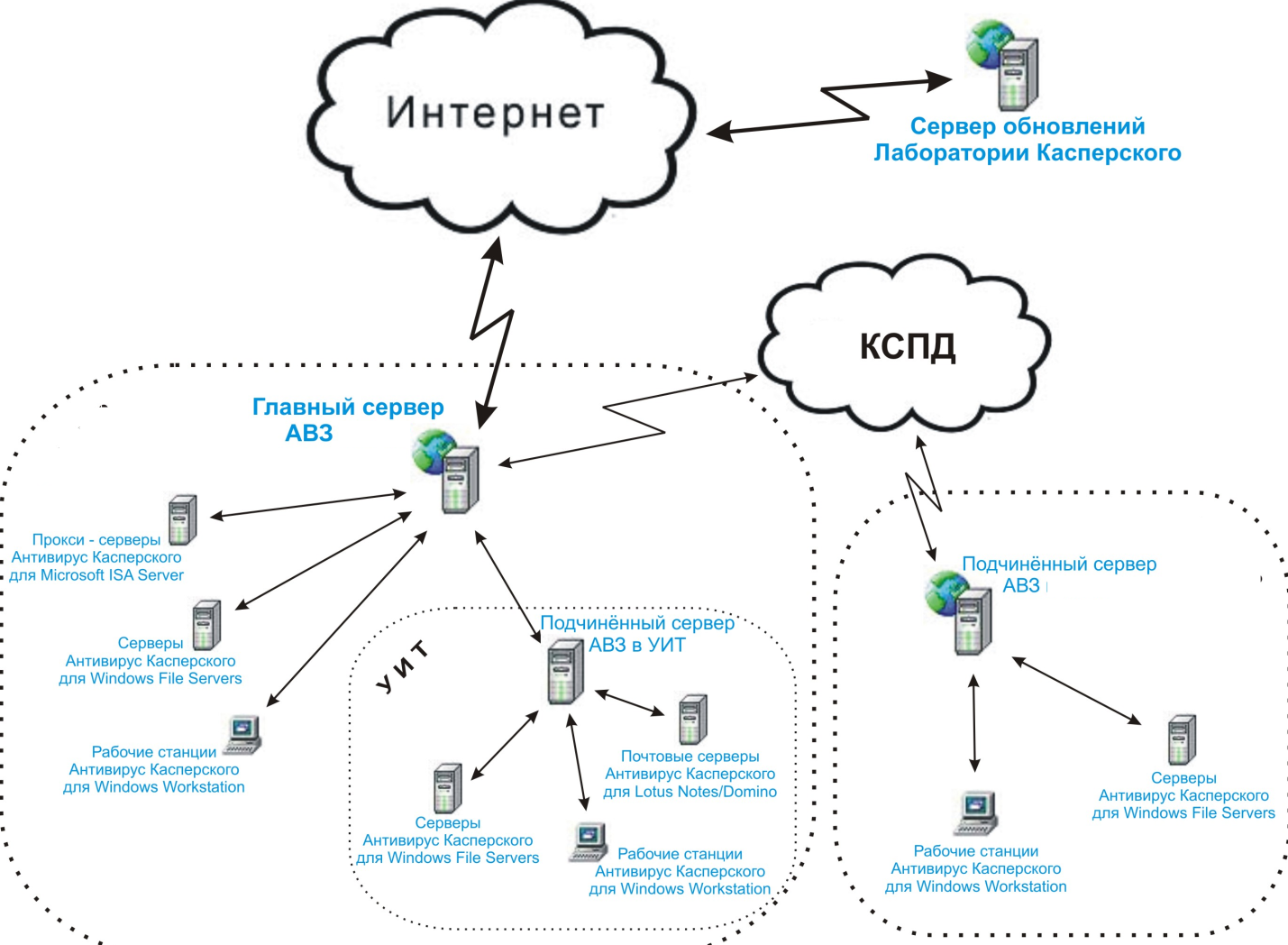

Оптимизация управления сервисами антивирусной защитой достигается путем создания определенной архитектуры системы АВЗ, где используется сервер управления АВЗ, позволяющий проводить отслеживание всех событий, связанных с активностью программного обеспечения на рабочих станциях пользователей, а также событий, связанных с активностью вредоносного ПО. На рис.2.1 показана типовая схема организации корпоративной системы АВЗ на базе ПО от Kaspersky Lab. В целях контроля несанкционированного использования пользователями ресурсов информационной системы в корпоративных антивирусных программных решениях существует возможность работы со статистикой запусков программного обеспечения, статистикой сетевой активности ПО на рабочих станциях пользователей, реализован мониторинг активности вредоносного программного обеспечения. Таким образом, использование данного вида ПО позволит проводить анализ использования пользователями ресурсов автоматизированной системы предприятия с выявлением несанкционированных запусков. Также с использованием настроек политик безопасности возможно запрещать использование определенного типа программного обеспечения, проводить анализ установленного ПО на рабочих станциях пользователей.

Рисунок 2.1 - Типовая схема организации корпоративной системы АВЗ на базе ПО от Kaspersky Lab

При всех достоинствах использования данного метода, использование только средств администрирования антивирусного ПО возможно только с целью протоколирования действий, либо запрещения выполнения известного ПО, но предотвратить несанкционированное использование данным методом невозможно.

Следующим технологическим методом борьбы с несанкционированным использованием ресурсов информационной системы предприятий является использование специализированного ПО – систем комплексной защиты информации от несанкционированного доступа. Примером программного обеспечения данного класса является «Панцирь - К».

Данные программный комплекс предназначен для защиты информации, обрабатываемой на рабочих станциях, как включенных в локальные, либо корпоративные сети, так и полностью автономных. Также данный программный продукт может использоваться для эффективного противодействия атакам на защищаемые информационные ресурсы, что достигается путем устранения архитектурных недостатков защиты современных операционных систем.

Данное ПО может использоваться для защиты, как от внешних, так и от внутренних угроз информационной безопасности, путем обеспечения эффективного противодействия сетевым атакам, а также инсайдерской активности.

КСЗИ «Панцирь-К» также может применяться как для противодействия вирусной активности, а также активности шпионского ПО.

Дополнительную защиту обеспечивают возможности очистки остаточной информации, содержащейся на рабочих станциях пользователей.

Система имеет программную реализацию, включающую серверную и клиентскую части, систему управления в форме АРМа Администратора.

Основные механизмы защиты КСЗИ реализованы в виде системных драйверов. Все возможности защиты, предоставляемые КСЗИ, реализованы собственными средствами (не использованы встроенные механизмы ОС).

Основные механизмы защиты, реализованные в КСЗИ «Панцирь-К» [14, c.97]:

- система разграничения доступа к ресурсами сети, объектам реестра, внешним носителям информации;

- автономная система разграничения доступа на уровне ПО;

- управление подключением внешних устройств;

- контроль целостности объектов;

- система авторизации с использованием внешних аппаратных устройств;

- контроль целостности аутентификации пользователя;

- противодействие вредоносным программным и аппаратным закладкам.

С использованием ПО «Панцирь-К» усиление степени защиты от несанкционированного использования достигается за счет:

- ограничения возможностей аутентификации пользователей на определенных рабочих станциях;

- централизованного запрета на запуск программного обеспечения, определенного администратором;

- возможности централизованного управления активностью пользователей и проведения централизованного прекращения сеанса пользователя в случае обнаружения нештатных ситуаций;

- протоколирования действий пользователей;

- возможности ограничений по времени автоматизации пользователя;

- возможности управления электронными ключами.

Таким образом, использование системы «Панцирь-К» позволит увеличить защищенность системы от большого количества видов угроз.

Для противодействия несанкционированному использованию ресурсов Интернета необходимо производить настройку прокси-серверов.

Зачастую предоставленное для прокси-сервера оборудование будет на самом деле выполнять или поддерживать множество типов прокси-сервисов. К примеру, прокси-сервер может предоставлять возможности кэширования и аутентификации в дополнение к основной функции обеспечения сетевого посредничества для приложений.Ключевыми типами прокси-серверов, являются [12, c.65]:

- пересылающие прокси-серверы (forward proxies);

- прозрачные прокси-серверы (transparent proxies);

- кэширующие прокси-серверы (caching proxies);

- прокси-сервер обеспечения безопасности (security proxies);

- обратные прокси-серверы (reverse proxies).

Таким образом, для использования в методике расследования инцидентов, связанных с использованием ресурсов информационной системы в неслужебных целях эффективно использовать следующие типы программного обеспечения:

- средства администрирования, входящие в корпоративные антивирусные прогарммные пакеты, а также встроенные в серверные операционные системы;

- специализированные средства комплексной защиты информации;

- прокси-серверы для мониторинга использования Интернат-ресурсов.

Для расследований инцидентов, сязанных с использованем ресурсов информационной системы в неслужебных целях необходимо использовать протоколы работы указанного программного обеспечения.

Таким образом, расследование инцидентов, связанных с несанкционированным использованием информационных ресурсов предприятий, предполагает наличие следующих этапов:

- обнаружение факта несанкционированного использования информационных ресурсов предприятия (нарушение может обнаружить как администратор защиты информации, так любой из специалистов или руководителей);

- анализ протоколов несанкционированного использования информационных ресурсов предприятия с использованием средств администрирования, ПО «Панцирь-К», и при необходимости, протоколов Прокси-сервера;

- определение вида инцидента и степени его возможных последствий;

- определение вида нарушения локальных нормативных актов;

- вынесение решения по инциденту.

Описание методики расследования инцидентов, связанных с несанкционированным использованием информационных ресурсов предприятий, приведено в таблице 2.3.

Таблица 2.3. Описание методики расследования инцидентов, связанных с несанкционированным использованием информационных ресурсов предприятий

|

Вид нарушения |

Методика обнаружения |

Ответственность |

|

Пользователь запускает программное обеспечение, не разрешенное к использованию в условиях организации |

Протоколы работы средств администрировани, средств КСЗИ |

В зависимости от типа используемого ПО – от дисциплинарной до административной и уголовной |

|

Пользователь несанкционированно использует рпесурсы Интернета |

протоколы работы Прокси-сервера |

Дисциплинарная |

|

Несанкционированное использование аппаратного обеспечения |

протоколы работы КСЗИ «Панцирь-К», показания специалистов, рабоа камер наблюдения |

Дисциплинарная |

|

Инсайдерская активность |

Протоколы работы средств администрировани, средств КСЗИ, ПО «Панцирь-К» |

Вплоть до уголовной |

Схема документооборота в рамках методики расследования использования ресурсов информацонной системы предприятий в неслужебеных целях приведена на рисунке 2.2.

Рисунок 2.2 – Схема документооборотапо по методике расследования использования ресурсов информацонной системы предприятий в неслужебеных целях

Заключение

В рамках данной работы был проведено изучение вопросов отбора персонала для работы с конфиденциальными сведениями.

В рамках работы над теоретической частью работы проведено рассмотрение теоретических основ и нормативной базы систем защиты информации. Было проведено определение перечня информации, отнесенной к разряду конфиденциальных данных, перечня документов, образующихся в работе государственных структур, в которых фигурирует конфиденциальная информация. Проведен анализ классификации типов конфиденциальных данных с использованием методики ФСТЭК, оценки степеней защищенности автоматизированных информационных систем, документационного и организационного обеспечения исполнения требований законодательных актов относительно класса конфиденциальности информации, определенного для информационной системы государственных органов.

Далее проведено рассмотрение организации защиты информации применительно к структуре государственных органов, определение бизнес-процессов организации, связанных с обработкой конфиденциальной информации. Приведена модель угроз безопасности конфиденциальной информации, для каждого из типов угроз. Определена ценность каждого из ресурсов информационной системы, оценены степени риска их утраты и стоимость информационных активов.

В рамках требований, предъявляемых нормативными актами к классу информационных систем, соответствующему данным, обрабатываемым в горганизациях, необходимо исполнение ряда организационных мер по защите конфиденциальной информации. Необходимо также наличие локальных документов согласно перечню, утвержденному действующим федеральным законодательством. Согласно указанным требованиям проведен анализ существующего документационного обеспечения, а также организационных и технологических мер по защите конфиденциальной информации. Рассмотрены организация системы контроля соответствия системы информационной безопасности требованиям законодательства. Вместе с этим показано, что в настоящее время система обеспечения информационной безопасности в силу ряда причин является развивающейся, изменяются требования к документации и техническому обеспечению. Поэтому для специалистов организации необходима методическая помощь со стороны специалистов ФСТЭК, Ростехнадзора.

В рамках анализа технологий отбора персонала на должности, связанные с обработкой конфиденциальных сведений было показано, что отбор персонала в данном случае предполагает этапы:

- анализ компетенций сотрудников;

- проверка службами безопасности;

- анализ личностных качеств претендента.

Список использованных источников

- Гашков С.Б., Применко Э.А., Черепнев М.А. Криптографические методы защиты информации. – М.: Академия, 2010. – 304 с.

- Герасименко В.А., Малюк А.А. Основы защиты информации. - М.: МИФИ, 1997.

- Грибунин В.Г., Чудовский В.В. Комплексная система защиты информации на предприятии. – М.: Академия, 2009. – 416 с.

- Гришина Н.В. Комплексная система защиты информации на предприятии. – М.: Форум, 2010. – 240 с.

- Демин, Ю.М. Делопроизводство, подготовка служебных документов - С-Пб, 2003. – 201 с.

- Дудихин В.В., Дудихина О.В. Конкурентная разведка в Internet. Советы аналитика – М:. ДМК Пресс, 2002. – 192 с.

- Емельянова Н.З., Партыка Т.Л., Попов И.И. Защита информации в персональном компьютере. – М.: Форум, 2009. – 368 с.

- Завгородний В.И. Комплексная защита в компьютерных системах: Учебное пособие. – М.: Логос; ПБОЮЛ Н.А.Егоров, 2001. - 264 с.

- Защита информации в системах мобильной связи. Учебное пособие. – М.: Горячая Линия - Телеком, 2005. – 176 с.

- Комплексная система защиты информации на предприятии. Часть 1. – М.: Московская Финансово-Юридическая Академия, 2008. – 124 с.

- Корнеев И.К, Степанов Е.А. Защита информации в офисе. – М.: ТК Велби, Проспект, 2008. – 336 с.

- Кузьмин, И. Внимание! Сведения конфиденциальные // Российская юстиция. 2002 - 4

- Куракин П.В. Контроль защиты информации // Кадровое дело. 2003 - 9

- Максименко В.Н., Афанасьев, В.В. Волков Н.В. Защита информации в сетях сотовой подвижной связи. – М.: Горячая Линия - Телеком, 2007. – 360 с.

- Малюк А.А, Пазизин С.В, Погожин Н.С. Введение в защиту информации в автоматизированных системах. – М.: Горячая Линия - Телеком, 2011. – 146 с.

- Малюк А.А. Информационная безопасность. Концептуальные и методологические основы защиты информации. Учебное пособие. – М.: Горячая Линия - Телеком, 2004. – 280 с.

- Местное самоуправление в Российской Федерации: тенденции и перспективы развития (Становление и суть местного самоуправления)

- Понятие и виды ценных бумаг (Понятие и правовая сущность ценной бумаги)

- Авторское право (Авторское право: понятие и значение в системе интеллектуального права)

- Диалектическое единство данных и методов в информационном процессе (Информация и информационное общество)

- Применение процессного подхода для оптимизации бизнес-процессов (Понятие процессного подхода в управлении предприятием)

- Виды профессиональной деятельности на рынке ценных бумаг (Теоретические основы профессиональной деятельности на рынке ценных бумаг)

- Понятие виды ценных бумаг (Понятие и виды ценных бумаг, как объекты рынка ценных бумаг)

- Виды юридических лиц ( Общая характеристика юридических лиц )

- Разработка сайта стоматологической клиники (Наполнение сайта контентом)

- Финансовая политика и ее реализация в РФ

- Понятие договора франчайзинга (коммерческой концессии) и его особенности в предпринимательской сфере

- Проектирование реализации операций бизнес-процесса. Управление портфелем продукции