Системы Предотвращения утечек конфиденциальной информации (DLP) (Понятие и содержание информационной безопасности)

Содержание:

Введение

Актуальность. Современные условия информатизации общества вынуждают предприятия и компании использовать информационные системы для обеспечения эффективного выполнения процессов, значительно ускоряя и облегчая работу сотрудников предприятия. При этом основные проблемы защиты информационной среды возникают из-за того, что информация не является жёстко связанной с носителем, может легко и быстро копироваться и передаваться по каналам связи, тем самым подвергая информационную систему как внешним, так и внутренним угрозам со стороны нарушителей.

Разработка вопросов информационной безопасности требует междисциплинарных исследований, работающих в разных областях таких, как предотвращения утечек конфиденциальной информации, обнаружение вторжений, безопасность приложений, экспертизы, контроля доступа, веб-службы безопасности и т.д.

Наиболее распространённой и одной из жизненно важных областей являются системы предотвращения утечек конфиденциальной информации.

Обобщая вышеизложенное, необходимо отметить актуальность исследования вопросов применения систем предотвращения утечек конфиденциальной информации.

Объектом исследования данной курсовой работы являются конфиденциальная информация.

Предметом исследования – особенности предотвращения конфиденциальной информации.

Цель исследования - определение роли и места систем предотвращения утечек конфиденциальной информации в комплексной системе информационной безопасности.

Задачи исследования:

- провести обзор литературы и Интернет-источников по вопросам информационной безопасности;

- выявить основные проблемы безопасности компьютерных систем;

- определить понятие системы предотвращения утечки конфиденциальной информации;

- рассмотреть возможности применения DLP-систем в органах государственной власти.

Курсовая работа состоит из введения, двух глав, заключения и списка использованной литературы.

ГЛАВА 1. Понятие и содержание информационной безопасности

1.1 Роль информации в современном мире. Задачи защиты информации

Информация и информационные технологии имеют свойство определять пути и направления развития совершенно любой общественности и любой страны. Программы развития информатизации в ведущих мировых странах обеспечиваются государственной поддержкой, что для государства выходит на первое место в деятельности, опережая космические и ракетные программы развития.

Активность развития информационных технологий, увеличивая уровень практического значения информации, между тем все больше отдаляет от понимания сущности информации, в том числе, ее форм и способов ее отражения, способов воздействия информации на уровень развития общества, государства и личности [22].

В Федеральном законе РФ «Об информации, информатизации и о защите информации» информация определяется как «сведения (сообщения, данные) независимо от формы их представления» [3].

Таким образом, под информацией будем понимать данные о явлениях и объектах окружающего мира, уменьшающие степень неопределенности знаний об этих объектах или явлениях.

Для реализации обмена информацией и ее преобразования необходимо наличие таких элементов, как носитель информации, канал связи, приемник и получатель информации, которые являются составляющими информационной системы [11].

Информационная система – система хранения, обработки, преобразования, передачи, обновления информации с использованием компьютерной и другой техники [12].

Типичная информационная система содержит в себе три компонента:

- система организации, хранения и представления информации;

- система ввода, обновления и корректировки информации;

- система потребления информации.

Процессы, результатом которых становится изменение содержания информации или формы ее представления, называются информационными [4].

Информационные процессы, осуществляемые по определенным информационным технологиям, составляет основу информационной деятельности человека.

Выделим основные информационные процессы:

- поиск информации;

- сбор информации;

- хранение информации;

- передача информации;

- кодирование информации;

- обработка информации;

- защита информации.

Под защитой информации понимают комплекс организационных, правовых и технических мер по предотвращению угроз информационной безопасности и устранению их последствий.

Информационная безопасность определяется как «защита от нанесения вреда объектам безопасности, которые, прежде всего обусловлены существованием информационной инфраструктуры и информации» [14, с.24]. Подобного определения рассматриваемого понятия придерживается В.И. Аверченков: «информационная безопасность - состояние объекта, выраженное в защищенности безопасности от различного вида угроз» [6, с.4].

Кроме того, информационную безопасность можно определить, как «состояние защищенности в отношении национальных интересов сферы информации, которые определяются совокупностью оптимизированных социальных интересов личности, общества и страны» [3].

С данной точки зрения рассматривается информационная безопасность государства в целом. В Доктрине информационной безопасности дано следующее определение: «информационная безопасность Российской Федерации - состояние защищенности личности, общества и государства от внутренних и внешних информационных угроз, при котором обеспечиваются реализация конституционных прав и свобод человека и гражданина, достойные качество и уровень жизни граждан, суверенитет, территориальная целостность и устойчивое социально-экономическое развитие Российской Федерации, оборона и безопасность государства» [2].

Национальная безопасность РФ в значительной степени зависит от обеспечения безопасности в сфере информации и в процессе технического прогресса эта зависимость будет увеличиваться.

Помимо национальной информационной безопасности различают еще ряд видов – безопасность общества, личности, автоматизированных систем, предприятия и т.д.

В настоящем исследовании остановимся на ИБ предприятия. В данном контексте «безопасность информации предполагает отсутствие недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на ресурсы, используемые в автоматизированной системе» [13, с.187].

Специалисты компании ООО «Антивирусные решения» определяют информационную безопасность как «состояние защищённости корпоративных данных, при которой обеспечивается их конфиденциальность, целостность, аутентичность и доступность» [23].

В работе [9] информационная безопасность выступает средством защиты информации на предприятии и обеспечения непрерывности бизнес-процессов.

Стоит отметить, что наиболее общим и самым распространенным определением является следующее: информационная безопасность – это «это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры» [8, с.55]. К такому выводу приходят и авторы рассмотренных ранее работ и отмечают, что информационная безопасность складывается из таких составляющих как доступность, целостность и конфиденциальность информации [14], [6], [13], [22].

Доступность – это обеспечение своевременного и надежного доступа к информации и информационным сервисам [6].

Целостность – это отсутствие неправомерных искажений, добавлений или уничтожения информации [6]. Гарантия целостности особенно важна в тех случаях, когда информация представляет большую ценность и не должна быть потеряна, а также когда данные могут быть намеренно изменены в целях дезинформации получателя.

Конфиденциальность – это состояние доступности информации только авторизованным пользователям, процессам и устройствам [7].

Кроме того, можно выделить необходимость обеспечения таких свойств информации, как подлинность, адекватность.

Цели защиты информации сформулированы в ст. 20 Закона РФ «Об информации, информатизации и о защите информации».

Деятельность по обеспечению ИБ представляет собой комплекс запланированных и реализуемых в целях защиты информационных ресурсов мероприятий, которые направлены на ликвидацию различных угроз ИБ и минимизацию потенциального вреда объекту безопасности. Под субъектами обеспечения ИБ понимаются, как правило, органы государственной власти, организации, должностные лица, структурные подразделения, которые принимают непосредственное участие в формировании и проведении мероприятий с целью обеспечения информационной безопасности.

Средства осуществления деятельности по обеспечению ИБ могут быть совершено различными - это, объекты, методы, системы способы и механизмы, направленные на решение задач обеспечения ИБ.

Их можно классифицировать по следующим группам: правовым, организационным, технологическим и программно-техническим средствам обеспечения ИБ.

Важную роль в системе средств обеспечения ИБ играют средства:

- кадрового обеспечения – программные комплексы подготовки кадров в отношении ИБ и используемого в ходе подготовки учебного и методического материала (основываются на подготовке специалистов в области ИБ);

- материального обеспечения - объекты, выделяемые для размещения и применения средств обеспечения ИБ;

- финансового обеспечения ИБ - инструменты экономического характера (алгоритмы, способы и методы) получения (привлечения) и применение денежных средств для решения поставленной задачи;

- информационного обеспечения - ресурсы (информационные фонды, базы данных), применяемые при решении задач обеспечения ИБ;

- научного обеспечения ИБ - комплекс научных теорий, концепций, взглядов и тенденций, которые предназначены для анализа существующих в данной сфере процессов и явлений, а также угроз, и разработки способов и методов в отношении противодействия данным угрозам.

Кроме того, особо стоит отметить организационные методы. Доктрина ИБ РФ устанавливает наиболее важные из них:

- разработка и совершенствование систем обеспечения ИБ РФ;

- усиление контроля и осуществление определенных действий со стороны правоохранительных органов, органов исполнительной власти субъектов РФ, в том числе предупреждение правонарушений в информационной области, а также выявление и привлечение к юридической ответственности лиц, которые совершили преступления или правонарушения в этой области;

-сертификация средств по защите информации, лицензирование деятельности в сфере защиты государственной тайны, стандартизация способов и средств информационной защиты;

- совершенствование структуры сертификации оборудования телекоммуникации и программного обеспечения автоматизированных систем (АС) по обработке информации согласно требованиям ИБ;

- контроль за функционированием сотрудников в защищенных информационных системах, подготовка специалистов в сфере обеспечения ИБ РФ;

- создание системы мониторинга значений и характеристик ИБ РФ в наиболее важных областях жизни и деятельности общества и государства.

Перечисленные организационные методы обеспечения информационной безопасности практически применяются в деятельности руководства и персонала определенного предприятия, где прогнозируются и проводятся мероприятия в отношении обеспечения ИБ объектов информационной инфраструктуры, которые содержат (обрабатывают) информацию, подлежащую защите.

Подводя итог, отметим, что защита информации - задача комплексная, направленная на обеспечение безопасности, реализуемая внедрением системы безопасности. Проблема защиты информации является многоплановой и комплексной и охватывает ряд важных задач.

1.2 Виды угроз информационной безопасности. Классификация источников угроз

Определение, анализ и классификация возможных угроз – один из главнейших аспектов проблемы при обеспечении информационной безопасности. Список угроз, оценка вероятности их реализации, а также модель нарушителя являются основой для осуществления анализа риска и формулирования требований к системам защиты.

Угроза – это, в первую очередь, возможная опасность [10].

В.Ф. Шаньгин предлагает рассматривать угрозу ИБ как «возможность воздействия на ИС, которое прямо или косвенно может нанести ущерб ее безопасности» [15, с.32].

Схожие определения даются в работах [6], [8]: угроза - возможное событие, процесс, действие или явление, которое может стать причиной ущерба интересам; под угрозой информационной безопасности принято понимать потенциально возможные действия, явления или процессы, способные оказать нежелательное воздействие на систему или на хранящуюся в ней информацию.

С вышеизложенными определениями согласен специалист по информационной безопасности компании ОАО «Элвис Плюс» С.В. Вихорев, который подобным образом раскрывает понятие угрозы - это «возможная опасность (потенциальная или реально существующая) совершения какого-либо деяния (действия или бездействия), направленного против объекта защиты (информационных ресурсов), наносящего ущерб собственнику, владельцу или пользователю, проявляющегося в опасности искажения и потери информации».

Несколько иной взгляд у специалистов ООО «Антивирусные решения», которые считают, что угрозы безопасности информации - это «некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации» [23].

По мнению М.И. Королева, угрозы ИБ являются целями/конечными результатами деятельности нарушителей информационной безопасности [13].

Если рассматривать угрозы информационной безопасности предприятия, то стоит обратиться к определению, данному в ГОСТ Р 53114-2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения: угроза ИБ организации: «Совокупность факторов и условий, создающих опасность нарушения информационной безопасности организации, вызывающую или способную вызвать негативные последствия (ущерб/вред) для организации».

Обобщая вышеизложенное, отметим, что обозначенные определения угрозы информационной безопасности объединены следующей особенностью – угроза – это потенциально возможное событие, наступление которого способно нанести определенный урон.

Особенность информационных систем (ИС), с точки зрения их уязвимости, связана со степенью их открытости и наличием активного информационного взаимодействия между пространственно разнесенными и разнородными (разнотипными) составляющими элементами.

Вообще, на данный момент известно довольно большое количество самых различных угроз связанных с безопасностью информации.

Классификация угроз безопасности возможна по нескольким критериям, среди которых специалисты выделяют следующие:

- источники угроз;

- виды опасностей;

- степень намеренного умысла и т.д.

Одна из самых простых классификаций приведена на рисунке 1.

Рисунок 1. Общая классификация угроз безопасности

Проведем классификацию угроз конфиденциальности информации:

- Разглашение информации

- Преднамеренное разглашение (прямой умысел).

- Непреднамеренное разглашение (по неосторожности).

- Несанкционированный доступ к информации

- Физический доступ.

- Программно-аппаратный доступ.

- Программный доступ.

- Перехват информации (утечка информации по техническим каналам)

- Перехват информации, обрабатываемой техническими средствами.

- Перехват разговоров, ведущихся в выделенных (защищаемых) помещениях.

- Перехват информации, передаваемой по каналам связи.

- Хищение носителей информации.

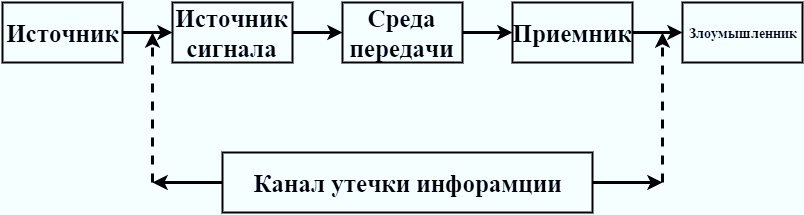

Отметим, что одной из главных проблем защиты конфиденциальной информации являются технические каналы утечки.

Структура технического канала утечки информации представлена на рисунке 2.

Рисунок 2. Структура технического канала утечки информации

Угрозы целостности - угрозы, при реализации которых информация теряет заранее определенные системой вид и качество. На рисунке 3 изображена схема степени ценности компонентов информационной среды предприятия с точки зрения обеспечения целостности хранимой информации.

Рисунок 3. Степень ценности компонентов информационной среды

Как видно из рисунка, самым ценным ресурсом являются документы. Это объясняется содержанием в них конфиденциальной информации, для безопасности которой организована вся система политики безопасности.

Вторым по важности объектом становится сервер БД, то есть среда хранения документов.

Третий сектор – это сервер ОС и ЭД. К нему относятся операционная система, оболочка информационного пространства (интерфейс), протоколы передачи данных и т.д. Стоит отметить, что при выходе из строя данных компонентов целостность данных не нарушается.

Четвертый, самый некритичный сектор - аппаратная система (каналы связи между компонентами, аппаратный межсетевой экран), выход из строя которой не приведет к разрушению хранимых документов, а неисправные комплектующие и провода можно заменить на новые.

Все атаки на информационную среду предприятия можно условно разделить на три вида: локальные, удаленные и атаки на потоки данных [17].

В случае локальной атаки злоумышленник имеет физический доступ к информационным ресурсам предприятия. Подобные атаки характерны внутренних преднамеренных угроз. К ним относятся получение доступа на этапе загрузки операционной системы, атаки на средства аутентификации и т.п.

Удаленная атака осуществляется пользователем, не имеющего прямого доступа к интересующим его средствам вычислительной техники. Здесь стоит говорить и о внешних преднамеренных угрозах, к которым могут относиться атаки на маршрутизатор, сбор сведений о системе, заражение вредоносными программами и т.д.

Под атакой на поток данных подразумевается событие, когда между двумя компьютерами идет активный обмен данными по сети, и злоумышленник атакует сегмент сети или ее узел, находящийся между двумя взаимодействующими компьютерами. Такой вид атак реализует как внутренние преднамеренные угрозы, так и внешние. Специалисты разделяют атаки на поток данных на пассивные (злоумышленник, никак не выдавая свое присутствие, перехватывает все электронные документы для последующего изучения, но не имеет возможности модифицировать передаваемые сообщения) и активные (злоумышленник предпринимает ряд активных действий, направленных на перехват передаваемых электронных документов, то есть получает возможность модификации сообщений или передачи собственных данных).

В подготовленном в США «Руководстве по обеспечению безопасности Федеральных информационных систем» указывается, что атаки на ИС становятся агрессивными, хорошо взаимоувязанными и организованными. В зарегистрированных инцидентах кибер-атаки характеризуются как очень сложные. Успешные атаки в федеральном и частном секторе IT-систем могут приводить к катастрофическим последствиям

Источники угроз по отношению к ИС могут быть внешними или внутренними (это персонал и аппаратура, программы ИС).

Во избежание негативных последствий реализации перечисленных угроз необходимо провести анализ возможных источников угроз или уязвимостей, способствующих их появлению. В таких случаях цепочка вырастает в схему, представленную на рисунке 4.

Во избежание негативных последствий реализации перечисленных угроз необходимо провести анализ возможных источников угроз или уязвимостей, способствующих их появлению. В таких случаях цепочка вырастает в схему, представленную на рисунке 4.

Рисунок 4. Модель реализации угроз информационной безопасности

Подводя итог, отметим, что возможные угрозы нарушения безопасности информационной среды предприятия классифицируются в соответствии с главными характеристиками информации – доступность, целостность, конфиденциальность. Кроме того, возможно разделение атак на информационную среду предприятия на локальные, удаленные, атаки на поток данных.

ГЛАВА 2. DLP - системы и их применение в органах государственной власти

2.1 Особенности функционирования государственных информационных систем

В современном технологически развитом мире информационно-коммуникационные технологии (Information and Communication Technology – ICT) стали занимать центральное место в процессе правительственных преобразований. В настоящее время использование правительствами ICT носит вполне устоявшийся характер и стало неотъемлемой частью того, как правительства осуществляют свою деятельность. Информационная инфраструктура, в частности Интернет‑технологии, по своей природе обладают такими характерными особенностями, как открытость, обеспечение подключения, доступность и т. п. Поэтому на национальном уровне ICT уделяется внимание как одному из ключевых факторов, способствующих преобразованиям.

Кроме того, ICT являются мощным инструментом, содействующим привлечению граждан к формированию государственной политики. Устранение организационных барьеров, чему способствуют приложения ICT, имеет существенное значение для преобразования правительственных структур, чтобы упорядочить и упростить государственные административные органы, а иногда и устранить дублирование. ICT также повышают уровень доступности правительственных учреждений для населения, способствуя участию граждан в процессе принятия решений.

Одним из основных инструментов внедрения ICT являются государственные информационные системы (ГИС), главная задача которых состоит в обеспечение обмена информацией между государственными органами. Кроме того следует выделить и такие направления применения ГИС, как обеспечение реализации полномочий, а так же достижение иных установленных федеральными законами целей.

Сложность ГИС, обусловленная большим количеством элементов разного уровня и связей между ними, а также – хранящихся и постоянно пополняющихся баз данных, предопределяет решающую роль информационной безопасности, что актуализирует тему настоящего исследования.

Кроме того, особую значимость приобретает проблема защиты персональных данных в ГИС, что подтверждается одним из положений Доктрины информационной безопасности Российской Федерации («основного документа, определяющего политику нашей страны в сфере информационной безопасности»[14]) – «увеличивается число преступлений, связанных с нарушением конституционных прав и свобод человека и гражданина, в том числе в части … при обработке персональных данных с использованием информационных технологий» [2].

По экспертному мнению специалистов обработка персональных данных заключается в совершении ряда операций по сбору, записи, систематизации, накоплению и т.д. Причем осуществляться действия могут как с использованием средств автоматизации, так и без их применения [8].

Персональные данные отнесены к конфиденциальной информации. Конфиденциальность – это состояние доступности информации только авторизованным пользователям, процессам и устройствам [8]. Конфиденциальность персональных данных заключена в принятии обязательств операторов персональных данных, а так же иных лиц, получивших доступ к информации, не раскрывать и не распространять персональные данные без согласия их владельца.

В соответствии с нормативными документами в области защиты информации, каждое предприятие и организация, в которой производится обработка персональных данных, обязано принять ряд организационных и технологических мер по обеспечению защиты информации.

В Российской Федерации основным законодательным актом по защите персональных данных является Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных».

В нем прописаны следующие положения:

- принципы обработки информации ограниченного доступа, в частности персональных данных;

- обязанности оператора, деятельность которого направлена на обработку информации ограниченного доступа (например, оператора персональных данных);

- права владельца персональных данных.

Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных» направлен на «регулирование отношений в сфере обработки персональных данных. Причем данную обработку могут осуществлять:

- федеральные органы государственной власти;

- органы государственной власти субъектов Российской Федерации;

- органы местного самоуправления;

- иные муниципальные органы;

- юридические и физические лица» [4].

Согласно тексту данного закона, основной его целью является «обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну» [4].

Для эффективного обеспечения конфиденциальности персональных данных в ГИС необходимо предотвращение следующих событий: несанкционированный доступ; уничтожение данных; блокирование данных; копирование данных; распространение данных и т.д.

Настоящее исследование посвящено вопросам предотвращения конфиденциальной информации.

2.2 Обзор DLP-систем и возможности их применения органами государственной власти

Конфиденциальность информации, используемой в органах государственной власти определяет высокие требования к системам защиты информации. В связи с этим наибольшее распространение в государственных структурах получили DLP-системы (Data Loss Prevention).

Системы DLP класса имеют следующие компоненты:

- центр управления и мониторинга;

- агенты на рабочих станциях пользователей;

- сетевой шлюз DLP, устанавливаемый на Интернет-периметр.

Мировой и российский рынки DLP-систем формировались под влиянием тенденций и возрастающей потребности в эффективных инструментах защиты конфиденциальной информации от утечек. Кроме того спрос на DLP-системы в России возрастал в процессе формирования законодательной базы (ГК РФ статья 857 «Банковская тайна», 395-1-ФЗ «О банках и банковской деятельности», 98-ФЗ «О коммерческой тайне», 143-ФЗ «Об актах гражданского состояния», 152-ФЗ «О персональных данных» и т.д.).

На современном этапе наиболее известными и популярными в России являются следующие комплексные DLP-системы:

- Solar Dozor;

- InfoWatch Traffic Monitor Enterprise;

- Falcongaze SecureTower;

- SearchInform (Контур информационной безопасности);

- Zecurion Zgate;

- Zlock, Zdiscovery;

- GTB DLP Suite;

- Symantec Data Loss Prevention.

Государственный сектор является целевым сегментов для следующих систем из указанного перечня:

- Solar Dozor;

- InfoWatch Traffic Monitor Enterprise;

- Zecurion Zgate.

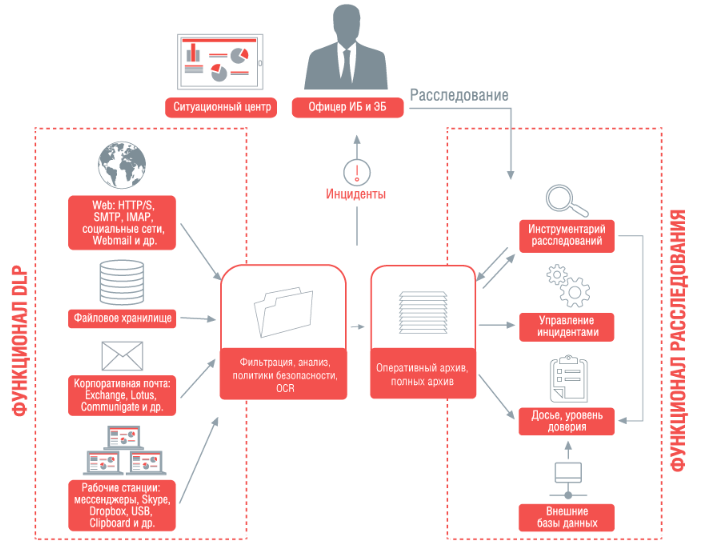

Solar Dozor, являясь первым российским DLP-решением (первый релиз в 2000 г.) формирует фактический корпоративный стандарт DLP в органах государственной власти. В качестве основных функциональных особенностей продукта можно выделить следующие:

- Обеспечение контроля коммуникаций сотрудников и выявление ранних признаков корпоративного мошенничества.

- Обладает широким аналитическим функционалом.

- Обеспечивает реализацию мониторинга каналов коммуникаций, рабочих станций, сетевых ресурсов и серверов.

- Обладает широкими возможностями интеграции (рис. 5).

- Рисунок 5. Схема работы Solar Dozor 6.0

- Основными преимуществами решений InfoWatch для государственных структур являются:

- развитый функционал;

- уникальные запатентованные технологии анализа трафика;

- гибридный анализ;

- поддержка множества языков;

- встроенный справочник веб-ресурсов;

- масштабируемость;

- большое количество предустановленных конфигураций и политик (рис. 6).

- Рисунок 6. Интерактивная схема InfoWatch Traffic Monitor Enterprise

- Программные решения InfoWatch для защиты конфиденциальной информации от утечек используют:

- Федеральная налоговая служба РФ;

- Федеральная таможенная служба;

- Министерство финансов РФ;

- Министерство обороны РФ;

- Фонд социального страхования;

- Территориальные органы государственной власти.

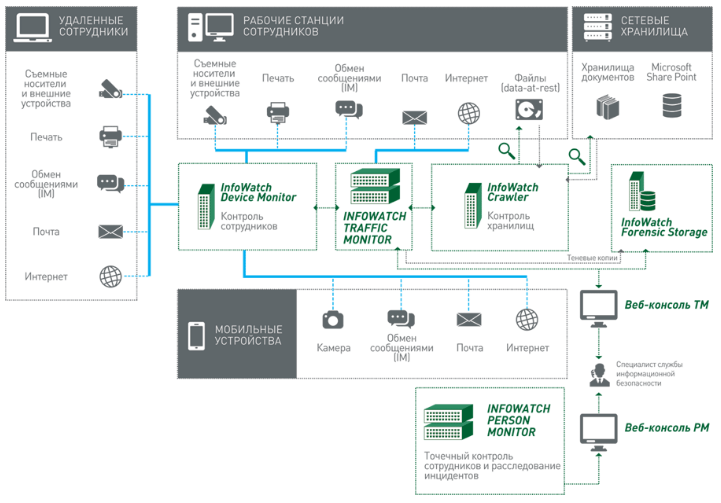

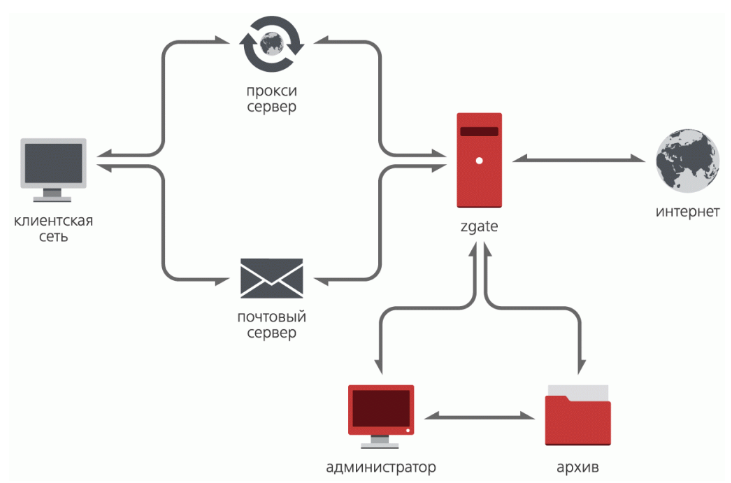

- Комплексная DLP-система Zecurion состоит из трех продуктов: Zgate, Zlock и Zdiscovery, каждый из которых может использоваться как отдельный программный продукт, так и в комплексе с другими.

- Система Zecurion Zgate предназначена для анализа данных, передаваемых сотрудниками за пределы локальной сети и блокировки утечки конфиденциальной информации через корпоративную почту, социальные сети, форумы, FTP-ресурсы (рис. 7).

- Рисунок 7. Схема работы Zecurion Zgate

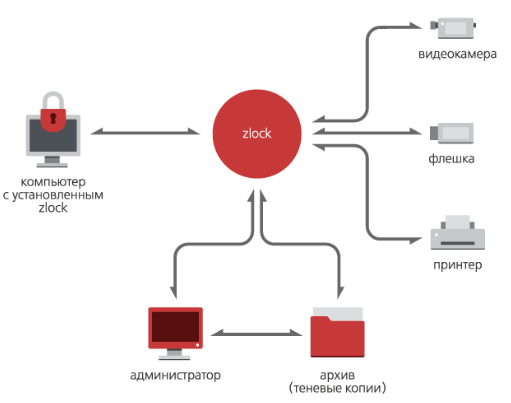

- Основной функциональной задачей Zecurion Zlock является предотвращение утечек конфиденциальной информации через периферийные устройства, разграничение доступа к накопителям и принтерам (рис. 8).

- Рисунок 8.Схема работы Zecurion Zlock

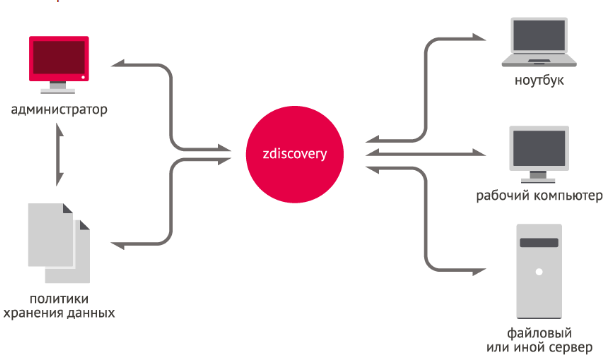

- Работа хранилищ данных сети в режиме реального времени определяет особенность работы Zecurion Zdiscovery. Система обнаруживает конфиденциальную информацию и определяет нарушения политик безопасности (рис. 9).

- Рисунок 9. Схема работы Zecurion Zdiscovery

- Развитый функционал, модульность, встроенный справочник веб-ресурсов, развитые технологии анализа трафика, гибридный анализ, гибкая система отчетности определяют основные преимущества системы. Программные решения Zecurion используют:

- Министерство обороны РФ;

- Федеральная таможенная служба;

- Федеральное казначейство РФ;

- территориальные органы государственной власти.

- Выбор эффективной системы защиты конфиденциальной информации от утечек на государственном уровне на современном этапе является одним из приоритетных направлений политики обеспечения национальной безопасности. Данный факт определяет необходимость проведения сравнительного анализа характеристик DLP-систем, используемых на государственном уровне в России. При этом сравнение целесообразно провести по следующим критериям:

- лицензии, сертификаты;

- режимы работы;

- режимы перехвата информации;

- контролируемые каналы;

- мониторинг и защита агентов;

- контроль пользователей;

- поиск конфиденциальной информации в сети организации;

- реакция на инциденты;

- аналитические возможности;

- хранение, ретроспективный анализ и отчетность.

- Результаты сравнительного анализа по указанным критериям представлены в таблице.

- Таблица – Сравнительный анализ российских DLP-систем, используемых в органах государственной власти

|

Solar Dozor |

InfoWatch Traffic Monitor Enterprise |

Zecurion Zdiscovery |

|

|

|

|

|

|

|

|

|

|

|

||

|

|

||

|

|

||

|

MSN |

YMSG |

||

|

|

||

|

|

||

|

Снимки экрана, контроль запуска приложений |

||

|

|

||

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

Сравнительный анализ основных характеристик комплексных DLP-систем, которые используются органами государственной власти, выявил их сходство по основным показателям лишь с некоторыми различиями в характеристика решений. Но несмотря на отсутствие принципиальных различий, следует отметить, что в проектах внедрения DLP-систем в случае государственного сектора «коробочный» подход не работает. Данный факт обусловлен тем, что каждое министерство, ведомство или организация имеют уникальный набор процессов, которые исключают реализацию стандартных решений.

Заключение

Проблемы защиты информации привлекают все большее внимание специалистов в области телекоммуникационных сетей, вычислительных систем, экономики и многих других областей современного общества. Это связано с глубокими изменениями, вносимыми современными информационными технологиями во все сферы жизни государства и граждан. Современное общество чаще всего называют информационным, и при оценке степени его развития объем произведенной им информации и информационных услуг зачастую важнее объема произведенных им предметов материального потребления.

Настоящее исследование было направлено на определение круга задач, решаемых системами предотвращения утечки конфиденциальной информации и позволило сформулировать ряд положений:

- главными задачами обеспечения безопасности КС является обеспечение доступности, целостности, конфиденциальности;

- атаки на КС возможны через активизацию той или иной уязвимости, которая присутствует в системе;

- основная задача систем предотвращения утечки конфиденциальной информации заключается в контроле хранения, обработки и распространения конфиденциальной информации.

В данном исследовании была предпринята попытка проведения сравнительного анализа DLP-систем по их возможностям и технологическим характеристикам. Для анализа же эффективности внедрения и использования DLP-систем в государственных структурах необходим более глубокий сравнительный анализ систем в реальных условиях, что, чаще всего, сопряжено с большими финансовыми и временными затратами для проведения масштабных тестов в реальных условиях, что определяет перспективность исследования.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Гражданский кодекс Российской Федерации (часть первая): офиц. текст от 30.11.1994 № 51-ФЗ в ред. от 23.05.2015 г. (Собрание законодательства Российской Федерации от 05.12.1994)

- Доктрина информационной безопасности Российской Федерации (утверждена Указом Президента РФ № 646 от 5 декабря 2016 г.)

- Федеральный закон от 27.07.2006 № 149-ФЗ (ред. от 13.07.2015) «Об информации, информационных технологиях и о защите информации» (с изм. и доп., вступ. в силу с 10.01.2016)

- Федеральный закон «О персональных данных» от 27.07.2006 N 152-ФЗ (действующая редакция, 2016)

- InfoWatch. [Электронный ресурс] Режим доступа: http://www.infowatch.ru/products/traffic_monitor_enterprise/architecture

- Solar Security. [Электронный ресурс] Режим доступа: http://solarsecurity.ru/products/solar_dozor/

- Zecurion Analytics. [Электронный ресурс] Режим доступа: http://www.zecurion.ru/products/

- А. П. Фисун, Основы защиты информации, Монография, М., 2013, 276 с.

- Авдошин С.М., Песоцкая Е.Ю. Информатизация бизнеса. Управление рисками/ С.М Авдошин, Е.Ю. Песоцкая. – М.: ДМК, 2015. – 420с.

- Аверченков, В.И. Организационная защита информации: учебное пособие для вузов / В.И. Аверченков. – М.: Флинта, 2015. – 184с.

- Аналитический центр Anti-Malware.ru. [Электронный ресурс] Режим доступа: http://www.anti-malware.ru/about

- Аналитический центр InfoWatch. [Электронный ресурс] Режим доступа: http://www.infowatch.ru/

- Аналитический центр Zecurion Analytics. [Электронный ресурс] Режим доступа: http://www.zecurion.ru/press/analytics/

- Артемьев, Н.В. Экономическая безопасность как научная категория / Н.В. Артемьев // Микроэкономика.- 2015. - № 2. - С. 36-41.

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013.

- Барабаш П.А. Безопасность персональных данных. Учебное пособие. – СПб.: Политехника, 2014. – 167с.

- Баранов А. П., Борисенко Н.П. Математические основы информационной безопасности. - Орел: ВИПС, 2016. - 354с.

- Большой энциклопедический словарь / Под ред. И. Лапина, Е. Маталина и др. – М.: Астрель, 2003. – 1200с.

- Воройский Ф. С. Информатика. Энциклопедический словарь-справочник: введение в современные информационные и телекоммуникационные технологии в терминах и фактах. - М.: ФИЗМАТЛИТ, 2013. - 768 с.

- Герасименко В.А., Малюк А.А. «Основы защиты информации». - М.: ППО «Известия», 2013.

- И. В. Котенко, И. Б. Саенко, О. В. Полубелова, А. А. Чечулин, “Применение технологии управления информацией и событиями безопасности для защиты информации в критически важных инфраструктурах”, Труды СПИИРАН, 2012, № 1 (20), Наука

- Информатика: Учебник. - 3-е перераб. изд. /Под ред. проф. Н.В. Макаровой. - М.: Финансы и статистика, 2016. - 768 с.: ил.

- Королев, М.И. Информационная безопасность предприятия / М.И. Королев // Вестник института экономики Российской академии наук. – 2017. - №4. – С.187-191.

- Лукацкий, А. Аудит информационной безопасности: какой, кому, зачем? [Электронный ресурс] / А. Лукацкий. Режим доступа: http://bosfera.ru/bo/audit-informatsionnojbezopasnosti (

- Обеспечение информационной безопасности предприятия [Электронный ресурс]. - Режим доступа: http://www.arinteg.ru/articles/informatsionnaya-bezopasnost-predpriyatiya-25799.html.

- Терещенко Л.К., Тиунов О.И. Информационная безопасность органов исполнительной власти на современном этапе / Л.К. Терещенко, О.И. Тиунов // Журнал российского права. – 2015. - №8. – С.100-109.

- Шаньгин, В.Ф. Информационная безопасность / В.Ф. Шаньгин. – М.: ДМК Пресс, 2014. – 702с.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2014.

- Анализ деятельности спортивной организации футбольного клуба «Ливерпуль

- Анализ финансирования инновационных проектов (на ОАО «Орбита»)

- Анализ и повышение финансовых результатов деятельности предприятия)

- Страхование и его роль в развитии экономики

- Налоговая декларация в налоговом учете (на примере ООО «Строймаркет»)

- Технология работы по организации отдыха в гостинице

- Разработка и реализация конфигураций 1С: Предприятие (Технико-экономическая характеристика предметной области медицинского учреждения)

- Разработка и реализация конфигурации «Магазина косметики» в среде 1С: Предприятие

- Особенности управления организациями. Анализ эффективности менеджмента в аптеке «Невис»

- Углубленное изучение основных алгоритмов сортировки данных

- Проектирование реализации операций процесса «Ежедневный складской учет»

- Разработка сайта интернет-магазина цветов