Системы предотвращения утечек конфиденциальной информации (DLP).

Содержание:

Введение

Актуальность исследования.

Развитие информационных технологий привело к тому, что на данный момент создано и используется большое число устройств и средств для хранения информации. Применение этих устройств имеют много преимуществ с одной стороны, а с другой порождают и недостатки.

Преимущества в том, что можно хранить данные самых разных объемов и не ограниченное время.

А недостаток в том, что данные не должны попасть в «чужие» руки, особенно если это фирменная конфиденциальная информация. С этой целью и были созданы системы предотвращения утечек конфиденциальной информации.

На данный момент эти системы широко применяются в самых разных областях. И они постоянно дополняются и развиваются.

Выбранная актуальна, так как любой специалисты в области информатики должен иметь знания в данной области, а так же знать, причины, утечек информации.

Цель исследования – изучение систем утечек конфиденциальной информации.

Для достижения данной цели необходимо решение следующих задач:

- Дать определение понятия «система предотвращения утечек конфиденциальной информации»;

- Выявить преимущества и недостатки DLP-системы;

- Описать принцип работы DLP системы;

- Описать схемы функционирования DLP системы;

- Привести пример программы;

- Описать архитектуру систем DLP SecureTower.

Объектом исследования является системы утечек конфиденциальной информации Предметом исследования являются системы утечек конфиденциальной информации.

Работа состоит из введения, трех глав («Сущность понятия «система предотвращения утечек конфиденциальной информации»», «Принцип работы DLP системы», «Пример DLP-системы»), заключения и списка использованной литературы.

Глава 1. Сущность понятия «система предотвращения утечек конфиденциальной информации»

1.1. Определение понятия «система предотвращения утечек конфиденциальной информации»

В современных условиях, как уже говорилось выше, ведущая роль в борьбе с утечками информации, принадлежит специализированному программному обеспечению, называемому DLP-системами (от английского Data Leak Prevention — предотвращение утечек информации). DLP-системы сегодня являются наиболее эффективным средством борьбы с утечками информации, поэтому многие успешные компании, как в России, так и за рубежом, активно используют их в своей деятельности.

Рассмотрим несколько определений данного понятия.

Общепринятых расшифровок понятия DLP несколько: Data Loss Prevention, Data Leak Prevention или Data Leakage Protection, что можно перевести на русский как «предотвращение потери данных», «предотвращение утечки данных», «защита от утечки данных». Этот термин получил широкое распространение и закрепился на рынке примерно в 2006 году[1]. В качестве русского аналога принято словосочетание «системы защиты конфиденциальных данных от внутренних угроз».

При этом, под внутренними угрозами подразумевают как умышленные злоупотребления, так и непреднамеренные действия сотрудников в рамках своих прав доступа к данным[2].

Википедия (http://ru.wikipedia.org) дает следующее определение системы защиты от утечек:

Предотвращение утечек – это технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек. DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется[3].

Под DLP-системами понимают программное обеспечение, предназначенное для предотвращения потери данных путем обнаружения возможных нарушений при фильтрации и отправке[4]. Далее в этом же интернет-источнике, уточняется и дополняется предложенное определение DLP-систем следующим образом: сервисы также осуществляют мониторинг, обнаружение и блокирование конфиденциальной информации при ее использовании, движении и хранении. Здесь же, в этом же источнике, так же отмечается, что процесс утечки конфиденциальной информации, как правило, происходит по причине работы с техникой неопытных пользователей или злонамеренных действий.

Следует отметить, что аналогичные определение понятия «DLP-система» даны и в учебниках и других изданиях.

Например, DLP-системой называется такие системы образуют виртуальный замкнутый контур вокруг корпоративной сети организации, анализируй и фильтруя как входящие, так и исходящий интернет-трафик[5].

Под DLP многие клиенты и производители решений иногда понимают то, что DLP не является – скажем, систему защиты и блокировки портов. Есть устойчивое мнение, что DLP – это только софт, что тоже в корне неверно. DLP – это целый комплекс организационных и технических мер. Не случайно наиболее дальновидные производители DLP стремятся выйти за рамки систем защиты от утечек в смежные области, нарастить функционал. DLP-проект – дело сложное, это очень много консалтинга, совместной работы с заказчиком, и совсем чуть-чуть собственно внедрения, адаптации системы под инфраструктуру конкретной компании[6].

Если проанализировать все представленные определения понятия «DLP-система» можно прийти в тому, что в каждом из предложенных определения данного термина есть общие моменты – «используется для предотвращения утечек конфиденциальной информации из информационной системы вовне,» и «технические устройства (программные или программно-аппаратные) для такого предотвращения утечек». Причем в определениях есть небольшие отличия.

Если сравнить DLP-систему с обычным брандмауэром или даже антивирус, то такая система не только намного эффективнее, но и дороже по стоимости. Но система стоит этих денежных затрат, потому что цена каждой утечки информации исчисляется десятками, а часто и сотнями тысяч долларов. И спустя некоторое время использования системы она окупится[7].

Другими словами, DLP-системы которые охраняют конфиденциальные и стратегически важные документы, утечка которых из информационных систем наружу может принести непоправимый урон компании, а также, нарушить Федеральные законы № 98-ФЗ «О коммерческой тайне» и № 152-ФЗ «О персональных данных»[8]. Защита информации от утечки, также, упоминается в ГОСТ[9].

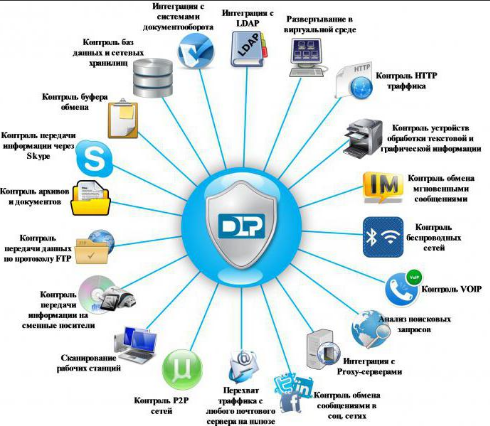

Современные DLP-системы контролируют абсолютно все каналы, которые используются повседневно для передачи информации в электронном виде. Потоки информации автоматически обрабатываются на основе установленной политики безопасности. Если же, действия конфиденциальной информации вступают в противоречия с, установленной компанией, политикой безопасности, то передача данных блокируется. При этом, доверенное лицо фирмы, которое отвечает за информационную безопасность, получает мгновенное сообщение с предупреждением о попытке передачи конфиденциальной информации.

Итак, основная задача технической системы защиты от утечек:

* получить описание конфиденциальных данных;

* после чего уметь распознавать их в потоке, исходящем из внутреннего информационного поля

организации вовне;

* реагировать на обнаруженные попытки. Именно этот функционал составляет ядро любого DLP-решения.

Следует отметить, что выше представленные задачи являются основными, но есть и вторичные, так называемые побочные задачи. Вторичными задачами DLP-систем являются следующие:

создание архивированных копий отсылаемых сообщений на случай возможных в будущем расследований инцидентов;

предотвращение передачи вовне не только конфиденциальной, но и другой нежелательной информации;

предотвращение передачи нежелательной информации не только изнутри наружу, но и снаружи внутрь информационной системы;

предотвращение применения сотрудниками казенных информационных ресурсов в личных целях;

оптимизация загрузки каналов, экономия трафика;

проверка присутствия сотрудников на рабочем месте в рабочее время;

отслеживание благонадежности работников, их политических взглядов, убеждений, сбор компромата.

С учетом вышесказанного, а также того, что основная функция существующих DLP-систем заключается в распознавании попыток совершения запрещенных действий с конфиденциальной информацией, будем придерживаться следующего определения DLP-систем:

технические решения, позволяющие автоматически отслеживать и предотвращать действия по перемещению данных за пределы информационной системы. Как правило, защите подлежат данные, имеющие ограниченное хождение, а контроль производится за действиями лиц, авторизованных на доступ к этим данным.

На данный момент DLP-системы находятся под ведением законов Российской Федерации.

Таким образом, можно с уверенностью сказать, что DLP-системы на сегодня являются самыми используемыми системами защиты от утечек информации на предприятия самого разного размера.

1.2 Преимущества и недостатки DLP-системы

Так как DLP-системы пользуются на данный момент времени большой популярностью, то следует выделить их основные преимущества и недостатки.

Преимущества DLP-систем.

DLP-системы контролирует не данные, а действия работников предприятия.

Данные можно замаскировать, но действия работников всегда будут видны.

DLP-системы собирает данные о нарушениях, которые совершают работники. Анализ этих нарушений, позволяет зафиксировать факты неправомерного доступа к информации.

Есть DLP-системы, которые записывают видео действий работников предприятия на своих компьютерах. И на основании записанных действий, можно сделать вывод использует ли работник информацию во вред своей компании или нет.

Сверхчеткое изображение.

Получаемые по DLP технологии видео и графика отличаются повышенной резкостью за счет минимизации промежутка между соседними пикселями изображения. Расстояние между ними составляет менее одного микрона, поэтому качество такого цифрового проецирования вплотную приближается к качеству аналогового проецирования с пленки.

Очень высокое качество изображения

Следует отметить, что аналогичным достоинством обладат проекторы и проекционные телевизоры на основе DLP технологии, демонстрирующие поразительно ясные фотокадры, потрясающее видео с невероятной яркостью и цветопередачей.

Формат высокого разрешения 1080p

Технология DLP позволяет отображать на экране более двух миллионов пикселей при максимальном разрешении 1920х1080, что соответствует формату Full HD 1080p. DLP проектор или телевизор с разрешением 1080p позволяют в полной мере насладиться телепрограммами высокой четкости, фильмами или играми с Blu-ray дисков.

Выдающееся качество изображения и не имеющий аналогов показатель времени отклика делают технологию DLP 1080p идеальным вариантом для видеоигр, просмотра спортивных программ и кинофильмов. При этом проекционные DLP телевизоры и проекторы обладают высокой надежностью и долговечностью.

Реальное изображение

Технология DLP передает изображение екачества с кристальной чистотой, резкостью и реальной динамичностью. Технология позволяет добиться крайне высоких значений контрастности (до 20000:1).

Цифровая проекция обеспечивает абсолютную точность

Отражающий DLP чип имеет полностью цифровое управление. Миллионы управляемых в цифровом режиме микрозеркал передают абсолютно точное и живое изображение с богатой цветовой палитрой.

Идеальная передача динамических сцен

Сверхбыстрая DLP микросхема обладает непревзойденным временем отклика в 16 миллисекунд. Например, проекторы и телевизоры созданные на основе DLP технологии имеют точную и резкую картинку, которая необходима для просмотра спортивных трансляций и динамических сюжетов, а также для видеоигр.

Потрясающее качество изображения и долговечность

Используя DLP технологию можно забыть о свойственном плазменным панелям и ЭЛТ телевизорам эффекте выгорания экранных пикселей. Так как данная технология не использует ни электроннолучевые трубки, ни фосфор, здесь нечему выгорать. Это означает, что можно не беспокоиться о том, что долго «висящий» на экране логотип телеканала или статичный элемент в заставке игры останется на экране выгоревшим контуром[10].

Недостатки DLP-систем.

Большинство важной информации хранится не в файлах, а в информационных системах (CRM, 1С и т.д.), которые намного сложнее контролировать

Если изменить формат данных, то DLP система не сможет их отследить. Например, если изменить номер кредитных карт с XXXX-XXXX-XXXX-XXXX на AXXXX, BXXXX, CXXXX, DXXXX, то DLP система не посчитает их важными и пропустит

Постоянный контроль за использованием данных сильно загружает ресурсы как ПК сотрудника, так и всей компании

Программное обеспечение стоит дорого, а для внедрения требуется команда специалистов, или иногда систему нужно дорабатывать под конкретную фирму, что опять же стоит денег. Но сколько бы все это не стоило, оно оправдывает себя.

Глава 2. Принцип работы DLP системы

2.1 Принцип работы DLP системы

Создаваемые DLP системы, является распределенным программно‑аппаратным комплексом, который состоит из большого числа модулей разного назначения. Часть модулей функционирует на выделенных серверах, часть модулей расположено на рабочих станциях работников предприятия, часть модулей находится на рабочих местах работников службы безопасности.

Как правило, выделенные сервера используются для хранения баз данных реже для модулей анализа информации. Все DLP системы состоят из этих модулей, так как они можно сказать, являются «ядром» DLP‑системы.

База данных служит хранения информации, начиная от правил контроля и подробной информации об инцидентах и заканчивая всеми документами, которые попали в поле зрения системы за конкретный период наблюдения. Для некоторых систем свойственно то, что в базе данных может хранится копия всего сетевого трафика фирмы, который был перехвачен в течение определенного периода времени.

Модули анализа информации занимаются анализом текстов, который был извлечен другими модулями из разных источников: сетевой трафик, документы на любых устройствах хранения информации в пределах компании. Для некоторых DLP систем можно извлекать текст из изображений и распознавание перехваченных голосовых сообщений. После того, как текст извлечен выполняется его анализ, то есть выполняется сопоставление с заранее заданными правилами и отмечаются соответствующим образом при обнаружении совпадения.

Для того, что бы выполнить контроль над действиями работников на их рабочие станции следует установить специальные агенты. Эти агенты должны быть защищены от вмешательства пользователя в свою работу (хотя в реальности это не всегда так) и может вести как пассивное наблюдение за его действиями, так и активно препятствовать тем из них, которые пользователю запрещены политикой безопасности компании. Перечень контролируемых действий может ограничиваться входом/выходом пользователя из системы и подключением USB‑устройств, а может включать перехват и блокировку сетевых протоколов, теневое копирование документов на любые внешние носители, печать документов на локальные и сетевые принтеры, передачу информации по Wi‑Fi и Bluetooth и много другое. Есть DLP-системы, которые записывают все нажатия на клавиатуре и сохраняют копий экрана, но как правило это не применяется на практике.

В составе обычной DLP-системы есть модуль управления, цель которого - мониторинг работы системы и ее администрирования. Данный модуль позволяет следить за работоспособностью всех других модулей системы и производить их настройку.

Для удобства работы аналитика службы безопасности в DLP-системе может быть отдельный модуль, который позволяет настраивать политику безопасности фирмы, отслеживать ее нарушения, проводить их детальное расследование и формировать необходимую отчетность.[11]

2.2 Схемы функционирования DLP системы

Далее рассмотрим принцип функционирования DLP системы.

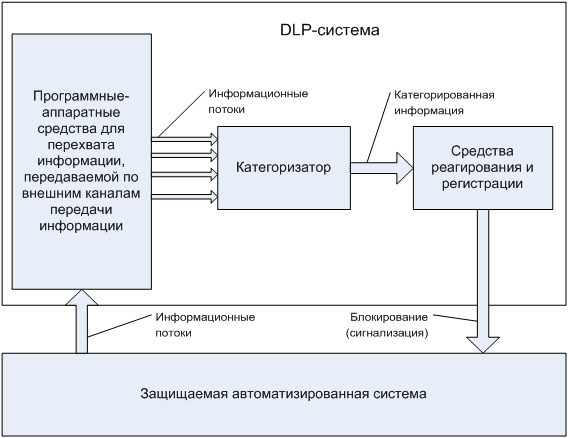

Стандартная схема функционирования DLP-систем показана на рисунке 1.

Рисунок 1. Схема функционирования DLP-системы

DLP-система состоит из следующих основных подсистем:

1) Средства перехвата информации, которая передается по внешним каналам. Сюда относятся драйверы для контроля вывода информации на печать, драйвера для контроля подключаемых устройств, межсетевые экраны, контролирующие сетевой трафик и т.д.

2) Категоризатор, это «ядро» DLP-системы. Работа категоризатора состоит в анализе транслируемой информации, в результате которого однозначно определяется категория. Процесс определения категории и конфиденциальности информации на основе смысловой близости принято называть категоризацией информации.

3) Средства реагирования и регистрации. С помощью категоризатора определяется степень конфиденциальности, затем DLP-система реагирует в соответствии с системными настройками - производится блокирование передачи конфиденциальной информации, либо производится оповещение (сигнализация) администратора безопасности о несанкционированной передаче (утечке) информации.

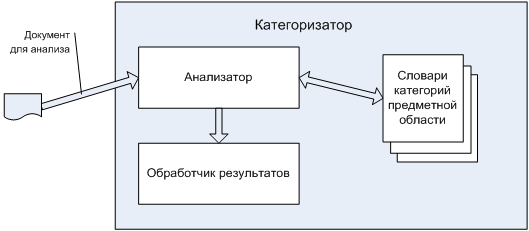

Что бы лучше понять как работает категоризатов, его стандартная схема работы категоризатора DLP-системы показана на рисунке 2.

Рисунок 2. Стандартная схема категоризатора

Категоризатор состоит из следующих составных элементов:

1) Словари категорий предметной области используются для категорирования информации по нахождению в анализируемом тексте определенного количества слов из словаря определенной категории. Для того, что бы не было проблем в будущем с работой системы, для разработки словарей рекомендуется воспользоваться услугами специалистов по лингвистическому анализу.

2) Анализатор – представляет собой основной элемент категоризатора. Анализатор выполняется поиск в анализируемом тексте ключевых слов по словарям для определения принадлежности к той или иной категории. Современные DLP-системы предлагают для повышения эффективности поиска ввод весовых коэффициентов для отдельных ключевых слов в словаре. При анализе применяется математический аппарат, а именно статистические и вероятностные методы. Обычно применяется метод Байеса для подсчета вероятности того, что анализируемый текст относится к определенной категории. Но как правило процесс анализа к поиску в тексте ключевых слов по тематическому словарю и категорированию с помощью байесовского метода по заранее установленным весовым коэффициентам.

3) Обработчик результатов используется для обработки и вывода результатов работы категоризатора информации. Выделение данного элемента обусловлено тем, что возможна ситуация, когда анализируемый текст будет отнесен сразу к нескольким категориям. В этом случае обработчик результатов и должен обеспечить гибкую логику работы в зависимости от пользовательских настроек[12].

Глава 3. Пример DLP-системы

3.1 Описание программы SecureTower

Компания Falcongaze является производителем DLP-системы SecureTower. Эта система разрабатывалась для защиты данных, утечка которых может произойти через внешние накопители. Суть данной программы в то, что она выполняет контроль всех активных USB-устройств (подключаемых жестких дисков и флеш-носителей) и буфера обмена[13].

Выбор данного метода проверки состоит в том, что множество умышленных хищений данных выполняется именно путем несанкционированной передачи файлов на сторонние USB-устройства. Так как USB-устройства популярны, широко используются во многих фирмах, а с другой стороны они удобны для незаметного выноса информации. Следует отметить, что не составляет труда в восстановлении информации если она была удалена, например, без использования низкоуровневого форматирования. Хозяин устройства может даже не знать, что он владелец ценной информации.

В DLP-системе SecureTower создан уникальный механизм, который позволяет при отправлении файла на съемный накопитель, создавать теневую копию ценного документа, которая впоследствии анализируется на указанные правила безопасности. Так же можно проверить атрибуты отслеженного файла, так и его содержимое[14].

Встроенные программные средства в систему позволяют запускать в рабочей сети фирмы только корпоративные съемные накопители, или можно составить список компьютеров, где активация всех USB-девайсов будет разрешена. Система SecureTower умеет контролировать данные конкретного типа.

Еще система обладает возможностью блокировки защищенных файлов для различных групп пользователей. Например, SecureTower сможет не только ограничить доступ к USB-портам работникам, которые управляют корпоративные базы данных, но и разрешить подключение флеш-накопителей людям, которые работают удаленно[15].

- Таким образом, можно сказать, что система SecureTower решает следующие задачи:

- Контроль случайной или преднамеренной утечки данных

- Защита персональных и конфиденциальных данных

- Контроль персонала

- Повышение эффективности работы отдела информационной безопасности

- Формирование архива бизнес-коммуникаций компании

Преимущества системы следующие:

- Простота установки и настройки

- Эффективная работа продукта сразу после установки

- Невысокая совокупная стоимость владения системой

- Простота использования

- Обеспечение экономической безопасности компании и управление рисками

- Удобное средство для контроля персонала

- Интерактивные отчеты с визуализацией

- Контроль всех основных каналов потенциальной утечки данных

- Ведение архива бизнес-коммуникаций

- Бесплатная полнофункциональная триал-версия[16].

3.2 Архитектура систем DLP

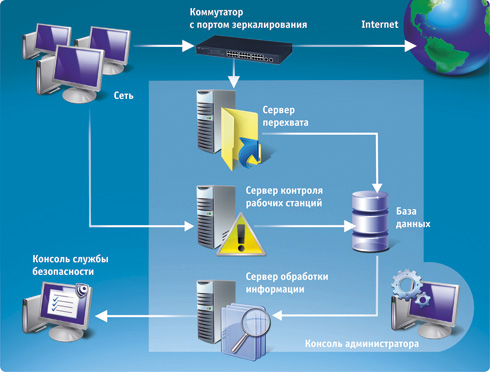

Рассмотрим архитектуру DLP-системы на примере конкретной системы, а именно системы SecureTower.

Серверная часть системы состоит из сервер перехвата, сервер базы данных, сервер обработки информации и сервер контроля рабочих станций.

Одним из основных преимуществ системы SecureTower состоит в том, что нее удобный в использовании интерфейс. Интерфейс системы состоит всего из двух консолей: консоли администратора и консоли службы безопасности.

Серверные компоненты DLP-системы состоят из следующих компонент:

- Сервер перехвата. Используется для перехвата информационных потоков сервером с сетевого адаптера, затем выполняется анализ и сохраняются в базу.

- Сервер базы данных. Используется для хранения данных в базе данных (MySQL, Microsoft SQL Server, Oracle, SQLite, Postgre SQL), которые были получены сервером перехвата.

- Сервер обработки информации. Работает с сохраненной информацией. А именно, отвечает за выполнение таких задач, таких, как индексирование перехваченной информации, полнотекстовый поиск по ней, автоматический анализ и отправка на заданные адреса электронной почты уведомлений о факте передачи информации с нарушением принятой в компании политики безопасности.

- Сервер контроля рабочих станций используется для централизованной установки на компьютеры программ-агентов, которые предназначены для перехвата с рабочих станций пользователей трафика, в том числе шифрованного, а также данных, передаваемых для печати на принтеры и внешние устройства. Так же выполняет сбор статистической информации об активности работников предприятия на рабочих местах. Данный сервер выполняет мониторинг состояния всех установленных в сети агентов и в случае обнаружения сбоя или принудительного отключения агента пользователем какого-либо компьютера автоматически производит повторную установку[17].

Пользовательский интерфейс DLP- системы состоит из следующих компонент:

- Консоль администратора. Применяется для централизованной установки и настройки работы всех элементов программы, а так же для удаленной установки программ-агентов на рабочие станции сети. В данный консоль можно устанавливать и изменять параметры перехвата и периодичность индексирования данных, просматривать статистику по перехваченному трафику в режиме реального времени, а также настраивать систему уведомлений о сбоях в работе системы перехвата.

- Консоль службы безопасности. Это главный консоль. Для практичности данный консоль разделен на четыре модуля - «Центр обеспечения безопасности» «Активность пользователей», «Центр отчетности» и «Поиск информации».

Алгоритм работы системы SecureTower представлен на рисунке 3.

Рисунок 3. Алгоритм работы системы SecureTower

Специальные программы, так называемые программы-агенты перехватывается централизованно нешифрованный трафик, который циркулирует в сети фирмы

В случае применение централизованного метода перехвата трафик копируется на сервер перехвата с помощью управляемого коммутатора. На сервере перехвата, выполняется анализ полученного трафика, в результате анализа выделяются нужные данные и сохраняются во внешнее хранилище.

Программы-агенты способны перехватить нешифрованный и шифрованный трафик. Агенты системы SecureTowerу устанавливаются даленно на компьютеры сервером контроля рабочих станций. И затем, отслеживают данные, которые пересылаются в мессенджерах и по электронной почте, операции, производимые с буфером обмена, все случаи отправки информации пользователями на внешние устройства и принтеры, передавая все перехваченные данные на сервер обработки. Также при помощи программ-агентов осуществляется мониторинг деятельности сотрудников на рабочих местах и сбор статистических данных для формирования отчетов.

После перехвата вся информация поступает на сервер обработки данных, где производится построение индексов информации, находящейся в базе, с последующим сохранением индексов в хранилище сервера обработки информации. В дальнейшем поиск осуществляется по файлам поискового индекса, тогда как содержимое всех найденных документов автоматически подгружается из базы данных и отображается в клиентской консоли[18].

Итак, после изучения системы предотвращения утечек конфиденциальной информации SecureTowerу, можно выделить, следующие требования, на которые следует обратить внимание в процессе покупки фирмой данной системы. Вот какие требования:

- охват всех каналов коммуникации (Skype, ICQ, HTTP, e-mail и прочих);

- отслеживание записи информации на внешние носители (CD/DVD, «флэшки», внешние винчестеры), вывода ее на печать и передачи на другие компьютеры с помощью беспроводных соединений;

- возможность внедрить систему без необходимости обеспечения доступа сторонних специалистов к защищаемой конфиденциальной информации и без остановки деятельности организации во время внедрения системы;

- возможность выявления не только точных копий конфиденциальных документов, но и их измененных вариантов;

- ведение журнала действий каждого из пользователей;

- возможность введения различных групп пользователей с различными полномочиями доступа к информации[19].

При выборе системы защиты от утечек информации необходимо обязательно учесть, во сколько фирме обойдется, в конечном счете, ее внедрение. Возможно, будет гораздо выгоднее купить более дорогой программный продукт, не требующий тщательной настройки специалистами той компании, которая продает вам систему защиты, чем оплачивать многомесячный труд этих специалистов — он, как правило, отнюдь не дешев. Кроме того, как уже было указано выше, при выборе такой системы необходимо по возможности избегать доступа «внедренцев» к той информации, утечки которой вы хотите предотвратить.

Заключение

Сегодня защита конфиденциальных данных - одна из главных задач любого бизнеса. Почти каждая компания располагает торговыми или промышленными секретами, приватными сведениями своих сотрудников, клиентов и партнеров, а в некоторых случаях интеллектуальной собственностью и другими цифровыми активами. Чтобы защитить всю эту информацию от несанкционированного доступа, предприятия берут на вооружение брандмауэры, системы обнаружения и предотвращения вторжений, средства двухфакторной аутентификации, а также другие продукты и технологии.

В результате проведенного исследования по данной теме, можно заключить, что DLP-системы проходят стадию активного технического развития. Потому, что за последние несколько лет рынок стал свидетелем выхода существенно обновленных версий всех представленных как в России, так и за рубежом, лидирующих решений по борьбе с утечками. Системы постоянно обогащаются новым функционалом, благодаря запуску новых проектов вырабатываются новые практики борьбы. В результате остается все меньше сценариев, которыми потенциально может воспользоваться злоумышленник, пытающийся незаметно вывести конфиденциальные данные за пределы информационной системы.

В заключение, можно сказать, что область защиты конфиденциальной информации от перемещения вовне продолжает активно развиваться.

К счастью, сегодня любая электротехническая компания может достаточно эффективно бороться с утечками информации, предотвращая их, а значит, и, спасая себя от всех тех неприятностей, с которыми они, в конечном итоге, связаны. Для этого вполне достаточно найти качественную DLP-систему и грамотно ее использовать.

Список использованных источников

- Федеральный закон от 29 июля 2004 г. N 98-ФЗ "О коммерческой тайне" (с изменениями и дополнениями).

- «Информационная технология. Практические правила управления информационной безопасностью» — ГОСТ Р ИСО/МЭК 17799-2005.

- Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция

- Дрозд, А. Утечка за ускользающим трафиком // Бизнес журнал, 2013 №2. с. 10

- Data Loss Prevention Технологии предотвращения утечек конфиденциальной информации из информационной системы вовне [онлайн] -URL: http://www.tadviser.ru/index.php/%D0%98%D0%91_-_%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D1%8F_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0 %86%D0%B8%D0%B8 (дата обращения 22.11.2016)

- DLP-системы — что это такое? Выбор DLP-системы [онлайн] -URL: http://computerologia.ru/14333-2/ (дата обращения 22.11.2016)

- DLP – СИСТЕМЫ : ФУНКЦИОНИРОВАНИЕ И МОДЕЛЬ // В.А. Артамонов. [онлайн] -URL: http://itzashita.ru/wp-content/uploads/2012/11/DLP_p12.pdf (дата обращения 28.11.2016)

- SecureTower – надежная программа для контроля USB-накопителей и буфера обмена [онлайн] -URL: http://dimio.org/securetower-nadezhnaya-programma-dlya-kontrolya-usb-nakopitelej-i-bufera-obmena.html (дата обращения 30.11.2016)

- SecureTower [онлайн] -URL: https://ru.wikipedia.org/wiki/SecureTower (дата обращения 30.11.2016).

- Как предотвратить утечки информации? // Р. Идов.[онлайн] -URL: http://market.elec.ru/nomer/44/kak-predotvratit-utechki-informacii/ (дата обращения 30.11.2016)

- Как работает DLP технология [онлайн] -URL: http http://www.hifinews.ru/advices/details/122.htm (дата обращения 28.11.2016).

- Как это работает. Основные принципы работы системы SecureTower [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016)

- Кумунжиев, К.В. Зверев, И.Н. МЕТОД ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ DLP-СИСТЕМЫ ПРИ СЕМАНТИЧЕСКОМ АНАЛИЗЕ И КАТЕГОРИЗАЦИИ ИНФОРМАЦИИ http://www.science-education.ru/ru/article/view?id=14741 (дата обращения 28.11.2016).

- Обзор DLP-систем на мировом и российском рынке [онлайн] -URL: http://www.anti-malware.ru/node/14517#part2 (дата обращения 22.11.2016).

- Официальный сайт компании Software // Security Systems [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016)

- Официальный сайт компании Falcongaze // О компании Falcongaze [онлайн] -URL: https://falcongaze.ru/about/ (дата обращения 30.11.2016).

- Официальный сайт компании "Астерит" // SecureTower [онлайн] -URL: http://asterit.ru/securetower (дата обращения 30.11.2016)

- Предотвращение утечек информации [онлайн] -URL:https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D0%B5_%D1%A_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 22.11.2016).

Шихов, Е. Обзор DLP-систем на мировом и российском рынке http://www.anti-malware.ru/node/14517#part3 (дата обращения 28.11.2016).

Приложения

Рисунок 1. Что делает DLP-система

-

Обзор DLP-систем на мировом и российском рынке [онлайн] -URL: http://www.anti-malware.ru/node/14517#part2 (дата обращения 22.11.2016) ↑

-

DLP – СИСТЕМЫ : ФУНКЦИОНИРОВАНИЕ И МОДЕЛЬ // В.А. Артамонов. [онлайн] -URL: http://itzashita.ru/wp-content/uploads/2012/11/DLP_p12.pdf (дата обращения 28.11.2016) ↑

-

Предотвращение утечек информации [онлайн] -URL:https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D0%B5_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 22.11.2016) ↑

-

DLP-системы — что это такое? Выбор DLP-системы [онлайн] -URL: http://computerologia.ru/14333-2/ (дата обращения 22.11.2016) ↑

-

Дрозд, А. Утечка за ускользающим трафиком // Бизнес журнал, 2013 №2. с. 10 ↑

-

Data Loss Prevention Технологии предотвращения утечек конфиденциальной информации из информационной системы вовне [онлайн] -URL: http://www.tadviser.ru/index.php/%D0%98%D0%91_-_%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D1%8F_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 22.11.2016) ↑

-

Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция ↑

-

Федеральный закон от 29 июля 2004 г. N 98-ФЗ "О коммерческой тайне" (с изменениями и дополнениями). ↑

-

«Информационная технология. Практические правила управления информационной безопасностью» — ГОСТ Р ИСО/МЭК 17799-2005. ↑

-

Как работает DLP технология [онлайн] -URL: http http://www.hifinews.ru/advices/details/122.htm (дата обращения 28.11.2016). ↑

-

Шихов, Е. Обзор DLP-систем на мировом и российском рынке http://www.anti-malware.ru/node/14517#part3 (дата обращения 28.11.2016). ↑

-

Кумунжиев, К.В. Зверев, И.Н. МЕТОД ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ DLP-СИСТЕМЫ ПРИ СЕМАНТИЧЕСКОМ АНАЛИЗЕ И КАТЕГОРИЗАЦИИ ИНФОРМАЦИИ http://www.science-education.ru/ru/article/view?id=14741 (дата обращения 28.11.2016). ↑

-

Официальный сайт компании Falcongaze // О компании Falcongaze [онлайн] -URL: https://falcongaze.ru/about/ (дата обращения 30.11.2016). ↑

-

SecureTower [онлайн] -URL: https://ru.wikipedia.org/wiki/SecureTower (дата обращения 30.11.2016). ↑

-

SecureTower – надежная программа для контроля USB-накопителей и буфера обмена [онлайн] -URL: http://dimio.org/securetower-nadezhnaya-programma-dlya-kontrolya-usb-nakopitelej-i-bufera-obmena.html (дата обращения 30.11.2016) ↑

-

Официальный сайт компании "Астерит" // SecureTower [онлайн] -URL: http://asterit.ru/securetower (дата обращения 30.11.2016) ↑

-

Как это работает. Основные принципы работы системы SecureTower [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016) ↑

-

Официальный сайт компании Software // Security Systems [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016) ↑

-

Как предотвратить утечки информации? // Р. Идов.[онлайн] -URL: http://market.elec.ru/nomer/44/kak-predotvratit-utechki-informacii/ (дата обращения 30.11.2016) ↑

- Особенности работы с персоналом, владеющим конфиденциальной информацией (Изучение направлений работы с персоналом с целью обеспечения информационной безопасности)

- Проектирование реализации операций бизнес-процесса «Управление документооборотом».

- Исследование проблем защиты информации

- Проектирование реализации операций бизнес-процесса «Реализация билетов через розничные кассы».

- Проектирование реализации операций бизнес-процесса «Разработка стратегии охраны окружающей среды».

- Проектирование реализации операций бизнес-процесса «управления персоналом».

- «Правовое регулирование приватизации государственных и муниципальных предприятий»

- Субъекты предпринимательского права

- Физические и юридические лица. Общее понятие.

- «Контроль за оперативно-розыскной деятельностью»

- Понятие и формы права собственности на землю

- Проектирование реализации операций бизнес-процесса «Учет предоставленных услуг салоном красоты».