Система защиты информации в банковских системах (ПОНЯТИЕ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ)

Содержание:

ВВЕДЕНИЕ

Банковская деятельность очень тесно связана с обработкой и хранением большого количества данных. В первую очередь это персональные данные о клиентах, сотрудников банка, коммерческая тайна самой организации и данные о счетах и вкладах клиентов банка.

Вся коммерческая информация, хранящаяся и обрабатываемая в кредитных организациях, подвергается разнообразным рискам, связанным с вирусами, выходом из строя аппаратного обеспечения, сбоями программного обеспечения.

На сегодняшний день наиболее распространены три способа воровства конфиденциальной информации. Во-первых, физический доступ к местам её хранения и обработки. Например, злоумышленники могут проникнуть в офис банка ночью и украсть жесткие диски со всеми базами данных.

Во-вторых, использование злоумышленниками вредоносного программного обеспечения. Злоумышленники рассылают фишинговые письма для заражения рабочего места сотрудника банка и воруют информацию о клиентах банка, их счетов или персональные данные. Так же используется методика социального инжиниринга, при которой сотрудник или клиент банка неосознанно разглашает конфиденциальную информацию, позволяющую в дальнейшем осуществить атаку на банк и его клиентов. Например, злоумышленники обзванивают сотрудников банка и представляются сотрудниками регулирующих органов и узнают необходимую информацию об организации работы в банке или о сетевой инфраструктуре банка. Или злоумышленники обзванивают клиентов банка, информацию о которых они могут найти в социальных сетях, которые состоят в сообществах банка в этих сетях или иных группах, представляются сотрудниками банков и узнают персональные данные для доступа к счёту клиента, после чего выводят средства на другой счёт в другие банки или кредитные организации.

В-третьих, наиболее вероятный способ конфиденциальной информации — несанкционированный доступ сотрудников банка к защищаемой информации. У пользователей нередко существует возможность опосредованно (с помощью определенного ПО) целиком скопировать базы данных, с которыми они работают, и вынести их за пределы компании. Иногда сотрудники делают это без всякого злого умысла, чтобы поработать с информацией дома. Однако такие действия являются серьезнейшим нарушением политики безопасности и они могут стать причиной утечки конфиденциальных данных.

Кроме того, в любом банке есть группа людей, обладающих в локальной сети повышенными привилегиями. Речь идет о системных администраторах. С одной стороны, это необходимо им для выполнения служебных обязанностей. Но, с другой стороны, у них появляется возможность получить доступ к любой информации

Один из главных инструментов собственника в обеспечении ИБ – основанный на опыте прогноз (составление модели угроз и модели нарушителя). Чем обоснованнее и точнее сделан прогноз в отношении актуальных для банков рисков нарушения ИБ, тем адекватнее и эффективнее будут планируемые и предпринимаемые усилия по обеспечению требуемого уровня ИБ. При этом следует учитывать, что со временем угрозы, их источники и риски могут изменяться. Поэтому модели следует периодически пересматривать.

Наиболее правильный и эффективный способ добиться недопущения проявления в деятельности банка неприемлемых для неё рисков нарушения информационной безопасности – разработать политику информационной безопасности банка и в соответствии с ней реализовать, эксплуатировать и совершенствовать систему обеспечения информационной безопасности банка.

ПОНЯТИЕ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

Система защиты информации – это совокупность организационных (административных) и технологических мер, программно-технических средств, правовых норм, направленных на противодействие угрозам нарушителей с целью сведения до минимума возможного ущерба пользователям и владельцам системы. Главным объектом защиты являются данные, которые обрабатываются в информационной системе организации и задействованы при выполнении рабочих процессов.

Система защиты информации в организации должна обеспечивать:

- конфиденциальность информации – недоступность защищаемой информации для третьих лиц;

- целостность информации – невозможность изменения защищаемой информации лицами, не имеющими полномочий на изменение защищаемой информации;

- доступность информации – непрерывность доступа к информации авторизованными пользователями.

Система защиты информации в организации должна адекватно отвечать актуальным угрозам безопасности информации и не должна быть избыточна.

При создании системы защиты информации необходимо оценить актуальные угрозы безопасности и установить требования к создаваемой системе защиты информации, оценить экономическую эффективность от внедрения системы защиты информации, руководствоваться федеральными законами и иными нормативно-правовыми актами, регулирующими защиту информации в Российской Федерации.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

ОСНОВНЫЕ НОРМАТИВНО-ПРАВОВЫЕ АКТЫ, ИСПОЛЬЗУЕМЫЕ ПРИ СОЗДАНИИ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

Защита информации в банковской сфере очень критична, Так как при утечке информации, её изменении злоумышленниками или сбоя доступа к ней может нанести непоправимый репутационный или финансовый вред как самой кредитной организации, так и клиентам этой организации, поэтому к системе защиты информации в кредитных организациях предъявляются высокие требования.

В настоящее время деятельность банков регламентируется федеральным законом «О банках и банковской деятельности». В нем, помимо всего прочего, вводится понятие «банковская тайна». Согласно ему любая кредитная организация обязана обеспечивать конфиденциальность всех данных о вкладах клиентов. За их разглашение она несёт ответственность, включая возмещение причиненного утечкой информации ущерба.

Так же банки должны защищать не только банковскую тайну, но и коммерческую тайну, необходимую для обеспечения репутационного и финансового благополучия самого банка, а так же персональные данные клиентов и сотрудников банка.

Кроме того банк является оператором информационных систем персональных данных, в которых хранятся персональные данные клиентов и сотрудников организации и должен обеспечивать сохранность этих данных.

Таким образом система защиты информации должна соответствовать не только требованиям федеральных законов, регулирующих банковскую сферу, и требованиям и постановлениям Центрального Банка России, но так же и требованиям Федеральной службы по техническому и экспортному контролю и Федеральной службы безопасности.

Основные документы, устанавливающие требования к защите информации в банковской сфере:

- Стандарт Банка России СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения»;

- Положение «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» от 09.06.2012 г. 382-П;

- Федеральный закон «О персональных данных» от 27.07.2006 г. № 152-ФЗ;

- Положение ЦБР от 29 августа 2008 г. № 321-П «О порядке представления кредитными организациями в уполномоченный орган сведений, предусмотренных Федеральным законом «О противодействии легализации (отмыванию) доходов, полученных преступным путём, и финансированию терроризма»;

- Положение Банка России от 2 сентября 2013 г. № 407-П «О представлении кредитными организациями по запросам Федеральной службы по финансовому мониторингу информации об операциях клиентов, о бенефициарных владельцах клиентов и информации о движении средств по счетам (вкладам) клиентов в электронном виде»;

- Приказ ФСТЭК № 21 от 18 февраля 2013 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»;

- Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

- Федеральный закон «Об электронной подписи» от 06.04.2011 №63-ФЗ.

Так же в банках могут применяться международные стандарты обеспечения безопасности, такие как Cobit, PCI DSS, ISO 27000 и другие.

Основной рекомендацией по защите информации является Стандарт Банка России СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

Положение ЦБ РФ №382-П содержит требования по обеспечению защиты информации и требования по работе с системами криптографической защиты информации при обеспечении денежных переводов.

В Федеральном законе «О персональных данных» от 27.07.2006 г. № 152-ФЗ дано определение персональных данных и общие требования по их защите.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

Положение ЦБ РФ № 321-П устанавливает порядок передачи электронных сообщений предусмотренных Федеральным законом «О противодействии легализации (отмыванию) доходов, полученных преступным путём, и финансированию терроризма» уполномоченным органам, устанавливает порядок обеспечения информационной безопасности при передаче электронных сообщений уполномоченным органам, порядок хранения архивных сообщений.

Положение ЦБ РФ №407-П устанавливает требования к форматам представления кредитной организацией в Росфинмониторинг по его запросу информации об операциях клиентов кредитной организации, о бенефициарных владельцах клиентов и информации о движении средств по счетам (вкладам) клиентов в электронном виде, а так же устанавливает порядок хранения архивных электронных сообщений.

Приказ ФСТЭК № 21 определяет состав организационно-технических мер по защите персональных данных клиентов и сотрудников банка при обработке в информационных системах персональных данных.

Постановление Правительства РФ от 01.11.2012 № 1119 определяет типы угроз безопасности информационных систем персональных данных, уровни защищённости персональных данных и требования по защите персональных данных.

Федеральный закон «Об электронной подписи» от 06.04.2011 №63-ФЗ устанавливает определение электронной подписи, её виды, условия признания.

На основании вышеуказанных нормативно-правовых актов в кредитной организации проводятся организационные и технические мероприятия, после которых составляются внутренние нормативные документы по защите информации в банке.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

ОБЗОР ОБЩИХ РЕКОМЕНДАЦИЙ ПО СОЗДАНИЮ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ В БАНКЕ

Политика ИБ банков разрабатывается на основе накопленного в банке опыта в области обеспечения ИБ, результатов идентификации активов, подлежащих защите, результатов оценки рисков с учётом особенностей бизнеса и технологий, требований законодательства РФ, нормативных актов Банка России, а также интересов и бизнес-целей конкретного банка.

Соблюдение политики ИБ в значительной степени является элементом корпоративной этики, поэтому на уровень ИБ банка серьезное влияние оказывают отношения как в коллективе, так и между коллективом и собственником или менеджментом банка, представляющим интересы собственника. Поэтому этими отношениями необходимо управлять. Понимая, что наиболее критичным элементом безопасности банка является её персонал, собственник должен поощрять заинтересованность и осведомленность персонала в решении проблем ИБ.

Далеко не каждое кредитное учреждение располагает потенциалом для самостоятельного составления моделей угроз и нарушителя, а также политики ИБ. В этом случае эти документы должны составляться с привлечением сторонних организаций. Модели угроз и нарушителя должны учитывать требования законодательства РФ в области ИБ, разработки ведущих специалистов банковской системы, а также международный опыт в этой сфере.

При разработке моделей угроз и моделей нарушителя необходимо учитывать, что из всех возможных объектов атак с наибольшей вероятностью злоумышленник выберет наиболее слабо защищённый и контролируемый, где его деятельность будет оставаться необнаруженной максимально долго и затраты на проникновение в систему будут минимальны, а выгода от проникновения максимальна. Поэтому все операции в банковских технологических процессах, где осуществляется взаимодействие персонала со средствами и системами автоматизации, должны особенно тщательно контролироваться и защищаться.

Стратегия обеспечения ИБ организаций банковской системы, таким образом, заключается как в эффективном использовании по имеющемуся плану заранее разработанных мер по обеспечению ИБ, противостоящих атакам злоумышленников, так и в регулярном пересмотре моделей и политик ИБ, а также корректировке системы обеспечения информационной безопасности. В случае реализации угроз должен быть использован дополнительный (специально разработанный) план действий, позволяющий свести к минимуму возможные потери и восстановить систему обеспечения информационной безопасности. Модели ИБ (угроз и нарушителей) предназначены отражать возможные инциденты информационной безопасности, вследствие чего они носят прогнозный характер. Модели ИБ разрабатываются на основе происходивших событий и процессов, но ориентированы на будущее.

Любой целенаправленной деятельности (бизнесу) свойственны риски. Это объективная реальность, и понизить эти риски можно лишь до определенного остаточного уровня. Оставшаяся (остаточная) часть риска, определяемая в том числе факторами среды деятельности, должна быть признана приемлемой и принята либо отклонена. В этом случае от риска следует уклониться (изменить среду деятельности), перевести на кого-нибудь (например, застраховать) или отдать на аутсорсинг специализированным организациям. Таким образом, уровень защищённости интересов банка определяется, во-первых, величиной принятых ею остаточных рисков, а во-вторых, эффективностью работ по поддержанию принятых рисков на допустимом, низком уровне.

Риски нарушения ИБ должны быть согласованы и иерархически связаны с рисками основной деятельности банка через возможный ущерб. Допускается оценка рисков информационной безопасности в составе операционных рисков с целью создания единой карты рисков и оценки стоимости ущерба по организации в целом. Риски нарушения ИБ выражаются в возможности потери состояния защищённости интересов (целей) банка в информационной сфере и возникновения ущерба бизнесу банка или убытков. Потеря состояния защищённости интересов банка в информационной сфере заключается в утрате свойств доступности, целостности или конфиденциальности информационных активов, утрате заданных целями бизнеса параметров или доступности сервисов инфраструктуры банка.

Уязвимость ИБ создаёт предпосылки к реализации угрозы через неё (инцидент ИБ) Реализация угрозы нарушения ИБ приводит к утрате защищённости интересов банка в информационной сфере, в результате чего банку наносится ущерб. Тяжесть ущерба совместно с вероятностью приводящего к нему инцидента ИБ определяют величину риска. Постоянный анализ и изучение инфраструктуры банка с целью выявления и устранения уязвимостей ИБ – основа эффективной работы системы обеспечения информационной безопасности.

Идентификация, анализ и оценивание рисков нарушения ИБ должны основываться на идентификации активов банка, на их ценности для целей и задач банка, на моделях угроз и нарушителей ИБ банка.

При принятии решений о внедрении защитных мер для противодействия идентифицированным угрозам необходимо учитывать, что тем самым одновременно может увеличиваться сложность системы обеспечения информационной безопасности банка, что, в свою очередь, как правило, порождает новые риски. Поэтому при выборе решения о внедрении защитных мер для обработки существующих рисков должны учитываться вопросы эксплуатации защитных мер и их влияния на общую структуру рисков организации.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

Банки осуществляют свою деятельность путём реализации совокупности процессов, среди которых возможно выделение следующих групп:

- основные процессы, обеспечивающие достижение целей и задач банка;

- вспомогательные процессы, обеспечивающие качество, в том числе обеспечение ИБ банка;

- процессы менеджмента, обеспечивающие поддержку параметров основных и вспомогательных процессов в заданных пределах и их корректировку в случае изменения внешних или внутренних условий.

Такое разделение процессов является условным, так как основные и вспомогательные процессы нередко образуют единое целое, например, функционирование защитных мер составляет часть группы основных процессов. В то же время процессы менеджмента отделены от основных и вспомогательных процессов, которые являются объектами менеджмента.

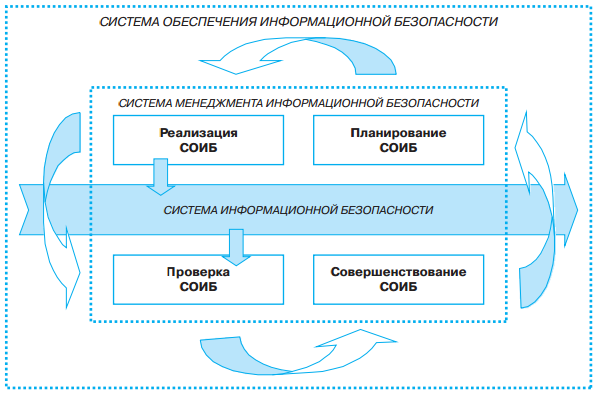

Совокупность защитных мер, реализующих обеспечение ИБ банка, и процессов их эксплуатации, включая ресурсное и административное (организационное) обеспечение, составляет систему информационной безопасности банка. Совокупность процессов менеджмента ИБ, включая ресурсное и административное (организационное) обеспечение этих процессов, составляет систему менеджмента информационной безопасности банка. Совокупность системы информационной безопасности и системы менеджмента информационной безопасности составляет систему обеспечения информационной безопасности банка.

Процессы эксплуатации защитных мер функционируют в реальном времени. Совокупность защитных мер и процессов их эксплуатации должна обеспечивать текущий требуемый уровень ИБ в условиях штатного функционирования, а также в условиях реализации угроз, учтенных в моделях банка и приводящих к возникновению:

- локальных инцидентов ИБ;

- широкомасштабных катастроф и аварий различной природы, последствия которых могут иметь отношение к ИБ банка.

Система обеспечения информационной безопасности должна быть определена, спланирована и регламентирована в банке. Однако даже правильно выстроенные процессы и используемые защитные меры в силу объективных причин со временем имеют тенденцию к ослаблению своей эффективности. Это неминуемо ведет к деградации системы защиты и возрастанию рисков нарушения ИБ. Для поддержания системы защиты на должном уровне в качестве оперативной меры используется мониторинг событий и инцидентов в системе информационной безопасности. Менеджмент событий и инцидентов безопасности, полученных в результате мониторинга ИБ, позволяет избежать деградации и обеспечить требуемый уровень безопасности активов.

Для оценки состояния ИБ защищаемого актива и выявления признаков деградации используемых защитных мер проводится оценка (самооценка) соответствия системы требованиям настоящего стандарта.

Для реализации и поддержания ИБ в банке необходима реализация четырех групп процессов:

- планирование системы обеспечения информационной безопасности (“планирование”);

- реализация системы обеспечения информационной безопасности (“реализация”);

- мониторинг и анализ системы обеспечения информационной безопасности (“проверка”);

- поддержка и улучшение системы обеспечения информационной безопасности (“совершенствование”).

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

Указанные группы процессов составляют систему менеджмента информационной безопасности банка.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

Менеджмент ИБ есть часть общего корпоративного менеджмента банка, которая ориентирована на содействие достижению целей деятельности организации через обеспечение защищённости её информационной сферы. Группы процессов системы менеджмента информационной безопасности следует организовывать в виде циклической модели Деминга «… — планирование — реализация — проверка — совершенствование — планирование — …», Организация и выполнение процессов системы менеджмента информационной безопасности необходимы в том числе для обеспечения уверенности в том, что хороший практический опыт банка документируется, становится обязательным к применению, а система обеспечения информационной безопасности совершенствуется.

Основой для построения системы обеспечения информационной безопасности банка являются требования законодательства Российской Федерации, нормативные акты Банка России, контрактные требования банка, а также условия ведения бизнеса, выраженные на основе идентификации активов банка, построения модели нарушителей и угроз.

Рисунок 1 иллюстрирует взаимосвязь Системы информационной безопасности, системы менеджмента информационной безопасности и системы обеспечения информационной безопасности.

Руководству банка необходимо инициировать, поддерживать и контролировать выполнение процессов системы обеспечения информационной безопасности.

с целью уничтожения персональных данных Банком создается Комиссия из числа работников Банка, выявляющая перечень субъектов персональных данных, информация о которых подлежит уничтожению, ИСПДн, в которых производится обработка указанной информации, а также носители персональных данных, подлежащие уничтожению.

В случае выявления ИСПДн, содержащих сведения о субъектах персональных данных, информация о которых подлежит уничтожению, производится удаление указанных сведений из соответствующих ИСПДн. Результаты удаления фиксируются в Акте удаления персональных данных (по форме Приложения 9 к настоящему Положению).

В случае выявления носителей персональных данных, содержащих сведения о субъектах персональных данных, информация о которых подлежит уничтожению, при возможности и целесообразности производится уничтожение информации на носителях персональных данных с помощью программного обеспечения гарантированного уничтожения информации, в противном случае производится уничтожение указанных носителей персональных данных. Результаты уничтожения фиксируются в Акте уничтожения носителей персональных данных В случае поступления в Банк запроса субъекта ПДн, удовлетворяющего требованиям Федерального закона «О персональных данных», Руководитель подразделения, в которое поступило обращение, сообщает о наличии либо отсутствии обработки Банком персональных данных, относящихся к соответствующему субъекту ПДн путем направления Ответа о наличии обработки персональных данных (по форме Приложения 1 к настоящему Положению) либо Ответа об отсутствии обработки персональных данных (по форме Приложения 2 к настоящему Положению) соответственно.

В случае осуществления Банком обработки персональных данных, Банк также предоставляет возможность ознакомления с ними при обращении субъекта ПДн или его законного представителя в течение 30 (тридцати) рабочих дней с момента получения Банком запроса субъекта ПДн или его законного представителя. В случае отказа в предоставлении информации Руководитель подразделения сообщает об этом субъекту ПДн либо его законному представителю путем направления мотивированного Ответа об отказе в предоставлении информации о наличии обработки персональных данных При обработке Банком персональных данных субъект ПДн имеет право:

- ознакомиться со своими персональными данными, обрабатываемыми Банком;

- получить информацию о способах, правовых основаниях и целях обработки персональных данных, о лицах (исключая работников Банка). Наряду с обеспечением конфиденциальности сведений, составляющих персональные данные, Банк предоставляет указанные сведения самому субъекту ПДн или его представителю, а также государственным органам и их должностным лицам, организациям в случаях и в порядке, предусмотренном законодательством Российской Федерации. Банк предоставляет на безвозмездной основе сведения, составляющие персональные данные, государственным органам и их должностным лицам, организациям в рамках их компетенции, определенной законодательством Российской Федерации, при поступлении в Банк оригинала оформленного надлежащим образом мотивированного запроса в письменной форме.

Работники Банка, ответственные за обработку и хранение персональных данных, имеющие доступ к персональными данными в силу своих должностных обязанностей, при приеме на работу подписывают «Обязательство о соблюдении требований обращения с конфиденциальной информацией» [9.2.2], за исключением случаев, когда аналогичные требования отражены в трудовом договоре или должностных обязанностях.. Оригиналы подписанных «Обязательств о соблюдении требований обращения с конфиденциальной информацией» хранятся в Отделе по работе с персоналом Банка.

Рис. 1 Взаимосвязь СИБ, СМИБ и СОИБ

Степень выполнения указанной деятельности со стороны руководства организации определяется осознанием необходимости обеспечения ИБ банка.

Осознание необходимости обеспечения ИБ проявляется в использовании руководством бизнес-преимуществ обеспечения ИБ, способствующих формированию условий для дальнейшего развития бизнеса организации с допустимыми рисками. Осознание необходимости обеспечения ИБ является внутренним побудительным мотивом руководства банка постоянно инициировать, поддерживать, анализировать и контролировать систему обеспечения информационной безопасности в отличие от ситуации, когда решение о выполнении указанных видов деятельности либо принимается в результате возникших проблем, либо определяется внешними факторами.

Осознание необходимости обеспечения ИБ банка выражается посредством выполнения в рамках системы менеджмента информационной безопасности деятельности со стороны руководства, направленной на инициирование, поддержание, анализ и контроль системы обеспечения информационной безопасности банка.

Модели угроз и нарушителей должны быть основным инструментом при развертывании, поддержании и совершенствовании системы обеспечения информационной безопасности банка.

Деятельность организации БС РФ поддерживается входящей в её состав информационной инфраструктурой, которая обеспечивает реализацию банковских технологий и может быть представлена в виде иерархии следующих основных уровней:

- физического (линии связи, аппаратные средства и пр.);

- сетевого оборудования (маршрутизаторы, коммутаторы, концентраторы и пр.);

- сетевых приложений и сервисов;

- операционных систем (ОС);

- систем управления базами данных (СУБД);

- банковских технологических процессов и приложений;

- бизнес-процессов организации.

На каждом из уровней угрозы и их источники (в т.ч. злоумышленники), методы и средства защиты и подходы к оценке эффективности являются различными.

Главной целью злоумышленника является получение контроля над информационными активами на уровне бизнес-процессов. Прямое нападение на уровне бизнес-процессов, например путём раскрытия конфиденциальной банковской аналитической информации, более эффективно для злоумышленника и опаснее для собственника, чем нападение, осуществляемое через иные уровни, требующее специфических опыта, знаний и ресурсов (в т.ч. временных) и поэтому менее эффективно по соотношению «затраты / получаемый результат».

Другой целью злоумышленника может являться нарушение функционирования бизнес-процессов кредитной организации, например, посредством распространения вредоносных программ или нарушения правил эксплуатации ЭВМ или их сетей.

Организация должна определить конкретные объекты среды информационных активов на каждом из уровней информационной инфраструктуры.

Основными источниками угроз ИБ являются:

- неблагоприятные события природного, техногенного и социального характера;

- террористы и криминальные элементы;

- зависимость от поставщиков/провайдеров/партнеров/клиентов;

- сбои, отказы, разрушения/повреждения программных и технических средств;

- работники, реализующие угрозы ИБ с использованием легально предоставленных им прав и полномочий (внутренние нарушители ИБ);

- работники, реализующие угрозы ИБ вне легально предоставленных им прав и полномочий, а также субъекты, не являющиеся работниками, но осуществляющие попытки НСД и НРД (внешние нарушители ИБ);

- несоответствие требованиям надзорных и регулирующих органов, действующему законодательству.

Наиболее актуальные источники угроз на физическом уровне, уровне сетевого оборудования и уровне сетевых приложений:

- внешние нарушители ИБ: лица, разрабатывающие/распространяющие вирусы и другие вредоносные программные коды; лица, организующие DoS, DDoS и иные виды атак;

- лица, осуществляющие попытки НСД и НРД;

- внутренние нарушители ИБ: персонал, имеющий права доступа к аппаратному оборудованию, в том числе сетевому, администраторы серверов, сетевых приложений и т.п.;

- комбинированные источники угроз: внешние и внутренние нарушители ИБ, действующие совместно и (или) согласованно;

- сбои, отказы, разрушения/повреждения программных и технических средств.

Наиболее актуальные источники угроз на уровнях операционных систем, систем управления базами данных, банковских технологических процессов:

- внутренние нарушители ИБ: администраторы ОС, администраторы СУБД, пользователи банковских приложений и технологий, администраторы ИБ и т.д.;

- комбинированные источники угроз: внешние и внутренние нарушители ИБ, действующие в сговоре.

Наиболее актуальные источники угроз на уровне бизнес-процессов:

- внутренние нарушители ИБ: авторизованные пользователи и операторы АБС, представители менеджмента организации и пр.;

- комбинированные источники угроз: внешние нарушители ИБ (например, конкуренты) и внутренние, действующие в сговоре;

- несоответствие требованиям надзорных и регулирующих органов, действующему законодательству.

Источники угроз используют для реализации угрозы уязвимости ИБ.

Хорошей практикой в организациях банковской системы является разработка моделей угроз и нарушителей ИБ для организации в целом, а также при необходимости для её отдельных банковских процессов.

Степень детализации параметров моделей угроз и нарушителей ИБ может быть различной и определяется реальными потребностями для каждой организации в отдельности.

В банках рекомендуется устанавливать процедуры регулярного анализа необходимости пересмотра модели угроз и нарушителей ИБ.

3.2 Общие требования к системе защиты информации в банковской сфере

Выполнение требований к системе информационной безопасности банка является основой для обеспечения должного уровня ИБ.

Требования к системе информационной безопасности должны быть сформированы в том числе для следующих областей:

- назначения и распределения ролей и обеспечения доверия к персоналу;

- обеспечения ИБ на стадиях жизненного цикла автоматизированной банковской системы;

- защиты от НСД и НРД, управления доступом и регистрацией всех действий в автоматизированной банковской системе, в телекоммуникационном оборудовании, автоматических телефонных станциях и т.д.;

- антивирусной защиты;

- использования ресурсов сети Интернет;

- использования систем криптографической защиты информации;

- защиты банковских платёжных и информационных технологических процессов, в том числе банковских технологических процессов, в рамках которых обрабатываются персональные данные.

В конкретной организации требования к системе информационной безопасности могут формироваться и для других областей и направлений деятельности.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

При распределении прав доступа работников и клиентов к информационным активам банка следует руководствоваться принципами:

- «знать своего клиента»;

- «знать своего служащего»;

- «необходимо знать», а также рекомендуется использовать принцип «двойное управление».

Формирование ролей должно осуществляться на основании существующих бизнес-процессов и проводиться с целью исключения концентрации полномочий и снижения риска инцидентов ИБ, связанных с потерей информационными активами свойств доступности, целостности или конфиденциальности. Формирование ролей не должно выполняться по принципу фиксации фактически сложившихся прав и полномочий персонала.

Для обеспечения ИБ и контроля за качеством обеспечения ИБ должны быть определены роли, связанные с деятельностью по обеспечению ИБ. Руководство организации должно осуществлять координацию своевременности и качества выполнения ролей, связанных с обеспечением ИБ.

ИБ автоматизированной банковской системы должна обеспечиваться на всех стадиях жизненного цикла автоматизированной банковской системы, автоматизирующих банковские технологические процессы, с учётом интересов всех сторон, вовлеченных в процессы жизненного цикла (разработчиков, заказчиков, поставщиков продуктов и услуг, эксплуатирующих и надзорных подразделений).

При принятии руководством решений об использовании сети Интернет, при формировании документов, регламентирующих порядок использования сети Интернет, а также иных документов, связанных с обеспечением ИБ при использовании сети Интернет, необходимо учитывать следующие положения:

- сеть Интернет не имеет единого органа управления (за исключением службы управления пространством имен и адресов). Провайдеры (посредники) сети Интернет могут обеспечить только те услуги, которые реализуются непосредственно ими;

- существует вероятность атаки злоумышленников на оборудование, программное обеспечение и информационные ресурсы, доступные из сети Интернет;

- гарантии по обеспечению ИБ при использовании сети Интернет никакой организацией не предоставляются;

- существует вероятность несанкционированного доступа, потери и искажения информации, передаваемой посредством сети Интернет.

В рамках банковских платёжных технологических процессов в качестве активов, защищаемых в первую очередь, следует рассматривать:

- банковский платёжный технологический процесс;

- платёжную информацию;

- информацию, отнесённую к защищаемой информации в соответствии с пунктом Положения Банка России от 09.06.2012 №382-П.

3.3 Общие требования по обеспечению информационной безопасности при назначении и распределении ролей и обеспечении доверия к персоналу

В банке должны быть выделены роли работников. Формирование и назначение ролей работников следует осуществлять с учётом соблюдения принципа предоставления минимальных прав и полномочий, необходимых для выполнения служебных обязанностей.

Роли следует персонифицировать с установлением ответственности за их выполнение. Ответственность должна быть зафиксирована в должностных инструкциях или организационно-распорядительных документах банка.

С целью предупреждения возникновения и снижения рисков нарушения ИБ не допускается совмещения в рамках одной роли следующих функций: разработки и сопровождения автоматизированной банковской системы, её разработки и эксплуатации, сопровождения и эксплуатации, администратора системы и администратора ИБ, выполнения операций в автоматизированной банковской системе и контроля их выполнения.

В организации должны быть определены, выполняться и регистрироваться процедуры контроля деятельности работников, обладающих полномочиями, позволяющими получить контроль над защищаемым информационным активом организации.

В банке должны быть определены, выполняться и регистрироваться процедуры приема на работу, влияющую на обеспечение ИБ, включающие:

- проверку подлинности предоставленных документов, заявляемой квалификации, точности и полноты биографических фактов;

- проверку в части профессиональных навыков и оценку профессиональной пригодности.

Указанные процедуры должны предусматривать фиксацию результатов проводимых проверок.

Рекомендуется определить, выполнять и регистрировать с фиксацией результатов процедуры регулярной проверки в части профессиональных навыков и оценки профессиональной пригодности работников, а также внеплановой проверки — при выявлении фактов их нештатного поведения, участия в инцидентах ИБ или подозрений в таком поведении или участии.

Все работники организации должны давать письменное обязательство о соблюдении конфиденциальности, приверженности правилам корпоративной этики, включая требования по недопущению конфликта интересов.

При взаимодействии с внешними организациями и клиентами требования по обеспечению ИБ должны регламентироваться положениями, включаемыми в договоры (соглашения) с ними.

Обязанности персонала по выполнению требований по обеспечению ИБ должны включаться в трудовые контракты (соглашения, договоры) и (или) должностные инструкции. Невыполнение работниками требований по обеспечению ИБ должно приравниваться к невыполнению должностных обязанностей и приводить как минимум к дисциплинарной ответственности.

3.4 Общие требования по обеспечению информационной безопасности автоматизированных банковских систем на стадиях жизненного цикла

В части вопросов обеспечения ИБ следует рассматривать следующие общие стадии модели жизненного цикла автоматизированной банковской системы:

1. разработка технических заданий;

2. проектирование;

3. создание и тестирование;

4. приёмка и ввод в действие;

5. эксплуатация;

6. сопровождение и модернизация;

7. снятие с эксплуатации.

Выполнение работ на всех стадиях жизненного цикла автоматизированной банковской системы в части вопросов обеспечения ИБ должно осуществляться по согласованию и под контролем службы ИБ.

Организации, привлекаемые на договорной основе для обеспечения ИБ на стадиях жизненного цикла автоматизированной банковской системы, должны иметь лицензии на деятельность по технической защите конфиденциальной информации в соответствии с законодательством РФ.

В технические задания на разработку или модернизацию автоматизированной банковской системы следует включать требования к обеспечению информационной безопасности, установленные и используемые организацией для обеспечения ИБ в рамках технологических процессов, реализуемых создаваемой или модернизированной автоматизированной банковской системы.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

На стадии создания и тестирования автоматизированной банковской системы и их компонентов банки обеспечивают реализацию запрета использования защищаемой информации в качестве тестовых данных, анонимность данных и контроль адекватности предоставления и разграничения доступа.

Эксплуатируемые автоматизированной банковской системы и их компоненты должны быть снабжены документацией, содержащей описание реализованных в автоматизированной банковской системе защитных мер, в том числе описание состава и требований к реализации организационных защитных мер, состава и требований к эксплуатации технических защитных мер.

Банку следует проводить анализ принятия разработчиком автоматизированной банковской системы защитных мер, направленных на обеспечение безопасности разработки и безопасности её поставки.

При разработке технических заданий на системы дистанционного банковского обслуживания должно быть учтено, что защита данных должна обеспечиваться в условиях:

- возможности ошибок авторизованных пользователей систем;

- возможности ненамеренного или неадекватного использования защищаемой информации авторизованными пользователями;

- попыток несанкционированного доступа к информации анонимных, неавторизованных злоумышленников с использованием сетей общего пользования.

На стадии эксплуатации автоматизированной банковской системы должны быть определены, выполняться и регистрироваться процедуры:

- контроля работоспособности реализованных в автоматизированной банковской системе защитных мер, в том числе контроль реализации организационных защитных мер, контроль состава и параметров настройки применяемых технических защитных мер;

- контроля внесения изменений в параметры настройки автоматизированной банковской системы и применяемых технических защитных мер;

- контроля необходимого обновления программного обеспечения автоматизированной банковской системы, включая программное обеспечение технических защитных мер;

- контроля отсутствия уязвимостей в оборудовании и программном обеспечении автоматизированной банковской системы.

На стадии эксплуатации автоматизированной банковской системы должны быть определены, выполняться, регистрироваться и контролироваться процедуры, необходимые для обеспечения восстановления всех реализованных функций по обеспечению ИБ.

На стадии эксплуатации автоматизированной банковской системы должны быть определены, выполняться и регистрироваться процедуры контроля состава устанавливаемого и (или) используемого программного обеспечения автоматизированной банковской системы.

В банке должны быть выделены и назначены роли, связанные с эксплуатацией и контролем эксплуатации автоматизированной банковской системы и применяемых технических защитных мер, в том числе с внесением изменений в параметры их настройки. Для всех автоматизированных банковских систем должны быть определены и выполняться процедуры контроля её эксплуатации со стороны службы ИБ. Проведение мероприятий по контролю эксплуатации автоматизированной банковской системы и их результаты должны регистрироваться.

На стадии эксплуатации автоматизированной банковской системы должны быть определены, выполняться и контролироваться процедуры, необходимые для обеспечения сохранности носителей защищаемой информации.

На стадии сопровождения (модернизации) должны быть определены, выполняться и регистрироваться процедуры контроля, обеспечивающие защиту от:

- умышленного несанкционированного раскрытия, модификации или уничтожения информации;

- неумышленной модификации, раскрытия или уничтожения информации;

- отказа в обслуживании или ухудшения обслуживания.

На стадии сопровождения (модернизации) автоматизированных банковских систем, отнесённых решением к критичным, в том числе автоматизированных банковских систем, задействованных в реализации банковского платёжного технологического процесса, и в информационных системах персональных данных должны быть определены, выполняться и регистрироваться процедуры:

- фиксации внесённых изменений;

- проверки функциональности автоматизированных банковских систем, в том числе применяемых мер защиты информации, после внесения изменений.

На стадии снятия с эксплуатации должны быть определены, выполняться и регистрироваться процедуры, удаления информации с использованием алгоритмов и методов, обеспечивающих невозможность восстановления удаленной информации.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

3.5 Общие требования по обеспечению информационной безопасности при управлении доступом и регистрацией

с целью уничтожения персональных данных Банком создается Комиссия из числа работников Банка, выявляющая перечень субъектов персональных данных, информация о которых подлежит уничтожению, ИСПДн, в которых производится обработка указанной информации, а также носители персональных данных, подлежащие уничтожению.

В случае выявления ИСПДн, содержащих сведения о субъектах персональных данных, информация о которых подлежит уничтожению, производится удаление указанных сведений из соответствующих ИСПДн. Результаты удаления фиксируются в Акте удаления персональных данных (по форме Приложения 9 к настоящему Положению).

В случае выявления носителей персональных данных, содержащих сведения о субъектах персональных данных, информация о которых подлежит уничтожению, при возможности и целесообразности производится уничтожение информации на носителях персональных данных с помощью программного обеспечения гарантированного уничтожения информации, в противном случае производится уничтожение указанных носителей персональных данных. Результаты уничтожения фиксируются в Акте уничтожения носителей персональных данных В случае поступления в Банк запроса субъекта ПДн, удовлетворяющего требованиям Федерального закона «О персональных данных», Руководитель подразделения, в которое поступило обращение, сообщает о наличии либо отсутствии обработки Банком персональных данных, относящихся к соответствующему субъекту ПДн путем направления Ответа о наличии обработки персональных данных (по форме Приложения 1 к настоящему Положению) либо Ответа об отсутствии обработки персональных данных (по форме Приложения 2 к настоящему Положению) соответственно.

В случае осуществления Банком обработки персональных данных, Банк также предоставляет возможность ознакомления с ними при обращении субъекта ПДн или его законного представителя в течение 30 (тридцати) рабочих дней с момента получения Банком запроса субъекта ПДн или его законного представителя. В случае отказа в предоставлении информации Руководитель подразделения сообщает об этом субъекту ПДн либо его законному представителю путем направления мотивированного Ответа об отказе в предоставлении информации о наличии обработки персональных данных При обработке Банком персональных данных субъект ПДн имеет право:

- ознакомиться со своими персональными данными, обрабатываемыми Банком;

- получить информацию о способах, правовых основаниях и целях обработки персональных данных, о лицах (исключая работников Банка). Наряду с обеспечением конфиденциальности сведений, составляющих персональные данные, Банк предоставляет указанные сведения самому субъекту ПДн или его представителю, а также государственным органам и их должностным лицам, организациям в случаях и в порядке, предусмотренном законодательством Российской Федерации. Банк предоставляет на безвозмездной основе сведения, составляющие персональные данные, государственным органам и их должностным лицам, организациям в рамках их компетенции, определенной законодательством Российской Федерации, при поступлении в Банк оригинала оформленного надлежащим образом мотивированного запроса в письменной форме.

Работники Банка, ответственные за обработку и хранение персональных данных, имеющие доступ к персональными данными в силу своих должностных обязанностей, при приеме на работу подписывают «Обязательство о соблюдении требований обращения с конфиденциальной информацией» [9.2.2], за исключением случаев, когда аналогичные требования отражены в трудовом договоре или должностных обязанностях.. Оригиналы подписанных «Обязательств о соблюдении требований обращения с конфиденциальной информацией» хранятся в Отделе по работе с персоналом Банка.

Должны быть определены, выполняться, регистрироваться и контролироваться процедуры выявления, учёта и классификации (отнесение к одному из типов) информационных активов организации. Должны быть учтены и зафиксированы права доступа работников и клиентов банка к информационным активам или их типам.

В составе автоматизированной банковской системы должны применяться встроенные защитные меры от НСД и НРД, а также могут применяться средства защиты информации, сертифицированные по требованиям безопасности информации. Защитные меры от НСД должны обеспечивать сокрытие вводимых субъектами доступа аутентификационных данных на устройствах отображения информации. Размещение устройств отображения информации автоматизированной банковской системы должно препятствовать её несанкционированному просмотру.

В банке должны быть определены, выполняться, регистрироваться и контролироваться правила и процедуры:

- разграничения доступа к информационным активам на основе ролевого метода, с определением для каждой роли полномочий по доступу к информационным активам;

- управления предоставлением/отзывом и блокированием доступа, в том числе доступа, осуществляемого через внешние информационно-телекоммуникационные сети; управления учётными записями субъектов доступа;

- управления составом разрешенных действий до выполнения идентификации и аутентификации;

- идентификации, аутентификации, авторизации субъектов доступа, в том числе внешних субъектов доступа, которые не являются работниками банка, и программных процессов;

- регистрации действий субъектов доступа с обеспечением контроля целостности и защиты данных регистрации;

- управления идентификационными данными, аутентификационными данными и средствами аутентификации;

- использования технологий беспроводного доступа к информации, в случае их применения, и защиты внутренних беспроводных соединений;

- выявления и блокирования неуспешных попыток доступа;

- блокирования сеанса доступа после установленного времени бездействия или по запросу субъекта доступа, требующего выполнения процедур повторной аутентификациии авторизации для продолжения работы;

- ограничения действий пользователей по изменению настроек их автоматизированных мест (использование ограничений на изменение BIOS);

- ограничения действий пользователей по изменению параметров настроек автоматизированной банковской системы и реализации контроля действий эксплуатационного персонала по изменению параметров настроек автоматизированной банковской системы;

- выявления и блокирования несанкционированного перемещения (копирования) информации, в том числе баз данных, файловых ресурсов, виртуальных машин;

- использования мобильных устройств для доступа к информации в случае их применения.

В банке должны быть определены, выполняться, регистрироваться и контролироваться правила и процедуры мониторинга ИБ, анализа и хранения данных о действиях и операциях, позволяющие выявлять неправомерные или подозрительные операции и транзакции, для чего, среди прочего, следует:

- определить действия и операции, подлежащие регистрации;

- определить состав и содержание данных о действиях и операциях, подлежащих регистрации, сроки их хранения;

- обеспечить реагирование на сбои при регистрации действий и операций, в том числе аппаратные и программные ошибки, сбои в технических средствах сбора данных;

- обеспечить резервирование необходимого объёма памяти для записи данных;

- обеспечить генерацию временных меток для регистрируемых действий и операций и синхронизацию системного времени на технических средствах, используемых для целей мониторинга ИБ, анализа и хранения данных.

В организации должно быть реализовано ведение журналов действия и операций автоматизированных рабочих мест, серверного и сетевого оборудования, межсетевых экранов и автоматизированной банковской системы с целью их использования при реагировании на инциденты ИБ. Рекомендуется обеспечить хранение данных о действиях и операциях не менее трех лет, а для данных, полученных в результате выполнения банковского платёжного технологического процесса, — не менее пяти лет, если иные сроки хранения не установлены законодательством РФ, нормативными актами Банка России.

Для проведения процедур мониторинга ИБ и анализа данных о действиях и операциях следует использовать специализированные программные или технические средства. Процедуры мониторинга ИБ и анализа данных о действиях и операциях должны использовать зафиксированные критерии выявления неправомерных или подозрительных действий и операций. Указанные процедуры мониторинга ИБ и анализа должны применяться на регулярной основе, например, ежедневно, ко всем выполненным действиям и операциям.

В банке необходимо определить и контролировать выполнение требований:

- к разделению сегментов вычислительных сетей, в том числе создаваемых с использованием технологии виртуализации;

- к межсетевому экранированию;

- к информационному взаимодействию между сегментами вычислительных сетей.

Разделение сегментов вычислительных сетей следует осуществлять с целью обеспечения независимого выполнения банковских платёжных технологических процессов, а также банковских информационных технологических процессов разной степени критичности, в том числе банковских информационных технологических процессов, в рамках которых осуществляется обработка персональных данных в информационной системе персональных данных.

Должен быть определен, порядок доступа к объектам среды информационных активов, в том числе в помещения, в которых размещаются объекты среды информационных активов.

Используемые в организации автоматизированной банковской системы, в том числе системы дистанционного банковского обслуживания, должны обеспечивать, среди прочего, возможность регистрации:

- операций с данными о клиентских счетах, включая операции открытия, модификации и закрытия клиентских счетов;

- проводимых транзакций, имеющих финансовые последствия;

- операций, связанных с назначением и распределением прав пользователей.

В банке должен быть определен, выполняться и контролироваться порядок использования съёмных носителей информации.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

Системы дистанционного банковского обслуживания должны реализовывать защитные меры, обеспечивающие невозможность отказа от авторства проводимых клиентами операций и транзакций.

Протоколам операций, выполняемых посредством систем дистанционного банковского обслуживания, следует придать свойство юридической значимости, например, путём внесения соответствующих положений в договоры на дистанционное банковское обслуживание.

При заключении договоров со сторонними организациями рекомендуется предусматривать необходимый уровень взаимодействия в случае выхода инцидента ИБ за рамки отдельной организации банковской системы. Примером такого взаимодействия может служить приостановка выполнения распределенной между несколькими организациями транзакции в случае, если имеющиеся данные мониторинга ИБ и анализа протоколов операций позволяют предположить, что выполнение данной транзакции является частью замысла злоумышленников.

Должны быть определены и доведены до сведения работников и клиентов банка процедуры, определяющие действия в случае компрометации информации, необходимой для их идентификации, аутентификации и авторизации, в том числе произошедшей по их вине, включая информацию о способах распознавания таких случаев.

Эти процедуры должны предусматривать регистрацию работниками и клиентами всех своих действий и их результатов.

В системах дистанционного банковского обслуживания должны быть реализованы механизмы информирования клиентов обо всех операциях, совершаемых от их имен.

В банке должны применяться меры, направленные на обеспечение защиты от НСД, повреждения или нарушения целостности данных о действиях и операциях, а также меры по защите информации, необходимой для идентификации, аутентификации и авторизации клиентов и работников. Все попытки НСД к такой информации должны регистрироваться. Доступ к данным о действиях и операциях предоставляется только с целью выполнения служебных обязанностей.

При увольнении или изменении должностных обязанностей работников, имевших доступ к указанным данным, необходимо выполнить регламентированные процедуры соответствующего пересмотра прав доступа.

При осуществлении доступа на участке телекоммуникационных каналов и линий связи, в том числе беспроводных, не контролируемых банком, должны использоваться сетевые протоколы, обеспечивающие защиту сетевого соединения, контроль целостности сетевого взаимодействия и реализацию технологии двухсторонней аутентификации.

Передача защищаемых данных по каналам связи, имеющим выход за пределы контролируемой зоны, должна осуществляться только при условии обеспечения их защиты от раскрытия и модификации.

Работа всех работников и клиентов в автоматизированной банковской системы должна осуществляться под уникальными и персонифицированными учётными записями.

3.6 Общие требования по обеспечению информационной безопасности средствами антивирусной защиты

На всех автоматизированных рабочих местах и серверах автоматизированной банковской системы банка должны применяться средства антивирусной защиты, если иное не предусмотрено реализацией технологического процесса.

В банке должны быть определены, выполняться, регистрироваться и контролироваться процедуры установки и регулярного обновления средств антивирусной защиты на автоматизированных рабочих местах и серверах автоматизированной банковской системы.

Необходимо организовать функционирование постоянной антивирусной защиты в автоматическом режиме и автоматический режим установки обновлений антивирусного программного обеспечения.

Тщательное удаление информации и очищение памяти после работы приложений (этому подвержены также диски, дискеты, USB-накопители, мобильные жесткие диски).

Функция регистрации и учета предназначена для фиксирования обращений к защищаемым ресурсам, что позволяет позже расследовать инциденты, связанные с утечкой или утратой информации ограниченного доступа.

И еще исключительно важная задача СЗИ от НСД – это контроль и обеспечение целостности системы. В случае если программные или аппаратные компоненты системы подвергались модификации, правильность выполнения основной функции системы может быть поставлена под сомнение, поэтому необходимо, чтобы перед стартом компоненты системы сравнивались с эталоном и, в случае обнаружения расхождений, пользователь оповещается о несанкционированной модификации системы и дальнейшая работа системы блокировалась.

Программные и аппаратные средства позволяющие применять современные технологии аутентификации пользователей и предоставления доступа к информационным системам, а так же управление созданием и изменениями учетных записей пользователей в ИТ-системах.

Перед подключением съёмных носителей информации к средствам вычислительной техники рекомендуется проводить их антивирусную проверку на специально выделенном автономном средстве вычислительной техники.

Должны быть разработаны и введены в действие инструкции и рекомендации по антивирусной защите, учитывающие особенности банковских технологических процессов.

В кредитной организации должна быть организована антивирусная фильтрация всего трафика электронной почты.

В организации БС РФ должна быть организована многоуровневая централизованная система антивирусной защиты, предусматривающая использование средств антивирусной защиты различных производителей на:

- рабочих станциях;

- серверном оборудовании, в том числе серверах электронной почты;

- технических средствах межсетевого экранирования.

Должны быть определены процедуры предварительной проверки устанавливаемого или изменяемого программного обеспечения на отсутствие вирусов. После установки или изменения программного обеспечения должна быть выполнена антивирусная проверка.

Должны быть определены процедуры, выполняемые в случае обнаружения компьютерных вирусов, в которых, в частности, необходимо описать:

- необходимые меры по отражению и устранению последствий вирусной атаки;

- порядок официального информирования руководства;

- порядок приостановления работы на период устранения последствий вирусной атаки.

Должны быть определены процедуры контроля за отключением и обновлением антивирусных средств на всех технических средствах автоматизированной банковской системы.

с целью уничтожения персональных данных Банком создается Комиссия из числа работников Банка, выявляющая перечень субъектов персональных данных, информация о которых подлежит уничтожению, ИСПДн, в которых производится обработка указанной информации, а также носители персональных данных, подлежащие уничтожению.

В случае выявления ИСПДн, содержащих сведения о субъектах персональных данных, информация о которых подлежит уничтожению, производится удаление указанных сведений из соответствующих ИСПДн. Результаты удаления фиксируются в Акте удаления персональных данных (по форме Приложения 9 к настоящему Положению).

В случае выявления носителей персональных данных, содержащих сведения о субъектах персональных данных, информация о которых подлежит уничтожению, при возможности и целесообразности производится уничтожение информации на носителях персональных данных с помощью программного обеспечения гарантированного уничтожения информации, в противном случае производится уничтожение указанных носителей персональных данных. Результаты уничтожения фиксируются в Акте уничтожения носителей персональных данных В случае поступления в Банк запроса субъекта ПДн, удовлетворяющего требованиям Федерального закона «О персональных данных», Руководитель подразделения, в которое поступило обращение, сообщает о наличии либо отсутствии обработки Банком персональных данных, относящихся к соответствующему субъекту ПДн путем направления Ответа о наличии обработки персональных данных (по форме Приложения 1 к настоящему Положению) либо Ответа об отсутствии обработки персональных данных (по форме Приложения 2 к настоящему Положению) соответственно.

В случае осуществления Банком обработки персональных данных, Банк также предоставляет возможность ознакомления с ними при обращении субъекта ПДн или его законного представителя в течение 30 (тридцати) рабочих дней с момента получения Банком запроса субъекта ПДн или его законного представителя. В случае отказа в предоставлении информации Руководитель подразделения сообщает об этом субъекту ПДн либо его законному представителю путем направления мотивированного Ответа об отказе в предоставлении информации о наличии обработки персональных данных При обработке Банком персональных данных субъект ПДн имеет право:

- ознакомиться со своими персональными данными, обрабатываемыми Банком;

- получить информацию о способах, правовых основаниях и целях обработки персональных данных, о лицах (исключая работников Банка). Наряду с обеспечением конфиденциальности сведений, составляющих персональные данные, Банк предоставляет указанные сведения самому субъекту ПДн или его представителю, а также государственным органам и их должностным лицам, организациям в случаях и в порядке, предусмотренном законодательством Российской Федерации. Банк предоставляет на безвозмездной основе сведения, составляющие персональные данные, государственным органам и их должностным лицам, организациям в рамках их компетенции, определенной законодательством Российской Федерации, при поступлении в Банк оригинала оформленного надлежащим образом мотивированного запроса в письменной форме.

Работники Банка, ответственные за обработку и хранение персональных данных, имеющие доступ к персональными данными в силу своих должностных обязанностей, при приеме на работу подписывают «Обязательство о соблюдении требований обращения с конфиденциальной информацией» [9.2.2], за исключением случаев, когда аналогичные требования отражены в трудовом договоре или должностных обязанностях.. Оригиналы подписанных «Обязательств о соблюдении требований обращения с конфиденциальной информацией» хранятся в Отделе по работе с персоналом Банка.

Ответственность за выполнение требований по антивирусной защите должна быть возложена на руководителя подразделения, отвечающего за работоспособность антивирусных средств, а обязанности по выполнению предписанных мер антивирусной защиты должны быть возложены на каждого работника организации, имеющего доступ к ЭВМ и автоматизированной банковской системе.

3.7 Общие требования по обеспечению информационной безопасности при использовании ресурсов сети Интернет

Решение об использовании сети Интернет для производственной деятельности должно приниматься руководством банка. При этом цели использования сети Интернет должны быть явно перечислены и зафиксированы. Использование сети Интернет в неустановленных целях должно быть запрещено.

С целью ограничения использования сети Интернет в неустановленных целях рекомендуется провести групп доступа в сеть Интернет, содержащих перечень сервисов и ресурсов сети Интернет, доступных для пользователей. Наделение работников правами пользователя конкретной группы доступа должно регистрироваться и выполняться в соответствии с его должностными обязанностями.

Передача защищаемых данных с использованием сети Интернет должна осуществляться только при условии обеспечения их защиты от раскрытия и изменения информации.

В связи с повышенными рисками нарушения ИБ при взаимодействии с сетью Интернет, в банке должны применяться защитные меры, в том числе межсетевые экраны, антивирусные средства, средства обнаружения вторжений (IDS/IPS), средства криптографической защиты информации, обеспечивающие, прием и передачу информации только в установленном формате и только для конкретной задачи.

Должны быть разработаны и введены в действие инструкции и рекомендации по использованию сети Интернет, учитывающие особенности банковских технологических процессов.

Должны быть определены и выполняться процедуры протоколирования посещения ресурсов сети Интернет работниками. Данные о посещенных работниками ресурсов сети Интернет должны быть доступны работникам службы ИБ.

Рекомендуется выполнить выделение и организовать физическую изоляцию от внутренних сетей тех ЭВМ, с помощью которых осуществляется непосредственное взаимодействие с сетью Интернет.

При осуществлении дистанционного банковского обслуживания должны применяться защитные меры, предотвращающие возможность подмены авторизованного клиента злоумышленником в рамках сеанса работы. Все попытки таких подмен должны регистрироваться в установленном порядке.

Все операции клиентов в течение всего сеанса работы с системами дистанционного банковского обслуживания, в том числе операции по переводу денежных средств, должны выполняться только после выполнения процедур идентификации, аутентификации и авторизации. В случаях разрыва соединения необходимо обеспечить закрытие текущей сессии и повторное выполнение процедур идентификации, аутентификации и авторизации.

Для доступа пользователей к системам дистанционного банковского обслуживания рекомендуется использовать специализированное клиентское программное обеспечение.

Рекомендуется организовать почтовый обмен с сетью Интернет через ограниченное количество точек доступа, состоящих из внешнего (подключенного к сети Интернет) и внутреннего (подключенного к внутренним сетям организации) почтовых серверов с безопасной системой передачи почтовых сообщений между ними.

Вся электронная почта должна архивироваться. Цели создания архивов электронной почты:

- контроль информационных потоков, в том числе с целью предотвращение утечек информации;

- использование архивов при проведении разбирательств по фактам инцидентов ИБ.

Должны быть определены правила и процедуры доступа к информации архива и её изменения, предусматривающие возможность доступа работников службы ИБ к архиву.

Должны быть определены состав и порядок применения мер защиты, применяемых при взаимодействии с сетью Интернет и позволяющих обеспечить противодействие атакам злоумышленников и распространению спама.

3.8 Общие требования по обеспечению информационной безопасности при использовании средств криптографической защиты информации

Средства криптографической защиты информации или шифровальные (криптографические) средства предназначены для защиты информации при её обработке, хранении и передаче по каналам связи.

Необходимость использования средств криптографической защиты информации определяется банком самостоятельно, если иное не предусмотрено законодательством РФ.

Применение средств криптографической защиты информации в организации должно проводиться в соответствии с моделью угроз ИБ и моделью нарушителя ИБ. Рекомендуется утвердить частную политику ИБ, касающуюся применения средств криптографической защиты информации в банке.

Средства криптографической защиты информации, применяемые для защиты персональных данных, должны иметь класс не ниже КС2.

Работы по обеспечению с помощью средств криптографической защиты информации безопасности информации проводятся в соответствии с законодательством РФ, нормативными документами, регламентирующими вопросы эксплуатации средств криптографической защиты информации, технической документацией на средства криптографической защиты информации и лицензионными требованиями ФСБ России.

Спам – общее наименование не запрошенных пользователями электронных посланий и рекламных писем, рассылаемых в сети Интернет по ставшим известными рассылающей стороне адресам пользователей.

Для обеспечения безопасности необходимо использовать средства криптографической защиты информации, которые:

- обладают полным комплектом эксплуатационной документации, предоставляемых разработчиком средств криптографической защиты информации, включая описание ключевой системы, правил работы с ней и обоснование необходимого организационно-штатного обеспечения;

- сертифицированы уполномоченным государственным органом либо имеют разрешение ФСБ России;

- встраиваются в технологические процессы обработки электронных сообщений, обеспечивают взаимодействие с прикладным программным обеспечением на уровне обработки запросов на криптографические преобразования и выдачи результатов.

Установка и ввод в эксплуатацию, а также эксплуатация средств криптографической защиты информации должны осуществляться в соответствии с эксплуатационной и технической документацией к этим средствам.