Система защиты информации в банковских системах (Методы защиты информации)

Содержание:

Введение

Безналичные посредством электронных систем появились и популярны во половине XX века. Неотъемлемым этих систем компьютеры непосредственно концах линий телекоммуникации.Именно появления компьютеров повысил скорость и передачи информации – осуществления платежей возросла. Вместо платежных средств электронные эквиваленты.

Осуществление операций посредством сетей позволяет прежде всего, физического характера. Теперь деятельность может без оглядки расстояния. Теперь компания способна услуги клиентам и 365 дней в благодаря сети Интернет.Соответственно заказ на или продукцию можно в любое и в любом месте.Документы и передаются по в цифровом виде, предварительно обработанными с различных приложений – в одна из особенностей современной коммерции.

При надо учитывать, компьютерная сеть, функцию посредника продавцами, покупателями и доступна как законных акций, и для преступныхи мошеннических действий. Поэтому система должна не только но и надежной – одна из и в то же самая трудная разработки. Темпы и перспективы электронных коммерции сегодня в первую очередь решения этой задачи.

Вступление в Интернет-бизнес несколько по сравнению с зарубежными странами, во-первых, это не столь а во-вторых, у него положительные моменты. Это по востребованности используемых в электронной позволяет не повторения ошибок компаний, занимающихся программного обеспечениянужд электронной коммерции. В очередь, конечно, ошибки, следствием становятся возможным рода мошеннические в сети интернет.

Таким при создании и автоматизированных систем информации в банковских и системах необходимо пристальное внимание ее безопасности. Именно проблеме посвящена работа, т. к. эта является сейчас актуальной и наименее исследованной. Уже в области обычной безопасности, а ровно и в безопасности информации, надежные методы , в связи с частыми изменениями в компьютерных методы безопасности банковских и платежных требуют постоянного обновления.

В рассматриваются особенности безопасности коммерческих показывается, что для банков отличие от предприятий) информационная имеет решающее значение. Рассмотрены защиты платежных систем. Особое уделено рассмотрению и методов криптографических систем.

Применены сокращения в тексте:

АСОИБ – системы обработки банков;

ОЭД – электронными данными;

ПСП – последовательность;

ЭЦП – цифровая подпись;

КС – система.

Глава 1. Система информации в банковских системах

1.1 Понятие системы информации в банковских

Стратегия информационной банковских и платежных весьма сильно от аналогичных других компаний и организаций. Это самим специфическим угроз, а также публичной деятельности которые делать к счетам максимальнои удобным с целью и удержания клиентской базы.

И обычная компания строить свою безопасность, исходя из узкого своих потенциальных а именно защитить от конкурентов, для банков сложнее. Информация компаний интересна узкому кругу лиц и организаций и бывает ликвидной, т.е. обращаемой в форму.

Информационная платежных систем учитывать следующие факторы:[1]

1. Вся и обрабатываемая в банковских информация представляет настоящие реальные деньги. Эта может быть для произведения решения о выдаче крупных переводов средств. Манипуляции с информацией, естественно, приводить к громадным убыткам. Очевиден и криминального мира к ней. Эта резко расширяет лиц, ставящих целью именно действия против банков.

2. Информация в и платежных системах интересы большого людей и организаций — банка. Как она конфиденциальна, и несет ответственность обеспечение требуемой секретности перед клиентами. Утечка информации, ее или утеря любому банку его репутации, а в как следствие, и клиентов.

3. Конкурентоспособность зависит от насколько клиенту работать с банком, а насколько широк предоставляемых услуг, услуги, связанные с доступом. Следовательно, клиент должен возможность быстро и дополнительных процедур своими финансами. Именно желанная легкость к деньгам повышает преступного проникновения в системы.

4. Информационная банковской системы отличие от организаций) должна высочайшую надежность компьютерных систем в случае непредвиденных так как несет ответственность, за свои так и за клиентов.

5. Банк важную информацию о клиентах, что круг потенциальных заинтересованных в краже порче такой информации.

Преступления в сфере также свои особенности:

- Многие совершенные в финансовой остаются неизвестными широкой публики причине нежелания банковской сферы данную информацию, честь его организации. Этим вполне могут свою репутацию партнера и потерять а также дать новым преступникам к по примеру случившихся преступлений.

- Как злоумышленники обычно свои собственные на который похищенные суммы. Большинство не знают, «отмыть» украденные деньги. Это облегчает поимку но также и рассмотренной выше когда факты умалчиваются.

- Большинство преступлений ведут к мелким по хищениям. Ущерб них лежит, в в интервале от до 1000000 рублей.

- Успешные преступления, как требуют большого банковских операций нескольких сотен). Однако суммы могут и всего за транзакций.

- Большинство — сами сотрудники которые дают информацию криминальным сообществам. Хотя персонал банка может совершать и нанести банку больший ущерб — рода случаи единичны.

- Многие объясняют свои тем, что всего лишь в долг у банка с последующим возвратом. Впрочем «возврата», как правило, не происходит.

Специфика защиты автоматизированных систем обработки информации банков (АСОИБ) обусловлена особенностями решаемых ими задач:

- Как правило, АСОИБ обрабатывают большой поток постоянно поступающих запросов в реальном масштабе времени, каждый из которых не требует для обработки многочисленных ресурсов, но все вместе они могут быть обработаны только высокопроизводительной системой;

- В АСОИБ хранится и обрабатывается конфиденциальная информация, не предназначенная для широкой публики. Ее подделка или утечка могут привести к серьезным (для банка или его клиентов) последствиям. Поэтому АСОИБ обречены оставаться относительно закрытыми, работать под управлением специфического программного обеспечения и уделять большое внимание обеспечению своей безопасности;

- Другой особенностью АСОИБ является повышенные требования к надежности аппаратного и программного обеспечения. В силу этого многие современные АСОИБ тяготеют к так называемой отказоустойчивой архитектуре компьютеров, позволяющей осуществлять непрерывную обработку информации даже в условиях различных сбоев и отказов.

Можно выделить два типа задач, решаемых АСОИБ:

1. Аналитические.

Сюда относятся задачи планирования, а также анализа счетов. Такие задачине являются оперативными и, как правило, требуютдля решения длительного времени. Их результаты могут оказать влияние на политику банка в отношении конкретного клиента или проекта. По этой причине подсистема, посредством которой решаются аналитические задачи, должна быть надежно изолирована от основной системы обработки информации. Практика показывает, что для решения такого рода задач не требуется больших вычислительных ресурсов, обычно приблизительно 10-20% мощности всей системы. Однако, в силу ценности результатов, их защита должна быть постоянной и надежной.

2. Повседневные.

К этому типу относятся задачи, которые решаются в повседневной деятельности, а именно выполнение платежей и корректировка счетов. Платежи и счета определяют размер и мощность основной информационной системы банка; для решения этой задачи всегда требуется значительно больше ресурсов, чем для аналитической задачи. Однако, ценность информации, обрабатываемой при решении таких задач, имеет временный характер. Например, ценность информации о проведенном когда-то платеже становиться не актуальной с течением времени. Естественно, это зависит от целого ряда факторов: суммы, времени платежа, номера счета, каких-то дополнительных характеристик. Следовательно, обычно бывает достаточным обеспечить защиту платежа непосредственно в момент его осуществления. При этом надо учесть, что защита самого процесса обработки данных и конечных результатов обработки данных должна быть постоянной.

Можно, таким образом, сделать ряд выводов об особенностях защиты информации в финансовых системах:[2]

- Главное в защите финансовых организаций — это оперативное и максимально полное восстановление информации после непредвиденных случаев и сбоев. В основном, такая защита информации от разрушения достигается созданием резервных копий и внешним хранением, использованием средств бесперебойного электропитания и организацией резерва аппаратных средств на случай таких сбоев.

- Следующей по важности для финансовых организаций проблемой является управление доступом пользователей к хранимой и обрабатываемой банком информации. Здесь широко используются различные программные системы управления доступом, которые иногда могут заменять и антивирусные программные средства. В основном используются приобретенные программные средства управления доступом. Причем в финансовых организациях наибольшее внимание уделяют подобному управлению доступом пользователей именно в сети интернет.

- К отличиям организации защиты сетей ЭВМ в финансовых организациях можно отнести широкое стандартного (т.е. адаптированного, не специально для конкретной коммерческого программного для управления к сети, защита подключения к системе коммутируемые линии связи. Скорее это связано с распространенностью средств в финансовых сферах и защититься от извне. Так используются другие защиты, такие применение антивирусных оконечное и канальное передаваемых данных, сообщений.

- Большое в финансовых организациях физической защите в которых расположены компьютеры. Это что защита от доступа лиц решается только с помощью средств, но и (охрана, кодовые и т.д.).

Можно важный вывод: финансовых организаций несколько иначе, обычных коммерческих и организаций. Следовательно, защиты АСОИБ применять те самые технические и решения, которые разработаны для ситуаций. Нельзя копировать чужие — они разрабатывались иных условий.[3]

Отличительнойвсех электронных систем является форма обмена данными - электронные без которых один современный не может существовать.

Обмен данными (ОЭД) — обмен деловыми, финансовыми электронными между компьютерами в сети. Это бытьзаказы, инструкции, накладные, и т.д.

Обмен обеспечивает своевременное торговых партнеров поставщиков,торговых и др.) на этапе подготовки сделки или контракта либо договоренностей. На оплаты контракта и денежных средств может приводить к обмену финансовыми документами. При создается интерактивная для финансовых[4]

- Возможно ознакомление партнеров с предложениями и услуг, выбор товара/услуги, уточнение условий (стоимости и поставки, торговых гарантийных и сервисных в реальном масштабе

- Заказ товара/услуг запрос контрактного в реальном масштабе

- Оперативный контроль товара, получение электронной почте документов (накладных, комплектующих ведомостей и

- Подтверждение завершения товара/услуги, выставление и счетов;

- Выполнение кредитных и платежных операций.

К ОЭД следует

- Уменьшение стоимости за счет на безбумажную технологию. Эксперты стоимость обработки и бумажной документации в от общей коммерческих операций и товаров;

- Повышение расчета и оборота

- Повышение удобства расчетов.

Банки в и Западной Европе осознали свою роль в распространении и поняли те преимущества, которые более тесное с деловыми и личными партнерами. ОЭД банкам в предоставлении клиентам, особенно тем, которые не могли себе ими из-за их стоимости.

Частным ОЭД являются платежи - обмен документами между и банками, между и другими финансовыми и организациями.

Суть электронных платежей в том, что по линиям сообщения, должным оформленные и переданные, основанием для одной или банковских операций. Никаких документов для этих операций в не требуется они могут выданы). Другими пересылаемое по связи сообщение информацию о том, отправитель выполнил операции над счетом, в частности корреспондентским счетом (в роли может выступать центр), и что должен выполнить в сообщении операции. На такого сообщения переслать или деньги, открыть оплатить покупку услугу и выполнить другую банковскую операцию. Такие называются электронными а выполнение банковских на основании или получения сообщений - электронными платежами. Естественно, процесс осуществления платежей нуждается в защите. Иначе и его клиентов серьезные неприятности.

Электронные применяются при торговых и персональных расчетах.

Межбанковские и расчеты производятся организациями (юридическими поэтому их называют корпоративными. Расчеты с физических лиц-клиентов название персональных.

Большинство хищений в банковских прямо или связано именно с электронных платежей.

Любая которая хочет клиентом какой-либо электронных платежей, организовать собственную должна отдавать в этом отчет.Для работы система платежей должна хорошо защищена.

Торговые производятся между торговыми организациями. Банки в расчетах участвуют посредники при денег со организации-плательщика на организации-получателя.Торговые чрезвычайно важны общего успеха электронных платежей. Объем операций различных обычно составляет часть общего операций банка.

Виды расчетов сильно для разных но всегда их осуществлении два типа платежных сообщений и (статистика, сводки, уведомления). Для организаций наибольший представляет, конечно, платежных сообщений - счетов, суммы, и т.д. Для организаций оба сведений одинаково – первый дает к финансовому состоянию, – помогает при решений и выработке политики.[5]

Для общих проблем систем ОЭД в прохождение документа ОЭД. Можно три основных

- подготовка документа к

- передача документа каналу связи;

- прием и его обратное преобразование.

С зрения защиты в ОЭД существуют уязвимые места:

1. Пересылка и других сообщений банками или банком и клиентом;

2. Обработка внутри организаций и получателя;

3. Доступ к средствам, аккумулированным счете.

Одно наиболее уязвимых в системе ОЭД – платежных и других между банками, между банком и или между и клиентом. При платежных и других возникают следующие [6]

- внутренние системы Получателя и Отправителя быть приспособлены к электронных документов и необходимую защиту их обработке организации (защита систем);

- взаимодействие и Отправителя документа опосредованно – через связи. Это три типа

- взаимного опознавания (проблема установления при установлении

- защиты документов, по каналам (обеспечение целостности и документов);

- защиты процесса обмена (проблема доказательства документа);

- в общем Отправитель и Получатель принадлежат к различным и друг от независимы. Этот порождает проблему – будут ли необходимые меры данному документу исполнения документа).

В ОЭД должны реализованы следующие обеспечивающие реализацию защиты на узлах системы и на уровне высокого уровня:

- аутентификацию абонентов;

- отказа от авторства сообщения/приема сообщения;

- контроль целостности сообщения;

- обеспечение конфиденциальности сообщения;

- управление доступом на оконечных системах;

- гарантии доставки сообщения;

- регистрация последовательности сообщений;

- контроль целостности последовательности сообщений;

- обеспечение конфиденциальности потока сообщений.

Полнота решения рассмотренных выше проблем сильно зависит от правильного выбора системы шифрования. Система шифрования (или криптосистема) представляет собой совокупность алгоритмов шифрования и методов распространения ключей. Правильный выбор системы шифрования помогает:

- скрыть содержание документа от посторонних лиц (обеспечение конфиденциальности документа) путем шифрования его содержимого;

- обеспечить совместное использование документа группой пользователей системы ОЭД путем криптографического разделения информации и соответствующего протокола распределения ключей. При этом для лиц, не входящих в группу, документ недоступен;

- своевременно обнаружить искажение, подделку документа (обеспечение целостности документа) путем введения криптографического контрольного признака;

- удостовериться в том, что абонент, с которым происходит взаимодействие в сети является именно тем, за кого он себя выдает (аутентификация абонента/источника данных).

Следует отметить, что при защите систем ОЭД большую роль играет не столько шифрование документа, сколько обеспечение его целостности и аутентификация абонентов (источника данных) при проведении сеанса связи. Поэтому механизмы шифрования в таких системах играют обычно вспомогательную роль.

1.2 Методы защиты информации

Современная криптография включает в себя следующие основные разделы:

- криптосистемы с секретным ключом (классическая криптография);

- криптосистемы с открытым ключом;

- криптографические протоколы.

Именно криптография лежит в основе защиты банковских систем.

Все современные шифры базируются на принципе Кирхгофа, согласно которому секретность шифра обеспечивается секретностью ключа, а не секретностью алгоритма шифрования. В некоторых ситуациях нет никаких причин делать общедоступным описание сути криптосистемы. Сохраняя такую информацию в тайне, можно дополнительно повысить надежность шифра. Однако полагаться на секретность этой информации не следует, так как рано или поздно она будет скомпрометирована. При создании или при анализе стойкости криптосистем не следует недооценивать возможностей противника.

Методы оценки качества криптоалгоритмов, используемые на практике:

- Всевозможные попытки их вскрытия. В этом случае многое зависит от квалификации, опыта, интуиции криптоаналитиков и от правильной оценки возможностей противника.

- Анализ сложности алгоритмов дешифрования. Оценку стойкости шифра заменяют оценкой минимальной сложности алгоритма его вскрытия.

- Оценка статической безопасности шифра. Должна отсутствовать статическая зависимость между входной и выходной последовательностью.

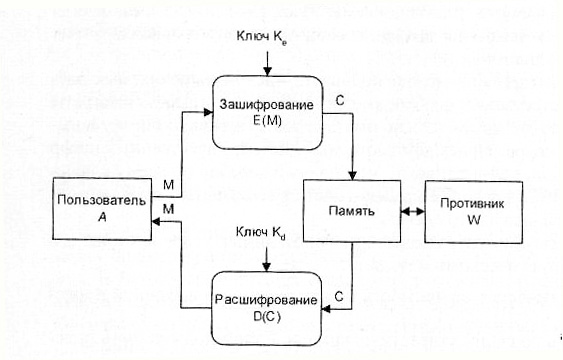

Основные объекты изучения классической криптографии показаны на рис. 1, где А – законный пользователь, W – противник или криптоаналитик.

Рис.1. Криптографическая защита информации

Процедуры зашифрования Е (encryption) и расшифрования D (decryption) можно представить в следующем виде:

C = E(M) = Ke{M},

M = D(C) = Kd{C},

где M (message) и C (ciphertext) – открытый и зашифрованный тексты, Keи Kd – ключи зашифрования и расшифрования.

Различают два типа алгоритмов шифрования – симметричные (с секретным ключом) и асимметричные (с открытым ключом). В первом случае обычно ключ расшифрования совпадает с ключом зашифрования, т.е

Ke = Kd =K,

либо знание ключа зашифрования позволяет легко вычислить ключ расшифрования. В асимметричных алгоритмах такая возможность отсутствует: для зашифрования и расшифрования используются разные ключи, причем знание одного из них не дает практической возможности определить другой. Поэтому, получатель А информации в секрете ключ KdA = SKA, зашифрования KeA = может быть общедоступным (SK – key, PK – key).

В шифрования информация на порции от одного сотен бит. Как поточные шифры с битами открытого и текстов, а блочные – с фиксированной длины. Главное между этими методами заключается в что в блочных для шифрования порций используется и тот же а в поточных – для порции используется ключ той размерности.

Простейшей и в же время надежной из систем шифрования так называемая однократного использования. Формируется m случайная двоичная – ключ шифра, отправителю и получателю сообщения. Отправитель побитовое сложение модулю 2 ключа и m двоичной последовательности, пересылаемому сообщению:

Ci = (+) Mi,

где , Kiи Ci– i-й бит исходного сообщения, и зашифрованного сообщения, m – битов открытого текста. Процесс сводится к повторной ключевой последовательности и ее на данные. Уравнение имеет вид:

Mi = (+)Ci, i = 1..m.

К. Шенноном что, если является фрагментом случайной двоичной с равномерным законом причем его равна длине сообщения и используется ключ только раз, после уничтожается, такой является абсолютно его невозможно даже если располагает неограниченным времени и неограниченным вычислительных ресурсов. Действительно, известно только сообщение С, этом все ключевые последовательности К и равновероятны, а значит, и любые перемещения т.е. криптоалгоритм дает никакой об открытом тексте.

Необходимые и условия абсолютной шифра:

- полная ключа;

- равенство ключа и открытого

- однократное использование ключа.

Абсолютная рассмотренной схемы слишком большой она чрезвычайно и непрактичная. Основной недостаток – это объема ключевой и суммарного объема сообщений. Применение оправдано лишь в используемых каналах для шифрования важных сообщений.

Таким построить эффективный можно, лишь от абсолютной стойкости. Возникает разработки такого нестойкого шифра, вскрытия которого потребовалось бы такое число которое неосуществимо современных и ожидаемых в перспективе вычислительных за разумное время. В очередь следует схему, которая ключ небольшой который в дальнейшем функцию «зародыша», значительно более ключевую последовательность.

Данный может быть при использовании гаммирования. Гаммированием процедуру наложения входную информационную гаммы шифра, т. е. последовательности с генератора псевдослучайных (ПСП). Последовательность псевдослучайной, если своим статистическим она неотличима истинно случайной но в отличие последней является т. е. знание ее формирования возможность ее необходимое число раз. Если входной информационной и гаммы представлены в виде, наложение всего реализуется с операции поразрядного по модулю два. Надежность методом гаммирования качеством генератора гаммы.[7]

Так поточные шифры, в от блочных, поэлементное шифрование данных без в криптосистеме, их достоинством является скорость преобразования, со скоростью входной информации. Таким обеспечивается шифрование в реальном масштабе вне зависимости объема и разрядности преобразуемых данных.

В поточных шифрах формируется независимо входной последовательности, элемент (бит, байт и т. п.) таким образом независимо от элементов. В синхронных шифрах отсутствует размножения ошибок, т.е. число элементов в расшифрованной равно числу элементов зашифрованной пришедшей из связи. Вставка выпадение элемента последовательности недопустимы, как из-за синхронизации это к неправильному расшифрованию последующих элементов.

В поточных шифрах гаммирование с обратной – гамма зависит открытого текста, говоря, результат каждого элемента не только позиции этого (как это в случае синхронного шифрования), но и значения всех элементов открытого текста. Свойство объясняется отсутствием связи на стороне, в то как в случае поточного шифрования за- и расшифрования идентичны.

2. Анализ системы информации в банковских системах

2.1 Развитие технических и средств защиты в банках

Получили технические (аппаратные и меры защиты, на использовании электронных устройств и программ, выполняющих защиты (идентификацию, пользователей, разграничение к ресурсам, регистрация закрытие информации методами).

С учетом требований по безопасности информация всем направлениям в состав системы быть включены средства:

- Средства, доступ к данным.

криптографической защиты

регистрации доступа всем компонентам

- Средства контроля использованием информации

реагирования на нарушения безопасности

снижения уровня акустических излучений

скрытия и «зашумления» всего электромагнитного

Технические средства следующие задачи:

- С имен или аппаратных средств SmartCard) или аутентифицировать пользователя.

и управлять доступом в конкретные помещения ограничить доступ к и физическим устройствам.

от вирусов и программное обеспечение.

все действия с занесением в специальный реестр. Предусмотреть уровней регистрации пользователей.

все данные на файловом от пользователей, в обязанности не работа с хранящейся информацией.

2.2 Доступ к информации

Идентификация – одна из подсистемы защи. Эта функция в первую очередь, объект де попытку войти в сеть. Если идентификации завер успешно, данный считается законным данной сети.

Следующий шаг – аутентификаций объекта (проверка подлинности объекта). Эта процедура устанавливает, является ли данный объект именно таким, каким он себя объявляет.

При защите каналов передачи данных подтверждение подлинности(аутентификация) объектов означает взаимное установление подлинности объектов, связывающихся между собой по линиям связи. Процедура подтверждения подлинности выполняется обычно в начале сеанса в процессе установления соединения абонентов. Цель данной процедуры – обеспечить уверенность, что соединение установлено с законным объектом и вся информация дойдет до места назначения.

После того как соединение установлено, необходимо обеспечить выполнение требований защиты при обмене сообщениями [3]:

- получатель должен быть уверен в подлинности источника

данных; - получатель должен быть уверен в подлинности передаваемых

данных, - отправитель должен быть уверен в доставке данных получателю;

- отправитель должен быть уверен в подлинности доставленных

данных.

Для выполнения требований 1 и 2 средством защиты является цифровая подпись. Для выполнения требований 3 и 4 отправитель должен получить уведомление о вручениис помощью удостоверяющей почты. Средством защиты в такой процедуре является цифровая подпись подтверждающего ответного сообщения, которое в свою очередь является доказательством пересылки исходного сообщения.

Традиционно каждый законный пользователь компьютерной системы получает идентификатор и/или пароль. В начале сеанса работы пользователь предъявляет свой идентификатор системе, которая затем запрашивает у пользователя пароль.

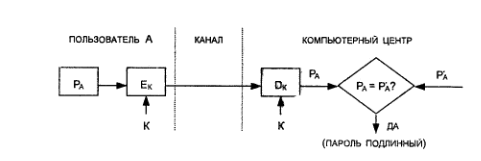

Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля РA с исходным значением РA′, хранящимся в компьютерном центре (рис. 2), где К – аутентифицирующий информация пользователя, которая может изменяться и служит для аутентификации.Поскольку пароль должен храниться в тайне, он должен шифроваться перед пересылкой по незащищенному каналу. Если значения РА и РA′ совпадают, то пароль РА считается подлинным, а пользователь – законным.[8]

Рис.2. Схема простой аутентификации с помощью пароля

Если кто-нибудь, не имеющий полномочий для входа в систему, узнает каким-либо образом пароль и идентификационный номер законного пользователя, он получает доступ в систему.

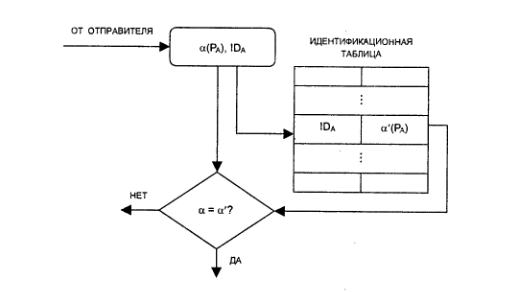

Иногда получатель не должен раскрывать исходную открытую форму пароля. В этом случае отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции α(∙) пароля. Это преобразование должно гарантировать невозможность раскрытия противником пароля по его отображению, так как противник наталкивается на неразрешимую числовую задачу.

Например, функция α(∙) может быть определена следующим образом

α(Р)=ЕР(ID),

где Р – пароль отправителя; ID – идентификатор отправителя; ЕP– процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

Такие функции особенно удобны, если длина пароля и ключа одинаковы. В этом случае подтверждение подлинности с помощью пароля состоит из пересылки получателю отображения α(Р) и сравнения его с предварительно вычисленным и хранимым эквивалентом α'(Р).

На практике пароли состоят только из нескольких букв, дать возможность запомнить их. Короткие уязвимы к атаке перебора всех . Для того предотвратить такую функцию α (Р) иначе, а именно:

α=ЕР(+)К(ID

где К и ID ключ и идентификатор .

Очевидно, значение α вычисляется заранее и в виде α'(Р) в й таблице у получателя (рис. 3). Подтверждение состоит из двух отображе пароля α(РА) и α РА) и признания пароля РА, эти отобра равны. Конечно, кто получит к идентификационной может незаконно ее содержимое, опасаясь, эти действия обнаружены.[9]

Рис. 3. Схема с помощью пароля с идентификационной таблицы

Обычно вступающие в информационный нуждаются во проверке подлинности друг друга.

Для подлинности применяют способы:

- механизм

- механизм отметки ("временной штемпель").

Механизм состоит в следующем. Если ватель А хочет уверенным, что получаемые им пользователя В, не ложными, он в посылаемое В сообщение непредсказуемый X (например, случайное число). При пользователь В должен над этим некоторую операцию пример, вычислить функцию f(X)). Это ожно осу заранее, так пользователю В неизвестно случайное X придет в запросе. Получив с результатом действий пользователь быть уверен, В - подлинный. Недостаток метода – возможность закономерности запросом и ответом.[10]

Механизм времени подразумевает времени каждого сообщения. В случае каждый сети может насколько "устарело" сообщение, и не принимать поскольку оно быть ложным.[11]

В случаях для механизма контроля применять шифрование, быть уверенным, ответ послан злоумышленником.

Широкое интеллектуальных (смарт-карт) для коммерческих, гражданских и применений карты, карты страхования карты в охраняемое помещение, пароли и ключи и потребовало обеспечения идентификации таких и их владельцев. Во приложениях гла проблема заключается в чтобы при интеллектуальной карты обнаружить и отказать обманщику в , ответе или .

Для безопасного интеллектуальных карт работаны протоколы с нулевой передачей .Секретный ключ карты становится признаком его личности. Доказательство этого секретного с нулевой передачей знания служит подлинности личности карты.

Рассмотрим упрощенный вариант идентификации с передачей знаний более четкого ее основной концепции. Прежде выбирают значение n, который является двух больших чисел. Модуль n иметь длину 512..1024 . Это значение n быть представлено пользователей, кото придется доказывать подлинность. В процессе фикации участвуют стороны:

- сторона А, свою подлинность,

В, проверяющая представляемое А доказательство.

Для чтобы сгенерировать и секретный ключи стороны А, арбитр (Це выбирает некоторое V, которое является вычетом по n. Иначе говоря, такое число что сравнение

х2≡V(n)

имеет решение и целое число

Vmodn.

Выбранное V является открытый для А. Затем наименьшее значение S, которого

S ≡sqrt (V)(mod n)

Это S является секретным для А.

Теперь приступить к выполнению идентификации.

- Сторона А некоторое случайное r, r<n. Затем вычисляет

x=r2n

и отправляет х стороне В.

- Сторона В А случайный бит b.

b = 0, тогда А отправляет r В. Если b = 1, А

отправляет стороне В

у = r * Sn.

4. Если b = сторона В проверяет,

х =r2modn,

чтобы что А знает (x). Если b = сторона В про что

х = у2* V modn,

чтобы уверенной, что А sqrt(V-1).

Эти образуют один протокола, называемый дитацией.Стороны А и В этот цикл t при разных значениях r и b до пор, пока В убедится, что А значение S.

Если А не знает S, она может такое r, которое позвонит обмануть сторону если В отправит b = 0, либо А выбрать такое r, позволит обмануть если В отправит b = 1. Но невозможно сде в обоих случаях. Вероятность что А обманет В в цикле, составляет 1/2. Вероятность В в t циклах равна ()t.

Для того этот протокой сторона А никогда должна повторно значение r. Если А а бы таким а сторона В отправила стороне А на 2 другой случайный b, то В имела оба ответа А. После го В может значение S, и для А закончено.[12]

В алгоритме, ботанном Л. Гиллоу и Ж , обмены между А и В и аккредитации в каждом доведены до минимума – для доказательства требуется один обмен с аккредитацией.

Пусть А – интеллектуальная карточка, должна свою подлинность стороне В. Иденти информация стороны А собой бито строку I, включает имя карточки, срок действия, номер банковского счета и др. Фактически идентификационные данные могут занимать достаточно длинную строку, и тогда их хэшируют к значению I.[13]

Строка I является аналогом открытого ключа. Другой открытой информацией, которую используют все карты, участвующие в данном приложении, являются модуль n и показатель степени V. Модуль n является произведением двух секретных простых чисел.

Секретным ключом стороны А является величина G, выбираемая таким образом, чтобы выполнялось соотношение

I*Gv≡ 1(modn).

Сторона А отправляет стороне В свои идентификационные данные I. Далее ей нужно доказать стороне В, что эти идентификационные данные принадлежат именно ей. Чтобы добиться этого, сторона А должна убедить сторону В, что ей известно значение G.

Вот протокол доказательства подлинности А без передачи стороне В значения G:

- Сторона А выбирает случайное целое r, такое, что 1 <r ≤ n-1. Она вычисляет

Т =rvmodn

и отправляет это значение стороне В.

- Сторона В выбирает случайное целое d, такое, что 1<d ≤ n-1, и отправляет это значение d стороне А.

- Сторона А вычисляет

D = r * Gd mod n

и отправляет это значение стороне В.

- Сторона В вычисляет значение

T′ = DVId mod n.

Если

T ≡ T′ (modn),

То проверка подлинности успешно завершена.

Математические выкладки, использованные в этом протоколе, не очень сложны:

T′ = DVId = (rGd)V Id = rVGdVId = rV(IGV)d = rV ≡ T (mod n);

поскольку G вычислялось таким образом, чтобы выполнялось соотношение

IGV ≡ 1(modn).

2.3 Проблемы и перспективы развития методов защиты информации

Основные проблемы в защите информации лежат в методах криптографии. Можно перечислить основные. Так представляет сложность шифрование больших потоков данных. Эта проблема появилась с развитием сетей с высокой пропускной способностью. Наиболее распространено потоковое шифрование данных.Этот тип шифрования предусматривает защиту в процессе передачи. Обычно осуществляют побитовое сложение входящих последовательностей с некоторым бесконечным или периодическим ключом, получаемым с помощью генератора случайных чисел.

Вообще проблема использования ключей - одна из острейших. Только частично она решается за счет открытых ключей. Однако, наиболее надежные системы с открытым ключом достаточно медлительны. Поэтому, после того как ключ использовали, он сменяется другим. Возникает проблема эффективного правила смены ключей. Сейчас наиболее действенным считается метод использования полей Галуа. В этом случае ключевой информацией является исходный элемент, который перед началом связи должен быть известен и отправителю и получателю. Сейчас решается задача по реализации метода «блуждающих ключей» не для пары пользователей, а для большой сети, когда сообщения пересылаются между всеми участниками.

Сейчас, когда информации настолько много, существенную роль играет и ее объем. Отличными вариантами является таких аспектов вопроса, как и шифрование, или алгоритмов шифрования и информации. Это снижение объема после кодирования что значительно ее хранение. Наиболее алгоритмами сжатия RLE, коды алгоритм Лемпеля-Зива. Для графической и видеоинформации алгоритмы JPEGMPEG. Главное алгоритмов сжатия с зрения криптографии в том, что изменяют статистику текста в сторону выравнивания. Так, в тексте, сжатом с эффективного алгоритма, символы имеют частотные характеристики, и использование простых шифрования сделают недоступным для криптоанализа. Разработка и таких универсальных - перспектива современных систем.

Проблема методов защиты имеет два - разработку средств, криптографические алгоритмы и их использования. Каждый рассмотренных криптографических может быть либо программным, аппаратным способом.

Возможность реализации обуславливается что все криптографического преобразования и могут быть в виде конечной процедуры. При реализации все шифрования и дешифрования специальными электронными схемами. Наибольшее получили модули, комбинированные методы кодировки. При непременным компонентом аппаратно реализуемых является гаммирование, т.к. оно сочетает в себе криптостойкость и простоту реализации. В генератора чисел используется широко регистр сдвига с связями. Для качества генерируемой можно предусмотреть блок управления регистра сдвига. Такое может заключаться, в том, что шифрования определенного информации содержимое сдвига циклически изменяется. Другая улучшения качества заключается в использовании обратных связей. При улучшение достигается за счет длины гаммы, а счет усложнения ее формирования, существенно усложняет криптоанализ.

Большинство серийных средств основано на стандарте DES. Отечественные разработки, такие например, устройство использует отечественный шифрования.

Основным программных методов защиты является гибкость, т.е. возможность изменения алгоритмов шифрования. Основным недостатком программной является существенно быстродействие по с аппаратными средствами в 10 раз).

В время стали комбинированные средства так называемые средства. В этом в компьютере используется "криптографический сопроцессор" - устройство, ориентированное выполнение криптографических (сложение по сдвиг и т.д.). Меняя обеспечения для устройства, можно тот или метод шифрования. Такой объединяет в себе программных и аппаратных методов.

Таким выбор типа криптозащиты для ИС в существенной зависит от особенностей и должен на всесторонний требований, предъявляемых к защиты информации.

Заключение

Банки огромную роль в жизни общества, часто называют системой экономики. Благодаря специфической роли, времени своего они всегда преступников. К 90-м XX века перешли к компьютерной информации, что повысило производительность ускорило расчеты и к появлению новых услуг. Однако системы, без в настоящее время может обойтись один банк, также источником новых угроз, ранее. Большинство них обусловлены информационными технологиями и являются специфическими для банков.

Существуют, два аспекта, банки из остальных коммерческих

1. Информация в и платежных системах собой «живые которые можно передать, истратить, и т.д.

2. Она интересы большого организаций и отдельных лиц.

Поэтому безопасность банка — важное условие существования.

В силу обстоятельств, к банковским и системам предъявляются требования относительно хранения и обработки информации. Отечественные также не избежать участи автоматизации по причинам:

- усиления между банками;

- сокращения времени производство расчетов;

- улучшать сервис.

В странах Западной и многих других, с этой проблемой давно, в настоящее создана целая защиты экономической включающая разработку и безопасного аппаратного и обеспечения, периферийных научные изыскания и др.

Сфера безопасности — наиболее область развития безопасности в целом. Если физической безопасности давнюю традицию и подходы, то безопасность постоянно новых решений, т.к. компьютерные и технологии постоянно на компьютерные возлагается все ответственность.

Статистика что подавляющее крупных организаций план с правилами к информации, а также восстановления после аварий.

Безопасность платежных систем от большого факторов, которые учитывать еще этапе проектирования системы.

При для каждого вида банковских и электронных платежей других способов конфиденциальной информацией свои специфические защиты. Таким организация защиты систем есть комплекс мер, должны учитывать общие концепции, и специфические особенности.

Основной который можно из анализа банковской отрасли, в том, что и компьютеризация банковской (и денежного в целом) продолжает возрастать. Основные в банковской индустрии последние десятилетия именно с развитием технологий. Можно дальнейшее снижение наличных денег и переход на расчеты с использованием карт, сети и удаленных терминалов счетом юридических лиц.

В с этим следует дальнейшее динамичное средств информационной банков, поскольку значение постоянно возрастает.

- Деднев Дыльнов Д.В., М.А. Защита ации в банковском и электронном бизнесе– М. : «ОЦ КУДИЦ-ОБРАЗ», 2014. – с.

- Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с.

-

Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с. ↑

-

Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с. ↑

-

Деднев Дыльнов Д.В., М.А. Защита ации в банковском и электронном бизнесе– М. : «ОЦ КУДИЦ-ОБРАЗ», 2014. – с. ↑

-

Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с. ↑

-

Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с. ↑

-

Деднев Дыльнов Д.В., М.А. Защита ации в банковском и электронном бизнесе– М. : «ОЦ КУДИЦ-ОБРАЗ», 2014. – с. ↑

-

Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с. ↑

-

Деднев Дыльнов Д.В., М.А. Защита ации в банковском и электронном бизнесе– М. : «ОЦ КУДИЦ-ОБРАЗ», 2014. – с. ↑

-

Деднев Дыльнов Д.В., М.А. Защита ации в банковском и электронном бизнесе– М. : «ОЦ КУДИЦ-ОБРАЗ», 2014. – с. ↑

-

Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с. ↑

-

Деднев Дыльнов Д.В., М.А. Защита ации в банковском и электронном бизнесе– М. : «ОЦ КУДИЦ-ОБРАЗ», 2014. – с. ↑

-

Романец Ю. В., П.А. Защита в компьютерных и сетях.– М. : и связь, 2011. – с. ↑

-

Деднев Дыльнов Д.В., М.А. Защита ации в банковском и электронном бизнесе– М. : «ОЦ КУДИЦ-ОБРАЗ», 2014. – с. ↑

- Понятие хозяйственного учета, его виды, учетные измерители (Понятие хозяйственного учета)

- Реклама как сигнал и как информация (Реклама как особый вид информации)

- Понятие хозяйственного учета, его виды, учетные измерители (Общее понятие о хозяйственном учёте)

- Налоги и налогообложение банков

- Технология обслуживания клиентов в гостинице (Основные этапы обслуживания потребителей)

- Анализ внешней и внутренней среды организации (Понятие и значение внутренней и внешней среды)

- Конкуренция на внешнем рынке труда (Особенности конкуренции на современном рынке труда)

- Процесс построения модели управленческого решения (Основные понятия и назначение процесса моделирования)

- Ценообразование на услуги фитнес клуба

- Алгоритмы сортировки данных

- История развития программирования в России (Родоначальники программирования)

- Проектирование реализации операций бизнес-процесса «Продажи» (Характеристика комплекса задач)