Программные комплексы анализа каналов утечки информации (Теоретические аспекты программных комплексов анализа каналов утечки информации )

Содержание:

ВВЕДЕНИЕ

Сегодня мы все чаще слышим о том, что в странах постоянно случаются какие-либо инциденты информационной безопасности. И пусть кажется, что инциденты случаются где-то далеко, они вполне могут затронуть каждого из нас. Стоить отметить, что нет ни одной сферы общественной деятельности, которая не была бы интересна хакерам.

В настоящее время в России, как и в других государствах, можно наблюдать, что роль информационной сферы возрастает. Соответственно, происходит переосмысление ее значения как одного из главных современных факторов жизни, который непосредственно оказывает существенное влияние на все виды национальной безопасности, что, в свою очередь, способствует динамичному развитию процессов информатизации.

Отметим, что важная информация передается по каналам связи и требует тщательной защиты этих каналов. Чтобы устранить ситуации, когда информация выходит за пределы таких каналов, используют различные технические средства, не позволяющие информации покинуть зону ее распространения. Кроме этого, для каждой, даже для очень сильной защиты информации находятся способы ее получения, то для защиты информации приходятся постоянно искать новые методы её защиты.

Актуальность данной работы состоит в том, что в настоящее время неоспоримой является необходимость защищать информацию от утечки по техническим каналам связи. Данная тема в последние десятилетия является одной из ключевых в сфере защиты информации. При этом информацию ограниченного доступа особенно нуждается в качественной защите, так как ее потеря может привести к серьезным проблемам.

Важным сегодня видится то, что проблемы информационной безопасности тесно связаны с объективными тенденциями становления информационного общества. Кроме этого, для каждой, даже для очень сильной защиты информации находятся способы ее получения, то для защиты информации приходятся постоянно искать новые методы её защиты.

Кроме того, достижение целей информационной безопасности сегодня требует значительных материальных затрат, поэтому сегодня, когда ресурсы ограничены, это возможно только с помощью научно-обоснованной разработки и непосредственного осуществления комплекса взаимосвязанных организационно-технических мер.

Объектом исследования выступают программные комплексы анализа каналов утечки информации. Предметом исследования являются особенности и современные виды программных комплексов анализа каналов утечки информации.

Целью данной курсовой работы является исследование особенности программных комплексов анализа каналов утечки информации. Поставленная цель предполагает решение следующих задач:

- рассмотреть технические каналы утечки информации;

- проанализировать основные показатели технических каналов утечки информации;

- провести обзор программных комплексов анализа каналов утечки информации;

- исследовать перспективы и тенденции программных комплексов анализа каналов утечки информации.

Теоретическое значение исследования заключается в изучении методов применения программных комплексов анализа каналов утечки информации в обеспечении информационной безопасности организации.

Практическое значение исследования состоит в том, что предложенные мероприятия для обеспечения информационной безопасности могут быть использованы в практике действующих организаций.

Методологическая основа данной работы базируется на научных статьях, представленных в периодических печатных и электронных изданиях.

1.1 Технические каналы утечки информации

Следует начать с того, что информационная безопасность является сложным системным и многоуровневым явлением, состояние и перспективы развития которого напрямую зависит от воздействия как внешних, так и внутренних факторов[1].

Если говорить о проблеме информационной безопасности в более широком смысле, то необходимо отметить, что в данном случае речь идет об информационной безопасности в целом, то есть жизнедеятельности всего общества. В этом случае главной задачей информационной безопасности является минимизация всех отрицательных последствий от всеобщей информатизации и, соответственно, содействие в развитии всего общества при использовании информации в качестве ресурса его развития.

Если же говорить о проблеме информационной безопасности в узком смысле, то здесь подразумевается совокупность различных методов и средств информационной защиты и, безусловно, ее материальных носителей, которые направлены на обеспечение целостности, конфиденциальности и доступности информации, которые и выступают современными базовыми задачами, которые должна обеспечивать информационная безопасность. Ниже рассмотрим данные задачи подробнее.

Целостность данных (data integrity) предполагает защиту от сбоев, которые ведут к потере информации, и защиту от незаконного создания или уничтожениях данных. Стоит отметить, что в тех случаях, когда информация является непосредственным «руководством к действию», именно целостность оказывается наиболее важным аспектом. Можно привести следующий пример нарушения целостности данных: повреждение бухгалтерских баз, что в дальнейшем, безусловно, повлечет за собой негативные последствия для компании.

Далее, следующая задача – это конфиденциальность информации (confidentiality) представляющая собой защиту от незаконного разглашения, утечки, повреждения информации.

Доступность информации для пользователей (availability) состоит в том, чтобы за приемлемое время получить требуемую информационную услугу. Другими словами, это защита от отказов в обслуживании или услугах, которые могут быть вызваны как вирусной активностью, так и действиями злоумышленников. Можно сделать вывод, что информация для ее защиты должна быть[2]:

- достаточно защищена от взлома извне;

- оперирована достаточно образованным лицом;

- недоступна для неуполномоченных лиц.

При этом утечка информации по техническим каналам является одной из ключевых угроз безопасности информации ограниченного доступа. Под такой утечкой понимается неконтролируемое распространение от источника информативного сигнала посредством физической среды до технического средства, которое осуществляет прием информации. Важно отметить, что особенности технических каналов утечки информации состоят в физической природе информационных сигналов, а также определяются характеристиками среды их распространения[3].

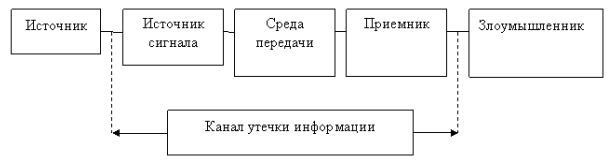

Таким образом, технический канал утечки информации представляет собой физический путь сигнала от источника передачи данных к приемному устройству мошенника. При этом сам процесс является односторонним, с помощью которого злоумышленник несанкционированным образом получает скрытые сведения или же личную информацию, которую можно зафиксировать. На рисунке 1 приведем структуру технического канала утечки (ТКУ) информации.

Рисунок 1. Структура технического канала утечки информации

На вход канала поступает информация в виде первичного сигнала. Первичный сигнал представляет собой носитель с информацией от ее источника или с выхода предыдущего канала. Сигналом можно назвать кокой либо материальный носитель информации. Сигналы бывают электрические, акустические и т.д. Сигналы могут распространятся в воздушных, твердых и в водных средах. Технические средства приема информации, её обработки передачи и хранения – это такие технические средства, которые обрабатывают конфиденциальную информацию. Например, звукоусилительные системы, системы громкоговорителей, системы автоматических телефонных станций, системы звукозаписи и т.д.

Так как информация от источника поступает на вход канала на языке источника (в виде буквенно-цифрового текста, символов, знаков, звуков, сигналов и т. д.), то передатчик производит преобразование этой формы представления информации в форму, обеспечивающую запись ее на носитель информации, соответствующий среде распространения.

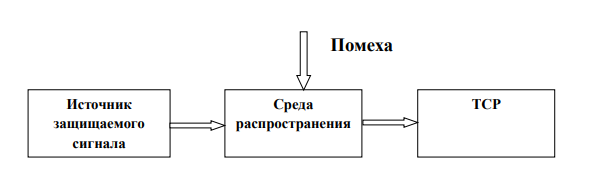

Под ТКУ информации понимается физическая среда распространения защищаемого сигнала. Среда распространения – пространство, где перемещается носитель. Основными параметрами, которые надо учитывать при описании среды распространения, являются: мера ослабления сигнала на единицу длины; физические препятствия для субъектов и материальных тел; мощность и вид помех для сигнала, а также частотная характеристика.

Таким образом в самом общем модель технического канала утечки информации можно представить в виде следующих составных частей (рисунок 2):

- источник защищаемого сигнала;

- среда распространения;

- приемник защищаемого сигнала.

Рисунок 2. Модель технического канала утечки информации

При этом технические каналы утечки информации обрабатывающихся техническими средствами приема информации:

- Электромагнитные:

- Считывание побочных электромагнитных импульсов;

- Считывание электромагнитных генераторами в технических средствах приема информации;

- Считывание электромагнитных импульсов на самовозбуждающихся усилителях низких частот.

- Электрические:

- Считывание наводок электромагнитных импульсов технических средств приема информации с линиями вспомогательных технических средств и различных проводников;

- Считывание сигналов с электрических линий технических средств приема информации;

- Считывание сигналов с линий заземления средств приема информации и вспомогательных средств;

- Считывание информации путем установки в технические средства приема информации устройств для захвата информации, работающих совместно с устройствами передачи в радиоканале, так называемые «аппаратные закладки».

- Параметрические:

- Считывание информации с помощью высокочастотного облучения технических средств приема информации.

Технические каналы утечки речевой информации разделяют на:

- вибрационные;

- воздушные;

- параметрические

- считывание сигналов с помощью побочных электромагнитных импульсов на высоких частотах генератора;

- считывание сигналов с помощью высокочастотного облучения прослушивающих закладок.

- оптико-электронные

- электроакустические.

Таким образом, классификация технических каналов утечки информации можно показать на рисунке 3.

Рисунок 3. Классификация технических каналов утечки информации

В результате реализации технических каналов утечки информации, возможно возникновение следующих угроз:

- угроза утечки акустической информации;

- угроза утечки видовой информации;

- угроза утечки информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН).

Подчеркнем, что канал утечки информации, состоящий из передатчика, среды распространения и приемника, является одноканальным. Однако возможны варианты, когда утечка информации происходит более сложным путем - по нескольким последовательным или параллельным каналам. При этом используется свойство информации переписываться с одного носителя на другой.

Например, если в кабинете ведется конфиденциальный разговор, то утечка возможна не только по акустическому каналу через стены, двери, окна, но и по оптическому - путем съема информации лазерным лучом со стекла окна или по радиоэлектронному с использованием установленной в кабинете радиозакладки. В двух последних вариантах образуется составной канал, состоящий из последовательно соединенных акустического и оптического (на лазерном луче) или акустического и радиоэлектронного (радиозакладкой - среда распространения - радиоприемник) каналов.

Отметим, что также можно выделить следующие технические каналы утечки информации по физической принадлежности[4]:

- визуально-оптический канал;

- акустический канал;

- электромагнитный канал;

- материально-вещественный канал.

Однако заметим, что первые два канала применяются мошенниками чаще всего, так как они являются менее заметными и надежными в перехвате информации. Безусловно, информацию, которая выложена в звуковом виде, можно перехватить быстрее всего.

Начнем с визуально-оптических каналов. Как правило, к ним относят непосредственное или удаленное наблюдение. Свет, испускающий источник информации, выступает переносчиком информации. Отметим, что в визуально-оптическом канале информацию можно получить посредством визуального наблюдения или фото-видеосъемки.

Далее, акустические каналы, в которых звук выступает как носителем, так и переносчиком информации. Так, диапазон звуковых частот, который человек слышит, лежит в пределах от 16 до 20000 Гц, а диапазон звуковых частот речи человека – от 100 до 6000 Гц. Акустическая волна распространяется в воздухе, при этом частицы воздуха приобретают колебательные движения, передавая друг другу колебательную энергию.

Если препятствия на пути акустической волны нет, то она распространяется равномерно во все стороны, если же есть (стены, пол, окна, двери, потолок), то акустическая волна оказывает давление на них, приводя их в колебательный режим. Такие воздействия акустической волны являются одной из ключевых причин образования акустического канала утечки информации. Именно в неконтролируемой дальности распространения звука состоит опасность данного канала утечки информации.

Следующий канал – электромагнитный, в котором электрические, магнитные, а также электромагнитные поля и электрический ток выступают носителем и переносчиком информации. Диапазон электромагнитных волн лежит в пределах от сверхдлинных (10000 м, частоты менее 30 Гц) до субмиллиметровых (1-0,1 мм, частотой от 300 до 3000 ГГц). Важно то, что все данные виды электромагнитных волн обладают специфическими особенностями распространения не только по дальности, но и в пространстве.

При этом длинные волны распространяются на достаточно большие расстояния, а миллиметровые, в свою очередь, на маленькие. Кроме этого, различные телефонные и иные провода и кабели связи создают вокруг себя магнитное и электрическое поля, которые выступают элементами канала утечки информации за счет наводок на другие провода и элементы аппаратуры в ближней зоне их расположения.

Наконец, материально-вещественные каналы, в которых источниками утечки выступают самые разные материалы в твердом, жидком и газообразном состоянии. Зачастую различные отходы производства, какие-либо бракованные изделия, а также черновики документов и использованная копировальная бумага выступают вещественными носителями информации.

Резюмируя вышесказанное, отметим, что технические каналы утечки информации могут быть одноканальными, то есть информация от источника передается к приемнику посредством одной из сред к приемнику. Однако, как правило, на практике встречается варианты, когда информационная утечка происходит наиболее сложным путем посредством нескольких каналов, которые могут быть связаны как последовательно, так и параллельно.

Необходимо понимать, что утечка информации ограниченного доступа может нанести существенный материальный ущерб[5]. Возникновение технических каналов утечки информации - это не редкость, вследствие чего необходимо знать о них больше для того, чтобы защитить себя, а также свою конфиденциальность в разговорах или в момент передачи сообщения.

1.2 Основные показатели технических каналов утечки информации

Каждый технический канал утечки информации (ТКУИ) характеризуется показателями, позволяющими оценить риск утечки информации. К таким показателям относятся[6]:

- пропускная способность ТКУИ;

- длина ТКУИ;

- относительная информативность ТКУИ.

Пропускная способность канала определяется по формуле (1):

где:

- - ширина полосы пропускания канала, Гц;

- , - мощность сигнала и помехи в Дб или Вт.

Как можно заметить, пропускная способность канала зависит от ширины пропускания и соотношения сигнал/шум. Различают узкополосные и широкополосные каналы, а также каналы с низкой и высокой энергетикой передаваемого сигнала.

Отметим, что оптический канал имеет наибольшую пропускную способность, а акустический - наименьшую. Если канал является, к примеру, акустико-оптический или акустико-радиоэлектронный, то пропускная способность в этом случае канала определяется по наименьшему значению

Далее, оценка длины ТКУИ измеряется расстоянием от источника сигнала до приёмника при условии обеспечения качественного приёма. Длина в общем случае зависит от показателей составных элементов канала, а также от мощности сигнала в среде распространения, технических характеристик приёмной аппаратуры, помех в канале и т.д.

Таким образом, анализ ТКУИ позволяет сделать следующие выводы:

- Во-первых, по всем техническим каналам возможна утечка информации с возможностью ее дальнейшего анализа;

- Во-вторых, оптический канал является наиболее уязвимым по видовым демаскирующим признакам, потому что на расстоянии посредством соответствующих технических средств возможен перехват информации, к примеру, с помощью специальной фотосъёмки.

- В-третьих, радиоэлектронный канал является главным каналом получения сигнальных демаскирующих признаков, кроме этого и весьма существенным является и вещественный.

- В-четвертых, ТКУИ тем опаснее для владельца информации, чем большой пропускной способностью и длиной он обладает;

- Наконец, от таких характеристик элементов ТКУИ, как источник, среда и приемник зависит пропускная способность, длина и относительная информативность ТКУИ.

Для наиболее полного восстановления информации со стороны злоумышленников используется комплексирование каналов (рисунок 4).

Рисунок 4. Комплексирование технических каналов утечки информации (ИИ- источник информации; ЦА – центр анализа)

В верхней части рисунка 4 одна и та же информация попадает к злоумышленнику через разные ТКУИ. Так как вероятность воздействия помех на одинаковые элементы передаваемой информации в разных каналах мала, увеличивается достоверность суммарной информации, извлекаемой в дальнейшем злоумышленником. Если злоумышленник не может быть уверен в достоверности источника, он может получить одну и ту же информацию из разных источников, как показано в нижней части рисунка 5.

2.1 Актуальность использования программных комплексов анализа каналов утечки информации

Начнем с того, что вследствие резкого экономического спада обострилась конкурентная борьба, методы которой стали очень жесткими и, что самое главное – незаконными. Информация в настоящее время является как сильным, так и ценным оружием, однако для того, чтобы ее безопасно использовать, необходимо получить ее законным способом. Так, имеется два вида разведки[7]:

- промышленный шпионаж, который включает незаконное добывание информации, недобросовестную конкуренцию;

- конкурентная разведка, представляющая сбор, а также обработку данных из разных источников в рамках закона для выработки решений в сфере управления с целью повышения конкурентоспособности предприятия.

Важно понимать разницу между конкурентной разведкой и промышленным шпионажем, которая состоит в законности методов получения информации. Другими словами, в промышленном шпионаже применяются все методы конкурентной разведки, однако в конкурентной разведке, в свою очередь, все имеющиеся методы промышленного шпионажа использоваться не могут.

Отметим, что одним из ключевых средств получения информации является техническая разведка, которая проводится посредством различных специальных технических устройств. Тип используемых технических средств разведки, прежде всего, зависит от физической природы, а также особенностей демаскирующих признаков объектов, которые являются источниками информации[8]. В определенном смысле, функции демаскирования также являются источниками информации, которые позволяют восстанавливать информацию. В таблице 1 представлена статистика утечек информации по различным каналам за период 2009-2016 гг.

Таблица 1

Статистика утечек информации по различным каналам в 2009-2016 гг. [15, с. 11]

|

Каналы утечек |

Годы |

|||||||

|

2009 |

2010 |

2011 |

2012 |

2013 |

2014 |

2015 |

2016 |

|

|

Сеть |

18,2 |

16 |

13,6 |

6,7 |

13,8 |

35,1 |

45,6 |

69,5 |

|

Электронная почта |

5,3 |

7 |

6,2 |

6,3 |

10,9 |

8,2 |

7,5 |

8,5 |

|

Бумажные документы |

19,9 |

20 |

19,1 |

22,3 |

21,9 |

17,7 |

14 |

10,8 |

|

IM (текст, голос, видео) |

7,2 |

5 |

6,6 |

3 |

4,1 |

1 |

0,2 |

2 |

|

Утрата оборудования |

14,6 |

25 |

13,9 |

15 |

17,3 |

15,9 |

7,6 |

4,8 |

|

Мобильные устройства |

13,3 |

12 |

9,6 |

9,6 |

1,% |

0,6 |

0,3 |

0,4 |

|

Съемные носители |

4,6 |

8 |

6,2 |

6 |

5 |

3,6 |

3,6 |

4,1 |

|

Не определено |

16,9 |

7 |

24,8 |

31,1 |

25,5 |

17,9 |

21,3 |

0 |

Очевидно из приведенных данных таблицы, начиная с 2009 года, утечки бумажных документов уменьшились на 9,1 % в отличие от утечек через сеть, которые выросли почти в 4 раза.

На рынке России в настоящее время представлены самые разные современные технические средства промышленного шпионажа, к которым относятся: визуально-оптические, фотографические, телевизионные, тепловизионные (инфракрасные), акустические, радио-, радиотехнические и некоторые другие средства разведки. При этом перехват побочных электромагнитных излучений и наводок, безусловно, является достаточно «хлопотным» делом, а восстановление сигналов, соответственно, - это удел профессионалов.

Такие операции стоят весьма дорого, и эффект получается не всегда (за исключением перехвата радиационных дисплеев). Вследствие чего возникает явное желание установить в вычислительной технике специальные устройства, которые, питаясь от ее источников напряжения, передавали бы информацию в течение нескольких месяцев с фиксированной частотой на значительные расстояния (до 2 км). Наиболее перспективным в данном плане является внедрение таких устройств в клавиатуру, накопители на магнитных дисках и прочее.

Подчеркнем, что внедрение программных закладок в настоящее время является перспективным направлением, задачей которых могут быть получение информации о паролях, кодовых комбинациях, обрабатываемых данных и передача собранных сведений заданному адресу по сети, электронной почте и т.д.

Сегодня это, скорее, гипотетическая угроза, однако она может быстро стать реальностью, благодаря возможности доставки таких программ на нужный компьютер. На самом деле, методы те же, что и для компьютерных вирусов, и сами закладки по сути являются вирусами. Одним из методов является введение вирусов путем подачи расчетных электромагнитных импульсов в цепь питания. Так, японцы и американцы особенно усердно работают над этим вопросом.

Таким образом, сегодня стало появляться все больше разнообразных средств, помогающих защищать информации в сети Интернет, а также препятствующих промышленному шпионажу, что по сути является противозаконным явлением[9]. Важно грамотно подходить к системе защите информации не только на своем компьютере, но и в глобальной сети Интернет.

2.2 Обзор программных комплексов анализа каналов утечки информации

Начнем с того, что DLP (Data Leak Prevention, системы предотвращения утечки данных) обеспечивает полную защиту от потери конфиденциальной информации. Сегодня они настроены на в основном для работы с угрозами внутри периметра, то есть исходящими от пользователей корпоративная сети, не от хакеров. Системы используют широкий спектр методов обнаружения точки потери или трансформации информации и способны блокировать любые несанкционированные входы или передачу данных, автоматическую проверку всего канала для их отправки. Кроме того, они анализируют почтовый трафик пользователя и локальный контент, папки, сообщения в мессенджерах и при обнаружении попытки пересылки данных блокируют ее.

Практическое использование DLP-систем наиболее актуально для тех организаций, где утечка конфиденциальных данных может привести к огромным финансовым потерям, значительному удару по репутации, а также потере клиентской базы и персональных данных. Наличие таких систем обязательно для тех компаний и организаций, которые предъявляют высокие требования к «информационной гигиене» своих сотрудников. Лучшим инструментом защиты таких данных, как номера банковских карт клиентов, банковские счета, информация о тендерных условиях, заказы на выполнение работ и оказание услуг, станет система DLP – экономическая эффективность такого решения безопасности вполне очевидна.

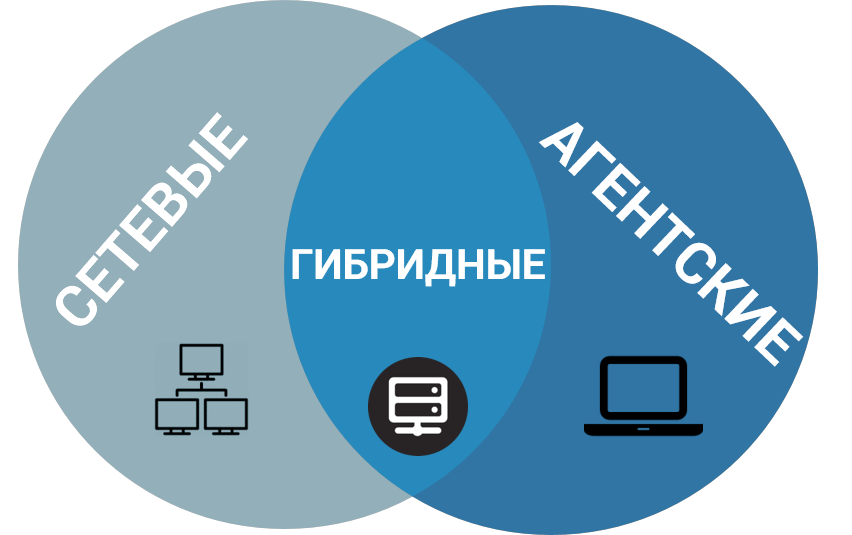

Так, в зависимости от архитектуры подсистемы контроля, системы DLP подразделяются на три основных типа: сетевые, агентские и гибридные DLP (рисунок 5)[10].

Рисунок 5. Классификация DLP-систем[11]

Сетевые решения основаны на централизованном мониторинге трафика данных путем отправки его зеркальной копии на развернутые специализированные серверы для анализа в соответствии с настроенными политиками безопасности. К преимуществам таких систем можно отнести минимальное воздействие на существующую инфраструктуру, относительную простоту внедрения, полное отсутствие привязки к рабочим станциям пользователей и минимизацию рисков несанкционированного доступа к аппаратным компонентам.

Агентские, в свою очередь, контролируют соблюдение политик безопасности, блокируют несанкционированную передачу конфиденциальных данных и запускают несанкционированных приложений, а также уведомляют администратора безопасности об инцидентах.

Главным преимуществом агентских решений является максимальная «близость» к пользователю, что дает возможность контролировать практически любые его действия во всех приложениях. Кроме того, большинство DLP-систем в агентском исполнении способны выполнять свои функции, даже если сотрудник находится вне корпоративной сети (в командировке или дома), благодаря возможности передачи данных о работе пользователя в систему через Интернет. Однако если по каким-либо причинам установка агента связана с ограниченными функциональными возможностями или вообще невозможна, трафик с такой рабочей станции остается полностью неконтролируемым.

В связи с чем переход DLP на гибридную архитектуру выглядит вполне оправданным. Большинство существующих систем уже являются гибридными. Такие системы аккумулируют все преимущества каждого исполнения, так как как сетевая, так и ведомственная части контролируют оптимальные для них каналы передачи информации и выполняют различные функции, объединяя их результаты в мощный инструмент предотвращения утечек конфиденциальной информации.

Отметим, что оптимальным решением является DLP, который позволяет предотвратить утечку информации по максимальному количеству каналов передачи данных, используемых на предприятии. Поэтому при выборе системы важно обращать внимание на возможность управления не только классической почтой, передачей файлов и VoIP-звонками, но и популярными мессенджерами (Skype, Viber, Telegram, WhatsApp и прочее.), а также Интернет-сервисов.

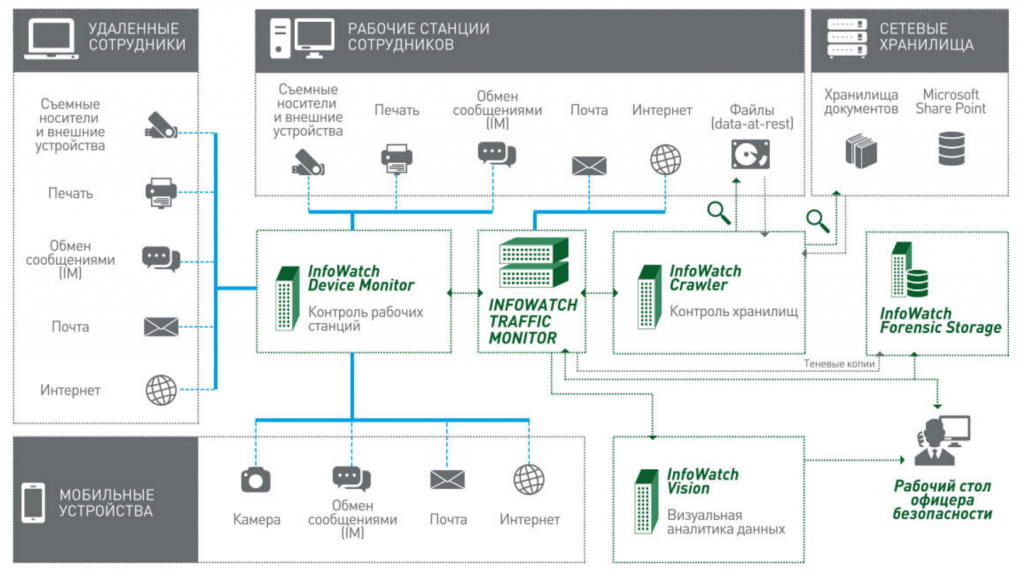

Далее, вторым важным фактором является скорость обработки данных. Поиск в базе данных собранной информации не должен занимать больше времени, чем обычный запрос в поисковой системе Интернета. Крупной организации необходимо обратить внимание на требования к аппаратной платформе, поскольку одни и те же функции по-разному реализуются разными производителями DLP, а это может существенно повлиять на стоимость решения. В целом, самые популярные продукты на рынке имеют примерно одинаковую функциональность и концептуально одинаковую архитектуру верхнего уровня. Типичный пример такой архитектуры показан на схеме системы InfoWatch DLP (рисунок 6).

Рисунок 6. Схемы работы DLP-решения InfoWatch Traffic Monitor (источник – официальный сайт InfoWatch)[12]

Таким образом, средства, которые применяются для предотвращения утечек информации, можно разделить на несколько основных категорий[13]:

- стандартные инструменты безопасности;

- интеллектуальные меры защиты данных;

- шифрование данных и контроль доступа;

- специализированные DLP системы безопасности.

Подчеркнем, что стандартный набор средств безопасности, который должен использоваться каждой компанией, включает антивирусные программы, встроенные брандмауэры и системы обнаружения несанкционированных вторжений.

Интеллектуальные средства защиты информации включают в себя использование специальных служб и современных алгоритмов, которые позволят вычислить несанкционированный доступ к данным, некорректное использование электронной переписки и т.д.

Кроме того, такие современные средства безопасности позволяют анализировать запросы к информационной системе, поступающие извне от различных программ и сервисов, которые могут играть роль своеобразного шпиона. Интеллектуальные функции безопасности позволяют проводить более глубокую и детальную проверку информационной системы на предмет возможных утечек информации различными способами.

Далее, шифрование важной информации и ограничение доступа к определенным данным - это еще один эффективный шаг для минимизации риска потери конфиденциальной информации.

Специализированная система предотвращения утечек информации DLP - это сложный многофункциональный инструмент, позволяющий обнаруживать и предотвращать несанкционированное копирование и передачу важной информации за пределами корпоративной среды. Эти решения позволяют выявлять факты доступа к информации без разрешения или с использованием полномочий тех, кто имеет такое разрешение.

Специализированные системы используют для своей работы такие инструменты, как[14]:

- механизмы определения точного соответствия данных;

- различные статистические методы анализа;

- использование методик кодовых фраз и слов;

- структурированная дактилоскопия и прочее.

Рассмотрим сравнение DLP систем Network DLP и Endpoint DLP. Network DLP - это специальное решение на аппаратном или программном уровне, которое используется в тех точках сетевой структуры, которые расположены вблизи «периметра информационной среды». Данный набор инструментов обеспечивает тщательный анализ конфиденциальной информации, которая направляется за пределы корпоративной информационной среды с нарушением установленных правил информационной безопасности.

В свою очередь, Endpoint DLP - это специальные системы, которые используются на рабочей станции конечного пользователя, а также на серверных системах небольших компаний. Конечная информационная точка для этих систем может использоваться для мониторинга не только внутренней, но и внешней сторон «периметра информационной среды».

Система позволяет анализировать информационный трафик, посредством которого осуществляется обмен данными между отдельными пользователями и группами пользователей. Защита DLP-систем данного типа ориентирована на комплексную проверку процесса обмена данными, включая электронные сообщения, общение в социальных сетях и иную информационную деятельность.

Важно то, что ключевым показателем эффективности полнофункциональной ERP-системы должно быть качество решения проблемы утечки данных. Это означает, что система должна в первую очередь обеспечить нейтрализацию наиболее опасных векторов угроз утечки информации. В то же время негативное воздействие угроз должно быть снижено в дополнение к нейтрализации ключевых угроз путем мониторинга и контроля всех основных каналов утечки информации во всех сценариях, связанных с этим вектором угроз[15].

На данный момент существует множество систем контроля и предотвращения утечек информации, применяемых для контроля утечек информации, имеющие сертификат ФСТЭК:

- Securion;

- InfoWatch Traffic Monitor Enterprise Edition;

- Symantec;

- SearchInform;

- DeviceLock Endpoint DLP Suite 7.1;

- FalconGaze.

Далее, SIEM-системы (Security Information and Event Management) управляют информационными потоками и событиями в сети, а событием является любая ситуация, которая может повлиять на сеть и ее безопасность. Когда это происходит, система предлагает решение для устранения самой угрозы. Программные средства могут решать отдельные проблемы или обеспечивать комплексную безопасность компьютерных сетей.

Так, SIEM (Security Information Event Management) - это класс систем информационной безопасности, возникший в результате слияния SEM и SIM систем. Основное функциональное отличие этих систем заключается в том, что CAM-системы предназначены для анализа информации в реальном времени, в то время как SIM-системы анализируют уже накопленную информацию[16].

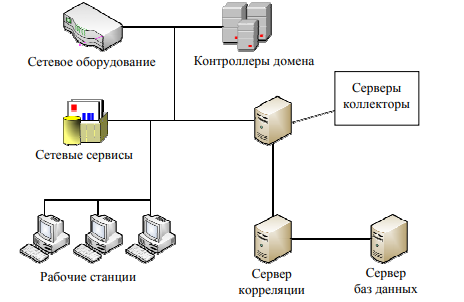

При этом функционирование SIEM-системы можно разбить на несколько уровней (рисунок 7)[17]:

Рисунок 7. Уровни SIEM-систем

Наиболее важным этапом функционирования системы SIEM для решения задачи можно считать процесс корреляции событий с точки зрения безопасности. На систему SIEM возложены следующие задачи:

- Консолидация и хранение журналов событий из различных источников-сетевых устройств, приложений, журналов ОС и средств безопасности.

Если посмотреть на любой стандарт ИБ, можно увидеть технические требования для сбора и анализа событий. Они не только необходимы для того, чтобы соответствовать стандартным требованиям. Бывают ситуации, когда инцидент был замечен поздно, а события уже давно перезаписаны или журналы событий по каким-то причинам недоступны, а причины инцидента установить невозможно. Кроме того, подключение к каждому источнику и просмотр событий займет много времени. В противном случае, не анализируя события, есть риск узнать об инциденте в вашей компании из новостных лент.

- Предоставление инструментов для анализа событий и инцидентов.

Форматы событий варьируются от источника к источнику. Формат текста очень утомителен для больших объемов и снижает вероятность обнаружения инцидента. Некоторые продукты класса SIEM объединяют события и делают их более удобочитаемыми, в то время как интерфейс визуализирует только важные информационные события, фокусируется на них и позволяет отфильтровывать некритичные события.

- Корреляция и обработка по правилам.

Не всегда можно судить о происшествии по одному событию. Самый простой пример – «login failed»: один случай ничего не значит, но три или более таких событий с одной учетной записью уже могут указывать на попытки сопоставления. В простейшем случае, в SIEM, правила представлены в формате RBR (Rule Based Reasoning) и содержат набор условий, триггеров, счетчиков и сценарий действий.

- Автоматическое уведомление и управление инцидентами.

Основная задача SIEM - не просто собирать события, а автоматизировать процесс обнаружения инцидентов с документацией в собственном журнале или внешней системе Help Desk, а также своевременно информировать о событии.

Типовое решение SIEM-системы включает в себя несколько функциональных компонентов (рисунок 8):

Рисунок 8. Структура основных компонентов SIEM-систем[18]

Эта структура является общей для всех информационных систем. В то же время для построения эффективной системы информационной безопасности необходимо учитывать специфику конкретной корпоративной сети. Реализация любого SIEM-решения с учетом особенностей информационной системы предполагает разработку адекватной структурно-функциональной модели этой системы.

Если проанализировать фактическое использование SIEM на практике, то приходится признать, что в большинстве случаев работа таких систем направлена на консолидацию журналов событий из различных источников. Фактически используется только функциональность SIM. Если даже и заданы правила корреляции, они не обновляются.

Подчеркнем, что в России основными потребителями SIEM-систем являются представители крупного бизнеса и государственных структур. Крупным корпорациям нужны решения, соответствующие их требованиям к производительности, масштабируемости и отказоустойчивости. Коммерческий сектор отдает предпочтение продукции с наилучшим соотношением цены и качества.

Помимо всего вышеперечисленного, государственные органы обращают внимание на сертификаты соответствия нормативным требованиям. Системы SIEM используются для построения центров оперативного управления (Security Operations Center, SOC), основными задачами которых являются консолидация событий из нескольких источников, анализ и оповещение уполномоченных сотрудников об инцидентах информационной безопасности[19].

На отечественном рынке представлены и западные, и российские SIEM-решения. Некоторые из них можно найти в магическом квадранте Gartner (IBM, HPE, Splunk, McAfee (ранее Intel Security), EMC RSA, LogRhythm), отечественные же решения преимущественно применяются только на территории РФ.

2.3 Перспективы и тенденции программных комплексов анализа каналов утечки информации

Несмотря на то, что сегодня уровень зрелости не только отдельных DLP-решений, но и всего рынка в целом достаточно высок, производителям, безусловно, есть куда расти. Так, современные запросы организаций к разработчикам в настоящее время состоят в повышении производительности, улучшении интерфейса, а также расширении уже существующих технологических возможностей.

Именно данные запросы отвечают за формирование вектора технологического развития всех DLP-систем. Однако имеются стратегические векторы, в корне меняющие подход к DLP в целом. Прежде всего, вследствие стремления сотрудниками служб информационной безопасности к максимальной автоматизации всех своих рутинных операций, совершенствуются инструменты аналитики, внедряются совершенно новые средства, в частности, User and Entity Behavior Analytics (UEBA) и методы машинного обучения.

Во-вторых, постоянно растет как число контролируемых каналов и приложений пользователей, так и объемы собираемых данных – и в данном случае в наиболее выигрышном положении оказываются производители, уже использующие Big Data в своих продуктах. Кроме общих трендов, которые, безусловно, придется производителям учитывать, у каждого из них существует и определенный стратегический взгляд на развитие своего продукта.

К примеру, если одни сегодня делают ставку на эволюцию DLP в Cloud Access Security Broker (брокеры безопасного доступа в облако), то другие, в свою очередь, на улучшение алгоритмов поиска, а также распознавания, а третьи – используют для анализа и предсказания поведения (научные подходы из сфер человеческой психологии, лингвистики, психоанализа, а также графологии и прочее).

Далее, что касается российского рынка SIEM, то вследствие экономических, а также политических условий сегодня он развивается намного медленнее, чем за рубежом. Так, далеко не все мировые лидеры имеют представительства в нашей стране, но тем не менее в настоящее время можно наблюдать позитивную тенденции в развитии отечественного рынка SIEM-систем.

Российские компании, поддерживая политику импортозамещения, адаптируют продукцию к потребностям отечественных предприятий, а также подтверждают ее соответствие требованиям регуляторов. В свою очередь, это повышает уровень доверия к отечественным средствам обеспечения безопасности в целом и, в частности к системам.

SIEM-системы реагируют на новые тенденции в обработке данных очень чутко. Улучшенная аналитика больших данных, в свою очередь, может придать новое качество результатам обработки. Уже сегодня большие данные играют важную роль в SIEM, предназначенном для крупных предприятий. Разработчики SIEM-систем заинтересованы в технологии UEBA и видят большие перспективы от ее интеграции с их решениями. Gartner прогнозирует, что к 2020 году модули UEBA будут в каждой четвертой SIEM-системе[20]. К сожалению, технология UBA пока еще достаточно нова для российского рынка, и говорить о отечественных разработках в этой области пока не приходится.

Таким образом, внедрение и последующее совершенствование системы SIEM позволяет повысить уровень информационной безопасности в информационной системе. Кроме этого, SIEM-система значительно облегчает работу как по администрированию, так и управлению безопасностью любой организации за счет хранения информации об инциденте, возможности определить, кто несет ответственность за обработку конкретного инцидента, и сроков обработки инцидента. В свою очередь, собранная и обработанная статистика позволяет судить об эффективности как отдельных средств защиты информации, так и системы безопасности в целом.

ЗАКЛЮЧЕНИЕ

Таким образом, по итогам исследования были решены следующие задачи:

- рассмотрены технические каналы утечки информации;

- проанализированы основные показатели технических каналов утечки информации;

- проведен обзор программных комплексов анализа каналов утечки информации;

- исследованы перспективы и тенденции программных комплексов анализа каналов утечки информации.

Сегодня в России, как и в других государствах, можно наблюдать, что роль информационной сферы возрастает. Соответственно, происходит переосмысление ее значения как одного из главных современных факторов жизни, который непосредственно оказывает существенное влияние на все виды национальной безопасности, что, в свою очередь, способствует динамичному развитию процессов информатизации.

Соответственно, обеспечение безопасности государства в настоящее время становится все более актуальной темой в нашем информационной обществе. В связи с чем одним из важных направлений исследований в информационном праве состоит в разработке правовых методов, а также средств обеспечения информационной безопасности.

На текущем этапе развития общества информация является одним из основных элементов научно-технического и социально-экономического развития сообщества. Так как информация – это предмет собственности (государства, коллектива, отдельного лица), возникает проблема угрозы безопасности информации, хранящейся и обрабатывающейся в современных средствах вычислительной техники, которая заключается в её утечке, хищении и перехвате информации, передаваемой по техническим каналам, а также перехвате во время опасных режимов работы техники.

Актуальность защиты информации от утечки по техническим каналам связи неоспорима, и занимает очень важное место в ряду уже существующих проблем в области защиты информации. Особенно важно защищать информацию ограниченного доступа, так как её потеря может принести огромные проблемы. Нужно разработать комплексную систему защиты информации, тщательно разобрать все аспекты объекта исследования.

Так, наиболее существенной группой выступают именно программные средства анализа утечки каналов утечки информации, вследствие того, что благодаря им имеется возможность избегать проникновение посторонних лиц в информационные сети, блокировать хакерские атаки, а также предотвращать перехват информации. Среди данных программных продуктов необходимо выделить специальные программы, которые обеспечивают стабильную защиту информации. В частности, это DLP-системы и SIEM-системы, часто используемые для создания механизмов комплексной информационной безопасности.

В заключение остается лишь подчеркнуть, что защита информации в настоящее время – это непрерывный и целенаправленный процесс, который продолжается в течение всего жизненного цикла информационной системы. В связи с чем необходимо постоянно модифицировать, а также, безусловно, дорабатывать систему информационной защиты и, в частности, его компонентов.

1. Борисов, В.И. О применении SIEM-систем для обеспечения безопасности корпоративных сетей / В.И. Борисов, А.С. Шабуров // Инновационные технологии: теория, инструменты, практика. – 2015. – С. 249-254.

2. Ворона, В.А. Способы и средства защиты информации от утечки информации по техническим каналам / В.А. Ворона, В.О. Костенко // Computational nanotechnology. – 2016. - № 3. – С. 208-223.

3. Грошева, Е.К. Информационная безопасность: современные реалии / Е.К. Грошева, П.И. Невмержицкий // Бизнес-образование в экономике знаний. – 2017. - № 3. – С. 35-37.

4. Дроздова, Л.А. Конкурентная разведка и промышленный шпионаж [Электронный ресурс] / Л.А. Дроздова // Студенческий научный форум. – 2017. – Режим доступа: https://scienceforum.ru/2017/article/2017034157 (дата обращения: 06.03.2020).

5. Зубков, Т.Н. Промышленный шпионаж и средства технической защиты от него / Т.Н. Зубков, Е.И. Прохоренко // Молодежный научный форум: технические и математические науки. – 2017. - № 6(46). – С. 94-99.

6. Классификация технических каналов утечки информации. Информационный сигнал и его характеристики [Электронный ресурс] // Режим доступа: https://www.intuit.ru/studies/courses/2291/591/lecture/12696?page=4 (дата обращения: 05.03.2020).

7. Сапрыкина, А. Обзор мирового и российского рынка SIEM-систем / А. Сапрыкина [Электронный ресурс] // Режим доступа: https://www.anti-malware.ru/analytics/Market_Analysis/overview-global-and-russian-market-siem (дата обращения: 09.03.2020).

8. Степанов, И. Сравнительный обзор средств предотвращения утечек данных (DLP) [Электронный ресурс] / И. Степанов // Режим доступа: https://safe-surf.ru/specialists/article/5233/609990/ (дата обращения: 06.03.2020).

9. Трунова, А.А. Анализ каналов утечки конфиденциальной информации в информационных системах предприятий / А.А. Трунова // Молодой ученый. - 2016. - № 3. - С. 69-72.

10. Тюрин, А.А. Технические каналы утечки информации / А.А. Тюрин // Теория и практика современной науки. – 2017. - № 5(23). – С. 1102-1105.

11. Чуб, В.С. Программные комплексы анализа каналов утечки информации / В.С. Чуб // Наука через призму времени. – 2018. - № 5(14). – С. 55-59.

12. Чугаев, С.В. Проблемы защиты информации при ее обработке техническими средствами / С.В. Чугаев, В.В. Бурдюков, Д.Д. Чувашев // Актуальные проблемы права, экономики и управления. – 2016. - № 12. – С. 347-348.

13. Шабуров, А.С. Модель выявления каналов утечки информации в автоматизированных системах на основе симплекс-метода / А.С. Шабуров, Е.Е. Журилова // Вестник Пермского национального политехнического университета. – 2017. - № 24. – С. 7-19.

14. Шабуров, А.С. Разработка модели защиты информации корпоративной сети на основе внедрения SIEM-системы / А.С. Шабуров, В.И. Борисов // Вестник ПНИПУ. – 2016. - № 19. – С. 111-124.

15. Шободоева, А.В. Развитие понятия «Информационная безопасность» в научно-правовом поле России / А.В. Шободаева // Известия Байкальского государственного университета. – 2017. - № 1. – С. 73-78.

-

Шободоева, А.В. Развитие понятия «Информационная безопасность» в научно-правовом поле России / А.В. Шободаева // Известия Байкальского государственного университета. – 2017. - № 1. – С. 75. ↑

-

Грошева, Е.К. Информационная безопасность: современные реалии / Е.К. Грошева, П.И. Невмержицкий // Бизнес-образование в экономике знаний. – 2017. - № 3. – С. 36. ↑

-

Ворона, В.А. Способы и средства защиты информации от утечки информации по техническим каналам / В.А. Ворона, В.О. Костенко // Computational nanotechnology. – 2016. - № 3. – С. 208. ↑

-

Тюрин, А.А. Технические каналы утечки информации / А.А. Тюрин // Теория и практика современной науки. – 2017. - № 5(23). – С. 1102. ↑

-

Трунова, А.А. Анализ каналов утечки конфиденциальной информации в информационных системах предприятий / А.А. Трунова // Молодой ученый. - 2016. - № 3. - С. 72. ↑

-

Классификация технических каналов утечки информации. Информационный сигнал и его характеристики [Электронный ресурс] // Режим доступа: https://www.intuit.ru/studies/courses/2291/591/lecture/12696?page=4 (дата обращения: 05.03.2020). ↑

-

Дроздова, Л.А. Конкурентная разведка и промышленный шпионаж [Электронный ресурс] / Л.А. Дроздова // Студенческий научный форум. – 2017. – Режим доступа: https://scienceforum.ru/2017/article/2017034157 (дата обращения: 06.03.2020). ↑

-

Чугаев, С.В. Проблемы защиты информации при ее обработке техническими средствами / С.В. Чугаев, В.В. Бурдюков, Д.Д. Чувашев // Актуальные проблемы права, экономики и управления. – 2016. - № 12. – С. 347. ↑

-

Зубков, Т.Н. Промышленный шпионаж и средства технической защиты от него / Т.Н. Зубков, Е.И. Прохоренко // Молодежный научный форум: технические и математические науки. – 2017. - № 6(46). – С. 99. ↑

-

Степанов, И. Сравнительный обзор средств предотвращения утечек данных (DLP) [Электронный ресурс] / И. Степанов // Режим доступа: https://safe-surf.ru/specialists/article/5233/609990/ (дата обращения: 06.03.2020). ↑

-

Там же. ↑

-

Степанов, И. Сравнительный обзор средств предотвращения утечек данных (DLP) [Электронный ресурс] / И. Степанов // Режим доступа: https://safe-surf.ru/specialists/article/5233/609990/ (дата обращения: 06.03.2020). ↑

-

Чуб, В.С. Программные комплексы анализа каналов утечки информации / В.С. Чуб // Наука через призму времени. – 2018. - № 5(14). – С. 57. ↑

-

Чуб, В.С. Программные комплексы анализа каналов утечки информации / В.С. Чуб // Наука через призму времени. – 2018. - № 5(14). – С. 58. ↑

-

Шабуров, А.С. Модель выявления каналов утечки информации в автоматизированных системах на основе симплекс-метода / А.С. Шабуров, Е.Е. Журилова // Вестник Пермского национального политехнического университета. – 2017. - № 24. – С. 10. ↑

-

Шабуров, А.С. Разработка модели защиты информации корпоративной сети на основе внедрения SIEM-системы / А.С. Шабуров, В.И. Борисов // Вестник ПНИПУ. – 2016. - № 19. – С. 114. ↑

-

Борисов, В.И. О применении SIEM-систем для обеспечения безопасности корпоративных сетей / В.И. Борисов, А.С. Шабуров // Инновационные технологии: теория, инструменты, практика. – 2015. – С. 251. ↑

-

Шабуров, А.С. Разработка модели защиты информации корпоративной сети на основе внедрения SIEM-системы / А.С. Шабуров, В.И. Борисов // Вестник ПНИПУ. – 2016. - № 19. – С. 115. ↑

-

Сапрыкина, А. Обзор мирового и российского рынка SIEM-систем / А. Сапрыкина [Электронный ресурс] // Режим доступа: https://www.anti-malware.ru/analytics/Market_Analysis/overview-global-and-russian-market-siem (дата обращения: 09.03.2020). ↑

-

Сапрыкина, А. Обзор мирового и российского рынка SIEM-систем / А. Сапрыкина [Электронный ресурс] // Режим доступа: https://www.anti-malware.ru/analytics/Market_Analysis/overview-global-and-russian-market-siem (дата обращения: 09.03.2020). ↑

- Понятие и значение приватизации (Собственность. Предпосылки приватизации)

- Международная валютная ликвидность (МЕЖДУНАРОДНАЯ ВАЛЮТНАЯ ЛИКВИДНОСТЬ)

- источники активности поведения человека на рабочем месте (Основные теории поведения человека в организации)

- Теоретические основы построения сетевых операционных систем

- Устройство персонального компьютера (Устройство ПК )

- Процессный подход – современный подход к управлению организацией

- Валютные отношения как форма экономических отношений (Сущность валюты и валютных отношений. Валютные операции)

- Исследование проблем защиты информации (Главные положения теории защиты информации.)

- Проектирование реализации операций бизнес-процесса Складской учет (Выбор комплекса задач автоматизации.)

- Обеспечение защиты корпоративных информационных ресурсов от утечек информации при помощи DLP-систем (Информационные ресурсы и DLP-системы)

- «Характеристики и типы мониторов для персональных компьютеров»

- Проектирование реализации операций бизнес-процесса «Складской учет (Выбор комплекса задач автоматизации)