Проектирование системы защищённого доступа к локальной сети через интернет на примере МУП "РСП"

Содержание:

ВВЕДЕНИЕ

Результатом эволюции компьютерных технологий явились вычислительные сети. В настоящее время использование вычислительных сетей даёт предприятию многочисленные возможности. Конечной целью использования вычислительных сетей на предприятии является повышение эффективности его работы, которое может выражаться различными факторами: увеличении прибыли предприятия, повышение качества работы сотрудников, эффективное взаимодействие различных отделов.

Долгое время для организации локальной сети использовались проводные линии связи между отдельными узлами. Обладая многочисленными достоинствами, проводные технологии не могут полностью удовлетворить потребности крупной организации. Удаленность рабочих мест более чем на 100 м, сложность прокладки кабеля, многоэтажность здания, железобетонные перекрытия этажей - все эти факторы делают непригодным использование универсальной витой пары. На помощь приходят беспроводные сети (Wireless Local Area Network, WLAN), использующие для передачи информации радиоволны. Wi-Fi (это аббревиатура от Wireless Fidelity)- это один из форматов передачи цифровых данных по радиоканалам, стандарт IEEE 802.11.

Для предприятия выбор технологии ЛВС нужно делать, отталкиваясь от задачи, ведь цель предприятия - улучшение бизнеса. Технология Wi-Fi позволяет минимизировать время и затраты на развертывание сети. Поэтому если учесть ситуации, в которых при организации ЛВС невозможна прокладка кабеля, где стоимость прокладки кабельной сети несоизмеримо высока или необходима полная мобильность, то в этой области у беспроводных сетей нет конкуренции. Однако полностью новая технология еще не может вытеснить утвердившийся стандарт проводных сетей. Таким образом, для реализации ЛВС предприятия можно воспользоваться комбинированным вариантом.

Объект данной курсовой работы является компания МУП «РСП».

Целью данной курсовой работы является организация каналов связи посредством обычного интернет-канала от офисов и удаленных пользователей до дата-центра с локальными ресурсами компании МУП «РСП» и обеспечение безопасности данных каналов.

Задачами данной работы являются:

- Настройка маршрутизатора в Дата центр;

- Настройка маршрутизаторов в офисах;

- Настройка одиночного удаленного пользователя.

Актуальность темы заключается в разработке и внедрение вычислительной сети, что позволяет повысить эффективность работы предприятия: увеличение прибыли, повышение качества работы сотрудников, эффективное взаимодействие различных отделов предприятия как внутри отдельно взятого магазина, так и между торговыми точками. Для решения поставленных целей используются новые технологии, позволяющие улучшить качество реализации проекта при минимальной стоимости.

Глава 1. Теоретические основы проектирования системы защищённого доступа к локальной сети через интернет

1.1. Первые локальные сети

К локальным сетям - Local Area Networks (LAN) - относят сети компьютеров, сосредоточенные на небольшой территории (обычно в радиусе не более 1-2 км). В общем случае локальная сеть представляет собой коммуникационную систему, принадлежащую одной организации. Из-за коротких расстояний в локальных сетях имеется возможность использования относительно дорогих высококачественных линий связи, которые позволяют, применяя простые методы передачи данных, достигать высоких скоростей обмена данными порядка 100 Мбит/с. В связи с этим услуги, предоставляемые локальными сетями, отличаются широким разнообразием и обычно предусматривают реализацию в режиме on-line.

В начале 70-х годов произошел технологический прорыв в области производства компьютерных компонентов - появились большие интегральные схемы. Их сравнительно невысокая стоимость и высокие функциональные возможности привели к созданию мини-компьютеров, которые стали реальными конкурентами мэйнфреймов. Закон Гроша перестал соответствовать действительности, так как десяток мини-компьютеров выполнял некоторые задачи (как правило, хорошо распараллеливаемые) быстрее одного мэйнфрейма, а стоимость такой мини-компьютерной системы была меньше.

Даже небольшие подразделения предприятий получили возможность покупать для себя компьютеры. Мини-компьютеры выполняли задачи управления технологическим оборудованием, складом и другие задачи уровня подразделения предприятия. Таким образом, появилась концепция распределения компьютерных ресурсов по всему предприятию. Однако при этом все компьютеры одной организации по-прежнему продолжали работать автономно.

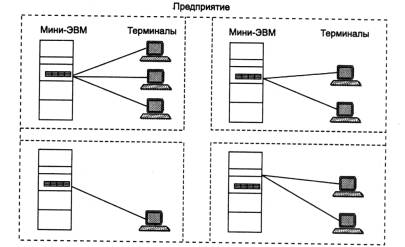

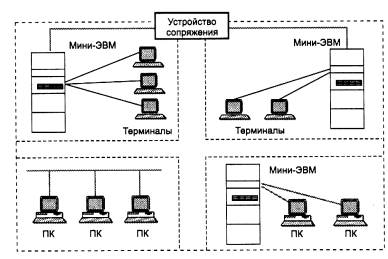

Но шло время, потребности пользователей вычислительной техники росли, им стало недостаточно собственных компьютеров, им уже хотелось получить возможность обмена данными с другими близко расположенными компьютерами. В ответ на эту потребность предприятия и организации стали соединять свои мини-компьютеры вместе и разрабатывать программное обеспечение, необходимое для их взаимодействия. В результате появились первые локальные вычислительные сети (рис. 1.4). Они еще во многом отличались от современных локальных сетей, в первую очередь - своими устройствами сопряжения. На первых порах для соединения компьютеров друг с другом использовались самые разнообразные нестандартные устройства со своим способом представления данных на линиях связи, своими типами кабелей и т. п. Эти устройства могли соединять только те типы компьютеров, для которых были разработаны, - например, мини-компьютеры PDP-11 с мэйнфреймом IBM 360 или компьютеры «Наири» с компьютерами «Днепр». Такая ситуация создала большой простор для творчества студентов - названия многих курсовых и дипломных проектов начинались тогда со слов «Устройство сопряжения...». [3]

Рисунок . Автономное использование нескольких мини-компьютеров на одном предприятии

Рисунок . Различные типы связей в первых локальных сетях.

1.2. Организация корпоративных сетей на основе VPN: построение, управление, безопасность

VPN представляет собой технологию, обеспечивающую сетевые соединения поверх других сетей, например, Интернет. Коммуникация внутри виртуальной сети осуществляется по базовым каналам с низким уровнем доверия, а использование средств шифрования позволяет обеспечить максимальную безопасность передачи данных. Эта относительно недорогая и простая в реализации технология в последнее время приобретает все более широкую популярность.

Что такое корпоративная локальная сеть и технологии ее построения? Корпоративные компьютерные сети являются неотъемлемой частью современных компаний. С помощью таких сетей можно оперативно и безопасно передавать и получать информацию. Они обеспечивают связь между компьютерами одного предприятия, расположенными в пределах одного здания или географически распределенными. Существует несколько способов построения подобных сетей. До недавнего времени наибольшей популярностью пользовались системы Local Area Network (LAN), объединяющие ограниченное количество ПК. Они обеспечивают максимальную скорость обмена файлами и абсолютную безопасность информации, так как ее потоки не попадают в общий доступ. Использование структур этого типа является бесплатным. К минусам LAN можно отнести высокую стоимость и невозможность подключения удаленных пользователей. Достойной альтернативой стали виртуальные сети — Virtual Private Network (VPN), которые строятся поверх глобальных сетей WAN (Wide Area Network), охватывающих большое количество ПК и компьютерных систем по всей планете. К их бесспорным достоинствам относятся простота (а соответственно, и невысокая стоимость) построения, возможность подключения множества абонентов, находящихся в разных концах мира, и безопасность передачи данных. Именно благодаря гибкости и экономичности, VPN активно вытесняют LAN с рынка. Так, по результатам исследований, проведенным Forrester Research Inc. и Infonetics Research, затраты на использование и обслуживание VPN почти в три раза ниже, чем логистических структур, построенных по технологии LAN.

Преимущества и недостатки VPN. Итак, Virtual Private Network легко масштабируется и является оптимальным вариантом для предприятий, обладающих множеством филиалов, а также для фирм, чьи сотрудники часто бывают в командировках или работают из дома. Подключение нового офиса или нового удаленного сотрудника осуществляется без дополнительных затрат на коммуникации. Кроме того, первоначальная организация виртуальной системы требует минимум денежных затрат. В дальнейшем финансовые вложения будут сводиться к оплате услуг провайдера Интернета. Есть у Virtual Private Network и определенные недостатки. Так, фирмам, использующим их, следует позаботиться о безопасности передаваемых данных, потому что документы в процессе передачи проходят через Всемирную сеть, Интернет. Для решения этой задачи используются специальные алгоритмы шифрования данных, позволяющие защитить файлы во время передачи. Кроме того, в виртуальной структуре скорость обмена файлами заметно ниже, чем в ее частных аналогах. Но для передачи небольших объемов информации этого может быть вполне достаточно. Согласно сведениям, предоставленным исследовательской организацией Forrester Research Inc., 41% предприятий отдают предпочтение офисным сетям потому, что они позволяют решить проблемы с удаленным доступом, 30% компаний ценят их за экономию денежных средств, а 20% — за существенное упрощение работы.

Архитектура корпоративных сетей: варианты построения. VPN В зависимости от особенностей работы фирмы и ее конкретных задач, Virtual Private Network может быть построена по одной из следующих моделей:

- Remote Access. В этом случае создается защищенный канал между офисом и удаленным пользователем, подключающимся к ресурсам предприятия с домашнего ПК через Интернет. Подобные системы просты в построении, но менее безопасны, чем их аналоги, они используются предприятиями с большим количеством удаленных сотрудников.

- Intranet. Такой вариант позволяет объединить несколько филиалов организации. Передача данных осуществляется по открытым каналам. Intranet может использоваться для обычных филиалов компаний и для мобильных офисов. Но следует иметь в виду, что такой способ предусматривает установку серверов во всех подключаемых офисах.

- Extranet. Доступ к информации предприятия предоставляется клиентам и другим внешним пользователям. При этом их возможности по использованию системы заметно ограничены. Непредназначенные для абонентов файлы надежно защищаются средствами шифрования. Это подходящее решение для фирм, которым необходимо обеспечить своим клиентам доступ к определенным сведениям.

- Client/Server. Этот вариант позволяет обмениваться данными между несколькими узлами внутри одного сегмента. Он пользуется наибольшей популярностью у организаций, которым необходимо в рамках одной физической сети создать несколько логических (например, отдельные структуры могут быть созданы для финансового отдела, кадровой службы и др.). Для защиты трафика во время разделения используется шифрование.

Защита данных предусматривает их шифрование, подтверждение подлинности и контроль доступа. Наиболее популярными алгоритмами кодирования считаются DES, Triple DES и AES. Беспрецедентная безопасность обеспечивается специальными протоколами, которые упаковывают данные в единый компонент и формируют соединение (туннель), а также шифруют информацию внутри образованного туннеля. В настоящее время наиболее широко используются следующие наборы протоколов:

- PPTP (Point-to-Point Tunneling Protocol) — туннельный протокол, обеспечивающий сохранение подлинности, сжатие и шифрование данных. Корпорация Microsoft предлагает для протокола PPTP использовать метод шифрования MPPE. Кроме того, информацию можно передавать в открытом, незашифрованном виде. Инкапсуляция данных осуществляется путем добавления заголовков GRE и IP.

- L2TP (Layer Two Tunneling Protocol) — протокол, разработанный путем объединения протоколов PPTP и L2F. Он обеспечивает более надежную защиту файлов, чем PPTP. Шифрование осуществляется посредством протокола IPSec (IP-security) или 3DES. Максимальную безопасность передачи данных обеспечивает второй вариант, но его использование приводит к снижению скорости соединения и повышению нагрузки на центральный процессор.

Подтверждение подлинности необходимо для того, чтобы информация дошла до адресата в неизмененном виде. Операция выполняется при помощи алгоритмов MD5 и SHA1 и включает проверку целостности документов, а также идентификацию объектов. Идентификация осуществляется как при помощи традиционных операций введения логина и пароля, так и с помощью более надежных средств — сертификатов и серверов для проверки их подлинности.

Что нужно для построения VPN? Создать сеть, которая будет полностью отвечать потребностям предприятия, могут только профессионалы, поэтому первое, что нужно сделать потенциальному заказчику, — выбрать надежного провайдера и подготовить техническое задание. В большинстве случаев провайдеры поставляют своим клиентам все необходимое оборудование на срок действия договора оказания услуг. Но по желанию заказчик может приобрести технику самостоятельно. В таком случае ему понадобится стандартное сетевое оборудование, а также специальный шлюз Virtual Private Network Gateway. Этот шлюз нужен для формирования туннелей, защиты данных, контроля трафика, а в определенных случаях — и централизованного управления. Наиболее известными производителями таких шлюзов являются корпорации Assured Digital, Cisco, Intel, Avaya, Red Creek Communications, Net Screen Technologies, 3com, Nokia, Intrusion, Watch Guard Technologies, Sonic Wall, eSoft и др. Стоимость шлюза для малых офисов в среднем составляет 700–2500 долларов.

Использование и управление корпоративной сетью на базе VPN. Сеть в офисе — это простое и удобное решение как для фирм с большим количеством филиалов и удаленных пользователей, так и для компаний, желающих иметь недорогую, легкую в управлении и гибкую систему. Эта технология позволяет добавлять новые структурные элементы, а также существенно увеличивать размеры сетей без серьезного расширения инфраструктуры. Делать это может сам заказчик без привлечения провайдера к решению этих задач. Добавление нового абонента займет всего несколько минут. Управление такими системами не представляет труда для пользователя, так как большая часть функций администратора в Virtual Private Network автоматизирована. Специалисты провайдера инсталлируют на сервере клиентской фирмы необходимое ПО, а также создают базу субъектов и объектов VPN (для каждого субъекта генерируется ключ шифрования). Затем эта база сохраняется на съемном носителе и передается заказчику. Пользователю необходимо будет только подключать ключ-карту к компьютеру для идентификации и получения доступа. Если в процессе работы защищенной корпоративной сети возникают какие-либо неполадки, то заказчику следует обратиться к провайдеру, и он решит эти проблемы в срок, оговоренный условиями контракта. Таким образом, VPN — это решение, актуальное для средних и крупных компаний, имеющих в своем штате специалистов, которые работают удаленно, а также отделения в других городах и странах. Кроме того, подобные системы просто незаменимы для организаций, у которых:

- часто меняется круг лиц и структурных подразделений, нуждающихся в доступе к конфиденциальным данным (соответственно, необходимо, чтобы структура была достаточно гибкой и легко конфигурируемой);

- имеются абоненты, которым нужно предоставить доступ к данным различного уровня (сотрудники, клиенты, поставщики); есть необходимость в создании нескольких логических сетей в рамках одной физической структуры (например, если нужно создать собственную систему для каждого подразделения предприятия). [12]

1.3. Технология Ethernet

Ethernet – это наиболее распространённая технология организации локальных сетей. Стандарты Ethernet описывают реализацию двух первых уровней модели OSI – проводные соединения и электрические сигналы (физический уровень), а так же форматы блоков данных и протоколы управления доступом к сети (канальный уровень). Начнём с идеи, лежащей в основе Ethernet. Название Ethernet произошло от двух английских слов – ether (эфир) и net (сеть). Ethernet использует концепцию общего эфира. Каждый ПК посылает данные в этот эфир и указывает, кому они адресованы. Данные могут дойти до всех ПК сети, но обрабатывает их только тот ПК, которому они предназначены. Остальные ПК чужие данные игнорируют. Такая работа аналогична эфиру радиостанций. Все радиостанции транслируют свои передачи в общее электромагнитное поле – радиоэфир. Ваш радиоприёмник получает электромагнитные сигналы всех станций. Но слушаете вы не всё сразу, а ту станцию, которая вам нужна.

Плюсы:

- наилучшее соотношение цена/скорость/возможности в сравнении со всеми другими технологиями;

- возможность использовать внутренние ресурсы сетейна огромной скорости без ограничений и дополнительной оплаты;

- никаких первоначальных вложений на оборудование в квартире;

- независимость ни от наличия городского телефона/телевизионного кабеля, ни от их технического состояния;

- существует множество дополнительных устройств для простого подключения на одну линию нескольких компьютеров и/или других устройств (игровые приставки,IP-камерывидеонаблюдения и пр.), т.к это основная и самая распространённая сетевая технология сегодня и в обозримом будущем;

- возможность получить высокоскоростные тарифы, достаточные для самых продвинутых пользователей;

- возможность быстро, без проблем и дополнительных расходов на оборудование сменить провайдера.

Минусы:

- необходимость ввода в квартиру дополнительного кабеля.

Ethernet — это не один, а целое семейство стандартов, имеющих разные пользовательские характеристики.

Если за основу сравнения этих стандартов взять скорость передачи данных и максимально возможное расстояние между двумя узлами (диаметр сети), то получим такую сравнительную таблицу 1:

Таблица

Типы технологии Ethernet

|

Тип стандарта Ethernet |

Скорость передачи данных |

Максимальный диаметр сети |

|---|---|---|

|

Ethernet |

10 Мбит/с |

2 500 м |

|

Fast Ethernet |

100 Мбит/с |

200 м |

|

Gigabit Ethernet |

1000 Мбит/с |

200 м |

|

10G Ethernet |

10 Гбит/с |

40 км |

Сначала рассмотрим принцип построения локальных сетей на основе исторически первого варианта Ethernet (10 Мбит/с), который появился в конце 70–х годов как стандарт трёх компаний — Digital, Intel, Xerox.

Эта технология, как и технологии Fast Ethernet, Gigabit Ethernet основана на понятии разделяемой среды: каждый узел получает всё, что передаётся по сети; передачу выполняет только один узел, остальные ждут паузы для начала собственной передачи.

В основе технологии 10G Ethernet положен другой принцип: информация не “разбрасывается” по всей сети, а целенаправленно “проталкивается” от узла к узлу по направлению к пункту назначения. За продвижение данных в такой сети отвечают маршрутизаторы. Они определяют соседний узел, в который нужно передвинуть информационный пакет для приближения его к пункту назначения. Такие сети называются сетями с коммутацией пакетов.

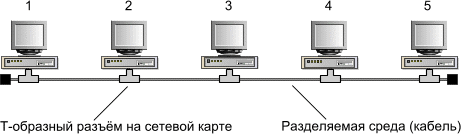

На рисунке 3 показана схема сети Ethernet на коаксиальном кабеле. Сегмент кабеля на концах оборудован терминаторами (“заглушками”) для поглощения распространяемого сигнала (на рисунке терминаторы нарисованы чёрными квадратиками).

Рисунок . Схема сети Ethernet

Кабель при помощи Т-образного разъёма соединяет между собой сетевые адаптеры компьютеров.

Принцип работы Ethernet.

Любой участник может послать в сеть сообщение, но только тогда, когда в ней “тихо” — нет другой передачи.

Например, узел 2 (см. рисунок выше) слушает сеть, и стартует передачу, начиная её адресами отправителя и получателя (“компьютер 2 передаёт сообщение для компьютера 4”).

Передача распространяется по кабелю в обе стороны (поглощаясь терминаторами на концах), и все участники слышат её (в том числе и сам отправитель).

Все, кроме компьютера 4, игнорируют передаваемые данные, обнаружив чужой адрес получателя, а компьютер 4 принимает данные полностью.

Понятно, что при таком способе передачи нельзя допустить длительного захвата сети одним узлом. Если компьютер 2 задумает переслать компьютеру 4 большой файл, все остальные сетевые участники не скоро получат возможность начать передачу.

В силу этой причины сообщения передаются разделёнными на пакеты (в технологии Ethernet они называются кадрами). Длина пакета лежит в диапазоне от 64 до 1518 байтов.

Передав один пакет, узел на некоторое время прерывает работу, и если в сети “тихо”, отправляет следующий пакет. Но паузой может воспользоваться другой узел и начать свой сеанс передачи. Таким образом, все узлы разделяют одну среду (кабель), имея равные возможности для посылки в сеть информационных пакетов. [13]

1.3.1. Fast Ethernet

Скорость передачи данных в сетях, построенных по этому стандарту — 100 Мбит/c.

Логика работы сетей Fast Ethernet и Ethernet совершенно одинаковая. Все отличия лежат на физическом уровне построения сети.

В 10 раз увеличилась скорость передачи сигнала, значит, в 10 раз должен уменьшиться максимальный диаметр одного разделяемого сегмента (чтобы избежать в нём поздних коллизий).

Признаком свободного состояния среды в Fast Ethernet является передача специального «символа простоя источника» (а не отсутствие сигнала, как в стандарте классической Ethernet).

Коаксиальный кабель исключён из списка разрешённых сред передачи. Стандарт Fast Ethernet установил три спецификации:

- 100Base-TX — неэкранированная или экранированная витая пара (две пары в кабеле);

- 100Base-T4 — неэкранированная витая пара (четыре пары в кабеле);

- 100Base-FX — волоконно-оптический кабель (с двумя волокнами).

Максимальные длины для кабельных сегментов приводятся в таблице 2.

Таблица

Стандарты Fast Ethernet

|

Стандарт |

Максимальная длина сегмента кабеля |

|

100Base-TX |

100 м |

|

100Base-T4 |

100 м |

|

100Base-FX |

412 м (полудуплекс), 2 км (дуплекс) |

Полудуплексный канал работает на передачу и приём по очереди, а дуплексный — одновременно.

Правило 4 хабов для Fast Ethernet превращается в правило одного или двух хабов (в зависимости от класса хаба).

100Base-tx

Среда передачи — 2 витых пары в одной общей оболочке.

100Base-t4

Среда передачи — 4 витых пары в одной общей оболочке.

Три пары используются для параллельной передачи сигнала со скоростью 33,3 Мбит/с (всего получается 100 Мбит/с ), четвёртая пара всегда “слушает” сеть на предмет обнаружения коллизий.

100Base-fx

Среда передачи — оптоволоконный кабель с двумя волокнами. [13]

1.3.2. Gigabit Ethernet

Скорость передачи данных в сетях, построенных по этому стандарту — 1000 Мбит/c.

Поддерживаются кабели, используемые в Fast Ethernet: волоконно-оптический, витая пара.

Для предотвращения поздних коллизий длина сегмента кабеля должна уменьшиться в 10 раз по сравнению со стандартом Fast Ethernet, но это было бы неприемлемо. Вместо этого в технологии Gigabit Ethernet увеличена длина минимального пакета с 64 байтов до 512 байт и, кроме того, разрешено передавать несколько пакетов подряд (общий размер — не более 8192 байт). Конечно, это увеличивает ожидание паузы для начала передачи, но на скорости 1000 Мбит/c эта задержка не слишком существенна.

Для поддержки заявленной скорости передачи, в технологии Gigabit Ethernet применяются и некоторые другие технические решения, но структура сети остаётся прежней:

- дерево разделяемых сред;

- для соединения узлов в одном домене коллизий используются хабы;

- коммутаторы и маршрутизаторы соединяют домены коллизий. [13]

1.3.3. 10G Ethernet

Скорость передачи данных в сетях, построенных по этому стандарту — 10 000 Мбит/c.

Технология построения сети 10G Ethernet принципиально отличается от других Ethernet-технологий.

Сети 10G Ethernet — это сети с коммутацией пакетов.

Если в сетях с разделяемыми средами пакет, переданный одной станцией, поступает на все другие станции, то в коммутируемых сетях пакет следует от передающей станции к станции назначения по маршруту, который уточняется по мере продвижения пакета от одного маршрутизатора к другому.

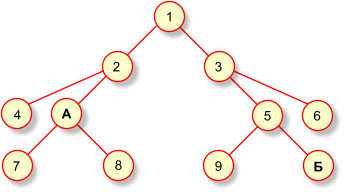

Сеть с разделяемыми средами, построенная только на хабах и коммутаторах, должна иметь строго иерархическую структуру: на схеме соединений не должно быть циклов.

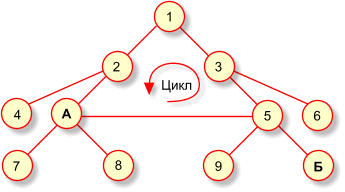

Сеть, приведённая на рисунке 4, имеет иерархическую структуру. Между любыми двумя узлами существует ровно один путь, например, путь от А к Б пролегает через узлы: А–2–1–3–5–Б:

Рисунок . Сеть с иерархической структурой

На следующем рисунке 5 показана сеть с циклом. Между узлами А и Б теперь имеются два пути: А–2–1–3–5–Б и А–5–Б:

Рисунок . Сеть с циклом

Сети с коммутацией пакетов могут иметь ячеистую структуру, в которой между двумя станциями может существовать два и более вариантов прохождения пакета.

Ячеистые сети более надежны: если один маршрут перестаёт работать по техническим причинам, для доставки пакета выбирается другой.

Сети с коммутацией пакетов имеют бóльшую пропускную способность по сравнению с сетями на разделяемых средах (пакеты не транслируются во все стороны, а следуют строго к пункту назначения; станции передают, не дожидаясь тишины в сети).

В качестве проводящей среды в сетях 10G Ethernet используют оптоволоконный кабель и кабель с витыми парами.

Длина сегмента оптического кабеля может достигать 40 км, а длина сегмента витой пары — 100 м. Причина ограничения длины кабеля теперь не в поздних коллизиях (при коммутации пакетов коллизий не бывает), а в затухании сигнала при его прохождению по кабелю. [13]

1.4 Беспроводные локальные сети

Стандарт RadioEthernet IEEE 802.11 – это стандарт организации беспроводных коммуникаций на ограниченной территории в режиме локальной сети, т.е. когда несколько абонентов имеют равноправный доступ к общему каналу передач. 802.11 – первый промышленный стандарт для беспроводных локальных сетей (Wireless Local Area Networks), или WLAN. Стандарт был разработан Institute of Electrical and Electronics Engineers (IEEE), 802.11 может быть сравнен со стандартом 802.3 для обычных проводных Ethernet сетей [9].

Стандарт RadioEthernet IEEE 802.11 определяет порядок организации беспроводных сетей на уровне управления доступом к среде (MAC-уровне) и физическом (PHY) уровне. В стандарте определен один вариант MAC (Medium Access Control) уровня и три типа физических каналов.

Подобно проводному Ethernet, IEEE 802.11 определяет протокол использования единой среды передачи, получивший название carrier sense multiple access collision avoidance (CSMA/CA). Вероятность коллизий беспроводных узлов минимизируется путем предварительной посылки короткого сообщения, называемого ready to send (RTS), оно информирует другие узлы о продолжительности предстоящей передачи и адресате. Это позволяет другим узлам задержать передачу на время, равное объявленной длительности сообщения. Приемная станция должна ответить на RTS посылкой clear to send (CTS). Это позволяет передающему узлу узнать, свободна ли среда и готов ли приемный узел к приему. После получения пакета данных приемный узел должен передать подтверждение (ACK) факта безошибочного приема. Если ACK не получено, попытка передачи пакета данных будет повторена. [8, стр 45]

В стандарте предусмотрено обеспечение безопасности данных, которое включает аутентификацию для проверки того, что узел, входящий в сеть, авторизован в ней, а также шифрование для защиты от подслушивания.

На физическом уровне стандарт предусматривает два типа радиоканалов и один инфракрасного диапазона.

В основу стандарта 802.11 положена сотовая архитектура. Сеть может состоять из одной или нескольких ячеек (сот). Каждая сота управляется базовой станцией, называемой точкой доступа (Access Point, AP). Точка доступа и находящиеся в пределах радиуса ее действия рабочие станции образуют базовую зону обслуживания (Basic Service Set, BSS). Точки доступа многосотовой сети взаимодействуют между собой через распределительную систему (Distribution System, DS), представляющую собой эквивалент магистрального сегмента кабельных ЛС. Вся инфраструктура, включающая точки доступа и распределительную систему, образует расширенную зону обслуживания (Extended Service Set). Стандартом предусмотрен также односотовый вариант беспроводной сети, который может быть реализован и без точки доступа, при этом часть ее функций выполняется непосредственно рабочими станциями.

1.5. Характеристика МУП «РСП» и его деятельности

Муниципальное "Ремонтно-строительное предприятие" учреждено Администрацией Красногорского района МО в 1994 году на базе одного из цехов КМЗ.

Основными направлениями деятельности МУП "РСП" являлось проведение ремонтов объектов жилого фонда, культуры, спорта, дошкольных и школьных учреждений, благоустройство города. До 2007 года МУП "РСП" занималось управлением и эксплуатацией жилого фонда, подведомственного КМЗ. После реформы ЖКХ 2007 года, когда эксплуатация и управление жилым фондом было передано в частные руки, МУП "РСП" занималось эксплуатацией ливневой канализации города, ремонтом детских площадок и малых архитектурных форм в Красногорске.

В настоящее время МУП "РСП" располагает собственным столярным цехом, парком специализированной техники, диспетчерским пунктом и мобильной аварийно-ремонтной бригадой. Деятельность МУП "РСП" обеспечена основными средствами. Активно идет доукомплектование штата специалистов.

На сегодняшний день любой житель Красногорска может обратиться в МУП "РСП" за консультациями в сфере ЖКХ:

- права и обязанности собственников квартир в многоквартирных домах, способы защиты своих прав;

- создание Совета дома - его полномочия и возможности воздействия на управляющую компанию и органы власти;

- проведение общих собраний собственников - как правильно организовать ОСС и законно оформить решение большинства собственников МКД;

- другие опросы управления и эксплуатации МКД.

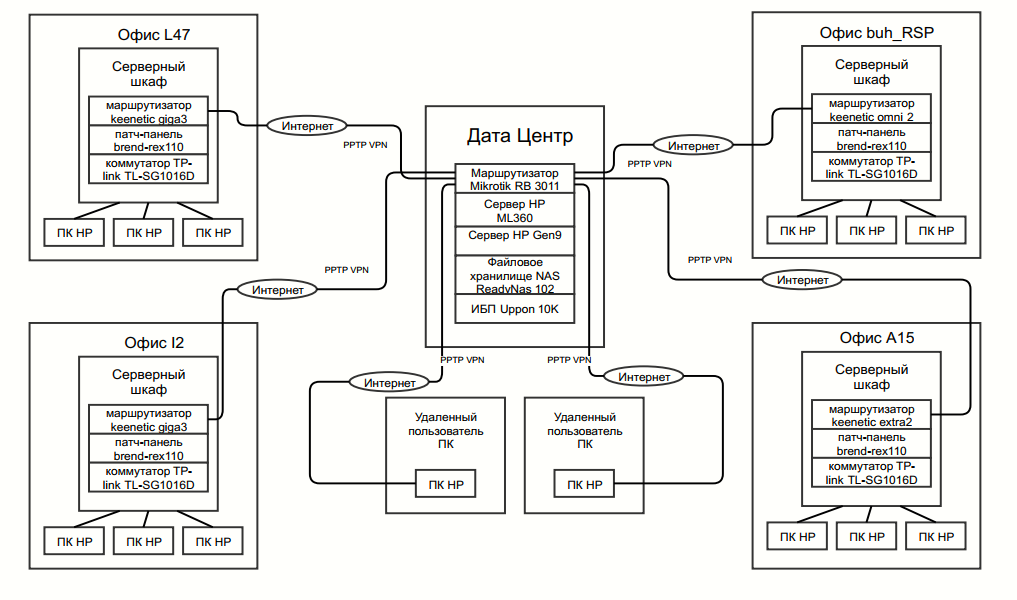

На Рисунке 6 представлена Аппаратная структура МУП «РСП».

Рисунок . Аппаратная структура МУП «РСП»

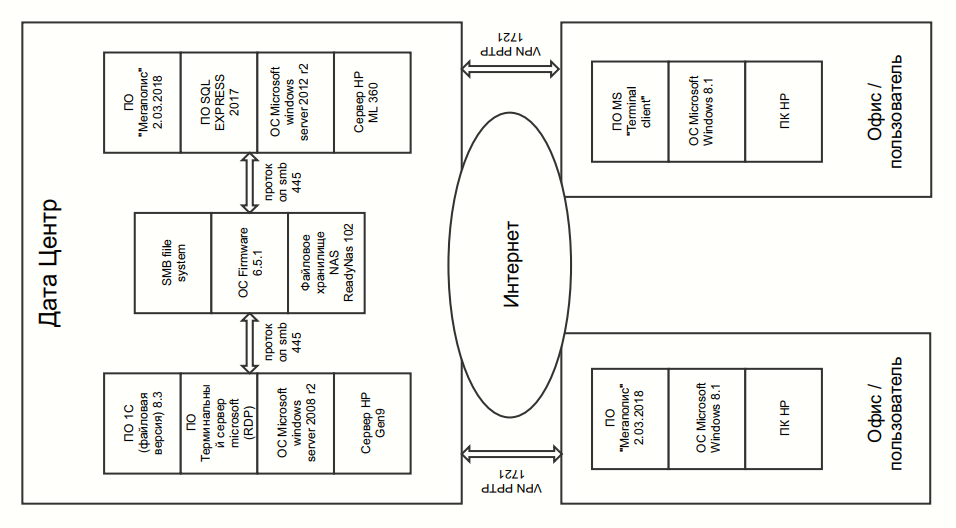

На Рисунке 7 представлена программно-аппаратная структура МУП «РСП».

Рисунок 7. Программно-аппаратная структура МУП «РСП»

Глава 2. Проектирование системы защищённого доступа к локальной сети через интернет на примере МУП "РСП"

2.1 Разработка общей структуры связи в МУП «РСП»

Офисы компании МУП "РСП" находятся на значительном расстоянии друг от друга и имеют посредственное качество интернет соединения, а центрального офиса нет как такового, было принято решение поместить локальные ресурсы организации, а именно 2 сервера и файловое хранилище в Дата Центр. В данной работе будет рассмотрено обеспечение надежной связи между офисами и отдельными удаленными пользователями с Дата Центром, то есть локальными ресурсами организации. Данное решение обладает значительными преимуществами. Например, если в одном из офисов/пользователя пропадает интернет-связь, все остальные офисы и пользователи работают в обычном режиме. В самом дата центре канал интернета и канал электричества резервируются, а также выставлена оптимальная температура для работы оборудования.

Каждый из офисов обладает определенным периметром, который охраняется датчиками движения (двери, окна), внешнему нарушителю будет невозможно атаковать изнутри локально. Единственный способ когда внешний нарушитель может попасть к нам в сеть – это «из вне» – через интернет по заранее сделанным VPN-профилям или напрямую в маршрутизатор, создав там для себя профиль подключения. Здесь нарушителю предстоит ввести стойкий (отвечающий всем современным требованиям безопасности) логин/пароль, а канал защищен 128-ми битным шифрованием, который был указан в ранее созданных профилях офисов\пользователей. Сам маршрутизатор доступен «извне» только по конкретному ip-адресу, логин /паролю, указанными при настройке. Остальные подключения через интернет к маршрутизатору закрыты файерволом. Еще один способ для внешнего нарушителя завладеть компьютером удаленного пользователя (кража).

Из внутренних нарушителей можно выявить только сотрудников организации, так как доступ в помещения организован посредством СКУД, а доступы к конечным ресурсам сети (программы на серверах и файловое хранилище) осуществляются дополнительно через логин\пароль, который дается каждому сотруднику под роспись. Следовательно, выявить и наказать внутреннего нарушителя не составит труда.

2.2 Внедрение программного и аппаратного обеспечения в МУП «РСП»

В МУП "РСП" для обеспечения связи внутри офисов, а так же организации защищенных каналов до локальных ресурсов в Дата-Центре от офисов/пользователей используются устройства описанные в Таблице 3.

Таблица

Используемые устройства. Коммутационное оборудование

|

Наименование оборудования |

Версия прошивки |

Критерий выбора |

|

Маршрутизатор Mikrotik RB 3011 |

6.39.2 |

Находится в Дата-Центре - должен обладать мощными процессором и памятью. За основу взят рассчитанный на многофункциональные задачи двухъядерный процессор IPQ 8064 и улучшено его охлаждение, теперь роутер рассчитан на работу при температуре от -30 до +70 градусов. Стоит отметить и увеличение объема встроенной памяти, модель оснащается 1Gb памяти BENAND (от компании Toshiba ) и способна корректировать ошибки. В итоге заметно повысились качество и скорость соединения. |

|

Маршрутизатор Keenetic giga 3 |

2.15.C.3.0-2 |

Большая площадь по Множество хостов и большая площадь покрытия wi-fi сети, необходимая в данном офисе. Двухдиапазонный гигабитный интернет-центр с Wi-Fi AC1300 Wave 2 MU-MIMO, усилителями приема/передачи, двухъядерным процессором, портами SFP, USB 3.0 и 2.0 |

|

Маршрутизатор Keenetic giga 3 |

v2.07(AAUW.5)C3 |

Множество хостов и большая площадь покрытия wi-fi сети, необходимая в данном офисе. Двухдиапазонный гигабитный интернет-центр с Wi-Fi AC1300 Wave 2 MU-MIMO, усилителями приема/передачи, двухъядерным процессором, портами SFP, USB 3.0 и 2.0 |

|

Маршрутизатор Keenetic extra 2 |

v2.07(ABGH.4)C2 |

В данном офисе малое количество проводных хостов, однако довольно много беспроводных, также необходима значительная зона покрытия wi-fi. Двухдиапазонный интернет-центр с Wi-Fi AC1200, усилителями приема/передачи, управляемым коммутатором и многофункциональным портом USB |

|

Маршрутизатор Keenetic omni 2 |

2.15.C.3.0-2 |

Лучшее соотношение цена\качесвто. Офис имеет небольшие размеры и малое количесвтво хостов. Нет необходимости в мощном wi-fi и процессоре. Интернет-центр с Wi-Fi N300, усилителями приема, управляемым коммутатором и многофункциональным портом USB |

|

Неупраляемые коммутаторы TP-link TL-SG1016D |

- |

В каждом из офисов нужно расширить количество проводных хостов после машрутизатора. Отлично подойдет TP-link TL-SG1016D имеет не высокую цену при этом достаточно хорошо крепко и качественно собран. Корпус Цельнометаллический. Иммеет стоечный форм-фактор. 16 портов 10/100/1000 Мбит/с Инновационная энергосберегающая технология позволяет сберечь до 15% потребляемой электроэнергии* Поддержка функций автоматического определения и запоминания MAC-адресов, автосогласования, авто-MDI/MDIX Поддержка технологии Plug and Play |

|

Патч-панель Brend-Rex 110 |

- |

Патчпанель с удобными и качественными зажимами для жил. Brand-Rex является лидирующим разработчиком кабельных систем для сетевой инфраструктуры и использования в промышленности. Специализируется на выпуске решений мирового уровня для сетевой инфраструктуры с целью поддержки критических для бизнеса нужд. |

Основное ПО МУП "РСП" - программа "Мегаполис", предназначена для финансового расчета кварплаты по услугам ЖКХ, также включает в себя "паспортный стол" и является одним из самых дешевых на рынке и имеет неограниченное количество часов тех-поддержки при фиксированной плате. Легко масштабируется. Данные программы т.е. база данных расположены на SQL. За счет того, что база находится в защищенном SQL ядре, она достаточно устойчива ко множеству файловых вирусных атак, к нарушителям - как внутренним, так и внешним. SQL обладает гибкой и тонко настраиваемой системой резервирования, что дополнительно добавляет в надежности. Доступ к данным осуществляется через ODBC > SQL driver. Со стороны клиента необходимо указать адрес SQL сервера и выбрать из списка нужную базу, далее запускается программа. Для обеспечения работы вышеперечисленного ПО Был выбран сервер HPml360 c ОС Windows server 2012.

Для учета внутренних нужд и баланса и работы с кадрами было принято решение установить ПО 1С последней версии 8.3. Организация небольшая, поэтому используется обычная файловая версия, для работы базе не нужно дополнительное ПО, что является экономией. Доступ осуществляется путем подключения и аутентификации пользователя к удаленному рабочему столу на сервере, путем стандартной встроенной утилиты в windows со стороны клиента . Большинство бухгалтеров работает удаленно с маломощных домашних ПК. Какой бы плохой не был компьютер в плане производительности - если RDP клиент включился - значит работать можно. Сам RDP клиент к локальным ресурсам ПК неприхотлив и использует их по минимуму. Файловый вариант программы указывает на низкую безопасность и отказоустойчивость, но настроенное каждодневное копирование базы на два разных носителя восстанавливает требуемый уровень надежности. Для обеспечения работы вышеперечисленного ПО Был выбран сервер HP Gen9 c ОС Windows server 2008. Весь комплекс серверного оборудования и ПО с подробным описанием приведены в таблице 4.

Таблица

Программно-аппаратный комплекс (серверная часть) МУП "РСП"

|

ПП№ |

Сервер |

Операционная система |

Дополнительное ПО |

Основное программное обеспечение |

|---|---|---|---|---|

|

1. |

HPE ProLiant ml360- эффективный сервер с высокой плотностью установки, подходящий для виртуализации, работы баз данных и высокопроизводительных вычислений, т.е. для самых требовательных динамических рабочих нагрузок. Конфигурация:2 Intel Xeon E5-2620 v31 x 16GB DDR4-2133 ECC Reg. Smart Array P440ar 12G 2GB FBWC 8 SFF 2.5" HotPlug bays 2 x 300GB 10K SAS HDD HotPlug 4 x 1 Gb Ethernet DVD-RW 2 x 500W HS PS 1U Rackmount |

Windows Server 2012 (кодовое имя «Windows Server 8») — версия серверной операционной системы от Microsoft. Принадлежит семейству ОС Microsoft Windows. Была выпущена 4 сентября 2012 года на смену Windows Server 2008 R2 как серверная версия Windows 8. 4 июня 2013 года на конференции TechEd North America 2013 был анонсирован выпуск Windows Server 2012 R2 (кодовое имя Blue). Windows Server 2012 R2 был выпущен 18 октября 2013 года также в четырёх редакциях: Foundation, Datacenter, Standard и Essentials. Издания Datacenter и Standard идентичны по возможностям и различаются моделью лицензирования. В нашем случаю используется редакция STANDARD |

Microsoft® SQL Server® 2017 Express — мощная и надежная бесплатная система управления данными, обеспечивающая функциональное и надежное хранилище данных для веб-сайтов и настольных приложений. Версия: 14.0.1000.169 Microsoft SQL Server 2017 с пакетом обновления 1 Express — это бесплатная версия SQL Server с широкими функциональными возможностями, идеально подходящая для обучения, разработки и обеспечения работы классических, небольших серверных приложений и веб-приложений, а также для распространения независимыми поставщиками программного обеспечения. |

Мегаполис - Программа для расчета квартплаты по услугам ЖКХ, ведения паспортного учета, работы с отделом субсидий и социальной защиты. Основные направления используемые в программе: АРМ бухгалтера ЖКХ (расчет начислений для жителей, выдача справок и др..). Используется в управляющих компаниях ЖКХ и ТСЖ. АРМ паспортиста (полный документооборот по паспортному столу). Используется ЕРКЦ и управляющими компаниями ЖКХ. Назначение: ППП «Мегаполис» это экономическая программа обеспечивающая полный цикл накопления (в базе данных MS SQLServer) и обработки сведений для расчета начислений за жилищно-коммунальные услуги, печать квитанций, прием платежей, а также формирования необходимой отчётности для расчетов с поставщиками, предоставляющими услуги населению. |

|

2. |

HP ProLiant Gen9 – лучшее в отрасли сочетание производительности, масштабируемости, управляемости, надежности и удобства обслуживания. HP ProLiant Gen9 - идеальное решение для растущих предприятий малого и среднего бизнеса, удаленных офисов и центров обработки данных.Сервер HP ProLiant Gen9 обеспечивает эффективное управление конвергентной средой в течение всего жизненного цикла инфраструктуры, оснащен встроенными функциями управления, позволяющими распределять ресурсы, внедрять обновления и проводить диагностику с помощью HP iLO. Автоматизация основных задач управления жизненным циклом оборудования: развертывание, обновление, мониторинг и обслуживание - позволяет организовать работу сервера HP ProLiant в любой ИТ-среде. Сервер HP ProLiant Gen9 идеально подходит для инфраструктур с критически важными приложениями. Конфигурация: 2x Intel Xeon E5-2609 v3 1 x 8GB DDR4-2133 ECC Reg. Smart Array B140i 6G SATA 8 LFF 3.5" HotPlug bays SATA HDD/ 4 x 1 Gb Ethernet DVD optional 1 x 500W HS PS Tower & 5U Rackmount |

Windows Server 2008 R2 — серверная операционная система компании «Microsoft», являющаяся усовершенствованной версией Windows Server 2008. Поступила в продажу 22 октября 2009. Как и Windows 7, Windows Server 2008 R2 использует ядро Windows NT 6.1. Новые возможности включают улучшенную виртуализацию, новую версию Active Directory, Internet Information Services 7.5 и поддержку до 256 процессоров. Это первая ОС Windows, доступная только в 64-разрядном варианте |

Службы удалённого рабочего стола (RDS), известные как службы терминалов в Windows Server 2008 и более ранних версиях — один из компонентов Microsoft Windows Server, который позволяет пользователю управлять удалённым компьютером или виртуальной машиной по сетевому соединению. RDS — это реализация Microsoft тонкого клиента, где программное обеспечение Windows и весь рабочий стол компьютера, работающего под управлением RDS, становятся доступными для удалённой клиентской машины, поддерживающей протокол удалённого рабочего стола (RDP). С RDS в клиентскую систему передаются только пользовательские интерфейсы программного обеспечения. Все входные данные клиентской системы передаются на сервер, где выполняется выполнение программного обеспечения. Это отличает от систем потоковой передачи приложений, такими как Microsoft App-V, в которых компьютерные программы передаются клиенту по требованию и выполняются на клиентской машине. В свою очередь RDS используется следующими компонентами: Удалённый помощник Подключение к удалённому рабочему столу Быстрое переключение пользователей |

1С:Предприятие — программный продукт компании «1С», предназначенный для автоматизации деятельности на предприятии. «1С:Предприятие» предназначено для автоматизации бухгалтерского и управленческого учётов (включая начисление зарплаты и управление кадрами), экономической и организационной деятельности предприятия. Последняя актуальная Версия 8.3. В качестве крупных изменений этой версии можно отметить: предоставление пользователям нативных 64-битных клиентов под Linux и MacOS. (Клиентские приложения существуют только для Mac OS X 10.8 и выше, и выпускаются для целей бета-тестирования). 64-битный клиент и Конфигуратор для Windows полноценную мобильную платформу для iOS, Android и Windows Phone переработку механизма расположения элементов в формах изменения в интерфейсных механизмах Разработчики также получили большое количество изменений, в том числе: возможность создавать расширения конфигурации, позволяющие изменять конфигурацию без снятия её с поддержки улучшение механизмов хранилища конфигурации и сравнения объектов механизм рефакторинга кода механизм автоматизированного тестирования интерфейса выгрузка конфигурации в файлы текстового формата, в том числе частичная |

2.3. Контрольный пример реализации каналов связи в МУП «РСП»

2.3.1 Настройка маршрутизатора в Дата-Центре

На примере системы организации связи в компании МУП РСП главный роутер микротик находится в дата центре и обеспечивает связь от офисов/пользователей компании до серверной, в которой находится оборудование. Рассмотрим подключения и настройки офисы - дата-центр удаленный пользователь - датацентр рассмотрим в отдельной главе

Связь обеспечивается за счет шифрованных VPN каналов. На микротике поднят VPN сервер, а в офисах маршрутизаторы, соответственно, выступают в роли клиентов.

Подсети каждого из офисов и серверной разные и для того чтобы конечные хосты в офисах «видели» серверную за своими роутерами, также работает статистическая маршрутизация.

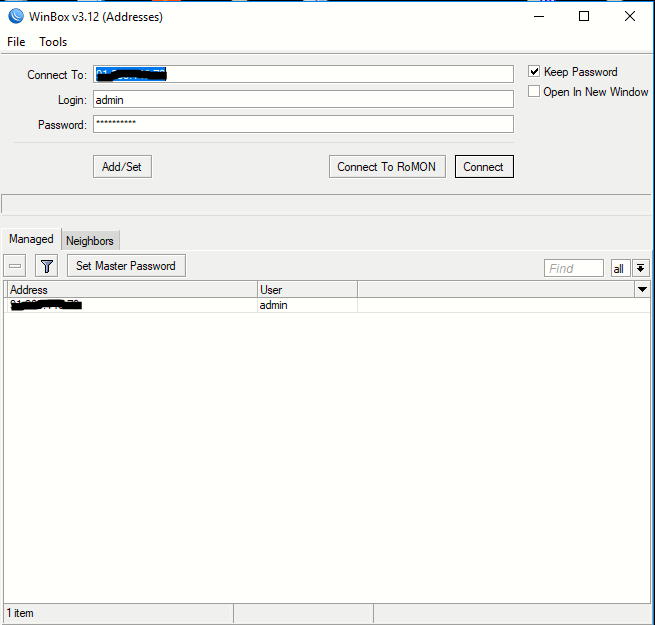

В этой главе рассмотрим подключение и настройку главного маршрутизатора RB3011 Mikrotik UiAS-RM

Для начала монтируем его в стойку затем подключаемся к нему посредством программы winbox. WinBox это приложение для управления Mikrotik RouterOS, использующее легкий для системы и простой для пользователя интерфейс. Это оригинальное Win32 приложение, поэтому для его запуска нужна операционная система Windows или утилита WINE для запуска под Linux или Mac OSx. Приложение может быть загружено как с раздела загрузок сайта разработчика http://www.mikrotik.com/download , так и с самого маршрутизатора (если вы перейдете в браузере по его IP адресу - ссылка на загрузку будет на странице приветствия и внутри web интерфейса). Подключиться к маршрутизатору вы можете используя IP-адрес, а также MAC-адрес. Подключение с помощью MAC-адреса чаще всего используется, если IP-адрес маршрутизатора не известен либо он отсутствует.

Рисунок . ПО winbox

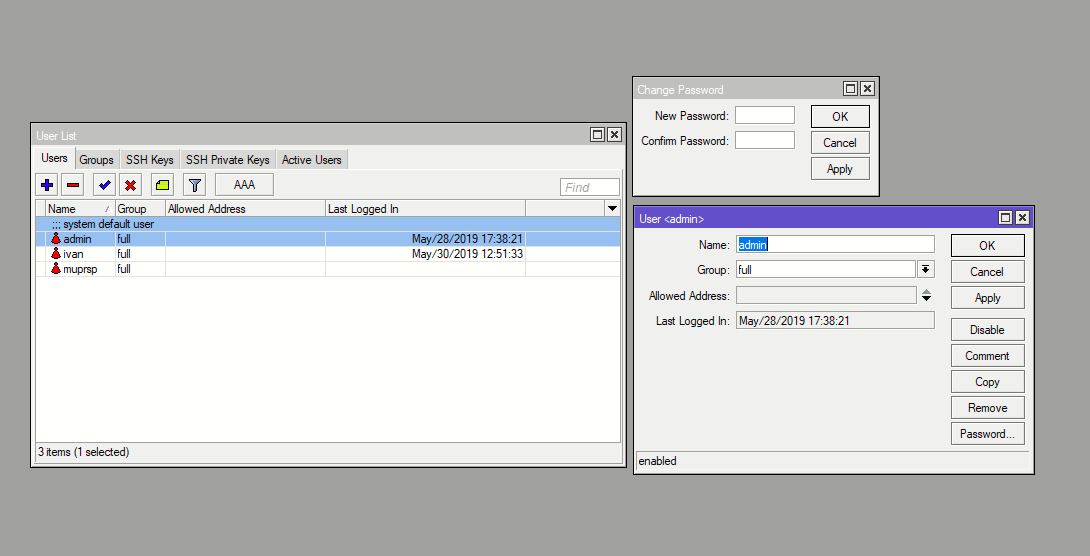

Заходим на микротик и сразу изменяем пароль администратора а также даем полный доступ. Переходим: [System]➙[Users]➙[+].Name: логин;Group: full(полный доступ);Password: пароль;Confirm Password: пароль еще раз.Подтверждаем нажатием на [Ok].

Рисунок . Окно добавления нового пользователя

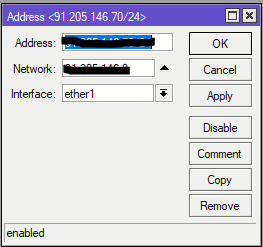

Далее нам необходимно настроить интернет. Интернет кабель будет подключатся через ether1. Провайдер в дата центре осуществлаяет доступ по прямому IP адресу. Для этого необходимы следующие настройки: IP (ip адрес); mask (маска); gateway (шлюз); DNS1; DNS2.

Добавляем IP на интерфейс

Рисунок . Добавление IP адреса на интерфейс

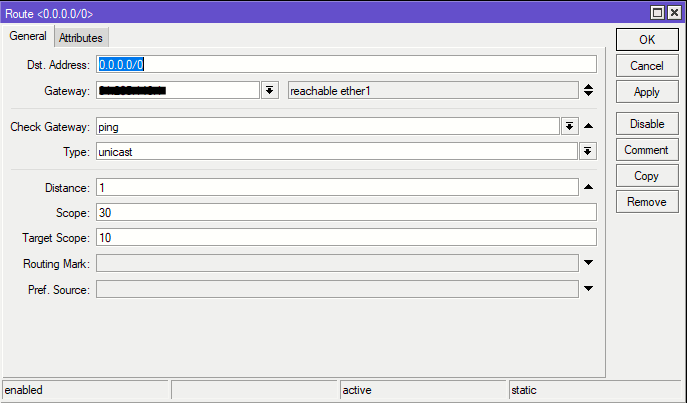

Добавляем default route

Рисунок . Добавление default route

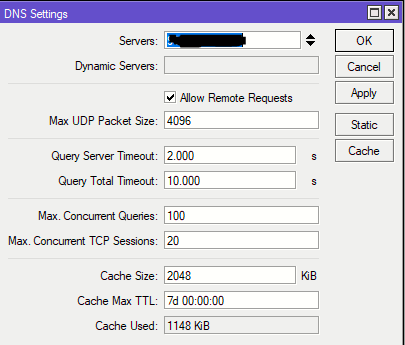

Добавляем DNS:

Рисунок . Добавление DNS

Далее нужно объединить порты роутера 2-5 в бридж (например для того чтобы сетевой накопитель видел сервера напрямую внутри маршрутизатора и обратно). В них будем подключать два сервера, сетевой накопитель и аппаратный конфигуратор одного из серверов – HP ILO 4. Адреса устройствам выдаем согласно таблице:

Таблица

Локальные ресурсы с Ip Адресами

|

Наименование устройства |

Ip Адрес |

|---|---|

|

Сервер hp gen9 |

192.168.0.11 |

|

Сервер hp ml360 |

192.168.0.12 |

|

Сетевой накопитель NAS 102 |

192.168.1.201 |

|

Hp ILO 4 для ml 360 |

192.168.0.99 |

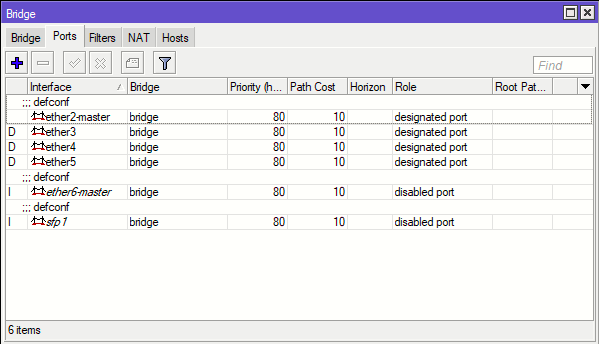

Рисунок . Объединение физических портов устройства

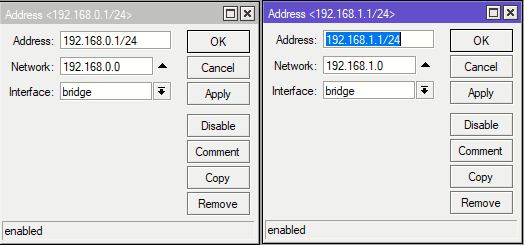

Далее вешаем на внутренние интерфейсы адреса 192.168.0.1/24 и 192.168.1.1/24 и объединяем их в бридж.

Рисунок . Локальные адресные пространства

В сети 192.168.0.1/24 будут располагаться сервера, а в адресном пространстве 192.168.1.1/24 сетевой накопитель.

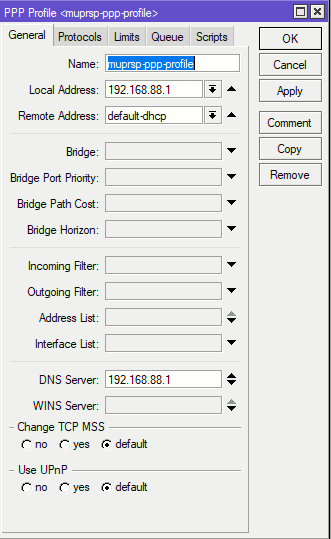

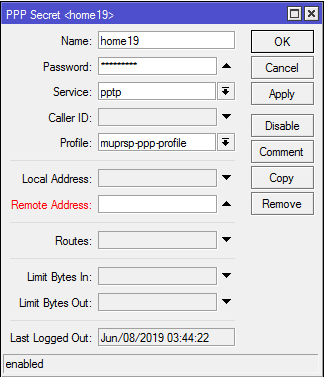

Теперь перейдем к настройке самого PPTP сервера. Для этого сначала необходимо создать профиль в которым будут указаны атрибуты будущего сервера (например вид шифрования тоннеля). Создадим профиль PPP muprsp-ppp-profile. Тип шифрования в нем будет MPPE128 stateless.

Рисунок . Профиль с настройками сервера по РРТР

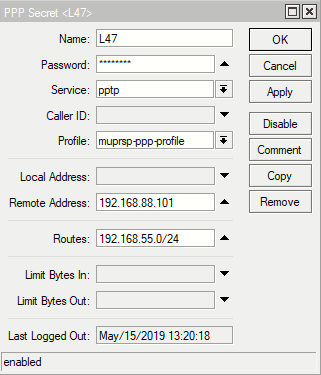

Далее нужно завести рабочие учетные записи с выше созданным профилем для маршрутизаторов в офисах. Здесь буду указаны логины и пароли, а также прописан маршрут до удаленной сети маршрутизатора офиса, чтобы конечные хосты видели серверное адресное пространство. На роутерах в офисах необходимо будет прописать два маршрута до сетей 192.168.0.1/24 и 192.168.1.1/24, соответственно. Пример настройки роутеров в офисах будет описан отдельно ниже. Приведем пример настройки профиля одного из офисов (Пример: офис – L47 все остальные аналогично).

Рисунок . Профиль с настройками для клиента L47 по PPTP

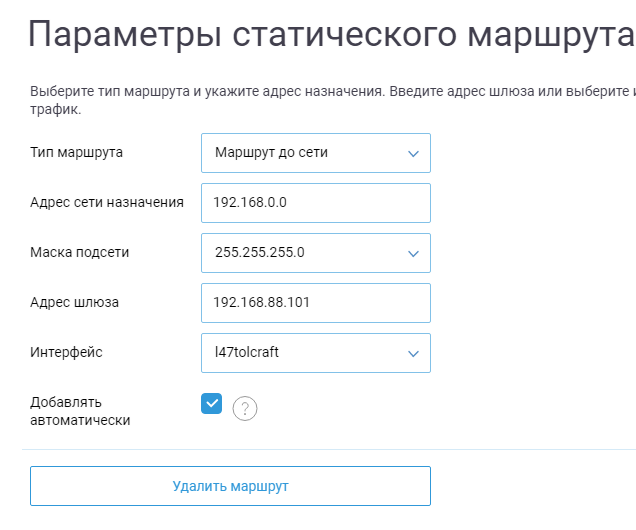

На Рисунке 18 видно, что у офиса L47 внутренней сетью выступает адресное пространство 192.168.55.0/24, а удаленный адрес подключения до микротика 192.168.88.101 в тоннеле. Адрес 192.168.88.101 является широковещательным для всех хостов внутри сети 192.168.55.0/24

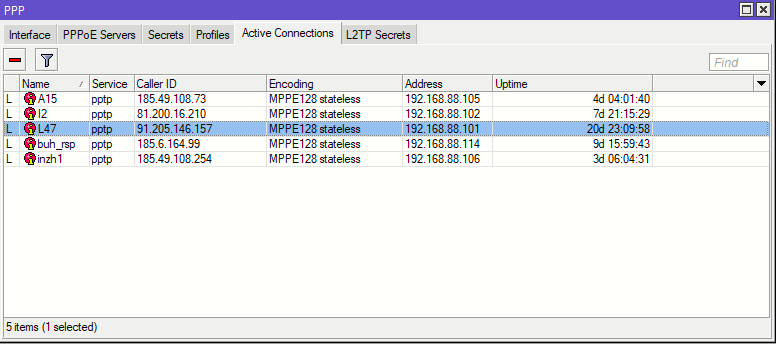

Далее настраиваем остальные учетные записи аналогично. Офиса 4 – им соотвествуют учетные записи A15, I2, L47, BUH_rsp, учетная запись inzh1 – служебная ( для подключения к маршрутизатору из вне).

Как было написано выше у каждого офиса своя подсеть класса С и профилях необходимо не забывать указывать маршрут через адрес удаленного подключения, до внутренней сети офиса согласно таблице маршрутизации:

Таблица

Маршрутизация

|

Учетная запись |

Роутер в офисе |

Адрес на микротике(тоннель) |

|

A15 |

192.168.14.1 |

192.168.88.105 |

|

I2 |

192.168.56.1 |

192.168.88.102 |

|

L47 |

192.168.55.1 |

192.168.88.101 |

|

Buh_rsp |

192.168.50.1 |

192.168.88.114 |

Рисунок . Список подключенных офисов (пользователей)

Первоначальная настройка и настройка VPN сервера на роутере в дата центре закончены, далее нужно будет настроить маршрутизаторы в офисах.

2.3.2 Настройка маршрутизатора в офисе L47

В Офисе L47 используется маршрутизатор keenetic giga 3 версия прошивки 2.15.C.3.0-2. Имеет 4 ethernet-lan порта и один wan-порт для подключения интернет. Для подключения большего числа хостов используется неуправляемый коммутатор tp-link TL-SG1016D и патч-панель BRAND - REX 110 Style 24xRJ45

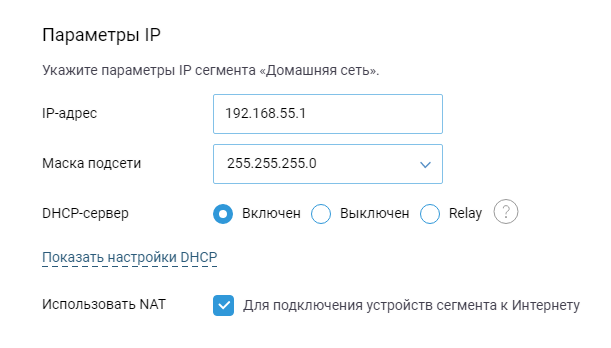

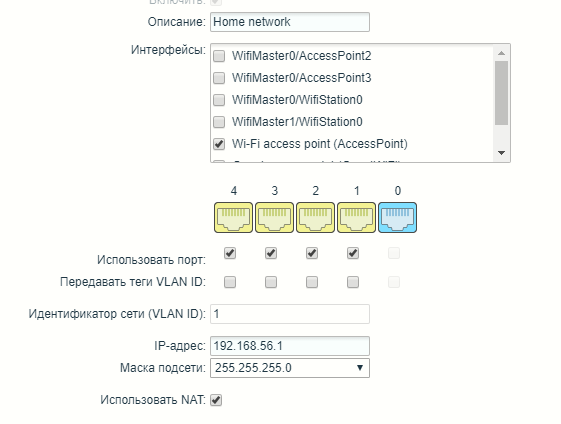

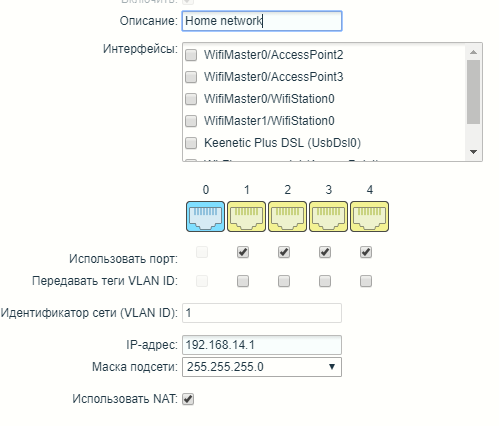

Заходим на веб - интерфейс устройства и сразу меняем домашнюю сеть на адрес 192.168.55.1, согласно таблице маршрутизации.

Рисунок . Домашняя сеть роутера L47

Выход в интернет предоставляется по статистическому ип адпесу и производится вручную. Необходимо ввести следующие параметры :ип адрес, маска подсети, шлюз и dns.

Рисунок . Настройка подключения к Интернет

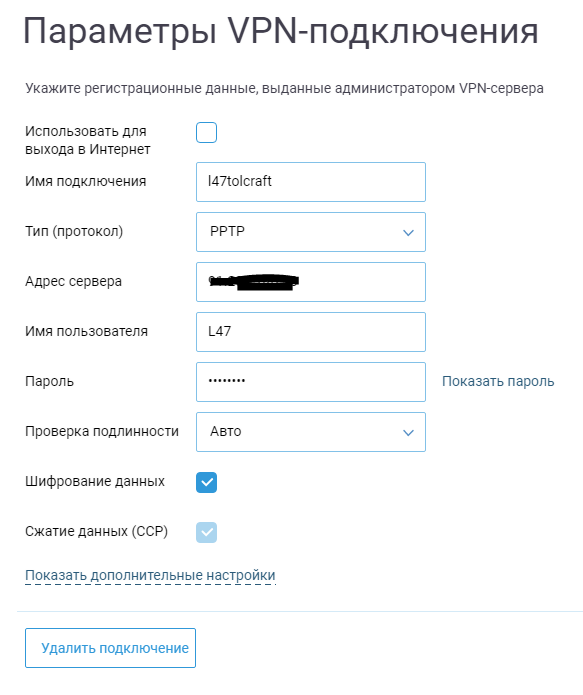

После успешного подключения к интернету нужно пробросить vpn тоннель до дата центра с микротиком, в настройках указываем ip adreass дата центра, а также логин\пароль заранее подготовленной соответствующей учетной записи на микротике. Не забываем про галочку шифрование.

Рисунок . Настройка подключения до Дата-центра

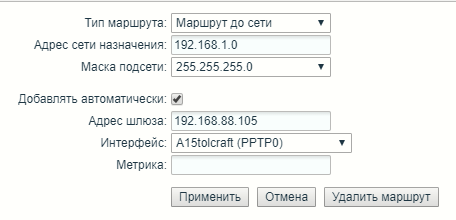

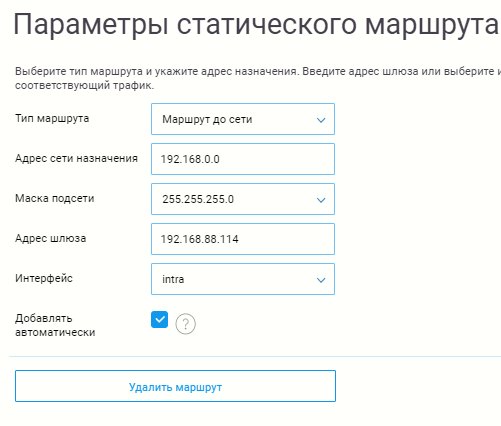

После успешного подключения нужно будет прописать маршруты до внутренних локальных сетей дата центра, в нашем случае их два - до 192.168.0.0 и 192.168.1.0 (сервера и файловое хранилище соответственно). Поле адрес шлюза выставляем согласно таблице маршрутизации. Интерфейс подключения указываем наше vpn подключение до датацентра.

Рисунок . Параметры статистического маршрута до сети 192.168.1.0

Рисунок . Параметры статистического маршрута до сети 192.168.0.0

Теперь офис L_47 обладает полным доступом к локальным ресурсам организации через интернет, а именно:

доступ в к серверу hpgen9 с 1с по rdp сессии локально

доступ к серверу hpml360 программа домовладелец

доступ к файловому хранилищу компании nas 102

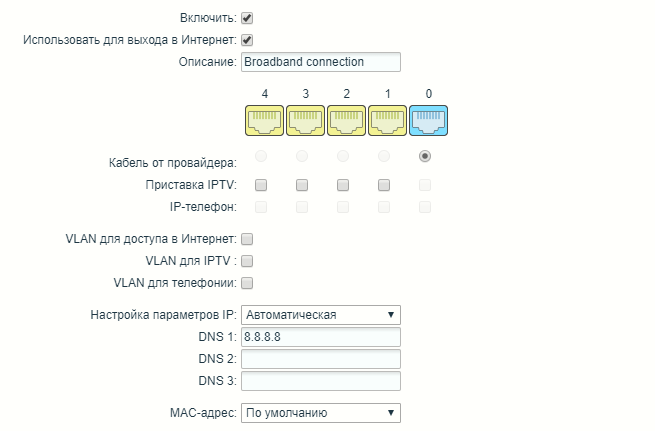

2.3.3 Настройка маршрутизатора в офисе I2

В Офисе I2 используется маршрутизатор keenetic giga 3 версия прошивки

v2.07(AAUW.5)C3. Имеет 4 ethernet-lan порта и один wan-порт для подключения интернет. Для подключения большего числа хостов используется неуправляемый коммутатор tp-link TL-SG1016D и патч-панель BRAND - REX 110 Style 24xRJ45

Заходим на веб - интерфейс устройства и сразу меняем домашнюю сеть на адрес 192.168.56.1, согласно таблице маршрутизации.

Рисунок . Домашняя сеть роутера

Выход в интернет осуществляется с помощью технологи IPoE. Никакие настройки не требуются. Достаточно подключить роутер к интернету и открыть браузер с любого устройства. После успешного ввода пары логин/пароль в браузере устройства – интернет появится автоматически.

Рисунок . Настройка подключения к Интернет

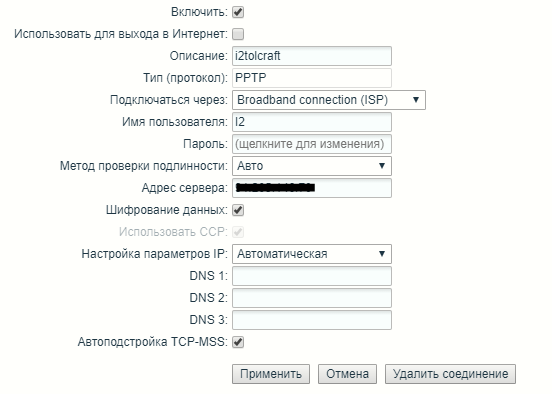

После успешного подключения к интернету нужно пробросить vpn тоннель до дата центра с микротиком, в настройках указываем ip adreass дата центра, а также логин\пароль заранее подготовленной соответствующей учетной записи на микротике. Не забываем про галочку шифрование.

Рисунок . Настройка подключения до Дата-центра

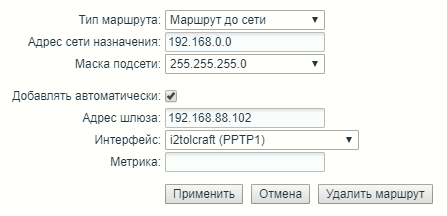

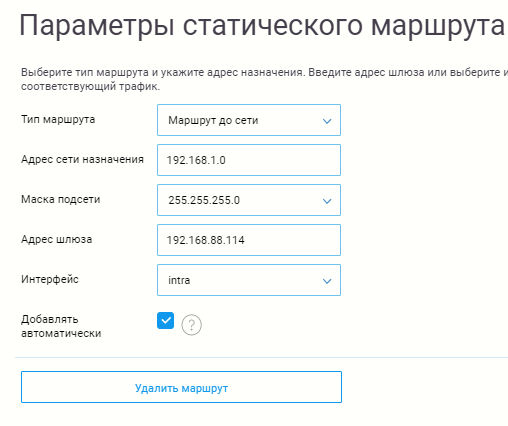

После успешного подключения нужно будет прописать маршруты до внутренних локальных сетей дата центра, в нашем случае их два - до 192.168.0.0 и 192.168.1.0 (сервера и файловое хранилище соответственно). Поле адрес шлюза выставляем согласно таблице маршрутизации. Интерфейс подключения указываем наше vpn подключение до датацентра.

Рисунок . Параметры статистического маршрута до сети 192.168.0.0

Рисунок . Параметры статистического маршрута до сети 192.168.1.0

Теперь офис I2 обладает полным доступом к локальным ресурсам организации через интернет, а именно:

- доступ в к серверу hp gen9 с 1с по rdp сесси локально;

- доступ к серверу hp ml 360 программа домовладелец;

- доступ к файловому хранилищу компании nas 102.

2.3.4 Настройка маршрутизатора в офисе A15

В Офисе A15 используется маршрутизатор keenetic extra 2 версия прошивки v2.07(ABGH.4)C2. Имеет 4 ethernet-lan порта и один wan-порт для подключения интернет. Для подключения большего числа хостов используется неуправляемый коммутатор tp-link TL-SG1016D и патч-панель BRAND - REX 110 Style 24xRJ45

Заходим на веб - интерфейс устройства и сразу меняем домашнюю сеть на адрес 192.168.14.1, согласно таблице маршрутизации.

Рисунок . Домашняя сеть роутера

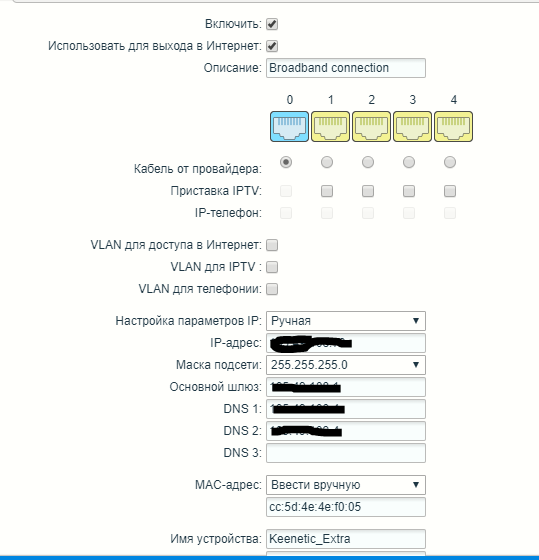

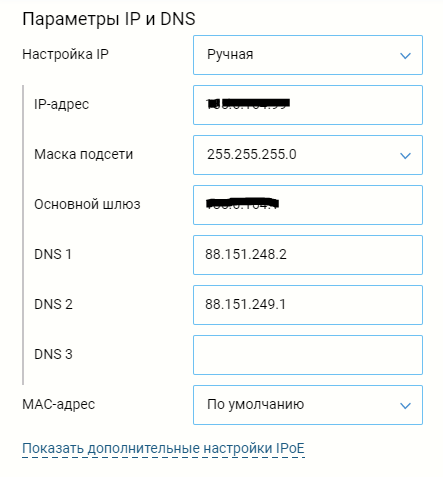

Выход в интернет предоставляется по статистическому ип адпесу и производится вручную. Необходимо ввести следующие параметры :ип адрес, маска подсети, шлюз и dns, а также MAC-adress.

Рисунок . Настройка подключения к Интернет

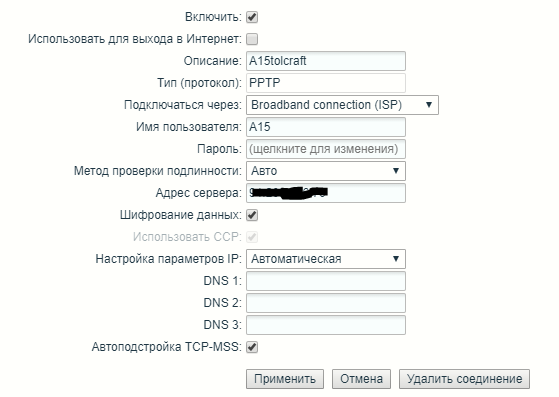

После успешного подключения к интернету нужно пробросить vpn тоннель до дата центра с микротиком, в настройках указываем ip adreass дата центра, а также логин\пароль заранее подготовленной соответствующей учетной записи на микротике. Не забываем про галочку шифрование.

Рисунок . Настройка подключения до Дата-центра

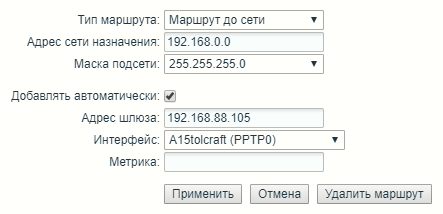

После успешного подключения нужно будет прописать маршруты до внутренних локальных сетей дата центра, в нашем случае их два - до 192.168.0.0 и 192.168.1.0 (сервера и файловое хранилище соответственно). Поле адрес шлюза выставляем согласно таблице маршрутизации. Интерфейс подключения указываем наше vpn подключение до датацентра.

Рисунок . Параметры статистического маршрута до сети 192.168.0.0

Рисунок . Параметры статистического маршрута до сети 192.168.1.0

Теперь офис A15 обладает полным доступом к локальным ресурсам организации через интернет, а именно:

- доступ в к серверу hp gen9 с 1с по rdp сесси локально;

- доступ к серверу hp ml 360 программа домовладелец;

- доступ к файловому хранилищу компании nas 102.

2.3.5 Натройка маршрутизатора в офисе BUH_RSPВ

Офисе BUH_RSP используется маршрутизатор keenetic omni 2 версия прошивки 2.15.C.3.0-2. Имеет 4 ethernet-lan порта и один wan-порт для подключения интернет. Для подключения большего числа хостов используется неуправляемый коммутатор tp-link TL-SG1016D и патч-панель BRAND - REX 110 Style 24xRJ45.

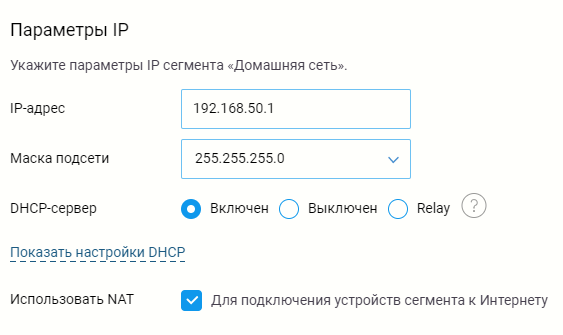

Заходим на веб - интерфейс устройства и сразу меняем домашнюю сеть на адрес 192.168.50.1, согласно таблице маршрутизации.

Рисунок . Домашняя сеть роутера

Выход в интернет предоставляется по статистическому ип адпесу и производится вручную. Необходимо ввести следующие параметры :ип адрес, маска подсети, шлюз и dns

Рисунок . Настройка подключения к Интернет

После успешного подключения к интернету нужно пробросить vpn тоннель до дата центра с микротиком, в настройках указываем ip adreass дата центра, а также логин\пароль заранее подготовленной соответствующей учетной записи на микротике. Не забываем про галочку шифрование.

Рисунок . Настройка подключения до Дата-центра

После успешного подключения нужно будет прописать маршруты до внутренних локальных сетей дата центра, в нашем случае их два - до 192.168.0.0 и 192.168.1.0 (сервера и файловое хранилище соответственно). Поле адрес шлюза выставляем согласно таблице маршрутизации. Интерфейс подключения указываем наше vpn подключение до датацентра.

Рисунок . Параметры статистического маршрута до сети 192.168.1.0

Рисунок . Параметры статистического маршрута до сети 192.168.0.0

Теперь офис BUH_RSP обладает полным доступом к локальным ресурсам организации через интернет, а именно:

- доступ в к серверу hpgen9 с 1с по rdp сессии локально;

- доступ к серверу hpml360 программа домовладелец;

- доступ к файловому хранилищу компании nas 102.

2.3.6 Подключение отдельного удаленного пользователя

Подключение удаленного пользователя.

Ранее мы рассматривали подключение офисов к локальным ресурсам в датацентре. Теперь рассмотрим подключение единичного удаленного пользователя через интернет.

Создадим учетную запись на микротике аналогично учетным данным офисов.

Рисунок . Профиль с настройками сервера по РРТР

Задаем профиль muprsp-ppp-profile как и до этого. Поле Remoteadrees оставляем пустым. В Профилье muprsp-ppp-profile активирован встроенный default-dhcp server как указано на картинке№ выше, клиент без заданного адреса, получит его автоматически из стандартного пула 192.168.88.0/24. Для данном случая ip-adress не принципиален. В статистической маршрутизации также нет небходимости - vpn тоннель является прямым, все локальные ресурсы для одиночного хоста станут доступны автоматически. Также профиль обладает шифрованием mpls128, что обеспечивает достаточную надежность канала связи.

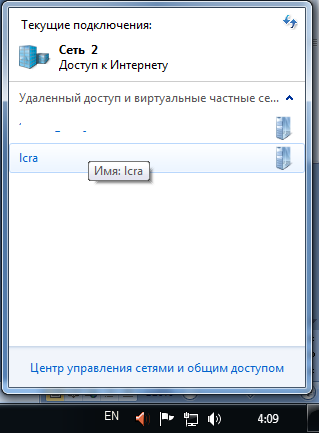

Теперь необходимо настроить vpn тоннель на стороне клиента. Настройка будет произведена на примере ПК с ОС windows 7.

Заходим в "панель управления" далее "Центр управления сетями и общим доступом" > настройка нового подключения или сети.

Рисунок . Центр управления сетями и общим доступом MS Windows

Создаем VPN подключение, для этого необходимо задать имя подключения, адрес сервера, логин\пароль.

При успешном создании подключения появится новое подключение, его можно будет найти при нажатии на иконку сеть в трее

Рисунок . Окно с выбором доступных подключений

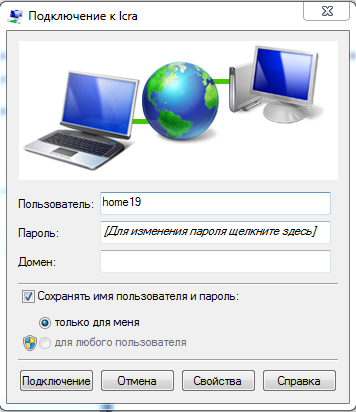

Нажимаем на вновь созданное подключение, появляется следующее окно

Рисунок . Окно созданного VPN подключения

При необходимости вводим логин пароль и нажием кнопку подключение. Туннель создан. Теперь клиенту доступны все локальные ресурсы компании, а именно:

- доступ в к серверу hpgen9 с 1с по rdp сесси локально;

- доступ к серверу hpml360 программа домовладелец;

- доступ к файловому хранилищу компании nas 102.

ЗАКЛЮЧЕНИЕ

Цель данной курсовой работы - организация каналов связи посредством обычного интернет-канала от офисов и удаленных пользователей до дата-центра с локальными ресурсами компании МУП «РСП» и обеспечение безопасности данных каналов. Цель была достигнута, благодаря выполненным ниже задачам:

- настройка маршрутизатора в Дата-центре;

- настройка маршрутизаторов в офисах;

- настройка одиночного удаленного пользователя.

Сами локальные ресурсы были помещены в дата центр, со всеми вытекающими преимуществами - надежный канал связи, повышенный уровень безопасности как от злоумышленников, так и от естественных факторов (повышенная температура, сбои электропитания).

Благодаря вышеперечисленным выполненным задачам руководство компании больше может не беспокоится, что персональные данные жителей, а так же внутренний документооборот организации могут быть перехвачены, изменены или удалены. Локальные ресурсы организации защищены.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Гаврилов А.В. «Локальные сети ЭВМ».-М.: Издательство «Мир», 1990.

- Дика В.В. Информационные системы в экономике: Учебник /.: Финансы и Статистика, 1996. - 272 стр.: ил..;

- Курносова А.П. Практикум по информатике. Воронеж: ВГАУ, 2011.- 153 с.; Мелихова Л. Интернет: Энциклопедия- 2-е изд. - СПб.; М.; Харьков; Минск: Питер, 2012. - 475с;

- Макарова Н.В. Информатика /под ред. Проф. Н.В. Макаровой. — М.: Финансы и статистика, 2006. — 768 с.: ил.

- Олифер В.Г. Олифер Н.А Компьютерные сети. Принципы, технологии, протоколы, 2-е изд. / В.Г. Олифер, Н.А. Олифер. – СПб.: Питер-пресс, 2002.

- Олифер В.Г, Олифер Н.А. Сетевые операционные системы/ В.Г. Олифер, Н.А. Олифер. – СПб.: Питер, 2002. – 544 с.

- Протоколы Internet. С. Золотов. - СПб.: BHV - Санкт-Петербург, 2002.

- Самарский П. А. Основы структурированных кабельных систем / П. А. Самарский. – М.: ДМК – АйТи, 2005.

- Смирнов И. Г. Структурированные кабельные системы – проектирование, монтаж и сертификация / И. Г. Смирнов. – Л.: Экон-Информ, 2005.

- Сергеев А.П. Офисные локальные сети. Самоучитель / А.П. Сергеев. – М.: Издательский дом "Вильяме", 2003. – 320 с. : ил.

- Страхов, О.А. Интеграция данных в гетерогенных распределённых информационных сетях. – «Вопросы радиоэлектроники», серия ОТ, 2009, выпуск 1, с.135-140.

- Информационный портал - https://www.kp.ru/guide/korporativnaja-set.html

- Файловый портал для студентов - https://studfiles.net

- Теоретические аспекты обеспечения устойчивости и безопасности банковской деятельности с помощью методов управления ликвидностью

- Психологическая готовность к школьному обучению детей дошкольного возраста

- Профессиональные и личностные качества школьного психолога

- СИСТЕМА УПРАВЛЕНИЯ РИСКАМИ ПРОЕКТА

- Разработка локальной вычислительной сети ООО "ИНТЕГРАЛ" с использованием протокола BGP

- Рейтинговые оценки деятельности банков

- Психологические требования к менеджеру по персоналу (Основные психологические требования к менеджеру по персоналу)

- Офис управления проектами: функции, структура, особенности формирования

- Особенности инновационного анализа инвестиционных проектов.

- Особенности внедрения инновационных проектов в медицинской отрасли

- Физическая культура и спорт как средство формирования эстетической культуры личности

- Методы управления инновационными проектами (Организационно-экономическая характеристика)