Принципы построения и функционирования DLP-систем.(Классификация DLP-систем)

Содержание:

Введение

С развитием информационных технологий в современном мире появляется все больше устройств и средств, предназначенных для хранения и передачи информации. С одной стороны, это открывает широкие возможности, так как позволяет сотрудникам компаний быть мобильными и решать бизнес-задачи вне зависимости от своего места нахождения. С другой стороны, отследить передвижение важных для бизнеса компании данных в таких условиях становится крайне сложно.

Какие данные относятся к конфиденциальным, каждая компания определяет сама. Для одних это будет информация о новом продукте или технологии, для других - данные клиентской базы. Но суть всегда одинакова - утечка конфиденциальных данных является прямой угрозой для бизнеса, и игнорирование проблемы может привести к катастрофическим последствиям.

Причинами утечек информации являются различные факторы: неосторожность или компьютерная неграмотность сотрудников, намеренная кража информации как собственными сотрудниками (инсайдерами), так и мошенниками, использующими различные средства проникновения в корпоративную сеть (трояны, шпионские программы и т.п.).

Целью курсовой работы является изучение DLP-систем.

Для достижения данной цели необходимо решение следующих задач:

- Дать определение DLP-систем;

- Привести классификацию DLP-систем;

- Описать задачу DLP-систем;

- Описать принципы работы DLP-систем;

- Описать компоненты DLP-системы;

- Современные тенденции или универсализация DLP-системы;

- Выполнить обзор существующих DLP-систем на российском и зарубежном рынке.

Объектом исследования данной курсовой работы принципы построения DLP-систем. Предметом исследования выступает DLP-системы.

Работа состоит из введения, трех глав, заключения и списка использованной литературы.

Глава 1 Основные понятия и определения

1.1 Определение DLP-систем

ХХ – это век информационных технологий. Информационные технологии быстрое вошли во все сферы жизни и деятельности людей. Уже трудно представить деятельность любой фирмы без обычного компьютера, не говоря о научных лабораториях, и больших производствах, где на данный момент происходят различные процессы автоматизации. Это век – где правят информационные технологии. То, что вчера казалось новым и люди даже не думали об этом сегодня стало обыденностью и не актуальным.

Параллельно появился Интернет. И трудно представить жизнь без него. Сегодня благодаря интернету работники фирм отсылают и получают информацию между филиалами компании, организуются онлайн конференции и онлайн обучение (дистанционное обучение). Стало доступно то, о чем вчера человек только мечтал. Люди имеют доступ к мировым библиотекам, к неограниченным информационным потокам.

Но все это имеет и свои недостатки. Основной недостаток внедрения компьютерной техники во все сферы деятельности состоит в появлении утечек информации, то есть происходит кража информации.

Поэтому, на данном этапе развития информационных технологии стали разрабатываться системы информационной безопасности, так называемые DLP-системы.

Но, прежде чем говорить о DLP-системах, следует определить данное понятие.

В интернете о DLP-системах написано достаточно много. Можно найти и определения DLP-систем, ее недостатки и преимущества, ограничения, структуру и прочее.

Вначале расшифруем данную аббревиатуру. У слова DLP существует множество разных значений и трактовок, среди которых Data Loss Prevention, Data Leak Prevention, Data Leakage (Leak) Protection и другие. Тем не менее, на рынке информационной безопасности все же превалирует расшифровка Data Loss Prevention, из определения которой следует, что система такого класса должна предотвращать утечки информации.

Итак, первое определение, которое можно найти в интернете, это определение в Википедии, понятия DLP-системы – «технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек»[1].

В другом источнике, определения понятия DLP-системы представлено в широком смысле, а именно – это технология, которая используется для предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек[2].

Если проанализировать и другие источники и литературу по специальности можно сказать, что DLP-системы – это не простая обычная программа, типа базы данных которая собирает информацию, а программа более высокого уровня, которая не только собирает, но и анализирует собранную информацию. А затем после выполнения анализа определяет «подозрительную» активность пользователей в сети. То есть, эта программа позволяет «вычислить» инсайдера, даже если он работает очень «чисто».

Причем, следует отметить, что используются также следующие термины, обозначающие приблизительно то же самое:

- Data Loss Prevention (DLP);

- Data Leak Prevention (DLP);

- Data Leakage Protection (DLP);

- Information Protection and Control (IPC);

- Information Leak Prevention (ILP);

- Information Leak Protection (ILP);

- Information Leak Detection & Prevention (ILDP);

- Content Monitoring and Filtering (CMF);

- Extrusion Prevention System (EPS).

Из этой группы пока не выделился один термин, который можно было бы назвать основным или самым распространённым, так считает Википедия.

Но автор полагает, что окончательным и наиболее точным термином принято считать Data Leak Prevention (DLP). В качестве русского аналога принято словосочетание «системы защиты конфиденциальных данных от внутренних угроз». При этом под внутренними угрозами подразумевают как умышленные, так и непреднамеренные злоупотребления сотрудниками своими правами доступа к данным.

Следует отметить и мнение Р. Могулла, который возглавляет в Gartner направление исследований в области информационной безопасности и рисков. По его мнению, следует различать комплексные DLP-системы и отдельные DLP-функции других решений по безопасности. Потому, что комплексная DLP-система должна поддерживать все основные исходящие коммуникационные каналы, иметь централизованную консоль управления и настройки политик, а также предоставлять возможность блокирования нежелательных перемещений информации. Это означает, что многие системы, использующие анализ контента, DLP-системами не являются, поскольку указанные функции представляют собой лишь одну из реализованных возможностей[3].

Из предложенных определений понятия «DLP-система» можно заключить, что в каждом из предложенных определения данного термина есть общие моменты – «используется для предотвращения утечек конфиденциальной информации из информационной системы вовне,» и «технические устройства (программные или программно-аппаратные) для такого предотвращения утечек». Причем в определениях есть небольшие отличия.

Если сравнить DLP-систему с обычным брандмауэром или даже антивирус, то такая система не только намного эффективнее, но и дороже по стоимости. Но система стоит этих денежных затрат, потому что цена каждой утечки информации исчисляется десятками, а часто и сотнями тысяч долларов. И спустя некоторое время использования системы она окупится[4].

Другими словами, DLP-системы которые охраняют конфиденциальные и стратегически важные документы, утечка которых из информационных систем наружу может принести непоправимый урон компании, а также, нарушить Федеральные законы № 98-ФЗ «О коммерческой тайне» и № 152-ФЗ «О персональных данных»[5]. Защита информации от утечки, также, упоминается в ГОСТ[6].

Современные DLP-системы контролируют абсолютно все каналы, которые используются повседневно для передачи информации в электронном виде. Потоки информации автоматически обрабатываются на основе установленной политики безопасности. Если же, действия конфиденциальной информации вступают в противоречия с, установленной компанией, политикой безопасности, то передача данных блокируется. При этом, доверенное лицо фирмы, которое отвечает за информационную безопасность, получает мгновенное сообщение с предупреждением о попытке передачи конфиденциальной информации.

Преимущества DLP

Основные практические достоинства DLP заключаются в том, что эти решения:

- способны классифицировать и выделять наиболее важные для защиты данные (развитые механизмы анализа содержимого);

- приспособлены для тотального охвата информационных потоков организации (множество отслеживаемых каналов, развитая система обработки инцидентов, гибкое распределение ролей);

- подстраиваются под существующие бизнес-процессы (эффект от использования DLP достижим без организационных преобразований и увеличения штата).

Решения DLP хорошо подходят для того случая, когда крупная организации ведет активный, но слабо поддающийся управлению обмен документами с внешними контрагентами; а при этом стоит задача обеспечения конфиденциальности этого процесса. Система DLP будет просматривать все информационные потоки и информацию, выводимую на сменные устройства записи, будет обнаруживать конфиденциальные данные в потоках и активно реагировать на обнаруженные попытки распространения конфиденциальной информации. Например, из медицинского учреждения не сможет беспрепятственно произойти утечка выгрузка историй болезней сразу сотни человек частному лицу, из банка – база кредитных карт и персональные данные клиентов, а из производственного предприятия – случайная копия файла, содержащая внутренние разработки. По результатам перемещений конфиденциальных данных ведется подробная статистика с возможностью отслеживания соответствия требованиям действующих стандартов безопасности.

Что бы более понять, что такое DLP-система, рассмотрим какие задачи они выполняют.

В рамках создания таких систем решаются задачи:

- предотвращения утечек конфиденциальной информации по основным каналам передачи данных:

- исходящий веб-трафик (HTTP, FTP, P2P и др.)

- исходящая электронная почта o внутренняя электронная почта

- системы мгновенного обмена сообщениями o сетевая и локальная печать

- контроля доступа к устройствам и портам ввода-вывода, к которым относятся: дисководы, CD-ROM, USB – устройства, инфракрасные, принтерные (LPT) и модемные (COM) порты.

Сегодня на рынке существует довольно много продуктов, позволяющих детектировать и предотвращать утечку конфиденциальной информации по тем или иным каналам. Однако комплексных решений, покрывающих все существующие каналы, значительно меньше. В этих условиях чрезвычайно важным становится выбор технологии, обеспечивающей защиту от утечек конфиденциальной информации с максимальной эффективностью и минимальным количеством ложных срабатываний.

Таким образом, можно сказать, что под DLP-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации. Можно сказать, что DLP-система – это система, которая постепенно заменяет брандмауэр, который пользуются около 20 лет.

1.2 Классификация DLP-систем

Существуют разные основы для классификации DLP-систем. Рассмотрим их.

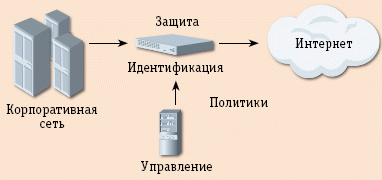

Для DLP-систем выделяют двухзвенная классификация по их размещению:

в сетях (Network DLP, См. Приложение 1) или

в конечных пунктах назначения данных (Endpoint DLP, См. Приложение 2).

Можно классифицировать DLP-системы по их сетевой архитектуре. Делятся на

- Шлюзовые DLP-системы

- Хостовые DLP-системмы

Шлюзовые DLP работают на промежуточных серверах, в то время как хостовые используют агенты, работающие непосредственно на рабочих станциях сотрудников. Оптимальным вариантом как показывает теоретические исследования является совместное использование шлюзовых и хостовых компонентов.

Следует отметить и классификацию DLP-систем по способности блокирования информации, опознанной как конфиденциальная, выделяют

- системы с активным контролем действий пользователя

- пассивным контролем действий пользователя.

Первые системы выполняют блокировку передаваемую информацию, вторые, ничего не блокируют. Первые системы гораздо лучше борются со случайными утечками данных, но при этом способны допустить случайную остановку бизнес-процессов организации, вторые же безопасны для бизнес-процессов, но подходят только для борьбы с систематическими утечками.

Следует отметить, что компании пользуются только пассивными программами, потому, что они намного дешевле чем системы с активным контролем.

DLP-системы можно классифицировать по возможным состояниям данных, на работу с которыми они ориентированы:

- данные в состоянии покоя,

- в процессе перемещения и

- в процессе использования.

Каждому из трех состояний адресуется свой собственный набор технологий, например подходы, лежащие в основе Network DLP, проще, более традиционны и дешевле, но менее эффективны[7].

Глава 2 Принципы построения

2.1 Принципы работы DLP-систем

Так как DLP-система получили широкое применение, используются для защиты информации от «воровства», то следовательно такие программы разрабатываются программистами, и каждый сезон модернизируются и выпускаются новые версии.

Далее, рассмотрим, как работает самая простая DLP-система.

Большинство DLP-систем работают по следующим принципам:

- Перехват информации, циркулирующей в сети организации;

- Анализ перехваченной информации;

- Принятие мер в случае выявления факта нарушения политики безопасности следующие:

- предупреждение о факте нарушения,

- остановка дальнейшего движения информации.

Например, на основании выше написанных 3-х принципов работают такие DLP-системы на российских организациях:

- SecureTower (Falcongaze)

- Traffic Monitor (Infowatch).

Условно процесс работы системы состоит из 3-х этапов, а именно:

- настройка системы на данные, определенные как конфиденциальные;

- распознавание действий, направленных на перемещение конфиденциальных данных;

- формирование доказательной базы для расследования инцидентов.

На каждом этапе выполняются действий, которые направлены на защиту конфиденциальности.

На этапе «Настройка системы на данные» - выполняется настройка системы, то есть выполняется подготовка системы. Под подготовкой понимается – настройка функционала практически любой DLP-системы.

На этапе «Распознавание подозрительных действий пользователей» DLP- система осуществляет перехват (блокирование) или зеркалирование (только аудит) отправки, проводит анализ содержания отправки в соответствии с используемыми механизмами контроля. Затем, в случае обнаружения подозрительного содержания, происходит информирование ответственного сотрудника, а детали инцидента вносятся в журнал системы.

И уже только на этапе «формирование доказательной базы для расследования инцидентов» все полученные данные на предыдущем этапе анализируются и формируется отчет для доказательства факта кражи информации.

Но данные этапы работы для более современных DLP-систем отличаются, потому что могут быть дополнены другими – промежуточными этапами.

2.2 Компоненты DLP-системы

Исходя из этапов работы простой DLP –системы рассмотрим компоненты простой системы.

В состав DLP-систем входят компоненты так называемые модули –

- Модули сетевого уровня

- Модули уровня хоста.

Сетевые компоненты контролируют трафик, пересекающий границы информационной системы. Обычно они стоят на прокси-серверах, серверах электронной почты, а также в виде отдельных серверов.

Компоненты уровня хоста стоят обычно на персональных компьютерах работников и контролируют такие каналы, как запись информации на компакт-диски, флэш-накопители и т.п. Хостовые компоненты также стараются отслеживать изменение сетевых настроек, инсталляцию программ для туннелирования, стеганографии и другие возможные методы для обхода контроля. DLP-система должна иметь компоненты обоих указанных типов плюс модуль для централизованного управления.

В других источниках предлагаются такая структура DLP системы, которая состоит из:

1. Центральный сервер управления. отвечает за объединение все данных, редактирование данных, то есть другими словами – за сбор всей информации, который происходит в компании.

2. Модули мониторинга и блокировки конфиденциальной информации, передаваемой по сетевым каналам. Модули мониторинга и блокировки могут быть представлены как одним устройством, который реализует обе функции, так и отдельными.

3. Агенты для рабочих станций и серверов. Агенты отвечают за вопросы контроля.

Из 2 приведенных примеров компонентов DLP-системы, можно заключить, что чем проще система, чем проще ее компоненты – модули, потому, что она выполняет более ограниченный набор действий. А следовательно современные – сложные DLP-системы, имеют более большее число модулей, так как число выполняемых ими «работ» намного больше.

Системы DLP очень эффективный инструмент для защиты конфиденциальной информации только в интеграции с другими сервисами безопасности и актуальность интегрированных решений будет со временем только увеличиваться.[8]

2.3 Сравнение DLP-системы с другими средствами защиты

Сегодня на рынке предлагаются разные средства защиты данных. На сайте http://www.anti-malware.ru в статье «Сравнение систем защиты от утечек (DLP) 2014» представлено сравнение различных DLP-систем, по самым разным критериям, поэтому, достаточно только внимательно изучить результаты сравнение, которые представлены в отдельных таблицах, и сделать вывод о том, какую именно DLP-систему надо приобрести предприятию.

Причем, это не единственный онлайн ресурс, где можно найти сравнение существующих систем, таких ресурсов в интернете достаточно много, например

- http://www.leta.ru/ со статьей «Аналитика и исследования. Сравнительная таблица DLP-решений основных вендоров»;

- http://www.osp.ru/ где в статье «Сравнение DLP-систем. Состояние на осень 2013 года» выполнено так же сравнение систем, которые были выпущены в 2013 году

- http://www.silicontaiga.ru/ где в статье «Сравнение систем защиты от утечек (DLP)» так же представлено сравнение систем за 2011 год;

- На сайте http://amica.ua/ в статье «Сравнение основных решений DLP систем» представлено просто описание основных DLP систем, по версии Gartner. Отличительным моментом, является то, что выделены отдельно сильные стороны системы, и те места на что следует обратить внимание.

Из приведенных примеров можно сказать, что с одной стороны очень удобно проанализировал данные таблицы и сделал вывод, какая система нужна. Но в некоторых источниках (в данном случае в http://www.osp.ru/ и в http://www.silicontaiga.ru/) нет недостатков. Что нельзя сказать о источнике http://amica.ua/ где отдельным пунктом выделено «На что стоит обратить внимание», так как у каждой программы есть недостатки и маленькие нюансы которые нужно знать до покупки программы и ее внедрения.

Из приведенных примеров, видно, что DLP-системы с каждым годом становятся все более совершеннее и совершеннее дополняются новыми возможностями, используются новые методы поиска утечек. Но вместе с тем, растут не только возможности системы, но и их стоимость. А это приводит к тому, что директора компаний, стоят не только перед выбором, нужна ли вообще такая система, или использовать другую программу, и если нужна какую купить систему – пассивную или активную. Ответ в большинстве случаев зависит от денежных средств, которые есть для покупки данного товара. Потому, что простым небольшим фирмам нет необходимости покупать такие системы. Из определения системы и ее преимуществ, можно заключить, что такие системы нужны в основном в следующих сферах деятельности:

- В банковской сфере деятельности;

- В больших предприятиях, которые имеют филиалы во всем мире;

- В государственных учреждениях.

В данных предприятиях малейшая кража или изменение информации приведет к последствиям разного рода.

Так же следует отметить, что почти каждая крупная компания имеет отдел охраны, и если будет работать еще 1 специалист для работы с данной системой, то это не принесет существенной финансовой нагрузки. Что нельзя сказать о маленьких фирмах, так как каждый новый работник это дополнительные расходы.

Глава 3. Обзор существующих DLP-систем

3.1 DLP-систем на российском рынке

Сегодня на рынке существует довольно много продуктов, которые позволяющих детектировать и предотвращать утечку конфиденциальной информации по тем или иным каналам. Однако комплексных решений, покрывающих все существующие каналы, пока еще значительно меньше.

Как было представлено в пункте 2.3 где есть ссылки на сайты, в которых представлено сравнение существующих систем защиты информации, можно заметить что системы разрабатываются и российскими и иностранными компаниями производителями.

Сегодня на российском рынке представлены DLP-системы таких фирм: InfoWatch, McAfee, RSA/EMC, Symantec, Trend Micro и Websense (перечислены в алфавитном порядке).

Прежде, чем перейти к описанию DLP-систем следует отметить и тот факт, что разработчиками создано очень много программных продуктов, который отвечают за защиту конфиденциальности информации, но некоторые продукты условно сложно отнести к классу полноценных DLP-систем. Это происходит из-за того, что многие используют аббревиатуру DLP, называя ей фактически все, что угодно, где есть хоть какой-то функционал, контролирующий исходящий трафик или внешние носители. То есть основная проблема состоит в том, что в какой-то степени не понимают до конца сущность данной аббревиатуры.

InfoWatch Traffic Monitor

InfoWatch Traffic Monitor – это специализированной системы мониторинга и аудита для обнаружения и предотвращения пересылки конфиденциальных данных за пределы предприятия по средствам электронной почте, через сервисы мгновенных сообщений (такие как IСQ) и через Web (Web-почта, форумы, чаты и т. п.), а также копирования данных на сменные носители и отправки на печать. Система позволяет перехватить копии трафика с активного сетевого оборудования, которая позволяет снимать копию всего трафика и передавать ее для дальнейшего анализа на наличие конфиденциальных данных. Это минимизируется влияние процесса мониторинга на сетевую инфраструктуру и, соответственно, на основные бизнес-процессы фирмы. Есть возможность централизованного хранения и обработки данных в предприятиях с территориально распределенной структурой. Размещение центрального хранилища данных в главном офисе компании позволяет службе безопасности офиса осуществлять контроль и анализ всех действий с конфиденциальными данными во всех филиалах предприятия. Возможен процесс архивирования устаревших данных, что позволило сократить до минимально необходимого объем информации, который хранится а сервере. Это, в свою очередь, сэкономило время на обработку данных за счет увеличения скорости реакции сервера Traffic Monitor на поисковые запросы пользователя.

Согласно данным эта компания контролирует до 70% российского рынка DLP.

McAfee Host Data Loss Prevention

Система McAfee Host Data Loss Prevention осуществляет надежный контроль распространения конфиденциальной информации за пределы организации по разным каналам, в том числе: корпоративную и общедоступную Web-почту (mail.ru, gmail.com и т.п.), FTP-соединения, системы передачи мгновенных сообщений (ICQ, MSN, AOL и т.п.), печать документов на принтерах, создание снимков экрана, использование внешних USB-накопителей, пишущих CD/DVD-приводов, а также разнообразных мобильных устройств, сетевые соединения, в том числе, беспроводные (Bluetooth, Wi-Fi и т.п.).

Данная программа информационной безопасности отличается от аналогичных систем на российском рынке DLP-разработок, которые ориентированы на крупные предприятия с большим числом рабочих и требующих установки в точке выхода за пределы внутренней сети отдельного сервера, через который и осуществляется контроль распространения информации. При этом, аналогичные решения, хотя и поставляются в рамках более дорогих схем лицензирования, обеспечивают менее полный функционал контроля за перемещением конфиденциальной информации на конечных рабочих станциях. Кроме того, они практически не позволяют провести экономически эффективное внедрение при малом числе рабочих станций.

Основная технология защиты McAfee Host DLP — это контекстная фильтрация, а именно установка меток с грифом конфиденциальности документа. Тем не менее, продукт поддерживает и простейшие контентные методы, такие как поиск ключевых слов или регулярных выражений. Стоит отметить, что продукты McAfee, установленные на оконечных устройствах и в сетевой инфраструктуре, управляются единой оболочкой ePolicy Orchestrator (EPO), что снижает расходы на развертывание других решений компании.

К преимуществам McAfee следует отнести обладание множеством необходимых контентно-чувствительных технологий, которые со временем должны трансформироваться в комплексные DLP-предложения корпоративного уровня. Предлагаемые решения представляют большой интерес для существующих корпоративных пользователей других оконечных решений McAfee. Кроме того, компания, отнесенная экспертами к «провидцам» (Visionaries) обладает технологиями шифрования файловых папок и электронной почты.

Зарубежные DLP-системы

Следует отметить, что в области информационной безопасности не остаются в стороне и зарубежные разработчики.

Symantec Data Loss Prevention (DLP)

Symantec Vontu Data Loss Prevention система с возможностями по обнаружению, контролю и защите конфиденциальной информации и персональных данных, независимо от того, хранятся они или используется. Symantec предоставит компаниям полный комплекс средств предотвращения потери данных (data loss prevention - DLP), охватывающий ПК сотрудников, сеть и системы хранения данных, с унифицированным интерфейсом для защиты как структурированных (Базы Данных), так и неструктурированных (документы) данных.

Функциональные характеристики системы:

- Поиск мест хранения и анализ конфиденциальных данных хранящихся на портативных и настольных компьютерах, на серверах, в репозиториях баз данных, на SharePoint серверах и любых других сетевых ресурсах организации.

- Препятствует распространению конфиденциальных данных через корпоративные ЦОДы, клиентские системы, удаленные офисы и компьютеры конечных пользователей.

- Контролирует инциденты, связанных с передачей данных на компьютерах пользователей: отправка писем по электронной почте, мгновенные сообщения, публикации корпоративных данных в интернете, копирование данных на съемные устройства, вывод на печать, передача по факсу, функции копирования и вставки

- Выявляет и предупреждает нарушение бизнес-процессов, приводящих к утечке конфиденциальных данных.

- Позволяет настроить универсальные политики защиты конфиденциальной данных и автоматически применять их для про активной защиты от утечки данных за пределы организации.

- Имеет единую консоль управления DLP Enforce Platform для создания, развертывания и применения политик предотвращения утечки данных, реагирования на инциденты, анализа нарушений политик и создания отчетов по ним, а также для выполнения задач по администрированию системы.

- Symantec DLP Suite соответствует международным нормам и стандартам: PCI, HIPAA, HITECH.

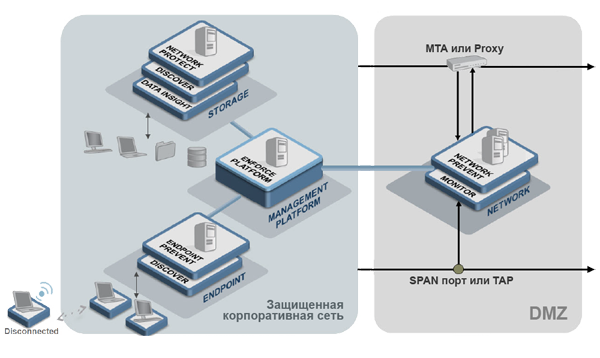

Архитектура Symantec DLP Suite показана на рисунке 1.

Рисунок 1 - Архитектура Symantec DLP Suite

Система Symantec DLP выполняет следующие функции:

- Мониторинг и контроль перемещения конфиденциальной информации по сетевым каналам связи (email, web, ftp, интернет-пейджеры);

- Контроль действий пользователей на своих локальных рабочих станциях (применительно только к операциям, связанным с отторжением конфиденциального содержимого - на USB-накопитель, запись на диски, через локальные сетевые соединения или печать);

- Сканирование корпоративной сети предприятия (в том числе файловые сервера, порталы, системы документооборота и конечные рабочие станции) на предмет неупорядоченного хранения сведений конфиденциального характера.[9]

В результате проведенного исследования рынка российских и зарубежных DLP-систем, можно заключить, что системы, предлагаемые на российском рынке, функционально отличаются от зарубежных. Разница, прежде всего, в подходе. Зарубежные системы создаются из условия, что важна не вся информация, а только та её часть, которая связана с передачей непосредственно критичных данных. В этом смысле DLP в чистом виде похожа на IDS/IPS , и ее главная задача — реагирование на инциденты в соответствии с настроенными правилами. В этом случае обязанности офицера безопасности ограничиваются анализом и реагированием на сигналы системы. На российском рынке ситуация иная. Система должна выполнять тотальный мониторинг и записи информации по всем каналам. Это требование выдвигают подразделения безопасности российских компаний. Цель — обеспечить условия, при которых впоследствии можно было бы провести расследование по инциденту, например, поднять всю переписку сотрудников определенного подразделения с целью выявления причины происшествия. Причем, в данном случае инцидент может входить в сферу интересов не только служб информационной безопасности. Из-за этой разницы в подходах функционал отечественных и зарубежных систем DLP отличается.

И нельзя не отметить, тот факт, что рынок DLP-систем ждет активное развитие, несмотря на сложности в экономике, то есть тот кризис который имеет место на данный момент. Главная причина – экономический «шпионаж». Утечка информации к конкурентам становится серьезной проблемой как для крупных компаний, так и для представителей малого бизнеса. В конце концов, предприятия будут просто вынуждены внедрять средства защиты от инсайдеров.

Несмотря на кризис, большинство компаний готовы инвестировать крупные суммы денег. Но за свои деньги они хотят получить максимально качественный продукт, который надежно защитит их информацию. А это значит, что сегмент дешевых DLP-систем будет переживать достаточно серьезные проблемы.

Заключение

Аббревиатура DLP расшифровывается как система предотвращения утечек информации.

Если раньше DLP-системы использовались только крупными компаниями, то ситуация изменилась.

Совершенно очевидно, что основным назначением систем DLP является пресечение воровства – воровства информации (намеренного или случайного) и воровства финансового (откаты, взятки, мошеннические схемы и т.д.). С первым современные системы научились довольно хорошо справляться: есть достаточное количество автоматизированных средств анализа, которые выявляют среди легитимного потока информации подозрительную передачу конфиденциальных данных. Такой бенефит особенно хорошо превращается в аргумент к приобретению системы для руководства тех компаний, в которых есть место инновационным разработкам, ноу-хау и другим сведениям, представляющим коммерческую тайну, т.е. являющимся основополагающими для бизнеса. Это могут быть планы развития сети банка, разведданные нефтедобывающих компаний, маркетинговые идеи ритейл-корпораций, базы клиентов страховщиков и др. Потеря таких сведений, тем более их предумышленный вынос ставят под угрозу, как минимум, прибыль и репутацию компании.

В результате проведенного исследования рынка российских и зарубежных DLP-систем, можно заключить, что системы, предлагаемые на российском рынке, функционально отличаются от зарубежных. Разница, прежде всего, в подходе. Зарубежные системы создаются из условия, что важна не вся информация, а только та её часть, которая связана с передачей непосредственно критичных данных. В этом смысле DLP в чистом виде похожа на IDS/IPS , и ее главная задача — реагирование на инциденты в соответствии с настроенными правилами. В этом случае обязанности офицера безопасности ограничиваются анализом и реагированием на сигналы системы. На российском рынке ситуация иная. Система должна выполнять тотальный мониторинг и записи информации по всем каналам. Это требование выдвигают подразделения безопасности российских компаний. Цель — обеспечить условия, при которых впоследствии можно было бы провести расследование по инциденту, например, поднять всю переписку сотрудников определенного подразделения с целью выявления причины происшествия. Причем, в данном случае инцидент может входить в сферу интересов не только служб информационной безопасности. Из-за этой разницы в подходах функционал отечественных и зарубежных систем DLP отличается.

Библиография

|

Федеральный закон от 29 июля 2004 г. N 98-ФЗ "О коммерческой тайне" (с изменениями и дополнениями). |

|

|

Rajole, Vikas: Potential for Data Loss Irom Security Protected Smartphones, Hamburg. Anchor Academic Publishing 2014 |

|

|

Аверченков, В.И. Системы защиты информации в ведущих зарубежных странах: учеб. пособие для вузов / В.И. Аверченков, М.Ю. Рытов, Г.В. Кондрашин, М.В. Рудановский. – Брянск: БГТУ, 2007. – 225 с. |

|

|

Артамонов В.А., Артамонова Е.В. Каналы утечки информации.// Аналитический обзор. – URL - http://itzashita.ru/analitics/analiticheskij-obzor-kanaly-utechki-informacii.html (дата посещения 02.02.2016) |

|

|

Барьеры на пути утечек данных [электронный ресурс] – URL - http://www.osp.ru/os/2010/10/13006330 (дата посещения 01.02.2016) |

|

|

Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция |

|

|

Глобальное исследование утечек информации за 2013 год [Электронный ресурс] — URL: https://www.infowatch.ru/report2013 (дата обращения: 01.04.2014). |

|

|

Информационная технология. Практические правила управления информационной безопасностью — ГОСТ Р ИСО/МЭК 17799-2005. |

|

|

Комплексные DLP-системы [электронный ресурс] – URL - http://www.pointlane.ru/solutions/dlp/ (дата посещения 08.02.2016) |

Приложение 1

Рисунок 1. Три компонента DLP в сетевом варианте

Приложение 2

Рисунок 2. Три компонента end-point DLP

-

Предотвращение утечек информации [онлайн]- URL: https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D0%B5_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 17.03.2016) ↑

-

Глобальное исследование утечек информации за 2013 год [Электронный ресурс]—Режим доступа. — URL: https://www.infowatch.ru/report2013 (дата обращения: 01.04.2014). ↑

-

С вязь и коммуникации.[электронный ресурс] – режим доступа - http://www.it-world.ru/download/pdf/itexpert/171/55963.pdf ↑

-

Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция ↑

-

Федеральный закон от 29 июля 2004 г. N 98-ФЗ "О коммерческой тайне" (с изменениями и дополнениями). ↑

-

«Информационная технология. Практические правила управления информационной безопасностью» — ГОСТ Р ИСО/МЭК 17799-2005. ↑

-

Барьеры на пути утечек данных [электронный ресурс] – URL - http://www.osp.ru/os/2010/10/13006330 (дата посещения 01.02.2016) ↑

-

Артамонов В.А., Артамонова Е.В. Каналы утечки информации.// Аналитический обзор. – URL - http://itzashita.ru/analitics/analiticheskij-obzor-kanaly-utechki-informacii.html (дата посещения 02.02.2016) ↑

-

Rajole, Vikas: Potential for Data Loss Irom Security Protected Smartphones, Hamburg. Anchor Academic Publishing 2014 ↑

- Индивидуальное предпринимательство

- Анализ денежных средств предприятия (на примере ООО «ЛОРГУС»)а1.1

- Учет поступления основных средств (Основные средства как объект бухгалтерского учета)

- Общие принципы и правила формирования отчетности (Понятие и состав финансовой отчетности)

- Правовое регулирование рекламной деятельности (Регулирование на уровне индустриальных институтов)

- Общий порядок образования, реорганизации, ликвидации субъектов предпринимательского права

- Динамические структуры данных. Списки (Структура программы и языка программирования)

- Ввод и вывод в языке С++

- Нечеткая логика и нейронные сети (Понятие искусственного нейрона)

- Анализ сущности и постройка диаграммы классов

- Общий порядок создания, реорганизации, ликвидации субъектов предпринимательского права

- Общее понятие о гражданском праве (Понятие предмета гражданского права)