Понятие и особенности компьютерных преступлений

Содержание:

Введение

В настоящее время одной из проблем развития Российского государства и общества является существование компьютерной преступности, которая оказывает огромный по своим масштабам урон политическим, социально-экономическим, научно-техническим, культурным и информационным отношениям.

«Лаборатория Касперского» провела анализ ущерба от противоправных действий киберпреступников на рынке Российской Федерации согласно отчету, при успешной атаки крупные компании оказывались в убытке на 20 млн рублей, а компании среднего и малого бизнеса теряют в среднем 780 тыс. рублей за счет вынужденного простоя, упущенной прибыли и расходов на услуги привлекаемых специалистов. С целью ликвидации негативных последствий инцидента и осуществления профилактики большие организации дополнительно затрачивают примерно 2,1 млн. рублей, а малые компании – в районе 300 тыс. рублей.

По данной причине самым актуальным представляется вопрос о защите физических и юридических лиц от неправомерного доступа к компьютерной информации, вредоносных компьютерных программ, кибершпионажа, DoS-атак и остальных компьютерных преступлений.

1. Понятие и особенности компьютерных преступлений

В иностранных источниках, а также в официальных документах вместо понятия «computer crime», также применяют понятие «cyber crime» – киберпреступность, киберпреступление. Киберпреступлением называется уголовное правонарушение, для расследования которого существенным критерием становится использование специальных знаний в сфере информационных технологий.

Компьютерная преступность является сложным криминальным явлением. Данное явление стоит понимать в узком и широком смысле.

Компьютерная преступность в узком смысле есть совокупность преступлений, в которых компьютерная информация, компьютерные устройства, информационно-телекоммуникационные сети; средства создания, хранения, обработки, передачи, защиты компьютерной информации представляют собой не только инструмент преступного действия, а также применяются как способы и орудия совершения преступления.

Следовательно, термин «компьютерные преступления» отчасти подходит к установленному законодателем понятию «преступления в сфере компьютерной информации».

С другой стороны, компьютерная преступность в более широком смысле является совокупностью преступлений, которые были совершенны вменяемыми физическими лицами, посягающих на законные права и интересы государства, общества, физических и юридических лиц в сфере безопасного оборота (создания, хранения, обработки, передачи, получения, защиты и т. д.) компьютерной информации и стабильной работы компьютерных средств, информационно-телекоммуникационных сетей и других устройств создания, применения и распространения компьютерной информации.

Следовательно, термин «компьютерная преступность» в его широком смысле, больше по содержанию и объему понятий «киберпреступность», «интернет-преступность», «преступность в области компьютерной информации», «преступность в области информационных технологий», включая их в себя с точки зрения признаков объективной стороны состава преступления (способ, средства, инструмента преступления и т. д.), в качестве составных элементов.

Данный подход к пониманию компьютерной преступности представляется объемлемым, т. к. он позволит сделать оценку сложности, многообразию, разноуровневости рассматриваемого криминального явления и определить баланс среди существующих научных точек зрения.

2. Виды компьютерных преступлений

а) Вредоносные программы

Подразделяются на:

- троянские для образования зомби-сетей, чтобы впоследствии применить их для рассылки спама, DoSатак, осуществления фишерских сайтов и др.;

- spyware (другими словами черви и троянцы) используются с целью кражи персональной информации пользователей – паролей к платежным системам, реквизитов банковских карт и других сведений, которыми преступники используют для хищения;

- adware (вредоносное ПО), невидимо для пользователя оказываются в компьютере и показывают своему владельцу несанкционированную рекламу (часто к данному классу adware относят, кроме вредоносных, еще и «законные» программы, которые показывают рекламу с ведома пользователя, но, тем не менее «работающие» на своих распространителей);

- руткиты применяются с целью увеличения полномочий мошенника и сокрытия его действий;

- логические бомбы, они нужны преступникам в качестве автоматической ликвидации всей слабозащищенной информации на компьютере в определенное время или при выполнении определенных, заранее заданных, условий;

- «ransomware» – разновидность троянских программ, они после незаметного внедрения на компьютер пользователя шифруют файлы, содержащие личную информацию, и впоследствии преступники выдвигают требование уплатить определенную сумму за возможность восстановления файлов владельца;

б) Кардерство

Применительно к банковским карточкам существует несколько разновидностей мошеннических действий:

- получение

Секретная информация о банковских картах получаются разнообразными способами;

- распределение

Сведения структурируются, анализируются, и оказываются у посредников с целью их покупки или дальнейшей продажи оптом;

- реализация

Сведения о банковских картах реализуются, то есть превращаются в денежные средства.

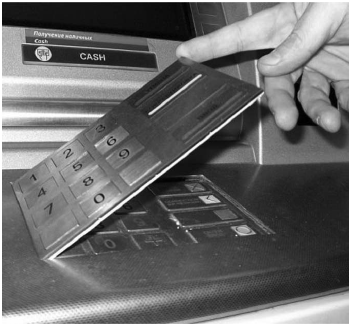

Рисунок 1 – Портативные считыватели, используемые для получения данных с банковских карт

Методы получения:

- дистанционный незаконный способ получения доступа к серверу, где расположены эти данные или где ведется их обработка, в качестве примера можно привести: сервер магазина или банка. Данный метод менее всего встречается на практике, но он также является наиболее применимым людьми, которые не разбираются в данном вопросе, редко встречается на практике;

- доступ к таким данным при использовании своего служебного положения и недостатков в системе защиты информации организации зачастую пользователи владеющие конфиденциальных данных принимают чрезмерные меры по охране своих данных от угроз исходящих извне, но в то же время не обращают должного внимания на угрозы внутренние;

- перехват интернет-трафика, когда данные карты передаются в открытом виде (по протоколу HTTP или по электронной почте);

- получение данных банковских карт, или снятие дампа при обслуживании клиентов в предприятиях торговли и питания похож на предыдущий способ, но особенность в том, что информация копируется непосредственно с карты при физическом контакте с ней;

- добывание сведений о банковских картах и реже пин-кодов у их владельцев при помощи фишинга;

- извлечение дампов и пиннкодов с использованием фальшивых банкоматов или приставок к банкоматам ( так называемый скиминг);

- извлечение самой карточки мошенническим способом;

- традиционная кража карты у владельца (часто владельцы записывают пин-код на листок и кладут его в бумажник).

Реализация информации банковских карточек, то есть преобразование их в денежные средства осуществляется при помощи:

- вещевого кардинга – покупка в интернет-магазинах или в офлайн магазинах товаров пользующихся наибольшим спросом, обычно для продажи, реже на заказ, с последующей их реализацией;

- совершение фиктивных покупок в интернет-магазинах или приобретение услуг платных сайтов по сговору с их владельцами; при помощи данных чужой карты производится оплата, биллинговое предприятие учитывает платеж и переводит магазину за вычетом своей комиссии, магазин переводит обусловленную долю кардеру;

- игра в интернет-казино; нанятые кардером игроки регистрируют в интернет-казино много аккаунтов на имя владельцев карт, вносят с карт депозит, играют, а затем для тех аккаунтов, где образовался выигрыш, проводят процедуру вывода средств;

- использование иных интернет-сервисов, где возможно получение денег, например, организующих показ любительского видео;

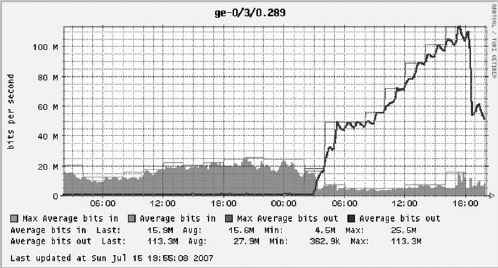

Рисунок 2 – Накладка на клавиатуру банкомата для снятия вводимого

пин-кода[1]

- вымогательство у магазина, банка, иного предприятия, несущего ответственность за сохранность данных; за утрату и разглашение данных о картах клиентов предприятие может подвергнуться санкциям со стороны платежной системы, получить большой ущерб деловой репутации, может стать ответчиком по искам клиентов – за избавление от этих неприятностей многие готовы заплатить кардерам;

- обналичивание в банкоматах; когда есть дамп карты и пин-код, то изготавливается твердая копия карты (так называемый «белый пластик», потому что внешнее оформление для банкомата не требуется), с которой в банкоматах снимается максимально возможная сумма за минимально возможное время.

в) Киберсквоттинг

Получение доменного имени с целью его недобросовестного применения или с целью не допустить его добросовестного применения другим лицом.

г) Фишинг

Выманивание у пользователей их личной информации способами социальной инженерии. Обычно, номера банковских карточек, их пин-коды, паролях к системе управления банковским счетом (онлайн-банкинг) и остальной, полезной для преступников информации.

Выманивание информации осуществляется с помощью поддельных сообщений электронной почты и/или поддельных сайтов. Зачастую, человека пугают, к примеру, блокировкой его счета или остановкой оказываемых услуг, в случае невыполнения необходимых преступнику действий.

д) DoS-атаки

Один из способов незаконного доступа к информации, который может способствовать блокировке сведений и нарушению работы компьютеров. Другие типы незаконного доступа (создание копий или уничтожение), а также использование вредоносных программ могут являться этапами применения DoS-атаки.

Два типа:

- атаки, применяющие слабые места в атакуемой системе и атаки не применяющие уязвимости;

- атака представляет собой перегрузку ресурсов системы – процессора, ОЗУ, диска, пропускной способности канала.

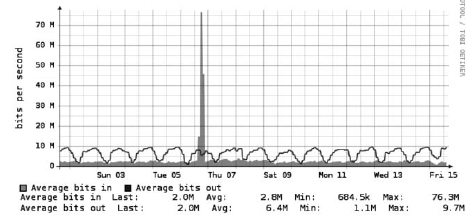

На рисунке 3 показана распределенная атака на сайт «Библиотека Мошкова» 15.07.07. Атака представляла собой массу HTTP-запросов, сгенерированных зомби-компьютерами.

Рисунок 3 – График загрузки канала при DoS-атаке

На рисунке 4 показан пример DoS-атаки типа флуд на фоне стандартного веб-трафика с дневной периодичностью.

Рисунок 4 – Пример DoS-атаки типа флуд

Один тип DoS-атаки основывается на применении слабых мест в программном обеспечении ресурса. Другой тип (флуд) – не применяет уязвимостей и полагается на элементарное исчерпание ресурсов системы (полоса канала, оперативная память, место на диске). Отсюда следует, что ко флуду нет неуязвимых, поскольку любые, даже самые мощные и дорогостоящие, компьютерные ресурсы конечны. Однако, разные сайты подвержены флуду в разной степени.

CGI-скрипт, функционирующий на сайте, может быть написан с ошибками и требовать для работы чрезмерное количество оперативной памяти. Пока такой CGI-скрипт вызывается раз в минуту, эти ошибки совсем невозможно обнаружить. Но когда злоумышленнику произвести вызов CGI-скрипта и его не оптимальность может привести к полному бездействию сервера сайта.

Следовательно, запас по производительности оказывается основополагающей защитой от DoS-атаки. Типичные провайдеры содержат на одном сервере по нескольку десятков клиентских сайтов.

При подготовке и осуществлении DoS-атаки появляются следующие следы технического характера:

- присутствие орудий атаки – программных средств (агентов), которые находятся на компьютере преступника или, зачастую, на посторонних применяемых для этой цели компьютерах, а также средств для управления агентами;

- следы поиска, тестирования, приобретения орудий атаки;

- логи (по большей свое части статистика трафика) операторов связи, через сети которых осуществлялась атака;

- логи технических средств защиты – детекторов атак и аномалий трафика, систем обнаружения вторжений, межсетевых экранов, специализированных анти-флудовых фильтров;[2]

- логи, образцы трафика и другие данные, специально полученные техническими специалистами операторов связи в ходе расследования инцидента, выработки контрмер, отражения атаки. (Необходимо знать, что DoS-атака предполагает неотложной реакции, если пользователь хочет сохранить свой ресурс или соседние ресурсы от атаки. В ходе такой борьбы обе стороны могут использовать разнообразные меры и контрмеры, по этой причине атака на данный ресурс становится сложнее);

- следы от изучения преступником (он же заказчик атаки) рекламы исполнителей DoS-атак, его переписки, переговоров и денежных расчетов с исполнителями;

- следы от контрольных обращений предполагаемого преступника к атакуемому ресурсу в момент совершения атаки с целью убедиться в ее работоспособности.

е) Онлайн-мошенничество

Помимо поддельных интернет-магазинов преступники применяют также другие предлоги для обладания платежами доверчивых пользователей:

- лже-сайты благотворительных организаций, религиозных организаций, политических партий и движений, которые якобы собирают пожертвования;

- рассылки спама и сайты с просьбой о денежной помощи под трогательную историю;

- сайты фиктивных брачных агентств и отдельные виртуальные невесты;

- преступные онлайновые «банки» и «инвестиционные фонды», гарантирующие нереальные проценты по вкладам;

- рассылки и сайты о якобы обнаруженных уязвимостях и черных ходах в платежных системах, позволяющие увеличить свой капитал, например, переслав их на особый счет (в том числе мошенничества II порядка, построенные на том, что жертва думает, будто она обманывает обманщика);

- мошеннические сайты и рассылки, предлагающие удаленную работу (на такую чаще всего клюют сетевые эскаписты) и требующие под этим предлогом какой-либо «вступительный взнос».

Данные преступные действия обладают схожими криминалистическими характеристиками и приводятся к размещению информации в Сети, анонимному взаимодействию с жертвой и получению от нее денег с последующим исчезновением из Сети.

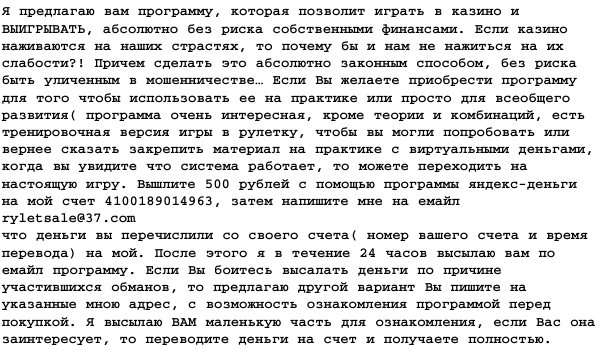

На рисунке 5 приведен один из многочисленных вариантов мошеннического письма.

Рисунок 5 – Мошенническое письмо

Данное письмо компьютерного преступника было разослано с помощью современных спамовых технологий, массово и единовременно. Из миллиона копий злоумышленники могут получить от 2 до 4%. Если хотя бы 1% письмо поверят обману, то преступник станет богаче примерно на 100 тысяч рублей.

Схема всех онлайн мошенничеств заключается в следующем:

- размещение (рассылка) информации;

- взаимодействие с жертвой;

- получение денежного перевода.

При размещении компьютерными преступниками поддельного интернет-магазина могут остаться следующих следы:

- регистрационные данные на доменное имя;

- логи от взаимодействия с регистратором доменных имен;

- от осуществления платежа данному регистратору;

- при настройке DNS-сервера, который поддерживает домен преступников;

- от взаимодействия с провайдером, у которого размещен сайт: заказ, настройка;

- следы от рекламирования сайта: работа с рекламными площадками, рассылка спама;

- слежка активности пользователей на сайте.

При взаимодействии с жертвами обмана компьютерные преступники следят следующим образом:

- в случае осуществления приема заказов – по электронной почте или через веб-форму;

- переписка с потенциальными жертвами.

При приобретении денежных средств преступники:

- оставляют следы при вводе денег в платежную систему (реквизиты, которые говорят жертве);

- при переводе денег между счетами, которые контролируются самими преступниками;

- при выводе денег;

- получаемые от дистанционного управления компьютерными преступниками своими счетами;

- от работы преступников с посредниками по отмыванию и обналичиванию денег.

3. Средства совершения компьютерных преступлений

Преступления в области компьютерной информации наиболее часто совершаются с помощью применения средств компьютерной техники. Термин данных средств является комплексным:

- компьютеры в различных вариантах их исполнения (ноутбуки, планшеты, смартфоны);

- компьютерные технологии (беспроводные Wi-Fi, Bluetooth, 3G, WiMAX и др.);

- компьютерное программное обеспечение, которое находится в открытом, запрещенном или ограниченном обороте и имеющее разнообразное применение (разрешенные и бесплатно распространяемые программы, к примеру, Opera, вредоносные программы, например, SpyEye, Carberp и другие).

Необходимо заметить, что в современное время ключевую роль при совершении компьютерных преступлений отводится программному обеспечению, а не аппаратным средствам, которые сами по себе обычно не представляют опасности

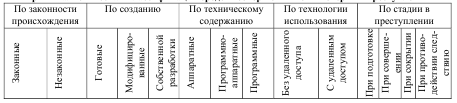

Средства, которые используются при совершении преступлений в сфере компьютерной информации, достаточно разнообразны. Важно также, что с криминалистических позиций их можно классифицировать по существенно различным критериям: по законности происхождения; по созданию; по техническому содержанию; по технологии использования; по стадии в преступлении и др.

В целях повышения эффективности расследования компьютерных преступлений разнообразные средства их совершения необходимо дать классификацию, на основе учета их особенностей.

На рисунке 6 приведена классификация компьютерных преступлений, основанная на их особенностях.

Рисунок 6 – Классификация компьютерных преступлений в зависимости от их особенностей

Как следует из рисунка, средства, предназначенные для полного или частичного управления компьютером и доступа к хранимой на нем информации предлагается прежде всего разграничить на две основные группы – законные и незаконные. Законные (разрешенные для использования) средства могут быть свободно распространяемыми, находиться в ограниченном обороте или быть изъятыми из оборота.

Некоторые такие программные средства могут входить в состав операционной системы или устанавливаться самими пользователями дополнительного. Ограниченные в гражданско-правовом обороте средства, например, предназначенные для негласно получения информации путем видео- и аудиозаписи, могут быть приобретены при наличии соответствующего разрешения.

По техническому содержанию рассматриваемые средства могут быть условно разделены на:

- аппаратные;

- программные;

-программно-аппаратные.

При незаконном доступе к объекту посягательства использование чисто аппаратных средств мало распространено, так как современные компьютерные устройства обычно обладают каким-либо собственным программным обеспечением. Как показывает судебно-следственная практика, примерами программно-аппаратных устройств выступают скиммеры и кейлогеры.

Скиммеры используют для кражи реквизитов банковских карт. Как правило, скиммер состоит из двух компонентов – устройства для считывания данных хранящейся на магнитной полосе банковской карты и устройства, позволяющего скопировать пин-код. Некоторые скиммеры оснащены инструментами беспроводной связи, с помощью которой злоумышленники получают информацию в реальном времени, а не хранят ее непосредственно на скиммере.

Кейлогеры представляют собой устройства, которые позволяют перехватывать данные, вводимые с клавиатуры. Они выполняются в различных вариантах и могут хранить полученную информацию в собственной памяти или быть оснащены средствами беспроводной связи.

Программное обеспечение, используемое для незаконного доступа к компьютерной информации, может быть признано вредоносным только судом.[3]

4.Структура компьютерной преступности в Российской Федерации

Несмотря на уже сложившийся нормативный подход правоохранительных органов к структуре компьютерной преступности, специалисты и эксперты в сфере информационной безопасности имеют свою собственную точку зрения на структуру компьютерной преступности в Российской Федерации, или, как принято говорить в экспертном сообществе, к «рынку киберпреступности». В частности, эксперты международной компании Group-IB, специализирующейся на предупреждении и расследовании киберпреступлений, считают, что основными преступными деяниями, образующими рынок киберпреступности в России, являются:

- интернет-банкинг;

- фишинг;

- хищение электронных денег;

- услуги обналичивания нелегальных доходов;

- спам (сведения о медикаментах и разнообразных контрафактных товаров, не лицензированном программном обеспечении, сфере услуг, образования);

- сбыт трафика;

- торговля эксплойтов;

- сбыт загрузок;

- анонимизация;

- DoS-атаки.

Специалисты Центра глобальных исследований и анализа угроз «лаборатории касперского», каждый год проводят анализ текущего состояния киберпреступности в России и других странах.

К компьютерным преступлениям, которые составляют киберпреступность, следует отнестит:

- конкретные кибератаки;

- кибершпионаж;

- хактивизм;

- кражу конфиденциальных данных;

- кибервымогательство;

- кибернаемничество;

- применение вредоносного программного обеспечения для мобильных устройств;

- фишинг;

- нарушение тайны частной жизни;

- применение эксплойтов для уязвимостей ПО;

- создание и применение ботнетов.

Согласно проведенного анализа экспертами лаборатории Pandalabs, которая включена в состав международной компании Panda, в 2015 году ключевыми незаконными действиями, образующими компьютерную преступность в Российской Федерации, являются:

- кибершантаж (к примеру, вредоносные программы типа crypto locker, попав в компьютер, шифруют все типы документов, которые могут представлять ценность для пользователя (электронные таблицы, документы, базы данных, фотографии и пр.), после чего жертву начинают шантажировать, требуя заплатить выкуп за возможность восстановления файлов);

- направленные кибератаки на информационные ресурсы компаний и организаций;

- кибератаки на платежные терминалы для кражи данных банковских карт клиентов;

- APT-атаки (Advanced Persistent Threats) – «постоянные угрозы повышенной сложности», представляющие собой вид направленных атак, которые нацелены на крупные компании или стратегически важные институты.

- взлом подключенных к Интернету устройств («Интернет-вещей»). Данные устройства, начиная от IP-камер и заканчивая принтерами, являясь частью Интернета, обладают программным обеспечением, которое делает их весьма уязвимыми для взлома киберпреступниками и причинения ущерба пользователю;

- атаки на смартфоны, а также иные мобильные устройства для кражи паролей и данных пользователей.

Таким образом, мнение экспертного сообщества о структуре компьютерной преступности и компьютерных преступлениях несколько отличается от нормативного подхода правоохранительных органов, т.к. основывается на «программно-технических» критериях, однако не противоречит ему, поскольку практически все так называемые киберугрозы подпадают под действие Уголовного кодекса РФ (например, под действие ст. ст. 146, 159.3, 159.6, 163, 165, 272, 273, 274 Ук РФ) как преступные деяния, а следовательно, охватываются уголовным законодательством и формами отчетности, принятыми в генеральной прокуратуре РФ, следственном комитете РФ, МВД России.

Исследование научной литературы по рассматриваемой теме также показывает неоднозначность мнений исследователей относительно структуры компьютерной преступности в России.

Анализ нормативных, научных и иных источников показывает, что для иллюстрации структуры компьютерной преступности в России лучше использовать классификацию и статистику, касающуюся совершенных компьютерных преступлений, применяемую информационными центрами правоохранительных органов. Это связано с тем, что существующая методика учета зарегистрированных преступлений, расследованных, приостановленных и прекращенных уголовных дел по преступлениям данного вида уже апробирована временем, а уголовная статистика складывается из ежедневно поступающих данных от территориальных органов ФcБ России, ск России, МВД России, а также из служебных отчетов, докладных записок, информационных писем, обзоров (квартальных, полугодовых, годовых). Таким образом, правоохранительные органы обладают большим объемом аналитической информации о структуре и масштабе компьютерной преступности в России, чем экспертное или научное сообщество, что не умаляет значение последних в исследовании данного криминального явления.[4]

Так, исходя из статистических данных ГИАЦ МВД России за 2015 год, структура российской компьютерной преступности выглядит следующим образом:

- нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений граждан – 0,4 %;

- незаконный оборот специальных технических средств, предназначенных для негласного получения информации – 2,4 %;

- неправомерный доступ к компьютерной информации – 21,2 %;

- создание, использование и распространение вредоносных компьютерных программ – 9,8 %;

- нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей – 0,02 %;

- нарушение авторских и смежных прав, совершенное с использованием компьютерных технологий – 11,1 %;

- кража, совершенная с использованием компьютерных и телекоммуникационных технологий – 9,78 %;

- Мошенничество в сфере компьютерной информации и мошенничество, совершенное с использованием компьютерных технологий – 30,2 %;

- причинение имущественного ущерба путем обмана или злоупотребления доверием, совершенное с использованием компьютерных и телекоммуникационных технологий – 0,2 %;

- незаконные организация и азартные игры, совершенные с использованием компьютерных технологий – 0,2 %;

- незаконные получение и разглашение сведений, составляющих коммерческую или банковскую тайну, совершенные с использованием компьютерных и телекоммуникационных технологий – 2,8 %;

- незаконные изготовление и оборот порнографических материалов или предметов, совершенные с использованием компьютерных и телекоммуникационных технологий – 6,1 %;

- изготовление и оборот материалов с порнографическими изображениями несовершеннолетних, совершенные с использованием компьютерных и телекоммуникационных технологий – 5,3 %;

- использование несовершеннолетнего в целях изготовления порнографических материалов, совершенное посредством компьютерных и телекоммуникационных технологий – 0,5%.

Как следует из приведенных данных, среди преступных деяний, образующих компьютерную преступность в Российской Федерации, преобладают:

- мошенничество в сфере компьютерной информации и мошенничество, совершенное с использованием компьютерных и телекоммуникационных технологий – 30,2 %;

- неправомерный доступ к компьютерной информации – 21,2 %;

- нарушение авторских и смежных прав, при использовании компьютерных и телекоммуникационных технологий 11,1 %;

- создание, использование и распространение вредоносных компьютерных программ – 9,8 %;

- кража, совершенная с использованием компьютерных и телекоммуникационных технологий – 9,78%.

Таким образом, наибольший удельный вес среди совершенных компьютерных преступлений приходится на преступления в сфере компьютерной информации и мошенничество в сфере компьютерной информации, которые в данное время и составляют основу компьютерной преступности в России.

5. Состояние компьютерной преступности в Российской Федерации

Подавляющее большинство угроз информационной безопасности с которой пришлось столкнуться Российским предприятиям представляли собой внутренние угрозы.

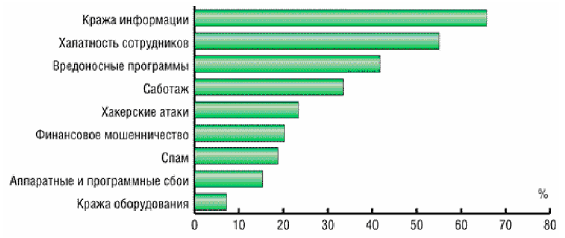

Различные по разновидности опасные угрозы информационной безопасности:

- хищение информации (65,8%);

- халатность персонала (55,1%);

- вредоностные программы 41,7%;

Рисунок 7 – Угрозы информационной безопасности

- саботаж (33,5%)

Следовательно, можно заключить, что большой уровень опасности саботажа характерен тем, что пользователи со временем теряют чувство страха перед угрозами внешними;

- атаки хакеров 23,4%.

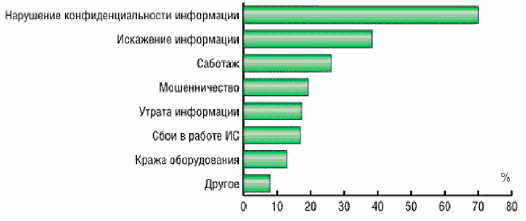

Рисунок 8 – Соотношение опасности внутренних и внешних угроз информационной безопасности

Разделив опасности на внутренние и внешние, то наблюдается что внутренние угрозы находятся в большинстве перед вредоносными программами, хакерскими атаками и спамом. Для создания соответствующей диаграммы (рисунок 8) к внутренним угрозам отнесены халатность персонала, саботаж и мошенничество в сфере финансов, а в категорию внешних угроз — вирусы, хакеры и спам.

На рисунке 9 показаны угрозы внутренней ИБ, которые представляют собой наибольшую опасность.

Рисунок 9 – Наиболее опасные внутренние угрозы информационной безопасности

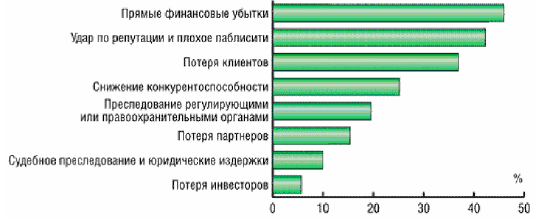

На рисунке 10 показаны последствия утечки конфиденциальной информации.

Рисунок 10 – Наиболее существенные последствия утечки конфиденциальной информации

Исследуя официальную статистику правоохранительных органов, а также аналитические материалы компаний, занимающихся информационной безопасностью и разработкой антивирусного программного обеспечения, можно увидеть следующую картину российской компьютерной преступности, характеризующую ее состояние.

В 2015 году в Российской Федерации по фактам совершения компьютерных преступлений были возбуждены уголовные дела:

- за неправомерный доступ к компьютерной информации – 1 396;

- создание, использование и распространение вредоносного ПО – 974;

- нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей – 12;

- мошенничество в сфере компьютерной информации – 1 352.

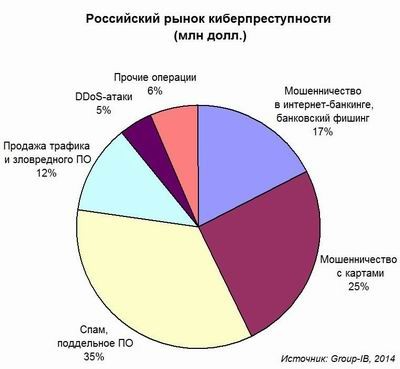

Рисунок 11 – Российский рынок киберпреступности

Тем не менее, наблюдая официальную статистику можно увидеть, что динамика совершения преступлений в сфере компьютерной информации носит регрессивный характер, т. е. количество зарегистрированных, а следовательно, расследованных и направленных в суд уголовных дел из года в год неуклонно снижается.

По оценкам аналитиков компании Group-IB, объем рынка киберпреступности в Российской Федерации в 2012 году составил 1,93 млрд. долларов, а с июля 2013 по июль 2014 года в России и СНГ русскоговорящие хакеры «заработали» 2,5 млрд долларов, что составляет 2 % от глобального рынка. На мошенничестве в системах интернет-банкинга России и СНГ, обналичивании денежных средств, банковском фишинге и мошенничестве с электронными деньгами преступники «заработали» 426 млн. долларов, на операциях по «кардингу» – 620 млн. долларов, распространение спама о фальшивых медикаментах и другом контрафакте, а также поддельного программного обеспечения принесло мошенникам 841 млн. долларов.

Количество выявленных преступлений в сфере компьютерной информации по федеральным округам показано на рисунке 12.

Рисунок 12 – Количество выявленных компьютерных преступлений федеральным округам

Американская корпорация Symantec оценила ущерб от киберпреступности в России за 2013 год в 1 млрд. долларов, а в 2012 году в 1,48 млрд. долларов. При этом общий ущерб от киберпреступности в мире в 2013 году составил 113 млрд. долларов против 110 млрд. долларов в 2012 году.

По данным исследования 2014 cost of cybercrime Study, проведенного компанией Ponemon Institute при поддержке HP Enterprise Security, среднегодовой ущерб российских организаций от киберпреступлений в 2014 году достиг 3,3 млн. долларов, а средний годовой убыток каждой организации в США из числа участвовавших в опросе составил 12,7 млн. долларов, что на 96 % больше аналогичного показателя пять лет назад.

Выяснилось также, что в среднем время, уходящее на устранение последствий кибератаки, за тот же период выросло на 33 %, а ущерб от одной атаки превысил 1,6 млн долларов. Дороже всего компаниям обходится распознавание атак и восстановление после них – до 49 % общих годовых издержек.

Согласно сведениям, полученным «лабораторией Касперского», в мире каждый день создаются до 70 тыс. опасных вредоносных программ. Наиболее часто они применяют новые методы «заражения», маскируясь в системе от пользователя, пытаясь функционировать обходя защиту.

В 2015 году в 96 % российских компаний фиксировались инциденты в области IT-безопасности. Более половины специалистов признались, что потеря информации происходила из-за заражения вредоносным ПО.

При этом чаще всего инциденты в области IT-безопасности ведут к утрате сведений о платежах (13 %), интеллектуальной собственности (13 %), клиентских баз (12 %) и информации о персонале (12 %).

Согласно мнению профессионалов, компьютерные преступники приступили больше работать с банкоматами, для этих целей они применяют не только вредоносные программы, способные осуществлять сбор данных банковских карт, но и более совершенные виды мошенничества, когда преступники манипулируют суммами выдачи с банкоматов или находят возможность управления диспенсером, что приводит к опустошению банкоматов в моменты их максимальной загрузки.

Для проведения DoS-атак преступники не обязательно заражают персональные компьютеры, они приступают к применению серверов-усилителей, которые могут максимизировать мощность атак до уровня, который может приводить к существенным перебоям в стандартной работе целых стран. Атаки большой мощности, которые проводят хактивистами в знак протеста, были обнаружены во время проведения олимпийских игр в Сочи и референдума в Крыму.

Анализируя динамику компьютерной преступности, можно сделать вывод о том, что следует ожидать роста количества хактвистских атак на правительственные сайты, сайты государственных и муниципальных учреждений, а также сайты средств массовой информации для продвижения различных социальных и политических идей (борьба с коррупцией и бюрократизмом, отстаивание политических требований оппозиционных движений; предвыборная агитация; отстаивание информационных прав и свобод в российском сегменте сети «Интернет» и др.). Кроме того, увеличится количество направленных атак на банкоматы, банки и финансово-кредитные организации. Продолжится рост количества заражений PoS-терминалов (терминалов для приема к оплате по пластиковым картам) и мобильных устройств. Однако следует ожидать снижения «фишинговой» активности в сети «Интернет» в связи с неэффективностью используемых преступниками схем при совершении этой разновидности компьютерного мошенничества.

Заключение

Число компьютерных преступлений в недалекой перспективе будет наращивать темп, что, не обязательно найдет действительное отражение в официальной уголовной статистике и судебно-следственной практике согласно следующим объективным причинам:

- дальнейшее развитие IT-технологий и информатизация российского общества;

- несовершенство уголовного законодательства;

- недостатки и ошибки в судебно-следственной практике по уголовным делам о преступлениях в сфере компьютерной информации;

- вследствие совершенствования индустрии информационных технологий методы совершения компьютерных преступлений стремительно изменяются, т. е. появляются новые, а старые постепенно сходят на нет;

- довольно мало профессионалов, которые могут делать перевод с «технического» языка на «юридический» и обратно, и которые свободно владеют обоими языками, слишком мало. По данной причине проблемы с пониманием и с правовой оценкой действий в информационной области – останутся;

- отсутствие в правоохранительных органах нужного числа специалистов с высокой квалификацией, необходимой для раскрытия компьютерных преступлений.

Можно также с полной уверенностью заключить, что новые информационные технологии дали толчок не только в плане прогресса общества, но и стимулировали возникновение и развитие абсолютно новых проявлений преступности во всем мире.

До недавнего времени считалось, что компьютерная преступность характерна для развитых стран. Но появление компьютерной преступности в государствах с фактически малой степенью компьютеризации приводит к заключению, что данный процесс носит поистине глобальный характер и характерен для всех стран.

Подводя итог, следует отметить, что проблема компьютерных преступлений должна рассматриваться на всех уровнях власти, а также обсуждаться на международных конференциях. Ведь в настоящее время это одни из самых глобальных преступлений, которые затрагивают все страны мира.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Федотов Н.Н. Форензика – компьютерная криминалистика – М.: Юридический Мир, 2007. – 432 с.

- Батурин Ю. М., Жодзинский Н. Л., Компьютерная преступность и компьютерная безопасность. – М., 1991. – С. 248.

- В.В. Поляков, С.А. Лапин Средства совершения компьютерных преступлений. Доклады ТУСУРа, № 2 (32), июнь 2014.

- Мошков А.Н. Новые информационные угрозы требуют идти в ногу со временем. Вопросы кибербезопасности №3(4) – 2014.

- Багаутдинов Ф.Н., Хафизова Л.С. Финансовое мошенничество: уголовно-правовой и криминологический аспекты противодействия. — М.: Юрлитинформ, 2008. — 126 c.

- Макаренко С. И. Информационная безопасность: учебное пособие для студентов вузов. – Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. – 372 с.: ил.

- Батурин Ю. М., Жодзишский А. М. Компьютерная преступность и компьютерная безопасность.— М.: Юрид. лит., 1991. —160 с.

- Евдокимов К.Н. Структура и состояние компьютерной преступности в Российской Федерации. Юридическая наука и правоохранительная практика 1 (35), 2016.

-

Федотов Н.Н. Форензика – компьютерная криминалистика – М.: Юридический Мир, 2007. ↑

-

Федотов Н.Н. Форензика – компьютерная криминалистика – М.: Юридический Мир, 2007. ↑

-

В.В. Поляков, С.А. Лапин Средства совершения компьютерных преступлений Доклады ТУСУРа, № 2 (32), июнь 2014 ↑

-

Евдокимов К.Н. Структура и состояние компьютерной преступности в Российской Федерации. Юридическая наука и правоохранительная практика 1 (35), 2016. ↑

- «Ценные бумаги: понятие, виды, общие положения о правовом режиме»

- Понятие предпринимательского договора (Понятие и основные признаки договора)

- Сетевые операционные системы (Особенности алгоритмов управления ресурсами)

- Договорные конструкции (Договор энергоснабжения).

- Социально-психологический климат в трудовом коллективе.

- Россия в системе международных кредитных отношений (Международный кредит как экономическая категория)

- Управление поведением в конфликтных ситуациях (Конфликт, как процесс)

- Роль мотивации в поведении организации (Материальные потребности, как основы мотивации)

- Оперативно-розыскная деятельность и права граждан(Содержание защиты прав граждан в оперативно-розыскной деятельности)

- Предмет, метод, принципы предпринимательского права.

- Защита чести, достоинства и деловой репутации лица по гражданскому законодательству(Правовые основы регулирования защиты чести)

- Выбор комплекса задач автоматизации