Организационно-правовая форма

Содержание:

ВВЕДЕНИЕ

Использование корпоративных сетей предоставляет множество возможностей централизации управления сетью. При проектировании сети необходимо уделять внимание выбору оптимального протокола и архитектуры маршрутизации.

Динамическая маршрутизация — это процесс протокола маршрутизации, определяющий взаимодействие устройства с соседними маршрутизаторами. Маршрутизатор будет обновлять сведения о каждой изученной им сети.

Если в сети произойдет изменение, протокол динамической маршрутизации автоматически информирует об изменении все маршрутизаторы. Если же используется статическая маршрутизация, обновить таблицы маршрутизации на всех устройствах придется системному администратору.

BGP динамический протокол маршрутизации.

Относится к классу протоколов маршрутизации внешнего шлюза.

На текущий момент является основным протоколом динамической маршрутизации в сети Интернет.

Протокол BGP предназначен для обмена информацией о достижимости подсетей между автономными системами (АС, англ. AS — autonomous system), то есть группами маршрутизаторов под единым техническим и административным управлением, использующими протокол внутри доменной маршрутизации для определения маршрутов внутри себя и протокол междоменной маршрутизации для определения маршрутов доставки пакетов в другие АС. Передаваемая информация включает в себя список АС, к которым имеется доступ через данную систему. Выбор наилучших маршрутов осуществляется исходя из правил, принятых в сети.

BGP поддерживает бесклассовую адресацию и использует суммирование маршрутов для уменьшения таблиц маршрутизации. С 1994 года действует четвёртая версия протокола, все предыдущие версии являются устаревшими.

BGP, наряду с DNS, является одним из главных механизмов, обеспечивающих функционирование Интернета.

BGP является протоколом прикладного уровня и функционирует поверх протокола транспортного уровня TCP (порт 179). После установки соединения передаётся информация обо всех маршрутах, предназначенных для экспорта. В дальнейшем передаётся только информация об изменениях в таблицах маршрутизации. При закрытии соединения удаляются все маршруты, информация о которых передана противоположной стороной.

Цель работы: анализ ИТ-инфраструктуры ООО «ЦСИТ», обзор маршрутизации с помощью протокола BGP.

Задачи:

- анализ специфики деятельности предприятия, основных направлений его работы;

- анализ архитектуры сети;

- оценка использования систем виртуализации;

- изучить настройку маршрутизации в сети с помощью протокола BGP

1. Технико-экономическая характеристика предметной области и предприятия.

1.1 Организационно-правовая форма

Объектом исследования в данной работе является ООО «ЦСИТ». Проведем анализ работы организации, ее организационной и функциональной структуры, основных видов деятельности предприятия.

ООО «ЦСИТ». - одна из ведущих компаний на рынке услуг IT-аутсорсинга с 2015 года.

Центр Современных Интернет Технологий – это компания, созданная для наиболее качественного оказания услуг IT аутсорсинга, обслуживания компьютеров, серверов и локальных сетей. Наши приоритеты – качественный сервис, широкий спектр услуг, забота о наших клиентах. Все наши сотрудники являются профессионалами своего дела, обладающими богатым опытом в сфере информационных технологий. Они помогут решить любые проблемы, связанные с IT в кратчайшие сроки и с максимальной эффективностью.

1.2 Организационная структура организации

В последнее время в связи с нестабильностью экономической ситуации наблюдается некоторое снижение спроса на услуги ООО «ЦСИТ», при этом услуги компании являются востребованными. Руководством компании постоянно расширяется перечень оказываемых услуг, что создает конкурентные преимущества.

Схема организационной структуры ООО «ЦСИТ». показана на рисунке 1.

Рисунок 1. Организационная структура ООО «ЦСИТ».

1.3 IT-инфраструктура организации

В настоящее время в специалисты ООО «ЦСИТ» работают в двух корпусах, представляющих собой головной и дополнительный офис компании, а так же на территории заказчика.

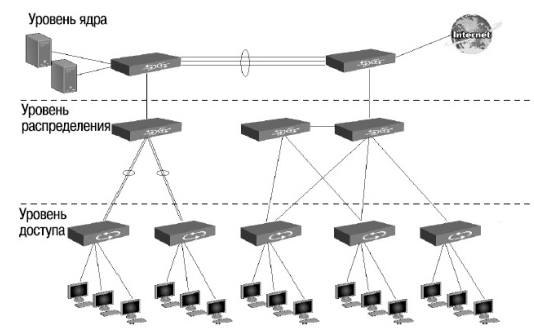

При проектировании корпоративной сети весь процесс разработки разбивают на три части в соответствии с предложенным фирмой Cisco Systems подходом. Компьютерные сети удобно представлять в виде трехуровневой иерархической модели (рисунок 2), которая содержит следующие уровни:

– уровень ядра;

– уровень распределения;

– уровень доступа.

Рисунок 2. Трехуровневая модель сети

Уровень ядра предназначен для высокоскоростной передачи сетевого трафика и скоростной коммутации пакетов. В соответствии с указанными принципами на устройствах уровня ядра запрещается вводить различные технологии, понижающие скорость коммутации пакетов, например, списки доступа или маршрутизация по правилам.

Уровень распределения используется для суммирования маршрутов. Суммирование проводится для уменьшения сетевого трафика на верхних уровнях сети и представляет собой объединение нескольких сетей в одну общую, имеющую короткую маску.

На уровне доступа формируется сетевой трафик, а также производится контроль доступа к сети. Маршрутизаторы уровня доступа служат для подключения отдельных пользователей (серверы доступа) или отдельных локальных сетей к глобальной вычислительной сети. Самым простым коммутирующим оборудованием уровня доступа являются коммутаторы подразделений, к которым присоединяются автоматизированные рабочие места сотрудников организации . Проектируемая сеть должна отвечать требованиям структурированности и избыточности.

Под структурированностью подразумевает, что сеть должна иметь определенную иерархическую структуру. Прежде всего, это относится к схеме адресации, которая должна быть разработана таким образом, чтобы можно было проводить суммирование подсетей. Это позволит уменьшить таблицу маршрутизации и скрыть от маршрутизаторов более высоких уровней изменения в топологии.

Под избыточностью понимается создание резервных маршрутов. Избыточность повышает надежность сети. В то же время, она создает сложность для адресации и увеличивает трудоемкость администрирования сети. В курсовом проекте избыточность сети была на уровне доступа обеспечена добавлением резервных связей между коммутаторами зданий. Избыточность на уровне ядра обеспечивается провайдером.

Выбрана смешанная топология, в которую входят следующие топологии:

– «иерархическая звезда»;

– кольцо;

– «каждый с каждым».

2. Разработка проектных решений

2.1 Разработка и обоснование структуры сети

В данном курсовом проекте мы познакомимся только с офисами компании и возможно с провайдером . Хоть и главной сложностью в организации нашей сети является именно связь с заказчиком и в некоторых случаях объединение нашей сети с сетью заказчика и провайдера.

Начнем с представления програмной архитектуры обоих офисов

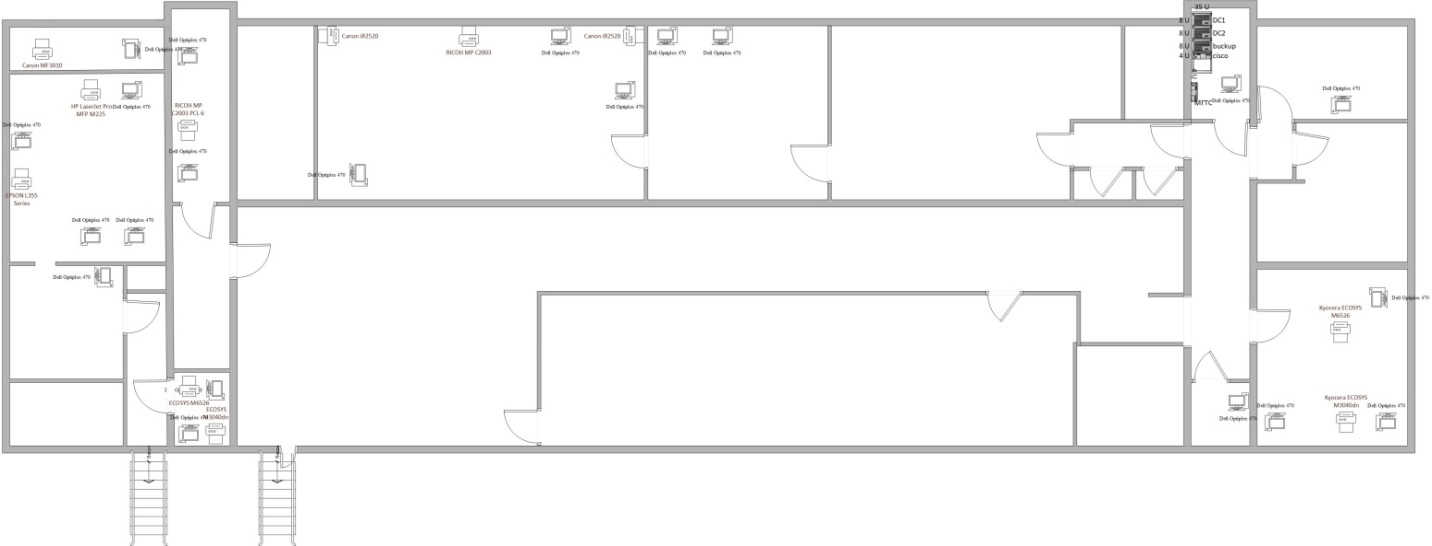

Рисунок 3. Схема представления программной архитектуры в 1-ом офисе .

Рисунок 3. Схема представления программной архитектуры в 1-ом офисе .

Первый офис (рисунок 3) является вторичным и по мимо админов тут еще сидят заправчики картриджей ( из нашей дочерней организации), менеджеры, специалисты тех. поддержки и т.д. В данном офисе находится сервер АИС (для автоматизирования приема и распределения заявок от заказчика), вторичные контрольные домена, сервер резервного копирования ,а также шлюз и маршрутизатор с настроеными резевными Vlan-нами для наших заказчиков и огромным количеством Nat пробросок.

Во втром офисе (рисунок 4) находится генеральный директор, начальники отделов, старшие системные администраторы и системные администраторы.

Так же здесь находится основной контроллер домена и его главный репликант, небольшой стек цисок для обеспечения доступа к некоторым нашим заказчикам, сервер бухгалтерии, веб-сервер, сервер терминалов и т.д.

Рисунок 4. Схема представления программной архитектуры во втором офисе.

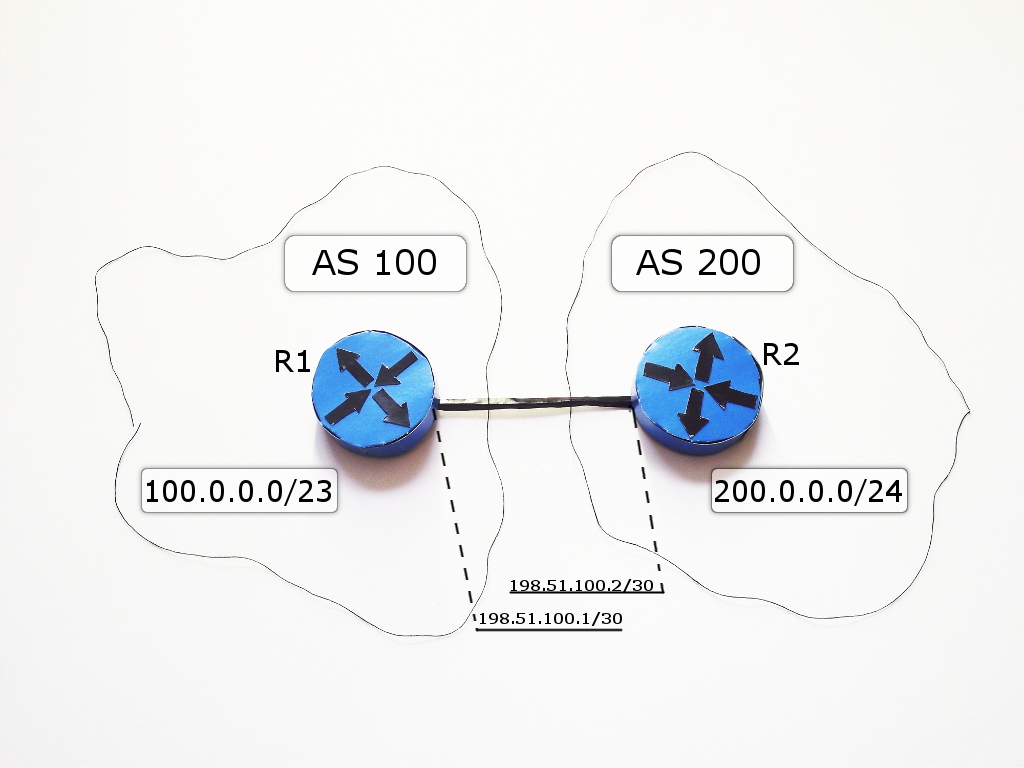

Теперь разберёмся со схемой маршрутизации (рисунок 5).

По данной схеме мы видим что-то похожее на трехуровневую модель cisco. Но в реальности тут все завязано на vlan-нах, маршрутизаторы и коммутаторы (управляемые) настроены как угодно. Потому что изначально сотрудников было намного больше, и каждый системный администратор пытался настроить по своему вопреки здравому смыслу и логике. Но по какой-то непонятной причине оно работает. В данном курсовом проекте мы попробуем организовать маршрутизацию в рамках двух офисов через протокол BGP, организовав две автономные системы. И выглядеть оно должно как показано на рисунке 6.

Рисунок 5 Предварительная схема маршрутизации

Рисунок 6 Схема маршрутизации с помощью протокола BGP

2.2Выбор и обоснование используемых протоколов

Почему именно BGP, а не OSPF или RIP?

Почему не оставить статичесскую маршрутизацию, а применить динамичесскую?

С этими вопросами я столкнулся сразу придя к генеральному директору с предложением модернизации сети.

Но отвечать начнем со второго вопроса

Статическая маршрутизация - вид маршрутизации, при котором маршруты указываются в явном виде при конфигурации маршрутизатора. Вся маршрутизация при этом происходит без участия каких-либо протоколов маршрутизации.

При задании статического маршрута указывается:

· Адрес сети (на которую маршрутизируется трафик), маска сети

· Адрес шлюза (узла), который способствует дальнейшей маршрутизации (или подключен к маршрутизируемой сети напрямую)

· (опционально) метрика (иногда именуется также "ценой") маршрута. При наличии нескольких маршрутов на одну и ту же сеть некоторые маршрутизаторы выбирают маршрут с минимальной метрикой

Статическая маршрутизация продолжает успешно использоваться при:

· -организации работы компьютерных сетей небольшого размера(1-2маршрутизатора)

· -на компьютерах (рабочих станциях) внутри сети. В таком случае обычно задается маршрут шлюза по умолчанию.

· -в целях безопасности - когда необходимо скрыть некоторые части составной корпоративной сети;

· -если доступ к подсети обеспечивается одним маршрутом, то вполне достаточно использовать один статический маршрут. Такой тип сети (подсети) носит названия тупиковой сети (stub network).

Динамическая маршрутизация — вид маршрутизации, при котором таблица маршрутизации редактируется программно.

При динамической маршрутизации происходит обмен маршрутной информацией между соседними маршрутизаторами, в ходе которого они сообщают друг другу, какие сети в данный момент доступны через них. Информация обрабатывается и помещается в таблицу маршрутизации. К наиболее распространенным внутренним протоколам маршрутизации относятся:

RIP (Routing Information Protocol) — протокол маршрутной информации OSPF (Open Shortest Path First) — протокол выбора кратчайшего маршрута EIGRP (Enhanced Interior Gateway Routing Protocol) — усовершенствованный протокол маршрутизации внутреннего шлюза IGRP (Interior Gateway Routing Protocol) — протокол маршрутизации внутреннего шлюза

А так как сеть у нас весьма большая иметь статичесскую маршрутизацию не имеет никакого смысла.

Теперь о выборе протокола:

Реально для наших целей подойдет только два:

1.OSPF

2. BGP

BGP (протокол пограничного шлюза) используется на краю вашей сети для подключения вашей сети к интернету

OSPF (Open Shortest Path First) используется внутри вашей сети

На краю вашей сети вы должны использовать маршрутизаторы для привязки BGP к OSPF и наоборот.

OSPF – это протокол IGP (внутренний шлюз), тогда как BGP является единственным реальным EGP (внешним протоколом шлюза).

Если вы выполняете внутреннюю маршрутизацию компании или кампуса, вам нужно использовать OSPF. Обычно BGP требуется на краю который смотрит в интернет. В сетях малого и среднего размера статические маршруты снаружи обычно предпочтительнее настройки BGP. Если у вас сложная многомаршрутная сеть , независимо от его размера, вы можете рассмотреть BGP.

Вы действительно не захотите использовать IGRP – это устаревший, более старый протокол из собственного EIGRP Cisco (также являющийся собственностью). EIGRP является надежным, достаточно интуитивным и сравнимым по производительности с OSPF, но работает только на оборудовании Cisco.

Я бы не рекомендовал IS-IS для большинства проектов. IS-IS является протоколом состояния связи, например OSPF, но используется редко, как правило, только в интернет-провайдерах (хотя некоторые из них называют его широко распространенным, протоколом маршрутизации). Вы можете, конечно, использовать его, если он доступен на вашей платформе, но будут трудносити с устранениим неполадок.

RIP подходит и подходит для небольшой сети хотя на Linux (и на большинстве современных платформ) вы фактически используете RIPv2 . Это проще настроить, чем упомянутые выше, хотя он больше не используется за пределами небольших сетевых развертываний из-за его ограничений. OSPF – это стандарт IGP, не зависящий от поставщика (т. е. Не принадлежащий Cisco), и может быть сложным, в зависимости от ваших потребностей.

Для использования IBGP вы должны создавать взаимосвязи между граничными маршрутизаторами, и для тех пограничных маршрутизаторов, которые смогут установить этот пиринг, они также должны запустить IGP, такие как OSPF, RIP или ISIS. Никто не управляет IBGP самостоятельно, без надлежащего IGP. IBGP обычно работает только на граничных маршрутизаторах и любых отражателях маршрута в AS … не на всех маршрутизаторах, тогда как OSPF и т.п. работают на всех маршрутизаторах.

Я никогда не видел, в которой работает только IBGP. Фактически это практически невозможно, поскольку BGP полагается на существующую таблицу маршрутизации, чтобы выяснить, как направиться к следующему одноранговому IBGP. Для записи IBGP обменяет гораздо больше информации, чем OSPF, что означает дополнительные накладные расходы.

В итоге мы все равно выбираем BGP.

2.3 Выбор и обоснование решений по техническому и программному обеспечению сети

Так как для экспериментов никто не будет закупать оборудование мы работаем с тем что есть соответственно характеристики оборудования описаны в таблицах 1-8.

Таблица 1

Системный блок ПК TopComp MG 5567683

|

Характеристика |

Значение |

|

Процессор |

Intel Core i5 7500 |

|

Тактовая частота процессора |

3.4 ГГц |

|

Кол-во ядер |

4 ядра |

|

Кэш |

6 Мб |

|

Сокет |

s1151 |

|

Чипсет |

Intel D250 |

|

Сокет |

S1151 |

|

Форм-фактор |

mATX |

|

Тип памяти |

DDR4 |

|

Интерфейс |

USB 2.0, USB 3.0, DVI |

|

Сеть |

Enternet 1000Мбит/с |

|

Аудио |

5.1 CH High Definition Audio |

|

Оперативная память |

8 Гб |

|

Тип памяти |

DDR4 |

|

Частота памяти |

2133 МГц |

|

Жетский диск |

1000Гб |

|

Скорость вращения ж/д |

7200 об/мин |

|

Форм-фактор HDD |

3.5 |

|

Видеокарта |

NVIDIA GeForce GTX 1060 - 3072 Мб |

|

Объем видеопамяти |

3072 Мб |

|

Интерфейсы |

DVI, HDMI, DisplayPort |

|

Корпус |

Zalman ZM-T4 - 530W |

|

Мощность блока питания |

530W |

|

Типоразмер корпуса |

Mini-Tower |

|

Форм-фактор |

mATX |

|

Интерфейсы на лицевой панели |

2 х USB, Наушники, Микрофон |

|

Оптический привод |

No DVD |

|

OC |

Windows 7 Pro для 1 языка |

Таблица 2

Сервер Dell PowerEdge R730XD

|

Характеристика |

Значение |

|

Корпус |

|

|

Тип корпуса |

Rack |

|

Монтаж в стойку |

2U |

|

Процессоры |

|

|

Для процессоров |

Intel Xeon |

|

Модель процессора |

E5-2650 v4 |

|

Процессор, кэш |

30Mb |

|

Процессор, кол-во |

ядер 12 |

|

Установлено процессоров |

2 |

|

Частота одного установленного процессора |

2.2 ГГц |

|

Максимально процессоров |

2 |

|

Память |

|

|

Тип памяти |

DDR4 |

|

Количество слотов памяти |

24 |

|

Максимальный объем памяти |

3 Тб |

|

Установленные модули памяти |

24 x 32 ГБ |

|

ОЗУ, доп.параметр1 |

2R |

|

ОЗУ, доп.параметр2 |

RD |

|

ОЗУ, частота |

2.4 ГГц |

|

Жесткие диски |

|

|

Максимально HDD (2.5") |

2 |

|

Максимально HDD (3.5") |

12 |

|

Тип HDD |

NLSAS |

|

HDD, размерность |

3.5" |

|

HDD, cкорость вращения шпинделя |

7.2K |

|

Установлено HDD |

4 |

|

Емкость одного установленного HDD |

4 Тб |

|

Тип второго HDD |

SAS |

|

HDD (дополнительно), размер |

2.5" |

|

HDD (дополнительно) скорость вращения шпинделя 10K |

|

|

Количество дополнительных HDD |

2 |

|

Емкость 1 дополнительного установленного HDD |

1.2 Тб |

|

Горячая замена HDD |

ДА |

|

RAID контроллер |

H730p |

|

Поддержка RAID 0 |

есть |

|

Поддержка RAID 1 |

есть |

|

Поддержка RAID 5 |

есть |

|

Поддержка RAID 10 |

есть |

|

Сеть |

|

|

Сетевой интерфейс |

X540+I350 |

|

Прочее |

|

|

Плата удаленного управления |

iD8En |

|

Операционная система |

Windows Server 2008 R2 x64 |

|

Блок питания |

|

|

БП, тип |

Platinum |

|

Установлено БП |

2 |

|

Максимальное количество БП |

2 |

|

Мощность одного установленного БП |

1100 Вт |

|

Горячая замена БП |

ДА |

|

Прочее |

|

|

Плата удаленного управления |

iD9En |

Таблица 3

Сервер Dell PowerEdge R740xd

|

Характеристика |

Значение |

|

Корпус |

|

|

Тип корпуса |

Rack |

|

Монтаж в стойку |

2U |

|

Процессоры |

|

|

Для процессоров |

Intel Xeon |

|

Модель процессора |

Silver 4114 |

|

Процессор, кэш |

14MB |

|

Процессор, кол-во ядер |

10 |

|

Установлено процессоров |

2 |

|

Частота одного установленного процессора |

2.2 ГГц |

|

Максимально процессоров |

2 |

|

Память |

|

|

Тип памяти |

DDR4 |

|

Количество слотов памяти |

24 |

|

Максимальный объем памяти |

3 Тб |

|

Установленные модули памяти |

2 x 16 ГБ |

|

ОЗУ, частота |

2.6 ГГц |

|

Жесткие диски |

|

|

Тип HDD |

SAS |

|

HDD, размерность |

2.5" |

|

HDD, cкорость вращения шпинделя |

10K |

|

Установлено HDD |

1 |

|

Емкость одного установленного HDD |

1.2 Тб |

|

Горячая замена HDD |

ДА |

|

RAID контроллер |

H730p FP |

|

Поддержка RAID 0 |

есть |

|

Поддержка RAID 1 |

есть |

|

Поддержка RAID 5 |

есть |

|

Поддержка RAID 10 |

есть |

|

Сеть |

|

|

Сетевой интерфейс |

5720 4P |

|

Прочее |

|

|

Плата удаленного управления |

iD9En |

|

Операционная система |

|

|

Windows Sever 2008 R2 x64 |

|

|

Блок питания |

|

|

Установлено БП |

2 |

|

Максимальное количество БП |

2 |

|

Мощность одного установленного БП |

750 Вт |

|

Горячая замена БП |

ДА |

Таблица 4

Коммутатор HP A5800-24G-SFP (JC103A)

|

Характеристика |

Значение |

|

Общие характеристики |

|

|

Тип устройства |

коммутатор (switch) |

|

Возможность установки в стойку |

есть |

|

Количество слотов для дополнительных интерфейсов |

4 |

|

Объем оперативной памяти |

512 Мб |

|

Объем флеш-памяти |

512 Мб |

|

LAN |

|

|

Количество портов коммутатора |

24 x Ethernet 10/100/1000 Мбит/сек |

|

Количество uplink/стек/SFP-портов и модулей |

4 |

|

Максимальная скорость uplink/SFP-портов |

10 Гбит/сек |

|

Внутренняя пропускная способность |

208 Гбит/сек |

|

Размер таблицы MAC адресов |

16384 |

|

Управление |

|

|

Консольный порт |

есть |

|

Web-интерфейс |

есть |

|

Поддержка Telnet |

есть |

|

Поддержка SNMP |

есть |

|

Дополнительно |

|

|

Поддержка стандартов |

Auto MDI/MDIX |

|

Размеры (ШxВxГ) |

440 x 44 x 427 мм |

|

Вес |

8.5 кг |

Таблица 5

Коммутатор Cisco WS-C3750E-48TD-E

|

Характеристика |

Значение |

|

Общие характеристики |

|

|

Тип устройства |

коммутатор (switch) |

|

Возможность установки в стойку |

есть |

|

Объем оперативной памяти |

256 Мб |

|

Объем флеш-памяти |

64 Мб |

|

LAN |

|

|

Количество портов коммутатора |

48 x Ethernet 10/100/1000 Мбит/сек |

|

Количество uplink/стек/SFP-портов и модулей |

2 |

|

Максимальная скорость uplink/SFP-портов |

10/100/1000 Мбит/сек |

|

Поддержка работы в стеке |

есть |

|

Внутренняя пропускная способность |

160 Гбит/сек |

|

Управление |

|

|

Консольный порт |

есть |

|

Web-интерфейс |

есть |

|

Поддержка Telnet |

|

|

Поддержка SNMP |

есть |

|

Тип управления |

уровень 3 |

|

Маршрутизатор |

|

|

Статическая маршрутизация |

есть |

|

Протоколы динамической маршрутизации |

RIP v1, RIP v2, OSPF |

|

Поддержка VPN pass through |

есть |

|

Дополнительно |

|

|

Поддержка IPv6 |

есть |

|

Поддержка стандартов |

Auto MDI/MDIX, Jumbo Frame, IEEE 802.1p (Priority tags), IEEE 802.1q (VLAN), IEEE 802.1d (Spanning Tree), IEEE 802.1s (Multiple Spanning Tree), Link Aggregation Control Protocol (LACP) |

|

Размеры (ШxВxГ) |

445 x 44 x 442 мм |

|

Вес |

8.6 кг |

Таблица 6

МФУ HP Color LaserJet Enterprise M577c

|

Характеристика |

Значение |

|

Общие характеристики |

|

|

Устройство |

принтер/сканер/копир |

|

Тип печати |

цветная |

|

Технология печати |

лазерная |

|

Размещение |

настольный |

|

Область применения |

средний офис |

|

Количество страниц в месяц |

80000 |

|

Принтер |

|

|

Максимальный формат |

A4 |

|

Максимальный размер отпечатка |

216 × 356 мм |

|

Автоматическая двусторонняя печать |

есть |

|

Количество цветов |

4 |

|

Максимальное разрешение для ч/б печати |

1200x1200 dpi |

|

Максимальное разрешение для цветной печати |

1200x1200 dpi |

|

Скорость печати |

38 стр/мин (ч/б А4), 38 стр/мин (цветн. А4) |

|

Время выхода первого отпечатка |

5.60 c (ч/б), 6.90 c (цветн.) |

|

Сканер |

|

|

Тип сканера |

планшетный/протяжный |

|

Максимальный формат оригинала |

A4 |

|

Максимальный размер сканирования |

216x356 мм |

|

Разрешение сканера |

600x600 dpi |

|

Устройство автоподачи оригиналов |

двустороннее |

|

Емкость устройства автоподачи оригиналов |

100 листов |

|

Скорость сканирования (цветн.) |

38 изобр/мин |

|

Скорость сканирования (ч/б) |

43 изобр/мин |

|

Отправка изображения по e-mail |

есть |

|

Копир |

|

|

Максимальное разрешение копира (ч/б) |

600x600 dpi |

|

Максимальное разрешение копира (цветн.) |

600x600 dpi |

|

Скорость копирования |

38 стр/мин (ч/б А4), 38 стр/мин (цветн. А4) |

|

Изменение масштаба |

25-400 % |

|

Шаг масштабирования |

1 % |

|

Максимальное количество копий за цикл |

9999 |

|

Лотки |

|

|

Подача бумаги |

650 лист. (стандартная), 2300 лист. (максимальная) |

|

Вывод бумаги |

250 лист. (стандартный), 250 лист. (максимальный) |

|

Емкость лотка ручной подачи |

100 лист. |

|

Расходные материалы |

|

|

Плотность бумаги |

60-199 г/м2 |

|

Печать на: |

карточках, пленках, этикетках, глянцевой бумаге, конвертах, матовой бумаге |

|

Ресурс цветного картриджа/тонера |

5000 страниц |

|

Ресурс ч/б картриджа/тонера |

6000 страниц |

|

Количество картриджей |

4 |

|

Тип картриджа/тонера |

черный HP 508A CF360A (6000 стр.), HP 508X CF360X (12 500 стр.); голубой HP 508A CF361A (5000 стр.), HP 508X CF361X (9500 стр.); желтый HP 508A CF362A (5000 стр.), HP 508X CF362X (9500 стр.); пурпурный HP 508A CF363A (5000 стр.), HP 508X CF363X (9500 стр.) |

|

Память/Процессор |

|

|

Объем памяти |

1792 МБ, максимальный 2560 МБ |

|

Емкость жесткого диска |

320 ГБ |

|

Частота процессора |

1200 МГц |

|

Интерфейсы |

|

|

Интерфейсы |

Ethernet (RJ-45), USB 2.0 |

|

Поддержка AirPrint |

есть |

|

Прямая печать |

есть |

|

Веб-интерфейс |

есть |

|

Шрифты и языки управления |

|

|

Поддержка PostScript |

есть |

|

Поддержка |

PostScript 3, PCL 5e, PCL 5c, PCL 6, PDF |

|

Дополнительная информация |

|

|

Поддержка ОС |

Windows, Linux, Mac OS, iOS |

|

Отображение информации |

цветной ЖК-дисплей |

|

Диагональ дисплея |

8 дюйм. |

|

Потребляемая мощность (при работе) |

692 Вт |

|

Потребляемая мощность (в режиме ожидания) |

47.3 Вт |

|

Уровень шума при работе |

51 дБ |

|

Габариты (ШхВхГ) |

699x583x504 мм |

|

Вес |

38.6 кг |

Таблица 7

Маршрутизатор MIKROTIK CCR1036-12G-4S, белый

|

Характеристика |

Значение |

|

Описание |

Mikrotik RouterBOARD Cloud Core Router 1036-12G-4S является маршрутизатором операторского класса с мощным 36-ти ядерным процессором Tilera CPU! Беспрецедентная мощность и непревзойденная производительность — его главные характеристики, это устройство новый флагман Mikrotik. |

|

Входной интерфейс |

10/100/1000BASE-TX/SFP |

|

Оперативная память |

4 Гб |

|

Флеш-память |

1 Гб |

|

Безопасность |

|

|

Поддержка WPS |

есть |

|

Защита от атак Denial-of-service (DoS) |

есть |

|

Межсетевой экран (FireWall) |

есть |

|

Протоколы и функции |

|

|

Поддержка QoS |

есть |

|

Поддержка динамического DNS |

есть |

|

Поддержка UPnP |

есть |

|

Поддержка VPN |

есть |

|

WEB-интерфейс управления |

есть |

|

DHCP-сервер |

есть |

|

Порты |

|

|

Количество выходных портов 10/100/1000BASE-TX |

12 |

|

Кол-во портов USB 2.0 |

1 |

|

Особенности портов |

4 SFP разъема поддерживающие модули 10/100/1000Mbps 1 serial порт DB9 RS232C |

|

Особенности |

|

|

Предназначено для установки |

в помещениях |

|

Особенности |

корпус для монтажа в 19" стойку высотой 1U (уши в комплекте) |

|

Преимущества |

2 SODIMM DDR3 слота с предустановленными 2x 2GB DDR3 10600 (всего 4GB) |

|

Корпус |

|

|

Цвет |

белый |

|

Размер (ШхВхГ) |

355 х 55 х 145 мм |

|

Вес |

2300 грамм |

|

Гарантия |

12 мес. |

Таблица 8

Маршрутизатор MIKROTIK RB1100AHX4, серый

|

Характеристика |

Значение |

|

Основные характеристики |

|

|

Описание |

Модель Mikrotik RB1100AHx4 оснащена новым процессором Annapurna Alpine AL21400 с 4 ядрами Cortex A15 с тактовой частотой 1.4 ГГц, 1 GB оперативной памяти, 13 гигабитными Ethernet портами, несколькими высокоскоростными разъёмами для накопителей (2х SATA 3 и 2х M.2) |

|

Входной интерфейс |

10/100/1000BASE-TX |

|

Название процессора |

Annapurna Alpine AL21400 |

|

Частота процессора |

1400 МГц |

|

Количество ядер процессора |

четырехъядерный |

|

Оперативная память |

1 Гб |

|

Флеш-память |

128 Мб |

|

Безопасность |

|

|

Поддержка WPS |

есть |

|

Защита от атак Denial-of-service (DoS) |

есть |

|

Межсетевой экран (FireWall) |

есть |

|

Протоколы и функции |

|

|

Поддержка QoS |

есть |

|

Поддержка динамического DNS |

есть |

|

Поддержка UPnP |

есть |

|

Поддержка протокола IPv6 |

есть |

|

Поддержка VPN |

есть |

|

DHCP-сервер |

есть |

|

Порты |

|

|

Количество выходных портов 10/100BASE-TX |

13 |

|

Особенности |

|

|

Поддержка Power over Ethernet (PoE) |

есть |

|

Предназначено для установки |

в помещениях |

|

Корпус |

|

|

Цвет |

серый |

|

Размер (ШхВхГ) |

444 х 47 х 148 мм |

|

Вес |

1200 грамм |

|

Гарантия |

|

2.4.Контрольный пример реализации сети и его описание

Так вот для того, чтобы нам из своей AS передать информацию об этих публичных адресах в другую AS и используется BGP. Теперь главный вопрос, а зачем BGP, почему не взять пресловутый OSPF или вообще статику? Если говорить о OSPF/IS-IS, то это Link-State алгоритмы, которые подразумевают что каждый маршрутизатор знает топологию всей сети. Представляем себе миллионы маршрутизаторов в Интернете и отказываемся от идеи использовать Link State для этих целей вообще. Вообще OSPF при маршрутизации между area'ми является фактически distance vector протоколом. Гипотетически, можно было бы заменить «AS» на «Area» в плане глобальной маршрутизации, но OSPF просто не предназначен для переваривания таких объемов маршрутной информации, да и нельзя выделить в интернете Area 0.

– IGP – это нечто интимное и каждому встречному ISP показывать его не стоит. Даже без AS ситуация, когда клиент поднимает IGP с провайдером, крайне редкая (за исключением L3VPN). Дело в том, что IGP не имеют достаточно гибкой системы управления маршрутами – для LS-протоколов это вообще знать (опять же можно фильтровать на границе зоны, но гибкости никакой).В итоге оказывается, что придётся открывать кому-то чужому потаённые части своей приватной сети или настраивать хитрые политики импорта между различными IGP-процессами.– В данный момент в интернете более 450 000 маршрутов. Если бы даже OSPF/ISIS могли хранить всю топологию Интернета, представьте, сколько времени заняла бы работа алгоритма SPF. Вот пример, чем может быть опасно использование IGP там, где напрашивается нечто глобальное. Поэтому нужен свой специальный протокол для взаимодействия между AS. Во-первых, он должен быть дистанционно-векторным – это однозначно. Маршрутизатор не должен делать расчёт маршрута до каждой сети в Интернете, он лишь должен выбрать один из нескольких предложенных. Во-вторых, он должен иметь очень гибкую систему фильтрации маршрутов. Мы должны легко определять, что светить соседям, а что не нужно выносить из избы.

В-третьих, он должен быть легко масштабируемым, иметь защиту от образования петель и систему управления приоритетами маршрутов.В-четвёртых, он должен обладать высокой стабильностью. Поскольку данные о маршрутах будут передаваться через среду, которая не всегда может обладать гарантированным качеством (за стык отвечают по крайней мере две организации), необходимо исключить возможные потери маршрутной информации. Ну и логичное, в-пятых, он должен понимать, что такое AS, отличать свою AS от чужих. BGP делится на IBGP и EBGP.IBGP необходим для передачи BGP-маршрутов внутри одной автономной системы. Да, BGP часто запускается и внутри AS. EBGP – это обычный BGP между автономными системами. На нём и остановимся.Установление BGP-сессии и процедура обмена маршрутами Возьмём типичную ситуацию, когда у нас подключение к шлюзу организовано напрямую.

Рисунок 7 Схема маршрутизации с помощью протокола BGP

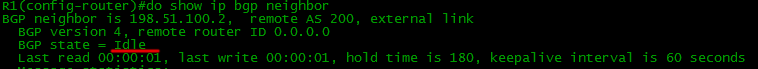

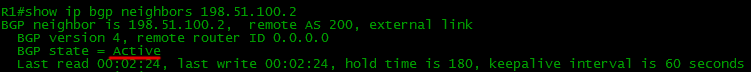

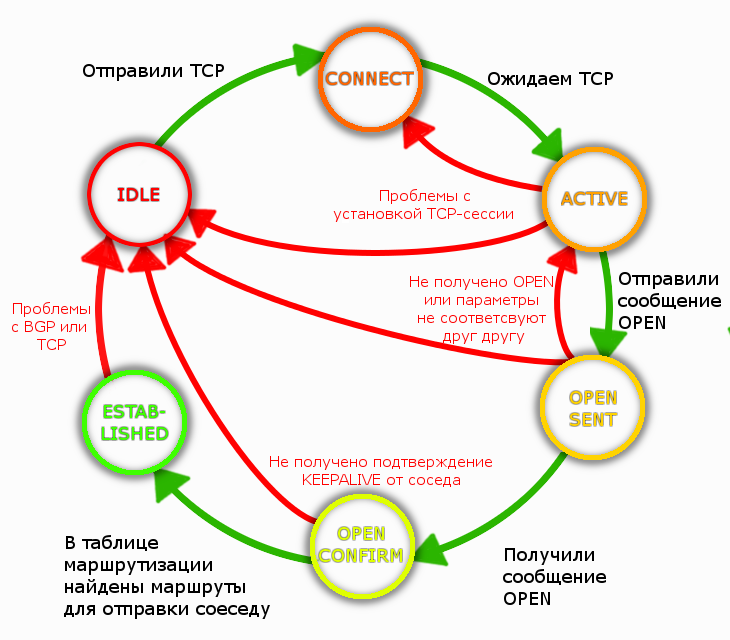

Устройства, между которыми устанавливается BGP-сессия называются BGP-пирами или BGP-соседями.BGP не обнаруживает соседей автоматически – каждый сосед настраивается вручную. Процесс установления отношений соседства происходит следующим образом:I) Изначальное состояние BGP-соседства – IDLE. Ничего не происходит.

Рисунок 8 BGP находится в соcтоянии IDLE, если нет маршрута к BGP-соседу.

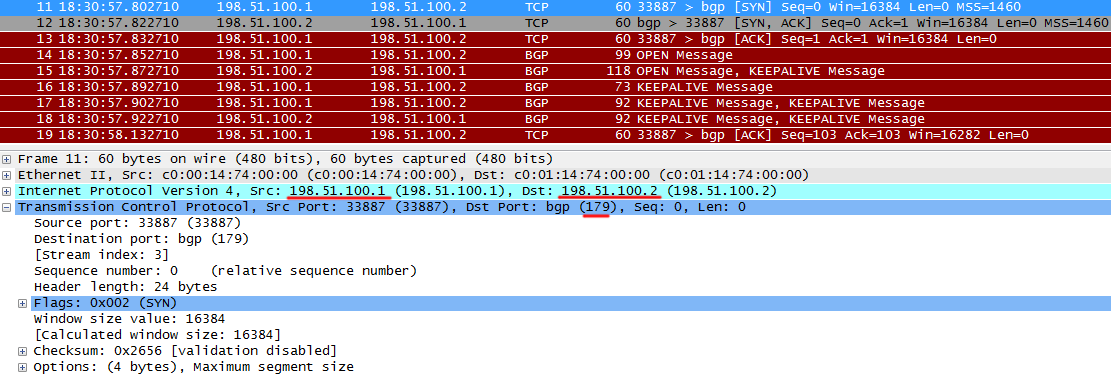

II) Для обеспечения надёжности BGP использует TCP.Это означает, что теоретически BGP-пиры могут быть подключены не напрямую, а, например, так .Но в случае подключения к провайдеру, как правило, берётся всё же прямое подключение, таким образом маршрут до соседа всегда есть, как подключенный непосредственно.

BGP-маршрутизатор (их также называют BGP-спикерами/speaker или BGP-ораторами) слушает и посылает пакеты на 179-й TCP портКогда слушает – это состояние CONNECT. В таком состоянии BGP находится очень недолго.Когда отправил и ожидает ответа от соседа – это состояние ACTIVE.

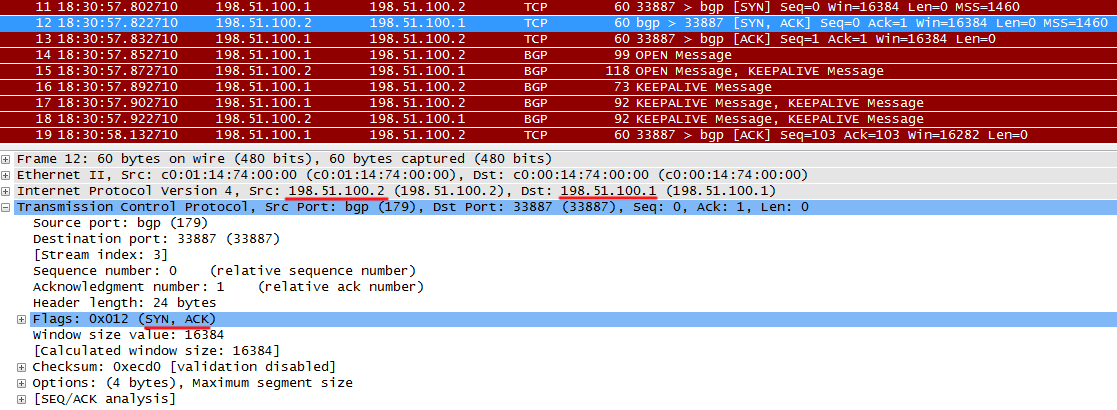

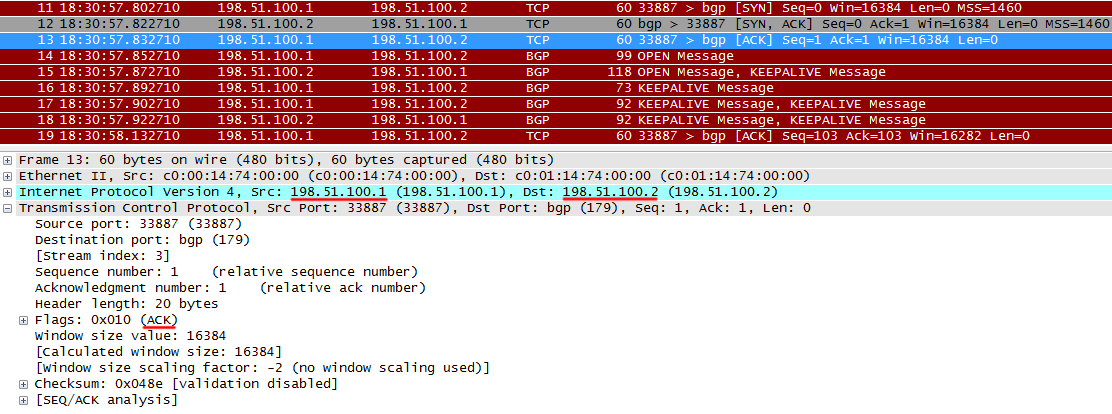

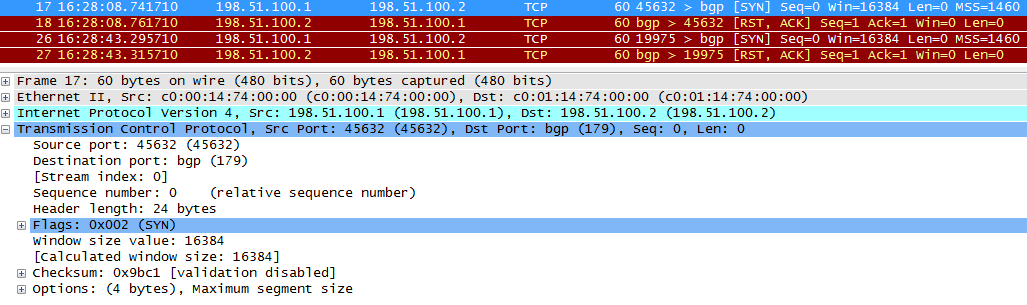

Рисунок 9 R1 отправляет TCP SYN на порт 179 соседа, инициируя TCP-сессию. Рисунок 10 R2 возвращает TCP ACK, мол, всё получил, согласен и свой TCP SYN.

Рисунок 10 R2 возвращает TCP ACK, мол, всё получил, согласен и свой TCP SYN. Рисунок 11 R1 тоже отчитывается, что получил SYN от R2.

Рисунок 11 R1 тоже отчитывается, что получил SYN от R2. Рисунок 12 TCP-сессия установлена.

Рисунок 12 TCP-сессия установлена.

В состоянии ACTIVE BGP может подвиснуть, если

нет IP-связности с R2

BGP не запущен на R2

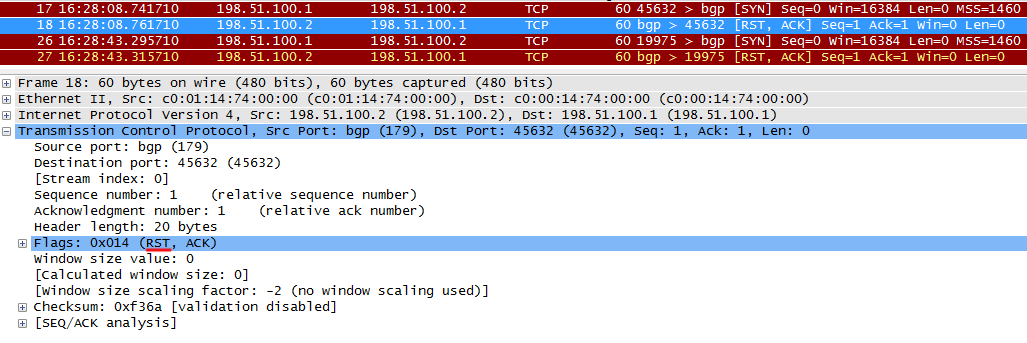

порт 179 закрыт ACLВот пример неуспешного установления TCP-сессии. BGP будет в состоянии ACTIVE, иногда переключаясь на IDLE и снова обратно.TCP SYN отправлен с R1 на R2. Рисунок 13 На R2 не запущен BGP, и R2 возвращает ACK, что получен SYN от R1 и RST, означающий, что нужно сбросить подключение.

Рисунок 13 На R2 не запущен BGP, и R2 возвращает ACK, что получен SYN от R1 и RST, означающий, что нужно сбросить подключение. Рисунок 14 R1 будет пытаться снова установить TCP-сессию.

Рисунок 14 R1 будет пытаться снова установить TCP-сессию.

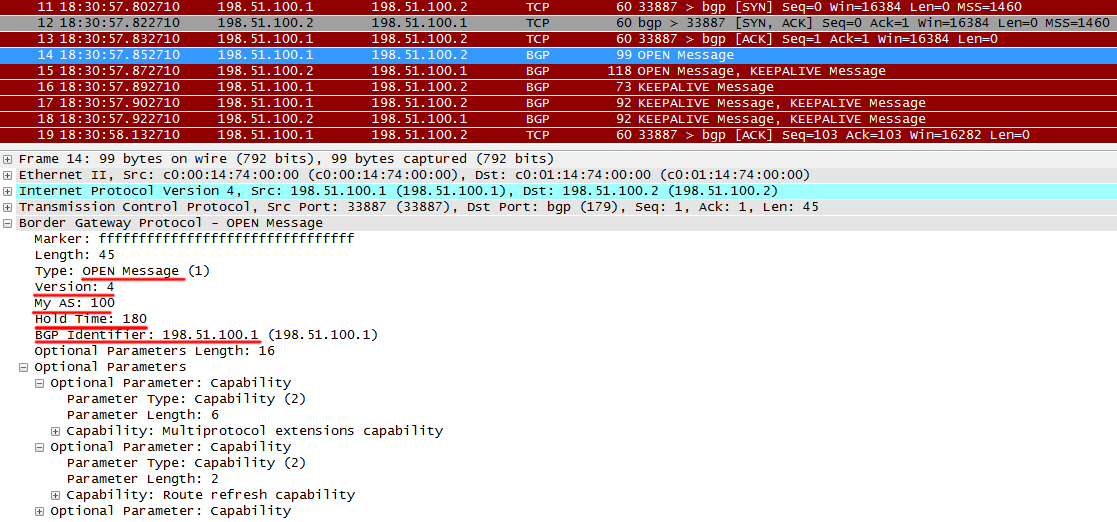

Рядовая практика для провайдера вешать на все свои внешние интерфейсы, торчащие в «мир» ACL.III) После того, как TCP-сессия установлена, BGP-ораторы начинают обмен сообщениями OPEN.OPEN – первый тип сообщений BGP. Они отсылаются только в самом начале BGP-сессии для согласования параметров.

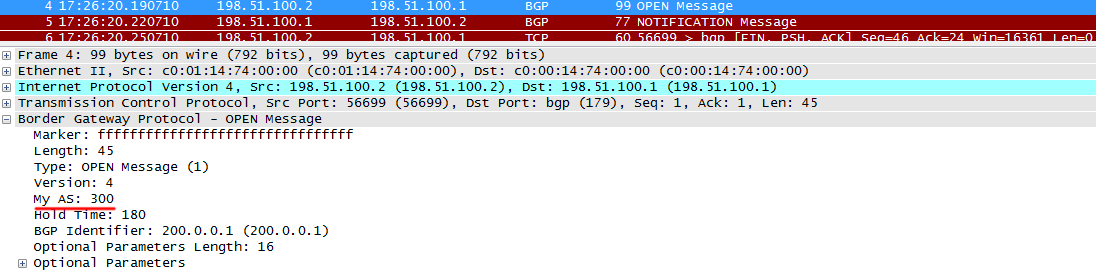

Рисунок 15 номер AS, Hold Timer и Router ID

В нём передаются версия протокола, номер AS, Hold Timer и Router ID. Чтобы BGP-сессия поднялась, должны соблюдаться следующие условия:

Версии протокола должна быть одинаковой. Маловероятно, что это будет иначе

- Номера AS в сообщении OPEN должны совпадать с настройками на удалённой стороне

- Router ID должны различаться

Также внизу вы можете увидеть поддерживает ли маршрутизатор дополнительные возможности протокола.

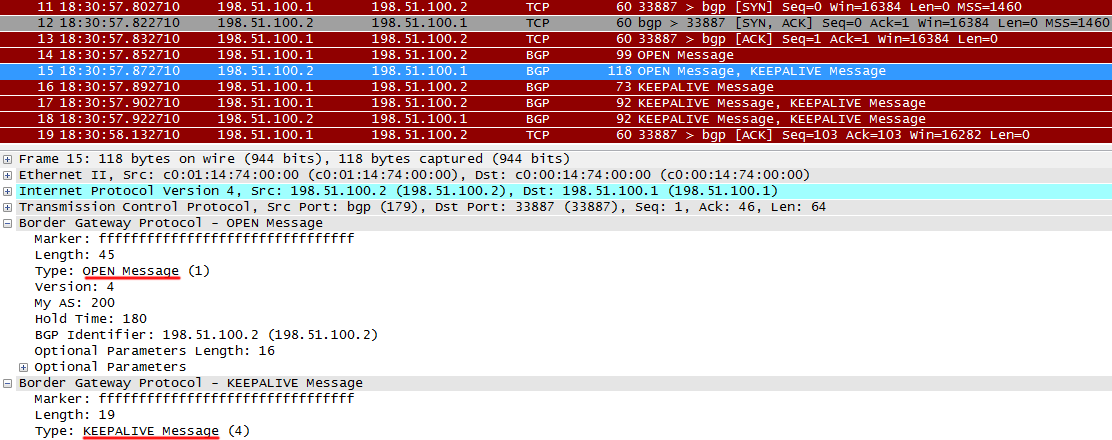

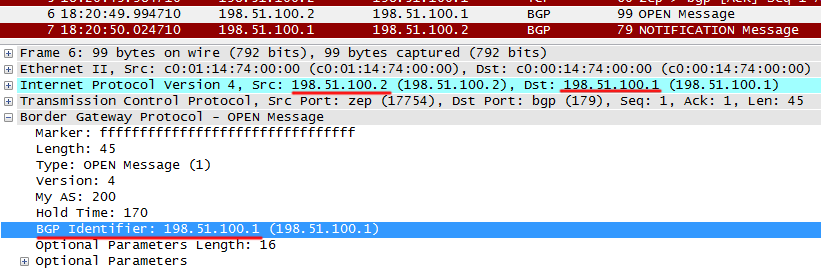

Получив OPEN от R1, R2 отправляет свой OPEN, а также KEEPALIVE, говорящий о том, что OPEN от R1 получен – это сигнал для R1 переходить к следующему состоянию – Established.

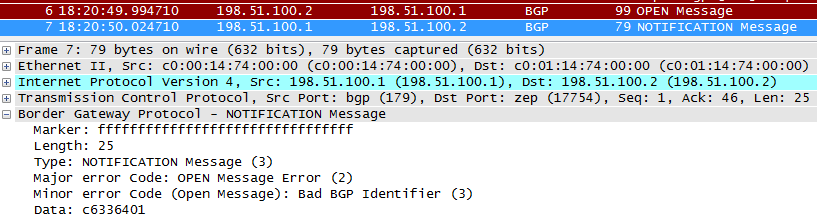

Рисунок 16 примеры неконсистентности параметров

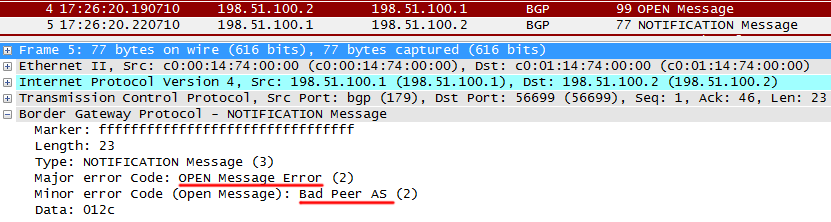

Вот примеры неконсистентности параметров: а) некорректная AS (На R2 настроена AS 300, тогда, как на R1 считается, что данный сосед находится в AS 200):R2 отправляет обычный OPEN

Рисунок 16 отправка сообщения NOTIFICATION.

R1 замечает, что AS в сообщении не совпадает с настроенным, и сбрасывает сессиию, отправляя сообщение NOTIFICATION. Они отправляются в случае каких-либо проблем, чтобы разорвать сессию.

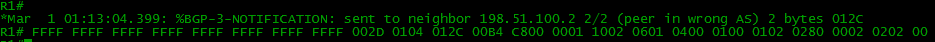

Рисунок 17 пример настройки BGP

При этом в консоли R1 появляются следующие сообщения:

Рисунок 18 пример настройки BGP

Рисунок 18 пример настройки BGP

б) одинаковый Router IDR2 отправляет в OPEN Router ID, который совпадает с ID R1:

Рисунок 19 пример настройки BGP

R1 возвращает NOTIFICATION, мол, опух?!

Рисунок 20 пример настройки BGP

При этом в консоли будут следующего плана сообщения:

Рисунок 21 пример настройки BGP

После таких ошибок BGP переходит сначала в IDLE, а потом в ACTIVE, пытаясь заново установить TCP-сессию и затем снова обменяться сообщениями OPEN, вдруг, что-то изменилось?

Когда сообщение Open отправлено – это состояние OPEN SENT.

Когда оно получено – это сотояние OPEN CONFIRM.

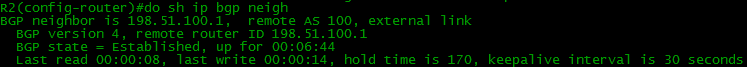

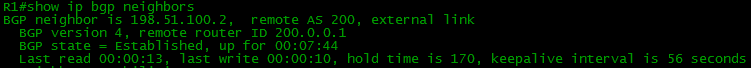

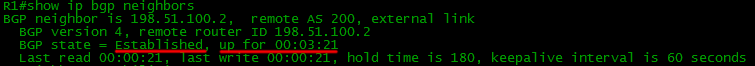

Если Hold Timer различается, то выбран будет наименьший. Поскольку Keepalive Timer не передаётся в сообщении OPEN, он будет рассчитан автоматически (Hold Timer/3). То есть Keepalive может различаться на соседях

Вот пример: на R2 настроены таймеры так: Keepalive 30, Hold 170.

Рисунок 22 пример настройки BGP

R2 отправляет эти параметры в сообщении OPEN. R1 получает его и сравнивает: полученное значение – 170, своё 180. Выбираем меньшее – 170 и вычисляем Keepalive таймер:

Рисунок 23 пример настройки BGP

Это означает, что R2 свои Keepalive’ы будет рассылать каждые 30 секунд, а R1 – 56. Но главное, что Hold Timer у них одинаковый, и никто из них раньше времени не разорвёт сессию.

Увидеть состояние OPENSENT или OPENCONFIRM практически невозможно – BGP на них не задерживается.

IV) После всех этих шагов они переходят в стабильное состояние ESTABLISHED.

Это означает, что запущена правильная версия BGP и все настройки консистентны.

Для каждого соседа можно посмотреть Uptime – как долго он находится в состоянии ESTABLISHED.

Рисунок 24 пример настройки BGP

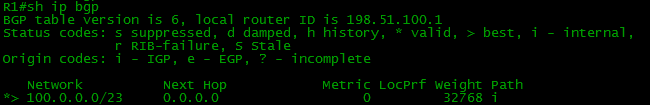

V)В первые мгновения после установки BGP-сессии в таблице BGP только информация о локальных маршрутах.

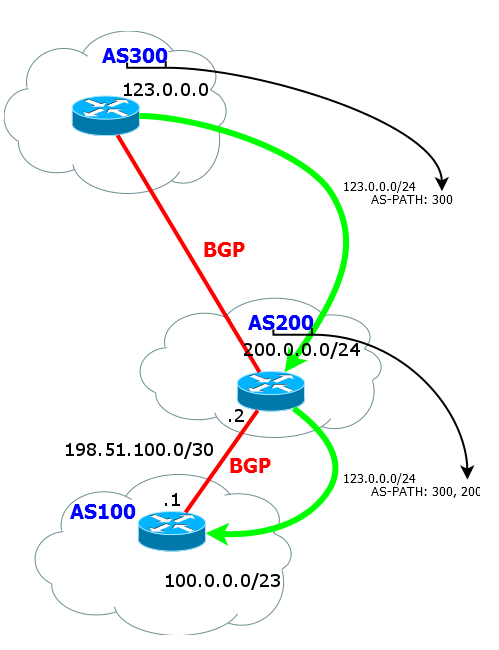

Рисунок 25 пример настройки BGP

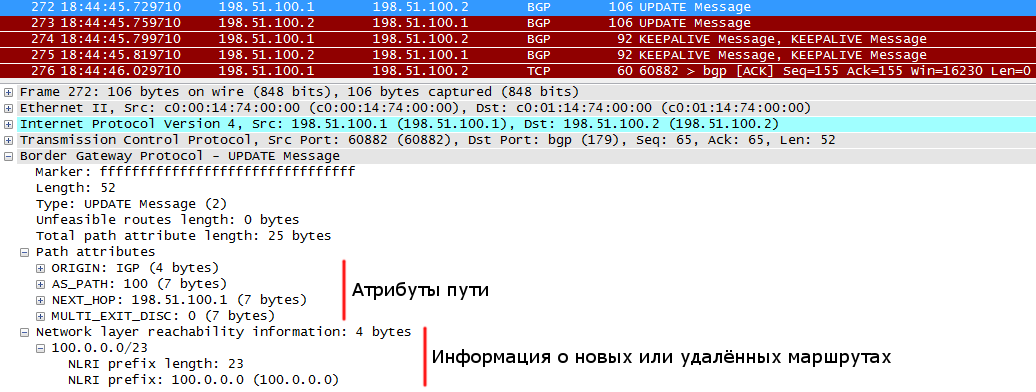

Можно переходить к обмену маршрутной информацией.Для это используются сообщения UPDATE

Каждое сообщение UPDATE может нести информацию об одном новом маршруте или о удалении группы старых. Причём одновременно.

Рисунок 26 пример настройки BGP

Разберём их поподробнее.

R1 передаёт маршрутную информацию на R2.

Первый плюсик в сообщении UPDATE – это атрибуты пути. Мы их подробно рассмотрим позже, но вам уже должны быть поняты два из них. AS_PATH означает, что маршрут пришёл из AS с номером 100.

NEXT_HOP – что логично, информация для R2, что указывать в качестве шлюза для данного маршрута. Теоретически здесь может быть не обязательно адрес R1.Атрибут ORIGIN сообщает о происхождении маршрута:

- IGP – задан вручную командой network или получен по BGP

- EGP – этот код вы никогда не встретите, означает, что маршрут получен из устаревшего протокола, который так и назывался – “EGP”, и был полностью повсеместно заменен BGP

- Incomplete – чаще всего означает, что маршрут получен через редистрибьюцию

Второй плюсик – это собственно информация о маршрутах – NLRI – Network Layer Reachability Information. Собственно, наша сеть 100.0.0.0/23 тут и указана.

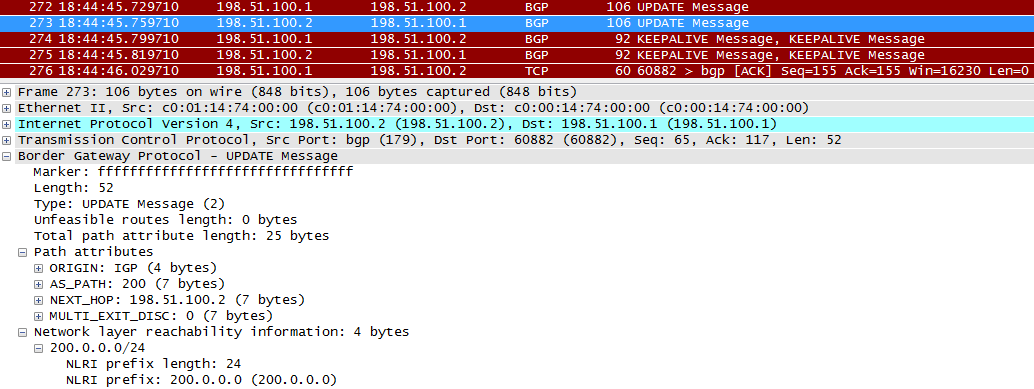

Ну и UPDATE от R2 к R1.

Рисунок 27 пример настройки BGP

Нижеидущие KEEPALIVIE – это своеобразные подтверждения, что информация получена.

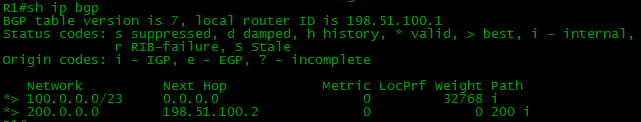

Информация о сетях появилась теперь в таблице BGP:

Рисунок 28 пример настройки BGP

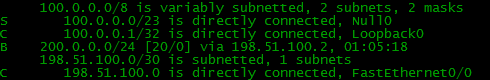

И в таблице маршрутизации:

Рисунок 29 пример настройки BGP

UPDATE передаются при каждом изменении в сети до тех пор пока длится BGP-сессия. Заметьте, никаких синхронизаций таблиц маршрутизации нет, в отличии от какого-нибудь OSPF. Это было бы технически глупо – полная таблица маршрутов BGP весит несколько десятков мегабайтов на каждом соседе. VI) Теперь, когда всё хорошо, каждый BGP-маршрутизатор регулярно будет рассылать сообщения KEEPALIVE. Как и в любом другом протоколе это означает: «Я всё ещё жив». Это происходит с истечением таймера Keepalive – по умолчанию 60 секунд.

Если BGP-сессия устанавливается нормально, но потом рвётся и это повторяется с некой периодичностью – верный знак, что не проходят keepalive. Скорее всего, период цикла – 3 минуты (таймер HOLD по умолчанию). Искать проблему надо на L2. Например, это может быть плохое качество связи, перегрузки на интерфейсе или ошибки CRC.

Ещё один тип сообщений BGP – ROUTE REFRESH – позволяет запросить у своих соседей все маршруты заново без рестарта BGP процесса. Подробнее обо всех типах сообщений BGP. Полная FSM (конечный автомат) для BGP выглядит так:

Рисунок 30 пример настройки BGP

Вопрос на засыпку: Предположим, что Uptime BGP-сессии 24 часа. Какие сообщения гарантировано не передавались между соседями последние 12 часов?

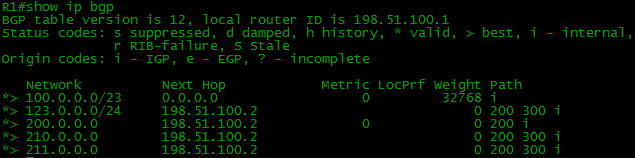

И посмотрим, что из себя представляет таблица маршрутов BGP на маршрутизаторе R1:

Рисунок 31 пример настройки BGP

Как видите, маршрут представляет из себя вовсе не только NextHop или просто список устройств до нужной подсети. Это список AS. Иначе он называется AS-Path.То есть, чтобы попасть в сеть 123.0.0.0/24 мы должны отправить пакет наружу, преодолеть AS 200 и AS 300. AS-path формируется

следующим образом:а) пока маршрут гуляет внутри AS, список пустой. Все маршрутизаторы понимают, что полученный маршрут из этой же ASб) Как только маршрутизатор анонсирует маршрут своему внешнему соседу, он добавляет в список AS-path номер своей AS. в) внутри соседской AS, список не меняется и содержит только номер изначальной ASг) когда из соседской AS маршрут передаётся дальше в начало списка добавляется номер текущей AS.

Рисунок 32 пример настройки BGP

И так далее. При передаче маршрута внешнему соседу номер AS всегда добавляется в начало списка AS-path. То есть фактически это стек.

AS-path нужен не просто для того, чтобы маршрутизатор R1 знал путь до конечной сети – ведь по сути Next Hop достаточно – каждый маршрутизатор решение по-прежнему принимает на основе таблицы маршрутизации. На самом деле тут преследуются две более важные цели:

1) Предотвращение петель маршрутизации. В AS-Path не должно быть повторяющихся номеров На самом деле ASN может повторяться в AS-Path в двух случаяха) Когда вы используете AS-Path Prepend, о котором ниже.б) Когда вы хотите соединить два куска одной AS, не имеющих прямой связи друг сдругом.

2) Выбор наилучшего маршрута. Чем короче AS-Path, тем предпочтительнее маршрут

ЗАКЛЮЧЕНИЕ

В итоге мы получили не 2, а 3 настроенные AS, большая часть фактической настройки не была отражена в курсовой работе потому что не была разрешена к разглашению. Соответственно по факту настройка BPG была произведена полностью и в итоге охватила намного больше созданных Автономных систем. В дальнейшем будет производится и дальнейшее модернизирование сети.

Список использованной литературы

- . Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 4-е изд./В.Г. Олифер, Н. А. Олифер.— Санкт-Петербург: Питер, 2010. — 944 с.: ил.

- Таненбаум, Э., Компьютерные сети. 5-е изд./ Э. Таненбаум, Д. Уэзерхолл— Санкт-Петербург.: Питер, 2016. — 960 с.: ил.

- Палмер, М. Проектирование и внедрение компьютерных сетей/ М. Палмер, Р.Б. Синклер — Санкт-Петербург: БХВ-Петербург, 2007. — 740 с.: ил.

- Петерсен, Р. Энциклопедия Linux. Наиболее полное и подробное руководство/Р. Петерсен — Санкт-Петербург: БХВ-Петербург, 2012. — 675 с.: ил.

- Грегор Н. Парди, LINUX руководство администратора сети / Грегор Н. Парди — Москва: КУДИЦ-Пресс, 2008. — 368 с.: ил.

- Шаньгин, В. Информационная безопасность компьютерных систем и сетей / В. Шаньгин — Москва: Форум, 2011. — 416 с.: ил.

- Грушко, А. Теоретические основы компьютерной безопасности / А. Грушко — Москва: Academia, 2009. — 272 с.: ил.

- Павлюк, В.Д. Типовые топологии вычислительных сетей / В.Д. Павлюк — Москва: Форум, 2012. — 488 с.: ил.

- Минаев, И.Я. Локальная сеть своими руками / И.Я. Минаев – Москва: Феникс, 2009. – 367 с.: ил.

- Сергеев, А.П. Офисные локальные сети. Самоучитель / А.П. Сергеев – Москва: Academia, 2010. – 320 с.: ил.

- Максимов, Н.В. Компьютерные сети/ Н.В. Максимов, И.И. Попов – Санкт-Петербург: Питер, 2009. – 464 с.: ил.

- Кенин, А.М. Практическое руководство системного администратора. 2-е изд. / А.М. Кенин — Санкт-Петербург: БХВ-Петербург, 2013. — 544 с.: ил.

- Мэйволд, Э. Безопасность сетей. 2-е изд. / Э. Мейволд – Москва: ПрофИздат, 2016. – 572 с.: ил.

- Бройдо, В.Л. Вычислительные системы, сети и телекоммуникации. 4-е изд./ В.Л. Бройдо, О.П. Ильина – Москва: Феникс, 2011. – 560 с.: ил. 16. Кенин, А.М. Самоучитель системного администратора. 3-е изд. / А.М. Кенин — Санкт-Петербург: БХВ-Петербург, 2012. — 512 с.: ил.

- Пескова, С.А. Сети и телекоммуникации. 3-е изд./ С.А. Пескова, А.В. Кузин, А.Н. Волков — Москва: Форум, 2008. — 354 с.: ил.

- Алиев, Т.И. Сети ЭВМ и телекоммуникации / Т.И. Алиев – Москва: ПрофИздат, 2011. – 399 с.: ил.

- Кузин, А.В. Компьютерные сети. Учебное пособие / А.В. Кузин – Москва: Academia, 2011. – 192 с.: ил.

- Степанов, С.Н. Основы телетрафика мультисервисных сетей / С.Н. Степанов – Санкт-Петербург: Питер, 2010. – 392 с.: ил.

- Методические рекомендации по оформлению выпускных квалификационных работ, курсовых проектов/работ для очной, очно-заочной (вечерней) и заочной форм обучения. – Вологда: ВоГУ, 2016. – 103 с.

- Электроэнергетика и электротехника. Информатика и вычислительная техника. Методическое пособие по оформлению текстовых и графических документов / сост.: Н. Н. Черняева. – Вологда: ВоГУ, 2016. –101 с.

- История Государственной политики информационной

- Управление финансами и пути его совершенствования в РФ.

- Особенности инвестиционного анализа инновационных проектов.

- Организация кредитного процесса в коммерческом банке

- Набор, отбор персонала в государственных и частных организациях

- Нормативное регулирование бухгалтерского учета

- Стандарты управления проектами .

- Анализ действующей в Российской Федерации системы налогообложения банков .

- Понятие и критерии логистических систем

- Теоретические аспекты структуры и источников формирования имущества

- Управление корпоративными инновационными программами..

- Офис управления проектами: функции, структура,ОСОБЕННОСТИ ФОРМИРОВАНИЯ