Обзор методов и средств анализа сетевого трафика

Содержание:

Введение

явление и классификация аномалий сетевого трафика из множества событий сети становится полезным при создании модели работы сети, оптимизации настроек оборудования и поддержания заданного QoS даже при фиксировании атаки на целевую систему. В настоящее время большое внимание уделяется методам прогнозирования работы компьютерных сетей в различных условиях, и, особенно, исследованиям по оценке функционирования информационной инфраструктуры при проведении нацеленных на неё атак.

Необходимость анализатора трафика объясняется тем, что слишком много народа по сети может проникнуть на компьютер и использовать пользовательские возможности в Интернете.

Тема исследования: Обзор методов и средств анализа сетевого трафика и поиска аномалий трафика.

Объект исследования: Методы и средства анализа сетевого трафика и поиска аномалий трафика.

Предмет исследования: Сетевой трафик и аномалии сетевого трафика.

Задачи исследования:

1 Изучить методы явления аномалий

2. Изучить анализаторы трафика

3. Изучить Предотвращение сетевых атак

4. Описать ПО для анализа сетевого трафика

Глава 1 Анализ трафика

1.1 Методы явления аномалий

Анализ трафика является одним из способов получения паролей и идентификаторов пользователей в сети Internet. Анализ осуществляется с помощью специальной программы - анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передаются идентификатор пользователя и его пароль.

Во многих протоколах данные передаются в открытом, незашифрованном виде. Анализ сетевого трафика позволяет перехватывать данные, передаваемые по протоколам FTP и TELNET (пароли и идентификаторы пользователей), HTTP (Hypertext Transfer Protocol - протокол передачи гипертекстовых файлов - передача гипертекста между WEB-сервером и браузером, в том числе и вводимые пользователем в формы на web-страницах данные), SMTP, POP3, IMAP, NNTP (электронная почта и конференции) и IRC - Internet Relay Chat (online-разговоры, chat). Так могут быть перехвачены пароли для доступа к почтовым системам с web-интерфейсом, номера кредитных карт при работе с системами электронной коммерции и различная информация личного характера, разглашение которой нежелательно.

В настоящее время разработаны различные протоколы обмена, позволяющие защитить сетевое соединение и зашифровать трафик. К сожалению, они ещё не сменили старые протоколы и не стали стандартом для каждого пользователя. В определённой степени их распространению помешали существующие в ряде стран ограничения на экспорт средств сильной криптографии. Из-за этого реализации данных протоколов либо не встраивались в программное обеспечение, либо значительно ослаблялись (ограничивалась максимальная длина ключа), что приводило к практической бесполезности их, так как шифры могли быть вскрыты за приемлемое время.

Анализ сетевого трафика позволяет:

1. Во-первых, изучить логику работы распределенной ВС, то есть получить взаимно однозначное соответствие событий, происходящих в системе, и команд, пересылаемых друг другу ее объектами, в момент появления этих событий (если проводить дальнейшую аналогию с инструментарием хакера, то анализ трафика в этом случае заменяет и трассировщик). Это достигается путем перехвата и анализа пакетов обмена на канальном уровне. Знание логики работы распределенной ВС позволяет на практике моделировать и осуществлять типовые удаленные атаки, рассмотренные в следующих пунктах на примере конкретных распределенных ВС.

2. Во-вторых, анализ сетевого трафика позволяет перехватить поток данных, которыми обмениваются объекты распределенной ВС. Таким образом, удаленная атака данного типа заключается в получении на удаленном объекте несанкционированного доступа к информации, которой обмениваются два сетевых абонента. Отметим, что при этом отсутствует возможность модификации трафика и сам анализ возможен только внутри одного сегмента сети. Примером перехваченной при помощи данной типовой удаленной атаки информации могут служить имя и пароль пользователя, пересылаемые в незашифрованном виде по сети.

Одной из проблем безопасности распределенной ВС является недостаточная идентификация и аутентификация ее удаленных друг от друга объектов. Основная трудность заключается в осуществлении однозначной идентификации сообщений, передаваемых между субъектами и объектами взаимодействия. Обычно в распределенных ВС эта проблема решается следующим образом: в процессе создания виртуального канала объекты РВС обмениваются определенной информацией, уникально идентифицирующей данный канал. Такой обмен обычно называется «рукопожатием» (handshake). Однако, отметим, что не всегда для связи двух удаленных объектов в РВС создается виртуальный канал. Практика показывает, что зачастую, особенно для служебных сообщений (например, от маршрутизаторов) используется передача одиночных сообщений, не требующих подтверждения.

Как известно, для адресации сообщений в распределенных ВС используется сетевой адрес, который уникален для каждого объекта системы (на канальном уровне модели OSI - это аппаратный адрес сетевого адаптера, на сетевом уровне - адрес определяется в зависимости от используемого протокола сетевого уровня (например, IP-адрес). Сетевой адрес также может использоваться для идентификации объектов распределенной ВС. Однако сетевой адрес достаточно просто подделывается и поэтому использовать его в качестве единственного средства идентификации объектов недопустимо.

В том случае, когда распределенная ВС использует нестойкие алгоритмы идентификации удаленных объектов, то оказывается возможной типовая удаленная атака, заключающаяся в передаче по каналам связи сообщений от имени произвольного объекта или субъекта РВС. При этом существуют две разновидности данной типовой удаленной атаки:

· атака при установленном виртуальном канале,

· атака без установленного виртуального канала.

Идентификация и распознавание воздействия на сети связи на основании анализа циркулирующего в них трафика происходит на основе использования ряда методов явления аномалий:

Трендой анализ

Корреляционный анализ

Методы на основе вейвлет-анализа

Методы классификаторов с использованием теории нечетких множеств

Анализ трафика на основе нейронных сетей

Методы фрактального анализа

Методы конечных автоматов на основе генетических алгоритмов

Методы на основе бионических подходов

Гибридные подходы

Упомянутые методы обнаружения и классификации аномалий и их комбинации используются при проектировании программно-аппаратных комплексов/систем обнаружения вторжений. Различают несколько типов IDs в зависимости от типа используемого сенсора, его расположения и методов подсистемы анализа [2].

Анализ предустановленных сигнатур стал перм методом, примененным при проектировании IDS. При его использовании проходящий через IDS трафик разбивается на транспортные потоки, далее они маркируются и в случае необходимости нормализуются парсерами. Итогое декодированные поля заголовков, например, TCP-пакета проверяются наборами сигнатур на предмет наличия попыток сетех вторжений или пакетов, соответствующих деятельности вредоносных объектов. Система проводит сравнение списка имеющихся сигнатур с данными очередного пакета, соответственно, она являет только известные ей аномалии. Рост числа сигнатур приводит к замедлению работы самой системы из-за обработки «медленных» правил, например, содержащих в себе проверку подстроки пакета регулярным ражением. А если нагрузка на ядро IDS начинает прешать 80%, то IDS борочно пропускает пакеты без проверки [4].

С одной стороны IDS, на основе статистического анализа, то есть явления аномалий, отклонений от шаблона штатного функционирования системы, работают медленнее, чем системы на основе сигнатуры. С другой стороны – основной проблемой их использования можно считать частоту ложных срабатываний. С целью улучшения сложившейся ситуации проводится поиск нох методов обнаружения аномалий сетевого трафика и построения нох систем обнаружения вторжений. Например, систем анализа соединений удаленных хостов или систем на основе искусственных нейронных сетей.

Главным преимуществом использования нейронных моделей является возможность анализа неполных входных данных или сигнала с какими-либо помехами, а также проведение нелинейного анализа произошедших событий (в случае распределённого внешнего воздействия на сеть). В этом случае каждое событие в сети будет иметь собственный вес, что важно так как, в реальном сетевом трафике пакет может искажаться как умышленно, так и в результате непреднамеренного сбоя работы системы. Способность самообучающихся систем к прогнозированию поведения сетевого трафика в различных условиях увеличивает шансы к обнаружению аномалий, благодаря явлению закономерностей между отдельными событиями, их последовательностью, что, в конечном итоге, пошает качество работы как систем безопасности, так и системы связи.

Наибольшее распространение в настоящее время получили следующие реализации IDS на основе искусственных нейронных сетей:

Комбинации нейросетех методов. В этом случае IDS представляется системой двухступенчатого анализа: при обнаружении в проходящем трафике пакетов, совпадающих по признакам с угрозой, сведения о нем передаются для дальнейшего анализа экспертной системе. сокая чувствительность анализатора является преимуществом подобных систем в противовес необходимости постоянного обновления используемых сигнатурных баз.

Системы обнаружения вторжений, использующие нейронные сети в качестве автономной системы. Они обладают сокой скоростью работы и не требуют постоянного обновления сигнатур, так как используют свойство самообучения. Этот подход позволяет, как минимизировать время реакции системы на аномалию сетевого трафика, так и увеличить объемы пропускаемого трафика, что является актуальной задачей в условиях роста компьютерных сетей [9].

1.2 Анализаторы трафика

Анализатор трафика, или снифер (от англ. to sniff — нюхать) — сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на снифер попадают лишь отдельные фреймы);

- подключением снифера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на снифер;

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жерт или всего трафика сегмента на снифер с последующим возвращением трафика в надлежащий адрес [7].

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетех протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Сниферы применяются как в благих, так и в деструктивных целях. Анализ прошедшего через снифер трафика позволяет:

Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (сниферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных сниферов — мониторов сетевой активности) х.

Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели сниферы часто применяются системными администраторами)

Поскольку в «классическом» снифере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов [8].

В порядке противодействия атакам, производители оборудования стараются прикрыть наиболее "узкие" места в своих маршрутизаторах (как правило, это процессор маршрутизации) различными средствами – специальными фильтрами (rACL), очередями, шейперами (SPD) и т.д.

Методы противодействия

Рассмотрим основные меры противодействия сетевым атакам. Их можно разделить на превентивные и реакционные, а также на пассивные и активные [5].

1.3 Предотвращение сетевых атак

DoS, как, впрочем, и любую другую сетевую атаку, проще предотвратить, чем бороться с его последствиями.

Предотвращение последствий

Суть метода состоит в том, чтобы загодя построить инфраструктуру, устойчивую к сетевым атакам и DoS-атакам вообще. Устойчивую – значит не прекращающую обслуживать пользователей (во всяком случае, большую их часть) даже под воздействием атаки. Как правило, подразумевается распределённая структура. В англоязычной литературе часто используется термин "content delivery network", а в военной терминологии это звучит как "рассредоточение и мобильность". Оба эти качества вносят вклад в трудноуязвимость такой системы.

Уклонение

В тех случаях, когда целью флуда является определённый вебсайт, DoS зачастую ориентируется на доменное имя этого сайта. Чтобы минимизировать ущерб, имеет смысл увести сайт-жертву на отдельный сервер путём изменения записи в DNS. Поскольку генерация DoS обычно автоматизирована, в некоторых частных случаях бывает возможно иным образом «поиграть» с DNS-записями, чтобы отвести или рассеять основной удар DoS -атаки и при этом оставить вебсайт доступным для пользователей.

4 Фильтрация

Фильтрация и блэкхолинг трафика на маршрутизаторах – пока самые распространённые методы противодействия. К сожалению, они работают не всегда. Правильно построенный флуд невозможно зафильтровать без вреда для валидного трафика. Фильтры и блэкхолинг следует вводить возможно ближе к источнику DoS-атаки. Межсетевые экраны и специализированные антифлудовые средства фильтрации – наиболее эффективная мера, но и наиболее дорогая. Снизить издержки можно, разделяя такие системы между многими клиентами (фильтрация по требованию).

Наращивание

Коль скоро DoS направлен на исчерпание ресурсов, самый примитивный способ противодействия DoS – наращивание своих ресурсов, чтобы противник не смог их исчерпать.

Во всяком случае, необходимо иметь запас мощности на маршрутизаторах если не для того, чтобы "держать удар", то хотя бы для того, чтобы ввести необходимые фильтры, которые иногда сильно сказываются на производительности.

Ответные меры

Весьма распространённой ошибкой при защите от сетевых атак (не только от DoS) является применение провайдерами активных ответных мер. Когда провайдер или владелец сайта является коммерческим предприятием, целью которого является извлечение прибыли, то меры противодействия сетевым атакам должны иметь ту же самую цель – способствовать увеличению дохода и сокращению издержек производства. Постановка таких задач, как наказание злоумышленника, защита от атак чужих ресурсов и прочих чисто идеалистических не может рассматриваться как приемлемый способ действий для сотрудников коммерческой компании [11].

Но попытки применения активных ответных мер, тем не менее, весьма часты. Это объясняется тем, что рядовые сотрудники компании забывают (или никогда и не знали) о коммерческих целях и руководствуются исключительно собственными убеждениями, понятиями о справедливости и т.д.

Раньше было всего два класса защитных средств, устанавливаемых на периметре, - межсетевые экраны (firewall) и системы обнаружения вторжений (IDS). Межсетевые экраны (далее МСЭ) пропускали трафик через себя, но не "заглядывали" внутрь пересылаемых данных, фокусируясь только на заголовке IP-пакета. Системы IDS (Intrusion Detection System), напротив, анализировали то, что упускалось из виду межсетевыми экранами, но не были способны блокировать атаки, так как трафик через них не проходил. Поэтому на стыке двух технологий родился новый класс защитных средств - системы предотвращения вторжений (IPS).

IPS (Intrusion Prevention System) оказались настолько популярными, что многие производители стали рекламировать свои классические IDS как системы предотвращения атак, то есть IPS. Не меняя сути своих продуктов, но подставив букву P вместо D, эти поставщики открыли для себя новые рынки и новых клиентов. Но признаками настоящей системы IPS эти решения не обладали. Во-первых, IPS функционирует в режиме inline (пропускает трафик через себя) на скорости канала. Другими словами, решение не становится "бутылочным горлышком" и не снижает скорость передачи данных. Во-вторых, система IPS обеспечивает сборку передаваемых пакетов в правильном порядке и анализирует эти пакеты с целью обнаружения следов несанкционированной активности. В-третьих, во время анализа используются различные методы обнаружения атак: сигнатурный и поведенческий, а также идентификация аномалий в протоколах. Наконец, в-четвертых, система IPS в состоянии блокировать вредоносный трафик (но не путем разрыва соединения с помощью команды RESET протокола TCP). Таким образом, чтобы получить систему IPS из IDS, надо сделать не один шаг (заменить букву в названии), а целых четыре - добавить новые технологии и изменить принципы работы решения.

Глава 2 Программное обеспечение для анализа сетевого трафика.

2.1 Описание ПО для анализа сетевого трафика

Анализ трафика является процессом, важность которого известна любому ИТ-профессионалу, не зависимо от того, работает ли он в небольшой компании или в крупной корпорации. Ведь явление и исправления проблем с сетью — это настоящее искусство, которое напрямую зависит как от инстинкта самого специалиста, так и от глубины и качества оперируемых им данных. И анализатор трафика является именно тем инструментом, который эти данные предоставляет вам. Выбранное с умом решение для анализа сетевого трафика может не только помочь выяснить, как пакеты отправляются, принимаются и насколько сохранно передаются по сети, но и позволит сделать намного-намного больше.

Сейчас на рынке представлено большое количество вариаций программного обеспечения для анализа сетевого трафика. Причем некоторые из них способны звать ностальгические воспоминания у специалистов «старой школы»; они используют терминальный шрифт и интерфейс командной строки, и на первый взгляд кажутся сложными в использовании. Другие решения, наоборот, — выделяются простотой установки и ориентированы на аудиторию с визуальным восприятием (они буквально перенасыщены различными графиками). Ценовой диапазон этих решений также весьма существенно отличается — от бесплатных до решений с весьма дорогой корпоративной лицензией.

Для того, чтобы в зависимости от своих задач и предпочтений смогли брать лучшее решение для анализа сетевого трафика, представляем список из наиболее интересных из доступных сейчас на рынке программных продуктов для анализа трафика, а также краткий обзор встроенной в них функциональности для извлечения, обработки и визуального предоставления различной сетевой информации. Часть этих функций у всех приведенных в этом обзоре решений для анализа сетевого трафика схожая — они позволяют с тем или иным уровнем детализации увидеть отправленные и полученные сетевые пакеты, — но практически все из них имеют некоторые характерные особенности, которые делают их уникальными при использовании в определенных ситуациях или сетевых средах. В конце концов, к анализу сетевого трафика прибегают тогда, когда у нас появилась сетевая проблема, но мы не можем быстро свести ее к определенной машине, устройству или протоколу, и приходится проводить более глубокий поиск.

2.2 SolarWinds Network Bandwidth Analyzer

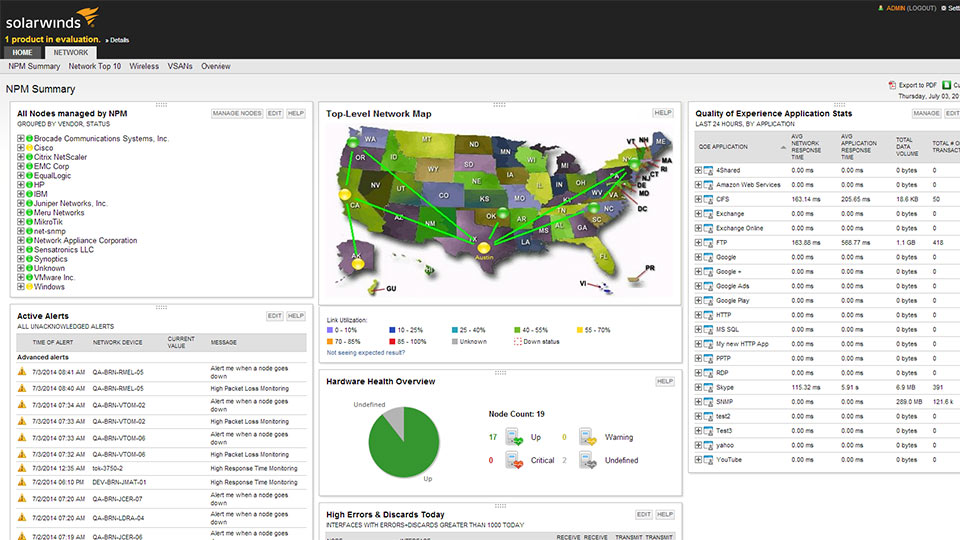

Данное решение позиционируется производителем как программный пакет из двух продуктов — Network Performance Monitor (базовое решение) и NetFlow Traffic Analyzer (модульное расширение). Как заявляется, они имеют схожие, но все же отличающиеся функциональные возможности для анализа сетевого трафика, дополняющие друг друга при совместном использовании сразу двух продуктов.

Network Performance Monitor (рис.1), как следует из названия, осуществляет мониторинг производительности сети и станет для вас заманчивым бором, если хотите получить общее представление о том, что происходит в сети. Покупая это решение, платите за возможность контролировать общую работоспособность сети: опираясь на огромное количество статистических данных, таких как скорость и надежность передачи данных и пакетов, в большинстве случаев сможете быстро идентифицировать неисправности в работе сети. А продвинутые интеллектуальные возможности программы по явлению потенциальных проблем и широкие возможности по визуальному представлению результатов в виде таблиц и графиков с четкими предупреждениями о возможных проблемах, еще больше облегчат эту работу.

Модульное расширение NetFlow Traffic Analyzer больше сконцентрировано на анализе самого трафика. В то время, как функциональность базового программного решения Network Performance Monitor больше предназначена для получения общего представления о производительности сети, в NetFlow Traffic Analyzer фокус внимания направлен на более детальный анализ процессов, происходящих в сети. В частности, эта часть программного пакета позволит проанализировать перегрузки или аномальные скачки полосы пропускания и предоставит статистику, отсортированную по пользователям, протоколам или приложениям. Обратите внимание, что данная программа доступна только для среды Windows.

Рис.1 Анализатор трафика Network Performance Monitor

2.3 Wireshark

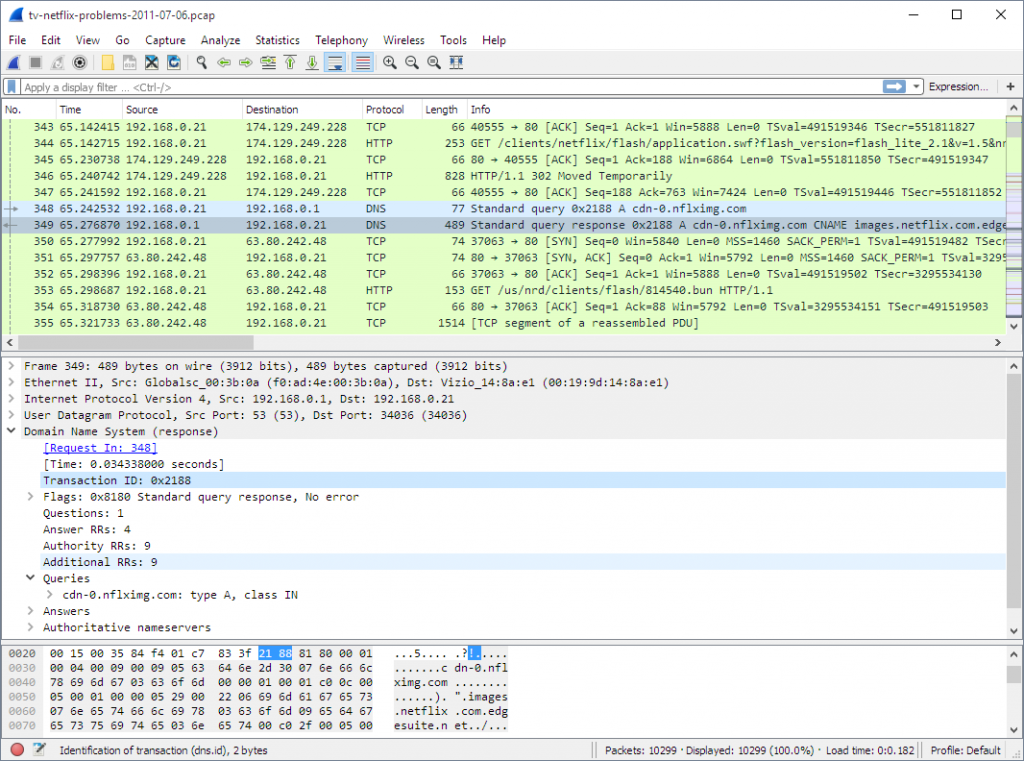

WireShark (рис.2) является относительно ном инструментом в большой семье решений для сетевой диагностики, но за это время он уже успел завоевать себе признание и уважение со стороны ИТ-профессионалов. С анализом трафика WireShark справляется превосходно, прекрасно выполняя для вас свою работу. Разработчики смогли найти золотую середину между исходными данными и визуальным представлением этих данных, поэтому в WireShark не найдется перекосов в ту или иную сторону, которым грешат большинство других решений для анализа сетевого трафика. WireShark прост, совместим и портативен. Используя WireShark, получается именно то, что ожидаете, и получаете это быстро.

WireShark имеет прекрасный пользовательский интерфейс, множество опций для фильтрации и сортировки, и, что многие из нас смогут оценить по достоинству, анализ трафика WireShark прекрасно работает с любым из трех самых популярных семейств операционных систем — *NIX, Windows и macOS. Добавьте ко всему вышеперечисленному тот факт, что WireShark — программный продукт с открытым исходным кодом и распространяется бесплатно, и получите прекрасный инструмент для проведения быстрой диагностики сети.

Рис.2 Анализатор трафика WireShark

2.3 Tcpdump

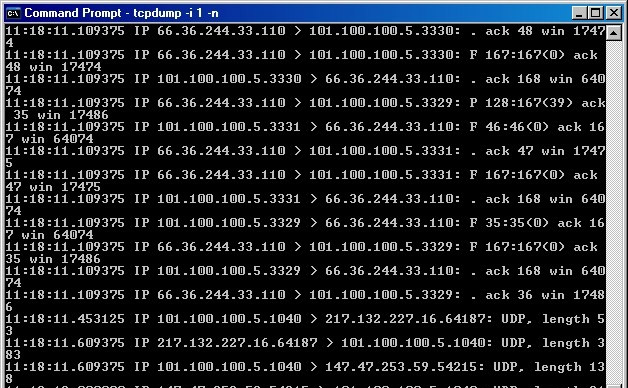

Анализатор трафика tcpdump глядит как некий древний инструмент, и, если уж быть до конца откровенными, с точки зрения функциональности работает он также. Несмотря на то, что со своей работой он справляется и справляется хорошо, причем используя для этого минимум системных ресурсов, насколько это вообще возможно, многим современным специалистам будет сложно разобраться в огромном количестве «сухих» таблиц с данными. Но бывают в жизни ситуации, когда использование столь обрезанных и неприхотливых к ресурсам решений может быть полезно. В некоторых средах или на еле работающих ПК минимализм может оказаться единственным приемлемым вариантом.

Изначально программное решение tcpdump разработано для среды *NIX, но на данный момент он также работает с несколькими портами Windows. Он обладает всей базовой функциональностью, которую ожидаете увидеть в любом анализаторе трафика — захват, запись и т.д., — но требовать чего-то большего от него не стоит.

Рис.3 Анализатор трафика tcpdump

2.4 Kismet

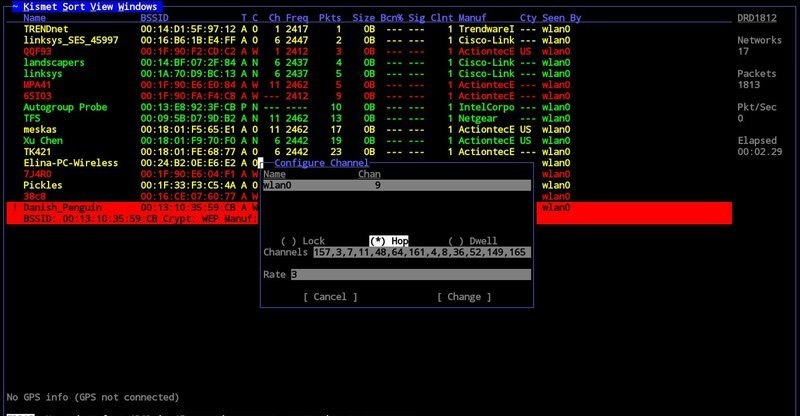

Анализатор трафика Kismet — еще один пример программного обеспечения с открытым исходным кодом, заточенного для решения конкретных задач. Kismet не просто анализирует сетевой трафик, он предоставляет вам гораздо более расширенные функциональные возможности. К примеру, он способен проводить анализ трафика скрытых сетей и даже беспроводных сетей, которые не транслируют свой идентификатор SSID! Подобный инструмент для анализа трафика может быть чрезвычайно полезен, когда в беспроводной сети есть что-то, вызывающее проблемы, но быстро найти их источник не можете. Kismet поможет вам обнаружить неавторизированную сеть или точку доступа, которая работает, но имеет не совсем правильные настройки.

Многие из нас знают не понаслышке, что задача становится более сложной, когда дело доходит до анализа трафика беспроводных сетей, поэтому наличие под рукой такого специализированного инструмента, как Kismet, не только желательно, но и, зачастую, необходимо. Анализатор трафика Kismet станет прекрасным бором для вас, если постоянно имеете дело с большим количеством беспроводного трафика и беспроводных устройств, и нуждаетесь в хорошем инструменте для анализа трафика беспроводной сети. Kismet доступен для сред * NIX, Windows под Cygwin и macOS.

Рис.4 Анализатор трафика Kismet

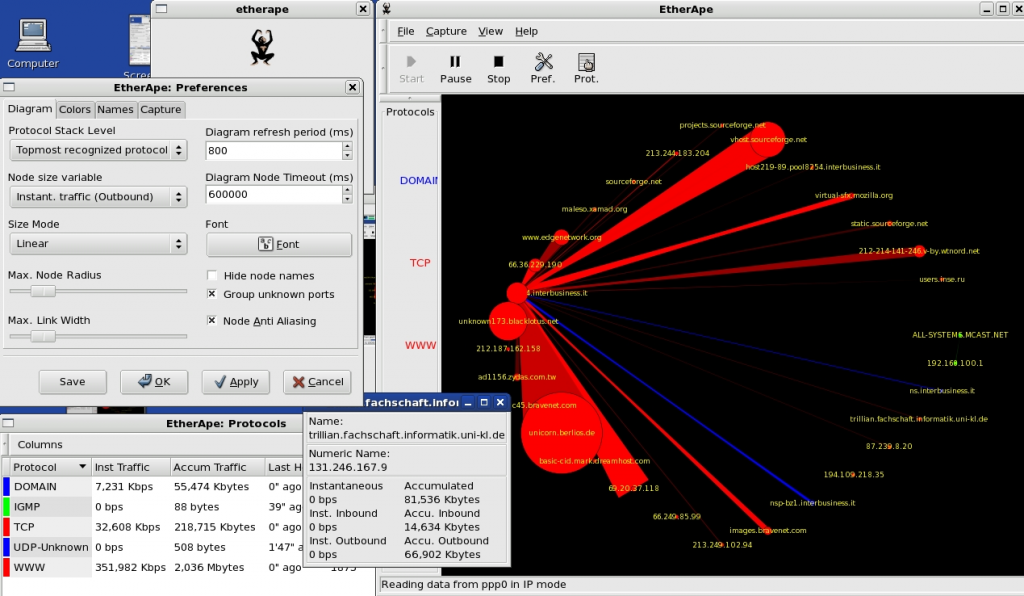

2.5 EtherApe

По своим функциональным возможностям EtherApe (рис.5) во многом приближается к WireShark, и он также является программным обеспечением с открытым исходным кодом и распространяется бесплатно. Однако то, чем он действительно выделяется на фоне других решений — это ориентация на графику. И если , к примеру, результаты анализа трафика WireShark просматриваете в классическом цифровом виде, то сетевой трафик EtherApe отображается с помощью продвинутого графического интерфейса, где каждая вершина графа представляет собой отдельный хост, размеры вершин и ребер указывают на размер сетевого трафика, а цветом отмечаются различные протоколы. Для тех людей, кто отдает предпочтение визуальному восприятию статистической информации, анализатор EtherApe может стать лучшим бором. Доступен для сред *NIX и macOS.

Рис.5 Анализатор трафика EtherApe

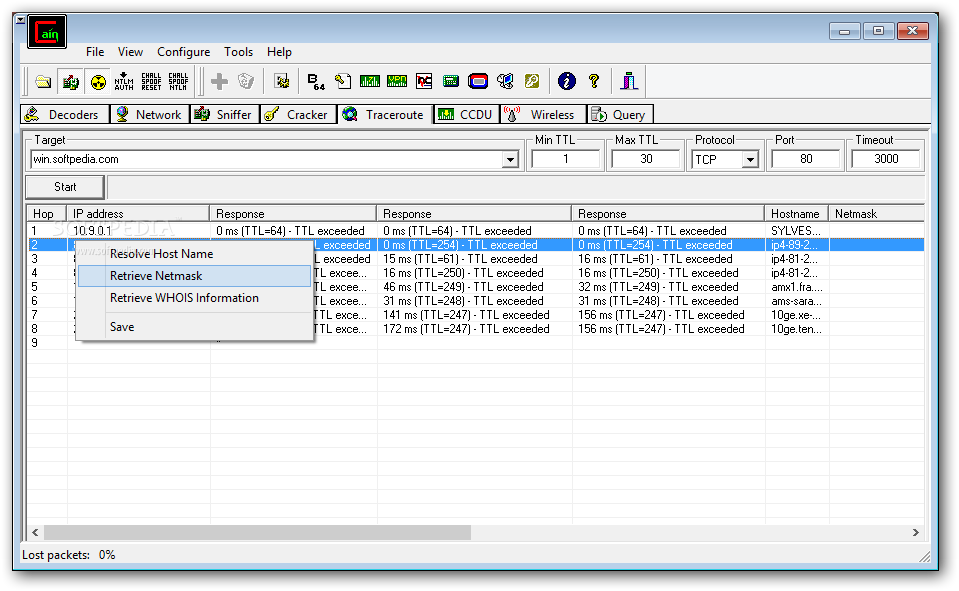

2.6 Cain and Abel

Cain & Abel — бесплатная компьютерная программа, позволяющая восстанавливать утерянные пароли для операционных систем семейства Microsoft Windows.

Программа Cain & Abel (рис.6) предназначается прежде всего системным администраторам для тестирования сетевой безопасности и обычным пользователям для восстановления своих забытых паролей.

С помощью программы Cain & Abel можно «вскрывать» сетевые пароли, используя такие протоколы, как: FTP, SMTP, POP3, HTTP, MySQL, ICQ и Telnet. Кроме этого, возможно узнать забытые пароли, скрытые за «звёздочками», загруженные профили серверов SQL, пароли удалённого Рабочего стола и пароли, используемые в беспроводных сетях.

Также программа Cain & Abel может быть использована для подбора пароля из словаря, проведения криптоанализовой атаки-теста, вскрытия зашифрованных паролей.

У данного программного обеспечения с весьма любопытным названием возможность анализа трафика является скорее вспомогательной функцией, чем основной. Если ваши задачи ходят далеко за пределы простого анализа трафика, то вам стоит обратить внимание на этот инструмент. С его помощью можете восстанавливать пароли для ОС Windows, производить атаки для получения потерянных учетных данных, изучать данные VoIP в сети, анализировать маршрутизацию пакетов и многое другое. Это действительно мощный инструментарий для системного администратора с широкими полномочиями. Работает только в среде Windows.

Рис.6 Программа Cain & Abel

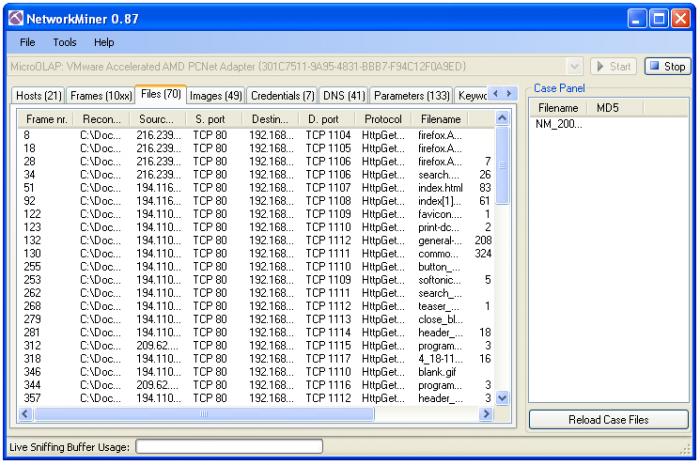

2.7 NetworkMiner

Решение NetworkMiner (рис.7) — еще одно программное решение, чья функциональность ходит за рамки обычного анализа трафика. В то время как другие анализаторы трафика сосредотачивают свое внимание на отправке и получении пакетов, NetworkMiner следит за теми, кто непосредственно осуществляет эту отправку и получение. Этот инструмент больше подходит для явления проблемных компьютеров или пользователей, чем для проведения общей диагностики или мониторинга сети как таковой. NetworkMiner разработан для ОС Windows.

NetworkMiner – утилита для перехвата и анализа сетевого траффика между хостами локальной сети, написанная под ОС Windows (но также работает в Linux, Mac OS X, FreeBSD).

NetworkMiner может быть использована в качестве пассивного сниффера сетевых пакетов, анализ которых позволит обнаружить фингерпринт операционных систем, сессий, хостов, а также открытые порты. NetworkMiner также позволяет анализировать PCAP файлы в автономном режиме и восстановить передаваемые файлы и сертификаты безопасности.

Утилита доступна в двух редакциях: Free и Professional (стоимость 700 USD).

В редакции Free доступны следующие опции:

- перехват траффика;

- разбор PCAP файла;

- прием PCAP файла по IP;

- определение ОС.

В редакции Professional добавляются опции:

- разбор PcapNG файла,

- Определение протокола порта,

- Экспорт данных в CSV / Excel,

- Проверка DNS имен по сайту http://www.alexa.com/topsites,

- Локализация по IP,

- Поддержка командной строки.

Рис.7 Решение NetworkMiner

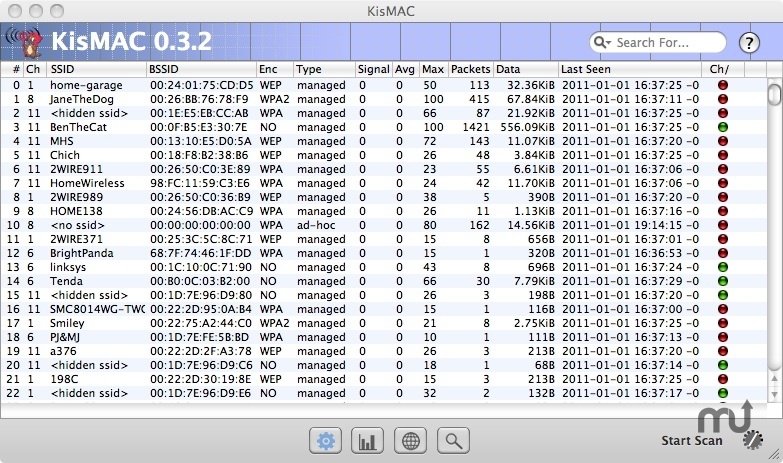

2.8 KisMAC

KisMAC (рис.8) — название данного программного продукта говорит само за себя — это Kismet для macOS. В наши дни Kismet уже имеет порт для операционной среды macOS, поэтому существование KisMAC может показаться излишним, но тут стоит обратить внимание на тот факт, что решение KisMAC фактически имеет свою собственную кодовую базу и не является непосредственно производным от анализатора трафика Kismet. Особо следует отметить, что KisMAC предлагает некоторые возможности, такие как нанесение на карту местоположения и атака деаутентификации на macOS, которые Kismet сам по себе не предоставляет. Эти уникальные особенности в определенных ситуациях могут перевесить чашу весов в пользу именно этого программного решения.

KisMAC - это инструмент для обнаружения беспроводной сети для Mac OS X. Он обладает широким спектром функций, аналогичных функциям Kismet (его тезиса Linux / BSD). Программа ориентирована на профессионалов в области сетевой безопасности и не столь удобна для начинающих как аналогичные приложения. Распространяется в соответствии с GNU General Public License, [2] KisMAC является свободным программным обеспечением.

KisMAC будет пассивно сканировать карты на поддерживаемых картах, включая AirPort от Apple, AirPort Extreme и многие сторонние карты, а также активно на любой карте, поддерживаемой самой Mac OS X.

Он не только отлично подходит для отображения беспроводных сетей, но также может предоставить вам подробную информацию об их производительности, отображать клиенты и показывать SSID, будь то скрытый, скрытый или закрытый.

KisMAC отображает полезные сведения для каждого из них и даже имеет графическое представление.

Прекрасная маленькая функция - это карта мира для GPS, позволяющая отображать GPS-соединения по всему миру.

KisMAC также предлагает несколько способов взлома сетей шифрования WEP, которые мы не поощряем, за исключением случаев, когда вы пытаетесь взломать свою собственную сеть для целей тестирования.

Одной из сильных особенностей KisMAC является количество поддерживаемых чипсетов, включая Apple Airport, Cisco Aironet или Lucent Hermes I & II.

KisMAC - отличный способ для отслеживания и взлома беспроводных сетей.

Установите Active Mode в качестве драйвера по умолчанию, если нет набора драйверов. Установите CoreLocation в качестве GPS по умолчанию, если GPS не установлен. Перенаправление журналов в ~ / Library / Logs / KisMAC.log Уменьшить активность ведения журнала с помощью активного водителя аэропорта. Исправлены сбои в драйверах USB. Исправьте возможный сбой, если цвет еще не установлен для сети. Fix Crash, когда сеть не имеет местоположения GPS.

Рис.8 Анализатор трафика KisMAC

Заключение

В заключении можно сказать о том, что полнота и точность используемых методов анализа трафика влияет на соотношение числа ложных срабатываний и количества распознанных аномалий, раннее неизвестных типов, так как не каждое аномальное поведение пакета сетевого трафика является преднамеренным вторжением в сеть. А совокупное развитие методов явления аномалий сетевого трафика, как сбоев в работе оборудования, аварий линий передачи, так и направленных воздействий на компьютерные сети, является основой развития программно-аппаратных средств обеспечения стабильной работы компьютерных сетей.

Программы для анализа сетевого трафика могут стать жизненно важным для вас инструментарием, когда периодически сталкиваетесь с сетевыми проблемами разных видов — будь то производительность, сброшенные соединения или проблемы с резервными копиями. Практически все, что связано с передачей и получением данных в сети, может быть быстро идентифицировано и исправлено благодаря сведениям, полученным с помощью программного обеспечения из вышеприведенного списка.

Результаты, которые даст проведенный качественный анализ трафика сети с помощью проверенного специализированного программного инструментария, поможет вам углубится значительно ниже верхнего слоя проблемы, и понять, что на самом деле происходит в сети, или не происходит, но должно происходить.

В процессе выполнения работы были решены следующие задачи:

1 Изучены методы явления аномалий

2. Изучены анализаторы трафика

3. Изучены Предотвращение сетевых атак

4. Описано ПО для анализа сетевого трафика

Список литературы

1. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. — М.: КноРус, 2015. — 136 c.

2. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. — Рн/Д: Феникс, 2010. — 324 c.

3. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2016. — 384 c.

4. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга… — М.: ЮНИТИ-ДАНА, 2013. — 239 c.

5. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт. Монография. Гриф УМЦ «Профессиональный учебник». Гриф НИИ образования и науки. / Л.Л. Ефимова, С.А. Кочерга. — М.: ЮНИТИ, 2013. — 239 c.

6. Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2006. — 536 c.

7. Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 — Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. — М.: ГЛТ, 2008. — 558 c.

8. Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. — М.: ГЛТ, 2004. — 280 c.

9. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. — М.: Форум, 2012. — 432 c.

10. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c.

11. Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. — М.: МГИУ, 2010. — 277 c.

12. Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. — М.: Гелиос АРВ, 2010. — 336 c.

- Проектирование реализации операций бизнес-процесса «Транспортная доставка заказов».

- Теоретические основы проектирования моделей по описанию бизнес-процессов

- СУЩНОСТЬ АУДИТА

- Национальная , Мировая и Региональная. Валютные системы

- Процессы принятия решений в организации (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ПРИНЯТИЯ РЕШЕНИЙ В ОРГАНИЗАЦИИ)

- Характеристики качества логистического сервиса (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ОРГАНИЗАЦИИ ЛОГИСТИЧЕСКОГО СЕРВИСА)

- «Построение организационных структур»

- «Логистический менеджмент и задачи оптимизации, которые он решает в фирме»

- "Заимствования в английском языке"

- «Инновационный проект – организационная основа инновационной деятельности. Управление инновационным риском. Организация венчурного финансирования»

- Состояние и тенденция развития туризма в Оренбургской области

- Понимание информации в современном мире