Методы кодирования данных (Общие понятия криптографии, основные термины )

Содержание:

Введение

Мир переживает настоящий бум разработки и внедрения все новых и новых методов и технологий передачи, обработки и хранения информации. В результате чего за последние 10-15 лет наблюдается глобализация телекоммуникационных сетей, стирание границ и создание единого мирового информационного пространства[2, с. 12]. Лавинообразное и революционное внедрение различных технологий и методов передачи, обработки и хранения информации в телекоммуникационных сетях заставляют принципиально по-новому рассматривать роль и значение технической защиты информации.

Рост угроз информации вызван либерализацией общественных и межгосударственных отношений, применением технических средств обработки информации и средств связи, распространением средств несанкционированного доступа к информации и воздействия на нее.

Обеспечение безопасной деятельности необходимо для любых предприятий и учреждений, начиная от государственных организаций и заканчивая мелкими частными предприятиями. Защите, также, подлежит и личная информация. Разница будет заключаться лишь в том, какие средства и методы и в каком объеме потребуются для обеспечения информационной безопасности. В каждом конкретном случае.

Сначала необходимо определить, что подлежит защите, и какими основными принципами следует руководствоваться при организации защиты. Исходя из исторической и международной практики, объектами защиты, с учетом их приоритетов, являются:

1) человек (личность);

2) информация;

3) материальные ценности.

Исследование курсовой работы направлено на рассмотрение вопросов связанных с защитой информации, и анализ алгоритмов шифрования.

Информацию можно продать, купить, импортировать, фальсифицировать, украсть и т. д., из этого следует, что она должна каким-то образом защищаться. Следует отметить, что защите подлежит не вся информация, а только та, которая имеет цену, то есть ценная информация. Ценной же становится информация, обладание которой позволит ее действительному или потенциальному владельцу получить какой-либо выигрыш: моральный, материальный, политический и т. д.

Поскольку в обществе всегда существуют люди, желающие иметь какие-либо преимущества над другими, то неизбежно возникает желание незаконным путем получить ценную информацию, а следовательно ‑ возникает необходимость ее защищать. Проблема защиты информации возникла в мете с понятием информация и знания, цели злоумышленников и мотивация владельцев не изменяется, изменяются только методы и средства.

Проблема защиты информации путем ее преобразования, исключающего или затрудняющего ее прочтение посторонним лицом волновала человеческий ум с давних времен. История криптографии ‑ ровесница истории человеческого языка. Более того, первоначально письменность сама по себе была криптографической системой, так как в древних обществах ею владели только избранные. Священные книги Древнего Египта, Древней Индии тому примеры.

С широким распространением письменности криптография стала формироваться как самостоятельная наука. Первые криптосистемы встречаются уже в начале нашей эры. Так, Цезарь в своей переписке использовал уже более менее систематический шифр, получивший его имя.

Проблемой защиты информации путем ее преобразования занимается криптология (kryptos - тайный, logos - наука). Криптология разделяется на два направления ‑ криптографию и криптоанализ. Цели этих направлений прямо противоположны.

Криптография занимается поиском и исследованием математических методов преобразования информации, а криптоанализ – поиском алгоритмов обратного преобразования и атак на алгоритмы защиты.

Проблема защиты информации неоднократно рассмотрены в различных, как зарубежных, так и отечественных источниках. Так, например, Жельников В.[3] рассматривает историю криптографических методов, Мельников В. П. и Клеймов С.А.[4] описывают защищенность с точки зрения систем, анализируют возможные атаки и меры противостояния таковым, ряд авторов: Гашков С. Б.[5], Аграновский А.В., Балакин А.В.[6], Городецкий В.И., Самойлов В.В. – посвятили свои исследования отдельному направлению защиты информации и рассматривают непосредственно особенности реализации и применения стеганографии. Следовательно –угрозы и методы защиты информации, которые будут рассмотрены в работе, не являются чем-то новым. Тем не менее, комплексное применение средств защиты и правильная ее организация используется крайне редко, что дает дополнительный стимул для изучения возможностей их применения.

Актуальность исследования подтверждена большим интересом к этому вопросу, как в различных предметных областях, так и в области специалистов по защите информации. Информационная безопасность становится главным направлением развития ИТ в прикладных областях.

Тема является актуальной и в связи с бурным развитием компьютерных технологий и внедрение их в повседневную жизнь. Одна из основных проблем такого развития общества является проблема защиты информации.

Целью курсовой работы является анализ понятия информационной безопасности (ИБ) и применение программных средств для ее обеспечения.

Объект исследования – алгоритмы шифрования.

Предметом исследования курсовой работы является роль и место алгоритмов шифрования в системе обеспечения ИБ, классификация подходов и особенности реализации.

Задачами работы являются:

- анализ основных понятий в сфере ИБ;

- исследование алгоритмов шифрования;

- классификация и определение особенностей алгоритмов различных классов;

- практическая реализация простых алгоритмов шифрования средствами электронного табличного процессора Excel.

1. АНАЛИЗ ПРЕДМЕТНОЙ ОБЛАСТИ, ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Под термином информационная безопасность понимают защищенность информации и поддерживающей ее инфраструктуры от различных непреднамеренных или злонамеренных воздействий, результатом которых может являться нанесенный ущерб, как самой информации, так и ее владельцам или поддерживающей инфраструктуре. Задачи информационной безопасности сводятся к минимизации ущерба, а также к прогнозированию и предотвращению таких воздействий. [14]

1.1 Основные составляющие информационной безопасности

Направления информационных систем, которые нуждаются в защите, следует разделить на категории: обеспечение целостности, доступности и конфиденциальности информационных ресурсов.

- Доступность следует рассматривать как возможность получения, за конечный, желательно как можно более короткий промежуток времени, требуемой информации или информационной услуги.

- Целостность информации определяет ее актуальность и непротиворечивость, степень защищенности от разрушения и несанкционированного изменения.

- Конфиденциальность определяет защиту от несанкционированных доступов к информации, ее утечку или передачу третьим заинтересованным лицам.

Информационные системы создаются для получения определенных информационных услуг. Если получение информации по каким-либо причинам становится невозможным, это приносит ущерб всем субъектам информационных отношений, и как следствие общий ущерб организации. Из этого можно определить, что доступность информации стоит на первом месте.

Целостность является основным аспектом информационной безопасности, так как нарушение точности и правдивости информации фактически можно рассматривать как ее потерю, а в большинстве случаев неправдивая искаженная информация носит еще более пагубный характер, чем ее отсутствие. Например, рецепты медицинских лекарств, поставленные диагнозы, назначения препаратов и методов лечения.

Наиболее проработанной составляющей информационной безопасности в нашей стране является конфиденциальность. Но практическая реализация мер по обеспечению конфиденциальности современных информационных систем сталкивается в России с большими трудностями.

Во-первых, сведения о технических каналах утечки информации являются закрытыми, так что большинство пользователей лишено возможности составить представление о потенциальных рисках.

Во-вторых, на пути пользовательской криптографии как основного средства обеспечения конфиденциальности стоят многочисленные законодательные препятствия и технические проблемы. [15]

Первичной задачей в процессе повышения уровня информационной безопасности является выявление проблем и их локализация. Для выявления проблем и слабых мест в информационной структуре в целом и исследования информационной безопасности проводится IT аудит.

Как показывает практика, современные компьютерные системы подлежат следующим наиболее распространенным угрозам [1-2,6]:

- непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц (35%)

- кражи и фальсификации. В большинстве случаев, которые расследовались, виновными оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и мерами защиты (15%);

- «обиженные сотрудники» - нынешние и бывшие, например, путем внедрения «логической бомбы», введение неверных данных, удаление или модификации данных (36%);

- угрозы окружающей среды (отключение связи, пожар и т.д.)(10%);

- действия хакеров и преступников, которые могут осуществлять обман путем создания ложных или модифицированных подлинных документов (информации)(4%).

Рисунок 1 – Распределение угроз по типу нарушителя

В процессе реализации угроз нарушители и преступники могут реализовывать следующие стратегии:

- выдачи себя за другого пользователя, чтобы снять с себя ответственность;

- выдачи себя за другого пользователя, чтобы использовать его полномочия с целью:

- формирование ложной информации;

- изменения истинной информации;

- применение ложного удостоверения для получения несанкционированного доступа (НСД);

- санкционирование ложных обменов информацией или их не подтверждения;

- отказ источника от факта формирования и передачи информации;

- утверждение источника о том, что получателю была отправлена информация, в том числе в определенное время, что на самом деле не была отправлена или отправлена в другое время;

- отказ получателя от факта получения информации, хотя на самом деле она была получена, или ложное утверждение о время ее получения;

- утверждение о том, что информация получена от определенного пользователя, хотя на самом деле она сформирована самим же нарушителем;

- нарушение конфиденциальности;

- несанкционированное расширение (изменение) своих полномочий;

- несанкционированное изменение полномочий других лиц (ограничение или расширение);

- введение в систему или активизация вирусов или других "вредных" программ с целью перехвата ключей и паролей, а также модификации (незаметно) документов;

- попытка помешать передаче сообщений другим пользователям, в частности, внесение сообщению скрытых помех для того, чтобы это сообщение при аутентификации было опровергнуто;

- модификация программного обеспечения, например, путем добавления новых функций;

- подрыв доверия к протоколу путем вызова нарушений или принуждения других возбудить протокол путем введения ложной информации и т.д.

Несанкционированный доступ к информации бывает:

- косвенным ‑ без физического доступа к информации;

- прямым ‑ с прямым физическим доступом к информации.

В свою очередь методы и подходы по защите информации и обеспечении ИБ делятся на:

- формальные - выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека.

- неформальные - такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.

Типы и методы защиты информации представлены на схеме (рис. 2)

Рисунок 2 ‑ Способы и средства защиты информации

Далее будут рассмотрены только программные средства защиты и алгоритмы, на основе которых эти программные средства строятся.

Как видно на схеме, алгоритмы шифрования относятся к Формальным, программным средствам защиты, реализующимся на основе кодирования информации по определенному алгоритму.

Естественно очень мало смысла в том, чтобы кодировать список продуктов составленный «хозяйкой» для завтрашней закупки. Средства защиты и мощность этих средств определяются, в первую очередь, ценностью информации и интересом к информации, который проявляют третьи лица.

Проанализировав приведенный ранее список угроз и нарушителей, можно сказать – программная защита данных на основе шифрования может помочь в случае:

- кража данных (копирование с сервера или рабочего ПК);

- несанкционированный перехват информации (перехват данных в сети, взлом аккаунта, эл. почты и т.д.);

2. ОСНОВНЫЕ ПОНЯТИЯ КРИПТОГРАФИИ, АЛГОРИТМЫ ШИФРОВАНИЯ

2.1 Общие понятия криптографии, основные термины

Криптография (от древнегреч. Κρυπτος - скрытый и γραφω - пишу) ‑ наука о методах обеспечения конфиденциальности и аутентичности информации.

Криптография представляет собой совокупность методов преобразования данных, направленных на то, чтобы сделать эти данные бесполезными для злоумышленника. Такие преобразования позволяют решить две главные вопросы, касающиеся безопасности информации:

- защиту конфиденциальности;

- защиту целостности.

Проблемы защиты конфиденциальности и целостности информации тесно связаны между собой, поэтому методы решения одной из них часто применимы для решения другой.

Известны различные подходы к классификации методов криптографического преобразования информации. По виду воздействия на исходную информацию методы криптографического преобразования информации могут быть разделены на четыре группы:

Рисунок 3 ‑ Классификация криптографических методов

Процесс шифрования заключается в проведении оборотных математических, логических, комбинационных и других преобразований исходной информации, в результате которых зашифрованная информация представляет собой хаотичный набор букв, цифр, других символов и двоичных кодов.

Для шифрования информации используются алгоритм преобразования и ключ. Как правило, алгоритм для определенного метода шифрования является неизменным. Исходные данные для алгоритма шифрования базируется на информации, подлежащей шифрованию, и ключу шифрования. Ключ содержит управляющую информацию, которая определяет выбор преобразования на определенных шагах алгоритма и величины операндов, используемых в процессе алгоритма шифрования. Операнд это константа, переменная, функция, выражение и другой объект языка программирования, над которым проводятся операции. Под информацией, подлежащей шифрованию в общем случае можно понимать - текст.

Криптостойкость шифра является его основным показателем эффективности. Она измеряется временем или стоимостью средств, необходимых криптоаналитику для получения исходной информации по шифротекста, при условии, что ему неизвестный ключ.

Сохранить в секрете широко используемый алгоритм шифрования практически невозможно. Поэтому алгоритм не должен иметь скрытых слабых мест, которыми могли бы воспользоваться криптоаналитика. Если это условие выполняется, то криптостойкость шифра определяется длиной ключа, так как единственный путь раскрытия зашифрованной информации - перебор комбинаций ключа и выполнения алгоритма расшифровки. Таким образом, время и средства, затрачиваемые на криптоанализ, зависят от длины ключа и сложности алгоритма шифрования.

Криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа.

В качестве информации, подлежащей шифрованию и дешифрованию, будут рассматриваться тексты, построенные на некотором алфавите. Под этими терминами понимается следующее.

Алфавит - конечное множество используемых для кодирования информации знаков.

Текст - упорядоченный набор из элементов алфавита.

В качестве примеров алфавитов, используемых в современных ИС можно привести следующие:

алфавит Z33 - 32 буквы русского алфавита и пробел;

алфавит Z256 - символы, входящие в стандартные коды ASCII и КОИ-8;

бинарный алфавит - Z2 = {0,1};

восьмеричный алфавит или шестнадцатеричный алфавит;

Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом.

исходный

текст

шифрованный

текст

Криптографическая система

КЛЮЧ

Рисунок 4 – Процесс шифрования

Дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный.

шифрованный

текст

исходный

текст

Криптографическая система

КЛЮЧ

Рисунок 5 – Процесс дешифрования

Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Криптографическая система представляет собой семейство T преобразований открытого текста. Члены этого семейства индексируются, или обозначаются символом k; параметр k является ключом. Пространство ключей K ‑ это набор возможных значений ключа. Обычно ключ представляет собой последовательность (ряд) букв алфавита, в большинстве в качестве ключа используется случайным образом выбранная последовательность.

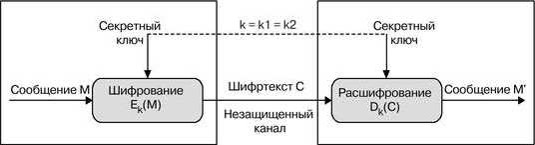

Общая схема работы простой криптосистемы проиллюстрирована на рис. 6.

Рисунок 6 ‑ Общая схема работы криптосистемы

Детализация схемы криптосистемы уже будет зависеть от выбора внедряемого метода. Например, в случае симметричного шифрования для процессов шифрования и дешифрования используется один и тот же ключ, в случае асимметричных алгоритмов ‑ используется пара ключей (открытый и закрытый ключ). Более детально рассмотрим алгоритмы и их классы ниже.

2.2 Классификация алгоритмов

Криптосистемы разделяются на симметричные и с открытым ключом (ассиметричные).

Выделим следующие типы:

Симметричные алгоритмы шифрования (DES, AES, ГОСТ 28147-89)

Ассиметричные алгоритмы шифрования или с алгоритмы открытым ключом (RSA, ГОСТ 34.10-2001)

В первом случае для шифрования и расшифровывания используется один и тот же ключ, такой ключ должен сохраняться в секрете.

Во втором случае используется пара ключей: закрытый и открытый. Открытый используется для шифрования, а закрытый ключ для расшифровки сообщения.

В симметричных криптосистемах для шифрования и дешифрования информации используется один и тот же общий секретный ключ, которым взаимодействующие стороны заранее обмениваются по некоторому защищенному каналу (рис. 7).

Рисунок 7 ‑ Структура симметричной криптосистемы

В качестве примеров симметричных криптосистем можно привести Советский алгоритм ГОСТ 28147-89, а также международные стандарты DES и его преемника AES.

Рассматривая симметричные шифры, стоит выделить разновидности симметричных шифров:

Блочные шифры

Поточные шифры

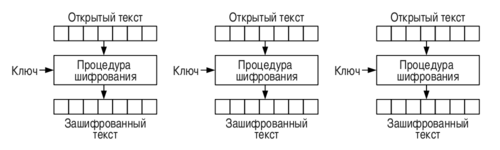

Блочные шифры – работают блоками, блок – совокупность бит фиксированной длины. Таким образом, сообщение разбивается на блоки, затем эти блоки каким-то образом шифруются. Способ шифровки уже определяется конкретным алгоритмом.

Например, самый простой и самый очевидный режим – ECB (Electronic Codebook): каждый блок шифруется, а затем все блоки складываются (имеется ввиду сложение строк). Рисунок ниже, демонстрирует этот режим работы. Существуют следующие режимы: CBC, PCBC, CFB, OFB, CTR.

Рисунок 8 – Режим ECB

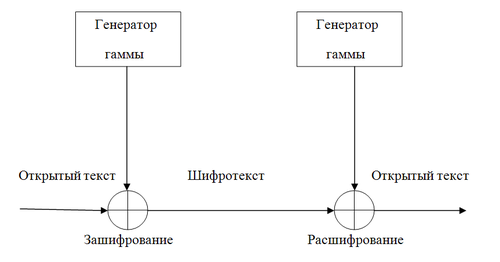

Поточные шифры – такой вид шифра, в котором отдельный символ открытого сообщения переходит в символ(ы) шифротекста, причем результат шифра (речь идет о отдельно взятом символе) зависит от ключа и расположения символа в открытом сообщение.

Простейший случай: открытый текст складывается с гаммой (XOR) и т.д. Отметим, что гамма- случайная последовательность символов (чисел)

Рисунок 9 – Поточное шифрование

Стоит отметить, что при определенных условиях блочные шифры можно представить в виде потокового шифра.

Асимметричные криптосистемы характерны тем, что в них используются различные ключи для шифрования и розшифровуння информации:

• Закрытый ключ (en: Private key) - ключ, известный только своему владельцу., Получатель, будучи монопольным владельцем закрытого ключа (для расшифровки), будет единственным, кто сможет расшифровать предназначенные для него сообщения.

• Открытый ключ (en: Public key) - ключ, который можно сделать общедоступным с тем чтобы любой мог зашифровывать сообщения для определенного получателя

Главное свойство ключевой пары: по закрытому ключу легко вычисляется открытый ключ, однако, имея открытый ключ практически невозможно вычислить закрытый ключ.

В общем использования асимметричных алгоритмов снимает проблему распространения ключей при использовании симметричных криптосистем. Примеры простых асимметричных криптосистем - RSA и схема Эль-Гамаля.

Симметричные алгоритмы практически вытеснены с коммерческого и промышленного потребления за счет достаточно высокого уровня их уязвимости и низкой криптостойкости по сравнению с асимметричными. Хотя существуют примеры симметричных алгоритмов, против которых до сегодняшнего дня не разработаны универсальной эффективной атаки. Например: модифицированный AES - алгоритм RC6.

Сегодня перспективными направлениями являются применение семейств эллиптических кривых для шифрования данных, данные алгоритмы тоже относятся к классу асимметричных. Общая схема работы алгоритма остается такой же, но внутренняя реализация намного сложнее.

2.3 Алгоритм AES (Advanced Encryption Standard)

В объеме работы невозможно рассмотреть все алгоритмы шифрования детально. Для более глубокого анализа и описания выберем одного из представителей, таковым будет алгоритм AES. При своей относительной простоте реализации этот алгоритм показывает достаточно высокую устойчивость и до сих пор применяется в некоторых системах.

AES – аббревиатура от Advanced Encryption Standard (перевод с англ. усовершенствованный стандарт шифрования).

После открытия в 1997 г. Национальным Институтом Стандартов и Технологии США (NIST) программы по разработке AES состоялись 3 этапа международного конкурса. Новый стандарт должен был иметь:

- стойкость не меньше, чем у 3DES;

- скорость шифрования больше скорости 3DES;

- прозрачную структуру;

- эффективную реализацию на платформе Pentium Pro;

- эффективную аппаратную реализацию.

Победителем конкурса стали бельгийцы Йоан Дамен и Винсент Реймен с алгоритмом RIJNDAEL (читается Рейн-Дал от первых букв авторов). Стандарт начал действовать с 2002 р.

AES – симметричный итеративный блоковый алгоритм;

AES – не шифр Фейстеля, базируется на принципах новой сети подстановок-перестановок. Имеет новую архитектуру SQUARE (КВАДРАТ), для которой характерно:

1) представление шифруемого блока в виде двумерного байтового массива;

2) шифрование за один раунд всего блока данных (байт-ориентированная структура);

3) выполнение криптографических преобразований, как над отдельными байтами массива, так и над его строками и столбцами.

Это обеспечивает диффузию данных одновременно в двух направлениях ‑ по строкам и по столбцам. Архитектура SQUARE присуща, кроме шифра AES(RIJNDAEL), шифрам SQUARE (его название и дало имя всей архитектуре), CRYPTON (один из кандидатов на AES). Второе место в конкурсе AES занял другой SP-шифр, SERPENT. По-видимому, SP-сети и, в частности, архитектура SQUARE, в ближайшем будущем станут безраздельно доминировать.

2.3.1 Общие характеристики AES

AES зашифровывает и расшифровывает 128-битовые блоки

данных.

AES позволяет использовать три различных ключа длиной 128, 192 или 256 бит (в зависимости от длины ключа версии шифра обозначают AES-128, AES-192 или AES-256).

От размера ключа зависит число раундов шифрования:

длина 128 бит – 10 раундов;

длина 192 бита – 12 раундов;

длина 256 бит – 14 раундов.

Все раунды, кроме последнего, идентичны.

Является симметричным блочным алгоритмом шифрования. Оперирует блоком в 128 бит, ключом размера 128/192/256 бит.

2.3.2 Основные определения AES

State (форма)– матрица (двумерный массив) байтов, расположенных следующем образом :

Round (раунд) – итерация цикла преобразования над State (формой). Количество итераций зависит от длины ключа, чем больше длина ключа, тем больше итераций.

Round _key (раундовый ключ) ― уникальный ключ, который применяется в каждом отдельном в раунде.

S-Box (таблица подстановок) – таблица, которая задает отображение одного байта в другой (биективное отображение):

Обратная таблица подстановок ‑ аналогично S-Box, задает обратное отображение:

2.3.3 Этапы шифрования AES

Шифрование состоит из следующих функций преобразования:

Expand_key ‑ Функция для вычисления всех раундовых ключей;

SubBytes ‑ Функция для подстановки байтов, использующая таблицу подстановок;

ShiftRows ‑ Функция, обеспечивающая циклический сдвиг в форме на различные величины;

MixColumns ‑ Функция, которая смешивает данные внутри каждого столбца формы;

AddRound_key ‑ Сложение ключа раунда с формой.

Рисунок 10 – Блок-схема AES (Nr – количество раундов)

Расшифровка происходит аналогичным образом, только в обратном порядке.

3 ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ КРИПТОАЛГОРИТМОВ В СРЕДЕ EXCEL

Для реализации сложных современных алгоритмов шифрования нужны вычислительные мощности и алгоритмически сложные реализации. В данном случае не обойтись без программных решений.

Но в случае несложных алгоритмов можно обойтись и использованием, например офисных программ. Проиллюстрируем некоторые простые алгоритмы шифрования с помощью специально разработанных электронных таблиц.

Для реализации выберем простые симметричные перестановочные алгоритмы: перестановочный шифр (код) Цезаря, шифр Наполеона, шифр Виженера.

Все эти шифры имеют одну и ту же основную идею – шифрование путем сдвига по основному алфавиту и фактически являются развитием одного подхода усложнение шифра идет в порядке идентичном приведенному выше списку.

3.1 Описание алгоритмов

Шифр Цезаря

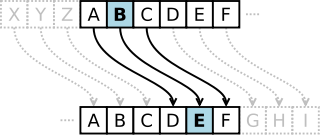

Рисунок 11 – Схема реализации перестановок

Шифр Цезаря, также известный как шифр сдвига, код Цезаря или сдвиг Цезаря ‑ один из самых простых и наиболее широко известных методов шифрования.

Шифр Цезаря ‑ это вид шифра подстановки, в котором каждый символ в открытом тексте заменяется буквой находящейся на некоторое постоянное число позиций левее или правее него в алфавите. Например, в шифре со сдвигом 3, А была бы заменена на Г, Б станет Д, и так далее.

Шифр назван в честь римского императора Цезаря, использовавшего его для секретной переписки со своими генералами.

Шаг шифрования, выполняемый шифром Цезаря, часто включается как часть более сложных схем, таких как шифр Вижинера, и все еще имеет современное приложение в системе ROT13. Как и все моноалфавитные шифры, шифр Цезаря легко взламывается и не имеет практически никакого применения на практике.

Математическая модель

Если сопоставить каждому символу алфавита его порядковый номер (нумеруя с 0), то шифрование и дешифрование можно выразить формулами модульной арифметики:

Где  ‑ символ открытого текста,

‑ символ открытого текста,

‑ символ шифрованного текста,

‑ символ шифрованного текста,

‑ мощность алфавита,

‑ мощность алфавита,

‑ ключ (количество позиций сдвига).

‑ ключ (количество позиций сдвига).

Шифр Цезаря называют в честь Юлия Цезаря, который согласно «Жизни двенадцати цезерей» Светония использовал его со сдвигом 3, чтобы защищать военные сообщения. Хотя Цезарь был первым зафиксированным человеком, использующим эту схему, другие шифры подстановки, как известно, использовались и ранее.

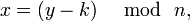

Рисунок 12 – Шифровальный диск

Часто для удобства использования шифра Цезаря использовали два диска разного диаметра с нарисованными по краям дисков алфавитами, насаженных на общую ось. Изначально диски поворачиваются так, чтобы напротив каждой буквы алфавита внешнего диска находилась та же буква алфавита малого диска.

Шифр Наполеона

Фактически шифр Наполеона основан на усовершенствованном варианте шифра Цезаря, предложенного Тритемиусом (позже на его основе была создана таблица Порта) Этот шифр также является частным случаем аффинного шифра.

При расшифровке легче всего пользоваться формулой:

L= (m+k) mod N,

L-номер зашифрованной буквы в алфавите,

m-порядковый номер буквы шифруемого текста в алфавите,

k-число сдвига,

N-количество букв в алфавите.

Как видим модель аналогична предыдущей, явным отличием является то, что сдвиг не одинаков для каждой буквы шифруемого текста, а определяется ключевой фразой. То есть – каждый символ имеет свой сдвиг.

Шифр Виженера

Продолжением развития линии Цезарь-Наполеон стал шифр Виженера.

Шифр Виженера состоит из последовательности повторяющихся итераций шифра Цезаря с различными значениями сдвига. Для зашифровывания может использоваться таблица алфавитов, называемая tabula recta или квадрат (таблица) Виженера. Применительно к латинскому алфавиту таблица Виженера составляется из строк по 26 символов, причём каждая следующая строка сдвигается на несколько позиций. Таким образом, в таблице получается 26 различных шифров Цезаря. На каждом этапе шифрования используются различные алфавиты, выбираемые в зависимости от символа ключевого слова. В случае русского алфавита таблица должна иметь размерность 33х33, но в большинстве случаев буква «Ё» не учитывается и таблица сокращается на одну строку (столбик). Пример таблицы Виженера для русского алфавита приведен в приложении.

Рассмотренные виды шифров (Цезарь, Наполеон, Виженер) утратили свою актуальности ввиду абсолютной неустойчивости к криптоатакам, наиболее простым подходом является частотный анализ. Этого подхода вполне достаточно для вскрытия шифра. Хотя стоит отметить, что шифр Виженера в некотором смысле «размывает» характеристики частот появления символов в тексте. Главным недостатком подхода Виженера является повторяемость ключа и равномерность шифровальной таблицы.

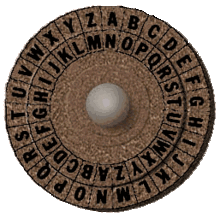

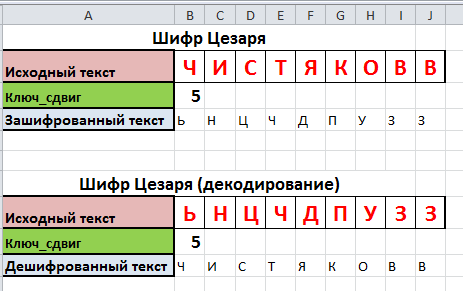

3.2 Реализация алгоритмов в Excel

В самом простом варианте (шифр Цезаря) достаточно реализации сдвига по алфавиту.

Для этого используем формулу:

=СИМВОЛ(ОСТАТ(КОДСИМВ(B2)+$B$3;32)+КОДСИМВ("А"))

Реализация мат. модели

B2 – кодируемый символ

$B$3 – размер сдвига (ключ)

32 – мощность алфавита (без учета символа «Ё»)

Дополнительные манипуляции:

+КОДСИМВ("А") – сдвиг в область символов рус. алфавита

В результате мы получим код символа, а для получения самого символа нужно применить функцию:

=СИМВОЛ(n)

Рисунок 13 – Шифр Цезаря (реализация в Excel)

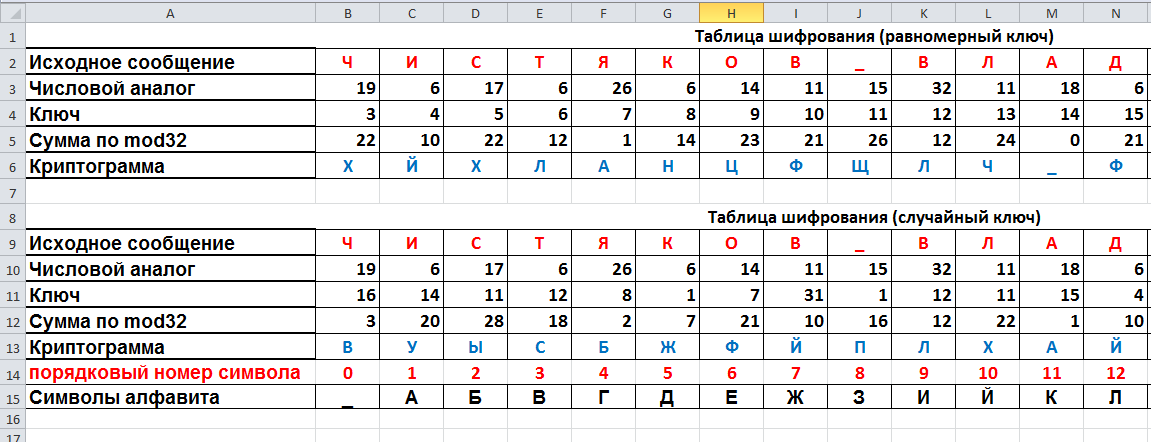

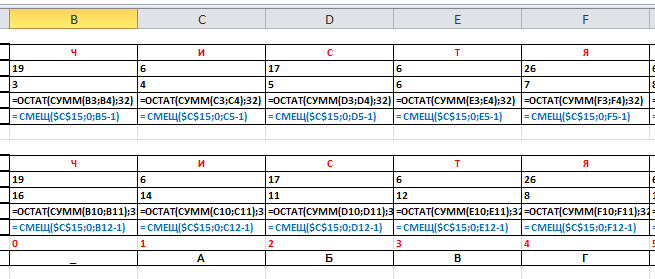

Реализация шифра Наполеона, практически аналогична предыдущей по сути, но для разнообразия применены другие формулы:

=ОСТАТ(СУММ(B10;B11);32) ‑ остаток от деления суммы B10;B11 (числовые значения символов кодируемого текста и кода) на 32

= СМЕЩ($C$15;0;B12-1) – смещение от ячейки C15 (начало строки с алфавитом) вправо на то количество ячеек, которое получено в результате шифрования – получение зашифрованной последовательности символов.

=СЧЁТЕСЛИ($B$6:$AE$6;B15) – подсчет одинаковых значений в указанном диапазоне. Используется для получения частотной характеристики.

Рисунок 14 – Шифр Наполеона (реализация в Excel)

Шифр Виженера реализован на том же принципе, что и Цезарь (используются те же формулы), только с учетом некоторых изменений в математической модели и наличие ключа шифрования в виде строки.

Рисунок 15 – Шифр Виженера (реализация в Excel)

ЗАКЛЮЧЕНИЕ

Любую угрозу информационной безопасности необходимо первоначально выделить и классифицировать. Классификация нужна для своевременного применения различных действий для устранения причин, которые могут повлечь к повреждению информации. Информационный шпионаж, утечка персональной информации и финансовой информации однозначно критично скажется как на отдельно взятом человеке, так и на работе организации в целом.

Для повышения уровня защищенности и противостоянию информационных угроз необходимо применять комплексные меры защиты, которые включают:

‑ организационные;

‑ программные;

‑ программно-аппаратные;

‑ технические.

В данной курсовой работе рассматриваются программные средства защиты информации – алгоритмы шифрования.

Теоритическая часть КР включает 2 раздела.

В первом разделе проанализирована область применения и основные понятия информационной безопасности. Проведена классификация угроз, определены типы угроз, от которых может защитить программная защита на основе шифроалгоритмов.

Далее, во втором разделе, рассматриваются типы алгоритмов и подходы реализации программных средств ИБ. Проведена классификация подходов, определены основные характеристики. Для детального рассмотрения выбран алгоритм AES.

Последняя часть работы (раздел 3) посвящена непосредственно практической реализации некоторых алгоритмов. Реализация осуществлена путем проектирования специфических таблиц в среде Excel. Для реализации выбраны простые перестановочные симметричные алгоритмы.

В работе достаточно детально описан вопрос программной защиты информации, работа выполнена в соответствии со всеми требованиями.

ЛИТЕРАТУРА

- Обеспечение информационной безопасности бизнеса / Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. СПб.: Изд-во "Альпина Паблишерз" 2014. - 286 с.

- Политики безопасности компании при работе в интернет / Петренко С.А., Курбатов В.А.; М: ДМК Пресс, 2011. - 396 с.

- Жельников В. Кpиптография от папируса до компьютера. — М.: ABF, 1996. — 335 с. — ISBN 5-87484-054-0.

- Мельников В.П. Информационная безопасность и защита информации Учебное пособие для студентов учреждения высшего профессионального образования. — 6-е изд., стереп. — М.: Академия, 2012. 330 с. — ISBN 978-5-7695-9222-0.

- Гашков, С. Б. Криптографические методы защиты информации : учеб. пособие : гриф УМО / С. Б. Гашков, Э. А. Применко, М. А. Черепнев. – М.: Академия, 2010. – 298 с. – (Высшее профессиональное образование. Информационная безопасность) . – ISBN 978-5-7695-4962-5 : 449.90.

- Информационная безопасность часть 1 / Балакин А.В.; СПб.: Изд-во "СПбГУЭФ" 2010. 346 с.

- Технологии и продукты Microsoft в обеспечении информационной безопасности / Авдошин С.М., Сердюк В.А., Савельева А.А.Интернет СПб.: Изд-во - Университет Информационных 2011. - 455 с.

- Служба Active Directory. Ресурсы Windows Server 2008 / Стен Реймер, Конан Кезема, Майк Малкер, Байрон Райт СПб.: Изд-во "Лидер" 2009 - 470 с.

- Active Directory подход профессионала / Зубанов Федор; М.:"Русская редакция" 2003 - 342 с.

- Информационная безопасность предприятия: цикл статей. URL: http://www.arinteg.ru/articles/informatsionnaya-bezopasnost-predpriyatiya (дата обращения: 6.06.2017)

- «Бремя защиты», Эрик Ландквист, PC WEEK/RE, № 37, 11 октября 2015 г.

- «Мобильные устройства и пользователи», Александр Семенов, «PC WEEK/RE», № 41, 8 ноября 2015 г.

- Вячеслав Лупанов, руководитель отдела системного ПО компании «Гелиос Компьютер», http://www.cnews.ru/reviews «12 самых громких случаев ИТ-воровства в России»

- http://www.kaspersky.ru – Концепция информационной безопасности

- http://skif.pereslavl.ru/psi-info/interin/interin-publications/pib.pdf - Проблемы информационной безопасности в медицинских информационных системах

- «Основы информационной безопасности», Галатенко В. А., Лекция№1, http://publish.abitu.ru

- В.Ф. Шаньгин – Информационная безопасность компьютерных систем и сетей, Москва, ИД «ФОРУМ» - ИНФРА-М, 2008 г.

- Федеральный закон от 27 июля 2006 г. N 152-ФЗ «О персональных данных» (с изменениями от 25 ноября, 27 декабря 2009 г., 28 июня, 27 июля, 29 ноября, 23 декабря 2010 г.).

- Ржавский К.В. Информационная безопасность: практическая защита информационных технологий и телекоммуникационных систем: Учебное пособие. Волгоград: Изд-во ВолГУ, 2009. – 122с. – (Серия «Информационная безопасность»). ISBN 5-85534-640-4.

- ГОСТ 19781-90 Обеспечение систем обработки информации программное. Термины и определения.

- Гагарина Л.Г., Кокорева Е.В., Виснадул Б.Д. Технология разработки программного обеспечения. - М.: ИД «ФОРУМ»; ИНФРА-М, 2008.

- Щербаков А.Ю. Современная компьютерная безопасность. Теоретические основы. Практические аспекты. - М.: Книжный мир, 2009. - 352 с.

- Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. - М.: Академический Проект; Гаудеамус, 2-е изд.- 2011. - 544 с.

ПРИЛОЖЕНИЕ 1 Шифровальная таблица Виженера для русского алфавита

|

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

|

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

|

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

|

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

|

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

|

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

|

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

|

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

|

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

|

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

|

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

|

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

|

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

|

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

|

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

|

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

|

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

|

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

|

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

|

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

|

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

|

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

|

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

|

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

|

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

|

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

|

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

|

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

|

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

|

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

- Управление поведением в конфликтных ситуациях

- Применение проектных технологий в качестве инструмента развития бизнеса (ООО «Партнер»)

- Проектирование реализации операций бизнес-процесса «Контроль поставок товара»

- Разработка комплекса мер по антивирусной защите ИС на примере сети малого предприятия

- Анализ состояния и пути совершенствования управления внутренним экскурсионным туризмом в Российской Федерации

- Виды юридических лиц (Понятие и признаки юридического лица)

- Банковская система, ее элементы и важнейшие свойства

- Финансы акционерных обществ (Факторы, определяющие уровень финансовой устойчивости)

- Комплексный экономический анализ хозяйственной деятельности

- Корпоративные информационные системы

- Технология «Клиент-сервер» (Теоретические аспекты защиты информации на предприятии)

- Разработка регламента выполнения процесса «Управление портфелем продукции»