Классификация и характеристика видов, методов и средств защиты информации и их соотношение с объектами защиты (Виды защиты информации)

Содержание:

Введение

Уже многое интересуются вопросами защиты информации. Это связано с тем, что стал использоваться интернет везде в повседневной жизни, что приводит к тому, что появляются большие возможности для атаки на передаваемою информацию. Проблемы защиты информации связаны с ростом возможностей вычислительной техники. Развитие средств, методов и форм автоматизации всевозможных процессов обработки информации, огромное количество применяемой техники, подключенной к сети резко повышают уязвимость информации.

Информация – это всегда был и остаётся очень важным, а может быть и опасным ресурсом, потеря или приобретение, которого влечёт за собой непоправимые последствия, и поэтому безопасный обмен конфиденциальной информацией является наиглавнейшей задачей, для работоспособности любой организации.

Потеряв конфиденциальные данные, организация несёт угрозу финансовых потерь, так как полученной информацией могут распорядиться конкуренты или вымогатели.

Огромная необходимость в защите информации в России создала орган Государственной системы защиты информации (ГСЗИ) и в создании правовой базы информационной безопасности. Приняты, а затем и введены в действие законы «Об информации, информатизации и защите информации», «О государственной тайне», «О правовой охране программ для электронных вычислительных машин и баз данных», «Доктрина информационной безопасности Российской Федерации» и др.

Защита информации должна обеспечивать защиту от хищения, утраты, искажения, подделки, утери информации в любом ее виде. Организация по мерам защиты информации должна проводиться в соответствии с действующими законами и нормативными документами по безопасности информации и интересами пользователей информации.

Для того чтобы гарантировать защиту информации, необходимо решать систематические задачи совершенствования средств ее защиты.

Определения информации и ее всех разновидностей приведены в законе РФ от 27.07. 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации» и в ст. 2 ФЗ «Об участии в международном информационном обмене»:

В настоящем Федеральном законе используются следующие основные понятия:

1) информация – любые сведения независимо от формы их представления;

2) информационные технологии (ИТ)- процессы, предоставления, обработки, методы поиска, сбора, хранения, распространения информации и способы осуществления таких процессов и методов;

3) информационная система (ИС) - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

4) информационно-телекоммуникационная сеть - технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники;

5) конфиденциальность информации - обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя;

6) доступ к информации - возможность получения информации и ее использования;

7) обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам;

8) предоставление информации - действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц;

9) распространение информации - действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц;

10) электронное сообщение - информация, переданная или полученная пользователем информационно-телекоммуникационной сети;

11) документированная информация - зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию или в установленных законодательством Российской Федерации случаях ее материальный носитель;

12) оператор ИС - гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных.

Любая информация должна обладать свойствами:

• уровень доступа может устанавливать владелец информации или наделенные таким правом лица;

• чем ценнее информация, тем тщательнее она защищается и тем меньше лиц имеет доступ к ней.

Информация по способам кодирования и хранения может быть звуковой, текстовой, графической, цифровой, видеоинформацией и т.п.

Самым основным свойством информации является ее достоверность, объективность, своевременность, полнота, важность. Носители защищаемой информации классифицируются как:

документы;

изделия;

вещества и материалы;

электромагнитные, тепловые, радиационные и другие излучения; гидроакустические, сейсмические и другие физические поля, представляющие особые виды материи; сам объект с его видовыми характеристиками и т.п.

Носителем информации может быть и человек.

С информатизацией общества все большее возникают проблемы, связанные с защитой конфиденциальной информации.

Информация имеющая стоимость, защищается ее собственником от лиц и организаций, пытающимися ею завладеть. Чем секретней информация, тем больше она защищена, и тем больше средств тратиться на ее защиту.

Все государства защищают свою информацию.

Во всех случаях цели защиты информации можно сформулировать как:

• предотвращение утечки, хищения, утраты, искажения, подделки ин-

формации;

• предотвращение угроз безопасности личности, общества, государства;

• предотвращение любых действий по уничтожению, модификации, искажению, копированию, блокированию информации;

• предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового режима документированной информации как объекта собственности;

• защита КП граждан на сохранение личной тайны и конфиденциальности персональных данных, хранящихся в информационных системах;

• хранение гос. тайн, конфиденциальности документированной информации в соответствии с законодательством;

• соблюдение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения.

Эффективность защиты информации определяется ее активностью, своевременностью, непрерывностью и комплексностью. Необходимо проводить комплексные защитные мероприятия, т.е. обеспечивать защиту всех опасных каналов утечки информации. Необходимо понимать, что даже один не защищённый канал может свести на нет эффективность всего защитного комплекса.

Главными объектами защиты информации являются:

• Информационные ресурсы, содержащие сведения, связанные с гос. тайной и конфиденциальной информацией.

• Средства вычислительной техники, сети и системы, операционные системы, системы управления базами данных, прикладное программное обеспечение, АСУ, системы связи и передачи данных, технические средства приёма, передачи и обработки информации ограниченного доступа т.е. системы и средства, непосредственно обрабатывающие конфиденциальную информацию и информацию, относящуюся к категории гос. тайны.

Все средства и системы часто называют техническими средствами приёма, обработки и хранения информации (ТСПИ).

• Остальные средства, не входящие в состав техническими средствами приёма, обработки и хранения информации, но территориально находящиеся в помещениях, для обработки секретной и конфиденциальной информации - называются вспомогательными техническими средствами и системами (ВТСС).

К ним относятся: технические средства телефонной, громкоговорящей связи, системы пожарной и охранной сигнализации, радиотрансляции, часофикации, средства и системы передачи данных в системе радиосвязи, контрольно-измерительная аппаратура, электробытовые приборы и т.д., а также помещения, предназначенные для обработки информации ограниченного распространения.

Технические средства приёма, обработки и хранения информации можно рассматривать как систему, включающую стационарное оборудование, периферийные устройства, соединительные линии, распределительные и коммуникационные устройства, системы электропитания, системы заземления.

Тех. средства, предназначенные для обработки конфиденциальной информации, включая помещения, в которых они размещаются, представляют объект технических средств приёма, обработки и хранения информации.

Сегодня есть средства и методы защиты информации в АС великое множество. Серьёзным недостатком этих методов, включая современные средства поиска уязвимостей АС, служит то, что большинстве случаев, они позволяют организовать защиту только после обнаружения угрозы, что является не эффективным.

Эффективный уровень информационной безопасности может обеспечить комплексный подход, который предполагает целенаправленно использовать традиционные организационные и программно-технические правила обеспечения безопасности на однообразной концепции с одновременными поисками и глубокими изучениями новых приемов для защиты.

Для этого необходимо создать надежную систему защиты информации (СЗИ).

1. Классификация угроз безопасности информации в компьютерных системах

Угроза информационной безопасности - это событие, процесс или явление, которое может привести к утрате целостности, уничтожению, конфиденциальности или доступности к информации.

Всевозможные угрозы информационной безопасности в (АИС) и в (КС) разделяются на два класса: случайные и преднамеренные. Случайными, называются угрозы, не связанные с преднамеренными действиями злоумышленников и реализуются в случайные моменты.

К случайным угрозам относятся: стихийные бедствия и аварии, сбои и отказы технических средств, ошибки при разработке АИС или КС, алгоритмические и программные ошибки, ошибки пользователей и обслуживающего персонала.

По статистике – 79% ущерба, наносится информационным ресурсам КС любыми угрозами. При этом происходит нарушение целостности или доступности информации, нарушается конфиденциальность информации, но при этом создаются предпосылки для злоумышленного воздействия на информацию. Также в результате ошибок пользователей и обслуживающего персонала происходит около 64% случаев нарушения информационной безопасности.

Отметим, что механизм реализации случайных угроз изучен очень хорошо и накоплен большой опыт для противодействия с этими угрозами. Значительно снизить потери от реализации угроз этого класса помогает обязательное резервирование информации в современных технологиях разработки технических и программных средств, эффективная система эксплуатации автоматизированных информационных систем.

Преднамеренными угрозами называются связанные со злоумышленными действиями людей, которые носят не случайный характер, а являются непредсказуемыми.

Преднамеренные угрозы это:

- шпионаж и диверсии,

- взлом информации,

- электромагнитные излучения и наводки,

- несанкционированная модификация структур,

- вредоносные программы.

К шпионажу и диверсии относят: акустическое наблюдение, подглядывание, похищение бумажных и любых носителей информации, хищение программ и структур защиты, социальная инженерия над сотрудниками, сбор и анализ отходов бумажных носителей информации, любые нападения диверсионных отрядов или возможно даже террористических групп.

Несанкционированный доступ к информации (НСД) – это нарушение правил ограничения доступа с использованием штатных средств вычислительной техники или АС.

Способ совершения преступления неправомерного доступа — это приёмы и методы, которые используют виновные, совершая общественно опасное деяние.

В литературе выделяют различные классификации способов совершения компьютерных преступлений:

- Способы подготовки (соответствует уголовно-правовому понятию "приготовление к преступлению"):

- Сбор сведений;

- Перехват сообщений электронной почты;

- Завязывание знакомства;

- Перехват сообщений в каналах связи;

- Кражи информации;

- Взятки и вымогательство.

- Способы проникновения (соответствует уголовно-правовому понятию "покушение на преступление"):

- Непосредственное вхождение в систему (путём перебора паролей);

- Получение паролей;

- Использование недостатков протоколов связи.

Некоторые автор предлагают классификацию в зависимости от целей, которые преследует преступник на том или ином этапе совершения преступления:

- Тактические — предназначены для достижения ближайших целей (например, для получения паролей);

- Стратегические — направлены на реализацию далеко идущих целей и связаны с большими финансовыми потерями для автоматизированных информационных систем.

Еще один автор выделяет пять способов совершения неправомерного доступа к компьютерной информации:

- Непосредственное использование именно того компьютера, который автономно хранит и обрабатывает информацию, представляющую интерес для преступника;

- Скрытое подключение компьютера преступника к компьютерной системе или к сети законных пользователей по сетевым каналам или радиосвязи;

- Поиск и использование уязвимых мест в защите компьютерной системы и сетей от несанкционированного доступа к ним (например, отсутствие системы проверки кода);

- Скрытое изменение или дополнение компьютерных программ, функционирующих в системе;

- Незаконное использование универсальных программ, применяемых в аварийных ситуациях.

Существует более устоявшаяся классификация способов, на которую ориентируются большинство авторов и которая построена на основе анализа зарубежного законодательства. В основу данной классификации положен метод использования преступником тех или иных действий, направленных на получение доступа к средствам компьютерной техники с различными намерениями:

- Методы перехвата информации;

- Метод несанкционированного доступа;

- Метод манипуляции;

- Комплексные методы.

НСД возможен при:

• отсутствии системы разграничения доступа;

• сбое или отказе в компьютерных системах;

• ошибочных действиях пользователей или обслуживающего персонала компьютерных систем;

• ошибках в системе распределения доступа;

• фальсификации полномочий.

В процессе обработки и передачи информации техническими средствами компьютерных систем происходят электромагнитные излучения в окружающую среду и наведение электрических сигналов на линии связи, сигнализации, заземлении и разных проводниках. Этот процесс получил название - побочные электромагнитные излучения и наводки (ПЭМИН). ЭМИ и наводки могут быть использованы злоумышленниками, для получения и уничтожения информации в КС представляет модификации программной и технической структуры системы.

Одним из основных источников угроз безопасности информации в КС является использование специальных программ, получивших название “вредоносные программы”. В зависимости от механизма действия вредоносные программы делятся на четыре класса:

- Эксплойт — теоретически безобидный набор данных (например, графический файл или сетевой пакет), некорректно воспринимаемый программой, работающей с такими данными. Здесь вред наносит не сам файл, а неадекватное поведение ПО с ошибкой. Также эксплойтом называют программу для генерации подобных «отравленных» данных.

- Логическая бомба в программе срабатывает при определённом условии, и неотделима от полезной программы-носителя.

- Троянская программа не имеет собственного механизма размножения.

- Компьютерный вирус размножается в пределах компьютера и через сменные диски. Размножение через сеть возможно, если пользователь сам выложит заражённый файл в сеть. Вирусы, в свою очередь, делятся по типу заражаемых файлов (файловые, загрузочные, макро-, автозапускающиеся); по способу прикрепления к файлам (паразитирующие, «спутники» и перезаписывающие) и т. д.

- Сетевой червь способен самостоятельно размножаться по сети. Делятся на IRC-, почтовые, размножающиеся с помощью эксплойтов и т. д.

по вредоносной нагрузке

- Помехи в работе заражённого компьютера: начиная от открытия-закрытия поддона CD-ROM и заканчивая уничтожением данных и поломкой аппаратного обеспечения. Поломками известен, в частности, Win32.CIH.

- Блокировка антивирусных сайтов, антивирусного ПО и административных функций ОС с целью усложнить лечение.

- Саботирование промышленных процессов, управляемых компьютером (этим известен червь Stuxnet).

- Инсталляция другого вредоносного ПО.

- Загрузка из сети (downloader).

- Распаковка другой вредоносной программы, уже содержащейся внутри файла (dropper).

- Кража, мошенничество, вымогательство и шпионаж за пользователем. Для кражи может применяться сканирование жёсткого диска, регистрация нажатий клавиш (Keylogger) и перенаправление пользователя на поддельные сайты, в точности повторяющие исходные ресурсы.

- Похищение данных, представляющих ценность или тайну.

- Кража аккаунтов различных служб (электронной почты, мессенджеров, игровых серверов…). Аккаунты применяются для рассылки спама. Также через электронную почту зачастую можно заполучить пароли от других аккаунтов, а виртуальное имущество в MMOG — продать.

- Кража аккаунтов платёжных систем.

- Блокировка компьютера, шифрование файлов пользователя с целью шантажа и вымогательства денежных средств (см. Ransomware). В большинстве случаев после оплаты компьютер или не разблокируется, или вскоре блокируется второй раз.

- Использование телефонного модема для совершения дорогостоящих звонков, что влечёт за собой значительные суммы в телефонных счетах.

- Платное ПО, имитирующее, например, антивирус, но ничего полезного не делающее (fraudware или scareware (англ.)русск.; см. тж лжеантивирус).

- Прочая незаконная деятельность:

- Получение несанкционированного (и/или дарового) доступа к ресурсам самого компьютера или третьим ресурсам, доступным через него, в том числе прямое управление компьютером (так называемый backdoor).

- Организация на компьютере открытых релеев и общедоступных прокси-серверов.

- Заражённый компьютер (в составе ботнета) может быть использован для проведения DDoS-атак.

- Сбор адресов электронной почты и распространение спама, в том числе в составе ботнета.

- Накрутка электронных голосований, щелчков по рекламным баннерам.

- Скрытый майнинг.

- Файлы, не являющиеся истинно вредоносными, но в большинстве случаев нежелательные:

- Шуточное ПО, делающее какие-либо беспокоящие пользователя вещи.

- Adware — программное обеспечение, показывающее рекламу.

- Spyware — программное обеспечение, занимающееся массовым сбором малоценной информации — например, конфигурации компьютера, каталогов диска, активности пользователя…

- «Отравленные» документы, дестабилизирующие ПО, открывающее их (например, архив размером меньше мегабайта может содержать гигабайты данных и надолго «завесить» архиватор).

- Программы удалённого администрирования могут применяться как для того, чтобы дистанционно решать проблемы с компьютером, так и для неблаговидных целей.

- Руткит нужен, чтобы скрывать другое вредоносное ПО от посторонних глаз.

- Иногда вредоносное ПО для собственного «жизнеобеспечения» устанавливает дополнительные утилиты: IRC-клиенты, программные маршрутизаторы, открытые библиотеки перехвата клавиатуры… Такое ПО вредоносным не является, но из-за того, что за ним часто стоит истинно вредоносная программа, детектируется антивирусами. Бывает даже, что вредоносным является только скрипт из одной строчки, а остальные программы вполне легитимны.

- Анти-чит программы, как встроенные, так и навесные. Являются по своей сути законными программами, но их можно считать нежелательными, так как они не делают ничего, кроме как ставят палки в колеса определённой группе людей.

- Как ни странно, но другое нормальное антивирусное ПО, если одно уже есть. Есть множество видео и инструкций про то, что "два медведя в одной берлоге не уживутся": будут мешать друг другу, "ругаться", пытаться друг друга удалить, занимать ресурсы ЭВМ во время всего этого и т.д., и т.п. Происходит либо у параноиков, которые сознательно ставят себе несколько антивирусов, либо если программа продвигает при установке какой-либо антивирус (как правило либо "каперский", либо "dr.web", flash-player пытается ставить mc-afee), а свой уже есть, и галочки пользователь проглядел.

Классификация моделей кибератак

В феврале 2017 года TAdviser и Sec-Consult составили следующую классификацию моделей кибератак.

Уязвимости протокола канала передачи данных

Проблемы безопасности в слое 2 модели OSI. Модель атаки:

- Разметка 802.1Q и ISL (расстановка тегов)

- ARP-фальсификация

- Взлом шифрования беспроводного соединения

- Истощение адресов DHCP

- Атака с двойным инкапсулированием 802.1Q / вложенной VLAN

- Переполнение MAC

- Манипуляции STP

Уязвимости слоев сетевого и транспортного протокола

Проблемы безопасности в слое 3, 4 and 5 модели OSI. Модель атаки:

- Манипуляции BGP

- Манипуляции EIGRP

- Манипуляции IGRP

- Манипуляции OSPF

- Перехват и анализ сетевых пакетов

- Манипуляции RIP

- Предсказание порядкового номера TCP/IP

- Переполнение SYN

Проблемы с файерволом

Проблемы безопасности, связанные с конфигурацией файервола. Модель атаки:

- Обход правил файервола

- Недостаточная фильтрация пакетов

Уровень исправлений

Возможно применение известных багов программного обеспечения, несмотря на то что патч уже имеется

Модель атаки:

- Использование известных уязвимостей приложений

Конфигурация сервера

Конфигурация сервера / общий тип

Данный класс включает в себя ошибки конфигурации, которые могут быть использованы злоумышленниками, в отношении всех типов серверного программного обеспечения.

Модель атаки:

- Использование учтенных записей по умолчанию

- Перечисление учетных записей пользователей

- Использование опасных методов протоколирования

- Использование несоответствующих разрешений для доступа

- Использование незащищенных функциональных возможностей

- Сбор внутренней информации

- Угадывание паролей

- Считывание незашифрованных конфиденциальных данных

Стандартное программное обеспечение и пропри тарные приложения

Проблемы аутентификации

Веб-приложение не имеет достаточных средств аутентификации для защиты своих ресурсов.

Модель атаки:

- Обход аутентификации

Проблемы авторизации

Неавторизованный или непривилегированный пользователь может получить доступ к ресурсам, которые защищены или должны быть защищены.

Модель атаки:

- Доступ к защищенным функциям

- Доступ к защищенным ресурсам

Проблемы бизнес-логики

Злоумышленник может нарушить бизнес-правила приложения

Модель атаки:

- В зависимости от приложения

Злоумышленник может собирать информацию о внутренних данных приложения или серверном окружении

Модель атаки:

- Сбор информации из комментариев к коду

- Сбор информации из системных сообщений и сообщений об ошибках

- Чтение старых файлов, файлов архивных копий и файлов без внешних ссылок

Способствование атакам со стороны клиента (браузерные атаки)

Этот класс уязвимостей относится к Интернету. В него входят атаки, нацеленные на веб-браузер.

Модель атаки:

- Фальсификация кросс-сайтовых запросов (XSRF)

- Подстановка HTML / кросс-сайтовый сценарий (XSS)

- Расщепление ответа HTTP / подстановка заголовков

- Имитация фреймов

- Фиксация сессии

Проблемы подстановки интерпретатора / проверки введенных данных

Приложение передает введенные параметры в базу данных, в API (программные интерфейсы) операционной системы или в другие интерпретаторы без надлежащей проверки данных.

Модель атаки:

- Доступ к файловой системе

- Подстановка кода

- Подстановка команд

- Подстановка строки форматирования

- Подстановка IMAP/SMTP

- Подстановка LDAP

- Подстановка ORM

- Переполнение буфера символов

- Обход пути

- Подстановка операторов SQL

- Подстановка SSI

- Подстановка XML

- Подстановка Xpath

Проблемы управления состоянием / сессией

Переменные состояния или сессии инициализируются и применяются неверно.

Модель атаки:

- Перечисление идентификаторов сессии

- Использование проблем состояния сессии

Небезопасное управление доверенными данными

Злоумышленник может манипулировать доверенными данными и внутренними данными приложения.

Модель атаки:

- Манипулирование внутренними данными приложения о клиенте

- Чтение внутренних данных приложения / конфиденциальных данных о клиенте

Функциональность, в которой нет необходимости, и небезопасная функциональность

Приложение имеет небезопасную по своей сути функциональность.

Модель атаки:

- Использование приложений-образцов

- Загрузка произвольных файлов

Использование небезопасных алгоритмов позволяет скомпрометировать уязвимые данные.

Модель атаки:

- Взлом шифрования

- Использование слабого генератора случайных чисел

- Использование слабых/небезопасных алгоритмов шифрования

Уязвимость, приводящая к отказу в обслуживании

Служба может быть выведена злоумышленником из строя.

Модель атаки:

- Использование неограниченного распределения ресурсов

- Блокировка учетных записей заказчиков

Организация обеспечивающая безопасность информации должна носить комплексный характер и основываться на анализе возможных последствий. В анализ последствий входит обязательная идентификация возможных источников угроз, факторов, способных к их появлению и, следовательно, определение новых угроз в безопасности информации. В ходе данного анализа нужно убедиться в том, что всевозможные источники угрозы идентифицированы и сопоставлены с всевозможными факторами уязвимости, присущие объекту защиты.

Поэтому моделирование и классификацию источников угроз и их проявлений, необходимо проводить на основе анализа логической цепочки:

угроза – уязвимость – действие – атака.

Под этими терминами следует понимать:

Источник угрозы – это любые потенциальные носители угрозы безопасности.

Действие [Threat]- это потенциальная или реально существующая опасность, совершения действия или бездействия, направленного против информационных ресурсов, наносящего ущерб собственнику, владельцу или пользователю, проявляющегося в опасности искажения и потери информации.

Уязвимость [Vulnerability]- это присущие объекту информатизации причины, приводящие к нарушению безопасности информации на конкретном объекте и обусловленные недостатками процесса функционирования объекта информатизации, свойствами архитектуры автоматизированной системы, протоколами обмена и интерфейсами, применяемыми программным обеспечением и аппаратной платформой, условиями эксплуатации.

Атака - это возможные действия при взаимодействии источника угрозы через имеющиеся уязвимости.

Как видно из определения, атака - это всегда пара "уязвимость – действие", которая реализует угрозам и приводит к ущербам. Но, анализ последствий предполагает проведение анализа возможного ущерба и выбора методов устроения угроз безопасности информации

Угроз БИ уже очень много. Угроза, как следует из определения, это опасность причинения ущерба, то есть в этом определении проявляется жесткая связь технических проблем с юридической составляющей, чем и является ущерб.

Ущерб как категория классификации угроз.

Проявление ущерба может быть разным:

материальный и моральный деловой репутации организации;

моральный, физический или материальный ущерб, связанный с разглашением персональных данных отдельных лиц;

• финансовый ущерб от разглашения конфиденциальной информации;

• финансовый ущерб от необходимости восстановления нарушенных защищаемых информационных ресурсов;

• потери от невозможности выполнения взятых на себя обязательств перед третьей стороной;

• моральный и материальный ущерб от дезорганизации деятельности организации;

• материальный и моральный ущерб от нарушения международных отношений.

Ущерб может принести субъект и в таком случае возникает правонарушение, а может быть независящим от субъекта проявлений (например, стихийных случаев или иных воздействий, таких как проявления техногенных свойств цивилизации). В первом случае налицо вина первого, определяемая как состав преступления, совершенное умышленно, то есть деяние, совершенное с прямым или косвенным умыслом, или, совершенное по легкомыслию, небрежности, в результате невиновного причинения вреда и причиненный ущерб должен квалифицироваться как состав преступления, оговоренный уголовным правом.

Во втором случае ущерб носит вероятностный характер и должен быть сопоставлен, как минимум с тем риском, который оговаривается гражданским, административным или арбитражным правом.

В теории права под ущербом понимается невыгодные для собственника имущественные последствия, возникшие в результате правонарушения. Ущерб выражается в уменьшении имущества, либо в недополучении дохода.

В качестве субъекта личность причинившего ущерб, категория ущерб может быть только когда можно доказать, что он был причинен, то есть нужно квалифицировать в терминах правовых актов, как состав преступления. Поэтому, при классификации угроз безопасности информации в случае нужно учитывать требования настоящего уголовного права, определенного составом преступления.

Есть примеры состав преступления, определенных УКРФ.

Хищение - совершенные с корыстной целью противоправные безвозмездное изъятие и (или) обращение чужого имущества в пользу виновного или других лиц, причинившее ущерб собственнику или владельцу имущества.

Копирование компьютерной информации - повторение и устойчивое запечатление информации на любом носителе

Уничтожение - внешнее воздействие на имущество, в результате которого оно прекращает свое физическое существование либо приводятся в полную непригодность для использования по целевому назначению. Уничтоженное имущество не может быть восстановлено путем ремонта или реставрации и полностью выводится из хозяйственного оборота.

Уничтожение компьютерной информации - затирание памяти ЭВМ.

Повреждение - изменение свойств имущества при котором существенно ухудшается его состояние, утрачивается значительная часть его полезных свойств и оно становится полностью или частично непригодным для целевого использования

Модификация компьютерной информации - внесение любых изменений, кроме связанных с адаптацией программы для ЭВМ или баз данных

Блокирование компьютерной информации - искусственное затруднение доступа пользователей к информации, не связанное с ее уничтожением.

Несанкционированное уничтожение, блокирование модификация, копирование информации - любые не разрешенные законом, собственником или компетентным пользователем указанные действия с информацией.

Обман — это отрицание подлинности, навязывание ложной информации или умышленное искажение, или сокрытие истины с целью ввести в заблуждение лицо, в ведении которого находится имущество и таким образом добиться от него добровольной передачи имущества, а также сообщение с этой целью заведомо ложных сведений.

Разговаривать о умышленном уничтожении информации в результате стихийных бедствий не приходится, смешно, что стихия сможет воспользоваться конфиденциальной информацией для извлечения собственной выгоды, но вот разлетевшейся информацией, например, бумажные носители, возможно, кто-то и воспользуется. Здесь конечно же применима категория -причинение имуществу вреда. Но при этом, речь идет не о уголовной ответственности за уничтожение или повреждение чужого имущества, а о случаях, подпадающих под гражданское право в части возмещения причиненного ущерба, риск случайной погибели имущества – т.е. риск возможного нанесения убытков в связи с гибелью или порчей имущества по причине, не зависящей от субъекта. По всеобщему правилу в таком случае убытки несет собственник, но, в гражданском праве возможно и другой вариант компенсации причиненного ущерба.

Таким образом, обобщая изложенное, можно утверждать, что угрозами безопасности информации являются:

• копирование;

• уничтожение;

• искажение;

• блокирование;

• отрицание подлинности;

• навязывание ложной информации.

Источник угрозы - это носитель угрозы безопасности информации. Источником может быть, как личность, так и объект. Но, источники угрозы может быть, как внутри самой организации - внутренний источник, так и за организацией - внешний источник. Разделение источников на субъективный или объективный оправдывается в предыдущих рассуждениях по поводу вины или риска ущерба информации. А вот разделение на внутренний и внешний источник оправдано потому, что для одной и той же угрозы метод обезвреживания для внешнего и внутреннего источника может быть разным.

Все источники угрозы БИ разделяются на 3 основные группы:

1. антропогенные источники угроз.

2. техногенные источники угрозы.

3. обусловленные стихийными источниками.

При выборе метода ранжирования источников угроз используется методология, изложенная в международных стандартах, а также практический опыт российских экспертов в области информационной безопасности.

Все источники угроз имеют разную степень опасности (Коп), которую можно оценить ранжированием.

2. Система защиты информации

Система защиты информации — это комплекс организационных и технических мер, направленных на обеспечение информационной безопасности предприятия. Самым главным объектом защиты являются данные, которые обрабатываются в автоматизированной системе управления АСУ и задействованы при выполнении рабочих процессов.

СЗИ адекватна потенциальным угрозам. Для планирования защиты нужно предсказать, что именно может интересовать, какая ценность информации и на какие финансовые потери способны пойти злоумышленники.

СЗИ необходимо создавать в комплексе, то есть использовать не только технические, но и административные и правовые СЗ. СЗИ нуждается в гибкости и адаптируемости к изменяющимся условиям. Главную роль в этом играют административные (или организационные) мероприятия, такие, например, как регулярная смена паролей или ключей, надёжное их хранение, проверка журналов регистрации событий в системе, правильное распределение полномочий пользователей и т.д. Субъект, отвечающий за все эти действия, должен быть преданным и высококвалифицированным специалистом в области тех. средств защиты и в области выч. средств.

Разделяют на следующие основные направления защиты и соответствующие им тех. средства:

Защита от несанкционированного доступа (НСД) ресурсов автономно работающих и сетевых ПК. Она реализована программным, программно-аппаратным и аппаратным средствами, рассматриваемые дальше на примерах.

• Для защиты серверов и отдельных пользователей сети интернет от хакерских атак используют межсетевые экраны - брандмауэры.

• Защита секретной, конфиденциальной и личной информации от чтения посторонними лицами и целенаправленного ее искажения осуществляется чаще всего с помощью криптографических средств. К ним относится подтверждение подлинности сообщений при помощи электронной цифровой подписи (ЭЦП). Применяемая криптосистемой с открытым ключом. ЭЦП занимает отдельное место в банковском деле и в сфере электронной торговли.

• Защита ПО от нелегального копирования с помощью электронных ключей.

• Защита от утечки информации по цепям питания, каналу электромагнитного излучения от компьютера или монитора. Здесь применяются такие испытанные средства, как экранирование помещения и использование генератора шума, а также специальный подбор мониторов и комплектующих компьютера, обладающих наименьшей зоной излучения в том частотном диапазоне, который наиболее удобен для дистанционного улавливания и расшифровки сигнала.

• Защиту от шпионского оборудования, устанавливаемого непосредственно в комплектующие компьютера выполняются специальными организациями, имеющие лицензии в компетентных органах.

Одна из целей атакующей стороны является снижение показателя своевременности, достоверности и безопасности информационного обмена в противоборствующей системе до уровня, который приводит к потере работы службы.

А.А. Гладких и В.Е. Дементьева дают структурно-схематическое описание информационного противоборства В книге - “ Основные принципы обеспечения информационной безопасности в ходе эксплуатации элементов вычислительных сетей”.

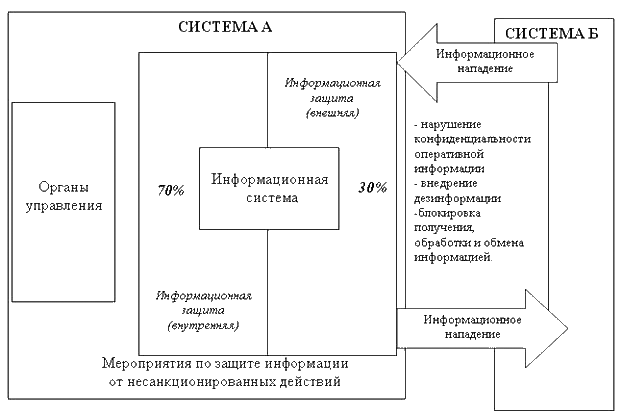

Они включают две составные части в содержание информационного противоборства, охватывающую всю совокупность действий, позволяя достичь информационного превосходства над противником. Первая - это информационное противодействие, составная часть является противодействие информационному обеспечению управления противника. Она включает в себя мероприятие по нарушению конфиденциальности оперативной информации, внедрение дезы, блокировки добытых сведений, обработка и обмен информации (включая физическое уничтожение носителей информации) и блокировки внедрения дезинформации на всех этапах информационного обеспечения управления противника. Информационное противодействие создаётся путём комплекса мероприятий, это техническая разведка систем связи и управления, перехваты передаваемой по каналам связи оперативной информации. Приводится схема (рис. 1.1.):

Рис. 1.1. Структура информационного противоборства

Вторая часть составляет мероприятия по защите информации, средствами хранения, обработки, передачи и автоматизации этих процессов от внешнего воздействия противника (информационная защита), включающие действия по защите носителей информации от физического уничтожения, решению задач управления и блокирования дезинформации, распространяемой и внедряемой в систему управления.

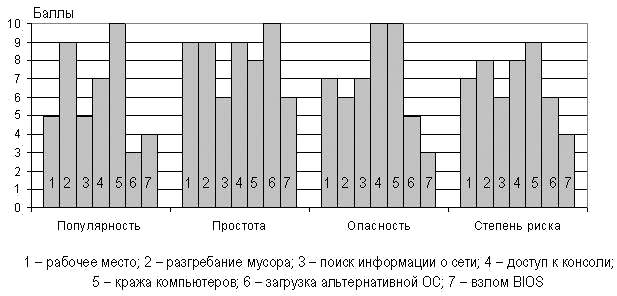

ИЗ включает мероприятия по разведке, защите от захвата элементов информационной системы, и по радиоэлектронной защите. Атаку можно произвести как по сети, так и по внутреннему каналу - физическая атака. Потому ИЗ также делится на два вида: внешняя и внутренняя. Для достижения своей цели атака будет проводится с использованием обоих видов атак. С помощью физической атаки узнаётся информация о сети, а затем с помощью атаки по сети осуществляется НСД. По данным статистики доля физических атак составляет 50 % от общего числа совершенных атак. На рис.1.2 дана оценка совершенных НСД в ходе физических атак на вычислительные сети, при этом для наглядности сравнительные данные по различным категориям нарушений приведены к десятибалльной шкале. Заметно, что 5 позиция во всех категориях является превалирующей.

Наиболее частым нарушениями по сети являются: сбор имен и паролей, подбор паролей, выполнение действий, приводящих к переполнению буферных устройств и т.п.

Рис. 1.2. Оценка НСД в ходе физических атак на вычислительные сети по десятибалльной системе

В том случае, когда доступа получен к офисной технике, рабочему месту сотрудника, компьютерной системе и сетевому устройству, хакер сразу повышает шансы на успех в целях изучения бэкдоров и проведения эффективной атаки.

В книге” А.А. Гладких и В.Е. Дементьева приводится математический метод расчета коэффициента защиты:

Поиск уязвимых мест в АСУ занимает интервал времени, в то время как атака производится на интервале. Здесь>>, при этом достаточно мало, а> 0. определим, как коэффициент защиты. Если, ИРК считается неуязвимым, при атакующая сторона использует априорную информацию для преодоления защиты и проведения атаки на систему. Будем считать, что система защиты носит пассивный характер. Значения параметра обеспечивается за счет своевременного изменения конфигурации защиты или подготовки вместо реальных параметров ИРК - ложными. Подготовку таких параметров необходимо выделять в самостоятельную область защиты, не связывая ее с рядом фоновых задач по обеспечению безопасности ИРК.

3. Виды защиты информации

Защита информации и ИС создаётся по разным линиям, определяемые, как виды защиты. Каждая из них содержит свои методы и средства, представляющие специфику зашиты. Таким образом, к видам защиты информации относятся:

3.1. Организационно-технические и режимные меры и методы.

Он характеризуется построением так называемой Политики ИБ. ПИБ в организации - Organizational security policy — это совокупность документированных правил, процедур, практических приёмов или руководящих принципов в области безопасности информации, руководствующаяся организацией в своей деятельности.

ПБИТ - ІСТ security policy — правила, директивы, сложившаяся практика, определяемые, как в пределах организации и её информационно-телекоммуникационных технологий управлять, защищать и распределять активы, в том числе критичную информацию.

3.2. Программно-технические способы и средства обеспечения информационной безопасности.

В этой линии защиты предлагается разработка методов и средств, классифицированные в зависимости от цели объекта и способа применения следующим образом:

Средства защиты от НСД.

Системы анализа и моделирования информационных потоков (CASE-системы).

Системы мониторинга сетей.

Антивирусные средства.

Межсетевые экраны.

Криптографические средства

Системы резервного копирования.

Системы бесперебойного питания.

Системы аутентификации.

Средства предотвращения взлома корпусов и краж оборудования.

Средства контроля доступа в помещения.

3.3. Организационная защита объектов информатизации

Для защиты информации на предприятии необходимо регламентировать взаимоотношения производственной деятельности и сотрудников предприятия по нормативно-правовой основе, исключающая или ослабляющая нанесение ущерба данному предприятию.

Первое определение показывает сущность организационной защиты информации. Второе — раскрывает ее структуру на уровне предприятия. Оба определения подчеркивают важность нормативно-правового регулирования вопросов защиты информации вместе с комплексным подходом к использованию в этих целях имеющихся сил и средств.

Организационная защита информации:

- работа с персоналом;

- внутри объектового и пропускного режимов и охраны;

- работа с носителями сведений;

- комплексное планирование мероприятий по защите информации;

- аналитическая работа и контроль.

К ИС большое здесь значение имеют:

- организация работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учёт, исполнение, возврат, хранение и уничтожение;

-организация использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации;

-организация работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению ее защиты.

3.4. Правовая защита информации

Данное обеспечение информационной безопасности заключается в исполнении существующих или введении новых законов, положений, постановлений и инструкций, которые регулируют юридическую ответственность должностных лиц, руководителей, пользователей и обслуживающего технического персонала за утечку, потерю или модификацию доверенной им информации, надлежащей защите, в том числе и за попытки выполнить аналогичные действия за пределами своих полномочий, а также ответственности посторонних лиц за попытку преднамеренного НСД к техническим средствам и информации.

СЗИ состоит из нескольких органов и (или) исполнителей, которые используют технику защиты, организованна и функционирует по правилам, установленным правовыми, распорядительными и нормативными документами в области защиты информации.

В нашей стране чаще всего применяются стандарты организационно-технических документов из всех международных нормативных актов в области ИБ. Большая часть из них принята в качестве национальных стандартов в сфере ЗИ.

В РФ к нормативно-правовым актам в области ИБ относятся:

Акты федерального законодательства:

- Международные договоры РФ;

- Конституция РФ;

- Законы федерального уровня (включая федеральные конституционные законы, кодексы);

- Указы Президента РФ;

- Постановления Правительства РФ;

- Нормативные правовые акты федеральных министерств и ведомств;

- Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести:

- Методические документы государственных органов России:

- Доктрина информационной безопасности РФ;

- Руководящие документы ФСТЭК (Госте комиссии России);

- Приказы ФСБ;

- Стандарты информационной безопасности, из которых выделяют:

- Международные стандарты;

- Государственные (национальные) стандарты РФ;

- Рекомендации по стандартизации;

- Методические указания.

Российская нормативная база по защите информации к настоящему времени включает более сотни нормативных документов, которые относятся к вопросам ИБ на государственном, региональном, местном, ведомственном уровнях. По своему назначению и содержанию их можно разделить на три группы:

1. КД, определяющие основу защиты информации в России.

2. ФЗ, определяющие систему защиты информации в России.

3. Вспомогательные нормативные акты в виде указов Президента РФ, постановлений Правительства РФ, межведомственных и ведомственных руководящих документов, и стандартов, регулирующих процесс и механизмы исполнения положений и требований к системе обеспечения информационной безопасности государства.

4. Методы защиты информации

Препятствие - создание на пути угрозы преграды, преодоление которой сопряжено с возникновением сложностей для злоумышленника или дестабилизирующего фактора.

Управление - оказание управляющих воздействий на элементы защищаемой системы.

Маскировка - действия над защищаемой системой или информацией, приводящие к такому их преобразованию, которое делает их недоступными для злоумышленника. (Сюда можно, в частности, отнести криптографические методы защиты).

Регламентация - разработка и реализация комплекса мероприятий, создающих такие условия обработки информации, которые существенно затрудняют реализацию атак злоумышленника или воздействия других дестабилизирующих факторов.

Принуждение - метод заключается в создании условий, при которых пользователи и персонал вынуждены соблюдать условия обработки информации под угрозой ответственности (материальной, уголовной, административной)

Побуждение - метод заключается в создании условий, при которых пользователи и персонал соблюдают условия обработки информации по морально-этическим и психологическим соображениям

Средства защиты

Физические средства - механические, электрические, электромеханические, электронные, электронно-механические и т. п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов.

Аппаратные средства - различные электронные и электронно-механические и т.п. устройства, схемно-встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации.

Программные средства - специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения с целью решения задач защиты информации.

Организационные средства - организационно-технические мероприятия, специально предусматриваемые в технологии функционирования системы с целью решения задач защиты информации.

Законодательные средства - нормативно-правовые акты, с помощью которых регламентируются права и обязанности, а также устанавливается ответственность всех лиц и подразделений, имеющих отношение к функционированию системы, за нарушение правил обработки информации, следствием чего может быть нарушение ее защищенности.

Психологические (морально-этические средства) - сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе.

Защита информации в КС должна быть обеспечена комплексной системой защиты.

КСЗ включает в себя методы защиты:

- правовые;

- организационные;

- от случайных угроз;

- от традиционного шпионажа и диверсий;

- от электромагнитных излучений и наводок;

- от несанкционированного доступа;

- криптографические;

- от компьютерных вирусов.

Есть универсальные методы, являющиеся базовыми при создании СЗ. В неё входят правовые и организационные методы, которые используются в любой системе защиты без исключений и, как правило, обеспечивают защиту от нескольких угроз.

От случайных угроз методы проектируются и вводятся на этапае проектирования, создания, ввода и эксплуатацию КС.

К их числу относятся создание:

- высоконадёжной КС;

- отказоустойчивой КС;

- блокировки ошибочных операций;

- оптимизации взаимодействий пользователя и обслуживающего персонала с КС;

- минимизации ущерба от аварии и стихийных бедствий;

- дублирования информаций.

При ЗИ в КС от обычного шпионажа и диверсии применяют те же самые средства и методы защиты, что и для защиты остальных объектов, на которых нет КС. К ним относятся создание:

- системы охраны объекта;

- организации работ по конфиденциальным информационным ресурсам;

- противодействия наблюдения и подслушивания;

- защиты от злоумышленных действий персонала.

Защиту от ЭМИ и наводок разделяют на пассивную и активную. Пассивный метод обеспечивает уменьшение уровня опасного сигнала или снижение информативности сигналов. Активный же метод направлен на создание направленных помех в канал побочных ЭМИ и наводок, которые затрудняют захват полезной информации из перехваченных сигналов. На микросхемы и МЗУ могут воздействовать мощные внешние электромагнитные импульсы и высокочастотные излучения. Они могут создать неисправность в микросхеме, а также стереть с магнитных носителей информацию. Для блокировки угрозы такого воздействия используют заземлённый экран.

Для защиты информации от НСД применяют:

- разграничение доступа к информации;

- защиту от исследования и копирования программных средств.

Для создания системы разграничения доступа применяется созданием администратора КС о создании прав доступа пользователей к определённым информационным ресурсам. Доступ к информации регламентируется на уровне файлов. В базах данных доступ может регламентируется по отдельным её частям, по разным правилам. При определении прав доступа администратор устанавливает операции, разрешающие выполнять пользователю операции с файлами, такие, как:

- чтение;

- запись с изменением содержимого файла;

- запись без изменения содержимого файла;

- выполнение программ.

Система защиты от просмотра и копирования программных средств включает такие методы, которые:

- затрудняют считывание копированной информации;

- препятствуют использования информации.

Под криптографической защитой это изменение исходной информации, в результате которого она становится невозможной для использования лицами, не имеющими на это прав. По виду изменения криптография разделятся на следующие группы:

- стенография;

- шифрование;

- кодирование;

- сжатие.

Вредительские программы и, прежде всего, вирусы представляют очень серьёзную опасность для информации в компьютерных системах. Знание механизмов действия вирусов, методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и потерь от их воздействия.

Компьютерные вирусы - это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и самовоспроизведения в компьютерных системах. Вирусы могут выполнять изменение или уничтожение программного обеспечения или данных, хранящихся в компьютерных системах. В процессе распространения вирусы могут себя модифицировать.

Для борьбы с компьютерными вирусами используются специальные антивирусные средства и методы их применения. Антивирусные средства выполняют следующие задачи:

- обнаружение вирусов в компьютерных системах;

- блокирование работы программ-вирусов;

- устранение последствий воздействия вирусов.

Обнаружение вирусов и блокирование работы программ-вирусов осуществляется следующими методами:

- сканирование;

- обнаружение изменений;

- эвристический анализ;

- использование резидентных сторожей;

- вакцинирование программ;

- аппаратно-программная защита.

Устранение последствий воздействия вирусов реализуется следующими методами:

- восстановление системы после воздействия известных вирусов;

- восстановление системы после воздействия неизвестных вирусов.

Правила безопасной работы в компьютерных системах

1. Пользоваться лицензионным ПО.

2. Создавать резервные копии.

3. Использовать антивирусы.

4. Открывать неизвестные исполняемые файлы на виртуалке.

5. При работе в системах коллективного пользования необходимо новые сменные носители информации и вводимые в систему файлы проверять на специально выделенных для этой цели ПК. Это должен выполнять администратор системы или лицо, отвечающее за безопасность информации. Только после полной проверки файлы могут передаваться пользователям системы.

6. Заблокировать все операции, которые не будут выполняться.

Простое выполнение этих правил значительно уменьшит вероятность заражения вирусами и обеспечит защиту пользователя от потерь информации.

В особо ответственных системах для борьбы с вирусами используются аппаратно-программные средства.

Действия пользователя если обнаружен вирус в КС.

О наличии вирусов можно судить по событиям:

- сообщение антивируса о заражении;

- сообщения, выдаваемые на монитор или принтер, звуковые эффекты, уничтожение файлов и другие;

- сбои или отказы аппаратных и программных средств, зависание, замедление, нарушение адресации, сбои и другими проявлениями.

Если заражение действительно произошло, тогда пользователю следует выполнить следующую последовательность действий:

- выключить ПК для уничтожения резидентных вирусов;

- осуществить загрузку эталонной операционной системы со сменного носителя информации, в которой отсутствуют вирусы;

- сохранить на сменных носителях важные файлы, которые не имеют копий;

- использовать антивирусные средства для удаления вирусов и восстановления файлов, областей памяти. Если КС восстановлена, то завершить восстановление необходимо всесторонней проверкой КС всеми антивирусами, которые есть;

- сделать форматирование жестких дисков.

- восстановить ОС, другие программные системы и файлы с резервных копий, созданных до заражения;

- тщательно проверить файлы, сохранённые после обнаружения заражения, и, при необходимости, удалить вирусы и восстановить файлы;

- завершить восстановление необходимо всесторонней проверкой КС всеми антивирусами, которые есть.

Особенности защиты информации в базах данных

Базы данных рассматриваются как надёжное хранилище структурированных данных, снабжённое специальным механизмом для их эффективного использования в интересах пользователей (процессов). Таким механизмом является система управления базами данных (СУБД). СУБД - программа, имеющая методы и функции для управления данными, такие как: просмотр, сортировка, выборка, модификация, выполнение операций определения статистических характеристик и другие.

БД располагаются:

- на ПК пользователя;

- на сервере.

На ПК пользователя, как правило, размещаются личные или персональные базы данных, которые обслуживают процессы одного пользователя.

На сервере БД находятся в локальных и корпоративных компьютерных сетях, которые используются, как правило, централизованно. Общедоступные глобальные компьютерные сети имеют распределённые базы данных. В таких сетях серверы размещаются на различных объектах сети. В централизованных БД решаются проще проблемы защиты информации от преднамеренных угроз, поддержания актуальности и непротиворечивости данных. Достоинством распределённых баз данных является их высокая защищённость от стихийных бедствий, аварий, сбоев технических средств и диверсий, если осуществляется дублирование этих данных.

Особенность защиты информации в БД:

- необходимо учесть функционирование СУБД при выборе механизмов защиты;

- права доступа к информации реализуется на уровне частей баз данных.

При создании СЗИ в базах данных необходимо учитывать взаимодействие этих средств не только с операционной системой, но с СУБД. Но возможно встроить механизм защиты в СУБД или использовать их в виде отдельных компонентов. В большинстве СУБД придание им дополнительных функций возможно только на этапе их разработки. В эксплуатируемые СУБД дополнительные компоненты могут быть внесены путём расширения или модификации языка управления.

Законодательные акты РФ, регулирующие правовые отношения в сфере информационной безопасности и защиты государственной тайны.

В государстве должна проводиться единая политика в области безопасности информационных технологий. Это требование нашло отражение в “Концепции национальной безопасности Российской Федерации”, утверждённой Указом Президента РФ № 1300 от 17 декабря 1997 года. В этом документе отмечается, что в современных условиях всеобщей информатизации и развития информационных технологий резко возрастает значение обеспечения национальной безопасности РФ в информационной сфере. Значимость обеспечения безопасности государства в информационной сфере подчёркнута и в принятой в сентябре 2000 года “Доктрине информационной безопасности Российской Федерации”. В этих документах определены важнейшие задачи государства в области информационной безопасности.

25 февраля 1995 года Государственной Думой принят Федеральный закон “Об информации, информатизации и защите информации”. В законе даны определения основных терминов: информация, информатизация, информационные системы, информационные ресурсы, конфиденциальная информация, собственник и владелец информационных ресурсов, пользователь информации. Государство гарантирует права владельца информации, независимо от форм собственности, распоряжаться ею в пределах, установленных законом. Владелец информации имеет право защищать свои информационные ресурсы, устанавливать режим доступа к ним. В этом законе определены цели и режимы защиты информации, а также порядок защиты прав субъектов в сфере информационных процессов и информатизации.

Другим важным правовым документом, регламентирующим вопросы защиты информации в КС, является закон РФ “О государственной тайне”, принятый 21.07.93 года. Закон определяет уровни секретности государственной информации и соответствующую степень важности информации.

Отношения, связанные с созданием программ и баз данных, регулируются законом РФ от 23.09.92 года “О правовой охране программ для ЭВМ и баз данных” и законом РФ от 09.07.93 года “Об авторском праве и смежных правах”.

Важной составляющей правового регулирования в области информационных технологий является установление ответственности

граждан за противоправные действия при работе с КС. Преступления, совершённые с использованием КС или причинившие ущерб владельцам КС, получили название компьютерных преступлений.

В Уголовном кодексе РФ, принятом 1 января 1997 года, включена глава № 28, в которой определена уголовная ответственность за преступления в области компьютерных технологий.

В статье 272 предусмотрены наказания за неправомерный доступ к компьютерной информации. Это правонарушение может наказываться от штрафа в размере 200 минимальных зарплат до лишения свободы на срок до 5 лет.

Статья 273 устанавливает ответственность за создание, использование и распространение вредоносных программ для ЭВМ. Это правонарушение может наказываться от штрафа до лишения свободы на срок до 7 лет.

В статье 274 определена ответственность за нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети. Если такое деяние причинило существенный вред, то виновные наказываются лишением права занимать определённые должности или заниматься определённой деятельностью на срок до 5 лет. Если те же деяния повлекли тяжкие последствия, то предусмотрено лишение свободы на срок до 4 лет.

5. Классификация современных методов и средств защиты

Основная классификация современных методов и средств защиты:

1. Программные методы защиты

2. Электронные ключи защиты

3. Смарт-карты

4. USB-токены

5. Персональные средства криптографической защиты информации (ПСКЗИ)

6. Защищенные флэш-накопители

Классификация современных методов защиты может проводиться и по:

- стоимости программы, обеспечивающей защиту информации,

- распространенности метода защиты и области применения

- степени защищённости от взлома, исправлению неполадок и предотвращению поломки или взлома.

Классификация по стоимости средств защиты.

Защита информации сегодня – это то на, что компании тратят огромные деньги. Информация сегодня — это довольно серьезное оружие. Взлом информации, как и ее защита стоит довольно дорого, но, как правило, в защите информации нуждаются те, кто готов потратить деньги на осуществление этой защиты. Стоимость информации прямо пропорциональна важности. Стоит ли способ осуществления защиты информации тех денег, которые за нее запрашиваются, решает владелец информации.

Самые дорогие и самые функциональные средства защиты – электронные ключи (ЭК) защиты и смарт-карты (СК). Система защиты в таких программах довольно гибкая, что позволяет перепрограммировать данные под конкретного пользователя. ЭК защиты разрабатываются на заказ в индивидуальном порядке, поэтому схема их взлома куда более сложная чем, скажем, в СК. Более сложная организация непосредственно метода защиты обуславливает высокую цену за программу.

Цена программы, обеспечивающей защиту информации иногда равна цене взлома этих же систем. Поэтому приобретать такие программы весьма нецелесообразно – ведь взломать такие программы едва ли труднее и дороже их установки. Например, стоимость взлома смарт-карты составляет примерно $50000, причем разработчики не гарантируют защиту от взлома.

ПСКЗИ, флэш-накопители и USB-токены выступают на втором месте по критерию стоимости. Эти средства защиты продаются отдельно от программы, нуждающейся в защите данных, что в принципе препятствует взлому информации, так как не существует каких-то общих схем для взлома. Флэш-накопители и USB-токены являются персональными средствами защиты, поэтому чтобы получить доступ к информации, нужно получить доступ непосредственно к защитному устройству. Как правило, стоимость таких защитных устройств адекватна их надежности и функциональности.

Программные методы защиты являются более дешевыми. Потому, что исходные данные для программы задаются сразу же и являются частью программы. Защита устанавливается по одним и тем же схемам и занимает память на жестком диске, пользователь не платит за непосредственно защиту информации, он платит за саму информацию. Так же относительно маленькая стоимость программных методов защиты объясняется легкостью поломки и/или взлома. Для всех методов существуют одинаковые схемы, по которым защита настраивается. Достаточно только знать такую схему, и взломать защиту не составит труда для хорошего программиста.

ПСКЗИ стоят дороже из-за гибкости внутренней системы осуществления защиты, но также являются скорее частными средствами защиты и стоят ненамного дороже флэш-накопителей, учитывая возможности их функционала.

Классификация по распространенности средства

Программная защита является наиболее распространенным видом защиты, т.к. имеет свойства, как универсальность, гибкость, простота реализации, практически неограниченные возможности изменения и развития.

Вторым по популярности являются защищенные флэш-накопители. Они доступны любому пользователю, удобны в применении и не требуют никаких специальных знаний для пользования. Только вот и взлом флэш-накопителей происходит быстро и легко.

ЭК, флэш-накопители, СК и USB-токены – средства защиты, распространенные как среди частных пользователей, так и среди служебных аппаратов типа платежных терминалов, банковских аппаратов, кассовых аппаратов и других. Флэш-накопители и USB-токены легко используются для защиты ПО, а из-за дешевизны широко распространены. ЭК используются при работе с аппаратами, содержащими информацию не конкретного пользователя, а о целой системе. Такие данные, как правило, нуждаются в дополнительной защите, потому что затрагивают как саму систему, так и ее пользователей. Система, позволяющая программировать опции в СК и ключах, позволяет расширить область их применения, настраивая систему защиты под существующую ОС. На пример, частные клубы используют ключи для защиты частной информации.

Особняком стоит защита информации в службах безопасности различных организаций. Здесь практически все методы защиты информации применяются, а иногда для защиты информации кооперируются несколько методов защиты с разным функционалом. ПСКЗИ выполняет не столько функцию защиты информации, сколько функцию защиты в целом. Также ПСКЗИ применяется для системы пропусков, с помощью радиометок обращаясь к общей системе, которая позволяет или не позволяет доступ.

Классификация по защите от взлома, исправлению неполадок и предотвращению поломки или взлома.

Самые подверженные поломкам частные СЗИ это флэш-накопители, ПСКЗИ или токены, и чаще всего это происходит по вине пользователя. Все эти средства создаются по технологии, защищающей от порчи от внешних воздействий. Но из-за неправильной эксплуатации такие средства могут ломаться. Если говорить о взломе, то здесь стоит отметить, что взлом в данных системах осуществляется только при физической краже носителя, что затрудняет работу хакера. Как правило, в каждом таком носителе есть ядро, который обеспечивает саму защиту. Взлом кода к такому носителю стоит примерно столько же, сколько и сам носитель, для умелого специалиста взлом не представляет больших трудностей, поэтому разработчики на данный момент работают не над расширением функционала таких систем защиты, а именно над защитой от взлома. Ядро системы защищено как физически, так и на уровне программы. Чтоб до него добраться, нужно преодолеть двухступенчатую дополнительную защиту. Однако широко такая система не используется из-за высокой стоимости процесса производства таких носителей.

Так же подвержены взлому и программные методы обеспечения защиты информации. Написанные по одному и тому же алгоритму, они имеют и одинаковый алгоритм взлома, чем успешно пользуются создатели вирусов. Предотвратить взлом в таких случаях можно созданием дополнительной защиты. Что касается поломки, физически программа защиты выйти из строя не может, следовательно, предотвратить появление неполадок в работе можно только предотвратило, взломав алгоритм.

СК были представлены в качестве пригодных для решения задач по удостоверению личности, потому что они устойчивы к взлому. Встроенный чип СК обычно применяет некоторые криптографические алгоритмы. Но существуют методы восстановления некоторых внутренних состояний. СК могут быть физически повреждены химическими веществами или техническими средствами таким образом, чтобы можно было получить прямой доступ к чипу, содержащему информацию. Хотя такие методы могут повредить сам чип, но они позволяют получить доступ к более подробной информации (например, микрофотографию устройства шифрования). Конечно же, СК тоже бывают разные и в зависимости от разработчика и цены, по которой СК распространяется, защищенность от взлома может быть разной. Но в каждой карте все равно существует разработанный специально уникальный код, который значительно затрудняет доступ к информации.

ЭК также подвержены физической поломке. От этого их защищает как внешне - пластиковый корпус, так и внутренне - информация находится в системе, способной работать автономно и в режиме off-line. Код, обеспечивающий устройство защиты, находится в памяти, защищенной от внезапных отключений питания компьютера или других внешних воздействий. Что касается взлома, его можно осуществить только двумя способами: эмулированием ключа или взломом программного модуля. Эмулирование ключа – процесс трудный, и редко кому удавалось совершить взлом именно этим способом. В 1999 году злоумышленникам удалось разработать довольно корректно работающий эмулятор ключа HASP3 компании Aladdin. Это стало возможным благодаря тому, что алгоритмы кодирования были реализованы программно. Сейчас же для взлома ключей хакеры используют второй способ. Взлом программного модуля заключается в деактивации части кода. Чтобы этого не произошло, разработчики используют частные алгоритмы, которые разрабатывают специально для данного ключа и не доступные для публики, а также шифруют наиболее уязвимые части кода, делая доступ к структурной защите трудным.

Существуют СК, которые можно довольно легко взломать. А существуют и такие, которые взломать можно только при наличии специальных данных, доступных только разработчикам. В то же время, это совсем не значит, что чем дороже средство защиты, тем оно лучше. Но судить об эффективности работы даже систем защиты одного вида, например, обо всех электронных ключах вместе взятых, не рассматривая особенности работы, невозможно.

В заключение, следует назвать некоторые эффективные средства защиты информации, разработанные недавно.

Сотрудник МГУ имени М.В. Ломоносова разработал алгоритм, который позволит повысить скорость вычисления криптографических преобразований на основе эллиптических кривых. Особенность алгоритма в том, что при этом он будет потреблять мало вычислительных ресурсов. Результаты исследований были опубликованы в журнале Applied Mathematics and Computation.

Старая программная система StarForce, платформа для защиты программ EndPoint Protection, персональные идентификаторы ruToken iKey, промышленная система защиты информации SafeNet eToken, программный пакет компания "Код Безопасности" (ГК "Информзащита"), радиочастотная карта Em-Marine Proximity, персональные средства криптографической защиты информации Крипто-про, Переносной жесткий диск Fingerprint Secure с биометрической защитой.

Список литературы

1. Закон РФ «О государственной тайне», Гражданский кодекс РФ 1994 г., Закон РФ «Об информации, информатизации и защите информации».

2. Технические средства и методы защиты информации: Учебник для вузов / Зайцев А.П., Шелупанов А.А., Мещеряков Р.В. и др.; под ред. А.П. Зайцева и А.А. Шелупанова. – М.: ООО «Издательство Машиностроение»

3. Основы информационной безопасности. Белов Е.Б., Лось В.П., Мещеряков Р.В., Шелупанов А.А. Учебное пособие для ВУЗов

4. Галатенко В.А. Основы информационной безопасности

5. Варфоломеев А.А. Основы информационной безопасности. Учебное пособие –М.,2008

6. Базовые принципы информационной безопасности вычислительных сетей: учебное пособие для студентов, обучающихся по специальностям 08050565, 21040665, 22050165, 23040165 / А.А. Гладких, В.Е. Дементьев; - Ульяновск: УлГТУ, 2009. - 156 с.

7.МельниковВ.В.. Учебное пособие по курсу Методы и средства защиты информации.

8. Мельников, В. В. Защита информации в компьютерных системах

9.Web-сервер Совета безопасности РФ. http://www.scrf.gov.ru/

10. Web-сервер Федерального агентства правительственной связи и информации при Президенте Российской Федерации. http://www.fagci.ru/

11. Web-сервер Государственной технической комиссии при Президенте Российской Федерации. http://www.infotecs.ru/gtc/

12. Web-сервер подразделения по выявлению и пресечению преступлений, совершаемых с использованием поддельных кредитных карт, и преступлений, совершаемых путем несанкционированного доступа в компьютерные сети и баз данных. http://www.cyberpolice.ru

13. http://www.osp.ru/pcworld/2001/05/161548/

- Понятие, признаки и правовое регулирование несостоятельности (банкротства) (Понятие, сущность, признаки банкротства)

- Анализ логистических издержек (ООО «BEKO»)

- Человеческий фактор в управлении организацией (ТОО «Astana advertising»)

- Налоговая система Республики Беларусь: общие сведения

- Налоговый контроль и налоговые проверки (Налоговый контроль: общие положения)

- Бренд как конкурентное преимущество компании (на примере компании Ford)

- Создание информационной системы управления и совершенствования портфеля продукции

- Классификация, структура и основные характеристики современных микропроцессоров ПК (Определение микропроцессора)

- Теоретические основы управления конфликтами.

- Стандарты управления проектами (Общие соображения по созданию стандарта).

- Устройство ввода последовательностей, текстовых и символьных команд

- Проектирование реализации операций бизнес-процесса - продажи