Классификация и характеристика видов, методов и средств защиты информации и их соотношение

Содержание:

ВВЕДЕНИЕ

Защита информации — это деятельность по предотвращению утечки, хищения, утраты, модификации (подделки), несанкционированных и непреднамеренных) воздействий на защищенную информацию. С чисто технических и непреднамеренных причин, под это определение подпадает также деятельность, связанная с повышением надежности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и прочее.

Антивирусное программное обеспечение представляет собой программу или набор программ, предназначенных для предотвращения, поиска, обнаружения и удаления программных вирусов и других вредоносных программ, таких как черви, трояны, рекламное ПО и многое другое.

Эти инструменты играют решающее значение в том, чтобы пользователи защищены, поскольку компьютер без защиты антивирусного программного обеспечения будет заражен в течение нескольких минут после подключения к Интернету в случае компьютерной атаки, загрузки определенной файлов и так далее. Атака является постоянной, что означает, что антивирусные компании должны регулярно обновлять свои средства обнаружения, чтобы ежедневно обрабатывать более 60 тысяч новых вредоносных программ. В этом и заключается актуальность данной работы.

Сегодняшнее вредоносное ПО (термин, охватывающий компьютерные вирусы) быстро меняет внешний вид, чтобы избежать обнаружения более старыми антивирусными программами. Вирусы могут быть запрограммированы, чтобы нанести ущерб устройству, предотвратить доступ пользователя к данным или взять под свой контроль компьютер.

Безопасность информационных технологий, также известная как ИТ-безопасность, — это процесс внедрения мер и систем, предназначенных для надежной защиты и защиты информации (деловых и личных данных, голосовых разговоров, неподвижных изображений, кинофильмов, мультимедийных презентаций, в том числе еще не задуманных), с использованием различных формы технологий, разработанные для создания, хранения, использования и обмена такой информацией от любого несанкционированного доступа, неправомерного использования, сбоя, модификации, уничтожения или ненадлежащего раскрытия, тем самым сохраняя ценность, конфиденциальность, целостность, доступность, предполагаемое использование и его способность выполнять их разрешенные критические функции.

В современном мире значимость защиты информации, в связи с его быстрым ростом стоит особо остро. В этом и заключается актуальность данной работы.

Целью данной работы является изучение вопросов классификации видов, методов и средств защиты информации и их соотношение с объектами защиты.

Объектом исследования является защита информации, а предметом исследования классификация видов, методов и средств защиты информации.

В рамках данной работы необходимо решить следующие задачи:

- раскрыть понятие «защита информации»;

- изучить соответствующую литературу;

- провести классификацию видов защиты;

- проанализировать объекты защиты информации;

- изучить соотношение методов защиты с объектами защиты.

1. Анализ предметной области

1.1 Понятие «защита информации»

Конфиденциальность информации или конфиденциальность данных (или защита данных) — это взаимосвязь между сбором и распространением данных, технологий, общественным ожиданием конфиденциальности, правовых и политических вопросов, связанных с ними.

Конфиденциальность существует там, где личная информация или другая конфиденциальная информация собираются, хранятся, используются и, наконец, уничтожаются или удаляются в цифровой форме или иным образом. Неправильный или несуществующий контроль раскрытия информации может быть основной причиной проблем конфиденциальности. Вопросы конфиденциальности данных могут возникать в широком круге областей, таких как:

- здравоохранение;

- расследование и судебное разбирательство уголовного правосудия;

- финансовые учреждения и операции;

- биологические признаки, такие как генетический материал;

- географические записи;

- нарушение конфиденциальности;

- служба на основе местоположения и геолокация;

- поведение веб-серфинга или пользовательские настройки с использованием постоянных файлов cookie. [10, 12]

Задача конфиденциальности данных — использовать данные, защищая индивидуальные предпочтения пользователя и их личную информацию. Области компьютерной безопасности, безопасности данных и информационной безопасности разрабатывают и используют программное обеспечение, аппаратные средства и человеческие ресурсы для решения этой проблемы. Поскольку законы и правила, касающиеся конфиденциальности и защиты данных, постоянно меняются, важно быть в курсе любых изменений в законодательстве и постоянно пересматривать соблюдение правил конфиденциальности и безопасности данных. [6]

Слова «конфиденциальность», «безопасность» и «защита» часто используются в связи с системами хранения информации. Не все авторы используют эти термины одинаково.

Термин «неприкосновенность частной жизни» означает социально определенную способность отдельного лица (или организации) определять, будет ли когда-либо личная (или организационная) информация, когда будет выпущена личная (или организационная) информация.

Термин «безопасность» описывает методы, которые контролируют, кто может использовать или модифицировать компьютер, или содержащуюся в нем информацию.

Несанкционированный доступ к информации — доступ к информации, хранящейся на различных типах носителей (бумажных, магнитных, оптических и т. д.) в компьютерных базах данных, файловых хранилищах, архивах, секретных частях и т. д. различных организаций путём изменения (повышения, фальсификации) своих прав доступа.

Другими словами, это доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации. Так же иногда несанкционированным доступом называют получение доступа к информации лицом, имеющим право на доступ к этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей. Это активные действия по созданию возможности распоряжаться информацией без согласия собственника. [11, 14]

В целом можно распределить потенциальные нарушения безопасности в трех категориях.

1) Неавторизованный выпуск информации: неавторизованное лицо может читать и использовать информацию, хранящуюся на компьютере. Эта категория беспокойства иногда распространяется на «анализ трафика», в котором злоумышленник наблюдает только за шаблонами использования информации и от этих шаблонов может вывести некоторый информационный контент. Он также включает несанкционированное использование проприетарной программы.

2) Неавторизованная модификация информации: неавторизованное лицо может вносить изменения в хранимую информацию — форма саботажа. Этот вид нарушения не требует, чтобы злоумышленник видел информацию, которую он изменил.

3) Несанкционированное отрицание использования: злоумышленник может запретить авторизованному пользователю обращаться к или изменять информацию, даже если злоумышленник не может ссылаться или изменять информацию. Причинами отказа в использовании являются «сбой» системы, срыв алгоритма планирования или запуск специальной программы на компьютере. Это еще одна форма саботажа. [10]

Термин «несанкционированный» в трех перечисленных выше категориях означает, что освобождение, модификация или отказ в использовании происходит вопреки желанию человека, который контролирует эту информацию, возможно, даже противоречит ограничениям, якобы введенным в действие системой. Самое большое осложнение в компьютерной системе общего доступа с дистанционным доступом заключается в том, что «нарушитель» в этих определениях может быть законным пользователем компьютерной системы. [6, 10]

Примеры методов защиты, иногда применяемых к компьютерным системам, следующие:

- маркировка файлов со списками авторизованных пользователей;

- проверка личности потенциального пользователя, требование пароля;

- экранирование компьютера для предотвращения перехвата и последующей интерпретации электромагнитного излучения;

- шифрование информации, отправленной по телефонным линиям,

- блокировка комнаты, содержащей компьютер;

- регулирование пользователей, которые могут вносить изменения в компьютерную систему (как в свое оборудование, так и в программное обеспечение);

- использование избыточных схем или запрограммированные перекрестные проверки, которые поддерживают безопасность в случае сбоев аппаратного или программного обеспечения;

- подтверждение, что аппаратное и программное обеспечение фактически реализовано по назначению. [10]

Очевидно, что широкий спектр соображений уместен для обеспечения безопасности информации. Исторически сложилось так, что литература компьютерных систем более узко определила термин «защита» как те методы безопасности, которые контролируют доступ к исполняемым программам для сохраненной информации. Примером техники защиты является маркировка файлов, хранящихся в компьютере, списками авторизованных пользователей. Аналогично, термин аутентификация используется для тех методов безопасности, которые проверяют личность человека (или другого внешнего агента), делающего запрос компьютерной системы. Пример метода аутентификации требование пароля. В данном разделе основное внимание уделяется механизмам защиты и аутентификации, и на другие одинаково необходимые механизмы безопасности. [8]

Следует признать, что концентрация на механизмах защиты и аутентификации обеспечивает узкий взгляд на информационную безопасность и что этот узкий взгляд опасен. Целью безопасной системы является предотвращение любого несанкционированного использования информации, что является негативным требованием. Трудно доказать, что это отрицательное требование было достигнуто, поскольку необходимо продемонстрировать, что ожидаются все возможные угрозы. Таким образом, расширенный взгляд на проблему наиболее уместен, чтобы помочь обеспечить отсутствие пробелов в стратегии. Напротив, узкая концентрация на механизмах защиты, особенно логически невозможная для поражения, может привести к ложной уверенности в системе, в целом.

2) Функциональные уровни защиты информации: предложено много разных конструкций и внедрены механизмы защиты информации в компьютерных системах. Одной из причин различий между схемами защиты являются их различные функциональные свойства — виды контроля доступа, которые могут быть выражены естественным образом и соблюдаться. Удобно разделить схемы защиты в соответствии с их функциональными свойствами. Грубая классификация заключается в следующем.

a) Незащищенные системы: в некоторых системах не предусмотрены меры для предотвращения доступа определенного пользователя к каждой части информации, хранящейся в системе. Хотя эти системы здесь не представляют непосредственного интереса, их стоит упомянуть, поскольку с 1975 года многие из наиболее широко используемых коммерчески доступных систем обработки пакетных данных относятся к этой категории, например, к операционной системе диска для системы IBM 370. Наше определение защиты, которое исключает функции, используемые только для предотвращения ошибок, важно здесь, поскольку для незащищенных систем распространено множество функций предотвращения ошибок. Они могут обеспечить достаточный контроль над тем, что любое нарушение контроля, скорее всего, будет результатом преднамеренного действия, а не несчастного случая. [10, 13]

b) Системы «все или ничего»: это системы, обеспечивающие изоляцию пользователей, иногда умеренные путем общего доступа к некоторым частям информации. Если предоставляется только изоляция, пользователь такой системы может точно также использовать свой собственный компьютер в плане защиты и обмена информацией. Чаще всего такие системы также имеют публичные библиотеки, к которым каждый пользователь может иметь доступ. В некоторых случаях механизм публичной библиотеки может быть расширен для принятия взносов пользователей, но все же на том основании, что все пользователи имеют равный доступ. Большинство из первого поколения коммерческих систем с временным разделением обеспечивают схему защиты с этим уровнем функции. Примеры включают в себя систему распределения времени Дартмута (DTSS) и систему VM/370 IBM [2, 11].

c) Контролируемое совместное использование: для контроля явно требуется более сложный механизм, который может обращаться к каждому элементу данных, хранящемуся в системе. Например, такая система может предоставить каждому файлу список авторизованных пользователей и позволить владельцу различать несколько общих шаблонов использования, таких как чтение, запись или выполнение содержимого файла в виде программы. Хотя концептуально прямолинейная, фактическая реализация на удивление сложна, и существует только несколько полных примеров. К ним относятся совместимая система распределения времени MlT (CTSS), DECsystem Digital Equipment Corporation/10, система прототипа расширенного развития системы разработки (ADEPT) System Development Corporation и Bolt, Beranek и Newen's TENEX. [13]

d) Пользовательские средства управления доступом: пользователь может захотеть ограничить доступ к файлу таким образом, который не предусмотрен в стандартных средствах управления доступом. Например, он может разрешить доступ только в будние дни с 9:00 до 16:00. Возможно, он может разрешить доступ только к среднему значению данных в файле. Возможно, он хочет потребовать изменения файла только в том случае, если согласятся два пользователя. Для таких случаев и несметного числа других общий подход состоит в том, чтобы обеспечить определенные пользователем защищенные объекты и подсистемы. Защищенная подсистема представляет собой набор программ и данных с тем свойством, что только программы подсистемы имеют прямой доступ к данным (то есть к защищенным объектам). Доступ к этим программам ограничен вызовом указанных точек входа. Таким образом, программы подсистемы полностью контролируют операции, выполняемые с данными. Создавая защищенную подсистему, пользователь может разработать любую программируемую форму управления доступом к создаваемым им объектам. [11]

e) Ввод строк информации: Вышеупомянутые три уровня касались создания условий для выпуска информации в исполняющую программу. Четвертый уровень возможностей — поддерживать некоторый контроль над пользователем информации даже после того, как он был выпущен. Такой контроль желателен, например, при выпуске информации о доходах налоговому инспектору; ограничения должны помешать ему передать информацию фирме, которая готовит списки рассылки. Печатные ярлыки на секретной военной информации, объявляющей документ «Совершенно секретно», являются еще одним примером ограничения информации после его освобождения лицу, уполномоченному на его получение. Нельзя (без риска суровых наказаний) предоставлять такую информацию другим лицам, а ярлык служит уведомлением об этом ограничении. Компьютерные системы, которые реализуют такие подходы по информации, редки, а механизмы неполны. Например, система ADEPT отслеживает уровень классификации всех входных данных, используемых для создания файла.

Существует соображение, которое сокращает все уровни функциональных возможностей: динамика использования. Этот термин относится к тому, как можно установить и изменить спецификацию того, кто может получить доступ к чему-либо. На любом из уровней относительно легко предусмотреть (и разработать) системы, которые статически выражают конкретную цель защиты. Но необходимость динамического изменения авторизации доступа и необходимость исправления таких изменений при выполнении программ значительно усложняет работу систем защиты. Для данного функционального уровня большинство существующих систем защиты отличаются главным образом тем, как они обрабатывают динамику защиты. Чтобы получить представление о сложности, вызванной программными изменениями в авторизации доступа, рассмотрим вопрос «Есть ли способ, которым пользователь может получить доступ к файлу X?» Нужно проверить, не только, если пользователь имеет доступ к файлу X, но также и то, как он может изменить спецификацию доступности файла X. Следующий шаг - посмотреть, может ли пользователь изменить спецификацию тех, кто может изменить спецификацию доступности файла X и т.д. [13]

Другая проблема динамики возникает, когда владелец аннулирует доступ пользователя к файлу, пока этот файл используется. Предоставление ранее разрешенному пользователю продолжения до тех пор, пока он не будет завершен, информация может быть неприемлемой, если владелец вдруг понял, что файл содержит конфиденциальные данные. С другой стороны, немедленное снятие разрешения может серьезно нарушить работу пользователя. Должно быть очевидно, что положения о динамике использования по меньшей мере так же важны, как и для статических спецификаций целей защиты. Пользователь может изменить спецификацию того, кто может изменить спецификацию доступности файла X и т.д.

Во многих случаях нет необходимости удовлетворять требованиям защиты лица, ответственного за информацию, хранящуюся на компьютере, полностью через автоматизированное принудительное исполнение. Внешние механизмы, такие как контракты, невежество или заграждения с колючей проволокой, могут обеспечить некоторые из необходимых функциональных возможностей. Однако это обсуждение сосредоточено на внутренних механизмах. [2, 4, 7]

3) Принципы проектирования: независимо от уровня предоставляемой функциональности полезность набора механизмов защиты зависит от способности системы предотвращать нарушения безопасности. На практике создание системы на любом уровне функциональности (кроме первого уровня), которая фактически предотвращает все такие несанкционированные действия, оказалась чрезвычайно сложной. Сложные пользователи большинства систем знают, по крайней мере, один способ взлома системы, отказав другим пользователям авторизованный доступ к сохраненной информации. Профилактические упражнения с участием большого числа различных систем общего назначения показали, что пользователи могут создавать программы, которые могут получить несанкционированный доступ к информации, хранящейся внутри. Даже в системах, разработанных и реализованных с безопасностью в качестве важной цели, дефекты проектирования и реализации обеспечивают пути, которые могут обойти предполагаемые ограничения доступа. Методы проектирования и строительства, которые систематически исключают недостатки, являются предметом большой исследовательской деятельности, но до сих пор не существует полного метода, применимого к строительству больших систем общего назначения. Эта трудность связана с отрицательным качеством требования по предотвращению всех несанкционированных действий. [1]

В отсутствие таких методических методов можно дать некоторые полезные принципы, которые могут служить руководством для проектирования и способствовать реализации без недостатков безопасности. Вот примеры принципов проектирования, которые особенно касаются механизмов защиты.

a) Экономичность механизма: необходимо держать дизайн как можно более простым и малым. Этот хорошо известный принцип применяется к любому аспекту системы, но по этой причине он заслуживает внимания механизмов защиты: ошибки проектирования и реализации, которые приводят к нежелательным путям доступа, не будут замечены при нормальном использовании (поскольку нормальное использование обычно не включает попытки для осуществления неправильных путей доступа). В результате необходимы такие методы, как линейный контроль программного обеспечения и физический осмотр оборудования, который реализует механизмы защиты. Для того чтобы такие методы были успешными, необходим небольшой и простой дизайн.

b) Отказоустойчивые значения по умолчанию: решения о базовом доступе по разрешению, а не к исключению. Этот принцип, предложенный Э. Глейзером в 1965 году, означает, что по умолчанию отсутствует доступ, а схема защиты определяет условия, при которых разрешен доступ. Альтернатива, в которой механизмы пытаются определить условия, при которых должен быть отказан, представляет неправильную психологическую основу для безопасного проектирования системы. Консервативный дизайн должен основываться на аргументах, почему объекты должны быть доступны, а не почему они не должны. В большой системе некоторые объекты будут неадекватно рассмотрены, поэтому дефолт отсутствия разрешения более безопасен. Ошибка дизайна или реализации в механизме, который дает явное разрешение, как правило, терпит неудачу, отказываясь от разрешения, безопасной ситуации, так как он будет быстро обнаружен. С другой стороны, ошибка дизайна или реализации в механизме, который явно исключает доступ, имеет тенденцию терпеть неудачу, разрешая доступ, отказ, который может остаться незамеченным при нормальном использовании. Этот принцип применяется как к внешнему виду механизма защиты, так и к его основополагающей реализации. [8, 11]

c) Полное посредничество: каждый доступ к каждому объекту должен быть проверен на предмет полномочий. Этот принцип при систематическом применении является основным фундаментом системы защиты. Это приводит к общесистемному представлению управления доступом, которое в дополнение к нормальной работе включает в себя инициализацию, восстановление, выключение и обслуживание. Это подразумевает, что должен быть разработан надежный метод определения источника каждого запроса. Он также требует, чтобы предложения по повышению эффективности за счет запоминания результатов проверки полномочий рассматривались скептически. Если происходит изменение в полномочиях, такие запомненные результаты должны систематически обновляться. [4, 10]

d) Открытый дизайн: дизайн не должен быть секретным. Механизмы не должны зависеть от незнания потенциальных злоумышленников, а скорее от обладания конкретными, более легко защищенными ключами или паролями. Такое развязывание механизмов защиты от ключей защиты позволяет рассматривать механизмы многими рецензентами, не опасаясь, что сам обзор может поставить под угрозу гарантии. Кроме того, любому скептическому пользователю может быть позволено убедить себя, что система, которую он собирается использовать, адекватна его цели. Наконец, просто нереально пытаться сохранить секретность для любой системы, которая получает широкое распространение.

e) Разделение привилегий: где это возможно, механизм защиты, требующий двух ключей для его разблокировки, более надежный и гибкий, чем тот, который обеспечивает доступ к ведущему только одного ключа. Актуальность этого наблюдения для компьютерных систем была отмечена Р. Нидхемом в 1973 году. Причина в том, что после блокирования механизма эти два ключа могут быть физически разделены, а отдельные программы, организации или отдельные лица несут ответственность за них. С этого момента ни одна случайность, обман или нарушение доверия не являются достаточными для компрометации защищенной информации. Этот принцип часто используется в банковских сейфах. Он также работает в системе обороны, которая стреляет из ядерного оружия только в том случае, если два разных человека дают правильную команду.

f) Наименьшая привилегия: каждая программа и каждый пользователь системы должны работать с минимальным набором привилегий, необходимых для завершения задания. Прежде всего, этот принцип ограничивает ущерб, который может возникнуть в результате аварии или ошибки. Это также уменьшает количество возможных взаимодействий между привилегированными программами до минимума для правильной работы, так что вероятность непреднамеренного, нежелательного или неправильного использования привилегий будет менее вероятной. Таким образом, если возникает вопрос о злоупотреблении привилегией, количество программ, подлежащих аудиту, сводится к минимуму. Иными словами, если механизм могут обеспечить «брандмауэры», принцип наименьших привилегий обеспечивает обоснование того, где устанавливать брандмауэры. Примером этого принципа является правило военной безопасности «необходимости знать». [3]

g) Наименее распространенный механизм: свести к минимуму объем механизма, общий для более чем одного пользователя и зависящий от всех пользователей. Каждый совместный механизм (особенно с участием общих переменных) представляет собой потенциальный путь информации между пользователями и должен быть разработан с большой осторожностью, чтобы быть уверенным, что он не непреднамеренно не подрывает безопасность. Кроме того, любой механизм, обслуживающий всех пользователей, должен быть сертифицирован для удовлетворения каждого пользователя, работа, по-видимому, сложнее, чем удовлетворение только одного или нескольких пользователей. Например, учитывая выбор реализации новой функции как процедуры супервизора, доступной всем пользователям, или как библиотечная процедура, которую можно обрабатывать, как если бы она была собственной, нужно выбрать последний вариант. Затем, если один или несколько пользователей не удовлетворены уровнем сертификации функции, они могут предоставить замену или не использовать её вообще. В любом случае, они могут избежать вреда от ошибки в нем. [5, 9]

h) Психологическая приемлемость: очень важно, чтобы человеческий интерфейс был разработан для удобства использования, чтобы пользователи регулярно и автоматически применяли механизмы защиты правильно. Кроме того, в той мере, в какой умственный образ пользователя его целей защиты соответствует механизмам, которые он должен использовать, ошибки будут сведены к минимуму. Если он должен перевести свой образ своих потребностей в защите на совершенно другой язык спецификации, он сделает ошибки.

1.2 Классификация видов защиты

Способы (методы) защиты информации, следующие:

- Препятствие - создание на пути угрозы преграды, преодоление которой сопряжено с возникновением сложностей для злоумышленника или дестабилизирующего фактора.

- Управление - оказание управляющих воздействий на элементы защищаемой системы.

- Маскировка - действия над защищаемой системой или информацией, приводящие к такому их преобразованию, которое делает их недоступными для злоумышленника. (Сюда можно, в частности, отнести криптографические методы защиты).

- Регламентация - разработка и реализация комплекса мероприятий, создающих такие условия обработки информации, которые существенно затрудняют реализацию атак злоумышленника или воздействия других дестабилизирующих факторов.

- Принуждение - метод заключается в создании условий, при которых пользователи и персонал вынуждены соблюдать условия обработки информации под угрозой ответственности (материальной, уголовной, административной). [15]

- Побуждение - метод заключается в создании условий, при которых пользователи и персонал соблюдают условия обработки информации по морально-этическим и психологическим соображениям.

Средства защиты информации, следующие:

- Физические средства - механические, электрические, электромеханические, электронные, электронно-механические и т. п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов.

- Аппаратные средства - различные электронные и электронно-механические и т.п. устройства, схемно встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации.

- Программные средства - специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения с целью решения задач защиты информации.

- Организационные средства - организационно-технические мероприятия, специально предусматриваемые в технологии функционирования системы с целью решения задач защиты информации.

- Законодательные средства - нормативно-правовые акты, с помощью которых регламентируются права и обязанности, а также устанавливается ответственность всех лиц и подразделений, имеющих отношение к функционированию системы, за нарушение правил обработки информации, следствием чего может быть нарушение ее защищенности.

- Психологические (морально-этические средства) - сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. [15]

Таким образом, в рамках данной главы были рассмотрены вопросы защиты информации, а также проведена классификация методов защиты.

2. Методы защиты и их соотношение

2.1 Объекты защиты информации

Защита информации должна быть системной, включающей в себя различные взаимосвязанные компоненты. Важнейшим из этих компонентов являются объекты защиты, ибо от их состава зависят и методы, и средства защиты, и состав мероприятий.

Объект защиты информации — информация или носитель информации, или информационный процесс, которые необходимо защищать в соответствии с поставленной целью защиты информации.

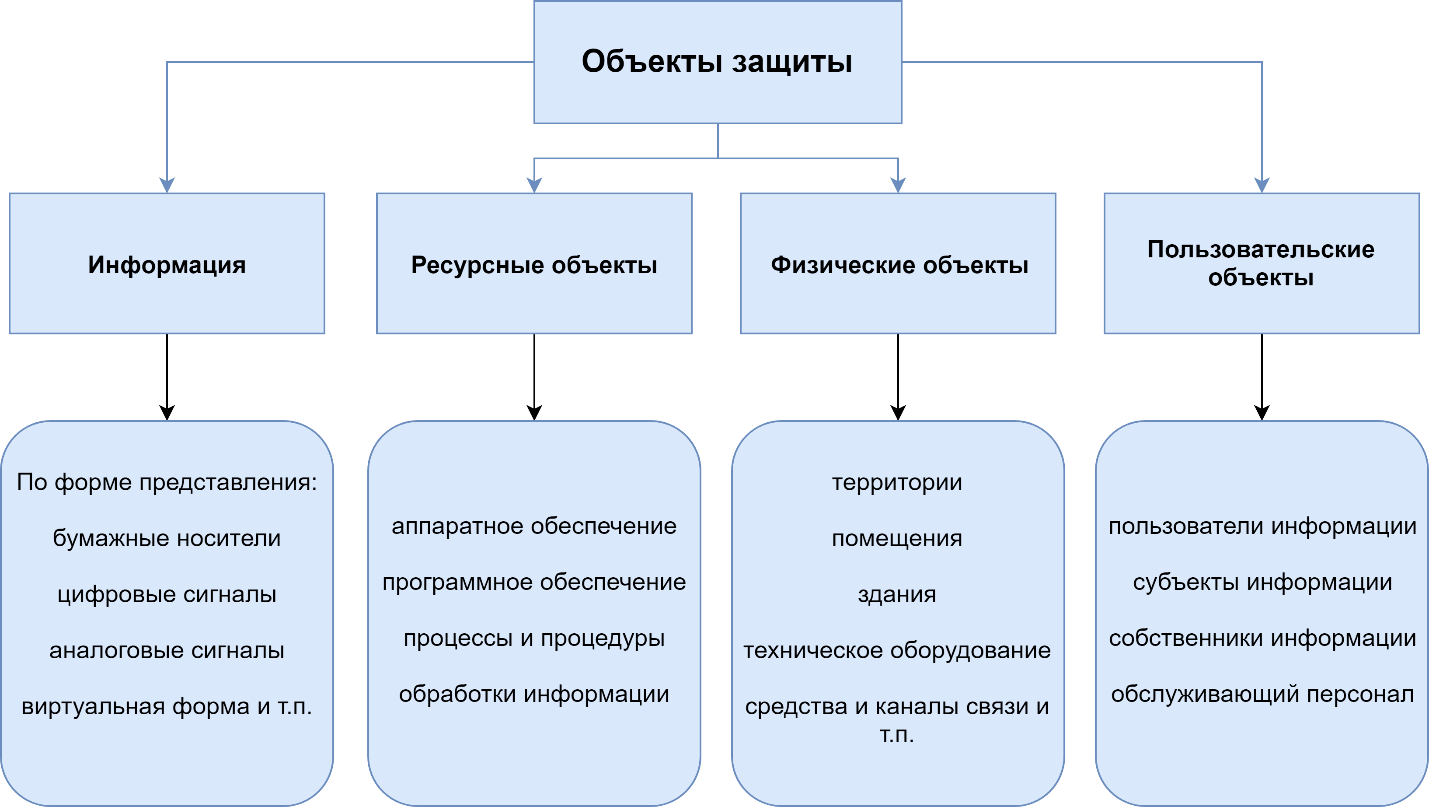

В соответствии с данным определением можно классифицировать объекты защиты в соответствии с рисунком 1.

Рисунок 1 — Классификация объектов защиты

В качестве объекта защиты часто рассматривается объект информатизации. Объект информатизации - совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и объектов, предназначенных для ведения конфиденциальных переговоров. ФСТЭК в своих руководящих документах трактует данное понятие несколько иначе.

Под объектами информатизации, аттестуемыми по требованиям безопасности информации, понимаются автоматизированные системы различного уровня и назначения, системы связи, отображения и размножения вместе с помещениями, в которых они установлены, предназначенные для обработки и передачи информации, подлежащей защите, а также сами помещения, предназначенные для ведения конфиденциальных переговоров.

В отношении любого объекта информатизации справедливы следующие утверждения:

- Объект информатизации создан ради осуществления какой-то деятельности - основной деятельности.

- Информационные технологии на объекте информатизации служат для реализации целей основной деятельности.

- Состояние объекта информатизации динамически меняется под влиянием внешних и внутренних факторов.

Защищаемыми объектами информатизации в соответствии с СТР-К являются:

- средства и системы информатизации (средства вычислительной техники, автоматизированные системы различного уровня и назначения на базе средств вычислительной техники, в том числе информационно-вычислительные комплексы, сети и системы, средства и системы связи и передачи данных, технические средства приема, передачи и обработки информации (телефонии, звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение), используемые для обработки конфиденциальной информации (Основные технические средства и системы - ОТСС);

- технические средства и системы, не обрабатывающие непосредственно конфиденциальную информацию, но размещенные в помещениях, где она обрабатывается/циркулирует (вспомогательные технические средства - ВТСС);

- защищаемые помещения. [16]

2.2 Соотношение методов защиты с объектами защиты

Используются два примерно равнозначных определения организационной зашиты информации.

Организационная защита информации составная часть системы защиты информации, определяющая и вырабатывающая порядок и правила функционирования объектов защиты и деятельности должностных лиц в целях обеспечения защиты информации.

Организационная защита информации на предприятии регламентация производственной деятельности и взаимоотношений субъектов (сотрудников предприятия) на нормативно-правовой основе, исключающая или ослабляющая нанесение ущерба данному предприятию.

Организационная защита обеспечивает:

- организацию охраны, режима, работу с кадрами, с документами;

- использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности.

Организационная защита включает в себя регламентацию:

- Формирования и организации деятельности службы безопасности, обеспечения деятельности этих служб нормативно-методическими документами по организации защиты информации.

- Составления и регулярного обновления состава защищаемой информации компании, составления и ведения перечня, защищаемых бумажных и электронных документов.

- Разрешительной системы разграничения доступа персонала к защищаемой информации.

- Методов отбора персонала для работы с защищаемой информацией, методики обучения и инструктирования сотрудников.

- Направлений и методов воспитательной работы с персоналом, контроля соблюдения сотрудниками порядка защиты информации.

- Технологии защиты, обработки и хранения бумажных и электронных документов.

- Порядка защиты ценной информации компании от случайных или умышленных несанкционированных действий персонала.

- Ведения всех видов аналитической работы.

- Порядка защиты информации при проведении совещаний, заседаний, переговоров, приеме посетителей, работе с представителями СМИ.

- Оборудования и аттестации помещений и рабочих зон, выделенных для работы с конфиденциальной информацией. [17]

- Пропускного режима на территории, в здании, помещениях, идентификации транспорта и персонала компании.

- Системы охраны территории.

- Действий персонала в экстремальных ситуациях.

- Организационных вопросов приобретения, установки и эксплуатации технических средств защиты информации и охраны.

- Работы по управлению системой защиты информации.

- Критериев и порядка проведения оценочных мероприятий по установлению степени эффективности системы защиты информации.

Система организационных мер по защите информации представляют собой комплекс мероприятий, включающих четыре основных компонента:

- изучение обстановки на объекте;

- разработку программы защиты;

- деятельность по проведению указанной программы в жизнь;

- контроль за ее действенностью и выполнением установленных правил.

Выделяют следующие организационные мероприятия:

- ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.;

- организация надежной охраны помещений и территории прохождения линии связи;

- организация, хранения и использования документов и носителей конфиденциальной информации, включая порядок учета, выдачи, исполнения и возвращения; [17]

- создание штатных организационных структур по защите ценной информации или назначение ответственного за защиту информации на конкретных этапах е? обработки и передачи;

- создание особого порядка взаимоотношений со сторонними организациями и партнерами;

- организация конфиденциального делопроизводства.

Организационные мероприятия играют существенную роль в создании надежного механизма защиты информации, так как возможности несанкционированного использования конфиденциальных сведений в значительной мере обусловливаются не техническими аспектами, а злоумышленными действиями, нерадивостью, небрежностью и халатностью пользователей или персонала защиты. Влияния этих аспектов практически невозможно избежать с помощью технических средств. Для этого необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы (или, по крайней мере, сводили бы к минимуму) возможность возникновения опасности конфиденциальной информации. [17]

Соотношение организационных и правовых, организационных и технических методов защиты информации.

Среди основных направлений защиты информации наряду с организационной выделяют правовую и инженерно-техническую защиту информации.

Однако организационной защите информации среди этих направлений отводится особое место.

Организационная защита информации призвана посредством выбора конкретных сил и средств (включающие в себя правовые, инженерно-технические и инженерно-геологические) реализовать на практике спланированные руководством предприятия меры по защите информации. Эти меры принимаются в зависимости от конкретной обстановки на предприятии, связанной с наличием возможных угроз, воздействующих на защищаемую информацию и ведущих к ее утечке.

Методы защиты информации применяемые в целях исключения утечки информации универсальные и специфические способы использования имеющихся сил и средств (приемы, меры, мероприятия), учитывающие специфику деятельности по защите информации.

Общие методы защиты информации подразделяются на правовые, организационные, технические и экономические.

Методы защиты информации с точки зрения их теоретической основы и практического использования взаимосвязаны. Правовые методы регламентируют и всесторонне нормативно регулируют деятельность по защите информации, выделяя, прежде всего, ее организационные направления. Тесную связь организационных и правовых методов защиты информации можно показать на примере решения задач по исключению утечки конфиденциальной информации, в частности относящейся к коммерческой тайне предприятия, при его взаимодействии с различными государственными и территориальными инспекторскими и надзорными органами. Эти органы в соответствии с предоставленными им законом полномочиями осуществляют деятельность по получению (истребованию), обработке и хранению информации о предприятиях и гражданах (являющихся их сотрудниками).

Передача информации, в установленном порядке отнесенной к коммерческой тайне или содержащей персональные данные работника предприятия, должна осуществляться на основе договора, предусматривающего взаимные обязательства сторон по нераспространению (неразглашению) этой информации, а также необходимые меры по ее защите.

Организационные механизмы защиты информации определяют порядок и условия комплексного использования имеющихся сил и средств, эффективность которого зависит от применяемых методов технического и экономического характера. [17]

Технические методы защиты информации, используемые в комплексе с организационными методами, играют большую роль в обеспечении защиты информации при ее хранении, накоплении и обработке с использованием средств автоматизации. Технические методы необходимы для эффективного применения имеющихся в распоряжении предприятия средств защиты информации, основанных на новых информационных технологиях.

Среди перечисленных методов защиты информации особо выделяются организационные методы, направленные на решение следующих задач:

- реализация на предприятии эффективного механизма управления, обеспечивающего защиту конфиденциальной информации и недопущение ее утечки;

- осуществление принципа персональной ответственности руководителей подразделений и персонала предприятия за защиту конфиденциальной информации;

- определение перечней сведений, относимых на предприятии к различным категориям (видам) конфиденциальной информации;

- ограничение круга лиц, имеющих право доступа к различным видам информации в зависимости от степени ее конфиденциальности;

- подбор и изучение лиц, назначаемых на должности, связанные с конфиденциальной информацией, обучение и воспитание персонала предприятия, допущенного к конфиденциальной информации;

- организация и ведение конфиденциального делопроизводства;

- осуществление систематического контроля за соблюдением установленных требований по защите информации. [17]

Приведенный перечень организационных методов не является исчерпывающим и, в зависимости от специфики деятельности предприятия, степени конфиденциальности используемой информации, объема выполняемых работ, а также опыта работы в области защиты информации, может быть дополнен иными методами.

В рамках данной главы были изучены объекты защиты и проведен анализ соотношения методов защиты с объектами защиты.

ЗАКЛЮЧЕНИЕ

В рамках данной работы решены следующие задачи:

- раскрыто понятие «защита информации»;

- изучена соответствующая литература;

- проведена классификация видов защиты;

- проанализированы объекты защиты информации;

- изучены соотношение методов защиты с объектами защиты.

Существует множество преимуществ защиты информации, включая поддержание соответствия нормативным стандартам, предотвращение дорогостоящих инцидентов безопасности, поддержание репутации бизнеса и сохранение доверия клиентов, поставщиков, партнеров и акционеров. Неспособность защитить конфиденциальную информацию может привести к штрафам, выдаваемым регулирующими органами или судебным искам от других компаний или отдельных лиц, если они пострадают от последствий в результате нарушения их персональных данных.

Обеспечение информации также дает много преимуществ в дополнение к тем, которые обеспечиваются защитой информации. В дополнение к безопасности, обеспечение информации обеспечивает целостность данных, удобство использования, неотказуемость и аутентичность. Обеспечивается конфиденциальность, а также доступность и надежный и своевременный доступ к информации.

Защита информации придерживается работы через безопасные системы и архитектуру, которые устраняют или уменьшают уязвимости. Различного рода антивирусные системы занимаются как операциями, так и технологиями, чтобы попытаться создать успешный метод устранения уязвимостей в системе, который может использоваться для получения несанкционированного доступа или компрометации, или кражи данных. Он также может включать такие аспекты, как управление уязвимостями, тестирование на проникновение и технологические решения, такие как брандмауэры, предотвращение потери данных и шифрование.

Обеспечение информации определяет способы более эффективного контроля и защиты важной информации, подчеркивая организационное управление рисками и общее качество информации. Обеспечение информации, как правило, является более широкой стратегической инициативой, состоящей из широкого спектра процессов защиты информации и управления. Примеры могут включать аудит безопасности, сетевую архитектуру, аудиты соответствия, управление базами данных, а также разработку, внедрение политик управления организационной информацией.

Первый шаг к реализации успешной программы защиты информации и обеспечения информации — это покупка антивирусных средств в рамках всей организации. Руководство компании должно признать, что оба они имеют жизненно важное значение для общей работоспособности и рентабельности организации.

При разработке и реализации ваших программ защиты информации или обеспечения достоверности информации существуют некоторые ценные передовые методы и методологии, опубликованные различными организациями для поиска рекомендаций. Методология оценки информационной безопасности (ИНАС) включает 18 базовых категорий, которые должны присутствовать в структуре обеспечения информации, включая такие элементы, как идентификация и аутентификация, управление сеансом, аудит, управление конфигурацией, маркировка, резервное копирование данных, определенные роли и обязанности, защита от вирусов, планирование на случай непредвиденных обстоятельств и т.д. - включая учебные и информационные программы для персонала; обычно игнорируемый, но важный компонент защиты информации и обеспечения информации.

Конечной целью как защиты информации, так и обеспечения информации является сохранение целостности данных, надежности и доступности. Это включает в себя принятие мер предосторожности против несанкционированного уничтожения или изменения информации и обеспечения непререкаемости и достоверности данных. Эти обязательства обеспечат надежный и своевременный доступ к данным при сохранении конфиденциальности и безопасности и должны стать приоритетными для организаций сегодня.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Бирюков А.А. Информационная безопасность: защита и нападение. — ДМК-Пресс, 2012. — 476 с.

- Запечинков, С.В. Информационная безопасность открытых систем в 2-х томах т.2 / С.В. Запечинков. — ГЛТ, 2008. — 558 c.

- Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. - М.: ГЛТ, 2004. — 280 c.

- Райтман М. Искусство легального, анонимного и безопасного доступа к ресурсам Интернета. — БХВ-Петербург, 2016. — 615 с.

- Родичев Ю.А. Информационная безопасность: нормативно-правовые аспекты. — Питер, 2008. — 273 с.

- Семененко, В.А. Информационная безопасность / В.А. Семененко. — МГИУ, 2011. — 277 c.

- Скабцов Н. Аудит безопасности информационных систем. — Питер, 2018. — 272 с.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c.

- Щеглов К.А., Щеглов А.Ю. Защита информации: основы теории. Учебник для бакалавриата и магистратуры. — Юрайт, 2017. — 310 с.

- Douglas J. Landoll Information Security Policies, Procedures, and Standards: A Practitioner's Reference 1st Edition. — Auerbach Publicationsб 2016. — 254 p.

- Mark Stamp Information Security: Principles and Practice. — Wiley, 2011. — 606 p.

- Richard E. Smith Elementary Information Security. — Jones & Bartlett Learning, 2015. — 866 p.

- John R. Vacca Computer and Information Security Handbook 3rd Edition. — Morgan Kaufmann, 2017. — 1280 p.

- Tim Godlove Guide to Healthcare Information Protection and Privacy for Executives. — Amazon Digital Services LLC, 2015. — 322 p.

- SecurityLab.ru [Электронный ресурс] Классификация методов и средств защиты информации. Режим доступа: https://www.securitylab.ru/blog/personal/aguryanov/30011.php Дата обращения (05.03.2019)

- Интуит [Электронный ресурс] Объект защиты. Объекты информатизации, их классификация и характеристика. Режим доступа: https://www.intuit.ru/studies/courses/3649/891/lecture/32324 Дата обращения (05.03.2019)

- Университет коммуникаций [Электронный ресурс] Методы и средства защиты информации в компьютерных системах. Режим доступа: http://www.dut.edu.ua/uploads/l_834_20716816.pdf Дата обращения (05.03.2019)

- Управление поведением в конфликтных ситуациях (Теоретические аспекты исследования управления поведением в конфликтных ситуациях)

- Особенности управления организациями в современных условиях и пути его совершенствования (Теоретико-методологические аспекты производственного управления)

- Органы местного самоуправления (Теоретические основы местного самоуправления)

- Системный подход при анализе потенциала организации (ТЕОРЕТИЧЕСКОЕ ОБОСНОВАНИЕ СИСТЕМНОГО ПОДХОДА ПРИ АНАЛИЗЕ ПОТЕНЦИАЛА ОРГАНИЗАЦИИ )

- Учет безналичных денежных средств (на примере ООО «Батлер»)»

- Общие принципы и правила формирования отчетности (Роль и значение бухгалтерской (финансовой) отчетности для современного предприятия)

- Процессы принятия решений в организации (Содержание процесса принятия управленческих решений в системе государственного управления)

- Кадровая стратегия в системе стратегического управления организацией (Управление персоналом как основная составляющая эффективного функционирования организации)

- Процедуры несостоятельности (банкротства) (Правовое регулирование несостоятельности (банкротства))

- Виды договоров (Теоретические аспекты договоров в гражданском праве)

- Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей.

- Проектирование реализации операций бизнес-процесса «Транспортная доставка заказов» (Структурная схема пакета (дерево вызова программных модулей))