Исследование проблем защиты информации (Понятие и принципы информационной безопасности)

Содержание:

ВВЕДЕНИЕ

Многие услуги сети Интернет, такие как покупка и продажа информации в режиме онлайн, электронная коммерция, интернет-магазин и многие другие стали основными видами деятельности для многих предприятий, а главным инструментом управления бизнесом и важнейшим средством производства стали корпоративные информационные системы (КИС).

Важный фактор, влияющий на развитие корпоративных информационных систем предприятия, - поддержка массовых и других связей предприятий через глобальную сеть и одновременное обеспечение безопасности этих коммуникаций. Поэтому самой актуальной задачей, которая стоит перед разработчиками ИТ-технологий является решение проблем информационной безопасности, связанных с широким распространением глобальных сетей.

Задача обеспечения информационной безопасности корпоративной информационной системы решается через систему информационной безопасности (СИБ), которая определяет требования к сохранению вложенных в построение КИС инвестиций. Другими словами, система информационной безопасности должна функционировать абсолютно прозрачно для всех КИС приложений и должна быть совместима с используемыми в КИС сетевыми технологиями.

Появление новых технологий и сервисов должны учитываться создаваемой СИБ предприятия, а также удовлетворять таким требованиям, как использование интегрированных решений, применение открытых стандартов, обеспечение масштабирования в широких пределах.

Одна из главных тенденций развития средств информационной безопасности – это переход на открытые стандарты [1, стр.5].

Системы управления базами данных, в особенности реляционные СУБД, стали доминирующим инструментом хранения больших массивов информации. Сколько-нибудь развитые информационные приложения полагаются не на файловые структуры операционных систем, а на многопользовательские СУБД, выполненные в технологии клиент/сервер. В этой связи обеспечение информационной безопасности СУБД и, в первую очередь, их серверных компонентов приобретает решающее значение для безопасности организации в целом.

Согласно ГОСТ Р 51275-2006 «Объект информатизации: совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и объектов, предназначенных для ведения конфиденциальных переговоров» [2].

Слово «совокупность» подразумевает, что объект информатизации представляет собой единую информационною систему, охватывающую организацию, предприятие или учреждение в целом, поскольку все эти «объекты информатизации» обычно находятся в пределах одного предприятия и связаны между собой общими целями, задачами, технологией информационного обмена, структурными отношениями и т. д.

«Современное предприятие — большое количество разнородных компонентов, объединенных в сложную систему для выполнения поставленных целей, которые в процессе функционирования предприятия могут модифицироваться. Многообразие и сложность влияния внутренних и внешних факторов, которые часто не поддаются строгой количественной оценке, приводят к тому, что эта сложная система может обретать новые качества, не свойственные составляющим ее компонентам» [6, с.3].

Одной из важнейших проблем при построении надежной информационной структуры организации с использованием ЭВМ является обеспечение защиты информации. Понятие защиты данных включает в себя вопросы управления доступом к данным и сохранения их целостности, то есть охватывает защиту от несанкционированного доступа, равно как и физическую защиту имеющихся данных и установленных программ. Технологический же аспект данного вопроса заключается в установлении различных видов ограничений, поддерживаемых структурой СУБД и доступных пользователю.

СУБД или системы управления базами данных представляют собой доминирующий инструмент хранения крупных массивов информации. Большинство прогрессивных информационных приложений используют многопользовательские СУБД, которые выполнены в технологии клиент/сервер. В связи с этим обеспечение их информационной безопасности, в особенности серверных компонентов СУБД, становится решающим фактором для безопасности самой организации.

Основные аспекты информационной безопасности - «конфиденциальность, целостность и доступность» [15] чрезвычайно важны для СУБД.

Проблема санкционирования использования данных достаточно сложна, но главными здесь являются вопросы защиты данных от уничтожения или нежелательной модификации, либо от несанкционированного чтения.

Целью данной работы является рассмотрение возможностей организации защиты информации в автоматизированных информационных системах (АИС).

Для достижения цели необходимо решить следующие задачи:

- рассмотреть основные понятия баз данных и защиты баз данных;

- изучить проблемы безопасности баз данных;

- рассмотреть осуществление защиты информации в MS Access;

- оценить возможности защиты информации шифрованием в MS Access.

1. Понятие и принципы информационной безопасности

Проблема обеспечения информационной безопасности в рамках любого государства в последнее время все чаще является предметом обсуждения не только в научных кругах, но и на политическом уровне. Данная проблема также становится объектом внимания международных организаций, в том числе и ООН.

Современный этап развития общества характеризуется возрастающей ролью электронных ресурсов, представляющих собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом отношений.

Новые технологии порождают и новые преступления. Согласно унификации Комитета министров Европейского Совета определены криминальные направления компьютерной деятельности. К ним относятся:

- компьютерное мошенничество;

- подделка компьютерной информации;

- повреждение данных или программ;

- компьютерный саботаж;

- несанкционированный доступ к информации;

- нарушение авторских прав.

Актуальность проблемы информационной безопасности заключается:

- в особом характере общественной опасности возможных преступлений;

- в наличии тенденции к росту числа преступлений в информационной сфере;

- в не разработанности ряда теоретических положений, связанных с информационной безопасностью [2, стр.8].

Информационную безопасность можно определить, как невозможность нанесения вреда свойствам объекта безопасности, обусловливаемым информацией и информационной инфраструктурой (рис.1).

Рисунок 1 Понятие информационной безопасности

1.1 Интересы и угрозы в области национальной безопасности

Национальные интересы России - это совокупность сбалансированных интересов личности, общества и государства в различных сферах жизнедеятельности: экономической, внутриполитической, социальной, международной, информационной, военной, пограничной, экологической и других [3, стр.12].

Национальные интересы России в информационной сфере заключаются в соблюдении конституционных прав и свобод граждан в области получения информации и пользования ею. Основу системы обеспечения национальной безопасности РФ составляют органы, силы и средства обеспечения национальной безопасности, осуществляющие меры политического, правового, организационного, экономического, военного и иного характера, направленные на обеспечение безопасности личности, общества и государства.

В настоящее время невозможно себе представить деятельность крупных банков, промышленных и торговых предприятий, транспортных организаций, правоохранительных органов без соответствующих баз данных и высокопроизводительной вычислительной техники.

Условно можно выделить следующие составляющие национальной безопасности: экономическую, внутриполитическую, социальную, духовную, международную, информационную, военную, пограничную, экологическую.

Информатизация - характерная черта жизни современного человечества. Новейшие информационные технологии активно используются во всех сферах народного хозяйства. Компьютерная техника используется для управления космическими кораблями и самолетами, распределяют электроэнергию, следит за работой атомных электростанций, обслуживаются банковские системы и многое другое. Компьютеры - основа большого количества автоматизированных систем обработки информации, которые осуществляют обработку и хранение информации, предоставление ее потребителям, используя современные информационные технологии.

В связи с развитием и усложнением методов, средств, и способов автоматизации процессов обработки информации возросла зависимость общества от безопасности используемых им информационных технологий, Благополучие, а иногда и жизнь многих людей напрямую зависит от информационных технологий.

Проблема обеспечения безопасности информационных технологий очень важна и обусловлена такими причинами:

- высокие темпы роста разнообразия персональных компьютеров, которые находятся в обслуживании в самых разных сферах деятельности;

- резкое расширение круга пользователей, которые имеют прямой доступ к вычислительным ресурсам и базам данных;

- резкое увеличение вычислительной мощности современных компьютеров при одновременном упрощении их эксплуатации;

- повсеместное распространение сетевых технологий;

- резкое увеличение объемов информации, которая накапливается, хранится и обрабатывается компьютерами и другими средствами автоматизации;

- сосредоточение в единых базах данных информации различного назначения и различной принадлежности;

- бурное развитие программных средств, которые не удовлетворяют даже минимальным требованиям безопасности.

Основными видами угроз безопасности АСОИ (угроз интересам субъектов информационных отношений) являются:

• стихийные бедствия и аварии;

• сбои и отказы оборудования АСОИ;

• последствия ошибок проектирования и разработки компонентов АСОИ;

• ошибки эксплуатации;

• преднамеренные действия нарушителей и злоумышленников.

1.2 Информационная безопасность информационных систем

Существуют основные требования к системе защиты информации.

- Система защиты информации должна быть представлена единым целым. Это будет выражаться через наличие единой цели ее функционирования, информационных связей между элементами системы защиты информации.

- Система защиты информации должна быть по возможности прозрачной для пользователя, не создавать ему больших дополнительных неудобств, связанных с процедурами доступа к информации.

- Система защиты информации должна обеспечивать безопасность информации, средств информации, защиту интересов участников информационных систем и невозможность несанкционированного доступа злоумышленника к защищаемой информации.

Система защиты информации должна обеспечивать оценку угроз внешних факторов и защиту от них.

2. Дискреционная защита

Дискреционное управление доступам (discretionary access control) — разграничение доступа меж поименованными субъектами и поименованными объектами. Субъект с определенным правом доступа может передать это право хоть какому другому субъекту. Дискреционная защита является многоуровневой логической защитой. Логическая защита в СУБД представляет собой набор преимуществ либо ролей по отношению к защищаемому объекту. К логической защите можно отнести и владение таблицей (представлением). Обладатель таблицы может изменять (расширять, отымать, ограничивать доступ) набор льгот (логическую защиту). Данные о логической защите находятся в системных таблицах базы данных и разделены от защищаемых объектов (от таблиц либо представлений). Информация о зарегистрированных юзерах базы данных хранится в ее системном каталоге. Современные СУБД не имеют общего синтаксиса SQL-предложения соединения с базой данных, потому что их свой синтаксис сложился ранее, чем эталон ISO. Соединение с системой не идентифицированных юзеров и юзеров, подлинность идентификации которых при аутентификации не подтвердилась, исключается. В процессе сеанса работы юзера (от успешного прохождения идентификации и аутентификации до отсоединения от системы) все его деяния конкретно связываются с результатом идентификации. Отсоединение юзера может быть, как обычным, так и принудительным (исходящим от пользователя-администратора, к примеру, в случае удаления юзера либо при аварийном обрыве канала связи клиента и сервера). Во 2-м случае юзер будет проинформирован об этом, и все его деяния аннулируются до последней фиксации конфигураций, сделанных им в таблицах базы данных. В любом случае на время сеанса работы идентифицированный юзер будет субъектом доступа для средств защиты инфы от несанкционированного доступа (дальше — СЗИ НСД) СУБД. Но дискреционная защита является достаточно слабенькой, потому что доступ ограничивается только к именованным объектам, а не фактически к хранящимся данным. В случае реализации информационной системы с внедрением реляционной СУБД объектом будет, к примеру, именованное отношение (другими словами таблица), а субъектом — зарегистрированный юзер. В данном случае нельзя в полном объеме ограничить доступ только к части инфы, лежащей в таблице. Отчасти дилемму ограничения доступа к инфы решают представления и внедрение хранимых процедур, которые реализуют тот либо другой набор бизнес-действий.

2.1 Мандатная защита

Средства мандатной защиты предоставляются особыми (trusted) версиями СУБД. Мандатное управление доступом (mandatory access control) — это разграничение доступа субъектов к объектам данных, основанное на характеризуемой меткой конфиденциальности инфы, которая содержится в объектах, и на официальном разрешении (допуске) субъектов обращаться к инфы такового уровня конфиденциальности. Зачем же нужна мандатная защита? Средства случайного управления доступом свойственны для уровня безопасности C. Обычно, их, в принципе, полностью довольно для подавляющего большинства коммерческих приложений. Все же они не решают одной очень принципиальной задачки — задачки слежения за передачей инфы. Средства случайного управления доступом не могут помешать авторизованному юзеру легитимным образом получить секретную информацию и потом сделать ее доступной для других, неавторизованных, юзеров. Несложно осознать, почему это так. При случайном управлении доступом привилегии есть раздельно от данных (в случае реляционных СУБД — раздельно от строк реляционных таблиц), в итоге чего данные оказываются «обезличенными» и ничто не мешает передать их кому угодно даже средствами самой СУБД; для этого необходимо только получить доступ к таблице либо представлению. Физическая защита СУБД преимущественно охарактеризовывает данные (их принадлежность, значимость, представительность и пр.). Это в главном метки безопасности, описывающие группу принадлежности и уровни конфиденциальности и ценности данных объекта (таблицы, столбца, строчки либо поля). Метки безопасности (физическая защита) неизменны на всем протяжении существования объекта защиты (они уничтожаются только совместно с ним) и территориально (на диске) размещаются вкупе с защищаемыми данными, а не в системном каталоге, как это происходит при логической защите. СУБД не дает проигнорировать метки конфиденциальности при получении доступа к инфы. Такие реализации СУБД, обычно, представляют собой комплекс средств как на машине-сервере, так и на машине-клиенте, при всем этом может быть внедрение специальной защищенной версии операционной системы. Не считая разграничения доступа к инфы средством меток конфиденциальности, защищенные СУБД предоставляют средства слежения за доступом субъектов к объектам защиты (аудит). Внедрение СУБД с способностями мандатной защиты позволяет разграничить доступ фактически к данным, хранящимся в информационной системе, от доступа к именованным объектам данных. Единицей защиты в данном случае будет являться, а именно, запись о договоре N, а не таблица либо представление, содержащее информацию об этом договоре. Юзер, который будет пробовать получить доступ к договору, уже никак не сумеет обойти метку конфиденциальности. Есть реализации, дозволяющие разграничивать доступ прямо до определенного значения определенного атрибута в определенной строке определенной таблицы. Дело не ограничивается одним значением метки конфиденциальности — обычно сама метка представляет собой набор значений, отражающих, к примеру, уровень защищенности устройства, на котором хранится таблица, уровень защищенности самой таблицы, уровень защищенности атрибута и уровень защищенности определенного кортежа. Не считая того, защищенные СУБД позволяют разграничить доступ к информационной системе с тех либо других рабочих станций для тех, либо других зарегистрированных юзеров, найти режимы работы, наложить ограничения по времени работы тех либо других юзеров с тех, либо других рабочих станций.

2.2 Методы обеспечения информационной безопасности

Задача обеспечения информационной безопасности должна решаться системно, так думают многие эксперты. По их мнению, различными средствами защиты (аппаратными, программными, физическими, организационными и т.д.) нужно пользоваться под централизованным управлением. Все компоненты системы должны «знать» о существовании друг друга, взаимодействовать между собой и обеспечивать защиту от возможных информационных угроз.

В настоящее время существует большое количество методов обеспечения информационной безопасности [6; 275]:

- виртуальные частные сети;

- средства идентификации и аутентификации пользователей;

- системы обнаружения уязвимостей сетей и анализаторы сетевых атак;

- средства контентной фильтрации;

- инструменты проверки целостности содержимого дисков;

- средства шифрования информации, которые хранятся на компьютерах и передаваемой по сетям;

- антивирусная защита.

Каждый из перечисленных методов может быть использован самостоятельно и совместно с другими. Это делает возможным создание систем информационной защиты для сетей любой сложности и конфигурации, не зависящих от используемых платформ.

Аутентификация (или идентификация), авторизация и администрирование являются ключевыми элементами информационной безопасности. Функция идентификации при попытке доступа к информационной базе данных пытается ответить на вопрос: «Кто вы?» и проверяет, авторизовались ли вы в сети. Функция авторизации проверяет, к какой информации конкретный пользователь имеет доступ. Функция администрирования наделяет пользователя определенными идентификационными правами в пределах конкретной сети и определении объема допустимых для него действий.

Системы шифрования минимизируют потери в случае несанкционированного доступа к данным, которые хранятся на жестком диске или другом носителе, и перехват информации при ее пересылке по электронной почте или передаче по сетевым протоколам. Задача данного средства защиты – обеспечение конфиденциальности. Основные требования, которые предъявляются к системам шифрования – высокий уровень крипто стойкости и легальность использования на территории России или в других странах.

Межсетевой экран - система или комбинацию систем, которые образуются между двумя или более сетями защитный барьер, предохраняющий от несанкционированного попадания в сеть или выхода из нее пакетов данных.

Основной принцип действия межсетевых экранов − проверка каждого пакета данных на соответствие входящего и исходящего IP адреса базе разрешенных адресов. Таким образом, межсетевые экраны значительно расширяют возможности сегментирования информационных сетей и контроля за циркулированием данных.

Говоря о криптографии и межсетевых экранах, следует упомянуть о защищенных виртуальных частных сетях (ВЧС). Их использование позволяет решить проблемы конфиденциальности и целостности данных при их передаче по открытым коммуникационным каналам. Использование ВЧС можно свести к решению трех основных задач:

1. защита информационных потоков между различными офисами компании (шифрование информации производится только на выходе во внешнюю сеть);

2. защищенный доступ удаленных пользователей сети к информационным ресурсам компании, как правило, осуществляемый через интернет;

3. защита информационных потоков между отдельными приложениями внутри корпоративных сетей.

Одним из основных методов защиты от потери данных является резервное копирование с четким соблюдением установленных процедур [5; 382].

2.3 Проблема безопасности в базах данных

«Защита информации - комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности (целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных)» [7, с.8].

Безопасность системы обеспечивается управлением доступом к информации с помощью аппаратных и программных средств, таким образом, чтобы право читать, создавать, изменять, записывать и удалять информацию было только у соответствующим образом авторизованных лиц или действующих от их имени процессов. Абсолютно безопасных систем не существует, речь может идти лишь о надежной системе. Система может считаться надежной, в случае если она предоставляет возможность одновременной обработки данных разной степени секретности неоднородной группе пользователей и не допускает нарушения прав доступа.

Базовым понятием безопасности системы и активным компонентом защиты является политика безопасности. Она включает в себя набор правил и норм поведения при обработке или защите информации, оценку имеющихся угроз, определение надлежащих мер противодействия угрозам. Выбор механизмов обеспечения безопасности системы конкретной организации осуществляется согласно сформулированной политике безопасности.

Развертывание баз данных требует предварительного планирования политики их безопасности. Основным принципом такого планирования является обеспечение абсолютной безопасности данных на серверном уровне, а затем смягчение данных требований к безопасности в некоторых областях сообразно потребностям бизнеса. То есть, «политика безопасности баз данных должна быть безопасной по умолчанию» [10, c.17]. Помимо этого, следует выбрать способы снижения рисков возможных сетевых атакам на сервер до развертывания баз данных.

Достоверная вычислительная база - это полная совокупность защитных механизмов системы, использующихся для осуществления политики безопасности. Надежность ДВБ определяется ее реализацией и корректностью введенных данных. Граница достоверной вычислительной базы образует периметр безопасности. Все элементы ДВБ, которые находятся внутри этой границы, обязаны быть надежными. Таким образом, чтобы оценить надежность компьютерной системы вполне достаточно рассмотрения ее ДВБ. От компонентов, которые находятся вне периметра безопасности, надежности не требуется.

Использование распределенных систем обработки данных позволяет понимать под "периметром безопасности" границу владений конкретной организации, использующей данную систему. То, что находится внутри периметра, считается надежным. Связь через эту границу осуществляется посредством шлюзовой системы, которая, как предполагается, может противостоять предположительно ненадежному или враждебному окружению.

Функции мониторинга или контроля допустимости выполнения пользователями операций над объектами выполняет достоверная вычислительная база. Каждое обращение пользователя к программе или данным вызывает проверку монитором допустимости данного обращения, совмещая действия данного пользователя со списком действий, которые ему разрешены. На реализации монитора обращений строятся, практически, все защитные механизмы системы. Это – так называемое ядро безопасности, которое, прежде всего, должно гарантировать собственную неизменность.

Основные проблемы защиты информации в базах данных связаны с системами авторизации, контроля целостности и аутентификации (рисунок 1).

Рисунок 1 - Примерная структура процесса защиты информации

Подлежащими защите объектами базы данных являются все, хранимые в базе данных объекты: триггеры, процедуры, таблицы и представления. Каждому типу объектов соответствуют свои действия, поэтому каждому типу объектов можно определить разные права доступа. То есть, концепция обеспечения безопасности нужной базы данных на самом элементарном уровне исключительно проста: нужно лишь обеспечивать проверку полномочий и подлинности или аутентификацию. Проверка полномочий предполагает, что всякому пользователю или процессу информационной системы отвечает набор действий, которые он имеет право выполнять относительно определенных объектов. Проверка подлинности есть достоверное подтверждение факта, что процесс или пользователь, который пытается выполнить санкционированное действие, является тем, за кого он себя выдает.

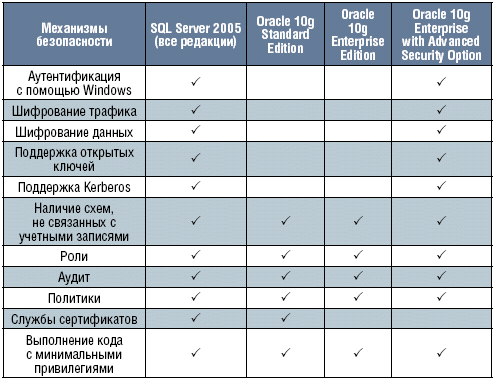

Сравнительный анализ используемых механизмов безопасности SQL Server 2005 и различных версий Oracle представлен на рисунке 2.

Рисунок 2 - Механизмы безопасности SQL Server 2005 и Oracle

3. Обеспечение безопасности в MS Access

3.1. Модель безопасности MS Access

В мире существует множество систем управления базами данных. Несмотря на то, что они могут по-разному работать с разными объектами и предоставляют пользователю различные функции и средства, большинство СУБД опираются на единый устоявшийся комплекс основных понятий.

Наиболее популярными и удобными являются реляционные базы данных. В них информация храниться в табличном виде.

Первая версия системы управления базами данных Access появилась в начале 90-х годов. Это была первая настольная реляционная СУБД для шестнадцатиразрядной версии Windows.

В состав версии Access-2003 входят:

- средства обработки данных;

- средства создания форм, отчетов и приложений, при этом отчеты можно экспортировать в формат MS Word или MS Excel, а для разработки приложений используется язык Visual Basic for Applications, используемый во всех приложениях MS Office;

- средства публикации отчетов в Интернет;

- средства разработки интерактивных Web-приложений для работы с данными (страницы доступа к данным);

- средства доступа к данным серверных СУБД с помощью OLE DB;

- средства разработки клиентских приложений для MS SQL Server;

- средства администрирования MS SQL Server.

MS Access имеет двухуровневую систему защиты: на уровне пользователей и на уровне базы данных.

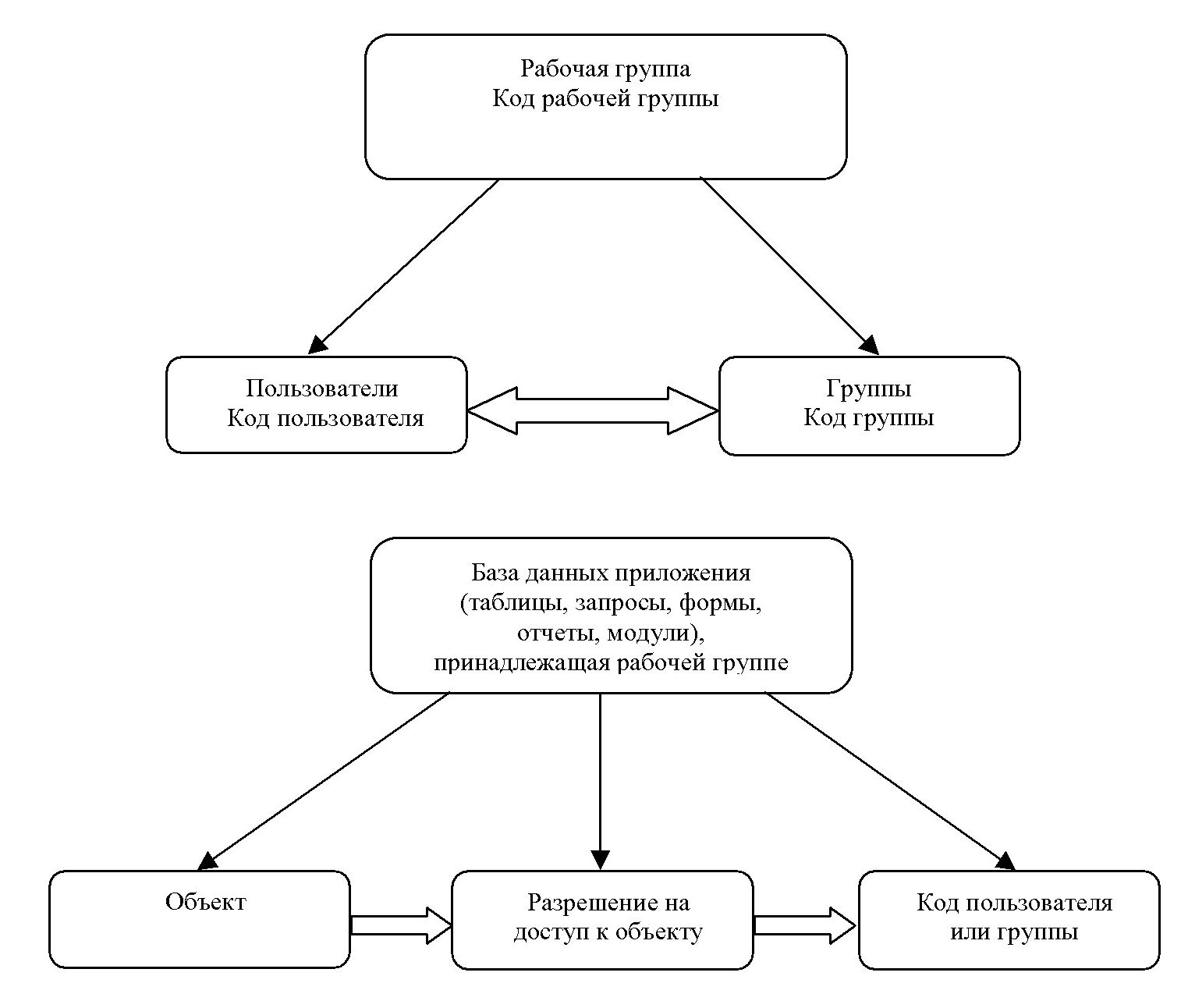

Общая структура защиты MS Access представлена на рисунке 3.

Рисунок 3 - Общая структура защиты MS Access

В реестре MS Windows хранится расположение текущего файла рабочей группы. Для определения нового файла рабочей группы или изменения текущего можно воспользоваться служебной программой Wrkadm.exe (администратор рабочих групп).

Нужный файл рабочей группы можно также выбирать во время выполнения приложения путем задания в ярлыке запуска соответствующего параметра командной строки.

При определении файла рабочих групп MS Access генерирует для каждой рабочей группы уникальный внутренний идентификатор. Всякая база данных, которая создается пользователем данной рабочей группы, "принадлежит" в равной степени и этому пользователю, и его рабочей группе.

Учётные записи групп и пользователей хранятся в файле рабочей группы. В файле базы данных сохраняются разрешения на доступ к конкретным объектам (таблица 1).

Таблица 1 - Типы прав доступа

|

Права доступа |

Объекты |

Разрешенные действия |

|

Открытие/запуск |

БД, формы, отчеты, макросы |

Открытие БД, формы или отчета, запуск макроса |

|

Монопольный доступ |

БД |

Открытие БД для монопольного доступа |

|

Чтение макета |

Таблицы, запросы, формы, отчеты, макросы, модули |

Просмотр объектов в режиме конструктора |

|

Изменение макета |

Таблицы, запросы, формы, отчеты, макросы, модули |

Просмотр и изменение макета объектов или удаление объектов |

|

Администратора |

БД, таблицы, запросы, формы, отчеты, макросы, модули |

Для баз данных: установка пароля, репликация и изменение параметров запуска. |

|

Чтение данных |

Таблицы, запросы |

Просмотр данных |

|

Обновление данных |

Таблицы, запросы |

Просмотр и изменение данных без их вставки и удаления |

|

Вставка данных |

Таблицы, запросы |

Просмотр и вставка данных без их изменения |

|

Удаление данных |

Таблицы, запросы |

Просмотр и удаление данных без их изменения и вставки |

Каждый пользователь и каждая группа имеют также уникальный внутренний идентификатор, который можно дублировать в нескольких рабочих группах. MS Access при назначении права доступа к объекту базы данных сохраняет в БД внутренний идентификатор пользователя либо группы наряду с информацией о правах доступа. Таким образом, права, предоставленные пользователю или группе при копировании файла перемещаются вместе с ним в другую папку или на иной компьютер.

Права пользователя делятся на явные (определены для учетной записи пользователя) и неявные (права группы, в которую входит пользователь). Пользователь, имеющий в одной или нескольких группах явные и неявные права, пользуется правами с минимальными ограничениями из всей совокупности прав.

3.2. Способы защиты

Данный способ защиты требует установки пароля на открытие базы данных для всех пользователей. Для его создания в "монопольном" режиме следует открыть файл БД, и отработать с пунктом меню Сервис→Защита→Задать пароль базы данных. «Для работы с такой базой данных в MS Access потребуется вводить пароль» [21].

Следует отметить, что это - самый эффективный способ уберечь базу от любопытствующих. Доступ к формам и таблицам без пароля невозможен даже из других баз.

Защита на уровне пользователя представляет собой наиболее распространенный и гибкий и метод реализации средств защиты БД MS Access. «Настройки защиты базы данных позволяют указать, будет использоваться специальная процедура входа пользователей или нет» [19].

Файл рабочей группы, используемый при входе в базу данных, должен содержать учетные записи групп и пользователей, которым требуется присвоить разрешения. Можно сначала присвоить разрешения группам, а пользователей добавить в них позднее.

Защиту на уровне пользователя позволяет установить мастер защиты, применяя общую схему защиты, а затем закодировать ее.

«При защите отдельных элементов базы данных, например, макета определенных объектов, когда нежелательно создание нескольких уровней доступа для различных групп пользователей, следует рассмотреть возможность защиты приложения без специальной процедуры входа, что не устраняет защиту на уровне пользователя, но существенно снижает ее для всех объектов за исключением указанных» [19].

Если не требуется установка разных уровней разрешений для различных групп пользователей, можно воспользоваться автоматической регистрацией MS Access в группе «Пользователи» с учетной записью пользователя «Admin» и разрешениями, которые определены для этой группы. Это означает, что пользователю при открытии базы данных не нужно будет вводить имя пользователя и пароль в диалоговом окне «Вход».

Данный способ позволяет защитить все или некоторые объекты базы данных, причем набор разрешений будет одинаков для каждого пользователя.

Защита на уровне пользователей из БД не удаляется.

«Office Access 2007 не предусматривает защиту на уровне пользователя для баз данных, созданных в новом формате (файлы с расширением accdb или accde). Однако при открытии базы данных из более ранней версии Access, имеющей защиту на уровне пользователя, в Office Access 2007 эти параметры будут продолжать работать.

При преобразовании подобной базы данных в новый формат приложение Access автоматически удаляет все параметры безопасности и применяет правила защиты файлов ACCDB и ACCDE» [17].

Достаточно простой способ обмануть злоумышленника - изменить расширение файла БД. Помимо этого, подобное решение позволяет связать это указанное расширение с разработанной программой, так чтобы запускалась эта программа, а не MS Access. «Желательно открывать такой файл с монопольным доступом, так как в этом случае не будет создаваться ldb файл» [21].

Еще одним способом является создание файла MDE или ACCDE (специальным образом необратимо измененный файл, не предоставляющий доступ к конструктору форм, но имеющий доступ к данным. «То есть данные могут быть изменены, а логика выполнения и внешний вид - нет. В этом формате также теряется редактирование кода VBA. Подобное решение позволяет скрыть логику программы и добавить дополнительные проверки - например наличие файла-ключа, или секретная комбинация клавиш» [17].

Кроме того, пресекаются возможность повреждения кода программы и импорта кода и дизайна форм из другой базы.

Шифрование базы данных представляет собой простейший способ защиты. Для предотвращения несанкционированного использования базы данных MS Access, ее можно зашифровать с помощью пароля. После этого как расшифровать БД, так и удалить пароль можно будет, лишь введя его.

В процессе шифрования происходит перемешивание данных в таблицах, что исключает несанкционированный просмотр этих данных.

При шифровании БД ее файл сжимается и становится недоступным для чтения с помощью текстовых редакторов или служебных программ.

Шифрование - это способ скрытия данных при помощи ключа или пароля. Подобное действие делает бесполезными данные в отсутствие возможности дешифрования, то есть, без ключа или пароля. Проблему управления доступом шифрование не решает, зато повышает защиту, ограничивая потери данных даже в случае обхода системы управления доступом. Зашифрованные конфиденциальные данные будут бесполезны. Несмотря на явную полезность шифрования, совсем не обязательно применять его ко всем защищаемым данным или соединениям. Конкретные наборы данных, которые стоит зашифровать, способы и алгоритмы шифрования, иерархия средств шифрования согласовываются со специалистами по информационной безопасности организации-заказчика.

«Шифрование незащищенной базы данных неэффективно, поскольку каждый сможет открыть такую базу данных и получить полный доступ ко всем ее объектам.

Шифрование обычно применяется при электронной передаче базы данных или сохранении ее на дискету, кассету или компакт-диск. Шифровать-расшифровывать базу может либо хозяин базы, либо пользователь с администраторскими привилегиями и разрешением загружать базу в монопольном режиме» [20].

«Чтобы зашифровать разделенную базу данных, эту процедуру нужно выполнить для ее интерфейсной и серверной части. При шифровании серверной базы данных изменяются связи с ее таблицами» [17].

«Средство шифрования в Office Access 2007 представляет собой два объединенных и улучшенных средства прежних версий — кодирование и пароли баз данных. При использовании пароля для шифрования базы данных все данные становятся нечитаемыми в других программных средствах, и для того чтобы использовать эту базу данных, пользователи должны вводить пароль. При шифровании в Office Access 2007 используется более стойкий алгоритм, чем в предыдущих версиях Access» [17].

«Office Access 2007 упрощает и ускоряет процесс добавления подписи и распространения базы данных. После создания ACCDB- или ACCDE-файла можно упаковать его, применить к пакету цифровую подпись, а затем распространить подписанный пакет среди других пользователей. Средство подписывания пакетов помещает базу данных в файл развертывания Access (с расширением accdc), подписывает пакет, а затем помещает пакет, подписанный кодом, в указанное расположение. Пользователи затем могут извлекать базу данных из пакета и работать непосредственно в ней, а не в файле пакета» [17].

Подпись кодом присоединяется ко всем объектам базы данных.

Чтобы воспользоваться возможностями, предоставляемыми использованием электронного ключа, нужно иметь хотя бы один доступный сертификат безопасности. При его отсутствии, сертификат можно создать с помощью средства SelfCert.

ЗАКЛЮЧЕНИЕ

Информационный бум привел к серьезным изменениям в способе выполнения своих обязанностей практически для всех профессий. Сейчас уже пользователь среднего уровня сможет выполнять работу, которую раньше делал высококвалифицированный программист. Обычный сотрудник имеет в своем распоряжении такое количество точной информации, какую раньше не имел.

Для руководителей организаций использование компьютеров и автоматизированных систем привело к появлению целого ряда проблем. Компьютерные сети предоставляют доступ к огромнейшему количеству разнообразных данных. Поэтому люди переживают о собственной безопасности информации и наличии риска, через автоматизацию и предоставление безграничного доступа к конфиденциальным, персональным или другим персональным данным. Все увеличивается число компьютерных преступлений, что может привести в конечном счете к подрыву экономики. И поэтому должно быть ясно, что информация - это ресурс, который надо защищать.

И так как автоматизация привела к тому, что теперь операции с компьютерной техникой выполняются простыми работниками организации, нужно, чтобы конечные пользователи знали о своей ответственности за защиту информации.

Единого рецепта, обеспечивающего стопроцентной гарантии защиты данных не существует. Однако создание комплексной, продуманной информационной безопасности может свести риск потери ценнейшей информации к минимуму.

Подлежащими защите объектами базы данных являются все, хранимые в базе данных объекты: триггеры, процедуры, таблицы и представления. Каждому типу объектов соответствуют свои действия, поэтому каждому типу объектов можно определить разные права доступа.

Сообщения о несанкционированном доступе к конфиденциальной информации или о потере данных появляются все чаще, что означает, что безопасность баз данных является весьма актуальной проблемой для многих компаний. Поэтому возможности защиты баз данных, предоставляемые средствами программирования, имеют большое значение при их выборе.

Абсолютно безопасных систем не существует, речь может идти лишь о надежной системе. Система может считаться надежной, в случае если она предоставляет возможность одновременной обработки данных разной степени секретности неоднородной группе пользователей и не допускает нарушения прав доступа.

Информационная безопасность невозможна без использования комплексного подхода, что требует применения широкого диапазона защитных средств, связанных в продуманную архитектуру. Многие из этих средств еще находятся в стадии становления. Такая ситуация требует постоянной сверки теоретических воззрений, сложившихся порядков и стандартов с требованиями практики и особой динамичности политики информационной. Обеспечение реальной безопасности требует качественной каждодневной работы от всех заинтересованных сторон.

Таким образом, «безопасность - это требование, а не запоздалая мысль. Правильно спроектированная инфраструктура безопасности позволяет каждому сотруднику выполнять его работу и в то же время разрешает доступ к данным только уполномоченным лицам» [10, c.4].

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- ГОСТ Р ИСО МЭК ТО 10032-2007: Эталонная модель управления данными.

- ГОСТ Р 51275-2006. Национальный стандарт Российской Федерации. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

- Байдачный С., Маленко Д., Лозинский Ю. SQL Server 2005. Новые возможности для разработчиков. – М.: Солон-Пресс, 2006. – 208 с.

- Баканов М.В., Романова В.В., Крюкова Т.П. Базы данных. Системы управления базами данных: учебное пособие. – Кемерово: Кемеровский технологический институт пищевой промышленности, 2010. – 166 с.

- Дейт К. Дж. Введение в системы баз данных. - 8-е изд. — М.: «Вильямс», 2006.

- Гришина Н.В. Комплексная система защиты информации на предприятии. Учебное пособие. - М.: ФОРУМ, 2011. - 240 с.

- Голицына О. Л., Максимов Н. В., Партыка Т. Л., Попов И. И. Информационные технологии: учебник. – М.: ФОРУМ: ИНФРА-М, 2006. – 544 с.

- Ищейнов В.Я., Мецатунян М.В. Защита конфиденциальной информации. Учебное пособие. - М.: ФОРУМ, 2012. - 256 с.

- Когаловский М.Р. Энциклопедия технологий баз данных. — М.: Финансы и статистика, 2002. — 800 с.

- Мельников В. П. Информационная безопасность и защита информации: учебное пособие для студ. высш. учеб. заведений / под. ред. С. А. Клейменова. - М.: Издательский центр «Академия», 2008. - 336 с.

- Партыка Т.Л., Попов И.И. Информационная безопасность. – М.: ИНФРА-М, 2002. - 243 с.

- Галатенко В., Вьюкова Н. Информационная безопасность систем управления базами данных. // Citforum. [Электронный ресурс]. URL: http://citforum.ru/database/kbd96/49.shtml (дата обращения: 31.10.2017).

- Защита базы данных Access 2007 // Support.office. [Электронный ресурс]. [Электронный ресурс]. URL: https://support.office.com/ru-ru/article/%D0%9F%D0%BE%D0%BC%D0%BE%D1%89%D1%8C-%D0%B2-%D0%B7%D0%B0%D1%89%D0%B8%D1%82%D0%B5-%D0%B1%D0%B0%D0%B7%D1%8B-%D0%B4%D0%B0%D0%BD%D0%BD%D1%8B%D1%85-Access-2007-becb6c11-6f6f-4ba1-819a-9f4767d8b1ec (дата обращения: 31.10.2017).

- Защита базы данных Microsoft Access и ее объектов на уровне пользователя (MDB) // Office.Microsoft. [Электронный ресурс]. URL: http://office.microsoft.com/ru-ru/access-help/HP005257850.aspx (дата обращения: 31.10.2017).

- Зашита данных в файлах mdb СУРБД Access // Accessoft. [Электронный ресурс]. URL: http://www.accessoft.ru/Text/Text204_1.html (дата обращения: 31.10.2017).

- Защита и взлом баз данных Access // Msvb. [Электронный ресурс]. URL:http://www.msvb.narod.ru/doc_access.htm (дата обращения: 31.10.2017).

- Прозрачное шифрование баз данных Access // Msvb. [Электронный ресурс]. URL: http://www.msvb.narod.ru/doc_encoding.htm (дата обращения: 31.10.2017).

- Анализ структурных функциональных методов проектирования информационной системы

- Групповая работа учащихся на уроках (Признаки групповой работы)

- Виды юридических лиц (Понятие и содержание права собственности)

- Виды юридических лиц (Понятие юридического лица)

- Индивидуальное предпринимательство (Понятие индивидуального предпринимательства)

- Контроль за профессиональной деятельностью нотариуса (Понятие нотариата. Принципы, обязанности и права нотариуса)

- Понятие и виды наследования (Понятие и сущность наследственного преемства)

- Интегрированные среды разработки программ (Определение интегрированной среды разработки)

- Проблемы коммуникации в современных организациях

- Повышение эффективности управления затратами машиностроительного предприятия

- Государственная инновационная политика как основной механизм повышения уровня социально-экономического развития региона

- Проектирование реализации операций бизнес-процесса «Продажи» (Характеристика комплекса задач и обоснование необходимости автоматизации)