Исследование проблем борьбы с вирусами и антивирусные программы (История и тенденции)

Содержание:

ВВЕДЕНИЕ

В связи с ежедневным и стремительным развитием компьютерных технологий развиваются так же и вредоносные программы. На сегодняшний день можно с уверенностью констатировать тот факт, что компьютерные вирусы являются одной из наиболее распространенных причин искажения и уничтожения жизненно-важной информации, которое может привести к финансовым и временным потерям. Эта тема достаточно актуальна, так как современные антивирусные системы, позволяют свести к минимуму опасность заражения программного обеспечения компьютерными вирусами, а значит предотвратить возможные негативные последствия. Объектом изучения данной курсовой работы являются современные антивирусные системы, позволяющие оградить программное обеспечение компьютера от действия вредоносных программ. Целями данной курсовой работы являются:

- ознакомление с разновидностями антивирусных программ;

- изучение причин распространения вредоносных программ;

- изучение методов борьбы с вредоносными программами;

- изучение уровней применения защитного ПО;

В своей работе я хочу показать насколько важно развитие технологий защиты от вирусов в современном мире.

ГЛАВА 1. ТЕОРЕТИЧЕСКАЯ ЧАСТЬ

История и тенденции.

Первый зарегистрированным экземпляром самореплицирующегося программного обеспечения является Creeper Worm, разработанный Робертом Х. Томасом в 1971 году в BBN Technologies. Creeper работал на операционной системе TENEX и был впечатляюще сложным для своего времени. Первая версия Creeper не могла клонировать себя, но она могла перемещаться из одной системы в другую. После чего отображалось сообщение: «I'm the Creeper: Catch me if you can». Новая версия Creeper была позже создана коллегой Томаса Рэем Томлинсоном - более известным как изобретатель электронной почты. Червь дублировал сам себя, что привело к раннему пониманию первой проблемы, которую могут вызвать такие вирусы или черви: «Как контролировать их после отправки?» В конце концов, Томлинсон создал еще одну программу под названием Reaper, которая перемещалась по сети и удаляла все найденные копии Creeper. Сам того не осознавая, Томлинсон создал самую первую антивирусную программу, начав гонку вооружений между хакерами и специалистами по безопасности, которая продолжается и по сей день. В годы, последовавшие за распространением и последующим удалением вируса Creeper из древних систем, появилось несколько других вредоносных программ, которые повторяли эту идею. Самореплицирующийся вирус Rabbit был создан неизвестным программистом в 1974 году, а вскоре за ним последовал вирус Animal, имеющий форму викторины.

Затем в создании вредоносных программ настал один из застоев развития. Но все изменилось в 1982 году, когда появился Elk Cloner, и началась новая волна вирусов. С изобретением ПК люди начали писать вирусы для загрузочного сектора, которые распространялись на дискетах. Люди, которые занимались пиратством или распространяли их на floppy-дисках. Elk Cloner был первым вирусом, использовавшим этот вектор атаки, хотя он был совершенно безобидным.

В 1988 году Роберт Таппан Моррис создает Morris-worm. Червь атаковал компьютеры крупным трафиком и мог заражать их многократно. Моррис обнаружил изъян в двух протоколах, которые использовались в Unix. Уязвимость в SMTP протоколе позволяла отправлять электронную почту, тем самым распространяя вирус, и в течение дня он разрушил Интернет, каким он существовал в 1988 году. По подсчетам произошел сбой около 6000 систем. Моррис становится первым представшим перед судом по обвинению в компьютерном мошенничестве и злоупотреблениях. Он был приговорен к трем годам условно и оштрафован на 10 050 долларов США.

Защитные методы еще сильно отставали от авторов вирусов. Даже простые вредоносные программы, такие как Love Letter, появившиеся в 2000 году, могли нанести беспрецедентный ущерб системам во всем мире. Червь Love Letter попадает в заголовки газет после того, как за десять дней заразил около 50 миллионов компьютеров и нанес ущерб в миллиарды долларов. Он распространяется по электронной почте с темой «ILOVEYOU» и прикрепленным текстовым файлом «LOVE-LETTER-FOR-YOU». Это был сценарий visual basic, который массово рассылал сообщения и автоматически прикреплял сценарий. Тогда антивирусные вендоры не были готовы к тому, чтобы выполнять обнаружение на основе сценариев.

Вредоносная программа Zeus, появившаяся в 2006 году, использовала базовую социальную инженерию, чтобы обманом заставить людей нажимать на ссылки электронной почты, что в конечном итоге позволило создателю украсть регистрационную информацию жертв, финансовые данные, PIN-коды и многое другое. Предполагаемый автор Zeus, уроженец России Евгений Михайлович Богачев, начал продавать свое вредоносное ПО, прежде чем передать контроль над вредоносной платформой Zeus другому программисту.

К 2007 году каждый год создавалось больше вредоносных программ, чем за всю историю вредоносных программ, а массовые атаки на постоянно растущее число компьютеров приводили в движение бизнес. Это стимулировало рост масштабных бот-сетей, которые предлагались в аренду тем, кто желал проводить атаки на отказ в обслуживании. К 2010 году казалось, что некоммерческое вредоносное ПО практически исчезло, а исключительной мотивацией для его создания был заработок, но это было не совсем так.

Первым примером того, как нация использует свою военную мощь в Интернете, была атака Aurora на Google. Когда остальная часть мира узнала об этом в январе 2010 года, это стало поворотным моментом в том, что эксперты поняли, на что способны вредоносные программы и их авторы. Другая атака была направлена на десятки высокотехнологичных компаний, таких как Adobe, Rackspace и Symantec, и считалась попыткой изменить исходный код различных пакетов программного обеспечения. В более поздних сообщениях говорилось, что китайская контрразведка таким образом обнаруживала цели прослушивания спецслужбами США. Stuxnet был построен, чтобы саботировать ядерную программу Ирана, и это сработало. Даже сейчас, спустя восемь лет после его появления, специалисты по безопасности говорят о Stuxnet с тоном благоговения. [1]

Стиль атаки Stuxnet скоро станет обычным явлением. Наборы эксплойтов оставались основным вектором атаки в последующие годы.

Развитие блокчейн валют привело к распространению программ-вымогаелей. Как и в случае с наборами эксплойтов и поддерживающей их корпоративной структурой, разработчики вымогателей максимально упрощают жертвам покупку криптовалюты и отправку ее им. Массовое распространение WannaCry началось 12 мая 2017 года — одними из первых были атакованы компьютеры в Испании, а затем и в других странах. Среди них по количеству заражений лидируют Россия, Украина и Индия. В общей сложности, за короткое время от червя пострадало 500 тысяч компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение червя блокировало работу множества организаций по всему миру: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Вредоносная программа сканирует в Интернете узлы в поисках компьютеров с открытым TCP-портом 445, который отвечает за обслуживание протокола SMBv1. Обнаружив такой компьютер, программа предпринимает несколько попыток проэксплуатировать на нём уязвимость EternalBlue. После запуска вредоносная программа действует как классическая программа-вымогатель

Типы вирусов.

Компьютерный вирус - это разновидность вредоносного ПО, специально предназначенная для проникновения на компьютер без вашего ведома или разрешения. Он обладает возможностью изменять или копировать себя, и в этом случае он будет продолжит распространение. Существуют различные типы компьютерных вирусов, и их последствия также сильно различаются. В то время как некоторые просто копируют себя, другие негативно влияют на программы и, следовательно, на производительность системы. Важно время от времени проверять компьютер на наличие вирусов, чтобы быть уверенным в его защите.

Типы компьютерных вирусов можно классифицировать по методам, происхождению, типам затронутых файлов, последствиям, ОС или платформе, а также по местам сокрытия. Относительно сложно ответить, сколько существует различных типов компьютерных вирусов, но ниже приведены общие типы:

Резидентные вирусы: это постоянные вирусы, хранящиеся в оперативной памяти. Они могут изменять поведение других программ, а также прервать все операции, которые выполняет система. Их эффекты включают в себя повреждение программ и файлов, которые закрыты, открыты, переименованы или скопированы.

Вирусы стиратели: эти вирусы удаляют информацию, содержащуюся в зараженных файлах. В этом случае зараженные файлы будут полностью или частично бесполезны. К сожалению, очистить заражённый файл можно только удалив его полностью, потеряв при этом оригинальное содержимое.

Вирусы прямого действия: этот вирус воспроизводит сам себя, а затем запускает вредоносный код. При условии соблюдения определенных условий вирус заражает файлы, расположенные в папках или каталоге компьютера. Он также находится может находится в каталогах автозапуска. В большинстве случаев он находится в корневом каталоге жесткого диска и выполняет определенные действия при загрузке компьютера.

Файловые вирусы: этот вирус заражает исполняемые файлы или программы. Вирус активируется при запуске легитимной программы, после чего он сможет выполнять свои разрушительные действия. Большинство существующих вирусов находятся в этой категории.

Загрузочные вирусы: этот вирус заражает загрузочный сектор жесткого диска или дисковода гибких дисков, что делает компьютер неспособным к загрузке.

Вирус-каталог: этот вирус изменяет пути, указывающие местоположение файла или документа. В этом случае при запуске зараженной программы вы будете запускать ее по незнанию, поскольку вирус переместил исходную программу и файл в другое место.

Макровирус: этот вирус влияет на файлы, созданные с использованием определенных программ или приложений, содержащих макросы. Мини-программы увеличивают их способность автоматизировать некоторые операции, и в этом случае они будут выполняться как отдельные действия. Таким образом, пользователь будет избавлен от необходимости выполнять их по отдельности. Достаточно распространенный пример: макросы в MS Word или MS Excel.

Почтовый вирус: большинство из них – вирусы-макросы. Обычно эти виды вирусов заражают компьютеры посредством социального взаимодействия с кем-то, кто отправляет электронное письмо конечному пользователю. Их могут попросить проверить выписку по счету или посмотреть приложение к накладной. При открытии вложения макрос запускается макрос и заражает компьютер. Большинство вирусов-макросов легко остановить, просто обновляя программное обеспечение на компьютерах.

Вирусы вымогатели: тип вредоносного программного продукта, который заражает компьютер с целью выкупа. Это может быть достигнуто блокировкой файлов, скрытием файлов, изменением прав доступа к файлам или шифрованием файлов. В ранних атаках часто используемые документы просто скрывали от пользователя и требовали денежного платежа, чтобы отменить изменения. Такого рода атака была довольно проста для устранения путем восстановления системы. По мере развития вымогатели начали шифровать файлы пользователей, без возможности восстановления. Основные файлы Windows оставались полностью функциональными, но личные файлы и папки шифруются, и у конечного пользователя пропадает доступ к этим файлам, до тех пор, пока не будет отправлен платеж. Некоторые шифраторы не предполагали возможности восстановления файлов. С годами усложняются методы шифрования, что делает невозможным подбор ключа.

Highjacks браузера: наиболее распространенные типы вирусов, в 2014–2015 годах и оказывающие большое влияние на пользователей. Обычно этот тип инфекции даже не является вирусом, это нечто называемое PUA или потенциально нежелательным программным обеспечением. В большинстве случаев эти браузерные Highjacks изменяют домашнюю страницу пользователя и параметры поиска в веб-браузере и часто затрудняют удаление и восстановление настроек по умолчанию. Часто такие виды браузерных вредоносов устанавливаются вместе с легитимным программным обеспечением, которое может включать бесплатные программы, игры или обои и т. п.

Руткиты - вирусы гибриды. Могут содержать в себе различные вирусы. Отличительной особенностью является возможность слиться на уровень ядра вашей ОС. Пришли из мира Unix систем. Могут маскировать различные вирусы, собирать данные о компьютере и обо всех процессах компьютера.

Кейлогеры - клавиатурные шпион. Перехватывают всё что пользователь вводит с клавиатуры и отправляет их хозяину.

1.3. Основные методы обнаружения вирусов.

Рассмотрим следующие методы обнаружения вирусов:

- Сигнатурный анализ;

- Обнаружение изменений;

- Эвристический анализ;

- Резидентный мониторинг;

- Анализ в песочнице;

Сканирование на основе сигнатур.

Другое название — хэш-скан (hash-scan). Сканер проверяет файлы путем сравнения сигнатур файлов со словарем. Обычно сигнатурой антивируса является MD5-хэш сгенерированный на основе тела известного вируса.

Таким образом, файл считается зараженным, если его хэш найден в базе сигнатур. Для локализации выявления вредоноса, хэш может вычисляться только для exe-файлов на основе PE-заголовка. Такой вид сканирования позволяет определить вид атаки с высокой долей вероятности, без ложных срабатываний. [2]

У данного анализа существует серьезный недостаток: неспособность выявить новые вирусы, которые отсутствуют в базе. А также беззащитность перед полиморфными или шифрующимися вирусами, в связи с чем требуются регулярные обновления базы сигнатур. Также слабым местом хэш-скана является скорость проверки. Если бы не закон Мура, ни один современный компьютер уже не смог бы закончить сканирование с такой массой сигнатур в разумное время.

1.3.2. Обнаружение изменений.

Когда вирус заражает компьютер, он обязательно делает изменения на жестком диске, например, дописывает свой код в выполнимый файл, добавляет вызов программы-вируса в автозагрузку, изменяет загрузочный сектор, создает файл-спутник. Антивирусные программы могут предварительно запомнить характеристики всех областей диска, которые подвергаются атаке вируса, а затем периодически проверять их (отсюда происходит их название программы-ревизоры). Если будет обнаружено изменение, тогда возможно, что на компьютер напал вирус.

Обычно программы-ревизоры запоминают в специальных файлах образы главной загрузочной записи, загрузочных секторов логических дисков, параметры всех контролируемых файлов, а также информацию о структуре каталогов и номера плохих кластеров диска. Могут проверяться и другие характеристики компьютера - объем установленной оперативной памяти, количество подключенных к компьютеру дисков и их параметры.

Программы-ревизоры могут обнаружить большинство вирусов, даже тех, которые ранее не были известны. Вирусы, заражающие файлы программ только при их копировании, ревизоры как правило обнаружить не могут, так как они не знают параметров файла, которые были до копирования.

Однако следует учитывать, что не все изменения вызваны вторжением вирусов. Так, загрузочная запись может измениться при обновлении версии операционной системы, а некоторые программы записывают внутри своего исполняемого файла данные. Командные файлы изменяются еще чаще.

Программы-ревизоры не помогут и в том случае, когда вы записали в компьютер новый файл, уже зараженный вирусом. Правда, если вирус заразит другие программы, заблаговременно учтенные ревизором, он будет обнаружен.

Весомый недостаток таких решений – высокий порог ложных срабатываний. По этой причине система не может полноценно работать в автоматическом режиме.

1.3.3. Эвристический анализ.

Метод, в основе которого положено выявление вируса на основе заранее известных характеристик - эвристик. Например, для выявления загрузочного вируса прописавшегося в MBR, антивирус может считать загрузочную запись двумя путями: функцией WinAPI ReadFile, и с использованием драйвера прямого доступа к диску (direct disk access — DDA driver). А затем сравнить оба буфера. Если буферы различны, то с высокой долей вероятности можно сказать, что мало того что вирус загрузочный, он еще и подменяет вызовы WinAPI. Что для руткитов — обычная практика.

Другим примером эвристического скана, может быть поиск следов вируса в реестре и системных директориях. Как правило вирусы создают определенный набор файлов или записей в реестре, по которым можно их выявить. Перечисленные выше типы локаций вредоносного ПО, а именно сканирование следов, сканирование cookies и проверка загрузочных записей диска, также подпадают под вид эвристического сканирования. Практически все современные антивирусные решения применяют технологию эвристического анализа программного кода.

Проблемы эвристического анализа.

Чрезмерная подозрительность эвристического анализатора может вызывать ложные срабатывания при наличии в программе фрагментов кода, выполняющего действия и/или последовательности, в том числе и свойственные некоторым вирусам. В частности, распаковщик в файлах, запакованных PE-упаковщиком (Win)Upack вызывает ложные срабатывания целого ряда антивирусных средств, не признающих такой проблемы.

Наличие простых методик обмана эвристического анализатора. Как правило, прежде чем распространять вредоносную программу, её разработчики исследуют существующие распространенные антивирусные продукты, различными методами избегая её детектирование при эвристическом сканировании. К примеру, видоизменяя код, используя элементы, выполнение которых не поддерживается эмулятором кода данных антивирусов, используя шифрование части кода.

Несмотря на заявления и рекламные проспекты разработчиков антивирусных средств относительно совершенствования эвристических механизмов, эффективность эвристического сканирования далека от ожидаемой.

Даже при успешном определении, лечение неизвестного вируса почти всегда является невозможным. Как исключение, некоторыми продуктами возможно лечение однотипных и ряда полиморфных, шифрующихся вирусов, не имеющих постоянного вирусного тела, но использующих единую методику внедрения. В таком случае, для лечения десятков и сотен вирусов может существовать одна запись в вирусной базе.

Метод эвристического анализа не обеспечивает гарантированной защиты от новых, отсутствующих в сигнатурном наборе компьютерных вирусов, что обусловлено использованием в качестве объекта анализа сигнатур ранее известных вирусов, а в качестве правил эвристической верификации — знаний о механизме полиморфизма сигнатур. В то же время, поскольку этот метод поиска базируется на эмпирических предположениях, полностью исключить ложные срабатывания нельзя.

1.3.4. Резидентный мониторинг

Резидентных мониторы или сторожи - класс антивирусных программ, которые постоянно находятся в оперативной памяти компьютера, и отслеживают все подозрительные действия, выполняемые другими программами.

Резидентный монитор сообщит пользователю, если какая-либо программа попытается изменить загрузочный сектор жесткого диска или дискеты, выполнимый файл. Резидентный монитор сообщит вам, что программа пытается оставить в оперативной памяти резидентный модуль и т. д.

Большинство резидентных мониторов позволяют автоматически проверять все запускаемые программы на заражение известными вирусами, то есть выполняют функции сканера. Такая проверка будет занимать некоторое время и процесс загрузки программы замедлится, но зато вы будете уверены, что известные вирусы не смогут активизироваться на вашем компьютере.

К сожалению, резидентные мониторы имеют очень много недостатков, которые делают этот класс программ малопригодными для использования.

Многие программы, даже не содержащие вирусов, могут выполнять действия, на которые реагируют резидентные мониторы. Например, обычная команда LABEL изменяет данные в загрузочном секторе и вызывает срабатывание монитора.

По этой причине работа пользователя будет постоянно прерываться раздражающими сообщениями антивируса. Кроме того, пользователь должен будет каждый раз решать, вызвано ли это срабатывание вирусом или нет. Как показывает практика, рано или поздно это приводит к тому, что пользователь отключает резидентный монитор.

1.3.5. Анализ в песочнице.

Песочница – механизм для безопасного исполнения программ. Песочницы часто используют для запуска непроверенного кода из неизвестных источников и обнаружения вирусов и закладок. У привычных нам антивирусных средств простые методы обнаружения, такие как сигнатурный анализ, наличие поведенческого анализа, не позволяют обнаружить тщательно спланированное проникновение. А средства данного типа полностью эмулируют запуск в работу файла на обычной ОС с полным анализом происходящего. По факту мы запускаем его на изолированной станции под пристальным наблюдением. Это особенно актуально в тех случаях, когда вредоносная программа выдерживает паузу в начале своей работы. [10]

Песочница может быть облачной, а может работать на стороне заказчика, сути это не меняет.

Из недостатков можно назвать низкую скорость обнаружения угроз и большую ресурсоемкость.

ГЛАВА 2. РАЗНОВИДНОСТИ АНТИВИРУCНЫХ ПРОГРАММ

По мнению аналитиков и представителей рынка киберзащиты, мыслить «вирусами и антивирусами» — провальная стратегия для предприятия, которое хочет защитить свой бизнес. Заражения и само вирусное ПО — лишь одно звено в куда более длинной цепочке, ведущей ко взлому корпоративных сетей. [2]

И начинается она с попытки вторжения в вашу инфраструктуру. Соответственно, эффективная защита от вторжений сегодня содержит:

- Средства тщательной проверки почты (электронная почта по-прежнему лидирует как «инструмент доставки зловредов» на устройства пользователей);

- Средства защиты от загрузки нежелательных приложений из интернета — подавляющее большинство сайтов содержат неприятные уязвимости. Здесь поможет технология, анализирующая весь входящий и исходящий трафик и предлагающая защиту браузера, чтобы блокировать подобные угрозы до их запуска на конечном устройстве;

- Мощную защиту самих конечных устройств, то есть сервис с контролем и приложений, и самого устройства.

2.1. Серверные сканеры

В эту категорию попадают почтовые антивирусы и сканеры на шлюзах. Применение подобной защиты позволяет предотвратить заражение еще до попадания угрозы на конечный компьютер или в почтовый клиент получателя.

Существует два подхода к реализации антивирусного сканирования на почтовом сервере. Первый вариант предполагает интеграцию специального антивирусного приложения непосредственно в почтовый сервер для сканирования всех передаваемых сообщений. Второй вариант - использование дополнительного SMTP-шлюза, поставляемого производителем антивируса и обычно устанавливаемого на отдельной машине.

2.1.1. Почтовый сервер с интегрированным антивирусом

Почтовый сервер использует сканирующие механизмы сторонних разработчиков для проверки всех передаваемых по электронной почте данных. Данное решение работает прозрачно и не требует каких-либо переконфигураций в текущих настройках клиентов или сетевой инфраструктуры, что называется работает из коробки. При таком сценарии антивирус и сам почтовый сервер работают на одном компьютере. Осуществляется сканирование на этапах получения почты агентом транспорта и последующее сканирование баз почтовых ящиков. Наиболее известные почтовые серверы поддерживающие интеграцию сторонних антивирусных решений: Microsoft Exchange и IBM Lotus Domino. Интеграция с почтовым сервером позволяет расширить функционал защиты и позволяет более гибко настроить защиту, к примеру появляется возможность влияния конечного пользования на результаты проверки, возможно использование общего карантина сообщений. Наряду с проверкой на вирусы происходит и проверка на спам.

2.1.2. Антивирус на SMTP-шлюзе.

Обычно предлагаемое антивирусными вендорами, данное решение обеспечивает антивирусную проверку SMTP-трафика до того, как сообщение попадает на почтовый сервер. Это достигается установкой специального промежуточного антивирусного SMTP-шлюза на другом сервере или в редких случаях на том же. Преимущество подобного решения в универсальности метода интеграции. Отсутствует зависимость от поставщика почты. Подобные серверы-релеи обычно работают на Linux системах. Часто присутствует функционал проверки других почтовых протоколов, как POP3 или IMAP, а так же интеграция с MDA агентами почтового сервера.

2.1.3. Сканер веб-трафика.

Как и в случае с почтой такие антивирусы могут интегрироваться в прокси серверы, к примеру Kerio или Squid, или прослушивать трафик перенаправляемый с помощью iptables самостоятельно как веб-прокси. Механизм работы таких антивирусов достаточно прост. Перед ними стоит задача определить «вредоносность» загружаемого файла и запретить подключение в случае возникновения опасности. Обычно такие решения используют сигнатурный анализ и эвристику для распознавания угроз.

2.2. Защита конечных точек.

Endpoint Detection Platform (EPP) - программа установленная на персональный компьютер пользователя для защиты от вирусов. Изначально появившись как файловые антивирусы сейчас это комплексный продукт включающий множество технологий, таких как антивирусное и антишпионское ПО, персональные межсетевые экраны, хост-системы защиты от вторжений(HIPS), контроль устройств. Такие программы имеют видимый интерфейс и способны взаимодействовать с конечным пользователем.

Для использования антивирусов необходимы постоянные обновления баз сигнатур антивирусов. Они представляют собой информацию о вирусах — как их найти и обезвредить. Поскольку вирусы пишут часто, то необходим постоянный мониторинг активности вредоносных программ в сети. Для этого существуют специальные сети, которые собирают соответствующую информацию. После сбора этой информации производится анализ вредоносности вируса, анализируется его код, поведение, и после этого устанавливаются способы борьбы с ним.

Далее рассмотрим особенности трех представителей EPP.

2.2.1. Kaspersky Endpoint Security.

«Лаборатория Касперского» – международная компания, работающая в сфере информационной безопасности с 1997 года. На данный момент лидер рынка в России среди антивирусного ПО.

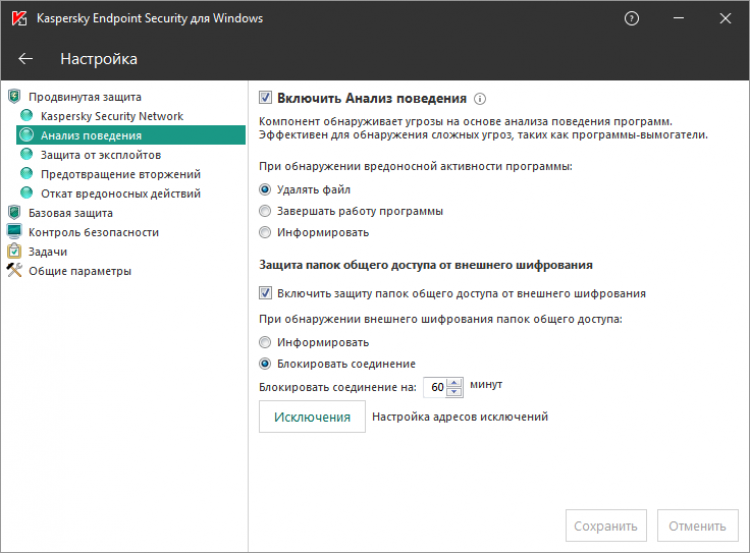

Рис.1 Интерфейс настроек Kaspersky Endpoint Security 11 for Windows

Каждый тип угроз обрабатывается отдельным компонентом. К компонентам контроля относятся следующие компоненты программы:

- Контроль программ. Компонент отслеживает попытки запуска программ пользователями и регулирует запуск программ.

- Контроль устройств. Компонент позволяет установить гибкие ограничения доступа к устройствам, являющимся источниками информации (например, жесткие диски, съемные диски, CD/DVD-диски), инструментами передачи информации (например, модемы), инструментами преобразования информации (например, принтеры) или интерфейсами, с помощью которых устройства подключаются к компьютеру (например, USB, Bluetooth).

- Веб-Контроль. Компонент позволяет установить гибкие ограничения доступа к веб-ресурсам для разных групп пользователей.

- Адаптивный контроль аномалий. Компонент отслеживает и регулирует потенциально опасные действия, нехарактерные для защищаемого компьютера.

Работа компонентов контроля основана на правилах.

К компонентам защиты относятся следующие компоненты программы:

- Анализ поведения. Компонент получает данные о действиях программ на вашем компьютере и предоставляет эту информацию другим компонентам для более эффективной защиты.

- Защита от эксплойтов. Компонент отслеживает исполняемые файлы, запускаемые уязвимыми программами. Если попытка запустить исполняемый файл из уязвимой программы не была инициирована пользователем, то Kaspersky Endpoint Security блокирует запуск этого файла.

- Предотвращение вторжений. Компонент регистрирует действия, совершаемые программами в операционной системе, и регулирует действия программ исходя из того, к какой группе компонент относит эту программу. Для каждой группы программ задан набор правил. Эти правила регламентируют доступ программ к персональным данным пользователя и ресурсам операционной системы. К таким данным относятся файлы пользователя в папке "Мои документы", файлы cookie, файлы с историей активности пользователя, а также файлы, папки и ключи реестра, содержащие параметры работы и важные данные наиболее часто используемых программ.

- Откат вредоносных действий. Компонент позволяет Kaspersky Endpoint Security отменить действия, произведенные вредоносными программами в операционной системе.

- Защита от файловых угроз. Компонент позволяет избежать заражения файловой системы компьютера. Компонент начинает работать сразу после запуска Kaspersky Endpoint Security, постоянно находится в оперативной памяти компьютера и проверяет все открываемые, сохраняемые и запускаемые файлы на компьютере и на всех присоединенных запоминающих устройствах. Компонент перехватывает каждое обращение к файлу и проверяет этот файл на присутствие вирусов и других программ, представляющих угрозу.

- Защита от веб-угроз. Компонент проверяет трафик, поступающий на компьютер пользователя по протоколам HTTP и FTP, а также устанавливает принадлежность веб-адресов к вредонсоным или фишинговым. [4]

- Защита от почтовых угроз. Компонент проверяет входящие и исходящие сообщения электронной почты на наличие вирусов и других программ, представляющих угрозу.

- Защита от сетевых угроз. Компонент отслеживает во входящем сетевом трафике активность, характерную для сетевых атак. Обнаружив попытку сетевой атаки на компьютер пользователя, Kaspersky Endpoint Security блокирует сетевую активность атакующего компьютера.

- Сетевой экран. Компонент обеспечивает защиту данных, хранящихся на компьютере пользователя, блокируя большинство возможных для операционной системы угроз в то время, когда компьютер подключен к интернету или к локальной сети. Компонент фильтрует всю сетевую активность согласно правилам двух типов: сетевым правилам программ и сетевым пакетным правилам.

- Защита от атак BadUSB. Компонент позволяет предотвратить подключение к компьютеру зараженных USB-устройств, имитирующих клавиатуру.

- Поставщик AMSI-защиты. Компонент проверяет объекты по запросу от сторонних приложений и сообщает результат проверки тому приложению, от которого был получен запрос.

В дополнение к постоянной защите, реализуемой компонентами программы, в программе Kaspersky Endpoint Security предусмотрены следующие задачи:

- Проверка целостности. Kaspersky Endpoint Security проверяет модули программы, находящиеся в папке установки программы, на наличие повреждений или изменений. Если модуль программы имеет некорректную цифровую подпись, то такой модуль считается поврежденным.

- Полная проверка. Kaspersky Endpoint Security выполняет проверку операционной системы, включая память ядра, загружаемые при запуске операционной системы объекты, загрузочные секторы, резервное хранилище операционной системы, а также все жесткие и съемные диски.

- Выборочная проверка. Kaspersky Endpoint Security проверяет объекты, выбранные пользователем.

- Проверка важных областей. Kaspersky Endpoint Security проверяет память ядра, загружаемые при запуске операционной системы объекты и загрузочные секторы.

- Функциональность шифрования файлов позволяет шифровать файлы и папки, хранящиеся на локальных дисках компьютера.

- Функциональность полнодискового шифрования позволяет шифровать жесткие диски и съемные диски.

2.2.2. ESET Endpoint Security

ESET – международный разработчик антивирусного программного обеспечения, эксперт в области защиты от киберпреступности и компьютерных угроз — была основана в 1992 году. Штаб-квартира ESET находится в Словакии. На отечественном рынке с 2005 года. На данный момент имеет вторую по величине долю на нашем рынке после Kaspersky.

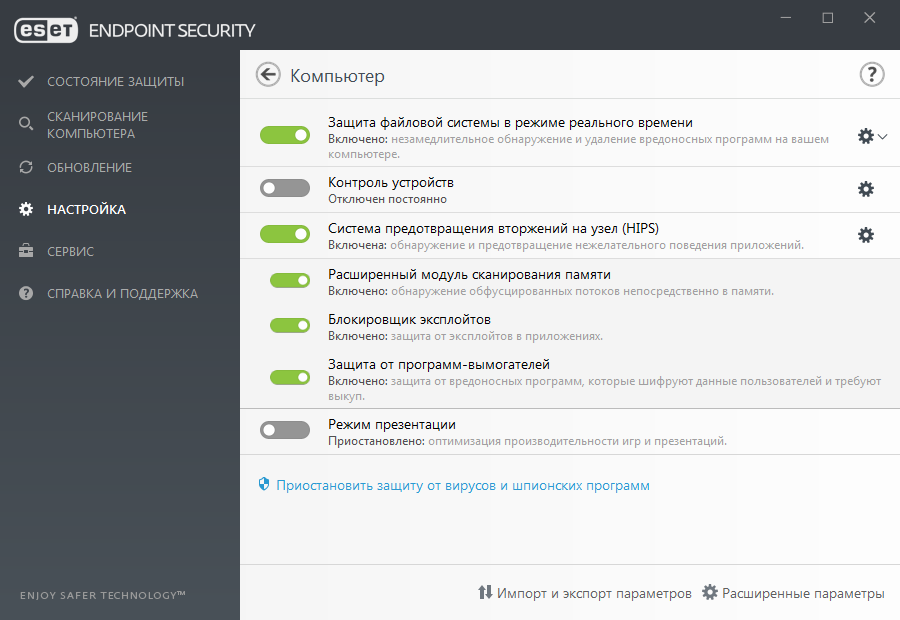

Рис 2. Базовые параметры ESET Endpoint Security 7

В продукте присутствуют следующие компоненты и технологии:

- Защита файловой системы в режиме реального времени: при открытии, создании или исполнении файлов они сканируются на наличие вредоносного кода. [5]

- Технология ESET LiveGrid® (основанная на передовой системе своевременного обнаружения ESET ThreatSense.Net ) использует данные от пользователей ESET со всего мира и отправляет их в вирусную лабораторию ESET. ESET LiveGrid® позволяет получать подозрительные образцы и метаданные в реальных условиях, поэтому мы можем незамедлительно реагировать на потребности пользователей и обеспечить готовность ESET к обезвреживанию новейших угроз. [5]

- Общий локальный кэш повышает производительность в виртуализированных средах, запрещая повторяющееся сканирование в сети. Благодаря этому каждый файл сканируется только один раз, а затем сохраняется в общем кэше.

- Контроль устройств. Обеспечивает автоматическое управление устройствами (компакт- и DVD-дисками, USB-устройствами и т. п.). Этот модуль позволяет блокировать или изменять расширенные фильтры и разрешения, а также указывать, может ли пользователь получать доступ к конкретному устройству и работать с ним.

- Host Intrusion Prevention System (HIPS): система предотвращения вторжений на узел (HIPS) отслеживает события, происходящие в операционной системе, и реагирует на них в соответствии с настраиваемым набором правил.

- Блокировщик эксплойтов предназначен для защиты приложений, которые обычно уязвимы для эксплойтов, например браузеров, программ для чтения PDF-файлов, почтовых клиентов и компонентов MS Office.

- Защита от программ-шантажистов: это еще один уровень защиты, функционирующий как компонент системы HIPS. Модуль защиты от программ-вымогателей отслеживает поведение приложений и процессов, которые пытаются изменить ваши личные данные. Если поведение приложения определяется как вредоносное или репутационное сканирование показывает, что приложение является подозрительным, это приложение блокируется или пользователю предлагается принять решение о его блокировании. Для работы модуля защиты от программ-шантажистов необходимо, чтобы система репутации ESET LiveGrid® была включена.

- Модуль сканирования UEFI. Встроенное ПО UEFI загружается в память в начале процесса загрузки. Его код размещается в микросхеме флэш-памяти, которая находится на материнской плате. Вследствие ее заражения злоумышленники могут развернуть вредоносное ПО, которому не страшна переустановка системы и перезагрузка компьютера. Кроме того, такое вредоносное ПО может оставаться невидимым для решений, предназначенных для защиты от вредоносных программ, поскольку большинство из них не выполняют сканирование такого уровня.

- Контроль доступа в Интернет: блокирование веб-страниц, которые могут содержать потенциально нежелательные материалы. Кроме того, системные администраторы могут задавать параметры доступа для 27 предварительно заданных категорий веб-сайтов. [5]

- Защита доступа в Интернет: если этот параметр включен, весь трафик по протоколам HTTP и HTTPS сканируется на наличие вредоносных программ.

- Защита почтового клиента: обеспечивает контроль обмена данными по протоколам POP3 и IMAP.

- Защита от спама: сканируются нежелательные сообщения или спам.

- Защита от фишинга: защита от попыток получения паролей, банковских данных и прочей конфиденциальной информации незаконными веб-сайтами, выдающими себя за законные.

- Модуль защиты от сетевых атак — это расширение файервола, улучшающее обнаружение эксплойтов для известных уязвимостей на уровне сети. Благодаря обнаружению распространенных эксплойтов в широко используемых протоколах, таких как SMB, RPC и RDP, защита от уязвимостей представляет собой еще один важный уровень защиты от распространяющихся вредоносных программ, сетевых атак и использования уязвимостей, для которых еще не был выпущен или установлен пакет исправления.

- Защита от ботнетов обнаруживает вредоносные программы, анализируя их протоколы обмена данными по сети. Вредоносные программы ботнетов меняются весьма часто в отличие от сетевых протоколов, которые не менялись за последние несколько лет. Эта новая технология помогает ESET обезвреживать вредоносные программы, которые пытаются избежать выявления и подключить ваш компьютер к ботнет-сети.

В состав так же входит модуль для облачной песочницы EDTD. ESET Dynamic Threat Defense — это платная служба. Она добавляет уровень защиты, специально разработанный для устранения рисков, связанных с новыми угрозами. Подозрительные файлы автоматически отправляются в облако ESET. В облаке их анализируют модули обнаружения вредоносных программ. Пользователь, предоставивший образец, получит отчет о поведении, в котором будет приведено краткое описание поведения наблюдаемого образца.

2.2.3. Symantec Endpoint Protection

Symantec Corporation - ведущая в мире компания по кибербезопасности.

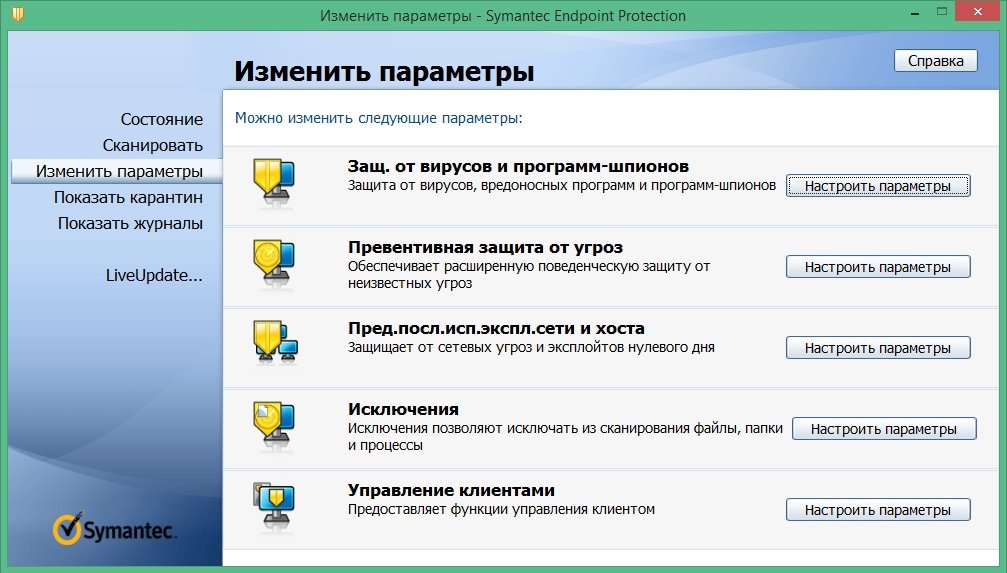

Рис. 3 Параметры Symantec Endpoint Protection 14.

Основные возможности:

- Антивирусный сканер - сканирует и удаляет вредоносные программы, поступающие в систему.

- Брандмауэр и предотвращение вторжений - блокирует вредоносное ПО до его распространения на компьютер и контролирует трафик.

- Контроль приложений и устройств - контролирует доступ к файлам, реестру и устройствам, а также их поведение; также предлагает белый и черный списки.

- Power Eraser - агрессивный инструмент, который может быть запущен удаленно, для противодействия продвинутым постоянным угрозам и устранения вредоносных программ.

- Блокировка системы - позволяет запускать приложения из белого списка или блокирует запуск приложений из черного списка.

Расширенные возможности

- Глобальная разведывательная сеть (GIN) - сеть разведки гражданских угроз собирает данные с миллионов датчиков атак; эти данные анализируются более чем тысячей высококвалифицированных исследователей угроз для обеспечения видимости угроз.

- Анализ репутации - определяет безопасность файлов и веб-сайтов с использованием методов искусственного интеллекта в облаке и на основе GIN.

- Эмулятор - использует легкую песочницу, обнаруживает полиморфные вредоносные программы, скрытые упаковщиками.

- Интеллектуальное облако угроз - возможности быстрого сканирования с использованием передовых методов, таких как конвейерная передача, распространение доверия и пакетные запросы, сделали ненужной загрузку всех определений сигнатур в конечную точку, чтобы поддерживать высокий уровень эффективности. Загружается только самая свежая информация об угрозе, что сокращает размер файлов определения сигнатуры до 70 процентов, что, в свою очередь, уменьшает использование полосы пропускания.

- Обнаружение подозрительных файлов - Позволяет группам ИТ-безопасности отдельно настраивать уровень обнаружения и блокировки, чтобы оптимизировать защиту и улучшить видимость подозрительных файлов для каждой среды клиента.

- Защита целостности сети - выявляет мошеннические сети Wi-Fi и использует технологию репутации точек доступа.

- Smart VPN - предоставляет VPN на основе политик для защиты сетевых подключений.

2.3. EDR системы.

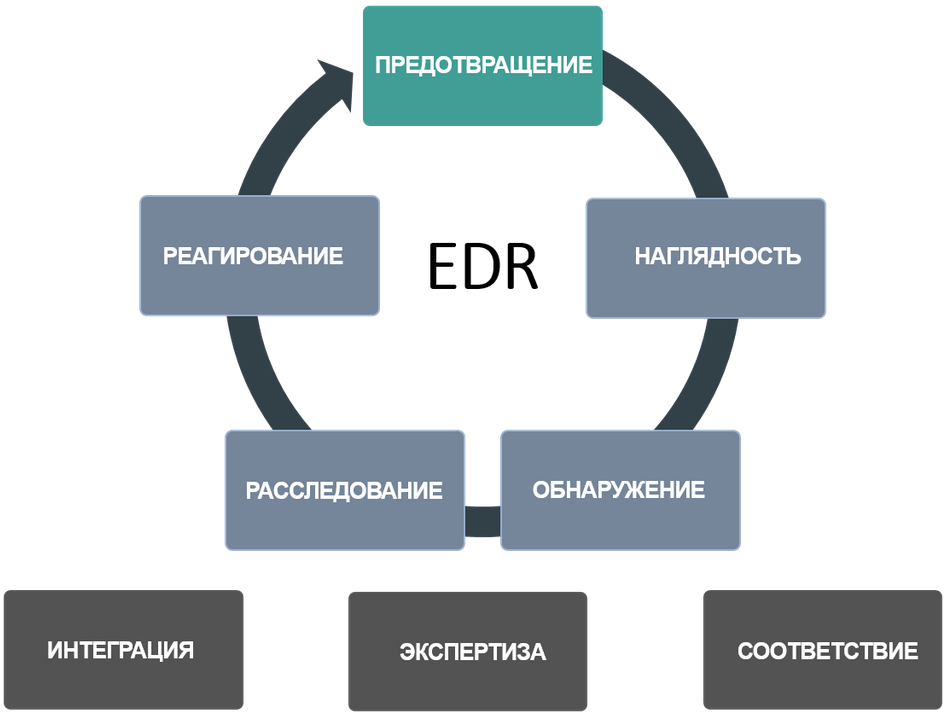

Современная защита конечных точек нуждается в адаптации к современному ландшафту сложных угроз и должна включать функциональность по обнаружению комплексных атак, направленных на конечные точки, и быть способной оперативно реагировать на найденные инциденты (Endpoint Detection and Response — EDR).

Инструменты Endpoint Detection and Response работают путем мониторинга событий конечной точки и сети и записи информации в центральную базу данных, где происходит дальнейший анализ, обнаружение, расследование, создание отчетов и оповещение. Программный агент, установленный в хост-системе, обеспечивает основу для мониторинга событий и составления отчетов.

Постоянный мониторинг и обнаружение облегчаются за счет использования аналитических инструментов. Эти инструменты определяют задачи, которые могут улучшить общее состояние безопасности компании, выявляя, реагируя и отражая внутренние угрозы и внешние атаки.

Не все инструменты EDR работают одинаково или предлагают одинаковый спектр возможностей. Некоторые EDR выполняют дополнительный анализ на конечном компьютере, в то время как другие фокусируются на бэкэнде через консоль управления. Некоторые из них различаются по времени и объему сбора или по способности интегрироваться с поставщиками аналитики угроз. [8]

Однако все EDR выполняют одни и те же важные функции с одной и той же целью: предоставить средства для непрерывного мониторинга и анализа, чтобы более легко выявлять, обнаруживать и предотвращать сложные угрозы.

Современные решения класса EDR позволяют:

- обеспечивать мониторинг конечных точек в режиме реального времени и представлять наглядную визуализацию активностей всех рабочих станций и серверов в корпоративной инфраструктуре из единой консоли;

- эффективно обнаруживать и приоритизировать инциденты информационной безопасности по мере их возникновения на конечных точках;

- записывать и хранить информацию по активностям на конечных точках для последующего расследования комплексных инцидентов;

- предоставлять необходимую информацию специалистам ИБ для оперативного расследования инцидентов;

- реагировать на инциденты, обеспечивая их сдерживание, а также помогают в восстановлении рабочих станций в исходное до инцидента состояние;

- поддерживать возможность взаимодействия с решениями класса EPP. [6]

Рис. 4. Функциональные блоки решений класса EDR

Наглядность. Решение EDR позволяет проводить наблюдение за всеми действиями конечных точек, например, установка нового программного обеспечения, скачивание файлов, повышение уровня привилегий учетных записей, а также изменения в запущенных процессах, в сетевой активности, в поведении пользователей и др. Детальный мониторинг всех процессов, запущенных на рабочих станциях и серверах, а также их взаимодействие, например, с исполняемыми файлами и корпоративными приложениями, позволяет организациям получать наглядную картину всего происходящего. А именно отслеживать подозрительное поведение, фиксировать несанкционированный доступ и иные злонамеренные действия. В случае инцидента можно проверить эти данные и понять, на каких пользователей была направлена атака, какие системы могли быть скомпрометированы и какая информация могла пострадать.

Обнаружение. Крайне важно обнаружить развивающуюся атаку как можно быстрее, до того, как она нанесет серьезный ущерб организации. Решения EDR позволяют обнаружить сложносоставные атаки на их ранних стадиях, используя комбинацию различных механизмов поиска и методов анализа неизвестных угроз, в том числе построенных на базе машинного обучения и поведенческого анализа.

Расследование. EDR консолидирует данные о событиях, последовательность которых привела к обнаружению действующей атаки на конечных точках. Визуализация всей хронологии событий позволяет оперативно расследовать инциденты. EDR предоставляет подробные сведения о каждой обнаруженной угрозе, например,

- как угроза проникла в инфраструктуру организации;

- список затронутых рабочих станций и серверов;

- информация об изменениях в затронутых атакой конечных точках;

- Запускаемые приложения; созданные в ходе атаки файлы;

- Загруженные файлы и пр.

EDR предоставляет возможность приоритизировать инциденты, в зависимости от критичности событий, путем анализа полученных данных и их корреляции, что позволяет специалистам сосредоточиться в первую очередь на самых релевантных сложным атакам инцидентах и оперативно реагировать на обнаруженные угрозы.

Интеграция. Решения по обнаружению сложных угроз на конечных точках и реагирования на них, кроме взаимодействия с решениями класса EPP, должны быть способны встраиваться в более широкую инфраструктуру информационной безопасности организаций.

Предотвращение. Решения EDR, в свою очередь, могут отправлять вердикты в EPP-решения и тем самым обеспечить действительно комплексный подход к противодействию передовым угрозам.

Реагирование. В случае обнаружения вредоносной активности информация об инциденте оперативно передается администратору. Используя централизованную консоль управления, специалист может принять следующие ответные меры:

- остановка работающих вредоносных процессов; карантин файлов;

- изолирование зараженных рабочих станций;

- проведение необходимых удаленных действий с файлами и реестром;

- блокировка подключений конечных точек к злонамеренным доменам, URL- и IP-адресам;

- сбор криминалистических артефактов (образ оперативной памяти, образ жесткого диска);

- восстановление рабочих мест в предынфекционное состояние.

Соответствие. Решения данного класса призваны помочь организациям в соблюдении требований внутренних служб ИБ, внешних регулирующих органов и действующего законодательства в сфере ИБ. Роль EDR становится еще важнее для тех компаний, которые должны соответствовать требованиям стандартов банковской отрасли, PCI DSS, нормативным требованиям GDPR и др. благодаря включенной функциональности по постоянному мониторингу и записи инцидентов.

Экспертиза. Организации, использующие EDR-решения, также нуждаются в выделенных квалифицированных кадрах. Чтобы постоянно оставаться в курсе нынешнего ландшафта угроз, применять знания для поиска угроз внутри сети и понимать, как эффективно использовать специализированные наборы инструментов, нужна глубокая экспертиза в этой области, как внутренняя, так и внешняя.

Ожидаемым результатом от внедрения EDR-решения по противодействию сложным угрозам будет организация передовой защиты конечных устройств, что приведет к заметному уменьшению поверхности комплексных целевых атак и тем самым к сокращению общего числа киберугроз. EDR - это новая технология, которая решает проблему постоянного мониторинга и реагирования на сложные угрозы. По прогнозам Gartner рынок EDR вырастет до 1,5 млрд долларов в 2020 году. [7]

2.4. Next-generation antivirus (NGAV)

Следующее поколение антивирусов или NGAV направлено на то, чтобы избавиться от разрыва между самым последним вредоносным ПО и относительным антивирусом. На сегодняшний день термин NGAV имеет много описаний, но ни одно из них не принято во всей отрасли. Однако общепризнанно, что NGAV должны выходить за рамки традиционных моделей защиты от вредоносных программ. В то же время они должны использовать передовые технологии, чтобы поддерживать состояние готовности к защите.

Большинство NGAV имеют более продвинутый подход к обнаружению вредоносных программ, чем с помощью метаданных. К ним относятся такие определения, как хеши файлов, сигнатуры вирусов, URL-адреса и IP-адреса. NGAV используют новейшие технологии, такие как ИИ, data science и аналитику, машинное обучение, поведенческие паттерны, чтобы обнаружить тактику, методы и процедуры (TTP). [9]

Может ли NGAV заменить традиционный антивирус? В зависимости от конкретных случаев использования организации и их текущего антивирусного решения, можно заменить традиционный антивирус на NGAV. Защита от известных угроз по-прежнему необходима, поэтому решения NGAV, подходящие для замены, должны по-прежнему выполнять обнаружение угроз на основе сигнатур.

NGAV выполняют следующие основные функции:

- Защищает от вредоносного программного обеспечения более эффективно, чем традиционные антивирусы

- Ограничивает неопознанное вредоносное ПО и сложные попытки атаки проверив контекст любой потенциальной атаки.

- Предлагает четкое представление о процессе атаки, а также выявляет точку проникновения кибератаки.

- Оперативно устраняет атаки, в то время как обычные AV просто предотвращают их

Кроме того, NGAV можно легко использовать из облака и эффективно управлять им.

Программное обеспечение NGAV пытается выявлять ранее неизвестные вредоносные программы и защищать от них. Это более сложная, менее определенная задача, которая приводит к большому количеству ложных срабатываний.

ЗАКЛЮЧЕНИЕ

В данной курсовой работе были рассмотрены вредоносные программы, методы борьбы с ними и разобраны некоторые конкретные решения для борьбы с вирусами. Можно сделать выводы о том, что идеальных методов борьбы с вирусами не существует.

Злоумышленники и специалисты по кибербезопасности находятся в постоянной гонке вооружений. В настоящее время известно большое количество программных вирусов, число которых непрерывно растет. Изменяется их поведение и способы распространения. Любая оригинальная компьютерная разработка заставляет создателей антивирусов приспосабливаться к новым технологиям, постоянно усовершенствовать антивирусные программы.

Современное антивирусное решение уже не может состоять из одной программы работающей в изоляции. Сейчас защита от вирусов сейчас - это комплексное решение, выполняющее множество функций. Средства защиты объединяются в системы, собирают аналитику и позволяют предугадать катастрофу. Но защитные функции никогда не могут быть полностью автоматизированы, управлять системами безопасности и принимать решения, все еще, должен человек.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. https://www.digitaltrends.com/computing/history-of-malware/

2. https://habr.com/en/post/145948/

3. https://www.securitylab.ru/analytics/494402.php

4. https://help.kaspersky.com/KESWin/11.1.1/ru-RU/128016.htm

5. https://help.eset.com/ees/7/ru-RU/documentation_self.html?idh_page_advanced_settings.html

6. https://www.anti-malware.ru/analytics/Market_Analysis/endpoint-detection-and-response-edr#part4

7. https://blogs.gartner.com/avivah-litan/2017/03/15/morphing-edr-market-grows-to-1-5-billion-in-2020/

8. https://digitalguardian.com/blog/what-endpoint-detection-and-response-definition-endpoint-detection-response

9. https://www.cybereason.com/blog/what-is-next-generation-antivirus-ngav

10. https://softline.ru/about/blog/kak-rabotaet-pesochnitsa

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы (Характеристика существующих бизнес-процессов)

- Условия формирования предпосылок учебной деятельности детей

- Роль педагога в формировании учебной деятельности младшего школьника

- Соотношение системы права и системы законодательства

- Организация общественной власти в первобытном обществе (Присваивающая форма экономики в первобытно-общинных объединениях)

- Понятие и классификация функций государства (Понятие функции государства)

- Управление программами проектов в организации на примере ООО «Анжеро-Судженский мясокомбинат имени В.В. Пащенко

- Система вознаграждения персонала (ООО «АвтоДор»)

- Факторы внешней среды прямого воздействия(Сущность и общая характеристика внешней среды организации)

- Взаимосвязь права и государства (Анализ типов взаимосвязи права и государства)

- Понятие и виды наследования (Эволюция наследования в условиях развития Российского государства)

- Проектирование реализации операций бизнес-процесса "Расчет заработной платы"