Основные положения теории информационной безопасности. Общие проблемы безопасности IP-телефонии.

Содержание:

Введение

Постоянное совершенствование сети Интернет и ее повсеместное распространение привело к появлению принципиально нового вида связи, основанного на использовании Интернет протоколов и IP-серверов, преобразующих привычный голосовой сигнал в цифровой формат. Такая связь получила название IP или VoIP телефония. Данная технология позволила превратить такую незаменимую вещь, как телефонные переговоры, в удобный, качественный, универсальный и, что немаловажно, дешевый инструмент общения, который стал доступен каждому.

Услуги IP-телефонии позволяют получить высококачественное телефонное соединение между двумя абонентами, находящимися совершенно в разных точках земного шара. Классическое понимание телефонных переговоров уступает свое место универсальности и надежности, так как в качестве промежуточных коммутаторы станций и прочих аналоговых устройств используется все пространство сети Интернет с множеством «развилок» и «обходных путей», строящий саму глобальную сеть. Итог один — всегда качественная и стабильная связь в любой части света.

Одновременно с этим тарифы IP-телефонии позволяют добиться существенной экономии денежных средств по сравнению с классическими системами телефонных сетей. Причиной тому является все та же глобальная сеть Интернет, ресурсы которой позволяют обмениваться любой информацией вне зависимости от ее формата. Это чрезвычайно удобно и практично, а главное — действительно экономично.

Так же, неоспоримым преимуществом IP-телефонии является отсутствие такого понятия как занятая линия. Абонент может принимать один вызов, не прерывая при этом другой, организовывать конференцсвязь, ставить вызовы в удержание.

Однако, так или иначе, подключение IP-телефонии требует наличия специализированного оборудования, которое еще совсем недавно не являлось распространенным и общедоступным. Но технологии и их развитие не стоят на месте, каждодневно упрощая и оптимизируя аппаратные средства, делая их, что называется, по карману широкой массе потребителей. Именно так ip АТС стали доступны и популярны во всех без исключения западных странах и, не сбавляя своих оборотов, плавно перетекают на отечественный рынок, где их популярность продолжает расти.

Отличительные особенности и актуальность IP-телефонии неоспоримы. Но все же, являясь достаточно сложной и высокоинтеллектуальной технологией, подобное средство связи и все сопутствующее оборудование нуждаются в профессиональной установке и настройке.

В современном мире информация является одним из ценнейших ресурсов, поэтому ее защита – важная задача. Немалую роль в работе организации любого уровня играют телефонные переговоры. В силу возрастающей популярности IP-телефонии, все острее встает вопрос обеспечения ее безопасности в общем и конфиденциальности разговоров в частности.

Знание основных источников опасности для сетей IP-телефонии, а также понимание методов устранения этих угроз поможет сохранить репутацию и финансовые ресурсы компании. Не смотря на то, что в статье описаны решения под бесплатную платформу Asterisk, проблематика актуальна для любых других платформ IP-телефонии.

Назначение и структура АТС Asterisk.

Логотип компании Asterisk

Asterisk — свободное решение компьютерной телефонии (в том числе, VoIP) с открытым исходным кодом от компании Digium, первоначально разработанное Марком Спенсером. Приложение работает на операционных системах Linux, FreeBSD, OpenBSD и Solaris и др. Имя проекта произошло от названия символа «*» (англ. asterisk — «звездочка»).

Asterisk в комплексе с необходимым оборудованием обладает всеми возможностями классической АТС, поддерживает множество VoIP-протоколов и предоставляет богатые функции управления звонками, среди них:

- Голосовая почта

- Конференц-связь

- IVR (интерактивное голосовое меню)

- Центр обработки звонков (постановка звонков в очередь и распределение их по абонентам, используя различные алгоритмы)

- Call Detail Record (подробная запись о вызове)

Для создания дополнительной функциональности можно воспользоваться собственным языком Asterisk для написания плана нумерации, написав модуль на языке Си, либо воспользовавшись AGI — гибким и универсальным интерфейсом для интеграции с внешними системами обработки данных. Модули, выполняющиеся через AGI, могут быть написаны на любом языке программирования.

Asterisk распространяется на условиях двойной лицензии, благодаря которой одновременно с основным кодом, распространяемым по открытой лицензии GNU GPL, возможно создание закрытых модулей, содержащих лицензируемый код: например, модуль для поддержки кодека G.729.

Благодаря свободной лицензии Asterisk активно развивается и поддерживается тысячами людей со всей планеты.

Марк Спенсер, создатель программы, основал компанию Linux Support Services. Спенсер хотел организовать 24-часовую службу голосовой поддержки, однако начальный бюджет компании в 4000 долларов не позволял приобрести крайне дорогие системы Call-центров. В 2001 в связи с кризисом доткомов у Linux Support Services начались проблемы, и Спенсер начал думать, что разработка программной АТС с открытыми исходными текстами может оказаться интереснее, чем поддержка пользователей Linux. Джим Диксон из Zapata Telephony предложил бизнес-модель для Asterisk. Тогда же и поменялось название компании — с Linux Support Services на Digium.

Asterisk может работать как с аналоговыми линиями (FXO/FXS модули), так и цифровыми (ISDN, BRI и PRI — потоки Т1/E1). С помощью определённых компьютерных плат Asterisk можно подключить к высокопропускным линиям Т1/E1, которые позволяют работать параллельно с десятками телефонных соединений. Полный список поддерживаемого оборудования для соединения с телефонной сетью общего пользования определяется поддержкой оборудования в модулях ядра, например:

- DAHDI, акроним «Digium Asterisk Hardware Device Interface», разрабатывается параллельно с Asterisk компанией Digium.

- mISDN, разрабатывается Карстеном Кайлом из команды SuSE и компанией Beronet.

Поддерживаются следующие протоколы:

- SIP,

- H.323,

- IAX2,

- MGCP,

- SIMPLE,

- Skinny/SCCP,

- XMPP (Google Talk),

- Unistim,

- Skype, через коммерческий канал.

Возможно транслировать текст и видеосигналы (например, использовать видеофон). Кроме того, реализована работа с другими компьютерными протоколами:

- DUNDi — протокол, также разработанный Digium.

- OSP.

- T.38, поддерживается передача факсов.

Поддержка широкого спектра оборудования и компьютерных протоколов позволяет организовывать огромное количество сценариев взаимодействия сетей, получения и обработки информации.

Настройка и программирование производится с помощью нескольких механизмов:

- диалплан, который пишется на специальном языке. Доступна как старая версия, так и новая — AEL, а также на языке Lua.

- AGI.

- AMI.

- Конфигурация из баз данных.

Расширение выполняемых функций также возможно путём написания на языке Си нового модуля, что возможно благодаря подробной Doxygen-документации.

Для работы с Asterisk создано множество графических интерфейсов.

Удаленное управление АТС так же может осуществляться с помощью библиотеки libamc.

Преимущества АТС на базе Asterisk

Основные технические характеристики телефонной VOIP- cети и системы Asterisk.

IP АТС - как известно это телефонная станция, в основе которой лежат протоколы передачи голоса поверх IP-сети (VoIP - Voice over IP). Из этого следует, что основным типом абонентских устройств являются IP-телефоны, а способом подключения внешних линий - регистрация на SIP-сервере провайдера. Однако Asterisk также способен работать с обычными телефонными линиями. При помощи различных моделей плат Digium Asterisk превращается в гибридную АТС, обеспечивая прозрачное взаимодействие между различными поколениями телефонной сети.

Asterisk поддерживает любое оборудования для Voice over IP (VoIP). Устройства различных производителей VoIP-оборудования можно подключать без особых проблем.

Большая часть возникающих задач решается при помощи веб-интерфейса настройки станции - FreePBX. FreePBX также позволяет администратору делать отчеты по статистики звонков, строить графики загрузки линий и операторов. В случае если требуется более тщательный контроль над абонентами, используется полноценная биллинговая система.

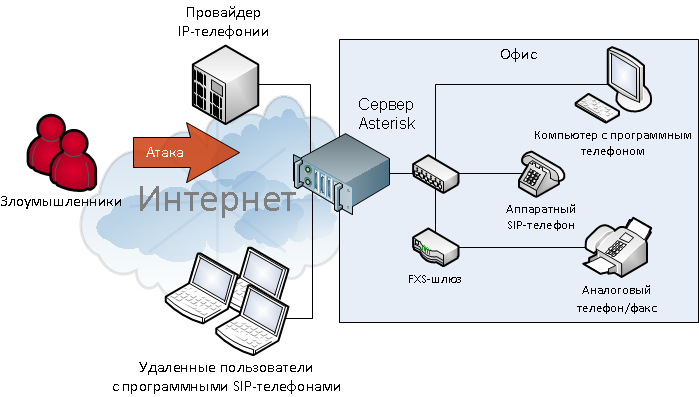

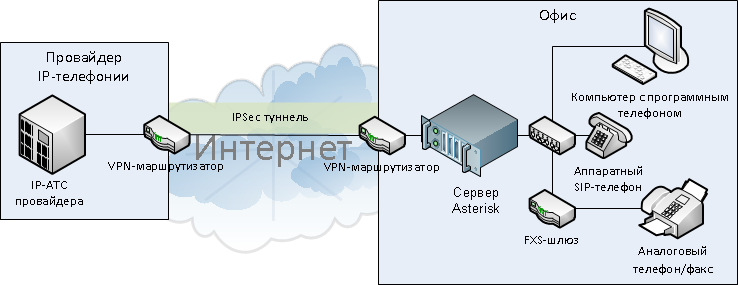

При помощи AsteriskNow можно решать целый ряд актуальных задач, таких как объединение офисов в единый номерной план, экономия на переговорах, обработка входящих звонков в большом количестве, проведение исходящих маркетинговых кампаний, контроль качества за счет записи разговоров, мобильность пользователей. Для примера на рисунке 3 показана схема телефонной инфраструктуры компании, построенной на базе Asterisk IP-PBX.

Схема телефонной инфраструктуры, построенной на базе Asterisk

AsteriskNow обладает развитыми возможностями по интеграции со сторонними внешними системами. При помощи скрипта, созданного по 18 спецификации Asterisk Gateway Interface (AGI), обработку звонка можно передать программе, написанной практически на любом языке программирования. Это позволяет задействовать в телефонии всю мощь высокоуровневых языков. Точно так же, как CGI оживил веб, AGI встраивает телефонию в любые бизнес-приложения. Более того, на сегодня уже существуют готовые компоненты для популярных продуктов. Например, можно свободно скачать и использовать модуль интеграции Asterisk и открытой системы SugarCRM.

SIP расшифровывается как Session Initiation Protocol - протокол инициирования сеанса, это протокол, разработанный IETF для VOIP и для других сеансов передачи текста или мультимедиа данных, например, таких как, системы обмена мгновенными сообщениями, видео, игры в реальном времени и другие сервисы.

SIP очень похож на протокол HTTP, используемый для Web приложений, или на SMTP (обмен почтовыми сообщениями). Сообщения состоят из заголовков и тела сообщения. Содержание тела SIP сообщения для телефонных вызовов описывается вSDP: session description protocol - протокол описания сеанса.

- SIP - это протокол, использующий текстовые сообщения, в которых используется кодировка UTF-8.

- SIP использует номер порта 5060, как для коммуникации по протоколу UDP, так и для TCP. Для SIP могут использоваться другие способы передачи данных.

Протокол SIP предлагает все, потенциально востребованные возможности, используемые в Интернет технологиях, такие как:

- передача вызовов или мультимедийных данных

- конференцсвязь

- удержание вызовов

Вследствии того, что SIP - это довольно гибкий протокол, есть возможность расширения его возможностей с сохранением обратной совместимости.

В основу протокола рабочая группа MMUSIC заложила следующие принципы:

- Персональная мобильность пользователей. Пользователи могут перемещаться без ограничений в пределах сети, поэтому услуги связи должны предоставляться им в любом месте этой сети. Пользователю присваивается уникальный идентификатор, а сеть предоставляет ему услуги связи вне зависимости от того, где он находится. Для этого пользователь с помощью специального сообщения – REGISTER – информирует о своих перемещениях сервер определения местоположения/сервер регистраций.

- Масштабируемость сети. Она характеризуется, в первую очередь, возможностью увеличения количества элементов сети при её расширении. Серверная структура сети, построенной на базе протокола SIP, в полной мере отвечает этому требованию.

- Расширяемость протокола. Она характеризуется возможностью дополнения протокола новыми функциями при введении новых услуг и его адаптации к работе с различными приложениями.

Коды ответа, используемые в SIP протоколе

- 1xx: Промежуточные коды — подтверждают прием запроса, продолжается его обработка;

Промежуточные коды ответа, еще называемые информационными сообщениями, информируют, что сервер, который получил запрос, продолжает выполнять какие-либо действия и на данный момент не имеет окончательного ответа на полученный запрос.

- 2xx: Успешное выполнение — запрос был успешно принят, распознан и подтвержден;

- 3xx: Переадресация — для завершения выполнения запроса должны быть предприняты дополнительные действия;

- 4xx: Ошибка клиента — в запросе содержаться ошибки синтаксиса или он не может быть обработан данным сервером;

- 5xx: Ошибка сервера — сервер не смог выполнить правильно сформированный запрос;

- 6xx: Глобальная ошибка — запрос не может быть выполнен ни одним сервером.

Сценарий соединения по протоколу SIP

Программные управляющие устройства и программное обеспечение АТС Asterisk.

Asterisk - программный продукт, работающий под средой Linux, воплощающий собой телефонную станцию. Данная телефонная станция имеет в себе множество различных функций, чтобы обеспечить гибкость настройки под любые нужды пользователя.

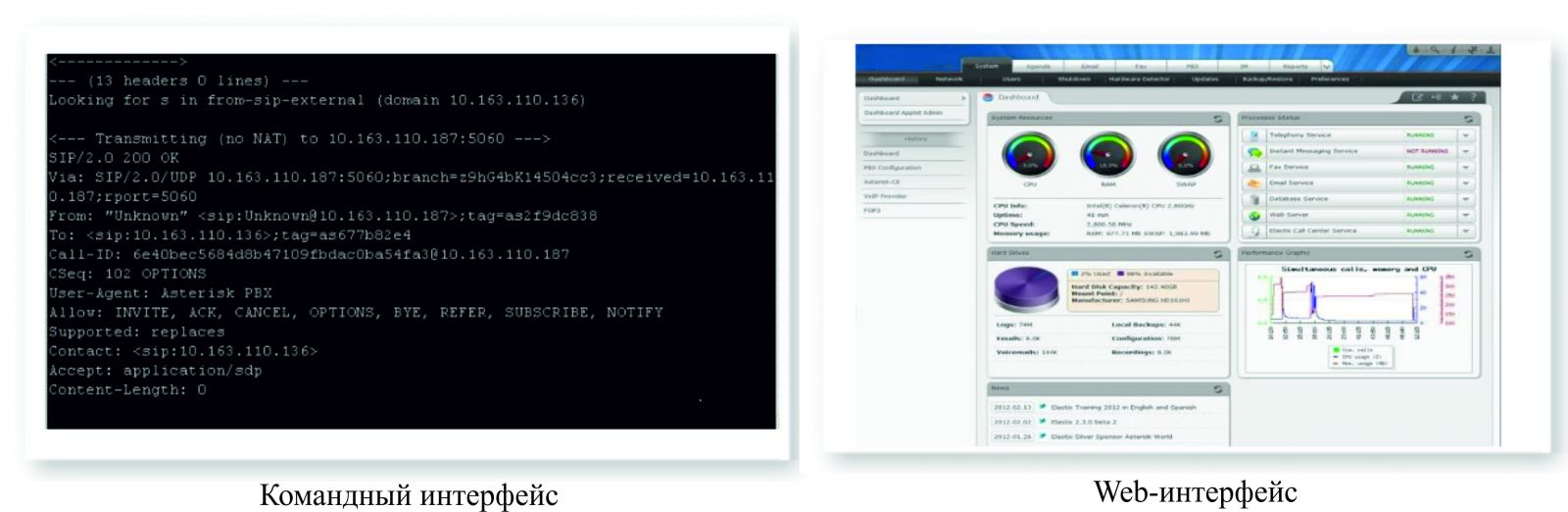

Реализовать можно двумя способами: «плоский» Asterisk, управляемый через командный интерфейс (с помощью командной строки), или система «Asterisk» с Web-интерфейсом (их написано достаточное количество).

Представление интерфейса

Первый вариант предполагает больше гибкости и более широкие возможности, а второй – более простую настройку и управление.

Для офисных задач и задач малого предприятия реализация сложной логики не важна. Поэтому здесь ориентируемся на построение более простой системы, предназначенной для обслуживания до 100 внутренних телефонов при многоканальных входных линиях от одного или нескольких телефонных операторов.

Разработка структуры сети IP-телефонии, выбор оборудования и настройка ЛС.

Была выбрана компания ООО «Print Edition». Данная организация задалась целью внедрить IP-телефонию в свой офис. Компания занимается нанесением фотографий и логотипов на футболки, майки, банданы и на другие текстильные изделия методом цифровой печати.

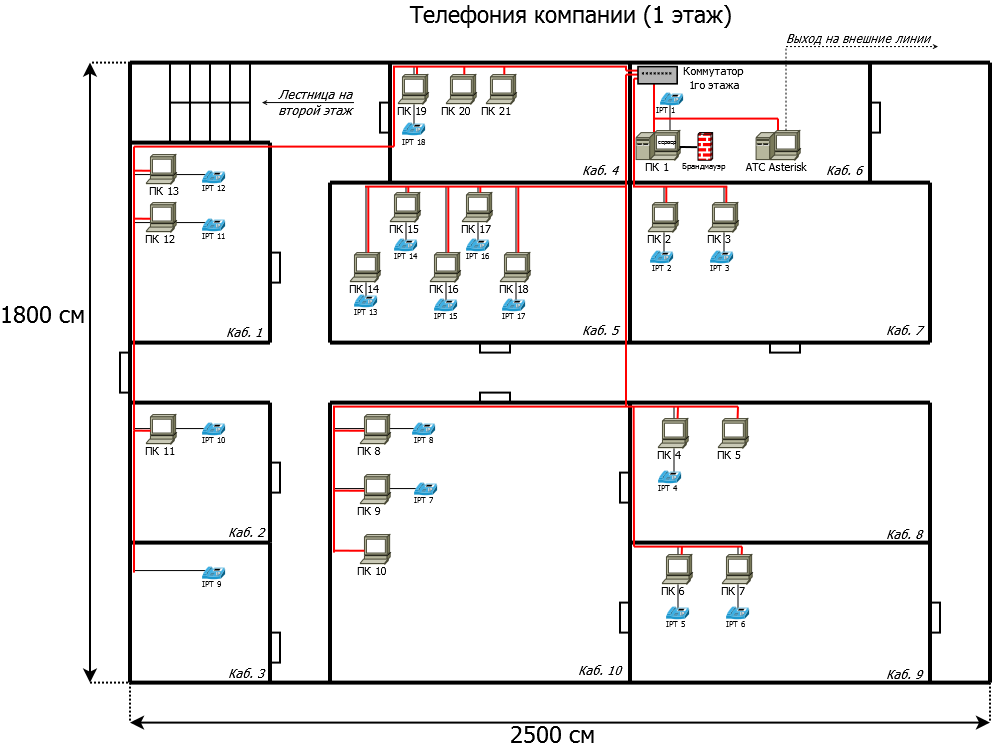

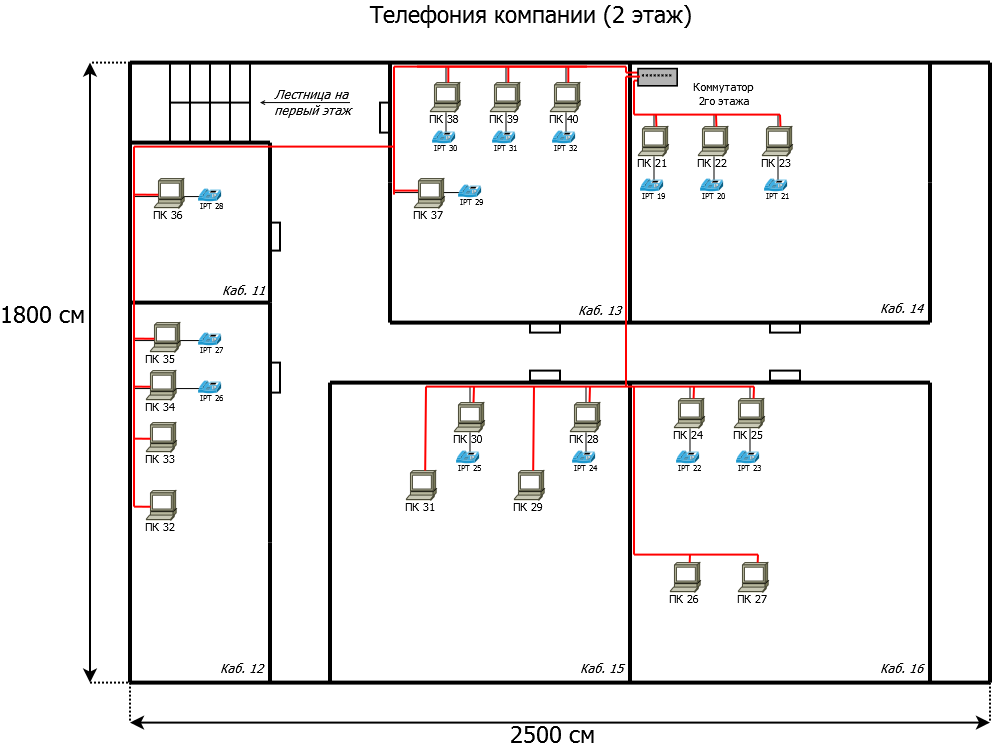

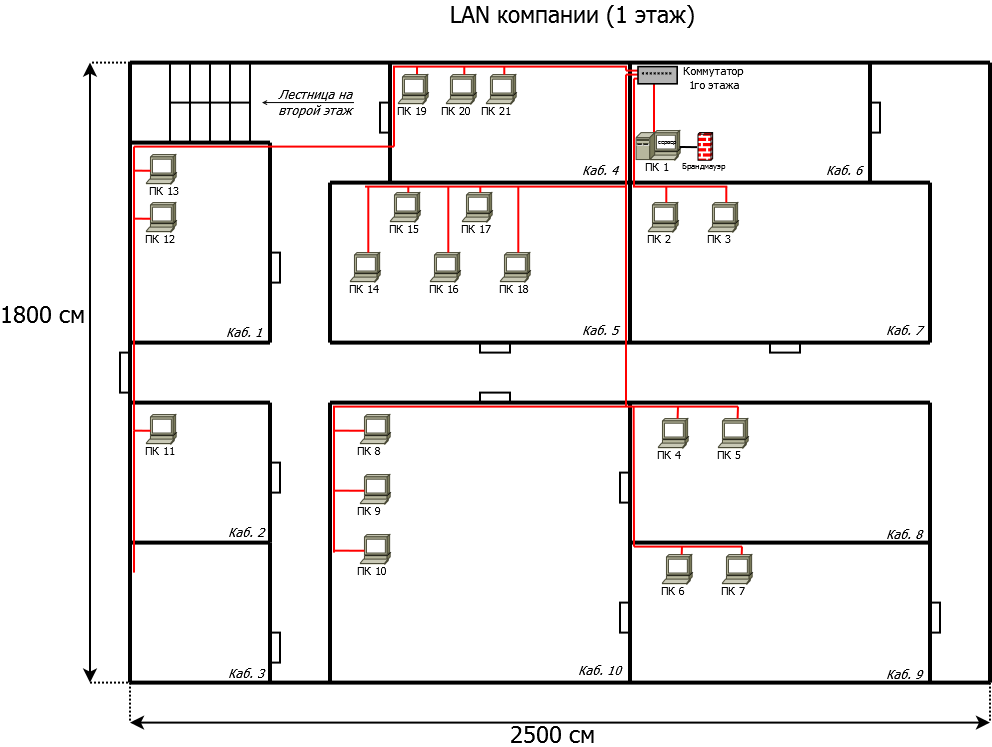

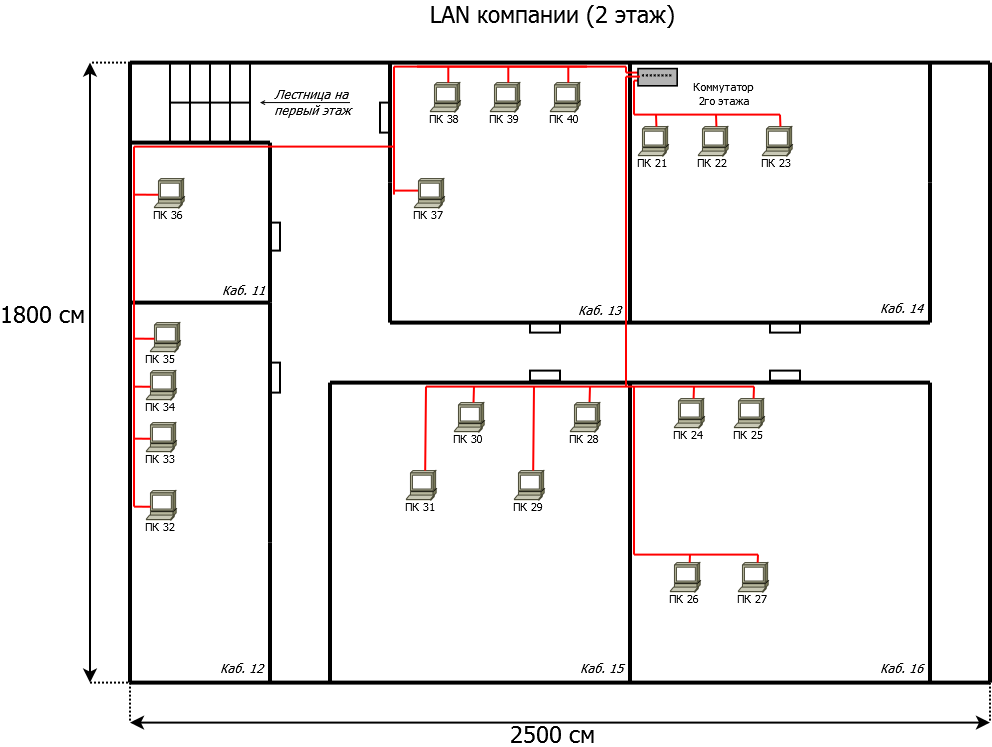

Предприятие располагается на 2 этажах здания, и занимает общую площадь 900 м². Каждый этаж по 450 м². В компании уже организованна локальная сеть, которая включает в себя 40 компьютеров, сервер, и 2 коммутатора на 48 портов. При внедрении существующей локальной сети владелец заранее спланировал последующее внедрение IP-телефонии поэтому и установил коммутаторы с большим количеством портов на запас. В здании уже установлены короба для прокладки кабеля и есть шахта между этажами. Подробный план здания и расположение оборудования указан на рисунках 7 и 8.

В здании предприятия будет использоваться 32 IP телефонов Panasonic KX-HDV130, сервер Asterisk, 2 коммутатора D-Link DGS-1210-52 / C1A, кабель витая пара UTP. Коммутаторы мы закупать не будем, потому что данные коммутаторы, как писалось ранее, были уже установлены организацией и использовались для создания LAN сети компьютеров. Портов для подключения компьютеров и телефонов хватит.

Схема сети IP телефонии 1го этажа

Схема сети IP телефонии 2го этажа

Построение и применение VLAN на малом предприятии.

VLAN (Virtual Local Area Network) — группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN'ах, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровнях.

В здании предприятия, с общей площадью в 900 м², находятся 40 рабочих станций, 1 сервер, 2 коммутатора. Маска подсети: 255.255.255.224

Локальная сеть компании на первом этаже

Локальная сеть компании на втором этаже

Таблица 2

Адреса компьютеров

|

Адрес подсети |

Адреса компьютеров |

Широко-вещательные адреса |

Резервные адреса |

|

192.168.1.0 |

192.168.1.1 192.168.1.21 |

192.168.1.31 |

192.168.1.22 192.168.1.30 |

|

192.168.1.32 |

192.168.1.33 192.168.1.52 |

192.168.1.63 |

192.168.1.53 192.168.1.62 |

Как известно, адрес IP состоит из 4 октетов и обычно представляется в формате 200.200.200.5. Требуется маска подсети для того, чтобы показать, какая часть IP адреса является идентификатором сети (Network ID), а какая - идентификатором хоста (Host ID). Маска подсети показывает, какая часть IP адреса является Network ID, а какая - Host ID.

Основные виды угроз для VoIP-сетей

Наиболее часто встречаемая уязвимость телефонных сетей, особенно опасная для IP-телефонии. В случае применения IP-телефонии злоумышленнику не нужен физический доступ к линии передачи данных. Находящееся внутри корпоративной сети устройство перехвата, скорее всего, может быть обнаружено, внешнее прослушивание отследить практически невозможно. Кроме того, перехваченные данные или голос могут быть переданы далее с изменениями. В таких условиях весь незашифрованный голосовой поток необходимо считать небезопасным.

Отказ от использования или упрощение механизмов аутентификации и авторизации в IP-телефонии открывает для злоумышленника возможность не санкционированно получить доступ к системе, подменив данные о пользователе своими. Возможен также взлом учетных данных пользователей посредством перебора или прослушивания незащищенных каналов связи. Подобная уязвимость может быть использована для совершения дорогостоящих звонков за счет жертвы, сводя на нет всю возможную выгоду от использования IP-телефонии. Также эта брешь в безопасности может применяться для приема звонков, предназначенных взломанной либо записи перехваченных звонков на носители злоумышленника с целью применения данной информации в корыстных целях.

Одной из разновидностей атак является «отказ в обслуживании» (Denial of Service, DoS). Эта атака нацелена на превышение предельной нагрузки на систему большим количеством коротких звонков или информационного мусора. Без постоянного отслеживания признаков подобных атак и применения пассивных средств защиты, это приводит к тому, что серверы IP-телефонии не справляются с возросшей нагрузкой и не в состоянии обслуживать подключенных абонентов.

Безопасность IP-телефонии – комплексный подход!

При проектировании любой коммуникационной системы важно понимать, что ни одно из самостоятельных технических решений безопасности не в состоянии обеспечить абсолютную защиту от всех возможных угроз.

Проанализировав основные источники угроз безопасности IP-телефонии, можно выделить ключевые критерии защищенности:

Необходимость обеспечения защиты траффика IP-телефонии для предотвращения перехвата или прослушивания телефонных звонков, внесения изменений в передаваемую информацию, кражи учетных данных пользователей.

Обеспечение уверенности, что передаваемая информация не подвергается правке со стороны неавторизованных пользователей, что запросы на выполнение определенных задач или функций (например, совершение звонка или внесение изменений в настройки системы IP-телефонии) инициированы авторизованными пользователями или приложениями.

Бесперебойное функционирование корпоративной системы IP-телефонии в условиях DoS-атак, различных «червей», «вирусов» и т.п.

Как защитить IP-телефонию?

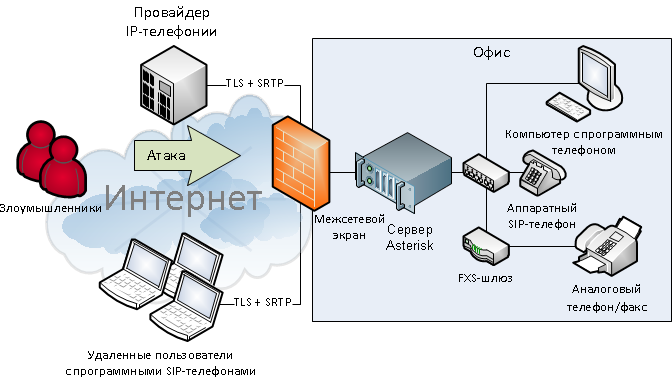

Рассмотрим наименее защищенный и, при этом, один из самых распространенных примеров реализации IP-телефонии.

Реализация IP-телефонии

Сервер телефонии на базе IP-АТС Asterisk имеет прямой выход в сеть интернет для обслуживания удаленных филиалов и связи с SIP-провайдером, предоставляющим доступ к внешним линиям связи. Аутентификация пользователей происходит по IP-адресам.

Решение задач информационной безопасности должно быть комплексным, поскольку каждый способ защиты не только закрывает свою часть информационного периметра, но и дополняет другие решения.

Настройка сервера телефонии

Последним рубежом защиты является сам сервер IP-телефонии. Существует несколько классических методов защиты сервера от атак.

|

Метод защиты |

Описание |

|---|---|

|

Применение политики сложных паролей |

Получение учетных данных методом перебора (bruteforce) требует значительных затрат времени и вычислительных ресурсов, усложнение паролей позволит сделать данный метод атак нецелесообразным |

|

Отключение гостевых звонков |

Разрешение на совершение исходящих звонков имеют только пользователи системы. Этой настройкой можно отсечь попытки позвонить извне без предварительной авторизации |

|

Отключение ответа о неверном пароле |

По умолчанию Asterisk выдает одну ошибку о неверном пароле для существующего аккаунта и другую для несуществующего аккаунта. Существует множество программ для подбора паролей, поэтому злоумышленнику не составит труда проверить все короткие номера и собирать пароли лишь к существующим аккаунтам, которые ответили «неверный пароль» |

|

Использование систем блокировки доступа после неудачных попыток регистрации |

Просмотр отчетов системы на предмет обнаружения попыток взлома позволят выделить и блокировать IP-адрес атакующего. Таким образом, можно сократить количество мусорного SIP трафика и защититься от множественных попыток взлома |

|

Ограничение направлений звонков, доступных абонентам, применение схемы «запрещено все, кроме разрешенного» |

В случае получения злоумышленником учетных данных пользователя системы, он сможет совершать звонки только по определенным направлениям. Это позволит избежать несанкционированного совершения дорогостоящих международных звонков |

|

Регулярные проверки системы на предмет попыток взлома, контроль параметров |

Организация системы мониторинга состояния системы позволит улучшить качество IP-телефонии и отметить типовые для данной конфигурации параметры. Отклонения этих параметров от полученных типовых значений поможет выявить проблемы с оборудованием, каналами связи и выявить попытки вторжения злоумышленников |

Применение межсетевых экранов

Межсетевой экран пропускает исходящий трафик от сервера телефонии к SIP-провайдеру и фильтрует входящий по определенным правилам. Рациональным решением можно считать закрытие на межсетевом экране всех сетевых портов для IP-телефонии, кроме необходимых для ее корректной работы и администрирования. Этот же метод защиты целесообразно применять на самом сервере телефонии, чтобы защитить его от внутренних атак.

Таким образом, сервер телефонии доступен из внешних сетей только по определенным служебным портам, подключение к которым, из соображений безопасности, будет выполняться с применением шифрования.

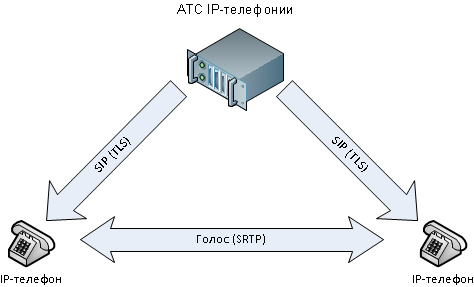

Шифрование телефонных разговоров

Для защиты конфиденциальных переговоров и минимизации возможности попадания конфиденциальной или коммерческой информации в руки злоумышленника необходимо защитить передаваемые по открытым каналам связи данные от перехвата и прослушивания.

Поскольку для совершения звонка клиент и сервер предварительно обмениваются служебными данными для установления соединения, данную проблему можно разделить на две составляющих – защиту служебных данных IP-телефонии и защиту голосового трафика. В качестве средства защиты могут быть использованы протокол TLS (Transport Layer Security) для защиты SIP сигналов и протокол SRTP (Secure Real Time Protocol) для защиты голосового трафика.

Шифрование IP-телефонии

TLS — криптографический протокол, обеспечивающий защищённую передачу данных между узлами в сети, является стандартным методом для шифрования SIP-протокола. TLS обеспечивает конфиденциальность и целостность передаваемой информации, осуществляет аутентификацию.

После установления защищенного соединения начинается передача голосовых данных, обезопасить которые позволяет применение протокола SRTP.

Протокол SRTP считается одним из лучших способов защиты IP телефонии на базе IP-АТС Asterisk. Основное преимущество этого протокола – отсутствие какого-либо влияния на качество связи. Схема работы протокола SRTP выглядит так: каждому совершаемому вами звонку присваивается уникальный код, который делает подслушивание разговоров неавторизированными в системе пользователями практически невозможным. Благодаря этому протокол SRTP выбирают как для обычных, так и для конфиденциальных звонков.

Не следует забывать о необходимости защиты подключения сервера телефонии к внешним каналам связи (мобильная связь, телефонные сети общего пользования).

Применение шифрованных туннелей VPN

В случае необходимости организации систем с повышенными требованиями к защите IP-телефонии, возможно подключение удаленных пользователей посредством виртуальных частных сетей (VPN). Содержание перехваченных пакетов, отправленных по шифрованным VPN туннелям понятно только владельцам ключа шифрования. Этот же метод применим для защиты подключений к поставщикам услуг IP-телефонии. На текущий момент многие VoIP провайдеры предлагают возможность VPN-подключения.

Схема работы IP-телефонии через VPN-туннель

Однако технология VPN имеет ряд недостатков, ограничивающих ее применение:

- снижение качества связи из-за задержек, создаваемых шифрованием;

- повышенная нагрузка на каналы связи и оборудование, вызванная необходимостью шифрования;

- усложнение сетевой структуры.

Применение перечисленных методов защиты сервера позволит свести к минимуму вероятность взлома, а при успешном обходе системы безопасности минимизировать ущерб.

Комплексная защита IP-телефонии

Заключение

Абсолютную гарантию безопасности, к сожалению, не сможет дать ни один комплекс мер. Рассмотренные выше аспекты лишь частично решают задачу построения защищенной коммуникационной системы. На практике следует рассматривать всю инфраструктуру корпоративной сети, проводить глубокий анализ требуемого уровня защиты. Необходимо учитывать не только необходимость обеспечения безопасности IP-телефонии, но и выходов на внешние каналы связи (мобильная связь, телефонные сети общего пользования). Только такой подход, вместе с постоянным совершенствованием систем информационной безопасности, позволит создать надежную и защищенную систему.

Список используемой литературы

- ФЕДЕРАЛЬНЫЙ ЗАКОН "О СВЯЗИ" от Федеральным законом от 6 июля 2016 года N 374-ФЗ

- "КОНСТИТУЦИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ" (принята всенародным голосованием 12.12.1993)

- ГОСТ Р ИСО/МЭК 27033-3-2014 Информационная технология. Методы и средства обеспечения безопасности. Безопасность сетей.

- Меггелен Дж., Мадсен Л., Смит Дж. Asterisk: будущее телефонии, 2-е издание. 2017

- Гольдштейн B.C., Пинчук А.В. и др. IP-Телефония. 2018

- Коллектив «Контакт-центр». Учебное пособие IP-ATC FreePBX Руководство администратора.

- http://wiki.merionet.ru/ip-telephoniya/13/freepbx-13-nastrojka-s-nulya/

- https://www.aelius.com/njh/subnet_sheet.html

- http://www.nix.ru/

- http://asterisk.ru/

- https://habrahabr.ru

- http://bitprofi.ru/

- http://docs.softinventive.com/

- Что такое нейронная сеть? (История развития нейронных сетей)

- Автоматизированные и автоматические и управляемые человеком системы

- Свобода слова и права граждан на информацию

- Принцип светского государства и право на свободу вероисповедания (Статус религиозных объединений)

- Сравнительно-правовой анализ Конституции Российской Федерации и Конституции США.

- Принцип светского государства и право на свободу вероисповедания

- Статус несовершеннолетних родителей (Права несовершеннолетних детей)

- Суррогатное материнство (БАЗОВЫЕ ПОНЯТИЯ ЭТИКИ ДЕЛОВЫХ ОТНОШЕНИЙ)

- Источники международного права, их классификация (Понятие и виды источников международного права)

- Право социального обеспечения (Понятие и виды пособий по временной нетрудоспособности)

- Международные правовые акты, регулирующие отношения в сфере труда (Понятие международно-правового регулирования труда.)

- Гарантии конституционных прав и свобод в РФ