Защита сетевой инфраструктуры предприятия

Содержание:

Введение

Каждое предприятие заинтересовано в сохранении информации, которая может ему навредить, если окажется в руках злоумышленников или будет уничтожена. Для государственных учреждений такая информация носит гриф “Секретно”, для коммерческих предприятий — “Коммерческая тайна” или “Конфиденциальная информация”.

Рост автоматизации производственно-хозяйственных процессов предприятий и массовое внедрение информационных технологий привели к значительному увеличению информационной среды предприятий. И как следствие этого процесса - повышение вероятности утечки, потери или порчи информации предприятия. Информация, которая нуждается в защите – это договоры, списки клиентов, базы данных финансовой деятельности, пароли учетных записей, каналы связи с удаленными подразделениями и т.д.

Для обеспечения информационной безопасности небольшие организации, как правило, обращаются к системным интеграторам, которые проводят комплексный анализ и разрабатывают проект по защите информации. Приобретение самых надежных программных и аппаратных средств, таких как Cisco, Checkpoint, Microsoft ISA, целесообразны только для крупных предприятий, т.к. данные большие комплексные проекты стоят десятки тысяч долларов и требуют постоянного сопровождения. Такие затраты и методы являются избыточными для малых и многих средних предприятий, для которых проект по защите можно свести к двум пунктам:

- защита персональных компьютеров;

- комплекс из интернет-шлюза и межсетевого экрана (файерволла), защищающий сеть предприятия и компьютеры пользователей от угроз и проникновения извне.

Система обеспечения информационной безопасности представляет собой комплекс организационных, административно-правовых, программно-технических и иных мероприятий, направленных на защиту информационной среды. Так как с помощью материальных средств можно защищать только материальный объект, то объектами защиты являются материальные носители информации. К объектам системы обеспечения информационной безопасности организации относятся:

информационные системы - операционные системы, предназначенные для хранения, поиска и выдачи информации по запросам пользователей;

информационные процессы - процессы накопления, обработки и передачи информации;

информационные ресурсы - совокупность данных, представляющих ценность для предприятия, базы данных, хранимые на внешних носителях памяти.

Целью работы является разработка и реализация политики безопасности в локальной сети на примере ООО «Логистика».

Для достижения указанной цели необходимо выполнить следующие задачи:

- выявить возможные источники угроз и объекты возможной атаки в локальной сети;

- выполнить проектирование политики безопасности корпоративной сети;

- разработать комплекс мер и мероприятий по защите локальной сети.

Глава 1.

1. Понятие политики безопасности и анализ угроз в сетевой инфраструктуре

1.1. Основные понятия и цели сетевой информационной безопасности

Основные понятия.

Информационная безопасность - обеспечение защиты данных от хищений или изменений как случайного, так и умышленного характера. Термин «безопасность информации» описывает ситуацию, исключающую доступ для просмотра, изменения, копирования, кражи и удаления, данных субъектами без наличия соответствующих прав, в том числе с использованием технических устройств.

Защита информации включает комплекс мер по обеспечению целостности и конфиденциальности информации при условии ее доступности для пользователей, имеющих соответствующие права. Целостность - понятие, определяющее сохранность качества информации и её свойств.

Конфиденциальность предполагает обеспечение секретности данных и доступа отдельным пользователям к определенной информации, такой как:

- Конфиденциальная информация - это документированная информация, зафиксированная на материальном носителе и с реквизитами, позволяющими ее идентифицировать, доступ к которой ограничивается в соответствии с законодательством РФ.

- Коммерческая тайна - это охраняемое законом право предпринимателя на засекречивание сведений, не являющихся государственными секретами о деятельности предприятия, связанные с производством, технологией, управлением, финансами, разглашение которых может нанести ущерб интересам организации.

Цели сетевой информационной безопасности.

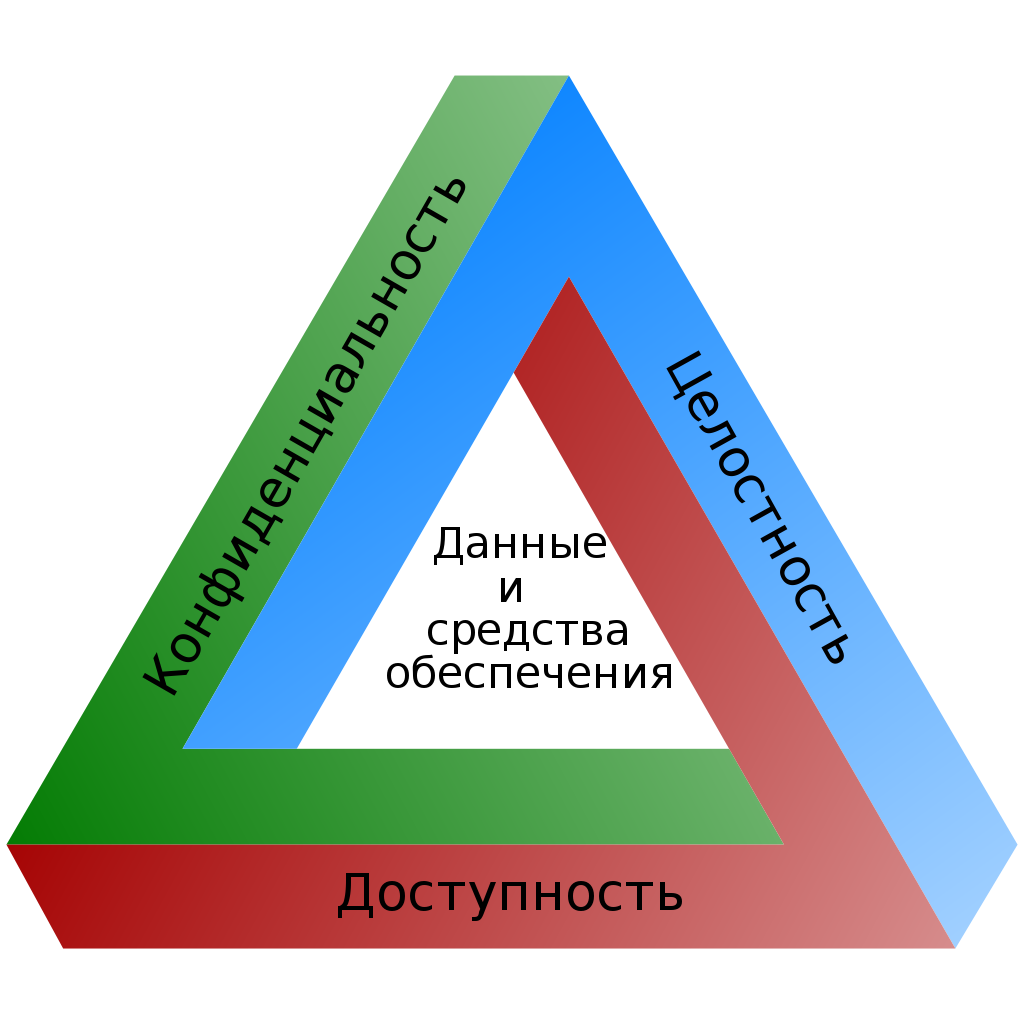

Рисунок 1. Цели системы информационной безопасности.

- Конфиденциальность - свойство информации быть недоступной или закрытой для неавторизованных лиц или процессов. Не все данные являются конфиденциальными, есть и достаточно большое количество информации, которая должна быть доступна всем. К конфиденциальной информации можно отнести следующие данные:

- личные данные пользователей и сотрудников организации;

- учетные записи пользователей локальной сети (логины и пароли);

- данные о разработках, договорах и различные внутренние документы;

- бухгалтерская и финансовая информация.

- Целостность - свойство информации, характеризующее ее устойчивость к случайному или преднамеренному уничтожению или несанкционированному изменению при выполнении какой-либо операции над ними, будь то передача, хранение или отображение. Целостность данных должна гарантировать их сохранность, как в случае злонамеренных действий, так и случайных происшествий.

3. Доступность - свойство системы обеспечивать своевременный беспрепятственный доступ авторизованных субъектов к интересующей их информации или осуществлять своевременный информационный обмен между ними. Информационные системы создаются для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, это обязательно наносит ущерб всем субъектам информационных отношений. Приблизительный список ресурсов, которые обычно должны быть «доступны» в сетевой инфраструктуре: АРМ (автоматизированное рабочее место), принтеры, серверы, общие сетевые ресурсы, данные пользователей, а также любые критические данные, необходимые для работы.

1.2. Политика информационной безопасности

Политика безопасности обычно оформляется в виде документа, включающего такие разделы, как описание проблемы, область применения, позиция организации, распределение ролей и обязанностей, санкции и др. Единого решения для всех не существует, только руководство организации может определить, насколько критично нарушение безопасности для объектов информационной системы, кто, когда и для решения каких задачах может использовать те или иные информационные ресурсы.

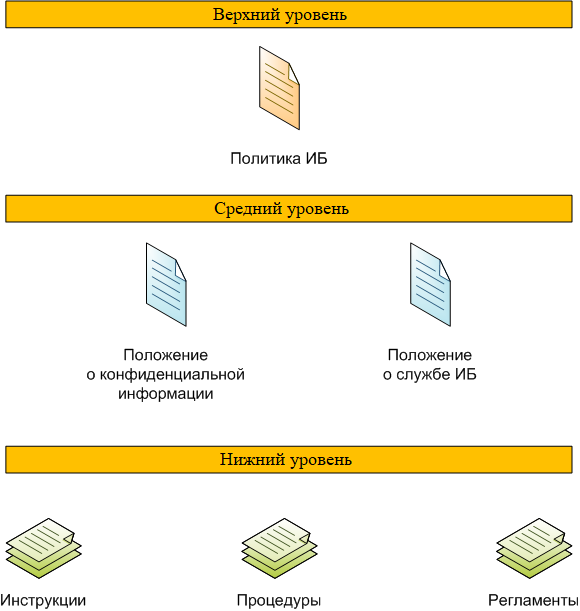

С практической точки зрения политики безопасности можно разделить на три уровня: верхний, средний и нижний.

Верхний уровень политики безопасности определяет решения, затрагивающие организацию в целом. Эти решения носят весьма общий характер и исходят, как правило, от руководства организации.

Политика верхнего уровня:

- формулирует цели организации в области информационной безопасности в терминах целостности, доступности и конфиденциальности;

- должна четко определять сферу своего влияния. В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь, то есть политика может служить основой подотчетности персонала;

- имеет дело с тремя аспектами законопослушности и исполнительской дисциплины. Во-первых, организация должна соблюдать существующие законы. Во-вторых, следует контролировать действия лиц, ответственных за выработку программы безопасности. В-третьих, необходимо обеспечить исполнительскую дисциплину персонала с помощью системы поощрений и наказаний.

Средний уровень политики безопасности определяет решение вопросов, касающихся отдельных аспектов информационной безопасности, но важных для различных систем, эксплуатируемых организацией.

Примеры таких вопросов - отношение к доступу в Интернет (проблема сочетания свободы получения информации с защитой от внешних угроз), использование домашних компьютеров и т.д.

Политика безопасности среднего уровня должна определять для каждого аспекта информационной безопасности следующие моменты:

- описание аспекта, позиция организации может быть сформулирована в достаточно общем виде как набор целей, которые преследует организация в данном аспекте;

- область применения, следует специфицировать, где, когда, как, по отношению к кому и чему применяется данная политика безопасности;

- роли и обязанности, документ должен содержать информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь;

- санкции, политика должна содержать общее описание запрещенных действий и наказаний за них;

- точки контакта, должно быть известно, куда следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно «точкой контакта» служит должностное лицо.

Нижний уровень политики безопасности относится к конкретным сервисам. Эта политика включает в себя два аспекта: цели и правила их достижения, - поэтому ее порой трудно отделить от вопросов реализации. В отличие от двух верхних уровней, рассматриваемая политика должна быть более детальной и отвечать на следующие вопросы:

- кто имеет право доступа к объектам, поддерживаемым сервисом;

- при каких условиях можно читать и модифицировать данные;

- как организован удаленный доступ к сервису.

Рисунок 2. Уровни политики ИБ

Основные положения политики безопасности организации описываются в следующих документах:

а) обзор политики безопасности;

б) описание базовой политики безопасности;

в) руководство по архитектуре безопасности.

1.3. Основные виды угрозы информационной безопасности организации

Разработка и внедрение политики безопасности осуществляется на основании анализа типов угроз и оценки каждого объекта сетевой ИТ-инфраструктуры. Она будет включать в себя политику управления конфигурациями и обновлениями, мониторинг и аудит систем, а также другие превентивные меры операционных политик и процедур. Накопленные знания и опыт, полученные при анализе угроз и уязвимостей систем, станут базой знаний и будут служить фундаментом в создании надежной и защищенной инфраструктуры и последующем обучении персонала. Важно учитывать, что при изменении инфраструктуры в будущем, в случае добавления или удаления новых объектов, необходимо произвести повторную оценку и анализ для модификации политики безопасности.

Основные угрозы для безопасности сети и ИТ-инфраструктуры можно разделить на две группы: технические угрозы и человеческий фактор.

К техническим угрозам относятся:

- Вирусные программы, черви и троянские программы — самая распространённая категория опасностей. В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. Для распространения вирусов используются электронная почта, внешние носители информации (диск или флеш-накопитель), либо уязвимости в ПО. В настоящее время на первое место вместо функций блокировки или удаления файлов вышли функции удаленного управления, похищение информации и использования зараженной системы, в качестве места для дальнейшего распространения. Часто вирус никак не вредит, но делает зараженную машину участником DDoS-атак;

- Ошибки в программном обеспечении - наиболее опасная угроза для системы безопасности, т.к. программное обеспечение для серверов и рабочих станций написано людьми и практически всегда содержит ошибки. Сложность подобного ПО повышает вероятность появления в нем ошибок и уязвимостей, которыми могут воспользоваться злоумышленники. Данные уязвимости устраняются своевременной и периодической установкой пакетов обновлений, выпускаемых производителем ПО. Установка обновлений - это необходимое и обязательное условие безопасности сети;

- DoS- и DDoS-атаки - Denial Of Service (отказ в обслуживании) — этот тип атаки использует определенные ограничения пропускной способности, которые характерны для любых сетевых ресурсов, чтобы вызвать отказ в обслуживании. Как правило, конечной целью атаки является временное прекращение работы сервера или веб-ресурса. Такие атаки перегружают канал или ресурс трафиком и мешают прохождению информации, вплоть до полной блокировки доступа. Например, отправка огромного количества электронной почты на почтовый сервер может заблокировать его работу. Новый тип атак DDoS (Distributed Denial Of Service - Распределенные сетевые атаки) отличается наличием огромного количества компьютеров, расположенных в любой точке мира, объединенный в одну атакующую структуру посредством сети Интернет;

- Анализаторы протоколов и программы мониторинга траффика «снифферы» - в данную группу входят средства перехвата данных, передаваемых по сети. Анализатор сетевых протоколов позволяет прочитать трафик и выделить из него данные и протоколы, передающиеся по сетевому кабелю. Если данные передаются по сети в открытом виде, перехват внутри локальной сети позволит злоумышленнику получить к ним доступ, в том числе к паролям. При передаче данных по глобальным сетям эта проблема встает наиболее остро, поэтому необходимо по возможности ограничить доступ к сети неавторизированным пользователям и случайным людям.

- Программы шифровальщики (Virus-Encoder, Trojan-Encoder) - шифровальщики, попадая в систему зашифровывают всё или часть файлов на жестком диске, требуя за ключ или программы-декриптор выкуп. Они рассылаются злоумышленниками в виде электронного письма, представляясь официальным приложением банка, новой версией ПО или замаскированным под документ вложенным файлом. Обладают сложными методами шифрования и представляют серьезную опасность, т.к. расшифровка без ключа шифрования или затруднена, или вообще невозможна, что ведёт к неизбежной утрате информации.

Человеческий фактор. Виды угроз данного типа можно условно разделить на:

- Уволенные и недовольные сотрудники - данная группа людей наиболее опасна, так как могли иметь разрешенный доступ к конфиденциальной информации, и в случае конфликта или недовольства работодателем, могут использовать доступ к информации во вред организации, злонамеренного использования ресурсов, похищения конфиденциальной информации и т. д.;

- Промышленный шпионаж - это самая сложная категория. Если ваши данные интересны кому-либо, то, скорее всего он найдет способы их получить. Взлом защищенной сети - это сложное и затратное мероприятие, требующее привлечение высококвалифицированных специалистов по компьютерным сетям. Иногда проще получить доступ к ресурсам изнутри сети, подослав специального шпиона, или физически проникнуть в серверную организации;

- Халатность - самая обширная категория злоупотреблений, начиная с не установленных вовремя обновлений, неизмененных настроек «по умолчанию» и заканчивая несанкционированными модемами для выхода в Интернет, в результате чего злоумышленники получают открытый доступ в хорошо защищенную сеть;

- Низкая квалификация - часто низкая квалификация не позволяет пользователю понять, с чем он имеет дело, поэтому даже хорошие программы защиты становятся малоэффективны. Большинство пользователей не понимают реальной угрозы от запуска исполняемых файлов и скриптов, считая, что исполняемые файлы – это только файлы с расширением «ехе», «com» или «bat». Низкая квалификация не позволяет определить, какая информация является действительно конфиденциальной, а какую можно разглашать. Иногда, можно просто позвонив пользователю, представится администратором, и узнать какие-либо учетные данные. Решение есть только одно - обучение пользователей, создание соответствующих регламентирующих документов и повышение квалификации.

Идентификация угроз:

- Повышение привилегий - получение системных привилегий через атаку с переполнением буфера, незаконное получение административных прав;

- Фальсификация - модификация данных, передаваемых по сети, модификация файлов;

- Имитация - подделка электронных сообщений, подделка ответных пакетов при аутентификации;

- Раскрытие информации - несанкционированный доступ или незаконная публикация конфиденциальной информации;

- Отречение - удаление критичного файла или совершение покупки с последующим отказом признавать свои действия;

- Отказ в обслуживании - загрузка сетевого ресурса большим количеством поддельных пакетов.

Глава 2. Защита информации в локальной сети

Защита информации Административно-организационные меры информационной безопасности и защиты информации

Основой обеспечения информационной безопасности является административно-организационные мероприятия, цель которых - информирование сотрудников о том, какие сведения относятся к коммерческой тайне, и какие обязанности по неразглашению возлагаются на персонал, а также убедиться в том, что компания выполнила все требования закона и проявила предусмотрительность. Это усилит позиции в случае возможного судебного процесса против похитителя коммерческой тайны, или заказчика похищения, или сотрудника компании, нарушившего соглашение о неразглашении коммерческой тайны.

Административно-организационные меры включают:

- Издание приказа о введении режима коммерческой тайны. В документе определяются основные параметры системы защиты и лица, ответственные за организацию защитных мероприятий.

- Определение перечня сведений, относящихся к коммерческой тайне. К конфиденциальным данным нельзя отнести сведения из учредительных документов, большинство данных о штатном расписании, режиме труда, информацию о соблюдении экологических и пожарных требований.

- Разработка системы локальных нормативных актов, которые обеспечат соблюдение режима конфиденциальности и защиту сведений, составляющих коммерческую тайну. Помимо основного документа – положения «О коммерческой тайне» – могут быть разработаны положения о работе со средствами электронно-вычислительной техники, о порядке предоставления информации контрагентам и государственным органам, порядке копирования документации, типовые договоры с контрагентами, приложения к трудовым договорам и другие.

- Определение круга лиц, у которых есть право работать с материалами, где содержатся сведения, составляющие коммерческую тайну, и уровень допуска. На этом этапе организационные меры должны взаимодействовать с техническими мерами, так как уровни допуска реализуются в IT-структуре компании. Уполномоченные лица, которые определяются на уровне приказа исполнительного органа, должны быть уведомлены о том, что доверенная им информация составляет коммерческую тайну, и предупреждены о возможности санкций за ее разглашение.

- Разработка трудовых договоров и договоров с контрагентами, которые содержат норму о защите коммерческой тайны. В договор с работниками обязательно включать пункт, которые предупреждает об ответственности за разглашение конфиденциальных сведений и о праве компании обязать сотрудника компенсировать материальный ущерб. Закон позволяет также указать в трудовом договоре срок, начинающийся после расторжения трудового договора, в течение которого работник не вправе разглашать информацию, ставшую известной в связи с выполнением трудовых обязанностей. Обычно срок составляет три года. С перечнем информации сотрудник должен быть ознакомлен под подпись. Наличие личной подписи означает, что работник полностью осознает ответственность и, в случае разглашения сведений, готов понести наказание.

- Включение в договоры с контрагентами условия о конфиденциальности в случаях, когда информация, доверенная контрагенту или его сотрудникам в связи с выполнением условий договора, составляет коммерческую тайну. Контрагентами подобного рода могут быть аудиторские, консалтинговые, оценочные и другие компании. Пункт в договоре должен обязывать в полном объеме компенсировать ущерб, причиненный разглашением тайны.

- Функционирование грифов «коммерческая тайна» для защиты конфиденциальной информации и средств идентификации копий документов. Это не защищает документы от копирования в целях передачи информации потенциальным заказчикам, но ограничивает распространение среди широкого круга лиц в открытом доступе.

- Особые режимы пользования телекоммуникационным оборудованием, копировальными устройствами, внешней электронной почтой, интернетом. Допуск сотрудника к ресурсам должен осуществляться на основе заявок с обоснованием необходимости использования. Заявки должны согласовываться на уровне руководства сотрудника и служб безопасности.

- Строгий контроль над использованием учетных записей в сетях только владельцами учетных записей с предупреждением о том, что передача пароля может служить основанием для увольнения за «разглашение коммерческой тайны».

Правовые способы защиты коммерческой тайны.

Если все же утечка произошла, и распространения конфиденциальной информации избежать не удалось, возникает необходимость привлечь к ответственности виновника и возместить ущерб. Это возможно только в судебном порядке. В суде также может быть оспорено увольнение по основанию «разглашение коммерческой тайны».

Технические меры.

Среди технических мер защиты информации, составляющих коммерческую тайну, в первую очередь рассматривают программы, позволяющие полностью защитить информационный периметр от утечек, несанкционированного копирования или передачи данных. Системы настраивают таким образом, чтобы максимально исключить хищение информации внутренними пользователями, выявить угрозы и идентифицировать различные инциденты нарушения информационной безопасности, позволяя осуществлять полный риск-менеджмент и обеспечить защиту от проникновений через внешний периметр защиты.

К техническим мерам защиты можно отнести все способы кодирования и шифрования данных, установление запрета на копирование, контроль компьютеров сотрудников и мониторинг использования учетных записей.

Проектирование политики безопасности

Для уменьшения возможности вторжения в ИТ-среду организации, необходимо создать комплексные меры защиты на всех возможных уровнях. Такая концепция информационной безопасности подразумевает, что нарушение одного уровня защиты не скомпрометирует всю систему в целом.

Проектирование и построение каждого уровня безопасности должны предполагать, что любой уровень может быть нарушен злоумышленником. Кроме того, каждый из уровней имеет свои специфические и наиболее эффективные методы защиты. Из перечня доступных технологий можно выбрать наиболее подходящую по техническим и экономическим факторам. Например:

Защита данных - списки контроля доступа, шифрование.

Приложения - защищенные приложения, антивирусные системы.

Компьютеры - защита операционной системы, управление обновлениями, аутентификация, система обнаружения вторжений на уровне хоста.

Внутренняя сеть - сегментация сети, IP Security, сетевые системы обнаружения вторжений.

Периметр - программные и программно-аппаратные межсетевые экраны, создание виртуальных частных сетей с функциями карантина.

Физическая защита — охрана, средства наблюдения и разграничения доступа.

Политики и процедуры — обучение пользователей и технического персонала. Таким образом, в результате комплексных мер защиты, на всех уровнях упрощается процесс обнаружения вторжения и снижаются шансы атакующего на успех.

Человеческий фактор - многие уровни защиты имеют в своей основе программно-аппаратные средства, однако влияние “человеческого фактора” вносит в общую картину серьезные коррективы.

На рис.3 показана схема защиты информации.

База знаний и рисков

Идентификация

Утверждение рисков

Анализ и приоритеты

Планирование действий

Выполнение и контроль

Управление

Накопление и обучение

Рисунок 3. Защита корпоративной информации на всех уровнях

Образец политики корпоративной безопасности.

Цель - гарантировать использование по назначению компьютеров и телекоммуникационных ресурсов организации её сотрудниками, независимыми подрядчиками и другими пользователями. Все пользователи компьютеров обязаны использовать компьютерные ресурсы квалифицированно, эффективно, придерживаясь норм этики и соблюдая требования законов.

Правила и условия касаются всех пользователей компьютерных и телекоммуникационных ресурсов и служб организации, где бы эти пользователи ни находились. Нарушения политики влечет за собой дисциплинарные наказания, вплоть до увольнения и/или возбуждения уголовного дела. Политика корпоративной безопасности может периодически изменяться и пересматриваться по мере необходимости.

Руководство организации имеет право, но не обязано проверять любой или все аспекты компьютерной системы, в том числе электронную почту, с целью гарантировать соблюдение данной политики. Компьютерная техника предоставляется сотрудникам организации с целью эффективного выполнения ими рабочих обязанностей.

Компьютерная и телекоммуникационная системы принадлежат организации и могут использоваться только в рабочих целях. Пользователям компьютеров следует руководствоваться перечисленными ниже мерами предосторожности в отношении всех компьютерных и телекоммуникационных ресурсов и служб. Компьютерные и телекоммуникационные ресурсы и службы включают в себя (но не ограничиваются) следующее: хост-компьютеры, файловый сервер, рабочие станции, автономные компьютеры, мобильные компьютеры, программное обеспечение, а также внутренние и внешние сети связи (интернет, коммерческие службы и системы электронной почты), к которым прямо или косвенно обращаются компьютерные устройства организации.

Пользователи должны соблюдать условия всех программных лицензий, авторское право и законы, касающиеся интеллектуальной собственности.

Неверные, навязчивые, непристойные, клеветнические, оскорбительные, угрожающие или противозаконные материалы запрещается пересылать по электронной почте или с помощью других средств электронной связи, а также отображать и хранить их на компьютерах организации. Пользователи, заметившие или получившие подобные материалы, должны сразу сообщить об этом инциденте своему руководителю.

Все, что создано на компьютере, в том числе сообщения электронной почты и другие электронные документы, может быть проанализировано руководством организации. Пользователям не разрешается устанавливать на компьютерах и в сети организации программное обеспечение без разрешения системного администратора. Пользователи не должны пересылать электронную почту другим лицам и организациям без разрешения отправителя.

Пользователям запрещается изменять и копировать файлы, принадлежащие другим пользователям, без разрешения владельцев файлов.

Запрещается использование, без предварительного письменного разрешения, компьютерных и телекоммуникационных ресурсов и служб организации для передачи или хранения коммерческих либо личных объявлений, ходатайств, рекламных материалов, а также разрушительных программ (вирусов или вредоносного кода), политических материалов и любой другой информации, на работу с которой у пользователя нет полномочий или предназначенной для личного использования.

Пользователь несет ответственность за сохранность своих паролей для входа в систему. Запрещается распечатывать, хранить в сети или передавать другим лицам индивидуальные пароли. Пользователи несут ответственность за все транзакции, которые кто-либо совершит с помощью их пароля.

Возможность входа в другие компьютерные системы через сеть не дает пользователям права на подключение к этим системам и на использование их без специального разрешения операторов этих систем.

Реализация комплекса мер защиты сетевой инфраструктуры

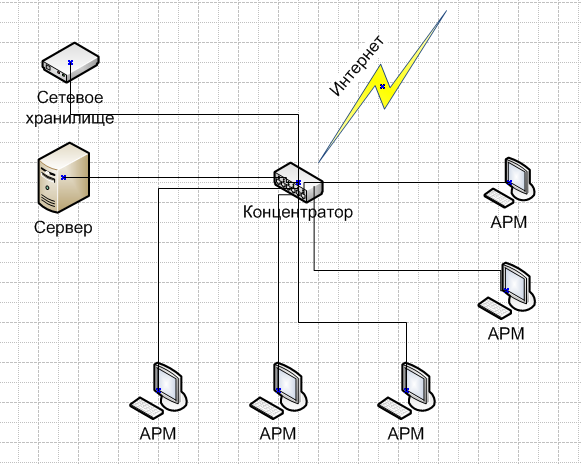

Рассмотрим внедрение защиты сетевой инфраструктуры на примере организации ООО «Логистика».

Организация ООО «Логистика» является малочисленной. В составе компьютерной техники (табл.1), объединённой в локальную сеть имеется 1 сервер и 60 автоматизированных рабочих мест (АРМ), а также удаленные подключения к серверу.

Таблица 1

Состав оборудования организации

|

Наименование оргтехники |

Количество, шт. |

|

Сервер |

1 |

|

Концентратор |

1 |

|

АРМ |

60 |

|

Сетевое хранилище для резервных копий |

1 |

Необходимо реализовать защиту сетевой инфраструктуры с помощью программных средств защиты сетевой инфраструктуры, включая внедрение доменной сети.

В организации использует сеть типа «звезда» с центральным сервером и АРМ. Сервер объединён с помощью концентратора в локальную сеть с АРМ сотрудников. Данный тип сети обеспечивает возможность ограничения и контроля доступа к сетевым ресурсам, предоставляет возможность централизованной установки на сервер программных средств защиты (межсетевой экран) сети организации от несанкционированного доступа через внешние каналы связи (рис.4).

Защита данных, расположенных на сервере и локальных компьютерах, начинается с локальной политики безопасности. Локальная политика безопасности обеспечивается встроенными в серверную ОС средствами политик безопасности, включая разграничение доступа к общим ресурсам локальной сети, общим файлам, и с помощью доменных учетных записей, на основании локальных нормативных актов, разработанных руководством организации.

Рисунок 4. Схема сетевой инфраструктуры организации

Настройки политики защиты уровня компьютера необходимо обеспечивать и контролировать централизованно, с помощью групповых политик (Group Policy). Защита сервера на этом уровне будет включать в себя установку атрибутов безопасности для файловых систем, политики аудита и других мер, используя современные файловые системы с контролем атрибутов доступа на уровне томов, папок и файлов. Расширенные функции файловой системы, такие как аудит и шифрование, позволяют более надежно построить систему разграничения доступа и осуществить надежную сохранность данных. Шифрование файловой система является важным элементом защиты от неправомерного чтения, но не защищает от удаления файлов. Для предотвращения несанкционированного удаления следует использовать атрибуты доступа.

Обязательным элементом защиты локальных компьютеров является использование антивирусных программ и персональных брандмауэров.

Защита компьютеров должна включает в себя:

- взаимную аутентификацию пользователей, серверов и рабочих станций;

- защиту операционной системы серверов и рабочих станций;

- установку обновлений безопасности;

- аудит успешных и неуспешных событий;

- установку и обновление антивирусных систем.

Состав программного обеспечения оргтехники организации состоит из двух частей – серверной ОС и пользовательской ОС, установленной на АРМ сотрудников.

На сервере установлена MS Windows Server 2016 Standart - серверная операционная система от компании «Microsoft», является частью семейства Windows NT. Данная ОС предлагает широкий диапазон новых и улучшенных технологий, позволяющих соответствовать потребностям бизнес-пользователей и предоставлять возможность комфортной работы в привычной среде, независимо от местоположения и используемого клиентского устройства, соответствует политикам организации и требованиям регулирующих органов. ОС Windows Server 2016 предназначена для управления аппаратным обеспечением серверов, обладает необходимыми встроенными средствами защиты данных, перечисленных ранее, и необходимыми сетевыми протоколами. Также серверная ОС содержит специализированные службы (программные компоненты), предназначенные для организации, мониторинга и управления ИТ-инфраструктурой предприятия, начиная от управления адресным пространством протокола IP и учетными записями пользователей, и заканчивая организацией отказоустойчивых сетевых сервисов. Взаимодействие строится по схеме клиент – сервер (под клиентом понимается АРМ), где клиентский АРМ на сетевом уровне взаимодействует через локальную сеть с сервером, а на уровне приложений - клиентское приложение взаимодействует с соответствующим серверным.

Программное обеспечение АРМ состоит из MS Windows 10, уже установленное на рабочие станции организации. Данная ОС отвечает требованиям совместимости с серверным ПО, обладает всеми необходимыми, для осуществления политики безопасности, встроенными инструментами и сетевыми протоколами, поддержкой актуальных обновлений. В организации используется удаленный доступ к сети, поэтому необходимо уделить особое внимание данному элементу для снижения риска потери данных, нарушения работоспособности и усиления защиты на конкр-етных участках взаимодействия для удаленной работы. Для защиты удаленного доступа используется технология DirectAccess, входящая в Windows Server. Она позволяет организовать защищенный удаленный доступ клиентского компьютера в корпоративную локальную сеть прозрачно для пользователя. Со стороны пользователя нет необходимости использовать какие-либо VPN-клиенты или подключения, DirectAccess, будучи единственный раз настроен, в дальнейшем работает незаметно для пользователя.

Поскольку данные являются основой современного бизнеса, очень важно предусмотреть процедуры резервного копирования и восстановления.

Резервное копирование данных производится на сетевое хранилище с двойным резервированием накопителей (RAID 5). Важно также обеспечить регулярность проведения этих действий посредством запланированного расписания резервирования и периодической проверки целостности данных.

В конечном итоге, на программном уровне, задача сводится к необходимости решения для защиты сетевой инфраструктуры от атак «извне» (защита периметра) и защиты от вредоносных программ сервера и рабочих станций сотрудников.

Периметр информационной системы является самой открытой частью сетевой инфраструктуры для атак извне. В периметр входят подключения к интернету, филиалам, сетям партнеров, мобильным пользователям, беспроводным сетям, интернет - приложениям. Обеспечение безопасности периметра достигается, прежде всего, использованием межсетевого экрана - системы, реализующей функции фильтрации сетевых пакетов в соответствии с заданными правилами, с целью разграничения трафика между сегментами сети и блокировки неавторизованных сетевых коммуникаций.

На основании принципа максимальной экономической эффективности и не избыточности, реализацию защиты сетевой инфраструктуры будем осуществлять с помощью программного комплекса с централизованным управлением на сервере. В состав комплекса должны входить, межсетевой экран и антивирус для АРМ. Выбрано комплексное решение от компании

АО «Лаборатория Касперского», по следующим критериям:

- постоянно высокий уровень защиты;

- простой одноэтапный переход на новые версии, помогающий поддерживать систему в актуальном состоянии и отражать самые современные кибератаки;

- удобный интерфейс и централизованное управление, один сервер, одна веб-консоль, один агент;

- глубокая интеграция компонентов, все компоненты связаны между собой, что упрощает работу администраторов;

- все нужные функции сразу, в рамках одной покупки, прозрачное ценообразование и лицензирование.

Компания является одним из лидеров на мировом рынке систем защиты информационной инфраструктуры и предлагает на выбор различные варианты комплексной защиты сети и АРМ организации:

1. Kaspersky Small Office Security - специально для небольших компаний с числом сотрудников до 25. Простое в установке и управлении решение, обеспечивающее комплексную защиту компьютеров, файловых серверов, а также планшетов и смартфонов от интернет-атак, программ-вымогателей и потери данных:

- защита компьютеров и ноутбуков на базе Windows и macOS от известных, неизвестных и сложных угроз;

- защита файловых серверов на базе Windows;

- усиленная защита от шифровальщиков с возможностью отката вредоносных действий;

- резервное копирование и шифрование файлов для дополнительной защиты данных;

- безопасные платежи, защита от онлайн-мошенничества.

2. Kaspersky Endpoint Security для бизнеса - технологии в составе Kaspersky Endpoint Security для бизнеса обеспечивают баланс между производительностью и эффективностью защиты, обеспечивает адаптивную комплексную защиту, с возможностью масштабирования и гарантирует непрерывность рабочих процессов:

- защита Windows и мобильных устройств;

- резервное копирование и шифрование файлов для дополнительной защиты данных;

- адаптивная защита от известных и неизвестных угроз;

- усиленная защита всех узлов сети для снижения риска атак;

- предотвращение утечек конфиденциальной информации;

- оценка, приоритизация и устранение уязвимостей ПО;

- управление системой безопасности из единой веб-консоли;

- широкие возможности аудита и контроля;

- защита интернет - шлюзов.

3. Kaspersky TOTAL Security для бизнеса - это решение для крупных компаний, которым важна безопасность не только конечных устройств и серверов, но и других узлов корпоративной сети. Решение включает в себя все возможности и преимущества уровня Kaspersky Endpoint Security для бизнеса, а также обеспечивает защиту почтовых серверов, интернет - шлюзов и платформ совместной работы, а также:

- управление безопасностью из единой консоли;

- защита нового поколения от новейших угроз;

- гибкая настройка защиты уже существующих и новых систем;

- усиленная защита всех узлов сети для снижения риска успешных атак;

- шифрование данных для предотвращения утечки информации;

- устранение уязвимостей для надежной защиты от атак;

- обеспечение соответствия нормативным требованиям;

- защита почтовых серверов и интернет - шлюзов.

Первая версия не имеет защиты интернет – шлюзов, третья является избыточной для данной реализации. Технологии в составе Kaspersky Endpoint Security для бизнеса обеспечивают отличный баланс между производительностью и эффективностью защиты, поэтому остановим выбор на данном продукте, как максимально удовлетворяющем требованиям организации. В составе продукта Kaspersky Endpoint Security также есть разделение на три версии: Стандартный, Расширенный и Total. Возможность защиты интернет – шлюзов присутствует только в версии Total.

Kaspersky Endpoint Security для бизнеса обеспечивает комплексную многоуровневую защиту корпоративной сети от известных, неизвестных и сложных угроз. Уникальное сочетание аналитических данных, технологий машинного обучения и опыта экспертов позволяет успешно бороться с угрозами любого типа и масштаба. Удобное в управлении и легко масштабируемое решение, обеспечивающее мощную многоуровневую защиту от актуальных киберугроз.

Рассмотрим подробнее функции и возможности комплекса.

Проактивная борьба с угрозами усиливает многими дополнительными уровнями защиты признанные средства обнаружения и блокирования вредоносного ПО. Так Мониторинг системы выявляет и блокирует подозрительные действия, указывающие на возможную активность программы-шифровальщика, а система предотвращения вторжений (HIPS) с персональным сетевым экраном помогает контролировать приложения и сетевую активность.

Контроль программ с динамическими белыми списками разрешать, блокировать и регулировать использование программ. Одним из самых эффективных способов обеспечения безопасности является режим «Запрет по умолчанию», который запрещает использование любых программ за исключением разрешенных. Контроль привилегий позволяет ограничивать права доступа программ к выбранным файлам и ресурсам.

Веб-Контроль позволяет создавать политики доступа в интернет и контролировать его при помощи широкого набора готовых и настраиваемых категорий. Инструменты контроля можно интегрировать с Active Directory для более гибкой настройки политик.

Контроль устройств позволяет создавать политики, регулирующие подключение съемных носителей и других периферийных устройств. Также возможен контроль доступа программ к устройствам аудио- и видеозаписи. Кроме того, данный инструмент регистрирует все операции удаления и копирования, выполненные на съемных USB-устройствах, и управляет правами пользователей в отношении операций чтения и записи файлов на CD- и DVD-диски.

Защита файловых серверов от вредоносного ПО и шифровальщиков. Управление защитой файловых серверов выполняется вместе с управлением защитой устройств через Kaspersky Security Center. Обеспечена поддержка всех основных серверных платформ с минимальным воздействием на производительность.

Безопасность мобильных устройств обеспечивает многоуровневая защита и контроль мобильных устройств с помощью проактивных, облачных и другие передовых методы. Корпоративные данные и приложения находятся в контейнерах - таким образом, они размещены независимо от личных приложений пользователя и их можно дополнительно защитить паролем. Функция Анти-Вор помогает обезопасить данные в случае потери или кражи устройства - например, администратор может удаленно стереть все корпоративные данные.

Централизация управления и контроля - управление Kaspersky Security осуществляется из единой консоли Kaspersky Security Center, которая обеспечивает централизованный контроль настроек безопасности для каждого устройства в сети. Средства администрирования и управления интуитивно понятны и эффективны. Администраторы могут создавать политики в соответствии с конкретными требованиями или использовать готовые политики. Контроль доступа на основе ролей позволяет распределять обязанности администраторов в сложных сетях.

Защита от эксплойтов и атак нулевого дня, автоматический поиск уязвимостей и установка исправлений. Автоматизированное выявление и приоритизация уязвимостей ОС и приложений, в сочетании с быстрым автоматическим распространением исправлений и обновлений, повышает надежность защиты, в то же время обеспечивая более эффективное администрирование и уменьшая сложность управления IT-инфраструктурой. Автоматизированная проверка программ позволяет быстро обнаруживать их устаревшие версии, нарушающие безопасность и требующие обновления.

Удаленное устранение неполадок - доступно удаленное развертывание и установка программ по требованию и по расписанию, включая поддержку технологии Wake-on-LAN. Удаленное устранение неполадок и эффективное распространение ПО выполняется при помощи технологии Multicast.

Мониторинг в режиме реального времени. Благодаря интеграции с SIEM-системами, такими как IBM® QRadar® и HP® ArcSight®, организация может получать полную информацию о безопасности корпоративной сети в режиме реального времени.

Защита конфиденциальных данных - технологии полного шифрования диска (FDE) и шифрования файлов (FLE) для безопасной передачи данных доступа обеспечивают безопасность корпоративных данных в сети. В целях повышения безопасности сразу после шифрования файла исходные незашифрованные данные можно удалять с жесткого диска. Также доступно шифрование в портативном режиме и шифрование съемных носителей.

Гибкая процедура входа в систему - аутентификация перед загрузкой допускает однократную авторизацию для удобства пользователей, шифрование происходит для них незаметно. Кроме того, возможна двухфакторная аутентификация при помощи смарт-карт.

Интеграция с инструментами контроля - интеграция средств шифрования с инструментами контроля приложений и устройств создает дополнительный слой защиты и упрощает администрирование.

Защита платформ совместной работы - средства совместной работы повышают продуктивность, но, как и все остальное, требуют защиты. Для платформ SharePoint доступна защита от вредоносного ПО, контентная фильтрация и фильтрация файлов. Эти технологии помогают организации применять политики совместной работы и исключают хранение нежелательного содержимого в корпоративной сети. В качестве дополнительной возможности защиты платформ совместной работы доступны технологии Kaspersky DLP.

Защита интернет-шлюзов обеспечивает защиту трафика, проходящего через наиболее распространенные шлюзы на базе Windows, оно автоматически удаляет вредоносные и потенциально опасные программы из трафика на основе протоколов HTTP, HTTPS, FTP, SMTP и POP3.

Kaspersky Endpoint Security Total обеспечивает максимальную безопасность для организаций всех размеров. Мощные инструменты контроля и расширенные возможности системного администрирования дополнены защитой второго контура - почтовых серверов, интернет - шлюзов и платформ совместной работы. Это решение способно защитить самые сложные корпоративные среды с исключительно высокими требованиями к безопасности.

Заключение

Анализ и управление информационными рисками позволяют обеспечивать экономически оправданную информационную безопасность в любой организации. Для начала необходимо определить сетевую инфраструктуру и данные компании, которые нужно защищать от угроз и затем выработать рекомендации по их защите.

В любой методике управления рисками необходимо идентифицировать риски, угрозы и уязвимости. Сложность задачи составления данного списка и доказательство его полноты зависит от того, какие требования предъявляются к его детализации. На базовом уровне безопасности, как правило, не предъявляется специальных требований к детализации рисков и достаточно использовать какой-либо подходящий в данном случае стандартный список. Оценка величины рисков не рассматривается, что приемлемо для отдельных методик базового уровня. При оценке рисков рекомендуется рассматривать следующие аспекты:

- Шкалы и критерии, по которым можно измерять риски;

- Оценка вероятностей событий;

- Технологии измерения рисков.

Обеспечение безопасности сетевой инфраструктуры требует постоянной работы и пристального внимания к деталям. Пока не возникает атак извне, эта работа заключается в предсказании возможных действий злоумышленников, планировании мер защиты и постоянном обучении пользователей. Если же вторжение состоялось, то необходимо обнаружить уязвимость в системе защиты, ее причину и метод вторжения.

Формируя политику обеспечения информационной безопасности, прежде всего, необходимо провести инвентаризацию ресурсов, защита которых планируется. Предварительно требуется идентифицировать пользователей, которым требуется доступ к каждому из этих ресурсов и выяснить наиболее вероятные источники опасности для каждого из этих ресурсов. Имея эту информацию, можно приступать к построению политики обеспечения безопасности, которую пользователи будут обязаны выполнять.

Политика обеспечения информационной безопасности должна быть представлена в форме печатного документа и постоянно напоминать пользователям о важности обеспечения безопасности. Основные элементы политики информационной безопасности:

- Оценка риска - что именно мы защищаем и от кого? Необходимо идентифицировать ценности, находящиеся в сети, и возможные источники проблем.

- Ответственность - необходимо указать ответственных за принятие тех или иных мер по обеспечению безопасности, начиная от утверждения новых учетных записей и заканчивая расследованием нарушений.

- Правила использования сетевых ресурсов - в политике должно быть прямо сказано, что пользователи не имеют права употреблять информацию не по назначению, использовать сеть в личных целях, а также намеренно причинять ущерб сети или размещенной в ней информации.

- Юридическая сторона - необходимо проконсультироваться с юристом и выяснить все вопросы, которые могут иметь отношение к хранящейся или генерируемой в сети информации, и включить эти сведения в документы по обеспечению безопасности.

- Процедуры по восстановлению системы защиты - следует указать, что должно быть сделано в случае нарушения системы защиты и что стало причиной нарушения для дальнейшего исправления.

В данной работе были рассмотрены технологии защиты сетевой инфраструктуры от несанкционированного использования информации, роль информационных сетей в процессе управления предприятием и повышения информационной безопасности. На сегодняшний день разработка и внедрение информационной безопасности является одной из самых важных задач в области информационных технологий. Все больше возрастает стоимость информации и зависимость предприятий от оперативной и достоверной информации. В связи с этим появляется потребность в использовании новейших технологии передачи информации. Сетевые технологии очень быстро развиваются, в связи с чем, возникает необходимость применения новых средств защиты сетевой инфраструктуры как основного средства передачи информации в организации. Простого антивируса уже недостаточно для приемлемого уровня безопасности АРМ и сети, необходимо применение комплексного решения защиты компьютерных устройств и сетевой инфраструктуры.

Список литературы

- Баутов А. Стандарты и оценка эффективности защиты информации. Доклад на Третьей Всероссийской практической конференции "Стандарты в проектах современных информационных систем".- Москва, 23-24 апреля 2003 г.

- Баутов А., Экономический взгляд на проблемы информационной безопасности. //Открытые системы.- 2002.- № 2.

- Виноградов С.М. и др. Информационное общество: Информационные войны. Информационное управление. Информационная безопасность. Изд. СПбУ, 1999.

- Вихорев С., Р. Кобцев, Как определить источники угроз.// Открытые системы.- 2002.- № 7-8.

- Галатенко В.А. Основы информационной безопасности Интернет - университет информационных технологий - ИНТУИТ.ру, 2008

- ГОСТ Р 51583-2014 "Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения."

- ГОСТ Р 50922-2006. "Защита информации. Основные термины и определения."

- ГОСТ Р 56103-2014 "Защита информации. Автоматизированные системы в защищенном исполнении. Организация и содержание работ по защите от преднамеренных силовых электромагнитных воздействий. Общие положения."

- © 2019 АО «Лаборатория Касперского» https://www.kaspersky.ru/small-to-medium-business-security

- Понятия «затраты», «расходы», «издержки».

- УЧЕТ ТРУДА И ЗАРАБОТНОЙ ПЛАТЫ (Начисление заработной платы )

- Годовой бухгалтерский отчет: содержание и порядок составления

- Банковская гарантия как способ обеспечения обязательств

- Мировые тенденции развития рынка гостиничных услуг

- Логистические системы как объект изучения

- Основные принципы и понятия организации оплаты труда

- Транспортный налог

- Понятие инновационной деятельности

- Налог на прибыль организаций

- Сравнительный анализ способов и устройств хранения информации.

- Взаимосвязь отчётной информации о денежных потоках с чистой прибылью предприятия