Защита сетевой инфраструктуры предприятия

Содержание:

Введение

В наше время невозможно представить учебное заведение, компанию, фирму без сети. Сеть бывает как с доступом в интернет, так и без доступа, либо изолированная, либо открытая. Компьютеры могут подключаться к сети различными способами: например, через Wi-Fi, витую пару (соединение через разъем RJ-45), через оптический кабель, коаксиальный кабель. Топология сети тоже может быть разной. Существует множество устройств, работающих внутри сети: роутеры, коммутаторы, концентраторы, усилители и разветвители. Существует огромное множество угроз в сети: пользователи, вирусы (принесенные пользователями), программное обеспечение, различные DoS- и DDoS-атаки, компьютерные вирусы, черви, троянские кони, анализаторы протоколов и прослушивающие программы, технические средства съема информации.

Существует огромное множество подключений локальной сети к сети Интернет, такие как: через Proxy Server, Firewall, напрямую без фильтра сети и множество других способов. Анализ всего этого и понимание структуры будущей сети позволит построить безопасную и наиболее подходящую для задач данного объекта сеть.

Объектом данной работы является 9-й учебный корпус Санкт-Петербургского Государственного Политехнического Университета имени Петра Великого, находящегося по ул. Политехническая, 21. Предмет исследования – защита ЛВС данного учреждения.

Цель проекта - разработать схему локальной вычислительной сети, а также обеспечить ее необходимым уровнем защиты, направленным на сам объект.

Задачи исследования:

- рассмотреть особенности построения и обеспечения информационной безопасности сети учебного учреждения;

- изложить программные и аппаратные средства обеспечения безопасности ЛВС учебного учреждения;

- спроектировать ЛВС учебного учреждения, составить структурную схему, рассмотреть оборудование и программное обеспечение ЛВС;

- разработать средства защиты сетевой инфраструктуры учебного учреждения.

Структура курсовой работы. Исследование состоит из введения, трех глав, заключения, списка использованных источников, приложения.

1. Особенности организации защиты сетевой инфраструктуры учебного учреждения

1.1. Локальная вычислительная сеть и обеспечение ее информационной безопасности

Локальная вычислительная сеть (Local Area Network) - сеть, которая соединяет компьютеры на небольшом расстоянии[1].

Существует множество способов классификации сетей. В данной работе был выбран способ администрирования, где сетью или ее сегментом управляет сетевой администратор. В случае сложных сетей, их права и обязанности строго распределены, ведётся документация и журналирование действий команды администраторов. Таким образом, мы имеем круг лиц, ответственных за поддержание сети.

Компьютеры могут соединяться между собой, используя различные среды доступа: медные проводники (витая пара), оптические проводники (оптические кабели) и через радиоканал.

В данной работе из экономических соображений была выбрана витая пара, поскольку соответствующее оборудование дешевле остальных, а скорость передачи превосходит радиоканал. При этом, количество данных, передаваемых за единицу времени, не является достаточным для оправдания использования более дорогого оборудования и оптических кабелей.

Для построения простой локальной сети будут использоваться неуправляемые коммутаторы Cisco.

Существует два основных типа сетей: с иерархическим или с одноранговым подключением компьютеров. Учитывая необходимость администрирования большого количества рабочих станций, предполагается использование иерархической структуры. Соответственно, необходимо заострить внимание на наиболее важных функциях ЛВС в учебном заведении:

- обеспечение информационного пространства, охватывающего всех пользователей, способного предоставлять им различного рода информацию, осуществлять распараллеливание и жесткий контроль данного процесса;

- обеспечение доступа к информационному пространству авторизированному пользователю в соответствии с его правами.

Для увеличения эффективности функционирования ЛВС при проектировании необходимо уделять внимание ее информационной безопасности. Под информационной безопасностью понимается состояние защищенности информационной системы, включая собственно информацию и поддерживающую ее инфраструктуру.[2] Критериями информационной безопасности являются конфиденциальность, доступность и целостность.

Конфиденциальность (confidentiality) - это гарантия того, что данные будут доступны только тем пользователям, которым этот доступ разрешен; такие пользователи называются легальными или авторизованными (авторизация пользователя сети).

Доступность (availability) - это гарантия того, что авторизованные пользователи всегда получат доступ к данным (избегание временного или постоянного сокрытия информации от пользователей, получивших права доступа).

Целостность (integrity) - это гарантия сохранности данными правильных значений, которая обеспечивается запретом неавторизованным пользователям каким-либо образом изменять, модифицировать, разрушать или создавать данные (пользователь, отличный от администратора, не имеет прав на модификацию сети).

Исходя из современной литературы[3], можно сделать вывод, что данные, как в глобальной, так и в локальной сети, подвержены различным угрозам. Под угрозой подразумевается любое действие, цель которой нарушить безопасность системы. Реализованная угроза называется атакой. Ущерб, который может понести владелец, называется риском. К сожалению, помимо внешних нарушителей, ущерб могут наносить также и легальные пользователя сети. Потому, угрозы подразделяются на внешние и внутренние, которые, в свою очередь, могут быть как умышленными, так и неумышленными.

Под умышленными угрозами понимается мониторинг системы, цель которого - доступ к персональным данным пользователей и конфигурационным параметрам оборудования. Умышленные угрозы являются преступлением. Неумышленные угрозы являются ошибками персонала, которые могут привести к повреждению данных, программного обеспечения, или утечке информации во время работы.[4]

Внешние угрозы есть умышленные и явно являются преступлением.

Среди наиболее актуальных в случае университетской ЛВС выделяются следующие типы атак, целью которых является нарушение безопасности информационной системы:

- атаки отказа в обслуживании (DoS-атаки);

- перехват и перенаправление трафика;

- внедрение в систему вредоносных программ (вирусов, троянских программ, шпионских программ и т.д.).

В случае подключения локальной сети к сети Internet, основные проблемы администратора выглядят как:

- защита сети от несанкционированного доступа;

- конфиденциальность информации структуры сети и ее компонентов;

- разграничение прав доступа, запрашивающих сервисы сети.

1.2. Программные методы обеспечения безопасности ЛВС учебного учреждения

Существует множество методов решения задач безопасности ЛВС, ими могут быть: средства антивирусной защиты, различные методы шифрования трафика, политики безопасности, средства аутентификации и другие. Однако самым популярным из методов решения задач безопасности ЛВС являются брандмауэры (сетевые экраны).

Брандмауэры

Согласно А.А. Петрову, брандмауэр - это система или комбинация систем, позволяющая разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую.[5] Как правило, эта граница проводится между локальной сетью учреждения, хотя ее можно провести и внутри. В результате брандмауэр пропускает через себя весь трафик и для каждого проходящего пакета принимает решение: пропускать его, или отбросить. Для того, чтобы брандмауэр мог принимать эти решения, ему необходимо определить набор правил.

Все брандмауэры можно разделить на три типа:

- пакетные фильтры (packet filter);

- серверы прикладного уровня (application gateways);

- серверы уровня соединения (circuit gateways).[6]

Все типы могут одновременно встретиться в одном брандмауэре. Брандмауэры с пакетными фильтрами принимают решение о пропуске пакетов, просматривая в заголовке этого пакета все IP-адреса, флаги или номера TCP- портов, в противном случае отбрасывает пакет. Информация о номере порта и IP-адресе является информацией сетевого и транспортного уровней соответственно, однако пакетные фильтры используют и информацию прикладного уровня (все стандартные сервисы в TCP/IP ассоциируются с определенным номером порта).

Брандмауэры серверов прикладного уровня используют серверы конкретных сервисов - TELNET, FTP, прокси-сервер и т.д., запускаемые на брандмауэре и пропускающие через себя весь трафик, относящийся к данному сервису. Таким образом, между клиентом и сервером образуются два соединения: от клиента до брандмауэра и от брандмауэра до места назначения.

Сервер уровня соединения представляет собой транслятор TCP- соединения. При установке пользователем соединения с конкретным портом на брандмауэре, этот порт производит соединение с местом назначения по другую от себя сторону.

Основные преимущества и недостатки пакетных фильтров и серверов прикладного уровня:

К положительным качествам пакетных фильтров следует отнести:

- относительно невысокую стоимость;

- гибкость в определении правил фильтрации;

- небольшая задержка при прохождении пакетов.

Недостатки у данного типа брандмауэров следующие:

- локальная сеть видна (маршрутизируется) из Internet;

- для правильной настройки правил фильтрации требуются очень хорошие знания стека технологий TCP/IP;

- при нарушении работоспособности брандмауэра все компьютеры за ним становятся полностью незащищенными либо недоступными.

К преимуществам серверов прикладного уровня следует отнести:

- невидимость локальной сети из Internet;

- при нарушении работоспособности брандмауэра пакеты перестают проходить через брандмауэр, тем самым не возникает угрозы для защищаемых им машин;

- защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, снижая тем самым вероятность взлома с использованием дыр в программном обеспечении;

- при организации аутентификации на пользовательском уровне может быть реализована система немедленного предупреждения о попытке взлома.

Недостатками этого типа серверов являются:

- более высокая, чем для пакетных фильтров стоимость;

- невозможность использования протоколов RPC и UDP;

- производительность ниже, чем для пакетных фильтров.

- при нарушении работоспособности брандмауэра пакеты перестают проходить через брандмауэр, тем самым не возникает угрозы для защищаемых им машин.

К преимуществам серверов уровня соединения можно причислить следующие:

- высокая производительность;

- при нарушении работоспособности брандмауэра пакеты перестают проходить через брандмауэр, тем самым не возникает угрозы для защищаемых им машин.

К недостаткам серверов уровня соединения следует отнести следующие:

- при нарушении работоспособности брандмауэра пакеты перестают проходить через брандмауэр, тем нарушается работоспособность сети;

- высокая стоимость.

Серверы посредники (прокси-серверы)

В наше время доступен широкий выбор прокси-серверов. Так как огромное количество брандмауэров выполняют функцию прокси-серверов, пользователи периодически пренебрегают установкой прокси-сервера, в то время как установка прокси-сервера дает возможности укрепления брандмауэра, также обеспечивает возможностями, недоступными для брандмауэра.

По сути, с помощью прокси-сервера можно осуществлять контроль трафика Internet между сетью и внешним миром. Также прокси-сервер направляет весь трафик через одну точку, осуществляет контроль разрешенных сервисов Internet и кэширует страницы Web.

Несмотря на то, что некоторые брандмауэры рассматриваются как прокси-серверы, сам прокси-сервер по функциональности, в некоторых случаях, они заменить не в состоянии.

Расположения прокси-сервера возможны на той же машине, что и брандмауэр, либо прокси-сервер может быть установлен за брандмауэром. Учитывая, что настольные системы могут размещаться в нескольких сетевых сегментах, то установка прокси-серверов в различных местах позволяют значительно снижать нагрузку на одну машину.

В настоящее время полностью надежных сетей в реальности не существует, потому при разрешении передачи данных в Internet автоматически возникает потенциальная возможность нарушения защиты. Можно сказать, что брандмауэр защищает сеть от атак извне, в то время как прокси-сервер контролирует деятельность внутренних пользователей; следовательно, при регулировании трафика Internet можно контролировать как внутреннюю, так и внешнюю защиту.

Согласно Д.Ю. Мостовому, прокси-сервер скрывает внутренние IP-адреса и обеспечивает централизацию управления и защиты исходящего трафика IP. В источнике автор утверждает, что после открытия сеанса Internet, прокси-сервер обеспечивает защищенность коммуникаций.[7] Логично предположить, что при отсутствии средства сеанса Internet наличие скрытой структуры внутренней сети не особо поможет. Поэтому автор упоминает о протоколе Secure Sockets Layer (SSL). Исходя из слов автора, он должен обеспечивать безопасный канал между клиентом и сервером, по которому производится аутентификация первого на втором путем шифрования.

Тот факт, что прокси-сервер поддерживает SSL, не освобождает от необходимости брандмауэра. Объясняет это автор тем, что при поступлении трафика извне, нелогично использование прокси-сервера без брандмауэра, т.к нет возможности возложить задачу фильтрации пакетов и другие функции брандмауэра на прокси-сервер. Автор также советует развертывать один прокси-сервер для каждых 500 пользователей.

Обоснование выбора средств защиты ЛВС

Учитывая, что при слишком большом количестве пользователей значительно возрастает число запросов к страницам Web, возникает потребность в обеспечении быстрого доступа к этим Web страницам.

В качестве решения этой проблемы используется кэширующий прокси- сервер. Находясь "посередине" между ЛС и глобальной сетью Internet, он сохраняет наиболее интересуемые у пользователей Web страницы.

Кэширование - не единственная функция прокси-сервера. Прокси- сервер также играет роль в обеспечении безопасности ресурсов ЛС. Например, как уже говорилось ранее, он в состоянии скрывать внутренние IP-адреса, а также он обеспечивает централизацию и управление входящего трафика IP. Опять же, исходя из предыдущего источника, автор утверждает, что прокси-сервер позволяет избавиться от необходимости в отдельном Internet-соединении для каждой настольной системы.[8] С другой стороны, прокси-сервер контролирует деятельность внутренних пользователей.

В настоящее время систему безопасности принято строить как многоуровневую систему. Наиболее часто в качестве первой линии защиты для входящего трафика принято использовать маршрутизатор, поскольку многие маршрутизаторы могут осуществлять фильтрацию пакетов. Затем, как правило, трафик направляют к брандмауэру, и после этого - к прокси- серверу. Если же требуется увеличить производительность сети и связать настольные системы, не поддерживающие IP, в сеть с помощью мостов, то имеет смысл использовать прокси-сервер. Если же требуется иметь очень высокую производительность, и все системы поддерживают IP, а сервер Web имеет высокую нагрузку, то требуется нечто более высокоскоростное, хотя, возможно, не обеспечивающее столь высокий уровень защиты.

Таким образом, в качестве программного средства для разработки в рамках данного проекта был выбран кэширующий прокси-сервер Squid, который позволит не только обеспечить информационную безопасность компьютерной сети, но и значительно ускорит ее работу.

2. Характеристики локальной вычислительной сети учебного учреждения

2.1. Особенности и структурная схема ЛВС учебного учреждения

Согласно поставленной задаче, требуется разработать проект ЛВС на территории корпуса «9» Политехнического университета. Объект представляет собой пятиэтажное здание, в котором располагаются: кафедры специальностей, учебные аудитории. Проектируемая локальная сеть должна обеспечивать доступ в Интернет.

Необходимость создания дирекции института. Согласно заданию, при проектировании необходимо учитывать только аудитории с рабочими станциями и помещения кафедр.

Основная проблема данного проекта связана с тем, что функционирующая в настоящее время локальная сеть не выполняет многие актуальные задачи и, соответственно, нуждается в модернизации и расширении.

Согласно требованиям к заданию, основной задачей было распределить сеть по этажам, где на каждом этаже должно быть 8 аудиторий по 12 компьютеров.

Прежде чем приступать к проекту ЛС, необходимо проанализировать и разобраться в разновидностях информации, хранящихся внутри нее.

Всю информацию в университетской ЛВС можно разбить на следующие классы:

- информация о студентах;

- образовательная информационная база;

- информация о преподавателях;

- информация юридического характера;

- информация финансового характера.

Следует рассмотреть каждый пункт и выделить самый важный.

Состав документов юридического характера представляет собой приказы, уставы института, иначе говоря, то, что является общедоступным.

Информация финансового характера является одной из высочайших по приоритету, так как содержит сведения обо всех счетах, материальном состоянии, финансовых операциях и т.д.

В информации о преподавателях могут быть как личные документы, так и продукты их интеллектуальной деятельности, например изобретения, научные работы, собственные личные данные и т.д.

Документами образовательной информационной базы являются учебные пособия, учебные планы, методические пособия, авторами которых являются преподаватели СПБГПУ, а также образовательная программа, разработанная ученым советом университета. Данные такого характера не являются конфиденциальными и пригодны для свободного распространения и доступа.

Таким образом, внутри ЛВС института будет преимущественно храниться информация, необходимая для обучения студентов, научные и следовательские разработки, проекты, а также наиболее важная информация финансового характера и личная информация о работниках и студентов учебного учреждения.

Разработка структурной схемы ЛВС

Чтобы подобрать оптимальное решение для построения ЛВС, необходимо рассмотреть интерфейсы передачи данных, применимых к ней. Предлагается вариант, что за администрирование сети будут отвечать 2 сервера, где первый - это сервер с Active Directory (AD), и второй - Кэширующий прокси-сервер, настройки которого будут рассмотрены позже. В качестве коммутаторов будут рассматриваться свитчи фирмы CISCO.

Так как на этажах находятся по 8 аудиторий по 12 компьютеров в каждой, а также порядка 20 компьютеров для преподавателей и представителей администрации учебного заведения, нужно выбрать коммутатор с подходящим количеством портов, т. е 116 портов.

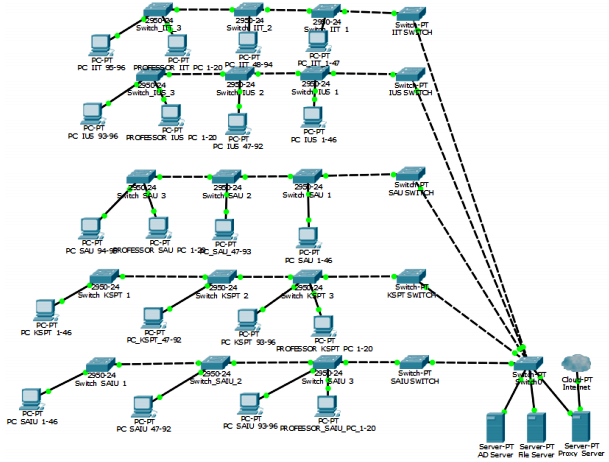

Учитывая то, как расположены рабочие станции по помещениям здания университета, была разработана структурная схема локальной сети, показанная на рис.1.

Рис. 1. Структурная схема ЛВС учреждения

Всего в сети задействуется 40 неуправляемых коммутаторов по 16 портов и 6 управляемых коммутаторов, по 1 на каждый этаж, а так же 1 в серверной. На каждом этаже будут стоять по одному серверному шкафчику, в котором будет находиться управляемый коммутатор и патч-панель. На первом этаже, помимо обычного набора, в шкафу будут присутствовать еще 3 сервера и один источник бесперебойного питания.

2.2. Оборудование и программное обеспечение ЛВС учреждения

При разработке проекта подразумевалось наличие необходимого количества рабочих станций с установленным программным обеспечением, указанным в разрабатываемом проекте ЛВС учебного заведения. Предполагается, что на каждой рабочей станции сетевые платы для подключения к сети уже установлены.

Коммутаторы. В качестве коммутаторов предполагается использовать свитчи фирмы CISCO. Выбор фирмы-производителя обусловлен оптимальным соотношением цена/качество. К тому же иерархическая модель организации сети была впервые предложена инженерами Cisco Systems, что говорит о репутации компании-разработчика. Свитчи Cisco предоставляют хорошую информационную защищенность, заключающуюся в том, что основное управление свитчем Cisco идет по выделенному каналу, к которому не так просто попасть. Это говорит о высокой защищенности информации. Еще одной особенностью является возможность через удаленный доступ к коммутаторам легко запрашивать данные с портов, например данные о подключении. В качестве данных будет выведена информация о логическом и физическом подключении, что упрощает задачу обслуживания.

Важно сказать, что свитчи других фирм либо не имеют возможности использовать функции, описанные выше, либо использовать только одну из них. Исходя из особенностей Cisco, в данной работе используется Cisco SGE2010 48-port Gigabit Switch в качестве управляемого коммутатора, а также Cisco SB SG100-16-EU в качестве неуправляемого.

Использование неуправляемых коммутаторов позволило упростить процесс управления портов. Доступ к интернету в учебных аудиториях настраивается через порт управляемого коммутатора, в который подключен неуправляемый.

Пример настройки порта показан в приложении 1.

Операционная система сервера рабочих станций.

В качестве операционной системы сервера была выбрана операционная система Windows Server 2012 R2, а в качестве операционной системы рабочих станций Windows 7 Профессиональная (Windows 7 Pro).

Рассмотрим основные возможности и функционал операционной системы. Согласно отрытым данным[9], Microsoft Windows Server 2012 R2 - это операционная система Windows Server нового поколения, которая помогает полностью контролировать инфраструктуру, обеспечивая беспрецедентную доступность и управляемость, что позволяет достичь более высокого, чем когда-либо, уровня безопасности, надежности и устойчивости серверной среды. В Microsoft Windows Server 2012 R2 добавлены новые функции, усовершенствованы многие возможности базовой ОС Microsoft Windows Server 2008. Среди них следует отметить работу с сетью, расширенные функции безопасности, динамическое управление доступом, поддержка виртуализации AD, многоуровневые дисковые пространства, качество обслуживания хранилища, управление IP-адресами, сетевые карты.

В качестве основной операционной системы, которая будет использоваться на рабочих станциях сети, выберем Microsoft Windows 7 Pro, так она является наиболее совместимой со всеми типами современного оборудования, также обеспечивает доступ к новейшим технологиям хранения, передачи и обработки данных.

С целью сокращения финансовых затрат на приобретение операционной системы, предлагается воспользоваться одной из программ лицензирования для образовательных учреждений.

Для образовательных учреждений у Microsoft есть три программы лицензирования:

- Academic Open License;

- School Agreement;

- Enrollment for Education Solutions.

Лицензия School Agreement для высших учебных заведений недоступна. Информация по EES у немногочисленных партнеров - реселлеров Microsoft в России находится в закрытом доступе. Поскольку идти на имперсонацию официального представителя СПБГПУ автор диплома не рискнул, выбор был остановлен на Academic Open, для которой информация по ценам общедоступна.

Microsoft Academic Open License — гибкая и эффективная программа, предоставляющая возможность приобрести постоянные лицензии на ПО Microsoft по значительно более низким ценам, чем цены на коммерческое ПО или на академические версии коробочных продуктов.[10] Эта программа предназначена для широкого круга льготных категорий участников, приобретающих лицензии для использования на 5 и более ПК.

Учитывая, что покупка данного программного продукта у компании рееслера будет стоять дешевле, предлагается использовать предложение фирмы российской компании «1С», которая занимается поставками лицензионного ПО. Ниже приведена сравнительная таблица цен на ПО, реализуемое по стандартной лицензии и по академической. Сравнение цен на программные продукты представлены в табл.1.

Таблица 1

Сравнение цен на программные продукты от Microsoft

|

Наименование продукта |

Цена |

|

|

Коммерческая лицензия |

Академическая лицензия |

|

|

Microsoft Windows Server 2012 R2 |

700$ |

194,68$ |

|

Microsoft Windows 7 Professional |

140$ |

110$ |

Разобравшись в программном обеспечении, пришло время определить типовые конфигурации рабочих станций и сервера.

В табл.2 отображена типовая конфигурация AD сервера.

В табл. 3 отображена типовая конфигурация прокси-сервера и файлового сервера.

Таблица 2

Типовая конфигурация AD сервера

|

№ |

Наименование |

Характеристики |

|

1 |

2 |

3 |

|

1 |

Тип процессора |

INTEL Core i5 4460 |

|

2 |

Оперативная память |

DIMM DDR3, 8ГБ (2x4ГБ), Corsair XMS3, CMX8GX3M2A1600C9 |

|

3 |

HDD |

SEAGATE SV35 ST2000VX000 |

|

4 |

Видео карта |

Onboard |

|

5 |

Звуковая карта |

Realtek |

|

6 |

Оптический привод |

DVD-ROM LG DH18NS60 |

|

7 |

Сетевая карта 1 |

Realtek 8139 |

|

8 |

Сетевая карта 2 |

Realtek 8139 |

Таблица 3

Типовая конфигурация прокси-сервера и файлового сервера

|

№ |

Наименование |

Характеристики |

|

1 |

Тип процессора |

INTEL Core i5 4460 |

|

2 |

Оперативная память |

Micron DDR3 1333 DIMM 2GB |

|

3 |

HDD |

SEAGATE SV35 ST2000VX000 |

|

4 |

Видео карта |

Realtek |

|

5 |

Звуковая карта |

Realtek |

|

6 |

DVD-ROM |

DVD-ROM LG DH18NS60 |

|

7 |

Сетевая карта |

Realtek 8139 |

Полученная конфигурация оборудования является достаточной по своим показателям для работоспособности выбранного программного обеспечения, равно как обладает некоторой отказоустойчивостью при обработке данных, что является одним из критериев качества и надежности функционирования ЛВС.

Кабельная система.

Основой абсолютно любой сети является кабельная система. Согласно источникам[11], структурированная кабельная система (СКС) представляет собой набор коммутационных элементов (кабелей, разъемов, коннекторов, кроссовых панелей и шкафов), а также методику их совместного использования, которая позволяет создавать регулярные, легко расширяемые структуры связей в вычислительных сетях.

Выбранная ранее технология передачи данных Gigabit Ethernet для организации локальной сети института предусматривает использование в качестве среды передачи витую пару. Витая пара (UTP, STP) на сегодняшний день наиболее часто используемой средой передачи сигналов в ЛВС. Кабели могут отличаться по категориям, наличию экранирования, а также типу проводников. Наиболее распространенным типом кабеля в современных локальных сетях является кабель UTP5, который состоит из восьми проводников, обеспечивающих скорость передачи данных до 1 Гбит/с в полнодуплексном режиме работы. Для соединения кабелей с сетевым оборудованием используются коннекторы и розетки типа RJ-45.

Структурированная кабельная система строится иерархически, с главной магистралью и многочисленными ответвлениями от нее.

Типичная иерархическая структура структурированной кабельной системы включает:

- горизонтальные подсистемы (в пределах этажа);

- вертикальные подсистемы (внутри здания).

К преимуществам СКС можно отнести: длительный срок службы, экономичность (снижение стоимости) при добавление новых пользователей и изменения в месте нахождения, легкое расширение сети.

Горизонтальная подсистема характеризуется большим количеством ответвлений кабеля, так как его нужно провести к каждой пользовательской розетке. Поэтому к кабелю, используемому в горизонтальной проводке, предъявляются повышенные требования к удобству выполнения ответвлений, а также удобству его прокладки в помещениях.

Учитывая, что кабель в горизонтальной системе нужно провести к каждой розетке пользователя, длина ответвленного кабеля будет достаточно большой. Для более удобного выполнения ответвлений в Приложении 1-5 представлены схемы прокладки кабелей по этажам, а также расположение розеток.

Для простоты монтажа будет использоваться витая пара категории 5. Все кабели будут укладываться в пластиковый кабель-канал с целью ограничения доступа к ним, что позволит снизить вероятность обрыва кабеля, следовательно, обеспечит необходимую доступность информации в пределах локальной сети.

3. Разработка средств защиты сетевой инфраструктуры учебного учреждения

3.1. Настройка сервера Active Directory

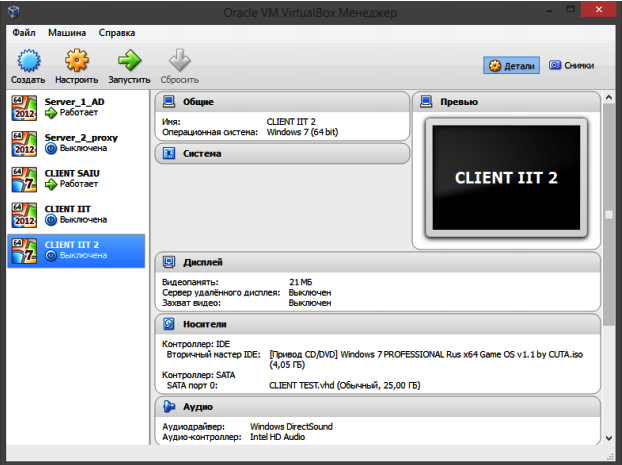

По причине отсутствия реального стенда с рабочими станциями, все тестирование проходило на мониторе виртуальных машин “Virtual Box”. Выбор монитора обосновывается тем, что он бесплатный, у автора был опыт работы с ним.

Согласно рис.2 с помощью Virtual Box, для тестирования сети, было создано 5 виртуальных машин.

Рис. 2. Виртуальные машины

где:

- Server_1_AD - сервер с AD;

- Server_2_proxy - сервер прокси;

- CLEINT IIT, CLIENT SAIU, CLIENT IIT2 - тестовые клиенты, замещающие рабочие станции различных кафедр.

Поскольку сеть строится на базе компьютеров с ОС Windows, в качестве службы каталогов использовался AD. Теоретически, возможно использование иных служб каталогов, например Netware eDirectory или OpenLDAP, однако простота и удобство настройки AD, равно как и доступность документации, сыграли решающую роль.

Настройка сервера и добавление его ролей.

После завершения установки MS Windows Server 2012 R2 первостепенной задачей является настройка сервера. Данная процедура начинается с первичной установки параметров сети. Для простоты функционирования сети серверу назначен статический IP-адрес 192.168.0.1.

Согласно стандарту[12], RFC5735 подсеть 192.168/16 является сетью для приватных IP адресов. Поскольку предполагается, что сеть данного проекта будет иметь выход в интернет, используется приватная сеть для избегания коллизий с уже использующимися адресами хостов в интернете. Однако, сеть /16 для текущего парка машин избыточна, а потому предполагается разумным сократить используемое пространство адресов, рассчитав и введя маску подсети, отличную от маски подсети /16.

Маска была выбрана исходя из количества машин в сети. У нас имеется примерно 540 машин. Ближайшая степень с округлением вверх - 1024, т.е. 2 в 10. Отсюда получаем, что нам необходимо 10 двоичных разрядов под идентификатор хоста в сети (всего в адресе IPv4 двоичных разрядов - 32). Остальные 22 разряда остаются под идентификатор самой сети. Отсюда получаем маску 255.255.252.0 (два октета + 6 бит)

В качестве основного шлюза был выбран IP адрес прокси-сервера, потому что, через прокси-сервер проходит весь внешний трафик.

Далее, задается имя сервера, в качестве имени было выбрано “Serversmite” Далее, создаются домен, поднимаются DNS и DHCP сервера. Первичным для функционирования домена является возможность разрешения доменных имен в IP адреса, потому возникает потребность в DNS сервере, который бы этим занимался.

После настройки домена, появляется возможность управлять конкретными машинами не по IP адресам, а по именам конкретных машин.

В дальнейшем потребуется настройка IP адресов клиентов рабочих станций, но так как настройка статического IP адреса на каждой станции является нецелесообразным, был создан DHCP сервер.

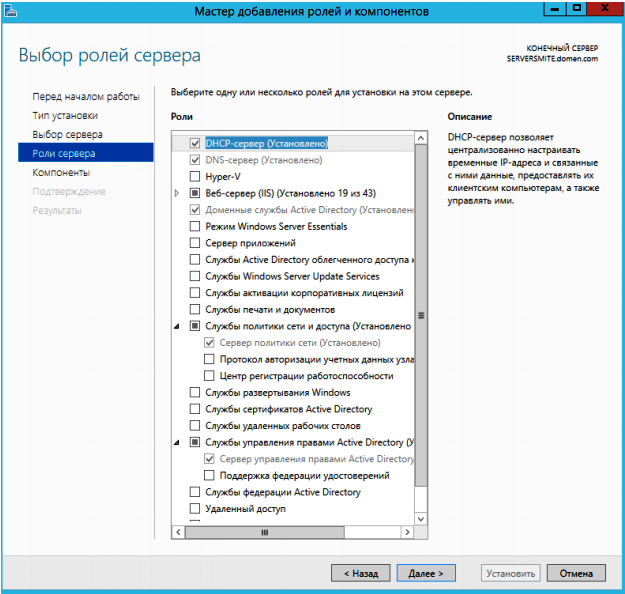

Для создания вышеперечисленных ролей сервера необходимо зайти в диспетчер серверов и настроить:

- роли и компоненты;

- установка ролей и компонентов;

Необходимые пункты отмечены на рис.3.

Рис. 3. Добавление ролей

Настройка домена.

Для удобства и экономии рабочего времени системного администратора, машины, которые нужно администрировать, объединяются в домен. В результате чего, посредством групповых политик, мы можем удобно управлять этими машинами.

Первый шаг - необходимо повысить сервер до уровня доменного сервера. Для этого в окне менеджера серверов нажимается значок флажка с уведомлением и выбирается “повысить роль этого сервера до уровня контроллера домена”.

Второй шаг - это добавление нового леса и создание имени домена.

В данной работе имя домена есть Domen.com. Важно не забыть поставить галочку для использования роли DNS сервера.

Очевидно, что пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) задается на выбор администратора. После выполнения этого пункта рекомендуется перезагрузка сервера для вступления настроек в силу. Для входа будет необходим логин и пароль администратора домена.

DNS

Одной из положительных особенностей избранного для данного проекта MS Windows Server 2012 R2 является отсутствие необходимости настраивать зоны прямого и обратного просмотра для DNS, поскольку искомые настройки для зоны прямого просмотра данный сервер «берет из коробки».

Настройка DHCP

Для работы необходима настройка как самого DHCP-сервера, так и клиентов, подключаемых к домену. Исходя из имеющейся задачи, предполагается наличие более 540 машин, однако для демонстрации принципа настройки предполагается разумным настроить три тестовых клиента.

Создается доменная область DHCP. С помощью диспетчера DHCP в дереве консоли выбирается узел IPv4. Исходя из того, что в предыдущем разделе была получена подсеть /22, начальный и конечный адрес выглядят так:

192.168.0.10

192.168.4.200.

Оставшиеся 9+54 адреса зарезервированы на случай потребности в статических IP адресах у того или иного оборудования, которое предполагается использовать в сети.

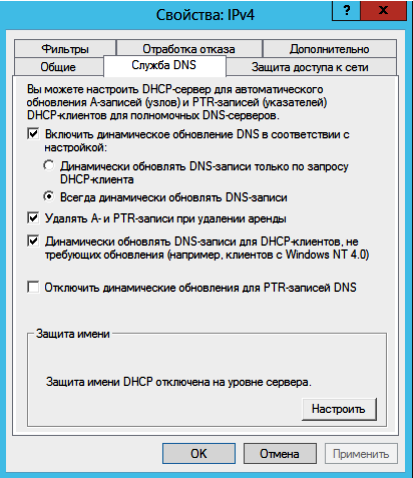

Настройка синхронизации DHCP и DNS

После завершения настройки DHCP возникает проблема синхронизации DNS и DHCP серверов, поскольку, согласно политике по умолчанию, обновление DNS записи клиента производится только по запросу клиента, что является причиной потенциальных сбоев в ходе отладки и тестирования новых групповых политик AD. Для того, чтобы сбои не происходили, имеет смысл изменить политику динамического обновления DNS-записей. Для этого в настройках DHCP сервера IPv4 указывается политика принудительного обновления DNS в соответствии с настройкой (всегда динамически обновлять DNS-записи, а также динамически обновлять DNS записи для DHCP клиентов, не требующих обновлений). Окно настройки синхронизации показано на рис.4.

Рис. 4. Настройка синхронизации DHCP и DNS

После завершения данного этапа можно приступать к настройке групповых политик AD. Добавление групповых политик необходимо для того, чтобы определить роли пользователей в домене.

Создание структуры групп пользователей и групповых политик

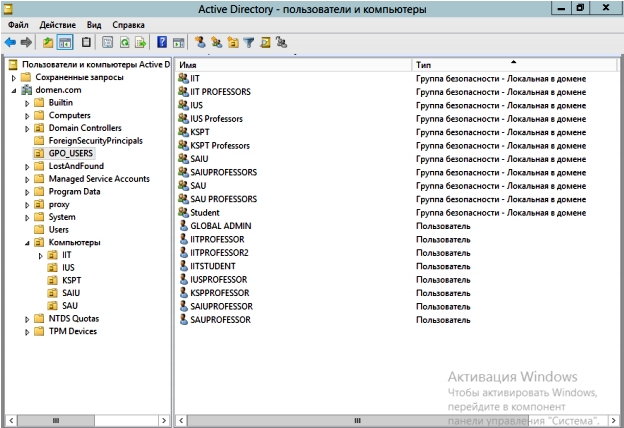

Имеется пять кафедр (САИУ, ИИТ, ИУС, КСПТ, САУ). На каждой кафедре есть преподаватели и студенты; у каждого свои права. За права и доступ к различной информации отвечают групповые политики. Каждый преподаватель должен иметь право на доступ и настройку рабочих станций в своей аудитории, что, в свою очередь, не распространяется на студентов. Напротив, студент является обычным (рядовым) пользователем, в то время как преподаватель получает права локального администратора на определенные рабочие станции. Это позволит упростить некоторые задачи по настройке станций, так как часть возникающих проблем будет решаться «на местах» силами опытных пользователей, не привлекая администратора.

В силу того, что преподавательский состав может смениться, а рабочие станции останутся, оптимальным будет использовать условное обозначение как клиентов, так и преподавателей.

Где:

IITPROFESSOR1-2 - Преподаватели кафедры ИИТ;

SAIUPROFESSOR - Преподаватель кафедры САИУ;

SAUPROFESSOR - Преподаватель кафедры САУ;

IUSUPROFESSOR - Преподаватель кафедры ИУС;

KSPTPROFESSOR - Преподаватель кафедры КСПТ;

STUDENT - Студент;

GLOBAL ADMIN - Глобальный администратор.

Создание групп и учетных записей пользователей в AD

Чтобы добавить создать учетную запись нужно:

- зайти на диспетчер серверов;

- пользователи и компьютеры;

- создать пользователя.

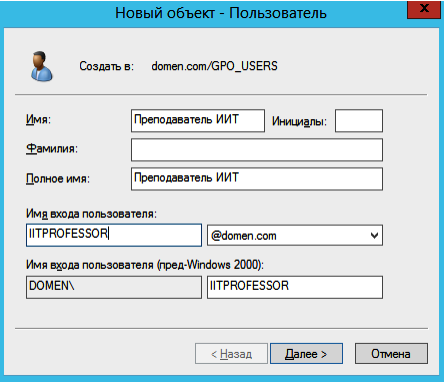

Затем в появившемся окне ввести необходимые данные, включая логин и пароль после нажатия “далее”. На рис.5 показано создание пользователя Преподаватель ИИТ:

Рис. 5. Добавление пользователя

Чтобы добавить создать учетную запись нужно:

- зайти на диспетчер серверов;

- пользователи и компьютеры;

- создать группу.

Не менее важно добавить пользователя в группу.

Чтобы добавить пользователя в группу, нужно:

- зайти в диспетчер серверов;

- пользователи и компьютеры;

- нажать правой клавишей на пользователе;

- добавить в группу;

- указать группу в которую добавляется пользователь.

Подобным методом в данной работе были созданы следующие группы и пользователи.

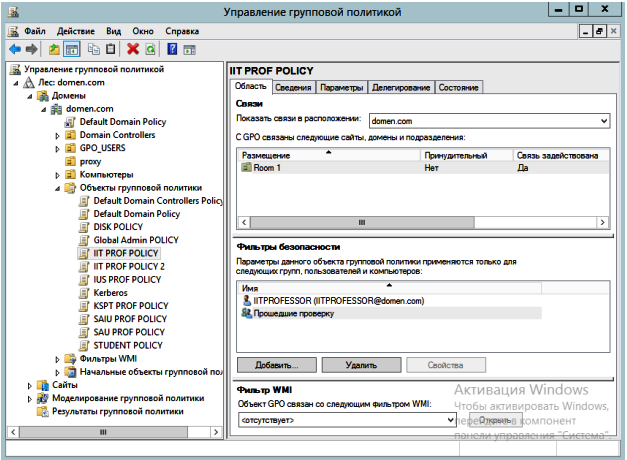

Добавление и настройка объекта групповой политики

В данном проекте были использованы групповые политики в качестве набора правил. В данном случае использовались следующие правила:

- выдача прав локального администратора преподавателям;

- выдача прав доступа пользователям к сетевому диску.

Чтобы добавить объект групповой политики нужно:

- зайти в диспетчер серверов;

- управление групповой политикой;

- создать объект групповой политики.

Рис. 6. Добавление пользователя в группу

После задания имени в подразделении “объекты групповой политики” создается новая политика, которую можно редактировать.

Рис. 7. Используемые групповые политики

Используемые в проекте политики показаны на рис.7.

Описание используемых объектов групповых политик:

- Disk Policy - политика, обеспечивающая доступ к файлам на сетевом диске. Ее настройка будет рассмотрена позже;

- SAIUProfessor Policy - политика, обеспечивающая права локального администратора преподавателям на машинах кафедры САИУ;

- IITProfessor Policy - политика, обеспечивающая права локального администратора преподавателям на машинах кафедры ИИТ;

- SAUProfessor Policy - политика, обеспечивающая права локального администратора преподавателям на машинах кафедры САУ;

- IUSProfessor Policy - политика, обеспечивающая права локального администратора преподавателям на машинах кафедры ИУС;

- KSPTProfessor Policy - политика, обеспечивающая права локального администратора преподавателям на машинах кафедры КСПТ;

- GlobalAdmin Policy - политика глобального администратора, созданного для удаленного администрирования рабочих станций;

- Student Policy - политика пользователя для студента;

- Default Domain Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб AD. Она содержит параметры политики, которые применяются ко всем компьютерам и пользователям в домене;

- Default Domain Controller Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб AD. Она содержит параметры политики, которые применяются именно к контроллерам доменах.

Перед тем, как применять групповую политику к реально существующим машинам, равно как и для диагностики ошибок в данной политике, имеет смысл пользоваться инструментом моделирования групповых политик, встроенным в редактор групповых политик. Данный инструмент позволяет посмотреть, как в теории будет выглядеть результат применения групповых политик к паре «пользователь-компьютер». К сожалению, возможны ситуации, когда данный инструмент предоставляет неполные данные. Для дополнительного контрольного тестирования предполагается использовать отдельную машину в обособленном подразделении, к которой будут применяться политики, которые необходимо проверить. После применения тестируемых политик к подразделению с тестовой рабочей станцией, на данной станции от имени администратора выполняется запрос на получение всех примененных и отклоненных политик: gpresult /scope computer /h gpresult.html(/scope позволяет получить политики, примененные не только к пользователю, но и к машине в целом) . Результаты данного запроса можно будет просмотреть в файле gpresult.html, который будет находиться в директории, из которой был вызван запрос.

Добавление компьютера в домен

Чтобы добавить компьютер в домен, требуется:

- зайти в “Мой компьютер”;

- свойства, изменить параметры;

- имя компьютера;

- изменить рабочую группу на “этот компьютер входит в домен”.

В качестве домена указывается Domen.com.

В имени пользователя указываем клиента как CLIENTIIT. Далее клиент попросит ввести логин и пароль пользователя. Необходимо ввести уже существующий логин и пароль в домене, например, одного из профессоров ИИТ.

Далее, если зайти в управление пользователями и компьютерами в папке “Computers”, можно найти тот самый CLIENTIIT. Для того, чтобы разрешить применение на него групповых политик, рекомендуется создать папку “Компьютеры”, в которой располагаются названия кафедр. Затем CLIENTIIT перемещается в папку необходимой кафедры, где на него также применяется необходимая политика работающего с ним преподавателя и студента, например, IIT PROFESSOR POLICY.

Создание сетевого диска

Для обеспечения централизованного доступа рабочим станциям к информации в сети был создан сетевой диск, управляемый групповой политикой Disk policy. Данный объект групповой политики ограничивает пользователям доступ к документам, содержащимся в нем, на основе статуса в домене и принадлежности к той или иной пользовательской группе.

Так как данные хранятся на сервере, с которого идет раздача файлов через сетевой диск, администратору не составит проблем разрешать и запрещать доступ к данным, а также добавлять и удалять при надобности данные.

Так как мы рассматриваем только 2 клиента, то для примера была создана папка “кафедра”, в которой находится еще 2 папки с именами кафедр

(ИИТ и САИУ). В каждой папке кафедр находятся еще по 2 папки “преподаватель кафедры” и “студент”.

Задача состоит в том, чтобы позволить пользователям использовать только разрешенные им данные, т.е ограничить доступ пользователя САИУ в папку ИИТ или доступ студента в папку преподавателя и т.д.

Получается, что преподаватель может находиться только в своей папке, в папке для студентов и только на своей кафедре.

Для создания сетевого диска нужно разрешить общий доступ к распространяемой папке.

В качестве примера рассматривается папка “Кафедра”. Задается общий доступ:

- Свойства папки

- Доступ

- Общий доступ

- Был выбран вариант “Все”

Т.е., любой участник кафедры сможет зайти в папку “кафедра”.

Никто, кроме участников кафедры ИИТ, не сможет зайти в указанную папку. Для проверки была осуществлена попытка зайти в папку “ИИТ” пользователем САИУ, и в доступе было отказано, что удовлетворяет требуемым условиям доступа.

Дальнейшие настройки доступа выглядели так:

“\\Serversmite\Кафедра\ИИТ\” -IIT

“\\Serversmite\Кафедра\ИИТ\8ТЖЕКТ\” - Все

“\\Serversmite\Кафедра\ИИТ\РК0РЕ880К8\” - IIT PROFESSORS

“\\Serversmite\Кафедра\ИИТ\РК0РЕ880К8\РК0РЕ880К1” -IITPROFESSOR

“\\Serversmite\Кафедра\ИИТ\РК0РЕ880К8\РК0РЕ880К2”- IITPROFESSOR2

“\\Serversmite\Кафедра\САИУ\” - SAIU

“\\Serversmite\Кафедра\САИУ\8ТЖЕКТ\” - Все

“\\Serversmite\Кафедра\САИУ\РК0РЕ880К8\” - SAIU PROFESSORS

После создания сетевого диска, необходимо задействовать эти права

через групповые политики. Для этого необходимо :

- Зайти в диспетчер серверов

- Управление групповой политикой

- Создать объект групповой политики

В качестве данной групповой политики используется Disk РоНеу. Необходимо перейти в его настройки:

- Изменить

-Конфигурация пользователя -Настройка

-Конфигурация Windows -Сопоставление дисков

Далее созданная политика применяется к подразделению пользователей, в нашем случае GPO_USERS.

После этого, политика распространяется на пользователей, и они получают доступ к сетевому диску.

На основе виртуального стенда был создан прототип локальной сети, пригодный к переносу на реальные машины. В ходе работы был отработан набор техник, необходимый для отладки настроек групповых политик, освоены инструменты gpresult и моделирование групповой политики.

3.2. FTP-сервер, Прокси-сервер, VPN-сервер

FTP-сервер

Для более удобного контроля доступа к сетевым данным в данной работе мною был поднят и настроен FTP-сервер.

Согласно Д.Н. Колесниченко[13], Сервер FTP (File Transfer Protocol) используется для обмена файлами между системами Интернета. Принцип работы FTP следующий: на FTP-сервере размещается какой-нибудь файл. Пользователи Интернета с помощью FTP-клиента подключаются к FTP-серверу и скачивают данный файл.

Путем добавления ролей и компонентов были активированы менеджер запросов и сам FTP-сервер.

Затем, в консоли IIS создается FTP сайт. Даже мною был указан анонимный доступ на чтение.

Прокси-сервер

В качестве прокси-сервера ЛВС рассматривались следующие модели:

- CoolProxy - прокси-сервер для Microsoft Windows. Осуществляет кэширование, но обновлялся длительное время с 2005 года. Что не является показателем надежности.

- Cario Contol - имеет множество различных функций, однако они не подходят для поставленной задачи.

- Traffic Inspector - один из самых *мощных* прокси-сервер. Имеет широкий функционал, например отчеты потребления трафика, интеграция с AD, возможно и мог бы использоваться в данной работе, но он платный.

- User Gate - напоминает Traffic Inspector, т.е имеет слишком много функций в которых нет особой необходимости для нашей задачи. Платный.

- Squid - кеширует статические элементы страницы для уменьшения нагрузки на сеть при последующих запросах на эту страницу. Разграничивает доступ к сайтам путем авторизации в AD. Является бесплатным.

В качестве кэширующего прокси-сервера был выбран и установлен прокси-сервер Squid.

VPN-сервер

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети.

После подключения клиента к системе нужно настроить конфигурацию VPN так, чтобы оно конфигурировалось динамически, в зависимости от логина и пароля. Система проверяет логин и пароль и выдает IP адрес, и смотрит в какой системе она находится. Благодаря настройке VPN студенты подключаются к локальной сети, а преподаватели подключаются к защищенной сети. Также, преподаватели смогут получать доступ к сети удаленно, например, прямо из дома.

Настройка:

Необходимо установить роль “удаленный доступ”.

В роли удаленного доступа нас интересует служба “настройка прямого доступа и VPN (RAS)”

Для начала необходимо:

- Установить роль сервера "Службы политики сети и доступа"

- Добавляем роль "Службы политики сети и доступа"

- Службы маршрутизации и удаленного доступа После установки роли ее необходимо настроить:

-Диспетчер сервера

- Роли

- Службы политики сети и доступа"

- Маршрутизация и удаленный доступ

- Настроить и включить маршрутизацию и удаленный доступ Необходимо открыть порты, разрешить пользователям дозвон до

сервера и настроить выдачу ip-адресов клиентам.

Для нормального функционирования VPN-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) и 500 (UDP);

Для SSTP: 443 (TCP).

На Прокси-сервере эти порты открыты.

Далее идет настройка разрешений для пользователя:

- Диспетчер сервера

- Конфигурация

- Локальные пользователи и группы - Пользователи:

Тут настраиваются свойства интересующего пользователя.

Во вкладке "Входящие звонки" и в "Права доступа к сети" нужно разрешить доступ.

Настройка пула адресов:

- Диспетчер сервера

- Роли

- Службы политики сети и доступа

- Маршрутизация и удаленный доступ

- Свойства необходимо включить пересылку IPv4, установить переключатель в "Статический пул адресов.

Запуск VPN соединения до входа в систему Windows

Сперва следует убедиться, что:

- Для VPN подключения используется родной Windows VPN клиент

- Компьютер пользователя должен работать под управлением корпоративных (старших редакций) ОС Windows 7 (Professional, Enterprise или Ultimate редакции), либо выше.

- Компьютер должен быть включен в домен Active Directory.

Главный нюанс - в процессе настройки VPN подключения разрешить другим пользователям использовать данное подключение

Далее необходимо установить VPN соединение с доменом Windows и включить данный ПК в его состав.

После входа в систему и применения политик безопасности домена, пользователь сможет пользоваться всеми установленными ресурсами

Заключение

Данная работа посвящена разработке проекта ЛВС и ее защиты.

В ходе работы была выбрана топология сети, способы защиты для доступа в интернет, проанализированы виды сетевого оборудования и был сделан выбор. Также была разработана локальная сеть на 540 рабочих станций. Для обеспечения функционирования сети предложено использовать активное сетевое оборудование от фирмы Cisco, а также структурированную кабельную систему. Также было подобрано программное обеспечение для работы локальной сети, подобран кэширующий Proxy-сервер, обеспечивающий защиту локальной сети от внешнего доступа, кэширование данных, доступ компьютеров к сети Интернет. Настроен сервер с Active Directory, обеспечивающий безопасность локальной сети с использованием групповых политик.

Таким образом, результаты проделанной работы полностью удовлетворяют цели и задачам исследования.

Список использованных источников

Монографии и периодические издания

- Асаул А.Н., Войнаренко М.П., Ерофеев П.Ю. Организация предпринимательской деятельности. - Учебник. Под ред. д э.н., проф. А.Н. Асаула. - СПб.: «Гуманистика», 2014. - 448с.

- Безруков Н.Н. Компьютерные вирусы / Н.Н. Безруков. - М.: Наука, 2011.- 345 c.

- Информатика: учеб. пособие / Е.Н. Гусева, И.Ю. Ефимова, Р.И. Коробков, К.В. Коробкова, И.Н.Мовчан, Л.А. Савельева. - 3-е изд., стереотип.- М.: ФЛИНТА, 2011. – 420 с.

- Колисниченко Д.Н. Linux. От новичка к профессионалу.- 4-е изд., перераб. и доп. - СПБ.: БХВ - Петербург, 2012. - 704 с.: ил.

- Максименков А.В., Селезнев М.Л. Основы проектирования информационно-вычислительных систем и сетей ЭВМ. – М.: Радио и связь, 2010. - 398 с.

- Мельников В.А. Защита информации в компьютерных системах. - М.: Финансы и статистика, 2011. - 268 с.

- Мостовой Д.Ю. Современные технологии борьбы с вирусами. – М.: Мир ПК, 2010. - 104 с.

- Олифер Н., Олифер В. Компьютерные сети Принципы, технологии, протоколы 4-е издание. – СПб.: Питер, 2010. – 944 с.

- Петров А.А. Компьютерная безопасность. Криптографические методы защиты. - М.: ДМК Пресс, 2008. – 326 с.

Интернет-ресурсы

- “K-telekom”. СКС. [Электронный ресурс]. - URL: k-telecom.org/corp/sks (дата обращения 05.05.2017).

- “Microsoft”. Academic Open License [Электронный ресурс]. - URL: https://www.microsoft.com/Rus/Education/Licensing/Aol.aspx (дата обращения 05.05.2017).

- “Microsoft”. Новые возможности Windows Server. [Электронный ресурс]. - URL: https://technet.microsoft.com/library/dn250019.aspx (дата обращения 04.05.2017)

- “RFC5735”. Special Use IPv4 Addresses. [Электронный ресурс]. - URL: https://tools.ietf.org/html/rfc5735 (дата обращения 07.05.2017).

- “Википедия”. Ethernet. [Электронный ресурс]. - URL: https://ru.wikipedia.org/wiki/Ethemet (дата обращения 03.05.2017)

Приложение 1

Настройка порта коммутатора Cisco на запрет выхода в интернет

interface Ethernet0/1

ip access-group inboundfilters in

ip access-group outboundfilters out

ip access-list extended inboundfilters

permit tcp 192.168.0.0 host 192.168.0.2 eq 80

evaluate tcptraffic

-

Безруков Н.Н. Компьютерные вирусы / Н.Н. Безруков. - М.: Наука, 2011. С. 29. ↑

-

Информатика: учеб. пособие / Е.Н. Гусева, И.Ю. Ефимова, Р.И. Коробков, К.В. Коробкова, И.Н.Мовчан, Л.А. Савельева. - 3-е изд., стереотип.- М.: ФЛИНТА, 2011. С. 109. ↑

-

Олифер Н., Олифер В. Компьютерные сети Принципы, технологии, протоколы 4-е издание. – СПб.: Питер, 2010. С. 17-19. ↑

-

Максименков А.В., Селезнев М.Л. Основы проектирования информационно-вычислительных систем и сетей ЭВМ. – М.: Радио и связь, 2010. С. 28. ↑

-

Петров А.А. Компьютерная безопасность. Криптографические методы защиты. - М.: ДМК Пресс, 2008. С. 87. ↑

-

Там же. С. 87-88. ↑

-

Мостовой Д.Ю. Современные технологии борьбы с вирусами. – М.: Мир ПК, 2010. С. 21. ↑

-

Мостовой Д.Ю. Современные технологии борьбы с вирусами. – М.: Мир ПК, 2010. С. 23. ↑

-

“Microsoft”. Новые возможности Windows Server. [Электронный ресурс]. - URL: https://technet.microsoft. com/library/dn250019.aspx (дата обращения 04.05.2017) ↑

-

“Microsoft”. Academic Open License [Электронный ресурс]. - URL: https://www.microsoft.com/Rus/ Education/Licensing/Aol.aspx (дата обращения 05.05.2017). ↑

-

“K-telekom”. СКС. [Электронный ресурс]. - URL: k-telecom.org/corp/sks (дата обращения 05.05.2017). ↑

-

“RFC5735”. Special Use IPv4 Addresses. [Электронный ресурс]. - URL: https://tools.ietf.org/html/rfc5735 (дата обращения 07.05.2017). ↑

-

Колисниченко Д.Н. Linux. От новичка к профессионалу.- 4-е изд., перераб. и доп. - СПБ.: БХВ - Петербург, 2012. С. 600. ↑

- Выбор стиля руководства в организации (Теоретическая характеристика стилей руководства и их особенности)

- Налог на прибыль организаций (ООО Игрушка)

- Влияние информационных сетей на становление современного общества (Понятие информационных сетей)

- Проектирование реализации операций бизнес-процесса «Взаиморасчеты с клиентами». Характеристика существующих бизнес – процессов

- Защита сетевой инфраструктуры предприятия (Обзор программно-технических мер защиты сети)

- Жизнестойкость и особенности совладания с профессиональными трудностями (Жизнестойкость личности как психологический феномен)

- Роль, функции и место МВФ в международной валютно-финансовой системе

- Проектирование реализации операций бизнес-процесса «Складской учет» (Выбор комплекса задач автоматизации )

- Особенности работы с персоналом, владеющим конфиденциальной информацией.

- Сущность понятия «стиль руководства»

- Транспортный налог. (Налоговые льготы по уплате транспортного налога)

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы». (Обоснование проектных решений по информационному обеспечению)