Защита информации в процессе переговоров и совещаний (Планирование мероприятий)

Содержание:

ВВЕДЕНИЕ

Современный этап развития общества характеризуется возрастающей ролью информационной сферы, представляющей собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом общественных отношений. Информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности. Национальная безопасность существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость будет возрастать [1].

Под информационной безопасностью понимают состояние защищенности собственно информации и её носителей (человека, органов, систем и средств, обеспечивающих получение, обработку, хранение, передачу и использование информации) от различного вида угроз. Источники этих угроз могут быть преднамеренными (то есть умышленными) и непреднамеренными. Комплекс организационных мер, программных, технических и других методов и средств обеспечения безопасности информации образует систему защиты информации. Проблема защиты, стоящая перед современным бизнесом, сводится к задаче рассмотрения всего спектра имеющихся решений и выбора правильной их комбинации. Сегодня предлагается немало технологий и соответствующих средств защиты.

Основная цель данной работы – описать методы защиты информации в процессе ведения переговоров и совещаний, смоделировать объект защиты по исходным данным, описать возможные угрозы утечки информации и спроектировать систему защиты для данного объекта.

ГЛАВА 1. МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ ПРИ ПРОВЕДЕНИИ ПЕРЕГОВОРОВ И СОВЕЩАНИЙ

1.1. Планирование мероприятий

В ходе повседневной деятельности предприятий, связанной с использованием конфиденциальной информации, планируются и проводятся служебные совещания, на которых рассматриваются или обсуждаются вопросы конфиденциального характера. Прелатом обсуждения могут быть сведения, составляющие государственную тайну, вопросы конфиденциального характера, касаются проводимых предприятием научно-исследовательских, опытно-конструкторских и иных работ, предусмотренных его уставом, или коммерческой стороны его деятельности.

Перечисленные мероприятия могут быть внешними (с участием представителей сторонних организаций) или внутренними (к участию в них привлекается только персонал данного предприятия). Решение о проведении совещания во всех случаях принимает непосредственно руководитель предприятия или его заместитель ходатайству руководителя структурного подразделения (отдела, службы), планирующего проведение данного совещания. Меры по защите конфиденциальной информации в ходе подготовки и доведения совещания, принимаемые руководством предприятия (структурным подразделением, организующим совещание), должны быть:

- организационными;

- организационно-техническими.

Мероприятия по защите информации проводятся при подготовке, в ходе проведения и по окончании совещания. В работе руководства и должностных лиц предприятия по защите информации при проведении совещания важное место занимает этап планирования конкретных мероприятий, направлениях на исключение утечки конфиденциальной информации и на ее защиту.

В целях наиболее эффективного решения задач защиты информации в разрабатываемых организационно-планирующих документах комплексно учитываются все мероприятия, независимо от их содержания и направленности (организационные, организационно-технические или иные мероприятия). Поскольку эти мероприятия должны быть увязаны между собой по времени и месту проведения то они рассматриваются как единое целое.

Планирование мероприятий по защите информации проводится заблаговременно до начала совещания и включает:

- выработку конкретных мер;

- определение ответственных за их реализацию должностных лиц (структурных подразделений);

- выбор сроков их осуществления. При планировании совещания предусматривается такая очередность рассмотрения вопросов, при которой будет исключено участие в их обсуждении лиц, не имеющих к ним прямого отношения.

Наиболее актуальны с точки зрения защиты информации совещания с участием представителей сторонних организаций (внешние совещания), так как вероятность утечки конфиденциальной информации при их проведении по сравнению с совещаниями, проводимыми в рамках одного предприятия (внутренними совещаниями), значительно выше.

Работу по планированию мероприятий в области защиты информации, проводимых в ходе совещания с участием представителей сторонних организаций, возглавляет руководитель предприятия, непосредственное участие в планировании принимает заместитель, в ведении которого находятся вопросы защиты информации на предприятии.

На заместителя руководителя предприятия также возлагается общая координация выполнения спланированных мероприятий. При отсутствии в структуре предприятия данного должностного лица, указанные задачи возлагаются на руководителя режимно-секретного подразделения (руководителя службы безопасности) [1].

План мероприятий по защите информации при проведении совещания с участием представителей сторонних организаций содержит следующие основные разделы.

- Определение состава участников и их оповещение — порядок формирования списка лиц, привлекаемых к участию в совещании, и перечня предприятий, которым необходимо направить запросы с приглашениями; порядок подготовки и направления таких запросов, формирования их содержания.

- Подготовка служебных помещений, в которых планируется проведение совещания, — работа по выбору служебных помещений и проверке их соответствия требованиям по защите информации; необходимость и целесообразность принятия дополнительных организационно-технических мер, направленных на исключение утечки информации; оборудование рабочих мест участников совещания, в том числе средствами автоматизации, на которых разрешена обработка конфиденциальной информации; порядок использования средств звукоусиления, кино- и видеоаппаратуры.

- Определение объема обсуждаемой информации — порядок определения перечня вопросов, выносимых на совещание, и очередности их рассмотрения, оценки степени их конфиденциальности; выделение вопросов, к которым допускается узкий круг лиц, участвующих в совещании.

- Организация пропускного режима на территории и в служебных помещениях, в которых проводится совещание — виды пропусков и проставляемых на них условных знаков или шифров для прохода в конкретные служебные помещения; порядок их учета, хранения, выдачи и выведения из действия, сроки уничтожения; жим прохода, посещения и пребывания в помещениях участников в совещания; количество и регламент работы основных и дополнительных контрольно-пропускных пунктов для прохода участников совещания на территорию и в служебные помещения.

- Организация допуска участников совещания к рассматриваемым вопросам — мероприятия, касающиеся непосредственного доска участников к вопросам, выносимым на совещание, с учетом порядка их обсуждения и степени конфиденциальности информации, к которой допущен каждый участник совещания.

- Осуществление записи (стенограммы), фото-, кино-, видеосъемки совещания — порядок и возможные способы записи, съемки, стенографирования хода совещания и обсуждаемых вопросов с учетом их конфиденциальности; должностные лица или подразделения, отвечающие за техническое обеспечение данных процессов.

- Меры по защите информации непосредственно при проведении совещания — порядок и способы охраны служебных помещений, меры по исключению проникновения в них посторонних лиц, а также участников совещания, не участвующих в рассмотрении конкретных вопросов; мероприятия по предотвращению утечки информации по техническим каналам, силы и средства, задействованные при проведении этих мероприятий; конкретные меры, исключающие визуальный просмотр и прослушивание ведущихся переговоров и обсуждения участниками совещания вопросов конфиденциального характера.

- Организация учета, хранения, выдачи и рассылки материалов совещания — порядок учета, хранения, размножения, выдачи, рассылки и уничтожения материалов совещания, а также рабочих тетрадей или блокнотов, предназначенных для записи обсуждаемых участниками совещания вопросов; порядок обращения с данными носителями информации непосредственно в ходе совещания и после его окончания.

-Особое внимание уделяется порядку учета, хранения, размножения и использования материалов совещания, зафиксированных на магнитных носителях (исполненных в электронном виде).

- Оформление документов лиц, принимавших участие в совещании, — порядок и сроки оформления документов, подтверждающих право доступа участников совещания к конфиденциальной информации, предписаний или доверенностей на участие в совещании, командировочных удостоверений и иных документов командированных для участия в совещании лиц.

- Проверка и обследование места проведения совещания после его окончания — мероприятия по организации и проведению визуальной проверки, а также проверки с использованием специальных технических средств помещений, в которых проводилось совещание, в целях выявления забытых участниками совещаний технических устройств, носителей конфиденциальной информации и личных вещей.

- Организация контроля за выполнением требований по защите информации — порядок, способы и методы контроля полноты и качества проводимых мероприятий, направленных на предотвращение утечки и разглашения конфиденциальной информации, утрат хищений носителей информации; структурные подразделения или должностные лица, отвечающие за осуществление контроля; порядок и сроки представления ответственными должностными лицам докладов о наличии носителей конфиденциальной информации выявленных нарушениях в работе по защите информации.

В плане также указываются время и место проведения совещания, состав участников, перечень предприятий, участвующих совещании. Для каждого мероприятия, включаемого в план, определяют срок (время) его проведения и ответственное за его выполнение должностное лицо (подразделение).

Внутренние совещания (без приглашения представителей сторонних организаций) могут проводиться без непосредственного участия режимно-секретного подразделения (службы безопасности). В этих случаях ответственность за планирование и проведение мероприятий по исключению утечки конфиденциальной информации и по ее защите возлагается на руководителя структурного подразделения предприятия, организующего совещание.

Непосредственную разработку плана подготовки и проведение внутреннего совещания осуществляет организующее его структурное подразделение предприятия. В этом подразделении назначается должностное лицо, отвечающее за разработку плана, его согласование с другими заинтересованными подразделениями предприятия, режимно-секретным подразделением (службой безопасности) и представление в установленном порядке на утверждение руководителю предприятия (его заместителю).

В план наряду с мероприятиями, направленными на реализацию основных целей совещания, включаются отдельные мероприятия по защите информации. Их объем и количество зависят от степени секретности (конфиденциальности) рассматриваемых вопросов (тематик), круга привлекаемых сотрудников предприятия, ходимости использования технических средств для демонстрации фильмов (слайдов, видеороликов и т.п.) и от иных факторов.

После утверждения плана руководством предприятия он под писку доводится до сведения всех заинтересованных должностных лиц (руководителей подразделений и ответственных за выполнение отдельных мероприятий плана) в части, касающейся данных должностных лиц. Контроль за выполнением мероприятий плана, направленных на защиту информации, осуществляется режимно-секретным подразделением (службой безопасности) предприятия.

1.2 Организация допуска участников совещания. Подготовка места проведения совещания.

При обсуждении вопросов конфиденциального характера или пользовании конфиденциальной информации в ходе совещания руководство предприятия-организатора осуществляет комплекс мероприятий, направленных на исключение ознакомления конфиденциальной информацией посторонних лиц, в том числе сотрудников фирм-конкурентов. На совещание приглашаются работники, имеющие непосредственное отношение к рассматриваемым вопросам.

Если в ходе совещания используются сведения, составляющие государственную тайну, его участники должны иметь допуск к ним сведениям по соответствующей форме. При рассмотрении вопросов, отнесенных к иным видам конфиденциальной информации, участники совещания должны иметь оформленное в уставленном порядке решение руководителя предприятия о допуск данной категории (данному виду) информации.

При последовательном рассмотрении вопросов, имеющих различную степень конфиденциальности, к участию в совещании по каждому из рассматриваемых вопросов допускаются лица, имеющие к этому вопросу непосредственное отношение.

Должностное лицо, ответственное за проведение совещания, указанию руководителя предприятия (руководителя подразделения, организующего совещание) формирует список лиц, участвующих в совещании. Список составляется на основании письменных обращений руководителей предприятий, приглашенных участвовать в совещании, и решений руководителей подразделений предприятия-организатора о привлечении к участию в совещании сотрудников этих подразделений.

В списке указывают фамилию, имя, отчество каждого участника, его место работы и должность, номер допуска к сведениям, составляющим государственную тайну, или номер решения руководителя о допуске к иной конфиденциальной информации, и мера вопросов совещания, к обсуждению которых допущен участник[1]. При необходимости в списке могут указываться и другие сведения.

Подготовленный список участников согласовывается с режимно-секретным подразделением (службой безопасности) предприятия-организатора совещания и утверждается руководителе этого предприятия, давшим разрешение на проведение совещания. Включенные в список участники совещания проходят в служебные помещения, в которых оно проводится, предъявляя сотрудникам службы охраны (службы безопасности) документ, удостоверяющий личность. Проход участников совещания в эти помещения может быть организован по пропускам, выдаваемым им исключительно на период проведения совещания и отличающимся от других используемых предприятием-организатором пропусков. Участники совещания имеют право посещения только тех служебных помещений, в которых будут обсуждаться вопросы, к которым эти участники имеют непосредственное отношение.

Проверку документов, подтверждающих наличие у участников совещания допуска к сведениям, составляющим государственную тайну, и разрешений на ознакомление с конфиденциальной информацией осуществляет служба безопасности (режимно-секретное подразделение) предприятия-организатора совещания.

Совещания проводятся в служебных помещениях, в которых установленном порядке разрешено обсуждение вопросов конфиденциального характера и выполнены предусмотренные нормативными правовыми актами необходимые организационно-технические мероприятия, предотвращающие утечку защищаемой информации по техническим каналам.

В ходе проведения совещания разрешается использование фото-, кино-, видео- и звукозаписывающей аппаратуры, защита которой обеспечивается в соответствии с требованиями по технической защите информации и противодействию иностранным техническим разведкам.

Проверка служебных помещений на предмет возможности обсуждения в них вопросов конфиденциального характера проводится накануне совещания специально назначаемой комиссией, состоящей из специалистов по технической защите информации и противодействию иностранным техническим разведкам и соответствующих подразделений предприятия-организатора.

1.3 Порядок проведения совещания и использования его материалов.

Непосредственно перед началом совещания его руководитель или должностное лицо, ответственное за его проведение, обязаны проинформировать участников совещания о степени конфиденциальности обсуждаемых вопросов.

В ходе совещания, в том числе и во время перерывов, сотрудник, ответственный за его проведение, совместно со службой безопасности (режимно-секретным подразделением) осуществляет необходимые организационные мероприятия, направленные на исключение утечки конфиденциальной информации.

Во время перерывов в совещании, а также после завершения обсуждения одного вопроса и перехода к обсуждению следующего, сотрудники службы безопасности (службы охраны) организуют контроль посещения служебных помещений, в которых проводится совещание, его участниками в соответствии с утвержденным списком.

На все время проведения совещания запрещается пронос в служебные помещения, в которых оно проводится, индивидуальных видео- и звукозаписывающих устройств, а также средств связи (в том числе мобильных телефонов и приемников персонального вызова). В целях обеспечения их сохранности организуется камера хранения личных вещей участников совещания.

Звуко- и видеозапись, а также кино- и видеосъемка хода совещания проводятся с разрешения руководителя предприятия — организатора совещания только на учтенных в режимно-секретном подразделении (службе безопасности) носителях. При этом должны соблюдаться требования по защите информации.

Независимо от степени конфиденциальности рассматриваемых на совещании вопросов, участникам совещания не разрешается:

- информировать о факте, месте, времени проведения совещания, повестке дня, рассматриваемых вопросах и ходе их обсуждения любых лиц, не принимающих участия в совещании и не имеющих к нему непосредственного отношения;

- в ходе совещания производить выписки из документов и иных носителей конфиденциальной информации, используемых при обсуждении, на неучтенные в установленном порядке носители (отдельные листы бумаги и т.п.);

- обсуждать вопросы, вынесенные на совещание, в местах общего пользования во время перерывов в совещании и после его завершения;

- в ходе проведения совещания расширять объем конфиденциальной информации, используемой в выступлениях, а также при обмене мнениями и обсуждении рассматриваемых вопросов.

Носители конфиденциальной информации, содержащие материалы совещания, выдаются режимно-секретным подразделением (службой безопасности) участникам совещания под расписку, а после окончания совещания возвращаются. Контроль своевременного возврата этих носителей осуществляют сотрудники указанных подразделений.

Для записи хода совещания и обсуждаемых вопросов его участникам в установленном порядке выдаются рабочие тетради или рабочие блокноты, учтенные в службе безопасности (режимно-секретном подразделении) и имеющие соответствующий гриф секретности (конфиденциальности). Эти рабочие тетради (блокноты) по окончании совещания возвращаются в режимно-секретное подразделение (службу безопасности).

При необходимости они могут быть секретной (конфиденциальной) почтой направлены для дальнейшего хранения и использования в организации, представители которых производили в них записи на совещании.

Итоговые документы совещания, а также материалы выступлений участников, в том числе и оформленные в электронном виде, в установленном порядке высылаются в организации, направлявшие на совещание своих представителей, а также в вышестоящие органы государственной власти (организации).

Перечень организаций, которым необходимо направить материалы совещания, определяет руководитель предприятия-организатора. В необходимых случаях этот перечень согласовывается с руководителями организаций, представители которых принимали участие в совещании.

Лицам, принимавшим участие в совещании, без письменного разрешения предприятия — организатора совещания запрещается использовать материалы совещания и его результаты при взаимодействии (проведении работ, переписке) с организациями, представители которых на него не приглашались.

Службой безопасности предприятия (режимно-секретным подразделением) проводится постоянный анализ возможных каналов утечки конфиденциальной информации при проведении совещаний на территории предприятия и, по решению руководителя предприятия (его заместителя), принимаются дополнительные меры, направленные на повышение эффективности защиты информации.

ГЛАВА 2. МОДЕЛИРОВАНИЕ ОБЪЕКТА ЗАЩИТЫ

2.1 Характеристики объекта защиты

Объект защиты – помещение, размером 15х15м, высотой 3 м, расположенное на третьем (последнем) этаже здания. Здание огорожено и находится в контролируемой зоне, т.к. имеется пункт охраны. В помещении проводятся переговоры секретного характера.

Доступ в помещение имеют только сотрудники организации, имеющие соответствующий уровень допуска.

В помещении циркулирует семантическая речевая информация, источниками которой могут быть:

- руководитель организации;

- другие должностные лица организации;

- представители организаций, с которыми проходят переговоры;

- технические средства обработки и хранения информации;

- технические средства передачи информации.

Источники информации располагаются на столах помещения, в книжных шкафах, в сейфе, на компьютерах, на экранах мониторов, на экране видеопроектора.

Помещение оснащено одним ПЭВМ, одним принтером и одним сканером. Также имеются радиоприемник, телевизор и другие бытовые радиосредства. В помещении осуществляется радиотрансляция, телефонные переговоры проходят по четырем телефонам (1 ГТС, 3 ВСС).

Сверху от данного помещения располагается кладовая комната данной организации, снизу – помещение неизвестной организации, слева – архив, справа – отдел информационной безопасности.

В помещении два пластиковых окна, размером 3х1,5 м, одна деревянная не звукоизоляционная дверь, размером 0,95х2,05 м. Одно окно выходит во двор, другое – на улицу, дверь выходит в приемную комнату. Трубы отопления выходят в правую стену помещения. В помещении одна фаза электропитания 220В, имеется заземление, расчетная нагрузка электропотребления – 10 кВт. Наружные стены в помещении бетонные, толщиной 0,8 м, внутренние стены толщиной 0,6 м.

Рисунок 1 – схема расположения здания [3], [4], [5], [6]

Рисунок 2 – план защищаемого помещения [3], [4], [5], [6]

Рисунок 2 – план защищаемого помещения [3], [4], [5], [6]

Рисунок 3 – Размещение защищаемого помещения относительно этажей [3], [4], [5], [6]

Рисунок 4 – схема прокладки линий пожарно-охранной сигнализации и линий телефонной связи [3], [4], [5], [6]

Рисунок 5 – схема розеточной и осветительной сети [3], [4], [5], [6]

2.2 Возможные каналы утечки информации

В работе рассматриваются следующие источники информации:

- руководитель организации;

- должностные лица организации;

- представители других организаций, с которыми проводятся переговоры;

- технические средства обработки и хранения информации (в данном помещении такими средствами являются ПЭВМ и машинные носители информации);

- технические средства передачи информации (в данном помещении такими средствами являются телефоны ГТС и ВСС).

В таблицах 1,2,3,4,5 приведены каналы утечки информации для каждого источника информации.

Таблица 1 – Каналы утечки информации для руководителя организации

|

Канал утечки информации |

Угроза |

|

Акустический |

|

|

Оптический |

|

|

Радиоэлектронный |

|

|

Вещественный |

|

Таблица 2 - Каналы утечки информации для должностных лиц организации

|

Канал утечки информации |

Угроза |

|

1 |

2 |

|

Акустический |

|

|

Оптический |

|

|

Радиоэлектронный |

|

|

Радиоэлектронный |

Съем информации с помощью радио-закладок. |

|

Вещественный |

|

Таблица 3 - Каналы утечки информации для представителей других организаций

|

Канал утечки информации |

Угроза |

|

Акустический |

|

|

Оптический |

|

|

Радиоэлектронный |

|

|

Вещественный |

|

Таблица 4 - Каналы утечки информации для технических средств обработки и хранения информации

|

Канал утечки информации |

Угроза |

|

1 |

2 |

|

Оптический |

|

|

Радиоэлектронный |

|

|

Вещественный |

|

Таблица 5 - Каналы утечки информации для технических средств передачи информации

|

Канал утечки информации |

Угроза |

|

Акустический |

|

|

Радиоэлектронный |

|

|

Вещественный |

|

Таким образом, основываясь на данных в таблицах 1,2,3,4,5, можно сделать вывод, что основными угрозами утечки информации, циркулирующей в рассматриваемом помещении, являются:

- утечка информации через вентиляционное отверстие;

- утечка информации через дверь;

- утечка информации через строительные конструкции и инженерно-технические системы (выходящая за пределы контролируемой зоны система отопления, пол, потолок, стены, окна, дверь);

- съем информации через окна с помощью направленного микрофона или лазера;

- прослушивание телефонных переговоров;

- съем акустической информации (чтение по губам);

- съем информации с помощью видео-закладок;

- электромагнитные излучения проводных линий 220 B, выходящие за пределы контролируемой зоны;

- утечка информации за счет ПЭМИ;

- электромагнитные излучения проводных слаботочных линий передачи информации, выходящих за пределы контролируемой зоны;

- высокочастотный канал утечки в бытовых радиосредствах;

- съем информации с помощью радио-закладок;

- утечка информации через обслуживающий персонал;

- неправильная утилизация технических средств передачи, обработки и хранения информации.

2.3 Утечка информации через строительные конструкции и инженерно-технические системы

Для обеспечения защиты помещения от данной угрозы можно применить как метод пассивной защиты (звукопоглощающие материалы), так и активной (система вибро-акустической защиты).

В случае применения пассивного метода, его стоимость будет составлять 217800 руб. (440 руб. – цена за 1м2 материала, 495 м2 = 225*2+15*3 – площадь, которую необходимо защитить, 440*495 = 217800 руб.) [10].

В случае использования активного метода защиты необходимо применять для этого сертифицированные средства защиты [2].

Если использовать систему вибро-акустической защиты «Соната-АВ» 3М, то она обойдется в 103840 руб. (генераторный блок – 21240 руб., вибро-излучатель 35 шт. – 82600 руб. (35*2360)). Количество датчиков рассчитывалось следующим образом:

- на каждую створку окна – 1 излучатель (2 окна, каждое с четырьмя створками; итого – 8 шт.);

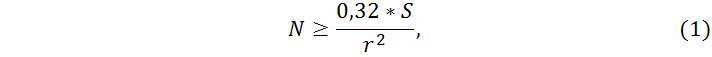

- на пол и потолок по формуле (1).

где S- защищаемая площадь;

r – радиус подавления вибро-излучателя [8], [9].

Один вибро-излучатель ставится на 15-25 м2, значит, в среднем его радиус подавления равен 2,5 м:

S = *r2

20 = 3,14*2,52

Пол и потолок имеют площадь 225 м2.

= 12 штук.

= 12 штук.

Левая стена имеет площадь 45 м2.

= 3 штук.

= 3 штук.

Итого, 8+12*2+3 = 35 штук.

2.4 Прослушивание телефонных переговоров

Так как телефонный аппарат является средством передачи информации, то необходимо применять для их защиты сертифицированные средства [2].

Для этого можно использовать устройство контроля и защиты телефонных линий "Сигнал-3". Но сертификат на данное устройство в данный момент переоформляется, а другие сертифицированные средства защиты обнаружены не были. Значит, защита от утечки информации с помощью данной угрозы реализуется с помощью организационных мероприятий – не осуществлять передачу секретной информации по телефонным аппаратам.

2.5 Съем информации за счет электромагнитных излучений проводных линий 220 B, выходящих за пределы контролируемой зоны

Для защиты от утечки информации за счет электромагнитных излучений проводных линий 220В можно использовать экранирование или сетевой фильтр ФСПК-40.

Для того, чтобы обеспечить пассивную защиту необходимо приобрести соответствующие экранированные кабели. Цена за 1 км такого кабеля составляет 5903 руб. В помещении необходимо 200м экранированного кабеля. Значит, 5903/5=1181 руб. Услуги электромонтажа составляют 100 руб./м. Итого, стоимость работ и кабелей составит 100*200+1181=21282руб [11], [12].

Применение активного метода защиты обойдется в 50 000 руб.

В помещении имеются следующие ОТСС и ВТСС:

- 1 ПЭВМ (0,5кВт);

- видеопроектор (0,2 кВт);

- радиоприемник (0,01 кВт);

- телевизор (0,4кВт);

- принтер (0,1кВт);

- сканер(0,1кВт).

Общая потребляемая мощность всех приборов:

0,5+0,2+0,01+0,4+0,1+0,1=1,31 кВт.

Максимальная мощность нагрузки сетевого фильтра, подключаемой через изделие, составляет 8,8кВт.

Следовательно, применение активной защиты будет оптимальным решением.

Таблица 6 - Модель защиты помещения

|

Наименование угрозы |

Способы предотвращения угрозы |

Средства предотвращения угрозы |

Практическая реализация предотвращения угрозы |

|

1 |

2 |

3 |

4 |

|

Утечка информации через вентиляционное отверстие |

Установка средств активной защиты |

Аудио-излучатели |

Аудио-излучатель АИ-65 (1 шт. – в вентиляционное отверстие) |

|

Утечка информации через дверь |

Применение средств активной защиты, организационные меры |

Вибро-излучатель, во время переговоров в приемной не должны находиться посторонние лица и дверь должна быть закрыта. |

Вибро-излучатель ВИ-45 (1 шт.-на дверь) |

|

Утечка информации через строительные конструкции и инженерно-технические системы (выходящая за пределы КЗ система отопления, пол, потолок, стены, окна, дверь) |

Установка средств активной защиты, организационные меры |

Система вибро-акустической защиты, во время переговоров в отделе ИБ должен находиться один сотрудник отдела |

Система виброакустической защиты «Соната-АВ» 3М: генераторный блок (1 шт.);вибро-излучатель ВИ-65 (35 шт.) |

|

Съем информации через окна с помощью направленного микрофона или лазера |

Установка средств активной защиты |

Система вибро-акустической защиты |

Система виброакустической защиты «Соната-АВ» 3М: вибро-излучатель ВИ-65 (8 шт. на окна) |

|

Прослушивание телефонных переговоров |

Организационные меры |

Не передавать секретную информацию по телефону |

|

|

Оптический съем акустической информации (чтение по губам) |

Использование средств пассивной защиты |

Жалюзи на окнах |

Вертикальные жалюзи (2 шт. – на 2 окна) |

|

Съем информации с помощью видео-закладок |

Проверка наличия скрытых видеокамер перед проведением переговоров |

Обнаружитель скрытых видеокамер |

Обнаружитель скрытых видеокамер "LD B1" |

|

Съем информации за счет электромагнитных излучений проводных линий 220 B, выходящих за пределы КЗ |

Установка средств пассивной защиты, организационные меры |

Установка сетевого помехоподавляющего фильтра |

Фильтр сетевой помехоподавляющий ФСПК-40 |

|

Съем информации за счет ПЭМИ |

Установка средств активной защиты |

Установка средства защиты от ПЭМИ |

Устройство комбинированной защиты от ПЭМИ + от наводок на ВТСС и их линии + от наводок на линии электропитания и заземления «Соната- РК1» |

|

Съем информации за счет электромагнитных излучений проводных слаботочных линий передачи информации, выходящих за пределы контролируемой зоны |

Установка средств активной защиты |

Защита слаботочных линий от утечки за счет акустоэлектри- ческих преобразований и ВЧ-навязывания по телефонным линиям и по линиям систем оповещения и сигнализации |

Блок питания «Соната-ИП1» Размыкатель телефонной линии «Соната-ВК1» Размыкатель линий оповещения и сигнализации «Соната-ВК2» |

|

Высокочастотный канал утечки в бытовых радиосредствах |

Установка средств активной защиты |

Установка средства защиты от наводок на ВТСС и их линии |

Устройство комбинированной защиты от ПЭМИ + от наводок на ВТСС и их линии + от наводок на линии электропитания и заземления «Соната- РК1» Сетевой фильтр DEFENDER ES 5M |

|

Съем информации с помощью радио-закладок |

Поиск радио-закладок |

Использование поискового приемника (индикатора поля) |

Индикатор поля RAKSA-120 |

|

Утечка информации через обслуживающий персонал |

Использование программно-аппаратных средств защиты, видеонаблюдения помещения |

СКУД, система видеонаблюдения |

Комплект автономной системы контроля доступа для офиса "БАЗА" Комплект видеонаблюдения на 4 видео камеры-Эконом. |

|

Неправильная утилизация технических средств передачи, обработки и хранения информации |

Использование средств утилизации, организационные меры |

Шредер для магнитных носителей, для бумажных носителей |

Шредер ЕВА 1121 С |

Таблица 7 - Спецификация

|

Наименование оборудования |

Цена за единицу оборудования (р.) |

Необходимое количество (шт.) |

Общая стоимость (р.) |

|

1 |

2 |

3 |

4 |

|

Генераторный блок «Соната-АВ» 3М |

21 240 |

1 |

21 240 |

|

Аудио-излучатель АИ-65 |

2 360 |

1 |

2 360 |

|

Вибро-излучатель ВИ-65 |

2 360 |

36 |

84 960 |

|

Вертикальные жалюзи |

380 руб/кв.м |

4,5 кв.м*2 |

3 420 |

|

Обнаружитель скрытых видеокамер "LD B1" |

2 685 |

1 |

2 685 |

|

Устройство комбинированной защиты «Соната- РК1» |

18 880 |

1 |

18 880 |

|

Сетевой фильтр DEFENDER ES 5M |

555 |

1 |

555 |

|

Сетевой помехоподавляющий фильтр ФСПК-40 |

50 000 |

1 |

50 000 |

|

Блок питания «Соната-ИП1» |

11 800 |

1 |

11 800 |

|

Размыкатель линий оповещения и сигнализации «Соната-ВК2» |

3 540 |

2 |

7 080 |

|

Размыкатель телефонной линии «Соната-ВК1» |

3 540 |

4 |

14 160 |

|

Индикатор поля RAKSA-120 |

20 000 |

1 |

20 000 |

|

Комплект автономной системы контроля доступа для офиса "БАЗА" |

8 500 |

1 |

8 500 |

|

Комплект видеонаблюдения на 4 видео камеры-Эконом. |

13 900 |

1 |

13 900 |

|

Шредер ЕВА 1121 С |

15 658 |

1 |

15 658 |

|

Непредвиденные расходы |

10 000 |

||

|

Итого: |

285 225 руб. |

||

Таблица 8 - Смета

|

Вид работы |

Стоимость (руб.) |

|

Установка жалюзи |

1 000 |

|

Аттестация помещения |

200 000 |

|

Итого: |

201 000 |

Установка и настройка средств защиты, не указанных в смете, осуществляется сотрудниками отдела информационной безопасности данной организации.

ЗАКЛЮЧЕНИЕ

В ходе выполнения данного курсового проекта был описан процесс защиты переговоров и совещаний от утечек информации, был смоделирован объект защиты – защищаемое помещение. Исходя из особенностей обрабатываемой информации и ее источников, особенностей помещения и его размещения, были сформированы возможные каналы утечки информации. После этого, был разработан проект защиты смоделированного объекта с составлением спецификации и сметы работ по установке необходимых средств защиты.

При выполнении данного курсового проекта удалось научиться самостоятельно искать информацию по проектированию модели защиты объекта. Также удалось проанализировать рынок имеющихся современных средств защиты и выбрать наиболее подходящие решения для своего объекта защиты.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Андрианов В.В. Обеспечение информационной безопасности бизнеса

- Положение по аттестации объектов информатизации по требованиям безопасности информации. Утверждено председателем Государственной технической комиссии при Президенте Российской Федерации 25 ноября 1994г.

- Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К).

- ГОСТ РД 78.36.002 – 99. Технические средства систем безопасности объектов. Обозначения условные графические элементов систем.

- ГОСТ 2.732-68 ЕСКД. Обозначения условные графические в схемах. Источники света.

- ГОСТ 21.406-88. Система проектной документации для строительства. Проводные средства связи. Обозначения условные графические на схемах и планах.

- ГОСТ 21.614-88. Изображения условные графические электрооборудования и проводок на планах.

- Государственный реестр сертифицированных средств защиты информации ФСТЭК России.

- Хорев А.А. Система виброакустической маскировки.

- Научно-производственное объединение «АННА» [Электронный ресурс] URL: http://www.npoanna.ru.

- Поставщик звукопоглощающего материала ООО «ГермесТрейд» [Электронный ресурс] URL: http://germes-nsk.ru/p4336439-bitoplast-gold.html.

- Поставки оборудования для систем безопасности «Аврора» [Электронный ресурс] URL: http://www.a383.ru/catalog/144-758.

- Компания «Супер Мастер» - услуги электромонтажа [Электронный ресурс] URL:http://super-master-nsk.ru/uslugi-i-ceny.

- Системы видеонаблюдения «ControlX» [Электронный ресурс] URL:http://controlx.ru/analogovoe-videonablyudenie/komplekty-videonablyudeniya/komplekt-videonablyudeniya-na-8-video-kamer-ekonom-detail.html.

- Технические средства безопасности «Группа СТ»: разработка, производство, поставка, сервис [Электронный ресурс] URL: http://spymarket.com/catalog/product/raksa120.htm.

- ООО «Интернет-магазин Питер-инновация» [Электронный ресурс] URL: http://www.sec-stealth.ru/show_obnaruzhitel-skritih-videokamer-LD-B1_big.php.

- Интернет-магазин систем безопасности «Моя крепость» [Электронный ресурс] URL: http://mykrep.ru/skd1/komplekt-avtonomnoy-sistemy-kontrolya-dostupa-dlya-ofisa-baza.

- Компания «Сюртель» [Электронный ресурс] URL: http://suritel.ru/cgi-bin/view.pl?cid=1187156006&ProdId=pr15009.

ПРИЛОЖЕНИЕ 1 Характеристики средств защиты информации

Соната-АВ модель 3М

Система виброакустической и акустической защиты "Соната-АВ" модель 3М, предназначена для активной защиты речевой информации в выделенных (защищаемых) помещениях, от утечки по акустическим и виброакустическим каналам.

Сертификат ФСТЭК удостоверяет, что система виброакустической и акустической защиты "Соната-АВ" модель 3М, разработанная и производимая ЗАО "Анна", является техническим средством защиты акустической речевой информации, обрабатываемой в выделенных помещениях до 1 категории включительно, от утечки по акустическому и виброакустическому каналам [7], [9].

Таблица 9 - Основные технические характеристики генераторных блоков

|

Параметр |

Значение |

|

Модель 3М |

|

|

Полоса генерируемых частот |

90 – 11 200 Гц(7 октав) |

|

Количество независимых каналов 1) |

3 (2 вибро + 1 аудио) |

|

Максимальное 2) количество одновременно подключаемых: |

|

|

- аудиоизлучателей |

5 |

|

- виброизлучателей |

30 (15+15) |

|

- легких виброизлучателей |

30 (15+15) |

|

Регулировка уровня шумового сигнала |

в каждом канале |

|

Регулировка спектра шумового сигнала |

в каждом канале |

|

Входа ДУ (интерфейс) |

"Сухой" НР контакт |

|

Электропитание изделия |

сеть ~220 В / 50 Гц |

|

Габариты блока |

142х60х167 мм |

|

Вес блока |

0,6 кг |

|

Условия эксплуатации: - температура окружающей среды - относительная влажность воздуха |

от 5 до 40°С до 70 % при t = 25° С |

|

Продолжительность непрерывной работы Изделия, не менее |

24 час |

Излучатели:

- аудиоизлучатели АИ-65;

- "тяжелые" виброизлучатели ВИ-45;

являются элементами аппаратуры "Соната АВ" модели 3М и рассчитаны на подключение к входящим в ее состав генераторным блокам.

Назначение излучателей:

Аудиоизлучатели АИ-65 являются специализированными электроакустическими преобразователями и предназначены для возбуждения акустического шума [9]. Конструкция и размеры аудиоизлучателей АИ-65 и элементов их крепления оптимизированы для его установки:

- в надпотолочном пространстве;

- в вентиляционных каналах;

- дверных тамбурах.

Виброизлучатели ВИ-45 являются специализированными электроакустическими преобразователями повышенной мощности и предназначены для возбуждения шумовых вибраций в массивных конструкциях защищаемого помещения, обеспечивая при этом приемлемый уровень мешающего акустического шума [9].

Таблица 10 - Основные технические характеристики излучателей

|

Параметр |

АИ-65 |

ВИ-45 |

|

Полоса воспроизводимых частот (не менее) |

175 – 5 600 Гц (5 октав) *) |

|

|

Размах напряжения входного сигнала |

не более 1 В |

не более 60 В |

|

Активное сопротивление |

8 Ом |

|

|

Эквивалентная емкость |

- |

6 нФ |

|

Продолжительность непрерывной работы изделия |

не ограничена |

|

|

Вес Изделия |

0,12 кг |

0,21 кг |

Устройство комбинированной защиты от ПЭМИ + от наводок на ВТСС и их линии + от наводок на линии электропитания и заземления «Соната- РК1»

Устройства комбинированной защиты "Соната-РК1" предназначено для защиты информации, обрабатываемой основными техническими средствами и системами до 1-йкатегории включительно, от утечки за счет ПЭМИН путем постановки маскирующих помех в линиях электропитания и заземления, а также путем пространственного зашумления и частичного поглощения информативных сигналов, распространяющихся по линиям электропитания и заземления.

Особенности конструкции устройства "Соната-РК1" позволяют получать эффективное и недорогое решение задачи комплексной защиты ("ПЭМИ + наводки на ВТСС и их линии + наводки на линии электропитания и заземления") объекта вычислительной техники, состоящего из одиночного средства вычислительной техники в ситуациях, когда остро стоит проблема помех, создаваемых генераторами маскирующего шума.

Таблица 11 - Характеристики оборудования «Соната-РК1»

|

Параметр |

Значение |

|

Диапазон генерируемых частот |

0,01…1000 МГц |

|

Спектральная плотность мощности радиоизлучения, дБ относительно 1 мкВ/м/√кГц , на расстоянии 1 м не менее - в полосе 0,1 … 0,3 МГц - в полосе 0,3 … 30 МГц - в полосе 30 … 300 МГц - в полосе 300 … 1000 МГц |

60 50 45 30 |

|

Спектральная плотность напряжения шумов на нагрузке 3 Ом, дБ относительно 1 мкВ/√кГц, не менее: - в полосе 0,01 … 0,15 МГц - в полосе 0,15 … 30 МГц - в полосе 30 МГц … 1000 МГц |

35 50 35 |

|

Диапазон плавного регулирование уровня шума на выходе устройства, не менее, дБ: - в полосе "А" (ориентировочно 0,01 … 1,5 МГц) - в полосе "B" (ориентировочно 0,1 … 30 МГц) - в полосе "C" (ориентировочно 30 … 1000 МГц) |

15 10 10 |

|

Коэффициент направленного действия в горизонтальной плоскости, не более *) |

4 |

|

Коэффициент качества шума, не менее |

0,8 |

|

Коэффициент межспектральных корреляционных связей шума, не более |

2 |

|

Максимальная мощность нагрузки, подключаемой через изделие. |

1 кВт |

|

Электропитание изделия |

сеть ~220В / 50 Гц |

|

Мощность потребляемая от сети, Вт, не более |

10 |

|

Габаритные размеры |

142 х 60 х 167 мм |

|

Продолжительность непрерывной работы, не менее |

24 ч |

Фильтр сетевой помехоподавляющий ФСПК-40

Сетевой фильтр для защиты информации от утечки по однофазным двухпроводным сетям электропитания и подавления напряжений внешних помех питающей сети с максимальным рабочим током 40 А. Имеет сертификат ФСТЭК [17].

Таблица 12 – Характеристики сетевого фильтра ФСПК-40

|

напряжение питающей сети частотой 50 Гц |

220 В |

|

частотный диапазон подавленияпомех |

0,15 - 1000 МГц |

|

максимальный рабочий ток |

40 А |

|

величина вносимого затухания по напряжению |

более 60 дБ |

|

количество фильтруемых проводов |

2 (фаза, нуль) |

|

габаритные размеры корпуса |

600 х 234 х 92 мм |

|

масса |

10 кг |

Соната-ВК2

Размыкатели слаботочных линий «Соната-ВК2» предназначены для защиты информации от утечки по телефонным линиям, по соединительным линиям систем оповещения и сигнализации [7], [9].

Таблица 13 - Основные технические характеристики размыкателей «Соната-ВК2»

|

Параметр |

Соната-ВК2 |

|

|

Затухание сигнала в полосе частот, не менее |

от 150Гц до 150кГц |

60 дБ |

|

от 150кГц до 2МГц |

40 дБ |

|

|

от 2МГц до 10МГц |

30 дБ |

|

|

Контактное сопротивление, не более |

200 Ом |

|

|

Проводность линии |

4-х |

|

|

Параметры коммутируемой линии |

Коммутируемое напряжение/сила тока/мощность, не более – 125В/2А/30Вт(30В*А) |

|

|

Виды индикации (отображаемая информация) |

Световая: "Защита включена" и "Защита выключена" |

|

|

Блок питания и управления |

"Соната-ИП3" или "Соната-ИП1" |

|

|

Напряжение питания |

12 ± 2 В |

|

|

Ток потребления, не более |

60 мА |

|

|

Габариты Изделия, не более |

69х67х31 мм |

|

|

Вес Изделия, не более |

0,05 кг |

|

|

Продолжительность непрерывной работы, не менее |

8ч |

|

|

Условия эксплуатации: – температура окружающей среды – относительная влажность воздуха |

+5ºС ... +40ºС до 80% при температуре +25ºС |

|

Обнаружитель скрытых видеокамер "LD B1"

Недорогой обнаружитель скрытых видеокамер, от аналогов отличается солидным радиусом действия (до 10 метров) и высокой эффективностью поиска [15]. За считанные минуты выявляет даже тщательно замаскированные видеокамеры любого типа, независимо от того включены они или выключены, по бликам от их объективов. Малый вес и компактные размеры делают детектор исключительно удобным в работе.

Чтобы просканировать помещение на предмет наличия скрытых видеокамер, достаточно включить прибор и осмотреть максимум его пространства сквозь экран объектива. Выявление видеокамер любого типа можно безошибочно определить по характерным световым бликам, имеющим вид ярких световых пятен. Даже тщательно закамуфлированные видеокамеры будут безошибочно обнаружены.

Таблица 15 - Характеристики оборудования «LD B1»

|

Параметр |

Значение |

|

Питание |

от встроенного LI-ON аккумулятора |

|

Время автономной работы, ч |

2,5-3 |

|

Количество режимов |

5 |

|

Максимальная дальность выявления скрытых видеокамер, м |

10 |

|

Диапазон рабочих температур |

от -10 до +55 °С |

|

Масса, кг, не более |

0,07 |

|

Габариты, мм |

60 х 45 х 14 |

Комплект автономной системы контроля доступа для офиса "БАЗА"

Недорогая и надежная система контроля доступа для офиса [16]. Быстрое открывание двери, низкий износ при интенсивном использовании.

Данная СКД для офиса отличается надежностью, устойчивостью к износу, простотой монтажа и невысокой ценой.

СКД работает на бесконтактных картах EM Marine. Считыватель совмещен с контроллером, что удешевляет и облегчает монтаж системы. В комплект входит удобный и оригинальный электромеханический замок высокой надежности и небольших габаритов, а также доводчик.

Таблица 16 - Характеристики и комплектация системы контроля доступа «БАЗА»

|

Устройство |

Количество |

Ед.измерения |

|

Замок электромеханический ПРОМИКС Шериф-1 Лайт (нормально открытый), цвет белый |

1 |

шт |

|

Доводчик NOTEDO DC-040, «белый» |

1 |

шт |

|

Считыватель IRON LOGIC Matrix II K Считыватель Matrix II K Изделие вместило в себя все возможности контроллера и считывателя в одном корпусе. Модель Matrix-IIk идеально подойдет в случаях, где нет необходимости устанавливать контроллер отдельно от считывателя. Предназначен для управления электромагнитными и электромеханическими замками. |

1 |

шт |

|

Кнопка выхода J-Lock SS-075J |

1 |

шт |

|

Источник питания ТЕЛЕИНФОРМСВЯЗЬ БП-1А-М |

1 |

шт |

|

Карта EM-Marine тонкая, номерная |

10 |

шт |

|

Кабель сигнальный RAMCRO AS-006 |

10 |

м |

Индикатор поля RAKSA-120

Индикатор поля RAKSA-120 предназначен для обнаружения в ближней зоне и определения местоположения радиопередающих устройств, использующихся для негласного съема аудио - и видеоинформации [13]. Работа с индикатором не требует специальной подготовки.

Индикатор поля RAKSA-120 позволяет обнаруживать:

- сотовые телефоны стандартов:

- GSM 850 / 900E / 1800 / 1900,

- UMTS 850 / 900 / 1800 / 1900 / 2100,

- CDMA 450 (A-H) / 800 / 1900;

- беспроводные телефоны стандарта DECT;

- устройства Bluetooth и Wi-Fi;

- беспроводные видеокамеры;

- радиопередатчики с аналоговой модуляцией (АМ, ЧМ, ФМ);

- радиопередатчики с цифровой модуляцией и непрерывной несущей (FSK, PSK и др.);

- радиопередатчики с широкополосной модуляцией с полосой до 10 МГц.

Индикатор может работать в режиме охраны, который предназначен для постоянного слежения за обнаруженными аналоговыми и цифровыми радиосигналами в автоматическом режиме (без участия оператора) и тревожной сигнализации в случае появления опасного радиосигнала, т.е. радиосигнала с уровнем, превышающим установленный порог. Режим охраны используется в тех случаях, когда первоначально источник опасного радиосигнала отсутствует или не активен. Информация о событиях тревоги сохраняется в журнале.

Шредер ЕВА 1121 С

Шредер ЕВА 1121 С удобен для использования несколькими сотрудниками в отдельном кабинете. Отличается небольшими габаритами и бесшумной работой. Снабжен безотказной электронной системой автоматического старта и остановки.

- Разработка информационного сайта

- Разработка сайта по интересам

- Проектирование реализации операций бизнес – процесса («Управление документооборотом»)

- Система защиты информации в банковских системах ( Система информации в банковских системах)

- Виды угроз информационной безопасности Российской Федерации

- ЗАЩИТА СЕТЕВОЙ ИНФРАСТРУКТУРЫ

- Проектирование реализации операций бизнес-процесса «Учет услуг салона красоты»

- Аналитический обзор развития технологий Интернета (Истоки и концепция сети Интернет)

- Проектирование реализации операций бизнес-процесса «Планирование производства» (Обоснование проектных решений)

- Система защиты информации в зарубежных странах.

- Защита сетевой инфраструктуры предприятия (Теоретические и нормативные требования)

- Проектирование реализации операций бизнес-процесса «Управление документооборотом» (Характеристика комплекса задач)