"Защита информации в процессе переговоров и совещаний"

Содержание:

ВВЕДЕНИЕ

Организация проведения любого мероприятия, в том числе совещаний и переговоров, связана с его подготовкой. Не существует единых безошибочных правил в этом направлении. Однако рекомендуется следующий вариант схемы такой подготовки: планирование, сбор материала и его обработка, анализ собранного материала и его редактирование.

В процессе подготовки переговоров первоначально необходимо выяснить намерения организации или фирмы, с которой предполагаются переговоры. Если это малоизвестная фирма, то целесообразно получить о ней подробную информацию, чтобы избежать ошибочного выбора партнера или клиента. Подготовительная работа к проведению переговоров предполагает выработку плана переговоров и определение на этой основе дозированного состава ценной информации, которую допускается использовать в общении с участниками переговоров, динамики ее оглашения и условий возникновения в этом рабочей необходимости. Сообщаемые на этом этапе сведения, не должны содержать производственную или коммерческую тайну. Сотрудникам фирмы, участвующим в переговорах, не разрешается использовать в дискуссии конфиденциальную информацию и раскрывать желаемые результаты переговоров, итоги аналогичных переговоров с другими партнерами. В процессе неофициальной части переговоров обсуждение вопросов, связанных с содержанием и ходом дискуссии, не допускается.

Разрешение на проведение конфиденциальных совещаний и переговоров с приглашением представителей других организаций и фирм дает исключительно первый руководитель фирмы. Решение первого руководителя о предстоящем конфиденциальном совещании доводится до сведения секретаря-референта и начальника службы безопасности. В целях дальнейшего контроля подготовки и проведением такого совещания информация об этом решении фиксируется секретарем-референтом в специальной учетной карточке. В этой карточке указываются: наименование совещания или переговоров, дата, время, состав участников по каждому вопросу, лицо, руководитель, ответственный за проведение, ответственный организатор, контрольные отметки, зона сведений о факте проведения, зона сведений по результатам совещания или переговоров.

Вышесказанное и определяет актуальность выбранной темы курсовой работы для исследования «Защита информации в процессе переговоров и совещаний».

Цель исследования состоит в анализе и оценке мероприятий, которые могут обеспечить достойный уровень защиты конфиденциальной информации в ходе проведения переговоров и совещаний делового характера.

Для достижения данной цели необходимо решение следующих задач:

1) Рассмотреть общие положения информационной безопасности при деловых дискуссиях.

2) Оценить угрозы безопасности при проведении переговоров и совещаний.

3) Оценить планирование мероприятий по защите информации на совещаниях.

4) Рассмотреть правила проведения переговоров с целью обеспечения информационной безопасности.

Объектом исследования является обеспечение информационной безопасности в ходе проведения деловых дискуссий и переговоров. Предметом исследования является исследование мер, которые направлены на защиту конфиденциальной информации в ходе деловых дискуссий.

Работа состоит из введения, двух глав («Обоснование необходимости защиты информации при проведении деловых совещаний и переговоров», «Мероприятия по защите информации в ходе деловых дискуссий»), заключения и библиографии.

ГЛАВА 1. Основные требования, предъявляемые к подготовке и проведению совещаний и переговоров по конфиденциальным вопросам

Порядок назначения ответственных лиц и их обязанности по проведению совещаний и переговоров

Подготовку конфиденциального совещания осуществляет организующий его руководитель с привлечением сотрудников фирмы, допущенных к работе с конкретной ценной информацией, составляющей тайну фирмы или ее партнеров. Из числа этих сотрудников назначается ответственный организатор, планирующий и координирующий выполнение подготовительных мероприятий и проведение самого совещания. Этот сотрудник информирует секретаря-референта о ходе подготовки совещания или переговоров. Полученная информация вносится секретарем-референтом в учетную карточку.

Плановые и неплановые конфиденциальные совещания, проходящие без приглашения посторонних лиц, проводятся первым руководителем, его заместителями, ответственными исполнителями (руководителями, главными специалистами) по направлениям работы с обязательным предварительным информированием секретаря-референта. По факту этого сообщения или проведения такого совещания секретарем-референтом заводится учетная карточка. Проведение конфиденциальных совещаний без информирования секретаря-референта не допускается[1].

Доступ сотрудников фирмы на любые конфиденциальные совещания осуществляется на основе действующей в фирме разрешительной системы. Разрешительная (разграничительная) система доступа к информации входит в структуру системы защиты информации и представляет собой совокупность обязательных норм, устанавливаемых первым руководителем или коллективным органом руководства фирмой с целью закрепления за руководителями и сотрудниками права использования для выполнения служебных обязанностей выделенных помещений, рабочих мест, определенного состава документов и ценных сведений.

Приглашение на конфиденциальные совещания лиц, не являющихся сотрудниками фирмы, санкционируется только в случае крайней необходимости их личного участия в обсуждении конкретного вопроса. Присутствие их при обсуждении других вопросов запрещается.

Ответственность за обеспечение защиты ценной информации и сохранение тайны фирмы в ходе совещания несет руководитель, организующий данное совещание. Секретарь-референт оказывает помощь руководителям и совместно со службой безопасности осуществляет контроль за перекрытием возможных организационных и технических каналов утраты информации[2].

Подготовка программы проведения закрытого совещания

Когда совещание уже назначено, составляется план его проведения. Сначала следует определить стоящие перед предпринимателем цели, а затем разрабатывать стратегию их достижения и тактику ведения беседы.

Такой план — это четкая программа действий по подготовке и проведению конкретной беседы. Планирование позволяет смягчить, нейтрализовать влияние неожиданно появившихся новых фактов или непредвиденных обстоятельств на ход беседы.

В план включаются ответственные за выполнение каждого пункта плана и следующие мероприятия по организации безопасности совещания (переговоров):

1. Встреча вместе с клиентом гостей, прибывающих на встречу.

2. Согласование действий основной охраны и телохранителей приглашенных лиц.

3. Охрана одежды, вещей гостей и их машин на прилегающей территории.

4. Предупреждение инцидентов между гостями на встрече.

5. Контроль состояния напитков, закусок и других угощений (для этих целей используют тренированных собак)[3].

6. Выявление подозрительных лиц, находящихся на мероприятии или в смежных помещениях.

7. Зачистка помещений (зала переговоров и смежных комнат) перед проведением переговоров на предмет извлечения подслушивающих и взрывных устройств.

8. Установление постов по фиксации и наблюдению за лицами:

а) приходящими на деловой прием или встречу со свертками, с портфелями и т. д.;

б) приносящими на мероприятие аудио- или видеоаппаратуру;

в) которые приходят на деловой прием или на встречу на непродолжительное время или неожиданно уходят с мероприятия.

9. Недопущение прослушивания разговоров организаторов мероприятия и гостей в помещениях и по телефону.

10. Разработка запасных вариантов проведения переговоров (на частной квартире, в гостинице, в автомобиле, на катере, в бане (сауне) и т. п.

В процессе подготовки конфиденциального совещания составляются программа проведения совещания, повестка дня, информационные материалы, проекты решений и список участников совещания по каждому вопросу повестки дня. Все документы, составляемые в процессе подготовки конфиденциального совещания, должны иметь гриф «Конфиденциально», изготовляться и издаваться в соответствии с требованиями инструкции по обработке и хранению конфиденциальных документов. Документы (в том числе проекты договоров, контрактов и др.), предназначенные для раздачи участникам совещания, не должны содержать конфиденциальные сведения. Эта информация сообщается участникам совещания устно при обсуждении конкретного вопроса[4].

Цифровые значения наиболее ценной информации (технические и технологические параметры, суммы, проценты, сроки, объемы и т.п.) в проектах решений и других документах не указываются или фиксируются в качестве общепринятого значения, характерного для сделок подобного рода и являющегося стартовой величиной при обсуждении[5].

Следует отметить, что в проектах не должно быть обоснований в развернутом виде предоставляемых бонусов, скидок и льгот, если они касаются определенной категории клиентов. Также следует избегать развернутой информации, если какой-то клиент был лишен льготы. Если определенные виды документов раздаются участникам совещания или переговоров, то они не должны быть под грифом «Конфиденциально» или, тем более, «Секретно».

Таким образом, в заключении раздела можно сделать следующие выводы:

- были рассмотрены основные положения информационной безопасности при осуществлении и проведении переговоров и совещаний.

- причины, по которым конфиденциальная информация в ходе переговоров может разглашаться, банальные и общеизвестные.

1) слабое знание сотрудниками состава ценной информации и требований по ее защите,

2) умышленное невыполнение этих требований, провоцированные и не совсем спровоцированные ошибки сотрудников,

3) отсутствие контроля издания рекламной и рекламно-выставочной продукции и др.

- существует определенный порядок проведения совещания или переговоров с использованием конфиденциальной информации. Данный организатор в установленной форме должен проинформировать референта о том, что готовится переговоры или совещание. Информация, которая получена от данного ответственного лица, фиксируется в учетной карточке данного лица.

Подготовку конфиденциального совещания осуществляет организующий его руководитель с привлечением сотрудников фирмы, допущенных к работе с конкретной ценной информацией, составляющей тайну фирмы или ее партнеров.

- участие в переговорах с конфиденциальной информацией лиц, не работающих на данном предприятии, допускается только в случаях, если этого требует экономическая целесообразность и производственная необходимость.

Угрозы безопасности при проведении переговоров и совещаний

Переговоры и совещания являются одним из важнейших источников информации. Более того, информация, которая представляется в них, имеет не только конфиденциальный характер, но и жизненно важный характер для существования предприятия в целом. Ведь именно в ходе переговоров и совещаний обсуждается информация о новых технологиях, о стратегиях и направлениях развития, о финансовых показателях, а также о многом другом, что представляет для предприятия определенную ценность.

В ходе переговоров и совещаний анализируются достижения предприятия, а также составляется дальнейший план работ. Присутствие посторонних людей на совещании, отсутствие разъяснения важности и ценности информации приводит к тому, что коммерческая тайна предприятия ставится под угрозу.

Рассмотрим, каковы основные угрозы безопасности информации при проведении совещаний и переговоров.

Акустический канал утечки информации состоит из трех составляющих:

— источник опасного сигнала,

— физической среды его распространения (воздух, вода, земля, строительные и другие конструкции)

— и технического средства его приема, определяющих физический путь, по которому злоумышленник обеспечивает ее несанкционированное получение[6].

Следует отметить, что средством перехвата акустической информации, данным природой является человеческое ухо, возможности которого можно существенно улучшить за счет различных технических средств и решений.

Акустический канал утечки конфиденциальной информации может быть сформирован за счет того, что злоумышленник использует технические средства таким образом, чтобы преобразовать конфиденциальную информацию для оптимальной ее передачи через акустический канал утечки информации[7].

Доступ к конфиденциальной информации объекта может быть осуществлен за счет съема этой информации в отраженном сигнале. При этом выбор параметров облучаемого сигнала (вид модуляции, частоту, мощность) злоумышленник выбирает, исходя из условий оптимального получения необходимой информации.

Конфиденциальная информация может быть также получена следующим образом: изучается. Каким образом, она воздействует на физическое поле, ее окружающее. В таком случае, источником конфиденциальной информации является порядок изменения данных физических полей. Например, речь идет об изменении магнитного и электромагнитного поля, а также объектов, которые изменяют свои свойства при перемещении данного магнитного или электромагнитного поля.

В энергетических условиях приема опасного сигнала в ряде случаев учитываются также условия взаимного расположения источника конфиденциальной информации и технического средства ее приема, например, совпадение или несовпадение максимумов диаграмм направленности антенных устройств источника и технического средства, совпадение поляризаций и тому подобное.

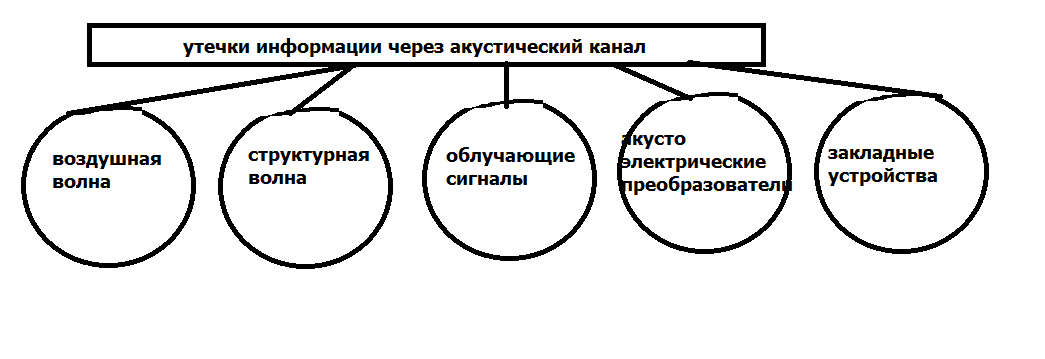

С учетом физических особенностей акустической волны как волны механической, количество типов каналов утечки информации может быть разнообразным. Применительно и акустическому сигналу можно рассмотреть также каналы утечки информации:

-канал утечки акустической информации воздушной волной;

-канал утечки акустической информации структурной волной;

-канал утечки акустической информации с использованием облучающих сигналов;

-канал утечки акустической информации за счет акустоэлектрических преобразователей;

-канал утечки акустической информации закладными устройствами[8].

Рисунок 2. Акустические каналы утечки конфиденциальной информации

Если злоумышленник пытается похитить информацию посредством акустического сигнала, то это может осуществиться за счет воздушной волны. Техническое средство перехвата информации в таком случае является микрофон, человеческое ухо.

Перехват волны, преобразованной из воздушной в вибрационную (структурную), может быть осуществлен непосредственно с несущих конструкций (стены, трубы, окна и так далее) стетоскопами.

С учетом особенностей воздействия звуковой волны как механической, возможен канал утечки информации с использованием облучающих сигналов. В этом случае, злоумышленник «подсвечивает» тонкую перегородку (окно, лампочку и т. п.) сигналом лазера или высокочастотного генератора. Отраженный сигнал, в этом случае, будет промодулирован механическими колебаниями тонкой перегородки, полностью воспроизводящими акустический информационный сигнал, воздействующий на эту же тонкую перегородку[9].

Также утечка конфиденциальной информации посредством акустических каналов передачи информации может осуществиться из-за того, что акустический сигнал воздействует на катушку индуктивности. В таком случае злоумышленник при помощи закладного устройства может с легкостью перехватить данный звуковой сигнал.

Возможности утечки информации с совещания зависят от многих факторов, основными из которых являются:

-возможность организации злоумышленниками каналов утечки информации;

-условия обеспечения разведывательного контакта в рамках того или иного канала утечки информации.

Канал утечки конфиденциальной информации представляет собой физический путь от источника коммерческой тайны к злоумышленнику (конкуренту), посредством которого может быть реализован несанкционированный доступ к ограниченным сведениям. Для установления канала утечки информации необходимы определенные энергетические, пространственные и временные условия и соответствующие технические средства восприятия и фиксации информации.

В качестве основных угроз безопасности информации во время проведения совещания выступают:

- подслушивание совещаний и переговоров, а также запись информации на диктофоны. Также несанкционированное подслушивание может быть осуществлено с помощью стетоскопов, а также систем прослушивания при помощи лазера.

- регистрация на неконтролируемой территории с помощью радио микрофонов участниками, выполняющими агентурное задание[10];

- перехват электромагнитных излучений при работе звукозаписывающих устройств и электроприборов.

Следует отметить, что в данном случае речь не идет о возможности уничтожения и модификации данной информации. Угроза кроется только в возможности хищения данной информации.

Следует отметить, что присутствие посторонних людей на совещании повышает в несколько раз вероятность утечки конфиденциальной информации. Дело в том, что этот самый посторонний участник совещания может быть кем-то нанят для выведывания информации, но вошедший в доверие к руководству предприятия.

Так как значительная и существенная часть конфиденциальной информации на совещании передается речевым путем, то злоумышленник может добывать ее, в том числе, и с помощью структурного звука.

Структурный звук может распространяться также через стены, перегородки, оконные рамы, дверные коробки, по трубопроводам и коробам вентиляции.

Угрозу безопасности речевой информации может представлять подслушивание: непосредственное и подслушивание при помощи технических средств.

Данные варианты можно подразделить на:

1. подслушивание непосредственно злоумышленником включает:

-подслушивание и запоминание;

-подслушивание и запись[11].

2. подслушивание при помощи технических средств включает:

-подслушивание путем приема структурного звука, распространяющегося в трубах отопления и конструкциях здания;

-подслушивание при помощи акустических закладных устройств;

-перехват опасных сигналов технических средств;

-подслушивание с помощью лазерных систем подслушивания.

При подслушивании непосредственно злоумышленником акустические каналы, распространяющиеся по помещению, а также через окна, двери, вентиляцию, принимаются слуховой системой злоумышленника.

Во время проведения совещания возможны следующие утечки информации посредством структурного звука. В данном случае злоумышленник может осуществить прослушивание через дверь, прослушивание через окно, если оно закрыто недостаточным образом, а также прослушивание через систему отопления и вентиляции.

Отдельно необходимо выделить вариант, когда злоумышленник является участником совещания. В данной ситуации крайне сложно найти решение проблемы, так как в случае не использования злоумышленником специальной аппаратуры, невозможно обвинить его в преступлении. Таким образом, при составлении списка участников совещания, составляющие его сотрудники должны тщательно проверять кандидатуру каждого участника и его личные качества[12]. При непосредственном подслушивании злоумышленником может также вестись регистрация подслушиваемой информации. Подобный вариант может быть осуществлен путем простой записи на бумажный носитель, при расположении злоумышленника в соседней комнате.

Подслушивание через входную дверь является весьма опасным и вызывающим подозрения методом несанкционированного сбора информации. Ведь в рабочее время по коридорам проходят сотрудники предприятия, охрана. Постоянное нахождение возле входной двери кабинета, где осуществляется совещание, может вызвать подозрения, поэтому популярностью у злоумышленников не пользуется.

В случае, если злоумышленник является участником совещания, ведение каких-либо записей невозможно, так как все участники находятся друг у друга на виду, и, в случае обсуждения конфиденциальной информации, участники заранее предупреждаются о том, что делать какие-либо записи во время совещания не разрешается.

Таким образом, в заключение раздела можно сделать следующие выводы:

- были рассмотрены основные угрозы безопасности конфиденциальной информации, которая рассматривается и обсуждается на совещаниях и в ходе переговоров.

- акустический канал утечки конфиденциальной информации может быть сформирован за счет того, что злоумышленник использует технические средства таким образом, чтобы преобразовать конфиденциальную информацию для оптимальной ее передачи через акустический канал утечки информации.

-подслушивание при помощи технических средств включает:

-подслушивание путем приема структурного звука, распространяющегося в трубах отопления и конструкциях здания;

-подслушивание при помощи акустических закладных устройств;

-перехват опасных сигналов технических средств;

-подслушивание с помощью лазерных систем подслушивания.

- только в комплексе применения различных средств можно снизить вероятность утечки конфиденциальной информации в ходе осуществления совещаний и переговоров. Руководство должно подойти к данной проблеме с высокой степенью ответственности.

Выводы по главе 1.

В ходе первой главы данной работы была обоснована необходимость обеспечения информационной безопасности конфиденциальной информации в ходе осуществления совещаний и переговоров.

- были рассмотрены основные положения информационной безопасности при осуществлении и проведении переговоров и совещаний.

- причины, по которым конфиденциальная информация в ходе переговоров может разглашаться, банальные и общеизвестные.

1) слабое знание сотрудниками состава ценной информации и требований по ее защите,

2) умышленное невыполнение этих требований, провоцированные и не совсем спровоцированные ошибки сотрудников,

3) отсутствие контроля издания рекламной и рекламно-выставочной продукции и др.

- существует определенный порядок проведения совещания или переговоров с использованием конфиденциальной информации. Данный организатор в установленной форме должен проинформировать референта о том, что готовится переговоры или совещание. Информация, которая получена от данного ответственного лица, фиксируется в учетной карточке данного лица.

Подготовку конфиденциального совещания осуществляет организующий его руководитель с привлечением сотрудников фирмы, допущенных к работе с конкретной ценной информацией, составляющей тайну фирмы или ее партнеров.

- участие в переговорах с конфиденциальной информацией лиц, не работающих на данном предприятии, допускается только в случаях, если этого требует экономическая целесообразность и производственная необходимость.

- были рассмотрены основные угрозы безопасности конфиденциальной информации, которая рассматривается и обсуждается на совещаниях и в ходе переговоров.

- акустический канал утечки конфиденциальной информации может быть сформирован за счет того, что злоумышленник использует технические средства таким образом, чтобы преобразовать конфиденциальную информацию для оптимальной ее передачи через акустический канал утечки информации.

-подслушивание при помощи технических средств включает:

-подслушивание путем приема структурного звука, распространяющегося в трубах отопления и конструкциях здания;

-подслушивание при помощи акустических закладных устройств;

-перехват опасных сигналов технических средств;

-подслушивание с помощью лазерных систем подслушивания.

- только в комплексе применения различных средств можно снизить вероятность утечки конфиденциальной информации в ходе осуществления совещаний и переговоров. Руководство должно подойти к данной проблеме с высокой степенью ответственности.

ГЛАВА 2. Мероприятия по защите информации в ходе деловых дискуссий

2.1 Планирование мероприятий по защите информации на совещаниях

В ходе повседневной деятельности предприятий, связанной с использованием конфиденциальной информации, планируются и проводятся служебные совещания, на которых рассматриваются или обсуждаются вопросы конфиденциального характера. Прелатом обсуждения могут быть сведения, составляющие государственную тайну, вопросы конфиденциального характера, касаются проводимых предприятием научно-исследовательских, опытно-конструкторских и иных работ, предусмотренных его уставом, или коммерческой стороны его деятельности[13].

Совещания могут быть двух типов – внешние и внутренние.

Рисунок 3. Виды совещаний

Внешние совещания представляют собой такие совещания, в ходе которых принимают участие сотрудники и представители сторонних организаций. Риск хищения конфиденциальной информации в данном случае резко возрастает.

Внутренние совещания организовываются таким образом, чтобы все участники данного совещания были сотрудниками данного предприятия.

Совещание всегда планируется либо руководителем предприятия, либо его заместителем.

Меры по защите конфиденциальной информации в ходе подготовки и доведения совещания, принимаемые руководством предприятия (структурным подразделением, организующим совещание), должны быть как организационными, так и организационно-техническими.

Следует отметить, что планирование совещания и переговоров также включают в себя мероприятия по обеспечению информационной безопасности информации до, в ходе и после проведения данного совещания или переговоров.

Планирование мероприятий по защите информации проводится заблаговременно до начала совещания и включает выработку конкретных мер, определение ответственных за их реализацию должностных лиц (структурных подразделений), а также сроков их осуществления. При планировании совещания предусматривается такая очередность рассмотрения вопросов, при которой будет исключено участие в их обсуждении лиц, не имеющих к ним прямого отношения.

Особого планирования требуют внешние совещания, на которых будут присутствовать представители сторонних организаций. Планирование таких совещаний должно проходить тщательным образом. Речь идет об обеспечении высокого уровня информационной безопасности для секретной информации, которая будет анализироваться, и рассматриваться на планируемом совещании.

Работу по планированию мероприятий в области защиты информации, проводимых в ходе совещания с участием представителей сторонних организаций, возглавляет руководитель предприятия, непосредственное участие в планировании принимает заместитель, в ведении которого находятся вопросы защиты информации на предприятии.

Заместитель руководителя информации также несет функции координирования совещания, которое было тщательно спланировано.

Рассмотрим, какие основные разделы содержит в себе план мер, которые должны обеспечить защиту конфиденциальной информации от ее утечки.

1) Правильно и точно определить состав участников совещания, а также необходимо вовремя их оповестить о том, что планируется совещание. Для этого, необходимо сформировать список лиц, которые будут участвовать в данном совещании, а также составить перечень предприятий, сотрудники которых должны присутствовать, и приглашены на данное совещание. Этот пункт необходимо выполнить, если речь идет о внешнем совещании.

2) Необходимо должным образом подготовить помещение, в котором будет проходить совещание.

3) Необходимо принять ряд целесообразных и обоснованных организационно-экономических мер, которые позволят избежать акустического прослушивания информации, которая будет обсуждаться в ходе осуществления совещаний и переговоров.

4) Оборудовать рабочие места участников совещания таким образом, чтобы у них была возможность автоматизировано следить за ходом совещания. Но, в то же время, необходимо тщательно принять меры по обеспечению защиты от акустического прослушивания.

5) Если в ходе совещания будет использоваться киноаппаратура, то порядок ее работы и использования должен быть также регламентирован.

6) Организация пропускного режима на территории и в служебных помещениях, в которых проводится совещание — виды пропусков и проставляемых на них условных знаков или шифров для прохода в конкретные служебные помещения; количество и регламент работы основных и дополнительных контрольно-пропускных пунктов для прохода участников совещания на территорию и в служебные помещения.

7) Необходимо организовать соответствующим образом порядок допуска к вопросам, поставленным в повестку совещания.

8) Осуществление записи (стенограммы), фото-, кино-, видеосъемки совещания — порядок и возможные способы записи, съемки, стенографирования хода совещания и обсуждаемых вопросов с учетом их конфиденциальности; должностные лица или подразделения, отвечающие за техническое обеспечение данных процессов[14].

9) Необходимо составить четкий регламент и порядок прохождения на совещание посторонних лиц, порядок и способы охраны данного служебного помещения.

10) Организация учета, хранения, выдачи и рассылки материалов совещания — порядок учета, хранения, размножения, выдачи, рассылки и уничтожения материалов совещания, а также рабочих тетрадей или блокнотов, предназначенных для записи обсуждаемых участниками совещания вопросов; порядок обращения с данными носителями информации непосредственно в ходе совещания и после его окончания. Особое внимание уделяется порядку учета, хранения, размножения и использования материалов совещания, зафиксированных на магнитных носителях (исполненных в электронном виде).

11) Надлежащим образом необходимо оформить документы лиц, которые принимают участие в данном совещании. Это делается для того, чтобы знать данные всех участников совещания, в случае обратиться к ним. Это паспорта, командировочные удостоверения, предписания и доверенности на участие в переговорах или совещание, а также иные документы, которые могут подтвердить не только личность человека, но и его целесообразность и необходимость участия в данном совещании.

12) Немаловажное значение имеет и визуальная проверка помещения после проведения совещания. После визуальной проверки необходимо провести проверку с применением специальных технических средств. Это необходимо для того, чтобы выявить различные технические устройства, забытые участниками совещания, которые являются конфиденциальной информацией, а также его личных вещей.

Непосредственную разработку плана подготовки и проведение внутреннего совещания осуществляет организующее его структурное подразделение предприятия. В этом подразделении назначается должностное лицо, отвечающее за разработку плана, его согласование с другими заинтересованными подразделениями предприятия, режимно-секретным подразделением (службой безопасности) и представление в установленном порядке на утверждение руководителю предприятия (его заместителю) [15].

Таким образом, в заключении раздела можно прийти к следующим выводам:

- любое совещание, если оно требует использования конфиденциальной информации, должно быть спланировано надлежащим образом.

- существуют внешние и внутренние совещания. Внешние совещания представляют собой такие совещания, в ходе которых принимают участие сотрудники и представители сторонних организаций. Риск хищения конфиденциальной информации в данном случае резко возрастает.

Внутренние совещания организовываются таким образом, чтобы все участники данного совещания были сотрудниками данного предприятия.

Совещание всегда планируется либо руководителем предприятия, либо его заместителем.

- службой обеспечения безопасности на предприятии должен постоянно реализовываться мониторинг возможных каналов утечки конфиденциальной информации, особенно на переговорах, совещаниях и иных деловых дискуссиях. В случае необходимости в соответствии с согласованием руководства предприятия. Принимаются дополнительные меры, которые должны повысить защиту конфиденциальной информации, а также свести к минимуму вероятность утечки данной информации с деловых дискуссий.

2.2 Защита конфиденциальной информации при проведении переговоров и совещаний

Совещания и переговоры, в процессе проведения которых могут упоминаться сведения, составляющие тайну фирмы или ее партнеров, именуются обычно конфиденциальными.

Разрешение на проведение таких совещаний и переговоров с приглашением представителей других организаций и фирм дает исключительно первый руководитель предприятия[16].

Плановые и неплановые конфиденциальные совещания, проходящие без приглашения посторонних лиц, проводятся первым руководителем, его заместителями, ответственными исполнителями с обязательным предварительным информированием руководителя службы конфиденциального делопроизводства. По факту проведения таких совещаний в службе конфиденциальной документации заводится учетная карточка, в которой фиксируется состав рассмотренных вопросов, принятые решения и состав присутствующих на каждом вопросе сотрудников. Доступ сотрудников осуществляется на основе действующей разрешительной системы.

Ответственность за обеспечение защиты информации и сохранении тайны в ходе подготовки и проведения такого совещания несет руководитель, организующий данное совещание. В процессе подготовки совещания составляются:

Программа проведения совещания,

Повестка дня,

информационные материалы,

проекты решений,

список участников совещания по каждому вопросу повестки дня

Все документы, составляемые в процессе подготовки конфиденциального совещания, должны иметь гриф «Конфиденциально», составляться и обрабатываться с соответствии с требованиями инструкции по обработке и хранению конфиденциальных документов.

Документы (в том числе договоры, контракты), предназначенные для раздачи участникам совещания, не должны иметь конфиденциальных сведений. Эта информация сообщается участникам совещания устно при обсуждении конкретного вопроса. Цифровые значения наиболее ценной информации (технические и технологические параметры, суммы, проценты, сроки, объемы) в проектах решений и других документов не указываются или фиксируются в качестве общепринятого значения, характерного для сделок подобного рода и являющегося стартовой величиной при обсуждении. В проектах не должно быть развернутых обоснований предоставляемых льгот тех или иных партнеров, клиентов. Документы, раздаваемые и участникам совещаний, не должны иметь гриф конфиденциальности.

Список участников совещания составляется отдельно по каждому вопросу. К участию в обсуждении вопроса привлекаются только те сотрудники предприятия, которые имеют непосредственное отношение к этому вопросу. Это правило касается и руководителей. В списке участников указываются фамилии. Имена и отчества лиц, занимаемые должности, представляемые ими учреждения и наименования документов, подтверждающие их полномочия вести переговоры и принимать решения. Наименование представляемого предприятия может при необходимости заменяться ее условным обозначением.

Документы, подтверждающие полномочия лица (если это не первый руководитель) при ведении переговоров и принятии решений по конкретному вопросу может служить письмо, доверенность представляемой лицом фирмы, рекомендательное письмо авторитетного юридического или физического лица, письменный ответ фирмы на запрос о полномочиях представителя, в отдельных случаях телефонное или факсимильное подтверждение полномочий первым руководителем представляемой фирмы[17]. Наименование документа, подтверждающего полномочия лица, может вноситься в список непосредственно перед началом совещания. Эти документы передаются участниками совещания ответственному организатору для хранения в подразделении конфиденциального делопроизводства.

Документы, составляемые при подготовке конфиденциального совещания, на которых предполагается присутствие представителей других предприятий и организаций, согласовываются с руководителем подразделения конфиденциального делопроизводства и службы безопасности. Их предложения по замеченным недостаткам в обеспечении защиты конфиденциальной информации должны быть исправлены ответственным организатором совещания. После этого документы утверждаются руководителем, организующим совещание[18].

Одновременно с визированием подготовленных документов руководители указанных служб и ответственный организатор определяют место проведения совещания, порядок доступа участников совещания в это помещение, порядок документирования хода обсуждения вопросов и принимаемых решений, а также порядок рассылки (передачи) участникам совещания оформленных решений и подписанных документов.

Любое конфиденциальное совещание проводится в помещении, имеющим лицензию на проведение в нем подобного мероприятия и, следовательно, оборудованном средствами технической защиты информации. Доступ в такие помещения сотрудников предприятия и других организаций разрешается и осуществляется только сотрудниками службы безопасности.

Перед началом конфиденциального совещания сотрудник службы безопасности обязан убедиться в отсутствии в помещении аудио и видеозаписывающих или передающих устройств и качественной работе средств технической защиты на всех возможных каналах утечки информации. Помещение должно быть оборудовано кондиционером, т.к. открытие окон, дверей в ходе совещания не допускается. Окна закрываются шторами, входная дверь оборудуется сигналом, оповещающим о ее неплотном закрытии. В целях звукоизоляции целесообразно иметь двойную дверь (тамбур) или зашторивать дверь звукопоглощающей тканью. Проведение совещания в других или неприспособленных помещениях (кроме кабинета первого руководителя) не разрешается.

В помещении для проведения конфиденциальных совещаний не должны находиться приборы, оборудование и технические средства, которые непосредственно не используются для обеспечения хода совещания (например, телефоны городской сети, ПЭВМ, телевизионные и радиоприемники). При необходимости они размещаются в соседней, изолированной комнате[19].

Аудио- и видеозапись конфиденциальных совещаний, фотографирование ведутся только по письменному указанию первого руководителя предприятия и осуществляются одним из сотрудников, готовивших совещание. Магнитный или фотографический носитель информации для этих целей выдается подразделением конфиденциального делопроизводства под роспись в учетной форме и возвращается в подразделение в конце рабочего дня. Доступ участников конфиденциального совещания в помещение, в котором оно будет проводиться, осуществляет ответственный организатор при участии службы безопасности в соответствии с утвержденным списком и предъявляемыми участниками персональными документами. Перед началом обсуждения каждого вопроса состав присутствующих корректируется. Нахождение (ожидание) в помещении лиц, в том числе сотрудников данного предприятия, не имеющих отношения к обсуждаемому вопросу, не разрешается. Целесообразно, чтобы организовавший совещание руководитель перед его открытием напомнил участникам о необходимости сохранения коммерческой тайны и уточнил, какие конкретные сведения являются конфиденциальными на данном совещании.

В процессе совещания его участники не могут оглашать большой объем конфиденциальных сведений, чем это было установлено при подготовке совещания, или сообщать сведения, не относящиеся к обсуждаемому вопросу. Состав оглашаемых конфиденциальных сведений регламентируется руководителем, организовавшим совещание[20].

При проведении переговоров по заключению, продлению или прекращению какого-либо договора сотрудникам фирмы, участвующим в переговорах, не разрешается раскрывать стратегию и желаемые результаты переговоров, итоги аналогичных переговоров с другими партнерами. В процессе неофициальной части переговоров обсуждение вопросов, связанных с темой совещания, не допускается.

По окончании конфиденциального совещания помещение, в котором оно проходило, осматривается сотрудником службы безопасности, запирается, опечатывается и сдается под охрану.

Документы, принятые на совещании, оформляются, подписываются, при необходимости размножаются и рассылаются (передаются) участникам совещания в соответствии с требованиями к работе с конфиденциальными документами. Все экземпляры этих документов должны иметь гриф ограничения доступа. Рассылать документы, содержащие строго конфиденциальную информацию, не разрешается.

Следовательно, подготовка и проведение совещаний и переговоров по конфиденциальным вопросам, оформление их результатов связаны с выполнением ряда обязательных процедур, необходимых для правильной организации работы организаторов и участников этих мероприятий. При несоблюдении изложенных требований возникает серьезная опасность разглашения ценных сведений и секретов фирмы, ее партнеров и клиентов.

ЗАКЛЮЧЕНИЕ

В заключении данной курсовой работы следует отметить следующие выводы.

Cуществует определенный порядок проведения совещания или переговоров с использованием конфиденциальной информации. Данный организатор в установленной форме должен проинформировать референта о том, что готовится переговоры или совещание. Информация, которая получена от данного ответственного лица, фиксируется в учетной карточке данного лица.

Подготовку конфиденциального совещания осуществляет организующий его руководитель с привлечением сотрудников фирмы, допущенных к работе с конкретной ценной информацией, составляющей тайну фирмы или ее партнеров.

- участие в переговорах с конфиденциальной информацией лиц, не работающих на данном предприятии, допускается только в случаях, если этого требует экономическая целесообразность и производственная необходимость.

- были рассмотрены основные угрозы безопасности конфиденциальной информации, которая рассматривается и обсуждается на совещаниях и в ходе переговоров.

- акустический канал утечки конфиденциальной информации может быть сформирован за счет того, что злоумышленник использует технические средства таким образом, чтобы преобразовать конфиденциальную информацию для оптимальной ее передачи через акустический канал утечки информации.

-подслушивание при помощи акустических закладных устройств;

-перехват опасных сигналов технических средств;

-подслушивание с помощью лазерных систем подслушивания.

- только в комплексе применения различных средств можно снизить вероятность утечки конфиденциальной информации в ходе осуществления совещаний и переговоров. Руководство должно подойти к данной проблеме с высокой степенью ответственности.

Во второй главе данной работы были рассмотрены мероприятия по защите информации в ходе проведения деловых дискуссий.

- любое совещание, если оно требует использования конфиденциальной информации, должно быть спланировано надлежащим образом.

- существуют внешние и внутренние совещания. Внешние совещания представляют собой такие совещания, в ходе которых принимают участие сотрудники и представители сторонних организаций. Риск хищения конфиденциальной информации в данном случае резко возрастает.

Внутренние совещания организовываются таким образом, чтобы все участники данного совещания были сотрудниками данного предприятия.

Совещание всегда планируется либо руководителем предприятия, либо его заместителем.

- службой обеспечения безопасности на предприятии должен постоянно реализовываться мониторинг возможных каналов утечки конфиденциальной информации, особенно на переговорах, совещаниях и иных деловых дискуссиях. В случае необходимости в соответствии с согласованием руководства предприятия. Принимаются дополнительные меры, которые должны повысить защиту конфиденциальной информации, а также свести к минимуму вероятность утечки данной информации с деловых дискуссий.

- были рассмотрены основные угрозы защите информации при проведении переговоров, а также определены правила и методы борьбы и с данными угрозами.

- следует соблюдать ряд правил при проведении переговоров, чтобы защитить информацию от хищения.

- особого внимания заслуживает создание защищенной комнаты переговоров. Защититься от прослушивания позволяет предварительная подготовка помещения переговорной. Для этого, необходимо плотно закрыть все окна и двери. Более того, создание так называемой защищенной комнаты переговоров поможет уберечь информацию от хищения. Речь идет об оклеивании степ пенопластом, который обладает высокими шумо изоляционными свойствами.

БИБЛИОГРАФИЯ

1. «Гражданский кодекс Российской Федерации» от 30 ноября 1994 года N 51-ФЗ.

2. «Трудовой кодекс Российской Федерации» от 30.12.2001 N 197-ФЗ (ред. от 03.07.2016) (с изм. и доп., вступ. в силу с 01.01.2017).

3. Федеральный закон «О коммерческой тайне» от 29.07.2004 N 98-ФЗ.

4. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

5. Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

6. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

7. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

8. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга.. - М.: ЮНИТИ-ДАНА, 2013. - 239 c.

9. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

10. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

11. Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

12. Утечка информации - [онлайн] URL: http://detective-ua.com/vitik-inform/

13. Создание защищенной комнаты переговоров - [онлайн] URL: http://confident.org.ua/

ПРИЛОЖЕНИЕ 1

Правила проведения переговоров

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

- Алгоритмы сортировки данных (Структура обработки данных)

- Проектирование реализации операций бизнес-процесса «Управление персоналом» в организации

- Облачные сервисы (Повышение эффективности облачных технологий)

- Назначение и структура системы защиты информации коммерческого предприятия (на примере ООО «ЛОДЭ»)

- Проектирование реализации операций бизнес-процесса «Ежедневный складской учет».

- Характеристики и типы мониторов для персональных компьютеров (Определение понятия «монитор»)

- Виды и состав угроз информационной безопасности (Теоретическая сущность информационной безопасности и состав ее угроз)

- Проектирование реализации операций бизнес-процесса «Изучение демографических данных».

- Исследование проблем защиты информации (Проблемы защиты информации в медицинском центре ООО «BaltGaz»)

- Методика защиты информации в системах электронного документооборота (Особенности конфиденциального электронного документооборота)

- Проектирование реализации операций бизнес-процесса «Взаиморасчеты с клиентами» (Информационная модель и её описание)

- Графические планшеты. .