Методика защиты информации в системах электронного документооборота (Особенности конфиденциального электронного документооборота)

Содержание:

ВВЕДЕНИЕ

Основной целью данной контрольной работы является раскрытие понятия «Методика защиты информации в системах электронного документооборота». Основой этой системы является документ. Документ – определенным образом упорядоченная информация. В свою очередь, система — это совокупность элементов, упорядоченно взаимодействующих друг с другом и с элементами подсистемы, предназначенная для выполнения определенных функций и обладающая определенными свойствами, сводящимся к свойствам элементов, точнее к их сумме. Этими элементами в системе электронного документооборота и являются документы.

С развитием информационных технологий для документооборота открылись огромные возможности. С появлением и развитием глобальной сети Интернет и его важным атрибутом — электронной почтой, проблема расстояния перестала быть проблемой. По электронной почте электронный документ приходит к получателю в считанные минуты. Но, с устранением одной проблемы, появилась другая – защита информации, которую содержит электронный документ. Безопасность информации особенно важна в наше время, поэтому настоящая работа содержит некоторые возможности ее обеспечения.

Правительство Российской Федерации утвердило Положение о системе межведомственного электронного документооборота. Федеральная информационная система обеспечивает в автоматизированном режиме защищенный обмен электронными сообщениями, п том числе сообщениями, содержащими информацию, отнесенную к сведениям, составляющим служебную тайну.

Защищенный электронный документооборот, как отмечалось во введении, можно разделить на два вида: внутренний (ВЭД) организации и межведомственный (межсетевой) (МЭД).

Почтовый обмен электронными сообщениями по защищенным каналам связи при МЭД осуществляется с помощью специального программного обеспечения - комплекс программ "Почтовая служба", предназначенного для организации. электронный документооборот конфиденциальный

С течением времени, когда предприятие выходит на новый уровень своего развития, оно сталкивается с такой необходимостью, как ведение электронного документооборота.

Электронный документооборот включает в себя следующие типы документов:

- абсолютно конфиденциальные электронные документы, содержащие в себе коммерческую тайну предприятия, и разглашение которой опасно для жизнедеятельности и дальнейшего существования предприятия.

- конфиденциальные электронные документы, которые содержат информацию, но ее разглашение не будет иметь столь критических последствий для предприятия.

- открытые электронные документы, которые представляют собой общедоступную информацию.

Однако развитие электронного документооборота порождает также массу проблем, которые связаны с сохранением данных электронных документов. В первую очередь, это проблема обеспечения подлинности документов, которые передаются посредством электронных средств, в том числе и Интернета. Далее немаловажной проблемой при осуществлении электронного документооборота является защита его от несанкционированного прочтения, а также от изменения и модификации, как преднамеренного, так и случайного.

Защита электронного документооборота должна осуществляться на каждом предприятии, которое практикует такой способ передачи документов и данных. Особенно остро данная проблема стоит в финансовых учреждениях, банках, фондах социального и медицинского страхования, различных фондах, куда вовлечены личные данные многих людей, а также конфиденциальная информация, связанная с финансовыми потоками данных граждан.

Вышесказанное и определяет актуальность выбранной темы курсовой работы для исследования «Методика защиты информации в системах электронного документооборота».

Цель исследования состоит в анализе методов, которые помогут защитить электронный документооборот и обеспечить ему информационную безопасность.

Для достижения данной цели необходимо решение следующих задач:

1) Рассмотреть виды угроз для электронного документооборота.

2) Рассмотреть способы обмена электронными документами.

3) Проанализировать шифрование информации в системе ее защиты.

4) Рассмотреть обеспечение подлинности документов при помощи электронно-цифровой подписи.

Объектом исследования является электронный документооборот. Предметом исследования являются, проблемы защиты электронного документооборота от несанкционированного использования.

Работа состоит из введения, двух глав («Основы информационной безопасности в защите электронного документооборота», «Анализ методов защиты электронного документооборота»), заключения и библиографии.

ГЛАВА 1. Система защищенного электронного документооборота

1.1. Особенности конфиденциального электронного документооборота

Электронное сообщение состоит из двух частей: сопроводительной, предназначенной для адресации сообщения, и содержательной, представляющей собой текст сообщения либо текст сообщения с присоединенными файлами, содержащими электронную копию (электронный образ) документа или электронный документ, и их реквизиты, описанные с помощью языка ХМL. Формат файлов, используемых при осуществлении МЭД, должен соответствовать национальным или международным стандартам либо иметь открытый исходный код и открытую структуру. Язык XML расширяемый язык гипертекстовой разметки, используемый для создания и размещения документов в среде WWW. Язык позволяет автоматизировать обмен данными, не прибегая к существенному объему программирования.

Стандарт на представление данных - ориентированный, в частности на обмен информацией между независимыми участниками. Формат XML предполагает структурную, а не оформительскую раз - метку информации. Поэтому XML-файл легко обрабатывать, загружать в базы данных, а также "накладывать" на него любой дитайн, необходимый для представления данных в удобной потребителю форме. Именно это делает XML форматом, удобным для трансляций[1].

Следует отметить, что одни и те желанные в рамках формата XML можно представить разными, несовместимыми друг с другом способами. В тех областях, где обмен информацией - частое и устойчивое явление, разработаны XML-форматы представления данных, которым рекомендуется следовать по мере возможности.

Электронный документ - информационный объект, также состоящий из двух частей:

реквизитной, содержащей идентифицирующие атрибуты (имя, время и место создания, данные об авторе и т.д.) и электронную цифровую подпись:

содержательной, включающей в себя текстовую, числовую и/ил и графическую информацию, которая обрабатывается в качестве единого целого.

Технические требования к организации взаимодействия системы межведомственного электронного документооборота с системами электронного документооборота федеральных органов исполнительной власти утверждены распоряжением Правительства Российской Федерации от 2 октября 2009 г. №1403-р. Основные требования к взаимодействию данных систем других организаций (государственных и негосударственных структур) изложены в

Правилами делопроизводства в федеральных органах исполнительной власти определено, что электронные документы создаются, обрабатываются и хранятся в системе электронного документооборота федерального органа исполнительной власти (в нашем случае ВЭД организации). Правилами установлен перечень обязательных сведений о документах, используемых в целях учета и поиска документов в системах электронного документооборота. В соответствии с данным перечнем обязательным сведением является отметка о конфиденциальности электронного документа.

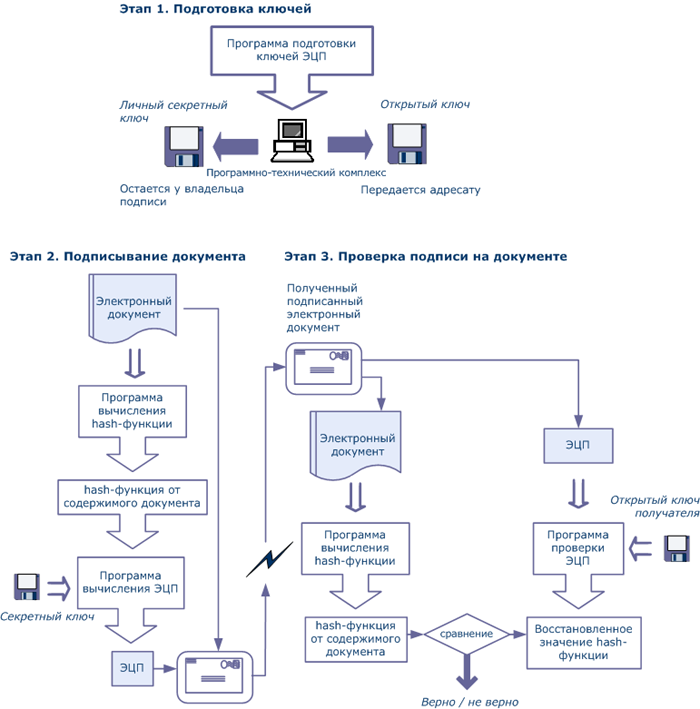

Для подписания электронных документов используются электронные цифровые подписи. Электронная цифровая подпись - реквизит электронного документа, который предназначен для его защиты от подделки, получен в результате криптографического преобразования информации с использованием закрытого ключа ЭЦП и позволяет идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе[2].

Cредства ЭЦП представляют собой аппаратные и (или) программные средства, обеспечивающие реализацию хотя бы одной из следующих функций:

· создание ЭЦП в электронном документе с использованием закрытого ключа ЭЦП:

· подтверждение с использованием открытого ключа ЭЦП подлинности в электронном документе;

· создание закрытых и открытых ключей ЭЦП.

Используемые средства электронной цифровой подписи должны быть сертифицированы. Сертификат средств ЭЦП - это документ на бумажном носителе, dыданный в соответствии с правилами системы сертификации для подтверждения соответствия этих средств установленным требованиям.

При рассмотрении и согласовании электронных документов в системе электронного документооборота могут использоваться способы подтверждения, при которых ЭЦП не используется[3].

Прием и отправка конфиденциальных электронных документов осуществляются Службой делопроизводства организации. При получении электронных документов Служба делопроизводства осуществляет проверку подлинности ЭЦП.

При передаче поступивших электронных документов на рассмотрение руководству, их направления в структурные подразделения и ответственным исполнителям, отправке электронных документов для их хранения вместе с электронными документами передаются (хранятся) их регистрационные данные.

Единицей учета электронного документа является электронный документ, зарегистрированный в системе ВЭД организации. Электронный документ - документ, в котором информация представлена в электронно-цифровой форме.

Исполненные электронные документы систематизируются в дела в соответствии с номенклатурой дел организации. При составлении номенклатуры дел указывается, что дело ведется в электронном виде.

Электронные документы после их исполнения подлежат хранению в установленном порядке в организации в течение сроков, предусмотренных для аналогичных документов на бумажном носителе.

Но истечении срока, установленного для хранения электронных дел (электронных документов), на основании акта о выделении их к уничтожению, утверждаемого руководителем организации, указанные электронные дела (электронные документы) подлежат уничтожению.

Защите подлежит информация, имеющая различную структуру и обрабатываемая средствами вычислительной техники, представленная в виде информативных электрических сигналов, физических полей, носителей на бумажной, магнитной, магнитооптической и иной основе.

В нашем случае автоматизированная информационная система и информация, включая конфиденциальную, циркулирующую в системе, рассматриваются как конфиденциальный электронный документооборот.

Информационная безопасность - это защита конфиденциальности, целостности недоступности информации. Конфиденциальность информации: обеспечение доступа к информации только авторизованным пользователям. Целостность информации: обеспечение достоверности и полноты информации и методов ее обработки. Доступность информации: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости[4].

Информационная безопасность при осуществлении МЭД и ВУД обеспечивается комплексом технических и организационных мероприятий. К техническим мероприятиям относятся:

· организация и использование средств защиты информации в полном объеме их функциональных возможностей;

· обеспечение целостности обрабатываемых данных;

· обеспечение антивирусной защиты информации.

К организационным мероприятиям относятся:

· контроль выполнения требований нормативных документов, регламентирующих обеспечение защиты информации:

· определение должностных лиц участников и организатора МЭД, ответственных за обеспечение информационной безопасности:

· установление порядка резервного копирования, восстановления и архивирования баз данных, находящихся на головном узле, а также порядка обновления антивирусных баз;

· установление порядка допуска для проведения ремонтно-восстановительных работ программно-технических средств:

· организация режимных мероприятий в отношении помещений, в которых размещены узлы участников ВЭД и МЭД. и технических средств этих узлов[5].

Зашита информации, циркулирующей в АИС организации, или. иными словами, внутреннем электронном документообороте, осуществляется в соответствии с российским законодательством и требованиями нормативно-технических документов в области защиты информации.

Основными задачами обеспечения защиты информации, циркулирующей в АИС, и самих систем на уровне единой информационной среды организации являются:

· формирование технической политики организации в области зашиты информационно-коммуникационных технологий;

· координация деятельности структурных подразделений организации в сфере защиты информации и АИС, а также оценка эффективности принимаемых мер:

· взаимодействие с уполномоченными федеральными и региональными государственными органами в области защиты информации (ФСО России. ФСТЭК России. ФСБ России):

· организация исследований и анализа состояния защиты информации организации;

· организация учета конфиденциальной информации, циркулирующей в АИС, самих систем и других носителей

· организация мониторинга и контроля эффективности защиты информации, циркулирующей в АИС, и самих систем

· аттестация АИС на соответствие требованиям зашиты информации, предусматривающей комплексную проверку (аттестационные испытания) в реальных условиях эксплуатации в целях оценки соответствия используемого комплекса мер и средств защиты требуемому уровню

· планирование работ по созданию и совершенствованию систем защиты информации на конкретных объектах:

· управление зашитой информации на конкретных объектах;

· анализ и прогнозирование потенциальных угроз для конкретных объектов

· оценка возможного ущерба от реализации угроз:

· контроль эффективности принимаемых защитных мер и разбор случаев нарушения[6].

Для обеспечения информационной безопасности в организации создается служба (подразделение) информационной безопасности или отдельные должности штатного расписания организации, укомплектованные специалистами, ответственными за обеспечение информационной безопасности. Подразделение информационной безопасности может подчиняться непосредственно Службе безопасности организации или входить в состав подразделения информационных технологи1. Варианты могут быть различными в зависимости наличия в организации Службы безопасности или Службы информационных технологий. Но в любом случае подразделение информационной безопасности должно быть предусмотрено штатным расписанием в целях обеспечения системы защиты электронного документооборота.

Специалисты подразделения информационной безопасности должны иметь необходимую квалификацию в области защиты информации и проходить периодическую переподготовку (повышение квалификации) в соответствии с программами послевузовского профессионального образования. Квалификационные характеристики главного специалиста по защите информации предусмотрены Квалификационным справочником должностей руководителей, специалистов и других служащих.

Для проведения работ по созданию и эксплуатации системы защиты электронного документооборота могут привлекаться специализированные организации (предприятия), имеющие лицензии и сертификаты на право проведения работ в области защиты информации[7].

Сертификация средств защиты информации регулируется I Становлением Правительства Российской Федерации от 12.02.1994 № 100 "Об организации работ по стандартизации, обеспечению единства измерений, сертификации продукции и услуг" и Постановлением Правительства Российской Федерации от 25.06.95 г. № 608 "О сертификации средств защиты информации".

Федеральным законом от 8 августа 2001 г. № 128-ФЗ "О лицензировании отдельных видов деятельности", ст. 17, п. 1, п.п. 5-13 определен перечень видов деятельности в области зашиты информации на осуществление которых требуются лицензии:

· деятельность по распространению шифровальных (криптографических) средств:

· деятельность по техническому обслуживанию шифровальных (криптографических) средств;

· предоставление услуг в облает шифрования информации;

· разработка, производство шифровальных (криптографических) средств, защищенных с использованием шифровальных (криптографических) средств информационных систем, телекоммуникационных систем;

· деятельность по выявлению электронных устройств, предназначенных для негласного получения информации, в помещениях и технических средствах (за исключением случая, если указанная деятельность осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя):

· деятельность по разработке и (или) производству средств защиты конфиденциальной информации;

· деятельность по технической защите конфиденциальной информации;

· разработка, производство, реализация и приобретение в целях продажи специальных технических средств, предназначенных для негласного получения информации, индивидуальными предпринимателями и юридическими лицами, осуществляющими предпринимательскую деятельность:

· деятельность по изготовлению защищенной от подделок полиграфической продукции, в том числе бланков ценных бумаг, а также торговля указанной продукцией.

Подразделение информационной безопасности осуществляет свою деятельность в соответствии с разрабатываемым Положением о подразделении и выполняет основные задачи и функции по обеспечению защиты информации.

Защита информации при сс автоматизированной обработке производится на этапе эксплуатации автоматизированных информационных систем. При выполнении работ по защите информации следует учитывать организационные меры, обусловленные необходимостью проведения технического обслуживания, устранения неисправностей. обновления программного обеспечения и других мероприятий. задаваемых в соответствии с технологиями проведения эксплуатации систем защиты информации в АИС.

Организация и выполнение подготовительных работ по автоматизированной обработке конфиденциальной информации должны проводиться с учетом требований технологий разработки систем зашиты информации. Объектами зашиты при этом являются: открытая. общедоступная информация и информация ограниченного доступа - это конфиденциальная информация, составляющая секрет производства, служебный секрет производства, служебную, коммерческую, профессиональную тайну, персональные данные и иные сведения, установленные российским законодательством, за исключением сведений, составляющих государственную тайну.

Объекты защиты АИС и циркулирующей в ней информации более подробно рассмотрены в разд.

Определение и категорирование подлежащей защите информации осуществляет организация - заказчик создания и эксплуатации АИС в соответствии с действующим российским законодательством. Список источников и литературы), а также Перечня конфиденциальной документированной информации организации и разрабатываемого или уже разработанного на его основе классификатора конфиденциальной информации системы.

Технологии и процессы автоматизированной обработки защищаемой конфиденциальной информации должны быть обеспечены стандартизованными машинными носителями информации, их накопителями, программно-техническими средствами глобальных и локальных вычислительных сетей и протоколами межведомственного (межсетевого) взаимодействия АИС.

1.2. Системы управления электронным документооборотом

Система управления электронным документооборотом (СУЭД) предназначена для следующих целей:

- интеграции процессов документального обеспечения управления предприятием в рамках единой информационной системы;

- повышение информированности руководства и специалистов за счет увеличения объемов информационного хранения, централизированной обработки информации, уменьшения времени поиска документов и соответственно подготовки отчетов и докладов, а также за счет повышения полноты и достоверности отчетов;

- уменьшения стоимости документационного обеспечения управления предприятием за счет перехода от бумажного делопроизводства к электронному, снижения стоимости копирования и передачи бумажных документов;

- уменьшения стоимости и сокращения времени поиска бумажных оригиналов документов в архивном хранении за счет получения точной адресации в электронном виде;

- интеграции информационных процессов в рамках кооперации предприятий;

- создание качественно новой информационной базы для последующего совершенствования процессов документационного обеспечения управления и технологии работы с документами.

СУЭД должна соответствовать существующей информационно – организационной структуре предприятия (группы предприятий) и обеспечивать модификацию по мере совершенствования этой структуры.

СУЭД предназначена для автоматизации процессов документационного обеспечения управления предприятием, включая:

процессы подготовки, ввода, хранения, поиска и вывода организационно – распорядительных документов (подсистема «Электронный архив»);

процессы подготовки, ввода, хранения, поиска и вывода стандартных форм документов (подсистема «Ввод стандартных форм документов»)[8];

управление делопроизводством (создание, обработка и систематизация архивного хранения документов – подсистема «Делопроизводство»).

Объектом автоматизации являются процессы:

- создание документов;

- подготовки, учета, систематизации и архивного хранения, поиска и получения организационно – распорядительных, отчетно – статистических, учетных, плановых, информационно – справочных и других управленческих документов;

- работы с документами (передача, учет, контроль исполнения и др.).

Основные требования к системе состоят в следующем. Для информационного обмена в системе должна использоваться корпоративная вычислительная сети, в которую включаются как локальные, так и удаленные пользовательские системы. СУЭД должна взаимодействовать с электронной почтовой системой и автоматизированными системами управления предприятием. Система должна допускать круглосуточный режим функционирования; иметь средства диагностики и индикации текущего состояния системы, используемых ресурсов; позволять наращивать количественные и расширять функциональные характеристики системы[9].

СУЭД должна обеспечивать изменение своих характеристик, параметров, адресатов передачи документов и т.п. в зависимости от изменения регламента документооборота предприятия (норм, правил, порядка, форматов и т.п.).

Система должна строиться на основе открытых технологий, обеспечивающих ее дальнейшую модернизацию и развитие без переработки. В системе должна быть предусмотрена возможность использования масштабируемых аппаратных платформ, в частности технологически простой замены серверов и устройств хранения информации на более производительные (емкие).

Система должна обеспечивать с достаточной точностью распознавания документов на русском и основных европейских языках текстового формата А4, а также полнотекстовую индексацию текстового документа. Особое внимание должно уделяться объемам хранения, одновременному доступу к документам и срокам хранения документов.

Подсистема «Электронный архив» предназначена для следующих целей:

- оперативного и потокового ввода документов, полеченных из бумажных документов путем сканирования (получение электронных графических образов) и OCR – распознавания (преобразование их в текстовые документы);

- оперативного и потокового ввода электронных документов из других источников;

- передачи электронных документов в подсистему «Делопроизводство»;

- реквизитного и полнотекстового индексирования документов;

- хранения электронных документов всех видов и представлений (в том числе графических образов), их поисковых образов и индексов (атрибутных и полнотекстовых);

- адресация оригиналов документов в бумажном архиве;

- поиска и извлечения документов из электронного архива;

- вывода документов из системы в виде твердой (бумажной) копии или в электронном виде, в том числе для дельнейшей доставки средствами связи;

- связи представлений хранимых документов с фактографической частью базы данных[10];

Подсистема «Ввод стандартных форм документов» обеспечивает:

проектирование представлений стандартных форм документов для их последующего ввода;

потоковый ввод стандартных форм документов в фактографическую часть подсистемы «Электронный архив» (включая сканирование, OCR (ICR) – стилизованное распознавание, контекстный контроль и экспорт в БД).

Подсистема «Делопроизводство» обеспечивает:

- создание электронных документов средствами подсистемы;

- ведение версий (редакций) документов и их авторства;

- защиту от конфликтов при попытке одновременной модификации документа;

- электронное визирование документов (электронная подпись);

- связывание документов в логические группы;

- организацию потока работ с документами: задание маршрута (регламентного или ситуационного) движения документов и условий осуществления работ с ними;

- допуск к документам и расширенным видам работ с ними в соответствии с установленными правами пользователей;

- протоколирование видов работ, производимых пользователями с документами;

- управление маршрутами движения документов;

- контроль местонахождения документа и состояния его исполнения;

- передачу и извлечение документов в/из подсистемы «Электронный архив»[11].

Возможный состав программных инструментальных и технологических средств, ориентированных на управление документами и документооборотом, а также средств реализации процедур работы с документами может быть представлен следующим образом:

- средства для ввода бумажных документов и распознавание образов;

- средства для создания электронных документов;

- средства для организации и работы с электронным архивом;

- технологические средства, ориентированные на управление документооборотом;

технологические средства, ориентированные на управление документами;

инструментальные средства разработки приложений, реализующих специфические функции и технологии работы с документами.

Программные технологические пакеты, ориентированные на управление документами и документооборотом, должны быть открытыми для интеграции с приложениями, реализующими специфические функции, характерные при работе с документами на предприятии.

Инструментальные средства для разработки приложений должны быть такими, чтобы приложения, разработанные с их помощью, интегрировались в программную среду управления документами и документооборотом.

Рассмотрим организационно – функциональные особенности основных подсистем, ориентируясь на решения и предложения фирмы «Интеллектуальные технологии» (Cognitive Technologies) – одного из лидеров на российском рынке по технологиям создания СУЭД и распознавания образов.

ГЛАВА 2. Метод защиты электронного документооборота

2.1 Шифрование метод защиты информации

Наиболее надежным средством обеспечения конфиденциальности информации является шифрование.

Шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

Особое значение следует уделить симметричному шифрованию. Термин симметричного шифрования информации означает следующее: для того, чтобы определенным образом зашифровать, а затем аналогичным образом расшифровать информацию, используется одна и та же система криптографического преобразования.

Секретный элемент криптографического преобразования – ключ шифрования – может храниться, например, в файле на дискете, или на каком-либо другом ключевом носителе[12]. Необходимо, чтобы все пользователи, предполагающие обмениваться зашифрованными документами, получили определенный набор ключей шифрования, что позволило бы получателям расшифровывать документы, предварительно зашифрованные отправителями.

Простейший случай – все абоненты компьютерной сети организации получают один и тот же секретный ключ шифрования[13]. Как и все простое, такая схема имеет ряд недостатков:

Следует отметить, что все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

При компрометации ключа шифрования (утере, хищении и т. д.) под угрозой нарушения конфиденциальности окажется весь документооборот, ключи шифрования придется срочно менять[14]. Если же, например, факт компрометации ключа шифрования обнаружен не сразу, останется только догадываться, сколько документов (и какой важности) успел прочитать злоумышленник[15].

Такие ключи необходимо передавать «из рук в руки», т. е., невозможно, например, переслать по электронной почте, что неудобно.

Первые два недостатка устраняются, например, при использовании ключевой системы типа «полная матрица».

Такая «полная матрица» содержит матрицу ключей для связи «каждый с каждым» (ключи парной связи), т. е., матрица содержит ключи для связи абонентов попарно. Это означает, что каждый из ключей матрицы доступен только двум из абонентов сети. Каждый пользователь сети получает в пользование «сетевой набор» - то есть строки ключей из матрицы, которые предназначены для обеспечения ему связей с остальными пользователями сети. Поэтому, можно сделать вывод о том, что можно зашифровать электронный документ таким образом, чтобы шифр смогли прочитать только отправитель и получатель электронного документа. Это обеспечивает высокую степень защиты не только конфиденциальности, но и целостности и подлинности информации, которая передается посредством электронных каналов передачи.

При утере какого-либо ключа стоит бояться лишь за те документы, которые посылались владельцами конкретного ключа друг другу. Соответственно, новый ключ взамен скомпрометированного необходимо заменить только у двух абонентов, а не у всех.

Однако остановимся на некоторых недостатках:

-При необходимости послать один и тот же документ нескольким абонентам в зашифрованном виде, его следует зашифровывать несколько раз (по числу адресатов), а потом еще и не перепутать, кому какой из зашифрованных файлов отсылать[16].

-Остается необходимость передачи ключей «из рук в руки» [17].

-Схема шифрования документов, позволяющая создавать один зашифрованный файл для передачи нескольким абонентам с использованием ключей парной связи, рассмотрена ниже[18].

Проблема передачи ключей решается путем применения схемы открытого распределения ключей. Это означает, что с помощью определенного алгоритма ключ шифрования «делится» на секретную и открытую части. Секретная часть, называемая «секретным ключом», хранится у его владельца, а открытая часть («открытый ключ») передается всем остальным абонентам сети.

Следует отметить, что каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

С помощью своего секретного ключа и открытого ключа абонента-адресата абонент-отправитель вычисляет ключ парной связи, с помощью которого зашифровывает документы, предназначенные данному получателю. Получатель же, с помощью своего секретного ключа и имеющегося у него открытого ключа отправителя, вычисляет тот же ключ парной связи, с помощью которого может эти документы расшифровать.

Рисунок 3. Виды ключей для шифрования

Таким образом, путем использования схемы с открытым распределением ключей достигаются те же положительные моменты, что и при использовании схемы «полная матрица», но также и нейтрализуется недостаток – проблема распределения ключей[19].

Открытые ключи можно распределять свободно по открытым каналам связи, поскольку, даже имея полный набор открытых ключей всех абонентов сети, злоумышленник не сможет расшифровать конфиденциальный документ, поскольку он предназначен конкретному адресату.

Следует отметить, что зашифрованный документ могут расшифровать только отправитель и получатель данного секретного электронного документа. Остальные пользователи не могут расшифровать данный документ, следовательно похитить его, так как не обладают достаточным набором исходных данных для того, чтобы вычислить ключи парной связи.

Ключ парной связи может вычисляться, например, с помощью алгоритма Диффи-Хеллмана[20]. Данный алгоритм (а также множество других) подробно описан в вышедшей в 1999 году в издательстве «Радио и Связь» книге Ю.В.Романца, П.А.Тимофеева и В.Ф.Шаньгина «Защита информации в компьютерных системах и сетях». Тем, кому наиболее интересна тема предлагаемой статьи, особенно рекомендую прочитать данную книгу[21].

Еще одно существенное достоинство открытого распределения ключей состоит в том, что одни и те же ключи могут быть использованы и для шифрования документов, и для электронной подписи. При использовании других ключевых схем это недостижимо[22].

В заключение раздела можно отметить следующее:

- было рассмотрено шифрование, как способ и метод защиты электронного документооборота и обеспечить информационную безопасность электронных документов.

- шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

- все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

- каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

2.2 Обеспечение подлинности документов при помощи электронно-цифровой подписи

Сегодня основным и практически единственным предлагаемым на рынке решением для обеспечения подлинности документа является электронно-цифровая подпись.

Работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

Если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

На основании этого, можно прийти к выводу о том, что владелец электронно-цифровой подписи владеет закрытым ключом и предпринимать все меры для того, чтобы не допустить попадания данного закрытого ключа к третьим лицам. А вот открытый ключ могут иметь все, кто должен проверить подлинность данного документа. Речь идет о налоговых органах, когда к ним поступают налоговые отчеты, заверенные электронно-цифровой подписью руководителя предприятия, которое зашифровал данные налоговые отчеты закрытым ключом.

Для наглядности электронно-цифровую подпись можно представить как данные, полученные в результате специального криптографического преобразования текста электронного документа. Оно осуществляется с помощью так называемого «закрытого ключа» — уникальной последовательности символов, известной только отправителю электронного документа. Эти «данные» передаются вместе с текстом электронного документа его получателю, который может проверить электронно-цифровую подпись, используя так называемый «открытый ключ» отправителя — также уникальную, но общедоступную последовательность символов, однозначно связанную с «закрытым ключом» отправителя[23]. Успешная проверка электронно-цифровой подписи показывает, что электронный документ подписан именно тем, от кого он исходит, и что он не был модифицирован после наложения электронно-цифровой подписи.

Таким образом, можно прийти к следующему выводу: подписать конфиденциальный документ электронно-цифровой подписью может только лицо, которое обладает закрытым ключом. А вот проверить конфиденциальный документ на подлинность (например, налоговая декларация) может лицо, которое обладает открытым ключом, который соответствует закрытому ключу отправителя данного электронного документа. То есть, устанавливается парная связь между данными видами ключей, позволяющие зашифровать и расшифровать документы.

Рисунок 4. Виды ключей для электронно-цифровой подписи

Подтверждение принадлежности «открытых ключей» конкретным лицам осуществляет удостоверяющий центр - специальная организация или сторона, которой доверяют все участники информационного обмена. Обращение в удостоверяющие центры позволяет каждому участнику убедиться, что имеющиеся у него копии «открытых ключей», принадлежащих другим участникам (для проверки их электронно-цифровой подписи), действительно принадлежат этим участникам.

Большинство производителей СЭД уже имеют встроенные в свои системы, собственноручно разработанные или партнерские средства для использования ЭЦП, как, например, в системах Directum или «Евфрат-Документооборот». Такой тесной интеграции с электронно-цифровой подписи немало способствовал и выход федерального закона о электронно-цифровой подписи (№1–ФЗ от 10.01.2002г.), в котором электронная цифровая подпись была признана имеющий юридическую силу наряду с собственноручной подписью[24].

Стоить заметить, что согласно законам РФ, свою систему электронной цифровой подписью может разрабатывать только компания, имеющая на это соответствующую лицензию от ФАПСИ (ныне от ФСБ). Равно как и компания, использующая в своих разработках электронно-цифровой подписи, должна иметь лицензию от органов государственной власти.

Протоколирование действий пользователей — немаловажный пункт в защите электронного документооборота. Его правильная реализация в системе позволит отследить все неправомерные действия и найти виновника, а при оперативном вмешательстве даже пресечь попытку неправомерных или наносящих вред действий. Такая возможность обязательно должна присутствовать в самой системе электронного документооборота. Кроме того, дополнительно можно воспользоваться решениями сторонних разработчиков и партнеров, чьи продукты интегрированы с системой электронного документооборота. Говоря о партнерских решениях, прежде всего речь идет о СУБД и хранилищах данных, любой подобный продукт крупных разработчиков, таких как Microsoft или Oracle, наделен этими средствами. Также не стоит забывать о возможностях операционных систем по протоколированию действий пользователей и решениях сторонних разработчиков в этой области[25].

В заключении раздела можно прийти к следующим выводам:

- была рассмотрена электронно-цифровая подпись, как метод и средство защиты конфиденциальной информации от злоумышленников, пытающихся данную информацию похитить и использовать в своих незаконных целях.

- работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

- если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

Выводы по главе 2.

Во второй главе был проведен анализ методов защиты электронного документооборота.

- было рассмотрено шифрование, как способ и метод защиты электронного документооборота и обеспечить информационную безопасность электронных документов.

- шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

- все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

- каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

- была рассмотрена электронно-цифровая подпись, как метод и средство защиты конфиденциальной информации от злоумышленников, пытающихся данную информацию похитить и использовать в своих незаконных целях.

- работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

- если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

ЗАКЛЮЧЕНИЕ

В заключении данной курсовой работы следует отметить следующие выводы. Вопрос о необходимости автоматизации управления документооборотом давно перешел в практическую плоскость, и все больше российских предприятий внедряют у себя системы электронного документооборота (СЭД), позволяя организациям уже на собственном опыте оценить преимущества новой технологии работы с документами. Однако и для тех немногих, кто считает автоматизацию документооборота пройденным этапом, возможно, в скором времени потребуется переосмыслить сделанный выбор и вновь погрузиться в проблему повышения эффективности управления документооборотом. Это обусловливается, в частности, изменением рыночной ситуации, ростом организации, создающим кризисы «переходного возраста» и приводящим к необходимости реструктуризации, а также развитием информационно-коммуникационных технологий (ИКТ), с одной стороны, предоставляющих новые возможности для ведения бизнеса, с другой — заставляющих идти в ногу со временем, чтобы не отстать от конкурентов

Необходимость в автоматизации управления документооборотом разные организации сегодня видят по-разному: одни — в повышении эффективности организационно-распорядительного документооборота (ОРД), другие — в повышении эффективности работы функциональных специалистов, создающих документы и использующих их в повседневной работе, и лишь немногие уделяют внимание обоим аспектам. Такое разделение точек зрения в вопросах документооборота определяется разной ролью и значимостью самих документов в деятельности организации, что зависит от размера организации, стиля управления, отрасли производства, общего уровня технологической зрелости и многих других факторов. Поэтому для одних документ может быть базовым инструментом управления, а для других — средством и продуктом производства.

Во второй главе был проведен анализ методов защиты электронного документооборота.

- было рассмотрено шифрование, как способ и метод защиты электронного документооборота и обеспечить информационную безопасность электронных документов.

- шифрование - это процесс преобразования открытых данных в закрытые по определенному криптографическому алгоритму с использованием секретного ключевого элемента – ключа шифрования.

- все пользователи сети обладают одним и тем же ключом шифрования. Поэтому те электронные документы, которые зашифрованы данным ключом шифрования, могут быть расшифрованы любым пользователем сети. Ведь невозможно отправить некий электронный документ определенному пользователю сети лично.

- каждый абонент в своем распоряжении имеет секретный ключ, а также множество открытых ключей для других пользователей. На основании этого, он определяет типы документов, которые можно отправить в открытом доступе, а также секретным образом при помощи секретных ключей зашифровки – расшифровки данных.

- была рассмотрена электронно-цифровая подпись, как метод и средство защиты конфиденциальной информации от злоумышленников, пытающихся данную информацию похитить и использовать в своих незаконных целях.

- работа электронно-цифровой подписи основана на принципе применения технологии шифрования с ассиметричным ключом. То есть, можно отметить, что ключ расшифровки и шифрования различаются между собой.

- если пользователь имеет закрытый ключ, то он имеет возможность зашифровать информацию. Если пользователь имеет открытый ключ, то он имеет возможность расшифровать данную информацию. Но с помощью открытого ключа пользователь уже не сможет зашифровать данную информацию обратно.

- подписать конфиденциальный документ электронно-цифровой подписью может только лицо, которое обладает закрытым ключом. А вот проверить конфиденциальный документ на подлинность (например, налоговая декларация) может лицо, которое обладает открытым ключом, который соответствует закрытому ключу отправителя данного электронного документа. То есть, устанавливается парная связь между данными видами ключей, позволяющие зашифровать и расшифровать документы.

Таким образом, были рассмотрены основные методы и способы защиты электронного документооборота, которые позволяют в некоторой степени защитить конфиденциальную и информацию от злоумышленников, использующих ее в незаконных целях.

БИБЛИОГРАФИЯ

1. «Гражданский кодекс Российской Федерации» от 30 ноября 1994 года N 51-ФЗ.

2. «Трудовой кодекс Российской Федерации» от 30.12.2001 N 197-ФЗ (ред. от 03.07.2016) (с изм. и доп., вступ. в силу с 01.01.2017).

3. Федеральный закон «О коммерческой тайне» от 29.07.2004 N 98-ФЗ.

4. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

5. Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

6. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

7. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

8. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга.. - М.: ЮНИТИ-ДАНА, 2013. - 239 c.

9. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

10. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

11. Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

12. 30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 18 марта 2017 года).

ПРИЛОЖЕНИЕ 1

Процесс создания электронно-цифровой подписи

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. – 702 с. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

- Проектирование реализации операций бизнес-процесса «Взаиморасчеты с клиентами» (Информационная модель и её описание)

- Графические планшеты. .

- "Защита информации в процессе переговоров и совещаний"

- Алгоритмы сортировки данных (Структура обработки данных)

- Проектирование реализации операций бизнес-процесса «Управление персоналом» в организации

- Облачные сервисы (Повышение эффективности облачных технологий)

- Анализ методов современного программирования (Методология программирования)

- Защита информации в процессе переговоров и совещаний (Планирование мероприятий по защите конфиденциальной информации)

- Проектирование реализации операций бизнес-процесса: «Управление персоналом»

- Виды и состав угроз информационной безопасности (Теоретическая сущность информационной безопасности и состав ее угроз)

- Проектирование реализации операций бизнес-процесса «Изучение демографических данных».

- Исследование проблем защиты информации (Проблемы защиты информации в медицинском центре ООО «BaltGaz»)