Разработка методики выявления инцидентов информационной безопасности, связанных с нарушением политики использования электронной почтовой системы организации

Содержание:

Введение

Электронная почта на сегодняшний день наиболее важное средство связи в деловом мире. Являясь самым массовым средством электронных связях. Посылка письма по электронной почте обходится значительно дешевле, а так же быстрее посылки обычного письма. В настоящее время e-mail становится все более важным условием ведения повседневной деятельности. Очевидные преимущества e-mail - удобство и практичность. Тем не менее проблемы, которые возникают в связи с неконтролируемым ее использованием, не учитывать уже нельзя. Большинство проблем, с которыми сталкиваются пользователи e-mail (спам, вирусы, разнообразные атаки на конфиденциальность писем и т. д.), связано с недостаточной защитой современных почтовых систем. Практика показывает, что моментальное решение проблемы защиты e-mail невозможно. Необходим систематический и комплексный, с учетом всех угроз, подход к решению данной проблемы для того чтобы защита e-mail была возможна на максимально возможном уровне, а достижение этого уровня не требовало чрезмерных усилий и затрат.

Тема выявления инцидентов безопасности информации и их расследования является популярной на сегодняшний день.

Именно во время расследования и реагирования на инцидент:

- проявляются конкретные уязвимости информационной системы;

- обнаруживаются следы атак и вторжений;

- проверяется работа защитных механизмов, качество архитектуры системы безопасности информации и ее управления.

Все вышеперечисленные факторы и обусловили актуальность данной курсовой работы.

Цель курсовой работы - разработать методику выявления инцидентов безопасности информации, связанных с нарушением политики использования электронной почтовой системы организации.

В соответствии с поставленной целью решались следующие основные задачи:

- определить роль и функции электронной почтовой системы;

- рассмотреть основные особенности реализации электронной почтовой системы в организации;

- изучить инциденты, связанные c использованием e-mail;

- разработать типовой вариант методики.

Глава 1. Анализ характеристик электронной почтовой системы

1.1. Роль электронной почтовой системы

Электронная почта — (англ. E-mail либо email, сокр. от electronic mail), способ передачи данных в компьютерных сетях, широко используется в Internet. Основной особенностью e-mail является то, что материалы отправляется получателю не напрямую, а через промежуточное звено — электронный почтовый ящик, который является месте на сервере, где сообщение хранится, пока его не запросит получатель.

Рассмотрим возможности и фирму систем e-mail. Чаще всего они состоят из двух подсистем:

- пользовательские агенты, позволяющие пользователям читать и отправлять электронную почту

- агенты передачи сообщений, доставляющие сообщения от отправителя к получателю.

Пользовательские агенты - это локальные программы, предоставляющие различные методы взаимодействия пользователя c почтовой системой. Агенты передачи сообщений обычно являются системными демонами — процессами, работающими в фоновом режиме, и передающими электронную почту по системе.

Обычно системы e-mail поддерживают пять основных функций:

- Составление — процесс создания сообщений и ответов. Для создания тела сообщения можно использовать каждый текстовый редактор, но система помогает в составлении адреса и многочисленных системных полей, добавляемых к каждому сообщению. Например, для ответа на письмо система e-mail поставит адрес отправителя из исходного письма;

- Передача — перемещение сообщений от отправителя к получателю. Требуется устанавливать соединение c адресатом или c другой промежуточной машиной, пересылать сообщение и разрывать соединение. Система e-mail выполняет все эти действия автоматически, не беспокоя пользователя;

- Уведомление — информирование отправителя о состоянии сообщения. Отвечает на вопросы: что c сообщением, доставлено ли оно, прочтено? Существует множество ситуаций, в которых подтверждение доставки имеет большую важность и даже имеет юридическую значимость;

- Отображение — необходимо для вывода приходящих сообщений на экран, для того чтобы пользователь имел возможность читать свою электронную почту. Часто требуется преобразование текста, отображение изображений или вызов специальной программы просмотра или прослушивания оцифрованного звукового сообщения;

- Обработка. На последнем этапе работы c электронным письмом решается дальнейшая судьба полученного сообщения. Получатель может удалить его, не читая, удалить после прочтения, сохранить и т.д. Также должна быть обеспечена возможность найти полученное ранее письмо и прочитать его еще раз, переслать его другому адресату или обрабатывать полученную почту другим способом.

Чтобы отправить письмо электронной почтой, отправитель должен написать текст сообщения, указать адрес получателя, а тоже, возможно, некоторые дополнительные параметры. Текст сообщения может быть набран в отдельном текстовом редакторе, c помощью программы изготовления документов или в текстовом редакторе, встроенном в почтовый редактор. Адрес получателя должен быть указан в форме пользовательского агента.

Большинство систем e-mail поддерживают списки рассылки, которые позволяют пользователю послать одно сообщение группе получателей при помощи команды. Если только список рассылки хранится локально, пользовательский агент может просто послать каждому получателю отдельное сообщение. Тем не менее при удаленном расположении списка рассылки сообщения будут тиражироваться там, где хранится список.

1.2. Достоинства электронной почты

Электронная почта имеет ряд преимуществ в сравнении с обычными способами передачи сообщений (традиционная почта или факсимильная связь). К ним относят следующие:

- Оперативность и простота использования;

Электронная почта — это глобальная система, позволяющая передавать письма в любую точку мира за считанные минуты, независимо от времени суток. Простота и отсутствие требований к глубокому знанию компьютерных технологий приводит к распространению сервиса не только в бизнесе, но и в личной переписке. В текущее время, когда бизнес диктует сроки и требует оперативных действий, e-mail позволяет собрать информацию, принять решение и довести его до различных подразделений фирмы и партнеров по бизнесу.

- Доступность практически в любом месте;

Основное преимущество e-mail — доступность. Даже c учетом неполного охвата электроники нашего мира, развитие связи, в конечном счете, приведет к тому, что весь земной шар покроет "глобальная паутина".

- Универсальность форматов писем и вложений;

Удобство использования e-mail состоит в том, что она способна "переносить" большие объемы данных различных форматов данных. В одном письме могут быть одновременно переданы графическая, видео, текстовая материалы, файлы баз данных, приложений и т.п.

- Дешевизна сервиса;

Отправить электронное письмо стоит значительно дешевле, чаще вообще без затрат, чем обычное или сделать междугородный или тем более международный телефонный звонок. Сервис позволяет послать письма сразу нескольким получателям без дополнительных затрат.

- Использование для обработки e-mail прикладного специального программного обеспечения;

Электронный характер письма позволяет проводить его обработку при помощи дополнительного программного обеспечения. Виды программного обеспечения и характер обработки зависит от деятельности организации. Могут быть такие варианты: редактирование базы данных e-mail, подготовка различных отчетов, формирование анализа деятельности фирмы и т.п.

Все эти преимущества дают возможность встроить электронную почту в систему единого документооборота для интеграции c информационными процессами фирмы.

1.3. Варианты организации корпоративной электронной почты

Вариантов организации корпоративной почты может быть несколько:

- бесплатная e-mail;

- e-mail у поставщика услуг Internet;

- корпоративная e-mail.

У первых двух вариантов имеются ряд существенных недостатков.

Адрес электронной почты не уникальный для фирмы, отправитель рекламирует бесплатную почту, а не свою фирму после @. Так же использование бесплатных адресов может негативно сказаться на имидже фирмы. Основным недостатком бесплатной почтовой системы является тоже отсутствие гарантии сохранности корреспонденции и стабильности работы такой почты. Так как бесплатные сервисы осуществляют свою деятельность за счет рекламы, то интернет- трафик в таком случае будет увеличен в разы, что приведет к непредвиденным расходам.

Проблема невозможности изменить адрес электронной почты сохраняется и с сервисами, предоставляемыми поставщиками интернет услуг. Чаще всего для работы с сервисом придется установить соответствующее приложение, так как большинство провайдеров не развивают web-интерфейс. Почта в таком случае будет храниться на рабочем устройстве пользователя и к ней нельзя будет обратиться с другого устройства. Ограниченное количество адресов не позволит завести почтовый ящик каждому сотруднику, что усложняет документооборот фирмы и работу сотрудников.

Большой слабостью, предыдущих вариантов является невозможность гибко встроить их в общую систему фирмы.

У корпоративной почты данных недостатков нет, она создана для обслуживания почтовых систем фирм и учреждений.

Наиболее известные почтовые системы, работающих под управлением Windows, например:

- Outlook Express, поставляется в составе операционной системы Windows;

- офисное приложение Microsoft Outlook (компьютерная программа - органайзер c функциями почтового клиента);

- компоненты e-mail в составе программ-браузеров;

- Mail, HotMail, Hotbox и другие безвозмездные почтовые серверы в Internet;

- Opera Mail (М2);

- Mozilla Mail организации Mozilla Foundation, новое название Sea Monkey и др.

Переход от одной почтовой программы к другой возможен, но не всегда удобен. Большинство пользователей начинает работу c электронной почтой, опираясь на программу Outlook Express или на одну из систем Web-mail. Со временем выбирая подходящий сервис.

1.4. Риски, связанные с использованием электронной почты

Многие достоинства электронной почты могут принести угрозу безопасности информации. Например, общедоступность почты приводит к возникновению спам рассылки, возникают утечки данных из-за бесконтрольности использования, а возможность вложения файлов разных форматов вызывает распространение вирусных программ и т.п.

Все эти ситуации являются серьезной угрозой для фирмы. Могут возникнуть снижения качества работы и информационной системы, потери эффективности работы, а также может возникнуть утечка конфиденциальной информации компании. Отсутствие внимания к этим проблемам может привлечь значительные потери, а в некоторых случаях привести к юридической ответственности в связи с нарушением законодательства. Все эти угроз возникают в связи с некоторыми свойствами электронной почты.

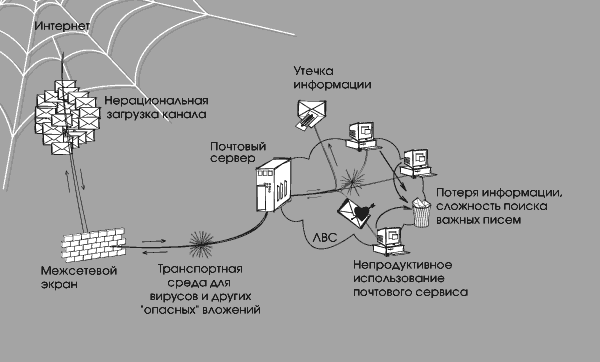

MIME-стандарт позволяет расширить объем вложенной информации в письмо. Данной возможностью воспользовались многие злоумышленники. Достоинство e-mail превратилось в угрозу. Среда электронной почты стала песочницей для переноса опасных вложений - компьютерных вирусов, троянских программ и т.д. см. Рис. 1.

Рисунок 1. Негативное воздействие различных факторов на незащищенную почтовую систему

Такая угроза может повлечь за собой множество чрезвычайных ситуаций и привести к большим затрата. Устранить такую проблему можно с помощью блокировки писем с соответствующими вложениями и проверки данных вложений антивирусной программой. Чаще всего на практике наиболее приемлемым средством является блокировка определенных типов файлов: исполняемых файлов (exe, com, bat) и файлов, содержащих макросы и OLE-объекты (файлы, созданные в приложениях MS Office).

Серьезный риск при работе электронной почты в компании - это атаки с целью засорения почты. В эту категорию можно включить почтовые сообщения с большим объемом вложенных файлов, а также вложения с многократно заархивированными файлами. При попытки открытия таких файлов система может не справится и зависнуть. Такие атаки можно разделить на умышленные, например "отказ в обслуживании" (Denial of Service) и "почтовые бомбы" (mail-bombs), и неумышленные, когда пользователи отправляют электронные письма c вложениями большого объема, просто не подумав о последствиях.

При данной опасности следует поставить фильтры на объем вложенных данных и глубине архивов.

Простота в использовании и общедоступность почты может привести к неэффективному использованию почтовых ресурсов. Работники фирмы могут воспользоваться данным сервисов для личной переписки, выгрузки конфиденциальных данных и т.п. В результате могут возникнуть такая деятельность сотрудников:

- Снижение производительности работы информационной системы (увеличение объема нецелевого трафика);

- Снижение производительности работы конкретного работника (неоправданная потеря рабочего времени);

- Засорение ресурсов системы предприятия (занятие дискового пространства под нецелевую почту).

Отсутствие правил использования является причиной возникновения такой угрозы. Все это приводит к непродуктивности использования производительности труда и финансовых вложений.

К засорению почтовой системы тоже ведет рассылка спама. Многие фирмы используют почту для рассылки рекламных сообщений, предложения услуг и товаров и т.д. Данная проблема изымает время на удаление спам писем и увеличивает вероятность случайного удаления нужных. Для блокировки спам сообщений необходимо провести анализ сообщений для дальнейшего нахождения ключевых фраз и выражений рекламного характера.

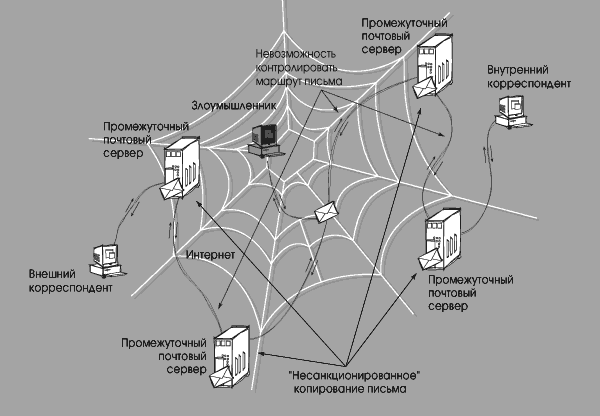

Есть ряд угроз связанных с внешней перепиской и особенностями электронной почты. Нет возможности отследить и предотвратить действия во время передачи такие как создание копий, перенаправления и аутентификацию пользователей. Также контроль за количеством созданный копий на точках передачи информации. Некоторые поля передаются в открытом виде такие как адреса получателя и отправителя и получателя, тема письма и т.п., что может привести к прочтению письма во время передачи.

Еще одной угрозой может стать отсутствие полного удаления данных, сообщения почты практически неуничтожимы. Резервное копирование сохраняет копии на основном сервере компании, а также на компьютерах получателя и отправителя. Есть еще посредники - сервисы осуществляющие передачу почту по каналам интернет, они также создают копии в своих архивах.

В случае методичной очистки и нахождения всех посредников нет гарантии удаления всех копий сообщения и соответственно данной информации с серверов и жестких дисков.

С использованием общедоступного программного обеспечения любой пользователь может восстановить сообщение электронной почты после его удаления см. Рис. 2. Не говоря уже о преднамеренном внедрении соответствующих посредников-серверов злоумышленников, для изъятия информации.

Рисунок 2. Проблемы, возникающие при пересылке e-mail через Internet

Данные проблемы могут привести к копированию и передачи информации как среди сотрудников фирмы, так и за ее пределами даже без разрешения сотрудника отправителя. Данный сотрудник не имеет средств для контроля и последующему устранению возможных копий как сразу, так и по истечению некоторого времени.

В данном случае могут быть преданы конфиденциальные данные: служебная информация, системные данные, пароли и т.д. Такие утечки могут привести к финансовым потерям и очернению имиджа фирмы.

С другой стороны бумажной корреспонденции, электронную почту очень легко неумышленно отправить по неверному адресу. Причиной этого может быть как неумелое использование адресных книг, так и ошибка в указании адреса получателя или, что еще хуже, случайный выбор опции, предусматривающей рассылку сообщения большой группе пользователей, в то время как сообщение является конфиденциальным. Чтобы обеспечить защиту от утечки конфиденциальной данных из сети, необходимо осуществлять контроль адресатов, фильтрацию передаваемых данных на наличие в текстах сообщений или в прикрепленных к электронному письму файлах слов и выражений, имеющих отношение к "закрытой" тематике, осуществлять разграничение доступа различных категорий пользователей к архивам e-mail и т.п.

Одно из основных отличий e-mail состоит в формальном к ней отношении (по сравнению c другими видами коммерческих связях). Во-первых, большинство пользователей относятся к электронной почте как к чему-то временному, то есть поступают c ней по принципу "прочитал и выкинул". При таком отношении существует угроза случайного удаления значимой данных. Кроме того, существует риск потери переписки c важным клиентом. Все эти проблемы решаются путем создания в организации архива e-mail. Во-вторых, такое отношение к электронной почте приводит к тому, что из-за кажущейся недолговечности электронных сообщений люди часто используют их для того, чтобы выразить чувства и мнения в выражениях, которые они никогда не позволили бы себе употребить в традиционных письмах. Публикация таких писем в сети может нанести серьезный ущерб репутации фирмы или явиться причиной юридических исков к ней.

Еще одна область связана c возможностью привлечения к юридической ответственности фирмы и ее сотрудников — за нарушение авторского права. Защищенные этим правом материалы могут содержаться или в сообщении e-mail, или в присоединенных файлах. К подобным материалам относятся графическая, аудио, видео и различная текстовая материалы, т. е. любая материалы, которая может быть представлена в электронной форме и передана по компьютерным сетям. Копирование или распространение этих материалов без предварительного согласия автора или владельца авторских прав является нарушением закона. Если только фирма допускает, чтобы материалы почты, защищенные авторским правом, использовались сотрудниками, не имеющими на это полномочий, то она может быть привлечена к ответственности за прямое или косвенное пособничество нарушению авторского права.

Глава 2. Порядок использования электронной почты

2.1. Политика в отношении электронной почты

В фирме должен быть порядок использования электронной почтой наравне с использованием других средств организации. Соответственно все взаимодействия совершаемые с помощью корпоративной почты должны осуществляться согласно данному порядку, и отправитель и получатель должны быть информированы об этом.

С помощью электронной почты не должны воспроизводится такие действия:

- неэтичные послания;

- призывы к конфликтным действиям;

- послания содержащие конфиденциальную информацию.

Уровень защиты должен быть соответствующий важности передаваемой информации. Чаще всего защита осуществляется централизованным управлением сервисами электронной почты.

Политика указывающая уровень защиты должна иметь полное описание. Такая политика является закрепленными в документе и инструкциях виде. Все юридические документы должны быть доведены до сотрудников фирмы для ознакомления. Политика использования e-mail, обычно, рассматривается c двух сторон — как официально оформленный юридический документ и как материал, который описывает технику реализации политики.

В данные документы входят:

- положение, указывающее о принадлежности электронной почты фирме и использовании данного ресурса только в рабочих целях;

- представление о применении корпоративной почты только в рамках законодательства РФ и политики безопасности фирмы;

- инструкции и регламенты по использованию и хранению e-mail;

- предупреждение об ответственности сотрудников фирмы при злоупотреблениях использования e-mail в личных целях и возможном использовании e-mail в судебных и служебных разбирательствах;

- заверенный письменный документ об ознакомлении сотрудником с данной политикой и согласие на ее положения.

С технической точки зрения политика устанавливает правила использования e-mail:

- Указывает что контролируется;

Какие сообщения могут быть разрешены или запрещены для исходящей, входящей и внутренней почты.

- Описывает на кого распространяется;

Распределение категорий лиц допущенных к использованию электронной почты и какие имеют ограничения.

- Реакции системы.

Что происходит с сообщениями подпадающими под какую-либо из описанных угроз.

Нарушитель это человек или группа людей, которые приводят к возникновению угрозы. Характер их действий может быть как предумышленный, так и не предумышленный.

Каналы, используемые нарушителями:

- пересылка по электронной почте;

- использование доступа в Internet (web-mail, блоги, мессенджеры, передача файлов по ftp и т.д.);

- печать и вынос твердой копии;

- копирование на съемные носители;

- физический вынос резервных копий.

Классификация внутренних нарушителей представлена на табл. 1.

Таблица 1.

Классификация внутренних нарушителей

|

Неосторожные (халатные) |

Большинство потерь происходят по вине данных лиц. Невнимательный или халатный сотрудник может нарушать политику безопасности по незнанию или просто забыв о каких то моментов. По невнимательности может произойти пересыл письма с секретной информацией не тому пользователю. К этому же типу относятся работники, теряющие ноутбуки. |

|

Манипулируемые |

Посредством социальной инженерии можно вынудить сотрудника нарушить политику безопасности компании. Введение в заблуждение может привести к такому случаю: секретарю приходит задача переслать сообщение не только адресату, но и злоумышленнику под предлогом сохранения данных или для надежности. |

|

Саботажники (обиженные работники) |

Мотивация таких нарушителей наиболее сильна. Такие сотрудники из-за обиды на фирму и(или) руководство наносят вред компании. Они могут иметь цель, например забрать информацию для будущего места работы. Так же есть категория наносящих вред чтобы просто нанести вред фирме. в которой в текущий момент работают. |

|

Нелояльные |

Данный тип похож на предыдущий, но имеет ряд отличий: угроза в данном случае является ненаправленной, сотрудник не имеет цели причинить вред фирме, но при этом может нанести его. Так же такие нарушители не скрывают своих действий, а чаще всего за счет них пытаются комфортно уйти с данного места работы, шантажируя добытой информацией. К данному типу работников можно отнести и людей использующих ресурсы фирмы в целях других организаций, для нахождения более комфортных условий. |

|

Нарушители, мотивированные извне. |

Сотрудники цель которых непосредственное внедрение для нанесения ущерба или кража информации. Данные сотрудники также могут изначально работать в фирме, но быть подкуплены или запуганы для мотивации в своих интересах. Чаще всего такие сотрудники снабжены техническим средствами или программами для достижения своих целей. |

Глава 3. Системы контроля содержимого электронной почты

3.1. Средства реализации политики использования электронной почты

Внедрение политики использования e-mail требует от руководства фирмы понимания, что наличие только документально оформленной политики не гарантирует ее выполнения. Необходимо создание в фирмы соответствующих условий реализации данной политики. При этом важнейшим условием является наличие в корпоративной сети программно-технических средств контроля выполнения положений и требований политики. К таким средствам относятся системы контроля содержимого e-mail.

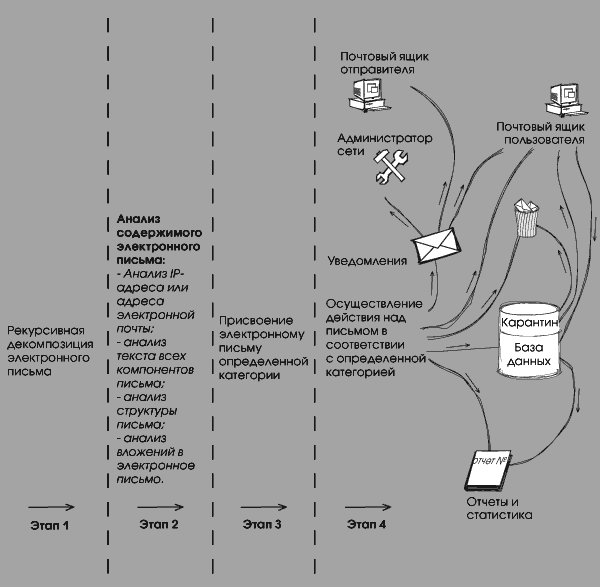

Системы контроля содержимого e-mail — это программное обеспечение, способное анализировать содержание письма по различным компонентам и структуре в целях реализации политики использования e-mail.

К особенностям данных продуктов относятся:

- Применение при анализе содержания специально разработанной политики использования электронных писем;

- Способность осуществлять "рекурсивную декомпозицию" электронных писем;

- Возможность распознавания реальных форматов файлов вне зависимости от различных способов их маскировки (искажение расширения файлов, архивирование файлов и т.п.);

- Анализ множества параметров сообщения e-mail;

- Ведение архива e-mail;

- Анализ содержимого сообщения e-mail и прикрепленных файлов на наличие запрещенных к использованию слов и выражений.

3.2. Требования к системам контроля содержимого электронной почты

Спектр возможностей всех категорий систем контроля содержимого e-mail достаточно широк и существенно меняется в зависимости от производителя.

Тем не менее ко всем системам предъявляются наиболее общие требования, которые позволяют решать задачи, связанные c контролем почтового трафика. Самыми первыми требованиями к таким системам должны быть полнота и адекватность.

Полнота — это способность систем контроля обеспечить наиболее глубокую проверку сообщений e-mail. Это предполагает, что фильтрация должна производиться по всем компонентам письма. При этом ни один из объектов, входящих в структуру электронного сообщения, не должен быть "оставлен без внимания". Условия проверки писем должны учитывать все проблемы, опасности и угрозы, которые могут существовать в организации, использующей систему e-mail.

Адекватность — это способность систем контроля содержимого как можно более полно воплощать словесно сформулированную политику использования e-mail, иметь все необходимые средства реализации написанных людьми правил в понятные системе условия фильтрации.

К другим наиболее общим требованиям относятся:

- Текстовый анализ e-mail (анализ ключевых слов и выражений c помощью встроенных словарей);

Данная возможность позволяет обнаружить и своевременно предотвратить утечку конфиденциальной данных, установить наличие непристойного или запрещенного содержания, остановить рассылку спама, а тоже передачу других материалов, запрещенных политикой безопасности. При этом качественный анализ текста должен предполагать морфологический анализ слов, то есть система должна иметь возможность генерировать и определять все возможные грамматические конструкции слова. Эта функция приобретает большое значение в связи c особенностями русского языка, в котором слова имеют сложные грамматические конструкции.

- Контроль отправителей и получателей сообщений e-mail;

Данная возможность позволяет фильтровать почтовый трафик, тем самым реализуя некоторые функции межсетевого экрана в почтовой системе.

- Разбор электронных писем на составляющие их компоненты (MIME-заголовки, тело письма, прикрепленные файлы и т.п.);

Устранение "опасных" вложений и последующий сбор компонентов письма воедино, причем c возможностью добавлять к сообщению e-mail необходимые для администраторов безопасности элементы (например, предупреждения о наличии вирусов или "запрещенного" текста в содержании письма).

- Блокировка или задержка сообщений большого размера;

До того момента, когда канал связи будет менее всего загружен (например, в нерабочее время). Циркуляция в почтовой сети фирмы таких сообщений может привести к перегрузке сети, а блокировка или отложенная доставка позволит этого избежать.

- Распознавание графических, видео и звуковых файлов;

Обычно, такие файлы имеют большой размер, и их циркуляция может привести к потере производительности сетевых ресурсов. Поэтому способность распознавать и задерживать материалы типы файлов позволяет предотвратить снижение эффективности работы фирмы.

- Обработка сжатых/архивных файлов;

Это дает возможность проверять сжатые файлы на содержание в них запрещенных материалов.

- Распознавание исполняемых файлов;

Обычно, такие файлы имеют большой размер и редко имеют отношение к коммерческой деятельности фирмы. Кроме того, исполняемые файлы являются основным источником заражения вирусами, передаваемыми c электронной почтой. Поэтому способность распознавать и задерживать данные типы файлов позволяет предотвратить снижение эффективности работы фирмы и избежать заражения системы.

- Контроль и блокирование спама;

Циркуляция спама приводит к перегрузке сети и потере рабочего времени сотрудников. Функция контроля и блокирования спама позволяет сберечь сетевые ресурсы и предотвратить снижение эффективности работы фирмы. Основными способами защиты от спама являются: проверка имен доменов и IP-адресов источников рассылки спама по спискам, запрос на указанный адрес отправителя (блокировка в случае отсутствия ответа), текстовый анализ спам сообщения на наличие характерных слов и выражений в заголовках e-mail (from/subject), проверка заголовков на соответствие спецификации RFC-822 и т.п.

- Способность определять число вложений в сообщениях e-mail;

Пересылка электронного письма c большим количеством вложений может привести к перегрузке сети, поэтому контроль за соблюдением определенных политикой безопасности информации ограничений на количество вложений обеспечивает сохранение ресурсов корпоративной сети.

- Контроль и блокирование программ-закладок (cookies), вредоносного мобильного кода (Java, ActiveX, JavaScript, VBScript и т.д.), а тоже файлов, осуществляющих автоматическую рассылку (так называемые "Automatic Mail-to");

Эти виды вложений являются крайне опасными и приводят к утечке данных из корпоративной сети. Категоризация ресурсов почтовой системы фирмы ("административный", "отдел кадров", "финансы" и т.д.) и разграничение доступа сотрудников фирмы к различным категориям ресурсов сети (в т.ч. и в зависимости от времени суток).

- Реализация различных вариантов реагирования;

В том числе: удаление или временная блокировка сообщения; задержка сообщения и помещение его в карантин для последующего анализа; "лечение" зараженного вирусом файла; уведомление администратора безопасности или любого другого адресата о нарушении политики безопасности и т.п.

- Возможность модификации данных;

Которая предусматривает, например, удаление неприемлемых вложений и замену их на тексты заданного содержания. Такая возможность позволит администратору удалять из писем прикрепленные файлы, тип которых запрещен политикой безопасности фирмы. К таким типам могут относиться исполняемые, видео и звуковые файлы, не имеющие отношения к деятельности фирмы. А это, в конечном итоге, позволит избежать заражения сети вирусами и добиться от сотрудников продуктивного использования почтового сервиса.

- Ведение полнофункционального архива e-mail;

Способного обеспечить хранение в режиме on-line большого количества e-mail c высоким уровнем доступности данных. На основании хранящейся в архиве данных, возможно проводить дальнейший анализ почтового потока фирмы, корректировать работу системы, осуществлять анализ инцидентов, связанных c злоупотреблением сотрудниками фирмы почтовым сервисом и т.п.

На Рис. 3 представлена последовательность работы типичной системы контроля содержимого e-mail. Схема обработки сообщения, обычно, включает в себя следующие этапы: рекурсивная декомпозиция электронного письма; анализ содержимого электронного письма; "категоризация" электронного письма (отнесение к определенной категории); действие над письмом по результатам присвоения категории.

Рисунок 3. Схема обработки сообщения системой контроля содержимого электронной почты

Глава 4. Разработка методики выявления инцидентов информационной безопасности, связанных с нарушением политики использования электронной почтовой системы организации

4.1 Описание содержания основных разделов

«Общее положение». Раздел описывающий потребность создания данного документа в компании, указывает какие вопросы рассматривает.

«Нормативные ссылки». Указания на стандарты и документы используемые при написании методики.

«Основные понятия». Основные термины, сокращения и определения для пояснения пользователям необходимых для любой аудитории.

«Жизненный цикл». Позволяет описать жизненный цикл мероприятий по расследованию инцидентов информационной безопасности и указать необходимость использования структурного подхода к менеджменту инцидентов информационной безопасности.

«Инциденты». Раздел описывающий конкретный примеры инцидентов информационной безопасности, которые могут привести к нарушению информационной безопасности фирмы. Такие как нецелевое использование, спам атаки и подобные.

«Признаки инцидентов». Раздел описывает критерии по которым можно определить инциденты.

«Обнаружение инцидента». Описывает способы обнаружения и предотвращения инцидентов. Возможности для обнаружения: технические и организационные средства. К техническим средствам можно отнести системы обнаружения вторжений (IDS, intrusion detection systems) и брандмауэры (firewall), формирующие сообщения об аварийных событиях в сети. К организационным средствам можно отнести работу администраторов и обычных пользователей по поиски нерационального использованию ресурсов и учетных записей.

«Информирование об инцидентах». В разделе находится информация определяющая порядок действий работников при нарушении или подозрения в нарушении информационной безопасности.

Необходимо записать все полученные сведения при любом способе получения информации об инциденте. Список сообщения об инциденте должен содержать все необходимые подробности, хотя не все данные могут использоваться для сообщения. Тем не менее необходимо передать основные факты, к которым относят:

- текущие дата и время;

- объект который уведомил об инциденте;

- характер инцидента;

- описание инцидента;

- оборудование и программное обеспечение на котором произошел инцидент;

- контактные данные лиц, определивший инцидент.

Заполнив список сообщения об инциденте, следует обратиться в соответствующее подразделение организации и собрать группу реагирования на инцидент (ГРИИБ).

В первую очередь ГРИИБ выявляет категорию к которой относится данный инцидент и действуют в соответствии с инструкциями и методами описанными для данного вида угрозы.

К таким категориям следует отнести:

- спам рассылку;

- угрозу утечки информации;

- возможность получения или получение вредоносных программ;

- использование почты в личных целях;

- и т.д.

После подтверждения инцидента и выявления категории член ГРИИБ немедленно приступает к устранению угрозы. Так же оповещает работникам требуемые действия в случае инцидента. Результат данных работ:

- принятие аварийных мер по защите информации;

К таким мерам можно отнести полную остановку работы сервиса, ограничения по работе определенного сотрудника или отдела, а также изменения доступа к почтовому сервису.

- создание дополнительных постоянных мер защиты.

При невозможности устранить угрозу или после устранения ее, необходимо предотвратить возможность повторения инцидента.

Необходимо верно оценивать степень нанесенного ущерба и в зависимости от оценки принятой в данной компании выполнить шаги по остановке процессов бизнеса. Если инцидент несет значительную угрозу то необходимо уведомить вышестоящее руководство и выработать план устранения потерь.

ГРИИБ формирует отчет в который входят:

- описание категории инцидента;

- детали проведения защитных мероприятий;

- степень нанесенного ущерба;

- возможные меры защиты для данной угрозы в дальнейшем.

«Классификация инцидентов». Раздел описывающий классификацию инцидентов по категориям критичности повреждений. В зависимости от категории происходит расчет времени реагирования и характер выполняемых действий в зависимости от ситуации.

«Реагирование на инциденты». Описание характера действий при выявлении соответствующего инцидента. Включает в себя описание действий для ГРИИБ, работников и руководства фирмы.

«Расследование инцидентов». Данный раздел включает в себя цель расследования инцидента информационной безопасности. Включает в себя процесс реагирования.

«Анализ причин и оценка результатов». Описывает мероприятия необходимые для проведения после расследования.

Заключение

Итак, сегодня, когда e-mail по праву занимает ведущее место среди средств электронной связи бизнеса, все более актуальным становится комплекс проблем, решить которые можно только внедряя политику использования электронной почтовой системы организации. Эта политика основывается на правилах, и поэтому ее реализация должна опираться на организационные меры, которые не может заменить никакая автоматизированная система. А документом, которым следует руководствоваться при выявлении инцидентов информационной безопасности, является "Методика выявления инцидентов безопасности информации, связанных c нарушением политики использования электронной почтовой системы организации", описанная в данной курсовой работе. Если только в организации отсутствует подобная методика, то работники не знают, какие события являются инцидентами, не осведомлены о том, кого и в какой форме следует ставить в известность при возникновении инцидента. Это приводит к несвоевременной реакции на инциденты безопасности и устранению их последствий, что негативно сказывается на эффективности функционирование информационной системы и репутации организации.

Список использованной литературы

- ГОСТ Р ИСО/МЭК 27001-2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования»;

- ГОСТ Р ИСО/МЭК ТО 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности.»;

- NIST SP800-61. «Руководство по обработке инцидентов компьютерной безопасности»;

- Выявление инцидентов информационной безопасности, [Электронный документ], http://www.itsec.ru;

- Управление инцидентами информационной безопасности, [Электронный документ], http://www.dsec.ru.

- Пенсия по старости на льготных основаниях в РФ

- Аппарат государственной власти)

- Пенсия по старости на льготных основаниях)

- Гендерные особенности выбора способа поведения в конфликтной ситуации

- Компетенции и компетентность современных специалистов и менеджеров (Компетенции и компетентность современных специалистов)

- Счета и двойная запись. План счетов

- Бухгалтерский баланс организации и порядок его составления (Практика заполнения годового бухгалтерского баланса организации ЗАО «Техноком»)

- Теории происхождения государства (основные особенности)

- Организационно-правовые формы социального обеспечения (Понятие и основные характеристики социального обеспечения)

- Законы и подзаконные акты)

- Понятие предмета отрасли социального обеспечения

- Проектирование реализации операций бизнес-процесса «Складской учет» (Анализ и проект)