Разработка методики расследования преднамеренных действий, связанных с несанкционированной распечаткой конфиденциальной информации

Содержание:

Введение

В настоящее время с развитием информационных технологий появляются возможности обработки больших массивов информации. Общество всецело зависит от получаемых, обрабатываемых и передаваемых данных. По этой причине данные сами по себе приобретают высокую ценность. Объектом обработки данных становится финансовая информация, информация, составляющая коммерческую тайну, а также данные о личной жизни и состоянии здоровья людей. Утечка информации, содержащей коммерческую тайну, может привести к прямым убыткам, а в некоторых случаях поставить под угрозу само существование организации. Все чаще становятся известными случаи, когда утечка персональной информации приводила к совершениям неправомерных операций злоумышленниками (выдача кредитов, снятие наличных средств). Недостаточная защищенность электронных учетных записей также зачастую приводит к утечкам денежных средств со счетов граждан. Все вышесказанное показывает актуальность внедрения технологий защиты от несанкционированного использования информационных ресурсов во все сферы, связанные с работой в автоматизированных системах.

Цель данной работы: разработка методики расследования несанкционированной распечатки конфиденциальной информации, содержащейся в информационных системах компаний.

Согласно ГОСТ Р ИСО/МЭК ТО 18044-2007 «Менеджмент инцидентов информационной безопасности», нарушения, связанные к несанкционированной распечатке информации, содержащей конфиденциальные данные, относится к группе «Сбор информации».

В общих чертах инциденты ИБ "сбор информации" подразумевают действия, связанные с определением потенциальных целей атаки и получением представления о сервисах, работающих на идентифицированных целях атаки. Подобные инциденты ИБ предполагают проведение разведки с целью определения:

- наличия цели, получения представления об окружающей ее сетевой топологии и о том, с кем обычно эта цель связана обменом информации;

- потенциальных уязвимостей цели или непосредственно окружающей ее сетевой среды, которые можно использовать для атаки.

В некоторых случаях технический сбор информации расширяется и переходит в несанкционированный доступ, если, например, злоумышленник при поиске уязвимости пытается получить несанкционированный доступ. Обычно это осуществляется автоматизированными средствами взлома, которые не только производят поиск уязвимости, но и автоматически пытаются использовать уязвимые системы, сервисы и (или) сети.

Объект исследования: информационные системы предприятий.

Предмет исследования: методика расследования инцидентов, связанных с несанкционированной распечаткой данных.

Задачи работы:

- общая характеристика проблем утечки информации с использованием технических каналов;

- классификация типов нарушителей в области распечатки данных;

- определение порядка действий по расследованиям несанкционированной распечатке информации;

- определение мер по обнаружению фактов несанкционированной распечатки информации;

- определение мер организационного противодействия несанкционированному использованию информационных ресурсов предприятий;

- определение положений методики расследования несанкционированной распечатки конфиденциальной информации.

Методы исследования: изучение литературных источников, нормативно-правовой базы, изучение технической документации средств защиты информации, анализ состояния работы с персональными данными, сравнения, включенного наблюдения, государственных стандартов в области информационной безопасности.

Методика расследований коллизий, связанных с несанкционированной распечаткой информации включает в себя:

- фиксация нарушения;

- определение типа нарушителя и степени возможного ущерба;

- решение комиссии по итогам расследования инцидента;

- предложения по предотвращению подобных инцидентов.

1. Принципы проектирования системы защиты от утечек по техническим каналам

В рамках данной работы проведен анализ проблем, обусловленных утечками информации, связанных с несанкционированной распечаткой. Данный тип утечек может быть обусловлен как техническими, так и организационными факторами. Рассмотрим основные характеристики утечек информации по техническим каналам.

В настоящее время с развитием рыночных отношений и конкуренции вопросы обеспечения сохранности информационных активов приобретают большое значение. Несанкционированный съем информации по техническим каналам может осуществляться как конкурирующими структурами, так и злоумышленниками и быть использован как средство нанесения организации значительного материального ущерба. Развитие современных средств электроники делает доступными технологии, связанные с возможностью перехвата информации без применения сложных инженерных решений. Стоимость устройств подобного типа в настоящее время является минимальной, а доступность их приобретения расширяется. Хотя в настоящее время приобретение средств шпионажа и является наказуемым деянием, злоумышленникам не составляет большой проблемы завладения данными технологиями (например, с использованием средств Интернет-торговли).

С использованием технических каналов может перехватываться информация различного рода [3]:

- данные с бумажных носителей;

- звуковая информация;

- информация, представляемая в электронном виде.

Таким образом, при проектировании офисов коммерческих компаний особое внимание необходимо уделять защите от утечек информации от перехвата по различным каналам. Необходимым условием при проектировании системы защиты является сопоставление оценочной стоимости коммерчески значимой информации и стоимости мероприятий по обеспечению защиты от утечек данных. В случае, когда стоимость системы защиты значительно превышает стоимость информации, необходимо применение менее дорогих материалов и устройств. Если стоимость мероприятий по защите информации значительно ниже стоимости циркулирующей информации, следует провести аудит системы и предусмотреть усиление защитных мер.

Технические каналы утечки информации классифицируются по критериям [4]:

- по физической природе;

- по информативности;

- по времени функционирования;

- по структуре.

К техническим каналам утечки информации по физической природе относятся:

- акустические;

- электромагнитные;

- визуально-оптические;

- вещественные.

Физические основы передачи информации основаны на свойствах вещества или поля. Каналами передачи данных могут быть акустические волны (звук), электромагнитные волны, а также лист бумаги с текстом и др. При этом ни переданная энергия, ни посланное вещество не имеют никакого значения, являясь лишь носителями данных. Человек также не может рассматриваться как носитель информации, выступая лишь субъектом отношений или источником.

Таким образом, по физической природе возможны следующие средства переноса информации [5]:

– световые лучи;

– звуковые волны;

– электромагнитные волны;

– материалы и вещества.

Схема технических каналов утечки информации приведена на рисунке 1. Таким образом, системный подход к обеспечению защиты от утечек информации по техническим каналам предполагает принятие мер защиты данных по каждому из перечисленных каналов. Мероприятия представляют собой комплекс организационных, инженерно-технических и программный решений, направленных на решение задач обеспечения требований информационной безопасности.

Рисунок 1 - Схема технических каналов утечки информации

Используя в своих интересах свойства тех или иных физических полей, можно создать систему передачи информации в заданной области пространства с заданными свойствами, то есть создать систему связи. Для любой системы связи (системы передачи данных) необходимы: источники информации, передатчики, канал передачи информации, приемники, а также получатели данных. Данные системы применяются в повседневной практике в рамках своего предназначения и являются официальными средствами передачи информации, работа которых контролируется с целью обеспечения надежной, достоверной и безопасной передачи информации, исключающей неправомерный доступ к ней со стороны конкурентов. Однако существуют определенные условия, при которых возможно образование системы передачи информации из одной точки в другую независимо от желания объекта и источника. При этом, естественно, такой канал в явном виде не должен себя проявлять. По аналогии с каналом передачи информации такой канал называют каналом утечки информации. Он также состоит из источника сигнала, физической среды его распространения и приемной аппаратуры на стороне злоумышленника. Движение информации в таком канале осуществляется только в одну сторону – от источника к злоумышленнику.

Для каждого канала утечки информации необходим физический путь от источника конфиденциальных данных к злоумышленнику, с применением которого производится перехват защищаемой информации. Для возникновения (образования, установления) канала утечки данных необходимо наличие определенных пространственных, энергетических и временных условий, а также соответствующих средств восприятия и фиксации полученных данных на стороне злоумышленника.

Проектирование системы защиты от утечек данных по техническим каналам также предполагает [8]:

- учет типа обрабатываемой конфиденциальной информации;

- особенности организации – оператора обработки данных, наличие специфических требований к защите информации в сфере деятельности предприятия;

- условия пользования офисным помещением (возможность или невозможность установки устройств определенного типа или прокладки коммуникаций).

Для каждого вида каналов утечки данных характерны свои специфические особенности.

Для визуально-оптических каналов необходима возможность непосредственного или удаленного (в том числе и телевизионного) наблюдения. Информация в данном случае передается посредством световых волн, испускаемых источником конфиденциальных данных, или отраженных от него в видимом, инфракрасном и ультрафиолетовом диапазонах.

Акустические каналы. Акустический канал использует в качестве среды переноса информации звуковые волны, диапазон которых принадлежит спектру от инфразвука до ультразвука. Диапазон частот звуковых волн, слышимых человеком, лежит в пределах от 16 Гц до 20 000 Гц, и содержащихся в человеческой речи – от 100 до 6000 Гц.

Электромагнитные каналы – это каналы, переносчиком информации в которых являются электромагнитные волны в диапазоне от сверхдлинных с длиной волны 10 000 м (частоты менее 30 Гц) до субмиллиметровых с длиной волны 1-0,1 мм (частоты от 300 до 3000 ГГц) [3].

Материально-вещественными каналами утечки информации являются различные материалы в твердом, жидком и газообразном или корпускулярном (радиоактивные элементы) виде.

Таким образом, проектирование системы инженерно-технической защиты информации предполагает создание системы защиты от утечек с использованием каждого из перечисленных каналов.

Приведем краткий обзор решений по защите от утечек по каждому из видов технических каналов.

Угрозы, связанные с утечками информации по визуально-оптическим каналам могут быть реализованы в форме несанкционированной фото- или видеосъемки с использованием специализированных видеокамер, а также непосредственного съема информации.

Системы защиты от данного типа угроз связаны с подавлением возможностей фото и видеоаппаратуры через нанесение специальных защитных слоев на прозрачные поверхности, которые имеют или достаточный для защиты канала коэффициент отражения или коэффициент поглощения оптического излучения.

Таким образом, защита от утечек по визуально-оптическим каналам предполагает:

- определение типов защищаемой информации и помещений, где производится работа с ней;

- использование инженерных решений по защите от утечек информации (в данном случае – нанесение тонировки).

В качестве организационных мер в данном случае предполагается издание документа, регламентирующего использование защитных мер подобного рода (например, запрещение открытия окон при наличии в видимой области объектов, содержащих конфиденциальные сведения).

Защита от утечек по акустическим каналам предполагает инженерные решения, связанные с минимизацией вероятности перехвата звуковых сигналов, что предполагает [6]:

- определение помещений, в которых производятся мероприятия по защите данных;

- анализ материалов стен и уровней шума, создаваемых в смежных помещениях с защищаемым;

- анализ возможности переноса звука через инженерные коммуникации (систему отопления, вентиляции, вибрации окон);

- проектирование системы подавления подслушивающих устройств (акустоэлектрический канал).

Система защиты от утечек по акустоэлектрическому каналу подробно проанализирована в следующем разделе. Защита от утечек по виброакустическому каналу предполагает монтаж специальных звукоизоляционных материалов на стены, использование специализированных дверей с находящимся внутри звукоизоляционным материалом, а также шумоглушителей.

Кроме того, при проектировании помещений офиса необходимо предусмотреть минимальное соседство защищаемых помещений с остальными кабинетами, в которые разрешен общий доступ.

В качестве организационных мер защиты следует предусмотреть издание приказа, в котором запрещается несанкционированный пронос звукозаписывающих устройств (в т.ч. смартфонов) сотрудниками в защищаемые помещения, либо строгая регламентация их использования при нахождении на рабочем месте.

Утечки по вещественным каналам могут быть обусловлены следующими факторами [8]:

- утечка записей в утилизируемых документах на бумажных носителях;

- утилизация электронных (машинных) носителей информации;

- утечка черновиков документов;

- нарушение регламентов документооборота со стороны сотрудников.

Система защиты от утечек подобного типа построена на следующих принципах:

- технологический принцип (использование средств гарантированного уничтожения данных с электронных носителей, а также устройств для уничтожения документов на бумажных носителях);

- организационный принцип (создание организационной структуры и нормативной базы, регламентирующей систему документооборота и правила защиты информации).

Для каждого канала утечки информации необходим физический путь от источника конфиденциальных данных к злоумышленнику, с применением которого производится перехват защищаемой информации. Для возникновения (образования, установления) канала утечки данных необходимо наличие определенных пространственных, энергетических и временных условий, а также соответствующих средств восприятия и фиксации полученных данных на стороне злоумышленника.

Проектирование системы защиты от утечек данных по техническим каналам также предполагает [10]:

- учет типа обрабатываемой конфиденциальной информации;

- особенности организации – оператора обработки данных, наличие специфических требований к защите информации в сфере деятельности предприятия;

- условия пользования офисным помещением (возможность или невозможность установки устройств определенного типа или прокладки коммуникаций).

Для каждого вида каналов утечки данных характерны свои специфические особенности.

Проектирование системы защиты от утечек по техническим каналам системный подход подразумевает:

- использование единой архитектуры при проектировании системы защиты;

- осуществление комплекса организационных мероприятий – назначение ответственных специалистов за контроль мероприятий по защите информации;

- документационное обеспечение: издание документов, определяющих порядок работ с системой защиты информации, ознакомление специалистов с данными регламентами, включение в должностные инструкции обязанностей по соблюдению мер конфиденциальности, а также ответственности за их нарушение;

- применение инженерно-технических решений, примеры которых разобраны выше;

- при возможности – интеграция системы защиты от утечек в информационную систему предприятия с возможностью управления ей специалистами организации.

2.Проблема контроля несанкционированной распечатки информации

В настоящее время все большая часть технологических процессов компаний автоматизирована с использованием программных продуктов различной сложности. В связи с этим остро встает проблема использования информационные ресурсов компании в неслужебных целях. В рамках данной работы рассматривается вопрос несанкционированного использования оргтехники. Можно определить следующие виды нецелевого использования оргтехники для распечатки конфиденциальной информации:

- деятельность специалистов компании, работающих на конкурирующие организации и использующие ресурсы оргтехники фирм для распечатки данных, содержащих элементы коммерческой тайны. Негативные последствия утечки информации таким способом могут быть связаны с утечками технологий, клиентских баз, финансовой информации, информации об участии компании в тендерах, что может привести к значительным убыткам компании;

- несанкционированная распечатка конфиденциальной информации может быть также связана с ошибочными действиями пользователей, работающих с автоматизированными системами, обрабатывающими конфиденциальную информацию. Пользователь может распечатать информацию ошибочно, создать лишнюю копию и забыть ее уничтожить. В таком случае негативные последствия могут быть связаны с повышением уязвимости системы защиты данных – к ошибочно распечатанному документу может получить доступ злоумышленник и использовать имеющуюся информацию в своих интересах;

- несанкционированная распечатка данных может быть также произведена специалистами по своему усмотрению в личных целях или целях своих знакомых (например, специалиста могут попросить знакомые дать адрес того или иного клиента, либо его паспортные данные). Такие действия могут подпадать под запрет согласно действующему законодательству, санкции могут быть наложены как на самого специалиста, допустившего утечку персональных данных, так и на саму организацию – оператора персональных данных.

В компаниях с небольшими коллективами вероятность нарушений подобного рода является невысокой, в силу того, что небольшие фирмы правило не имеют больших оборотов, в силу чего конкурирующим фирмам неэффективно применять такие меры, как вербовка сотрудников-инсайдеров. С ростом штатной численности вероятность появления нарушений подобного рода растет, так как в информационных системах таких компаний содержится большие объемы персональных данных и коммерчески значимой информации, снижается контроль за действием каждого из сотрудников, при этом информационная система компаний представляет больший интерес для конкурентов. Таким образом, задача контроля целевого использования техники, предназначенной для распечатки информации становится все более актуальной задачей.

3. Технические средства мониторинга использования техники для распечатки информации

Согласно ГОСТ Р ИСО/МЭК ТО 18044-2007 «Менеджмент инцидентов информационной безопасности», при использовании системы менеджмента инцидентов ИБ необходимо осуществить следующие процессы:

- обнаружение и оповещение о возникновении событий ИБ (человеком или автоматическими средствами);

- сбор информации, связанной с событиями ИБ, и оценка этой информации с целью определения, какие события можно отнести к категории инцидентов ИБ;

- реагирование на инциденты ИБ:

- немедленно, в реальном или почти реальном масштабе времени;

- если инциденты ИБ находятся под контролем, выполнить менее срочные действия (например, способствующие полному восстановлению после катастрофы);

- если инциденты ИБ не находятся под контролем, то выполнить "антикризисные" действия (например, вызвать пожарную команду/подразделение или инициировать выполнение плана непрерывности бизнеса);

- сообщить о наличии инцидентов ИБ и любые относящиеся к ним подробности персоналу своей организации, а также персоналу сторонних организаций (что может включить в себя, по мере необходимости, распространение подробностей инцидента с целью дальнейшей оценки и (или) принятия решений);

- правовую экспертизу;

- надлежащую регистрацию всех действий и решений для последующего анализа;

- разрешение проблемы инцидентов.

Обнаружение факта несанкционированной распечатки конфиденциальной информации возможно следующими способами:

- показания специалистов по факту обнаружения несанкционированной распечатки конфиденциальной информации;

- протоколирование распечатки информации с использованием технических средств;

- использование средств видеонаблюдения в помещениях, где может производиться распечатка конфиденциальной информации.

Первый способ не может гарантировать достоверного факта обнаружения инцидента, связанного с несанкционированной распечаткой конфиденциальной информации в силу специфики трудовых коллективов в РФ, но тем не менее при объяснении сотрудникам компании необходимости соблюдения условий конфиденциальности информации, введение систем стимулирования может приносить свои плоды.

Другим направлением защиты информации от несанкционированной распечатки является соответствующая настройка программных комплексов:

- ограничение времени входа в систему;

- ведение протоколов работы пользователей в системе и протоколов распечатанной информации на уровне прикладного программного обеспечения, в которые бы производилась запись информации о сформированных и распечатанных отчетах.

Указанная настройка программного имеется, например, в версиях ПО «1С:Битрикс». Администратор системы путем анализа протоколов действий пользователя может установить время и вид распечатанной информации и провести расследование по подозрительным инцидентам.

Но указанная настройка существует далеко не во всех программных продуктах. Кроме того, распечатываться может информация, например, из офисных приложений, где протоколирование не ведется.

Другим способом протоколирования несанкционированной распечатки данных является изучение истории печати, формируемой операционной системой.

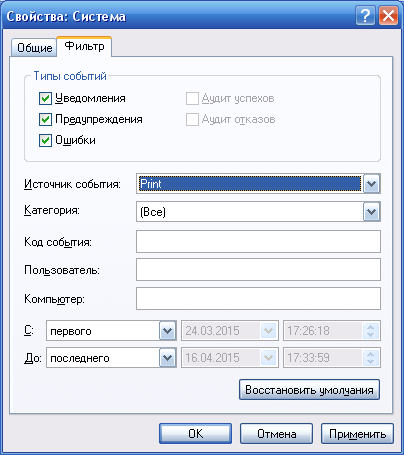

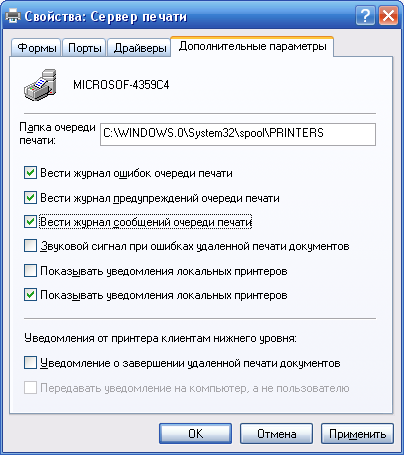

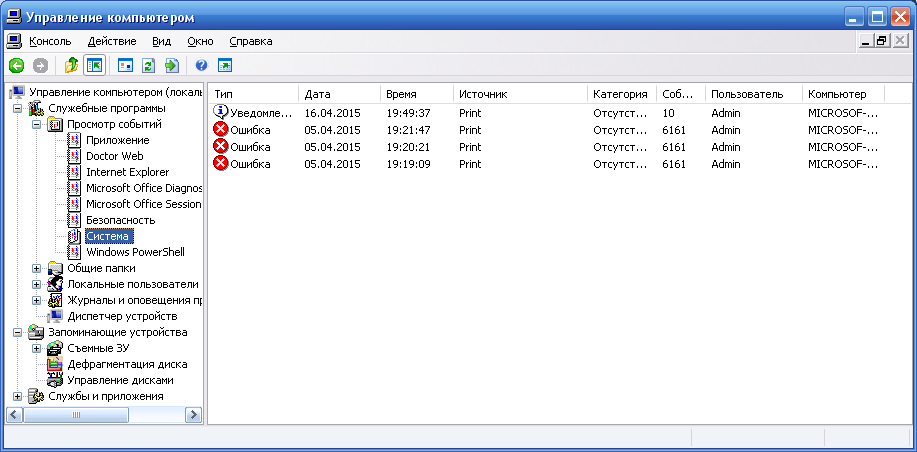

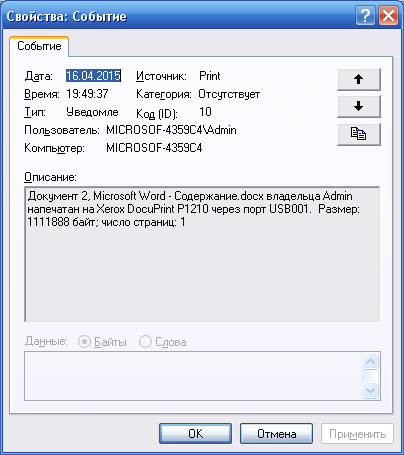

Пример формирования протокола распечатки информации с использованием средств операционной системы показан на рисунке 1. Настройка, необходимая для ведения протокола печати в журнале операционной системы приведена на рисунке 2. На рисунке 3 приведен пример протокола печати, сформированного операционной системой.

Рисунок 1 – Формирование протокола распечатки информации

Рисунок 2 – Настройка для включения журнала печати

Рисунок 3 – Журнал печати

Рисунок 4 – Протокол печати информации

Таким образом, протокол печати, сформированный в журнале операционной системы, предоставляет информацию:

- о дате и времени печати;

- об имени файла, отправленного на печать;

- о пользователе, производящем печать документа.

При использовании данного способа обнаружения факта несанкционированной печати можно установить факт печати, но невозможно установить степень конфиденциальности распечатанной информации.

Для доказательства факта несанкционированной распечатки информации служит специальное программное обеспечение, позволяющее проводить теневое копирование рабочего стола пользователя.

Если администратор имеет информацию с рабочего стола пользователя и соответствующий этому времени факт использования принтера, то факт распечатки конфиденциальной информации будет считаться доказанным.

Примеры программного обеспечения для возможности записи скриншотов с рабочего стола пользователей:

- ACA Capture Pro;

- Bandicam;

- BB FlashBack Pro

-Broadcaster's StudioPRO

- BSR Screen Recorder

- CamStudio

- Gamecam game recorder

- Mirillis Action

- Camtasia Studio

- Snagit.

Для обнаружения специалиста, производившего несанкционированную распечатку данных необходима установка системы видеонаблюдения, при которой камеры направлены в область печатающих устройств.

При этом злоумышленники могут обойти указанные схемы протоколирования действий пользователя. Для повышения надежности системы системному администратору необходимо провести соответствующие настройки информационной системы. Возможные способы обхода системы протоколирования пользователей и меры противодействия им приведены в таблице 1.

Таблица 1. Возможные меры противодействия системам защиты и способы борьбы с ними

|

Вид противодействия системам защиты |

Способ борьбы |

|

Вход в систему под чужой учетной записью |

Использование электронных ключей, усложненная система аутентификации, обеспечение сохранности парольной информации |

|

Очистка системного журнала |

Понижение прав доступа пользователей на рабочих станциях, копирование системного журнала на сервер |

|

Отключение протокола сканирования рабочей станции |

Понижение прав доступа пользователей на рабочих станциях, копирование системного журнала на сервер, использование специальных средств защиты, блокирующих подобные попытки |

|

Использование неучтенных принтеров |

Блокирование USB-портов, использование сетевых принтеров |

|

Помехи в работе видеокамеры |

Использование дублирующих видеокамер, использование системы сигнализации – защиты системы видеонаблюдения |

4. Организация комиссии по расследованию инцидентов

Согласно ГОСТ Р ИСО/МЭК ТО 18044-2007 «Менеджмент инцидентов информационной безопасности», в качестве основы общей стратегии ИБ организации необходимо использовать структурный подход к менеджменту инцидентов ИБ. Целями такого подхода является обеспечение следующих условий:

- события ИБ должны быть обнаружены и эффективно обработаны, в частности, определены как относящиеся или не относящиеся к инцидентам ИБ;

- идентифицированные инциденты ИБ должны быть оценены, и реагирование на них должно быть осуществлено наиболее целесообразным и результативным способом;

- воздействия инцидентов ИБ на организацию и ее бизнес-операции необходимо минимизировать соответствующими защитными мерами, являющимися частью процесса реагирования на инцидент, иногда наряду с применением соответствующих элементов плана(ов) обеспечения непрерывности бизнеса;

- из инцидентов ИБ и их менеджмента необходимо быстро извлечь уроки. Это делается с целью повышения шансов предотвращения инцидентов ИБ в будущем, улучшения внедрения и использования защитных мер ИБ, улучшения общей системы менеджмента инцидентов ИБ.

По факту обнаружения инцидента необходимо принятие коллегиального решения по определению степени ущерба, нанесенного фактом несанкционированной распечатки конфиденциальной информации. Для принятия данного решения необходимо наличие утвержденной приказом комиссии по вопросам обеспечения информационной безопасности.

Примерный состав комиссии по обеспечению информационной безопасности:

- Руководитель организации;

- Начальники профильных отделов;

- Представитель юридического подразделения;

- Представитель ИТ-подразделения;

- Специалист по информационной безопасности (при наличии);

- Представитель экономического блока.

Примерный перечень полномочий специалистов комиссии приведен в таблице 3.

Таблица 3. Примерный состав комиссии по обеспечению информационной безопасности

|

Должность специалиста |

Перечень полномочий |

|

Руководитель предприятия |

Утверждает решение комиссии, принимает управленческое решение в рамках инцидента |

|

Начальники профильных отделов |

Анализируют характер несанкционированно распечатанной информации, оценивают степень возможных последствий |

|

Представитель юридического подразделения |

Определяет правовую основу инцидента, определяет возможные санкции согласно законодательству |

|

Представитель ИТ-подразделения |

Формирует протоколы действий пользователя по распечатке информации, проводит анализ функционирования инфраструктуры автоматизированной системы |

|

Специалист по информационной безопасности |

Определяет тип нарушения согласно локальным нормативным документам |

|

Представитель экономического блока |

Оценивает степень материального ущерба от инцидента |

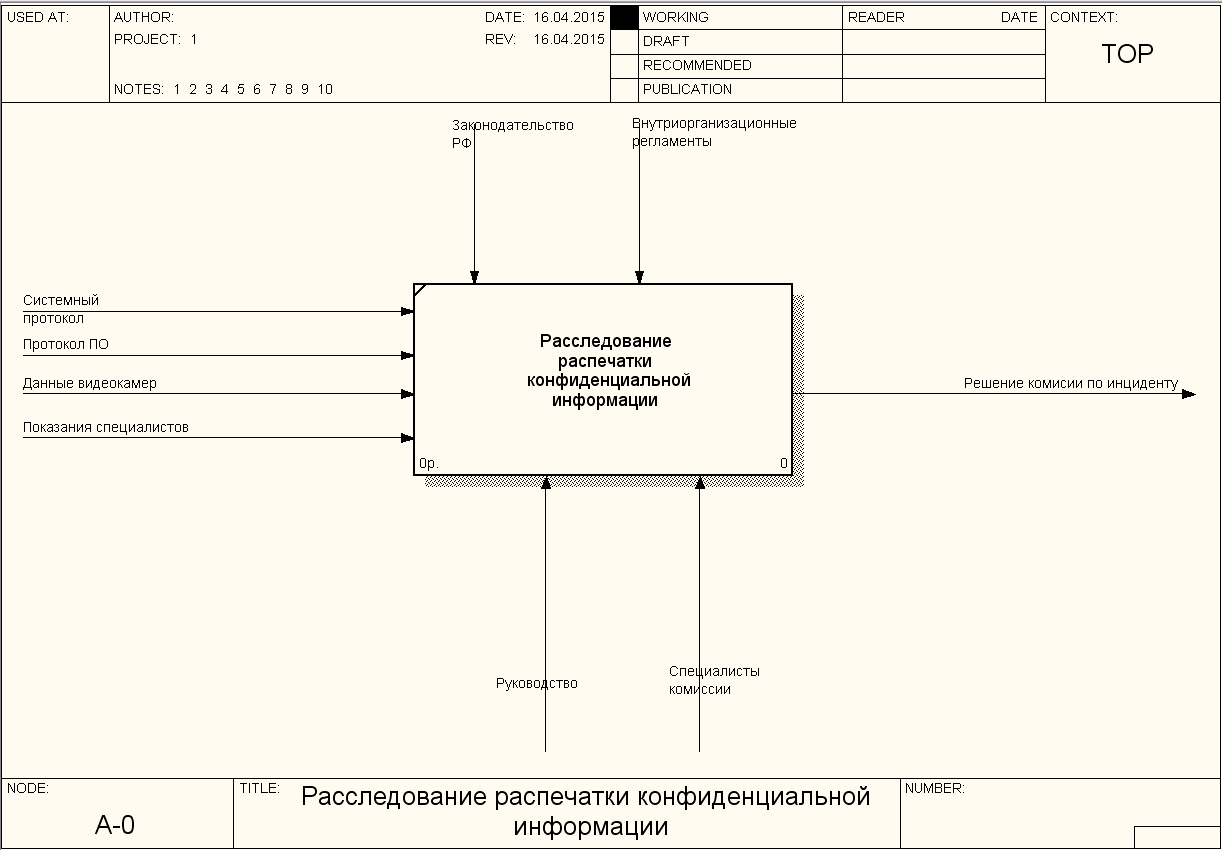

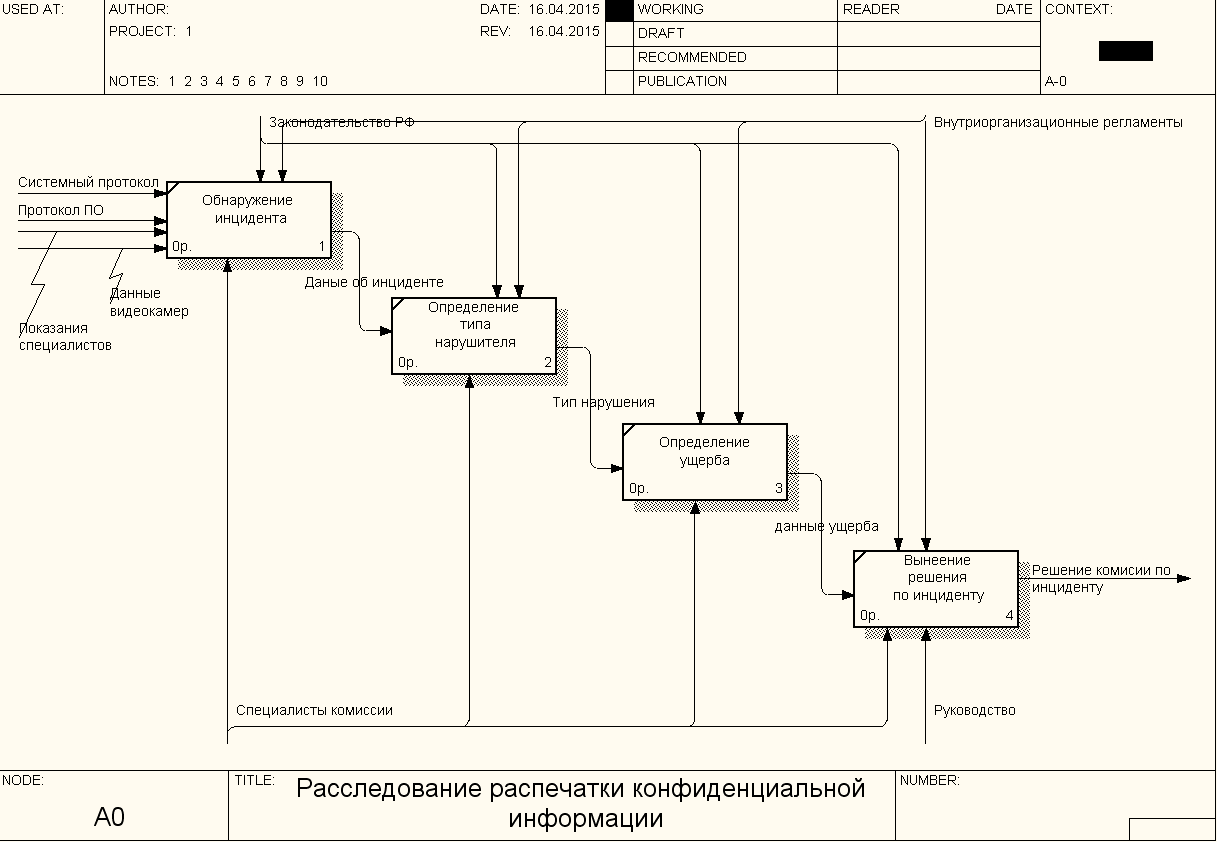

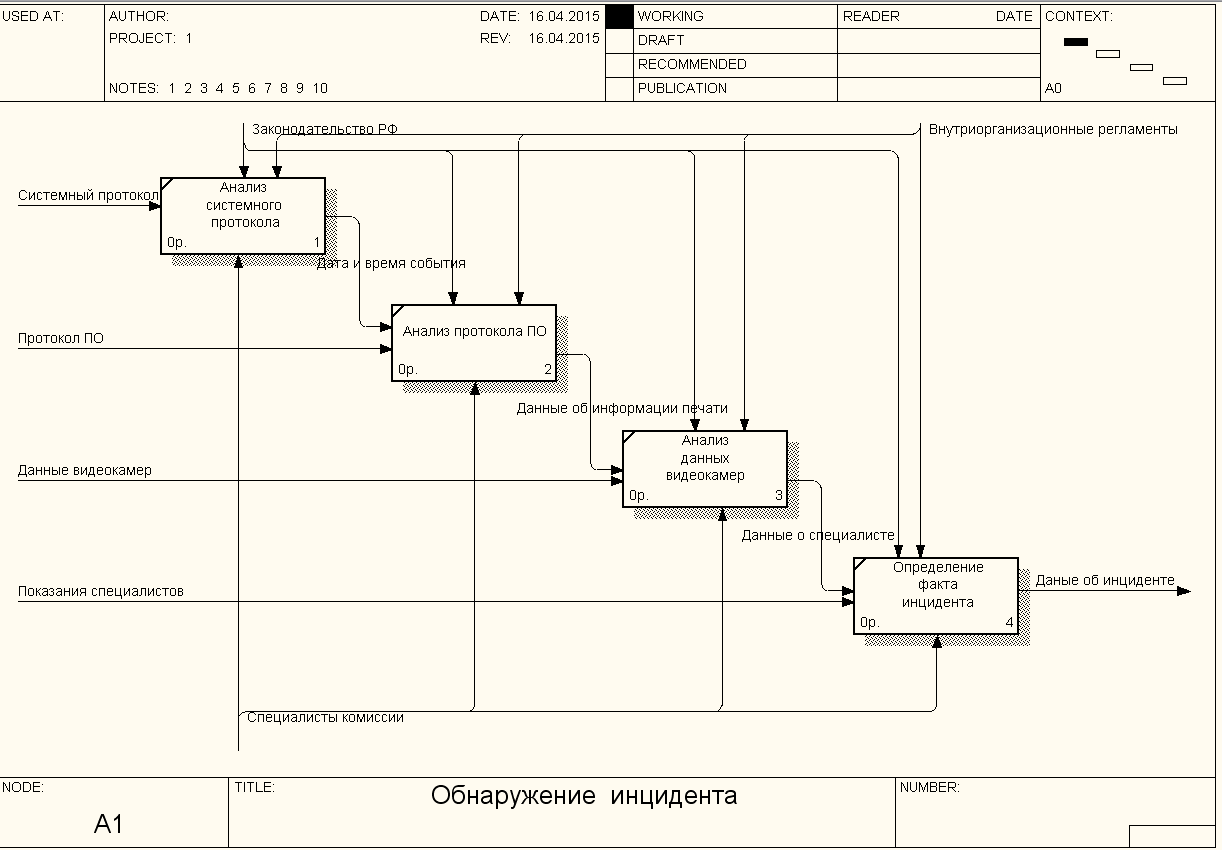

Диаграммы бизнес-процессов работы по расследованию инцидентов, связанных с несанкционированной распечаткой данных приведены ниже.

Рисунок 5 – Контекстная диаграмма

Рисунок 6 – Диаграмма декомпозиции нулевого уровня

Рисунок 7 – Диаграмма декомпозиции первого уровня

5. Методика расследования фактов несанкционированной распечатки конфиденциальной информации

Таким образом, методика расследования фактов несанкционированной распечатки конфиденциальной информации включает в себя перечень мероприятий, указанный в таблице 2.

Таблица 2. Перечень мероприятий по расследованию фактов несанкционированной распечатки информации

|

№ п/п |

Наименование мероприятия |

Механизм |

|

1 |

Обнаружение факта несанкционированной печати информации |

Изучение протоколов печати данных с использованием средств операционной системы (системный журнал), протоколов работы в программном обеспечении, показаний специалистов |

|

2 |

Обнаружение характера распечатанной информации |

Изучение скриншотов, соответствующих времени печати информации с использованием соответствующего ПО |

|

3 |

Обнаружение специалиста, производившего печать информации |

Изучение протоколов записи видеокамер, соответствующих времени исследуемого инцидента |

|

4 |

Оценка типа нарушителя |

Заседание комиссии по обеспечению информационной безопасности |

|

5 |

Наложение взыскания |

Наложение взыскания на специалиста, допустившего нарушение требований конфиденциальности при печати документов |

|

6 |

Разработка предложений по предотвращению нарушений |

Специалистами компании производится анализ инцидента и вырабатываются предложения по совершенствованию системы защиты от несанкционированной распечатки информации |

Таким образом, разработанная методика противодействия несанкционированной распечатке информации позволит повысить общую защищенность информационной системы предприятий.

Заключение

Типовые политики информационной безопасности или защитные меры информационной безопасности (ИБ) не могут полностью гарантировать защиту информации, информационных систем, сервисов или сетей. После внедрения защитных мер, вероятно, останутся слабые места, которые могут сделать обеспечение информационной безопасности неэффективным, и, следовательно, инциденты информационной безопасности - возможными. Инциденты информационной безопасности могут оказывать прямое или косвенное негативное воздействие на бизнес-деятельность организации. Кроме того, будут неизбежно выявляться новые, ранее не идентифицированные угрозы. Недостаточная подготовка конкретной организации к обработке таких инцидентов делает практическую реакцию на инциденты малоэффективной, и это потенциально увеличивает степень негативного воздействия на бизнес.

В рамках данной работы проведена разработка методики проведения расследований инцидентов, связанных с несанкционированной распечаткой конфиденциальной информации, содержащейся в информационных системах предприятий.

Этапами работы явились:

- общая характеристика проблем утечек данных по техническим каналам;

- постановка задач расследования инцидентов указанного типа;

- определение технологических аспектов расследования несанкционированной распечатки конфиденциальной информации;

- определение организационных мер по расследованию инцидентов данного типа;

- определение компетенций специалистов в рамках расследования инцидентов указанного типа.

Результаты работы могут быть использованы при проектировании систем информационной безопасности.

Список использованных источников

- ГОСТ Р ИСО/МЭК ТО 18044-2007. «Менеджмент инцидентов информационной безопасности»

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

- Баймакова, И.А.. Обеспечение защиты персональных данных– М.: Изд-во 1С-Паблишинг, 2010. – 216 с.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

- Гашков С.Б., Применко Э.А., Черепнев М.А. Криптографические методы защиты информации. – М.: Академия, 2010. – 304 с.

- Герасименко В.А., Малюк А.А. Основы защиты информации. - М.: МИФИ, 1997.

- Грибунин В.Г., Чудовский В.В. Комплексная система защиты информации на предприятии. – М.: Академия, 2009. – 416 с.

- Гришина Н.В. Комплексная система защиты информации на предприятии. – М.: Форум, 2010. – 240 с.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

- Емельянова Н.З., Партыка Т.Л., Попов И.И. Защита информации в персональном компьютере. – М.: Форум, 2009. – 368 с.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ-ДАНА, 2013. - 239 c.

- Завгородний В.И. Комплексная защита в компьютерных системах: Учебное пособие. – М.: Логос; ПБОЮЛ Н.А.Егоров, 2001. - 264 с.

- Комплексная система защиты информации на предприятии. Часть 1. – М.: Московская Финансово-Юридическая Академия, 2008. – 124 с.

- Роль суда в процессе оперативно-розыскной деятельности

- Центральный Банк РФ (Задачи и основные функции Центрального банка Российской Федерации)

- Управление эффективностью организации гостиничного (ресторанного) бизнеса (Анализ деятельности предприятия ЗАО ресторан «Царскосельский Презент»)

- Влияние процесса коммуникаций на эффективность управления организаций

- Организация и особенности работы ресторана в гостинице (на примере ресторана Камелот) ( История развития сервиса в ресторанах)

- "Понятие и виды ценных бумаг""

- Технология «клиент-сервер» (Серверы. Основные понятия серверов)

- Функции операционных систем персональных компьютеров (Понятие операционная система)

- Разработка регламента выполнения процесса «Управление информационными ресурсами» (Мероприятия по улучшению процесса управления информационными ресурсами)

- Основные системы программирования

- Проектирование реализации операции бизнес – процесса «Учет предоставления услуг салоном красоты»

- "Современные языки программирования"