Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей (Идентификация и аутентификация)

Содержание:

ВВЕДЕНИЕ

С каждым годом в мире всё больше информации передаётся с использованием компьютеров и компьютерных сетей и растёт значимость защиты этой информации. И всегда есть заинтересованные лица желающие эту информацию получить. От того насколько защищена от посторонних информация зависят благополучия компаний, а иногда и жизни людей.

Информация – это сведения о лицах, предметах, фактах, событиях и процессах. Выделяется более двадцати видов информации по ее отраслевой принадлежности и применению в обществе. Нет необходимости обеспечивать защиту всей информации, поэтому принято подразделять информацию на открытую и ограниченного доступа. Для эффективного решения задач защиты информации целесообразно в качестве объекта защиты выбирать информацию ограниченного доступа.

Системы ограничения доступа постоянно совершенствуются и усложняются, но совершенствуются и методы добычи этой информации. Постоянно находятся всё новые «бреши» и как бы система не совершенствовалась всегда будет оставаться главная уязвимость – сами пользователи системы.

С ростом количества электронной информации появляются и новые методы совершения преступления. Согласно унификации Комитета министров Европейского Совета определены криминальные направления компьютерной деятельности. К ним относятся:

- компьютерное мошенничество;

- подделка компьютерной информации;

- повреждение данных или программ;

- компьютерный саботаж;

- несанкционированный доступ к информации;

- нарушение авторских прав

Весь смысл систем ограничения доступа к компьютерным ресурсам заключается в обеспечении информационной безопасности. Эта безопасность осуществляется как программными , так и аппаратными средствами. В современных системах применяются различные сочетания этих средств.

К программным средствам ограничения доступа относятся все способы защиты реализованные в виде программ и устанавливающиеся в систему. И одной из важнейшей частью этих средств является аутентификация пользователей.

К аппаратным средствам ограничения доступа относятся различные электронные устройства подключающиеся к компьютеру или находящиеся в компьютерной сети. Аппаратные средства всего лишь дополняют программные и чаще всего являются защищёнными носителями программных средств.

1 ГЛАВА. Идентификация и аутентификация

Программные средства ограничения доступа к ресурсам – это средства либо действующие в составе программного обеспечения, либо являющиеся самостоятельным ПО.

Для осуществления защиты информации за каждым пользователем закрепляется определённая информация по которой точно можно идентифицировать пользователя.

Идентификация пользователя – программное средство ограничения доступа выполняющееся в первую очередь, когда объект делает попытку войти в систему. Если процедура идентификации завершается успешно, данный объект считается законным для данной системы. И затем выполняется его аутентификация. Что позволят определить является ли этот пользователь, тем за кого себя выдаёт. Согласно полученным данным от пользователя, производится проверка и принятие прав доступа и групповых политик к объектам в системе. Данная процедура называется авторизацией пользователя.

1.1 Аутентификация

Аутентификация - это процедура проверки подлинности. Данная процедура постоянно используется в системе и служит например для проверки подлинности пользователя путём сравнения введённого им пароля с паролем, сохранённым в базе данных пользователей; подтверждение подлинности электронного письма путём проверки цифровой подписи письма по открытому ключу отправителя; проверка контрольной суммы файла на соответствие сумме, заявленной разработчиком этого файла. Существует несколько документов определяющих стандарт для это процедуры это:

1) ГОСТ Р ИСО/МЭК 9594-8-98 - Основы аутентификации

2) FIPS 113 - COMPUTER DATA AUTHENTICATION

Обычно система аутентификации состоит из нескольких элементов участвующих в процессе:

- субъект, который будет проходить процедуру

- характеристика субъекта

- хозяин системы аутентификации, несущий ответственность и контролирующий её работу

- сам механизм аутентификации, то есть принцип работы системы

- механизм, предоставляющий определённые права

Субъект может подтвердить свою подлинность, если предъявит по крайней мере одну из следующих сущностей:

- нечто, что он знает: пароль, личный идентификационный номер, криптографический ключ и т.п.,

- нечто, чем он владеет: личную карточку или иное устройство аналогичного назначения,

- нечто, что является частью его самого: голос, отпечатки пальцев и т.п., то есть свои биометрические характеристики,

- нечто, ассоциированное с ним, например координаты

На данный момент наиболее популярным средством аутентификации является парольная аутентификация. В виду простоты реализации и применения. Хотя она и не является самой надёжной и требует целого комплекса мер по повышению защиты. Используются два основных метода аутентификации пользователей:

- с однонаправленной передачей информации от клиента к серверу

- технология «запрос-ответ»

Однонаправленная схема предполагает передачу от клиента серверу своего идентификатора и пароля, которые проверяются сервером по имеющейся у него базе данных, и по результатам сравнения принимается решение о доступе клиента. Данный метод является самым простым и узвим к различным видам атак.

Поэтому были разработаны более сложные схемы аутентификации такие как «запрос-ответ». В этой схеме в ответ на запрос клиента на аутентификацию сервер высылает ему некоторое случайное или псевдослучайное число, клиент должен выполнить некоторое криптографическое действие (блочное шифрование, хэширование) над объединением парольной фразы и присланным сервером числом. Результат этого действия высылается серверу, который, выполнив аналогичные действия с этим числом и хранящимся у него паролем клиента, сравнивает результат с присланным пользователем значением и принимает решение об аутентификации.

Используя схему "запрос-ответ" можно добиться высокой степени безопасности, но всё это может оказаться бесполезным если сам пароль будет не надёжным. Типичными ошибками пользователя при выборе пароля являются:

- использование одного слова

- использование коротких паролей

- использование часто употребляемых паролей вида "123" и т.п.

Поэтому необходимо при вводе нового пароля пользователем делать проверку на сложность пароля и не давать вводить слишком простые пароли. Но здесь возможна ситуация когда пароль будет записан на бумагу для того чтобы не забыть его и может попасть к злоумышленникам.

1.2 Протоколы аутентификации

В настоящее время разработано множество протоколов аутентификации которые применяются в различных системах.

Примером однонаправленной передачей информации от клиента к серверу является протокол PAP (Password Authentification Protocol) . Он передаёт на сервер пару логин-пароль в виде открытого текста, который могут перехватить злоумышленники.

Поэтому был разработан протокол аутентификации CHAP(Challenge Handshake Authentification Protocol) который соответствует описанной ранее схеме «запрос-ответ» и использует необратимое шифрование по стандарту MD5 для хеширования ответа на запрос, выданный сервером удаленного доступа. В операционной системе Windows доработанная версия данного протокола под названием MS-CHAP v2.

Более надёжной реализацией является протокол Kerberos представляющий собой набор методов идентификации и проверки истинности партнеров по обмену информацией в незащищенной сети. Протокол предполагает взаимодействие двух участников А и В посредством промежуточного сервера, которому они оба доверяют и имеют с ним секретные ключи.

1.3 Аутентификация с применением eToken

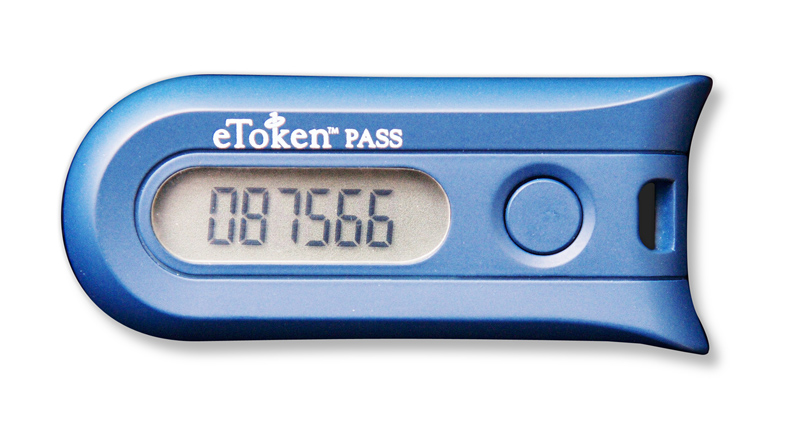

Из а того что многоразовый пароль со временем могли узнать были разработаны схемы с применением одноразовых паролей, где каждый пароль используется один раз. Это стало возможным с применением аппаратного средства ограничения доступа такого как токен.

Токен – мобильное персональное устройство которое принадлежит определённому пользователю и генерирует персональные пароли используемые для аутентификации данного пользолвателя.

Важным преимуществом использования токенов является то, что многие из них требуют ввода ПИН кода. Таким образом получается что используется два фактора аутентификации, это и есть так называемая двухфакторная аутентификация.

Важным преимуществом использования токенов является то, что многие из них требуют ввода ПИН кода. Таким образом получается что используется два фактора аутентификации, это и есть так называемая двухфакторная аутентификация.

Рис. 1.1 Токен одноразовых паролей

Для генерации одноразовых паролей токены используют хэш функции и криптографические алгоритмы:

- симметричная криптография

- ассиметричная криптография

Обычно в токенах используется симметричная криптография когда пользователь и сервер используют один и тот же ключ. Наибольшее распространение токены получили в системах “Клиент-Банк” для авторизации клиентов банка.

1.4 Биометрическая аутентификация

Аутентификация пользователя с применением его биометрических характеристик является совокупностью программных и аппаратных средств ограничения доступа.

Биометрическая характеристика – это физиологическая или поведенческая черта человека которую можно использовать для идентификации личности.

Использование биометрических параметров человека снимает с него обязанность помнить пароли и т.п. и позволяет легко проходить аутентификацию. Может применятся совместно с другими методами, то есть осуществлять двухфакторную авторизацию.

Пригодные биометрические параметры можно разделить на две группы:

- физиологические

- поведенческие

К физиологическим параметрам относятся: отпечаток пальца, геометрия руки, радужная оболочка глаз, термический образ лица. А к поведенческим параметрам можно отнести голос, личная подпись, скорость ввода с клавиатуры.

Биометрические параметры могут меняться с возрастом или в результате какого либо происшествия и если физиологические меняются не часто, то на поведенческие влияют много различных факторов, например голос может измениться в результате простуды, скорость ввода с клавиатуры растет с опытом пользователя, а личная подпись может изменится в результате болезни руки или под воздействием стресса.

Все биометрические системы работают одинаково. Человек предоставляет свою биометрическую характеристику и с помощью специального устройства данные заносятся в базу данных. В последующем каждый раз это параметр считывается заново и сверяется с эталонным. Ни в одной биометрической системе не бывает 100% совпадения и поэтому при настройке указывается допустимый процент совпадения.

В редких случаях для аутентификации не возможно использовать биометрические характеристики т.к. какой то конкретный параметр может у человека отсутствовать, например у человека могут отсутствовать пальцы или он может быть немым.

2 ГЛАВА. Антивирусные программы

Часто приходится ограничивать доступ к ресурсам не только от людей но и от вредоносных программ которые могут попасть в систему и произвести какие либо нежелательные действия, такие как порча информации, её кража или модификация, использование ресурсов системы не по назначению. Чтобы защитится от таких видов угроз применяются специальные антивирусные программы.

2.1 Принцип работы антивирусов

Существует определённый класс программ называемых «вирусом». На самом деле под этим понятием понимается не только программы-вирусы, но и всё вредоносное программное обеспечение которое попадает в систему без ведома пользователя.

Весь этот тип ПО можно разделить на группы по производимым ими действиям:

- Трояны. Тип вируса который служит для хищения информации с компьютера. Самый распространённый тип на данный момент. Их цель это получить различные пароли и передать их злоумышленнику.

- Вирусы. Это те самые программы с которых всё начиналось. Данный вид пытается как можно больше размножится в доступных системах и производит различные деструктивные действия.

- Серверная часть для организации атак по отказу в обслуживании. Этот тип проникает в систему и ожидает команды от злоумышленника на посылку множества запросов к определённому серверу, в результате чего сервер перестаёт отвечать на запросы.

- Вирусы вымогатели. Попадают в систему различными способами и в дальнейшем либо блокируют систему, либо шифруют в ней ценную информацию и вымогают за расшифровку деньги.

Для борьбы со всеми этими типами зловредного ПО и предназначены программы антивирусы. Современные антивирусы представляют собой комплекс защиты, позволяющий эффективно бороться со всеми типа зловредного ПО и способный обнаруживать, удалять и предотвращать попадания в систему вирусов.

Антивирус содержит в себе два основных модуля это монитор и сканер. Монитор антивируса постоянно находится в памяти компьютера и отслеживает все обращения к файлам. Как только будет замечен вирус, то выдается предупреждение или предпринимается заранее определённое действие. Но в системе могут находится зараженные файлы к которым нет обращений. Чтобы их обнаружить применяется сканер который по требованию пользователя производит сканирование всей файловой системы, сверяя все файлы со своей базой сигнатур.

Сигнатуры – это часть кода вируса используемого для его обнаружения. Поиск по сигнатурам является самым эффективным способом обнаружения вирусов и применяется во всех ведущих антивирусах. Сигнатуры содержат только уникальные части вирусов, позволяющие точно определить его. Это позволяет избежать ложных срабатываний. Сами сигнатуры заносятся сотрудниками антивирусной компании в базу, как только будет обнаружен еще не известный вирус. Поэтому они не обеспечивают 100% защиты так как вирус может быть еще не известен.

Производители антивирусов встраивают дополнительные методы обнаружения вирусов в свои программы стараясь определить вирус который еще не занесён в базу. Это возможно путём анализа поведения программ в системе. Данный анализ позволяет выявить подозрительную активность вируса, например запись данных в подозрительные места или организацию удалённого доступа к ПК.

Также обычно есть возможность добавить программу в «белый» список, что позволяет не проверять данные программы занесённой в этот список. Туда следует добавлять только те программы которым пользователь доверяет.

2.2 Специальные антивирусы

Существуют так называемы специальные антивирусы которые не претендуют на полную защиту компьютера, а выявляют какую либо конкретную проблему.

Например на многих антивирусных сайтах выложены программы для борьбы с конкретным вирусом, которые сканируют компьютер на выявление определенных признаков присущих конкретному вирусу.

Так же имеются программы работающие по принципу антивирусов но ищут нежелательно ПО на компьютере, например программы цель которых показывать неожиданно рекламу для пользователя и т.п. Действуют они более эффективно чем обычные антивирусы.

Сюда же можно отнести и плагины блокирующие рекламу в браузерах. Они работают не так как антивирусы, но так же помогают защитится от не желательного ПО и рекламы. Такие плагины работают с «чёрными» списками и как только попадется ссылка из списка блокируют доступ к ней.

Всё большую популярность набирают антивирусы для сайтов, это такие программы которые устанавливаются на хостинг содержащий сайт и постоянно мониторят изменения в файлах сайта. Как только изменится контрольная сумма(CRC) одного из файлов, то сразу отправляется сообщение владельцам сайта и записываются все изменения, чтобы в последующем можно было бы легко удалить вредоносный код с сайта.

3 ГЛАВА. Криптография

Криптография является важной составляющей средств по ограничению доступа к ресурсам ПК и сетей. Только благодаря её алгоритмам можно надёжно ограничить доступ и защитить информацию.

Криптография - это область науки, техники и практической деятельности, связанная с разработкой, применением и анализом криптографических систем защиты информации

3.1 Шифрование

Самой важной составляющей науки криптография является шифрование. Шифрование — это процесс преобразования исходного сообщения в зашифрованную форму, причём обратное преобразование возможно только с помощью дополнительной информации, называемой ключом.

Алгоритмы шифрования можно разделить на группы:

- симметричное шифрование

- шифрование с открытым ключом

Симметричное шифрование предполагает использование одного и того же ключа как для шифрования, так и для расшифровки. Этот вид шифрования проще чем шифрование с открытым ключом и существует уже долгое время. Но есть один недостаток – ключ должен быть и у отправителя и у получателя, тогда как на практике у получателя не всегда должна быть возможность использовать этот ключ с целью шифрования. Симметричное шифрование делится на несколько видов:

- подстановочные алгоритмы

- перестановочные алгоритмы

- смешанные алгоритмы использующие два предыдущих вида

В подстановочных алгоритмах каждый символ исходного текста подменяется другим символом. Так же возможна замена последовательности символов на другую последовательность. На данный момент подстановочные алгоритмы не применяются из за того что они поддаются расшифровки без применения ключа.

В перестановочных алгоритмах изменяется порядок следования символов исходного текста по алгоритму определяемому ключом. И он даже ещё больше чем подстановочный уязвим для дешифровки.

В современных системах используются только смешанные алгоритмы применяющие как подстановку, так и перестановку. Это такие шифры как DES, AES, Blowfish, RC5 Из них сейчас наибольшее распространение получил AES после того как его анонсировали в 2000 году.

Значительно повышают стойкость к дешифровке алгоритмы шифрования с открытым ключом. В этом случае каждый пользователь имеет пару ключей, связанных друг с другом некоторой зависимостью. Ключи обладают свойством: текст, зашифрованный одним ключом, может быть расшифрован только с помощью парного ему ключа. Один ключ называется секретным (закрытым) ключом. Пользователь хранит свой секретный ключ в надежном месте и никому его не передает. Второй ключ называется открытым ключом, и его напротив выдают всем желающим.

Например отправитель хочет отправить текст получателю и шифрует его открытым ключом получателя и теперь только получатель применив к тексту секретный ключ сможет прочитать его.

Первым алгоритмом для шифрования с открытым ключом стал RSA разработанный в 1977 году и долгое время он был единственным алгоритмом такого рода. Его единственный недостаток – низкая скорость выполнения операции шифрования и в результате чего его применяют совместно с другими алгоритмами шифрования такими как AES. Для этого исходный текст зашифровывается с помощью алгоритма AES каждый раз генерируя новый случайный ключ, а уже этот ключ шифруется по алгоритму RSA и отправляется получателю текста. Это обеспечивает высокую стойкость к дешифровке и высокую производительность.

3.2 Электронная цифровая подпись

Шифрование с открытым ключом служит не только для ограничения доступа к информации, но и для подтверждения подлинности документа. Это возможно если зашифровать исходный текст секретным ключом, тогда расшифровать его сможет кто угодно с помощью открытого ключа будучи уверенным что документ получен именно от отправителя.

На данный момент ЭЦП применятся для подписи не только документов, но и в системах ограничения доступа. Например подписав ЭЦП программное обеспечение позволяет выяснить его подлинность, не было ли оно изменено в результате заражения вирусом.

Электронная цифровая подпись (ЭЦП) — реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе. Такое определение приводится в ст. 3 федерального закона «Об электронной цифровой подписи».

Так как весь документ или программу шифровать с помощью закрытого ключа получается долго, то стало принято шифровать только хэш документа.

Хэш-функция это преобразование по определённому алгоритму входного массива данных произвольной длины в выходную битовую строку фиксированной длины.

Сам хэш получается не большой длины и быстро шифруется ключом. Причём хэш устроен таким образом что если меняется хотя бы один байт в программе, то меняется и сам хэш и цифровая подпись становится не действительной.

Чтобы злоумышленники не могли воспользоваться закрытым ключом и сделать подделку документа или ПО, необходимо надежно его хранить. Для это существуют аппаратные средства ограничения доступа к закрытому ключу. Это такие средства как смарт-карты, USB-брелоки, «таблетки» Touch-Memory. В них записывается и хранится ключ, доступ к которому осуществляется по ПИН коду, а это уже двухфакторная аутентификация повышающая надежность. Причём сам ключ с таких устройств не куда не копируется, потому что хэш передается прямо в устройство, где он подписывается и возвращается обратно.

Рис. 3.1 Устройство хранения ЭЦП

В России использование ЭЦП регламентирует Федеральный закон Российской Федерации от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи».

4 ГЛАВА. Сетевые средства ограничения доступа

4.1 Межсетевые экраны

Межсетевой экран — это устройство или программа для контроля доступа к ресурсам, находящимся в локальной или глобальной сети, предназначенное для блокировки «нежелательного» трафика и позволяющее запрещать или разрешать прохождение определённых данных.

Зачастую, понятие межсетевого экрана и маршрутизатора путают , но межсетевой экран - это всего лишь служба маршрутизатора, отвечающая за блокировку трафика, которой, кстати, может и не быть. Межсетевой экран представляет собой средство защиты, которое пропускает определенный трафик из потока данных, а маршрутизатор является сетевым устройством, которое можно настроить на блокировку определенного трафика. Межсетевой экран выступает в роли «щита» на маршрутизаторе, защищая внутреннюю сеть от угроз извне, а также, может защитить от ошибок системного администратора, который мог небезопасно сконфигурировать в сети тот или иной сервис.

Различают два основных типа межсетевых экранов:

- межсетевой экран прикладного уровня

- межсетевой экран с пакетной фильтрацией

Хотя эти два типа работают совершенно по-разному, но оба вида выполняют одну и ту же задачу по блокировке сетевого трафика.

Межсетевые экраны прикладного уровня являются программным обеспечением, использующимся в операционных системах общего назначения, таких как Linux, BSD, Windows или могут быть встроены в аппаратную платформу.

Сам межсетевой экран должен обладать несколькими сетевыми интерфейсами для подключения к сетям, по одному на каждую сеть, к которой подключен. Для администратора системы это выглядит как набор правил, разрешающих или запрещающих то или иное прохождение трафика.

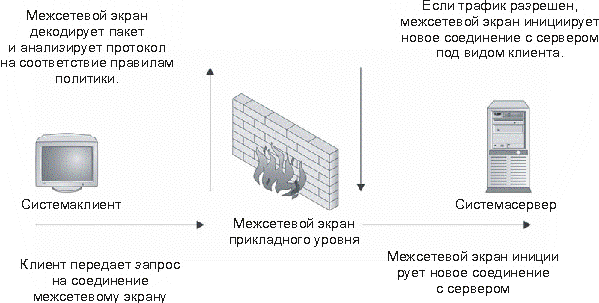

Рис. 4.1 Межсетевой экран прикладного уровня

При использовании межсетевого экрана прикладного уровня все сетевые соединения проходят через него.

Соединение от клиента поступает на внутренний интерфейс межсетевого экрана, который, приняв его, начинает анализировать пакет на соответствие его правилам прописанным администратором. Если пакет соответствует разрешающему правилу, то он проходит на внешний интерфейс, если запрещающему, то блокируется и удаляется.

Существует в таких межсетевых экранах система распознавания трафика, которая отвечает за соответствие трафика тому сервису, которым он инициирован. То есть, например, вирус в сети может работать по любому сетевому порту, но трафик генерируемый им не будет соответствовать тому сервису под который он прикидывается.

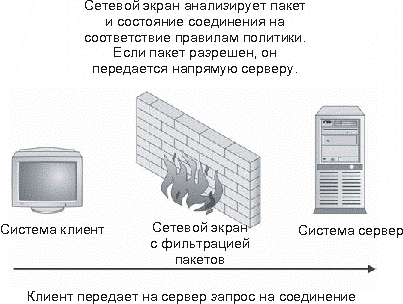

Теперь перейдем к межсетевым экранам с пакетной фильтрацией. Данный вид так же может быть как программным, использующимся в операционных системах, так и аппаратным. И ,точно так же, его настройка заключается в создании свода правил определяющих прохождение сетевого трафика. Но данный тип сетевых экранов работает более эффективно за счет механизма фильтрации пакетов, который не стоит путать с анализом пакетов в межсетевых экранах прикладного уровня, который работает только для известных сервисов.

Фильтры изучают пакеты и определяют, является ли трафик разрешенным, согласно правилам политики и состоянию протокола (проверка с учетом состояния). Если протокол приложения функционирует через TCP, определить состояние относительно просто, так как TCP сам по себе поддерживает состояния. Это означает, что когда протокол находится в определенном состоянии, разрешена передача только определенных пакетов. Рассмотрим в качестве примера последовательность установки соединения. Первый ожидаемый пакет - пакет SYN. Межсетевой экран обнаруживает этот пакет и переводит соединение в состояние SYN. В данном состоянии ожидается один из двух пакетов - либо SYN ACK (опознавание пакета и разрешение соединения), либо пакет RST (сброс соединения по причине отказа в соединении получателем).

Если в данном соединении появятся другие пакеты, межсетевой экран аннулирует или отклонит их, так как они не подходят для данного состояния соединения, даже если соединение разрешено набором правил.

При использовании экрана с пакетной фильтрацией соединения не прерываются на нём, а уходят непосредственно к системе назначения.

Рис. 4.2 Межсетевой экран с фильтрацией пакетов

Благодаря такой фильтрации пакетов межсетевые экраны работают значительно быстрее и за счет этого могут пропускать через себя большие объемы данных. Их использование предпочтительно в высоконагруженых системах, таких ,например, как оборудование у провайдера.

Для обоих типов межсетевых экранов важно грамотно их настроить, создав комплекс правил. Правила проверяются до первого соответствия, то есть применяется первое правило, остальные даже при их соответствии уже не будут применяться. Поэтому более общие правила должны располагаться сверху, а специфические ниже по цепочке обработки.

4.2 Работа межсетевого экрана iptables

Рассмотрим работу межсетевого экрана на примере наиболее популярного из них — iptables. Хоть и принято называть данный межсетевой экран как iptables, но, на самом деле, это всего лишь программа, управляющая сетевым экраном, встроенным в ядро операционной системы Linux — Netfilter. Так как многие аппаратные межсетевые экраны так же базируются на ядре Linux, то изучение работы с iptables позволит охватить огромное количество разновидностей сетевых экранов.

Межсетевой экран iptables работает путем сравнения сетевого трафика с набором правил. Правило основывается на свойствах, которыми должен обладать пакет, чтобы получить доступ к пункту назначения, а также действие, которое нужно выполнить над пакетами, соответствующими правилам.

Разработано большое количество действий, которые можно выполнить, если пакет соответствует определенному правилу. Можно установить тип протокола пакета, адрес и порт источника или назначения, используемый интерфейс, отношение пакета к предыдущим пакетам, промаркировать пакет и т. п.

Все правила в iptables объединены в некие группы — цепочки. Цепочка представляет собой последовательность правил, в которой и проверяется сетевой пакет. Если пакет совпадает с одним из правил, межсетевой экран выполняет указанное действие, при этом остальные правила в цепочке уже не проверяются.

Всего существует три цепочки, но есть возможность создать свою.

INPUT: обрабатывает входящие пакеты;

OUTPUT: обрабатывает исходящие пакеты;

FORWARD: используется для обработки пакетов, проходящих через экран, но предназначенных для других устройств. Эта цепочка, в основном, необходима для маршрутизации запросов на другие серверы.

Каждая цепочка может вообще не содержать правил, но обязательно имеет политику по умолчанию. Политика определяет действие, которое необходимо выполнить в случае, если пакет не соответствует ни одному правилу (такой пакет можно удалить — «drop», или принять — «accept»).

С помощью дополнительного модуля, который можно подгрузить в правилах, Iptables может отслеживать соединения. Это означает, что можно создать такие правила, которые будут определять, что делать с пакетом, на основе его отношения к предыдущим пакетам. Эта функция называется «отслеживанием состояния» или же «механизмом определения состояний».

4.3 Брандмауэр Windows

В операционных системах Windows начиная с версии XP SP2 существует свой встроенный межсетевой экран называющийся «Брандмауэр Windows». Если он включен, то все сетевые соединения проходят через него и проверяются на соответствие правилам. В отличии от iptables он значительно проще в настройке, но и возможностей в нём поменьше.

Изначально в нём отсутствовала фильтрация исходящих соединений и правила можно было применить только ко входящим, что делало его не полноценным межсетевым экраном. Это было связано с тем что в начале он планировался только как мера защиты от появившихся в то время вирусов. Но на чинная с Windows Vista в нём добавили нужный функционал и теперь можно создавать правила и для исходящих соединений.

В брандмауэре Windows есть встроенная система обучения, что позволяет легко им пользоваться даже тем пользователем, кто только недавно начал работать за компьютером. Правила создаются автоматически на основании запроса к пользователю. То есть как только новая программа для которой еще нет правила попробует соединиться с каким то адресом в сети, межсетевой экран перехватит это соединение и спросит у пользователя можно ли этой программе дать доступ в сеть.

Брандмауэр Windows использует три различных сетевых профиля определяющих к чему будут относится правила:

- профиль домена, для компьютера, подключенного к домену.

- частный профиль, используется для подключений к частной сети, например, рабочей или домашней.

- общий профиль, используется для сетевых подключений к публичной сети

Эти профили доступны в расширенном режиме и выбираются при создании правила. Расширенный режим предназначен для опытных пользователей и именно в нём можно гибко настроит фильтрацию трафика.

Так же в нём имеется очень важная функция записи событий в журнал операционной системы. При включении функции в журнал будут записываться как успешные подключения, так и пропущенные пакеты в зависимости от настроек. Журнал безопасности разделён на два раздела:

1) В заголовке содержатся сведения о версии журнала и полях, в которые можно записывать данные. Содержимое заголовка имеет вид статического списка.

2) Тело представляет собой откомпилированные данные, которые вводятся при обнаружении трафика, пытающегося пройти через брандмауэр.

5 ГЛАВА. Ограничение доступа к устройствам и файлам

5.1 Ограничение доступа к устройствам

Во многих компаниях во избежание утечки информации требуется ограничить доступ к аппаратным ресурсам ПК с помощью которых эту информацию можно унести. Поэтому всё чаще применяются различные средства позволяющие работать с информацией только за определённым компьютером и больше никуда её не переносить.

В современных операционных системах есть механизмы позволяющие запретить доступ к устройствам для конкретного пользователя или компьютера. А так же существуют дополнительные приложения для ограничения и осуществления контроля к потенциально уязвимым устройствам компьютера, таким как USB порты, приводы дисков, инфракрасные порты и т.п.

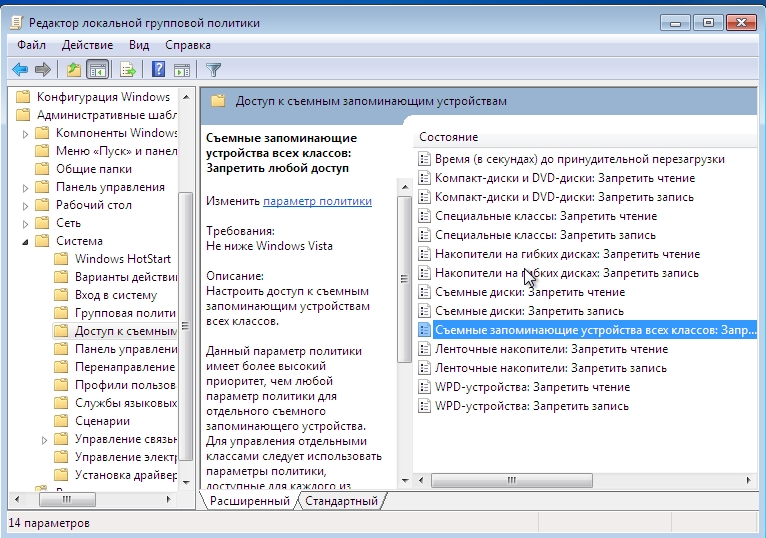

В ОС Windows доступ к устройствам ограничивается посредством применения групповой политики применяющейся на стадии авторизации пользователя. Данные политики есть не во всех редакциях Windows и присутствуют в версии Prof и выше. Домашние версии ОС не должны применятся в компании именно по этой причине.

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды приёма/передачи. Существуют как доменные политики применяющиеся из Active Directory так и локальные. Доступ к ограничению использования устройств доступно в обеих видах и если компьютер не входит в домен, то ограничение настраивается в локальных политиках и находятся по адресу Конфигурация компьютера → Административные шаблоны → Система → Доступ к съемным запоминающим устройствам

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды приёма/передачи. Существуют как доменные политики применяющиеся из Active Directory так и локальные. Доступ к ограничению использования устройств доступно в обеих видах и если компьютер не входит в домен, то ограничение настраивается в локальных политиках и находятся по адресу Конфигурация компьютера → Административные шаблоны → Система → Доступ к съемным запоминающим устройствам

Рис. 5.1 Доступ к съемным запоминающим устройствам

Так как в групповых политиках присутствуют не все параметры которые нужны системным администраторам, то часто используется стороннее программное обеспечение, например DeviceLock, USB Lock Standard или ID Devices Lock.

В операционной системе Linux так же возможно ограничить доступ к устройствам с помощью PolicyKit присутствующем во всех современных дистрибутивах. Но этот пакет нужно установить отдельно, по умолчанию он не устанавливается. После его установки нужные ограничения настраиваются в файле:

/etc/dbus-1/system.d/org.freedesktop.DeviceKit.Disks.conf

Например можно указать что USB носители может подключать только пользователь с наивысшими правами. В PolicyKit есть множество параметров позволяющих гибко ограничивать доступ не только к устройствам, но и ресурсам компьютера.

5.2 Ограничение доступа к файлам в файловых системах

Современные файловые системы имеют в своём составе механизмы ограничения доступа к файлам. Сама идея блокировки доступа к файлам была разработана еще задолго до появления современных операционных систем компанией Digital и называлась FILES11.

В файловой системе NTFS, использующейся в ОС Windows, хранятся не только файлы и папки, но еще и служебные данные к ним. Там размещены атрибуты и записи ACL (Access Control List).

Атрибуты – это свойства файла и могут принимать следующие значения - скрытый, системный, индексируемый, только для чтения, архивный. Они так же могут ограничивать доступ, например если выставлен атрибут только для чтения. Но их предназначение в том, чтобы скрыть файлы от пользователя и не дать удалить нужную часть для работы ОС. Атрибуты остались еще с предыдущих версий файловых систем таких как FAT.

ACL отвечает за права доступа к файлу. В нём содержится информация о разрешениях для пользователей. Структуру содержащейся там информации можно привести в виде таблицы:

|

SID |

Права |

Флаг |

|

Administrator |

FULL CONTROL |

TRUE |

|

Guest |

READ |

FALSE |

|

User |

WRITE |

TRUE |

SID – это числовой идентификатор пользователя который ассоциируется с именем пользователя. Права бывают четырёх типов Read/Write/Modify/Full Control. Дополнительно имеется понятие владелец файла у которого есть полные права на файл, эти права могут быть либо назначены, либо унаследованы от прав выше по иерархии файловой системы.

В NTFS права на файл сохраняются при копировании, но только в пределах логического диска на котором он размещён. При копировании на другой диск назначаются новые права на файл.

ЗАКЛЮЧЕНИЕ

Системы ограничения доступа к компьютерам и сетям постоянно совершенствуются, чтобы защитить информацию от злоумышленников, но совершенствуются и методы получения информации. Причём зачастую большая часть этих средств защиты и ограничения не используются.

При внедрении мер по ограничению доступа к ресурсам важно определить риски и разумные границы защиты, а так же затрат на них и их содержание. Поэтому в каждой компании нужно ответственно подходить к осуществлению политик безопасности, особенно где утечка информации может причинить какой либо вред компании и людям.

В России, помимо программных и аппаратных средств ограничения доступа применяются правовые средства. Так как они выходят за рамки данного курсового проекта то приведены в Приложении 1. Приведённые там статьи УК то же можно считать как ограничивающие доступ к ресурсам.

В данном курсовом проекте мной были рассмотрены все основные средства ограничения доступа к ресурсам ПК и сетей применяющихся в современных операционных системах. Из них можно сделать вывод что аппаратные средства не существуют без программных т.к. какое либо аппаратное средство всегда содержит в себе программный код или является частью программного комплекса.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. А. А Шелупанов, С.Л. Груздев, Ю.С. Нахаев. Аутентификация. Теория и практика. Часть1. – М.:Горячая линия-Телеком, 2009

2. А. А Шелупанов, С.Л. Груздев, Ю.С. Нахаев. Аутентификация. Теория и практика. Часть2. – М.:Горячая линия-Телеком, 2009

3. С. К. Варлатая, М.В. Шаханова. Программно-аппаратная защита информации. – Владивосток: ДВГТУ, 2007

4. А. М. Блинов. Информационная безопасность: Учебное пособие. – СПб.:СПбГУЭФ, 2010

5. Д. Н. Лясин, С. Г. Саньков. Методы и средства защиты компьютерной информации: учебное пособие. Волгоград:ВолгГТУ, 2005

6. Р. В. Амелин. Информационная безопасность. Учебное пособие. М.:ГТУ 2010

ПРИЛОЖЕНИЕ 1. Правовое регулирование ограничения доступа.

Статья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, -

наказывается штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, -

наказывается штрафом в размере от пятисот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от пяти до восьми месяцев, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

1. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами, -

наказываются лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев.

2. Те же деяния, повлекшие по неосторожности тяжкие последствия, -наказываются лишением свободы на срок от трех до семи лет.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред,-

наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

2. То же деяние, повлекшее по неосторожности тяжкие последствия, -наказывается лишением свободы на срок до четырех лет.

- Виды и состав угроз информационной безопасности (Экспертные системы)

- Управление поведением в конфликтных ситуациях (Общетеоретическое исследование управления конфликтами)

- Особенности политики мотивации персонала корпораций (Основные методы управления мотивацией)

- Алгоритмы сортировки данных (Выбор языка программирования)

- Проектирование реализации операций бизнес-процесса «Контроль поставок товара» (Характеристика существующих бизнес – процессов)

- Проблемы профессиональных стрессов. Профессиональное выгорание (Теоретические аспекты профилактики стрессов)

- Методические подходы к разработке правил ИБ для файрволлов (Добавление правила для брандмауэра Windows)

- Назначение и структура системы защиты информации коммерческого предприятия (ОЦЕНКА РИСКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ)

- Анализ поисковых систем в сети Интернет (История развития поисковых систем)

- Проектирование реализации операций бизнес-процесса «Планирование производства» (Роль производственного отдела при реализации и проектировании бизнес-процесса «Планирование производства»)

- Корпоративная культура в организации (Анализ состояния корпоративной культуры в ООО «Омега-групп»)

- Проектирование реализации операций бизнес-процесса (Обоснование проектных решений)