Особенности применения основных способов и методов выявления различных инцидентов информационной безопасности (Особенности применения основных способов и методов выявления различных инцидентов ИБ)

Содержание:

ВВЕДЕНИЕ

Безопасность информации – это состояние защищенности информации, при котором обеспечены ее конфиденциальность, доступность и целостность.

Обеспечение информационной безопасности (ИБ) в настоящее время является приоритетной задачей, ввиду:

- быстрых темпов увеличения объемов обрабатываемой информации и как следствие, недостаточно проработанной системе защиты информации;

- многообразия информационно-управляющих систем;

- многообразия способов доступа к информационным ресурсам;

- разнообразия форм носителей информации (как физических, так и облачных);

- увеличения конкуренции в области предоставления информационных услуг и как следствие, к информационному шпионажу;

- увеличения информационных потребностей.

Угрозы ИБ могут происходить как по случайным причинам, так и происходить преднамеренно действиями заинтересованных людей, групп и сообществ. В любом случае существуют различные способы снизить риски информационных угроз и свести на нет их нежелательные последствия.

Цель защиты информации (любой: конфиденциальной, государственной, коммерческой тайны) – это сокращение потерь, которые вызваны потерей данных, нарушением их целостности или конфиденциальности, искажением или доступностью для потребителей информации.

Тема особенностей применения основных способов и методов выявления различных инцидентов ИБ на сегодняшний день является одной из наиболее обсуждаемых и актуальных для компаний. Это связанно с тем, что управление инцидентами ИБ является важнейшим процессом развития и совершенствования всей системы управления информационной безопасности (СУИБ).

Методологическая и теоретическая основа исследования опирается на действующие законы и нормативы РФ в области ИБ и на международные стандарты.

В качестве информационной базы исследования будет рассмотрена типовая ИС производственного предприятия, содержащая сведения, представляющие коммерческую тайну (КТ), и обрабатывающая персональные данные (ПД) своих сотрудников.

Практическая значимость курсовой работы заключена в том, что работа позволит предприятию выявить инциденты ИБ, разработать комплекс мер и предотвратить возможность возникновения инцидента ИБ.

Объектом исследования данной курсовой работы являются инциденты ИБ, а предметом - основные способы и методы из выявления.

Цель работы – получение концептуального представления об особенностях применения этих способов и методов.

Для достижения поставленной цели необходимо решить следующие задачи:

- рассмотреть основные нормативные документы процесса управления инцидентами ИБ;

- ознакомится с понятием инцидента ИБ;

- исследовать с алгоритмом выявления и реагирования на инциденты ИБ, основные способы и методы их выявления;

- рассмотреть этапы процесса управления инцидентами ИБ;

- исследовать рынок систем управления инцидентами ИБ;

- рассмотреть примеры выявления и анализа инцидентов с использованием средств ОС, антивирусной программы и прочего ПО.

1. ОСОБЕННОСТИ ПРИМЕНЕНИЯ ОСНОВНЫХ СПОСОБОВ И МЕТОДОВ ВЫЯВЛЕНИЯ РАЗЛИЧНЫХ ИНЦИДЕНТОВ ИБ

1.1. Нормативное обеспечение процесса управления инцидентами ИБ

Процесс управления инцидентами ИБ позволяет определить конкретные уязвимости ИБ компании, обнаружить следы атак и вторжений в информационную среду компании, что, в свою очередь, дает информацию о слабостях в системе защиты информации. Таким образом, управление инцидентами ИБ позволяет оценить эффективность СУИБ, определить ключевые роли персонала в результате возникновения нештатных ситуаций, и главное, за минимальный промежуток времени принять необходимые меры для восстановления полноценной работы компании.[1]

Никто не застрахован от возникновения инцидентов. Как не минимизируй риски, они остаются всегда. Изменение внешней и внутренней среды компании, развитие технологий – все это может привести к различным инцидентам.

Нормативное обеспечение процесса управления инцидентами основано на следующих документах:

-

- ГОСТ Р ИСО/МЭК[2] – описывает инфраструктуру управления инцидентами ИБ в рамках циклической модели PDCA, дает подробные спецификации для стадий планирования, эксплуатации, анализа и улучшения СУИБ.

- ISO/IEC 27001-2013[3] и ГОСТ P ИСО/МЭ 27001:2013[4] – устанавливают требования к СУИБ в целом, а отдельно – к процессу управления инцидентами ИБ.

- CMU/SEI-2004-TR-015[5] – описывает методологию планирования, внедрения, оценки и улучшения процессов управления инцидентами ИБ. При этом основной упор делается на организацию работы группы или подразделения, обеспечивающего сервис и поддержку предотвращения, обработки и реагирования на инциденты ИБ.

- NIST SP 800-61[6] – представляет собой сборник «лучших практик» по построению процессов управления инцидентами ИБ и реагирования на них. Подробно разбираются вопросы реагирования на разные типы инцидентов, такие как атаки «отказ в обслуживании» (DoS), распространение вредоносного программного обеспечения, несанкционированный доступ (НСД), нерегламентированное использование и распределение –многокомпонентные атаки.

- ISO/IEC 27035-2011[7] – содержит структурированный и планомерный подход к обнаружению, составлению отчетов и оценке инцидентов ИБ, к осуществлению ответной реакции и управлению.

- ISO/IEC 27031-2011[8] – содержит описание концепции и принципов, информационных и телекоммуникационных технологий, как неотъемлемой части критической инфраструктуры любой компании по обеспечению непрерывности ее бизнеса.

- Стандарт Банка России СТО БР ИББС-1.0-2014[9] – направлен на минимизацию рисков возникновения инцидентов и снижения потерь от сбоев в работе.[10]

1.2. Понятие инцидента ИБ

Международный стандарт 180/1ЕС 27001 рассматривает следующие определения в области ИБ:[11]

- Событие ИБ – это идентифицированный случай состояния системы или сети, указывающий на возможное нарушение политики ИБ или отказ средств защиты, либо ранее неизвестная ситуация, которая может быть существенной для безопасности.

- Инцидент ИБ – это единичное событие или ряд нежелательных и непредвиденных событий ИБ, из-за которых велика вероятность компрометации бизнес-информации и угрозы ИБ.

Событие представляет собой логическую связь между действием, объектом, на который направленно данное действие, и результатом действия. Иногда, возникающие события являются частью шагов, предпринимаемых злоумышленником, для получения какого-либо несанкционированного результата. Эти события можно рассматривать как часть инцидента ИБ. Если событие возникает вновь и может нанести ущерб организации, то такое событие нужно считать инцидентом ИБ.

Событие ИБ характеризуется рядом параметров, которые определяют его возникновение. Возникновение инцидентов ИБ может быть преднамеренным (осуществляет злоумышленник) или случайным (ошибки программного обеспечения, ошибки персонала, природные явления и прочее) и может вызываться как техническими, так и физическими средствами. Несмотря на тот факт, что случайные инциденты менее опасны, чем преднамеренные управлять ими нужно в одинаковой степени, так как даже из-за случайных ошибок возможно нарушение непрерывности основных бизнес-процессов.

При случайном возникновении инцидента не подразумеваются никакие определенные цели, методы и средства. Для описания случайного возникновения, инцидент стоит рассматривать как совокупность событий ИБ.

На сегодняшний день в компаниях чаще всего выделяют только компьютерные инциденты, однако, понятие инцидента очень многогранное. В связи с этим, целесообразно привести классификацию инцидентов ИБ:

- компьютерные: связаны с обработкой информации в автоматизированных системах; примерами компьютерных инцидентов являются: отказ в обслуживании системы; заражение вирусами; НСД к информации и прочее;

- технические: здесь подразумевается выход/вывод из строя аппаратных средств; в качестве примеров технических инцидентов можно выделить следующие: выход из строя жесткого диска (НПО), неработоспособность флэш накопителей и прочее;

- организационные: связанные с деятельностью всего персонала компании; под организационными инцидентами подразумевается: халатность работников фирмы, несоблюдение правил политики ИБ, нарушение правил трудового распорядка и прочее;

- технологические: процессы производства, нарушение работоспособности технологических элементов и прочее; технологические инциденты наиболее критичны на предприятиях топливно-энергетического комплекса или предприятиях технологического производства;

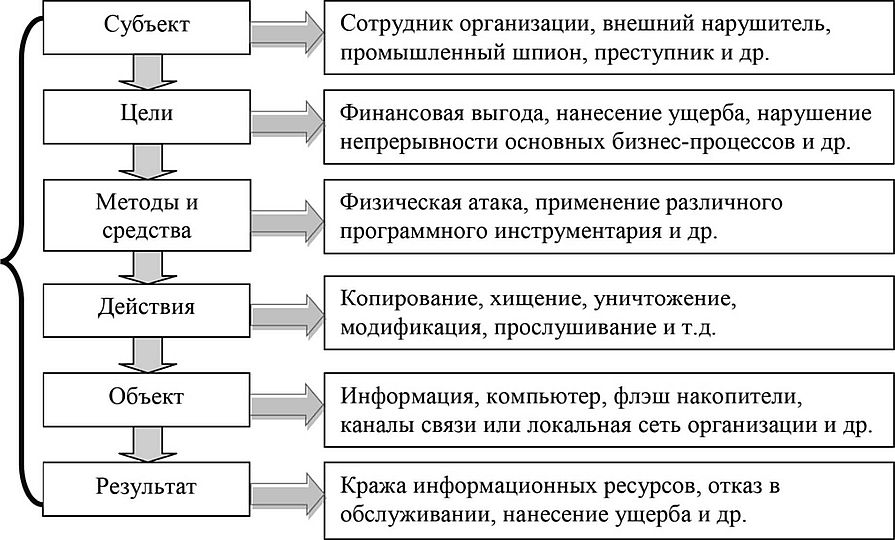

На рисунке 1 видно, что субъект, преднамеренно совершающий инцидент ИБ, преследует определенные цели, на достижение которых направлены все его действия. В процессе совершения инцидента субъект использует определенные методы и средства, которые при успешном выполнении позволяют ему добиться желаемых результатов.

Рисунок 1. Инцидент ИБ

Существует два вида инцидентов в вычислительных сетях: внутренний и внешний. Внутренний инцидент инициирован лицом или группой лиц, имеющих непосредственное отношение к пострадавшей стороне (организации, предприятию), т.е. связан трудовым договором. К такого рода инцидентам можно отнести:

- любого вида операции с информацией, содержащей коммерческую тайну, конфиденциальные и персональные данные;

- мошенничество с помощью ИТ;

- повышенную сетевую активность (сетевой трафик);

- повышенную активность приложений;

- использование ресурсов организации в своих корыстных целях.

Внешний инцидент может быть инициирован лицом или группой лиц вне ИС организации, т.е. не имеющих непосредственное отношение к пострадавшей стороне[12]. Это инциденты вида:

- DDoS-атаки (атака на ИС с целью выведения ее из строя);

- вирусные атаки;

- взлом серверов с целью кражи информации (конфиденциальной, ПД, информации, содержащей КТ);

- взлом почтовой переписки;

- взлом сайта/портала организации;

- перехват и подмена трафика;

- фишинг (с целью неправомерного получения доступа к ИС);

- компрометация организации путем размещения недостоверной информации в Интернете или неправомерное использование товарного знака (бренда) организации;

- сканирование сети, взлом сетевых узлов (роутеров) и прочее.

1.3. Алгоритм выявления и реагирования на инциденты ИБ

Управление инцидентами – это процесс, который отвечает за управление жизненным циклом всех инцидентов. Основная цель управления инцидентами - это скорейшее возобновление прерванной работы для пользователей. Кроме того, процесс управления инцидентами должен осуществлять точную регистрацию всех инцидентов для оценки и совершенствования процесса управления и предоставления необходимой информации для других процессов.

В общем виде алгоритм выявления и реагирования на инциденты ИБ может быть представлен следующим образом:[13]

- Получение информации о событии ИБ: от систем мониторинга ИБ, от администраторов ИС, от пользователей. из дополнительных источников.

- Предварительная оценка события ИБ и вывод: является ли событие инцидентом ИБ.

- Оценка инцидента ИБ по принятой в организации шкале критичности.

- Информирование об инциденте ИБ: в зависимости от степени критичности инцидента ИБ, информирование соответствующего руководителя.

- Сбор свидетельств инцидента ИБ и их обработка с соблюдением установленных правил сбора, обработки и хранения свидетельств (в том числе норм УПК РФ).

- Идентификация нарушителя ИБ: установление личности нарушителя, причин и мотивов инцидента ИБ.

- Ликвидация последствий инцидента по установленным в организации процедурам, в зависимости от вида инцидента ИБ.

- Проведение расследования и оформление документов по инциденту.

- Сбор объяснений, оформление расследования, применение мер ответственности к нарушителю.

- Ведение базы инцидентов в целях последующего анализа и извлечения уроков из инцидентов ИБ.

- Совершенствование защитных мер, принятие превентивных мер в целях недопущения подобных нарушений в дальнейшем.

В зависимости от вида инцидента необходимо выставить приоритет по степени реагирования на него. Обычно, в первую очередь должны устраняться технологические инциденты, затем компьютерные, организационные и технические инциденты, но эта последовательность не всегда такова. Стоит отметить, что технологические инциденты решаются не IТ-службой компании, поэтому для объективного определения приоритета вводятся следующие критерии:

- степень воздействия инцидента на бизнес-процесс, т.е. степень отклонения от нормального уровня работоспособности;

- срочность инцидента, т.е. приемлемая задержка разрешения инцидента для пользователя или бизнес-процесса.

Для каждого приоритета определяются количество специалистов и объем ресурсов, которые могут быть направлены на разрешение инцидента. Порядок разрешения инцидентов, имеющих одинаковые приоритеты, может быть определен в соответствии с усилиями, необходимыми для его устранения. Например, легко устраняемый инцидент может быть разрешен прежде инцидента, который требует больших усилий для устранения.

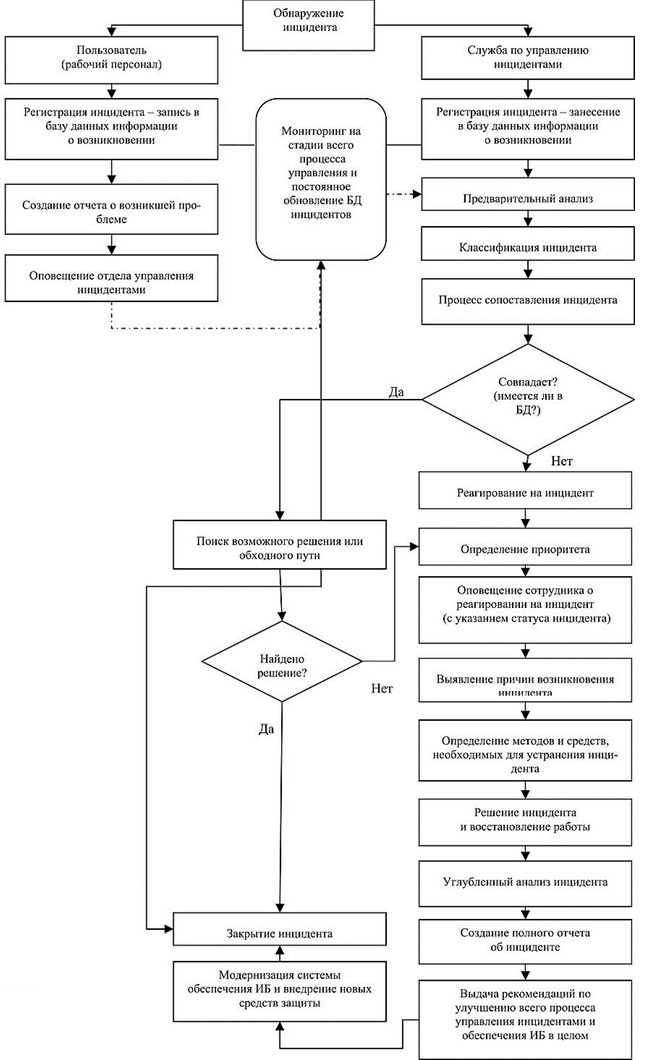

Точное следование данным этапам позволяет выстроить эффективный процесс, который позволит в кратчайшие сроки разрешить возникшие трудности и восстановить процесс работы (рис. 2).

Ведение эффективного процесса управления инцидентами возможно только в том случае, если в организации четко определены роли и обязанности сотрудников, связанных с реализацией данного процесса. В таких случаях лучше всего применять ролевой подход для назначения обязанностей.

1.4. Этапы процесса управления инцидентами ИБ

Рассмотрим поочередно этапы процесса управления инцидентами в соответствии с ГОСТ ИСО/МЭК 18044-2007[14]:

1. Планирование и подготовка управления инцидентами ИБ. Данный этап является подготовительным и предназначен для организации и регламентирования деятельности по реагированию на инциденты. На данном этапе необходимо:

- обеспечить людские и материальные ресурсы для восстановления работы;

- создать схему реагирования на инциденты;

- составить и утвердить ряд организационно-регламентирующих документов в области управления инцидентами;

- провести тестирование схемы реагирования на инциденты ИБ;

Рисунок 2. Реагирование и устранение инцидентов ИБ

- ознакомить персонал с нормативными документами, обозначить ответственность за несоблюдение и провести обучение согласно разработанной схеме реагирования на инциденты;

- назначить группу людей ответственных в расследовании и устранении инцидентов;

- составить перечень возможных инцидентов;

- создать единую базу данных (БД) всех возникающих инцидентов.

2. Использование или эксплуатация. Данный этап должен выполнять функции схемы по реагированию на инциденты:

- обнаружение инцидента;

- регистрация инцидента - запись в БД и составление отчета, который должен включать в себя: идентификатор инцидента, время обнаружения, влияние инцидента на бизнес-процесс, приоритет инцидента, имя сотрудника, обнаружившего инцидент и его обязанности, описание возникшей проблемы, метод обратной связи;

- оповещение службы реагирования о возникновении инцидента на предприятии;

- предварительный анализ инцидента (выполняется сопоставление возникшего инцидента с уже случившимися ранее инцидентами, проверяется наличие возможного решения или обходного пути, также выявляются причины возникновения инцидента);

- обновление БД (приоритет инцидента, его статус, необходимое время на его устранение, контактные данные группы поддержки, которая приняла уведомление об инциденте, действия, осуществленные для разрешения инцидента, время и дата его закрытия);

- реагирование на инцидент (устранение последствий и причин возникновения инцидента).

3. Анализ. На данном этапе проводится углубленный анализ инцидента, на основе которого выдаются рекомендации по улучшению всего процесса обеспечения информационной безопасности и процесса управления инцидентами. Составляется отчет, содержащий в себе всю информацию об инциденте.

4. Улучшение:

- реализация составленных рекомендаций по улучшению процесса обеспечения ИБ;

- тестирование модернизированной системы.

Неготовность компаний к пониманию важности вопроса управления инцидентами ИБ и своевременному его решению может сильно «ударить» по бизнесу и существенно повысить величину причиненного ущерба. У компаний, которые понимают степень важности этой проблемы, возникают вопросы, связанные с ИБ, а именно: «С чего стоит начинать процесс управления инцидентами?» и «Как обеспечить взаимодействие между структурными подразделениями организации и оценивать эффективность их работы?»

Для решения этих вопросов руководителям компаний или специалистам по обеспечению ИБ разумно реализовать комплексный подход к решению следующих задач:

1. Определение, оповещение и регистрация инцидентов ИБ.

2. Реагирование на инциденты ИБ и применение превентивных мер защиты для устранения причин потенциального ущерба.

3. Расследование или анализ инцидентов, с целью предотвращения повторного их проявления.

Решить эти задачи можно путем разработки и реализации эффективного процесса менеджмента инцидентов ИБ согласно ГОСТ ИСО/МЭК 18044-2007.

Как показывает практика, необходимость своевременного выявления инцидентов и реагирования на них обусловлена тем, что на карту поставлены не только конфиденциальность, целостность и доступность информации, а прежде всего репутация и финансы, которых может лишиться компания, не идентифицировав инцидент, о котором сигнализировали средства защиты.

1.5. Способы и методы выявления, анализа и предотвращения инцидента

Выявление и анализ инцидента в вычислительных сетях базируется на наличии как организационных мероприятий, так и на комплексе программно-технических мер. Грамотно организованная политика ИБ на предприятии (организации) позволяет снизить риски и ущерб от инцидентов.

Технические мероприятия позволяют обеспечить целостность оборудования и данных. В процессе служебного расследования инцидента возможно отключение носителей информации с целью дальнейшего анализа с целью снижения риска от НСД.

Так в организации важно организовать правильный учет материально-технической базы. Все оборудование должно быть инвентаризировано[15] (в том числе и с помощью ПО), опечатано термо-наклейками техосмотра с целью обнаружения и предотвращения взлома оборудования (могут быть использованы защитные замки), должны заполнятся журналы опечатывания оборудования, ремонта/замены комплектующих. В случае обнаружения вскрытия защитной наклейки необходимо составить акт. Инвентаризацию оборудования можно проводить с помощью различного ПО, в том числе с помощью антивирусного комплекса.

Организационные мероприятия представляют собой наличие действующих приказов, регламентов, положений и нормативов информационной системы предприятия.[16] Например, следующие документы в области защиты ИБ:

- Регламент об информационной системе организации, в котором описываются права и обязанности участников ИС в соответствии с № 149-ФЗ «Об информации, информационных технологиях и о защите информации».[17]

- Положение о коммерческой тайне, в котором описываются информационные ресурсы, физические носители, участники доступа к информации, составляющей КТ (или конфиденциальную информацию) в соответствии с № 98-ФЗ «О коммерческой тайне».[18]

- Положение о защите персональных данных в соответствии с № 152-ФЗ «О персональных данных»[19], № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»[20], Приказом ФСТЭК России № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».[21]

- Приказы о назначении ответственных за обработку персональных данных.

- Приказы о назначении ответственных за использование средств криптографической защиты (для электронного документооборота) согласно Приказа ФСБ России № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)»[22], № 63-ФЗ «Об электронной подписи».[23]

- Регламент резервного копирования ИС организации, приказ о назначении ответственных за подготовку баз данных (БД) и процедуру резервного копирования.

- Процедура доступа в серверное помещение.

- Процедура получения доступа к информационным ресурсам (лист доступа к домену, 1С Предприятию, Интернету и прочему ПО).

- Процедура хранения и доступа средств криптографической защиты и конвертов с паролями.

В целом, для выявления и анализа инцидентов ИБ необходимо выполнить порядок организационных действий:

- установить источник угрозы (внутренний или внешний);

- определить сценарий атаки;

- определить список последствий;

- разработать мероприятия по ликвидации угрозы.

Порядок выявления инцидента с использованием программных средств:

- Выявить инциденты штатными средствами ОС.

2. Изучить структуру ЛВС, сервера должны располагаться в демилитаризованной зоне, доступ должен быть защищен межсетевым экраном. По возможности должна быть использована виртуализация сети с ограничением доступа по сегментам.

3. Изучить параметры аудита безопасности (какие события будут логироваться, по каким действиям, для каких учетных записей).[24]

4. Изучить групповые политики и процедуры (политика паролей, блокировок).[25]

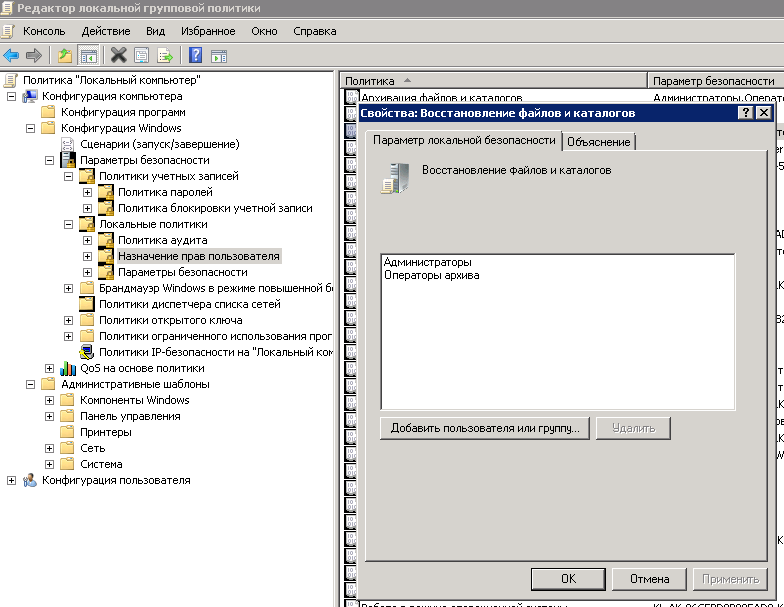

5. Изучить роли администраторов и пользователей (назначение прав пользователей). Права доступа пользователям должны назначаться по принципу минимальных привилегий. Оценка ролей администраторов и пользователей, выявление несоответствий, подозрительных учетных записей.[26]

6. Проверить, чтобы все ПО было лицензионным и актуальным, обязательное обновление продуктов Microsoft штатными средствами ОС.

7. Проверить наличие централизованного мониторинга всех серверов и рабочих станций.

8. Проверить реальную нагрузку на ИС и максимально допустимую.

9. Обнаружить уязвимые системы (отсутствие/неправильная настройка Firewall, антивирусной защиты, прокси-сервера, почтового сервера, систем электронного документооборота и прочего ПО).

10. Создать список особо важных активов и проверить их.

11. Создать список авторизованных программ, просмотр логов (штатными средствами или с помощью дополнительного ПО).

Для предотвращения инцидентов ИБ необходимо наличие следующих дополнительных программных средств:

1. Антивирусное ПО. Отдать предпочтение известным брендам, хорошо зарекомендовавшим себя длительное время на рынке IT-услуг. Обратить внимание на: размер вирусной базы (обеспечивает ли он защиту на должном уровне от вирусного заражения); насколько оперативно происходит обнаружение новых вирусов и обновление базы; на каком этапе вирус распознается и предотвращается его распространение (при сканировании диска, на межсетевом экране, почтовом сервере); системные требования (ОС, разрядность, объем оперативной памяти); архитектура ПО; совокупная стоимость (с учетом приобретения и продления лицензий), организация автоматизированного обновления.

- Межсетевой экран (МСЭ) (брандмауэр, firewall). Его наличие целесообразно при потребности доступа ЛВС к Интернету и при организации взаимодействия со своими удаленными филиалами в режиме on-line. Желательно использовать МСЭ с контролем соединений с использованием дополнительного анализатора содержимого пакетов, также можно использовать МСЭ-посредник приложений (различные прокси-службы) для организации соединения через виртуального «посредника» — отдельный сервис или демон в МСЭ). Обратить внимание на функции создания демилитаризованной зоны и трансляции сетевых адресов (Nat).

- Технология VPN (виртуальной частной сети). Сама технология заключается в применении криптографических методов для обеспечения конфиденциальности и целостности данных, пересылаемых между клиентом и сервером.

- Технология VLAN (псевдосеть на базе действующей ЛВС). На одной физической ЛВС возможно организовать несколько виртуальных сетей, изолированных друг от друга. Средством, позволяющим создавать VLAN, является коммутатор, поддерживающий соответствующие механизмы.

- Сканеры уязвимости. Эти программные средства позволяют степень защищенности сети (диагностика, недостатки в системе).

- Системы обнаружения и предотвращения атак. Принцип их работы заключается в постоянном анализе активности, при обнаружении подозрительного информационного потока предпринимаются действия по информированию и предотвращению.

1.6. Понятие SIM, SIEM и SOC

Во время распространения Windows NT и Интернета возникла проблема управления ИБ, поскольку стали возникать массовые инциденты мошенничества. Так появилось понятие SIM – управление ИБ.

SIM является циклическим процессом и включает следующие этапы:[27]

- определения степени необходимости защиты информации;

- постановка задач;

- сбор и анализ данных о состоянии ИБ объекта;

- оценка информационных рисков;

- планирование мер по управлению рисками;

- реализация и внедрение определенных механизмов (контроль, распределение ролей/ответственности, обучение/мотивация персонала, осуществление защитных мероприятий);

- мониторинг производительности механизмов контроля, оценка эффективности, корректирующие действия.

SIM занимается долговременным хранением, анализом и формированием отчетности по накопленным данным.

SEM — это управление событиями ИБ. Этот сегмент систем управления ИБ отвечает за:

- мониторинг событий в режиме реального времени;

- корреляцию событий;

- оповещение.

SIEM представляет собой объединение двух терминов: SIM и SEM. Технология SIEM в условиях реального времени анализирует события ИБ, поступающие от сетевых устройств и приложений. SIEM представляет собой комплекс приложений, приборов или услуг, включая журналирование данных и генерацию отчетов для обеспечения совместимости с другими бизнес-данными.

Понятие SIEM было введено в 2005 году, оно включает:

- сбор, анализ и представление информации (сетевых устройств, устройств безопасности, приложений идентификации);

- управление доступом;

- инструменты поддержания политики ИБ;

- инструменты отслеживания уязвимостей ОС и БД, журналов приложений, сведений о внешних угрозах.

SIEM делает акцент на: управление привилегиями пользователей, служб, сервисов директорий; аудит и обзор журналов; инициацию реакции на инциденты.

Функциональность SIEM включает:

- агрегацию данных, включая управление журналами данных из разных источников, их консолидацию, поиск критических событий;

- корреляцию за счет поиска общих атрибутов их объединения событий в значимые кластеры;

- оповещение благодаря автоматизированному анализу коррелирующих событий; оповещение выводится в самом приложении или рассылается по электронной почте или посредством GSM-шлюза;

- информационные панели для отображения диаграмм;

- трансформируемость – использование приложений для автоматизации сбора данных, генерации отчетов; чтобы агрегируемые данные адаптировать к существующим процессам управления ИБ и аудита;

- долговременное хранилище данных с целью корреляции данных по времени, для обеспечения совместимости и проведения компьютерно-технических экспертиз;

- экспертный анализ для поиска по всем журналам на всех узлах; используется в программно-технической экспертизе.

Иногда понятия SEM, SIM и SIEM используют как взаимозаменяемые.

С течением времени растут потребности в дополнительных возможностях, поэтому происходит постепенное расширение и дополнение функциональности данной категории продуктов. Так возникла необходимость в безопасности голосовых данных – vSIEM.

После внедрения и эксплуатации системы SIEM следующим логическим этапом для повышения киберзащищенности компании является внедрение SOC – центра мониторинга и реагирования на инциденты ИБ.

В функции SOC входит:[28]

- выявление аномальных активностей на ключевых хостах;

- противодействие угрозам ИБ;

- контроль устранения уязвимостей в инфраструктуре.

SOC включает:

- ситуационный центр для выявления, регистрации, учета инцидентов, подготовки отчетности с целью минимизации последствий, ущерба, устранения причин возникновения ситуаций ИБ;

- аналитическое управления для корректировки защитных мер, подготовки критериев, аналитической работы с целью проведения экспертизы и комплексного расследования инцидентов ИБ.

1.7. Анализ рынка систем управления инцидентами

Игроки рынка и аналитические агентства разделяют SOC на MSS (выявление массовых кибератак) и MDR (выявление и реагирование на целевые кибератаки).

MSS-провайдеры на рынке представлены давно. Например, Gartner MarketScope for Managed Security Services Providers появился в 2012 году. MSSP изначально развивался из управления устройствами безопасности (например, антивирус или антиспам как сервисы).

Следующий компонент SOC — MDR появился позже. Gartner Market Guide for Managed Detection and Response вышел в 2016 году.

Рынок SOC в России представлен в первую очередь российскими поставщиками из-за специфики угроз:

- Solar JSOC – MSSP (широкое использование типовых сценариев детектирования, многоуровневая модель аналитиков, включает систему аналитики безопасности, арендные схемы предоставления ПО/устройств безопасности).

- Компания «Перспективный мониторинг» начала предоставлять услуги SOC. Позиционирует себя как MSSP, но указывает на активное методов машинного обучения и проведение статического и динамического анализа вредоносного кода.

- Будучи одним из первых и крупнейших специализированных интеграторов по информационной безопасности, компания «Информзащита» стала заметна и на рынке услуг аутсорсинга SOC. На текущий момент SOC компании «Информзащита» предоставляет возможность как по мониторингу и анализу событий ИБ, так и по техническому расследованию выявленных инцидентов ИБ.

- Также в этом сегменте в России номинально представлены такие глобальные игроки, как IBM и Symantec, но они не ведут активного продвижения услуг аутсорсинга SOC.

Российские MSS-провайдеры:

- АМТ-Груп предлагает MSSP-сервис.

- На сегодняшний день компания «Инфосистемы Джет» предоставляет широкий спектр услуг аутсорсинга ИБ, которые можно отнести к термину аутсорсинга SOC.

- Также в этом сегменте в России номинально представлены такие глобальные игроки, как BT и Atos, но они не ведут активного продвижения услуг аутсорсинга SOC, их доля незначительна.

Игроки сегмента MDR:

- Компания Group-IB в 2012 году вывела на рынок решение Threat Intelligence, а позднее – продукт для выявления угроз на сетевом уровне TDS, состоящий из сетевого сенсора и песочницы Polygon. SOC Group-IB, который предоставляет инфраструктуру централизованного хранения и корреляции регистрируемых событий, а также интерфейсы для анализа и классификации событий.

- Лаборатория Касперского создала Центр мониторинга кибербезопасности, так что вместе с исследователями угроз (глобальный центр исследований и анализа угроз GReAT) она предлагает полноценный MDR-сервис — мониторинг и реагирование на целевые атаки.

- Positive Technologies в 2015 представила PT Expert Security Center (PT ESC), который позиционировался как «дополнение к SOC/MSSP» — то есть своего рода MDR-услуга для корпораций и ИБ-компаний.

- Также в этом сегменте в России номинально представлены такие глобальные игроки, как Cisco и FireEye, но они не ведут активного продвижения услуг аутсорсинга SOC.

Хотя «Ростелеком» пока относится скорее к провайдерам облачных сервисов безопасности, чем к MSSP, но с учетом размера клиентской базы и прибыли «Ростелекома» MSSP-услуги провайдера могут оказать значительное влияние на стандарты сервиса и ландшафт SOC-рынка.

2. ПРИМЕРЫ ВЫЯВЛЕНИЯ ИНЦИДЕНТОВ ИБ

2.1. Методы выявления инцидентов с использованием средств ОС

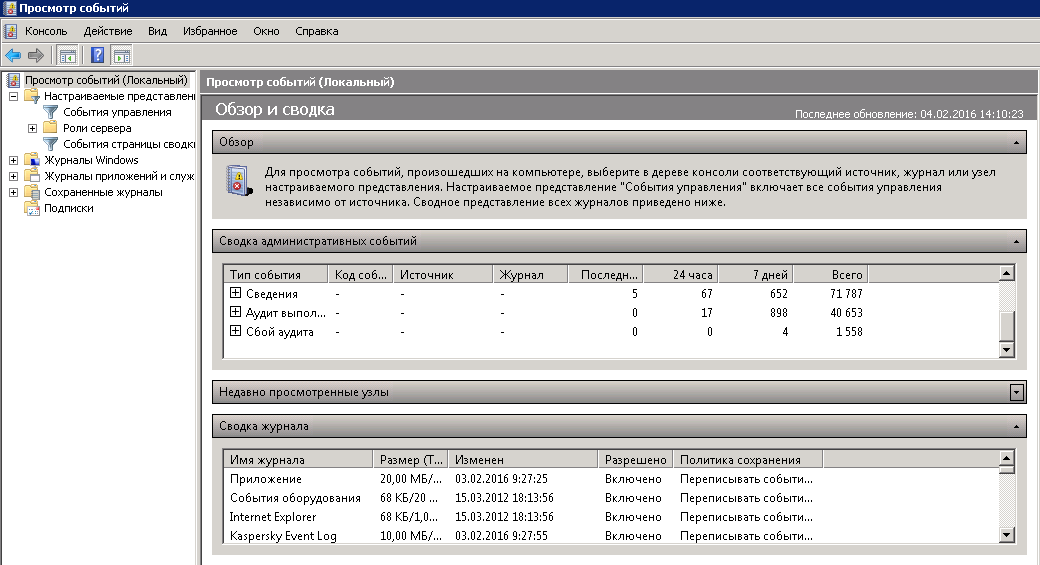

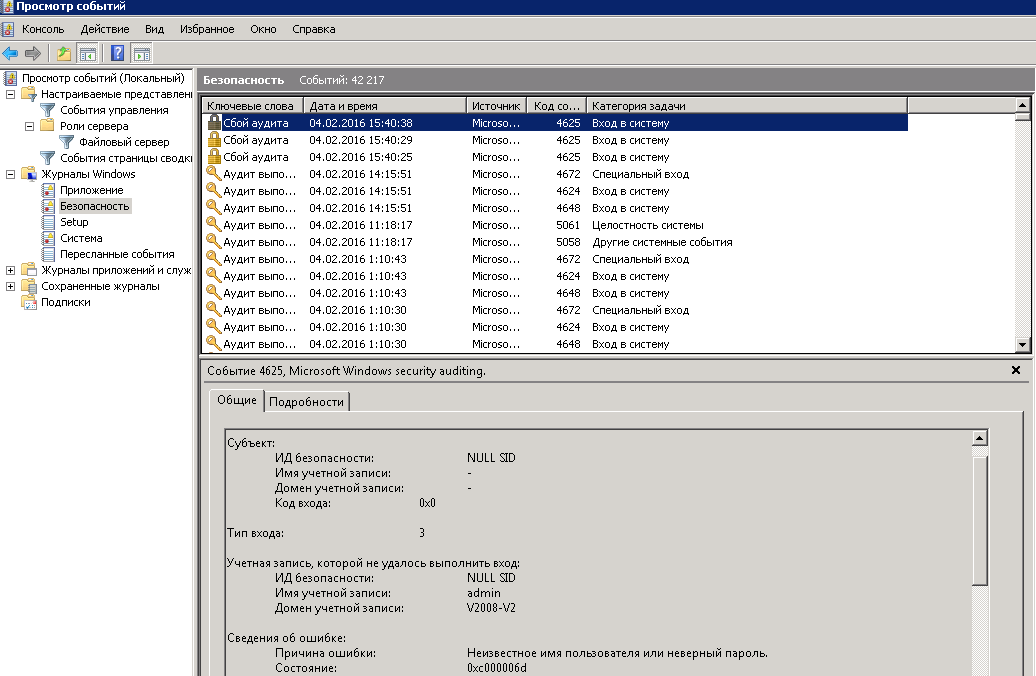

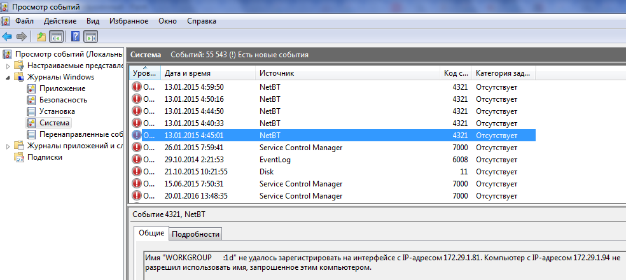

Рассмотрим выявление инцидентов с использованием штатных средств ОС Windows Server 2012. Данная ОС, как и многие другие ОС семейства Windows, позволяют осуществить мониторинг событий безопасности. Рассмотрим C:\Windows\System32\eventvwr.msc (рис.1).

Рисунок 1. Оснастка – Просмотр событий

Остановимся на просмотре Журналов Windows. Эти журналы регистрируют события, поступающие от приложений прежних версий и события, которые относятся к операционной системе. Рассмотренные журналы имеются и на локальных ПК не с серверной ОС семейства Windows и могут быть доступны для изучения.

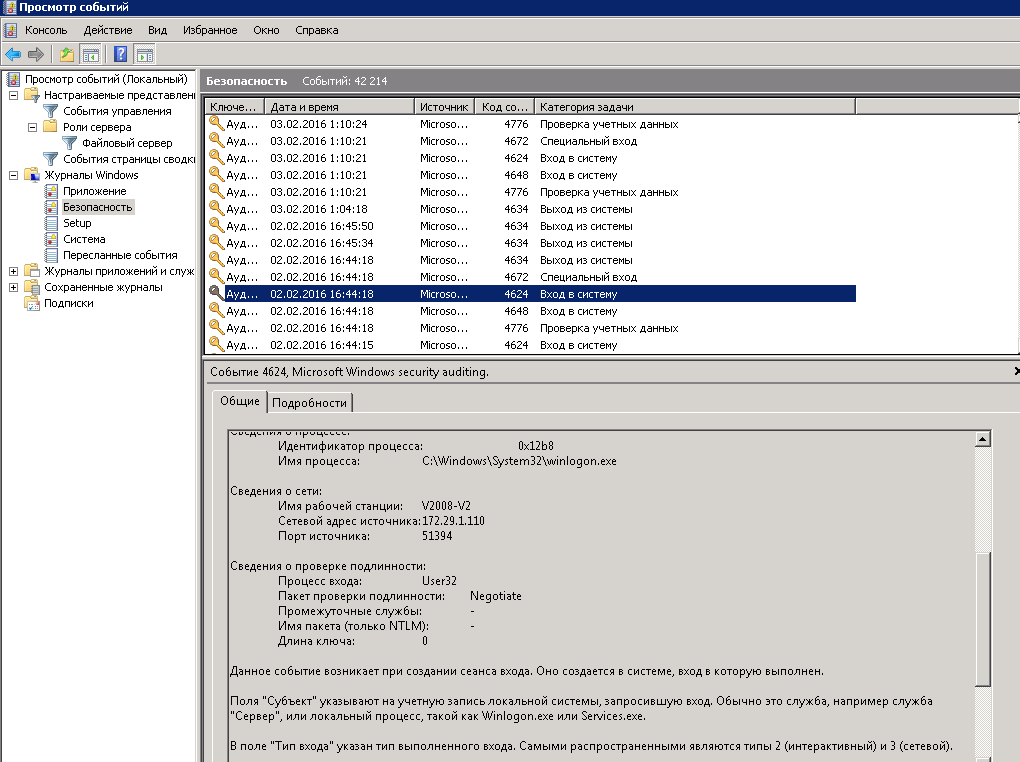

Журнал Безопасности содержит события, отражающие успешность/неуспешность входа в систему, события использования ресурсов (создание, открытие и удаление файлов и пр. объектов).

Например, 02.02.2016 в 16:44 был осуществлен успешный вход в систему под именем Администратор с Ip адреса 172.29.1.110 (рис.2). Подобного рода события могут быть отфильтрованы и использованы в расследовании инцидентов. При исследовании попыток подключения к серверу можно обнаружить Сбой аудита. При изучении данного события можно получить дополнительную информацию об инциденте: IP (или имя ПК), с которого осуществляется попытка подключения; дата и время инцидента; имя учетной записи для подключения и пр. В нашем случае подключение производилось под учетной записью Admin с подбором пароля, эта попытка не увенчалась успехом.

Рисунок 2. Журнал Безопасности

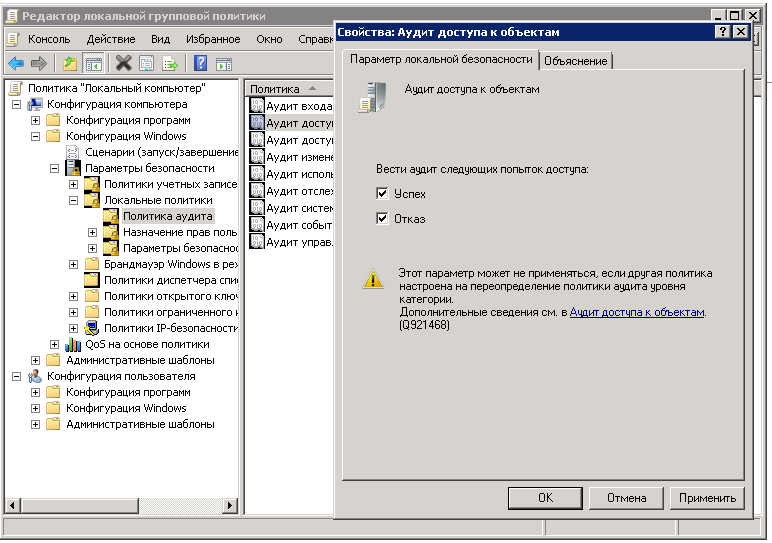

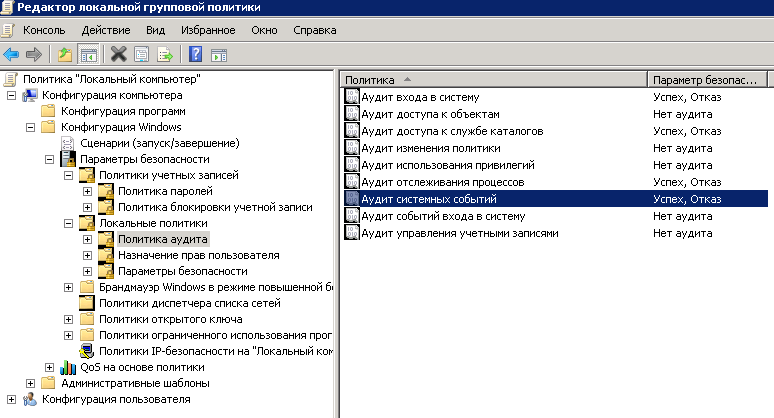

В случае реализации домена на базе Microsoft Server 2012 возможна настройка групповой политики аудита «Редактор управления групповыми политиками» - «Конфигурация компьютера» – «Политика» - «Конфигурация Windows» - «Параметры безопасности» - «Локальные политики» - «Политика аудита» - параметр политики «Аудит событий входа в систему». Тогда будет возможность просматривать события аудита в случае, например, неудачной попытки входа в систему на удаленных рабочих станциях доменной учетной записью и этот факт тоже может быть исследован при расследовании инцидента.

Более того, журнал безопасности (при соответствующей настройке) может дать информацию о доступе к ресурсам сервера, удалении/изменении файлов/каталогов, что тоже может быть очень полезно при расследовании инцидентов. Предварительно необходимо настроить групповую политику gpedit.msc («Конфигурация компьютера» – «Конфигурация Windows» – «Политика аудита» – «Аудит доступа к объектам»), таким образом включается механизм слежения за успешным/неуспешным доступом к файлам и реестру (рис. 3).

Рисунок 3. Включение аудита доступа к объектам

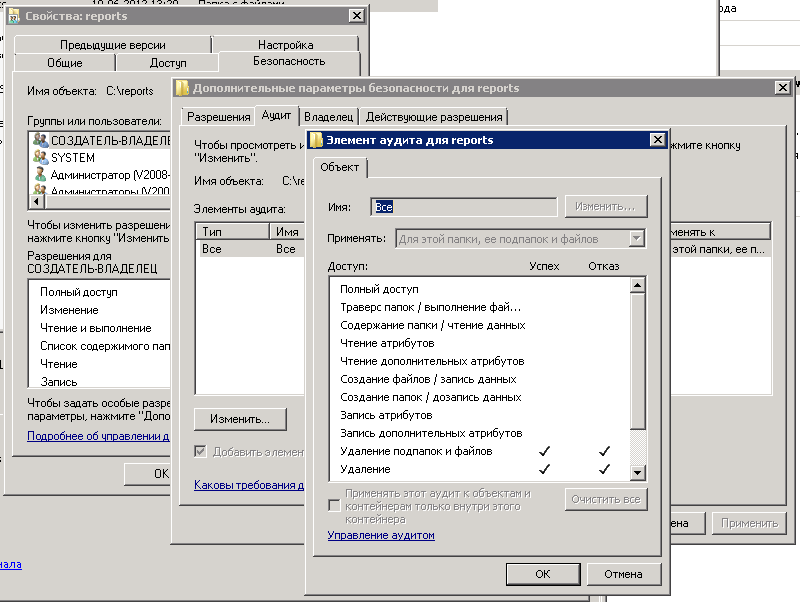

А также необходимо в свойствах папки, к которой открыт общий доступ, настроить параметры аудита, например, аудит на удаление (рис.4).

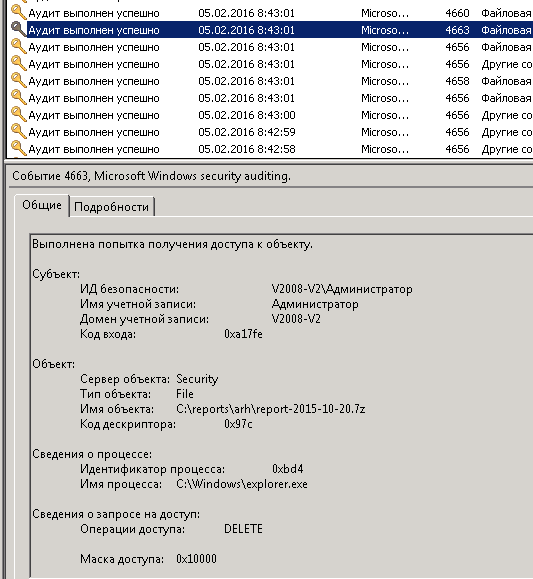

Таким образом, при наличии инцидента удаления файла в папке reports в Журнале безопасности появится событие «Аудит выполнен успешно» 05.02.2016 в 8:43, отражающее факт подключения к сетевому ресурсу C:\report и удаление объекта report-2015-10-20.7z под логином Администратора (рис.5).

Рисунок 4. Элементы аудита для папки reports

Следует отметить, что не любое удаление может быть интерпретировано как злонамеренное. Эта функция используется и при удалении предыдущей версии файла.

Рисунок 5. Аудит подключения

Аналогично можно настроить слежение за любым объектом по любым операциям, что может быть использовано при расследовании инцидентов.

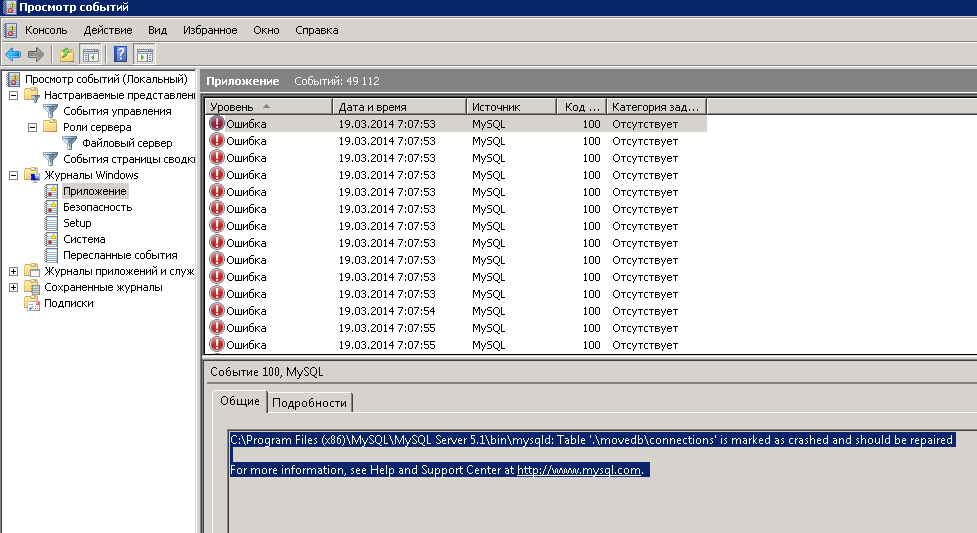

Журнал Приложений содержит данные, относящиеся к работе приложений и программ (события для регистрации определяются разработчиками этих приложений).

Особо стоит обращать внимание на события «Ошибка», которые могут дать дополнительную информацию не только о сбое приложения, но и о возможном вмешательстве в его работу. Например, 19.03.2014 множество событий «Ошибка» с указанием на проблемы с movedb на базе mysql (рис. 6). Таблица connections имеет разрушение и должна быть восстановлена. Этот факт говорит о наличии проблем с БД, которые не обязательно связаны с несанкционированными действиями, но требуют дополнительной проверки. В совокупности с журналом безопасности это событие может быть исследовано.

Рисунок 6. Журнал Приложений

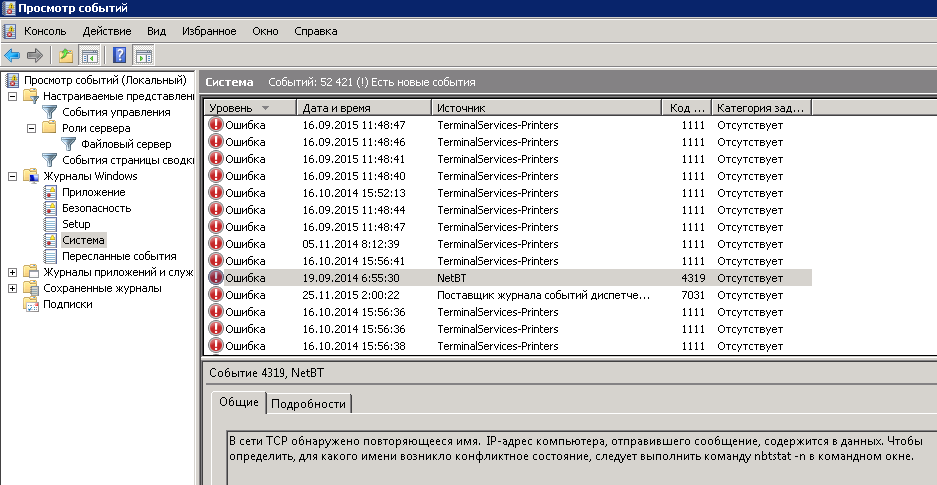

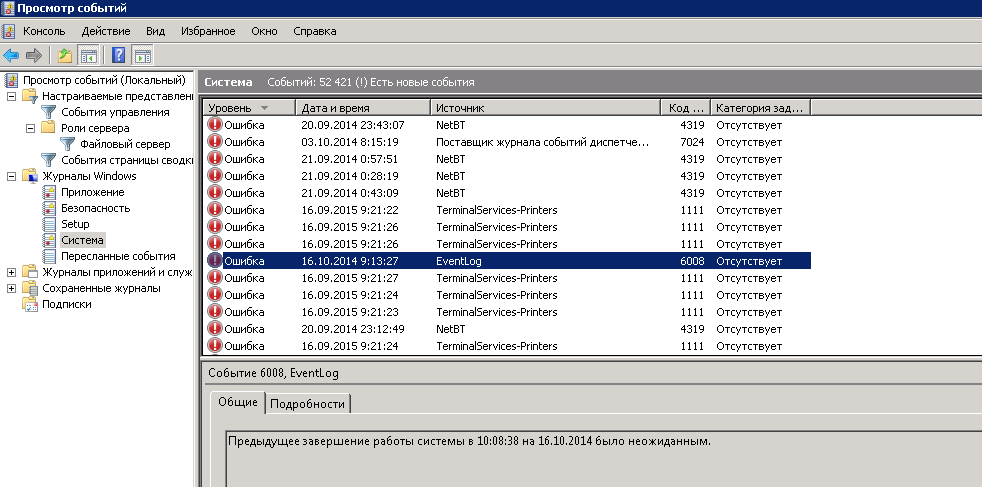

Журнал Системы содержит события системных компонентов Windows (сбои драйверов, других системных компонентов при загрузке ОС).

И опять внимания заслуживают события «Ошибка», которые требуют исследования. Например, событие 19.09.2014 (рис.7) требует изучения. Возможно, была попытка стороннего подключения с уже имеющимся Ip-адресом, но возможна и простая ошибка системного администратора, который не сделал привязку в DHCP-сервере MAC-адресов и IP-адресов ПК.

Рисунок 7. Журнал Системы

События преднамеренного завершения работы ОС тоже заслуживают изучения.

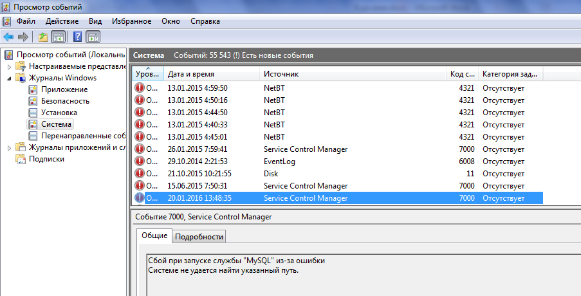

Журнал Setup (Установки) содержит события об установке приложений. Например, сбой при работе службы Mysql (рис.8). Следует разобраться с причиной остановки службы, возможно, было умышленное воздействие на работу БД.

На рисунке 8 представлено событие, представляющее интерес. Возможно, была попытка использовать существующий IP-адрес в корыстных целях, а возможно это недоработка системного администраторы при настройке DHCP-сервера. В любом случае, и это событие «Ошибка» заслуживает детального изучения.

Рисунок 8. Журнал Setup (Система)

Журнал Пересылаемых событий хранит события, собранных с удаленных компьютеров, для этого необходимо инициировать подписку на события. Т.е. при соответствующей настройке можно получить все журналы с рабочих станций для изучения, однако это увеличивает нагрузку на сервер. С этой же целью (если дистанционное подключение к рабочим станциям и просмотр событий Windows затруднен) можно воспользоваться инструментами Kaspersky Endpoint Security, которые позволяют получить доступ к любым журналам событий Windows любой рабочей станции ЛВС.

Журналы приложений и служб имеют новый способ логической организации, представления и сохранения событий конкретного приложения, компонента, службы. По ним также можно получить необходимую для анализа информацию, однако указанные журналы имеются не во всех серверных ОС семейства Windows.

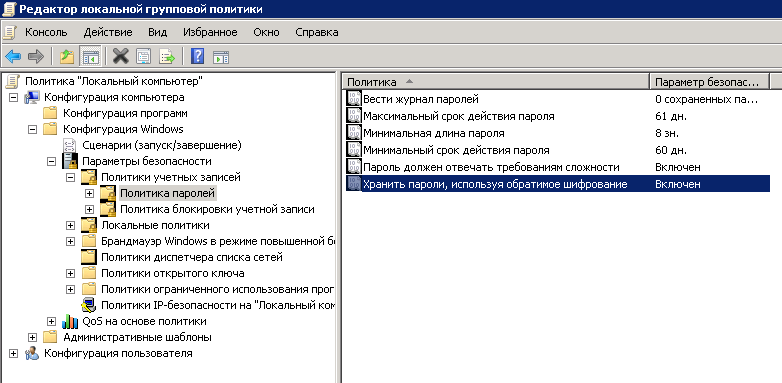

После просмотра журналов аудита необходимо оценить групповую политику на предприятии – mmc.exe- gpedit.mmc – политика «Локальный компьютер» - «Параметры безопасности». Изучить политику паролей, найти несоответствия (рис. 9). В случае возникновения инцидента с утечкой учетных данных (например, обнаруженного при просмотре журнала аудита) инициировать смену пароля, настроить уровень сложности и блокировку. При настройке режимных предприятий желательно использовать touch memory для Windows-аутентификации.

Рисунок 9. Политика паролей

Если «Локальная политика» - «Политика аудита» была выполнена в полном объеме, то можно получить дополнительную информацию по аудиту процессов и системных событий (рис.10).

«Локальная политика» – «Назначение прав пользователя» позволить изучить привилегии отдельного пользователя, найти несоответствия и исправить их.

Рисунок 10. Политика аудита

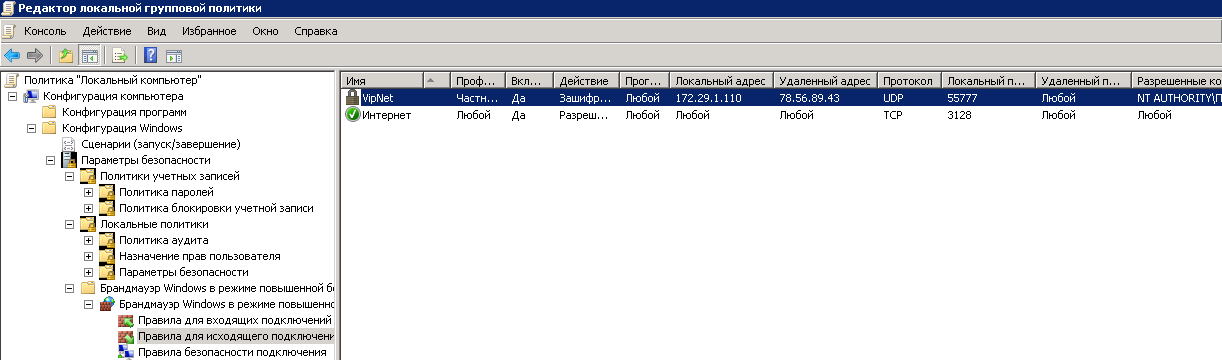

«Брандмауэр Windows в режиме повышенной безопасности» позволяет настроить правила FireWall и NAT. Он поможет изучить с помощью чего организован доступ к Интернету и соответствующие правила: маршрутизатора, сервера доступа или FireWall-а. Поможет найти несоответствия и уязвимые места (рис. 11).

Рисунок 11. Настройка Брандмауэра

Некоторые Firewall-ы производят анализ проходящего трафика с определением принадлежности каждого пакета к конкретному соединению с учетом того, кем, когда было инициировано соединение, его активность.

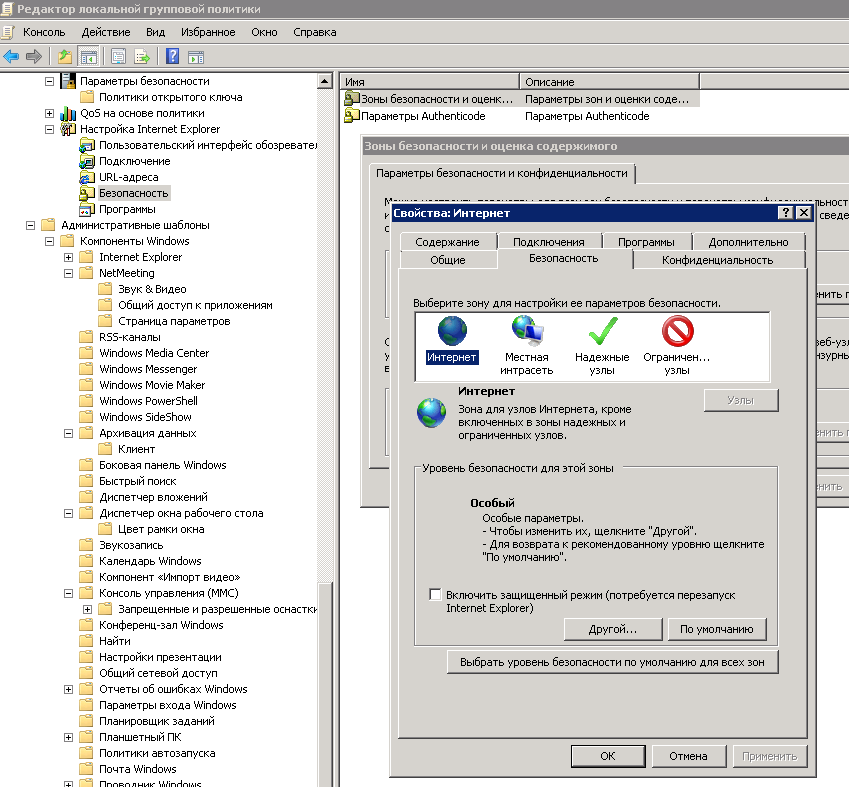

Политика «Локальный компьютер» - «Конфигурация пользователя» тоже дает много информации для изучения. Например, желательно проверить настройки IE, которые влияют на безопасный доступ к интернету. В частности, эти настройки важны при работе с информационными порталами, системами электронного документооборота и электронными площадками. Недостаточно проработанная политика безопасности может привести к утечке служебной информации (рис. 12).

Рисунок 12. Настройки Internet Explorer

2.2. Выявления инцидентов, связанных с нарушением политики использования электронного документооборота, почтовых систем

Распространение систем электронного документооборота позволяет приобрести гибкость при хранении и обработке информации, а с другой стороны повышает риски потерь ценной информации.

Атаки на электронную почту:

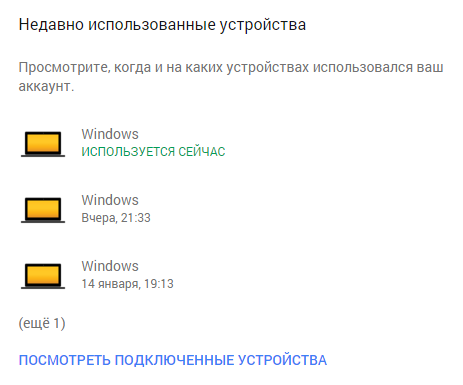

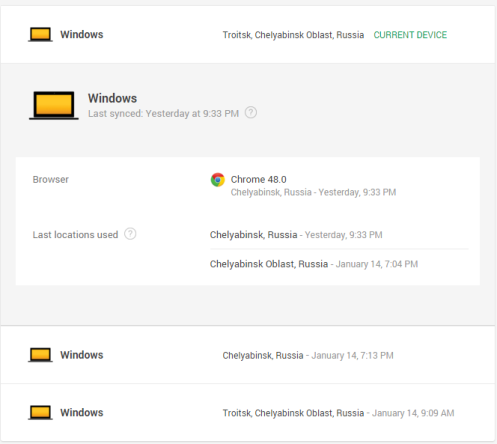

1. Перехват сообщений – с использованием программ-сниферов или используя несовершенство протокола SMTP. Необходимо установить сложность пароля, периодическую смену пароля, мониторить сеансы использования почтового аккаунта средствами почтовых систем (например, почтовый домен Google – рис.13), обновлять антивирусное ПО.

Атаки на почтовые клиенты – с использованием активного кода, помещенного в тело почтового сообщения; переполнение буфера; запись и чтение локальных данных с помощью языка HTML или активных вложений; открытие исходящих клиентских соединений. Необходимо обновлять антивирусное ПО, желательно использовать нераспространенные почтовые системы, настроить почтовый клиент на отказ от автоматического открытия писем (для избежания запуска активных вложений), настроить почтовый клиент на просмотр писем в txt-формате, шифровать конфиденциальную переписку, использовать программы фильтрации спама.

Атаки на почтовый ящик – подбор пароля к почтовому ящику; разрушение почтового ящика с помощью мейлбомберов (путем переполнения спамом и т.п.). Необходимо установить сложность пароля, периодическую смену пароля, мониторить сеансы использования почтового аккаунта средствами почтовых систем, в крайнем случае сменить почтовый ящик.

Социальная инженерия – запрос на установку вспомогательного ПО или предоставления логина/пароля для выполнения какого-либо действия мошенническим путем через почтовое сообщение. Необходима бдительность, неразглашение своих учетных данных, не использовать подсказки для восстановления пароля.

В качестве примера рассмотрим бесплатный почтовый домен на базе mail.google.com. В настройках аккаунта Google можно указать на каких устройствах будет использоваться наш аккаунт и каким образом мы хотим получить информацию о подозрительных действиях (рис. 13).

На рисунке видно, что нашим аккаунтом пользовались в указанные даты, если имеет место быть несанкционированный доступ, то необходимо принять все меры по предотвращению повторного инцидента: настроить сложность пароля, установить новый пароль, указать данные для восстановления пароля в случае необходимости (резервный почтовый ящик и номер телефона). В случае пересылки конфиденциальной информации и информации, содержащей коммерческую тайну лучше воспользоваться специальными системами электронного документооборота (СКБ-Контур, VipNet, Сбербанк-online и т.п.), подразумевающими наличие защищенного соединения и криптографической защиты.

Рисунок 13. Детализированная информация об использовании текущего аккаунта почтового домена google

Если часть наших данных из почтового ящика была удалена злоумышленниками (и из корзины в том числе), то восстановить деловую переписку не удастся, поскольку данных продукт Google бесплатный и имеет ряд функциональных ограничений. При использовании платных решение, например Exchange Server, вся информация об электронном документообороте будет храниться на локальном сервере (при соответствующей настройке): логи событий, сами почтовые сообщения будут дублироваться. Таким образом, можно будет восстановить удаленные данные.

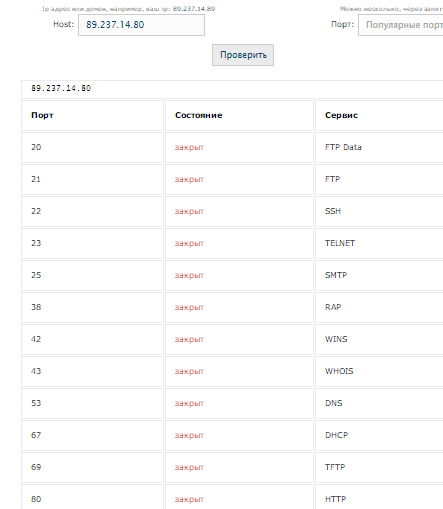

При использовании систем электронного документооборота нужно обратить особое внимание на организацию защищенного соединения. Т.е. должны быть тщательным образом прописаны правила Nat для ПК с доступом к системам электронного документооборота (СКБ-Контур, Клиент-банк, Сбербанк online, Vipnet и т.п.), доступ в Интернет должен быть открыт только по правилам Nat для определенных IP-адресов и портов систем электронного документооборота. С помощью программы сканирования портов (свободно распространяемой online) можно провести анализ открытых/закрытых портов для анализа (рис.14).

Рисунок 14. Сканер портов online

Процедура хранения и передачи электронно-цифровых подписей (ЭЦП) должна быть закреплена в приказе, для выявления круга лиц, имеющих доступ к криптографическим средствам защиты. Все носители ЭЦП должны храниться в запираемых ящиках (сейфах) закрываемых и опечатываемых помещениях с целью предотвращения потери или компрометации ЭЦП. Все эти мероприятия необходимо проверить и провести анализ.

В случае утечки (искажения) информации, передаваемой через системы электронного документооборота необходимо также проанализировать логи ПО, организующего электронный документооборот.

При использовании систем электронного документооборота следует по возможности использовать услугу СМС-оповещения подключений и подключений по разовому паролю, отправляемому на номер телефона, который был указан при регистрации. Это позволит даже при потере или компрометации ЭЦП (например, если был сделан дубликат) защититься от несанкционированного доступа.

При установке ЭЦП лучше использовать носители информации – защищенные от взлома рутокены, а так же усилить ЭЦП добавочным паролем при подписи документов.

2.3. Выявления инцидентов, связанных с нарушением антивирусной политики

Любая ЛВС, как и стационарный ПК, должны иметь средства антивирусной защиты, поскольку в любом случае будете иметь место обмен информации (по сети или с помощью стационарных носителей информации).

В курсовой работе будет рассмотрен антивирусный продукт Kaspersky Endpoint Security 10 (KES) – платформа безопасности, при использовании которой можно централизованно осуществлять мониторинг, управлять и защищать IT-инфраструктуру предприятия (организации).

В ходе проверки с использованием KES можно определить:

- актуальность антивирусных баз;

- актуальность обновлений Windows;

- наличие уязвимостей ПО и возможность их устранения;

- наличие вирусных атак;

- наличие антивирусных заражений.

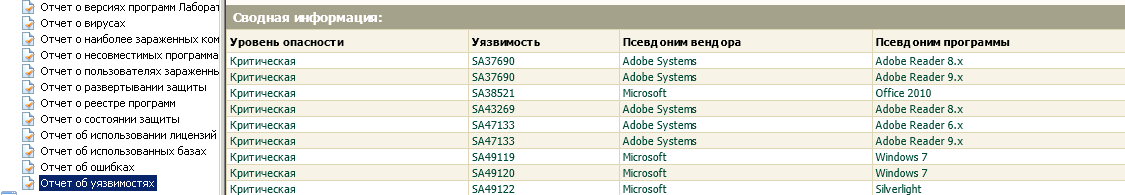

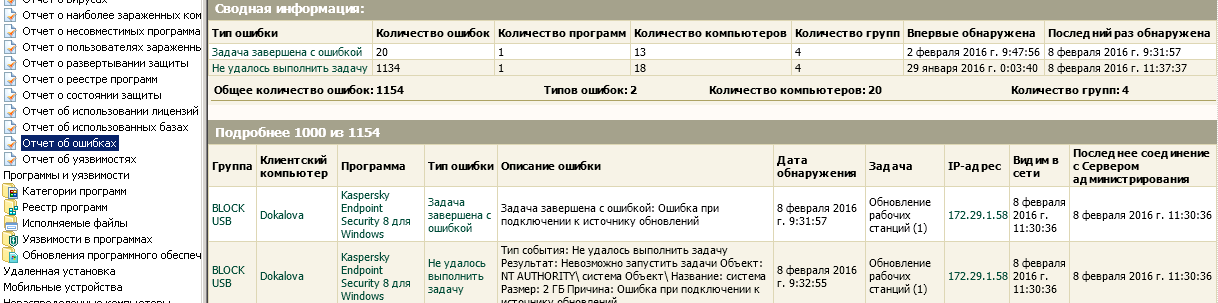

В KES предусмотрено создание отчетов разного плана (о вирусах, об уязвимостях, о реестре программ, об ошибках и несовместимостях программ), которые могут значительно облегчить процесс обнаружения и устранения инцидентов (рис. 15, 16).

Рисунок 15 Отчет об уязвимостях

Рисунок 16. Отчет об ошибках

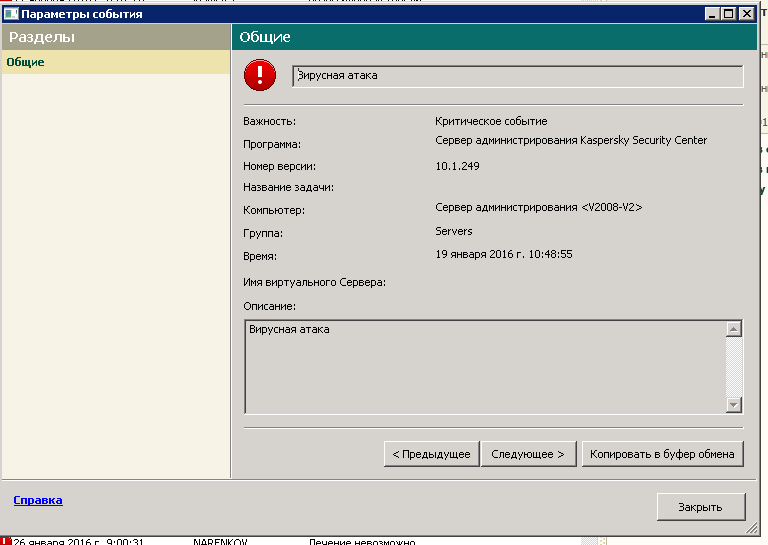

Все события классифицируются по степени важности, особое внимание стоит обратить на критические события, в частности вирусные атаки (рис. 17).

Рисунок 17. Вирусная атака

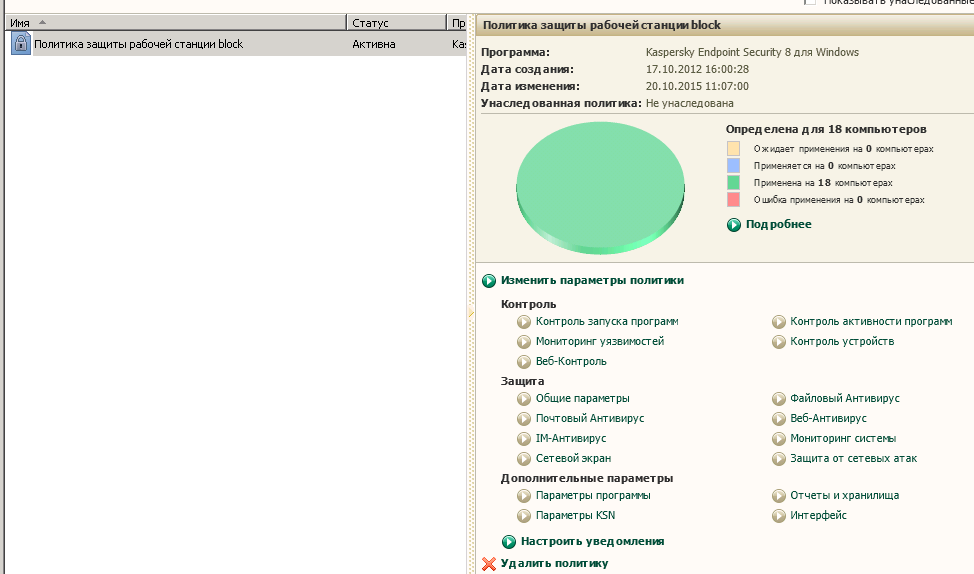

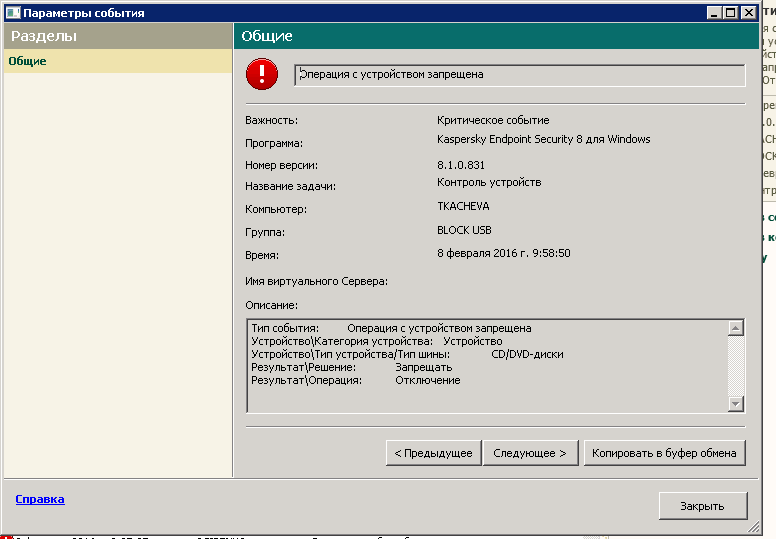

Очень удобная возможность – настройка групповой политики (рис. 18). Здесь можно настроить контроль запуска приложений, контроль активности программ и устройств для отдельных групп ПК. Например, при запрете на использование съемных носителей при попытке использовать флэш-накопитель появится соответствующая запись в логах сервера KES (рис. 19), что может быль использовано при расследовании инцидента.

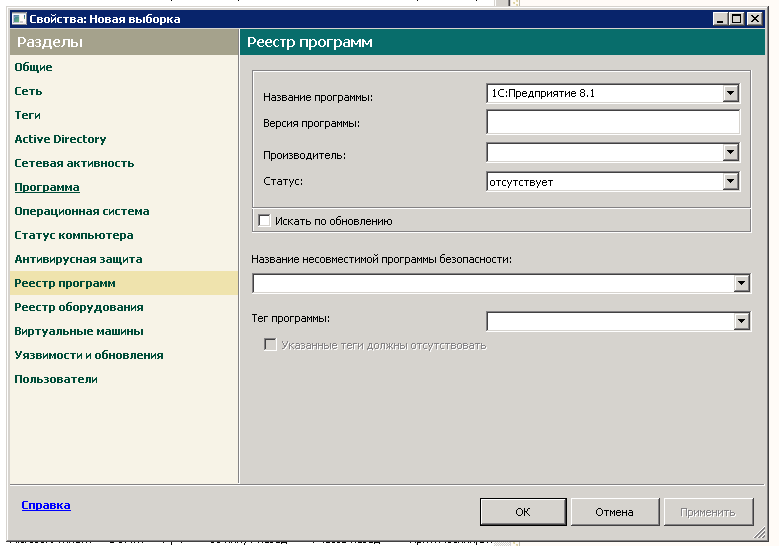

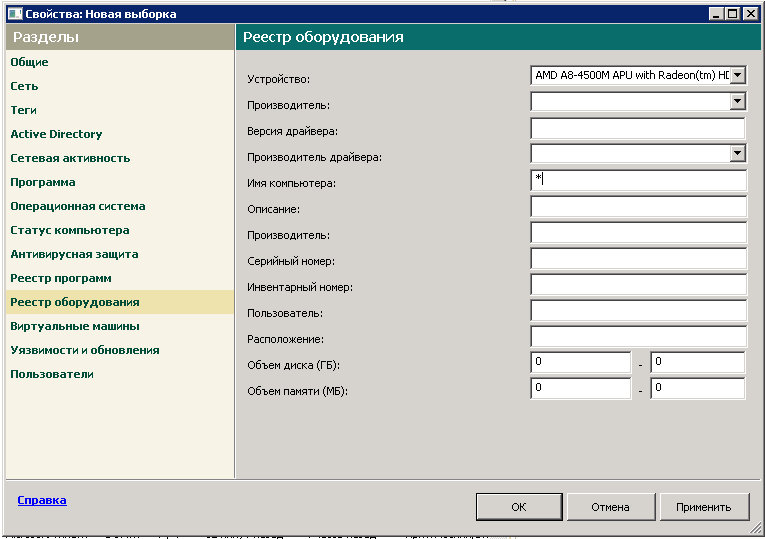

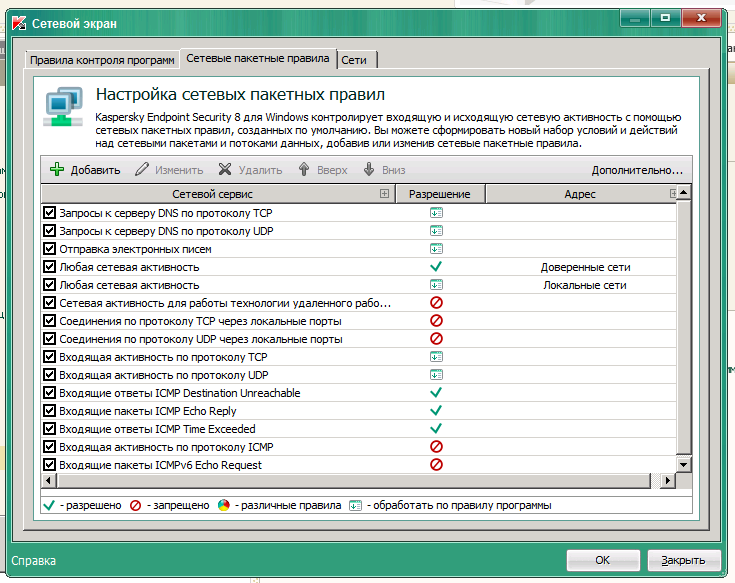

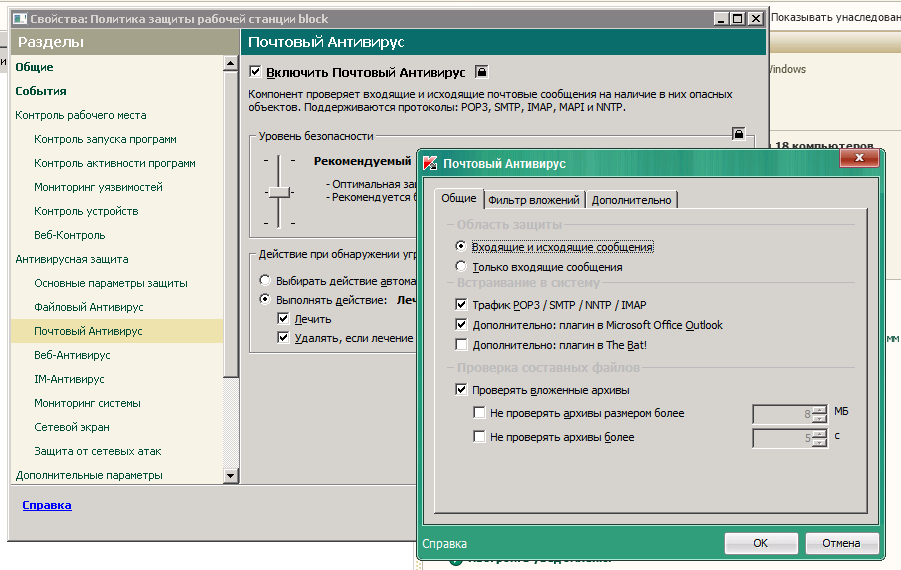

Есть возможность дистанционно инсталлировать программный пакет, сделать инвентаризацию ПО (рис. 20) и оборудования (рис. 21) при расследовании инцидента, настроить сетевой экран (рис.22), использовать почтовый антивирус (рис.23) и многое другое.

Рисунок 18. Настройка политики защиты группы компьютеров Block

Рисунок 19. Критическое событие

Рисунок 20. Выборка по реестру программ

Рисунок 21. Выборка по реестру оборудования

Рисунок 22. Настройка сетевого экрана

Рисунок 23. Настройка почтового антивируса

ЗАКЛЮЧЕНИЕ

Процесс управления инцидентами ИБ требует от персонала и службы по обеспечению ИБ четкой и слаженной работы. Не стоит забывать о том, что успешное функционирование любого процесса в компании на 90% зависит от персонала. Поэтому в обязательном порядке нужно проводить обучение персонала в области реагирования на инциденты, тестировать разработанную схему реагирования и восстановления. Это необходимо для того, чтобы ни один возникающий инцидент не остался незамеченным и не превращался в катастрофу для сотрудников организации. Также стоит внимательно расследовать и применять меры по устранению для каждого возникшего инцидента за минимальный период времени. Эффективное управление инцидентами ИБ снижает вероятность их повторного возникновения и, как следствие, минимизирует причиненный ими ущерб.

В настоящий момент знания в области ИБ являются необходимыми не только для любого IT-специалиста, но и для любого пользователя. Компьютеры нашли широкое применение в различных областях человеческой деятельности, но у пользователей имеется тенденция доверять любой информации, выдаваемой ПК. На смену периода абсолютного доверия к компьютерам пришел период атак на банковские компьютерные системы, ИС крупных корпораций, кражами ценной коммерческой информации и ПД.

В данной работе был сделан обзор нормативных документов в области управления инцидентами ИБ, рассмотрены основные понятия в области ИБ (событие, инцидент, классификация инцидентов, управление инцидентами), алгоритм выявления и реагирования на инциденты ИБ и этапы процесса управления инцидентами ИБ. В практической части курсовой работы рассмотрены примеры выявления инцидентов ИБ штатными средствами.

Можно сделать вывод, что поставленные задачи решены, а цель достигнута.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

Законодательные акты

№ 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 г. (ред. от 19.12.2016 г.).

№ 98-ФЗ «О коммерческой тайне» от 29.07.2004 г. (ред. от 12.03.2014 г.).

№ 152-ФЗ «О персональных данных» от 27.07.2006 г. (ред. от 03.07.2016 г.).

№ 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» от 01.11.2012 г.

№ 63-ФЗ «Об электронной подписи» от 6.04.2011 г. (ред. от 23.06.2016 г.)

Приказ ФСБ России № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (ПОЛОЖЕНИЕ ПКЗ-2005)» от 09.02.2005 г. (ред. от 12.04.2010 г.)

Приказ ФСТЭК России № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» от 18.02.2013 г.

- ГОСТ Р ИСО/МЭК 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности».

- ISO/IEC 27001-2013 «Information technology. Security techniques. Information security management systems. Requirements».

- ГОСТ P ИСО/МЭ 27001:2013 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования».

- CMU/SEI-2004-TR-015 «Dening incident management processes for CSIRT.

- NIST SP 800-61 «Computer security incident handling guide».

- ISO/IEC 27035-2011 «Information technology. Security techniques. Information security incident management».

- ISO/IEC 27031-2011 «Information technology. Security techniques. Guidelines for information and communications technology readiness for business continuity».

- Стандарт Банка России СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

Печатные издания

- Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. Обеспечение информационной безопасности бизнеса. - М.: Альпина Паблишерз, 2014.

- Баранова Е.К., Зубровский Г.Б. Управление инцидентами информационной безопасности. Проблемы информационной безопасности // Труды I Международной научно-практической конференции «Проблемы информационной безопасности», Крымский федеральный университет им. В.И. Вернадского, 2015.

- Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. – Санкт-Петербург.: Нева, 2014.

- Попова С.В. Повышение эффективности функционирования системы мониторинга инцидентов информационной безопасности банка на основе оценки надежности ее компонентов: дис. канд. техн. наук. - Тамбов, 2014.

- Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации. Учеб. пособие. - М.: РИОР: ИНФРА-М, 2016.

Интернет-источники

- Global Trust Solution. Понятие системы управления информационной безопасностью: http://globaltrust.ru/ru/uslugi/vnedrenie-sistem-upravleniya-informacionnoi-bezopasnostyu/ponyatie-sistemy-upravleniya-informacionnoi-bezopasnostyu

- SecurityLab.ru. Немного о SOC: https://www.securitylab.ru/blog/personal/Morning/325014.php

ПРИЛОЖЕНИЕ 1

СПИОСК СОКРАЩЕНИЙ

БД – база данных.

ИБ – информационная безопасность.

ИС – информационная система.

КТ – коммерческая тайна.

МСЭ – межсетевой экран.

ОС – операционная система.

ПД- персональные данные.

ПО – программное обеспечение.

СУИБ - система управления ИБ.

MDR – система выявления и реагирование на целевые кибератаки.

MSS – система выявления массовых кибератак.

SIEM - система управления событиями ИБ.

SIM – система управления ИБ.

SOC - центр мониторинга и реагирования на инциденты ИБ.

-

Баранова Е.К., Зубровский Г.Б. Управление инцидентами информационной безопасности. Проблемы информационной безопасности // Труды I Международной научно-практической конференции «Проблемы информационной безопасности», Крымский федеральный университет им. В.И. Вернадского. - 2015. - С. 27-33. ↑

-

ГОСТ Р ИСО/МЭК 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности». ↑

-

ISO/IEC 27001-2013 «Information technology. Security techniques. Information security management systems. Requirements». ↑

-

ГОСТ P ИСО/МЭ 27001:2013 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования». ↑

-

CMU/SEI-2004-TR-015 «Dening incident management processes for CSIRT. ↑

-

NIST SP 800-61 «Computer security incident handling guide». ↑

-

ISO/IEC 27035-2011 «Information technology. Security techniques. Information security incident management». ↑

-

ISO/IEC 27031-2011 «Information technology. Security techniques. Guidelines for information and communications technology readiness for business continuity». ↑

-

Стандарт Банка России СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения». ↑

-

Попова С.В. Повышение эффективности функционирования системы мониторинга инцидентов информационной безопасности банка на основе оценки надежности ее компонентов: дис. канд. техн. наук. - Тамбов, 2014. ↑

-

ГОСТ Р ИСО/МЭК 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности». ↑

-

Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. – Санкт-Петербург.: Нева, 2014. С. 115. ↑

-

Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации. Учеб, пособие. - М.: РИОР: ИНФРА-М, 2016. ↑

-

ГОСТ Р ИСО/МЭК 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности». ↑

-

Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. – Санкт-Петербург.: Нева, 2014. С. 63. ↑

-

Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. Обеспечение информационной безопасности бизнеса. - М.: Альпина Паблишерз, 2014. С. 30. ↑

-

№ 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 г. (ред. от 19.12.2016 г.) ↑

-

№ 98-ФЗ «О коммерческой тайне» от 29.07.2004 г. (ред. от 12.03.2014 г.) ↑

-

№ 152-ФЗ «О персональных данных» от 27.07.2006 г. (ред. от 03.07.2016 г.) ↑

-

№ 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» от 01.11.2012 г. ↑

-

Приказ ФСТЭК России № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» от 18.02. 2013 г. ↑

-

Приказ ФСБ России № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (ПОЛОЖЕНИЕ ПКЗ-2005)» от 09.02.2005 г. (ред. от 12.04.2010 г.) ↑

-

№ 63-ФЗ «Об электронной подписи» от 6.04.2011 г. (ред. от 23.06.2016 г.) ↑

-

Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. Обеспечение информационной безопасности бизнеса. - М.: Альпина Паблишерз, 2014. С. 29. ↑

-

Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. – Санкт-Петербург.: Нева, 2014. С. 98. ↑

-

Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. Обеспечение информационной безопасности бизнеса. - М.: Альпина Паблишерз, 2014. С. 46. ↑

-

Global Trust Solution. Понятие системы управления информационной безопасностью: http://globaltrust.ru/ru/uslugi/vnedrenie-sistem-upravleniya-informacionnoi-bezopasnostyu/ponyatie-sistemy-upravleniya-informacionnoi-bezopasnostyu ↑

-

SecurityLab.ru. Немного о SOC: https://www.securitylab.ru/blog/personal/Morning/325014.php ↑

- Проектирование реализации операций бизнес-процесса «Продажи» (Методы автоматизации предпринимательской деятельности)

- Актуальные проблемы влияния человеческого фактора на управление организацией

- Финансовые риски и способы их минимизации)

- Формы международных расчетов и перспективы их изменения)

- Финансовая политика и ее реализация в РФ (Сущность и финансов)

- Выбор стиля руководства в организации. Формирование стиля руководства

- Кадровая стратегия современной организации

- Денежные реформы в России и особенности их проведения)

- Система налогового учета (Общие положения налогообложения)

- Особенности политики мотивации персонала организаций бюджетной сферы (ГБУ «Жилищник Тимирязевского района»)

- Личное страхование и перспективы его развития в РФ)

- Функции HR-менеджмента