Назначение и структура системы защиты информации коммерческого предприятия (Разработка модели деятельности)

Содержание:

ВВЕДЕНИЕ

В современном обществе информационные технологии развиваются стремительными темпами, увеличивается количество и важность обрабатываемых данных. Множество предприятий каждый день обрабатывает данные различных видов, которые несут огромную значимость для компании, однако где есть что-то ценное всегда будут те, кто хочет это украсть. Именно поэтому уделяется огромное внимание защите коммерческой тайне: издаются указы, постановления, стандарты, направленные на усиление ИБ.

Разработка комплексной системы защиты информации и ее совершенствование позволяет избежать затрат, связанных с утечкой информации и ее распространением, обеспечить безопасность данных и их сохранность.

Объектом курсовой работы является предприятие ООО «Планета-Авто».

Предметом курсовой работы является комплексная система защиты информации в ООО «Планета-Авто».

Целью курсовой работы является разработка комплексной системы защиты информации.

Для достижения поставленной цели необходимо решить следующие задачи:

1. Провести анализ информационной системы ООО «Планета-Авто»;

2. Провести теоретическое обоснование выбора средств защиты информации;

3. Разработать данный проект по внедрению КСЗИ на предприятии ООО «Планета-Авто».

Стоит также заметить, что тема "Системы защиты информации" хорошо изучена в литературе, противоречий в найденном материале не возникало.

Данная работа основана на учебниках по защите информации в целом различных авторов, а также статья кандидата исторических наук А.И. Алексенцева по этой теме.

Учебник Н.В. Гришина. содержат очень много конкретных целей и задач систем защиты информации. Также при помощи учебника Н.В. Е.В. Морозова была раскрыта тема важности надёжности, были выдвинуты основные цели для достижения этого. Пособие А.А. Гладких и В.Е. Дементьева содержит много информации о структуре защиты информации, и активно используется для написания соответствующего пункта. Также в этой литературе есть определения понятия "Система защиты информации", что поможет сформулировать собственное определение.

Структура курсовой работы состоит из: ведения, трех глав, заключения, списка использованной литературы и трех приложений.

1. АНАЛИЗ СОСТОЯНИЯ ЗАЩИТЫ ИНФОРМАЦИИ В ООО «ПЛАНЕТА-АВТО» И СУЩЕСТВУЮЩИЕ ПРОБЛЕМЫ

1.1 Разработка паспорта

Для определения необходимых мер по ЗИ необходимо получить общее представление о защищаемом объекте, для этого был составлен паспорт предприятия с точки зрения информационной безопасности. В нем перечислены основные виды деятельности предприятия и защищаемой информации, а также реквизиты, организационная структура, перечень конкурентов.

В качестве объекта защиты был выбран ИТ отдел в ООО «Планета-Авто».

Информация для составления паспорта предприятия была получена в результате устного опроса начальника и сотрудников ИТ отдела.

1.2 Разработка модели деятельности

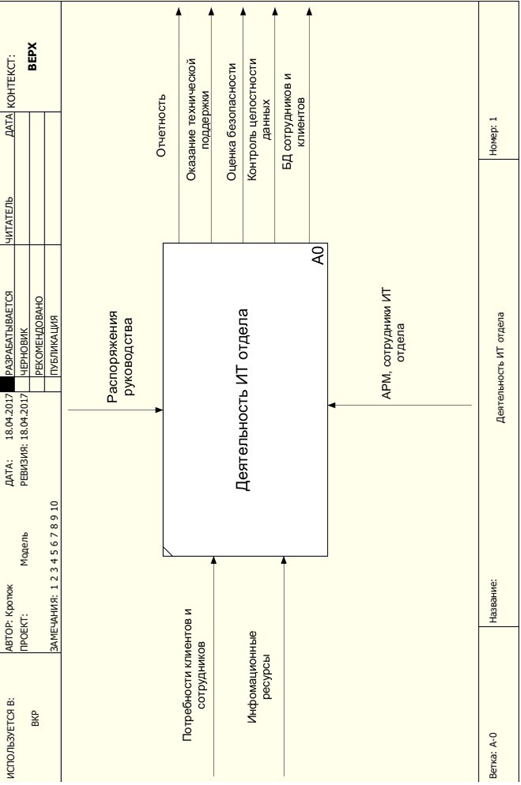

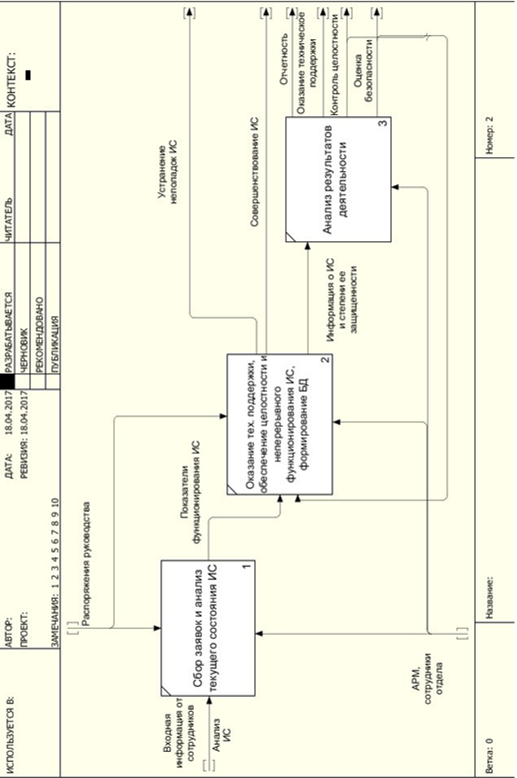

В ходе анализа работы ИТ отдела в ООО “Планета Авто” была построена модель его деятельности (Приложение 1). Эта модель позволяет ознакомиться с основными бизнес-процессами отдела, вспомогательными процессами, процессами управления, входной и выходной информацией.

Построение модели в случае необходимости поможет провести обучение персонала, создать матрицу ролей пользователей и модернизации основных и вспомогательных бизнес-процессов.

1.3. Выявление защищаемой информации в ООО «Планета-Авто»

В ходе анализа информации, обрабатываемой в ООО «Планета-Авто» и организационно-распорядительной документации организации, была выявлена информация, подлежащая защите:

- сведения, составляющие коммерческую тайну (на основании Федерального закона от 29.07.2004 N 98-ФЗ (ред. от 12.03.2014) "О коммерческой тайне").

Информация, составляющая коммерческую тайну, содержится в перечне сведений составляющих коммерческую тайну в ООО «Планета-Авто», разработанном в рамках курсовой.

1.4 Описание информационной среды

Информационную среду ИТ отдела в ООО «Планета-Авто» составляет организационные, правовые и программно-аппаратные аспекты.

К организационным аспектам относятся документы:

- должностные инструкции персонала, отделов;

- инструкции по эксплуатации технических средств и ПО;

- инструкции по эксплуатации программного обеспечения;

- положения об особых режимах и системных взаимодействиях с персоналом.

К правовым аспектам относятся нормативно правовые документы, обеспечивающие регулирование деятельности организации и информационных процессов по защите информации. К таким документам относятся:

- Федеральный закон «О коммерческой тайне» от 29.07.2004 N 98;

- Трудовой кодекс РФ (закреплена дисциплинарная ответственность, в соответствии со ст. 81, 192, 193, 243);

- Гражданский кодекс РФ (ст.1472 - ответственность за нарушение права на секретность производства);

- Уголовный кодекс РФ (ст. 183 – незаконное получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну);

- Федеральный закон «Об информации, информационных технологиях и о защите информации» от 27.07.2006 N 149;

- Кодекс об административных правонарушениях РФ (ст. 13.14 - разглашение информации ограниченного доступа);

К программно-аппаратным аспектам относятся программно-аппаратные средства, которые обеспечивают работу ИТ отдела. Аппаратные средства ИТ отдела представлены в Таблице 1, Программные в Таблице 2.

Таблица 1 – Аппаратные средства ИТ отдела

|

№ |

Наименование |

Характеристики |

Кол-во |

Год выпуска |

|||||||

|

1 |

2 |

3 |

4 |

5 |

|||||||

|

АРМ |

|||||||||||

|

1.1 |

Системный блок iMac MK462RU/A |

Inter Core i5, 4х3.2 ГГц, 8 Гб, HDD 1 Тб, SSD 240 Гб, AMD Radeon R9 M380, Ethernet, DVD±RW |

1 |

2015 |

|||||||

|

Системный блок Acer Extensa EM2710 |

Inter Core i5, 4х2,7 ГГц, 4 Гб, HDD 1 Тб, Intel HD Graphics 4600, Ethernet, DVD±RW |

8 |

2014 |

||||||||

|

1.2 |

Монитор DELL U2312HM |

LED; 22; 1920x1080 |

7 |

2012 |

|||||||

|

Монитор BenQ GW2760HS |

LED; 27; 1920x1080 |

6 |

2014 |

||||||||

|

1.3 |

Клавиатура |

Проводное соединение, интерфейс подключения – USB |

13 |

2014 |

|||||||

|

Logitech Keyboard |

|||||||||||

|

K120 Black USB |

|||||||||||

|

Клавиатура Apple Keyboard MC184RS/A |

Беспроводное соединение, интерфейс подключения - Bluetooth |

1 |

2015 |

||||||||

Продолжение таблицы 1

|

1.4 |

Мышь Logitech Mouse M90 Black USB |

Оптическая лазерная мышь, 1000 dpi, интерфейс подключения - |

13 |

2012 |

||||||||||||||

|

USB |

||||||||||||||||||

|

Мышь |

Apple |

Оптическая светодиод- |

– |

1 |

2015 |

|||||||||||||

|

Magic Mouse 2 |

ная мышь, |

800 dpi, инючения |

||||||||||||||||

|

терфейс подкл |

||||||||||||||||||

|

Bluetooth, USB |

||||||||||||||||||

|

1.5 |

Источник бесперебойного питания APC APC Back-UPS BE400RS |

Максимальная выходная мощность: 240 Ватт / 400 ВА |

6 |

2012 |

||||||||||||||

|

1.6 |

МФУ Kyocera ECOSYS M2040dn |

Лазерный, формат листа – А4, 1200х1200 dpi, 40 стр/мин. |

2 |

2012 |

||||||||||||||

|

1.7 |

Факс Panasonic KX-FL423 |

Лазерный, формат листа – А4, 600х600 dpi, 10 стр/мин |

1 |

2013 |

||||||||||||||

|

1.8 |

Телефон |

Gigaset |

Беспроводной VoIP-те- |

8 |

2013 |

|||||||||||||

|

C530A IP |

лефон, |

АОН, Caller ID |

||||||||||||||||

Таблица 2 – Программное средства ИТ отдела

|

№ |

Наименование |

Описание |

Версия |

||

|

1 |

2 |

3 |

4 |

||

|

АРМ |

|||||

|

1.1 |

Windows 7 |

Операционная система |

6.1.7601.17514 |

||

|

1.2 |

Пакет Microsoft Office 2015 |

Офисный пакет для работы с договорами, приказами, отчетами и т.д. |

15.0.4779.1002 |

||

|

1.3 |

ESET NOD32 Antivirus |

Антивирусное ПО |

4.2.76.1 |

||

|

1.4 |

VMWare vSphere Cl |

ient 6 |

Сервис клиент для мониторинга инфраструктуры предприятия |

6.0 |

|

|

1.5 |

1c: Предприятие 1с: Бухгалтерия |

Программа для оформления отчетности предприятия |

8 |

||

|

1.6 |

HeidiSQL |

Клиент к MySQL серверу |

9.4 |

||

Продолжение таблицы 2

|

1.7 |

Adobe Reader DC |

Программа для чтения, |

15.020.20042 |

||||||||||||||||

|

печати и рецензирова- |

|||||||||||||||||||

|

ния файлов PDF |

|||||||||||||||||||

|

1.8 |

WinRAR |

Программа для |

сжатия |

5.40 |

|||||||||||||||

|

файлов |

|||||||||||||||||||

|

1.9 |

Google Chrome |

Интернет браузер |

57.0.2987.133 |

||||||||||||||||

|

1.10 |

TightVNC |

Программа для обеспечения удаленного доступа к АРМ организации |

2.7.10 |

||||||||||||||||

|

1.11 |

PuTTY |

Telnet/SSH клиент |

0.68 |

||||||||||||||||

|

1.12 |

Advanced IP Scanner |

Cетевой сканер для ана- |

2.4 |

||||||||||||||||

|

лиза локальных сетей |

|||||||||||||||||||

|

1.13 |

ViPNet Client 4 |

Программный комплекс |

4 |

||||||||||||||||

|

для защиты рабочих |

|||||||||||||||||||

|

мест пользователей |

|||||||||||||||||||

1.5 Выявление объектов защиты

В результате анализа средств, методов обработки информации и перечня защищаемой информации можно выделить следующий перечень объектов защиты информации:

- помещения для хранения и обработки защищаемой информацией:

- ИТ отдел;

- серверное помещение; - сервера организации: - веб сервера;

- файловые сервера;

- сервер базы данных;

- почтовый сервер;

- контроллер домена;

- прокси-сервер;

- АРМ сотрудников;

- информационная инфраструктура:

- ОС на АРМ;

- ПО на АРМ;

- программные средства и модули, осуществляющие функции по защите информации от несанкционированного доступа на ПК;

- протоколы сетевого и межсетевого взаимодействия; - системы бесперебойного питания серверов и АРМ; - персонал;

- средства ввода-вывода и отображения информации:

- мониторы;

- периферийные устройства;

- линии и средства связи, системы обеспечения функционирования СВТ и деятельности организации:

- линии электропитания;

- телефонные линии связи;

- линии охранной и пожарной сигнализации;

- линии локальной компьютерной сети; - носители информации:

- бумажные носители; - сотрудники организации;

- флеш-накопители.

1.6 Определение класса защищенности ИС

В соответствии с руководящим документом «Автоматизированные системы.

Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» (утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.) и «Специальными требованиями и рекомендациями по технической защите конфиденциальной информации» (Утверждены приказом Гостехкомиссии России от 02.03.2001 № 282), которые носят рекомендательный характер, необходимо определить класс защищенности исходной информационной системы.

Так как на предприятии одновременно обрабатывается и храниться информация разных уровней конфиденциальности и не все пользователи имеют доступ ко всей информации ИС, то классом защищенности ИС на предприятии ООО «Планета-Авто» можно считать 1Г.

1.7 Разработка модели угроз и уязвимостей для важных объектов защиты

Так как утвержденной модели угроз и уязвимостей для режима коммерческой тайны нет, то в рамках курсовой рекомендуется использовать «Базовую модель угрозрого была составлена модель угроз и уязвимостей, представленная в таблице 3. Но безопасности персональных данных при их обработке в ИСПДн» (Утверждена ФСТЭК от 15.02.2008) и «Специальные требования и рекомендации по техниче-сперва, для выявления наиболее значимых угроз ИБ организации нужно выделить объекты защиты информации относительно коммерческой тайны, ими являются:

- персонал;

- сервера организации;

- АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну;

- носители информации.

На основе выделенных объектов защиты информации выявим наиболее значимые угрозы ИБ. Их перечень представлен в Таблице 3.

Таблица 3 - Модель угроз и уязвимостей

|

Объект |

Угроза |

Уязвимость |

|

|

1 |

2 |

3 |

|

|

Персонал |

Разглашение, модификация, уничтожение, хищение информации, составляющей коммерческую тайну |

Не соблюдение соглашения о неразглашении информации, подлежащей защите |

|

|

Отсутствие или неактуальность документов, регламентов по защите коммерческой тайны |

|||

|

Модификация, уничтожение информации, хранящейся на АРМ сотрудников |

Отсутствие регламента доступа в помещение, в котором обрабатывается коммерческая тайна |

||

|

Отсутствие запрета на модификацию или удаление информации, подлежащих защите с АРМ неуполномоченных сотрудников |

|||

|

Сервера организации |

Несанкционированный доступ в серверное помещение |

Нарушение пропускного режима |

|

|

Отсутствие охранной сигнализации помещения |

|||

|

Отсутствие регламента доступа к помещению |

|||

|

Несанкционированный доступ к данным, хранящимся на сервере |

Наличие ПО, которое может создать условия для НСД |

||

|

Наличие вредоносного ПО в системе |

|||

|

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну |

Несанкционированный доступ к АРМ сотрудников |

Наличие ПО, которое может создать условия для НСД |

|

|

Отсутствие регламента доступа к АРМ |

|||

|

Наличие вредоносного ПО в системе |

|||

|

Отсутствие авторизации на аппаратном уровне |

|||

|

Отсутствие пломбирования корпуса АРМ |

|||

|

Нарушение пропускного режима |

|||

|

Носители информации |

Модификация, уничтожение, хищение носителей информации |

Нарушение пропускного режим |

|

|

Отсутствие учета носителей, содержащих коммерческую тайну |

|||

1.8 Расчет рисков важных объектов защиты

Расчет рисков необходим для выявления наиболее вероятных угроз для объекта информации и уязвимостей, через которые они могут быть реализованы. Это один из важнейших этапов ЗИ в организации.

Для расчета рисков важных объектов, была использована методика оценки риска ГРИФ 2006 из состава Digital Security Office.

Необходимо провести анализ всех угрозы, действующие на ИС и их уязвимостей, чтобы оценить риск важных объектов защиты. На основе модели угроз и уязвимостей, требуется проанализировать вероятность реализации угроз ИБ на каждый ресурс и рассчитать риски.

Для использования данной методики необходимы входные данные:

- ресурсы ИС;

- критичность ресурсов

- отделы, к которым относятся ресурсы;

- угрозы, действующие на ресурсы;

- уязвимости;

- вероятность реализации угрозы через данную уязвимость;

- критичность реализации угрозы через данную уязвимость.

Алгоритм расчета рисков выглядит следующим образом:

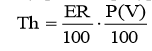

1. На первом этапе рассчитывается уровень угрозы по уязвимости Th на основе критичности и вероятности реализации угрозы через данную уязвимость по формуле (1). Уровень угрозы показывает, насколько критичным является воздействие данной угрозы на ресурс с учетом вероятности ее реализации.

, (1)

, (1)

где ER - критичность реализации угрозы (указывается в %);

P(V) - вероятность реализации угрозы через данную уязвимость (указывается в %).

Полученное значение уровня угрозы по уязвимости лежит в интервале от 0 до 1.

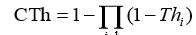

2. Для расчета уровня угрозы по всем уязвимостям CTh, через которые возможна реализация данной угрозы на ресурсе используется формула (2).

, (2)

, (2)

где Th - уровень угрозы по уязвимости.

Значение уровня угрозы по всем уязвимостям лежит в интервале от 0 до 1.

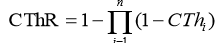

3. Аналогично рассчитывается общий уровень угроз по ресурсу CThR (учитывая все угрозы, действующие на ресурс) по формуле (3).

, (3)

, (3)

где CTh - уровень угрозы по всем уязвимостям.

Значение общего уровня угрозы лежит в интервале от 0 до 1.

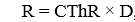

4. Риск по ресурсу R рассчитывается в соответствии с формулой (4):

, (4)

, (4)

где D - критичность ресурса (задается в деньгах); CThR - общий уровень угроз по ресурсу.

На основе применения данного алгоритма было получено значение вероятности реализации угрозы и критичности реализации угрозы через уязвимости. Результаты представлены в Таблице 4.

Таблица 4 – Расчет вероятности и критичности реализации угроз

|

Угроза/Уязвимость |

Вероятность реализации угрозы через дан- ную уязвимость (%), P(V) |

Критичность реализации угрозы через данную уязвимость (%), ER |

|

1 |

2 |

3 |

|

Персонал |

||

|

Угроза 1/Уязвимость 1 |

50 |

80 |

|

Угроза 1/Уязвимость 2 |

20 |

50 |

|

Угроза 2/Уязвимость 1 |

40 |

50 |

|

Угроза 2/Уязвимость 2 |

50 |

80 |

|

Сервера организации |

||

|

Угроза 1/Уязвимость 1 |

20 |

80 |

|

Угроза 1/Уязвимость 2 |

30 |

70 |

|

Угроза 1/Уязвимость 3 |

20 |

50 |

|

Угроза 2/Уязвимость 1 |

50 |

80 |

|

Угроза 2/Уязвимость 2 |

20 |

70 |

Продолжение таблицы 4

|

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну |

||

|

Угроза 1/Уязвимость 1 |

30 |

70 |

|

Угроза 1/Уязвимость 2 |

30 |

70 |

|

Угроза 1/Уязвимость 3 |

20 |

50 |

|

Угроза 1/Уязвимость 4 |

30 |

60 |

|

Угроза 1/Уязвимость 5 |

20 |

60 |

|

Угроза 1/Уязвимость 6 |

30 |

70 |

|

Носители информации |

||

|

Угроза 2/Уязвимость 1 |

40 |

70 |

|

Угроза 2/Уязвимость 2 |

30 |

60 |

На основе полученных данных и воспользовавшись формулой (2) рассчитываем уровень угрозы по уязвимости. Полученные значения представлены в Таблице 5.

Таблица 5 – Уровень угрозы

|

Угроза/Уязвимость |

Уровень угрозы, Th |

Уровень угрозы по всем уязвимостям, через кото- рые реализуется данная угроза, CTh |

|

|

1 |

2 |

3 |

|

|

Персонал |

|||

|

Угроза 1/Уязвимость 1 |

0,4 |

0,46 |

|

|

Угроза 1/Уязвимость 2 |

0,1 |

||

|

Угроза 2/Уязвимость 1 |

0,2 |

0,52 |

|

|

Угроза 2/Уязвимость 2 |

0,4 |

||

|

Сервера организации |

|||

|

Угроза 1/Уязвимость 1 |

0,16 |

0,4 |

|

|

Угроза 1/Уязвимость 2 |

0,21 |

||

|

Угроза 1/Уязвимость 3 |

0,1 |

||

|

Угроза 2/Уязвимость 1 |

0,4 |

0,48 |

|

|

Угроза 2/Уязвимость 2 |

0,14 |

||

|

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну |

|||

Продолжение таблицы 5

|

Угроза 1/Уязвимость 1 |

0,21 |

0,68 |

|

Угроза 1/Уязвимость 2 |

0,21 |

|

|

Угроза 1/Уязвимость 3 |

0,1 |

|

|

Угроза 1/Уязвимость 4 |

0,18 |

|

|

Угроза 1/Уязвимость 5 |

0,12 |

|

|

Угроза 1/Уязвимость 6 |

0,21 |

|

|

Носители информации |

||

|

Угроза 1/Уязвимость 1 |

0,28 |

0,41 |

|

Угроза 1/Уязвимость 2 |

0,18 |

|

На основе полученного значения уровня угроз и формулы (3) рассчитывается общий уровень угроз, который приведен в Таблице 6.

Таблица 6 – Общий уровень угроз

|

Угроза/Уязвимость |

Уровень угрозы по всем уязвимостям, через которые реализуется данная угроза, CTh |

Общий уровень угроз по ресурсу, CThR |

|||

|

1 |

2 |

3 |

|||

|

Персонал |

|||||

|

Угроза 1/Уязвимость 1 |

0,46 |

0,74 |

|||

|

Угроза 1/Уязвимость 2 |

|||||

|

Угроза 2/Уязвимость 1 |

0,52 |

||||

|

Угроза 2/Уязвимость 2 |

|||||

|

Сервера организации |

|||||

|

Угроза 1/Уязвимость 1 |

0,4 |

0,69 |

|||

|

Угроза 1/Уязвимость 2 |

|||||

|

Угроза 1/Уязвимость 3 |

|||||

|

Угроза 2/Уязвимость 1 |

0,48 |

||||

|

Угроза 2/Уязвимость 2 |

|||||

|

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну |

|||||

|

1 |

2 |

3 |

|||

|

Угроза 1/Уязвимость 1 |

0,68 |

0,32 |

|||

|

Угроза 1/Уязвимость 2 |

|||||

|

Угроза 1/Уязвимость 3 |

|||||

|

Угроза 1/Уязвимость 4 |

|||||

|

Угроза 1/Уязвимость 5 |

|||||

|

Угроза 1/Уязвимость 6 |

|||||

Продолжение таблицы 6

|

Носители информации |

||

|

Угроза 1/Уязвимость 1 |

0,41 |

0,59 |

|

Угроза 1/Уязвимость 2 |

||

1.9 Разработка технического задания на разработку КСЗИ

В результате проведенной работы возникла необходимость разработки технического задания по внедрению КСЗИ в ООО «Планета-Авто».

Основой для написания ТЗ является ГОСТ 34.602-1989 «Техническое задание на создание автоматизированной системы», содержащий следующие разделы:

1) общие сведения.

2) назначение и цели разработки КСЗИ;

3) характеристика объектов защиты;

4) требования к КСЗИ;

5) состав и содержание работ по внедрению КСЗИ;

6) порядок контроля и приемки системы;

7) требования к составу и содержанию работ по подготовке объекта защиты к вводу КСЗИ в действие;

8) требования к документированию;

9) источники разработки

Вывод по первой главе

В первой главе был проведен анализ системы защиты информации в ООО “Планета-Авто”. В ходе исследования был разработан паспорт предприятия с точки зрения информационной безопасности. Объектом защищаемой информации был выбран ИТ отдел ООО «Планета-Авто». Была построена модель деятельности данного объекта и, на основании которой, выявлена информация ограниченного доступа, обрабатываемая в ИТ отделе – сведения, составляющие коммерческую тайну. Также было составлено «Положение о коммерческой тайне» и «Перечень сведений, составляющих коммерческую тайну». Разработана модель угроз и уязвимостей в ООО «Планета-Авто» и проведен анализ рисков по всем выявленным ресурсам и определен класс защищенности информационной системы в соответствии с руководящими документами. Наиболее актуальным оказались риски, связанные с персоналом.

Итогом первой главы является разработанное техническое задание по внедрению КСЗИ в ООО «Планета-Авто».

2. ТЕОРЕТИЧЕСКОЕ ОБОСНОВАНИЕ ВЫБОРАНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

2.1 Обзор возможных методов устранения уязвимостей

Определение методов и средств, необходимых для устранения угроз и уязвимостей, выявленных ранее, актуальных для комплексной системы защиты информации в рамках рассматриваемого объекта, а также их анализ – это один из важнейших этапов нашей работы по разработке КСЗИ. На этом этапе необходимо выявить наиболее эффективные по решению задачи защиты объекта.

2.2 Угрозы, связанные с НСД

В условиях стремительного развития ИТ и конкурентной среды существует некая тенденция к повышению заинтересованности предприятий к информации, составляющую коммерческую тайну, будь то владелец или конкурент, желающий получить информацию с целью каких-либо выгод.

Так как большинство современных коммерческих предприятий занимается обработкой информации ограниченного доступа рамках внутренней ИС, то существуют то, кто пытается завладеть этой информацией различными способами и методами. Одним из таких методов для получения информации лицами, не являющимися владельцами, является несанкционированный доступ.

Несанкционированный доступ - это противоправное преднамеренное владение конфиденциальной информацией лицами, не имеющими права доступа к защищаемой информации. В соответствии с ГОСТ Р 50922-2006 "Защита информации. Основные термины и определения" под защитой информации от несанкционированного воздействия понимается - деятельность по предотвращению воздействия на защищаемую информацию с нарушением установленных прав и/или правил на изменение информации, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Необходимо определить актуальные угрозы для рассматриваемого объекта, которые связаны с несанкционированным доступом. На основе выявленных угроз произвести выбор наиболее эффективных средств и методов защиты информации в рамках нашего объекта.

Угрозы, связанные с НСД:

- несанкционированный доступ к АРМ сотрудников;

- несанкционированный доступ в серверное помещение;

- несанкционированный доступ к данным, хранящимся на сервере.

В таблице 3 также были определены уязвимости для рассматриваемых угроз в рамках нашей работы.

Для защиты сегментов сети и отдельных хостов от НСД через уязвимые места в протоколах и ПО на данный момент установлен средство межсетевого экранирования, который будет пропускать или запрещать трафик по сети – VipNet Client 4, однако требуется его дальнейшая настройка. Данное средство имеет сертификат ФСТЭК до 30.11.2019 года.

Несанкционированный доступ к АРМ сотрудников.

Для реализации угрозы несанкционированного доступа к АРМ сотрудников нарушителя могут быть использованы следующие уязвимости:

- отсутствие регламента доступа к АРМ;

- отсутствие пломбирования корпуса АРМ;

- отсутствие авторизации на аппаратном уровне;

- наличие ПО, которое может создать условия для НСД; - наличие вредоносного ПО в системе; - нарушение пропускного режима.

Для исключения первой уязвимости необходимо разработать матрицу доступа, в которой содержится список сотрудников, имеющих доступ в помещения, где обрабатываются сведения, составляющие коммерческую тайну. Необходимо ответственное лицо, которое будет контролировать соблюдение данного мероприятия.

Для минимизации возможности возникновения второй угрозы необходимо провести опломбировку корпуса ПК сотрудников, назначить лицо, которое будет вести контроль и учет состояния пломбировки персональных компьютеров и серверов.

Уязвимостью авторизации на аппаратном уровне можно пренебречь, принять риск, так как организация не готова тратить деньги на установку средств контроля аппаратной авторизации АРМ сотрудников. Компании считает эту уязвимость маловероятной и более выгодным ликвидировать последствия реализации данной угрозы через эту уязвимость.

Для исключения уязвимости отсутствие установленных средств защиты от НСД необходимо установить средство защиты информации от НСД «Secret Net 7», в функциональные возможности которого входит обеспечение контроля неизменной конфигурации ПК во время работы, усиленная аутентификация пользователя с помощью пароля и персонального идентификатора, создание доверенной среды, контроль утечек и каналов распространения защищаемой информации, и другие немаловажные функции. Продукция СЗИ от СЗД «Secret Net» занимает 80 % российского рынка, и сотрудники ИТ отдела имеют опыт обращения с данным ПО, что обуславливает выбор именно этого средства, Сравнение продуктов по защите от НСД представлено в Таблице 7

Таблица 7 – Характеристика СЗИ от НСД

|

Характеристика |

Secret Net 7 |

Страж NТ (версия 4.0) |

Dallas Lock 8.0-K |

|

1 |

2 |

3 |

4 |

|

Поддержка Windows 7 |

+ |

+ |

+ |

|

Класс защищенности |

По 2 уровню контроля |

По 2 уровню контроля |

По 4 уровню контроля |

|

Класс автоматизированных систем |

До класса 1Б включительно |

До класса 1Б включительно |

До класса 1Г включительно |

|

Наличие сертификата ФСТЭК |

До 07.09.2018 |

До 20.04.2019 |

До 25.09.2018 |

|

Поддержка замкнутой программной среды |

+ |

+ |

+ |

|

Подсистема настройки системы защиты |

+ |

+ |

+ |

|

Подсистема регистрации событий |

+ |

+ |

+ |

Продолжение таблицы 7

|

Централизованное управление |

+ |

+ |

+ |

|

Стоимость (руб) |

8000 |

9000 |

7500 |

Так как на компьютерах организации уже было установлено средство защиты от вирусов, которое постоянно обновляется, и руководитель ИТ отдела не намерен менять ПО, то было решено оставить текущее средство антивирусной защиты ESET NOD32. Данное ПО сертифицировано ФСТЭК и, по их мнению, в должной мере осуществляет защиту от всевозможных вирусных угроз, претензий на данный момент к антивирусному ПО не было и этих мер будет достаточно для исключения данной угрозы. Однако мною было рекомендовано приобрести лицензию и установить на АРМ сотрудников антивирусное программное обеспечение «Kaspersky Endpoint Security Стандарт», защищающее автоматизированное рабочее место сотрудника от вирусов, шпионских и других вредоносных программ, фишинга, спама и хакерских атак, лицензия которого стоит дешевле и на основе тестов портала Anti-malware является лучшим решением среди антивирусных ПО. Однако данное средство более требовательно к системе, по сравнению с продуктом ESET NOD32. Для исключения последней уязвимости необходимо усилить пропускной режим в контролируемое помещение, чтобы свести на нет возможность проникновения злоумышленника или иного лица, не обладающего необходимыми правами доступа.

Несанкционированный доступ в серверное помещение.

Для реализации угрозы несанкционированного доступа в серверное помещение нарушителя могут быть использованы следующие уязвимости:

- нарушение пропускного режима;

- отсутствие охранной сигнализации помещения; - отсутствие регламента доступа к помещению.

Первая и последняя уязвимость устраняется аналогичными методами, которые описаны в предыдущем пункте главы («Несанкционированный доступ к АРМ сотрудников»).

Для устранения уязвимости отсутствия охранной сигнализации в серверном помещении необходимо подключить несколько объемных датчиков в помещении и вывести их на охранный пульт, находящийся внутри контролируемой зоны. Путем устного опроса руководства предприятия и сотрудников безопасности мною было выяснено, что организация готова принять факт реализации угрозы через данную уязвимость, так как считает, что осуществление и усиление пропускного режима вполне достаточно.

Несанкционированный доступ к данным, хранящимся на сервере.

Перечислим уязвимости, которые могут быть использованы для реализации угрозы несанкционированного доступа к данным, хранящимся и обрабатываемым на серверах компании, а именно:

- наличие ПО, которое может создать условия для НСД;

- наличие вредоносного ПО в системе.

Методы и средства по минимизации возможности реализации данной угрозы через вышесказанные уязвимости аналогичные с теми, что были описаны в пункте («Несанкционированный доступ к АРМ сотрудников»). Они являются актуальными и для угрозы НСД к данным, хранящимся и обрабатываемым на серверах организации.

2.3 Модификация, уничтожение информации, хранящейся на АРМ сотрудников

Для реализации угрозы неавторизованной модификации, уничтожения носителей информации и информации, хранящейся на АРМ сотрудников, могут быть использованы следующие виды уязвимостей:

- Отсутствие регламента доступа в помещение, в котором обрабатывается коммерческая тайна;

- Отсутствие запрета на модификацию или удаление информации, подлежащих защите с АРМ неуполномоченных сотрудников.

Для исключения первой уязвимости необходимо разработать матрицу доступа, в которой содержится список сотрудников, имеющих доступ в помещения, где обрабатываются сведения, составляющие коммерческую тайну. Необходимо ответственное лицо, которое будет контролировать соблюдение данного мероприятия.

Для минимизации возможности реализации угрозы через вторую уязвимость следует включить в матрицу доступа права сотрудников на работу с информацией, хранящихся на АРМ и доступ к носителям информации. Усилить контроль за соблюдением данных положений. Также использовать метки, запрещающие модификацию, удаление файлов пользователями, которые не имеют на это право. Для реализации данного разграничения и контроля необходимо установить и настроить средство защиты информации от НСД «Secret Net 7», в функциональные возможности которого помимо всего прочего входит контроль целостности, разграничение доступа пользователей к информации и ресурсам системы.

2.4 Разглашение, модификация, уничтожение, хищение информации, составляющей коммерческую тайну

Одним из нескольких путей разглашения информации, составляющей коммерческую тайну является утечка информации по акустическому каналу, который реализован в подслушивании разговоров в помещениях или открытой местности, с использованием выносных микрофонов или иных средств для записи разговора. К проявлению угрозы разглашения, модификации, уничтожения, хищения информации, составляющей коммерческую тайну, приводят следующих уязвимостей:

- отсутствие или неактуальность документов, регламентов по защите коммерческой тайны;

- несоблюдение соглашения о неразглашении информации подлежащей защите;

Данные уязвимости можно устранить благодаря разработки новой организационно-распорядительной документации в области защиты коммерческой тайны предприятия, который будет включать в себя положение о коммерческой тайне, должностные инструкции, матрица доступа, соглашение о неразглашении сведений, составляющих коммерческую тайну и т.д. Также необходимостью является проведение специальных тренингов и профилактических бесед с сотрудниками, подробное разъяснение и доведение до их сведения мер ответственности за разглашение защищаемой информации и подписания. Необходимо чтобы каждый сотрудник в договоре расписался, что ознакомился с положениями и понимает всю ответственность за разглашение сведений, составляющих коммерческую тайну.

По мнению руководителя ИТ отдел и заместителя директора по вопросам безопасности конструкция здание, расположение отдела и толщина перекрытий позволяет избежать утечек информации по акустическим каналам. Данные угрозы утечки было принято признать маловероятными, и компания готова принять риск, было решено отказаться от средств и мер по улучшению звукоизоляции помещения, а также использования генераторов шумов

2.5 Модификация, уничтожение, хищение носителей информации

Для реализации данной угрозы могут быть использованы следующие уязвимости:

- нарушение пропускного режима;

- отсутствие учета носителей, содержащих коммерческую тайну.

Способ нейтрализации первой уязвимости был описан в предыдущих пунктах.

Вторую уязвимость можно устранить с помощью ввода контроля количества и содержимого носителей информацию. Предоставлять доступ к носителям на основе разработанной матрицы доступа. Необходимо нанесение на материальные носители информации, содержащую коммерческую тайну грифа «Коммерческая тайна»

Вывод по второй главе

В результате проведенного анализа угроз и уязвимостей на рассматриваемом нами объекте были определены и рекомендованы следующие методы и средства по обеспечению безопасности сведений, составляющих коммерческую тайну в ООО «Планета-Авто»:

1) от угроз, связанных с несанкционированным доступом к АРМ сотрудников:

- опломбировка корпуса ПК сотрудников;

- разработка матрицы доступа и контроль данных мероприятий;

- усиление пропускного режима;

- установка средства защиты информации от несанкционированного доступа "Secret Net 7".

2) от угроз, связанных с несанкционированным доступом в серверное помещение:

- усиление пропускного режима;

- разработка матрицы доступа и контроль данных мероприятий;

- установка охранной сигнализации помещения.

3) от угроз, связанных с несанкционированным доступом к данным, хранящимся на сервере:

- установка средства защиты информации от несанкционированного доступа "Secret Net 7".

4) от угроз, связанных с модификацией, уничтожением информации, хранящейся на АРМ сотрудников:

- разработка матрицы доступа и контроль данных мероприятий;

- разграничение прав доступа к файлам в системе.

5) от угроз, связанных с разглашением, модификацией, уничтожением, хищением информации, составляющей коммерческую тайну:

- разработка новой организационно-распорядительной документации в области защиты коммерческой тайны;

- усиление пропускного режима.

6) от угроз, связанных с модификацией, уничтожением, хищением носителей информации:

- усиление пропускного режима;

- учет носителей информации;

- нанесение на материальные носители информации, содержащую коммерческую тайну грифа «Коммерческая тайна».

На основе мнения руководства было принято не использовать следующие меры защиты информации, так как угрозы через уязвимости были признаны маловероятными и неактуальными:

- установка антивирусного ПО «Kaspersky Endpoint Security Стандарт» (было принято решение продолжить использование ПО ESET NOD32);

- установка охранной сигнализации помещения;

- улучшение звукоизоляции помещения, в котором обрабатывается коммерческая тайна.

3. РАЗРАБОТКА ПРОЕКТА ПО ВНЕДРЕНИЮ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ ООО «ПЛАНЕТА-АВТО»

3.1 Описание объекта

ООО «Планета-авто» является одним из лидеров на Южном Урале по продаже популярных моделей автомобилей и их сервисному обслуживанию. В компании циркулируют большие потоки информации, обрабатываемые внутри компании, которые нуждаются в защите. Потоки защищаемой информации представлены в Таблица 8.

Таблица 8 – Потоки защищаемой информации

|

Входящая |

Исходящая |

|

1 |

2 |

|

Переписка с клиентами |

|

|

Документооборот |

|

|

Информация о клиентах; Информация о поставщиках; |

Заявки на ремонт, покупку автомобиля; План продаж; Отчеты; Статистические данные; База данных клиентов; База данных поставщиков; |

3.2 Резюме проекта

На основе утвержденного технического задания необходимо разработать проект по внедрению КСЗИ в ООО «Планета-Авто».

Для достижения поставленной цели, необходимо разработать ряд, организационных, инженерно-технических и программно-аппаратных мер. С помощью матрицы ответственности за каждым конкретным этапом работы зафиксированы ответственные лица, так же определены основные объекты поставки. Результатом проекта является комплексная система защиты информации, включающая внедрение программных средств, обеспечивающего защиту от НСД, соответствующей требованиям нормативно-правовых актов в этой области и целям внедрения.

3.3 Цели и задачи проекта

Целями разработки комплексной системы защиты информации на ООО “Планета-Авто” являются:

- предотвращение утечки, хищения, утраты, искажения, подделки информации;

- предотвращение несанкционированных действий по уничтожению, модификации, искажению, копирования, блокированию информации;

- предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима информации как объекта собственности;

- защита коммерческой информации в соответствии с законодательством

3.4 Объекты поставки проекта

Организационно-распорядительная документация

Данным проектом предусмотрено изменение уже существующих и создание в организации бизнес-процессов и документов в области информационной безопасности:

- положения о коммерческой тайны;

- перечень сведений, составляющих коммерческую тайну;

- должностные инструкции системного администратора;

- журнал учета носителей информации.

Программно-аппаратные и инженерно-технические меры

В данном проекте предусмотрено внедрение такого программно-аппаратного средства как система защиты информации от несанкционированного доступа “Secret Net 7”».

Обучение персонала

Обучение сотрудников новым требованиям защиты информации с обоснованием их необходимости и значимости для организации по результатам внедрения новых организационно-распорядительных документов, предусмотренных проектом, а также программно-аппаратных решений.

3.5 Риски проекта

Вероятность реализации угрозы через данную уязвимость в течение года: P(V), (%)

Критичность реализации угрозы через уязвимость: ER, (%) Уровень угрозы Th (%), рассчитывается по формуле 1.

Уровень угрозы по всем уязвимостям, через которые реализуется данная угроза СTh (%), рассчитывается по формуле 2.

Таблица 9 – Потоки защищаемой информации

|

Риски / пути их реализации |

Критич- ность ER |

Вероят- ность P(V) |

Th |

CTh |

||||

|

1 |

2 |

3 |

4 |

5 |

||||

|

1. Риски изменений в стране, обществе |

||||||||

|

1.1. Ухудшение политических и экономических характеристик и факторов: |

0,017 |

|||||||

|

– реформы в экономике и политике |

10 |

4 |

0,004 |

|||||

|

– изменение законодательства |

22 |

6 |

0,013 |

|||||

|

1.2. Изменение характеристик общества: |

0,28 |

|||||||

|

1 |

2 |

3 |

4 |

5 |

||||

|

– возникновение негативного отношения сотрудников |

80 |

35 |

0,28 |

|||||

|

2. Риски окружения проекта в составе организации |

||||||||

Продолжение таблицы 9

|

2.1. Изменение или недостаток бюджета проекта: |

0,7 |

|||

|

– задержки финансирования |

90 |

20 |

0,18 |

|

|

– отсутствие денежного резерва для реагирования на события рисков (в т.ч. для ликвидации отставания от графика) |

80 |

80 |

0,64 |

|

|

2.2. Недостаточная организованность работ |

0,083 |

|||

|

– срыв графиков работ, невыполнение сроков |

40 |

10 |

0,04 |

|

|

– нехватка рабочей силы |

30 |

10 |

0,03 |

|

|

– недооценка стоимости работ и использование финансов для других целей |

30 |

5 |

0,015 |

|

|

2.3. Риски персонала |

0,051 |

|||

|

– влияние личностных факторов (неумеренные амбиции участников проекта, переоценка собственных возможностей, преувеличение роли технологической стороны в ущерб менеджменту) |

22 |

10 |

0,022 |

|

|

– риск недоступности персонала, которому сложно подобрать замену (болезнь, увольнение и другие непредвиденные обстоятельства) |

30 |

10 |

0,03 |

|

На основе полученной таблицы, отражающие численные значения уровня угрозы, можно увидеть характер описанных рисков.

Как видно в таблице 9, наибольший уровень угрозы по всем уязвимостям относится к риску изменению или недостатка бюджета проекта (0,7), а также изменению характеристик общества 0,28). Значение уровня угроз остальных рисков пренебрежимо мало.

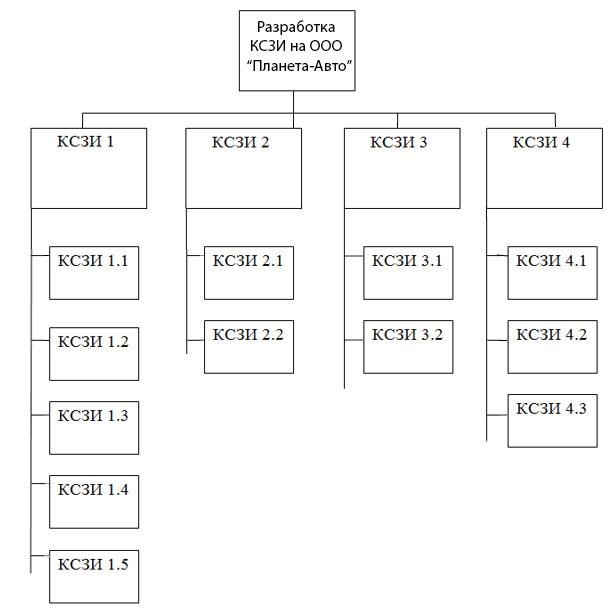

3.6 Структура разбиения работ

Структура разбиения работ позволяет согласовать план проекта с потребностями заказчика, представленными в виде описаний работ.

Структура разбиения работ представлена на рисунке 1.

Описание процесса разбиения работ представлен в таблице 10

Таблица 10 – Структура разбиения работ

|

Исполнитель/Работа |

Описание работы |

|

КСЗИ 1 |

Проектирование |

|

КСЗИ 1.1. |

Определение ключевых показателей существующих бизнес-процессов с точки зрения ИБ |

|

КСЗИ 1.2. |

Анализ проблем существующих бизнес-процессов |

|

КСЗИ 1.3. |

Разработка значений ключевых показателей новых бизнес-процессов |

|

КСЗИ 1.4. |

Анализ и выбор наилучших способов и методов улучшения значений ключевых показателей бизнес- процессов |

|

КСЗИ 1.5. |

Разработка и согласование структуры новых бизнес-процессов |

|

КСЗИ 2 |

Совершенствование организационно-распорядительной документации |

|

КСЗИ 2.1. |

Положение «О коммерческой тайне» |

|

КСЗИ 2.2. |

Согласование и утверждение ОРД |

|

КСЗИ 3 |

Подготовка реализации проекта разработки КСЗИ |

|

КСЗИ 3.1. |

Определение ответственных лиц и исполнителей проекта |

|

КСЗИ 3.2. |

Приобретение программно-аппаратного средства защиты от НСД |

|

КСЗИ 4 |

Внедрение |

|

КСЗИ 4.1. |

Установка и настройка программно-аппаратного средства защиты от НСД |

|

КСЗИ 4.2. |

Контроль защищенности |

|

КСЗИ 4.3. |

Обучение сотрудников |

Рисунок 1 - Структурна разбиения работ

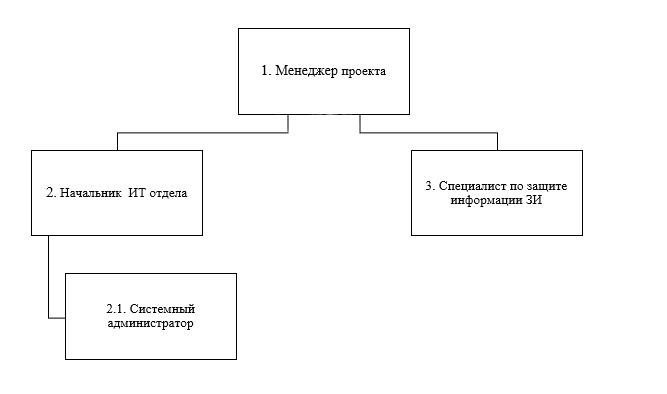

Для точного выполнения и своевременного выполнения проекта, необходима скоординированная работа всех задействованных сотрудников.

Для этого была определена структурная схема организации проекта.

Структурная схема организации представлена на рисунке 2.

Рисунок 2 - Структурная схема организации проекта

3.7 Матрица ответственности

Все действия исполнителей по работам делятся на три условные группы:

- У – управление;

- И – исполнение;

- К – контроль.

Матрица ответственности представлена в Таблице 11.

Таблица 11 – Матрица ответственности

|

Исполнитель/Работа |

1 |

2 |

2.1 |

3 |

|

КСЗИ 1 |

К |

К |

||

|

КСЗИ 1.1. |

К/У |

И |

И |

|

|

КСЗИ 1.2. |

И |

К |

К |

|

|

КСЗИ 1.3. |

И |

К |

К |

|

|

КСЗИ 1.4. |

К/У |

И |

И |

|

|

КСЗИ 1.5. |

И |

К |

К |

|

|

КСЗИ 2 |

К |

У/И |

Продолжение таблицы 11

|

КСЗИ 2.1. |

К |

У/И |

||

|

КСЗИ 2.2. |

К |

У/И |

||

|

КСЗИ 3 |

К |

И |

||

|

КСЗИ 3.1. |

К |

И |

И |

|

|

КСЗИ 3.3. |

К |

И |

||

|

КСЗИ 4 |

К |

У |

И |

|

|

КСЗИ 4.1. |

К |

У |

И |

К/И |

|

КСЗИ 4.4. |

И |

К |

К |

|

|

КСЗИ 4.5. |

И |

К |

К |

3.8 Диаграмма Ганта и сетевой график

Диаграмма Ганта используется для иллюстрации плана, графика работ по выбранному проекту. Является одним из методов планирования проектов. Используется в приложениях по управлению проектами. Для построения диаграммы Ганта сначала необходимо определить перечень задач и сроки их выполнения. Результаты анализа изложены в таблице 12

Таблица 12 – Перечень задач и сроков их выполнения

|

Работы |

Название работы |

Длительность |

Начало |

Окончание |

|

1 |

2 |

3 |

4 |

5 |

|

1 |

Проектирование |

16 |

06.02.2017 |

28.02.2017 |

|

1.1 |

Определение ключевых показателей существующих бизнес-процессов с точки зрения ИБ |

4 |

06.02.2015 |

10.02.2017 |

|

1.2 |

Анализ проблем существующих бизнес-процессов |

2 |

13.02.2017 |

15.02.2017 |

|

1.3 |

Разработка значений ключевых показателей новых бизнес-процессов |

3 |

15.02.2017 |

18.02.2017 |

|

1.4 |

Анализ и выбор наилучших способов и методов улучшения значений ключевых показателей бизнес-процессов |

3 |

20.02.2017 |

23.02.2017 |

Продолжение таблицы 12

|

1.5 |

Разработка и согласование структуры новых бизнеспроцессов |

4 |

23.02.2017 |

28.02.2017 |

|||

|

2 |

Совершенствование организационно-распорядительной документации |

6 |

28.02.2017 |

08.03.2017 |

|||

|

2.1 |

Положение «О коммерческой тайне» |

4 |

28.02.2017 |

03.03.2017 |

|||

|

2.2 |

Согласование и утверждение ОРД |

2 |

06.03.2017 |

08.03.2017 |

|||

|

3 |

Подготовка реализации проекта разработки КСЗИ |

2 |

08.03.2017 |

10.03.2017 |

|||

|

3.1 |

Определение ответственных лиц и исполнителей проекта |

1 |

08.03.2017 |

09.03.2017 |

|||

|

3.2 |

Приобретение программноаппаратного средства защиты от НСД |

1 |

09.03.2017 |

10.03.2017 |

|||

|

4 |

Внедрение |

4 |

10.03.2017 |

16.03.2017 |

|||

|

4.1 |

Установка и настройка программно-аппаратного средства защиты от НСД |

1 |

10.03.2017 |

11.03.2017 |

|||

|

4.2 |

Контроль защищенности |

2 |

13.03.2017 |

15.03.2017 |

|||

|

1 |

2 |

3 |

4 |

5 |

|||

|

4.3 |

Обучение сотрудников |

1 |

15.03.2017 |

16.03.2017 |

|||

|

Проект разработки КСЗИ |

28 |

06.02.2017 |

16.03.2017 |

||||

На основе данных из таблицы 12 построим диаграмму Ганта для проекта разработки КСЗИ ООО «Планета-Авто» (Рисунок 3).

06.02.2017

11.02.2017

16.02.2017

21.02.2017

26.02.2017

03.03.2017

08.03.2017

13.03.2017

18.03.2017

Определение ключевых показателей

существующих бизнес

-

процессов с точки зрения

…

Анализ проблем существующих бизнес

-

процессов

Разработка значений ключевых показателей

новых бизнес

-

процессов

Анализ и выбор наилучших способов и методов

улучшения значений ключевых показателей

…

Разработка и согласование структуры новых

бизнес

-

процессов

Положение «О коммерческой тайне»

Согласование и утверждение ОРД

Определение ответственных лиц и исполнителей

проекта

Приобретение программно

-

аппаратного средства

защиты от НСД

Установка и настройка программно

-

аппаратного

средства защиты от НСД

Контроль защищенности

Обучение сотрудников

Дата начала

Длительность

Рисунок 3 - Диаграмма Ганта

На основе представленной диаграммы видно, что для реализации данного проекта необходимо 28 полных рабочих дней.

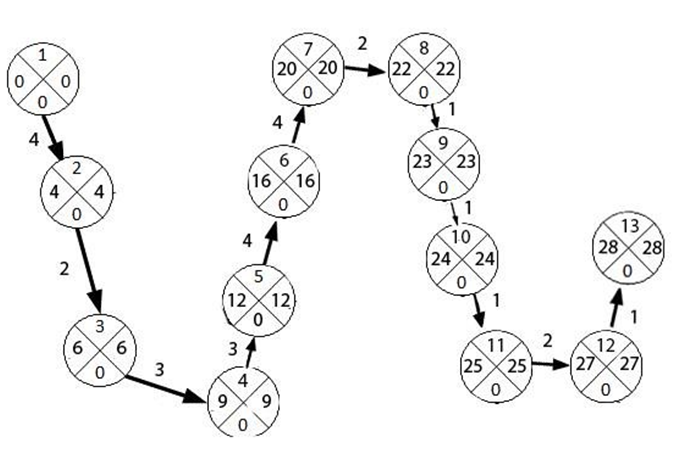

Необходимо построить сетевой график, представляющий содой динамическую модель производственного процесса, которая отражает технологическую зависимость и последовательность выполнения комплекса работ, увязывающая их свершение во времени с учётом затрат ресурсов и стоимости работ с выделением критических мест. Для построения графика для начала составим таблицу с расписанием выделения работ (Таблица 14), где i-j – код работы, T – длительность работы (количество дней, учитывая выходные дни предприятия), Tрн – ранний срок начала работы, Tпн – поздний срок начала работы, Tро – ранний срок окончания работы, Tпо – поздний срок окончания работы.

Таблица 13 – Расписание выполнения работ

|

i-j |

Название работы |

T |

Tрн |

Tпн |

Tро |

Tпо |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

|

Проектирование |

16 |

0 |

0 |

16 |

16 |

|

|

1-2 |

Определение ключевых показателей существующих бизнес-процессов с точки зрения ИБ |

4 |

0 |

0 |

4 |

4 |

|

2-3 |

Анализ проблем существующих бизнес-процессов |

2 |

4 |

4 |

6 |

6 |

|

3-4 |

Разработка значений ключевых показателей новых бизнес-процессов |

3 |

6 |

6 |

9 |

9 |

|

4-5 |

Анализ и выбор наилучших способов и методов улучшения значений ключевых показателей бизнес-процессов |

3 |

9 |

9 |

12 |

12 |

|

5-6 |

Разработка и согласование структуры новых бизнеспроцессов |

4 |

12 |

12 |

16 |

16 |

|

Совершенствование организационно-распорядительной документации |

6 |

16 |

16 |

22 |

22 |

|

|

6-7 |

Положение «О коммерческой тайне» |

4 |

16 |

16 |

20 |

20 |

|

7-8 |

Согласование и утверждение ОРД |

2 |

20 |

20 |

22 |

22 |

|

Подготовка реализации проекта разработки КСЗИ |

2 |

22 |

22 |

24 |

24 |

|

|

8-9 |

Определение ответственных лиц и исполнителей проекта |

1 |

22 |

22 |

23 |

23 |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

|

9-10 |

Приобретение программноаппаратного средства защиты от НСД и МЭ |

1 |

23 |

23 |

24 |

24 |

Продолжение таблицы 13

|

Внедрение |

6 |

24 |

24 |

28 |

28 |

|

|

12-13 |

Установка и настройка программно-аппаратного средства защиты от НСД и МЭ |

1 |

24 |

24 |

25 |

25 |

|

15-16 |

Контроль защищенности. |

2 |

25 |

25 |

27 |

27 |

|

16-17 |

Обучение сотрудников |

1 |

27 |

27 |

28 |

28 |

На основе этой таблице мы можем увидеть, что график будет последовательным (Приложение 2).

На основе построенных графиков можно определить точные сроки выполнения проекта

Вывод по третьей главе

Третья глава посвящена разработке проекта по внедрению комплексной системы защиты информации в ООО «Планета-Авто». По результатам выполненных работ было составлено описание объекта, включающее в себя информацию об основном виде деятельности организации, а также о входящих и исходящих потоках защищаемой информации. Было составлено резюме проекта, а также определены цели проекта:

- предотвращение утечки, хищения, утраты, искажения, подделки информации;

- предотвращение несанкционированных действий по уничтожению, модификации, искажению, копирования, блокированию информации;

- предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима информации как объекта собственности;

- защита сведений, составляющих коммерческую тайну в соответствии с законодательством.

На основании полученных данных, были исследованы риски проекта, наиболее значимым из которых является риск изменения или недостатка бюджета проекта. Было произведено разбиение работ на последовательные, структурированные части. Матрица ответственности регулирует обязанности за задействованными сотрудниками - контроль, исполнение и управление. Структура разбиения работ наглядно представлена на сетевом графике и диаграмме Ганта.

Осуществление работ по проекту завершается введением в эксплуатацию комплекса мер по обеспечению защиты информации, составляющей коммерческую тайну.

В рамках проекта не производилась оценка предполагаемых затраченных средств на предприятии ООО «Планета-Авто» для ввода режима коммерческой тайны

ЗАКЛЮЧЕНИЕ

В результате выполнения курсовой работы был проведен анализ системы защиты информации в ООО “Планета-Авто”. В ходе исследования был разработан паспорт предприятия с точки зрения информационной безопасности. Объектом защищаемой информации был выбран ИТ отдел ООО «ПланетаАвто». Была построена модель деятельности данного объекта и, на основании которой, выявлена информация ограниченного доступа, обрабатываемая в ИТ отделе – сведения, составляющие коммерческую тайну. Далее было составлено «Положение о коммерческой тайне» и «Перечень сведений, составляющих коммерческую тайну». Разработана модель угроз и уязвимостей в ООО «Планета-Авто» и проведен анализ рисков по всем выявленным ресурсам и определен уровень защищённости ИС. В результате полученных данных разработано техническое задании по внедрению КСЗИ в ООО «Планета-Авто».

В результате проведенного анализа угроз и уязвимостей в ООО «ПланетаАвто» были определены и рекомендованы меры и средства по их нейтрализации и обеспечению безопасности сведений, составляющих коммерческую тайну, а именно:

- опломбировка корпусов АРМ сотрудников;

- усиление пропускного режима;

- разработка матрицы доступа;

- установка СЗИ от НСД «Secret Net 7»;

- разграничение прав доступа к файлам в системе

- установка охранной сигнализации в серверное помещение;

- разработка новой организационно-распорядительной документации в области защиты коммерческой тайны;

- учет носителей информации;

- нанесение на материальные носители информации, содержащую коммерческую тайну грифа «Коммерческая тайна».

Заключительным этапом курсовой работы является разработка проекта по внедрению комплексной системы защиты информации в ООО «Планета-Авто», которое включает в себя описание объекта, резюме проекта, определение целей и задач, расчет рисков, разбиение работ на последовательные, структурированные части, составление матрицы ответственности, а также для наглядности, построение сетевого графика и диаграммы Ганта.

Осуществление работ по проекту завершается введением в эксплуатацию комплекса мер по обеспечению защиты информации, составляющей КТ.

В рамках проекта не производилась оценка предполагаемых затраченных средств на предприятии ООО «Планета-Авто».

Реализация данного проекта по внедрению КСЗИ позволит добиться снижения рисков безопасности и защитить сведения, составляющие коммерческую тайну.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

Нормативно-правовые документы

1. «Об информации, информационных технологиях и защите информации»: федеральный закон Российской Федерации от 27.07.2006 № 152-ФЗ: (ред. от 24.11.2014) // КонсультантПлюс. Технология 3000: Интернет-версия [Электронный ресурс] / ЗАО «КонсультантПлюс». – Электрон. дан. и прогр. – М., 2015.

2. «О коммерческой тайне»: федеральный закон Российской Федерации от 29 июля 2004 №98-ФЗ: (в ред. от 12.03.14) // КонсультантПлюс. Технология 3000: Интернет-версия [Электронный ресурс] / ЗАО «КонсультантПлюс». – Электрон. дан. и прогр. – М., 2015.

3. ГОСТ Р 50922-2006. Защита информации. Основные термины и определения. – Введ. 2008–02–01. – М.: СтандартИнформ, 2004. – 8 с.

4. ГОСТ Р ИСО/МЭК 15408-1-2012. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель. — М.: Изд-во стандартов, 2012. — 50 с.

5. ГОСТ 34.602-1989. Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы. — М.: Изд-во стандартов, 2015. — 12 с

6. «Специальные требования и рекомендации по технической защите конфиденциальной информации». Утверждены приказом Гостехкомиссии России от 02.03.2001 № 282. — М.: Изд-во стандартов, 2001.

7. «Об утверждении перечня сведений конфиденциального характера»: Указ Президента РФ от 6 марта 1997 г. N 188: (ред. от 13 июля 2015 г.) // КонсультантПлюс. Технология 3000: Интернет-версия [Электронный ресурс] / ЗАО «КонсультантПлюс». – Электрон. дан. и прогр. – М., 2015

8. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г. — М.: ГТК РФ, 1992. – 39 с.

9. «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (Выписка): утверждена ФСТЭК РФ от 15.02.2008:// КонсультантПлюс. Технология 3000: Версия Проф [Электронный ресурс] / ЗАО «КонсультантПлюс». – Электрон. дан. и прогр. – М., 2015

Учебники и учебные пособия

1. Базовые принципы информационной безопасности вычислительных сетей: учебное пособие для студентов, обучающихся по специальностям 08050565, 21040665, 22050165, 23040165 / А.А. Гладких, В.Е. Дементьев; - Ульяновск: УлГТУ, 2016.- 156 с.

2. Н.В. Гришина Организация комплексной системы защиты информации. - М.: Гелиос АРВ, 2017. - 256 с., ил.

3. Е.В. Морозова Организация систем защиты информации. Учебно-методическое пособие. - М.: Школа охраны "Баярд", 2016 - 96 с.

4. Герасименко В.А., Малюк А.А. Основы защиты информации - Москва, 2015 - 537 с.

5. Алексенцев А.И. Понятие и назначение комплексной системы защиты информации/ Вопросы защиты информации. 2015. №2. 2-3 с

Приложение 1

Упрощенная модель деятельности ИТ отдел

Продолжение приложения 1

Приложение 2

Сетевой график

Приложение 3

Образец листа кассовой книги

УТВЕРЖДАЮ

о неразглашении Генеральный директор

коммерческой тайны ООО «Планета-Авто»

__________________А.П. Кольцук 07.06.2017 № 7 Дата________________________

г. Челябинск

Я, ______________, являющийся работником ООО «Планета-Авто» в период трудовых отношений на территории ООО «Планета-Авто» и в течение 5 (пяти) лет или иного срока, указанного в перечне сведений, составляющих коммерческую тайну ОБЯЗУЮСЬ:

1. Не разглашать сведения, составляющие коммерческую тайну, которые мне будут доверены или станут, известны по работе в ООО «Планета-Авто»;

2. Не передавать третьим лицам и не раскрывать публично сведения, составляющие коммерческую тайну предприятия;

3. Выполнять относящиеся ко мне требования приказов, инструкций и положений по обеспечению сохранности коммерческой тайны предприятия;

4. В случае попытки посторонних лиц получить от меня сведения о коммерческой тайне предприятия немедленно сообщить руководителю подразделения и в службу безопасности;

5. Сохранять коммерческую тайну тех предприятий, с которыми имеются деловые отношения у ООО «Планета-Авто»;

6. Не использовать знание коммерческой тайны ООО «Планета-Авто» для занятий любой деятельностью, которая в качестве конкурентного действия может нанести ущерб предприятию;

7. В случае моего увольнения из ООО «Планета-Авто», все носители коммерческой тайны предприятия (рукописи, черновики, дискеты, распечатки на принтерах и пр.), которые находились в моем распоряжении в связи с выполнением мною служебных обязанностей во время работы в ООО «Планета-Авто» передать своему непосредственному руководителю подразделения.

8. Об утрате или недостаче носителей коммерческой тайны, удостоверений, пропусков, ключей от сейфов, металлических шкафов, печатей и о других фактах, которые могут привести к разглашению коммерческой тайны ООО «ПланетаАвто», а также о причинах и условиях возможной утечки сведений немедленно (в течение одного часа) сообщать своему непосредственному руководителю Я предупрежден (а), что в случае невыполнения любого из пунктов 1, 2, 3, 4, 5, 6, и 8 настоящего обязательства могу быть уволен (а) с предприятия. Мне разъяснены соответствующие положения по обеспечению сохранности коммерческой тайны в ООО «Планета-Авто».

Мне известно, что нарушения этих положений может повлечь ответственность в соответствии с законодательством РФ, в виде лишения свободы, денежного штрафа, обязанности по возмещению ущерба предприятию (убытков, упущенной выгоды и морального ущерба) и других мер воздействия.

"___" __________ 20___г. ___________________/______________/

(подпись)

Администрация ООО «Планета-Авто» подтверждает, что данные Вами обязательства не ограничивают Ваших прав на интеллектуальную собственность. Об окончании срока действия обязательства администрация предприятия Вас уведомит.

"___" _______________ 20___г.

Ген. директор ООО «Планета-Авто» _______________ А.П. Кольцук

- Проектирование реализации операций бизнес-процесса "Анализ и изучение конкуренции" (Выбор комплекса задач автоматизации)

- Проектирование реализации операций бизнес-процесса "Анализ и изучение конкуренции"

- Методические подходы к разработке правил безопасности для файрволлов

- Прогнозирование и планирование как инструменты государственного регулирования социально-экономического развития

- Человеческий фактор в управлении организацией (ОАО «РЖД»)

- Системы международных кредитных отношений

- Разработка регламента выполнения процесса «Учет реализации лекарственных препаратов через аптечную сеть» (на примере аптечной сети)

- Мультипроцессоры (ТЕОРЕТИЧЕСКИЕ ОСНОВЫ МУЛЬТИПРОЦЕССОРОВ)

- История возникновения и развития языка программирования Си (С++ ) и Java

- Применение процессного подхода для оптимизации бизнес-процессов(Описание предметной области. Постановка задачи)

- Возникновение право

- Теория менеджмента. Эффективность менеджмента организации ОАО «Михайловский ГОК»