Назначение и структура системы защиты информации коммерческого предприятия (Методы защиты информации )

Содержание:

ВВЕДЕНИЕ

Актуальность темы курсовой работы заключается в том, что с развитием информационных технологий в мире остро встал вопрос о проблеме защиты информации, ставшей одновременно и более уязвимой, и значимой для многих отраслей экономики и политики в результате влияния все тех же главнейших факторов: информатизации общества и ускорения технологического развития. Под информатизацией общества понимается процесс распространения и внедрения новейших информационных технологий и средств информационно-вычислительной техники, связи и телекоммуникаций, за счет чего информация перестает быть абстрактной, неуправляемой, не имеющей никаких количественных характеристик субстанцией человеческого сознания, но обретает исчисляемую стоимость и принадлежность определенным субъектам, становясь неотъемлемой частью жизнедеятельности человека. Таким образом, очевидно, что информации в современных условиях присущи все свойства товара и собственности, которые являются основными компонентами экономики, что делает ее (информацию) объектом интересов самого различного характера (коммерческого, социального, криминального и пр.).

Рост автоматизации производственно-хозяйственных процессов предприятий и активное внедрение информационных технологий привели к значительному увеличению информационной среды организаций. Одним из негативных последствий данного процесса является повышение вероятности утечки, потери или порчи информации, влияющей на обеспечение безопасности предприятия.

Сложные сетевые технологии достаточно уязвимы для целенаправленных атак. Причем такие атаки могут производиться удаленно, в том числе и из-за пределов национальных границ. Все это ставит новые проблемы перед разработчиками и строителями информационной инфраструктуры. Некоторые современные формы бизнеса полностью базируются на сетевых технологиях (электронная торговля, IP-телефония, сетевое провайдерство и т.д.) и по этой причине особенно уязвимы. Потребуется здесь и международное сотрудничество в сфере законодательства и установления барьеров для сетевых террористов. Не исключено, что придется со временем модифицировать с учетом требований безопасности некоторые протоколы и программы.

Объектом настоящего исследования является защита информации коммерческого предприятия.

Предмет исследования – назначение и структура системы защиты информации.

Цель исследования – изучить особенности защиты информации коммерческого предприятия.

Цель предполагает последовательное решение следующих задач:

− рассмотреть основные особенности угроз информации и направления защиты;

− охарактеризовать методы защиты информации;

− проанализировать особенности системы защиты информации коммерческого предприятия.

Методы исследования: теоретический анализ источников по проблеме исследования; метод моделирования, метод сравнительного анализа.

Глава 1. Угрозы информации коммерческого предприятия и направления защиты информации

1.1 Угрозы информации коммерческого предприятия

Немаловажным фактором при планировании концепции безопасности следует считать различные типы угроз каждому ключевому сервису ИТ-инфраструктуры. Эти аспекты напрямую соотносятся с факторами оценки объектов и позволяют получить информацию для последующих действий по мерам защиты.

Каждый ИТ-сервис или объект в совокупной инфраструктуре компании имеет определенный коэффициент риска, поэтому разработку концепции безопасности любого коммерческого предприятия следует начинать именно с всестороннего их анализа.

Результаты всестороннего анализа типов угроз и оценки каждого объекта сетевой ИТ-инфраструктуры являются основой для разработки и внедрения политики безопасности. Она будет включать в себя политику управления конфигурациями и обновлениями, мониторинг и аудит систем, а также другие превентивные меры операционных политик и процедур. Обязательным условием является наличие тестовой лаборатории с уменьшенным аналогом типичной ИТ-среды корпорации. Накопленные знания и опыт, полученные при анализе угроз и уязвимостей систем, являются, по сути, уникальной базой знаний и будут служить фундаментом в построении надежной и защищенной инфраструктуры и последующем обучении персонала. Однако следует учесть, что при изменении (модернизации) инфраструктуры, добавлении новых объектов необходимо произвести повторную оценку и анализ и впоследствии модифицировать политику безопасности.[1]

Под угрозой безопасности информации вычислительной системы понимаются воздействия на систему, которые прямо или косвенно могут нанести ущерб ее безопасности. Разработчики требований безопасности и средств защиты выделяют три вида угроз: угрозы нарушения конфиденциальности обрабатываемой информации, угрозы нарушения целостности обрабатываемой информации и угрозы нарушения работоспособности системы (отказа в обслуживании).

Угрозы конфиденциальности направлены на разглашение секретной информации, т. е. информация становится известной лицу, которое не должно иметь к ней доступ. Иногда для обозначения этого явления используется понятие «несанкционированный доступ» (НСД). Традиционно противостоянию угрозам этого типа уделялось максимальное внимание, и фактически подавляющее большинство исследований и разработок было сосредоточено именно в этой области, так как она непосредственно относится к задаче охраны государственных и военных секретов.

Угрозы целостности представляют собой любое искажение или изменение неуполномоченным на это действие лицом хранящейся в вычислительной системе или передаваемой информации. Целостность информации может быть нарушена как злоумышленником, так и в результате объективных воздействий со стороны среды эксплуатации системы. Наиболее актуальна эта угроза для систем передачи информации – компьютерных сетей и систем телекоммуникаций.

Виды умышленных угроз безопасности информации

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование. Например, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д.

Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в БД, разрушение ПО компьютеров, нарушение работы линий связи и т.д.

Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п.

Умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние. Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом. Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, стихийными бедствиями). По данным зарубежных источников, получил широкое распространение промышленный шпионаж – это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем. К основным угрозам безопасности информации и нормального функционирования ИС относятся[2]:

- утечка конфиденциальной информации;

- компрометация информации;

- несанкционированное использование информационных ресурсов;

- ошибочное использование информационных ресурсов;

- несанкционированный обмен информацией между абонентами;

- отказ от информации;

- нарушение информационного обслуживания;

- незаконное использование привилегий.

Утечка конфиденциальной информации – это бесконтрольный выход конфиденциальной информации за пределы ИС или круга лиц, которым она была доверена по службе или стала известна в процессе работы. Эта утечка может быть следствием[3]:

-

- разглашения конфиденциальной информации;

- ухода информации по различным, главным образом техническим, каналам;

- несанкционированного доступа к конфиденциальной информации различными способами.

Разглашение информации ее владельцем или обладателем есть умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ним лиц, не допущенных к этим сведениям.

Возможен бесконтрольный уход конфиденциальной информации по визуально-оптическим, акустическим, электромагнитным и другим каналам.

Несанкционированный доступ – это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Любые способы утечки конфиденциальной информации могут привести к значительному материальному и моральному ущербу как для организации, где функционирует ИС, так и для ее пользователей. Менеджерам следует помнить, что довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за элементарных недоработок руководителей организаций и их сотрудников. Например, к причинам и условиям, создающим предпосылки для утечки коммерческих секретов, могут относиться[4]:

-

- недостаточное знание работниками организации правил защиты конфиденциальной информации и непонимание необходимости их тщательного соблюдения;

- использование не аттестованных технических средств обработки конфиденциальной информации;

- слабый контроль за соблюдением правил защиты информации правовыми, организационными и инженерно-техническими мерами;

- текучесть кадров, в том числе владеющих сведениями, составляющими коммерческую тайну;

- организационные недоработки, в результате которых виновниками утечки информации являются люди – сотрудники ИС и ИТ.

Любая атака на вычислительную систему опирается на определенные особенности построения и функционирования последней, иными словами – использует имеющиеся недостатки средств обеспечения безопасности.

Категории пробелов защиты в защищенных операционных системах[5]:

1. Неполная проверка допустимости значений критичных параметров.

2. Противоречия в проверке допустимости значений критичных параметров.

3. Неявное совместное использование несколькими пользователями конфиденциальной информации.

4. Асинхронный контроль параметров или правильная последовательность действий.

5. Недостаточно надежная идентификация / аутентификация.

6. Возможность нарушения запретов и ограничений.

7. Использование ошибок в логике функционирования механизмов защиты.

Непреднамеренные пробелы защиты могут быть классифицированы таким образом:

1. Ошибки контроля допустимых значений параметров.

2. Ошибки определения доменов.

3. Ошибки последовательности действий и использования нескольких имен для одного объекта.

4. Ошибки идентификации/аутентификации.

5. Ошибки проверки границ объектов.

6. Ошибки в логике функционирования.

Процесс разработки любой программной системы включает в себя несколько этапов. Прежде всего формулируются требования к системе, затем, исходя из этих требований, разрабатываются спецификации. На основании спецификаций создаются исходные тексты программ, которые затем компилируются и превращаются в исполняемый код. И на каждом из этих этапов в создаваемую систему могут быть внесены ошибки, которые приводят к возникновению пробелов защиты.

Большинство из перечисленных возможностей несанкционированного доступа поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности. Но борьба с информационными инфекциями представляет значительные трудности, так как существует и постоянно разрабатывается огромное множество вредоносных программ, цель которых – порча информации в БД и ПО компьютеров. Большое число разновидностей этих программ не позволяет разработать постоянных и надежных средств защиты против них.

1.2 Направления системы защиты информации коммерческого предприятия

Система обеспечения информационной безопасности представляет собой комплекс организационных, административно-правовых, программно-технических и иных мероприятий, направленных на защиту информационной среды. К объектам комплексной интегрированной системы обеспечения информационной безопасности (КИСОИБ) предприятия относятся:

− информационные системы (системы, предназначенные для хранения, поиска и выдачи информации по запросам пользователей);

− информационные процессы (процессы восприятия, накопления, обработки и передачи информации, обеспечиваемые информационными системами и средствами передачи данных);

− информационные ресурсы – совокупность данных, представляющих ценность для предприятия и выступающих в качестве материальных ресурсов: основные и вспомогательные массивы данных, хранимые во внешней памяти и входящие документы [6].

КСЗИ предприятия – это совокупность методов и средств, имеющих перед собой такую важную цель, как обеспечение необходимой эффективной защиты информации (ЗИ) на предприятии.

Защищаемыми объектами информатизации являются:

− средства и системы информатизации (средства вычислительной техники, автоматизированные системы различного уровня и назначения на базе средств вычислительной техники, в том числе информационно-вычислительные комплексы, сети и системы, средства и системы связи и передачи данных), технические средства приема, передачи и обработки информации (телефонии, звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео и буквенноцифровой информации), программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение), используемые для обработки конфиденциальной информации;

− технические средства и системы, не обрабатывающие непосредственно конфиденциальную информацию, но размещенные в помещениях, где она обрабатывается (циркулирует);

− защищаемые помещения.

Так же КСЗИ направлено на:

− защиту легитимных интересов предприятия от незаконных посягательств;

− обеспечение безопасности жизни и здоровья персонала;

− недопущение хищения или (и) уничтожения финансовых или материальных ценностей, разглашения утечки и несанкционированного доступа (НСД) к служебной информации, нарушения работы технических средств, обеспечение производственной деятельности, включая производственные технологии.

К основным задачам КСЗИ относятся:

− прогнозирование, своевременное выявление и ликвидация угроз безопасности персоналу и ресурсам предприятия, причин и условий, способствующих нанесению различных видов ущерба, нарушение его нормального функционирования и развития;

− отнесение информации к категориям ограниченного доступа;

− формирование механизма и условий быстрого реагирования на угрозы безопасности функционированию организации;

− эффективное пресечение угроз работникам и посягательств на ресурсы в основе правовых, организационных и инженерно-технических мер и средств обеспечения безопасности;

− ослабление отрицательного воздействия последствий нарушения безопасности предприятия.

К принципам обеспечения безопасности в организации относятся: системность; комплексность; своевременность; непрерывная защита; разумная достаточность; простота; гибкость; специализация; взаимодействие; координация; планирование и усовершенствование таких аспектов как централизация и управление, экономическая эффективность и простота применяемых мер защиты.

При формировании системы защиты необходимо учитывать все слабые и наиболее уязвимые места предприятия, а также потенциальные направления атак на КСЗИ со стороны противоборствующей организации или отдельных лиц, пути Проблемы и перспективы современной науки проникновения и НСД к информации.

Система защиты должна строиться, с учетом не только всех известных каналов проникновения и НСД к информации, но и не упуская из виду возможность появления принципиально новых путей реализации угроз безопасности.

На начальных этапах создания КСЗИ важно помнить, что информацию следует защищать во всех видах её существования (бумажные и электронные носители, сотрудники). В обязательном порядке необходимо принимать меры от утечки информации по техническим каналам, причем защищать информацию требуется не только от НСД к ней, но и от неправомерного вмешательства в процесс ее обработки, хранения и передачи, воздействия на персонал, при этом должны быть обеспечены конфиденциальность, целостность и доступность информации.

Выделяются три направления при создании КСЗИ:

1. Методическое (в рамках которого создаются методологические компоненты КСЗИ, разрабатывается замысел его построения, прорабатываются правовые вопросы).

2. Организационное (в ходе которого разрабатываются распорядительные документы, проводится обучение и инструктаж персонала).

3. Техническое (заключающееся в выборе, закупке и инсталляции программных, программно-аппаратных и аппаратных средств ЗИ).

Чтобы обеспечить должную безопасность информации требуется создание развитого методологического аппарата, позволяющего решить следующие задачи:

1. Сформировать систему органов, ответственных за безопасность информации.

2. Подготовить теоретико-методологические основы обеспечения безопасности информации.

3. Решить проблему управления ЗИ и её автоматизации.

4. Сформировать нормативно-правовую базу, описывающую решение всех задач обеспечения безопасности информации.

5. Организовать подготовку специалистов по ЗИ.

6. Подготовить нормативно-методологическую базу для проведения работ по обеспечению безопасности информации[7].

Требуется внимательно проработать правовые вопросы обеспечения безопасности информации, необходимо изучить всю совокупность законодательных актов, нормативно-правовых документов, требования которых обязательны в рамках сферы деятельности по ЗИ. Предметом правового регулирования являются правовой режим информации, правовой статус участников информационного взаимодействия и порядок отношения субъектов с учётом их правового статуса. Организационное обеспечение подразумевает под собой регламентацию взаимоотношений исполнителей на нормативно-правовой основе так, что разглашение, утечка и НСД к информации становится невозможными или будут существенно затруднены за счёт проведения организационных мероприятий.

В процесс организационного обеспечения входит подбор сотрудников службы безопасности, оборудование служебных помещений, создание и должное функционирование режимно-пропускной службы, организация хранения документов, системы делопроизводства, эксплуатация технических средств и создание охраняемых зон.

К техническому направлению работ относятся выбор, приобретение и установка средств ЗИ.

Для планирования инженерно-технического обеспечения КСЗИ нужно руководствоваться следующими аспектами:

1. анализ объектов и ресурсов, подлежащих защите;

2. выявление способов НСД и потенциальных каналов утечки информации;

3. составление модели угроз и способов их реализации;

4. выбор защитных мероприятий;

5. анализ риска в результате проведения незаконных действий со стороны посторонних лиц;

6. формулирование политики безопасности;

7. составление плана инженерно-технических мероприятий ЗИ;

8. оценка эффективности принятых решений.

В рамках методического направления создания КСЗИ должна быть разработана политика безопасности предприятия. Мероприятия по созданию КСЗИ, реализуемые вне единого комплекса мер в рамках концепции политики безопасности – бесперспективны, с точки зрения ожидания отдачи по решению проблем безопасности.

1.3 Направления политики информационной безопасности предприятия

Планирование обеспечения безопасности заключается в создании политики безопасности. В первую очередь требуется произвести экспертизу информационных процессов предприятия, выявить критически важную информацию, которая подлежит защите. В некоторых случаях к этому делу подходят односторонне, думая, что ЗИ содержит в себе лишь обеспечение конфиденциальности информации, но забывая о том, что очень важно обеспечить защиту от подделки, модификации, в том числе парировать угрозы нарушения работоспособности системы. Исследование информационных процессов должно заканчиваться определением перечня конфиденциальной информации предприятия, помещений, где эта информация обрабатывается, допущенных к ней сотрудников, а также возможные последствия утраты или искажения информации.

Анализ рисков, проведённых на этапе аудита, позволяет ранжировать эти риски по величине и защищать в первую очередь не только наиболее уязвимые, но и обрабатывающие наиболее ценную информацию участки. В политике безопасности нет необходимости детально описывать должностные обязанности сотрудников. Они должны разрабатываться на основе политики, но не внутри неё. Проблемы и перспективы современной науки Особое внимание в политике безопасности должно уделяться вопросам обеспечения безопасности при её обработке в АС.

Необходимо установить, как должны быть защищены серверы, маршрутизаторы, должен быть разработан порядок использования сменных носителей информации, в том числе их маркировки, хранения, порядок внесения изменений в список ПО. Внедрение любой защиты приводит к определённым неудобствам пользователей, однако эти неудобства не должны быть ощутимы, в противном случае человек будет игнорировать существующие правила. Особое внимание требуется уделить подключению своих информационных ресурсов к сети Интернет.

ИT-инфраструктура предприятия представляет комплекс аппаратных и программных средств, предназначенных для автоматизированного сбора, хранения, обработки, передачи и получения информации. В современных условиях полнота информации, ее достоверность, скорость получения и обработки данных, эффективность информационного обмена между структурными подразделениями предприятия, оперативность принятия решений и реализации текущих задач становятся одними из наиболее значимых факторов успешности предприятия (его рентабельности, прибыльности и конкурентоспособности)[8].

Следовательно, каждое предприятие должно обеспечивать высокую степень защиты коммерческой информации, целостность своих информационных ресурсов. Проблемы защиты информационных ресурсов возникают в связи с массовым созданием и распространением автоматизированных информационных систем.

Политики безопасности (ПБ) лежат в основе организационных мер защиты информации. От их эффективности в наибольшей степени зависит успешность любых мероприятий по обеспечению ИБ. Часто приходится сталкиваться с неоднозначностью понимания термина «политика безопасности».

Разработка системы информационной безопасности, как правило, состоит из следующих этапов:

- проведение аудита информационной безопасности предприятия;

- анализ возможных рисков безопасности предприятия и сценариев защиты;

- выработка вариантов требований к системе информационной безопасности;

- выбор основных решений по обеспечению режима информационной безопасности;

- разработка нормативных документов, включая политику информационной безопасности предприятия;

- разработка нормативных документов по обеспечению бесперебойной работы компании;

- разработка нормативной документации по системе управления информационной безопасностью;

- принятие выработанных нормативных документов

- создание системы информационной безопасности и системы обеспечения бесперебойной работы компании;

- сопровождение созданных систем, включая доработку принятых нормативных документов[9].

Таким образом, в результате комплексных мер защиты на всех уровнях упрощается процесс обнаружения вторжения и снижаются шансы атакующего на успех.

Многие уровни защиты имеют в своей основе программно-аппаратные средства, однако влияние «человеческого фактора» вносит в общую картину серьезные коррективы.

Глава 2. Методы защиты информации коммерческого предприятия

2.1 Методы физической защиты информации

Требования физической защиты являются базовыми и первоочередными для внедрения.

Имея физический доступ к оборудованию, злоумышленник может легко обойти последующие уровни защиты. Для доступа могут использоваться телефоны компании или карманные устройства. Особо уязвимыми с точки зрения утечки важной информации являются портативные компьютеры, которые могут находиться за пределами корпорации.

|

Рисунок 1. Защита корпоративной информации на всех уровнях. |

В некоторых случаях фактор доступа нацелен на нанесение вреда. Однако при наличии физического доступа можно устанавливать программные средства контроля и мониторинга за особо важной корпоративной информацией, которые будут накапливать ее в течение длительного времени.

Для обеспечения безопасности уровня физической защиты можно использовать любые доступные средства, которые позволит бюджет компании. Элементы защиты должны охватывать все компоненты ИТ-инфраструктуры. Например, инженер сервисной службы заменил вышедший из строя дисковый массив уровня RAID1, содержавший важные данные пользователей корпорации. После этого диск может быть отправлен в сервисный центр, где его можно восстановить и получить доступ к данным. В таком случае уровень физической защиты корпорации можно считать скомпрометированным[10].

Первым шагом в обеспечении надежного уровня защиты является физическое разнесение серверной и пользовательской инфраструктуры. Обязательным при этом становится наличие отдельного, надежно закрытого помещения, с процедурами жесткого контроля доступа и мониторинга. Наличие персонифицированного доступа на основе магнитных карт или биометрических устройств резко уменьшает шансы злоумышленника. Серверная комната должна быть оснащена автоматическими системами пожаротушения и климат-контроля. Доступ можно дополнительно контролировать с помощью системы видеонаблюдения с возможностью записи событий.

Удаленный доступ к консолям серверов также подлежит тщательному контролю. Имеет смысл выделять административную группу в отдельный физический сегмент сети с постоянным мониторингом доступа и на сетевом уровне управляемых коммутаторов и хостов, и на логическом уровне персональной идентификации.

Последующие меры по обеспечению полного спектра физической защиты должны быть направлены на удаление и изъятие устройств ввода (приводов флоппи- и компакт-дисков) из тех компьютеров, где в них нет необходимости. Если это невозможно, обязательно следует использовать программные средства блокировки доступа к съемным носителям. В конечном итоге следует обеспечить гарантию физической защиты активного сетевого оборудования (коммутаторы, маршрутизаторы) в специальных шкафах с контролем доступа. Кроме этого, необходимо обеспечить коммутацию только тех устройств и розеток, которые действительно необходимы.[11]

Можно выделить следующие воздействия при физическом доступе к информации: просмотр, изменение, удаление файлов; установка вредоносного программного кода; порча оборудования; демонтаж оборудования; безопасность периметра.

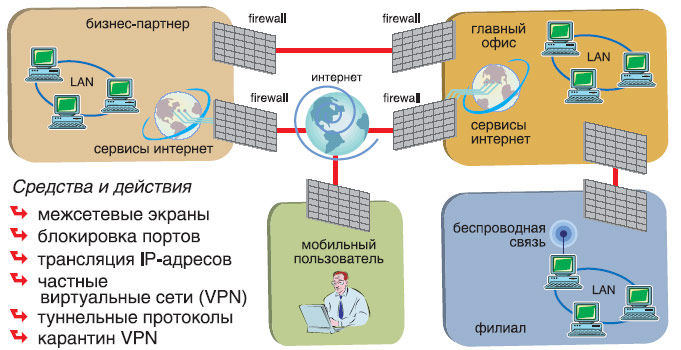

Периметр информационной системы является той частью сетевой инфраструктуры, которая наиболее открыта для атак извне. В периметр входят подключения к сети Интернет, филиалам, сетям партнеров, мобильным пользователям, беспроводным сетям, Интернет-приложениям.

Важно рассматривать безопасность данного уровня в целом, а не только для конкретного направления. Возможные направления атак через периметр: на сеть организации, на мобильных пользователей, со стороны партнеров, со стороны филиалов, на сервисы Интернета, из Интернета[12].

Традиционно считается, что наиболее уязвимым является направление из интернета, однако угроза из других направлений не менее существенна. Важно, чтобы все входы и выходы в (из) вашей сети были надежно защищены. Нельзя быть уверенным в отношении мер защиты в сетевых инфраструктурах бизнес-партнеров или филиалов, поэтому данному направлению также следует уделить пристальное внимание.

Обеспечение безопасности периметра достигается, прежде всего, использованием межсетевых экранов. Их конфигурация, как правило, технически достаточно сложна и требует высокой квалификации обслуживающего персонала, а также тщательного документирования настроек. Современные операционные системы позволяют легко блокировать неиспользуемые порты, чтобы уменьшить вероятность атаки.

Трансляция сетевых адресов (NAT) позволяет организации замаскировать внутренние порты. При передаче информации через незащищенные каналы надо использовать методы построения виртуальных частных сетей (VPN) на основе шифрования и туннелирования.

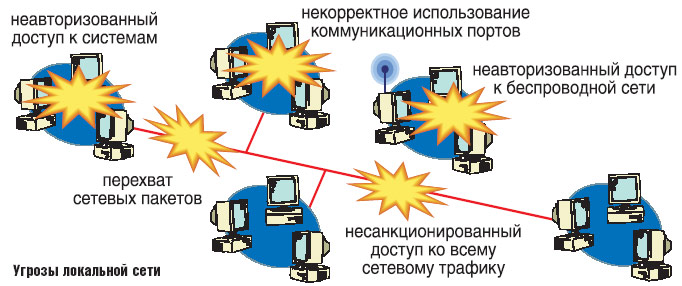

2.2 Методы защиты локальной сети и защиты данных

Атаки могут производиться не только из внешних источников. По статистике, очень большой процент удачных атак принадлежит вторжениям изнутри сетевой среды. Очень важно построить внутреннюю сетевую безопасность, чтобы остановить злонамеренные и случайные угрозы. Неконтролируемый доступ к внутренней сетевой инфраструктуре позволяет атакующему получить возможность доступа к важным данным корпорации, контролировать сетевой трафик. Полностью маршрутизируемые сети позволяют злоумышленнику получить доступ к любому ресурсу из любого сегмента сети. Сетевые операционные системы имеют множество установленных сетевых сервисов, каждый из которых может стать объектом атаки.

Для защиты внутреннего сетевого окружения надо обеспечить механизмы надежной аутентификации пользователей в глобальной службе каталогов (едином центре входа). Взаимная аутентификация на уровне сервера и сетевой рабочей станции значительно поднимает качество сетевой безопасности. Современные требования подразумевают наличие управляемой коммутируемой сетевой среды и разделение на логические сегменты (VLAN). Для администрирования удаленных устройств надо всегда использовать подключение по защищенному протоколу (например SSH). Трафик Telnet-подключений может быть легко перехвачен, а имена и пароли передаются в открытом виде. Максимум внимания – защите резервных копий конфигураций сетевых устройств, − они могут многое рассказать о топологии сети злоумышленнику.

Рисунок 2. Угрозы локальной сети.

Защищать сетевой трафик следует даже после проведения сегментации сети. И для проводных, и для беспроводных подключений можно использовать протокол 802.1X, чтобы обеспечить зашифрованный и аутентифицированный доступ. Это решение может использовать учетные записи и пароли в глобальной службе каталогов (Microsoft Active Directory, Novell e-Directory и т. п.) либо цифровые сертификаты. Технология цифровых сертификатов обеспечивает очень высокий уровень защиты сетевого транспорта, однако требует развертывания инфраструктуры публичных ключей (Public Key Infrastructure) в виде сервера и хранилища сертификатов.

Внедрение технологий шифрования и цифровых подписей типа IPSec или Server Message Block (SMB) Signing воспрепятствует перехвату сетевого трафика и его анализу[13].

Можно выделить следующие методы защиты локальной сети: взаимная аутентификация пользователей и сетевых ресурсов, сегментация локальной сети, шифрование сетевого трафика, блокировка неиспользуемых портов, контроль доступа к сетевым устройствам, цифровая подпись сетевых пакетов, компрометация и защита компьютеров.[14]

Компьютерные системы в сетевой среде выполняют некоторые задачи, которые и определяют требования защиты. Сетевые хосты могут подвергаться нападению, поскольку они является публично доступными. Злоумышленники могут распространять вредоносный код (вирусы) для осуществления распределенной атаки. Установленное на рабочих станциях и серверах программное обеспечение может иметь уязвимости в программном коде, поэтому своевременная установка обновлений – один из важных шагов в общей концепции защиты.

Настройки политики защиты уровня компьютера необходимо обеспечивать и контролировать централизованно, например, с помощью групповой политики (Group Policy). Защита серверных систем на этом уровне будет включать в себя установку атрибутов безопасности для файловых систем, политики аудита, фильтрации портов и других мер в зависимости от роли и назначения сервера.

Наличие всех доступных обновлений для операционной системы и программного обеспечения кардинально улучшает общий уровень обеспечения безопасности. Можно использовать любые способы автоматической установки и контроля обновлений, от самых простых – Windows Update, Software Update Service (SUS), Windows Update Service (WUS) до наиболее сложных и мощных – Systems Management Server (SMS).

Использование антивирусного пакета с актуальными обновлениями, персональных брандмауэров с фильтрацией портов позволит резко сократить шансы на атаку.

Сетевые приложения дают возможность пользователям получать доступ к данным и оперировать ими. Сетевое приложение – это точка доступа к серверу, где это приложение выполняется. В этом случае приложение обеспечивает определенный уровень сетевого сервиса, который должен быть устойчив к атакам злоумышленников. Следует провести тщательное исследование как собственных разработок, так и используемых коммерческих продуктов на наличие уязвимостей. Целью атаки может быть и разрушение кода приложения (как следствие – его недоступность), и исполнение вредоносного кода. Нападавший также может применить тактику распределенной атаки, направленной на перегрузку производительности приложения. Результатом может стать отказ в облуживании (Denial of Service).

Приложение также может быть использовано в непредусмотренных задачах, например маршрутизация почтовых сообщений (открытый почтовый релей). Приложения должны быть установлены и настроены только с необходимым уровнем функциональности и сервиса, а работу программного кода можно контролировать системами мониторинга и антивирусными пакетами. Чтобы уменьшить уровень угроз, выполнение приложения следует ограничить минимальными сетевыми привилегиями.

Важным уровнем защиты информации является защита данных, которые могут располагаться и на серверных хостах, и на локальных. На этом уровне следует защитить информацию, используя современные файловые системы с контролем атрибутов доступа на уровне томов, папок и файлов[15]. Расширенные функции файловой системы, такие как аудит и шифрование, позволят более надежно построить систему разграничения доступа и осуществить надежную сохранность данных. Злоумышленник, получивший доступ к файловой системе, может причинить огромный ущерб в виде хищения, изменения или удаления информации. Особое внимание следует уделить файловым системам главной сетевой опорной архитектуры – глобальным службам каталогов. Похищение или удаление этой информации может иметь печальные последствия.

|

Рисунок 3. Защита информационного периметра |

Например, служба каталогов Active Directorу использует для хранения своей информации файлы. По умолчанию эти файлы располагаются в известном каталоге, имя которого указывается по умолчанию при генерации контроллера домена. Изменив месторасположение данных файлов путем перенесения на другой том, можно возвести огромный барьер для атакующего.

Шифрованная файловая система является еще одним важным элементом надежного бастиона защиты. Однако следует помнить, что файлы только хранятся в зашифрованном виде, а передаются через сеть открыто. Кроме того, шифрование защищает от неправомерного чтения, а защиты от удаления оно не дает. Чтобы предотвратить несанкционированное удаление, следует использовать атрибуты доступа.[16]

Поскольку данные являются основой современного бизнеса, очень важно предусмотреть процедуры резервного копирования и восстановления. Важно также обеспечить регулярность проведения этих действий. Но следует учесть, что резервные копии являются ценным источником и лакомым куском для хищения, поэтому их сохранности нужно уделить внимание на уровне безопасности серверной комнаты.

После переноса файлов на другой, например сменный, носитель атрибуты доступа теряются. Существует технология контроля доступа к цифровым документам Windows Rights Management Services (RMS), которая обеспечивает уровень защиты независимо от месторасположения документа. RMS обладает расширенными возможностями, такими как, например, возможность просмотра документа, но запрет печати или копирования содержимого, запрет пересылки содержимого письма другому адресату, если речь идет о почтовых сообщениях.

Охарактеризуем основные методы защиты данных.

Защита файлов средствами шифрующей файловой системы (EFS); Настройка ограничений в списках контроля доступа; Система резервного копирования и восстановления; Защита на уровне документов с помощью Windows Right Management Services.

Несмотря на то, что конкретные реализации систем защиты информации могут существенно отличаться друг от друга из-за различия процессов и алгоритмов передачи данных, все они должны обеспечивать решение трех основных задач:

- конфиденциальность информации (доступность ее только для определенного круга лиц, которому она предназначена);

- целостность информации (ее достоверность, точность, а также защищенность от преднамеренных и непреднамеренных искажений);

- готовность информации (в любой момент, когда в ней возникает

необходимость)[17].

Основными направлениями решения этих задач являются некриптографическая и криптографическая защита. Некриптографическая защита включает в себя организационно-технические меры по охране объектов, ограничения доступа к конфиденциальной информации, противодействие возможности несанкционированного съема информации (контролю за состоянием возможных каналов утечки информации, снижению уровня опасных излучений и созданию искусственных помех), ведение работы по выявлению каналов утечки информации.

Криптографическая защита предполагает шифрование передаваемых документов или всего трафика работы. В некоторых случаях использование только криптографической защиты достаточно для обеспечения конфиденциальности, однако, для достижения высокой эффективности системы безопасности, необходимо комплексно использовать оба описанных направления.

Как правило, реализация комплекса мероприятий по защите информации происходит в помещениях либо уже эксплуатируемых, либо находящихся на последних стадиях строительно-отделочных работ. В столь жестких условиях преимущественным является использование активных методов. Однако данный подход имеет ряд недостатков, в частности:

- существенные финансовые затраты на проектирование и создание систем активного зашумления;

- монтаж распределенных систем активного зашумления, предполагающий неизбежное изменение реализованных в помещениях интерьерных решений;

- паразитные акустические шумы, обусловленные физическими принципами функционирования распределенных систем активного зашумления.

2.3 Анализ технологий для решения задачи обеспечения информационной безопасности и защиты информации

Повсеместным стало использование технологических решений для обеспечения информационной безопасности бизнес-процессов на всех уровнях (системы хранения, приложения, коммуникационные решения, системы общего доступа). Во-первых, в центрах обработки данных шифруются в обязательном порядке терабайты критически важной информации. Привилегий системного администратора более недостаточно для получения доступа к данным, даже если он войдет в серверную с паролем суперадминистратора.

Ключами на открытие данных распоряжаются офицеры безопасности. Во-вторых, передача информации между подразделениями организации осуществляется через зашифрованные VPN каналы, даже если передача ведется по оптоволокну. Один современный адаптер способен обеспечить скорость VPN-канала до 8 Gbit/s. В-третьих, на уровне современных систем управления предприятием обеспечивается должный уровень защищенности от неосторожных действий оператора. В-четвертых, информацию, выгруженную из бизнес-приложений или обращающуюся в почтовых системах и системах обмена сообщениями, охраняют системы защиты от утечек[18].

В настоящее время системы защиты информации стали распространены и доступны даже небольшим организациям. За конфиденциальной информацией, попадающей на сменные носители или в открытые сетевые ресурсы, следят системы обнаружения и системы контроля портов ввода-вывода.

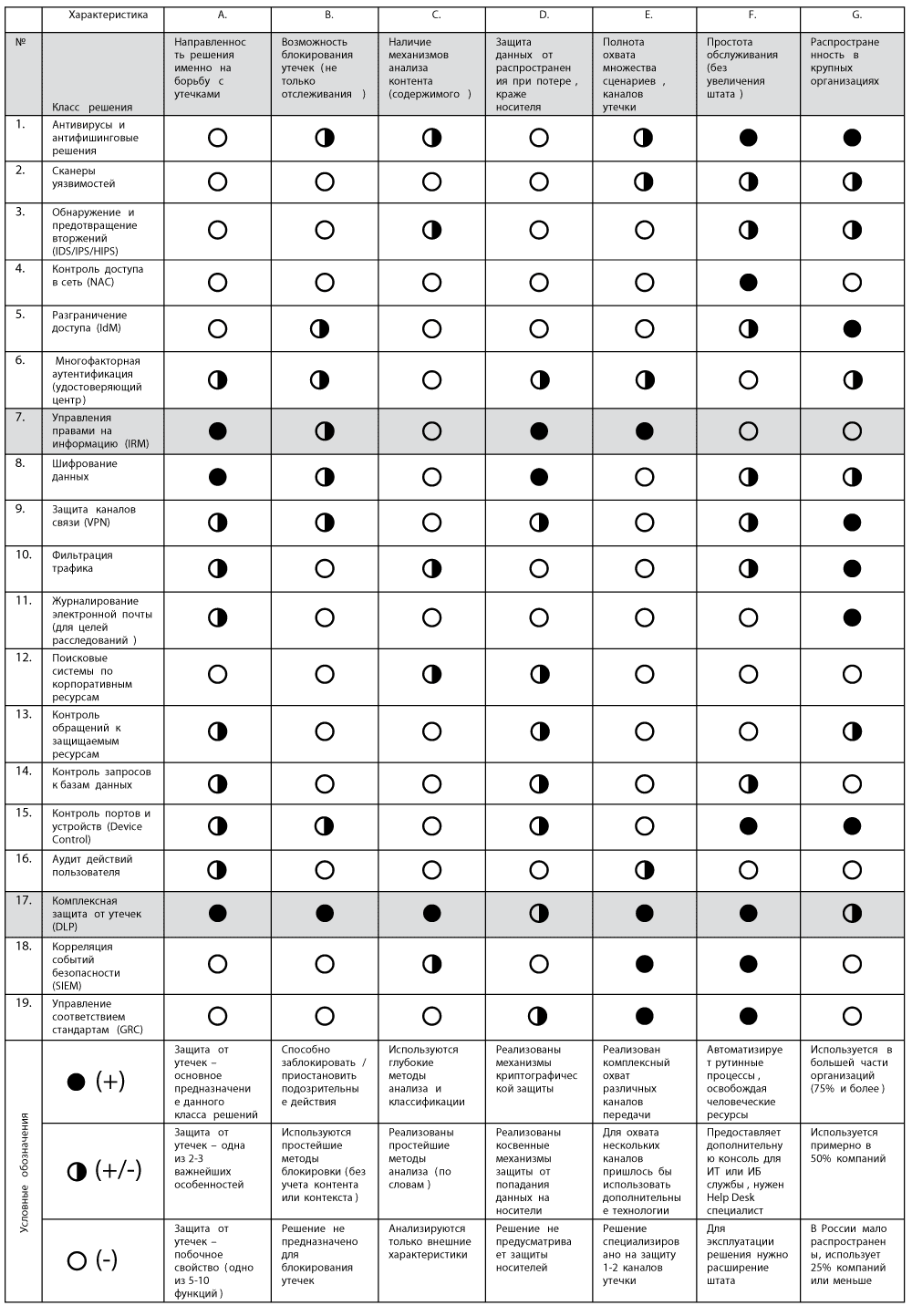

Для целей защиты информации от утечек организации используют сочетание нескольких классов решений/подходов (Рисунок 4), предлагаемых различными разработчиками систем информационной безопасности (ИБ).

Рисунок 4. Обзор решений противодействия угрозам информационной безопасности.

При этом каждый из подходов может уже включать в себя часть аналогичной функциональности развиваемой в другом классе решений. Многие современные решения ИБ еще больше усиливают эту интеграцию.

Для решения задач защиты от утечек многие компании используют традиционные способы:

- организационные меры – подписание сотрудниками положений по использованию корпоративной информации, прохождение инструктажа и контроль за соблюдением норм;

- внедрение систем архивирования исходящей почты с возможностью последующего разбора инцидентов;

- разграничение прав доступа к информации, предназначенной для выполнения служебных обязанностей;

- перекрытие компьютерных портов ввода-вывода информации;

- установка на локальные компьютеры программ, следящих за всеми операциями пользователей (перехват клавиатуры, снятие скриншотов, контроль операций с буфером обмена);

- физические ограничения – обращение с защищаемой информацией в замкнутом сегменте сети (без интернета, без USB-портов и пр.).

По мере использования таких традиционных методов борьбы с внутренними нарушителями и по мере роста размеров компании, объема обрабатываемой информации стали усугубляться следующие недостатки:

- количество финансово-значимых инцидентов утечки информации увеличивается с каждым годом;

- появляются новые источники внутренних угроз (технические пути вывода информации из корпоративной информационной системы);

- малейшие ограничения пользователей информационных систем приводят к нарушению отлаженных бизнес-процессов (сотрудники не могут выполнять свои служебные обязанности);

- юридические департаменты компаний на законной основе противостоят службам безопасности, вскрывающим электронную переписку сотрудников;

- небольшой отдел информационной безопасности должен решать задачи обработки огромного числа событий от разнородных систем безопасности, среди которых приходится вручную выявлять инциденты.

ЗАКЛЮЧЕНИЕ

В связи с постоянным ростом угроз, ни одно из средств защиты информации по отдельности уже не удовлетворяет требованиям потребителей, поэтому все более актуальным становится их комплексное использование. Перед компаниями, работающими на рынке безопасности, основной задачей на сегодняшний день является развитие системной интеграции в области средств защиты информации.

Безопасность представляет собой комплексное понятие, куда входят технические аспекты надежности оборудования, качество питающей сети, уязвимость программного обеспечения и т.д.

Проведенный анализ позволяет сделать вывод о том, что, с одной стороны, существенные затраты на систему защиты информации являются необходимыми для подавляющего большинства предприятий. С другой стороны, столь же необходимым является управление IT-инфраструктурой в системе защиты информации путем оптимизации затрат на средства защиты, организации и функционирования процессов в комплексной интегрированной системы предприятия. Очевиден тот факт, что недостаточно эффективная защита или дорогостоящая защита малоценной информации является ущербом.

Однако задача заключается в нахождении таких способов защиты информационных ресурсов, которые бы позволяли при заданном уровне затрат обеспечивать максимально эффективную защиту, или, наоборот, при заданном уровне защиты минимизировать затраты.

Подводя итоги вышеизложенного, можно констатировать, что создание системы защиты безопасности коммерческого предприятия является непрерывным, сложным и кропотливым процессом, который возлагается на службу безопасности предприятия. Немаловажным условием, способствующим уменьшению угроз съема информации, несомненно, будет тщательный отбор и обучение персонала, что способствует уменьшению текучки кадров и более рациональному решению проблемы «человеческого фактора». Таким образом, непрерывно возрастающему уровню угроз должен быть противопоставлен постоянный рост технической оснащённости организаций и предприятий, а также профессионализма специалистов, работающих в области защиты информации.

Чтобы уменьшить возможность успешного вторжения в ИТ-среду корпорации, важно создать комплексные меры защиты на всех возможных уровнях. Такая концепция информационной безопасности подразумевает, что нарушение одного уровня защиты не скомпрометирует всю систему в целом.

Проектирование и построение каждого уровня безопасности должны предполагать, что любой уровень может быть нарушен злоумышленником. Кроме того, каждый из уровней имеет свои специфические и наиболее эффективные методы защиты. Из перечня доступных и разработанных современных технологий можно выбрать наиболее подходящую по техническим и экономическим факторам коммерческого предприятия.

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ

- Бакулин В.М., Еськин Д.Л. Защита информации в локальных вычислительных сетях: основные угрозы и современные программные средства защиты информации // Ученые труды Алматинской академии МВД Республики Казахстан. 2014. № 3 (40). С. 101-104.

- Бузов Г.А. и др. Защита от утечки информации по техническим каналам. – М.: - Телеком, 2015.

- Веселов Е.П. Выбор систем для совершенствования технической защиты информации и компьютерной безопасности предприятия // В сб.: Образовательная среда сегодня и завтра Материалы X Международной научно-практической конференции. Под редакцией Бубнова Г.Г., Плужника Е.В., Солдаткина В.И.. 2015. С. 226-230.

- Дoмбрoвскaя Л.A., Вacютинa Т.Л. Организационные средства защиты информации как элемент общей системы защиты информации // European Science. 2016. № 11 (21). С. 21-25.

- Дегтярева Т.Д., Кузьмин М.С. Проектирование межсетевых экранов в системах защиты экономической информации предприятия // В сб.: Проблемы развития предприятий: теория и практика. Материалы 14-й Международной научно-практической конференции: в 3-х частях. 2015. С. 6.

- Демченко Н.В. Управление информацией в системе защиты экономической безопасности предприятия // Актуальные научные исследования в современном мире. 2016. № 11-2 (19). С. 6-11.

- Кинебас А.К., Чемоданов Е.Н., Старченко С.В. Обеспечение защиты информации в ключевых системах информационной инфраструктуры предприятия // Защита информации. Инсайд. 2016. № 2 (68). С. 60-68.

- Кузьмин Д.С. Комплексная система защиты информации на предприятии // Психолого-педагогический журнал Гаудеамус. 2011. Т. 2. № 18. С. 106-107.

- Кухливская А.А., Богушевич Е.В. Защита от несанкционированного копирования конфиденциальной информации на флеш-накопителях в вычислительных системах современных предприятий // В сб.: Студенческая наука для развития информационного общества сборник материалов V Всероссийской научно-технической конференции: в 2 частях. 2016. С. 420-426.

- Львович Я.Е., Яковлев Д.С. Оптимизация проектирования систем защиты информации в автоматизированных информационных системах промышленных предприятий // Вестник Воронежского государственного университета инженерных технологий. 2014. № 2 (60). С. 90-94.

- Мамошина М.А. Организационное обеспечение процесса управления IT-инфраструктурой в системе защиты информации на предприятии // В сб.: Актуальные проблемы социально-гуманитарных исследований в экономике и управлении материалы IV Всероссийской научно-практической конференции профессорско-преподавательского состава и магистров факультета экономики и управления. 2018. С. 367-373.

- Мигурский В.В. Роль и место внутриобъектового и пропускного режимов в общей системе защиты информации на предприятии // Сборники конференций НИЦ Социосфера. 2016. № 1. С. 113-116.

- Митина О.А. Система защиты информации реального времени на предприятиях // Научно-технический вестник Поволжья. 2016. № 2. С. 141-143.

- Петухов К.В., Стригунов Ю.В., Сырвачев П.Р. Организационные меры по защите информации при использовании средств криптографической защиты информации // Современные проблемы и пути их решения в науке, производстве и образовании. 2016. № 1 (1). С. 90-93.

- Портникова К.В. Автоматизированные средства безопасности по защите информации в информационной системе предприятия // Международный студенческий научный вестник. 2017. № 1. С. 42.

- Решетников В.Н., Шимохин В.Г., Дробот В.А., Асланян И.В. Комплексная система защиты информации на предприятии // Проблемы и перспективы современной науки. 2016. № 14. С. 18-23.

- Рытов М.Ю., Горлов А.П., Лысов Д.А. Автоматизация процесса оценки эффективности комплексных систем защиты информации промышленных предприятий при одновременной реализации угроз // Вестник Брянского государственного технического университета. 2016. № 4 (52). С. 199-206.

- Синани Н.М. Проектирование эффективных систем защиты информации на предприятии // Системы высокой доступности. 2014. Т. 10. № 1. С. 41-45.

- Строкин А.С. Система защиты информации малого предприятия // В сб.: Научное сообщество студентов XXI столетия. Технические науки Электронный сборник статей по материалам LI студенческой международной научно-практической конференции. 2017. С. 188-194.

- Тумбинская М.В. Совершенствование процесса управления IT-ресурсами в системе защиты информации на предприятии // Информационные ресурсы России. 2015. № 6 (148). С. 35-39.

- Черных А.Б. Общие подходы к построению систем защиты конфиденциальной информации на предприятиях // ГлаголЪ правосудия. 2015. № 1 (9). С. 44-46.

- Ярочкин В.И. Информационная безопасность. Учебник для ВУЗов. М.: Гаудеамус, 2004 г.

-

Синани Н.М. Проектирование эффективных систем защиты информации на предприятии // Системы высокой доступности. 2014. Т. 10. № 1. С. 41 ↑

-

Тумбинская М.В. Совершенствование процесса управления IT-ресурсами в системе защиты информации на предприятии // Информационные ресурсы России. 2015. № 6 (148). С. 35 ↑

-

Тумбинская М.В. Совершенствование процесса управления IT-ресурсами в системе защиты информации на предприятии // Информационные ресурсы России. 2015. № 6 (148). С. 36 ↑

-

Решетников В.Н., Шимохин В.Г., Дробот В.А., Асланян И.В. Комплексная система защиты информации на предприятии // Проблемы и перспективы современной науки. 2016. № 14. С. 18 ↑

-

Кинебас А.К., Чемоданов Е.Н., Старченко С.В. Обеспечение защиты информации в ключевых системах информационной инфраструктуры предприятия // Защита информации. Инсайд. 2016. № 2 (68). С. 60 ↑

-

Демченко Н.В. Управление информацией в системе защиты экономической безопасности предприятия // Актуальные научные исследования в современном мире. 2016. № 11-2 (19). С. 7 ↑

-

Кузьмин Д.С. Комплексная система защиты информации на предприятии // Психолого-педагогический журнал Гаудеамус. 2011. Т. 2. № 18. С. 106 ↑

-

Дoмбрoвскaя Л.A., Вacютинa Т.Л. Организационные средства защиты информации как элемент общей системы защиты информации // European Science. 2016. № 11 (21). С. 21 ↑

-

Кинебас А.К., Чемоданов Е.Н., Старченко С.В. Обеспечение защиты информации в ключевых системах информационной инфраструктуры предприятия // Защита информации. Инсайд. 2016. № 2 (68). С. 60 ↑

-

Дoмбрoвскaя Л.A., Вacютинa Т.Л. Организационные средства защиты информации как элемент общей системы защиты информации // European Science. 2016. № 11 (21). С. 21 ↑

-

Петухов К.В., Стригунов Ю.В., Сырвачев П.Р. Организационные меры по защите информации при использовании средств криптографической защиты информации // Современные проблемы и пути их решения в науке, производстве и образовании. 2016. № 1 (1). С. 90 ↑

-

Там же. С. 93 ↑

-

Решетников В.Н., Шимохин В.Г., Дробот В.А., Асланян И.В. Комплексная система защиты информации на предприятии // Проблемы и перспективы современной науки. 2016. № 14. С. 19 ↑

-

Синани Н.М. Проектирование эффективных систем защиты информации на предприятии // Системы высокой доступности. 2014. Т. 10. № 1. С. 42 ↑

-

Черных А.Б. Общие подходы к построению систем защиты конфиденциальной информации на предприятиях // ГлаголЪ правосудия. 2015. № 1 (9). С. 45 ↑

-

Дoмбрoвскaя Л.A., Вacютинa Т.Л. Организационные средства защиты информации как элемент общей системы защиты информации // European Science. 2016. № 11 (21). С. 24 ↑

-

Львович Я.Е., Яковлев Д.С. Оптимизация проектирования систем защиты информации в автоматизированных информационных системах промышленных предприятий // Вестник Воронежского государственного университета инженерных технологий. 2014. № 2 (60). С. 92 ↑

-

Кухливская А.А., Богушевич Е.В. Защита от несанкционированного копирования конфиденциальной информации на флеш-накопителях в вычислительных системах современных предприятий // В сб.: Студенческая наука для развития информационного общества сборник материалов V Всероссийской научно-технической конференции: в 2 частях. 2016. С. 420 ↑

- Понятие и виды ценных бумаг (Понятие, правовой режим и виды ценных бумаг)

- ЦЕННЫЕ БУМАГИ: ПОНЯТИЕ, ВИДЫ, ОБЩИЕ ПОЛОЖЕНИЯ О ПРАВОВОМ РЕЖИМЕ

- Современные языки программирования

- Проектирование реализации операций бизнес-процесса «Реализация билетов через розничные кассы

- Цели, задачи и организация нотариата в Российской Федерации. Ответственность и обеспечение нотариуса

- Корпоративная культура в организации (Роль корпоративной культуры)

- «Стандарты управления проектами»

- Характеристики и типы мониторов для персональных компьютеров.

- Бухгалтерская отчетность и учетная политика организаций

- Анализ эффективности использования внеоборотных

- Современные языки программирования (Парадигмы программирования)

- Проектирование реализации операций бизнес-процесса «Реализация билетов через розничные кассы (Характеристика предприятия и его деятельности)