«Классификация и характеристика видов, методов и средств защиты информации и их соотношение с объектами защиты»

Содержание:

ВВЕДЕНИЕ

Деятельность многих учреждений, как коммерческих, так и государственных, неотъемлема от использования информации самого разного плана. Ведь на сегодняшний день информация представляет собой товар, обладающий ценностью, особенно на финансовых рынках. Наибольшей ценностью обладают данные, использующиеся для достижения поставленных задач и целей организаций, а также персональные данные лиц (физических и юридических). Эта категория информации называется конфиденциальной [1].

Современные организации и учреждения все чаще подвергаются шпионажам самого разного плана и краже персональных данных. Зачастую, в большинстве случаев учреждения (особенно муниципальные) до сих пор используют бумажные носители конфиденциальной информации из-за их более удобного обихода, практичного и долговечного хранения. Однако данные носители не имеют никаких особых степеней безопасности, как, впрочем, и электронные виды носителей, следовательно, вся ответственность за сохранность важных документов ложится на правильную организацию конфиденциального документооборота и создание грамотной системы защиты информации (СЗИ), включающую в себя как средства инженерно-технической защиты, так и мероприятия организационного плана.

Защита данных является важнейшей задачей на государственном уровне в любой стране. Необходимость такой защиты в России нашла выражение в создании Государственной системы защиты информации (ГСЗИ) и в развитии правовой базы информационной безопасности. Приняты и введены в действие законы «О государственной тайне», «Об информации, информатизации и защите информации», «Доктрина информационной безопасности Российской Федерации» и другие законы и правовые акты [2].

Интерес к вопросам информационной безопасности актуален и растет с каждым днем, что и определило выбор темы работы. Такой рост интереса связывают с возрастанием роли информационных ресурсов как таковых, а также расширением возможностей ИКТ и их повсеместного использования. Вместе с расширением этих возможностей, растут возможности и злоумышленников в части несанкционированного доступа (НСД) к хранимым данным и передаваемой информации. Информация становится гораздо более уязвимой благодаря развитию средств, методов и форм автоматизации процессов хранения и обработки информации, а также массовому применению персональных компьютеров (ПК). Такая информация, может быть незаконно изменена, похищена или уничтожена. Особенно это актуально в местах, где хранятся персональные данные физических и юридических лиц.

Цель нашей работы – анализ видов, методов и средств защиты информации и их соотношение с объектами защиты. В задачи, в соответствии с поставленной целью, входят:

- рассмотрение понятия конфиденциальности информации;

- анализ основных информационных угроз;

- рассмотрение средств инженерно-технической защиты информации;

- составление рекомендаций по защите информации.

Объектом исследования данной курсовой работы является СЗИ. Предметом исследования является организация безопасности информации.

1. Безопасность информации

Персональные данные и конфиденциальность

Персональные данные — любой вид информации, прямо или косвенно относящейся к определенному субъекту персональных данных. Понятие персональных данных неразрывно связано с конфиденциальностью, которая, как и защищенность информации, в наши дни играет огромную роль.

Конфиденциальность — основополагающий принцип аудита, смысл которого заключается в том, что аудиторы обязаны обеспечивать целостность и сохранность документов, получаемых или составляемых ими в ходе аудиторской деятельности [1]. Аудиторы не вправе передавать данные документы или их копии третьим лицам, либо разглашать сведения, содержащиеся в них, без согласия собственника, за исключением законодательно предусмотренных случаев. Отсюда конфиденциальность информации — обязательное требование для лица с доступом к подобным сведениям. Данное требование заключается в не передачи таких данных третьим лицам без получения согласия её законного владельца.

Конфиденциальная информация — это охраняемые владельцем сведения, доступ к которым регулируется законодательством страны. Данная информация (тайна) бывает профессиональной, коммерческой, государственной или личной. Конфиденциальная информация может стать доступной или раскрытой только для санкционированных лиц, объектов или процессов.

Утечка (утрата) конфиденциальной информации - это несанкционированный выход данной информации за пределы охраняемой зоны ее содержания [4]. Если данный выход привел к ознакомлению с ней третьими лицами, не обладающими санкционированным доступом для работы с ней, вне зависимости от того, работают ли данные лица в организации или нет.

Понятие уязвимости документированной информации – собирательное определение. Уязвимость проявляется в разных формах, она не существует сама по себе. К таким формам, относятся результаты, отражающие дестабилизирующее воздействие на данные. К ним относятся:

- кража носителя конфиденциальной информации или документов, содержащих такие сведения;

- потеря (утеря) носителя информации или документов;

- фактическое несанкционированное уничтожение (разрушение) носителя информации или документов с конфиденциальными сведениями;

- блокирование конфиденциальной информации (несанкционированное ограничение доступа);

- разглашение конфиденциальных данных;

- иное несанкционированное искажение информации (изменение, модификация, фальсификация, подделка и т.п.).

Также к утрате персональных сведений относятся кража и потеря носителей такой информации (магнитных носителей, документов), нерегламентированное уничтожение данных носителей, изменение и блокирование конфиденциальных сведений. Утрата может быть частичной и полной, безвозвратной или временной (например, при блокировке информации), но при любом раскладе она наносит ущерб собственнику данной информации, будь то организация или частное лицо.

Защита информации на любом объекте - это системный подход, в частности, комплекс организационных и технических мер, призванных исключить причинение ущерба.

Объекты хранения информации, будь то переговорная комната с бумажными носителями данных или крупная компания, одинаково подвержены различным утечкам, которые проявляются на самых разных уровнях.

Утечка персональных данных может происходить как через НСД к носителям информации и средствам вычислительной техники (СВТ), так и без непосредственного доступа к ним, путем снятия акустического и электромагнитного информативных сигналов.

Утечка информации способом перехвата акустического информативного сигнала возможна при работе телетайпов, матричных принтеров, пишущих машинок и т.п. Способом перехвата является установка подслушивающих устройств внутри здания, на внешних стенах, специальных устройств, расположенных на расстоянии в пределах прямой видимости отделов. Аналогично осуществляется перехват речевого сигнала.

Утечка информации способом перехвата электромагнитного излучения наблюдается при работе мониторов (информация на экране), лазерных принтеров и т.п

Утечка информации возможна при передаче данных по каналам связи (радиосвязь, телефонные сети, кабельные системы, локально-вычислительные сети (ЛВС) и т.п.).

Утечка информации может быть произведена через хищение компьютеров, хищение или подмену машинных носителей информации (МНИ), в том числе жестких дисков (под предлогом ремонта, осмотра СВТ и т.д.). Через указанные каналы утечки информации возможно воздействие на информацию с целью ее искажения или уничтожения. Поломки и сбои СВТ могут быть специально спровоцированы с целью уничтожения информации для ее последующего искажения или установки программных или аппаратных средств НСД.

Утечка информации может происходить при передаче по незащищенным каналам связи несекретной служебной информации, по совокупности которой можно получить персональные данные.

Исключить НСД к информации любого объекта также позволяет организация разграничения доступа, о которой мы поговорим немного позже. В общем случае при оценке угроз принято использовать модель нарушителя конфиденциальности информации [2].

Модель вероятного нарушителя безопасности информации главным образом необходима для упорядочивания информации о типах субъектов и их возможностях, о целях несанкционированных воздействий и выработки адекватных организационных и технических мер противодействия.

При создании модели нарушителя учитываются:

- сведения о категории потенциального нарушителя;

- данные о типе нарушителя, его мотивах;

- предположения о квалификации нарушителя и его технической оснащенности, о наличии специальной аппаратуры;

- предположения о характере и плане возможных действий нарушителя;

- общий характер информационных угроз.

По наличию права (постоянного или разового доступа) нарушители разделяются на два типа:

- нарушители, не имеющие доступа к информации, реализующие угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена;

- нарушители, имеющие доступ к информации, включая пользователей, реализующие угрозы непосредственно в системе, так называемые внутренние нарушители (например, сами сотрудники организации).

В таблице 1 представлены типы нарушителей и категории лиц, относящихся к ним.

Таблица 1

Типы нарушителей

|

Тип нарушителя |

Категории лиц |

|

Внешний |

Разведывательные службы государств; криминальные структуры; представители конкурирующих организаций или лица, действующие по их заданию; недобросовестные партнеры; клиенты (представители организаций, граждане); посетители (приглашенные по какому-либо поводу); представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности организации (энерго-,водо-,теплоснабжения и т.п.); лица, случайно или умышленно нарушившие пропускной режим; любые лица за пределами контролируемой территории. |

|

Внутренний |

Сотрудники организации; персонал, обслуживающий технические средства (инженеры, техники); технический персонал, обслуживающий здание предприятия. |

Все решения по защите персональных данных подразумевают под собой комплекс средств и методов, обеспечивающих конфиденциальность и сохранность важных сведений. Данный комплекс заключается в средствах инженерно-технической защиты (ИТЗ). ИТЗ – это система компонентов, включающая специальные органы и технические средства, а также мероприятия по их применению в рамках защиты персональных данных [14].

Ключевыми целями и задачами системного подхода при технической защиты организации являются:

- защита информации от физического уничтожения информации в результате различных природных и техногенных воздействий;

- предотвращение проникновения злоумышленника к источникам информации с целью уничтожения, хищения или изменения;

- предотвращение утечки информации по различным техническим каналам.

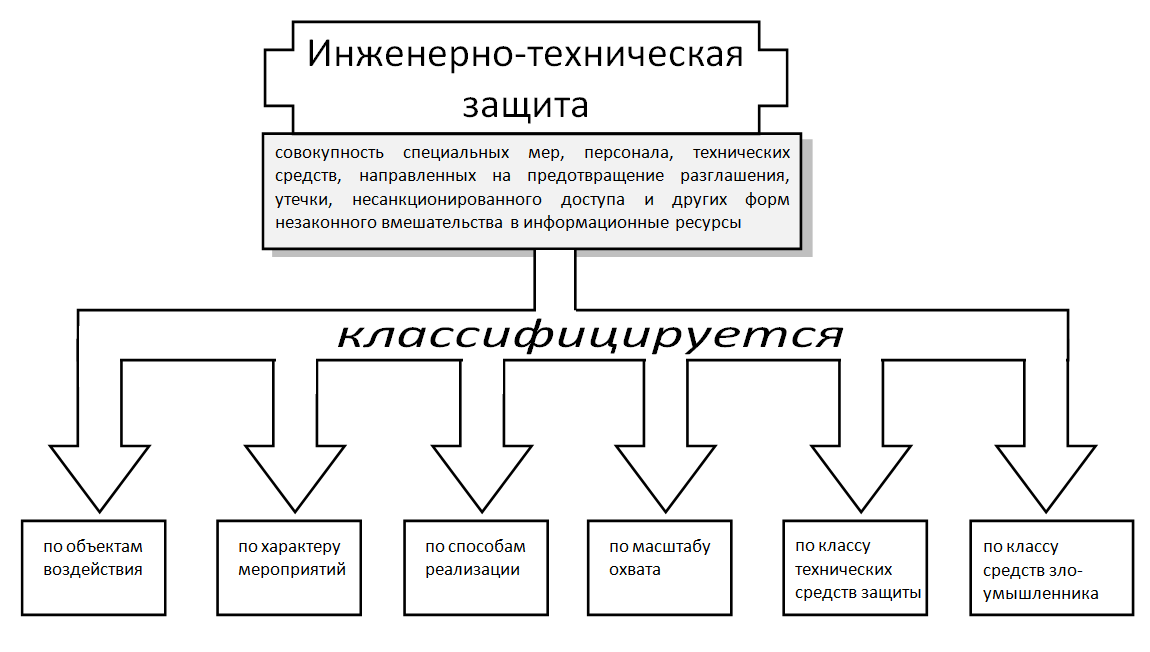

Разнообразие методологий защиты, целей и задач, подразумевают обзор специальной системы классификаций. Главная классификация ИТЗ – по функциональному назначению (рисунок 1).

Рисунок 1. Классификация по функциональному назначению

Данное разделение СЗИ носит условной характер, ведь они в большинстве случаев взаимодействуют и используются в виде комплекса аппаратно-программных модулей с широким набором алгоритмов закрытия информации.

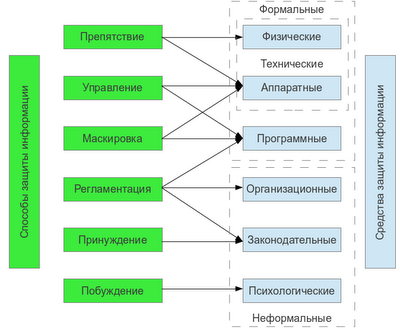

Рассмотрим классификацию ИТЗ с точки зрения направлений защиты информации (рисунок 2).

Рисунок 2. Классификация защиты информации по направлениям

Способы защиты информации:

- препятствие. Главный смысл данного способа заключается в создании на пути злоумышленника некой преграды, преодоление которой будет обязательно сопряжено с возникновением сложностей, дестабилизирующим фактором или замедлением НСД. Примером такой защиты может служить пост охраны.

- управление. Способ основан на оказании управляющих воздействий на компоненты защищаемой системы. Примером данного способа служит, например, идентификация пользователей и др.

- маскировка. Подразумевает ряд действий над охраняемой системой или данными, которые приводят к преобразованию информации, делая ее недоступной для злоумышленника. Маскировка включает и криптографические методы защиты. По сути метод заключается в шифровании конфиденциальной информации или ее сокрытии.

- регламентация. Создание и реализация некого комплекса мероприятий, образующего существенное затруднение обработки информации для злоумышленника. Метод носит замедляющий и дестабилизирующий фактор. Регламентацией может быть, например, использование паролей или ключей.

- принуждение. Данный метод заключается в разработке условий для персонала и сотрудников, при которых они вынуждены соблюдать конфиденциальной информации под угрозой ответственности, вплоть до уголовной. Законодательное воздействие.

- побуждение. Метод основан на создании условий, при которых сотрудники и персонал соблюдают условия конфиденциальности информации по морально-этическим соображениям [5].

Средства защиты информации:

- физические средства (механические, электрические, электронные и т.п. устройства и системы, работающие автономно, которые позволяют создавать различного рода препятствия и дестабилизирующие факторы).

- аппаратные средства (различные электронно-механические устройства, внедряемые встраиваемые в аппаратуру системы или сопрягаемые с ней для решения задач защиты данных) [3].

- программные средства (набор программ или пакетов программ, различное программное обеспечение (ПО), целью которых служит защита конфиденциальных сведений).

- организационные средства (комплекс различных мероприятий организационно-технического направления, предусматривающие решение задач защиты данных).

- законодательные средства (регламентация прав и обязанностей сотрудников, а также установление ответственности всех лиц и подразделений, имеющих непосредственное отношение к работе системы, за нарушение режима ее защищенности и безопасности).

- психологические (комплекс морально-этические норм, традиционно сложившихся в обществе или конкретном коллективе, способствующие защите информации, нарушение которых приравнивается к несоблюдению правил поведения в обществе или коллективе).

Рассмотрим данные средства подробнее.

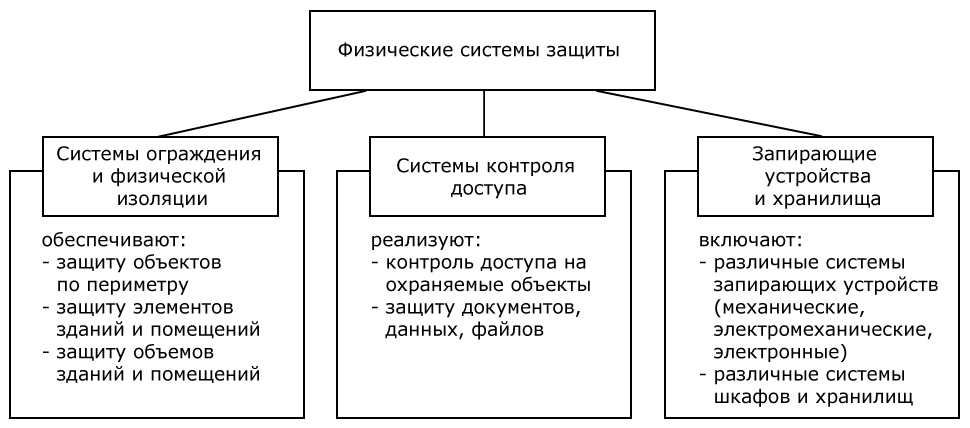

- Физические средства защиты.

Физические средства защиты - это самые разные устройства, конструкции, приспособления, аппараты и т.п., главное предназначение которых заключается в создании препятствий на пути движения злоумышленников.

Классификация данных средств показана на рисунке 3.

Рисунок 3. Физические средства защиты

К данным средствам защиты относят механические, электромеханические, электронные и другие средства, запрещающие НСД к информации [10].

Так, к механическим средствам защиты относятся, например, запирающие двери и решетки. К электромеханическим средствам относятся те же средства, но с возможностью управления, в частности, электромеханические замки, пример которого изображен на рисунке 4.

Рисунок 4. Электромеханический замок AT-EL101

Электронные решения защиты подразумевают под собой конструктивные особенности помещений, например, проложенная система пожаротушения, работающая автономно (рисунок 5).

Рисунок 5. Буран-2,5-2С модуль порошкового пожаротушения

Каким бы принципом работы не отличалось физическое средство, всех их объединяет решение следующих задач по охране:

- территории организации и наблюдение за ней;

- зданий, внутренних помещений и осуществление контроля над ними;

- оборудования, продукции, финансов и конфиденциальных сведений;

- осуществление контролируемого доступа в здания и служебные помещения.

Для предотвращения перехвата конфиденциальной информации по электромагнитным полям рекомендуется применять средства, сертифицированные Государственной технической комиссией РФ, строго выполняя предписания по ее размещению [11]. При использовании несертифицированной аппаратуры желательно провести ее инструментальную проверку на возможность приема сигналов защищаемой информации в непосредственной близости от самой аппаратуры.

Важно помнить, что при всей кажущейся примитивности и очевидности предлагаемых мер, их непосредственная реализация и, главное, оценка эффективности, требуют тщательного анализа конкретных средств, их размещения, а также регламент помещений, в которых установлен терминал. Ведь большинство утечек информации связаны с паразитным влиянием и не оказывают видимого воздействия на аппаратуру, рабочий процесс, никак не нормируются документацией средств. Многие параметры данных процессов существенно изменяются от устройства к устройству связи и сопряженных с ними изделий, существенно зависят от воздействий, не влияющих на главный рабочий процесс (например, изменение расположения кабелей питания).

Оценка значимости тех или иных паразитных процессов в каждой ситуации, выбор требуемых средств и формирование правил эксплуатации аппаратуры, обеспечение их информационной безопасности, требуют высокой квалификации персонала и качественно могут быть выполнены только специализированными организациями.

- Аппаратные средства защиты.

Аппаратные средства составляют такие механические, электромеханические и электронные устройства, которые аппаратными средствами решают вопросы режима защиты информации. Они препятствуют НСД к информации.

Аппаратные устройства встраиваются непосредственно в аппаратуру, или средства, стандартно сопрягаемые с элементами локально-вычислительных сетей (ЛВС) организации [7].

К средствам аппаратной защиты относят генераторы шума, различные сетевые фильтры, радиоприемники проводящие сканирование и множество других средств, обнаруживающие каналы утечки информации (КУИ). Ключевыми плюсами данных технических средств обусловлены их надежностью, независимостью от субъективных факторов, а также высокой устойчивостью к модификации и изменениям. К минусам применения аппаратных средств можно отнести их довольно высокую стоимость, крупные габариты (как устройств) и недостаточную «гибкость».

Аппаратные средства подразделяются на очень широкий спектр средств по возможностям и принципу действия. Например, одни служат для выявления утечки информации по акустическому каналу, другие – осуществляют противодействие доступа путем сканирования помещения.

Аппаратные средства защиты информации применяются для решения следующих задач:

- обнаружение и локализация каналов утечки информации в локальных сетях организаций;

- поиск различных средств промышленного шпионажа и их обнаружение;

- противодействие НСД к источникам конфиденциальных сведений и другим несанкционированным действиям.

Данные средства отлично подойдут для защиты сетей промышленных предприятий или иных крупных объектов [6].

- Программные средства защиты.

Средства программной защиты подразумевают под собой различные приложения и программы для осуществления идентификации пользователей, разграничения и управления контролем доступа, шифрования данных, циркулирующих в защищаемой системе, очистке остаточной информации (кеша) и многого другого. Плюсы применения данных средств заключаются в универсальности и гибкости программ, как средств защиты, их способность к модификациям и совершенствованию (рисунок 6).

Рисунок 6. Классификация средств программной защиты

Главные недостатки программных средств — использование ресурсов защищаемой системы (например, мощности серверов инфраструктуры), а также высокая восприимчивость к различным изменениям (ведь это ПО в первую очередь) и зависимость от архитектуры ПК (их аппаратного обеспечения) [4].

Программные средства защиты данных включают:

- встроенные средства защиты информации;

- антивирусные программы;

- специализированные средства защиты информации от НСД;

- VPN (виртуальная частная сеть) дает возможность осуществлять передачу конфиденциальной информации посредством сетей, в которых возможна утечка сведений или НСД.

Еще одна возможная утечка информации на программном уровне – копирование. Защита данных от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

- идентификация среды, из которой будет запускаться программа,

- аутентификация среды, из которой запущена программа,

- реакция на запуск из несанкционированной среды,

- регистрация санкционированного доступа,

- противодействие изучению алгоритмов работы системы.

Реакция на запуск из несанкционированной среды сводится к выдаче сообщений.

Одна из задач обеспечения безопасности информации для всех случаев пользования электронно-вычислительных машин (ЭВМ) является защита информации от разрушения, которое может произойти при подготовке и осуществлении каких-либо восстановительных мероприятий.

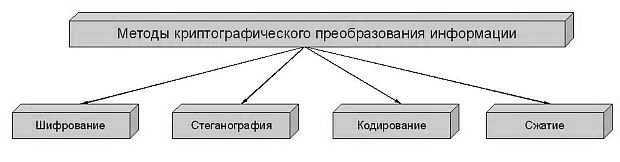

- Криптографические средства защиты.

Криптография – это наука о защите данных путем обеспечения секретности и подлинности передаваемых данных. Главный смысл данной защиты в шифровании, т.е. пересылаемые данные, подвергаются шифровке, преобразуется в криптограмму, а при принятии разрешенным субъектом дешифруется и превращается в исходную информацию.

Для описанной работы применяется специальный алгоритм, который запускается уникальной последовательностью битов (шифрующим ключом) т.е. кодом. Шифрование может быть как симметричным, где используется один и тот же ключ шифровки и дешифровки, так и ассиметричным, где шифрование использует единственный общедоступный ключ, а дешифрование – другой, секретный. Современные средства криптографической защиты решают такие вопросы информационной безопасности конфиденциальной информации, как сохранность, целостность данных, обязательность сторон по отношению к своим обязательствам. Решение проблем аутентификации принимаемых данных – главная заслуга криптографических систем. Истинный получатель, приняв информацию, защищен от потенциальной угрозы дезинформации – ведь такие данные сокрыты ключом, известным только получателю и отправителю [4]. Криптографическая защита подразумевает несколько способов защиты (рисунок 7).

Рисунок 7. Способы криптографической защиты

Шифрование подразумевает под собой обратимый процесс проведения различных математических, комбинаторных и иных преобразований данных, что позволяет представить эти данные в виде набора символов, цифр, букв и т.п. Для шифрования информации используются алгоритм преобразования и ключ.

Разумеется, при методологии защиты, основанной на шифровании информации, возникает разумный вопрос о ключах дешифрования. Хранение данных ключей на серверах инфраструктуры довольно нецелесообразно, ведь каждый, кто имеет доступ к сервисам и информации организации, теоретически может получить доступ и к ключам. Неплохой идеей, хоть и затрудненной из-за отсутствия консоли, является набор пароля при запуске системы (данный метод часто применяется в локальных инфраструктурах). При таком способе физический ввод ключа-дешифратора заменяется запросом облака, который оно отправляет внешнему серверу, например, серверу управления ключами (Key Management Server, KMS).

Стенография, помимо шифрования, включает в себя средства сокрытия самого факта хранения защищаемой информации, т.е. маскировка закрытых файлов среди открытых данных.

Средства кодирования данных занимаются заменой исходной информации на сочетания цифр, символов, букв. Главное отличие методов кодирования от методов шифрования заключается в том, что для дешифрования закодированных символов используются словари и таблицы, в то время как для средств шифрования – особый ключ.

Сжатие нельзя рассматривать как полноценный способ криптографической защиты, однако оно тоже часто применяется благодаря доступности и сопутствующей особенностью – файлы, подвергнутые сжатию (помимо того, что их нельзя прочесть) занимают меньший объем, чем стандартный размер файлов. К сожалению, из-за высокой распространенности данных средств (например, всем известные архивы RAR) данные средства являются ненадежными, их алгоритмы хорошо известны (как и способы взлома, разумеется).

В настоящее время в РФ действуют три государственных стандарта в области криптографической защиты информации, определяющие базовые криптографические алгоритмы, а также ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования» регулирующий деятельность данного метода. Криптографические средства – мощный инструмент защиты, который подходит для защиты сетей крупных коммерческих организаций, сведения которых представляют особую ценность [10].

- Организационная защита.

Методы организации не подразумевают применения каких-либо средств и предполагают следующие моменты:

- установление зоны контроля вокруг объекта;

- установление различных (частотных, временных и т.п.) ограничений в режим функционирования технических средств защиты важной информации;

- отключение на время проведения важных переговоров или совещаний вспомогательных технических средств и систем (ВТСС) от соединительных линий;

- обязательная сертификация средств ТСПИ и ВТСС;

- сотрудничество только с лицензированными службами по реконструкции и строительству важных объектов защиты информации, монтажу охранных средств и т.п.;

- обязательная проверка и аттестация всех объектов хранения конфиденциальных сведений и ее обработки;

- строгий режим доступа на выделенные помещения и объекты размещения ТСПИ.

Поисковые мероприятия включают в себя выявление портативных подслушивающих устройств в ходе специальных обследований и проверок. Мероприятия технической защиты проводятся с применением пассивных и активных охранных средств. Пассивные способы защиты подразумевают:

- разграничение доступа и монтаж систем контроля доступа на ключевых объектах безопасности;

- экранирование и заземление ТСПИ;

- Проведение мероприятий по звукоизоляции объектов;

- Использование средств бесперебойного питания и генераторов на случай отключения электроснабжения средств защиты;

- Использование средств помехоподавления.

Активное воздействие подразумевает:

- зашумление от электромагнитного «шума», а также всех электросетей;

- акустические и вибрационные помехи;

- использование высокочастотного радиоизлучения для подавления диктофонов;

- режимы теплового воздействия на средства электронной защиты.

В результате использования средств для проведения мероприятий по обеспечению инженерно-технической защиты данных организации существенно уменьшают вероятность реализации угроз, что, несомненно, способствует сохранению материального и интеллектуального капитала.

Какой бы способ и метод защиты не был выбран, важно понимать, что обеспечение режима конфиденциальности персональных данных, особенно в организациях, по своей деятельности работающих с персональными данными, это исключительно комплексная задача, требующая системного подхода. Данная задача включает в себя многие аспекты, в частности, анализ возможных утечек информации, моделирование нарушений, разработка рекомендаций по защите, а также тщательный выбор инженерно-технических средств защиты.

Также важно помнить, что полноценная надежная система защиты и подтверждение защищенности - это аттестация объекта. Данную аттестацию осуществляют лицензиаты ФСТЭК и ФСБ на основе распорядительных документов, правовых норм и прочих регламентов [17]. Необходимо руководствоваться Приказом ФСТЭК России от 18.02.2013 N 21 при выборе оптимальных средств инженерно-технической защиты и разработке комплекса организационных мероприятий.

2. Комплексная безопасность объекта

Системный подход при защите информации на любом объекте - это комплекс организационных и технических мер, призванных исключить причинение ущерба. Главная задача любой системы защиты – предотвращение несанкционированного доступа [7], о котором мы упоминали ранее.

Термин «Несанкционированный доступ к информации» в общем смысле означает доступ, к защищаемым данным, нарушающий правила разграничения доступа к ней с целью ознакомления с информацией, её похищения, копирования, модификации или уничтожения. НСД – пожалуй, самый распространенный подвид компьютерных нарушений и заключается в несанкционированном получении пользователем доступа к объекту (субъекту), на который у него нет соответствующих прав. Чаще всего целью потенциального злоумышленника является нарушение конфиденциальности данных. Наиболее сложным фактором здесь является определение того, кто и какой доступ может иметь и к каким данным. Наиболее распространенными путями НСД к информации являются:

- применения подслушивающих устройств (закладок);

- дистанционная фотосъемка;

- перехват электронных излучений;

- перехват акустических излучений;

- копирование носителей данных с преодолением мер защиты;

- восстановление текста принтера;

- чтение остаточной информации в памяти ИС после выполнения разрешенных запросов;

- маскировка под запросы системы или зарегистрированного пользователя;

- использование программных ловушек;

- использование недостатков самих языков программирования (уязвимостей);

- несанкционированное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к данным;

- умышленный вывод из строя механизмов защиты;

- различные информационные «инфекции».

Представленные выше пути НСД требуют особых технических знаний и наличия соответствующего аппаратного и программного обеспечения. Однако есть и достаточно простые пути НСД:

- хищение носителей данных и «документальных отходов»;

- склонение к сотрудничеству со стороны взломщиков, угрозы;

- подслушивание и наблюдение.

Защита системы от нерегламентированного вторжения может классифицироваться по следующим группам. Средства:

- собственной защиты, предусмотренные общим ПО;

- защиты в составе вычислительной системы;

- защиты с запросом данных;

- пассивной защиты и т.д.

Основные направления использования программной защиты информации заключаются в защите:

- информации от НСД,

- программ от копирования,

- информации от разрушения,

- информации от вирусов,

- программ от вирусов.

По каждому из данных направлений существует большое количество качественных программных продуктов, распространяемых на рынке.

Для защиты от несанкционированного вторжения предпринимаются определенные меры безопасности. Особые функции, которые должны осуществляться программными средствами, это:

- идентификация объектов и субъектов,

- разграничение доступа к вычислительной технике,

- контроль и регистрация действий с информацией и программами.

В процедурах идентификации используются различные методы:

- простые, сложные и одноразовые пароли,

- обмен вопросами и ответами с администратором,

- средства анализа индивидуальных характеристик,

- ключи, магнитные карты, значки и т.д.,

- специальные идентификаторы или контрольные суммы для аппаратуры.

После идентификации защита осуществляется на 3 уровнях:

Исключить НСД к информации защищаемой организации позволяет регламент разграничения доступа через настройку файловой системы, ведение системы логических имен и личных кодов пользователей ИС, используемой в системе компании.

Защита данных от случайной порчи или потери - важная задача в каждом учреждении, ведь возможных вариантов утраты важных сведений огромное количество. Используется перехват излучений, в том числе акустики (или наоборот – принудительное облучение линий связи), внедрение вредоносных программ в ИС, несанкционированное подключение. Также популярны такие методы, как маскировка (например, под авторизованного разрешенного пользователя) и мистификация под системные команды. Посему при системном подходе основными методами защиты персональных данных являются:

- четкая регистрация субъектов (вход/выход) с доступом в ИС организации, а также регистрация и учет выдачи документов на носителях;

- использование криптографии;

- применение цифровых подписей (особенно значимо для юридически важных сведений);

- экранирование помещений;

- применение программ разграничения доступа (например, шифровальные программы CyberSafe);

- применение паролей, ключей и других уникальных идентификаторов;

- средства разграничения доступа.

Еще одно эффективное средство защиты информации, основанное на разграничении доступа – экран. Экран контролирует всю сеть информации, циркулирующей в системе или ЛВС, фильтруя доступ пользователей.

В общем случае экран основан на работе двух базовых механизмов – одно средство ограничивает перемещение информации, а второе – способствует. Также экран можно рассматривать как определенную последовательность фильтров, каждый из которых способен задержать информацию или наоборот отправить адресату. Допускаются и передача части информации с фильтра на фильтр для продолжения анализа или обработка сведений от имени адресата и возврат отчета отправителю [10].

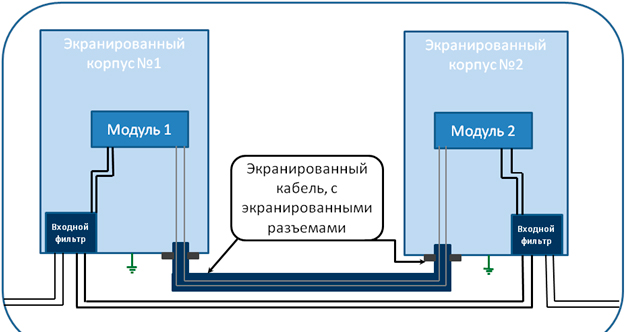

Также экраны, помимо функций контроля доступа, осуществляют протоколирование информационных обменов. Пример экранирования кабеля между двумя объектами обработки информации показан на рисунке 8.

Рисунок 8. Экранирование ЛВС в организации

Чаще всего экран не симметричен, у него присутствуют понятия «внутри» и «снаружи». Основная же задача формируется, как защита внутренней среды от внешней (условно враждебной и небезопасной). Межсетевые экраны используют и для защиты ЛВС от угроз глобальных сетей, если порты организации имеют выход в Интернет. Еще один пример экрана - средство защиты порта, контролирующее доступ к порту коммуникаций ПК до и после независимо от всех прочих системных защитных устройств. Метод экранирования позволяет контролировать также информационные потоки, направленные во внешнюю среду, что способствует поддержанию режима конфиденциальности информации.

На любом предприятии, особенно коммерческом, найдутся сведения, нежелательные для ознакомления всеми пользователями ЛВС. Подобные сведения должны храниться в специальном каталоге, доступ к которому имеют только санкционированные лица. Зачастую любопытство, нежели злой умысел, заставляют пользователей прочитывать чужие файлы. Это еще одна из причин, почему в ЛВС устанавливают систему информационной защиты. Цель данной системы состоит в том, чтобы уберечь сетевую информацию от необдуманных действий пользователей.

Средства разграничения доступа — еще один механизм защиты информации от НСД, позволяющий ограничить взаимодействие с ресурсами организации с локального рабочего места [4].

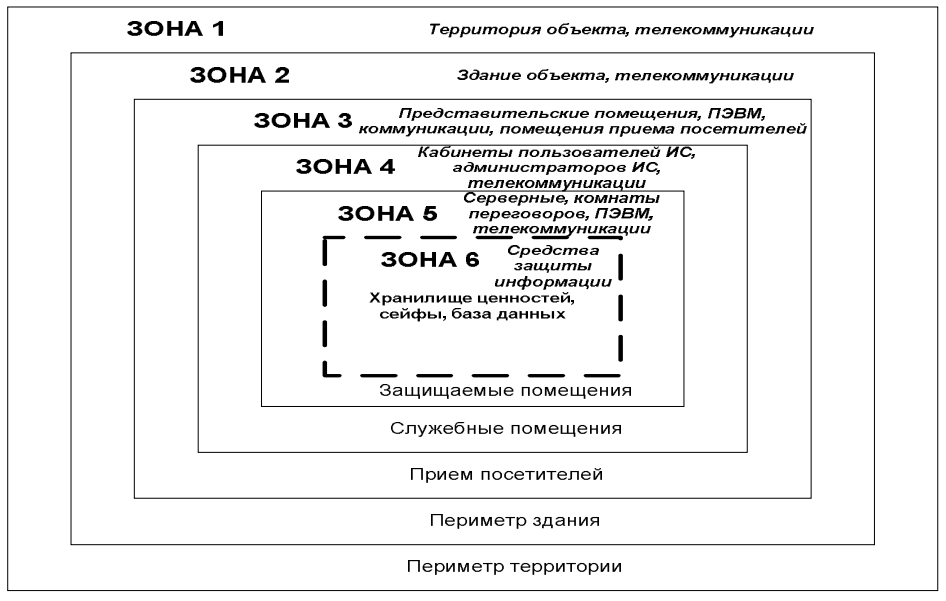

Ниже представлена схема организации зон защиты (рисунок 9).

Рисунок 9. Зонирование защищаемой территории

Модели безопасности компьютерных систем рассматривают несколько вариантов разграничения, в частности:

- Модель систем дискреционного разграничения доступа

Данная модель характеризуется разграничением доступа между поименованными объектами и субъектами. Субъект с определенным уровнем доступа может передать это право другому субъекту. Для каждой пары (субъект - объект) должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, редактировать и т.д.), которые являются санкционированными для данного субъекта (или группы субъектов) к данному ресурсу (объекту).

- Мандатное управление доступом

Сопоставление меток классификации, отражающих место субъекта в правовой иерархии – главный принцип реализации в данном методе. Посредством меток объектам и субъектам назначаются категории секретности, иерархия уязвимостей и другие классификации. По сути, данные метки служат основой мандатного принципа предоставления доступа. При вводе новой информации в ИС, комплексом средств защиты (КСЗ) должно запрашиваться и осуществляться получение от санкционированного субъекта классификации меток данных. При плановом занесении в список пользователей нового санкционированного субъекта должно происходить сопоставление ему классификационных меток. Внешние метки субъектов и объектов должны строго соответствовать внутренним меткам (внутри самого КСЗ).

- Ролевое разграничение

Основной смысл управления и разграничения доступа посредством ролей, является идея о связывании разрешений доступа с ролями, назначаемыми каждому субъекту (пользователю). Эта идея возникла приблизительно одновременно с появлением многопользовательских систем и лишь совсем недавно исследователи обратили внимание на данный принцип.

Ролевое разграничение доступа является, по сути, продолжением и развитием политики дискреционного разграничения доступа. Но при этом права доступа субъектов системы на объекты группируются с учетом их специфики и области применения, образуя роли. Сегодня данное разграничение доступа является компонентом многих современных компьютерных систем. В большинстве случаев, показанный подход применяется в СУБД, а отдельные элементы реализуются в сетевых ОС.

У каждой из перечисленных систем присутствуют свои преимущества, однако ключевой момент заключается в том, что ни одна из описанных моделей не стоит на месте, а постоянно развивается. Сторонники есть у каждой из них, и если смотреть объективно, то сложно отдать предпочтение какой-то одной системе. Они просто разные и служат для разных целей и задач.

Как видно, системный подход при обеспечении информационной безопасности достигается комплексом технологических и административных мер, применяемых в отношении аппаратных средств, программ, данных и служб с целью обеспечения доступности, целостности и конфиденциальности, связанных с компьютерами ресурсов [10].

Также стоит отметить, все действия, направленные на обеспечение безопасности персональных данных, должны строго соответствовать Федеральному закону от 27.07.2006 N 152-ФЗ и другим нормативно-правовым актам и законам Российской Федерации [16].

При обеспечении безопасности важно учитывать возможные риски, например:

Риски, основанные на проблемах пользователей инфраструктуры с привилегированным набором прав (например, администраторы сервисов или приложений). Данная группа пользователей представляет существенную угрозу информационной безопасности сетевой структуре, поэтому необходимо вводить независимый надзор и контроль над их действиями (как потенциально опасных и деструктивных). Ведь как показывает международная статистика правонарушений в сфере ИБ организаций, именно на внутренних пользователей (например, самих сотрудников) приходится наиболее крупное количество нарушений политики информационной безопасности;

Риски, появляющиеся в результате несоответствия законов и регламентов в сфере обработки, передачи, хранении и защите данных разных государств. Данная проблема является ключевым фактором, тормозящим развитие и распространение сетевых взаимосвязей между странами. Потенциальное разрешение правовых коллизий в области ИБ ИКТ позволит расширить возможности физического размещения серверов различных услуг (например, облачных) в разных странах и регионах, что, несомненно, скажется на совершенствовании ИТ, сетей и их общем развитии. Данная проблема наиболее остро касается транснациональных организаций;

Риски, основанные на вопросах доверия пользователей организации к поставщику услуг. Вопрос может решиться путем регулярного проведения аудита безопасности поставщика услуг и проверки соответствия его СЗИ государственным стандартам к защите данных, сформулированным в различных требованиях и ГОСТ;

Риски, основанные на проблемах доступа к сервисам и информации пользователей системы, восстановление работоспособности после аварийных ситуаций и сбоях. Данные риски должны решаться на организационном уровне со стороны администрации ИТ-инфраструктуры и поставщика сетевых услуг. При составлении договоров между организацией и поставщиком услуг должны быть четко регламентированы обязанности сторон и мера их ответственности в зависимости от обстоятельств событий, которые привели к описанным последствиям, а расследование, в случае его необходимости, должна проводить третья независимая сторона.

Риски, вызванные процессом предоставления доступа (частного и общественного), а также его блокирование в сетях для пользователей;

Риски, вызванные проблемами обеспечения авторства (защита интеллектуальной собственности) в программах и циркулирующей информации в организации.

Осуществление защиты должно происходить посредством полного выполнения всех нормативных требований и норм в области информационной защиты, внутренних регламентов и должностных инструкций. Должен осуществляться полноценный контроль над выполнением данных норм со стороны сотрудников и клиентов организации, так и со стороны руководства.

Также при осуществлении защиты важно понимать, что потенциальные злоумышленники могут обладать высокой квалификацией и знаниями в области защиты информации, плюс ко всему, деструктивные действия могут носить групповой характер. Важно помнить, что обеспечение процесса безопасности информации является обязанностью каждого сотрудника, вне зависимости от занимаемой должности. Только ответственный подход может помочь решить эту весьма серьезную проблему любой современной организации.

В случае умышленного нарушения режима ИБ организации или учреждения, в результате которых наносится коммерческий ущерб и, виновные лица привлекаются к ответственности. Степень ответственности зависит от нанесенного ущерба и может варьироваться от административной ответственности до уголовной, согласно законодательству РФ [8].

ЗАКЛЮЧЕНИЕ

Информационная безопасность данных, вне зависимости от того, какой характер они носят и каким образом циркулируют – ключевая задача в любой современной организации, тем более, связанной по деятельности с персональными данными.

Данная задача носит комплексный характер и требует всестороннего системного подхода. Руководителю необходимо организовать конфиденциальное делопроизводство, которое будет защищено от постороннего вмешательства. В решении этого ключевого вопроса могут помочь различные средства инженерно-технической защиты, а также мероприятия организационного плана.

При организации защиты важно разграничить территорию организации и объекты на зоны, с разным уровнем доступа. При обеспечении безопасности рекомендуется использовать различные сертифицированные средства инженерно-технической защиты информации. Все служебные помещения или помещения хранения конфиденциальной информации должны быть строго регламентированы в плане посещения, должна быть слаженная работа сейфово-ключного хозяйства.

Защита информации от НСД, в частности выбор средств и методов – комплексная задача по оптимизации, учитывающая стоимость разработки этих средств защиты, вероятность различных угроз безопасности информации, наличие заинтересованных сторон. Чаще всего, для нахождения наилучшего варианта решения такой задачи, необходимо применение особых теорий, например теории игр с ненулевой суммой, которые дают нам возможность выбрать комплекс средств защиты, обеспечивающую максимально возможную степень безопасности данных при указанных затратах или минимизацию этих затрат при текущем уровне безопасности информации.

Задачи, поставленные в ходе работы, выполнены.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Алексенцев А.И. Конфиденциальное делопроизводство. Изд.3 М.: Топ-персонал, 2013. 263 с.;

- Титов В.А., Замараева О.А., Кузин Д.О. Мероприятия по организации инженерно-технической защиты информации // Фундаментальные исследования. – 2014. – № 5-3. – С. 573-576;

- Блинов А.М. Информационная безопасность – СПб.: СПбГУЭФ, 2010 г;

- Борисов М. А., Романов О. А. Основы организационно-правовой защиты информации. (Гриф УМО по дополнительному профессиональному образованию). № 2. Изд.3, перераб. и доп. М.: Книжный дом «ЛЕНАНД», 2014. — 248 с.;

- Лапина М. А., Ревин А. Г., Лапин В. И. Информационное право. М.: ЮНИТИ-ДАНА. Закон и право 2013. 335 с;

- Герасименко В.А., Малюк В.В. Основы защиты информации. Изд.4 М.: МИФИ, 2015;

- Мельников В. П., Клейменов С. А., Петраков А. М. Информационная безопасность и защита информации 3-е изд. Учеб. Пособие для студ. высш. учеб. заведений/В. П. Мельников, С. А. Клейменов, А. М. Петраков.- М.:2014. — 336 с.;

- Галатенко В.А. Стандарты информационной безопасности: курс лекций. – М.: Интернет-Университет Информационных Технологий, 2004. – 326 с;

- Борисов М. А., Заводцев И. В., Чижов И. В. Основы программно-аппаратной защиты информации. (Гриф УМО по классическому университетскому образованию). Изд.2 М.: Книжный дом «ЛИБРОКОМ», 2013. — 376 с.;

- Малюк А. А. Теория защиты информации. — М.: Горячая линия — Телеком, 2012. — 184 с.;

- Гроувер Д. Защита программного обеспечения.- М.:Мир, 2002;

- Применко Э. А. Алгебраические основы криптографии. № 9. Изд.стереотип. М.: Книжный дом «ЛИБРОКОМ», 2014. — 294 с.;

- Данилов А.Д. Ценность информации // Технологии информационного общества. 2013. № 10. С. 137-140;

- Степанов Е.А. Информационная безопасность и защита информации: учебное пособие // Е.А. Степанов, И.К. Корнеев. М.: Инфра-М. 2014. С. 336;

- Шелупанов А.А., Мещеряков Р.В. Специальные вопросы информационной безопасности: Монография. – Томск: Изд-во Ин-та оптики и атмосферы СОРАН, 2013.

- Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 29.07.2017) "О персональных данных"

- Приказ ФСТЭК России от 18.02.2013 N 21 (ред. от 23.03.2017) "Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных" (Зарегистрировано в Минюсте России 14.05.2013 N 28375).

- Этапы развития бюджетной системы Российской Федерации

- Эффективный лидер и его команда

- Банки развития в национальной банковской системе

- Процессы принятия решений в организации.

- Анализ стратегии ценовой дискриминации в нефтегазовой отрасли

- Особенности формирования налоговой базы по налогу на имущество для банков

- Технологии программирования

- Разработка регламента выполнения процесса «Управление портфелем продукции

- Анализ денежных средств предприятия. Теория и анализ

- Влияние процесса коммуникаций на эффективность управления организацией.

- «Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей»

- «Проектирование реализации операций бизнес-процесса «Управление денежными потоками».