Информатика и программирование.Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей

Содержание:

ВВЕДЕНИЕ

В связи с массовой информатизацией современного общества все большую актуальность приобретает знание нравственно-этических норм и правовых основ использования средств новых информационных технологий в повседневной практической деятельности. Наглядными примерами, иллюстрирующими необходимость защиты информации и обеспечения информационной безопасности, являются участившиеся сообщения о компьютерных «взломах» банков, росте компьютерного пиратства, распространении компьютерных вирусов.

Основной причиной потерь, связанных с компьютерами, является недостаточная образованность в области безопасности.

Как известно, под информационной безопасностью понимается защищенность информации от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации [2 с. 67].

Цель информационной безопасности - обезопасить ценности системы, защитить и гарантировать точность и целостность информации и минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена.

На практике важнейшими являются три аспекта информационной безопасности:

• Доступность (возможность за разумное время получить требуемую информационную услугу);

• целостность (ее защищенность от разрушения и несанкционированного изменения);

• конфиденциальность (защита от несанкционированного прочтения).

Цель данной работы – изучить. программные и аппаратные средства защиты информации от несанкционированного доступа

Объектом исследования СЗИ.

Предмет исследования – Защита информации от НСД [7 с. 256].

Задачи работы:

• Охарактеризовать и проанализировать проблему ограничения доступа;

• определить и проанализировать виды средств ограничения доступа;

• рассмотреть комплекс программно-аппаратных средств обеспечения информационной безопасности;

Глава 1. Определение средств ограничения доступа

1.1 Проблема ограничения доступа информации

Проблема ограничения доступа информации от несанкционированного доступа особо обострилась с широким распространением локальных и, особенно, глобальных компьютерных сетей.

Существуют следующие службы безопасности:

аутентификация;

обеспечение целостности;

засекречивание данных;

контроль доступа;

защита от отказов.

Сервисные службы безопасности являются ответственными за обеспечение основных требований пользователей, предъявляемых к телекоммуникационным системам (с точки зрения ее надежности). Причем данные службы должны функционировать во всех трех плоскостях: менеджмента, управления и пользовательской. [5 с. 19].

Количество соединений ограничения доступа должно быть равно количеству установленных служб ограничения доступа. То есть, если для данного виртуального соединения одновременно требуется аутентификация, конфиденциальность и достоверность данных, то устанавливается три самостоятельных соединения ограничения доступа.

Совокупность сервисных служб ограничения доступа информации, обеспечивающих требования пользователей, образуют профиль ограничения доступа.

За установку и прекращение действия той или иной службы отвечают агенты ограничения доступа. Согласование служб ограничения доступа между агентами происходит через соединения ограничения доступа. По этим соединениям производится обмен информацией ограничения доступа.

Агенты ограничения доступа для виртуального соединения (канала либо тракта), который установлен между конечными системами пользователей, последовательно выполняют следующие действия:

определяют вид сервисных служб ограничения доступа, которые должны быть применены к данному виртуальному соединению;

согласовывают службы ограничения доступа между собой;

применяют требуемые службы ограничения доступа к данному виртуальному соединению.

1.2 Виды средств ограничения доступа

1. Физические средства ограничения доступа используются в качестве внешней охраны для наблюдения за территорией объекта и ограничения доступа автоматизированной информационной системы в виде специальных устройств [7 с. 54].

Вместе с обычными механическими системами, для работы которого необходимо участие человека, параллельно внедряются и электронные полностью автоматизированные системы физической защиты. С помощью электронной системы проводится территориальная защита объекта, организовывается пропускной режим, охрана помещений, наблюдение, пожарная безопасность и сигнализационные устройства

2. Аппаратные средства ограничения доступа – это все виды электронных и электромеханических устройств, встроенных в блоки информационной автоматизированной системы, которые представлены как самостоятельные устройства, соединенные с этими блоками.

Основная их функция - это обеспечение внутренней защиты соединительных элементов и систем в вычислительной технике – периферийного оборудования, терминалов, линий связи, процессоров и других устройств.

Обеспечение безопасности информации с помощью аппаратных средств включает:

Обеспечение запрета неавторизированного доступа удаленных пользователей и АИС (автоматизированная информационная система);

Обеспечение надежной защиты файловых систем архивов и баз данных при отключениях или некорректной работе АИС;

Обеспечение защиты программ и приложений.

3. Программные средства ограничения доступа входят в состав ПО (программного обеспечения), АИС или являются элементами аппаратных систем ограничения доступа. Такие средства осуществляют обеспечение безопасности информации путем реализации логических и интеллектуальных защитных функций и относятся к наиболее популярным инструментам ограничения доступа. Это объясняется их доступной ценой, универсальностью, простотой внедрения и возможностью доработки под конкретную организацию или отдельного пользователя. В то же время, обеспечение безопасности информации с помощью ПО является наиболее уязвимым местом АИС организаций [3 с. 78].

1.3 Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей.

Средств для обеспечения безопасности компьютерной сети существует множество, они могут быть выполнены как в виде устройств (аппаратные средства), так и в форме программных продуктов.

Компьютер, не включенный в локальную сеть и имеющий конфиденциальную информацию, подвержен достаточно большому количеству различных угроз, величину которых можно уменьшить применением программно-аппаратных средств ограничения доступа:

* несанкционированный доступ к компьютеру со стороны сотрудников и других лиц;

* потеря информации в результате заражения вредоносными программами, некомпетентности сотрудников или стихийных бедствий;

* несанкционированный доступ к информации через электромагнитные излучения средств вычислительной техники;

* несанкционированный доступ к информации на съемных носителях;

* несанкционированный доступ к информации, размещенной на отказавших узлах персонального компьютера, отправляемых в ремонт;

* кража или выемка компьютера или его составных частей, носителей информации.

Программно-аппаратные средства решения проблем:

* Использование систем управления доступом (защита от несанкционированной загрузки персонального компьютера, ограничение доступа к внутренним ресурсам), использование средств автоматического поиска уязвимости автоматизированных систем ограничит круг лиц, имеющих доступ к информации;

* Регистрация, хранение и обработка сведений о событиях, имеющих отношение к безопасности системы, позволит частично выявить и заняться мониторингом источников угрозы;

* Использование антивирусных средств и резервирования данных может уменьшить потери информации в результате заражения вредоносными программами, некомпетентности сотрудников организации и стихийных бедствий [6 с. 301].

* Использование средств электромагнитного зашумления и экранирования позволит снизить потери информации через электромагнитные излучения средств вычислительной техники;

* Использование средств Wipe и криптографического сокрытия информации, установка блокирующих устройств (электронные ключи) позволяют снизить уровень потерь в результате несанкционированного доступа к информации на съемных носителях, доступа к информации, размещенной на отказавших узлах персонального компьютера, отправляемых в ремонт, кражи или выемки компьютера или его составных частей, носителей информации.

Из всего вышеперечисленного следует, что если ваш компьютер или корпоративная сеть является носителем ценной информации необходимо серьезно подумать перед подключением ее в Internet. И перед выполнением следующих рекомендаций выполнить по возможности все рекомендации по средствам ограничения доступа перечисленные выше. Провести тщательный анализ и изъятие конфиденциальной информации из подключаемой сети или персонального компьютера[12 с.98 ]. Проконсультироваться со специалистами, занимающимися информационной безопасностью, и выполнить нижеизложенные рекомендации до подключения к Internet.

Глава 2 Обзор средств ограничения доступа

2.1 Аппаратные средства

Для ограничения доступа межсетевого взаимодействия часто используется межсетевой экран.

Межсетевой экран (МСЭ) — это устройство обеспечения безопасности сети, которое осуществляет мониторинг входящего и исходящего сетевого трафика и на основании установленного набора правил безопасности принимает решения, пропустить или блокировать конкретный трафик. [16 с. 109].

Межсетевые экраны используются в качестве первой линии защиты сетей уже более 25 лет. Они ставят барьер между защищенными, контролируемыми внутренними сетями, которым можно доверять, и ненадежными внешними сетями, такими как Интернет.

Межсетевой экран может быть аппаратным, программным или смешанного типа.

Типы межсетевых экранов

Прокси-сервер

Это один из первых типов МСЭ. Прокси-сервер служит шлюзом между сетями для конкретного приложения. Прокси-серверы могут выполнять дополнительные функции, например кэширование и защиту контента, препятствуя прямым подключениям из-за пределов сети. Однако это может отрицательно сказаться на пропускной способности и производительности поддерживаемых приложений.

Межсетевой экран с контролем состояния сеансов

Сегодня МСЭ с контролем состояния сеансов считается «традиционным». Он пропускает или блокирует трафик с учетом состояния, порта и протокола. Он осуществляет мониторинг всей активности с момента открытия соединения и до его закрытия. Решения о фильтрации принимаются на основании как правил, определяемых администратором, так и контекста. Под контекстом понимается информация, полученная из предыдущих соединений и пакетов, принадлежащих данному соединению.

Межсетевой экран UTM

Типичное устройство UTM, как правило, сочетает такие функции, как контроль состояния сеансов, предотвращение вторжений и антивирусное сканирование. Также оно может включать в себя дополнительные службы, а зачастую — и управление облаком. Основные достоинства UTM — простота и удобство. [18 с. 72].

Межсетевой экран нового поколения (NGFW)

Современные межсетевые экраны не ограничиваются фильтрацией пакетов и контролем состояния сеансов. Большинство компаний внедряет межсетевые экраны нового поколения, чтобы противостоять современным угрозам, таким как сложное вредоносное ПО и атаки на уровне приложений.

Согласно определению компании Gartner, Inc., межсетевой экран нового поколения должен иметь:

стандартные функции МСЭ, такие как контроль состояния сеансов;

встроенную систему предотвращения вторжений;

функции учета и контроля особенностей приложений, позволяющие распознавать и блокировать приложения, представляющие опасность;

схему обновления, позволяющую учитывать будущие каналы информации;

технологии защиты от постоянно меняющихся и усложняющихся угроз безопасности.

И хотя эти возможности постепенно становятся стандартными для большинства компаний, межсетевые экраны нового поколения способны на большее.

NGFW с активной защитой от угроз

Эти межсетевые экраны сочетают в себе функции традиционного NGFW с возможностями обнаружения и нейтрализации сложных угроз. Межсетевые экраны нового поколения с активной защитой от угроз позволяют:

определять благодаря полному учету контекста, какие ресурсы наиболее подвержены риску;

быстро реагировать на атаки благодаря интеллектуальной автоматизации безопасности, которая устанавливает политики и регулирует защиту в динамическом режиме;

с большей надежностью выявлять отвлекающую или подозрительную деятельность, применяя корреляцию событий в сети и на оконечных устройствах;

значительно сократить время с момента распознавания до восстановления благодаря использованию ретроспективных средств обеспечения безопасности, которые осуществляют непрерывный мониторинг на предмет подозрительной деятельности и поведения даже после первоначальной проверки;

упростить администрирование и снизить уровень сложности с помощью унифицированных политик, обеспечивающих защиту на протяжении всего жизненного цикла атаки [17 с. 29].

Межсетевые экраны (firewall, брандмауэр) делают возможной фильтрацию входящего и исходящего трафика, идущего через систему. Межсетевой экран использует один или более наборов "правил" для проверки сетевых пакетов при их входе или выходе через сетевое соединение, он или позволяет прохождение трафика или блокирует его. Правила межсетевого экрана могут проверять одну или более характеристик пакетов, включая но, не ограничиваясь типом протокола, адресом хоста источника или назначения и портом источника или назначения.

Межсетевые экраны могут серьезно повысить уровень безопасности хоста или сети. Они могут быть использованы для выполнения одной или более нижеперечисленных задач:

· для ограничения доступа и изоляции приложений, сервисов и машин во внутренней сети от нежелательного трафика, приходящего из внешней сети Интернет;

· для ограничения или запрещения доступа хостов внутренней сети к сервисам внешней сети Интернет; для поддержки преобразования сетевых адресов (network address translation, NAT),что позволяет использование во внутренней сети приватных IP адресов (либо через один выделенный IP адрес, либо через адрес из пула автоматически присваиваемых публичных адресов).

Брандмауэр может защитить ИС на трех уровнях: сетевом (контроль адресов), транспортном ("машины состояний" основных протоколов) или прикладном (прокси - системы). Он обеспечивает трансляцию адресов по алгоритмам NAT, скрывая внутренние IP-адреса в пакетах, отправляемых в Интернет. Сервис NAT поддерживает два режима трансляции: статический и динамический. При статической трансляции адреса пакетов заменяются в соответствии с задаваемыми правилами. [19 с. 91].

Администратор может создать таблицу трансляции адресов на основе адресов источника, назначения и сервиса (задаваемого, например, номером TCP/UDP порта). При динамической трансляции внутренние адреса автоматически заменяются одним адресом, имеющим глобальное значение в Интернете. Функции NAT позволяют скрыть значения внутренних адресов сети или использовать в качестве внутренних частные адреса, к которым маршрутизация из Интернета не поддерживается, что во многих случаях надежно защищает корпоративную сеть от внешних атак. Не следует переоценивать показатели пропускной способности. В реальных условиях они могут сильно отличаться от того, что сообщают производители. На нее влияют число заданных правил, объем и тип трафика. Например, большинство межсетевых экранов надежно обрабатывают большие пакеты, но при множестве сеансов с короткими пакетами могут вести себя нестабильно. Следует помнить о том. что межсетевой экран -- всегда узкое место в сети. Если ориентироваться. только на скорость, то лучше просто купить маршрутизатор. Правила работы брандмауэра придется уточнять после каждой атаки и инсталляции нового приложения. Растущий бизнес может потребовать пересмотра политики безопасности, и нужен пользовательский интерфейс, который позволит легко это сделать.

· Качество работы брандмауэра непосредственно зависит от того, какие инструкции задаст администратор. Даже самая передовая и совершенная технология будет бессильна, если его конфигурация подобна ситу. Эффективность брандмауэров по-прежнему существенно зависит от правил и политики ограничения доступа[4 c 76].

2.2 Программные средства ограничения доступа информации

2.2.1 Криптографическая защита

В данной работе предлагается в качестве мер повышения информационной безопасности на клиентских АРМ установка криптографической ограничения доступа и ограничения доступа персональных данных [19 с. 254].

Криптографический ключ (криптоключ) — совокупность данных, обеспечивающая выбор одного конкретного криптографического преобразования из числа всех возможных в данной криптографической системе (определение из «розовой инструкции – Приказа ФАПСИ № 152 от от 13 июня 2001 г., далее по тексту – ФАПСИ 152).

Ключевая информация — специальным образом организованная совокупность криптоключей, предназначенная для осуществления криптографической защиты информации в течение определенного срока [ФАПСИ 152].

Понять принципиальное отличие между криптоключем и ключевой информации можно на следующем примере. При организации HTTPS, генерируются ключевая пара открытый и закрытый ключ, а из открытого ключа и дополнительной информации получается сертификат. Так вот, в данной схеме совокупность сертификата и закрытого ключа образуют ключевую информацию, а каждый из них по отдельности является криптоключом. Тут можно руководствоваться следующим простым правилом – конечные пользователи при работе с СКЗИ используют ключевую информацию, а криптоключи обычно используют СКЗИ внутри себя. В тоже время важно понимать, что ключевая информация может состоять из одного криптоключа.

Ключевые документы — электронные документы на любых носителях информации, а также документы на бумажных носителях, содержащие ключевую информацию ограниченного доступа для криптографического преобразования информации с использованием алгоритмов криптографического преобразования информации (криптографический ключ) в шифровальных (криптографических) средствах. (определение из Постановления Правительства № 313 от от 16 апреля 2012 г. , далее по тексту – ПП-313)

Простым языком, ключевой документ — это ключевая информация, записанная на носителе. При анализе ключевой информации и ключевых документов следует выделить, что эксплуатируется (то есть используется для криптографических преобразований – шифрование, электронная подпись и т.д.) ключевая информация, а передаются работникам ключевые документы ее содержащие[14 c 76].

Средства криптографической защиты информации (СКЗИ) – средства шифрования, средства имитозащиты, средства электронной подписи, средства кодирования, средства изготовления ключевых документов, ключевые документы, аппаратные шифровальные (криптографические) средства, программно-аппаратные шифровальные (криптографические) средства. [ПП-313]

При анализе данного определения можно обнаружить в нем наличие термина ключевые документы. Термин дан в Постановлении Правительства и менять его мы не имеем права. В тоже время дальнейшее описание будет вестись из расчета что к СКЗИ будут относится только средства осуществления криптографических преобразований). Данный подход позволит упростить проведение аудита, но в тоже время не будет сказываться на его качестве, поскольку ключевые документы мы все равно все учтем, но в своем разделе и своими методами.

Все российские СКЗИ имеют общие точки соприкосновения, на основе которых можно составить некоторый список критериев для сведения всех криптографических средств воедино. Таким критерием для России является сертификация СКЗИ в ФСБ (ФАПСИ), так как российское законодательство не подразумевает понятие "криптографическая защита" без соответствующего сертификата.

С другой стороны, "общими точками соприкосновения" любых СКЗИ являются и технические характеристики самого средства, например, используемые алгоритмы, длина ключа и т.п. Однако, сравнивая СКЗИ именно по этим критериям, общая картина получается в корне неверной. Ведь то, что хорошо и правильно для программно-реализованного криптопровайдера, совсем неоднозначно верно для аппаратного криптографического шлюза[5 c 76].

Есть еще один немаловажный момент Дело в том, что существуют два достаточно разноплановых взгляда на СКЗИ в целом. Я говорю о "техническом" и "потребительском".

"Технический" взгляд на СКЗИ охватывает огромный круг параметров и технических особенностей продукта (от длины ключа шифрования до перечня реализуемых протоколов).

"Потребительский" взгляд кардинально отличается от "технического" тем, что функциональные особенности того или иного продукта не рассматриваются как главенствующие. На первое место выходит ряд совершенно других факторов - ценовая политика, удобство использования, возможности масштабирования решения, наличие адекватной технической поддержки от производителя и т.п.

Однако для рынка СКЗИ все же есть один важный параметр, который позволяет объединить все продукты и при этом получить в достаточной степени адекватный результат. Я говорю о разделении всех СКЗИ по сферам применения и для решения тех или иных задач: доверенного хранения; защиты каналов связи; реализации защищенного документооборота (ЭЦП) и т.п.

Тематические сравнительные обзоры в области применения различных российских СКЗИ, например - российские VPN, то есть защита каналов связи, уже проводились в данном издании. Возможно, в дальнейшем появятся обзоры, посвященные другим сферам применения СКЗИ[8 c 176].

Но в данном случае сделана попытка всего лишь объединить все представленные на российском рынке решения по криптографической защите информации в единую таблицу на основе общих "точек соприкосновения". Естественно, что данная таблица не дает объективного сравнения функциональных возможностей тех или иных продуктов, а представляет собой именно обзорный материал.

Для обобщения российского рынка СКЗИ в конечном счете можно составить следующие критерии:

Фирма-производитель. Согласно общедоступным данным (Интернет), в России на данный момент порядка 20 компаний-разработчиков СКЗИ.

Тип реализации (аппаратная, программная, аппаратно-программная). Обязательное разделение, которое имеет тем не менее весьма нечеткие границы, поскольку существуют, например, СКЗИ, получаемые путем установки некоторой программной составляющей - средств управления и непосредственно криптобиблиотеки, и в итоге они позиционируются как аппаратно-программное средство, хотя на самом деле представляют собой только ПО.

Наличие действующих сертификатов соответствия ФСБ России и классы защиты. Обязательное условие для российского рынка СКЗИ, более того - 90% решений будут иметь одни и те же классы защиты.

Реализованные криптографические алгоритмы (указать ГОСТы). Также обязательное условие - наличие ГОСТ 28147-89.

Поддерживаемые операционные системы. Достаточно спорный показатель, важный для программно-реализованной криптобиблиотеки и совершенно несущественный для чисто аппаратного решения.

Предоставляемый программный интерфейс. Существенный функциональный показатель, одинаково важный как для "технического", так и "потребительского" взгляда.

Наличие реализации протокола SSL/TLS. Однозначно "технический" показатель, который можно расширять с точки зрения реализации иных протоколов.

Поддерживаемые типы ключевых носителей. "Технический" критерий, который дает весьма неоднозначный показатель для различных типов реализации СКЗИ -аппаратных или программных.

Интегрированность с продуктами и решениями компании Microsoft, а также с продуктами и решениями других производителей. Оба критерия больше относятся к программным СКЗИ типа "криптоби-блиотека", при этом использование этих критериев, например, для аппаратного комплекса построения VPN представляется весьма сомнительным.

Наличие дистрибутива продукта в свободном доступе на сайте производителя, дилерской сети распространения и сервиса поддержки (временной критерий). Все эти три критерия однозначно являются "потребительскими", причем выходят они на первый план только тогда, когда конкретный функционал СКЗИ, сфера применения и круг решаемых задач уже предопределены.

Рассмотрим предложения различных производителей

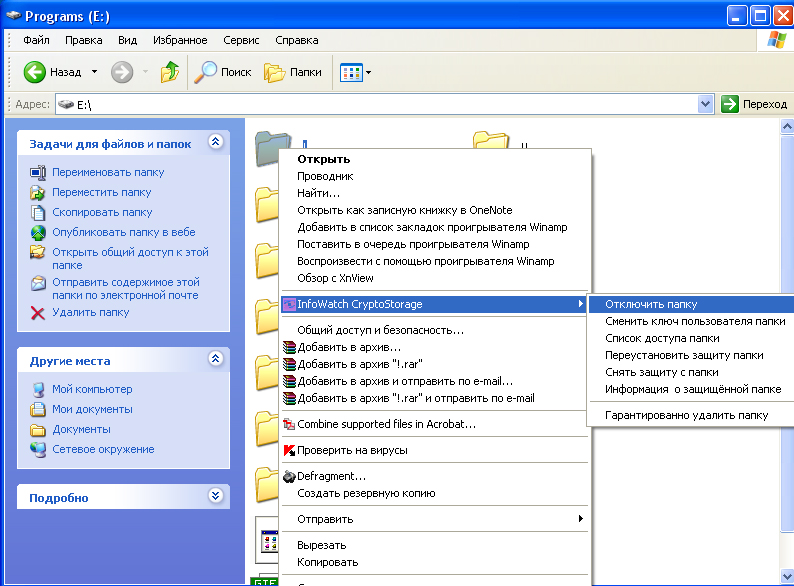

InfoWatch CryptoStorage – продукт достаточно известной компании InfoWatch, обладающей сертификатами ФСБ РФ на разработку, распространение и обслуживание шифровальных средств. Как мы уже говорили, они не обязательны, но могут играть роль своеобразного индикатора серьезности компании и качества выпускаемой ею продукции (рис. .

Рис.1 Главное окно InfoWatch CryptoStorage

В InfoWatch CryptoStorage реализован только один алгоритм шифрования – AES с длиной ключа 128 бит. Аутентификация пользователей реализована с помощью обычной парольной ограничения доступа. Ради справедливости стоит отметить, что в программе есть ограничение минимальной длины ключевых слов, равное шести символам. Тем не менее, парольная защита, безусловно, сильно уступает по своей надежности двухфакторной аутентификации с использованием токенов.

Приятной особенностью программы InfoWatch CryptoStorage является ее универсальность. Дело в том, что с ее помощью можно зашифровывать отдельные файлы и папки, целые разделы винчестера, любые съемные накопители, а также виртуальные диски. Кстати, данный продукт, как и предыдущий, позволяет защищать системные диски, то есть он может использоваться для предотвращения несанкционированной загрузки компьютера. Фактически, InfoWatch CryptoStorage позволяет решить весь спектр задач, связанных с использованием симметричного шифрования [8 с. 14].

Дополнительной возможностью рассматриваемого продукта является организация многопользовательского доступа к зашифрованной информации. Кроме того, в InfoWatch CryptoStorage реализовано гарантированное уничтожение данных без возможности их восстановления.

InfoWatch CryptoStorage – русскоязычная программа. Ее интерфейс, выполнен на русском языке, однако достаточно необычен: главное окно как таковое отсутствует (есть только небольшое окошко конфигуратора), а практически вся работа реализована с помощью контекстного меню. Такое решение непривычно, однако нельзя не признать его простоту и удобство. Естественно, русскоязычная документация в программе также имеется.

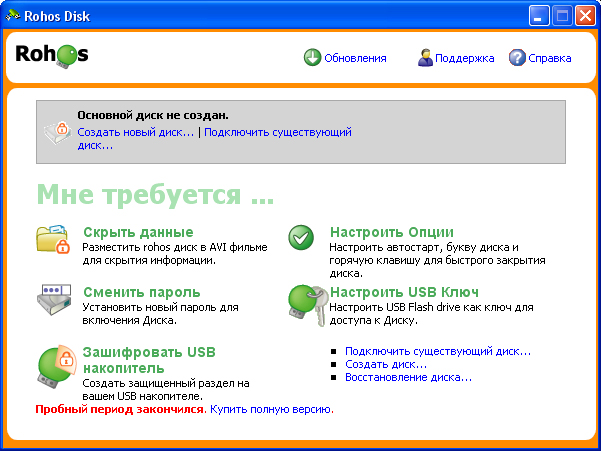

Rohos Disk

Rohos Disk – продукт компании Tesline-Service.S.R.L. Он входит в линейку небольших утилит, реализующих различные инструменты по защите конфиденциальной информации. Разработка этой серии продолжается с 2003 года.

Рис.2 Главное окно Rohos Disk

Программа Rohos Disk (рис )предназначена для криптографической ограничения доступа компьютерных данных. Она позволяет создавать зашифрованные виртуальные диски, на которые можно сохранять любые файлы и папки, а также устанавливать программное обеспечение. Для ограничения доступа данных в данном продукте используется криптографический алгоритм AES с длиной ключа 256 бит, который обеспечивает высокую степень безопасности.

В Rohos Disk реализовано два способа аутентификации пользователей. Первый из них – обычная парольная защита со всеми ее недостатками. Второй вариант – использование обычного USB-диска, на который записывается необходимый ключ. Откровенно говоря, данный вариант также не является очень надежным. При его использовании утеря "флешки" (вообще-то они теряются достаточно часто) может грозить серьезными проблемами [4 с. 64].

Rohos Disk отличается широким набором дополнительных возможностей. В первую очередь стоит отметить защиту USB-дисков. Суть ее заключается в создании на "флешке" специального зашифрованного раздела, в котором можно без опасений переносить конфиденциальные данные. Причем в состав продукта входит отдельная утилита, с помощью которой можно открывать и просматривать эти USB-диски на компьютерах, на которых не инсталлирован Rohos Disk[14 с. 57].

Следующая дополнительная возможность – поддержка стеганографии. Суть этой технологии заключается в сокрытии зашифрованной информации внутри мультимедиа-файлов (поддерживаются форматы AVI, MP3, MPG, WMV, WMA, OGG). Ее использование позволяет скрыть сам факт наличия секретного диска путем его размещения, например, внутри фильма. Последней дополнительной функцией является уничтожение информации без возможности ее восстановления.

CyberSafe Enterprise – программа для шифрования, предназначенная для ограничения доступа информации в компаниях и организациях. Одним из основных преимуществ программы является функция прозрачного шифрования сетевых папок, позволяющая эффективно использовать ее в корпоративном пространстве для ограничения доступа конфиденциальной информации любой степени важности [1 с. 57].

Для сотрудников компании работа с зашифрованными файлами происходит в привычном режиме при помощи стандартных системных приложений, в то время как настройка всех функций шифрования, централизованная выдача криптографических ключей и разграничение прав доступа может выполняться одним человеком — системным администратором[11 с. 57].

Шифрование на основе инфраструктуры открытых ключей

Шифрование файлов и папок на основе сертификатов и инфраструктуры открытых ключей PKI (PublicKeyInfrastructure) предоставляет возможность использовать все преимущества ассиметричной криптографии. Наличие в CyberSafe собственного сервера ключей позволяет пользователю опубликовать на нем свой открытый ключ, а также получить открытые ключи других сотрудников компании.

Шифрование электронной почты, создание и проверка цифровых подписей

CyberSafe Enterprise предоставляет возможность защитить корпоративную электронную корреспонденцию при работе с любым почтовым клиентом (Microsoft Outlook, Thunderbird, The Bat! и др.), а также при использовании мобильных устройств под управлением iOS и Android. Шифрование почты осуществляется на основе сертификатов в форматах X.509 и PKCS#12. Пошаговые инструкции по настройке функций шифрования приведены в Руководстве пользователя и на сайте программы.

Шифрование жестких дисков и создание виртуальных томов

CyberSafe Enterprise позволяет защитить все данные, содержащиеся на жестких дисках компьютеров (поддерживается только файловая система NTFS), ноутбуков, внешних жестких дисках и USB флеш-накопителях, а также создавать на этих дисках отдельные зашифрованные разделы любых размеров.

Также вы можете создавать виртуальные зашифрованные диски и хранить на них конфиденциальную информацию, нуждающуюся в защите, в то время как прочая информация на вашем компьютере расшифрована и доступна для использования.

Прозрачное шифрование

CyberSafe Enterprise предоставляет возможность использовать функцию прозрачного шифрования для папок на локальном компьютере пользователя, а также сетевых папок на удаленном сервере.

В случае использования удаленного сервера, прозрачное шифрование обеспечивает быструю и удобную работу с засекреченными файлами одновременно для нескольких пользователей [8 с. 27]..

При создании и редактировании файлов процессы шифрования и дешифрования происходят автоматически, “на лету”. Для работы с защищенными документами сотрудникам компании не нужно иметь какие-либо навыки в области криптографии, от них не требуется выполнение каких-либо дополнительных действий для того, чтобы расшифровать или зашифровать секретные файлы.

Полный список функций программы

Создание, импорт, экспорт сертификатов

Публикация сертификатов

Шифрование файлов для передачи

Создание SFX-пакетов с зашифрованными файлами

Прозрачное шифрование папок

Система ограничения доступа приложений к зашифрованным файлам

Облачное шифрование

Расшифровка файлов

Электронная подпись файлов

Проверка электронной подписи

Шифрование и сокрытие дисков

Виртуальные крипто-контейнеры

Преимущества

Прозрачное шифрование сетевых папок

Программа CyberSafe Enterprise может быть эффективно использована для настройки прозрачного шифрования сетевых папок в корпоративном пространстве, где существует необходимость одновременного предоставления доступа к одной и той же зашифрованной папке нескольким сотрудникам компании, а также для разграничения прав доступа к конфиденциальной информации различной степени важности.

Шифрование на стороне пользователя

В том случае, если CyberSafe Enterprise используется для шифрования сетевых папок, все действия по шифрованию и дешифрованию файлов осуществляется исключительно на стороне пользователя. Это означает, что секретные файлы на сервере всегда хранятся в зашифрованном виде, что обеспечивает их надежную защиту. Программа не требует установки на файл-сервер и в корпоративном пространстве может быть использована для ограничения доступа информации на сетевых хранилищах с файловой системой NTFS [19 с. 37].

Поддержка криптопровайдера КриптоПРО CSP

В соответствии с требованиями Российского законодательства, в государственных учреждениях, а также в любых других организациях, осуществляющих хранение и обработку персональных данных, для их ограничения доступа могут быть использованы только сертифицированные средства криптографической ограничения доступа информации.

Программа CyberSafe Enterprise совместима с сертифицированным в РФ криптопровайдером КриптоПРО CSP, поддерживает стандарты шифрования ГОСТ 28147-89 и ГОСТ Р 34.10-2012 и, поэтому, может быть использована в системах ограничения доступа персональных данных[9 c 76].

Хранение ключей на токенах

CyberSafe Enterprise позволяет хранить криптографические ключи на токенах, что обеспечивает дополнительный уровень безопасности — вы всегда можете держать свой закрытый ключ при себе, вместо того, чтобы оставлять его на вашем компьютере .

2.2. 2 Защита от компьютерных вирусов

Разновидностью программных средств обеспечения безопасности компьютерных сетей является защита от компьютерных вирусов.

Выбор защитного ПО является очень важным моментом в условиях нынешней действительности, когда с каждым днём количество вирусов стремительно увеличивается. Не так давно появились сведения об опасных троянах-шифровальщиках (Petya-Vasya, Amba, Xbtl), с которыми справляются не все программы. Поэтому, рассмотрим самые эффективные решения.

Еще лет десять тому назад пользователи были сильно ограничены в выборе качественных защитных приложений. Но сейчас их стало намного больше, что позволяет проанализировать преимущества и недостатки, и подобрать для себя оптимальное решение.

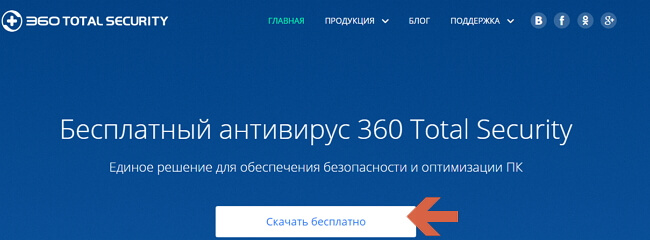

360 Total Security

Возможно, популярность обусловлена масштабной кампанией по продвижению данного продукта в сети интернет. Практически везде можно наткнутся на предложение скачать и установить «тотальную защиту 360».

360 Total Security выполняет ряд функций, которые надежно защищают компьютер и данные от последствий вредоносных программ. Полный функционал нашего антивируса доступен абсолютно бесплатно.

Рис.3 Главное окно 360 Total Security

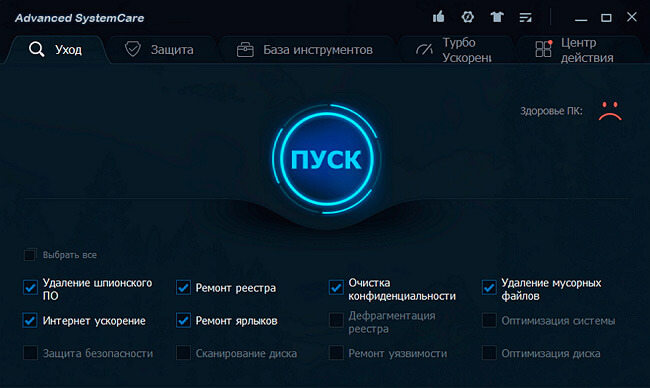

Advanced SystemCare

Очень серьезный набор инструментов для компьютера. Подробно о нём можете прочитать в статье, посвященной этому оптимизатору. Софт не только ускоряет систему, но и защищает её от проникновения вредоносных скриптов.

Рис.4 Главное окно Advanced SystemCare

Avast Free

Хотя конкуренция на рынке антивирусов довольно жестокая, Авасту удалось завоевать авторитет и занять свою нишу.

Среди преимуществ утилиты:

* Постоянно обновляемая база, в которой находятся сигнатуры всех известных угроз. Это позволяет быстро реагировать при любой попытке проникновения вируса на борт ПК[1 c 76].

* Поддержка всех версий Виндовс, включая «десятку». Кстати, рекомендую ознакомиться с перечнем лучших антивирусов для Win 10.

* Все возможности полностью бесплатны, нет никаких ограничений!

* Можно дополнительно скачать новый Аваст Нитро (специальное обновление

AVG

Выделяется среди десятков аналогов благодаря обширному функционалу и большому количеству настроек / опций.

Стоит отдельно отметить защиту интернет-сёрфинга. То есть, программа не позволит Вам зайти на вредоносный сайт, отобразив на экране специальное предупреждение. Также, есть защита электронной почты, денежных операций в сети. Легко справляется со шпионами и троянами любой сложности.

BitDefender

Довольно новый, но очень перспективный антивирусный продукт, который уже несколько лет пользуется большой популярностью.

Он отлично справляется со своими прямыми обязанностями, может защитить личные данные от кражи, а системные файлы от заражения. В общем, это комплексное решение, которое охватывает все области защиты, чтобы Вам не пришлось беспокоиться о сохранности информации и «здоровье» компьютера. Важным моментом является минимальное использование ресурсов процессора и оперативной памяти, что позволяет устанавливать Bit Defender даже на слабые ноутбуки[5 с. 57].

Несмотря на то, что Bitdefender малоизвестен среди обычных пользователей у нас в стране и не имеет русского языка интерфейса, это — один из лучших доступных антивирусов, который много лет занимает первые места во всех независимых тестах. А его бесплатная версия — наверное, самая лаконичная и простая антивирусная программа, которая одновременно работает, обеспечивая высокий уровень защиты от вирусов и сетевых угроз, а заодно не обращает на себя вашего внимания, когда этого не требуется.

Avira Free Security Suite 2017

Компания Avira выпустила обновленный пакет безопасности Avira Free Security Suite 2017, в состав которого помимо антивируса входят еще три программных продукта.

Это модуль для оптимизации системы Avira System Speedup, модуль безопасности в Интернете Browser Safety, и модуль Avira Phantom VPN.

Несмотря на наличие приставки Free в названии пакета Avira, лишь половина модулей в нем действительно бесплатна: антивирус и Browser Safety.

Avira Phantom VPN предоставляет бесплатно лишь 500 МБ трафика ежемесячно, а модуль Avira System Speedup, позволяющий оптимизировать производительность и защищенность ОС, запускается только в триальном режиме.

Что касается самого антивируса, то Avira заявляет, что он находит зловредные программы лучше своего предшественника. Таким образом обновиться до Avira Free Security Suite 2017 есть смысл хотя бы ради лучшей защиты, однако особых дополнительных плюшек в бесплатной версии ждать не стоит.

Этот софт включает в себя возможности всех предыдущих приложений. Но имеет и ряд особенностей. В первую очередь, это высокая скорость сканирования. Вам не нужно ждать 5-6 часов, пока будет выполнена полная проверка. Авира может справиться и за 2-3 часа (всё зависит от характеристик ПК).

Интерфейс полностью на русском языке;

Заявлена поддержка всех версий и разрядностей Виндовс;

«Кушает» не много ресурсов системы;

Продвинутый эвристический анализ, что позволяет устранять потенциальные и скрытые угрозы;

Много функций, но в то же время управление простое и понятное.

Kaspresky Internet Security

Комплекс умеет делать всё, что нужно для защиты современных юзеров от всех типов угроз: блокирует подозрительные сайты, проверяет надежность совершения денежных операций в интернете, следит за здоровьем системы в режиме реального времени и т.д. Но главным преимуществом, как мне кажется, является мощная база технической поддержки (+ форум), где можно найти ответы практически на все вопросы по вирусам.

Рис.5 Kaspresky Internet Security

Антивирус Касперского (Kaspersky Anti-Virus) использует проактивные и облачные антивирусные технологии для защиты от новых и неизвестных угроз. Включает веб-антивирус, мониторинг активности и дополнительные инструменты безопасности

Антивирус Касперского (Kaspersky Anti-Virus) обеспечивает базовую защиту в режиме реального времени от всех типов вредоносных программ.

Антивирус защищает от вирусов, шпионских программ, троянов, интернет-червей и многих других угроз. Это решение легко в использовании, а технологии безопасности, отмеченные многочисленными наградами в тестированиях независимых лабораторий AV-Comparatives, AV-TEST, MRG Effitas и т.д., защищают от самых последних угроз, не замедляя работу компьютера.

Kaspersky Anti-Virus предлагает следующие возможности:

Защита в режиме реального времени от вирусов, программ-шпионов, троянов, руткитов и других угроз.

Быстрая работа и эффективная производительность ПК.

Быстрое реагирование на новые и возникающие угрозы.

Мгновенная антивирусная проверка файлов, приложений и веб-сайтов.

Откат изменений, сделанных вредоносными программами

Новое в Kaspersky Anti-Virus 2018

В Kaspersky Anti-Virus 2018 появились следующие возможности:

Добавлено уведомление от Веб-Антивируса о страницах с рекламными программами и другими легальными программами, которые могут быть использованы злоумышленниками для нанесения вреда компьютеру или вашим данным.

Добавлена защита от заражения во время перезагрузки операционной системы.

Добавлена возможность перейти из окна Лицензирование на портал My Kaspersky, чтобы просмотреть информацию о коде активации.

Добавлена возможность ввести новый код активации, если срок действия подписки истек.

Улучшена диагностика проблем установки программы. Теперь при сбое установки программы сохраняются логи установки, которые раньше удалялись.

Улучшена самозащита программы во время обновления до новой версии. Теперь защищена не только текущая версия, но и новая устанавливаемая программа до момента первого запуска.

Улучшена скорость некоторых сценариев установки, первого запуска программы и первого обновления баз и программных модулей.

Улучшена логика показа уведомлений.

Улучшено уведомление, появляющееся, если вы отключаете компонент Мониторинг активности. Теперь уведомление содержит более детальное описание последствий отключения компонента, в частности, отсутствие защиты от программ-шифровальщиков.

Увеличено время до отображения уведомления об устаревших базах и программных модулях при выходе компьютера из режима сна.

DrWeb

Обладает лучшим алгоритмом обнаружения угроз, которые пока неизвестны для других программ. Даже если объект еще не внесен в базу, но «Доктор Веб» видит в нем опасность, то утилита оперативно предупредит Вас и заблокирует потенциально разрушительный элемент.

Отдельно стоит упомянуть портативную утилиту Cure It, которая не нуждается в установке и тщательно сканирует Ваш компьютер для устранения троянов и прочих вирусов.

Отдельно стоит упомянуть портативную утилиту Cure It, которая не нуждается в установке и тщательно сканирует Ваш компьютер для устранения троянов и прочих вирусов.

Dr Web CureIt! — антивирусная лечащая утилита от известного производителя антивирусного программного обеспечения, российской компании «Доктор Веб». Антивирусная утилита от Dr.Web предназначена для разовой проверки и устранению вирусных угроз на компьютере по требованию пользователя.

Бесплатный антивирусный сканер (для домашнего использования) Dr.Web CureIt! служит для проверки и лечения компьютера от вирусов. Это не замена антивируса, установленного на компьютере для защиты в постоянном режиме.

Рис.6 Dr.Web

Лечащая утилита Dr.Web CureIt необходима в следующих случаях: невозможно установить антивирус на зараженный компьютер, компьютер заражен, а установленный антивирус не справляется с защитой, для проверки, если есть сомнения в эффективности работы установленного антивируса, просто для профилактической проверки компьютера.

Программа Доктор Веб Курейт не требует установки на компьютер, без проблем запускается при наличии другого антивируса на компьютере. В случае необходимости, скачайте антивирусный сканер от Доктора Веба на свой компьютер, запустите проверку, выполните лечение от вирусов, а затем удалите утилиту со своего компьютера.

Утилита Dr.Web CureIt! обнаруживает и обезвреживает различные типы угроз:

вирусы

трояны

черви

руткиты

шпионское ПО

программы дозвона

рекламные программы

потенциально опасные программы

Программа работает в операционной системе Windows в 32- b 64-битных системах на русском языке. В своей работе программа использует различные методы обнаружения вредоносных угроз.

Anti Malware

Самым главным преимуществом Anti Malware является качественное устранение рекламных вирусов, которые внедряются в браузеры и начинают отображать баннеры и прочие объявления на всех сайтах. Это существенно замедляет скорость загрузки страниц и просто раздражает.

Заключение

В результате выполнения курсовой работы были изучены российские и зарубежные источники и на основании полученных данных были решены следующие задачи:

• Охарактеризована и проанализирована проблема ограничения доступа;

• определены и проанализированы виды средств ограничения доступа;

• рассмотрен комплекс программно-аппаратных средств обеспечения информационной безопасности;

Список литературы

- Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

- Запечинков, С.В. Информационная безопасность открытых систем в 2-х томах т.1 / С.В. Запечинков. - М.: ГЛТ, 2006. - 536 c.

- Запечинков, С.В. Информационная безопасность открытых систем в 2-х томах т.2 / С.В. Запечинков. - М.: ГЛТ, 2008. - 558 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 - Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ, 2008. - 558 c.

- Малюк A.A. Введение в защиту информации в автоматизированны системах: Учебн. пособие для вузов / Малюк A.A., Пaзизин C.B., Погожий H.C. - M.: Горячая линия - Телеком, 2014. - 147 c.

- Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. — М.: ГЛТ, 2004. — 280 c.

- Мельников, Д.А. Информационная безопасность открытых систем: учебник / Д.А. Мельников. - М.: Флинта, 2013. - 448 c

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

- Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

- Семененко, В.А. Информационная безопасность / В.А. Семененко. - М.: МГИУ, 2011. - 277 c.

- Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. - 336 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 416 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

- Лапонина, О. Р. Межсетевое экранирование / О.Р. Лапонина. - М.: Интернет-университет информационных технологий, Бином. Лаборатория знаний, 2012. - 344

- Оглтри Firewalls. Практическое применение межсетевых экранов / Оглтри, Терри. - М.: ДМК Пресс, 2014. - 400 c

- Рассел, Джесси Межсетевой экран / Джесси Рассел. - М.: Книга по Требованию, 2012. - 116 c.

- Продукты для виртуальных частных сетей [Электронный ресурс] - http: //www. citforum. ru/nets/articles/vpn_tab. shtml

- Симонов. С. Анализ рисков, управление рисками //. JetInfo, №1, 2009

- Проектирование реализации операций бизнес-процесса «Управление денежными потоками»)

- Информационная безопасность. Классификация и характеристика видов, методов и средств защиты информации и их соотношение с объектами защиты

- Понятие и виды ценных бумаг

- Теория менеджмента. Управление поведением в конфликтных ситуациях

- Контент и Email-маркетинг. Этические аспекты и принципы ведения электронного маркетинга

- Частное и публичное право как отрасли права)

- Институт юридического лица и его организационно-правовые формы

- "Предмет, метод предпринимательского права и принципы предпринимательского права"

- Физические и юридические лица, общее понятие

- Предпринимательское право. Виды профессиональной деятельности на рынке ценных бумаг

- Теория менеджмента. Процессы принятия решений в современной организации

- Кадровое обеспечение органов местного самоуправления: состояние и пути оптимизации (Администрация Тазовского района)