Проектирование системы защищённого доступа к FTP-серверу

Содержание:

Введение

С каждым днем информационные технологии все чаше появляются в нашей жизни. С момента начала развития инновационной экономики, информационно вычислительные техники стали все больше задействовать в организациях и предприятиях. Таким образом они уменьшили расходы, что позволило увеличить скорость обработки документов. С помощью компьютеров существенно увеличилась, в первую очередь, безопасность документооборота. Теперь в каждом офисе имеется компьютерное оборудование. Сейчас трудно представить фирму или компанию без сети. Поэтому появилась потребность как в компьютерах для сотрудников, так и в создании корпоративных серверов. Чаще всего компании выделяют целые комнаты и этажи, установленные на серверных платформах, специально созданных для этого. Компании поменьше позволяют себе иметь только пару серверов на платформе обычного компьютера. Для хранения большого объема информации стали использовать FTP-сервера, что представляло из себя своеобразную библиотеку файлов, которая имела неограниченные размеры файлов. Это сервер, работающий по File Transfer Protocol (протоколу передачи файлов) или, сокращенно, FTP. У таких серверов имеются уязвимости, так как FTP не разрабатывался как защищенный протокол. А также FTP используется для администрирования сайтов – в виде загрузки файлов на виртуальный хостинг.

На данный момент вопрос защиты корпоративных FTP-серверов как никогда актуален. Каждый год изобретаются все новые способы защиты, и каждый год появляются все новые способы их обхода. FTP не способен зашифровать свой трафик, все передачи — открытый текст, поэтому имена пользователей, пароли, команды и данные могут быть прочитаны кем угодно, способным перехватить пакет по сети. А это в свою очередь может привести к утере важных данных компаний.

Курсовая работа будет посвящена проектированию системы защищенного доступа к FTP-серверу.

Аналитическая часть.

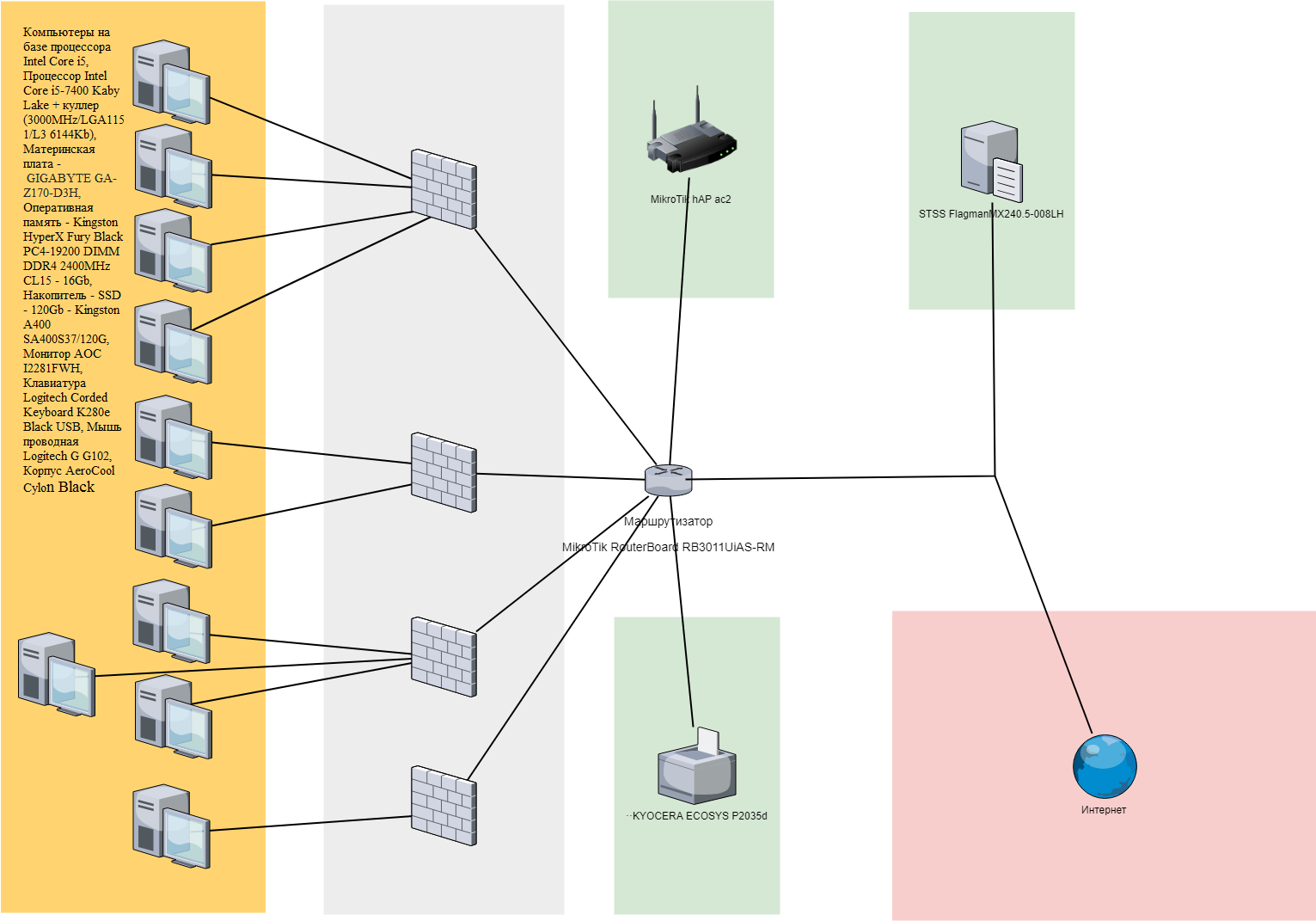

Аппаратная архитектура компании

Компания построена по топологии звезда с использованием кабеля типа “Витая пара” категории 5Е с пропускной способностью до 200мбит/с

В сети функционируют 10 компьютеров, 1 сервер, 1 маршрутизатор и 1 точка доступа.

Список оборудования

Пользовательское

- Компьютеры на базе процессора Intel Core i5

- Процессор Intel Core i5-7400 Kaby Lake + куллер (3000MHz/LGA1151/L3 6144Kb)

- Материнская плата - GIGABYTE GA-Z170-D3H

- Оперативная память - Kingston HyperX Fury Black PC4-19200 DIMM DDR4 2400MHz CL15 - 16Gb

- Накопитель - SSD - 120Gb - Kingston A400 SA400S37/120G

- Монитор AOC I2281FWH

- Клавиатура Logitech Corded Keyboard K280e Black USB

- Мышь проводная Logitech G G102

- Корпус AeroCool Cylon Black

- Принтер KYOCERA ECOSYS P2035d

Серверное

- Точка доступа MikroTik hAP ac2

- Маршрутизатор MikroTik RouterBoard RB3011UiAS-RM

- STSS Flagman MX240.5-008LH – сервер общего назначения(dns-dhcp-ad-fileserver)

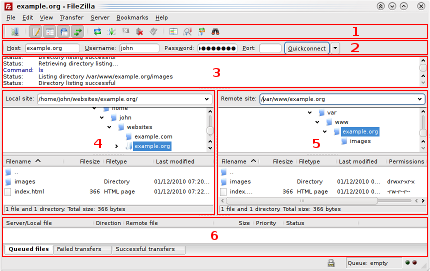

Рисунок 1. Архитектура сети компании ООО “Кивери”

Программная архитектура компании

Программное обеспечение

Компьютер пользователя

- Операционная система Windows 10x64

- Kaspersky 2016

- Браузер Google Chrome v64

- Microsoft Office 2016

- PDF Creator

- Adobe Acrobat

- Adobe Photoshop

- Sublime Text 3

- Компас 3D

- SolidWorks

- CuberDuck

Сервер

- Операционная система Windows Server 2012

- Kaspersky 2016

Исполняемые роли:

- Domain Controller

- DHCP

- Active Directory

- File Server

Рисунок 2. Программная архитектура компании

Протоколы передачи файлов

FTP представляет самый простой способ обмена файлами между удаленными компьютерами и используется для загрузки или отгрузки файлов на другой компьютер. Это стандартный протокол интернета, оптимизированный для передачи данных через сети TCP/IP. Для надежной передачи данных FTP устанавливает соединение клиент/сервер с использованием двух портов TCP на компьютере-клиенте и сервере. Первый порт называется FTР Control и обеспечивает начало сеанса и контроль ошибок; второй порт называется FTP Data и обеспечивает непосредственную передачу данных между клиентом и сервером. Служба FTP использует хорошо известный порт 21 для операций контроля и порт 20 для передачи данных. Клиентские порты TCP присваиваются динамически при создании сеанса.

"Хорошо известные" номера портов зарезервированы организацией ICANN (Internet Corporation for Assigned Names and Numbers) для использования конечными точками приложения, которые устанавливают связь через протоколы TCP или UDP. Каждый тип приложения имеет свой собственный и, следовательно, "хорошо известный" номер порта. Когда приложение на одном клиенте устанавливает соединение с другим клиентом, оно указывает на конкретное приложение посредством номера порта. Известные порты лежат в диапазоне от 0 до 1023, зарегистрированные порты – с 1024 по 49 151, а оставшиеся порты, вплоть до 65 535, используются в качестве динамических или частных портов. Вы можете сменить номер порта, используемый любой службой IIS, включая SMTP и NNTP. Это делается из соображений безопасности в небольшой частной сети; однако большинство хакеров используют сканеры портов для нахождения открытых портов.

Служба FTP позволяет пользователям загружать с сайта файлы, например, руководства по использованию товаров, сотрудникам отдела продаж работать с заказами или отчетами, находясь в отъезде или в пути. Однако за эти возможности можно заплатить немалую цену. Протокол FTP осуществляет передачу всех данных, включая имена пользователей и пароли, через сеть в открытом виде, что открывает доступ к локальной файловой системе любому пользователю в сети, если не обеспечена должная защита (право на локальный вход требуется каждому пользователю, подключающемуся к FTP-серверу).

Основные технологии защиты информации

На сегодня, использование SSH и отсутствие вирусов на компьютере - это очень хорошая защита, при передаче данных по протоколу FTP.

Сама по себе технология передачи файлов через интернет (FTP) является достаточно уязвимой, и не обеспечивает полную безопасность. Это связано с тем, что хакер может перехватить определенные данные, подключившись к вашему соединению и для этого ему не нужно знать ни логин, ни пароль. Поэтому придумали следующий выход: пользователю выдается специальный ключ, который позволяет зашифровать данные, а на сервере есть второй ключ, который позволяет их расшифровать. В итоге хакер подключившись к вашему соединению, не сможет расшифровать данные. В этом и заключается суть SSH-технологии.

Способы безопасной передачи файлов

FTPS

Расширение стандарта FTP, позволяющее клиентам требовать того, чтобы FTP-сессия была зашифрована. Это реализуется отправкой команды «AUTH TLS». Сервер обладает возможностью позволить или отклонить соединения, которые не запрашивают TLS. Это расширение протокола определено в спецификации RFC 4217. Неявный FTPS — устаревший стандарт для FTP, требующий использования SSL- или TLS-соединения.

SFTP, «SSH File Transfer Protocol»

SFTP не связан с FTP, за исключением того, что он тоже передаёт файлы и имеет аналогичный набор команд для пользователей. SFTP, или безопасный FTP, — это программа, использующая SSH (Secure Shell) для передачи файлов. В отличие от стандартного FTP он шифрует и команды, и данные, предохраняя пароли и конфиденциальную информацию от открытой передачи через сеть. По функциональности SFTP похож на FTP, но так как он использует другой протокол, клиенты стандартного FTP не могут связаться с SFTP-сервером и наоборот.

SSH

FTP через SSH (не SFTP) относится к практике туннелирования обычной FTP-сессии через SSH-соединение. Поскольку FTP использует несколько TCP-соединений, туннелирование через SSH особенно затруднительно. Когда много SSH-клиентов пытаются установить туннель для канала управления (изначальное «клиент-сервер» соединение по порту 21), защищён будет только этот канал; при передаче данных программное обеспечение FTP на любом конце установит новые TCP-соединения (каналы данных), которые обойдут SSH-соединение и, таким образом, лишатся целостной защиты.

Иначе, для клиентского программного обеспечения SSH необходимо иметь определённые знания о FTP для отслеживания и перезаписи сообщений потока управления FTP и автономного открытия новых перенаправлений для потока данных FTP. Программные пакеты, поддерживающие этот режим:

- Tectia ConnectSecure (Win/Linux/Unix) из пакета SSH Communications Security

- Tectia Server for IBM z/OS из пакета SSH Communications Security

- FONC (под лицензией GPL)

- Co:Z FTPSSH Proxy

FTP через SSH иногда относят к безопасным FTP; но не стоит путать его с другими методами, такими как SSL/TLS (FTPS). Другие методы передачи файлов с помощью SSH и не связанные с FTP — SFTP и SCP; в каждом из них и учётные и файловые данные всегда защищены протоколом SSH.

ABOR — Прервать передачу файла

CDUP — Сменить директорию на вышестоящую.

CWD — Сменить директорию.

DELE — Удалить файл (DELE filename).

EPSV — Войти в расширенный пассивный режим. Применяется вместо PASV.

HELP — Выводит список команд, принимаемых сервером.

LIST — Возвращает список файлов директории. Список передаётся через соединение данных.

MDTM — Возвращает время модификации файла.

MKD — Создать директорию.

NLST — Возвращает список файлов директории в более кратком формате, чем LIST. Список передаётся через соединение данных.

NOOP — Пустая операция.

PASS — Пароль.

PASV — Войти в пассивный режим. Сервер вернёт адрес и порт, к которому нужно подключиться, чтобы забрать данные. Передача начнётся при введении следующих команд: RETR, LIST и т. д.

PORT — Войти в активный режим. Например PORT 12,34,45,56,78,89. В отличие от пассивного режима для передачи данных сервер сам подключается к клиенту.

PWD — Возвращает текущую директорию.

QUIT — Отключиться.

REIN — Реинициализировать подключение.

RETR — Скачать файл. Перед RETR должна быть команда PASV или PORT.

RMD — Удалить директорию.

RNFR и RNTO — Переименовать файл. RNFR — что переименовывать, RNTO — во что.

SIZE — Возвращает размер файла.

STOR — Закачать файл. Перед STOR должна быть команда PASV или PORT.

SYST — Возвращает тип системы (UNIX, WIN, …).

TYPE — Установить тип передачи файла (бинарный, текстовый).

USER — Имя пользователя для входа на сервер.

Ниже представлено краткое описание кодов ответа, которые могут быть возвращены FTP-сервером. Эти коды были стандартизированы IETF в RFC 959. Как было сказано ранее, код ответа — трёхзначное число. Первая цифра отвечает за один из трёх исходов: успех, отказ или указание на ошибку либо неполный ответ.

2xx — Успешный ответ

4xx/5xx — Команда не может быть выполнена

1xx/3xx — Ошибка или неполный ответ

Вторая цифра определяет тип ошибки:

x0z — Синтаксическая.

x1z — Информация. Соответствует информационному сообщению.

x2z — Соединения. Сообщение относится к управляющему соединению либо к соединению данных.

x3z — Соответствует сообщениям об аутентификации пользователя и его правах.

x4z — Не определено.

x5z — Файловая система. Соответствует сообщению о состоянии файловой системы.

Третья цифра окончательно специфицирует ошибку

Уже несколько лет, проходят постоянные дискуссии о проблемах связанных с командой PORT в FTP протоколе. Эти проблемы основаны на неправильном использовании команды PORT в FTP протоколе. Проблема была обнаружена несколько лет назад, но она до сих пор не потеряла своей актуальности.

Чтобы понять атаку надо иметь представление о FTP протоколе (Postel, J., and J. Reynolds, \»File Transfer Protocol,\» STD 1, RFC 959, USC/Information Sciences Institute, October 1985.) Сначала клиент открывает соединение на управляющем порту FTP (порт 21) FTP сервера. Так чтобы сервер потом мог послать данные на машину клиента, потом соединение должно быть открыто между сервером и клиентом. Чтобы осуществить это второе соединение, клиент посылает команду PORT на сервер. Эта команда включает параметры, которые говорят серверу с каким IP адресом надо соединиться и какой порт открыть по этому адресу — в большинстве случаев это предположительно будет порт с большим номером на машине клиента. Сервер затем открывает это соединение, источником соединения является 20 порт на сервере, а приемник — это порт идентифицирующийся по параметрам команды PORT. Команда PORT обычно используется в \»active mode\» FTP, по умолчанию. И обычно не используется в passive ( также известный как PASV) mode. Нужно иметь ввиду, что серверы обычно поддерживают оба режима, а клиент определяет какой из методов использовать.

В соответствии FTP протоколу, команда PORT формируется для каждого клиента специфически — соответственно и порт на стороне клиента тоже. Но это также означает, что атакующий может открыть соединение на порт по своему выбору на машине которая возможно не является истинным клиентом. Получение этого соединения на произвольной машине — это и есть FTP bounce атака.

Сканирование порта

Атакующий желает произвести сканирование порта хоста и может это сделать анонимно через FTP сервер, который выступает в качестве этапа сканирования. Хост жертвы видит сканирование исходящее от FTP сервера, а не истинный источник ( FTP клиент ).

При некоторых обстоятельствах, эта техника представляет атакующему большие преимущества — это точное скрытие реального источника исследования . Когда предположительная жертва в этой подсети является FTP сервером, или когда не фильтруется трафик исходящий с FTP сервера, атакующий может использовать сервер как источник сканирования портов, что предпочтительней чем машину клиента, таким образом удается обойти ограничение доступа, которое могло в противном случае фильтроваться Firewall.

Атакующий может обойти firewall (или другую ограничивающую защиту) в определенных конфигурациях сети. Например, допустим, что хост имеет анонимный FTP сервер за firewall. Используя вышеуказанную технологию сканирования портов атакующий определяет, что внутренний web сервер на этом хосте находится на 8080 порту, порт нормально блокируется firewall. При соединении на public FTP сервер на хосте, атакующий инициирует дальнейшее соединение между FTP сервером и произвольным портом на внутренней машине на хосте (например внутренний web сервер на 8080 порту ). В результате , атакующий устанавливает соединение с машиной которая в противном случае защищается firewall.

— Находим сервер который разрешает загрузку.

— Загружаем файл содержащий SMTP диалог для посылки сообщения.

— Даем команду "PORT victim-ip,25".

— Даем команду "RETR filename".

Тоже самое можно проделать и с диалогом NNTP .

Защита от Bounce атаки

Оригинальная FTP спецификация подразумевает соединение при помощи Transmission Control Protocol (TCP). Порты TCP от 0 до 1023 зарезервированы для таких сервисов, как почта, сетевые новости и контроль FTP соединений. FTP спецификация не имеет ограничений на номер TCP порта, используемый для соединения. При помощи proxy FTP пользователь может провести при помощи сервера атаку сервисов на любой машине.

Во избежание подобных атак необходимо запретить открытие соединения в портах TCP, меньших 1024. Если сервер получает команду PORT с параметром, меньшим 1024, сервер отвечает 504 (определено как \»Command not implemented for that parameter\»). Однако это всё еще оставляет уязвимыми сервисы, запускаемые на портах более чем 1024.

Некоторые источники предлагают использование другого протокола (не TCP). Нужно учесть, что bounce атака требует закачки файла на FTP сервер и последующую его перекачку на атакуемый сервис. Использование файловых защит устранит эту возможность. Взломщик также может атаковать сервис посылкой случайных данных с FTP сервера, что может

доставить некоторые проблемы сервисов.

Отключение команды PORT также может быть использовано для защиты от атак. Большинство файловых пересылок может быть сделано при помощи команды PASV. Однако в таком случае proxy FTP не может быть использовано.

— Допускать в параметрах команды PORT только IP клиента.

Компания ООО "КИВЕРИ" использует три программы, которые позволяют работать с данным на FTP-сервере.

- FileZilla

- FTPRush

- CuberDuck

Программное обеспечение для передачи данных на FTP-сервер

FileZilla

FileZilla — это свободное программное обеспечение с открытыми исходными кодами, распространяемое под лицензией GNU (General Public License) бесплатно.

Это свободный многоязычный FTP-клиент с открытым исходным кодом для Microsoft Windows, Mac OS X и Linux. Он поддерживает FTP, SFTP, и FTPS (FTP через SSL/TLS) и имеет настраиваемый интерфейс с поддержкой смены тем оформления. Оснащен возможностью перетаскивания объектов, синхронизацией директории и поиском на удаленном сервере. Поддерживает многопоточную загрузку файлов, а также докачку при обрыве (если поддерживается сервером) интернет-соединения.

На 16 июля 2014 года он являлся десятым в списке самых популярных программ SourceForge.net.

Также существует FileZilla Server — проект, родственный FileZilla Client. Это — FTP-сервер, разрабатываемый той же организацией. Он поддерживает FTP и FTPS (FTP через SSL/TLS).

Графическая оболочка действительно удобна — она не перегружена, как это обычно бывает в программах подобного рода — множеством панелей. Сверху и снизу окна — Журнал сообщений и Окно задания, в основной части расположен двухколоночный файловый менеджер. Если менеджер покажется неудобным в навигации, можно включить древовидный список для локального/удаленного списков файлов. Поддерживаются вкладки. Такой интерфейс можно назвать почти классическим для GUI FTP-клиентов.

Для быстрого подключения к хосту можно воспользоваться Панелью быстрого соединения, также здесь указывается протокол передачи, например, sftp://hostname или ftps://hostname. Но более привычно составить список нужных источников для подключения в Менеджере сайтов. В настройках, опять же, можно поменять протокол (FTP/SFTP), ввести учетные данные, назначить локальный и удаленный каталоги, открывающиеся при подключении, сменить тип передачи файлов (более широко опции предоставлены в общих настройках программы). В Менеджере сайтов, равно как и в главном окне, в процессе навигации можно создавать закладки.

В FileZilla достаточно гибкое управление передачей данных. Во-первых, имеется в виду наглядный процесс выполнения заданий, с возможностью постановки на паузу (для файлов, не превышающих лимит 4 Гб). Во-вторых, в клиенте поддерживаются синхронизированный просмотр, сравнение каталогов, фильтры, кэширование и, как уже было упомянуто, удаленный поиск — стандартные и необходимые функции при навигации

Поддерживаются HTTP/1.1, SOCKS 5, и FTP-прокси. Для протокола FTP дополнительно доступно шифрование.

Простой клиент, который не удовлетворит потребности профессионала, однако включает в себя все базовые возможности для работы с протоколами FTP, SFTP, FTPS.

Плюсы

- Документация на русском языке

- Простой и удобный интерфейс

- Кроссплатформенность

Минусы

- Нет поддержки командной строки (за исключением сервера)

FTPRush

FTPRush — платный клиент. Из примечательных особенностей можно отметить такую функцию, как FXP — перенос файлов с одного сайта на другой «на лету», гибкую настройку интерфейса (в традициях панельного MS Office 2000—2003), SSL/TLS/SFTP-шифрование, Z-компрессию при передаче.

Внешний вид настраивается гибче, чем FileZilla, достаточно заглянуть в меню «Вид» либо открыть контекстное меню любой из областей. Предусмотрено следующее: перетягивание, включение и отключение панелей, кнопок, настройка столбцов колонок.

Менеджер подключений имеет в запасе множество настроек сервера, поддерживаются SFTP (причем в соответствующем разделе обнаруживаются опции для настройки SSL), SSH, незащищенный FTP, TFTP. Можно указать временную зону, определить локальный/удаленный каталоги, добавить закладки. При наличии нескольких конфигураций удобно применять глобальные настройки, отпадает необходимость в перенастраивании нескольких конфигураций. Доступны списки исключений, извещения, приоритеты и другие дополнительные параметры. Представлен ряд опций, относящихся к соединению программы с сервером и передаче файлов. На выбор — несколько видов прокси, в том числе и SOCKS, настройка Z-компрессии. Не говоря уже о настройке горячих клавиш и действий мышью.

Планировщик доступен он через Окно задач. Не сказать, что он идеален в текущей реализации, но свои функции выполняет и вдобавок позволяет указать сценарий либо действие из списка для выполнения. Для создания сценариев используется конструктор, который доступен в меню «Инструменты». Также в этом разделе можно ознакомиться со списком FTP-команд. Удаленный поиск можно найти в разделе меню «FTP»

Пожалуй, единственный момент, вызывающий нарекание — очень некачественный перевод на русский.

На выходе получаем бесплатный продукт с функциями профессионального продукта.

Плюсы

- Некачественный перевод интерфейса

- Отличная функциональность

- Большое количество настроек

- Поддержка защищенных протоколов и методов шифрования

CuberDuck

При запуске программа предлагает импортировать хосты из FileZilla, и указанные адреса будут помещены в закладки. В программе используется однопанельный режим, для десктоп-клиента в данном случае вовсе не оптимальный и вызывающий лишь неудобства. Для закачки файлов необходимо открывать отдельное окно, аналогично — для просмотра очереди заданий. Чтобы изменить права доступа, нужно переходить во вкладку «Права доступа» раздела «Инфо». Все стандартные операции, касающиеся работы с FTP, собраны в меню «Действие». В программе можно заметить окно поиска, но, как оказалось, это некий фильтр по названиям, но никак не поиск по файлам.

В связи с очень простым интерфейсом Cyberduck нельзя назвать оптимальным клиентом для работы с вышеназванными сервисами. Однако, как файловый менеджер для просмотра документов он вполне сгодится. Можно лишь возлагать надежды на то, что разработчики «подтянут» функциональность в одном из направлений — либо работа с FTP, либо поддержка облачных сервисов.

Несмотря на поддержку FTP, SFTP и других протоколов, Cyberduck сгодится лишь для закачки или скачивания файлов, просмотра документов на сервисе Документы Google и других простых операций. То есть, предусмотрена самая базовая работа с заявленными протоколами и сервисами.

Плюсы

- Унифицированный интерфейс

Минусы

- Малое количество настроек

- Неудобный файловый менеджер

- Слабая поддержка облачных сервисов

Общее сравнение предлагаемых программных обеспечений

Таблица 1.

Общее сравнение предлагаемых решений

|

FileZilla |

FTPRush |

CuberDuck |

|

|

Год разработки |

2001 |

2004 |

2001 |

|

Компания владелец |

Tim Kosse |

TianHong.NC China |

David V. Kocher |

|

SFTP |

Да |

Да |

Да |

|

FTPS |

Да |

Да |

Да |

|

FTP over SSH |

Да |

Да |

|

|

FXP |

Нет |

Да |

|

|

Поддерживаемые ОС |

Windows/Linux/BSD/Mac OS/Unix |

Windows |

Windows/Mac OS |

|

Сжатие данных |

Да |

Да |

Нет |

|

Тип лицензии |

GPL |

Проприетарная |

GPL |

|

Возможность корпоративного использования |

Skype-connect |

Нет |

Нет |

|

Цена |

Бесплатно |

$29,95 |

Бесплатно |

Внедрение программного обеспечения

На данный момент в компании функционирует аппаратное обеспечение CuberDuck. Нам потребуется установить программное обеспечение Filezilla.

Инсталляционная версия

Удостоверьтесь, что ваш пользовательский аккаунт позволяет вам выполнять администрационные действия, в том числе установку программного обеспечения.

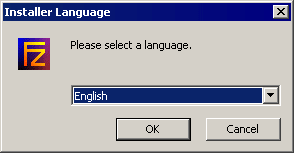

Язык установки

Вам будет предоставлен выбор языка установки, выберите его из списка. Нажмите OK, чтобы продолжить.

Рисунок 3. Выбор языка.

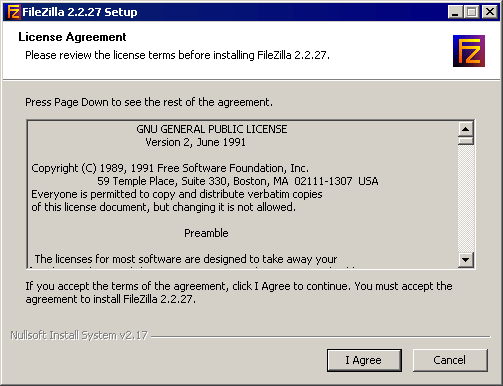

Лицензионное соглашение

На этом этапе вы должны наблюдать следующее окно, где вам следует принять лицензионное соглашение, чтобы продолжить. Прочитайте его текст и нажмите "Я согласен", если вы действительно согласны.

Рисунок 4. Лицензионное соглашение.

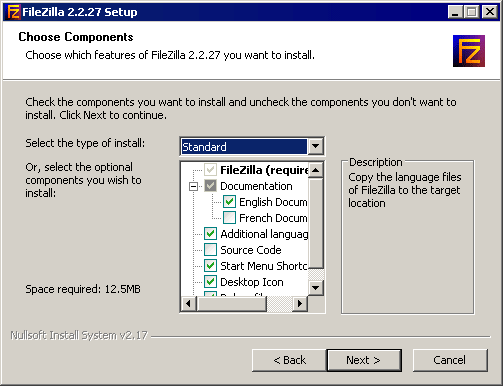

Выбор компонентов

На следующем этапе вам нужно выбрать компоненты клиента FileZilla, которые вы хотите установить. При наведении курсора на каждую из компонент, вы можете увидеть её описание. Пример показан на рисунке:

Рисунок 5. Выбор компонентов.

Пройдитесь по каждому из пунктов и оставьте или уберите отметку там, где считаете нужным. Мы рекомендуем вам выбрать языковой пакет FileZilla, ярлыки в меню "пуск" и на рабочем столе для быстрого запуска программы, а также отладочные файлы, которые, как было сказано выше, помогут диагностировать программу, в случае её падения. Нажмите "продолжить", после того, как вы сделали ваш выбор.

Место для установки

В следующем окне вам следует выбрать место для установки программы. Нажмите "продолжить", если вас устраивает стандартный вариант места для установки.

Примечание: Если вы хотите установить FileZilla на USB-носитель или другой переносимое хранилище данных, укажите путь к нему. Вам также придётся указать XML-файл для хранения настроек FileZilla, для того, чтобы они сохранялись при переносе.

Ярлыки в меню "Пуск"

Вне зависимости от того, выбрали ли вы установку этих ярлыков, вам будет задан вопрос о названии папки в меню для их расположения. Название по умолчанию вполне может вас устроить, нажмите "продолжить", если это действительно так. На этом этапе вы также можете отменить установку этих ярлыков.

Завершение установки

После того, как вы нажмёте "продолжить", FileZilla будет установлен. Если не произошло никаких ошибок, установка будет завершена через несколько секунд. Нажмите "закрыть" для полного завершения. Поздравляем, вы успешно установили клиент FileZilla, теперь мы можем перейти к разделу "запуск"!

Архивированная версия

Установка из архива достаточно проста, если вы знаете, как работать с архивами, файлами и директориями в ОС Windows. Вам просто следует распаковать скачанный файл в директорию на вашем диске, например "C:\Program Files\FileZilla", а потом просто запустить клиент из исполнительного файла filezilla.exe. Распространённой практикой является создание ярлыка к этому файлу на рабочем столе, меню "пуск", или на панели быстрого запуска

Установка FileZilla на USB-носитель, или другой переносимый носитель состоит в распаковке и копировании директории, содержащей FileZilla, на этот носитель, т.к. программа всегда использует предоставляемый xml-файл для сохранения настроек. Более подробно смотрите здесь

Соединение с сервером

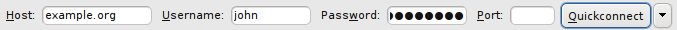

Мы будем пользоваться такими данными для логина. Замените их на свой вариант, чтобы следить за работающим примером из этого руководства.

Hostname: example.org

Username: john

Password: 7PjU#.J3

Рисунок 6. Панель быстрого подключения.

Поле Порт: можно оставить незаполненным, если вы не используете специфический порт для подключения.

Примечание: если вы желаете точно указать порт, к примеру, SFTP или FTPS, введите имя хоста таким образом: sftp://hostname или ftps://hostname соответственно.

Теперь FileZilla может быть подключен к серверу. Если подключение произошло без ошибок, правая "колонка" клиента будет показывать список файлов и директорий вместо уведомления "Не подключен к серверу".

Навигация и расположение окон

Рисунок 7. Навигация.

Легенда: 1. панель инструментов, 2. панель быстрого подключения, 3. лог сообщений, 4. локальная панель, 5. удалённая (серверная) панель, 6. очередь передаваемых файлов (полноразмерная версия изображения)

На этом этапе мы ознакомимся с расположением окон в FileZilla.

Под панелью инструментов (1) и панелью быстрого подключения (2) в логе сообщений (3) отображаются сообщения связанные с передачей файлов и подключением. Ниже вы увидите список файлов. В левой колонке (локальная панель, 4) отображаются локальные файлы и директории, т.е. содержимое компьютера, на котором запущен клиент FileZilla. В правой колонке (серверная панель, 5) отображаются файлы и директории сервера, к которому вы подключены. В обеих колонках сверху отображается дерево директорий, а внизу - содержимое текущей директории. Навигация осуществляется простым выбором пунктов дерева или списка, как и в любом другом файловом менеджере. В нижней части окна помещена очередь файлов (6) со списком файлов которые уже были загружены или будут загружены.

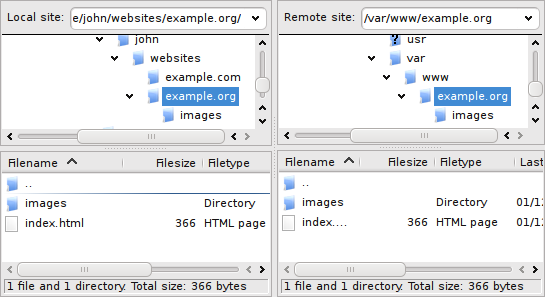

Передача файлов

Теперь мы загрузим следующие файлы (или те, которые вы выбрали):

website/

- index.html

- images/

- image01.jpg

- image02.jpg

Закачивание файлов

Для начала в локальной панели перейдите в директорию, которая содержит нужные данные (например, index.html и images/). Теперь, перейдите в нужную целевую директорию на сервере (используя список в серверной панели). Чтобы загрузить данные, выберите соответствующие файлы/директории и перетяните их из локальной в удалённую панель. После этого вы заметите, что файлы будут добавлены в очередь в нижней части окна и, через некоторое время, удалены оттуда после загрузки на сервер (естественно, если всё произошло без ошибок). Загруженные файлы и директории будут отображены в серверном списке в правой колонке.

Рисунок 8. Список локальных и серверных файлов после загрузки.

Примечание: Если вам не нравится "перетягивать" файлы, достаточно просто кликнуть правой кнопкой на выбранных файлах/директориях и нажать "Загрузить"

Примечание (для продвинутых): Если вы включили фильтрование и загрузили директорию целиком, на сервер будут загружены только неотфильтрованные файлы из этой директории.

Скачивание файлов

Скачивание файлов или целых директорий, по сути, работает так же, как и закачивание, вы просто перетягиваете файлы/директории наоборот: из удалённой панели на локальную.

Примечание: Если вы (случайно) попытаетесь перезаписать файл при его скачивании или закачивании, FileZilla по умолчанию отобразит диалоговое окно с разными вариантами действий (перезаписать, переименовать, пропустить, ...).

Список оборудования

Пользовательское

- Компьютеры на базе процессора Intel Core i5

- Процессор Intel Core i5-7400 Kaby Lake + куллер (3000MHz/LGA1151/L3 6144Kb)

- Материнская плата - GIGABYTE GA-Z170-D3H

- Оперативная память - Kingston HyperX Fury Black PC4-19200 DIMM DDR4 2400MHz CL15 - 16Gb

- Накопитель - SSD - 120Gb - Kingston A400 SA400S37/120G

- Монитор AOC I2281FWH

- Клавиатура Logitech Corded Keyboard K280e Black USB

- Мышь проводная Logitech G G102

- Корпус AeroCool Cylon Black

- Принтер KYOCERA ECOSYS P2035d

Серверное

- Точка доступа MikroTik hAP ac2

- Маршрутизатор MikroTik RouterBoard RB3011UiAS-RM

- STSS Flagman MX240.5-008LH – сервер общего назначения(dns-dhcp-ad-fileserver)

Рисунок 1. Архитектура сети компании ООО “Кивери”

Программная архитектура компании

Программное обеспечение

Компьютер пользователя

- Операционная система Windows 10x64

- Kaspersky 2016

- Браузер Google Chrome v64

- Microsoft Office 2016

- PDF Creator

- Adobe Acrobat

- Adobe Photoshop

- Sublime Text 3

- Компас 3D

- SolidWorks

- FileZilla

Сервер

- Операционная система Windows Server 2012

- Kaspersky 2016

Исполняемые роли:

- Domain Controller

- DHCP

- Active Directory

- File Server

Рисунок 2. Программная архитектура компании

Заключение

В заключении могу сказать, что FTP-сервер, практичен в использовании, особенно, благодаря удобным FTP-клиентам. но к сожалению, у сервера много уязвимостей, которые потребуется закрыть как можно скорее, чтобы предотвратить потерю важных данных.

Компания ООО "КИВЕРИ" в последствии стала использовать программу FileZilla. Она проста в использовании и поддерживает большинство протоколов. С точки зрения удобства это отличный выбор. FileZilla упростила процесс работы с данными и ускорила процесс обучение новых работников.

Безусловно, FTP-сервера сильно уязвими, использование SSH и наличие антивируса защитит от большинства злоумышленников , таким образом сохранив важные данные на сервере. А также открытие соединения в портах TCP, меньше 1024 и отключение команды PORT может спасти от атаки "BOUNCE attack"

С развитием новых технологий мы сможем больше обезопасить себя и наши данные. В связи высокого спроса на FTP-сервера, растет и количество угроз, но позднее будут изобретены новые ПО, которые будут еще проще и удобнее в использовании и намного безопаснее.

Литература

- Лапонина, О.Р. Протоколы безопасного сетевого взаимодействия / О.Р. Лапонина. - 2-е изд., исправ. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 462 с. - (Основы информационных технологий). - Библиогр. в кн. ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=429094 (28.09.2017). Технологии защиты информации в компьютерных сетях / Н.А. Руденков, А.В. Пролетарский, Е.В. Смирнова, А.М. Суровов. - 2-е изд., испр. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 369 с. : ил. ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=428820

- Хаулет, Т. Инструменты безопасности с открытым исходным кодом / Т. Хаулет. - 2-е изд., испр. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 566 с. : ил. - (Основы информационных технологий). - ISBN 978-5-94774-629-7 ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=429025

- Прохорова, О.В. Информационная безопасность и защита информации : учебник / О.В. Прохорова ; Министерство образования и науки РФ, Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Самарский государственный архитектурно-строительный университет». - Самара : Самарский государственный архитектурно-строительный университет, 2014. - 113 с. : табл., схем., ил. - Библиогр. в кн. - ISBN 978-5-9585-0603-3 ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=438331 .- гл.1

- Стояновский, А. Учебник FTP / 1997 http://unix1.jinr.ru/faq_guide/apps/ftp_tut/ftp_main_a.html

- Э. Мэйволд, Безопасность сетей. — 2006. — 528 с. — ISBN 978-5-9570-0046-9.

Ссылки

- https://cyberduck.io/

- http://www.wftpserver.com/ftprush.htm

- https://filezilla.ru/

- https://ru.wikipedia.org/wiki/FTP

- https://ru.wikipedia.org/wiki/Сравнение_FTP-клиентов

- http://ru-wiki.org/wiki/FTP

- Стимулирование как функция менеджмента

- Выбор стиля руководства в организации

- Хозяйственные общества

- Понятие конституции и конституционного права

- Понятие, значение и типы кадровой стратегии компании

- Кольцевая топология

- Документальное оформление кассовых операций

- Разработка графического комплекса для фестиваля ретро техники «Фортуна»

- АНТИКРИЗИСНОЕ УПРАВЛЕНИЕ НА ПРЕДПРИЯТИЯХ ГИРБ

- Анализ и совершенствование мотивации персонала на примере ООО «Томлад»

- Теоретические основы организации безналичных расчетов

- Методические возможности повышения эффективности профессионального обучения (бизнес-тренинг, коучинг, наставничество, электронное обучение)