Противодействие утечке конфиденциальной информации в электронной форме со стороны сотрудников организации

В наше время вопрос об информационной безопасности является актуальным в каждой организации. И даже не смотря на постоянное обновление широкого спектра системы безопасности хранения данных, такова проблема продолжает существовать. В основном всё происходит из-за неосторожных и неправильных действий сотрудников, которые в последствии ведут к умышленному взлому корпоративных баз данных со стороны конкурентов или иных заинтересованных лиц. В связи с этим многие компании несут огромные убытки, которые не могут быть сравнены с затратами на обеспечение информационной безопасности организации.

Специалисты по безопасности зафиксировали в первой половине 2017 года утечку информации в объеме 7.78 миллиардов различного рода записей с персональными и платежными данными по всему миру. И 98 процентов всех данных были скомпрометированы в результате двадцати широко масштабных инцидентов. Данная информация взята из отчета известной компании InfiWatch, которая по своему роду деятельности специализируется на информационной безопасности. Такой показатель превосходит в восемь раз показатель пошлого года, и что более интересно, превышает вдвое количество всех конфиденциальных данных, которые попали в руки третьим лицам полностью за 2016 год. «Общемировой тренд на увеличение числа утечек и объемов скомпрометированных данных, по нашему мнению, задают не особенности отдельных регионов, а новые возможности, которые связаны с использованием информации в цифровом мире, такие как перевод услуг в электронный вид, e-commerce (электронная коммерция. — РБК), электронные деньги, объекты исключительных прав (интеллектуальная собственность) в цифровом виде», — говорится в отчете InfoWatch.[1]

По количеству инцидентов, связанных с утечкой данных, за рассматриваемый период лидируют медучреждения (17,4%), госорганы (15,2%) и организации из торговой отрасли (12,2%). По количеству скомпрометированных записей — ИТ-компании (33,9%), торговые предприятия (20,2%) и госорганы (15,8%). Например, на правительственном портале gov.spb.ru в январе были обнародованы паспортные данные, адреса и номера телефонов 1627 человек.

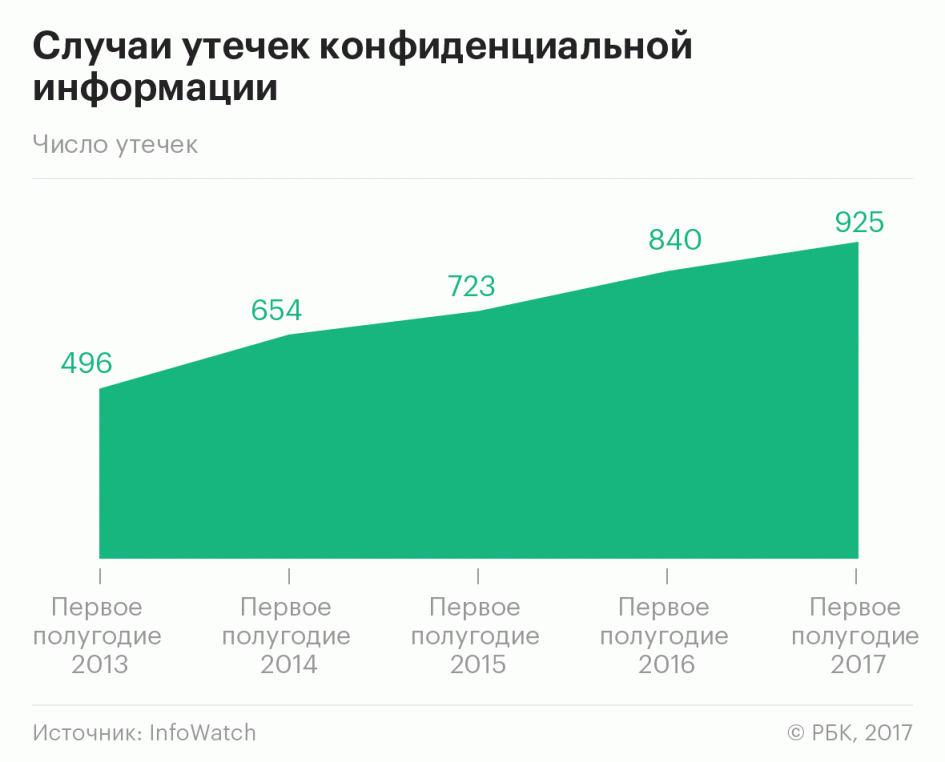

Случаи утечек за последние пять лет приведены ниже.

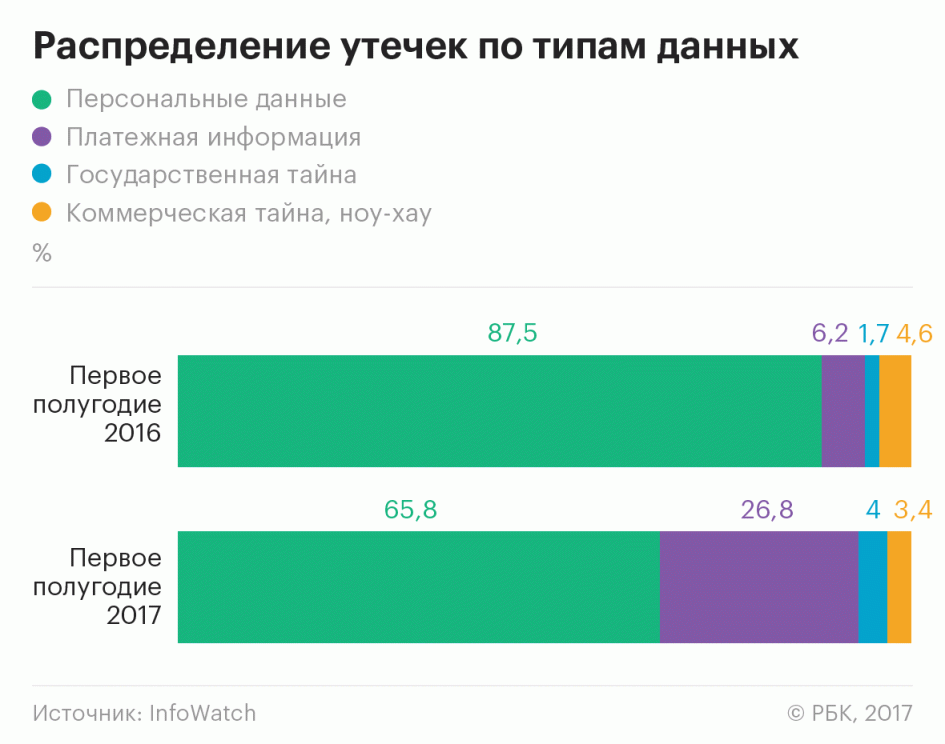

Так же, анализируя утечку конфиденциальных данных, опубликованную в средствах массовой информации, можно составить ранжированный список утечек по типам данных.

Поэтому, целью каждой организации в сфере информационной безопасности должно являться обеспечение сохранности системы, которая обеспечивает защиту, гарантии точности и полноты информации, минимизацию возможных потерь в случае, если информация будет изменена или повреждена, как со стороны сотрудников организации, так и со стороны конкурентов или иных заинтересованных третьих лиц.

Для нейтрализации и минимизации внутренних угроз конфиденциальной информации со стороны собственного персонала работодатель в организации должен принять следующие меры:

- Различные мероприятия по ограничению доступа к конфиденциальной информации, который должен быть закреплен во внутренних регламентах либо в наборах определенных правил организации. Вся информация в организации должна быть ранжирована на четыре степени грифа конфиденциальной информации: первый – абсолютно конфиденциальная информация, второй – строго конфиденциальная информация, третий – конфиденциальная информация, четвертый – информация для общего пользования, но не подходящая к публикации. Соответственно к определенному уровню конфиденциальности информации могут быть допущены только определенные категории сотрудников. В некоторых организациях такую информацию распределяют в разных помещениях и выдают специальные пропуска и записи.

- Вся конфиденциальная информация должна дробиться на определенные порции, то есть должно производиться ее дробление. Некая конфиденциальная информация делиться на определенные части и храниться в разных местах. Многие работодатели используют данный прием, его еще называют метод паззла, по отношению к стратегическому плану развития компании. Например, учредитель фирмы дает знать своим подчиненным только ту информацию, которую положено знать тому или иному лицу. Финансовому директору – финансовую часть, технологу – техническую часть и так далее. Получается, что каждый знает только часть информации.

- Так же в организации обязательно должен соблюдаться порядок организации контроля над соблюдением сотрудниками организации установленных внутренних правил информационной безопасности компании. В таком случае, особенно крупным компаниям, стоит позаботиться о собственной службе безопасности, которая и будет контролировать весь процесс.

- Порядок действий уполномоченных должностных лиц и других инстанций при выявлении фактов утечки той или иной конфиденциальной информации.

- Профилактические мероприятия (направленные на формирование у персонала мотивов поведения, которые побуждают их к безусловному выполнению в полном объеме требований режима, правил проведения работ и др., а также на формирование соответствующего морально-нравственного состояния в коллективе).

- Инженерно-технические мероприятия (кодирование информации, ограничение прав доступа к электронным носителям и т.п.).

- Работа с кадрами (подбор персонала, инструктажи, обучение персонала по вопросам обеспечения защиты информации, воспитание бдительности сотрудников, повышение их квалификации).

- Психологические мероприятия (установка видеонаблюдения, обнародование инцидентов с попыткой вынесения служебной информации за пределы организации).

Самым простым способом для предотвращения хищения конфиденциальной информации на электронных носителях являются:

- Ежедневная или еженедельная смена паролей и кодов доступа к электронным носителям информации.

- Создание или покупка программ, препятствующих перезаписи информации, обычно находятся в памяти носителя.

- Распространение идентифицирующих программ и носителей.

- Глобальное распространение антивирусных программ с автоматическим запуском.

- Программы, реагирующие на копирование информации и автоматически кодирующие данную информацию в бессмысленный набор различных знаков.

Для предотвращения возможности несанкционированного доступа к конфиденциальной информации, необходимо ввести достаточно надежную систему защиты документооборота. При этом следует обратить внимание на тот факт, что внедрение системы защиты практически всегда приводит к осложнениям в работе, и именно поэтому, внедрение системы защиты должно быть экономически обоснованным и целесообразным.

Правовая основа защиты информации на предприятиях и в организациях базируется на следующих нормативных документах:

- Конституция Российской Федерации;

- Гражданский кодекс Российской Федерации;

- Трудовой кодекс Российской Федерации;

- Уголовный кодекс Российской Федерации;

- Доктрина информационной безопасности Российской Федерации;

- Закон РФ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 г. №149-Ф3;

- Закон РФ «О персональных данных» от 29.07.2006 г. №151-Ф3;

- Постановление Правительства РФ от 01.11.2012 №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

- Постановление Правительства РФ от 15.09.2008 №687 «Об утверждении Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации»;

- Постановление Правительства РФ от 15 августа 2006 г. №504 «О лицензировании деятельности по технической защите конфиденциальной информации»;

- Постановление Правительства РФ от 31 августа 2006 г. №532 «О лицензировании деятельности по разработке и (или) производству средств защиты конфиденциальной информации»;

- Государственные (национальные) стандарты Российской Федерации.

Организационно-правовые методы защиты информации сводятся в ограничении доступа, как посторонних лиц, так и работников организации к объектам, где содержится конфиденциальная информация всех грифов.

Одной из главных задач всех этих методов защиты является препятствие несанкционированному доступу (НСД). Атака этого вида может осуществляться как пассивным методом (считывание секретной информации), так и активным (повреждение информации).[2]

Внутренняя система конфиденциальной информации и документооборота более уязвима со стороны сотрудников предприятия. Доказано, что причиной 80% всех потерь или искажений информации являются умышленные поступки работников фирмы. Единственный способ предотвратить это - соответствующая кадровая политика организации, которая в первую очередь направленна на повышение заинтересованности сотрудников в успешной работе, воспитании чувства ответственности за свою работу. Рассмотрение порядка реализации каждой из функций управления персоналом в целях обеспечения информационной безопасности дает следующее.[3]

Планирование персонала. При приеме на работу рекомендуется проводить анкетирование, с помощью которого можно сделать выводы об уровне интеллекта, получить общее представление о кандидате как разносторонней личности, определить морально-психологический уровень, выявить возможные преступные наклонности и т.д. Непосредственная деятельность вновь принятого работника в целях проверки его соответствия занимаемой должности и соблюдения правил работы с конфиденциальной информацией должна начинаться с испытательного срока, в конце которого принимается окончательное решение о приеме кандидата на постоянную работу. В случае успешного прохождения кандидатом проверки и признания, его соответствующим должности, осуществляется заключение (подписание) двух документов:

а) трудового договора (контракта). Контракт обязательно должен содержать пункт об обязанности работника не разглашать конфиденциальную информацию и соблюдать меры безопасности;

б) договора (обязательства) о неразглашении конфиденциальной информации, представляющего собой правовой документ, в котором кандидат на вакантную должность дает обещание не разглашать те сведения, которые ему будут известны в период его работы на предприятии, а также об ответственности за их разглашение или несоблюдение правил безопасности (расторжение контракта и судебное разбирательство).

Организация персонала. Организация персонала предполагает обучение сотрудников правилам и приемам работы с конфиденциальной информацией. Обучение может быть дифференцировано в зависимости от срока работы сотрудников на предприятии - т.е. программа обучения для новых сотрудников и для сотрудников, которые имеют опыт работы в данной организации (более года - двух лет).

Внутреннее нормативно-методическое содержание программы обучения должно включать:

- общие правила обеспечения безопасности организации с ответственностью сотрудника за соблюдение установленных правил;

- перечень полномочий службы безопасности по контролю и прямому функциональному руководству соответствующим направлением деятельности персонала;

- рекомендации по предотвращению ситуаций, способных сделать работника объектом вербовки и шантажа;

- рекомендации поведения в случае попытки вербовки и шантажа.

Обычно обучение новых сотрудников проводят руководители структурных подразделений, задачей обучения при этом является доведение до обучаемых правил обеспечения безопасности на конкретных рабочих местах в рамках исполняемых служебных обязанностей. Организация последующей подготовки сотрудников осуществляется службой безопасности в режиме повышения профессиональной квалификации персонала. Формы соответствующей подготовки могут дифференцироваться следующим образом:

- для топ-менеджмента - это ознакомление со специальными информационно-аналитическими обзорами, ежеквартально направляемыми им за подписью руководителя службы безопасности;

- для руководителей структурных подразделений - ежеквартальные встречи с руководителем службы безопасности;

- для остального персонала - специальный инструктаж, который не реже одного раза в полгода проводится одним из специалистов службы безопасности непосредственно в структурных подразделениях.

Мотивация. Мотивация сотрудников организации в целях обеспечения ее информационной безопасности может реализовываться по двум направлениям - путем применения поощрений и санкций. Специальные поощрения (премии) за активную работу по укреплению информационной безопасности предприятия могут использоваться в отношении:

- сотрудников службы информационных технологий и других подразделений, разработавших новые программные средства, повышающие степень защищенности компьютерных баз данных и коммуникаций;

- сотрудников службы безопасности, выявивших источники утечки конфиденциальной информации, разработавших новые технологии или методы защиты информации в устной форме и на бумажных носителях, успешно завершивших особо важные оперативные мероприятия по отражению реализуемых угроз информационной безопасности;

- руководителей структурных подразделений, к сотрудникам которых у службы безопасности в течение отчетного года не было ни одного замечания в части соблюдения правил обеспечения информационной безопасности;

- любых сотрудников организации, оказавших службе безопасности реальную помощь в выявлении источников угроз информационной безопасности.

Специальные санкции к конкретным сотрудникам и трудовым коллективам за допущенные ими нарушения в области соблюдения установленных правил обеспечения информационной безопасности применяются по представлению службы безопасности или руководителей этих коллективов. По характеру управляющего воздействия они делятся на три группы. Это могут быть:

1. Санкции административного характера, наиболее жесткие по силе воздействия (например, смещение с занимаемой должности; отказ в пролонгации трудового договора; перевод сотрудника на другое рабочее место, которое позволит перекрыть доступ к конфиденциальной информации; исключение сотрудника из резерва на выдвижение и т.д.).

2. Санкции экономического характера (среди которых: лишение или сокращение переменной части должностного оклада (доплаты, надбавки) при использовании подобных схем основной оплаты труда; лишение или сокращение премии по итогам квартала для конкретного сотрудника или всего коллектива структурного подразделения; отмена персональных социально-экономических льгот и т.д.).

3. Санкции психологического характера (например, индивидуальная беседа с руководителем или представителем службы безопасности предприятия; обсуждение допущенного сотрудником нарушения на собрании трудового коллектива подразделения и т.п.).

Контроль. Субъектами контроля выступают: руководители структурных подразделений; специалисты службы безопасности и ее внештатные сотрудники в структурных подразделениях; специалисты частных детективных агентств, приглашенные для проведения служебных расследований. Объектами контроля являются два аспекта деятельности сотрудников организации:

- исполнение ими установленных правил обеспечения информационной безопасности работодателя;

- общая лояльность работодателю.

Итак, для организаций, которые заботятся о долгосрочных перспективах развития, важным является формирование лояльности персонала. Лояльность персонала рассматривают как универсальную по направленности составляющую кадровой безопасности, потому что отношение работника к собственной организации является фактором, который либо укрепляет, либо разрушает систему информационной безопасности компании. Работники с лояльным отношением к компании намного более устойчивы к «соблазнам»: их сложно переманить в другую организацию, склонить к сотрудничеству с конкурентами, мошенничеству и злоупотреблению полномочиями. Лояльные сотрудники критически относятся к коллегам, нарушающим правила организации, тем самым предупреждая возникновение внутренних угроз информационной безопасности.

1. В условиях развития рыночной экономики информация становится ценным товаром, поэтому главной задачей для субъектов хозяйственной деятельности является защита конфиденциальной информации, позволяющей обеспечить организации экономическую безопасность, избежать банкротства, защитить себя от недобросовестной конкуренции и коммерческого шпионажа, предупредить рейдерские атаки.

2. Наиболее существенные внутренние угрозы информационной безопасности организации включают в себя действия или бездействие (умышленные или непреднамеренные) сотрудников, противодействующих интересам деятельности предприятия, результатом которых может быть нанесение экономического ущерба компании, потеря информационных ресурсов, подрыв делового имиджа компании, возникновение проблем в отношениях с реальными или потенциальными партнерами и т.д. Игнорирование угроз, связанных с конфиденциальностью информации, может привести к появлению серьезных убытков и потерь организации. Речь идет не только о финансовом, но и о репутационном ущербе.

3. В целях нейтрализации и минимизации внутренних угроз конфиденциальной информации со стороны собственного персонала организации целесообразно применять в комплексе: организационные мероприятия по защите информации, контрольно-правовые меры, профилактические мероприятия, инженерно-технические мероприятия, кадровые и психологические мероприятия.

4. Важнейшим элементом в этом комплексе является соответствующая кадровая политика организации, а именно:

- планирование персонала (более тщательный отбор, анкетирование и проверка потенциальных сотрудников);

- организация персонала (внутрифирменное обучение, направленное на закрепление общих правил безопасности и воспитание навыков противодействия попыткам вербовки и шантажа);

- мотивация (применение соответствующих поощрительных мер и санкций);

- контроль (постоянный мониторинг соблюдения работниками правил информационной безопасности и оценка уровня лояльности).

Таким образом, мы доказываем, что утечка конфиденциальной информации на электронном носителе со стороны сотрудников достаточно велика, но этому можно противодействовать и для каждой организации доступны те или иные методы противодействия.

-

https://www.rbc.ru/technology_and_media/10/10/2017/59db57549a7947f8d8839ac3 ↑

-

Жигулин Г.П. Организационное и правовое обеспечение информационной безопасности, - СПб: СПбНИУИТМО, 2016. - С.40. ↑

-

Е. И. Мельникова. //Юридический мир. -2017. - № 12. - С. 40 - 43.. ↑

- Этические нормы в поведении руководителя

- Наблюдаемые студентом проявления противоречий информационного общества

- Люди не любят следовать за пессимистами

- Конкуренция на внешнем рынке труда

- Межрегиональная миграция рабочей силы в современной России

- Обучение персонала, как мотивирующий фактор

- Какие опасности представляет интернет для детской психики?

- Обучение персонала, как мотивирующий фактор

- Технологии мониторинга текущего уровня лояльности персонала

- Модели данных

- Управление данными

- Организационные формы управления неявными знаниями