Защита внутренней сети и сотрудников компании от атак (Анализ закона и требований к защите)

Содержание:

Введение

На современном этапе ни для кого не секрет, что взаимодействие с государством активно переходит в интернет. Это упрощает и ускоряет многие процессы, дает более широкие возможности, но, в свою очередь, создает определенные проблемы, так как большинство государственных информационных систем обрабатывает персональные данные, а также хранит разного рода важную информацию, представляющую ценность. Уничтожение, кража, искажение такой информации может причинить серьезный вред не только самой системе, но и повлечь цепь событий, нарушающих работу других взаимодействующих систем.

Государственные информационные системы, согласно Федеральному закону «Об информации, информационных технологиях и защите информации» от 27.07.2006 № 149-ФЗ, - информационные системы, создающиеся в целях реализации полномочий государственных органов и обеспечения обмена информацией между этими органами, а также в иных установленных федеральными законами целях.

В России функционирует порядка 100 государственных информационных систем. ГИС подразделяются на федеральные и региональные. Организация, работающая с какой-либо из этих систем, обязана выполнять требования к защите данных, которые в ней обрабатываются. В зависимости от классификации, к разным информационным системам предъявляются разные требования, за нарушение которых применяются санкции — от штрафа до более серьезных мер. Поэтому обеспечение безопасности в ГИС на высшем уровне является необходимым условием нормального существования системы.

Защита государственных информационных систем - одна из приоритетных задач на сегодняшний день для служб информационной безопасности современного государственного и муниципального предприятия. Ее важность определяется не только наличием статей в Уголовном и Трудовом Кодексах, а также Кодексе об административных правонарушениях, предусматривающих наказание за нарушение законодательства по защите информации. И не только ростом числа атак, направленных на нарушение доступности, целостности или конфиденциальности государственных информационных ресурсов. Нельзя забывать про все большую зависимость граждан России от информационных технологий, небезопасное внедрение или управление которыми может повлечь за собой тяжелые последствия. Все это заставляет нас уделять больше внимания защите информации, обрабатываемой в государственных и муниципальных информационных системах.

В связи с описанным выше, была поставлена цель:

- оптимизировать алгоритм выбора средств защиты информации.

Для достижения поставленной цели необходимо решить следующие задачи:

- проанализировать существующие алгоритмы выбора СЗИ;

- систематизировать все требования к СЗИ по нормативно - правовой базе;

- скомпилировать необходимые алгоритмы выбора.

1. Нормативно-правовая база по средствам защиты информации

1.1 Основные положения законодательства в области защиты информации

На текущий момент в Российской Федерации создана и принята вертикаль (иерархия) руководящих и нормативно-методических документов по обеспечению защиты информации в ГИС.

Необходимость защиты информации, содержащейся в ГИС (далее - Информация), устанавливает Федеральный Закон от 27.07.2006 г. № 149- ФЗ «Об информации, информационных технологиях и о защите информации», который обязывает владельца информации и оператора информационной системы, обеспечить защиту информации от неправомерных доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения и иных неправомерных действий (ст.14 п.9) путем принятия правовых, организационных и технически мер, направленных на соблюдение конфиденциальности информации ограниченного доступа и реализацию права на доступ к общедоступной информации (ст.16) [1].

Требования о защите информации в соответствии с 149-ФЗ утверждены Приказом ФСТЭК России от 11 февраля 2013 г. № 17 (далее - Требования) и обязательны для выполнения с 1 сентября 2013 г., в том числе и при обработке информации в муниципальных информационных системах.

Требования предназначены для обладателей информации, заказчиков, заключивших государственный контракт на создание ГИС, операторов ГИС и лиц, осуществляющих обработку информации, являющейся государственным ресурсом [2].

В соответствии с Требованиями, защита информации обеспечивается на всех стадиях создания и эксплуатации ГИС путем принятия организационных и технических мер, направленных на блокирование (нейтрализацию) угроз безопасности информации, в рамках системы (подсистемы) защиты информации (СЗИ).

Принимаемые организационные и технические меры должны быть направлены на исключение:

- неправомерных доступа, копирования, предоставления или распространения информации (обеспечение конфиденциальности информации);

- неправомерных уничтожения или модифицирования информации (обеспечение целостности информации);

- неправомерного блокирования информации (обеспечение доступности информации).

Для обеспечения защиты информации проводятся следующие мероприятия:

- формирование требований к защите информации;

- разработка СЗИ;

- внедрение СЗИ;

- аттестация ГИС по требованиям защиты информации (далее - аттестация) и ввод ее в действие;

- обеспечение защиты информации в ходе эксплуатации аттестованной ГИС;

- обеспечение защиты информации при выводе из эксплуатации аттестованной ГИС или после принятия решения об окончании обработки информации [7].

Формирование требований к защите информации включает:

- принятие решения о необходимости защиты информации;

- классификацию ГИС по требованиям защиты информации (далее - классификация);

- определение актуальных угроз безопасности информации и разработку на их основе модели угроз;

- определение требований к СЗИ.

Классификация ГИС по четырем установленным класса защищенности проводится в зависимости от значимости обрабатываемой в ней информации и масштаба ГИС (федеральный, региональный, объектовый) в соответствии с таблицей 1.1:

Таблица 1.1 - Классификация ГИС

|

Уровень значимости информации |

Масштаб информационной системы |

||

|

Федеральный |

Региональный |

Объектовый |

|

|

УЗ 1 |

К1 |

К1 |

К1 |

|

УЗ 2 |

К1 |

К2 |

К2 |

|

УЗ 3 |

К2 |

КЗ |

КЗ |

|

УЗ 4 |

КЗ |

КЗ |

К4 |

Уровень значимости информации определяется степенью возможного ущерба от нарушения конфиденциальности (неправомерные доступ, копирование, предоставление или распространение), целостности (неправомерные уничтожение или модифицирование) или доступности (неправомерное блокирование) информации.

Актуальные угрозы безопасности информации определяются с учетом структурно-функциональных характеристик ГИС по результатам оценки возможностей нарушителей, анализа возможных уязвимостей, способов реализации угроз и последствий [22].

Определение актуальных угроз осуществляется в соответствии с Методическими документами ФСТЭК России в составе:

- Базовая модель угроз;

- Методика определения актуальных угроз.

Требования к СЗИ определяются в зависимости от класса защищенности ГИС и актуальных угроз безопасности информации.

При определении требований к СЗИ учитываются положения политик обеспечения ИБ Заказчика, разработанных по ГОСТ Р ИСО/МЭК 27001 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования».

Разработка СЗИ осуществляется в соответствии с ГОСТ и включает:

- проектирование СЗИ;

- разработку эксплуатационной документации;

- макетирование и тестирование СЗИ (при необходимости).

В соответствии с требованиями обеспечивается, чтобы СЗИ не препятствовала достижению целей создания ГИС и ее функционированию.

Результаты проектирования СЗИ отражаются в проектной документации (эскизном (техническом) проекте и (или) в рабочей документации).

При разработке СЗИ применяются средства защиты информации, прошедшие оценку соответствия в форме обязательной сертификации на соответствие требованиям по безопасности информации.

При отсутствии необходимых сертифицированных средств защиты производится корректировка проектных решений с учетом функциональных возможностей имеющихся.

Внедрение СЗИ осуществляется в соответствии с разработанной документацией и в том числе включает:

- установку и настройку средств защиты информации;

- разработку организационно-распорядительных документов, определяющих правила и процедуры обеспечения защиты в ходе эксплуатации ГИС (далее - ОРД);

- внедрение организационных мер защиты информации;

- предварительные испытания СЗИ;

- опытную эксплуатацию СЗИ;

- анализ уязвимостей ГИС и принятие мер по их устранению;

- приемочные испытания СЗИ [13].

Разрабатываемые ОРД определяют следующие правила и процедуры:

- управления (администрирования) СЗИ;

- выявления инцидентов, которые могут привести к сбоям или нарушению функционирования информационной системы и (или) к возникновению угроз безопасности информации (далее - инциденты), и реагирования на них;

- управления конфигурацией аттестованной ГИС и СЗИ;

- контроля (мониторинга) за обеспечением уровня защищенности информации;

- защиты информации при выводе из эксплуатации ГИС или после принятия решения об окончании обработки информации.

При внедрении организационных мер защиты информации осуществляются:

- реализация правил разграничения доступа и введение ограничений на действия пользователей, а также на изменение условий эксплуатации, состава и конфигурации технических средств и программного обеспечения;

- проверка полноты и детальности описания в ОРД действий пользователей и администраторов ГИС по реализации организационных мер защиты информации;

- отработка действий должностных лиц и подразделений, ответственных за реализацию мер защиты информации [32].

Анализ уязвимостей проводится в целях оценки возможности преодоления нарушителем СЗИ и предотвращения реализации угроз безопасности информации.

В случае выявления уязвимостей, приводящих к возникновению дополнительных угроз безопасности информации, проводится уточнение модели угроз и при необходимости принимаются дополнительные меры защиты информации, направленные на устранение выявленных уязвимостей или исключающие возможность использования нарушителем выявленных уязвимостей.

Приемочные испытания СЗИ проводятся с учетом ГОСТ 34.603 и включают проверку выполнения требований утвержденного технического задания.

Аттестация ГИС включает проведение комплекса организационных и технических мероприятий (аттестационных испытаний), в результате которых подтверждается соответствие СЗИ установленным Требованиям безопасности.

По результатам аттестационных испытаний оформляются протоколы, заключение о соответствии и аттестат соответствия в случае положительных результатов.

Допускается аттестация на основе результатов аттестационных испытаний выделенного набора сегментов ГИС, реализующих полную технологию обработки информации.

Ввод в действие ГИС осуществляется при наличии аттестата соответствия.

Обеспечение защиты информации в ходе эксплуатации аттестованной ГИС осуществляется оператором в соответствии с разработанными документами и в том числе включает:

- управление (администрирование) СЗИ;

- выявление инцидентов и реагирование на них;

- управление конфигурацией аттестованной ГИС и ее СЗИ;

- контроль (мониторинг) за обеспечением уровня защищенности информации.

Организационные и технические меры, реализуемые в СЗИ, в зависимости от актуальных угроз и используемых ИТ должны обеспечивать:

- идентификацию и аутентификацию субъектов доступа и объектов доступа;

- управление доступом субъектов доступа к объектам доступа;

- ограничение программной среды;

- защиту машинных носителей информации;

- регистрацию событий безопасности;

- антивирусную защиту;

- обнаружение (предотвращение) вторжений;

- контроль (анализ) защищенности информации;

- целостность информационной системы и информации;

- доступность информации;

- защиту среды виртуализации;

- защиту технических средств;

- защиту информационной системы, ее средств, систем связи и передачи данных [11].

Состав мер защиты информации и их базовые наборы для соответствующих классов защищенности информационных систем приведены в приложении № 2 к Требованиям (Приказ ФСТЭК № 17).

Выбор мер защиты в рамках СЗИ включает:

- определение базового набора мер для установленного класса защищенности;

- адаптацию базового набора мер применительно к характеристикам и особенностям функционирования ГИС;

- уточнение адаптированного базового набора мер, обеспечивающее блокирование (нейтрализацию) всех актуальных угроз безопасности, включенных в разработанную модель угроз;

- дополнение уточненного адаптированного базового набора мер, обеспечивающее выполнение иных требований о защите информации, в том числе в области защиты персональных данных [9].

При невозможности реализации в СЗИ отдельных выбранных мер на этапах адаптации базового набора или уточнения адаптированного базового набора мер защиты могут разрабатываться иные (компенсирующие) меры, обеспечивающие адекватное блокирование (нейтрализацию) актуальных угроз.

В этом случае в ходе разработки СЗИ должно быть проведено обоснование применения компенсирующих мер защиты, а при

аттестационных испытаниях оценена достаточность и адекватность данных компенсирующих мер для блокирования (нейтрализации) актуальных угроз безопасности.

При использовании новых ИТ и выявлении дополнительных угроз безопасности, для которых не определены меры защиты, должны разрабатываться компенсирующие меры.

Технические меры защиты информации реализуются посредством применения средств защиты информации, имеющих необходимые функции безопасности.

Использование СКЗИ осуществляется в соответствии с Положением ПКЗ-2005, утвержденным Приказом ФСБ России от 09.02.2005г. №66 и Инструкцией №152, утвержденной Приказом ФАПСИ от 13.06.2001г.

Нарушение требований Законодательства РФ в области защиты информации влечет за собой дисциплинарную, гражданско-правовую, административную или уголовную ответственность.

Цель создания системы защиты информации и решаемые задачи

Целью создания СЗИ является выполнение обязанностей Заказчика по применению правовых, организационных и технических мер обеспечения безопасности информации в соответствии с ФЗ-149 и принятыми в соответствии с ним нормативными правовыми актами.

Для создания СЗИ предлагается решение следующих задач:

- Проведение обследования, анализ уязвимости и классификация ГИС;

- Разработка частной модели актуальных угроз безопасности информации;

- Выбор и обоснование организационных и технических мер, необходимых для нейтрализации актуальных угроз безопасности с учетом особенностей ГИС;

- Разработка организационно-распорядительной документации (ОРД), регламентирующей порядок защиты информации в соответствии с принятыми организационными мерами.

- Разработка технического задания на создание СЗИ;

- Проектирование СЗИ в составе следующих решений в зависимости от выбранных технических мер:

- управления доступом к информационным ресурсам;

- сетевой безопасности;

-антивирусной защиты;

- криптографической защиты информации;

- анализа уязвимости;

- мониторинга событий безопасности;

- защиты виртуальной инфраструктуры;

-предотвращения утечки данных;

- защиты мобильных устройств;

- прочие решения, необходимые для нейтрализации актуальных угроз;

- поставка технических решений, внедрение и сервисное обслуживание СЗИ;

- анализ уязвимости защищенной ГИС;

- инструктаж и обучение персонала на авторизованных курсах в учебном центре;

7. Аттестационные испытания ГИС на соответствие Требованиям безопасности [23].

При выполнении работ в первую очередь предполагается руководствоваться экономической целесообразностью и эффективностью проводимых мероприятий по защите ГИС.

В результате создания СЗИ заказчик получает следующие отчетные документы:

- Отчет о результатах обследования ГИС;

- Рекомендации по созданию/совершенствованию СЗИ;

- Проект распоряжения о классификации ГИС;

- Частная модель актуальных угроз безопасности информации;

- Требования к СЗИ, перечень и обоснование необходимых мер защиты;

- Комплект ОРД, в т.ч.:

- Политика защиты информации в ГИС;

- Положение об организации и ведению работ по защите информации в ГИС;

- Регламент защиты информации;

- Разделы должностных инструкций персонала ГИС в части защиты информации;

- Прочие...

- Техническое задание на создание СЗИ;

- Комплект проектной и эксплуатационной документации на СЗИ;

- Комплект документов, необходимых для получения лицензий на осуществление деятельности по технической защите информации;

- Отчет о проведенном анализе уязвимости ГИС;

- Протокол приёмосдаточных испытаний СЗИ;

- Пакет документации на аттестуемый объект информатизации ГИС;

- Программа-методика проведения аттестационных испытаний;

- Протоколы проведенных аттестационных испытаний;

- Аттестат соответствия ГИС требованиям безопасности информации.

- Отчеты о результатах оценки уровня защищенности ГИС в процессе сервисного обслуживания. [2]

1.2 Анализ закона и требований к защите

В соответствии с законодательством Российской Федерации, указанная информация и сами информационные системы подлежат защите от случайных или направленных воздействий на них со стороны злоумышленников или ошибок персонала.

Государственные и муниципальные органы, после выхода 17-ого приказа ФСТЭК, который устанавливает требования по защите информации в ГИС и дает определенную свободу действий в выборе защитных мер, оказались не полностью готовы к кардинальным изменениям в отрасли.

В феврале 2013-го, ФСТЭК выпустила свой 17-й приказ, который сегодня является наиболее детально прописанным документом по безопасности госорганов. Спустя год, в феврале 2014-го, была выпущена методичка, подробно расписывающая, что подразумевалось под той или иной защитной мерой. Однако информатизация государственных услуг не стоит на месте, и госорганы внедряют все новые и новые технологии, что заставляет пересматривать и расширять требования по их защите.

Моделирование должно производиться на разных этапах жизненного цикла информационной системы, а не только в момент ее создания, что не всегда возможно (особенно для систем, уже разработанных и введенных в эксплуатацию) [6].

Угроза может быть реализована не только против самой информации или государственной информационной системы, но и против обслуживающей инфраструктуры, например против DNS-сервера, официального Twitter-канала госоргана, хостинговой площадки или канала связи, которые находятся во владении совершенно иных организаций, не имеющих ничего общего с государственным органом или муниципальным предприятием.

Очень важно, что среди угроз рассматриваются низкое качество обслуживания со стороны обслуживающих информационные системы организаций или низкое качество инженерных систем, которые могут привести к реализации ущерба. Не забыты и косвенные угрозы, например недоступность обновления средств защиты, что в текущих условиях становится вполне реальным. Принимать эти угрозы в качестве актуальных или нет - это вопрос того, кто будет моделировать угрозы, но важно, что этот момент не был забыт авторами методики.

Учтено, что угрозы могут быть реализованы не только на объекты информационной системы, но и на ее пользователей (субъектов) за счет применения методов социальной инженерии. Раньше про это ФСТЭК в своих документах тоже не упоминала. Не забыта «случайная» атака, под раздачу которой может попасть ничего не подозревающая государственная или муниципальная организация, чей сайт располагается на одном сервере с исходной жертвой. Например, такая проблема может возникнуть при веерной DDoS-атаке, которая может зацепить не только прямую жертву, но и сотни других организаций.

Приведена классификация видов нарушителей (от спецслужб до бывших работников), а также возможных мотиваций совершения ими несанкционированных действий. Среди источников угроз названы не только хакеры, группировки или отдельные компании, но также целые государства, что в текущей геополитической ситуации вполне актуальная проблема[15].

Впервые в документах ФСТЭК дается пример видов ущерба от нарушения триады: конфиденциальности, целостности и доступности. К таким видам ФСТЭК относит экономический (финансовый), социальный, политический, репутационный, технологический и т. п.

Установлен рекомендуемый срок пересмотра модели угроз - раз в год, а также в случае изменения законодательства, конфигурации системы, появления новых уязвимостей или появления фактов о новых возможностях нарушителей.

В дополнение к данному документу ФСТЭК разработала банк угроз (bdu.fstec.ru), содержащий сводный перечень угроз, которым можно руководствоваться при определении своего списка актуальных угроз. Этот каталог будет регулярно пополняться для включения в него новых опасностей, с которыми сталкиваются отечественные государственные и муниципальные структуры.

С выходом нового порядка аттестации информационных систем, в котором упор сделан не только и не столько на чеклисты (как раньше), сколько на способность системы защиты противостоять реальным угрозам безопасности. По сути, новый порядок аттестации является переходным шагом от «бумажной» безопасности к реальной. Эта «новая» аттестация похожа на аудит, в рамках которого не столько проверяется соответствие информационной системы неким требованиям, сколько будет анализироваться процесс управления уязвимостями (их обнаружения и устранения), процесс непрерывного мониторинга состояния защищенности и т. п. Иными словами, если раньше организации получали аттестат соответствия и на три года, до следующей аттестации, могли расслабиться, то новая методика будет лучше учитывать именно непрерывный процесс обеспечения защиты информации, повышающий реальную защищенность предприятия в динамическом ландшафте угроз.

Управление уязвимостями - еще один вопрос, которому ФСТЭК стал уделять большое внимание. Во-первых, это и соответствующий раздел в новой методике по аттестации информационных систем. Это и раздел в методике обновления программного обеспечения. Наконец, это три новых ГОСТа, которые уже разработаны: «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем»; «Защита информации. Уязвимости информационных систем. Правила описания уязвимостей»; «Защита информации. Уязвимости информационных систем. Содержание и порядок выполнения работ по выявлению и оценке уязвимостей информационных систем».

Данные стандарты подвели методическую базу под процесс управления уязвимостями, который упомянут в 17-м приказе ФСТЭК и которому посвящена отдельная методичка ФСТЭК[9].

Ввиду того, что все (даже сертифицированные) сканеры дыр ориентированы на иностранные базы уязвимостей (CVE, NVD и т. п.), а в условиях текущей геополитической ситуации это не совсем правильно, ФСТЭК разработала банк данных уязвимостей, который содержит свыше 10 тыс. описаний проблем в программном обеспечении, активно используемом в государственных и муниципальных учреждениях. Данная база, первый проект которой находится по адресу http://bdu.fstec.ru/, будет активно развиваться, и постепенно сертифицированные в России сканеры безопасности должны будут ссылаться именно на нее, снижая зависимость от зарубежных источников.

Но непрерывный мониторинг состояния безопасности и выстроенный процесс управления уязвимостями - это далеко не всё, над чем сейчас трудится ФСТЭК. Очевидно, что зачастую гораздо эффективнее не устранять дыры и последствия от их использования, а вовсе не допускать их появления в программном обеспечении. Этому вопросу посвящен проект нового ГОСТа «Обеспечение безопасной разработки программного обеспечения», призванный повысить качество системного и прикладного ПО. В него вошли четыре основных набора мероприятий - управление конфигурациями, безопасная поставка ПО, защита инфраструктуры разработки ПО и защищенное программирование.

Однако любые установленные требования должны быть каким-то образом подтверждены. Для ФСТЭК существует только одна форма оценки соответствия для государственных и муниципальных организаций - обязательная сертификация по требованиям безопасности. ФСТЭК видит в качестве основных направлений совершенствования системы сертификации средств защиты три темы:

- разработка и совершенствование требований к средствам защиты информации и методических подходов к их сертификации;

- совершенствование порядка аккредитации органов по сертификации и испытательных лабораторий;

- совершенствование порядка сертификации средств защиты информации[26].

Те, кто занимается сертификацией, знает, что испытательные лаборатории иногда, мягко говоря, спустя рукава подходят к процессу. Поэтому ФСТЭК уже давно запланировала выпуск типовых программ и методик сертификационных испытаний средств защиты информации.

Большинство потребителей интересует в первую очередь первое направление развития системы сертификации. Наибольшее число потребителей сталкивается именно с ним и их важно знать, что будет делать регулятор в ближайшее время. А будет он расширять число типов средств защиты, под которые будут «подложены» свои требования. ФСТЭК в данном случае последовательно выполняет обещанное при выпуске 17-го приказа: под каждое требование, которое может быть закрыто средством защиты, разрабатывает свой руководящий документ (РД) с требованиями к средствам защиты.

1.3 Методы защиты информации

Защита информации обеспечивается, в частности:

- предотвращением несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

- своевременным обнаружением фактов несанкционированного доступа к информации;

- предупреждением возможности неблагоприятных последствий нарушения порядка доступа к информации;

- недопущением воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

- возможностью незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

- постоянным контролем за обеспечением уровня защищенности информации. Реализация перечисленных и других мер создания эффективной системы информационной безопасности предполагает использование соответствующих подходов, методов и средств (инструментов) защиты информации.

К методам современной защиты информации можно отнести:

- криптографическую защиту различной степени конфиденциальности при передаче информации;

- управление информационными потоками как в локальной сети, так и при передаче каналами связи на различные расстояния;

- применение механизмов учета попыток доступа извне, событий в информационной системе и печатаемых документов;

- обеспечение целостности программного обеспечения и информации;

- внедрение средств восстановления современной защиты информации;

- осуществление физической охраны и учета техники и магнитных носителей;

- создание специальных служб информационной безопасности.

Современная защита информации предполагает внедрение в систему следующих основных инструментов защиты:

- управление доступом,

- механизмы шифрования (криптографические способы защиты информации),

- противодействие атакам вредоносных программ и вирусов,

- аппаратные средства защиты, - физические средства защиты, - программные средства защиты,

- организационные средства защиты,

- правовые и морально-этические средства защиты.

Рассмотрим кратко лишь некоторые средства (инструменты) защиты информации. Управление доступом - средство защиты информации за счет регулирования использования всех информационных ресурсов, в т. ч. автоматизированной информационной системы организации. Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов информационной системы (присвоение каждому объекту персонального идентификатора);

- аутентификацию (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

- проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию (протоколирование) обращений к защищаемым ресурсам;

- реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Физические средства защиты информации предотвращают доступ посторонних лиц на охраняемую территорию. Основным и наиболее старым средством физического препятствия является установка прочных дверей, надежных замков, решеток на окна. Для усиления защиты информации используются пропускные пункты, на которых контроль доступа осуществляют люди (охранники) или специальные системы. С целью предотвращения потерь информации также целесообразна установка противопожарной системы. Физические средства используются для охраны данных как на бумажных, так и на электронных носителях.

Программные и аппаратные средства - незаменимый компонент для обеспечения безопасности современных информационных систем. Аппаратные средства представлены устройствами, которые встраиваются в аппаратуру для обработки информации. Программные средства - программы, отражающие хакерские атаки. Кроме того, к программным средствам можно отнести программные комплексы, выполняющие восстановление утраченных сведений, а также реализующих парольную защиту в рамках управления доступом. При помощи комплекса аппаратуры и программ обеспечивается резервное копирование информации - для предотвращения потерь.

Организационные средства сопряжены с несколькими методами защиты: регламентацией, управлением, принуждением. К организационным средствам относится разработка должностных инструкций, беседы с работниками, комплекс мер наказания и поощрения. При эффективном использовании организационных средств работники организации хорошо осведомлены о технологии работы с охраняемыми сведениями, четко выполняют свои обязанности и несут ответственность за предоставление недостоверной информации, утечку или потерю данных.

Правовые средства - комплекс нормативно-правовых актов, регулирующих деятельность людей, имеющих доступ к охраняемым сведениям и определяющих меру ответственности за утрату или кражу секретной информации.

В сетях ЭВМ наиболее эффективными являются криптографические способы защиты информации. Если физические способы защиты могут быть преодолены путем, например, дистанционного наблюдения, подключения к сети или подкупа персонала, правовые не всегда сдерживают злоумышленника, а управление доступом не гарантирует от проникновения изощренных «хакеров», то криптографические методы, если они удовлетворяют соответствующим требованиям, характеризуются наибольшей надежностью [23].

Морально-этические средства - комплекс мер для создания личной заинтересованности работников в сохранности и подлинности информации. Для создания личной заинтересованности персонала руководители используют разные виды поощрений. К данным средствам относится и построение корпоративной культуры, при которой каждый работник чувствует себя важной частью системы и заинтересован в успехе предприятия. Следует отметить, что меры защиты информации, выбираемые для реализации в информационной системе, должны обеспечивать блокирование одной или нескольких угроз безопасности информации, включенных в модель угроз безопасности информации. Систематическое применение всех перечисленных выше методов и средств современной защиты информации увеличивает надежность системы безопасности и предотвращает разглашение конфиденциальной информации.

2. Проблема выбора средств защиты информации

2.1 Выбор средств защиты информации

Выбор в пользу тех или иных средств защиты при проектировании информационных систем, обрабатывающих конфиденциальную информацию или персональные данные - ключевая процедура, определяющая не только будущий уровень защищенности и надежности системы, но и легитимность дальнейшей эксплуатации данной системы.

На сегодняшний день реализовать защиту от специфических угроз для компонентов виртуализации только традиционными средствами защиты не представляется возможным. Надежную систему защиты инфраструктуры необходимо строить сразу в нескольких направлениях: одновременно применять защитные механизмы, встроенные в платформу виртуализации, специализированные средства защиты, а также те средства защиты, которые уже используются в инфраструктуре компании.

С чего начать и какими принципами руководствоваться при выборе специализированных средств защиты? Существует несколько основных правил:

- Во-первых, перед тем как приступить к выбору, необходимо определить цели и задачи защиты информации и инфраструктуры.

- Во-вторых, все средства защиты можно разделить на отдельные категории: средства защиты от несанкционированного доступа, антивирусные средства и средства защиты от вредоносных программ, межсетевые экраны и так далее. Поэтому сравнение функционала и выбор решения необходимо осуществлять в рамках одной категории, но отличной от устоявшейся на сегодняшний день группы «средства для защиты информации в инфраструктуре»[16].

- В-третьих, необходимо помнить, что большая часть из этих средств защиты не является специализированными средствами для инфраструктуры, а представляет собой лишь адаптированные средства защиты для работы в виртуальной среде. Такие решения работают внутри виртуальной машины, так же как и на физическом сервере, не зная о своем виртуальном окружении и не позволяя бороться со специфическими угрозами и уязвимостями виртуальной среды. Сложность возникает в том, чтобы отличить одно решение от другого.

- В-четвертых, необходимо рассматривать функционал продукта и проверять, как он реализуется на практике. Рекомендуется посетить специализированные Интернет-ресурсы, где специалисты обмениваются опытом и обсуждают сильные и слабые стороны конкретного продукта.

- В-пятых, необходимо учитывать, для каких конкретно платформ виртуализации (и их версий) предназначено средство защиты. Например, продукты, предназначенные для защиты инфраструктур, построенных на платформах компании VMware, могут поддерживать как полный перечень всех выпускаемых компанией VMware платформ виртуализации, так и ограничиваться поддержкой только флагманской платформы VMwarevSphere. При этом системы защиты для инфраструктур, построенных на разных платформах даже одного производителя, могут иметь существенные различия.

- В-шестых, при выборе сертифицированных продуктов необходимо обращать внимание на технические условия, по которым этот продукт прошел сертификацию. В них должны быть прописаны: среда тестирования, ограничения по эксплуатации и функционал, на который выдан сертификат.

Для чего могут понадобиться дополнительные СЗИ на общесистемное программное обеспечение при наличии встроенных сертифицированных СЗИ? Проведение аттестации автоматизированной системы на базе встроенных сертифицированных СЗИ обладает рядом недостатков для клиентов:

- Сложность обновления общесистемного программного обеспечения. Любое программное обеспечение имеет ошибки, которые нужно периодически исправлять. Любое программное обеспечение постоянно совершенствуется с целью улучшения его потребительских свойств. В результате исправлений исходного кода периодически выходят пакеты обновлений. Обновления общесистемного программного обеспечения должны быть сертифицированы. Если изменения незначительны, можно провести сертификацию только изменений по упрощенной процедуре - процедуре инспекционного контроля. Если изменения исходного кода превышают 10% всего кода, то необходимо проводить полную пересертификацию продукта. Сертификация операционной системы либо аналогичного по размеру исходного кода, общесистемного программного обеспечения занимает от полугода. Инспекционный контроль может быть проведен за пару месяцев. Использование дополнительных СЗИ позволяет устанавливать все обновления на общесистемное программное обеспечение без риска потери аттестации и задержек на сертификацию обновлений общесистемного программного обеспечения.

- Установка любого приложения, меняющего при установке системные (общие) бинарные модули общесистемного программного обеспечения, приводит к потере аттестации объекта информатизации. Причины и решения те же, что и для обновлений.

- Сертификация по Общим Уровням Доверия (ОУД) - международная система сертификации, которая не получила в России широкого применения среди органов по аттестации и проектировщиков, поскольку в законодательстве и нормативных актах отсутствует четкое соответствие между требованиями по защищенности автоматизированных систем и уровнями доверия по ОУД. Наличие у СЗИ такого сертификата делает проект безопасности и аттестацию автоматизированной системы более дорогостоящими и рискованными. Дополнительные СЗИ, сертифицированные по российским стандартам безопасности информации, позволяют снизить стоимость проекта безопасности и аттестации автоматизированной системы.

- Сертификат на СЗИ от НСД, встроенные в общесистемное программное обеспечение, - это еще не все, что нужно для полноценного проекта безопасности и аттестации автоматизирован- ной системы. Необходимо выполнить требования к межсетевому экранированию, криптографии, защите от вторжений, антивирусной защите, централизованному управлению и мониторингу (для сетей ФСТЭК класса 1В и выше) и другим, согласно разработанному проекту безопасности. Поэтому необходимо рассматривать общую стоимость защиты и интеграцию этих СЗИ в части управлению и мониторингу. Эксплуатация разнородных СЗИ - более рискованный (с точки зрения человеческих ошибок в эксплуатации) и дорогостоящий процесс.

- По требованиям ФСТЭК к защите персональных данных (Приказ №58) СЗИ должны иметь сертификат НДВ 4. Дополнительные СЗИ в подавляющем большинстве имеют сертификат не ниже НДВ 4. В то время как большинство встроенных СЗИ сертификата по НДВ не имеют вообще.

- По требованиям ФСБ для защиты информации ограниченного доступа требуется применение сертифицированных СКЗИ (уровня, соответствующего модели угроз и нарушителя). Распространенное общесистемное программное обеспечение не имеет такого сертификата на свои встроенные СКЗИ. Поэтому почти всегда следует применять дополнительные сертифицированные СКЗИ.

- При работе в гетерогенных сетях (где используются одновременно Windows и Linux) разумно применять принцип унификации средств защиты. Как минимум в части средств управления и мониторинга событий ИБ. В противном случае придется иметь два АРМ администратора ИБ и просматривать события ИБ в двух разных точках. Очевидно, что в этом случае также обосновано применение дополнительных СЗИ, позволяющих работать в гетерогенных сетях[16].

- Централизованное управление, мониторинг событий ИБ и консолидация логов обычно присутствует в дополнительных СЗИ от НСД, и отсутствует во встроенных. Обычно разработчик общесистемного ПО предлагает такие средства, но за дополни- тельную плату, так как такие средства представляют из себя отдельный коммерческий продукт.

- Автоматическое продление сертификата по окончании его действия. Производитель обще- системного ПО может не продлить сертификат на старую версию общесистемного ПО, так как срок действия сертификата (3-5 лет) версия общесистемного ПО может морально устареть и производитель уже продает новую версию. Производители Дополнительных СЗИ обычно автоматически продлевают сертификаты на свои средства пока ими пользуются клиенты, так как они сфокусированы именно на рынке сертифицированной ИБ, а не на рынке общесистемного ПО, кроме того, новые версии дополнительных СЗИ обычно поддерживают все распространенные версии общесистемного ПО, включая «морально устаревшие» (если, несмотря на это, они еще используются) . Таким образом, клиенту не придется менять общесистемное ПО из-за того, что оно устарело и на него не продлили сертификат, если он использует дополнительное СЗИ.

- • Сертифицирована серия или производство? Многие продукты со встроенными СЗИ сертифицированы только на серию, т.о. их может не быть в наличии в нужном количестве. Подавляющее большинство дополнительных СЗИ имеют сертифицированное производство.

- Ограничение по применению сертифицированного СЗИ. Большинство дополнительных СЗИ выпускается без существенных ограничений по применению. В то время как многие встроенные СЗИ выпускаются с существенными ограничениями по применению, в виду того, что данные средства разрабатывались без учета требований ФСТЭК/ФСБ, и отсутствующие функции должны деактуализироваться иными средствами или организационно-техническими мерами, что и указывается в ограничениях[26].

Требования регуляторов к средствам защиты информации

Остановимся подробнее на базовых мерах защиты информации в ГИС, утвержденных приказом ФСТЭК России от 11 февраля 2013г. №17. Меры по идентификации и аутентификации субъектов доступа и объектов доступа должны обеспечивать присвоение субъектам и объектам доступа уникального признака (идентификатора), сравнение предъявляемого субъектом (объектом) доступа идентификатора с перечнем присвоенных идентификаторов, а также проверку принадлежности субъекту (объекту) доступа предъявленного им идентификатора (подтверждение подлинности). [2]

Чем выше уровень защиты тем шире перечень необходимых мер. Если в предыдущих документах ФСТЭК состав таких мер для соответствующего класса защиты был строго регламентирован, то сейчас Приказ разрешает оператору самостоятельно определять перечень необходимых мероприятий исходя из актуальности угроз, используемых информационных технологий и даже экономической целесообразности.

Определившись с актуальным перечнем подлежащих реализации технических мер можно приступать к выбору СЗИ.

Данный этап является не менее сложным, так как не существует одного комплексного средства, обеспечивающего реализацию защитных мер указанных в Приказе. Как правило, для построения системы защиты используется от нескольких до десятка сертифицированных СЗИ[25].

Рассмотрим основные меры защиты информации, программное обеспечение которых имеет широкий охват и закрывает сразу несколько пунктов закона.

3. Анализ рынка существующих решений

3.1 Защита сред виртуализации

Структурировать средства защиты можно по самым разным критериям. Рассмотрим представленные на рынке средства защиты для виртуализированных инфраструктур в контексте новых законодательных требований ФСТЭК России. 18 февраля 2013 года ФСТЭК России выпустила приказ №21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных», в котором указаны меры по защите персональных данных в среде виртуализации. В перечне приведено 10 технических мер:

- Идентификация и аутентификация субъектов доступа и объектов доступа в виртуализированной инфраструктуре, в том числе администраторов управления средствами виртуализации.

- Управление доступом субъектов доступа к объектам доступа в виртуализированной инфраструктуре, в том числе внутри виртуальных машин.

- Регистрация событий безопасности в виртуализированной инфраструктуре.

- Управление (фильтрация, маршрутизация, контроль соединения, однонаправленная передача) потоками информации между компонентами виртуализированной инфраструктуры, а также по периметру виртуализированной инфраструктуры.

- Доверенная загрузка серверов виртуализации, виртуальной машины (контейнера), серверов управления виртуализацией.

- Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных.

- Контроль целостности виртуализированной инфраструктуры и ее конфигураций.

- Резервное копирование данных, резервирование технических средств, программного обеспечения виртуализированной инфраструктуры, а также каналов связи внутри виртуализированной инфраструктуры.

- Реализация и управление антивирусной защитой в виртуализированной инфраструктуре.

- Разбиение виртуализированной инфраструктуры на сегменты (сегментирование виртуализированной инфраструктуры) для обработки персональных данных отдельным пользователем и (или) группой пользователей[10].

Аналогичные требования (различаются в части их реализации) присутствуют и в перечне Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденном приказом ФСТЭК России от 11февраля 2013nNo17.

Приведем функциональные возможности некоторых существующих на рынке средств защиты в таблице 3.1 в контексте требований раздела «Защита среды виртуализации (ЗСВ)» приказа ФСТЭК России от 18 февраля 2013 г. № 21, а также наличие сертификатов в таблице 3.2.

Таблица 3.1 - Выполнение продуктами ЗСВ требований

|

Наименование продукта |

Технические меры по обеспечению безопасности в соответствии с законом |

|

Аккорд-В |

1,2,3,5,6,7,10 |

|

vGate R2 |

1,2,3,4,5,6,7,10 |

|

ПАК «Соболь» |

5 |

|

HyTrust Appliance |

1,2,3,4,5,6,7,10 |

|

Trend Micro Deep Security |

3,4,7,9,10 |

|

Kaspersky Security for Virtualization |

9 |

|

McAfee MOVE |

9 |

|

Check Point Security Gateway |

3,4,9,10 |

|

Cisco Virtual Security Gateway |

1,2,3,4,6,7,8,10 |

|

Stone Gate Firawall/VPN |

1,2,3,4,7,8,10 |

Таблица 3.2 - Наличие сертификатов у ЗСВ

|

Продукт |

Сертифика соответствия |

Соответствие требованиям |

|

Аккорд-В |

ФСТЭК России No 2598 |

СВТ-5, НДВ-4, ДО К1 вкл |

Продолжение таблицы 3.2

|

vGate R2 |

ФСТЭК России No 2308 |

СВТ-5, НДВ-4, ДО К1 вкл |

|

ПАК «Соболь» |

ФСТЭК России No 1967 |

ТУ, НДВ-2, До К1 вкл |

|

Trend Micro Deep Security |

ФСТЭК России No 2861 |

СОВ(ИТ.СОВ.У4.ПЗ)по 4-му классу, САВЗ (ИТ.САВЗ.Б4.ПЗ) по 4му классу, МЭ-4, НДВ-4 |

|

Kaspersky Security for Virtualization |

ФСТЭК России No 2818 |

НВД-2, до К1 вкл |

|

McAfee MOVE |

ФСТЭК России No 2781 |

НВД-2, до К1 вкл, МЭ |

|

Check Point Security Gateway |

ФСТЭК России No 2811 |

ТУ, МЭ-3 |

|

Cisco Virtual Security Gateway |

ФСТЭК России No 2984 |

ТУ, МЭ-2, НДВ-4 |

|

Stone Gate Firawall/VPN |

ФСБ №СФ/124-1803 |

СКЗИ КС1/КС2 |

Разработчики средств защиты при предоставлении информации ставили отметку о реализации технической меры, если продукт:

- Полностью или частично выполняет техническую меру для того или иного из уровней защищенности.

- Участвует или, в некоторых случаях, может участвовать в выполнении технической меры.

- В некоторых случаях, прямо или косвенно, может поддерживать выполнение технической меры. Например, обеспечивает выполнение требований только в части собственных средств и/или отдельных объектов или может использоваться только в гибридных инфраструктурах или с соблюдением особых условий[20].

При проектировании и построении системы защиты информации архитектору системы необходимо изучить конкретные условия и ограничения по эксплуатации сертифицированной продукции, указанные в официальной документации на продукцию (а не в маркетинговых проспектах), и учитывать не только функциональные возможности продукции, но и требования действующих на момент принятия решения нормативных документов.

3.2 Средства защиты информации от НСД

Важную роль в обеспечении компьютерной безопасности играет защита от несанкционированного доступа (НСД), которая реализует противодействие краже и несанкционированному изменению информации. Важность и выдающаяся значимость результативного постановления этой проблемы обусловливают обширное фактическое применение средств защиты информации (СЗИ с НСД), равно как результат, увеличение их количества на рынке.

Учитывая, что СЗИ от НСД, в основном, обладают разными функциями и возможностями, на потребителя возлагается задача выбора эффективного решения.

Классификация СЗИ от НСД:

- По области применения

- Специализированные

- Универсальные

- По сумме решаемых задач

- Частные

- Комплексные

- По способу реализации

- Встроенные системные

- Добавочные[15].

Это разделение очень важно, так как при построении СЗИ каждого типа разработчики решают совершенно разные задачи (подчас противоречащие друг другу). Так, в основу концепции защиты универсальных системных средств закладываются принципы "полного доверия к пользователю", их защита во многом бесполезна в корпоративных системах, например, при решении задач противодействия внутренним угрозам. В подавляющей части сегодня СЗИ создаются для усиления встроенных в универсальные ОС механизмов защиты, применительно к использованию в корпоративной среде. Если речь заходит о совокупности решаемых задач, то здесь следует говорить о комплексировании механизмов как в части эффективного решения конкретной задачи защиты, так и в части решения комплекса задач.

Потребительские свойства (назначение) добавочного СЗИ от НСД определяются тем, в какой мере добавочным средством устраняются архитектурные недостатки встроенных в ОС механизмов защиты, применительно к решению требуемых задач в корпоративных приложениях, и насколько комплексно (эффективно) им решается эта совокупность задач защиты информации.

Основные представители рынка выглядят следующим образом:

- Компания «Код Безопасности» Secret Net Studio и Сертифицированный аппаратно-программный модуль доверенной загрузки «Соболь»

- Компания «Конфидент» Dallas Lock 8.0

- ОКБ САПР «Аккорд»

- Компания «Газинформсервис» «БлокХост Сеть» [19].

Средства защиты информации от несанкционированного доступа делятся на программные и программно-аппаратные, и назначаются для защиты персональных данных и конфиденциальной информации (1Г), для защиты государственной тайны и конфиденциальной информации высокого уровня (1Б1В), а так же для защиты информации в государственных информационных системах (К1, К2, К3, К4).

По результатам опроса, респонденты, компании которых нуждались в защите персональных данных, больше всего боялись потерять деньги на штрафах от регуляторов (63% опрошенных). Так же 41% опрошенных высказались в пользу чистоты в плане закона. При этом при выборе подрядчика для решения вопроса о выполнении требований закона №152ФЗ «О персональных данных» 59% респондентов опирались на стоимость услуг , на втором месте быстрота реализации проекта (49%). Можно не без уверенности сказать, что для государственных и коммерческих заказчиков в выборе СЗИ от НСД больше всего учитывается:

- Низкая цена;

- Отсутствие дополнительных средств, затрудняющих установку и эксплуатацию;

- Выполнение требований РД ФСТЭК (реализуется всеми сертифицированными СЗИ от НСД);

- Незначительное влияние на систему в процессе работы (плюсы наличия демоверсии);

- Обеспечение совместимости с операционными системами компьютеров, подлежащих аттестации (совместимость должна быть не просто реализованной, но и прописанной в сертификате);

- Обеспечение отказоустойчивости приложений;

- Комплексные решения[26];

На российском рынке сертифицированных СЗИ от НСД наиболее широкое распространение получили продукты компаний КОД БЕЗОПАСНОСТИ, КОНФИДЕНТ, РУБИНТЕХ, ОКБ САПР, которые предлагается оценивать по следующим основным критериям:

1. Использование средств аппаратной поддержки.

Наличие специализированных плат, являющееся обязательным условием функционирования для СЗИ от НСД (ПО Аккорд) выпускаемых ОКБ САПР, и желательным для продуктов семейства Secret Net, позволяет, в частности, проводить аутентификацию пользователей до загрузки операционной системы и предотвращать загрузки с внешних носителей - одной из самых распространенных и легко реализуемых атак. При этом плата Secret Net предотвращает только альтернативную загрузку, однако аутентификацию самостоятельно не выполняет. Существенным недостатком отдельных продуктов этих производителей является завершение их работы после загрузки операционной системы (ОС), после чего защита информационной среды производится только средствами ОС.

СЗИ от НСД Dallas Lock и Страж NT не используют аппаратные платы и требуют специальной настройки BIOS, блокируя возможность альтернативной загрузки.

- Шифрование пользовательской информации.

Возможность шифрования системных областей жестких дисков предусмотрена в СЗИ от НСД Страж NT 3.0, а также в Secret Net 7 в случае покупки модуля Trusted Boot Loader. Однако такого рода защита преодолима с помощью ряда утилит восстановления данных, а, следовательно, не обеспечивает гарантированной стойкости. СЗИ Dallas Lock 8К позволяет создавать криптографически защищенные файловые контейнеры, а Dallas Lock 8С дополнительно имеет возможность полного шифрования жестких дисков, что обеспечивает значительно более высокую защищенность, чем Страж NT 3.0. Также возможность шифрования данных появилась в качестве дополнительной опции в программном продукте Secret Net Studio.

Продукты ОКБ САПР, а также Secret Net 7 и ПАК Соболь шифрование пользовательской информации не поддерживают.

Следует учитывать, что шифрование обеспечивает защиту от ознакомления, но не от уничтожения данных. Если нарушитель успешно осуществит загрузку с альтернативного источника, то он сможет удалить информацию[4].

- Осуществление аудита событий.

Эта опция на лучше всего реализована в DallasLock 8К или 8С, где есть несколько журналов, ведущих учет событий, сгруппированных по разным категориям. Изделия ОКБ САПР ведут журналы для каждой отдельно взятой сессии пользователя, записывая туда все события. В Страж NT 3.0 предусмотрено два журнала - печати и остальных событий. Для этих трех СЗИ от НСД характерно резервирование учтенных событий. При достижении определенного размера, журналы архивируются и очищаются. Ведение журнала событий в СЗИ Secret Net организовано несколько хуже, поскольку он автоматически не резервируется, как в СЗИ Dallas Lock, Аккорд или Страж NT, а перезаписывается. Создать резервную копию журнала в СЗИ Secret Net можно только вручную.

В последних версиях Secret Net и Dallas Lock реализован механизм теневого копирования, позволяющий отслеживать информацию, которые была распечатана или перенесена на съемные носители.

- Контроль целостности ресурсов.

Достаточно легко настраивается во всех СЗИ от НСД. Средства защиты осуществляют контроль во время загрузки операционной системы или входа пользователей. В Dallas Lock 8K и 8С присутствует возможность контроля макропараметров защищаемой системы - списка пользователей, каталогов общего доступа, сетевых адаптеров и т.п.

Отдельно следует отметить возможность контроля объектов файловой структуры, веток реестра и перечня устройств до запуска операционной системы с помощью АМДЗ Аккорд и ПАК Соболь. Это дает возможность полностью исключить влияние вредоносного программного обеспечения на проверку целостности автоматизированной системы.

- Возможность настройки замкнутой программной среды.

Является важнейшим механизмом обеспечения защиты и целостности информационной среды: предотвращает запуск несанкционированного программного обеспечения, значительно повышает антивирусную безопасность системы. В сравнении с другими продуктами, настройка ЗПС в программном обеспечении СЗИ Аккорд выполняется несколько сложнее чем, в других защитных программах.

- Стоимость средств защиты.

Самым дорогими являются использующие платы аппаратной поддержки СЗИ ОКБ САПР и Secret Net. Другие СЗИ значительно дешевле.

- Личные предпочтения администраторов безопасности, которые будут устанавливать и настраивать средства защиты информации, также играют определенную роль при выборе средств.

- Наличие механизма дискреционного контроля доступа к объектам файловой структуры и устройствам. Все средства защиты реализуют свой отличный от Windows механизм, кроме ПАК Соболь и АМДЗ Аккорд.

- Затирание информации.

Реализовано во всех анализируемых ПАСЗИ на достаточном для обеспечения защиты ПД уровне.

- Поддержка аутентификации[23].

Во всех рассмотренных СЗИ предусмотрена поддержка используемых для аутентификаци устройств e-Token, ru-Token, I-Button.

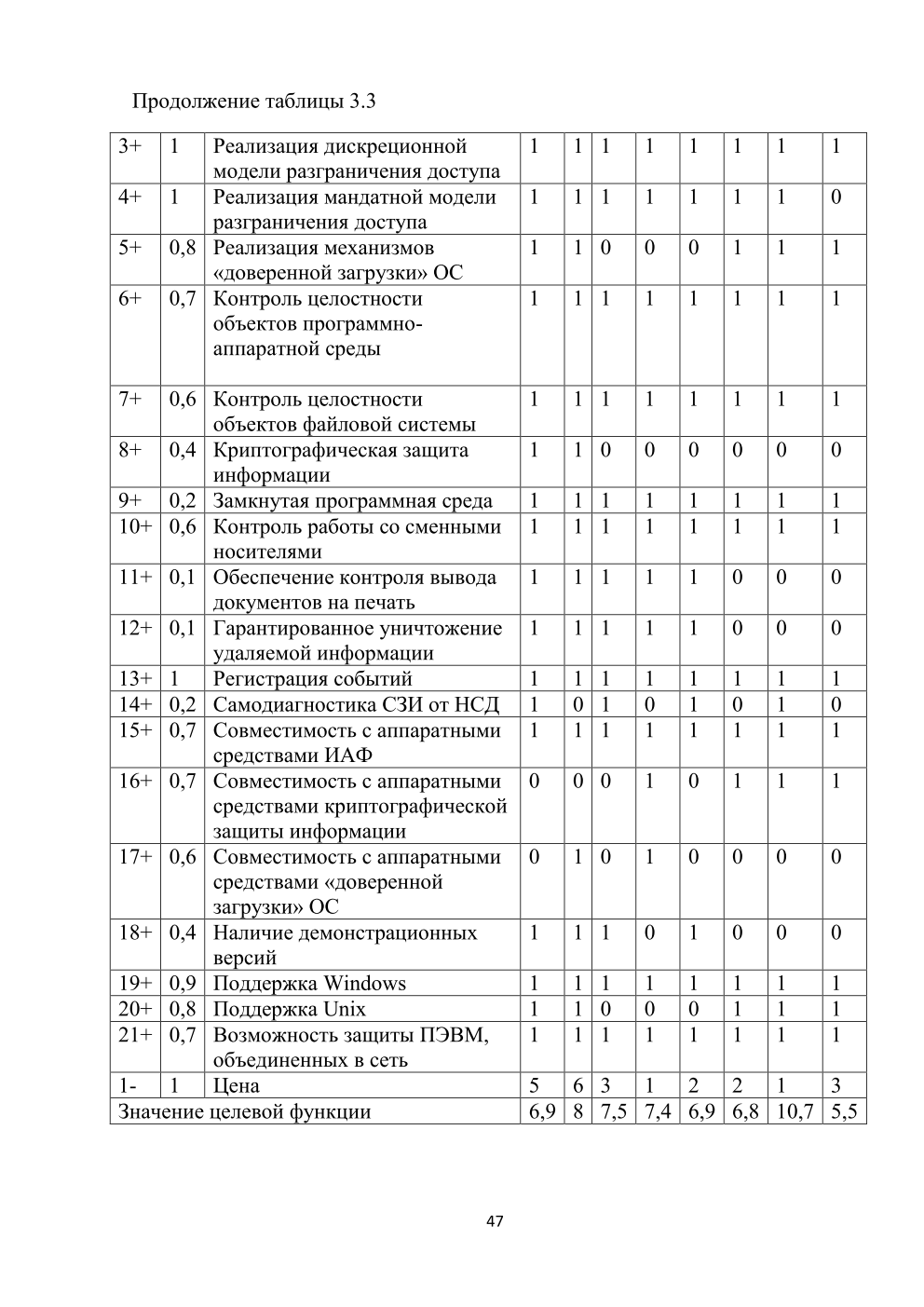

3.3 Сравнительный анализ средств от НСД

Проведем сравнительный анализ средств от НСД по правилам ниже:

- Реализуется таблица критериев для проведения объективного сравнения средств;

- Всем критериям ставится в соотношение коэффициент, выражающий весомость или же значимость предоставленного фактора в рамках проводимого сравнения;

- Сложим значения факторов, учитывая коэффициенты, тем самым определим для каждого средства от НСД эффективную «полезность»;

- Сравнив этот показатель, выбирается СЗИ от НСД, в большей мере подходящее современным требованиям потребителей. По итогу, сравнительный анализ производится решением оптимизационной задачи.

Нормировка значений факторов производится по следующему правилу:

- Если значение фактора может быть представлено литералами «присутствует» и «отсутствует», то проводится замена ненормированных значений числами 1 и 0 соответственно;

- Если значение фактора имеет числовое выражение, то сначала производится нумерование отсортированных по возрастанию значений фактора (для всех n анализируемых СЗИ от НСД) натуральными числами от 1 до n, а затем — замена ненормированных значений соответствующими номерами;

- Другие типы значений не допускаются; при необходимости нужно переформулировать определение фактора так, чтобы его значения соответствовали пунктам 1 и 2 правила.

После нормировки любое значение произвольного фактора будет являться элементом множества V = [0, n]. В таблице 3.3 приводятся значения критериев сравнения, выработанных путем изучения документации и анализа источников, для анализируемых программных и программно-аппаратных СЗИ от НСД.[3]

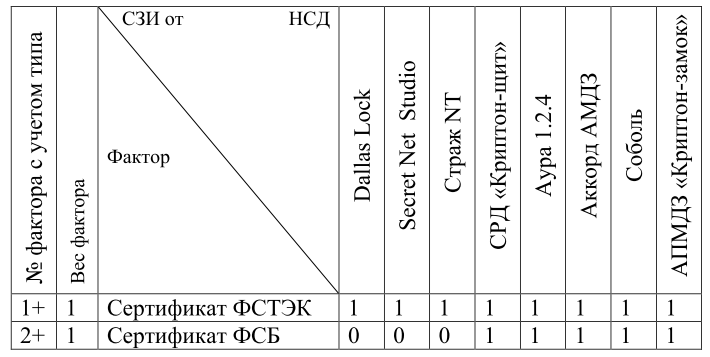

Таблица 3.3 – Анализ СЗИ от НСД

Посредством максимизации целенаправленный функции установлено, что среди программных комплексов СЗИ от НСД наибольшей «эффективностью» обладает Secret Net Studio, а среди программноаппаратных — Соболь. Можно выработать заключение о том, то что данные 2 продукта в собственных классах в большей степени удовлетворяют условиям покупателей, чем прочие. Нужно кроме того выделить, то что подбор весов коэффициентов носит в многом индивидуальный вид, несмотря на то и основан в сравнении условий и оценке их важности друг относительно друга. Это может оказывать влияние на результат сравнительного анализа, поэтому представляется возможным развитие научно-исследовательской деятельности в сторону поиска теоретического обоснования выбора таких коэффициентов значимости.

Заключение

Тезисы, выявленные по ходу работы:

- все операторы обязаны обеспечить безопасность обрабатываемых за счёт использования, в том числе и технических средств;

- одной из наиболее серьёзных проблем на пути создания хорошей системы защиты информации является проблема выбора средств защиты информации;

- также проблемой является и выбор поставщика СЗИ или поставщика услуг аутсорсинга;

- СЗИ от НСД является самым важным и наиболее распространённым видом СЗИ, а поэтому необходимо детализировано рассматривать всевозможные критерии его выбора.

Все поставленные задачи были решены и в конечном итоге достигнута цель по оптимизации алгоритма выбора средств защиты.

- Был проведён анализ существующих алгоритмов выбора СЗИ.

- Были систематизированы требования к СЗИ по нормативно- правовой базе.

- Были скомпилированы необходимые алгоритмы выбора.

Оптимизированный алгоритм выбора средств защиты информации работает корректно, о чем свидетельствует совпадение выбранных средств защиты, с выбранными средствами экспертов.

Планы на будущее - дальнейшая модернизация и оптимизация алгоритма выбора СЗИ, разработка удобного интерфейса для работы с оптимизированным алгоритмом, а также разработка базы знаний по характеристикам СЗИ на основе:

- отзывов потребителей;

- отзывов производителей;

- отзывов сторонних экспертов;

- технических характеристик СЗИ;

- наличия сертификатов с отметкой в Государственном реестре сертифицированных СЗИ;

- анализа рынка СЗИ с точки зрения ценовых показателей.

Список использованных источников

- Федеральный Закон от 27.07.2006 г. № 149- ФЗ «Об информации, информационных технологиях и о защите информации».

- Приказ Федеральной службы по техническому и экспортному контролю от 11 февраля 2013 г. № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

- Андреева Т.А. Оценка и прогнозирование конкурентоспособности организации : учебное пособие / Т. А. Андреева – Саратов : Саратовский гос. социально-экономический ун-т, 2015. – 128 с.

- Антюхина А. П. Система бизнес-процессов управления холдингом // Молодой ученый. – 2016. – №10. – С. 600-603.

- Арбатская Е.А. Методический подход к оценке конкурентоспособности организаций сферы услуг : дисс. канд. эконом. наук / Е.А. Арбатская. – Иркутск : ФГБОУ ВПО «Байкальский государственный университет экономики и права», 2015 г. – 157 с.

- Бекетов Н.В., Федоров В.Г. Моделирование модели бизнес-процессов предприятия: информационная интеграция и управление активами. // Экономический анализ: теория и практика. – № 7. – 2014. – 13-19.

- Богданова, О.В Введение в методы и средства формального моделирования бизнеса : учебное пособие / О.В. Богданова. – Красноярск: Сиб. федер. ун-т, 2013. – 124 с.

- Варзунов А. В. Анализ и управление бизнес- процессами : учебное пособие / А.В. Варзунов и др. – СПб: Университет ИТМО, 2016. – 112 с.

- Виноградова Е.В Особенности бизнес-процессов управления торговым предприятием [Электронный ресурс] URL: http://www.rusnauka.com/ONG/Economics/6_vinogradovaev.doc.htm (дата обращения: 14.03.2018).

- Голощапова Г. Бессмысленно внедрять новые бизнес-процессы в компании с «ручным управлением» // Управление персоналом. – 2016. – № 14. – С. 66-69.

- Драгунова Е. В., Митев П. К. Моделирование бизнес-процесса выбора инвестиционного поведения предприятия // Молодой ученый. – 2015. – №10. – С. 35-38.

- Егорова Л.С. Управление конкурентоспособностью организации / Л.С. Егорова, А.А. Макарычев // Вестник Нижегородского университета им. Н.И. Лобачевского. – 2014. – № 6. – С. 316-322.

- Елишен Н.Б. Формализованный бизнес-процесс «мониторинг удовлетворенности» в основе системы клиентоориентированных продаж // Менеджмент сегодня. – 2014. – № 6. – С. 332-348.

- Зеленков Ю.А. Об измерении эффективности бизнес-процессов и поддерживающих их информационных систем // Управление большими системами. – 2017. – № 41. – С. 146-161.

- Зозуля М. В., Клочко С. Н. Моделирование бизнес-процессов в условиях антикризисного управления // Вопросы экономики и управления. – 2016. – №3.1. – С. 35-38.

- Исаев Р.А. Секреты успешных банков: бизнес-процессы и технологии : учебное пособие / Р.А. Исаев. – М.: ИНФРА-М, 2015. – 260 с.

- Казаков С.П. Инновационная маркетинговая деятельность в сфере услуг : монография / С.П. Казаков. – М.: НИЦ ИНФРА-М, 2016. – 398 с.

- Ковалев С.М. Выбор бизнес-процессов для оптимизации / С.М. Ковалев, В.М. Ковалев // Консультант директора. – 2015. – № 5. – С. 24-29.

- Козлов А.С. Проектирование и исследование бизнес-процессов: учебное пособие / А.С. Козлов. – М.: Флинта: МПС, 2016. – 272 с.

- Колмачихин Ю. Моделирование бизнеса // Консультант. – 2014. – № 5. – С. 47-54.

- Котлер Ф. Маркетинг от А до Я: 80 концепций, которые должен знать каждый менеджер / Филип Котлер. – М.: Альпина Паблишерз, 2015. – 211с.

- Лопатин В.А. Система управления бизнес-процессами // Управление в кредитной организации. – 2016. – № 6. – C. 77-99.

- Лукьянов А.В. Совершенствование бизнес-процессов как форма оптимизации затрат // Управление в кредитной организации. – 2014. – № 1. – С. 90-100.

- Лускатова О.В. Современные проблемы реинжиниринга бизнес-процессов : учеб. пособие / О. В. Лускатова, М. В. Робертс ; Владим. гос. ун-т. – Владимир : Изд-во Владим. гос. ун-та, 2015. – 146 с.

- Людоговский А. Моделирование бизнес-процессов [Электронный ресурс]. URL: http://www.script-coding.com/bp.html (дата обращения: 16.02.2018).

- Мезенцев К.Н. Автоматизированные информационные системы : учебник для студ. учреждений сред. проф. образования / К.Н.Мезенцев. – М. : Издательский центр «Академия», 2016. – 176 с.

- Меняйло Г.В. Моделирование бизнес-процессов в организации // Современная экономика: проблемы и решения. – 2014. – № 1. – С. 56-51

- Наумова О.Н. Основы обеспечения конкурентоспособности организаций сферы услуг // Вектор науки ТГУ. – 2017. – № 1. – С. 161 – 166.

- Панин А. Моделирование управления в организации: повышение организационной эффективности через организационные изменения // Менеджмент сегодня. – 2017. – № 3. – С. 44-49.

- Пинаев Д. Моделирование бизнес-процессов: доступно о сложном //Управление бизнес-процессами. – №7. – 2017. – С. 11-23.

- Репин В.В. Бизнес-процессы. Моделирование, внедрение, управление / В.В. Репин. - М.: Манн, Иванов и Фербер, 2015. - 512 с.

- Репин В.В. Процессный подход к управлению. Моделирование бизнес- процессов / В.В. Репин, В.Г. Елиферов. – М.: Манн, Иванов и Фербер, 2013. – 544 с.

- Самуйлов К.Е. Основы формальных методов описания бизнес-процессов : учебное пособие / К.Е. Самуйлов и др. – М.: РУДН, 2015. – 130 с.

- Тельнов Ю. Ф. Реинжиниринг бизнес-процессов: учебное пособие / Ю. Ф. Тельнов. – М.: МЭСИ, 2014. – 116 с.

- Ускенбаева Р.К., Курмангалиева Б.К. Моделирование процессов бизнес- деятельности компании с целью поддержки процесса выполнения // Вестник КазНТУ. – 2014. – №4. – C. 205-212.

- Фёдоров И.Г. Сравнительный анализ методов моделирования бизнес-процессов // Открытые системы. – 2013. – № 8. – С. 28-30.

- Хаммер М. Реинжиниринг корпорации. Манифест революции в бизнесе / М. Хаммер, Д. Чампи. – М.: Манн, Иванов и Фербер, 2015. – 288 с.

- Харрингтон Д. Оптимизация бизнес-процессов: документирование, анализ, управление, оптимизация. / Д. Харрингтон, К. С. Эсселинг, Х. В. Нимверген. – Санкт-Пербург : Азбука, 2014. – 328 с.

- Цуканова О.А. Методология и инструментарий моделирования бизнес-процессов: учебное пособие / О. А. Цуканова. – СПб.: Университет ИТМО, 2015. – 100 с.

- Чернявский Д.И. Моделирование и реинжиниринг бизнес- процессов: учебное пособие / Д. И. Чернявский, Д. В. Рудаков. – Омск: ОмГТУ, 2016. – 84 с.

- Чупров К.К. Экспресс-метод диагностики бизнес-процессов компании / К.К. Чупров // Консультант директора. – 2015. – № 20. – С. 6-10.

- Щёткина В. Н. Управление конкурентоспособностью компании на основе использования системы сбалансированных показателей и внедрения системы менеджмента качества / В.Н. Щеткина // Менеджмент в России. – 2017. – №2. – С. 5-7.

- Обзор языков программирования высокого уровня (Динамические структуры данных)

- Применение процессного подхода для оптимизации бизнес-процессов (ООО «Абсолют»)

- Контроль за оперативно-розыскной деятельностью (Понятие и основания оперативно-розыскной деятельности)

- Материальное и процессуальное право ( Факторы обособления в системе права)

- Технология Клиент-сервер (Предмет и объекты защиты информации на предприятии)

- Разработка регламента выполнения процесса «Управление портфелем продукции».

- Сетевая форма организации бизнеса (Возникновение и особенности сетевого маркетинга)

- Планирование налога на прибыль (Создание ремонтного фонда)

- Основные функции в системе менеджмента (ПАО «Селигдар»)

- Человеческий фактор в управлении организацией

- Структура сетевой операционной системы

- Применение проектных технологий в качестве инструмента развития бизнеса (Роль управления проектами в системе управления организацией)