Защита сетевой инфраструктуры предприятия (Понятие инцидента, его выявление и анализ)

Содержание:

ВВЕДЕНИЕ

В настоящий момент информация является центральным фактором социального и технического прогресса. Во время перехода к информационному обществу любая организационная структура все больше применяет информацию для повышения своей эффективности, стимулирует инновации, укрепляет конкурентоспособность. Информация является главной социальной ценностью, объединяющей общество, базовым продуктом производства и главным товаром, а информационными ресурсами являются отдельные документы и их массивы в информационных системах.

Безопасность информации – состояние ее защищенности, при котором обеспечены ее конфиденциальность, доступность и целостность. Под информационной безопасностью (ИБ) предприятия подразумевается защищенность от внутренних и внешних угроз интересов владельцев предприятия, руководства, клиентов и информационных ресурсов.

Цель защиты информации (конфиденциальной, государственной, коммерческой тайны) - это сокращение потерь, которые вызваны потерей данных, нарушением их целостности или конфиденциальности, искажением или доступностью для потребителей информации.

Тема защиты сетевой инфраструктуры предприятия будет актуальна всегда и этому способствует ряд факторов:

- быстрые темпы увеличения объемов обрабатываемой информации и как следствие, недостаточно проработанная система защиты информации;

- многообразие информационно-управляющих систем;

- многообразие способов доступа к информационным ресурсам;

- разнообразие форм носителей информации (как физических, так и облачных);

- увеличение конкуренции в области предоставления информационных услуг и как следствие, информационный шпионаж;

- увеличение информационных потребностей и многое другое.

Объектом исследования данной курсовой работы является сетевая инфраструктура предприятия ООО «Нева», а предметом исследования – защита этой сетевой инфраструктуры.

Целью данной работы является определение типовых процедур для выявления, анализа инцидентов в сетевой инфраструктуре и ее защита с использованием подручных программных средств. В частности, с использованием средств, предоставляемых операционной системой (ОС), антивирусной программой и прокси-сервером. Будут рассмотрены и другие программные продукты, имеющие ряд дополнительных функций для выявления инцидентов и защиты от них.

Для достижения поставленной цели необходимо решение следующих исследовательских задач:

- изучить понятие инцидента;

- ознакомиться с классификацией инцидентов;

3. разработать общие рекомендации по предотвращению и выявлению инцидентов ИБ в сетевой инфраструктуре;

4. исследовать методы выявления, анализа и предотвращения инцидентов в сетевой инфраструктуре с использованием штатных средств ОС;

5. исследовать методы выявления, анализа и защиты от инцидентов для электронного документооборота и почтовых систем;

6. исследовать методы выявления, анализа и предотвращения инцидентов, связанных с нарушением антивирусной политики;

7. исследовать методы выявления, анализа и защиты от инцидентов, связанных с преднамеренной и случайной утечкой информации;

8. исследовать методы выявления, анализа и защиты от сетевых атак;

9. исследовать методы выявления, анализа и защиты инцидентов с помощью прокси-сервера.

Методологическая и теоретическая основа исследования опирается на действующие законы и нормативы РФ в области ИБ, на международные стандарты, на печатные издания как отечественных, так и иностранных авторов.

В качестве информационной базы исследования будет рассмотрена типовая сетевая инфраструктура ООО «Нева», содержащая сведения, представляющие коммерческую тайну (КТ), и обрабатывающая персональные данные (ПД) своих сотрудников.

О научной новизне исследования говорить не приходится, поскольку будут использованы типовые средства выявления инцидентов и защиты от них. В качестве дополнения будут рассмотрены расширенные средства, предоставляемые сторонними программными продуктами, которые в совокупности с основными могут значительно облегчить задачу выявления инцидентов и позволяют защититься от них.

Практическая значимость данной работы заключается в том, что полученные сведения помогут предприятию выявить возможные утечки и несанкционированный доступ (НСД) к информации, разработать комплекс мер и предотвратить возможность инцидентов, выбрав соответствующие методы и средства защиты информации в сетевой инфраструктуре. Рекомендации данной работы могут быть использованы абсолютно на любом предприятии, которое заботится о сохранности данных в своей информационной системе (ИС) (конфиденциальной информации; сведений, содержащих коммерческую тайну; персональные данные).

1. Понятие инцидента, его выявление и анализ

1.1. Понятие инцидента и его классификация

Существует два вида инцидентов в вычислительных сетях: внутренний и внешний. Внутренний инцидент инициирован лицом или группой лиц, имеющих непосредственное отношение к пострадавшей стороне (организации, предприятию и т.п.), т.е. связан трудовым договором. К такого рода инцидентам можно отнести:[1]

- любого вида операции с информацией, содержащей коммерческую тайну (неправомерное: удаление, доступ, распространение, корректировка, блокировка, систематизация, копирование и пр.);

- любого вида операции с конфиденциальной информацией (неправомерное: удаление, доступ, распространение, корректировка, блокировка, систематизация, копирование и пр.);

- любого вида операции с информацией, содержащей персональные данные сотрудников и прочих лиц на договорной основе (неправомерное: удаление, доступ, распространение, корректировка, блокировка, систематизация, копирование и прочее);

- мошенничество с помощью информационных технологий;

- повышенную сетевую активность (сетевой трафик);

- повышенную активность приложений;

- использование ресурсов организации в своих корыстных целях.

Внешний инцидент может быть инициирован лицом или группой лиц вне ИС организации, т.е. не имеющих непосредственное отношение к пострадавшей стороне[2]. Это инциденты вида:

- DDoS-атаки (атака на ИС с целью выведения ее из строя);

- вирусные атаки;

- взлом серверов с целью кражи информации (конфиденциальной, ПД, информации, содержащей КТ);

- взлом почтовой переписки;

- взлом сайта/портала организации;

- перехват и подмена трафика;

- фишинг (с целью неправомерного получения доступа к ИС);

- компрометация организации путем размещения недостоверной информации в Интернете или неправомерное использование товарного знака (бренда) организации;

- сканирование сети, взлом сетевых узлов (роутеров) и прочее.

1.2. Выявление и анализ инцидента в сетевой инфраструктуре

Выявление и анализ инцидента в сетевой инфраструктуре базируется на наличии как организационных мероприятий, так и на комплексе программно-технических мер. Грамотно организованная политика ИБ на предприятии позволяет снизить риски и ущерб от инцидентов.

Технические мероприятия позволяют обеспечить целостность оборудования и данных. В процессе служебного расследования инцидента возможно отключение носителей информации с целью дальнейшего анализа с целью снижения риска от несанкционированного воздействия.

Так на предприятии важно организовать правильный учет материально-технической базы. Все оборудование должно быть инвентаризировано[3] (в том числе и с помощью ПО), опечатано термо-наклейками техосмотра с целью обнаружения и предотвращения взлома оборудования (могут быть использованы защитные замки), должны заполнятся журналы опечатывания оборудования, ремонта/замены комплектующих. В случае обнаружения вскрытия защитной наклейки необходимо составить акт. Инвентаризацию оборудования можно проводить с помощью различного ПО, в том числе, в нашем случае в ООО «Нева» с помощью Kaspersky Endpoint Security 10.

Организационные мероприятия представляют собой наличие действующих приказов, регламентов, положений и нормативов информационной системы предприятия.[4]

В целом, для выявления, анализа и защиты инцидентов в сетевой инфраструктуре предприятия необходимо выполнить порядок организационных действий:

- установить источник угрозы (внутренний или внешний);

- определить сценарий атаки;

- определить список последствий;

- разработать мероприятия по ликвидации угрозы.

Порядок выявления инцидента с использованием программных средств:

- Выявить инциденты штатными средствами ОС.

- Изучить сетевую инфраструктуру, сервера должны располагаться в демилитаризованной зоне, доступ должен быть защищен межсетевым экраном. По возможности должна быть использована виртуализация сети с ограничением доступа по сегментам.

- Изучить параметры аудита безопасности (какие события будут логироваться, по каким действиям, для каких учетных записей).[5]

- Изучить групповые политики и процедуры (политика паролей, блокировок).[6]

- Изучить роли администраторов и пользователей (назначение прав пользователей). Права доступа пользователям должны назначаться по принципу минимальных привилегий. Оценка ролей администраторов и пользователей, выявление несоответствий, подозрительных учетных записей.[7]

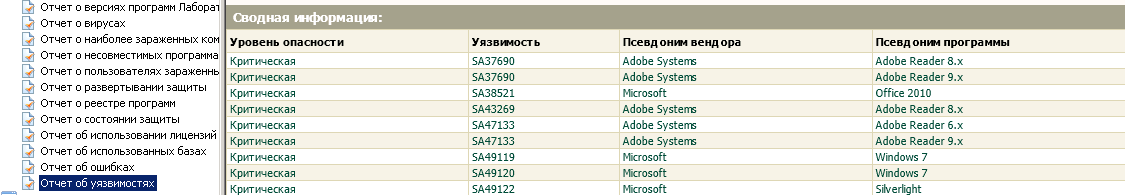

- Проверить, чтобы все ПО было лицензионным и актуальным, обязательное обновление продуктов Microsoft штатными средствами ОС. Например, используемое в ООО «Нева» ПО Kaspersky Endpoint Security дает возможность проверить наличие актуальных обновлений Microsoft, скачать их и установить на все ПК. Кроме того, этот антивирусный продукт может сделать анализ уязвимостей ПО, скачать соответствующие обновления, исправляющие уязвимость, и установить их.[8]

- Проверить наличие централизованного мониторинга всех серверов и рабочих станций.

- Проверить реальную нагрузку на ИС и максимально допустимую.

- Обнаружить уязвимые системы (отсутствие/неправильная настройка Firewall, антивирусной защиты, прокси-сервера, почтового сервера, систем электронного документооборота и прочего ПО).

- Создать список особо важных активов и проверить их.

- Создать список авторизованных программ, просмотр логов (штатными средствами или с помощью дополнительного ПО).

1.3. Рекомендации по предотвращению и выявлению инцидентов ИБ в сетевой инфраструктуре

Для предотвращения инцидентов в области ИБ необходимо наличие следующих дополнительных программных средств:

1. Антивирусное ПО. Отдать предпочтение известным брендам, хорошо зарекомендовавшим себя длительное время на рынке IT-услуг. Обратить внимание на: размер вирусной базы (обеспечивает ли он защиту на должном уровне от вирусного заражения); насколько оперативно происходит обнаружение новых вирусов и обновление базы; на каком этапе вирус распознается и предотвращается его распространение (при сканировании диска, на межсетевом экране, почтовом сервере); системные требования (ОС, разрядность, объем оперативной памяти); архитектура ПО; совокупная стоимость (с учетом приобретения и продления лицензий), организация автоматизированного обновления.

- Межсетевой экран (МСЭ) (брандмауэр, firewall). Его наличие целесообразно при потребности доступа ЛВС к Интернету и при организации взаимодействия со своими удаленными филиалами в режиме on-line. Желательно использовать МСЭ с контролем соединений с использованием дополнительного анализатора содержимого пакетов, также можно использовать МСЭ-посредник приложений (различные прокси-службы) для организации соединения через виртуального посредника — отдельный сервис или демон в МСЭ). Обратить внимание на функции создания демилитаризованной зоны и трансляции сетевых адресов (Nat).

- Технология VPN (виртуальной частной сети). Сама технология заключается в применении криптографических методов для обеспечения конфиденциальности и целостности данных, пересылаемых между клиентом и сервером.

- Технология VLAN (псевдосеть на базе действующей ЛВС). На одной физической ЛВС возможно организовать несколько виртуальных сетей, изолированных друг от друга. Средством, позволяющим создавать VLAN, является коммутатор, поддерживающий соответствующие механизмы.

- Сканеры уязвимости. Эти программные средства позволяют степень защищенности сети (диагностика, недостатки в системе).

- Системы обнаружения и предотвращения атак. Принцип их работы заключается в постоянном анализе активности, при обнаружении подозрительного информационного потока предпринимаются действия по информированию и предотвращению.

2. Сведения о предприятии ООО «Нева»

2.1. Описание ИС предприятия

Основное направление деятельности ООО «Нева» - проектно-сметная деятельность.

Состав ПО предприятия:

- Серверная ОС Windows Server 2008;

- ОС Windows 7 (рабочие станции);

- Антивирусный комплекс Kaspersky endpoint security 10;

- 1С: Предприятие 8 (обработка персональных данных сотрудников, конфиденциальной информации);

- «Смета 2007»;

- Прокси-сервер UserGate P&F 6.0;

- другие вспомогательные программы.

На персональных компьютерах установлено следующее ПО: ОС Windows’7, Microsoft Office 2007, браузер (Internet Explorer, Safari, Google Chrome - актуальные версии), антивирусное ПО (например, Kaspersky Free) с актуальными базами, дополнительное ПО (клиентские приложения системы 1С:Предприятие 8 (толстый клиент) на всех ПК, «Смета 2007» - на ПК сметчика).

На сервере установлено следующее ПО: ОС Windows Server 2008 r2, Usergate Proxy&Firewall v.6.2 (прокси-сервер), система 1С:Предприятие 8, MS SQL Sever и прочее ПО. Сервер в данном случае необходим для организации сети с выделенным файл-сервером (для хранения всевозможной информации развлекательного и учебного характера), контроллера домена (сервер, контролирующий область компьютерной сети - домена), DHCP-сервера (для автоматической выдачи IP-адресов ПК и другим сетевым устройствам сети), DNS-сервера (приложение, предназначенное для ответов на DNS-запросы по соответствующему протоколу), proxy-сервера (комплекс программ в компьютерных сетях, позволяющий клиентам выполнять косвенные запросы к другим сетевым службам).

ИС предприятия включает 6 помещений: кабинет директора, секретаря (приемная), главного инженера, отдела смет, бухгалтерии и серверную.

ООО «Нева» располагает следующим оборудованием:

- Персональные компьютеры в количестве 9 штук со следующими характеристиками: LENOVO H30-00, Intel Celeron J1800, DDR3 4Гб, 500Гб, Intel HD Graphics.

- Сервер для организации выделенной сети со следующими характеристиками: HP ProLiant DL120 Gen9 1xE5-2603v3 1x8Gb 7.2K LFF-4 B140i 1G 2P 1x550W 3-1-1 EU Svr/GO Ethernet TP-LINK TF-3239DL PCI 10/100 Мбит/с.

- Монитор ЖК ACER V226HQLB, 21.5" на все ПК – 10 штук.

- Многофункциональное устройство лазерное: в кабинет директора - МФУ SAMSUNG SL-C480 A4 (цветной, лазерный), в остальные - МФУ SAMSUNG SL-M2070 A4.

- Блок бесперебойного питания на сервер ИБП APC SMART-UPS RT 1000, 1000 ВА / 700 Вт, на все остальные ПК - POWERCOM Raptor RPT-600A, 600ВA.

- Веб-камера A4Tech PK-910H – 1 штука (директору).

- Наушники с микрофоном A4 HS-200 – 1 комплект директору, клавиатуры – 9 штук (во все помещения).

Для организации сетевой инфраструктуры в ООО «Нева» используются:

- Сетевой кабель - витая пара (8-и жильная), обжатая разъемом RJ45 5E 8P8C.

- Сетевой коммутатор - устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети. Эти коммутаторы используются в 4-х помещениях: по одному неуправляемому коммутатору D-Link DES-1005C с 5-ю портами с функцией энергосбережения (в отделе смет, у секретаря, у директора, у главного инженера). В бухгалтерии используется неуправляемый коммутатор с 8 портами 10/100Base-TX и функцией энергосбережения D-Link DES-1008C.

- Маршрутизатор - специализированное сетевое устройство, имеющее два или более сетевых интерфейсов и пересылающее пакеты данных между различными сегментами сети. Используется D-Link DIR-632 беспроводной маршрутизатор N300 с 8 портами LAN и USB-портом.

К сетевому маршрутизатору (8-портовому) подключены все сетевые коммутаторы с 5-и кабинетов с помощью витой пары. В разъем WAN маршрутизатора подключен кабель Интернет-провайдера.

Таким образом, топология сети ООО «Нева» - «звезда». Схема размещения оборудования представлена на рисунке 1.

Условные обозначения:

S – сервер (контроллер домена, файловый сервер, DHCP, DNS и прокси-сервер)

Gate – сетевой маршрутизатор

К- сетевой концентратор 4-портовый

К1- сетевой концентратор 8-портовый

П - принтер

внутренняя сеть 172.29.1.0/27

адресация: minhost 172.29.1.1, maxhost 172.29.1.30, broadcast 172.29.1.31, hosts 30, mask 255.255.255.224, 172.29.1.2 - контроллер домена, файловый сервер, DNS-сервер, DHCP-сервер, шлюз, прокси-сервер.

выход в Интернет: внешняя сеть 89.237.14.32/27, mask 255.255.255.224

Кабинет

Отдела смет

Серверная

S

Gate

Кабинет

Главного инженера

П

ПК

К

Кабинет

Директора

П

ПК

К

Кабинет

Секретаря и приемная

П

ПК

К

П

ПК

К

Кабинет

главбуха

Кабинет

бухгалтерии

К1

П

ПК

ПК

ПК

ПК

IP:172.29.1.10-11

IP:172.29.1.8-9

IP:172.29.1.3-7

IP:172.29.1.1 IP:172.29.1.2

IP:172.29.1.14-15

IP:172.29.1.12-13

Внешняя сеть 89.237.14.32/27

Интернет 89.237.14.55

Рис.1 Схема размещения узлов коммутации, сервера и соединительных кабелей в ООО «Нева»

2.2. Мероприятия по защите сетевой инфраструктуры

В процессе обследования защищаемых объектов ИС предприятия были выполнены следующие мероприятия:

- Определен перечень и месторасположение защищаемых данных. На предприятии введен режим коммерческой тайны, выполнены соответствующие защитные мероприятия (приказы, регламенты).

- Проведен анализ внутри-объектового режима защиты объектов информатизации. На предприятии внедрена система видеонаблюдения и пропускной режим. Кабинеты и серверное помещение, в которых содержатся защищаемые данные, опечатываются и сдаются под сигнализацию.

- Проведено обследование защищаемых объектов на выявление каналов НСД к ним. Каналов НСД обнаружено не было.

- Проведено обследование ИС на выявление технических каналов утечки защищаемой информации за пределами контролируемой зоны.

- Проведено обследование используемых средств защиты информации.

- Проведены мероприятия по защите ИС предприятия (разработаны регламенты и приказы по ИБ):

- Регламент об информационной системе организации, в котором описываются права и обязанности участников ИС в соответствии с № 149-ФЗ «Об информации, информационных технологиях и о защите информации».[9]

- Положение о коммерческой тайне, в котором описываются информационные ресурсы, физические носители, участники доступа к информации, составляющей КТ (или конфиденциальную информацию) в соответствии с № 98-ФЗ «О коммерческой тайне».[10]

- Положение о защите персональных данных в соответствии с № 152-ФЗ «О персональных данных»[11], № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»[12], Приказом ФСТЭК России № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».[13]

- Приказы о назначении ответственных за обработку персональных данных.

- Приказы о назначении ответственных за использование средств криптографической защиты (для электронного документооборота) согласно Приказа ФСБ России № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)»[14], № 63-ФЗ «Об электронной подписи».[15]

- Регламент резервного копирования ИС предприятия, приказ о назначении ответственных за подготовку баз данных (БД) и процедуру резервного копирования.

- Процедура доступа в серверное помещение.

- Процедура получения доступа к информационным ресурсам (лист доступа к домену, 1С Предприятию, Интернету и прочему ПО).

- Процедура хранения и доступа средств криптографической защиты и конвертов с паролями.

- Выявлен список угроз.

- Выявлен список инцидентов штатными средствами ОС: изучена структура ЛВС, сервера располагаются в демилитаризованной зоне, доступ защищен межсетевым экраном, используется виртуализация сети с ограничением доступа по сегментам.

- Изучены параметры аудита безопасности (определен список событий для логирования, для различных действий и учетных записей).

- Изучены групповые политики и процедуры.

- Изучены роли администраторов и пользователей (назначение прав пользователей). Права доступа пользователям назначены по принципу минимальных привилегий. Несоответствий выявлено не было, подозрительных учетных записей нет.

- Проверено все ПО - оно лицензионное и актуальное. Продукты Microsoft систематически обновляются штатными средствами ОС.

- Проверено наличие централизованного мониторинга всех серверов и рабочих станций.

- Обнаружение уязвимых систем в ИС ООО «Нева», настройка Firewall выполнена правильно, антивирусная защита функционирует, антивирусные базы систематически обновляются, настройки прокси-сервера, почтового сервера, систем электронного документооборота выполнены правильно и в полном объеме.

- Создан список особо важных активов (БД 1С:Предприятие, БД сметной документации), осуществлена проверка наличия резервных копий БД.

- Создан список авторизованных программ, проверена возможность просмотра их логов.

3. Методы и средства защиты сетевой инфраструктуры

3.1. Выявление инцидентов и методы защиты с использованием штатных средств

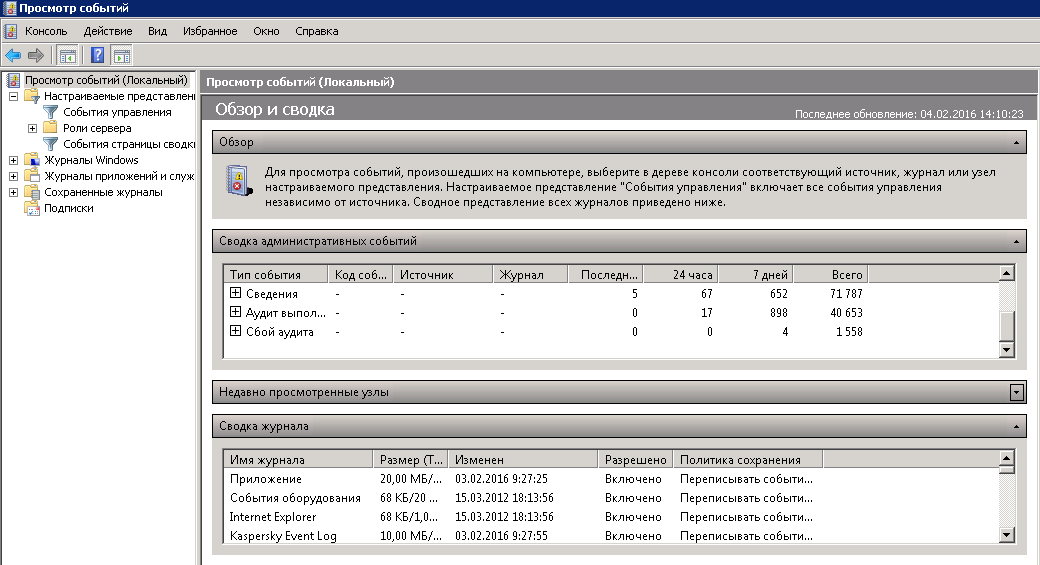

Рассмотрим выявление инцидентов с использованием ОС Windows Server 2008 в ООО «Нева». Данная ОС, как и многие другие ОС семейства Windows, позволяют осуществить мониторинг событий безопасности. Рассмотрим C:\Windows\System32\eventvwr.msc (рис.1).

Рис.1 Оснастка – Просмотр событий

Журналы Windows регистрируют события, поступающие от приложений прежних версий и события, которые относятся к операционной системе. Эти журналы имеются и на локальных ПК не с серверной ОС семейства Windows и могут быть доступны для изучения.

Журнал Безопасности содержит события, отражающие успешность/неуспешность входа в систему, события использования ресурсов (создание, открытие и удаление файлов и пр. объектов).

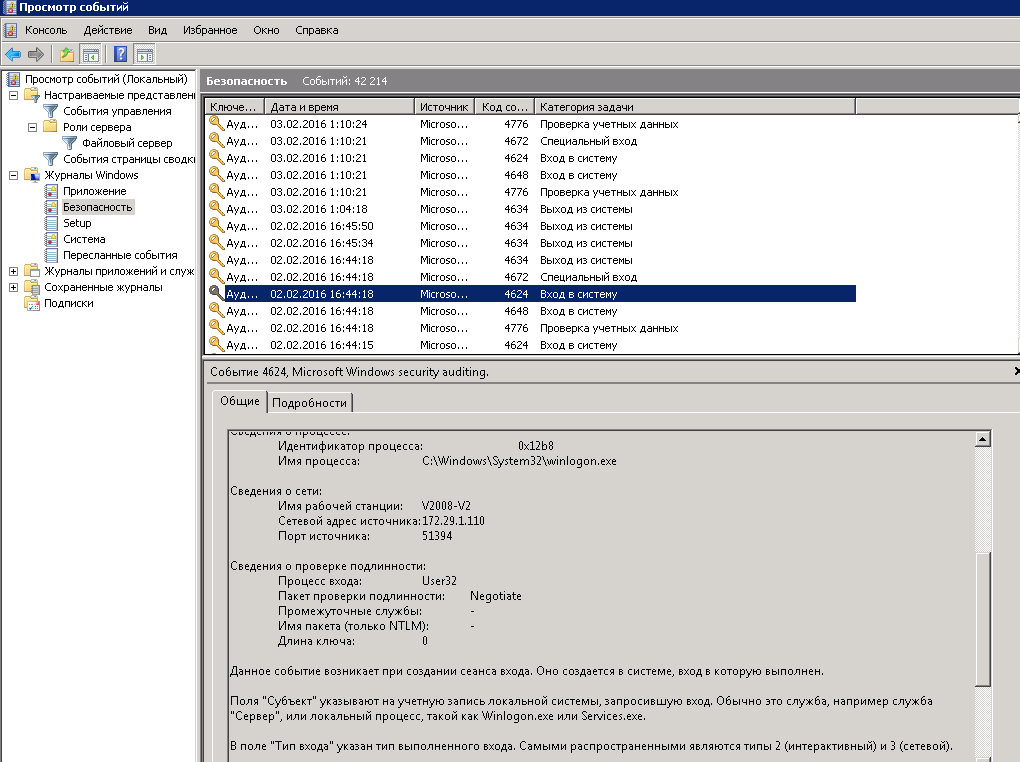

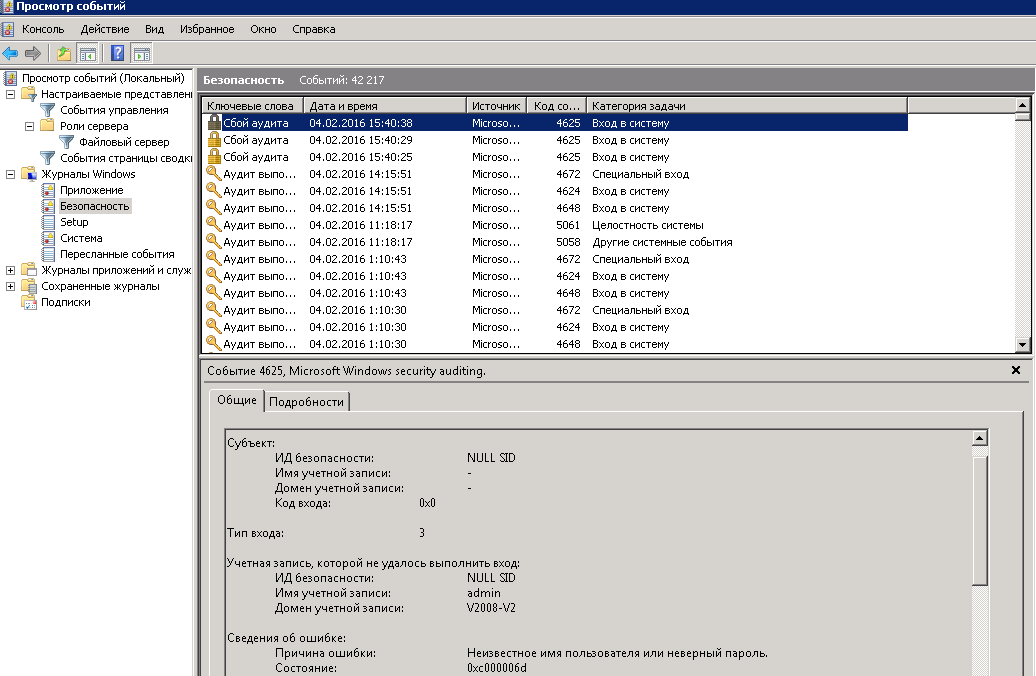

Например, из рисунке 2 видно, что в ООО «Нева» 02.02.2016 в 16:44 был осуществлен успешный вход в систему под именем Администратор с Ip адреса 172.29.1.110. Подобного рода события могут быть отфильтрованы и использованы в расследовании инцидентов. При исследовании попыток подключения к серверу можно обнаружить «Сбой аудита», как показано на рисунке 3. При изучении данного события можно получить дополнительную информацию об инциденте: IP (или имя ПК), с которого осуществляется попытка подключения; дата и время инцидента; имя учетной записи для подключения и прочее. В нашем случае подключение производилось под учетной записью Admin с подбором пароля, эта попытка не увенчалась успехом.

Рис.2. Журнал Безопасности. Аудит выполнен успешно

В случае реализации домена на базе Microsoft Server 2008 возможна настройка групповой политики аудита «Редактор управления групповыми политиками» - «Конфигурация компьютера» – «Политика» - «Конфигурация Windows» - «Параметры безопасности» - «Локальные политики» - «Политика аудита» - параметр политики «Аудит событий входа в систему». Тогда будет возможность просматривать события аудита в случае, например, неудачной попытки входа в систему на удаленных рабочих станциях доменной учетной записью и этот факт тоже может быть исследован при расследовании инцидента.

Рис.3 Журнал Безопасности. Сбой аудита

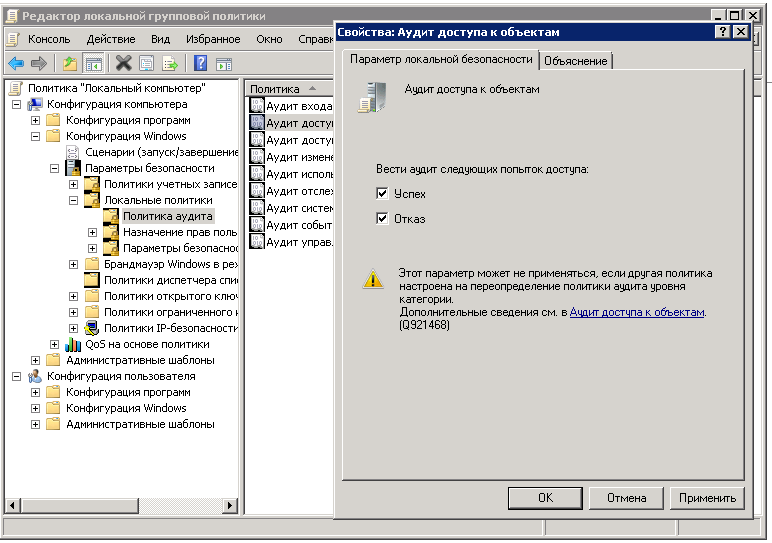

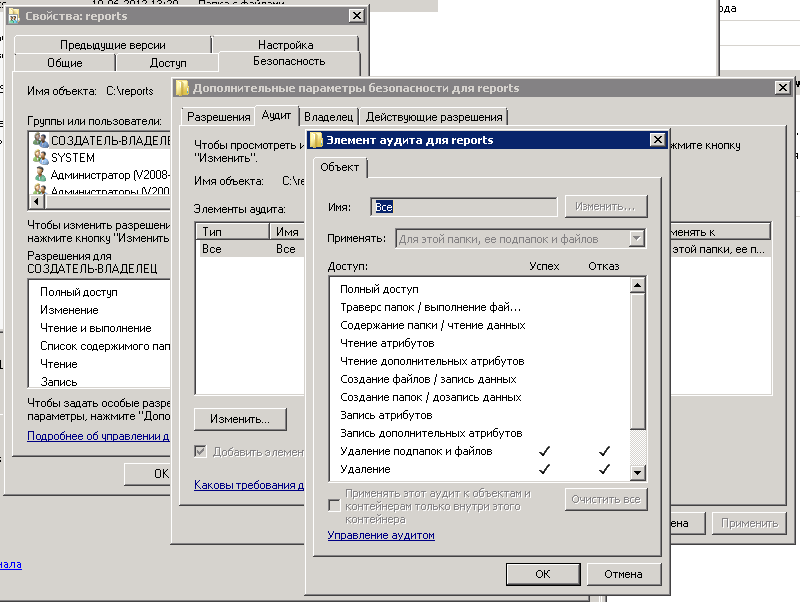

Более того, журнал безопасности (при соответствующей настройке) может дать информацию о доступе к ресурсам сервера, удалении/изменении файлов/каталогов, что тоже может быть очень полезно при расследовании инцидентов. Предварительно необходимо настроить групповую политику gpedit.msc («Конфигурация компьютера» – «Конфигурация Windows» – «Политика аудита» – «Аудит доступа к объектам»), таким образом включается механизм слежения за успешным/неуспешным доступом к файлам и реестру, как показано на рис.4.

Рис.4 Включение аудита доступа к объектам

А также необходимо в свойствах папки, к которой открыт общий доступ, настроить параметры аудита, например, аудит на удаление (рис.5).

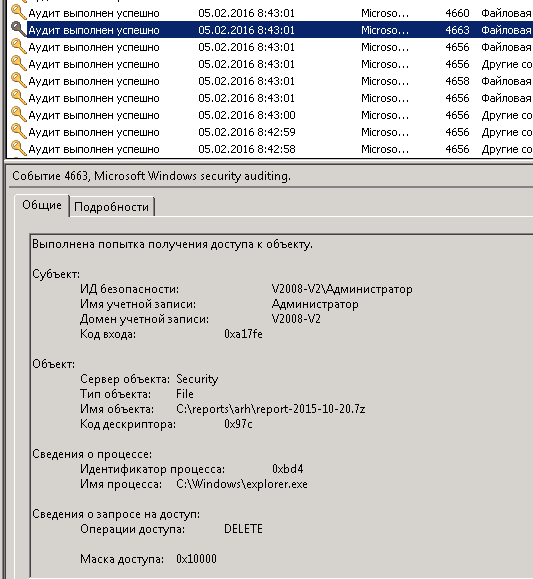

Таким образом, при наличии инцидента удаления файла в папке reports в Журнале безопасности появится событие «Аудит выполнен успешно» 05.02.2016 в 8:43, отражающее факт подключения к сетевому ресурсу C:\report и удаление объекта report-2015-10-20.7z под логином Администратора (рис.6).

Следует отметить, что не любое удаление может быть интерпретировано как злонамеренное. Эта функция используется и при удалении предыдущей версии файла.

Аналогично можно настроить слежение за любым объектом по любым операциям, что может быть использовано при расследовании инцидентов.

Рис.5 Элементы аудита для папки reports

Рис.6 Аудит подключения к сетевому ресурсу C:\reports и удаление файла report-2015-10-20.7z

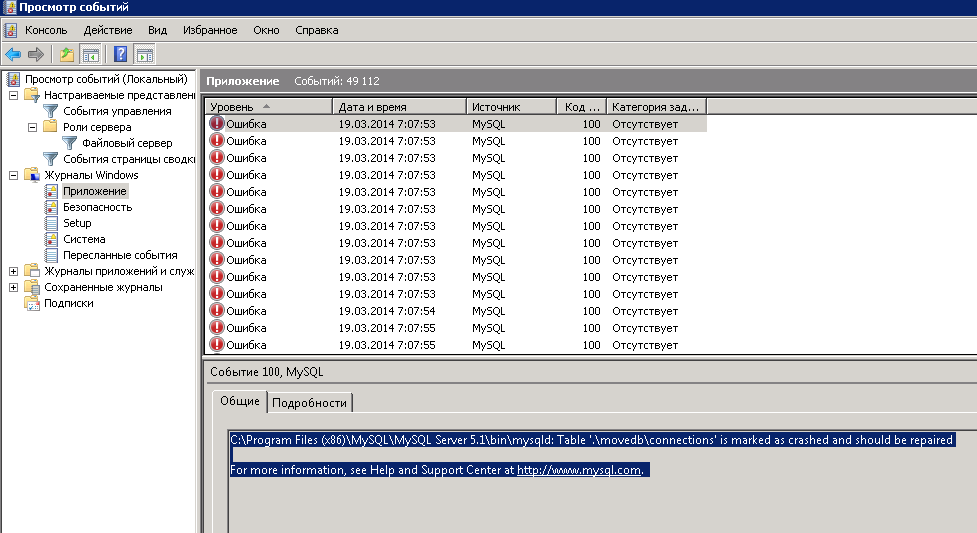

Журнал Приложений содержит данные, относящиеся к работе приложений и программ (события для регистрации определяются разработчиками этих приложений).

Особо стоит обращать внимание на события «Ошибка», которые могут дать дополнительную информацию не только о сбое приложения, но и о возможном вмешательстве в его работу. Например, как видно на рисунке 7, 19.03.2014 множество событий «Ошибка» с указанием на проблемы с movedb на базе mysql. Таблица connections имеет разрушение и должна быть восстановлена. Этот факт говорит о наличии проблем с БД, которые не обязательно связаны с несанкционированными действиями, но требуют дополнительной проверки. В совокупности с журналом безопасности это событие может быть исследовано.

Рис.7 Журнал Приложений

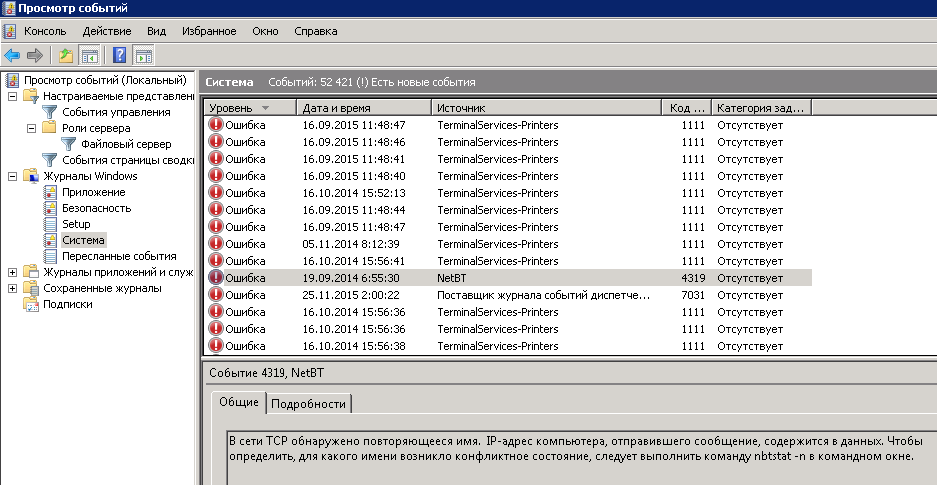

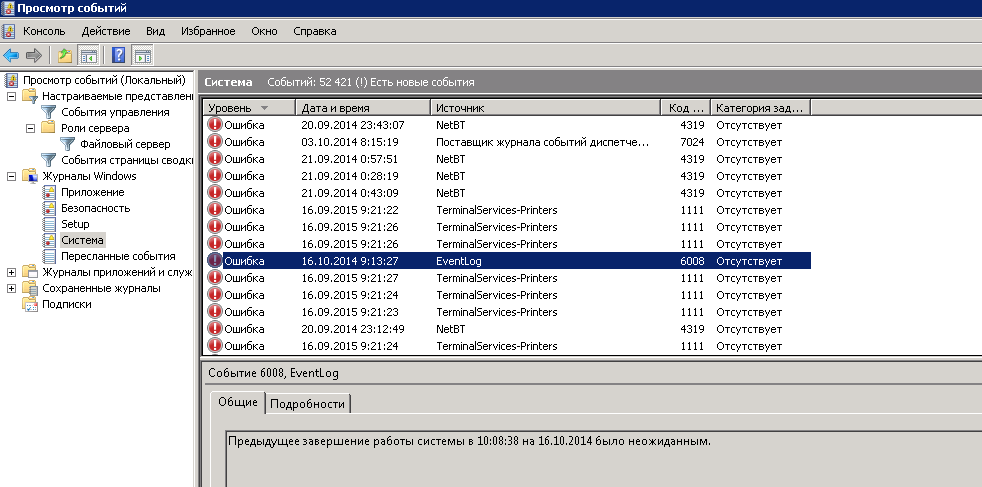

Журнал Системы содержит события системных компонентов Windows (сбои драйверов, других системных компонентов при загрузке ОС).

И опять внимания заслуживают события «Ошибка», которые требуют исследования. Например, событие 19.09.2014, как показано на рисунке 8, требует изучение. Возможно, была попытка стороннего подключения с уже имеющимся Ip-адресом, но возможна и простая ошибка системного администратора, который не сделал привязку в DHCP-сервере MAC-адресов и IP-адресов ПК.

События преднамеренного завершения (рис. 9) работы ОС тоже заслуживают изучения.

Рис.8 Журнал Системы

Рис.9 Завершение работы ОС

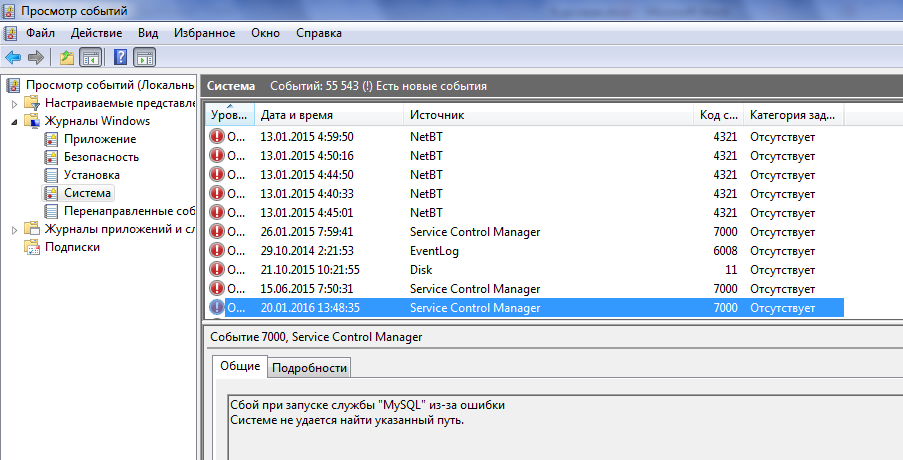

Журнал Setup (Установки) содержит события об установке приложений. Например (рис. 10), сбой при работе службы Mysql. Следует разобраться с причиной остановки службы, возможно, было умышленное воздействие на работу БД.

Рис. 10 Журнал Setup (Система)

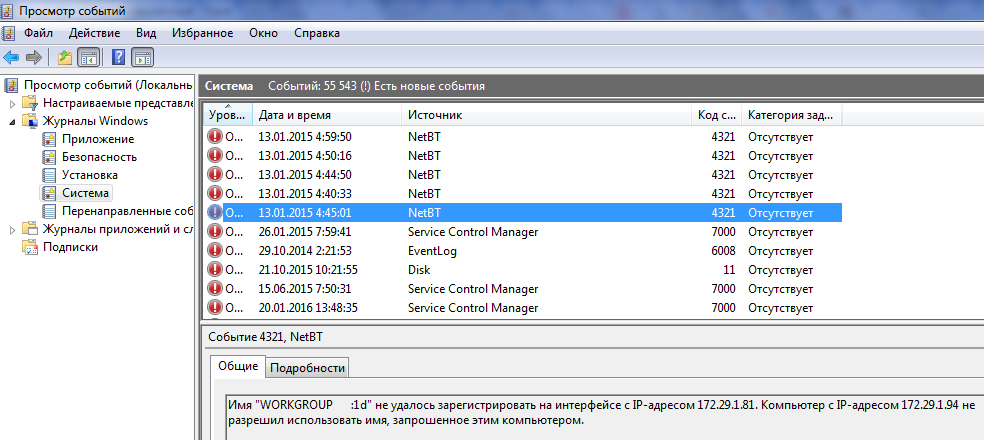

На рисунке 11 представлено событие, представляющее интерес. Возможно, была попытка использовать существующий IP-адрес в корыстных целях, а возможно это недоработка системного администраторы при настройке DHCP-сервера. В любом случае, и это событие «Ошибка» заслуживает детального изучения.

Рис.11 Журнал Система. Запрос на использование IP-адреса

Журнал Пересылаемых событий хранит события, собранных с удаленных компьютеров, для этого необходимо инициировать подписку на события. Т.е. при соответствующей настройке можно получить все журналы с рабочих станций для изучения, однако это увеличивает нагрузку на сервер. С этой же целью (если дистанционное подключение к рабочим станциям и просмотр событий Windows затруднен) можно воспользоваться инструментами Kaspersky Endpoint Security в ООО «Нева», которые позволяют получить доступ к любым журналам событий Windows любой рабочей станции ЛВС.

Журналы приложений и служб имеют новый способ логической организации, представления и сохранения событий конкретного приложения, компонента, службы. По ним также можно получить необходимую для анализа информацию, однако указанные журналы имеются не во всех серверных ОС семейства Windows.

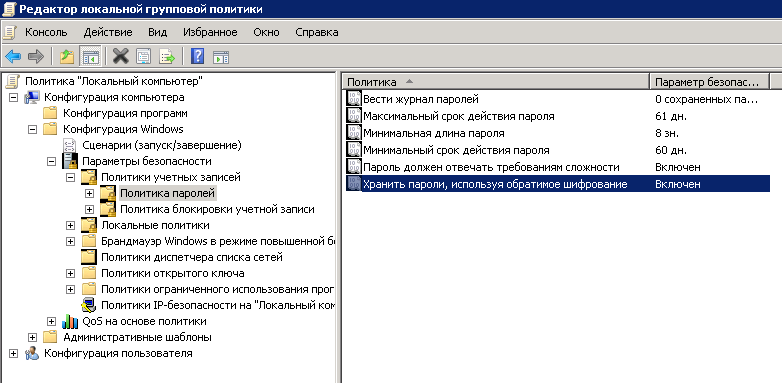

После просмотра журналов аудита необходимо оценить групповую политику на предприятии – mmc.exe- gpedit.mmc – политика «Локальный компьютер» - «Параметры безопасности». Изучить политику паролей, найти несоответствия (рис.12).[16] В случае возникновения инцидента с утечкой учетных данных (например, обнаруженного при просмотре журнала аудита) инициировать смену пароля, настроить уровень сложности и блокировку. При настройке режимных предприятий желательно использовать touch memory для Windows-аутентификации.

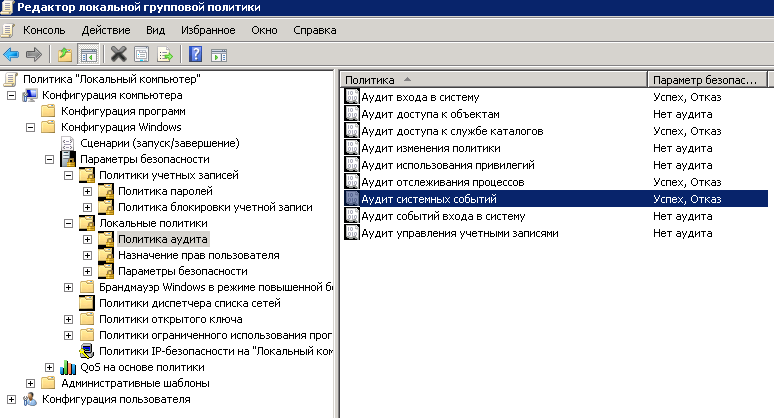

Если «Локальная политика» - «Политика аудита» была выполнена в полном объеме, то можно получить дополнительную информацию по аудиту процессов и системных событий (рис.13).

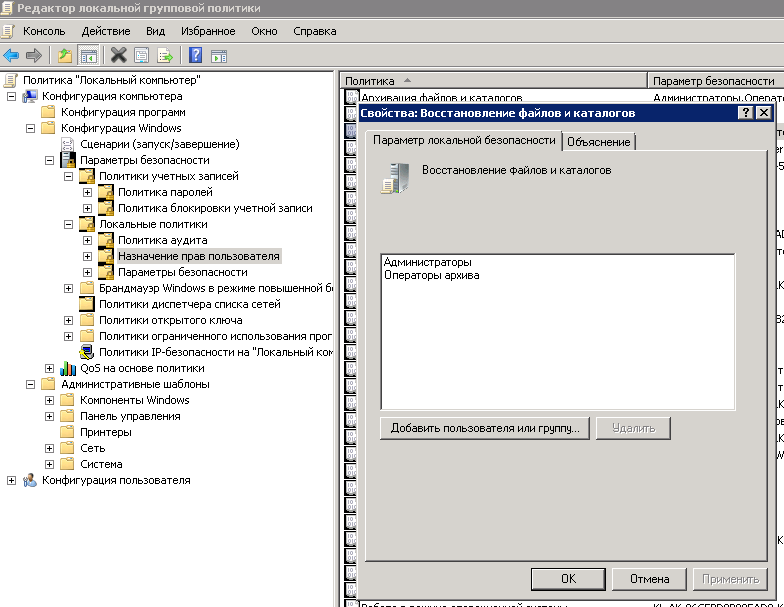

«Локальная политика» – «Назначение прав пользователя» позволить изучить привилегии отдельного пользователя, найти несоответствия и исправить их (рис.14).

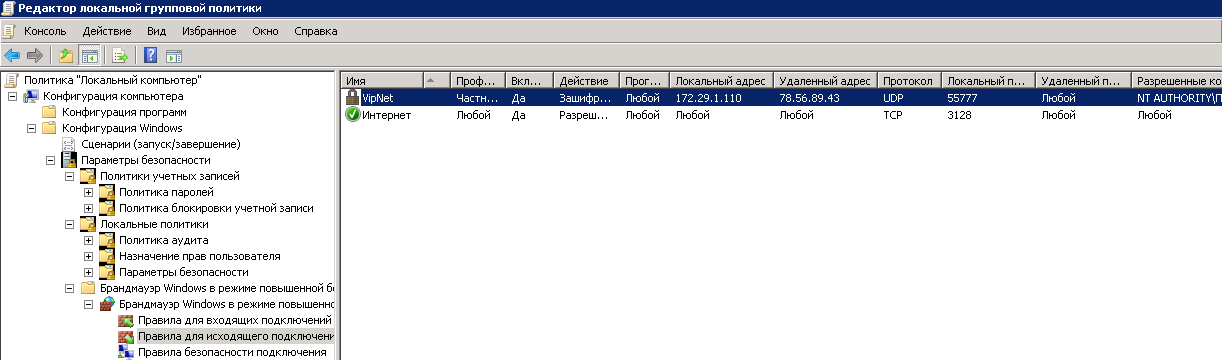

«Брандмауэр Windows в режиме повышенной безопасности» позволяет настроить правила FireWall и NAT. Изучить, с помощью чего организован доступ к Интернету и соответствующие правила: маршрутизатора, сервера доступа или FireWall-а. Найти несоответствия и уязвимые места (рис.15).[17]

Рис.12 Политика паролей

Рис.13 Политика аудита

Рис.14 Назначение прав пользователя

Рис.15 Настройка Брандмауэра

Некоторые Firewall-ы производят анализ проходящего трафика с определением принадлежности каждого пакета к конкретному соединению с учетом того, кем, когда было инициировано соединение, его активность.

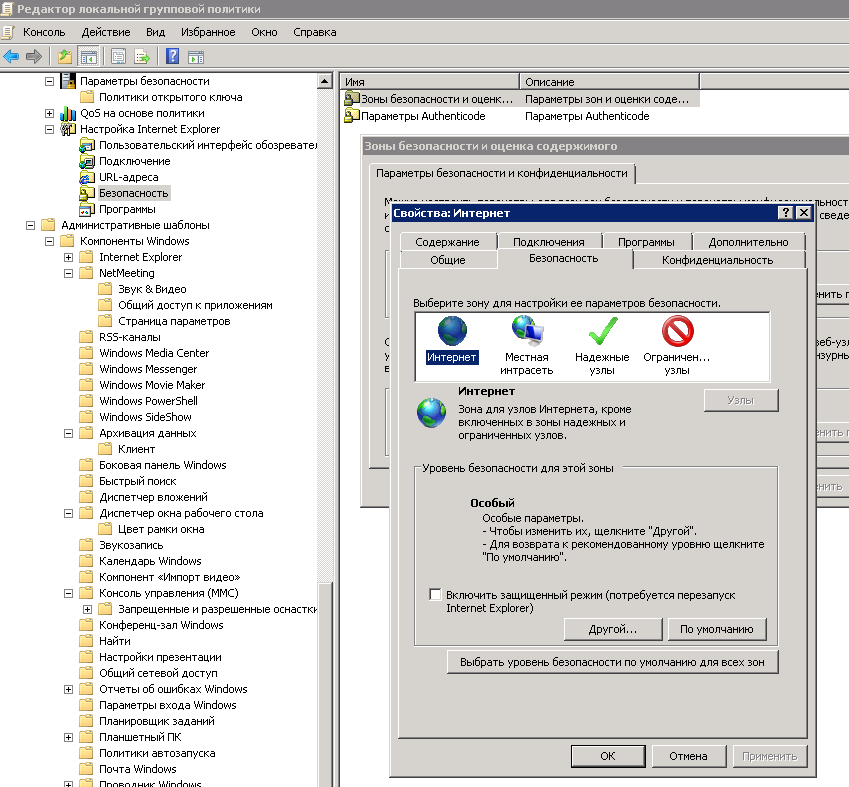

Политика «Локальный компьютер» - «Конфигурация пользователя» тоже дает много информации для изучения. Например, желательно проверить настройки IE, которые влияют на безопасный доступ к интернету. В частности, эти настройки важны при работе с информационными порталами, системами электронного документооборота и электронными площадками. Недостаточно проработанная политика безопасности может привести к утечке служебной информации (рис.16).

Рис.16 Настройки Internet Explorer

3.2. Выявления инцидентов и методы защиты электронного документооборота и почтовых систем

Распространение систем электронного документооборота позволяет приобрести гибкость при хранении и обработке информации, а с другой стороны повышает риски потерь ценной информации.

Атаки на электронную почту:

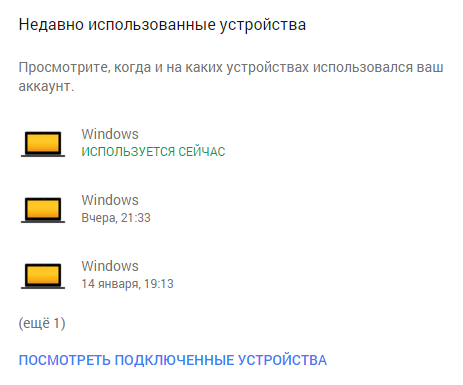

1. Перехват сообщений – с использованием программ-сниферов или используя несовершенство протокола SMTP. Необходимо установить сложность пароля, периодическую смену пароля, мониторить сеансы использования почтового аккаунта средствами почтовых систем (например, почтовый домен Google в ООО «Нева» – рис.17), обновлять антивирусное ПО.

- Атаки на почтовые клиенты – с использованием активного кода, помещенного в тело почтового сообщения; переполнение буфера; запись и чтение локальных данных с помощью языка HTML или активных вложений; открытие исходящих клиентских соединений. Необходимо обновлять антивирусное ПО, желательно использовать нераспространенные почтовые системы, настроить почтовый клиент на отказ от автоматического открытия писем (для избегания запуска активных вложений), настроить почтовый клиент на просмотр писем в txt-формате, шифровать конфиденциальную переписку, использовать программы фильтрации спама.[18]

- Атаки на почтовый ящик – подбор пароля к почтовому ящику; разрушение почтового ящика с помощью мейлбомберов (путем переполнения спамом). Необходимо установить сложность пароля, периодическую смену пароля, мониторить сеансы использования почтового аккаунта средствами почтовых систем, в крайнем случае сменить почтовый ящик.

- Социальная инженерия – запрос на установку вспомогательного ПО или предоставления логина/пароля для выполнения какого-либо действия мошенническим путем через почтовое сообщение. Необходима бдительность, неразглашение своих учетных данных, не использовать подсказки для восстановления пароля.

В качестве примера рассмотрим бесплатный почтовый домен ООО «Нева» на базе mail.google.com. В настройках аккаунта Google можно указать на каких устройствах будет использоваться наш аккаунт и каким образом мы хотим получить информацию о подозрительных действиях, как показано на рис.17.

Рис.17 Детализированная информация об использовании текущего аккаунта почтового домена google

На рисунке видно, что нашим аккаунтом пользовались в указанные даты, если имеет место быть НСД, то необходимо принять все меры по предотвращению повторного инцидента: настроить сложность пароля, установить новый пароль, указать данные для восстановления пароля в случае необходимости (резервный почтовый ящик и номер телефона). В случае пересылки конфиденциальной информации и информации, содержащей коммерческую тайну лучше воспользоваться специальными системами электронного документооборота (СКБ-Контур, VipNet, Сбербанк-online и т.п.), подразумевающими наличие защищенного соединения и криптографической защиты.

Если часть наших данных из почтового ящика была удалена злоумышленНевами (и из корзины в том числе), то восстановить деловую переписку не удастся, поскольку данных продукт Google бесплатный и имеет ряд функциональных ограничений. При использовании платных решение, например Exchange Server, вся информация об электронном документообороте будет храниться на локальном сервере (при соответствующей настройке): логи событий, сами почтовые сообщения будут дублироваться. Таким образом, можно будет восстановить удаленные данные.

Атаки на системы электронного документооборота. При использовании систем электронного документооборота нужно обратить особое внимание на организацию защищенного соединения. Т.е. должны быть тщательным образом прописаны правила Nat для ПК с доступом к системам электронного документооборота (СКБ-Контур, Клиент-банк, Сбербанк online, Vipnet и т.п.), доступ в Интернет должен быть открыт только по правилам Nat для определенных IP-адресов и портов систем электронного документооборота.

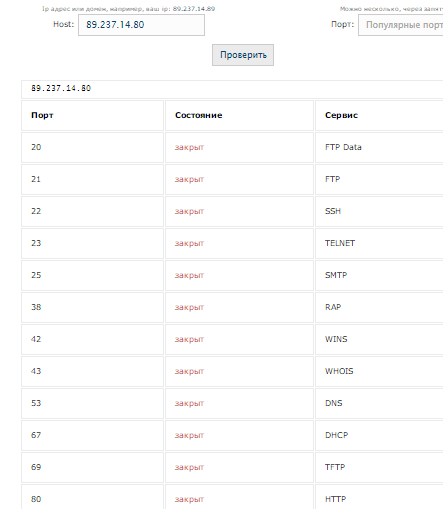

С помощью программы сканирования портов (свободно распространяемой online) можно провести анализ открытых/закрытых портов для анализа (рис. 18).

Процедура хранения и передачи электронно-цифровых подписей (ЭЦП) должна быть закреплена в приказе, для выявления круга лиц, имеющих доступ к криптографическим средствам защиты. Все носители ЭЦП должны храниться в запираемых ящиках (сейфах) закрываемых и опечатываемых помещениях с целью предотвращения потери или компрометации ЭЦП. Все эти мероприятия необходимо проверить и провести анализ, в ООО «Нева» данные мероприятия реализованы.

Рис.18. Сканер портов online

В случае утечки (искажения) информации, передаваемой через системы электронного документооборота необходимо также проанализировать логи ПО, организующего электронный документооборот.

При использовании систем электронного документооборота следует по возможности использовать услугу СМС-оповещения подключений и подключений по разовому паролю, отправляемому на номер телефона, который был указан при регистрации. Это позволит даже при потере или компрометации ЭЦП (например, если был сделан дубликат) защититься от НСД.

При установке ЭЦП лучше использовать носители информации – защищенные от взлома рутокены, а так же усилить ЭЦП добавочным паролем при подписи документов.

3.3. Выявления инцидентов и методы защиты, связанных с нарушением антивирусной политики

Любая вычислительная сеть, как и стационарный ПК, должны иметь средства антивирусной защиты, поскольку в любом случае будете иметь место обмен информации (по сети или с помощью стационарных носителей информации).

В ООО «Нева» используется антивирусный продукт Kaspersky Endpoint Security 10 (KES) – платформа безопасности, при использовании которой можно централизованно осуществлять мониторинг, управлять и защищать IT-инфраструктуру организации.

В ходе проверки с использованием KES можно определить:[19]

-

- актуальность антивирусных баз;

- актуальность обновлений Windows;

- наличие уязвимостей ПО и возможность их устранения;

- наличие вирусных атак;

- наличие антивирусных заражений;

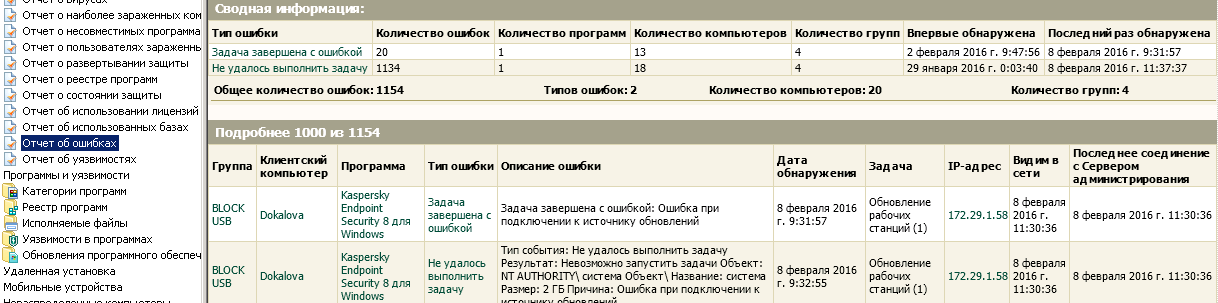

В KES предусмотрено создание отчетов разного плана (о вирусах, об уязвимостях, о реестре программ, об ошибках и несовместимостях программ), которые могут значительно облегчить процесс обнаружения и устранения инцидентов (рис.19, 20).

Рис.19 Отчет об уязвимостях

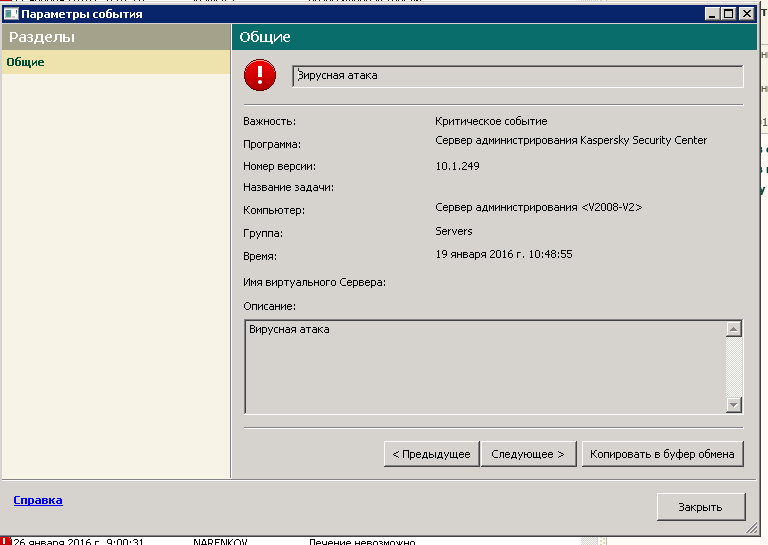

Все события классифицируются по степени важности, особое внимание стоит обратить на критические события, в частности вирусные атаки (рис. 21).

Рис.20 Отчет об ошибках

Рис.21 Вирусная атака

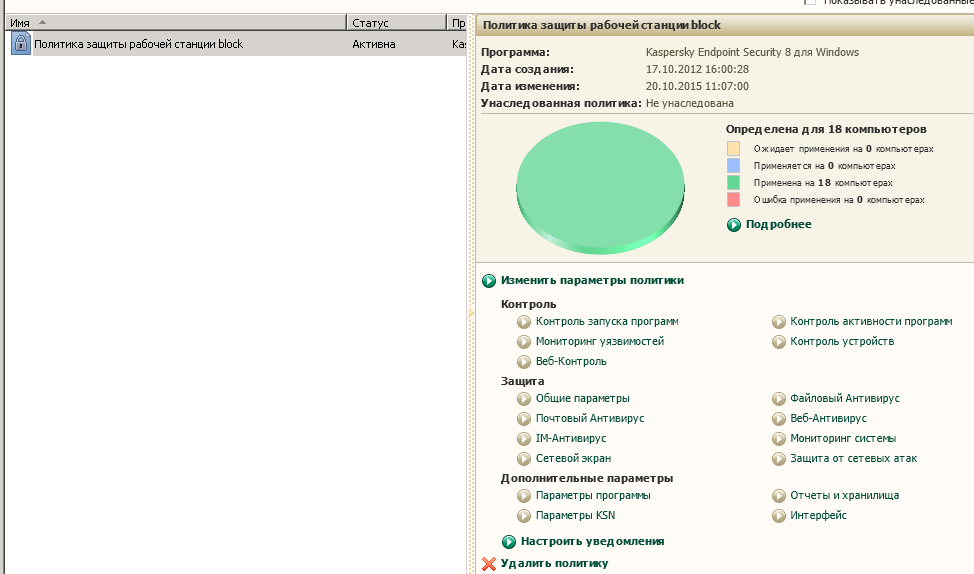

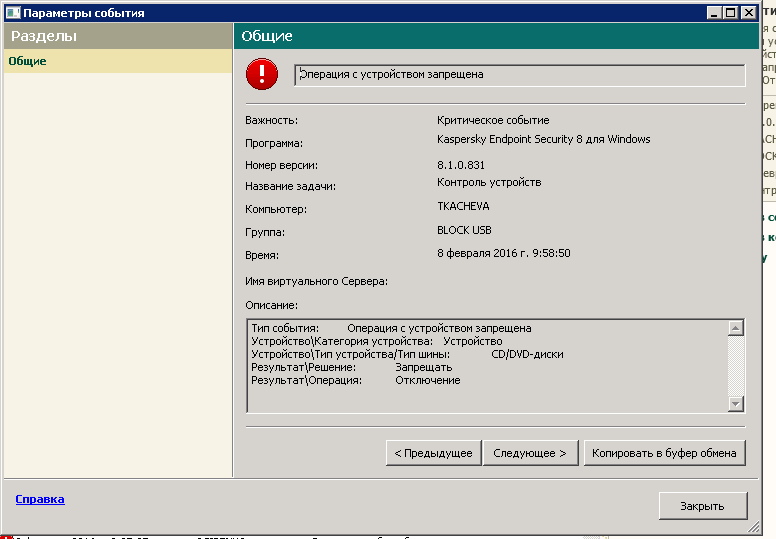

Очень удобная возможность – настройка групповой политики (рис. 22). Здесь можно настроить контроль запуска приложений, контроль активности программ и устройств для отдельных групп ПК. Например, при запрете на использование съемных носителей при попытке использовать флэш-накопитель появится соответствующая запись в логах сервера KES (рис. 23), что может быль использовано при расследовании инцидента.

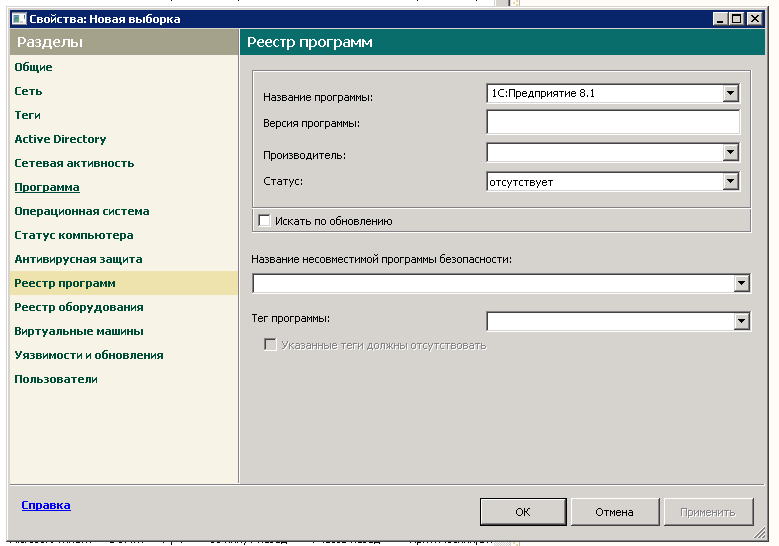

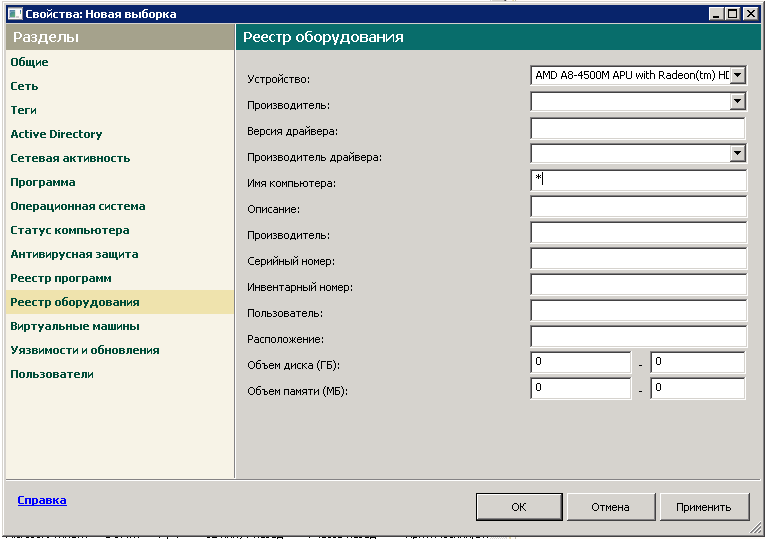

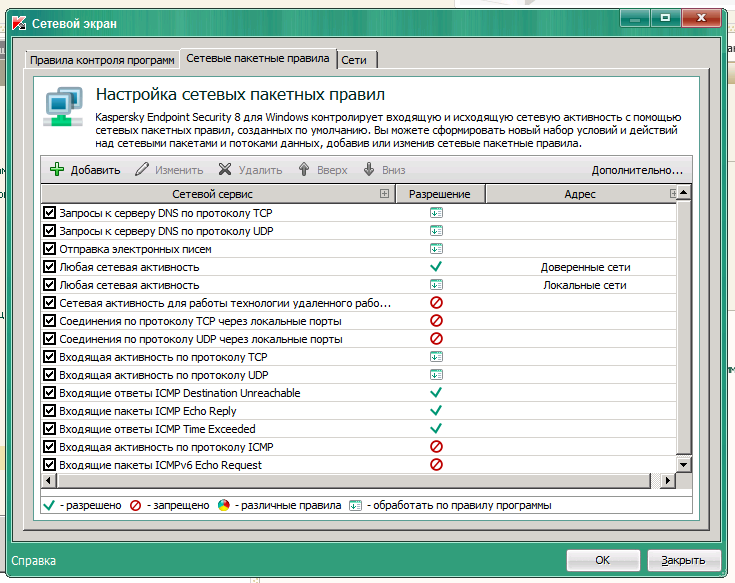

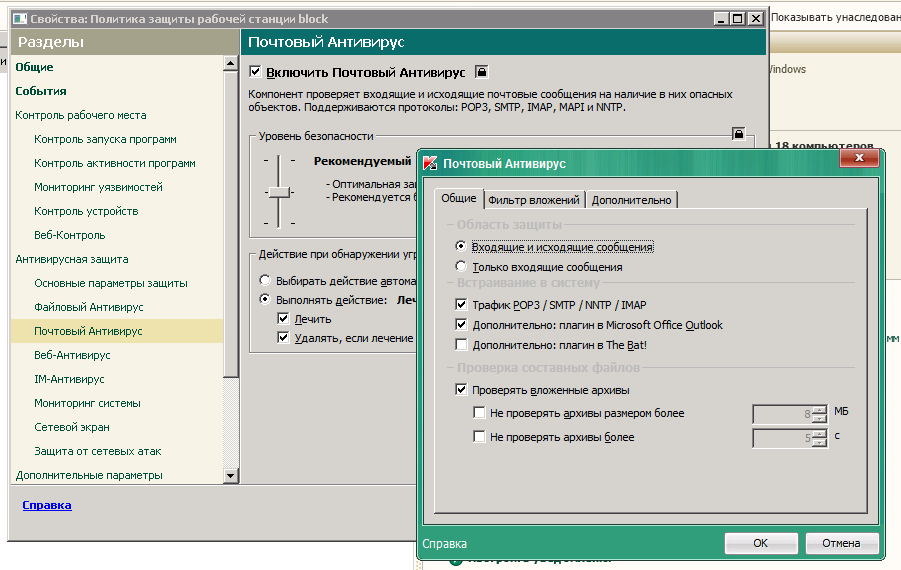

Есть возможность дистанционно инсталлировать программный пакет, сделать инвентаризацию ПО (рис. 24) и оборудования (рис. 25) при расследовании инцидента, настроить сетевой экран (рис. 26), использовать почтовый антивирус (рис. 27) и многое другое.

Рис.22 Настройка политики защиты группы компьютеров Block

Рис.23 Критическое событие

Рис.24 Выборка по реестру программ

Рис.25 Выборка по реестру оборудования

Рис.26 Настройка сетевого экрана

Рис.27 Настройка почтового антивируса

3.4. Выявление инцидентов и методы защиты от преднамеренной и случайной утечки информации

Наличие инцидентов, связанных со случайной или преднамеренной утечкой информации в целом основано, в большей степени, на неправильной политике информационной безопасности. К ним относятся:

Внутренние:

- Работа в незавершенном сеансе (пользователь отлучился). Проверка настройки блокировки экрана (можно установить программу скринсейвер с парольной защитой), проверка наличия Регламента информационной безопасности на предприятии (организации) и листа ознакомления с ним сотрудников (пользователей). Просмотр аудита входа/выхода пользователей в ОС и прочего ПО (например, 1С:Предприятие).

- Использование простых паролей или компрометация паролей. Проверка политики учетных записей, просмотр журнала аудита входа/выхода пользователей в ОС и прочего ПО (например, 1С:Предприятие).

- Возможность загрузки ОС со сменного носителя. Проверка паролей на BIOS, проверка наличия регламента доступа в помещение к IT-оборудованию (блокировка физического доступа к IT-оборудованию). Проверка нарушения целостности защитной наклейки на оборудовании или наличия защитного замка.

- Взлом парольной базы ОС и ПО с помощью специализированных средств взлома (например, PWL Tool и LC+4). Просмотр журнала аудита входа/выхода в ОС и прочего ПО.

- Подмена/кража оборудования, являющегося частью ИС. Проверка наличия регламента доступа в помещение к IT-оборудованию. Проверка нарушения целостности защитной наклейки или защитного замка на оборудовании.

- Проверка установки заглушек на неиспользуемые порты или проверка отключения неиспользуемых портов программными средствами. Проверка штатными средствами ОС (рис.25) использования портов.

- Проверка устройств идентификации (ЭЦП), их место хранения, отсутствие доступа сторонних лиц к ним. Проверка несанкционированного использования ЭЦП (штатными средствами ОС или прочего ПО - рис.25). Наличие приказов об использовании криптографических средств и назначении ответственных за их использование и хранение.

Внешние - Сетевые атаки:

- На браузеры (генерация диалогов, переполнение буфера, запуск программ с помощью фреймов, запуск программ из кода HTML, использование ActiveX-сценариев, извлечение информации из файлов Cookies: большая загрузка процессора, большое количество пустых диалогов, переполнение буфера, получение доступа к файлам. Необходимо наличие антивирусного ПО, способного блокировать всплывающие окна, либо использовать настройки и дополнительные расширения браузера, принимать меры предосторожности при вводе конфиденциальных данных, использовать защищенное соединение по протоколы SSL, регулярно устанавливать обновление ОС и браузеров.

- На веб-сайты: создание ложного веб-сайта, изменение внешнего вида, кода страницы, изменение клиентских запросов для получения дополнительной информации. Регулярное обновление ПО сервера, просмотр системных журналов и систем защиты, сложная парольная защита, грамотное составление обработчиков запросов, исключающее любые некорректности интерпретации.

Первоначально необходимо определить файлы и папки, которые были модифицированы в результате инцидента. Кроме штатных средств, предоставляемых ОС можно использовать дополнительное ПО. Например, Logparser осуществляет универсальный доступ по запросу к журналам для более удобного их представления и анализа.

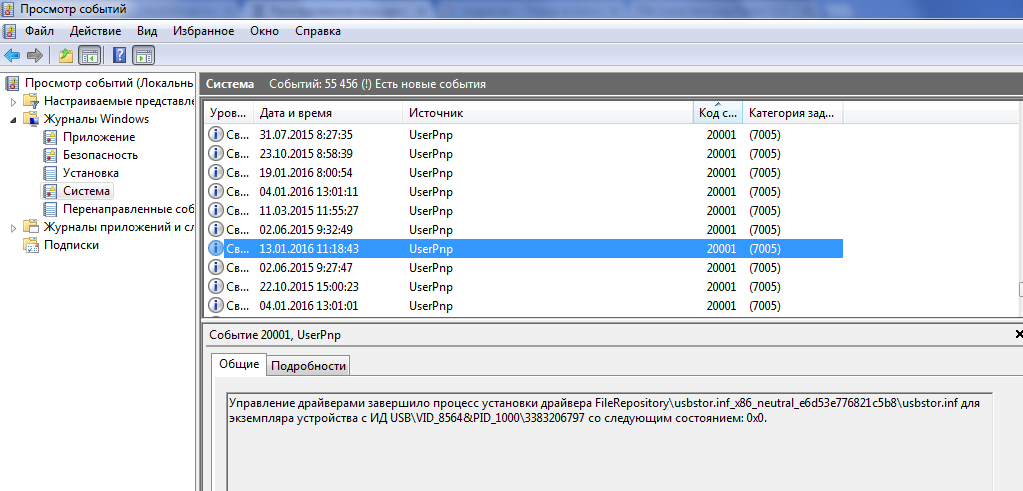

Далее необходимо выяснить было ли подключение сторонних устройств. Это можно осуществить либо штатными средствами – посмотреть лог system.evtx (рис.28), либо с помощью дополнительного ПО, например, Windows USB Storage Parser.

Рис.28 Просмотр событий, установка драйверов на подключение USB-носителя

Определить, какими учетными записями при этом пользовались, и какие команды исполнялись (штатными средствами Windows).

Затем определить возможные сетевые подключения. Данные для анализа взять из образа памяти, можно воспользоваться ПО Netscan или Redline, можно проверить хеш и определить доверенность файла (на случай подмены), посмотреть откуда файл был запущен и получить его содержимое. Проверить сканером портов все порты на предмет открытия/закрытия.

Рассмотрим случай вывода из строя ИС, связанной с отказом в обслуживании, который наступает в том случае, если система не справляется с поступающими запросами по причине:

- резкого увеличения количества запросов к системе случайного характера;

- умышленного увеличения запросов к системе, когда ставится задача вывести из строя систему за счет перегрузки;

- несоответствия реальной нагрузки на ИС и реально допустимой (максимально возможной).

Поэтому необходимо штатными средствами в Диспетчере задач выявить, какой процесс занимает большое количество системных ресурсов и разобраться с ним (проверить хеш запускаемого файла, местонахождение, т.е. имела ли место подмена файла).

В случае если отказ в обслуживании вызван сетевой атакой, необходимо воспользоваться антивирусной программой. Проверить наличие актуальных обновлений как ОС, так и антивирусной программы. Выявить перегружающие узлы и отключить прием информации с них (блокировать адреса, если это возможно).

3.5. Выявления инцидентов и методы защиты от сетевых атак

Сетевых атаки основаны на перехвате сетевых пакетов и делятся на:

- пассивные (копируют информацию);

- активные (модифицируют информацию).

Пассивные атаки:

- Сетевой снифинг. В качестве ПО, выявляющего подобные инциденты рассмотрим CaptureNet - ПО является классическим примером снифера, принимает все сетевые пакеты по введенным фильтрам (по протоколу, портам, IP-адресам). В перехваченных кадрах видны отправленные и полученные сообщения, ответы клиента на запросы почтового сервера, пароль пользователя для доступа к почтовому ящику.

Программа Cain&Abel занимаются как активным, так и пассивным перехватом трафика, получает учетные записи пользователей, пароли, подбирает пароли к перехваченным хэшам.

- «Снятие» информации с линий связи. Методом пассивного перехвата трафика используется при «снятии» информации с линий связи путем подключения к кабельным линиям «снимающих» устройств (модифицированного модема, манипуляций с защитным слоем волоконно-оптических линий связи (ВОЛС) (контактный способ) и бесконтактное подключение к ВОЛС (установление дополнительной стеклянной трубки).

Активные атаки:

- Включение ПК в разрыв сети. Между двумя ПК устанавливается ПК-мост, имеющий две сетевые карты и работающий в режиме ретрансляции.

- Ложные запросы ARP. Перехват и замыкание на себя процесса сетевого взаимодействия между двумя ПК с использованием подмены IP-адресов своими IР-адресами. Для защиты от таких атак нужно использовать статические ARP таблицы.

- Ложная маршрутизация. Замена IP-адрес сетевого маршрутизатора ложным IР-адресом, например, с помощью фальсифицированных ICMP-сообщений Redirect. Для защиты от такой атаки необходимо отключить на ПК обработку сообщений ICMP Redirect и периодически проверять сеть на появление непредусмотренных маршрутов.

- Перехват TCP-соединения. Путем генерации и отсылки на атакуемый ПК TCP-пакетов прерывается текущий сеанс связи с ПК. Используя возможностями протокола TCP восстанавливается прерванное соединение путем перехвата и продолжения вместо отключенного клиента. В качестве единственного средства защиты необходимо использовать шифрование передаваемых сообщений.

3.6. Выявление инцидентов и методы защиты с помощью прокси-сервера

UserGate P&F (UG) – продукт разработки компании Ententsys, обеспечивающий безопасносный доступ к интернету, защиту от внешних атак и контроль трафика. UG представляет собой универсальный интернет-шлюз класса UTM, объединяющий в себе межсетевой экран, маршрутизатор, шлюзовый антивирус, систему предотвращения вторжений (IDPS), VPN-сервер, модуль мониторинга и статистики и многие другие функции. Продукт позволяет управлять внутренней сетью, оптимизировать трафик и контролировать доступ в интернет.[20]

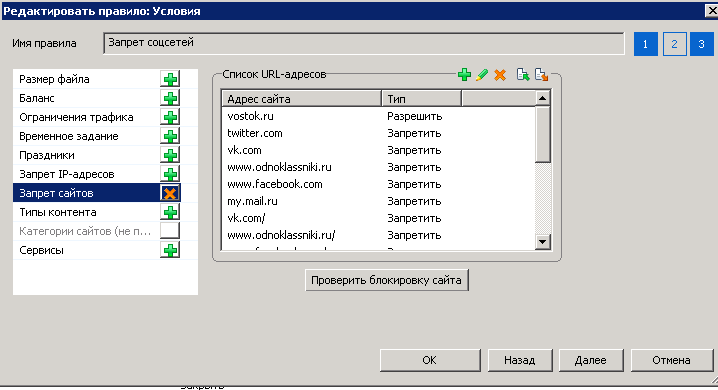

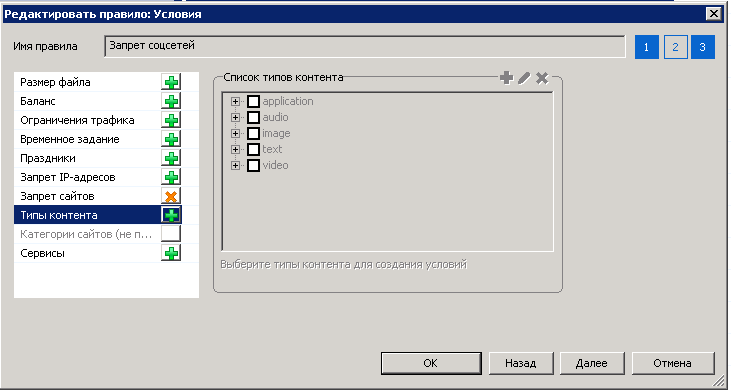

В ООО «Нева» осуществлена настройка Правил управления трафиком для ограничений на доступ к соцсетям, блогам, ограничений на скорость подключения и время работы (как показано на рис. 29, 30) для избегания возможного заражения.

Рис. 29 Правило управления трафиком

Рис. 30 Ограничения по типу контента

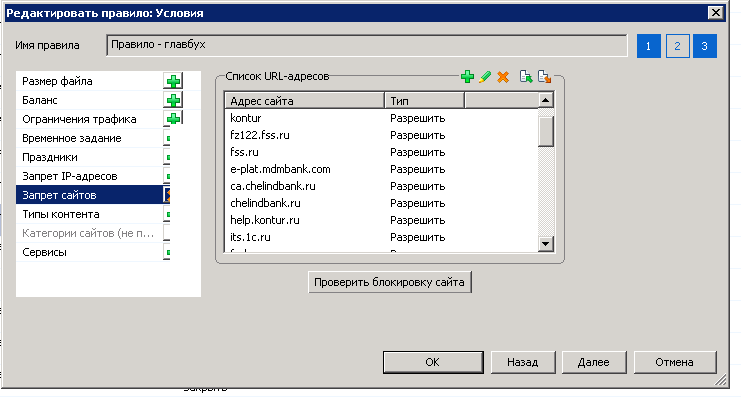

Отдельно создается правило для главбуха, позволяющее получать доступ только к определенным сайтам банков и налоговой отчетности, чтобы предотвратить возможность несанкционированных действий со стороны злоумышленников в отношении финансовой информации. В таком правиле в списке URL-адресов нужно указать разрешенные сайты (например, sberbank.ru и т.п. – рис. 31) и запрещенные сайты - * (т.е. все остальные сайты, не подходящие под маску разрешенных).

Рис.31 Запрет сайтов для правила Главбух

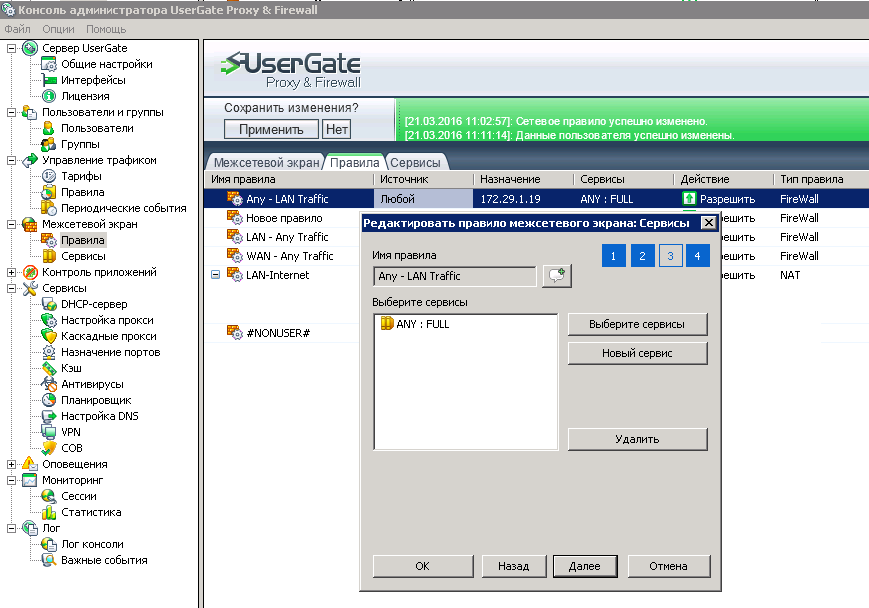

Создавать NAT-правила имеет смысл для пользователя, который пользуется выделенной системой, например VipNet (рис.32). ViPNet Client— это программный комплекс, выполняющий на рабочем месте пользователя или сервере с прикладным ПО функции VPN-клиента, персонального экрана, клиента защищенной почтовой системы, а также криптопровайдера для прикладных программ, использующих функции подписи и шифрования.

Также необходимо сконфигурировать правила межсетевого экрана (на рис. 32).

Рис. 32 Правила межсетевого экрана

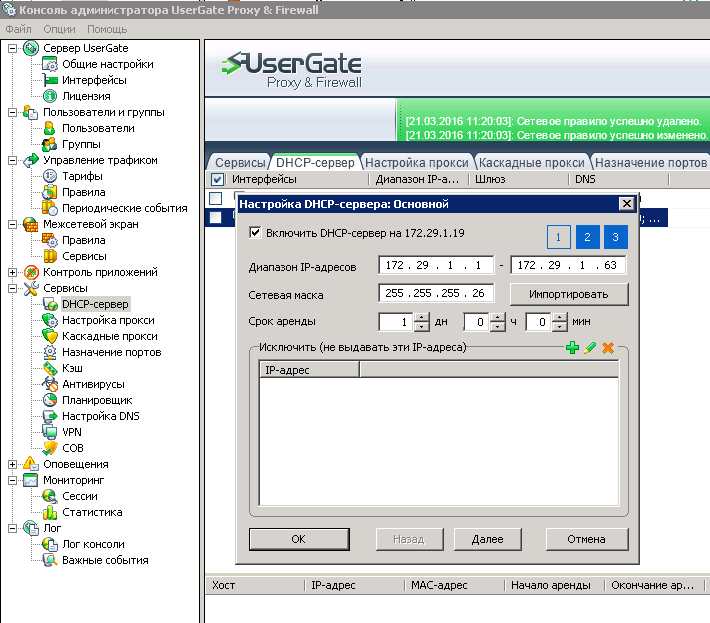

UG можно использовать не только в качестве прокси-сервера, но и в качестве DHCP-сервера, позволяющего ПК сети автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP (рис. 33).

Рис. 33 Настройка DHCP-сервера

UG можно использовать и в качестве DNS-сервера, для этого тоже предусмотрены настройки.

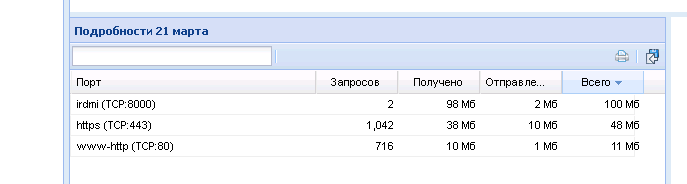

Функция мониторинга в UG позволяет проследить за трафиком конкретного пользователя или группы, оценить скачанный трафик конкретного пользователя, получить статистику по используемым портам (рис.34), что также может быть использовано при расследовании различных инцидентов информационной безопасности.

Рис. 34 Веб-статистика UG пользователя «Секретарь» по портам

ЗАКЛЮЧЕНИЕ

В целом использование информационных систем и сетей позволяет обеспечить системный подход в оценке экономической эффективности предприятия, на основании которого повышается достоверность и надежность получаемых результатов, и как следствие - управленческие решения в финансовой области становятся более обоснованными. Однако, использование вычислительных сетей на предприятии требует грамотной политики ИБ для предотвращения возникновения угроз. Угрозы ИБ могут происходить как по случайным причинам, а могут происходить преднамеренно действиями заинтересованных людей, групп и сообществ. В любом случае существуют различные способы снизить риски информационных угроз и свести на нет их нежелательные последствия. В данной курсовой работе на примере конкретного предприятия были рассмотрены предположительные угрозы и предложен ряд мер по их предотвращению и борьбы с ними.

Некоторые информационные процессы и отношения, которые возникают в результате угроз, являются предметом информационного права. Законодательство является частью среды, в которой проходят информационные процессы, оно и оказывает на них преднамеренное влияние. Однако, данная область права является одной из самых быстроразвивающихся. Те изменения, которые затрагивают компьютерную технику и средства связи, доступность информации, все это обнаруживает невидимые ранее, неочевидные противоречия в области информационного права.

В настоящий момент знания в области информационной безопасности являются необходимыми не только для любого IT-специалиста, но и для любого пользователя. Компьютеры нашли широкое применение в различных областях человеческой деятельности, но у пользователей имеется тенденция доверять любой информации, выдаваемой ПК. На смену периода абсолютного доверия к компьютерам пришел период атак на банковские компьютерные системы, информационные системы крупных корпораций, кражами ценной коммерческой информации и персональных данных.

Согласно исследованиям, опубликованным журналом «Компьютерра» «Обзор рынка информационной безопасности: кризис на службе у инсайдеров» повышенный интерес для злоумышленников в России по-прежнему представляют госсектор, банковская и телекоммуникационная отрасли и ТЭК – сферы, где киберпреступления приносят наибольший доход.

Знание методов защиты сетевой инфраструктуры, методов защиты от атак и методов обеспечения достоверности используемой информации, умение ориентироваться в предлагаемых на рынке программных и аппаратных средствах защиты информации, знание законов и требований в области защиты информации — это минимум, которым должен обладать современный IT-специалист.

В данной работе: было рассмотрено понятие инцидента, его классификация; были разработаны рекомендации по предотвращению и выявлению инцидентов ИБ в сетевой инфраструктуре; были исследованы методы выявления и анализа инцидентов в сетевой инфраструктуре с использованием штатных средств, для электронного документооборота и почтовых систем, инцидентов, связанных с нарушением антивирусной политики, от преднамеренной и случайной утечки информации, от сетевых атак, с помощью прокси-сервера применительно к предприятию ООО «Нева».

На основании вышеизложенного, можно сделать вывод о том, что поставленные задачи решены, а цель – достигнута.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- № 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 г. (ред. от 19.12.2016 г.)

- № 152-ФЗ «О персональных данных» от 27.07.2006 г. (ред. от 03.07.2016 г.)

- № 63-ФЗ «Об электронной подписи» от 6.04.2011 г. (ред. от 23.06.2016 г.)

- № 98-ФЗ «О коммерческой тайне» от 29.07.2004 г. (ред. от 12.03.2014 г.)

- № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» от 01.11.2012 г.

- Приказ ФСТЭК России № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» от 18.02. 2013 г.

- Приказ ФСБ России № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (ПОЛОЖЕНИЕ ПКЗ-2005)» от 09.02.2005 г. (ред. от 12.04.2010 г.)

- Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. «Обеспечение информационной безопасности бизнеса» Изд.: «Альпина Паблишерз», 2011 г.

- Конеев И.Р., Беляев А.В. «Информационная безопасность предприятия». Изд.: «Нева», 2013 г.

- Петренко С.А., Курбатов В.А. «Политики безопасности компании при работе в интернет» Изд.: «ДМК Пресс», 2011 г.

- Рэнд Моримото, Майкл Ноэл. «Microsoft Windows Server 2008 R2. Полное руководство». Изд.: «Вильямс», 2011 г.

- Национальный открытый Университет «Интуит»:. Управление информационной безопасностью. URL: https://www.intuit.ru/studies/courses/2323/623/lecture/13567?page=3

- Национальный открытый Университет «Интуит». Персональные средства для борьбы со спамом. URL: https://www.intuit.ru/studies/courses/76/76/lecture/27949?page=2

- Сайт компании Entensys: http://www.entensys.com/ru/ («UserGate Proxy & Firewall 6 VPN GOST» Руководство администратора).

- Сайт Лаборатории Касперского: http://www.kaspersky.ru

-

Национальный открытый Университет «Интуит»:. Управление информационной безопасностью. URL: https://www.intuit.ru/studies/courses/2323/623/lecture/13567?page=3 ↑

-

Конеев И.Р., Беляев А.В. «Информационная безопасность предприятия». Изд.: «Нева», 2013 г. С. 115. ↑

-

Конеев И.Р., Беляев А.В. «Информационная безопасность предприятия». Изд.: «Нева», 2013 г. С. 63. ↑

-

Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. «Обеспечение информационной безопасности бизнеса» Изд.: «Альпина Паблишерз», 2011 г. С. 30 ↑

-

Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. «Обеспечение информационной безопасности бизнеса» Изд.: «Альпина Паблишерз», 2011 г. С. 29. ↑

-

Конеев И.Р., Беляев А.В. «Информационная безопасность предприятия». Изд.: «Нева», 2013 г. С. 98. ↑

-

Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. «Обеспечение информационной безопасности бизнеса» Изд.: «Альпина Паблишерз», 2011 г. С.46. ↑

-

Там же с.28. ↑

-

№ 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 г. (ред. от 19.12.2016 г.) ↑

-

№ 98-ФЗ «О коммерческой тайне» от 29.07.2004 г. (ред. от 12.03.2014 г.) ↑

-

№ 152-ФЗ «О персональных данных» от 27.07.2006 г. (ред. от 03.07.2016 г.) ↑

-

№ 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» от 01.11.2012 г. ↑

-

Приказ ФСТЭК России № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» от 18.02. 2013 г. ↑

-

Приказ ФСБ России № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (ПОЛОЖЕНИЕ ПКЗ-2005)» от 09.02.2005 г. (ред. от 12.04.2010 г.) ↑

-

№ 63-ФЗ «Об электронной подписи» от 6.04.2011 г. (ред. от 23.06.2016 г.) ↑

-

Рэнд Моримото, Майкл Ноэл. «Microsoft Windows Server 2008 R2. Полное руководство». Изд.: «Вильямс», 2011 г. (с. 498). ↑

-

Петренко С.А., Курбатов В.А. «Политики безопасности компании при работе в интернет» Изд.: «ДМК Пресс», 2011 г. (с. 197). ↑

-

Национальный открытый Университет «Интуит». Персональные средства для борьбы со спамом. URL: https://www.intuit.ru/studies/courses/76/76/lecture/27949?page=2 ↑

-

Сайт Лаборатории Касперского: http://www.kaspersky.ru ↑

-

Сайт компании Entensys: http://www.entensys.com/ru/ («UserGate Proxy & Firewall 6 VPN GOST» Руководство администратора). ↑

- Распределение и использование прибыли как источник экономического роста предприятий (Определение понятия «прибыль»)

- Центры аккумулирования мировых финансовых ресурсов

- основы кадровой стратегии организации

- Разработка информационного сайта про монеты России

- Теории происхождения права (Понятие и общие закономерности возникновения права)

- Понятие, правовое регулирование социального обеспечения

- Правовые основы организации нотариата (Понятие нотариата в РФ и его сущность)

- Понятие, основания, признаки и принципы юридической ответственности

- Государственное и муниципальное управление (Теоретические основы осуществления контроля и надзора за деятельностью органов муниципальной власти)

- Разработка рекомендаций по совершенствованию процесса мотивации персонала в ООО «СервисКлауд», г. Тула

- Классификация, структура и основные характеристики современных микропроцессоров ПК (Определение процессора)

- Проектирование реализации операций бизнес-процесса «Складской учет» (Характеристики документооборота, возникающего при решении задач)