ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ

Содержание:

ВВЕДЕНИЕ

В настоящее время проблема защиты информации одна из наиболее актуальных тем в сфере информационных технологий. Любое предприятие, не зависимо от его размера, располагает различными видами информации, потеря, утечка или искажение которой может привести к большому ущербу. Поэтому необходимо уделять большое внимание обеспечению информационной безопасности.

Целью данной работы является разработка рекомендаций для совершенствования системы защиты информации на малом предприятии. Для достижения поставленной цели необходимо выполнить несколько задач:

- Изучить теоретические основы защиты информации на предприятии;

- Провести анализ системы защиты информации на предприятии;

- Провести анализ рисков информационной безопасности с использованием программного инструментария;

- Разработать необходимые рекомендации для усовершенствования системы защиты.

В первой главе работы будут рассмотрены понятие информации и информационной безопасности, основные угрозы информационной безопасности и их классификация, описание процесса анализа рисков информационной безопасности, а также основные средства и методы для обеспечения информационной безопасности на предприятии.

Во второй главе работы будет описано предприятия, его информационная система, информационные процессы, также будет определен объект защиты. Далее будут определены актуальные угрозы информационной безопасности и проведен анализ рисков с использованием программного инструментария.

В третьей главе работы будут разработаны необходимые рекомендации по усовершенствованию системы защиты информации и описаны рекомендуемые средства защиты.

1. ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ

1.1. Понятие информации и информационной безопасности

Информация является одним из фундаментальных понятий современности и относится к разряду тех, которые имеют очень широкое употребление. Информационные взаимодействия - это основа существования как живой, так и неживой природы. Без информационных процессов немыслима и социальная жизнь. Информационные технологии представляют собой основу современной и особенно зарождающейся цивилизации - информационного общества.

Термин «информация» происходит от латинского слова «information», что означает сведения, разъяснения, изложение. Обычно под информацией понимаются знания, сведения, данные, сообщения и сигналы, с которыми мы имеем дело в повседневной жизни и проявление которых мы наблюдаем в природе и обществе.

Такое понятие информации приведено в ФЗ РФ от 27 июля 2006 г. №149 «Об информации, информационных технологиях и о защите информации»: информация - сведения (сообщения, данные) независимо от формы их представления.

В повседневной жизни часто информационная безопасность (ИБ) понимается лишь как необходимость борьбы с утечкой секретной и распространением ложной и враждебной информации. Однако это понимание очень узкое. Существует много разных определений информационной безопасности, в которых высвечиваются отдельные её свойства. [1]

Информационная безопасность - такое состояние рассматриваемой системы, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой - ее функционирование не создает информационных угроз для элементов самой системы и внешней среды.

Именно такое понятие информационной безопасности положено в основу Доктрины информационной безопасности и законодательства в сфере обеспечения информационной безопасности Российской Федерации (дословно - «Информационная безопасность - это состояние защищенности жизненно-важных интересов личности, общества и государства в информационной сфере от внутренних и внешних угроз»).[2]

Безопасность связана с защитой активов от угроз, где угрозы классифицированы на основе потенциала злоупотребления защищаемыми активами. Во внимание следует принимать все разновидности угроз, но в сфере безопасности наибольшее внимание уделяется тем из них, которые связаны с действиями человека, злонамеренными или иными.

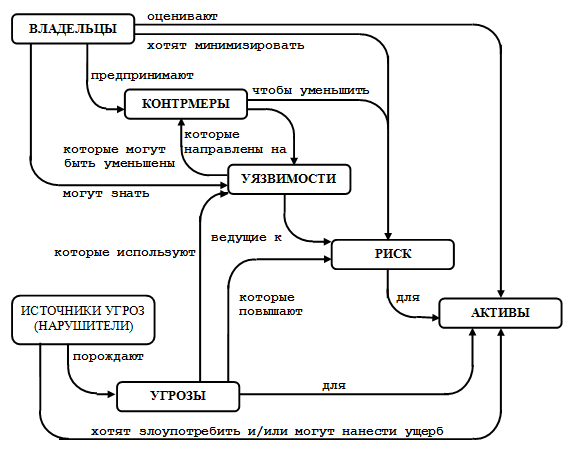

Рис. 1.1. Понятия безопасности и их взаимосвязь

За сохранность рассматриваемых активов отвечают их владельцы, для которых эти активы имеют ценность. Существующие или предполагаемые нарушители также могут придавать значение этим активам и стремиться использовать их вопреки интересам их владельца. Владельцы будут воспринимать подобные угрозы как потенциал воздействия на активы, приводящего к понижению их ценности для владельца. К специфическим нарушениям безопасности обычно относят (но не обязательно ими ограничиваются): наносящее ущерб раскрытие актива несанкционированным получателем (потеря конфиденциальности), ущерб активу вследствие несанкционированной модификации (потеря целостности) или несанкционированное лишение доступа к активу (потеря доступности).

Владельцы активов будут анализировать возможные угрозы, чтобы решить, какие из них действительно присущи их среде. В результате анализа определяются риски. Анализ может помочь при выборе контрмер для противостояния угрозам и уменьшения рисков до приемлемого уровня.

Контрмеры предпринимают для уменьшения уязвимостей и выполнения политики безопасности владельцев активов (прямо или косвенно распределяя между этими составляющими). Но и после введения этих контрмер могут сохраняться остаточные уязвимости. Такие уязвимости могут использоваться нарушителями, представляя уровень остаточного риска для активов. Владельцы будут стремиться минимизировать этот риск, задавая дополнительные ограничения. [3]

1.2. Угрозы безопасности информации

Угроза безопасности информации — это совокупность условий и факторов, создающих потенциальную или реально существующую опасность, связанную с утечкой информации и/или несанкционированными и/или непреднамеренными воздействиями на нее.

Из этого определения следует, что некоторые приведенные выше факторы являются одновременно и угрозами, например возможная диверсия в отношении объекта информатизации. С другой стороны, такой фактор, как несоблюдение требований по защите информации, угрозой не является. Еще один пример: модуляция сигналов ПЭМИН информационными сигналами является фактором, а вот возможность съема информации нарушителем с использованием этой особенности — угрозой.

Угроза реализуется в виде атаки, в результате чего и происходит нарушение безопасности информации. Целесообразно выделить следующие основные виды нарушения безопасности информации:

• нарушение конфиденциальности,

• нарушение целостности,

• нарушение доступности.

Знание возможных угроз, а также уязвимых мест зашиты, которые эти угрозы обычно эксплуатируют, необходимо для выбора наиболее эффективных средств обеспечения безопасности.[4]

Примеры угроз:

T.ABUSE - необнаруженная компрометация активов ИТ (преднамеренная или нет) в результате санкционированных действий уполномоченного пользователя ОО.

T.ACCESS - уполномоченный пользователь ОО может получить доступ к информации или ресурсам без разрешения их владельца или лица, ответственного за данную информацию или данные ресурсы.

Т.АТТАСК - необнаруженная компрометация активов ИТ в результате попытки нарушителя (сотрудника организации или постороннего лица) выполнить действия, которые ему не разрешены.

T.CAPTURE - нарушитель может перехватить данные, передаваемые по сети.

T.CONSUME - уполномоченный пользователь ОО расходует общие ресурсы, ставя под угрозу возможность для других уполномоченных пользователей получить доступ к этим ресурсам или использовать эти ресурсы.

T.COVERT - уполномоченный пользователь ОО может (преднамеренно или случайно) передавать (по скрытому каналу) чувствительную информацию пользователям, которые не имеют допуска к работе с данной информацией.

T.DENY - пользователь может участвовать в передаче информации (как отправитель или получатель), а затем впоследствии отрицать данный факт.

T.ENTRY - компрометация активов ИТ в результате использования ОО уполномоченным пользователем в ненадлежащее время дня или в ненадлежащем месте.

T.EXPORT - уполномоченный пользователь ОО может экспортировать информацию от ОО (в виде электронной или твердой копии) и впоследствии обрабатывать ее способами, противоречащими ее маркировке по степени секретности (конфиденциальности).

T.IMPERSON - нарушитель (постороннее лицо или сотрудник организации) может получить несанкционированный доступ к информации или ресурсам, выдавая себя за уполномоченного пользователя ОО.

T.INTEGRITY - целостность информации может быть поставлена под угрозу из-за ошибки пользователя, аппаратных ошибок или ошибок при передаче.

T.LINK - нарушитель может иметь возможность наблюдать за многократным использованием ресурсов или услуг какой-либо сущностью (субъектом или объектом) и, анализируя факты такого использования, получать информацию, которую требуется сохранить в секрете.

T.MODIFY - целостность информации может быть нарушена вследствие несанкционированной модификации или уничтожения информации нарушителем.

T.OBSERVE - нарушитель может иметь возможность наблюдать законное использование ресурса или услуги пользователем, в то время как пользователь желает сохранить в секрете факт использование этого ресурса или услуги.

T.SECRET - пользователь ОО может (преднамеренно или случайно) наблюдать (изучать) информацию, сохраненную в ОО, к которой он не имеет допуска.

Следующие угрозы могут учитываться при формулировании целей безопасности для среды:

ТЕ.CRASH - ошибка человека, отказ программного обеспечения, аппаратных средств или источников питания могут вызвать внезапное прерывание в работе ОО, приводящее к потере или искажению критичных по безопасности данных.

TE.BADMEDIA - старение и износ носителей данных или ненадлежащее хранение и обращение со сменным носителем могут привести к его порче, ведущей к потере или искажению критичных по безопасности данных.

ТЕ.PHYSICAL - критичные по безопасности части ОО могут быть подвергнуты физической атаке, ставящей под угрозу их безопасность.

ТЕ.PRIVILEGE - компрометация активов ИТ может происходить в результате непреднамеренных или преднамеренных действий, предпринятых администраторами или другими привилегированными пользователями.

TE.VIRUS - целостность и/или доступность активов ИТ может быть нарушена в результате непреднамеренного занесения в систему компьютерного вируса уполномоченным пользователем ОО.[5]

1.3. Анализ и оценка рисков инфомационной безопасности

В общем случае под риском понимают возможность наступления некоторого неблагоприятного события, влекущего за собой различного рода потери. Поскольку информация перестала быть просто необходимым для производства вспомогательным ресурсом или побочным проявлением всякого рода деятельности, а приобрела ощутимый стоимостной вес, который четко определяется реальной прибылью, получаемой при ее использовании, или размерами ущерба, с разной степенью вероятности наносимого владельцу информации в случае ее искажения или утраты, проблема обеспечения информационной безопасности приобрела в настоящее время исключительное значение.

В современных методиках анализа и оценки рисков, в сфере информационной безопасности (ИБ) используется ряд понятий.

В соответствии с ГОСТ Р 51897–2002 «Менеджмент риска. Термины и определения», BS 7799-3:2006 «Система управления ИБ. Руководство по управлению рисками ИБ» процесс управления рисками представляет собой скоординированные действия по управлению и контролю организации в отношении риска. Управление рисками включает в себя оценку риска, обработку риска, принятие риска и сообщение о риске.

Цель процесса оценивания рисков состоит в определении характеристик рисков по отношению к информационной системе и ее ресурсам (активам). На основе полученных данных могут быть выбраны необходимые средства защиты. При оценивании рисков учитываются многие факторы: ценность ресурсов, оценки значимости угроз, уязвимостей, эффективность существующих и планируемых средств защиты и многое другое.

Угроза (Threat) – совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности, конфиденциальности информации.

Уязвимость (Vulnerability) – слабость в системе защиты, которая делает возможным реализацию угрозы.

Анализ рисков (Risk Analysis) – процесс определения угроз, уязвимостей, возможного ущерба, а также контрмер.

Базовый уровень безопасности (Baseline Security) – обязательный минимальный уровень защищенности для информационных систем. В ряде стран существуют критерии для

определения этого уровня. В качестве примера приведем критерии Великобритании – CCTA Baseline Security Survey, определяющие минимальные требования в области ИБ для государственных учреждений этой страны. В Германии, эти критерии изложены в стандарте BSI. Существуют критерии ряда организаций – NASA, X/Open, ISACA и др. В нашей стране это может быть класс защищенности в соответствии с требованиями ФСТЭК России, профиль защиты, разработанный в соответствии со стандартом ISO-15408, или какой-либо другой набор требований. Тогда критерий достижения базового уровня безопасности – это выполнение заданного набора требований.

Базовый (Baseline) анализ рисков – анализ рисков, проводимый в соответствии с требованиями базового уровня защищенности. Прикладные методы анализа рисков, ориентированные на данный уровень, обычно не рассматривают ценность ресурсов и не оценивают эффективность контрмер. Методы данного класса применяются в случаях, когда к информационной системе не предъявляется повышенных требований в области ИБ.

Полный (Full) анализ рисков – анализ рисков для информационных систем, предъявляющих повышенные требования в области ИБ. Включает в себя определение ценности информационных ресурсов, оценку угроз и уязвимостей, выбор адекватных контрмер, оценку их эффективности.

Риск нарушения ИБ (Security Risk) – возможность реализации угрозы.

Оценка рисков (Risk Assessment) – идентификация рисков, выбор параметров для их описания и получение оценок по этим параметрам.

Управление рисками (Risk Management) – процесс определения контрмер в соответствии с оценкой рисков.

Система управления ИБ (Information Security Management System) – комплекс мер, направленных на обеспечение режима ИБ на всех стадиях жизненного цикла ИС.

Ресурсы (активы) – объекты, имеющие ценность для организации и оказывающие влияние на непрерывность осуществления деятельности. Все ресурсы должны быть идентифицированы и учтены, также должны быть определены владельцы ресурсов.

В BS ISO/IEC 17799-2005 «Информационные технологии. Методы обеспечения безопасности. Практические правила управления информационной безопасностью» выделяются следующие типы ресурсов (рис. 1.2.):

- информация: базы данных и файлы данных, договоры и соглашения, системная документация, руководства пользователей, планы обеспечения непрерывности бизнеса, процедуры восстановления, журналы аудита и архивная информация;

- программные ресурсы: прикладное программное обеспечение, системное программное обеспечение, средства разработки и утилиты;

- физические ресурсы: компьютерное оборудование, коммуникационное оборудование, переносные носители и другое оборудование;

- сервисы: вычислительные и телекоммуникационные сервисы, основные коммунальные услуги, например отопление, освещение, электроэнергия и кондиционирование;

- люди, а также их квалификации, навыки и опыт;

- нематериальные ресурсы, такие как репутация и имидж

- организации.

Рис. 1.2. Типы ресурсов

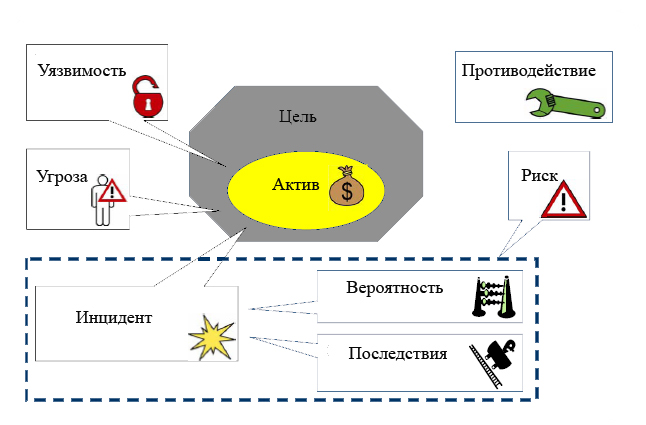

Схема управления рисками информационной безопасности приведена на рис. 1.3.

Рис. 1.3. Управление рисками ИБ

При анализе рисков, ожидаемый ущерб, в случае реализации угроз, сравнивается с затратами на меры и средства защиты, после чего принимается решение в отношении оцениваемого риска, который может быть:

- снижен, например, за счет внедрения средств и механизмов защиты, уменьшающих вероятность реализации угрозы или коэффициент разрушительности;

- устранен, за счет отказа от использования подверженного угрозе ресурса;

- перенесен, например, застрахован, в результате чего в случае реализации угрозы безопасности, потери будет нести страховая компания, а не владелец ИС;

- принят.[6]

2. АНАЛИЗ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ

2.1. Описание деятельности объекта защиты, его информационной системы и определение защищаемой информации

Объектом защиты является 2 этаж здания филиала коммерческого банка.

Рис. 2.1. Схема объекта защиты

Вид конфиденциальной информации, обрабатываемой в ИС (информационной системе) объекта защиты - персональные данные.

Персональные данные - любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.[7]

Определяются следующие категории обрабатываемых в информационной системе персональных данных:

- категория 1 - персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни;

- категория 2 - персональные данные, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию, за исключением персональных данных, относящихся к категории 1;

- категория 3 - персональные данные, позволяющие идентифицировать субъекта персональных данных;

- категория 4 - обезличенные и (или) общедоступные персональные данные.

Классы информационных систем:

- класс 1 (К1) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов персональных данных;

- класс 2 (К2) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к негативным последствиям для субъектов персональных данных;

- класс 3 (К3) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к незначительным негативным последствиям для субъектов персональных данных;

- класс 4 (К4) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, не приводит к негативным последствиям для субъектов персональных данных. [8]

Таким образом, ИС классифицируется как информационные системы персональных данных 3 класса (К3). В ИС обрабатываются данные физических лиц – абонентов поставщиков услуг, позволяющие идентифицировать соответствующих субъектов персональных данных c получением дополнительной информации о них, т.е. персональные данные относятся к категории 2.

Информационная система объекта защиты является распределённой. Распределенная система - комплекс автоматизированных рабочих мест и (или) локальных информационных систем, объединенных в единую информационную систему средствами связи с использованием технологии удаленного доступа. Взаимодействие с системой осуществляется в рамках VPN, информационная система имеет подключений к сетям общего пользования и сетям международного информационного обмена. ИС является многопользовательской системой с разграничением прав доступа. Все технические средства ИС находятся в пределах Российской Федерации.

Система также взаимодействует с пользователем посредствам специализированного сервиса, ориентированного на пакетную (файловую) передачу данных от пользователя в систему и обратно при посредничестве других специализированных систем, предназначенных для контроля и проверки поступающих/передаваемых данных.

Управление правами доступа пользователей к функциям и объектам ИС осуществляется назначением четко определенных ролей, и управляется группой администраторов системы.

2.2. Анализ рисков информационной безопасности с использованием специализированного программного инструментария

Актуальной считается угроза, которая может быть реализована в ИСПДн и представляет опасность для ПДн.

Таблица 2.1. Правила отнесения угрозы безопасности ПДн к актуальной

|

Возможность реализации угрозы |

Показатель опасности угрозы |

||

|

Низкая |

Средняя |

Высокая |

|

|

Низкая |

неактуальная |

неактуальная |

актуальная |

|

Средняя |

неактуальная |

актуальная |

актуальная |

|

Высокая |

актуальная |

актуальная |

актуальная |

|

Очень высокая |

актуальная |

актуальная |

актуальная |

Показатель опасности для рассматриваемой ИСПДн:

- низкая опасность – если реализация угрозы может привести к незначительным негативным последствиям для субъектов персональных данных;

- средняя опасность – если реализация угрозы может привести к негативным последствиям для субъектов персональных данных;

- высокая опасность – если реализация угрозы может привести к значительным негативным последствиям для субъектов персональных данных.

Значения реализуемости угрозы:

- возможность реализации угрозы низкая;

- возможность реализации угрозы средняя;

- возможность реализации угрозы высокая;

- возможность реализации угрозы очень высокая. [9]

Таблица 2.2. Перечень актуальных угроз для ИСПДн

|

Актуальные угрозы |

Вероятность возникновения |

Опасность для субъектов ПДн |

|---|---|---|

|

угрозы внедрения вредоносных программ |

средняя |

средняя |

|

анализ сетевого трафика |

средняя |

низкая |

|

угроза выявления пароля |

средняя |

низкая |

|

исчерпание ресурсов |

высокая |

низкая |

|

распространение файлов, содержащих вредоносный программный код |

средняя |

средняя |

|

утеря или кража оборудования |

низкая |

низкая |

|

угроза изменения настроек и режимов работы ПО |

средняя |

средняя |

Таблица 2.3. Описание множества угроз и объектов воздействия

|

Угроза |

Описание |

Объект воздействия |

|

Угрозы внедрения вредоносных программ |

Внедрение программных закладок, формирующих незадекларированные возможности ПО |

Вся информация, хранимая и обрабатываемая на рабочих станциях |

|

Анализ сетевого трафика |

Реализуется с помощью специальной программы анализатора пакетов |

Вся информация, хранимая и обрабатываемая на рабочих станциях |

|

Угроза выявления пароля |

Использование специальных программ для перехвата пароля по сети |

Вся информация, хранимая и обрабатываемая на рабочих станциях |

|

Исчерпание ресурсов |

Отказ в обслуживании, вызванный привлечением части ресурсов ИСПДн на обработку пакетов, передаваемых злоумышленником |

Вся информация, хранимая и обрабатываемая на рабочих станциях |

|

Распространение файлов, содержащих вредоносный программный код |

Активизация распространяемых файлов при случайном обращении к ним |

Вся информация, хранимая и обрабатываемая на рабочих станциях |

|

Утеря или кража оборудования |

Утеря или кража оборудования (в том числе резервных носителей информации) при транспортировке |

Информация на носителях |

|

Угроза изменения настроек и режимов работы ПО |

Угроза изменения настроек и режимов работы ПО, модификация ПО (удаление, искажение или подмена программных компонентов ИСПДн или СЗИ) (преднамеренная или случайная) |

Вся информация, хранимая и обрабатываемая на рабочих станциях |

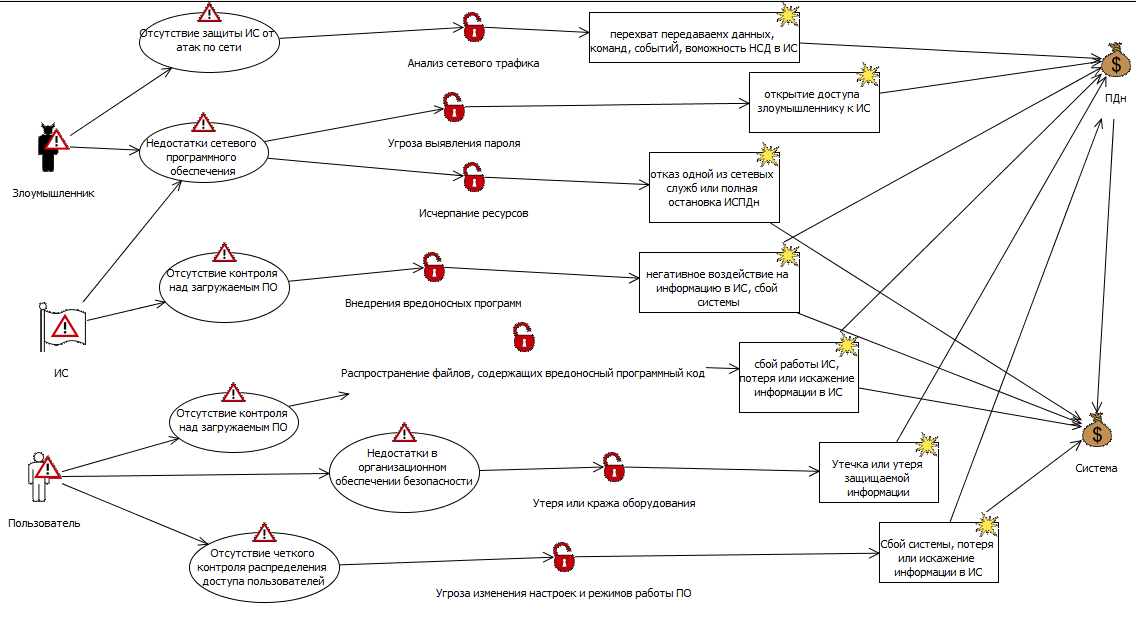

Для проведения анализа рисков при выявлении небольшого количества угроз можно воспользоваться программным средством Coras.

Методология Coras, предназначенная для анализа рисков безопасности, предоставляет инструмент для моделирования рисков и угроз, используемый на протяжении всей работы.

Программное обеспечение использует язык UML (от англ. Unified Modeling Language – унифицированный язык моделирования) – язык графического описания для объектного моделирования в области разработки программного обеспечения.

UML является языком широкого профиля, это открытый стандарт, использующий графические обозначения для создания абстрактной модели системы, называемой UML моделью. UML был создан для определения, визуализации, проектирования и документирования в основном программных систем.[10]

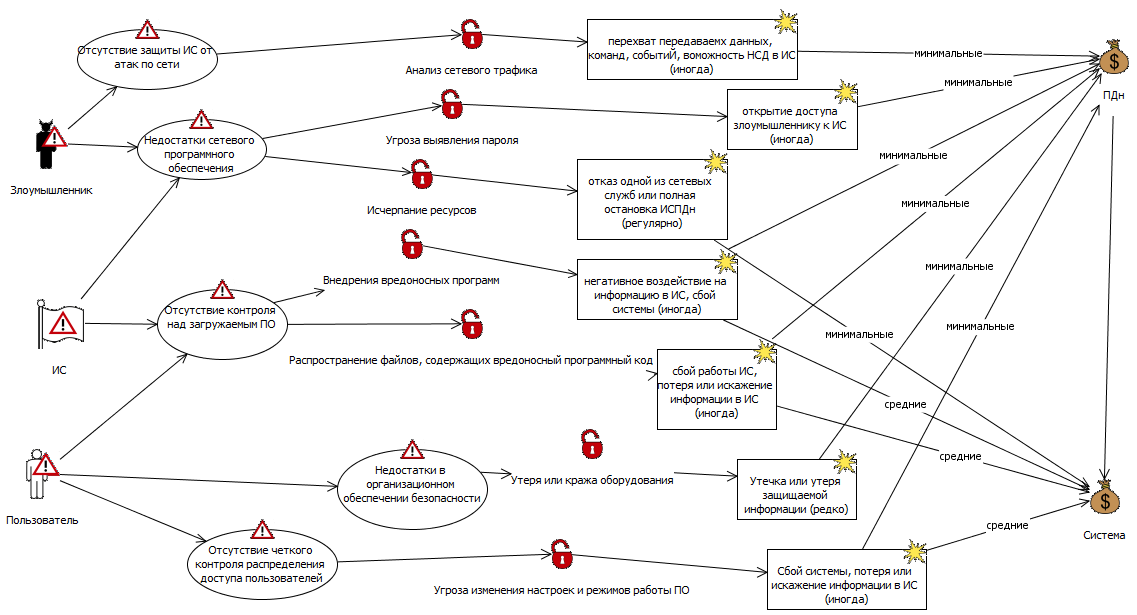

Для начала необходимо составить полное описание модели рисков на основе выявленных актуальных угроз.

Таблица 2.4. Описание модели рисков

|

Причина |

Описание |

Уязвимость |

|

Злоумышленник |

Анализ сетевого трафика |

Отсутствие защиты ИС от атак по сети |

|

Угроза выявления пароля |

Недостатки сетевого программного обеспечения |

|

|

Пользователь |

Распространение файлов, содержащих вредоносный программный код |

Отсутствие контроля над загружаемым ПО |

|

Утеря или кража оборудования |

Недостатки в организационном обеспечении безопасности |

|

|

Угроза изменения настроек и режимов работы ПО |

Отсутствие четкого контроля распределения доступа пользователей |

|

|

Система |

Внедрения вредоносных программ |

Отсутствие контроля над загружаемым ПО |

|

Исчерпание ресурсов |

Недостатки сетевого программного обеспечения |

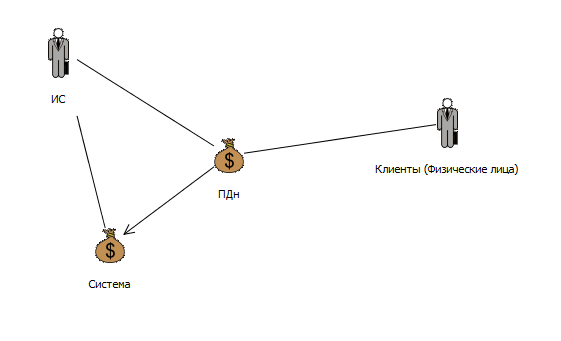

Далее строим диаграмму защищаемых активов, где ИС – информационная система, ПДн – персональные данные, Система - автоматизированная система обработки информации, Клиенты (Физические лица).

Рис. 2.2. Диаграмма активов

Таблица 2.5. Матрица приемлемых и неприемлемых рисков

|

Шкала последствий нежелательных инцидентов |

|||||

|

Незначительные |

Минимальные |

Средние |

Катастрофические |

||

|

Вероятностная шкала |

Редко |

Приемлемый |

Приемлемый |

Приемлемый |

Неприемлемый |

|

Иногда |

Приемлемый |

Приемлемый |

Неприемлемый |

Неприемлемый |

|

|

Регулярно |

Приемлемый |

Неприемлемый |

Неприемлемый |

Неприемлемый |

|

|

Часто |

Неприемлемый |

Неприемлемый |

Неприемлемый |

Неприемлемый |

|

Рис. 2.3. Схема элементов

Далее, строим диаграмму рисков.

Рис. 2.4. Модель угроз

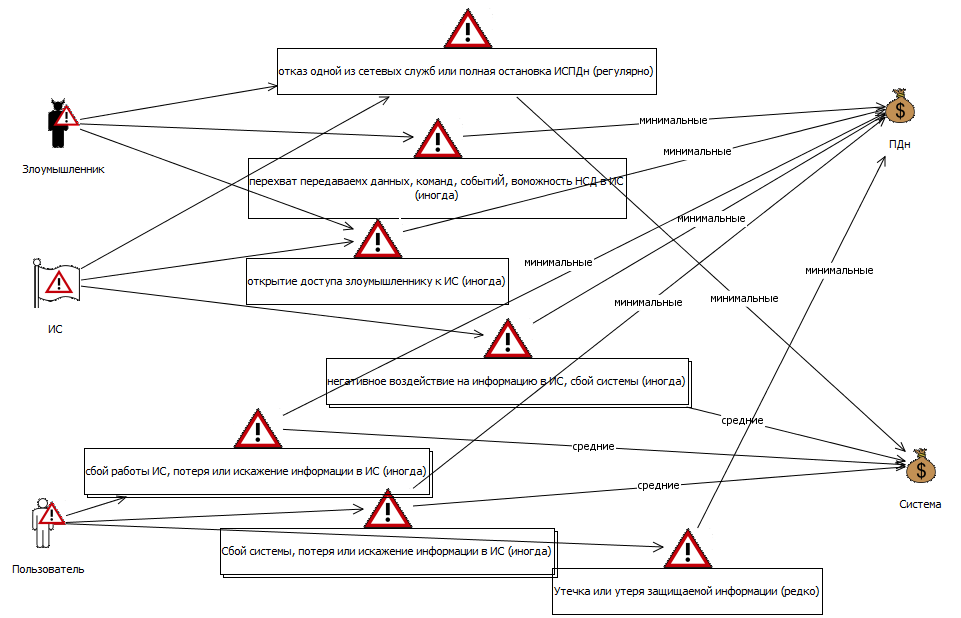

На полученную диаграмму рисков наносим вероятность осуществления нежелательных инцидентов. В результате получаем полную модель рисков.

Рис. 2.5. Модель угроз с вероятностными характеристиками

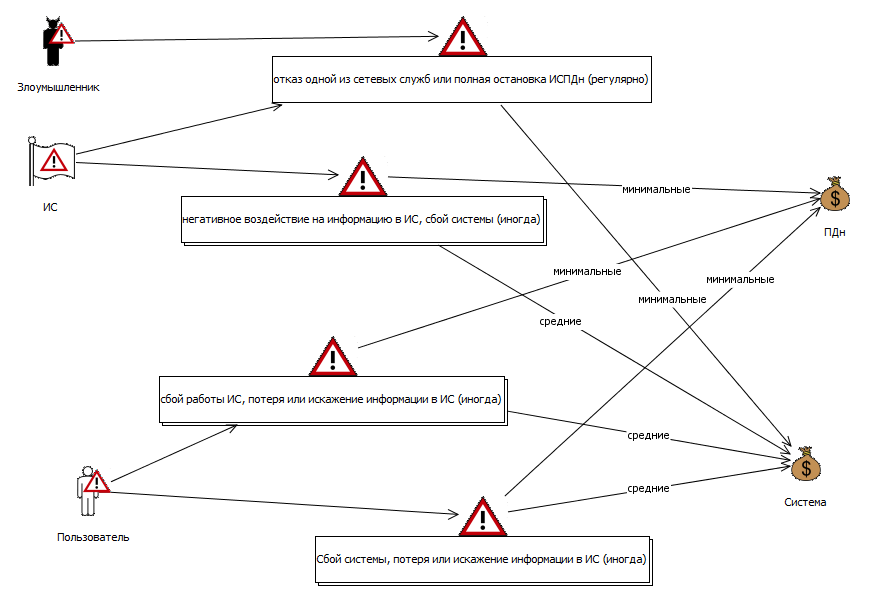

Затем, генерируем диаграмму рисков и определяем последствия, в случае осуществления риска.

Рис. 2.6. Диаграмма рисков с характеристикой последствий осуществления угрозы

Полученную информацию заносим в матрицу рисков.

Таблица 2.6. Матрица рисков по диаграмме

|

Шкала последствий нежелательных инцидентов |

|||||

|

Незначительные |

Минимальные |

Средние |

Катастрофические |

||

|

Вероятностная шкала |

Редко |

Утечка или утеря защищаемой информации |

|||

|

Иногда |

Перехват передаваемых данных, команд, событий, возможность НСД в ИС, Открытие доступа злоумышленнику к ИС |

Негативное воздействие на информацию в ИС, сбой системы, сбой работы ИС, потеря или искажение информации в ИС |

|||

|

Регулярно |

Отказ одной и сетевых служб или полная остановка ИС |

||||

|

Часто |

|||||

Внося поправки, в соответствии с таблицей 5, получаем диаграмму неприемлемых рисков:

Рис. 2.7. Диаграмма неприемлемых рисков

Проанализировав диаграммы рисков и заполнив матрицу рисков, можно определить, какие риски неприемлемы для ИС. Неприемлемые риски:

- отказ одной и сетевых служб или полная остановка ИС;

- негативное воздействие на информацию в ИС, сбой системы;

- сбой работы ИС, потеря или искажение информации в ИС;

- сбой системы, потеря или искажение информации в ИС.

Для предотвращения реализации рисков необходимо разработать рекомендации, в соответствии с полученными результатами анализа риска.

3. СОВЕРШЕНСТВОВАНИЕ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА МАЛОМ ПРЕДПРИЯТИИ

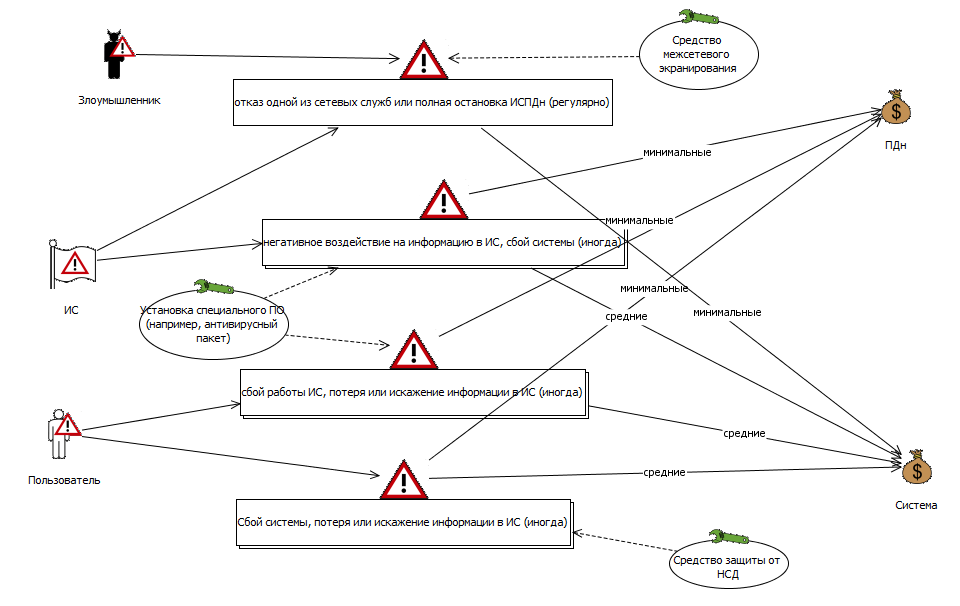

После проведения анализ рисков информационной безопасности, необходимо разработать рекомендации для устранения неприемлемых рисков.

Рис. 3.1. Диаграмма неприемлемых рисков с добавлением предполагаемых контрмер

Рис. 3.1. Диаграмма неприемлемых рисков с добавлением предполагаемых контрмер

Составим список необходимых рекомендаций для предотвращения соответствующим им рискам:

- установка специального ПО (Kaspersky Anti-Virus) для предотвращения негативного воздействия на информацию, сбоя функционирования и работы ИС, а также потери и/или искажения защищаемой информации вследствие распространения файлов, содержащих вредоносный программный код и внедрения вредоносного ПО;

- установка и настройка средства защиты от НСД (Secret Net 7) для предотвращения сбоя функционирования системы, а также потери и/или искажения защищаемой информации вследствие изменения настроек и режимов работы ПО, модификация ПО (удаление, искажение или подмена программных компонентов ИСПДн или СЗИ) (преднамеренная или случайная);

- установка средства межсетевого экранирования (UserGate Proxy & Firewall) для предотвращения отказа в обслуживании, вызванного привлечением части ресурсов ИСПДн на обработку пакетов, передаваемых злоумышленником.

Далее рассмотрим каждое из предложенных средств.

Secret Net 7 - защита от несанкционированного доступа к информационным ресурсам рабочих станций и серверов.

Преимущества:

- усиленная аутентификация пользователей, полномочное управление доступом на основе категорий конфиденциальности ресурсов и прав допуска пользователей, разграничение доступа к устройствам компьютера;

- защита компьютера от несанкционированной загрузки с внешних носителей либо программным, либо аппаратным способом; замкнутая программная среда; контроль целостности программ и данных;

- контроль доступа пользователей и приложений к информации, контроль печати и отчуждения конфиденциальной информации, теневое копирование отчуждаемой информации, гарантированное уничтожение данных;

- контроль неизменности аппаратной конфигурации компьютера и доступа пользователей к устройствам компьютеров, централизованные политики использования отчуждаемых носителей в организации;

- удаленное управление и оперативный мониторинг в режиме реального времени, централизованные политики безопасности, аудит событий информационной безопасности. Возможность централизованного управления системой защиты в территориально-распределенных организациях с большим количеством филиалов;

- Secret Net поставляется как в автономном варианте, предназначенном для защиты отдельных компьютеров, так и в сетевом, обеспечивающем средства централизованного управления, мониторинга и аудита безопасности. Полный спектр поддерживаемых операционных систем.[11]

Таким образом, средство защиты информации от НСД Secret Net 7 предотвращает несанкционированное изменение настроек и режимов работы ПО, модификация ПО (удаление, искажение или подмена программных компонентов ИСПДн или СЗИ).

Антивирус Касперского — это решение для базовой защиты компьютера от вредоносных программ.

Ключевые функции и преимущества:

- Защита от вредоносных программ. В Kaspersky Anti-Virus входят новейшие технологии защиты от основных вредоносных программ, в том числе от эксплойтов, использующих уязвимости в операционной системе и приложениях.

- Проверка репутации программ. Функция позволяет мгновенно проверить безопасность любого исполняемого файла на своем компьютере. Актуальная информация о репутации программы поступает в режиме реального времени из «облака».

- Модуль проверки ссылок. Вы можете убедиться в безопасности любого сайта, на который необходимо перейти. Ссылки на подозрительные и опасные ресурсы автоматически помечаются специальным цветовым индикатором.

- Высокая скорость работы. Благодаря облачным технологиям защиты, интеллектуальному сканированию и компактной установке обновлений работа антивируса на компьютере практически незаметна.

- Совместимость с Windows 8 и Windows 8.1. Kaspersky Anti-Virus полностью совместим с новейшей операционной системой Microsoft — Windows 8.1, и поддерживает последние инновации Microsoft в области IT-безопасности.[12]

Таким образом, средство Kaspersky Anti-Virus защищает от сбоя функционирования и работы ИС, а также потери и/или искажения защищаемой информации вследствие распространения файлов, содержащих вредоносный программный код и внедрения вредоносного ПО.

UserGate Proxy & Firewall представляет собой интернет-шлюз, позволяющий обеспечивать и контролировать общий доступ сотрудников к интернет-ресурсам, фильтровать вредоносные, опасные и нежелательные сайты, защищать сеть компании от внешних вторжений и атак, создавать виртуальные сети и организовывать безопасный VPN-доступ к ресурсам сети извне, а также управлять шириной канала и интернет-приложениями.

Продукт является эффективной альтернативой дорогостоящему программному и аппаратному обеспечению и предназначен для использования в компаниях малого и среднего бизнеса, в государственных учреждениях, а также крупных организациях с филиальной структурой.

С помощью UserGate можете организовать доступ в Интернет для сотрудников вашей компании через NAT или прокси-сервер, одновременно работать через несколько Интернет-провайдеров, а также оптимизировать потребление Интернет-трафика с тем, чтобы избежать нагрузки на сеть и снизить расходы на трафик. Поддержка протоколов IP-телефонии позволяет воспользоваться преимуществами VoIP-решений, чтобы на их основе создать современную коммуникационную инфраструктуру компании.[13]

Таким образом, средство UserGate Proxy & Firewall позволяет избежать риска отказа в обслуживании, вызванного привлечением части ресурсов ИС на обработку пакетов, передаваемых злоумышленником.

ЗАКЛЮЧЕНИЕ

В ходе выполнения работы для достижения поставленной цели были выполнены необходимые задачи:

- были изучены теоретические основы информационной безопасности, был изучен процесс выявления угроз информационной безопасности, процесс анализа рисков и основные способы и средства защиты информации на предприятии;

- на основе информации о предприятии были выявлены актуальные угрозы информационной безопасности для последующего анализа рисков;

- был произведен анализ рисков информационной безопасности с использованием программного инструментария;

- на основе анализа рисков были рекомендованы средства для защиты информации на данном предприятии.

По итогам работы можно сделать вывод, что рекомендованные средства защиты выбраны в соответствии выявленным угрозам и снизят уровень рисков информационной безопасности до приемлемых.

СПИСОК ЛИТЕРАТУРЫ

- Грибунин В. Г. Комплексная система защиты информации на предприятии учеб. пособие для стул. высш. учеб. заведений / В. Г. Грибунин, В.В.Чудовский. — М. Издательский центр «Академия», 2009. — 416 с.

- Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: учебное пособие. – М.: Изд. Центр ЕАОИ, 2012. – 311 с.

- ФЗ РФ от 27 июля 2006 г. №152 «О персональных данных».

- Приказ ФСТЭК, ФСБ, МИНКОМСВЯЗИ РОССИИ от 13 февраля 2008 года № 55/86/20 «Об утверждении порядка проведения классификации информационных систем персональных данных».

- ФСТЭК России от 15 февраля 2008 г. «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных».

- ФСТЭК России от 14 февраля 2008 г. «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных».

- ГОСТ ИСО/МЭК ТО 15446:2004 «Информационная технология. Методы и средства обеспечения безопасности. Руководство по разработке профилей защиты и заданий по безопасности» (ISO/IEC TR 15446:2004 «Information technology - Security techniques - Guide for the production of Protection Profiles and Security Targets»).

- Гафнер В. В. Информационная безопасность : учеб. пособие / В.В. Гафнер — Ростов н/Д : Феникс, 2010. — 324 с.

- Малюк А. А. Информационная безопасность: концептуальные и методологические основы защиты информации. Учеб. пособие для вузов. - М: Горячая линия-Телеком, 2004. - 280 с. ил.

- ГОСТ Р ИСО/МЭК 15408-2002 "Информационная технология. Методы обеспечения безопасности. Критерии оценки безопасности информационных технологий".

- Белов Е.Б. Основы информационной безопасности. Учебное пособие для вузов / Е. Б. Белов, В. П. Лось, Р. В. Мещеряков, А. А. Шелупанов. -М.: Горячая линия - Телеком, 2006. - 544 с.: ил.

- Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: учебное пособие. – М.: Изд. Центр ЕАОИ, 2012. – 311 с.

- СЗИ от НСД Secret Net, http://www.securitycode.ru/products/secret_net/

- Интернет-шлюз для малого и среднего бизнеса, прокси-сервер и межсетевой экран, http://usergate.ru/products/usergate/#a3

-

Гафнер В. В. Информационная безопасность : учеб. пособие / В.В. Гафнер — Ростов н/Д : Феникс, 2010. — 324 с. ↑

-

Малюк А. А. Информационная безопасность: концептуальные и методологические основы защиты информации. Учеб. пособие для вузов. - М: Горячая линия-Телеком, 2004. - 280 с. ил. ↑

-

ГОСТ Р ИСО/МЭК 15408-2002 "Информационная технология. Методы обеспечения безопасности. Критерии оценки безопасности информационных технологий". ↑

-

Грибунин В. Г. Комплексная система защиты информации на предприятии учеб. пособие для стул. высш. учеб. заведений / В. Г. Грибунин, В.В.Чудовский. — М. Издательский центр «Академия», 2009. — 416 с. ↑

-

ГОСТ ИСО/МЭК ТО 15446:2004 «Информационная технология. Методы и средства обеспечения безопасности. Руководство по разработке профилей защиты и заданий по безопасности» (ISO/IEC TR 15446:2004 «Information technology - Security techniques - Guide for the production of Protection Profiles and Security Targets»). ↑

-

Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: учебное пособие.

– М.: Изд. Центр ЕАОИ, 2012. – 311 с. ↑

-

ФЗ РФ от 27 июля 2006 г. №152 «О персональных данных» ↑

-

Приказ ФСТЭК, ФСБ, МИНКОМСВЯЗИ РОССИИ от 13 февраля 2008 года № 55/86/20 «Об утверждении порядка проведения классификации информационных систем персональных данных» ↑

-

ФСТЭК России от 14 февраля 2008 г. «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» ↑

-

Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: учебное пособие. – М.: Изд. Центр ЕАОИ, 2012. – 311 с. ↑

-

СЗИ от НСД Secret Net, http://www.securitycode.ru/products/secret_net/ ↑

-

Kaspersky Anti-Virus, http://www.kaspersky.ru/anti-virus ↑

-

Интернет-шлюз для малого и среднего бизнеса, прокси-сервер и межсетевой экран, http://usergate.ru/products/usergate/#a3 ↑

- Использование результатов ОРД в качестве информации в процессе доказывания: Сущность и место результатов оперативно-розыскной деятельности в процессе доказывания

- Государственное регулирование предпринимательской деятельности: Общая характеристика правового регулирования предпринимательской деятельности

- Развитие мобильных технологий бронирования и резервирования в гостиничном бизнесе (Организация и технология работы службы приема и размещения)

- Управление поведением в конфликтных ситуациях (ТЕОРЕТИЧЕСКИЕ ОСНОВЫ)

- Организация и управление процессами товародвижения на рынке (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ФОРМИРОВАНИЯ КАНАЛОВ ТОВАРОДВИЖЕНИЯ)

- Процедуры несостоятельности (банкротства): Общие положения процедуры несостоятельности

- Рынок систем бронирования в гостиничной индустрии (Теоретические аспекты организации бронирования в гостиничных предприятиях)

- Бренд как конкурентное преимущество компании на примере рынка фастфуда

- Оборотные активы предприятия ООО «МедПлюс»

- Проектирование реализации операций бизнес-процесса «Управление документооборотом» (АНАЛИЗ И ХАРАКТЕРИСТИКА БИЗНЕС-ПРОЦЕССОВ)

- АНАЛИЗ СУЩЕСТВУЮЩИХ ВИДОВ ЭЛЕКТРОННЫХ УЧЕБНИКОВ

- Общие особенности кадровой стратегии организаций бюджетной сферы (Структура и функции ERP-системы)